Как настроить шлюз по умолчанию на коммутаторе cisco

Обновлено: 06.07.2024

воскресенье, 3 августа 2014 г.

Настройка маршрута по-умолчанию (default route) Cisco

Данный документ объясняет как настроить маршрут по умолчанию или шлюз последнего доступа с помощью следующих IP команд:

- ip default-gateway

- ip default-network

- ip route 0.0.0.0 0.0.0.0

IP DEFAULT-GATEWAY

Команда ip default-gateway отличается от двух других команд. Она должна использоваться только в случаях когда ip routing выключен на Cisco маршрутизаторе. Например, если маршрутизатор это хост в мире IP, вы можете использовать данную команду, чтобы определить маршрут по умолчанию для него. Вы можете также использовать эту комнаду, когда ваш маршрутизатор находиться в режиме загрузки (boot mode) для того, чтобы загрузить IOS по протоколу TFTP. В режиме boot у роутера выключен ip routing.

Следующий пример определяет роутер с IP адресом 172.16.15.4 как маршрут по умолчанию

IP DEFAULT-NETWORK

В отличие от команды ip default-gateway, вы можете использовать команду ip default-network когда на роутере включена маршрутизация. Когда вы настраиваете ip default-network маршрутизатор рассматривает маршруты на такую сеть как шлюз последнего выбора. Для каждой сети настроенной с помощью команды ip default-network, если у роутера есть маршрут на такую сеть , этот маршрут помечается как кандидат в маршрут по умолчанию.

Нижеследующая сетевая диаграмма показывает таблицу маршрутизации взятую с роутера 2513

Заметим, что статический маршрут на сеть 198.10.1.0 идет через 161.44.192.2 и что шлюз по умолчанию не установлен. Если мы сконфигурируем команду ip default-network 198.10.1.0, таблица маршрутизации измениться на такую

Теперь шлюз последнего выбора установлен на 161.44.192.2. Этот результат независим от любого протокола маршрутизации, как показано в выводе команды show ip protocols ниже. Вы можете добавить другой кандидат в маршрут по умолчанию, настроив другой экземпляр ip default-network

Однако, после того как была введена команда ip default-network в выводе выше, сеть не была помечена как сеть по умолчанию. Следующий раздел объясняет почему.

Помните, что команда ip default-network является классовой (classfull). Это означает, что маршрутизатор имеет маршрут на подсеть указанную в этой команде, он инсталлирует маршрут на основную сеть. С этого места никакая сеть не обозначается как сеть по умолчанию. Команду ip default-network необходимо ввести еще раз, используя основную сеть, для того, чтобы пометить кандидата в маршрут по умолчанию.

Если же первоначальный статический маршрут указывал на основную сеть, то нет необходимости дважды вводить это команду.

Здесь все еще нет работающих IP протоколов. В отсутствие работающих динамических протоколов вы можете настроить маршрутизатор, чтобы он выбирал маршрут по умолчанию из ряда кандидатов, основываясь на том, имеет ли таблица маршрутизации маршрут на сети отличные от 0.0.0.0/0. Вы можете сделать так, чтобы маршрутизатор выбирал маршрут по умолчанию на определенную сеть проверяя свою роутинговую таблицу, а, не конфигурируя статически маршруты на указанные next-hop.

Если вы потеряли маршрут на определенную сеть , маршрутизатор выберет другой кандидат в маршрут по умолчанию. В следующем примере мы удаляем статический маршрут:

После удаления маршрута на сеть по умолчанию, таблица маршрутизации выглядит так:

ip route 0.0.0.0 0.0.0.0

Создание статического маршрута на сеть 0.0.0.0 это другой способ установить шлюз последнего выбора для маршрутизатора. Однако, на маршрутизаторе должен быть включен ip routing.

Заметим, что протокол маршрутизации IGRP не понимает маршрут 0.0.0.0. Поэтому он не может вещать маршрут по умолчанию созданный с помощью команды ip route 0.0.0.0 0.0.0.0. Взамен используйте команду ip default-network.

EIGRP может вещать маршрут на сеть 0.0.0.0, но статический маршрут быть впрыснут в протокол маршрутизации командой redistribute.

Маршрут по умолчанию созданный командой ip route 0.0.0.0 0.0.0.0 не распространяется протоколами маршрутизации OSPF и IS-IS. Дополнительно, маршрут по умолчанию не может быть впрыснут в OSPF или IS-IS используя команду redistribute. Для генерации маршрута по умолчанию в роутинговом домене OSPF или IS-IS используйте команду default-information originate.

В следующем примере мы настраиваем шлюз последнего выбора

Gateway of last resort is 170.170.3.4 to network 0.0.0.0170.170.0.0/24 is subnetted, 2 subnets

Если вы настраиваете несколько сетей как кандидаты в маршруты по умолчанию, используя команду ip default-network, сеть которая имеет наименьшую административную дистанцию выбирается как сеть для шлюза последнего выбора. Если сети имеют одну и туже административную дистанцию, тогда первая по списку сеть в таблице маршрутизации (show ip route) выбирается как сеть для шлюза последнего выбора.

Если вы используете обе команды ip default-network и ip route 0.0.0.0 0.0.0.0 для конфигурации кандидатов в сети по умолчанию, и сеть используемая в команде ip default-network известна статически, то сеть определенная в команде ip default-network иметь преимущество и выбирается как сеть для шлюза последнего выбора.

Если же сеть используемая в команде ip default-network доставляется протоколом маршрутизации, то команда ip route 0.0.0.0 0.0.0.0, которая имеет меньшую административную дистанцию, имеет преимущество.

Если вы используете несколько команд ip route 0.0.0.0 0.0.0.0 для конфигурации маршрутов по умолчанию, трафик будет балансироваться по нескольким маршрутам

Стандартные маршруты используются для прямых пакетов, адресованных в сети, не описанные явным образом в таблице маршрутизации. Стандартные маршруты незаменимы в топологиях, где распознавание всех более специфических сетей нежелательно, как в случае тупиковых сетей, или невозможно из-за ограниченных системных ресурсов, таких как память и мощность процессора.

В данном документе объясняется принцип настройки стандартного маршрута или шлюза последней очереди. Используются следующие IP-команды:

ip default-gateway

ip default-network

and ip route 0.0.0.0 0.0.0.0

Предварительные условия

Требования

Для данного документа нет особых требований.

Используемые компоненты

Данный документ не ограничен отдельными версиями программного и аппаратного обеспечения. Выходные данные команд показаны для маршрутизаторов серии Cisco 2500 с Cisco IOS ® выпуска 12.2(24a).

Данные для документа были получены в специально созданных лабораторных условиях. При написании данного документа использовались только устройства с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Условные обозначения

Дополнительные сведения об условных обозначениях в документах см. в разделе "Условные обозначения технических терминов Cisco".

ip default-gateway

Команда ip default-gateway отличается от двух других команд. Ее необходимо использовать только при отключенной функции ip routing на маршрутизаторе Cisco.

Например, если маршрутизатор является сервером внешней IP-телефонии, то можно использовать эту команду для определения соответствующего стандартного шлюза. Эту команду также можно использовать, когда маршрутизатор Cisco простой модели находится в режиме загрузки, чтобы передать маршрутизатору образ программного обеспечения Cisco IOS® по протоколу TFTP. В режиме загрузки функция маршрутизатора ip routing отключена.

В данном примере маршрутизатору в качестве стандартного маршрута назначается IP-адрес 172.16.15.4:

ip default-network

В отличие от команды ip default-gateway команду ip default-network можно использовать, когда на маршрутизаторе Cisco включена функция ip routing. При настройке с помощью команды ip default-network маршрутизатор учитывает маршруты до этой сети для установки в качестве шлюза последней очереди на маршрутизаторе.

Для каждой сети, которая настраивается с помощью команды ip default-network, при наличии у маршрутизатора маршрута до этой сети данный маршрут отмечается как возможный стандартный маршрут. На данной сетевой диаграмме отображена таблица маршрутизации для маршрутизатора 2513:

Обратите внимание на статический маршрут до 198.10.1.0 через 161.44.192.2 и отсутствие настройки шлюза последней очереди. При настройке с помощью команды ip default-network 198.10.1.0 таблица маршрутизации меняется на следующую:

Теперь шлюз последней очереди установлен на 161.44.192.2. Результат не зависит от протокола маршрутизации, что отображается в конце выходных данных команды show ip protocols.

Можно выбрать другой доступный стандартный маршрут, применив другой вариант команды ip default-network:

После ввода команды ip default-network в указанных выше выходных данных сеть не была отмечена в качестве стандартной сети. Причина этого объясняется в разделе "Выбор стандартной сети".

Выбор стандартной сети

Примечание: команда ip default-network использует классы. Это означает, что если маршрутизатор использует маршрут до подсети, указанной в данной команде, то он устанавливает маршрут до основной сети. На этом этапе ни одна из сетей не выбрана как стандартная сеть. Необходимо повторно выполнить команду ip default-network в основной сети для выбора доступного стандартного маршрута.

Если бы исходный статический маршрут вел к основной сети, то дополнительно настраивать основную сеть не было бы необходимости.

Активные IP-протоколы здесь пока отсутствуют. Без запуска динамических протоколов можно настроить маршрутизатор для выбора доступных стандартных маршрутов на основе наличия в таблице маршрутизации маршрутов до сетей, отличных от 0.0.0.0/0. Команда ip default-network позволяет настроить устойчивость в выборке шлюзов последней очереди. Более предпочтителен выбор стандартного маршрута для конкретной сети путем проверки в таблице маршрутизации, чем настройка статических маршрутов для определенных следующих переходов.

При потере маршрута до какой-либо сети маршрутизатор выбирает другой вариант стандартного маршрута. Потерянный маршрут можно удалить, удалив статический маршрут в конфигурации следующим образом:

После удаления статического маршрута до стандартной сети таблица маршрутизации выглядит примерно так:

Использование различных протоколов маршрутизации

Выбранные с помощью команды ip default-network шлюзы последней очереди распространяются распространяются в зависимости от того, какой протокол распространяется на маршруте по умолчанию. Для распространения маршрута на протоколы IGRP и EIGRP сеть, указанная с помощью команды ip default-network, должна быть известна для IGRP или EIGRP. Это означает, что либо сеть должна быть обозначена в таблице маршрутизации как полученная от IGRP или EIGRP, либо статический маршрут, который используется для создания маршрута до сети, должен быть перераспределен на протоколы IGRP или EIGRP, либо этот статический маршрут должен быть объявлен в данных протоколах с помощью команды network.

При выборе шлюза последней очереди с помощью команды ip default-network протокол RIP объявляет маршрут 0.0.0.0. Данная сеть, указанная в команде ip default-network не нуждается в явном объявлении для протокола RIP. Например, обратите внимание, что шлюз последней очереди для данного маршрутизатора был получен с помощью сочетания команд ip route и ip default-network. При включении протокола RIP на данном маршрутизаторе этот протокол устанавливает маршрут на 0.0.0.0 (хотя и не до сети Ethernet0 из-за разделения горизонтов):

Стандартный маршрут, объявленный с помощью команды ip default-network, не распространяется на протокол OSPF. Для получения более подробной информации о взаимодействии стандартных маршрутов с протоколом OSPF см. раздел "Как протокол OSPF создает стандартные маршруты?".

Стандартный маршрут, объявленный с помощью команды ip default-network, не распространяется на протокол IS-IS.

ip route 0.0.0.0 0.0.0.0

Создание статического маршрута до сети 0.0.0.0 0.0.0.0 является еще одним способом определения шлюза последней очереди на маршрутизаторе. Команда ip default-network, использующая статический маршрут к 0.0.0.0, не зависит от протоколов маршрутизации. Однако на маршрутизаторе должна быть включена функция ip routing.

Примечание: протокол IGRP не принимает маршрут до 0.0.0.0. Поэтому он не может распространять стандартные маршруты, созданные с помощью команды ip route 0.0.0.0 0.0.0.0. Для распространения стандартного маршрута на IGRP используется команда ip default-network.

Протокол EIGRP распространяет маршрут до сети 0.0.0.0, но необходимо перераспределять статический маршрут в протокол маршрутизации.

В ранних версиях протокола RIP стандартный маршрут, созданный с помощью команды ip route 0.0.0.0 0.0.0.0, автоматически объявлялся маршрутизаторами RIP. В программном обеспечении Cisco IOS выпуска 12.0T и старше протокол RIP не объявляет стандартный маршрут, если маршрут получен не через RIP. Может возникнуть необходимость в перераспределении маршрута на RIP.

Стандартные маршруты, созданные с помощью команды ip route 0.0.0.0 0.0.0.0, не распространяются на протоколы OSPF и IS-IS. Кроме того, эти стандартные маршруты нельзя перераспределить для OSPF или IS-IS с помощью команды redistribute. Для создания стандартного маршрута в домен маршрутизации IS-IS или OSPF используйте команду default-information originate . Для получения более подробной информации о взаимодействии стандартных маршрутов с протоколом OSPF см. раздел "Как протокол OSPF создает стандартные маршруты?".

Вот пример настройки шлюза последней очереди с помощью команды ip route 0.0.0.0 0.0.0.0:

Примечание: если в качестве возможных стандартных маршрутов с помощью команды ip default-network настраивается нескольких сетей, то в качестве сети для шлюза последней очереди будет выбрана сеть с наименьшим административным расстоянием. Если значения административного расстояния для всех сетей равны, то первой в списке таблицы маршрутизации (команда show ip route) появляется сеть, выбранная для шлюза последней очереди. Если для настройки возможных стандартных сетей используются обе команды ip default-network и ip route 0.0.0.0 0.0.0.0, а сеть, используемая командой ip default-network, является статической, то сеть, определенная при помощи команды ip default-network, получает приоритет и выбирается для шлюза последней очереди. В противном случае, если сеть, используемая командой ip default-network, получена по протоколу маршрутизации, то получает приоритет и выбирается для шлюза последней очереди команда ip route 0.0.0.0 0.0.0.0 с наименьшим административным расстоянием. Если для настройки стандартного маршрута используется нескольких команд ip route 0.0.0.0 0.0.0.0, то производится балансировка трафика между несколькими маршрутами.

Краткие выводы

Используйте команду ip default-gateway, когда на маршрутизаторе Cisco отключена функция ip routing. Используйте команды ip default-network и ip route 0.0.0.0 0.0.0.0 для установки шлюза последней очереди на маршрутизаторах Cisco со включенной функцией ip routing. Способ распространения протоколами маршрутизации информации о стандартных маршрутах зависит от протокола.

Топология

Таблица адресации

| Устройство | Интерфейс | IP-адрес | Маска подсети | Шлюз по умолчанию |

| S1 | VLAN 99 | 192.168.1.2 | 255.255.255.0 | 192.168.1.1 |

| PC-A | Сетевой адаптер | 192.168.1.10 | 255.255.255.0 | 192.168.1.1 |

Задачи

Часть 1. Создание сети и проверка настроек коммутатора по умолчанию Часть 2. Настройка базовых параметров сетевых устройств

- Настройте базовые параметры коммутатора.

- Настройте IP-адрес для ПК.

Часть 3. Проверка и тестирование сетевого соединения

- Отобразите конфигурацию устройства.

- Протестируйте сквозное соединение, отправив эхо-запрос.

- Протестируйте возможности удалённого управления с помощью Telnet.

- Сохраните файл текущей конфигурации коммутатора.

Часть 4. Управление таблицей MAC-адресов

- Запишите MAC-адрес узла.

- Определите МАС-адреса, полученные коммутатором.

- Перечислите параметры команды show mac address-table.

- Назначьте статический MAC-адрес.

Исходные данные/сценарий

На коммутаторах Cisco можно настроить особый IP-адрес, который называют виртуальным интерфейсом коммутатора (SVI). SVI или адрес управления можно использовать для удалённого доступа к коммутатору в целях отображения или настройки параметров. Если для SVI сети VLAN 1 назначен IP-адрес, то по умолчанию все порты в сети VLAN 1 имеют доступ к IP-адресу управления SVI.

Примечание. В лабораторной работе используется коммутатор Cisco Catalyst 2960 под управлением ОС Cisco IOS 15.0(2) (образ lanbasek9). Допускается использование других моделей коммутаторов и других версий ОС Cisco IOS. В зависимости от модели устройства и версии Cisco IOS доступные команды и выходные данные могут отличаться от данных, полученных при выполнении лабораторных работ.

Примечание. Убедитесь, что информация из коммутатора удалена, и он не содержит файла загрузочной конфигурации. Процедуры, необходимые для инициализации и перезагрузки устройств, приводятся в приложении А.

Необходимые ресурсы:

- 1 коммутатор (Cisco 2960 под управлением ОС Cisco IOS 15.0(2), образ lanbasek9 или аналогичная модель);

- 1 ПК (под управлением ОС Windows 7, Vista или XP с программой эмулятора терминала, например Tera Term, и поддержкой Telnet);

- консольный кабель для настройки устройства Cisco IOS через порт консоли;

- кабель Ethernet, как показано в топологии.

Часть 1. Создание сети и проверка настроек коммутатора по умолчанию

В первой части лабораторной работы вам предстоит настроить топологию сети и проверить настройку коммутатора по умолчанию.

Шаг 1: Подключите кабели в сети в соответствии с топологией.

-

Установите консольное подключение в соответствии с топологией. На данном этапе не подключайте кабель Ethernet компьютера PC-A.

Примечание. При использовании Netlab можно отключить интерфейс F0/6 на коммутаторе S1, что имеет такой же эффект как отсутствие подключения между компьютером PC-A и коммутатором S1.

Шаг 2: Проверьте настройки коммутатора по умолчанию.

На данном этапе вам нужно проверить такие параметры коммутатора по умолчанию, как текущие настройки коммутатора, данные IOS, свойства интерфейса, сведения о VLAN и флеш-память.

Все команды IOS коммутатора можно выполнять из привилегированного режима. Доступ к привилегированному режиму нужно ограничить с помощью пароля, чтобы предотвратить неавторизованное использование устройства — через этот режим можно получить прямой доступ к режиму глобальной конфигурации и командам, используемым для настройки рабочих параметров. Пароли можно будет настроить чуть позже.

К привилегированному набору команд относятся команды пользовательского режима, а также команда configure, при помощи которой выполняется доступ к остальным командным режимам. Введите команду enable, чтобы войти в привилегированный режим EXEC.

Обратите внимание, что изменённая в конфигурации строка будет отражать привилегированный режим EXEC.

Проверьте, что конфигурационный файл пустой с помощью команды show running-config привилегированного режима. Если конфигурационный файл был предварительно сохранён, его нужно удалить. В зависимости от модели коммутатора и версии IOS, ваша конфигурация может выглядеть немного иначе. Тем не менее, настроенных паролей или IP-адресов в конфигурации быть не должно. Выполните очистку настроек и перезагрузите коммутатор, если ваш коммутатор имеет настройки, отличные от настроек по умолчанию.

Примечание. В приложении А подробно изложен процесс инициализации и перезагрузки устройств.

f. Подключите Ethernet-кабель компьютера PC-A к порту 6 на коммутаторе и изучите IP-свойства интерфейса SVI сети VLAN 1. Дождитесь согласования параметров скорости и дуплекса между коммутатором и ПК.

В конце имени файла указано расширение, например .bin. Каталоги не имеют расширения файла.

Часть 2. Настройка базовых параметров сетевых устройств

Во второй части лабораторной работы вам предстоит настроить базовые параметры коммутатора и ПК.

На данном этапе вам нужно настроить ПК и базовые параметры коммутатора, в том числе имя узла и IP-адрес для административного SVI на коммутаторе. Назначение IP-адреса коммутатору — это лишь первый шаг. Как сетевой администратор, вы должны определить, как будет осуществляться управление коммутатором. Telnet и SSH представляют собой два наиболее распространённых метода управления. Однако Telnet не является безопасным протоколом. Вся информация, проходящая между двумя устройствами, отправляется в незашифрованном виде. Используя захват с помощью анализатора пакетов, злоумышленники могут легко прочитать пароли и другие значимые данные.

Строка снова изменилась для отображения режима глобальной конфигурации.

Press RETURN to get started.

Unauthorized access is strictly prohibited.

S1>

j. Войдите в режим глобальной конфигурации, чтобы назначить коммутатору IP-адрес SVI. Благодаря этому вы получите возможность удалённого управления коммутатором.

Прежде чем вы сможете управлять коммутатором S1 удалённо с компьютера PC-A, коммутатору нужно назначить IP-адрес. Согласно конфигурации коммутатора по умолчанию управление коммутатором должно осуществляться через VLAN 1. Однако в базовой конфигурации коммутатора не рекомендуется назначать VLAN 1 в качестве административной VLAN.

Для административных целей используйте VLAN 99. Выбор VLAN 99 является случайным, поэтому вы не обязаны использовать VLAN 99 всегда.

Итак, для начала создайте на коммутаторе новую VLAN 99. Затем настройте IP-адрес коммутатора на 192.168.1.2 с маской подсети 255.255.255.0 на внутреннем виртуальном интерфейсе (SVI) VLAN

99.

Чтобы установить подключение между узлом и коммутатором, порты, используемые узлом , должны находиться в той же VLAN, что и коммутатор. Обратите внимание, что в выходных данных выше интерфейс VLAN 1 выключен, поскольку ни один из портов не назначен сети VLAN 1. Через несколько секунд VLAN 99 включится, потому что как минимум один активный порт (F0/6, к которому подключён компьютер PC-A) назначен сети VLAN 99.

m. Настройте IP-шлюз по умолчанию для коммутатора S1. Если не настроен ни один шлюз по умолчанию, коммутатором нельзя управлять из удалённой сети, на пути к которой имеется более одного маршрутизатора. Он не отвечает на эхо -запросы из удалённой сети. Хотя в этом упражнении не учитывается внешний IP-шлюз, представьте, что впоследствии вы подключите LAN к маршрутизатору для обеспечения внешнего доступа. При условии, что интерфейс LAN маршрутизатора равен 192.168.1.1, настройте шлюз по умолчанию для коммутатора.

Шаг 2: Настройте IP-адрес на PC-A.

Назначьте компьютеру IP-адрес и маску подсети в соответствии с таблицей адресации. Здесь описана сокращённая версия данной операции. Для рассматриваемой топологии не требуется шлюз по умолчанию. Однако вы можете ввести адрес 192.168.1.1, чтобы смоделировать маршрутизатор, подключённый к коммутатору S1.

Часть 3. Проверка и тестирование сетевого соединения

В третьей части лабораторной работы вам предстоит проверить и задокументировать конфигурацию коммутатора, протестировать сквозное соединение между компьютером PC-A и коммутатором S1, а также протестировать возможность удалённого управления коммутатором.

Шаг 1: Отобразите конфигурацию коммутатора.

Из консольного подключения к компьютеру PC-A отобразите и проверьте конфигурацию коммутатора. Команда show run позволяет постранично отобразить всю текущую конфигурацию. Для пролистывания используйте клавишу ПРОБЕЛ.

Шаг 2: Протестируйте сквозное соединение, отправив эхо-запрос.

a. Из командной строки компьютера PC-A отправьте эхо-запрос на адрес вашего собственного компьютера PC-A.

C:\Users\User1> ping 192.168.1.10

b. Из командной строки компьютера PC-A отправьте эхо-запрос на административный адрес интерфейса SVI коммутатора S1.

C:\Users\User1> ping 192.168.1.2

Поскольку компьютеру PC- A нужно преобразовать МАС-адрес коммутатора S1 с помощью ARP, время ожидания передачи первого пакета может истечь. Если эхо-запрос не удаётся, найдите и устраните неполадки базовых настроек устройства. При необходимости следует проверить как физические кабели, так и логическую адресацию.

Шаг 3: Проверьте удалённое управление коммутатором S1.

После этого используйте удалённый доступ к устройству с помощью Telnet. В этой лабораторной работе компьютер PC-A и коммутатор S1 находятся рядом. В производственной сети коммутатор может находиться в коммутационном шкафу на последнем этаже, в то время как административный компьютер находится на первом этаже. На данном этапе вам предстоит использовать Telnet для удалённого доступа к коммутатору S1 через его административный адрес SVI. Telnet — это не безопасный протокол, но вы можете использовать его для проверки удалённого доступа. В случае с Telnet вся информация, включая пароли и команды, отправляется через сеанс в незашифрованном виде. В последующих лабораторных работах для удалённого доступа к сетевым устройствам вы будете использовать SSH.

Примечание. При использовании Windows 7 может потребоваться включение протокола Telnet от имени администратора. Чтобы установить клиент Telnet, откройте окно cmd и введите pkgmgr /iu:«TelnetClient». Ниже приведён пример.

C:\Users\User1> pkgmgr /iu:”TelnetClient”

a. В том же окне cmd на компьютере PC-A выполните команду Telnet для подключения к коммутатору S1 через административный адрес SVI. Пароль — cisco.

C:\Users\User1> telnet 192.168.1.2

b. После ввода пароля cisco вы окажетесь в командной строке пользовательского режима. Войдите в привилегированный режим.

c. Чтобы завершить сеанс Telnet, введите exit.

Шаг 4: Сохраните файл текущей конфигурации коммутатора.

Сохраните конфигурацию.

Часть 4. Управление таблицей MAC-адресов

В четвёртой части лабораторной работы вам предстоит определить MAC-адрес, полученный коммутатором, настроить статический MAC-адрес для одного из интерфейсов коммутатора, а затем удалить статический MAC-адрес из конфигурации интерфейса.

Шаг 1: Запишите MAC-адрес узла.

В командной строке компьютера PC-A выполните команду ipconfig /all, чтобы определить и записать адреса 2-го уровня (физические) сетевого адаптера ПК.

Шаг 2: Определите МАС-адреса, полученные коммутатором.

Шаг 3: Перечислите параметры команды show mac address-table.

Шаг 4: Назначьте статический MAC-адрес.

Если коммутатор S1 еще не получил повторно MAC-адрес для PC-A, отправьте эхо -запрос на IP-адрес VLAN 99 коммутатора от PC-A, а затем снова выполните команду show mac address-table.

d. Назначьте статический MAC-адрес.

Чтобы определить, к каким портам может подключиться узел, можно создать статическое сопоставление узлового МАС-адреса с портом.

f. Удалите запись статического МАС. Войдите в режим глобальной конфигурации и удалите команду, поставив no напротив строки с командой.

Примечание. MAC-адрес 0050.56BE.6C89 используется только в рассматриваемом примере.

Примечание. Возможно, появится запрос о сохранении текущей конфигурации перед перезагрузкой маршрутизатора. Чтобы ответить, введите no и нажмите клавишу Enter.

System configuration has been modified. Save? [yes/no]: no

d. После перезагрузки маршрутизатора появится запрос о входе в диалоговое окно начальной конфигурации. Введите no и нажмите клавишу Enter.

Would you like to enter the initial configuration dialog? [yes/no]: no

e. Может появиться другой запрос о прекращении автоматической установки (autoinstall). Ответьте yes и нажмите клавишу Enter.

Would you like to terminate autoinstall? [yes]: yes

d. Появится запрос о проверке имени файла. Если вы ввели имя правильно, нажмите клавишу Enter.

В противном случае вы можете изменить имя файла.

Примечание. Возможно, появится запрос о сохранении текущей конфигурации перед перезагрузкой коммутатора. Чтобы ответить, введите no и нажмите клавишу Enter.

System configuration has been modified. Save? [yes/no]: no

h. После перезагрузки коммутатора появится запрос о входе в диалоговое окно начальной конфигурации. Чтобы ответить, введите no и нажмите клавишу Enter.

Would you like to enter the initial configuration dialog? [yes/no]: no

Switch>

Когда мы думаем о подключении в сети, маршрутизатор, вероятно, является первым устройством, которое приходит на ум, но коммутаторы играют жизненно важную роль в обеспечении связи устройств. Коммутаторы могут принимать входящий / исходящий трафик и передавать его в направлении конечного пункта назначения. Cisco является одним из самых известных поставщиков коммутаторов на рынке, и в этой статье мы рассмотрим как настроить коммутаторы Cisco.

Прежде чем мы начнем: узнайте, какое оборудование вы используете, и загрузите PuTTY

Первый шаг - проверить, какое оборудование вы используете, прежде чем начать. Если вы используете коммутатор Cisco, вам нужно знать, какая у вас модель. Вы также хотите проверить физическое состояние устройства и убедиться, что ни один из кабелей не поврежден. Вы можете включить маршрутизатор, чтобы убедиться в отсутствии повреждений освещения / индикаторов.

Теперь, когда вы убедились, что устройство находится в рабочем состоянии, вы готовы начать настройку. В этом руководстве мы собираемся настроить коммутатор Cisco через Интерфейс командной строки (CLI) с открытым исходным кодом клиента SSH / Telnet PuTTY (хотя вы можете использовать другой инструмент, если хотите).

1. Подключите коммутатор к замазке

Чтобы начать настройку, вы хотите подключить консоль коммутатора к PuTTY. Вы можете сделать это, выполнив следующие действия:

- Подключите коммутатор к PuTTY с помощью 9-контактного последовательного кабеля.

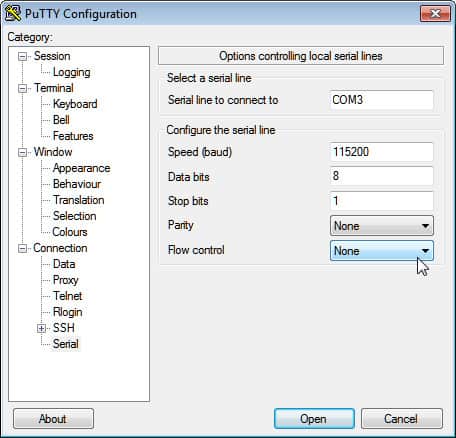

- Теперь откройте PuTTY и откроется окно Конфигурация PuTTY. Перейти к Тип соединения настройки и проверьте последовательный опция (показана ниже).

- Перейти к категория раздел списка на левой стороне и выберите последовательный вариант.

- Когда отобразятся параметры, управляющие страницей локальных последовательных линий, введите COM-порт, к которому подключено ваше устройство, в Последовательная линия для подключения коробка, например. COM1.

- Затем введите скорость цифровой передачи вашей модели коммутатора. Для управляемых коммутаторов серии 300 и 500 это 115200.

- Перейти к Биты данных поле и введите 8.

- Теперь иди к Останавливает биты поле и введите 1.

- Нажать на паритет раскрывающееся меню и выберите Никто вариант.

- Перейти к Управление потоком раскрывающееся меню и выберите Никто вариант.

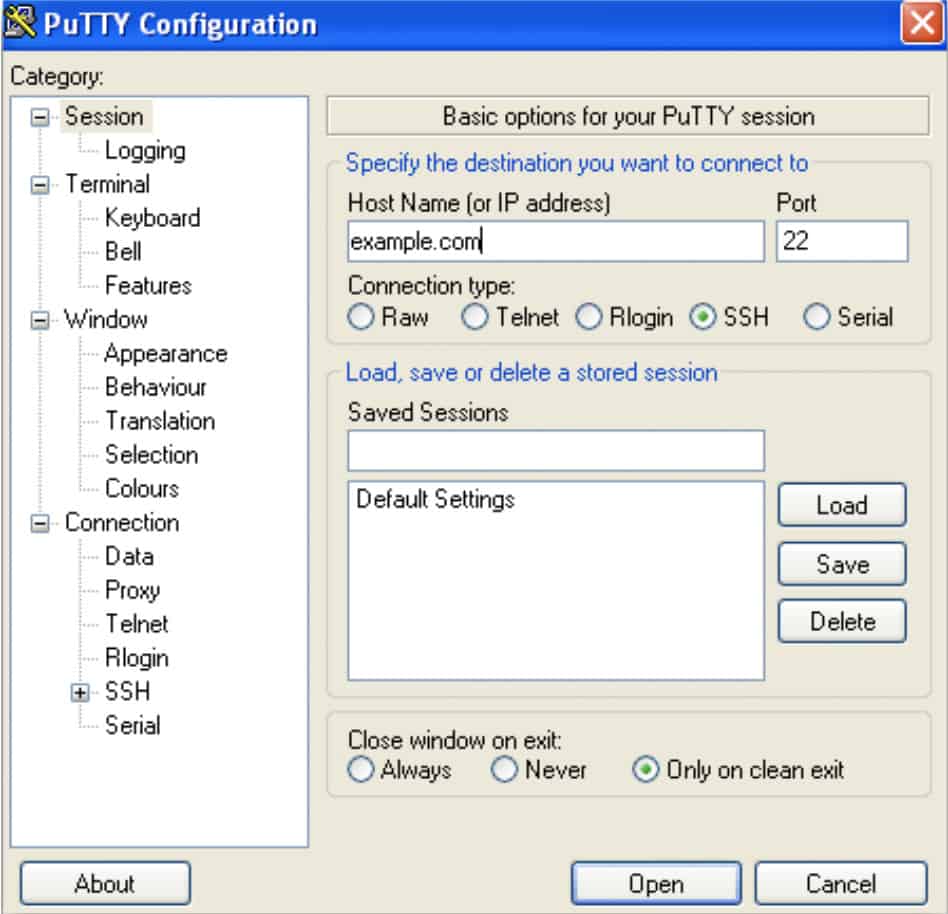

Сохраните настройки и запустите PuTTY CLI

Чтобы сохранить настройки PuTTY для следующей сессии, сделайте следующее:

- Нажать на сессия вариант из Список категорий в левой части страницы.

- Перейти к Сохраненная сессия поле и введите имя для ваших настроек, например. Comparitech.

- Нажмите на Сохранить кнопка для сохранения настроек.

- нажмите открыто кнопка внизу страницы, чтобы запустить CLI.

переключатель>

2. Войдите в привилегированный режим EXEC и установите имя хоста для коммутатора.

Введите команду enable, чтобы войти в привилегированный режим EXEC (на этом этапе вам не нужен пароль, потому что вы находитесь в конфигурации по умолчанию, в которой его нет!):

Затем войдите в режим глобальной конфигурации и введите следующую команду:

Вы можете упростить поиск коммутатора в сети, назначив имя хоста. Введите следующую команду, чтобы назначить имя хоста:

3. Назначьте пароль для коммутатора

После того, как вы присвоили имя хоста, вы захотите создать пароль, чтобы контролировать, кто имеет доступ к привилегированному режиму EXEC (чтобы никто не мог войти в систему). Чтобы назначить пароль администратора, введите следующую команду:

Не забудьте выбрать надежный пароль, чтобы его было сложнее понять.

4. Настройте пароли доступа Telnet и консоли

Следующим шагом является настройка паролей для доступа к Telnet и консоли. Настройка паролей для них важна, потому что это делает ваш коммутатор более безопасным. Если кто-то без авторизации получает доступ к telnet, он подвергает вашу сеть серьезному риску. Вы можете настроить пароли, введя следующие строки (см. Верхний абзац для Telnet и нижний абзац для доступа к консоли).

Telnet

Приставка

5. Настройте IP-адреса с помощью доступа Telnet

Следующим шагом является определение того, какие IP-адреса будут иметь доступ к Telnet, и добавление их с помощью PuTTY CLI. Чтобы выбрать разрешенные IP-адреса, введите следующую команду (замените перечисленные IP-адреса на IP-адреса компонентов, которым вы хотите предоставить разрешение):

Вы также можете настроить списки контроля доступа (ACL) для линий виртуального терминала (VTY). ACL гарантируют, что только администратор может подключиться к маршрутизатору через Telnet.

6. Настройте IP-адрес управления (или интерфейс управления)

Далее необходимо настроить IP-адрес управления. По умолчанию коммутаторы не имеют IP-адреса, что означает, что вы не можете подключиться к нему через Telnet или SSH. Для решения этой проблемы вы можете выбрать виртуальную локальную сеть (VLAN) на коммутаторе и создать виртуальный интерфейс с IP-адресом. Вы можете сделать это, введя следующую команду:

Новый IP-адрес управления находится в VLAN1, которую другие компьютеры теперь будут использовать для подключения.

7. Назначьте шлюз по умолчанию для коммутатора

На этом этапе вы хотите назначить шлюз по умолчанию для коммутатора. По умолчанию шлюз - это адрес маршрутизатора, с которым будет связываться коммутатор. Если вы не настроите шлюз по умолчанию, VLAN1 не сможет отправлять трафик в другую сеть. Чтобы назначить шлюз по умолчанию, введите команду ниже (измените IP-адрес на адрес вашего маршрутизатора).

8. Отключите неиспользуемые открытые порты

Рекомендуется отключить все неиспользуемые открытые порты на коммутаторе. Киберпреступники часто используют незащищенные порты как способ проникновения в сеть. Закрытие этих портов уменьшает количество точек входа в вашу сеть и повышает безопасность вашего коммутатора. Введите диапазон портов, которые вы хотите закрыть, введя следующую команду (вы должны изменить 0 / 25-48 на порты, которые вы хотите закрыть):

9. Сохраните настройки конфигурации

Как только вы закончили настройку маршрутизатора, пришло время сохранить вашу конфигурацию. Сохранение конфигурации обеспечит совпадение ваших настроек при открытии следующего сеанса. Для сохранения введите следующую команду:

Не забывайте сохранять любые изменения в ваших настройках перед закрытием интерфейса командной строки..

10. Настройте NetFlow для управления коммутатором Cisco (дополнительно)

Также полезно использовать анализатор сетевого трафика для мониторинга сетевого трафика. В качестве устройства Cisco ваш коммутатор будет иметь протокол связи NetFlow. Тем не менее, он должен быть настроен в первую очередь. Вы можете настроить NetFlow, выполнив четыре шага ниже. Прежде чем мы начнем, войдите в режим глобальной конфигурации, выполнив следующую команду:

Создать запись потока

Создайте экспортер потока

Создать монитор потока

Настройте коммутатор Cisco для душевного спокойствия!

Правильная настройка коммутатора Cisco означает, что ваша сеть может эффективно устанавливать соединения. Выполнение простых задач, таких как настройка паролей и создание списков контроля доступа, которые могут получить доступ к коммутатору, позволяет вам оставаться в безопасности в сети. Неполные или неправильные конфигурации - это уязвимость, которую злоумышленники могут использовать.

Настройка коммутатора Cisco - это только полдела, вам также необходимо регулярно отслеживать его состояние. Любые проблемы с производительностью вашего коммутатора могут оказать существенное влияние на ваших пользователей.

Использование инструмента мониторинга сети и анализатора сети может помочь вам удаленно контролировать коммутаторы и анализировать проблемы производительности. Потеря времени на настройку коммутатора и назначение надежных паролей дает вам душевное спокойствие, позволяя безопасно общаться в Интернете.

Читайте также: