Как настроить удаленный доступ к роутеру cisco через интернет

Обновлено: 04.07.2024

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

В этом документе описано использование Cisco Configuration Professional (CP ) для настройки базовой конфигурации маршрутизатора. Базовая конфигурация маршрутизатора включает в себя конфигурацию IP-адреса, маршрутизацию по умолчанию, статическую и динамическую маршрутизацию, статическое и динамическое преобразование NAT, имя хоста, баннера, секретный пароль, учетные записи пользователей и другие параметры. Cisco CP позволяет настроить маршрутизатор в нескольких сетевых средах, таких как Small Office Home Office (SOHO), филиал компании (BO), региональное отделение и центральный узел или главный офис предприятия, используя простой веб-интерфейс управления.

Предварительные условия

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

Маршрутизатор Cisco 2811 с выпуском 12.4 (9) программного обеспечения Cisco IOS

Версия Cisco CP 2.5

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Установка Cisco Configuration Professional

Выполните следующие шаги для установки CCP:

Запустите Cisco CP с локального компьютера из меню Start > Programs > Cisco Configuration Professional и выберите Community (Сообщество), содержащее маршрутизатор, который нужно настроить.

Для обнаружения устройства, которое следует настроить, выделите маршрутизатор и нажмите кнопку Discover (Обнаружить).

Примечание. Для получения информации о моделях маршрутизаторов Cisco и выпусках IOS, которые совместимы с CCP версии 2.5, см. Совместимые выпуски Cisco IOS.

Примечание. Для получения информации о требованиях к ПК для запуска CCP версии 2.5 см. Системные требования

Конфигурация маршрутизатора для запуска Cisco CP

Выполните следующие действия по настройке, чтобы запустить Cisco CP на маршрутизаторе Cisco:

Подключитесь к маршрутизатору с помощью Telnet, SSH или консоли.

Войдите в режим глобальной конфигурации с помощью следующей команды:

Создайте пользователя с уровнем привилегий 15:

Примечание. Замените <username> и <password> на имя пользователя и пароль, которое следует настроить. Не используйте один и тот же пароль для пользователя и параметра enable password.

Настройте SSH и Telnet для локального входа и уровня привилегий 15.

(Необязательно) Включите локальное ведение журнала для поддержки функции мониторинга журнала:

Требования

В этом документе предполагается, что маршрутизатор Cisco полностью в рабочем состоянии и настроен с разрешением Cisco CP изменять конфигурацию.

Условные обозначения

Настройка

В этом разделе содержатся сведения по настройке базовых параметров для маршрутизатора в сети.

Схема сети

В настоящем документе используется следующая схема сети:

Примечание. Схемы IP-адресации, используемые в этой конфигурации, нельзя использовать для маршрутизации в Интернете. Это адреса RFC 1918, используемые в лабораторной среде.

Interface Configuration

Выполните следующие шаги для настройки интерфейсов маршрутизатора Cisco:

Нажмите Home (Главная), чтобы перейти на главную страницу Cisco CP.

На главной странице Cisco CP содержатся такие сведения, как программное и аппаратное обеспечение маршрутизатора, доступность функций и сводка по конфигурации.

Выберите Configure (Настроить) > Interface Management (Управление интерфейсами) > Interfaces and Connections (Интерфейсы и подключения) > Create Connection (Создать подключение), чтобы настроить подключение к глобальной сети (WAN) для интерфейса.

Например, для FastEthernet 0/1 выберите опцию Ethernet и нажмите Create New Connection (Создать новое подключение).

Примечание. Для других типов интерфейсов, таких как Ethernet, выберите соответствующий тип интерфейса и нажмите Create New Connection (Создать новое подключение), чтобы продолжить.

Нажмите Next, чтобы продолжить настройку после появления нужного интерфейса:

Выберите FastEthernet 0/1 (желаемый) в опции Available Interfaces (Доступные интерфейсы) и нажмите Next (Далее).

Укажите статический IP-адрес интерфейса с соответствующей маской подсети нажмите Next.

Настройте маршрутизацию по умолчанию с дополнительными параметрами, такими как IP-адрес следующего перехода (172.16.1.2 согласно схеме сети), предоставленный интернет-провайдером, и нажмите Next (Далее).

Примечание. Возможность подключения конфигурации можно проверить, установив флажок рядом с полем Test the connectivity after configuring (Проверить подключение после настройки). Это доступная дополнительная функция.

Появится следующее окно, отображающее состояние доставки команды в маршрутизатор. Кроме того, оно отображает ошибки, если доставка команды не удалась, из-за несовместимых команд или неподдерживаемых функций.

Выберите Configure (Настроить) > Interface Management (Управление интерфейсами) > Interfaces and Connections (Интерфейсы и подключения) > Edit Interfaces/Connections (Изменить интерфейсы/подключения), чтобы добавить, изменить или удалить различные интерфейсы.

Выделите интерфейс, в который необходимо внести изменения и нажмите Edit, чтобы изменить или отредактировать конфигурацию интерфейса. Здесь можно изменить ранее установленные статические IP-адреса.

Конфигурация статического преобразования сетевых адресов (NAT)

Конфигурация динамического NAT

Выполните следующие шаги для настройки динамического NAT в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > NAT > Basic NAT (Базовое NAT) и нажмите Launch the selected task (Запустить выбранную задачу), чтобы настроить базовое преобразование NAT.

Выберите интерфейс, который подключается к Интернету или интернет-провайдеру, а также выберите диапазон IP-адресов, которому следует предоставить доступ в Интернет. После выбора этой информации нажмите Next (Далее), как показано здесь:

В окне "Edit NAT Configuration" отображается готовая конфигурация динамического преобразования сетевых адресов (NAT) с перегруженными преобразованными IP-адресами (PAT). Чтобы настроить динамическое преобразование сетевых адресов (NAT) для пула адресов, выберите Address Pool.

Нажмите Add.

Нажмите Add.

Нажмите Edit.

Выберите Address Pool (Пул адресов) в поле Type (Тип), укажите имя для пула адресов как pool и нажмите OK.

Используйте это окно для назначения внутренних и внешних интерфейсов, которые следует использовать в преобразованиях NAT. NAT использует внешние и внутренние назначения во время интерпретации правил трансляции, поскольку трансляция может выполняться как из внутренней сети во внешнюю, так и из внешней во внутреннюю.

После назначения эти интерфейсы используются во всех правилах трансляции NAT. Назначенные интерфейсы отображаются над списком правил преобразования (Translation Rules) в главном окне NAT.

Статическая конфигурация NAT

Выполните следующие шаги для настройки статического NAT в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > NAT > Edit NAT Configuration (Изменить конфигурацию NAT) и нажмите Add (Добавить), чтобы настроить статическое преобразование NAT.

Выберите Direction (Направление) от внутреннего интерфейса к внешнему или наоборот, а также укажите внутренний IP-адрес, который будет преобразован, в поле Translate from Interface (Преобразовать из интерфейса). В области Translate to Interface (Преобразовать в интерфейс) выберите Type (Тип):

Выберите IP Address, если необходимо использовать преобразование для IP-адреса, введенного в поле "IP Address".

Выберите Interface, если необходимо, чтобы функция Translate from Address использовала интерфейс маршрутизатора. Адрес, указанный в окне Translate from Address, преобразуется в IP-адрес, который назначен интерфейсу, указанному в поле "Interface".

Установите флажок Redirect Port, если необходимо включить в преобразование данные о порте внутреннего устройства. Это позволяет использовать один общедоступный IP-адрес для нескольких устройств. При этом номера портов, назначенные устройствам, должны быть разными. Для этого адреса преобразования необходимо создать по одной записи на каждое сопоставление порта. Выберите TCP, если используется TCP-порт или UDP для UDP-порта. В поле "Original Port" введите номер порта внутреннего устройства. В поле "Translated Port" введите номер порта, который маршрутизатор должен использовать для этого преобразования. См. раздел Разрешение доступа к внутренним устройствам из Интернета документа Настройка преобразования сетевых адресов: Начало работы.

В этом окне отображается конфигурация статического преобразования сетевых адресов (NAT) с включенным перенаправлением портов:

Конфигурация маршрутизации

Настройка статической маршрутизации

Выполните следующие шаги для настройки статичной маршрутизации в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > Static and Dynamic Routing (Статическая и динамическая маршрутизация) и нажмите Add (Добавить), чтобы настроить статическую маршрутизацию.

Введите целевой сетевой адрес с маской и выберите либо исходящий интерфейс, либо IP-адрес следующего перехода.

В этом окне отображается статический маршрут, настроенный для сети 10.1.1.0 с IP-адресом следующего перехода 172.16.1.2:

Настройка динамической маршрутизации

Выполните следующие шаги для настройки динамической маршрутизации в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > Static and Dynamic Routing (Статическая и динамическая маршрутизация).

Выберите RIP, а затем щелкните Edit.

Установите флажок Enable RIP (Включить RIP), выберите версию RIP и нажмите Add (Добавить).

Укажите сетевой адрес для объявления.

Нажмите Deliver, чтобы передать команды маршрутизатору.

В этом окне отображается конфигурация динамической маршрутизации RIP:

Другие параметры

Выполните следующие шаги для настройки других базовых параметров в маршрутизаторе Cisco:

Выберите Configure (Настроить) > Router (Маршрутизатор) > Router Options (Параметры маршрутизатора) и нажмите Edit (Изменить), если нужно изменить свойства Hostname (Имя хоста), Domain Name (Имя домена), Banner (Баннер) и Enable Secret Password (Включить секретный пароль) для маршрутизатора.

Выберите Configure (Настроить) > Router Access (Доступ к маршрутизатору) > User Accounts/View (Учетные записи пользователей/представление) для добавления/редактирования/удаления учетных записей пользователей на маршрутизаторе.

Выберите Configure > Utilities > Save Running Config to PC (Настроить > Утилиты > Сохранить текущую конфигурацию на ПК) для сохранения конфигурации в память NVRAM маршрутизатора, а также на ПК, и сброса текущей конфигурации до заводских настроек по умолчанию.

Примечание. Для того чтобы использовать CCP для восстановления файла конфигурации, сохраненного на компьютере, на маршрутизатор или для резервного копирования файла конфигурации с маршрутизатора на компьютер, откройте Configuration Editor (Редактор конфигурации) и нажмите I agree (Соглашаюсь). В окне Configure (Настроить) выберите Import configuration from PC (Импортировать конфигурацию с ПК), а затем нажмите кнопку replace running configuration (Заменить текущую конфигурацию).

Конфигурация интерфейса командой строки CLI

Проверка

Выберите Configure > Interface & Connections > Edit Interface Connections > Test Connection (Настроить > Интерфейс и подключения > Изменить подключения интерфейса > Проверить подключение), чтобы протестировать сквозное подключение. Можно указать IP-адрес удаленной стороны, щелкнув переключатель User-specified.

Устранение неполадок

Примечание. Дополнительные сведения о командах debug см. в документе Важные сведения о командах debug.

Для устранения неполадок используются следующие параметры:

Выберите Help (Справка) > About this Router (Об этом маршрутизатора), чтобы просмотреть подробные сведения об аппаратном и программном обеспечении маршрутизатора.

Опция Help (Справка) предоставляет сведения о различных доступных параметрах в Cisco CP для конфигурации маршрутизаторов.

Как можно изменить имя пользователя и пароль для маршрутизатора?

Имя и пароль пользователя маршрутизатора можно изменить с помощью Cisco CP. Выполните следующие шаги для изменения имени пользователя и пароля:

Создайте новую учетную запись временного пользователя, затем войдите в нее.

Измените имя пользователя и пароль учетной записи основного пользователя (т. е. учетной записи пользователя маршрутизатора, в которой следует изменить имя пользователя и пароль) в программе Cisco CP.

Выйдите из временной учетной записи и войдите в основную.

Удалите учетную запись временного пользователя после изменения пароля для основной учетной записи.

При использовании Internet Explorer 8 для доступа к Cisco CP возникает внутренняя ошибка. Как решить этот вопрос?

Вы могли получить следующую внутреннюю ошибку при использовании Internet Explorer 8 для настройки маршрутизатора серии 2800 с помощью Cisco CP:

Понижение версии Java не устраняет эту неполадку.

Эта ошибка может возникнуть из-за проблемы совместимости браузеров. Internet Explorer 8 изменяет многие базовые аспекты разработки приложений для IE. Cisco рекомендует понизить Internet Explorer до версии 7. Необходимо также удалить и повторно установить Cisco CP.

При загрузке установочного файла приложения и попытке установить Cisco CP может наблюдаться следующая ошибка:

Попробуйте решить эту проблему следующим способом.

Удалите все экземпляры Cisco CP с ПК и выполните загрузку и установку заново.

Если предыдущий шаг не помог, попытайтесь загрузить другую версию Cisco CP.

Примечание. Для связи с Центром технической поддержки Cisco требуются действующие учетные данные пользователя Cisco.

Как получить доступ к техническим журналам Cisco CP?

Примечание. Закройте все экземпляры Cisco CP, чтобы избавиться от любых других проблем с архивацией журналов.

Обнаружение маршрутизатора занимает больше времени, чем обычно. Как решить этот вопрос?

Как только Cisco CP запущен и сообщество настроено, обнаружение маршрутизатора занимает больше времени, чем обычно. Вот журналы Cisco CP, которые описывают истекшее время:

Эта проблема происходит со всеми маршрутизаторами, независимо от их модели и платформы. Кроме того, на маршрутизаторах нет никаких проблем с памятью или ЦП.

Проверьте режим аутентификации. Если аутентификация не происходит локально, то проверьте, существует ли проблема с сервером аутентификации. Устраните проблему с сервером аутентификации для решения этого вопроса.

Мне не удается просмотреть страницу конфигурации IPS на Cisco CP. Как решить этот вопрос?

Когда определенная функция в окне конфигурации не показывает ничего, кроме пустой страницы, возможны проблемы с несовместимостью.

Проверьте следующие элементы для решения этого вопроса:

Проверьте, поддерживается ли конкретная функция и включена ли она на вашей модели маршрутизатора.

Проверьте, поддерживает ли ваша версия маршрутизатора эту функцию. Проблемы несовместимости версий маршрутизатора могут быть решены с обновлением версии.

понедельник, декабря 03, 2012

Управление оборудованием Cisco Systems

Хотя данный вариант был уже рассмотрен нами ранее. Вернемся к нему еще раз и поговорим о нем чуть подробнее. Данный тип подключения используется в следующих случаях:- При первоначальной настройке оборудования

- Если что то сломалось и вы не можете получить удаленный доступ к оборудованию

- Если вы находитесь рядом с оборудованием

|

| Компьютер подключен к коммутатору консольным кабелем |

|

| Вы подключились к коммутатору через консольный порт |

|

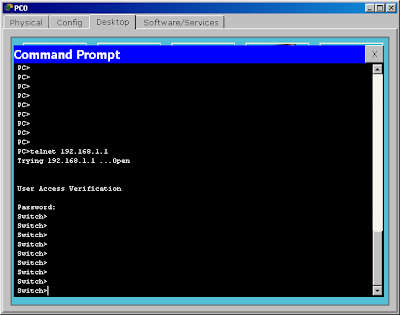

| Использование telnet для получения доступа к консоли оборудования |

35 коммент.:

Другие источники советуют вместо password использовать secret, т.к. пароль, в таком случае будет хранится зашифрованным в конфигурационном файле. Думаю стоит об этом сказать если прозвучало слово безопасность =) Спасибо.

Сорри за комент, прочитал следующую статью.

Нет, в данном случае все правильно. Команду secret используют только в том случае если хотят указать пароль, хранящийся в зашифрованном виде, для перехода в привеллигированный режим (используют enable secret вместо enable pas). В данной статье команда enable pas не рассматривалась. Просто взять и заменить слово password на secret во всех командах данной статьи НЕЛЬЗЯ.

Сделал все как написано, через телнет не могу зайти. в чем проблема?

PC>telnet 192.168.1.1

Trying 192.168.1.1 . Open

[Connection to 192.168.1.1 closed by foreign host]

вот что выдает

Сбросьте конфигурацию вашего устройства, посмотрим.

P.S. не забудьте удалить (или заменить *) из конфигурации все пароли и критически важные моменты.

Я разобрался, спасибо большое! Когда вводил line vty 0 4, 0 и 4 не разделял пробелом. Исправил, все заработало. Только вот вопрос, ПК подключен к коммутатору, к этому SW подключено еще два SW, их я удаленно вижу и захожу, подключаю 3-й и на него зайти не могу. Пробовал, на порт, для 3 SW, подключать один из двух имующихся, все работает. Сколько вообще можно подключить sw?

Такой вопрос а вы можете пропинговать с ПК IP адрес SW3? Если нет, то у вас скорее всего неверно настроен транк со стороны коммутатора SW3.

Опять же, если хотите, сбросьте конфиги всех устройств. Посмотрим.

Спасибо! Я хочу сам попробовать под разобраться. Если не получится, то тогда Вам скину конфиги.

У меня еще один вопрос, я удаленно захожу на SW1, и с него не могу ни зайти ни на один SW ни пингануть, а с ПК все получается. В чем может быть проблема? или так нельзя? Все SW находятся в одном вилане

При подключении выдает Connection timed out; remote host not responding. У меня все SW в одной сети, а маски у всех разные. когда сделал у 2-х SW маски одинаковые все заработало. Так и должно быть? Или в пределах одной сети должен быть допуск независимо от маски?

Как же тогда управляют большими сетями?

В больших сетях как раз таки происходит разделение на сети и подсети, которые связаны между собой маршрутизаторами. В пределах одной сети устройствам задается одинаковый адрес сети и одинаковая маска подсети (на основание которой как раз таки и определяется адрес сети). Устройства имеющие одинаковый адрес сети будут видеть друг друга на прямую, а вот устройства имеющие разные адреса сети общаются через маршрутизаторы.

Следовательно для решения вашей проблемы задайте вашему ПК, и всем коммутаторам адреса из одно подсети, например из диапазона 192.168.1.1-254 с маской 255.255.255.0.

Спасибо большое за своевременную помощь и и развёрнутые понятные ответы. Если что буду к Вам обращаться, с Вашего позволения!

незачто, обращайтесь буду рад попробовать помочь.

могу и я полюбопытствовать (почти первый раз циску вижу): есть 2 здания, поднят сторонней компанией канал объединяющий их в локальную сеть, на основе или впн или влан по оптике, fg-fom4e мультиплексор, за ним безголовый длинк. Но его решили заменить на циску, 2960. проблема в том что циска не воспринимает этот самый мультиплексор. я грешу на настройки (влан на циске и ip, что уж в мультиплексоре незнаю. ) в локалке она пашет (через нее вам пишу) и пингуется. а когда переношу в пределы плекса ее не видно (пинга нет). Могли бы вы подсказать куда копать?:)

p.s. после плекса продолжается таже локальная сеть:0

Давайте попробуем разобраться вместе, но говорю сразу что fg-fom4e в глаза не видел не разу.

1. Если не затруднит нарисуйте схему вашей сети.

2. Видят ли fg-fom4e-мы на разных концах оптической линии друг друга.

3. Сбросьте пожалуйста конфиг 2960

4. Каким интерфейсом подключается 2960 к fg-fom4e

соответственно подключается по витой паре обычной. подсети одни и теже.

hostname @@@@@@

enable secret @@@@@@@@@@@@@@@@@@@@@@@@

enable password @@@@@@

no aaa new-model

vtp mode transparent

ip subnet-zero

no file verify auto

spanning-tree mode pvst

spanning-tree extend system-id

vlan internal allocation policy ascending

vlan 15 name inet

vlan 111 name mange

vlan 2778

interface FastEthernet0/1 switchport access vlan 2778 switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/2 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/3 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/4 switchport access vlan 2778 switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/5 switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/6

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/7

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/8

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/9

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/10

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/11

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/12

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/13

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/14

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/15

switchport access vlan 2778

switchport trunk encapsulation dot1q switchport mode access

interface FastEthernet0/16

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/17

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/18

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/19

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/20

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/21

switchport access vlan 15

switchport mode access

interface FastEthernet0/22

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/23

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/24

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/25

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/26

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/27

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/28

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/29

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/30

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/31

switchport access vlan 15

switchport mode access

interface FastEthernet0/32

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/33

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/34

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/35

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/36

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/37

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/38

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/39

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/40

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/41

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/42

switchport trunk encapsulation dot1q

switchport trunk native vlan 2778

switchport mode trunk

interface FastEthernet0/43

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/44

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/45

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/46

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

interface FastEthernet0/47

switchport access vlan 15

switchport mode access

interface FastEthernet0/48

switchport access vlan 2778

switchport trunk encapsulation dot1q

switchport mode access

Настройка коммутаторов Cisco представляет несколько специфичную задачу и обычно отличается от интерфейса настройки других производителей. Традиционно, Cisco использует для настройки текстовый интерфейс (CLI – Command Line Interface). Рассмотрим первичную настройку на примере коммутатора Cisco 2960:

Подключение к коммутатору CISCO через терминальный кабель

Оборудование CISCO комплектуется двумя видами кабелей. Ранее в комплекте шел кабель для COM-порта (RS-232).

Рис. 2. Кабель RS-232 для терминального порта CISCO.

В настоящее время коммутаторы CISCO комплектуются консольными USB кабелями.

Рис. 3 Кабель USB для терминального порта CISCO.

Для начальной установки параметров коммутатора CISCO с подключением к терминальному порту используется терминальная программа. Рассмотрим пример для работы с бесплатной программой-терминалом PUTTY под Windows. Для начала в «Диспетчере устройств» надо выяснить номер COM-порта, присвоенный терминальному соединению с CISCO, после чего прописываем те же настройки в конфигурации PUTTY.

После нажатия кнопки “Open” должна открыться командная консоль. При первом запуске нового коммутатора автоматически запускается встроенный setup, который в большинстве случаев лучше обойти нажатием ”n”.

Рис. 5 Автоматическое приглашение запуска первого setup в коммутаторах CISCO

На экране после отказа от запуска setup появляется приглашение в пользовательский режим.

В построении сети обычно не обойтись без использования VLAN. Существует два режима передачи тегированного и нетегированного трафика. В терминологии Cisco эти режимы носят названия trunk и access . К портам типа access подключаются устройства, которые не умеют работать с тегированным трафиком. Порты trunk предназначены для передачи данных по VLAN в сети.

При первом запуске нового коммутатора автоматически запускается встроенный setup, который в большинстве случаев лучше обойти нажатием ”NO”. На экране появляется приглашение в пользовательский режим.

Для перехода в привилегированный режим используем команду “Enable”. Если коммутатор новый, пароль пустой. В противном случае, необходимо ввести установленный ранее пароль коммутатора.

Желательно сделать сброс коммутатора, провести очистку старых настроек.

После перезагрузки тем же способом возвращаемся в привилегированный режим. После чего переходим в режим глобального конфигурирования.

Данную команду можно вводить сокращенно для простоты управления.

Рассмотрим конфигурацию порта access . Если коммутатор имеет Fast Internet (100 Мбит/с) порты, то интерфейс называется “fa”, если порты Gigabit Internet (1000 Мбит/с), то его название “gi”.

Для конфигурации VLAN порта используем другую команду.

Включаем выбранный интерфейс.

Необходимо задавать IP-адрес и маску.

Выходим из интерфейсной конфигурации.

Устанавливаем пароль для привилегированного режима (в случае его отсутствия).

Выходим из режима конфигурирования.

Записываем конфигурацию в память.

Задание IP-адреса закончено.

Настройка удаленного подключения по SSH к коммутатору CISCO

Для дальнейшей работы с коммутатором прямое подключение по терминальному кабелю не используется, потому желательно сразу провести конфигурирование SSH-доступа для управления коммутатором по сети.

После перехода в привилегированный режим (указанный выше), устанавливаем время и дату.

Переходим в режим общей конфигурации.

Указываем домен (при необходимости).

Для протокола SSH генерируем ключ RSA.

Указываем номер версии ssh-протокола.

Задаем желаемое количество попыток подключения по SSH.

Сохраняем пароли в зашифрованном виде.

Переходим в режим настройки терминальных портов.

Разрешаем подключения только по протоколу SSH.

Настраиваем ограничение длительности ssh-сессии на 20 минут.

Выходим из режима настройки конфигурации.

На этом процедура настройки IP-адреса и базового уровня безопасности коммутатора CISCO закончена.

Примечание: если выходим из подменю конфигурации в подменю верхнего уровня (к примеру, из ”config-line” в “config), то используем команду “exit”. Для окончания конфигурации используем команду ”end”.

Сперва потребуется выполнить авторизацию в веб-интерфейсе маршрутизатора, используя для этого подключенный к нему компьютер или ноутбук. Все следующие инструкции будут разобраны на примере TP-Link, поэтому и о принципе входа в интернет-центр рекомендуем прочитать в другой статье на нашем сайте, где за основу взята соответствующая модель роутера.

Теперь понадобится определить, белый ли IP-адрес, то есть в интернете он должен быть таким же, как и отображается в веб-интерфейсе. Для этого проще всего использовать специальный сайт для определения IP-адреса, перейти к которому можно по ссылке ниже. Если адрес соответствует определенному через интернет-центр, значит, он белый.

Отталкиваясь от полученной информации, можно понять, чем стоит заняться в дальнейшем, какой метод организации удаленного доступа выбрать и реально ли его вообще настроить. Существует три варианта развития событий:

Внимательно ознакомьтесь с представленной информацией, чтобы подобрать подходящий вариант, а затем переходите к его реализации, следуя инструкциям ниже.

Дополнительно отметим, что при выборе конкретной цели для предоставления удаленного управления потребуется указать ее точный IP-адрес. Для его определения можно воспользоваться веб-интерфейсом маршрутизатора так, как это было показано выше, или инструкцией в других статьях на нашем сайте.

Способ 2: Подключение динамического DNS

Функция динамического DNS часто распространяется платно, но сейчас появляется все больше сервисов, предоставляющих пробные периоды, а также бесплатные версии. Суть такого DNS заключается в присвоении роутеру буквенного адреса, который заменяет стандартный IP. Подойдет это в тех ситуациях, когда организация удаленного доступа невозможна из-за постоянной смены адреса роутера. Выполняется подключение динамического DNS в четыре простых шага.

Шаг 1: Выбор сервиса

Начать следует именно с выбора сервиса, чтобы подыскать бесплатный или дешевый вариант. Часто в веб-интерфейс маршрутизатора уже встраивается несколько совместимых вариантов, поэтому лучше будет задействовать их, но ничего не помешает найти в интернете и сайт, предоставляющий такие услуги.

Просмотрите описание и цены на каждом сайте, чтобы найти подходящий тарифный план. В TP-Link и некоторых других маршрутизаторах доступен noip. Это оптимальное решение для тех, кто хочет бесплатно проверить технологию. На примере этого сервиса и будет разобран следующий шаг.

Интерфейс сайтов различается, поэтому нельзя создать универсальное руководство, позволяющее разобраться с каждым из них. Однако практически везде принцип взаимодействия одинаков, поэтому остановимся на noip, а вам останется лишь взять следующие действия за пример.

-

После перехода на главную страницу сайта создайте свой домен, написав его адрес латиницей. Учтите, что сам адрес должен быть уникальным.

Шаг 3: Настройка DDNS в веб-интерфейсе

Если выполнить вход не удалось, проверьте правильность ввода личных данных от аккаунта на сайте или подождите несколько минут для обновления информации по доменам, а после повторите авторизацию. Дополнительно всегда можно обратиться в поддержку на сервисе, чтобы получить профессиональную помощь.

Шаг 4: Получение удаленного доступа

Распространите динамический DNS-адрес между всеми пользователями, кому хотите предоставить удаленное управление роутером. Они должны будут ввести его в адресной строке браузера и перейти. Для авторизации в веб-интерфейсе потребуется указать логин и пароль, а об изменении учетных данных мы говорили при разборе Способа 1.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Читайте также: