Как поставить пароль на коммутатор cisco

Обновлено: 05.07.2024

Коммутаторы Cisco поддерживают два других метода безопасного входа, которые используют пары имя пользователя / пароль вместо общего пароля без ввода имени пользователя. Первый метод, использует ввод локального имени пользователя и пароля. Происходит настройка пары имя пользователя / пароль локально-то есть в конфигурации коммутатора. Коммутаторы поддерживают режим локального имени пользователя / пароля для входа по консоли, по Telnet и даже по SSH, но не изменяют пароль от привилегированного режима (enable), используемый для входа в режим enable.

Настройки для перехода от использования простых общих паролей к использованию локальных имен пользователей/паролей требует лишь небольших изменений конфигурации, как показано на рис.3.

Настройка коммутаторов с использованием локальной аутентификации по имени пользователя Настройка коммутаторов с использованием локальной аутентификации по имени пользователяНа рисунке показаны два ПК, пытающиеся получить доступ к пользовательскому режиму. Один из ПК подключен по консольному кабелю в пользовательский режим через линию console 0, а другой ПК по Telnet, соединяющийся через терминальные линии vty 0 15. Оба ПК не имеют паролей для входа, и задано имя пользователя для обоих ПК - " local."

На рисунке в Пользовательском режиме используется две команды:

- 1- username ulanbaby secret box

- 2- username landy secret box

Глядя на настройки на рисунке, видно, во-первых, коммутатору, необходимо задать пару имя пользователя/пароль . Для их создания, в режиме глобальной конфигурации, введите команду создания имени пользователя и зашифрованного пароля -username <имя пользователя> secret <пароль>. Затем, чтобы включить тип безопасности входа с проверкой логина (имени пользователя ) по консоли или Telnet, просто добавьте команду login local . По сути, эта команда означает " использовать локальный список имен пользователей для входа в систему."

Вы также можете использовать команду no password, чтобы очистить все оставшиеся команды паролей из консоли или режима vty, потому что эти команды не нужны при использовании локальных имен пользователей и паролей.

Ниже подробно описаны шаги для настройки доступа к к коммутатору с использованием логина и пароля:

Шаг 1. В режиме глобальной конфигурации используйте команду username <имя пользователя > secret <пароль>, чтобы создать одну или несколько пар имя пользователя/пароль в локальной базе коммутатора.

Шаг 2. Настройте консоль на использование пар имя пользователя / пароль из локальной базы коммутатора:

- используйте команду line con 0 для входа в режим конфигурации консоли.

- используйте подкоманду login local, чтобы разрешить коммутатору запрашивать имя пользователя и пароль, совпадающие со списком локальных имен пользователей/паролей.

- (необязательно) используйте подкоманду no password для удаления всех существующих простых общих паролей, просто для оптимизации конфигурации.

Шаг 3. Настройте Telnet (vty) для использования пар имя пользователя / пароль из локальной базы коммутатора:

- 1. используйте команду line vty 0 15 для входа в режим конфигурации vty для всех 16 терминальных линий vty (пронумерованных от 0 до 15).

- 2. используйте подкоманду login local, чтобы разрешить коммутатору запрашивать имя пользователя и пароль для всех входящих пользователей Telnet, со списком локальных имен пользователей/паролей.

- 3. (необязательно) используйте подкоманду no password для удаления всех существующих простых общих паролей, просто для оптимизации конфигурации.

При попытке подключиться по Telnet к коммутатору, настроенному как показано на рисунке, пользователю будет предложено сначала ввести имя пользователя, а затем пароль, как показано в Примере 4. Пара имя пользователя / пароль должна быть в локальной базе коммутатора.В противном случае вход в систему будет отклонен.

В примере 4 коммутаторы Cisco не отображает символы при вводе пароля по соображениям безопасности.

ЗАЩИТА ДОСТУПА В ПОЛЬЗОВАТЕЛЬСКОМ РЕЖИМЕ С ПОМОЩЬЮ ВНЕШНИХ СЕРВЕРОВ АУТЕНТИФИКАЦИИ

Однако использование имени пользователя / пароля, настроенного непосредственно на коммутаторе, не всегда удобно при администрировании. Например, каждому коммутатору и маршрутизатору требуется настройка для всех пользователей, которым может потребоваться войти на устройства. Затем, когда возникнет необходимость внесения изменений в настройки, например, изменение паролей для усиления безопасности, настройки всех устройств должны быть изменены.

Лучшим вариантом было бы использовать инструменты, подобные тем, которые используются для многих других функций входа в ИТ. Эти инструменты обеспечивают центральное место для безопасного хранения всех пар имя пользователя / пароль, с инструментами, чтобы заставить пользователей регулярно менять свои пароли, инструменты, чтобы отключать пользователей, когда они завершают сеанс работы, и так далее.

Коммутаторы Cisco позволяют именно этот вариант, используя внешний сервер, называемый сервером аутентификации, авторизации и учета (authentication, authorization, and accounting)(AAA). Эти серверы содержат имена пользователей / пароли. Сегодня многие существующие сети используют AAA-серверы для входа на коммутаторы и маршрутизаторы.

Да для настройки данного входа по паре имя пользователя / пароль необходимо произвести дополнительные настройки коммутатора.

На рисунке показано, что пользователь сначала вводит имя пользователя / пароль, коммутатор запрашивает AAA-сервер, а сервер отвечает коммутатору, заявляя, что имя пользователя/пароль действительны.

Основной процесс аутентификации с внешним AAA-сервером Основной процесс аутентификации с внешним AAA-серверомНа рисунке процесс начинается с того, что ПК " А " отправляет регистрационную информацию через Telnet или SSH на коммутатор SW1. Коммутатор передает полученную информацию на сервер "AAA" через RADIUS или TACACS+. Сервер отправляет подтверждение коммутатору, который, в свою очередь, отправляет приглашение (разрешение) на ввод команды в пользовательскую систему.

Хотя на рисунке показана общая идея, обратите внимание, что информация поступает с помощью нескольких различных протоколов. Слева, соединение между Пользователем и коммутатором или маршрутизатором использует Telnet или SSH. Справа коммутатор и AAA-сервер обычно используют протокол RADIUS или TACACS+, оба из которых шифруют пароли, при передаче данных по сети.

НАСТРОЙКА ЗАЩИЩЕННОГО УДАЛЕННОГО ДОСТУПА ПО SSHL

SSH может использовать тот же метод аутентификации локального входа, что и Telnet, с настроенными именем пользователя и паролем в локальной базе коммутатора. (SSH не работает с методами аутентификации, которые не используют имя пользователя, например только общие пароли.)

Итак, в настройке доступа для локальных пользователей по Telnet, как показано ранее на рисунке, также включена локальная аутентификация по имени пользователя для входящих соединений SSH.

На рисунке показан один пример настройки того, что требуется для поддержки SSH. Рисунок повторяет конфигурацию создания локального пользователя, (см. рисунок) для подключения по Telnet. На скриншоте показаны три дополнительные команды, необходимые для завершения настройки SSH на коммутаторе.

Этот документ был переведен Cisco с помощью машинного перевода, при ограниченном участии переводчика, чтобы сделать материалы и ресурсы поддержки доступными пользователям на их родном языке. Обратите внимание: даже лучший машинный перевод не может быть настолько точным и правильным, как перевод, выполненный профессиональным переводчиком. Компания Cisco Systems, Inc. не несет ответственности за точность этих переводов и рекомендует обращаться к английской версии документа (ссылка предоставлена) для уточнения.

Содержание

Введение

В этом документе приведены примеры конфигураций для настройки защиты паролем при входящих соединениях EXEC с маршрутизатором.

Предварительные условия

Требования

Чтобы выполнить задачи, описанные в данном документе, необходимо иметь привилегированный доступ EXEC к интерфейсу командной строки маршрутизатора. Для получения информации об использовании командной строки и для понимания командных режимов, посмотрите Использование Интерфейса командной строки Cisco IOS.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного обеспечения и оборудования:

Маршрутизатор Cisco 2509

Программное обеспечение Cisco IOS® версии 12.2(19)

Сведения, представленные в этом документе, были получены от устройств, работающих в специальной лабораторной среде. Все устройства, описанные в этом документе, были запущены с чистой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие всех команд до их использования.

Условные обозначения

Общие сведения

Использование функции защиты по паролю для контроля или ограничения доступа к интерфейсу командной строки (CLI) вашего маршрутизатора является одним из основных элементов общего плана безопасности.

Защита маршрутизатора от неавторизованного удалённого доступа, обычно Telnet – самое обычное средство защиты, нуждающееся в конфигурации, однако защиту маршрутизатора от неавторизованного локального доступа нельзя упускать из виду.

Примечание.Защита паролем – это всего лишь одна из многих мер, которые необходимо предпринять для эффективной работы системы безопасности сети. При внедрении плана безопасности также не следует забывать о межсетевых экранах, списках контроля доступа и контроле физического доступа к оборудованию.

Доступ к командной строке или строке EXEC маршрутизатора может быть получен разными способами, но во всех случаях входящее соединение с маршрутизатором осуществляется по каналу TTY. Как видно их примера выходных данных по команде show line, существует четыре основных типа каналов TTY:

Тип строки CTY - это консольный порт. В конфигурации любого маршрутизатора она появляется в виде line con 0, а в выходных данных команды show line – в виде cty. Консольный порт в основном используется для доступа к локальным системам с помощью консольного терминала.

Линии TTY – это асинхронные линии, которые используются для входящих или исходящих модемных соединений и подключений терминала. Они обозначаются в конфигурации маршрутизатора или сервера доступа как "линии х". Особые номера линий - это функция оборудования, встроенного или установленного на маршрутизатор или сервер доступа.

Линия AUX – это вспомогательный порт, отображаемый в конфигурации как line aux 0.

Линии VTY – это линии связи виртуального терминала маршрутизатора, используемые исключительно для управления входящими соединениями Telnet. Термин «виртуальный» означает, что эти линии представляют собой функцию программного обеспечения и с ними не связано какое-либо аппаратное обеспечение. Они отображены в конфигурации в виде строки vty 0 4.

Можно настроить каждый из этих типов каналов связи защитой по паролю. Линии могут быть настроены для использования одинакового пароля для всех пользователей или паролей для отдельных пользователей. Пароли пользователей могут быть настроены локально на маршрутизаторе, либо можно использовать сервер аутентификации для предоставления аутентификации.

Никаких запретов на установление разных типов защиты паролем на разных линиях не существует. Хотя широко распространена практика применения на маршрутизаторе одного пароля для консоли и отдельных для каждого пользователя паролей для других входящих соединений.

Ниже приведен пример выходных данных маршрутизатора для команды show running-config:

Настройте пароли на линии

Для задания пароля в строке используется команда password в режиме настройки с командной строкой. Чтобы включить проверку пароля при подключении, воспользуйтесь командой login в режиме конфигурации линии.

Процедура конфигурации

В этом примере пароль настраивается для всех пользователей, которым нужно использовать консоль.

Из привилегированного приглашения EXEC (или "enable") войдите в режим конфигурации и перейдите в режим линейной конфигурации с помощью следующих команд. Обратите внимание, что приглашение изменяется в зависимости от текущего режима.

Настройте пароль и включите проверку пароля при входе.

Выйдите из режима конфигурирования.

Примечание.Не следует сохранять изменения настроек в line con 0 до тех пор, пока не будет уверенности в том, что вход в систему успешно осуществляется.

Примечание. При конфигурации линии в консоли команда настройки login обязательна, чтобы включить проверку пароля при подключении. Для аутентификации с помощью консоли должна работать как команда password, так и команда login.

Проверка конфигурации

Проверьте конфигурацию маршрутизатора, чтобы удостовериться в том, что команды вводились корректно:

show running-config - вывод текущей конфигурации маршрутизатора.

Для тестирования конфигурации выполните разрегистрацию с консоли и повторно зарегистрируйтесь, используя настроенный пароль для доступа к маршрутизатору:

Примечание.Перед выполнением этого теста убедитесь, что существует альтернативное подключение к маршрутизатору, такое как Telnet или удаленное, на случай возникновения проблемы повторного входа на маршрутизатор.

Устранение сбоев входа в систему

Если не удается выполнить повторный вход в маршрутизатор, а конфигурация не сохранена, то перезагрузка маршрутизатора приведет к отмене всех внесенных изменений.

Если же изменения в конфигурации были сохранены, а повторный вход на маршрутизатор выполнить не удается, пароль придется восстанавливать. Для получения инструкций по определенной платформе см. раздел "Процедуры восстановления пароля".

Настройка локальных паролей для отдельных пользователей

Для установки системы аутентификации на основе имени пользователя используйте команду username в режиме глобальной конфигурации. Чтобы включить проверку пароля при входе, используйте команду login local в режиме линейной конфигурации.

Процедура конфигурации

В этом примере пароли настроены для пользователей, которые осуществляют попытки подключиться к маршрутизатору на линиях VTY по протоколу Telnet.

Из привилегированного приглашения EXEC (или "enable") необходимо войти в режим настройки и ввести комбинации имен пользователей и паролей по одной для каждого пользователя, которому планируется разрешить доступ к маршрутизатору:

Переключитесь в режим конфигурации линии с помощью следующих команд. Обратите внимание, что приглашение изменяется в зависимости от текущего режима.

Настройка проверки пароля при входе.

Выйдите из режима конфигурирования.

Примечание. Для того чтобы отключить автоматическое подключение по протоколу Telnet при вводе имени через интерфейс командной строки (CLI), настройте режим no logging preferred на используемой линии. Команда transport preferred none предоставляет те же выходные данные, но она также отключает автоматическое подключение по протоколу Telnet для заданных хостов, настроенных с помощью команды ip host. Она отличается от команды no logging preferred, которая останавливает подключение для незаданных хостов и выполняет его для заданных хостов.

Проверка конфигурации

Проверьте конфигурацию маршрутизатора, чтобы удостовериться в том, что команды вводились корректно:

show running-config - вывод текущей конфигурации маршрутизатора.

Для того чтобы протестировать эту конфигурацию, к маршрутизатору должны быть выполнено подключения Telnet. Это можно сделать путем подключения от другого узла сети. Либо выполните проверку от самого маршрутизатора, организовав доступ по протоколу Telnet к IP-адресу любого интерфейса на маршрутизаторе в состоянии up/up, как показывают выходные данные команды show interfaces.

Ниже приведен образец выхода, если бы адрес интерфейса ethernet 0 был 10.1.1.1:

Устранение неполадок, связанных с паролем пользователя

Если пользователи не могут войти в систему маршрутизатора со своими паролями, измените имена пользователей и пароли на маршрутизаторе.

Настройка пароля линии AUX

Для того чтобы указать пароль на линии AUX, выполните команду password в режиме линейного конфигурирования. Для того чтобы включить проверку пароля при входе, выполните команду login в режиме конфигурации линии.

Процедура конфигурации

В данном примере пароль настроен для всех пользователей, пытающихся использовать вспомогательный порт.

Выполните команду show line, чтобы проверить линию, используемую портом AUX.

В данном примере вспомогательный порт находится на линии 65. Для того чтобы настроить линию AUX маршрутизатора, выполните следующие команды, сделайте следующее:

Проверка конфигурации

Для того чтобы проверить правильность ввода команд, просмотрите конфигурацию маршрутизатора:

По команде show running-config на экране появляется текущая конфигурация маршрутизатора:

Настройте проверку подлинности AAA для начала сеанса

Чтобы включить AAA для регистрации, используйте команду login authentication в режиме линейной конфигурации. Также необходимо настроить службы AAA.

Процедура конфигурации

Данный пример отображает настройку маршрутизатора на получение паролей пользователей от сервера TACACS+, когда пользователи пытаются подключиться к маршрутизатору.

Примечание.Настройка маршрутизатора для использования серверов AAA других типов (например, RADIUS) проводится аналогично. Дополнительные сведения см. в разделе "Настройка аутентификации".

Примечание.Данный документ не содержит сведений о настройке ААА-сервера.

В командной строке, работающей в привилегированном режиме EXEC (или "включенный"), войдите в режим настройки и введите команды для настройки маршрутизатора таким образом, чтобы он мог использовать службы AAA для аутентификации:

Переключитесь в режим конфигурации линии с помощью следующих команд. Обратите внимание, что приглашение изменяется в зависимости от текущего режима.

Настройка проверки пароля при входе.

Выйдите из режима конфигурирования.

Проверка конфигурации

Проверьте конфигурацию маршрутизатора, чтобы удостовериться в том, что команды вводились корректно:

show running-config - вывод текущей конфигурации маршрутизатора.

Для того, чтобы протестировать данную конфигурацию, для линии должны быть настроены входящее и исходящее подключения. Конкретные сведения по настройке асинхронных линий для модемных подключений см. в Руководстве по подключению модем-маршрутизатор.

В качестве альтернативного решения можно настроить одну или более VTY линий для осуществления ААА аутентификации и на ее основе – тестирования.

Устранение неполадок при сбое AAA

Прежде чем применять команды отладки, ознакомьтесь с разделом "Важные сведения о командах отладки".

Для отладки неудачной попытки регистрации выполните команду отладки, соответствующую вашей конфигурации:

Пошаговое руководство по выполнению наиболее типовых задач, связанных с обслуживанием коммутаторов Cisco Catalyst 2950. А именно: настройка VLAN, сброс пароля, переустановка повреждённой операционной системы Cisco IOS. Подробно рассмотрен вопрос подключения, в том числе через com-порт.

Данная статья является продолжением Основы TCP/IP для будущих дилетантов, где я рассказывал о теоретических основах построения ЛВС. Как и прошлая статья, эта — рассчитана на новичков в области.

Подключение к коммутатору

Для того, что бы выполнить какую либо настройку коммутатора, к нему надо подключиться с персонального компьютера или ноут-бука. Есть два вида подключения — через com порт или через web интерфейс.

Подключение через com порт

Для подключения через com порт вам понадобится «консольный провод». Это, как правило, голубой плоский провод. Он должен идти в комплекте с коммутатором. Один конец провода подсоединяется к com порту вашего ПК (у ноутбуков, как правило, нет com порта; конечно, если вы не носите с собой док-станцию). Этот конец называется DB-9. Другой конец вставляете в место для подключения к коммутатору через консоль. Где именно оно находится — сказать невозможно, это зависит от конкретной модели. Но, как правило, оно подписано соответствующим образом, и находится на задней панели коммутатора. Место для подключения консоли выглядит так же, как обычный 10mb/100mb порт на коммутаторе. Коннектор (т.е. наконечник) на другом конце консольного провода, как и коннектор для витой пары, называется RJ-45. Таким образом, читая документацию, вы можете увидеть такое определение: RJ-45 — to DB-9. Так иногда обозначают консольный провод. Подключение этого провода недолжно вызвать у вас каких либо затруднений, т.к. запутаться или вставить провод не туда практически невозможно.

Далее вам надо запустить терминал. Нажмите Пуск->Выполнить и напишите hypertrm (ОС Windows). В появившимся окне напишите любое имя соединения и нажмите Enter. Далее нажмите на кнопку «стандартные настройки» и выберите com порт, к которому подключили консольный провод. При этом коммутатор должен быть выключен. Если вы его не выключили, сделайте это сейчас. Затем нажмите кнопку ОК. И после чего включите питание коммутатора. Через несколько секунд вам на консоль начнёт выводиться информация о ходе загрузки операционной системы коммутатора. Но можно (а иногда и нужно) включить коммутатор без загрузки операционной системы, а войти в bootloader и загрузить систему вручную. Подробнее об этом читайте в пункте Установка ОС IOS. Теперь вам придётся немного подождать пока операционная система распакуется, flash память инициализируется и система загрузится. Затем на консоль выведется приглашение, после чего надо подождать ещё секунд 10 (зависит от модели коммутатора). И после всего этого вы наконец получаете консоль управления, в которой можете набирать команды, тем самым осуществляя настройку коммутатора. Функциональность коммутатора очень большая, и чем младше модель тем больше функциональность. Объяснение всех функций выходит за рамки этого файла помощи. Здесь вы можете научится использовать одну из самых главных функций коммутатора — настройка VLAN-ов. Подробнее читайте пункты VLAN-ы, теория и VLAN-ы, практика.

Возможно, процесс подключения может показаться вам долгим и неудобным, но на практике он занимает не более двух минут вместе с подсоединением консольного провода. После того, как вы выполните все выше написанные действия, первая команда, которую надо ввести коммутатору — enable. Эта команда дает вам права администратора коммутатора, и вам становится доступен полный набор команд, которыми надо производить настройку. Но, после набора команды enable коммутатор может спросить у вас пароль. Если вы не знаете пароль и вам не у кого его спросить, то пароль надо сбросить. В дальнейшем, так же как и пароль, можно сбросить и все настройки, если они были неудачными. Об этом вы можете подробнее прочитать в пункте Восстановление забытого пароля. Если настройки уже сброшены, то коммутатор, после загрузки ОС, задаст вам несколько вопросов, касающихся основных настроек. Если у вас не возникает сложности с чтением технической литературы на английском языке, то это не должно составить для вас проблему. Но замечу, что на второй вопрос, про managment надо ответить no.

Если же операционная система не загрузилась, вероятно, вам придётся её переустановить. Подробнее об этом читайте в пункте Установка ОС IOS. Но учтите, что не загрузиться без явных на то причин она не могла. Если вы не уверены в том, что делаете, то не стоит выполнять указания из пункта по установке ОС IOS. Всё таки лучше обратиться к специалисту, хотя бы для того, что бы выявить причину, по которой не загружается ОС. Такой случай можно считать экстренным. В переустановке ОС на коммутатор нет ничего сложного, но, повторюсь, что без явной на то причины ОС не могла выйти из стоя. Так же предупрежу вас, что существуют такие ситуации, после которых коммутатор невозможно починить в «домашних» условиях, и его придётся вести в сервис, внеся кругленькую сумму за ремонт. Если вы не уверены в том, что делаете, вы можете случайно ввести коммутатор в такое состояние.

Подключение через web интерфейс

Если коммутатор уже включён, вы можете подсоединиться к нему через web интерфейс. Для этого вам надо подключить ваш ПК или ноутбук к порту коммутатора обычной витой парой (пачкордом). Хотя это не всегда возможно, в зависимости от модели коммутатора, от его местонахождения и от имеющихся на нём настроек (web интерфейс может быть запрещён/отключён). Для подключения по web интерфейсу вам необходимо знать ip адрес коммутатора (точнее ip адрес, при обращении на который коммутатор выдаёт web интерфейс), и порт, на который надо подключиться.

Если вы этого не знаете, то вам надо загрузить коммутатор через com порт, как описано выше, удалить/переименовать файл конфигурации, если он есть, и пройти первичную настройку коммутатора, в ходе которой вам будет задан вопрос об ip адресе, заходя на который обычным броурезом с вашего ПК, вы получите web интерфейс коммутатора.

После того, как вы зайдёте на web интерфейс коммутатора, вы можете управлять им двумя способами. Первый: нажимать соответствующие кнопки, предоставляемые интерфейсом. Второй: обычным набором команд, вызвав через web интерфейс Telnet консоль.

Замечу, что некоторые версии операционной системы коммутатора работают не со всеми броузерами. Так же вам может потребоваться java2 sdk (jdk) определённой версии.

VLAN-ы, практика

Предполагается, что у вас уже есть доступ к веб интерфейсу или консоли телнета коммутатора. Настройка через графическую консоль осуществляется по разному, в зависимости от версии операционной системы. Но принцип всегда один и тот же. Здесь будет показан частный случай настройки VLAN через веб-интерфейс операционной системы IOS 12.1.

Настройка VLAN через веб-интерфейс

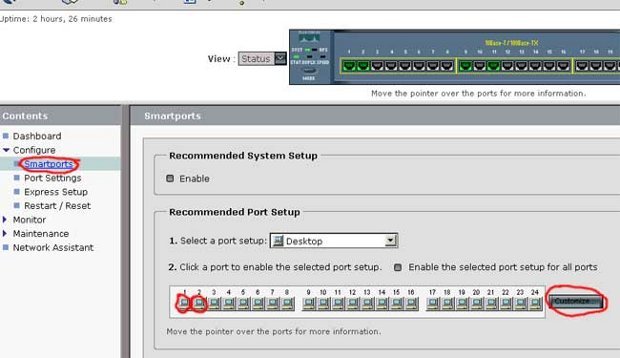

Внимание! При установке порта, через который вы управляете коммутатором, в не интерфейсный vlan (по умолчанию это vlan 1), соединение с коммутатором будет прервано. После входа на веб-интерфейс, нажмите на Smartports в меню интерфейса. Затем выберите порты, которые будут использоваться в работе и нажмите кнопку Customize, как показано на рисунке:

Затем напишите номер VLAN-а, которому должен принадлежать порт, и нажмите кнопку «done». Если такого VLAN-а не существует, он автоматически создастся, не задавая каких либо вопросов. К примеру, вы можете поставить порты 1, 2 и 3 в VLAN номер 1, а порты 18 и 20 в VLAN номер 37. Установите нужным портам нужный вам VLAN как показано на рисунке:

Затем нажмите кнопку «submit» (внизу страницы) для вступления изменений в силу.

Настройка VLAN через консоль

- Войдите в привилегированный режим командой enable.

- Войдите в базу данных vlan-ов: vlan database.

- Командой ? вы можете посмотреть, какие команды можно делать в базе данных vlan-ов.

- Командой vlan 200 вы создадите и активизируете новый vlan. 200 — это номер vlan-а. Здесь может быть любая цифра от 1 до 1005.

- show покажет вам имеющиеся vlan-ы и информацию о них.

- Команда no делает обратное действие команды, идущей после неё. Например, no vlan 200 удалит vlan с идентификационным номером 200.

- Теперь пишем команду exit и выходим и базы данных vlan-ов. Теперь нам надо добавить нужный нам порт в нужный нам vlan.

- Для этого войдите в режим конфигурации, командой configure. На вопрос, что конфигурировать, ответьте terminal.

- Затем выберите нужный вам порт командой interface FastEthernet 0/17, где 17 — это номер порта.

- Вы попадаете в режим конфигурации порта. Так же, что бы посмотреть свои возможности, наберите команду ?.

- Для пролистывания вывода на строку нажимайте любую кнопку, на экран — пробел, прервать вывод списка информации на монитор — Ctrl + z или Ctrl + c.

- Затем командой switchport access vlan 200 устанавливаем порт в нужный нам vlan. 200 — номер vlan-а.

- После выхода из режима конфигурации, командой show vlan просмотрите результат проделанных действий.

Восстановление забытого пароля

Если вы не знаете пароль к коммутатору, то его нужно сбросить. Для этого выполните следующие действия:

Подключитесь к коммутатору через консоль. Как это сделать — подробно описано в пункте Подключение к коммутатору. Но на этот раз подключаться надо немного по-другому. Нам надо зайти в bootloader. Для этого, перед включением питания коммутатора, нажмите и удерживайте кнопку «mode» (кнопка на передней панели, слева, обычно подписана). Включайте питание удерживая это кнопку, и держите её до тех пор, пока вы не увидите на консоли приглашение bootloader-а. Это должно произойти через несколько секунд после включения питания.

От сюда вы можете управлять файлами во флеш памяти коммутатора. Но перед этим её надо инициализировать. Для этого наберите команду flash_init. После этого вы можете просматривать, копировать, удалять файлы и каталоги из памяти. Команды для этого почти такие же, как в операционной системе MS-DOC. Для того, что бы просмотреть содержимое флэш памяти, наберите команду dir flash: Замечу, что если в MS_DOC вы бы набирали «C:» или «D:», то тут надо набирать «flash:», т.е. знак "\" не нужен. После набора этой команды, вы должны увидеть примерно следующее:

Здесь, html — это каталог, в котором находится web интерфейс. config.text — фийл, в котором хранятся все настройки коммутатора, в том числе и пароль. c2950-i6q412-mz.121-9.EA1.bin — операционная система коммутатора. Зависит от серии коммутатора. vlan.dat — здесь хранятся настройки vlan-ов. env_vars — файл с переменными окружения. Однажды, вам может понадобиться этот файл при установке операционной системы на отформатированную флэш-память коммутатора. Об этом читайте подробнее в пункте Установка ОС IOS.

Далее, переименуйте конфигурационный файл, если он вам понадобится в будущем, или, если настройки коммутатора не нужны, просто удалите его. Для переименования, команда, соответственно, такая: rename flash:config.text flash:config.text.old. Для удаления delete flash:config.text. Далее загружаем операционную систему либо выключением и повторным включением питания, либо командой reset либо командой boot. Последнее предпочтительнее.

После загрузки, операционная система задаст вам вопрос: «Continue with the configuration dialog? [yes/no]:». Если файл конфигурации вам не нужен, и на предыдущем шаге вы его удалили, то ответьте Y. И на этом можно закончить чтение этого пункта, поскольку в процессе предварительной настройки, коммутатор спросит вас, какой пароль установить. Если файл конфигурации содержит множество настроек, которые стабильно работали на производстве, и на предыдущем шаге вы его переименовали, ответьте N.

Далее, войдите в привилегированный режим командой enable. Пароль коммутатор спрашивать не будет. Затем переименуйте файл конфигурации обратно, командой rename flash:config.text.old flash:config.text. Теперь примените настройки из этого файла к текущей настройке коммутатора и установите новый пароль:

Это всё. Теперь, при входе на коммутатор и вводе команды enable, правильным паролем будет являться тот, который вы ввели в место "<password>" на предыдущем шаге.

Установка ОС IOS

Коммутаторы серии Cisco Catalyst и многие другие коммутаторы работают под управлением операционной системы IOS. Эта ОС представляет из себя один файл, размером 1,5 — 4,0 мегабайта, в зависимости от версии коммутатора. Каждая версия IOS предназначена лишь для одной серии коммутаторов. Серия коммутаторов может состоять из множества коммутаторов. Ниже изображено несколько коммутаторов серии Catalyst 2950:

Установку IOS можно производить тремя способами: скопировать файл операционной системы через xmodem или через TFTP сервер. Третий способ — через web интерфейс. Но эта возможность не всегда имеется, и реализуется она каждый раз по разному, в зависимости от версии IOS. Поэтому рассмотрим только первые два способа.

Xmodem

Установку по протоколу xmodem надо осуществлять только в том случае, когда на коммутаторе операционная система либо стёрта либо повреждена. Время копирования IOS размером в 3 мегабайта во флэш память коммутатора — примерно один час. Для переустановки IOS по протоколу Xmodem вам надо подключиться к коммутатору через консоль, как описано в пункте Подключение к коммутатору и войти в bootloader, как описано в пункте Восстановление забытого пароля.

Далее, надо инициализировать флеш память командой flash_init. Затем просмотрите, что имеется в данный момент в памяти коммутатора: dir flash:. В конце списка файлов, находящихся в памяти, пишется размер памяти и имеющееся свободное пространство. Убедитесь, что вам хватит места, что бы закачать IOS. Если места нет — удалите *.tar и *.bin файлы командой delete flash:file_name.tar(bin). Так же можно отформатировать память командой format flash:.

Замечу, что если вы закачаете операционную систему в виде *.tar архива — это ни к чему не приведёт. Поскольку у bootloader-а отсутствуют функции разархивации.

После окончания копирования, перезагрузите коммутатор. Возможно, если вы форматировали флеш память, вам придётся создать файл env_vars, в котором нужно написать mac адрес вашего коммутатора. Для этого, внимательно просмотрите информацию, которую выдаёт bootloader при загрузке и найдите в ней mac адрес. Затем командой set MAC_ADDR xx:xx:xx:xx:xx:xx введите mac адрес в список переменных окружения, и затем наберите команду set_param. Флеш память при этом должна быть инициализирована. После этих действий должен создастся файл env_vars, что вы можете проверить командой dir flash:. Web интерфейс можно закачать только в виде *.tar архива, поскольку в каталоге html содержится огромное количество файлов. Это лучше сделать через TFTP, т.к. он в сотни раз быстрее.

Установить IOS через TFTP можно только в том случае, если коммутатор в текущий момент находится в рабочем состоянии (т.е. IOS загружен), и вы находитесь в привилегированном режиме (команда enable). Для копирования файлов при помощи TFTP вам понадобится программа TFTPServer. Вы можете скачать её из интернета. Она занимает менее полутора мегабайт. Установите эту программу на свой компьютер и запустите. Не забудьте дать соответствующие указания вашему брендмаузеру, или отключите его на время копирования файлов. Скопируйте файлы, которые хотите передать, в каталог к TFTP серверу, или в любой другой каталог, предварительно указав это программе, как показано на картинке:

Вероятно, вам захочется использовать TFTP только для того, что бы закачать web интерфейс операционной системы. В таком случае в вашем *.tar арвите должен быть только каталог html. Саму ОС нужно удалить из архива. Что бы сделать это под windows, установите программу total commander. Это файловый менеджер, который поддерживает формат *.tar архива, т.е. позволяет просматривать архив, удалять/добавлять файлы и каталоги и многое другое.

Коммутатор должен быть включен, IOS загружен, Telnet консоль запущена. Наберите в консоли copy tftp: flash:, и ответьте на несколько вопросов, которые задаст вам коммутатор. После чего начнётся закачка. И, если в архиве находится только web интерфейс, он закачается примерно за 10-15 секунд. После чего вам надо разархивировать web интерфейс. Для этого наберите команду archive tar /xtract 1.tar flash:, где 1.tar — это закачавшийся архив.

Чтобы обеспечить дополнительную безопасность, используйте команду enable password или enable secret . Любая из этих команд может использоваться, чтобы установить аутентификацию прежде, чем получить доступ к привилегированному режиму EXEC (режиму enable).

Всегда используйте команду enable secret , а не более старую команду enable password по возможности. Команда enable secret обеспечивает большую безопасность, потому что пароль шифруется. Команда enable password может использоваться только если enable secret еще не была установлена.

Команду enable password можно использовать, если устройство использует более старую копию программного обеспечения Cisco IOS, которое не распознает команду enable secret .

Следующие команды используются, чтобы устанавливать пароли:

Отметьте: Если не установлен пароль enable password или enable secret , IOS предотвращает привилегированный доступ EXEC из сеанса Telnet.

Без установки пароля посредством enable password , сеанс Telnet произвел бы следующий вывод:

Switch>enable

% No password set

Switch>

Пароль VTY

Линии vty предоставляют доступ к маршрутизатору через Telnet. По умолчанию многие устройства Cisco поддерживают пять линий VTY, которые нумеруются от 0 до 4. Пароль должен быть установлен для всех доступных линий vty. Один и тот же пароль может быть установлен для всех соединений. Однако, часто требуется, чтобы для одной из линий устанавливается уникальный пароль, чтобы обеспечить альтернативную запись при подключении администратора, если другие соединения используются.

Следующие команды применяются, чтобы установить пароль на линии vty:

По умолчанию IOS включает команду login для линий VTY. Это предотвращает доступ Telnet к устройству без предварительной аутентификации. Если, по ошибке, устанавливается команда no login , которая удаляет требование аутентификации, неправомочные люди могут соединиться с линией, используя Telnet. Это является большой угрозой безопасности.

Шифрование Отображения Пароля

Другая полезная команда препятствует тому, чтобы пароль отображался простым текстом при просмотре конфигурационных файлов. Это команда service password-encryption .

Эта команда заставляет шифровать пароли при их конфигурации. Команда service password-encryption применяет слабое шифрование ко всем незашифрованным паролям. Это шифрование не применяется к паролям, когда они отправляются через носитель, а используется только в конфигурации. Цель этой команды состоит в том, чтобы воспрепятствовать неправомочным людям подсмотреть пароли в конфигурационном файле.

Если Вы выполняете команду show running-config или show startup-config до выполнения команды service password-encryption , незашифрованные пароли будут видимы при выводе конфигурации. Если затем выполняется service password-encryption , то шифрование будет применено к паролям. Как только шифрование было применено, удаление службы шифрования не инвертирует шифрование.

Читайте также: