Как создать пользователя в cisco на маршрутизаторе

Обновлено: 01.07.2024

Командную строку (CLI) можно поделить на 4 основных режима управления:

В данном режиме доступен только ограниченный набор show команд. Просмотр всей конфигурации маршрутизатора недоступен (show running-config)Переход в привилегированный режим:

Переход в режим глобальной конфигурации (осуществляется только из Priv. EXEC):

Переход в специализированные режимы конфигурации осуществляется из режима глобальной конфигурации, например:

1) Режим конфигурации интерфейса F0/0

2. Имя маршрутизатора

Имя маршрутизатора настраивается через команду "hostname", например:

3. Перезагрузка маршрутизатора

Стандартная перезагрузка маршрутизатора выполняется командой "reload"

Перезагрузка маршрутизатора через заданное время (в примере 1 минута):

Данная конфигурация начнет работать только после выполнения обычной перезагрузки маршрутизатора. Позволяет сэкономить время на перезагрузке маршрутизатора, т.к. загружает уже распакованный образ из RAM (без участия ROMMON).

Для выполнения warm reboot необходимо выполнить команду:

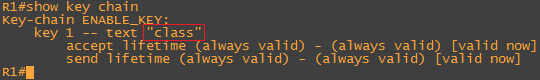

Пароль на привилегированный режим (пароль на enable mode):

2) Enable secret (Пароль хранится в шифрованном (MD5 hash) виде)Если сконфигурированы оба типа паролей, enable secret всегда имеет преимущество!

3) Enable secret с опциями шифрования (начиная с IOS 15.3(3)M)

!Хеширование открытых паролей (настроенных через ключевое слово password) в текущей конфигурации (type 7 password):

enable secret 5 $1$EnW0$3hkuVwrCg2BwszJck9m8H/

enable password class

!

Пароль password 7 в текущей конфигурации:

!

enable secret 5 $1$EnW0$3hkuVwrCg2BwszJck9m8H/

enable password 7 05080A0E325F

!

Задать минимальную длину паролей при их конфигурации (в примере минимальная длина паролей будет составлять 8 символов):

Самый общий тип баннера, отображается при любом типе соединения к маршрутизатору, для всех пользователей

6. Конфигурация интерфейсов

Пример конфигурации IP-адреса на интерфейсе и описания(description):

Сбросить настройки на интерфейсе (вернуть конфигурацию по умолчанию):

Проверка конфигурации на интерфейсе:

"show ip interface brief"

"show interface description"

7. Конфигурация маршрутизатора

1) Сохранение текущей конфигурации в NVRAM (энергонезависимую память):

1500 bytes copied in 1.360 secs (1103 bytes/sec)

4) Копирование на FTP сервер:

Создание пользователя и пароля для FTP клиента IOS:

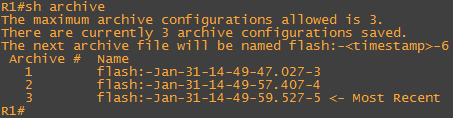

5) Использование Archive функционала

Функционал появился в IOS 12.3(4)T и позволяет управлять конфигурациями маршрутизатора, а также производить логирование (user accounting).

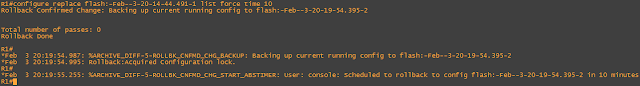

Полная замена текущей конфигурации в running-config:

На самом деле IOS сравнивает конфигурацию с текущей и меняет только то, что отличается, чтобы избежать потенциальной неработоспособности при полной замене конфигурации (в отличие от "copy path: running-config")

Сравнение сохраненной конфигурации и текущей можно выполнить самому:

Существуют дополнительные полезные опции для команды configure replace:

1) Заходим на маршрутизатор и сохраняем конфигурацию. Конфигурация пишется в archive (если есть опция "write-memory").

2) Заменяем конфигурацию на только что сохраненную, опция "list" позволит проконтролировать, что действительно мы ничего не изменили:

3) У нас есть 10 мин., чтобы безопасно что-либо настраивать удаленно, если все настроили, то необходимо прописать "configure confirm" для подтверждения настроек, если отвалились после неправильной настройки, то через 10 мин маршрутизатор возвратит последнюю рабочую конфигурацию и можно пробовать заново :)

Маршрутизатор предупредит за минуту до автоматического отката конфигурации:

8. Защита IOS и конфигурации (IOS Resilient Configuration)

9. Настройка Console/VTY; Local database маршрутизатора

1) Консоль (Console)

Ограничение времени активного сеанса в консоли (по умолчанию 10 мин, для примера 2 мин. 30 сек.) (аналогично для VTY сессий):Если по истечении 2 мин 30 сек в консоли не будет никакой активности, маршрутизатор сбросит соединение, необходимо будет вводить пароль на console заново, как при первом подключении.

2) VTY соединения (Telnet/SSH)

Для подключения к маршрутизатору по Telnet протоколу достаточно настроить пароль на enable (enable password или enable secret) и пароль на самой VTY (line vty).

Вывод в терминал работает только пока сессия активна, при повторном подключении необходимо включать "terminal monitor" заново.

По умолчанию все входящие соединения на маршрутизатор разрешены (transport input all)

Можно разрешить только SSH протокол в качестве входящего соединения на маршрутизатор (это рекомендуемая опция):

Можно разрешить входящие соединения только по Telnet (transport input telnet), либо комбинацию SSH+Telnet (transport input ssh telnet)

Команда "transport output" определяет по каким протоколам можно осуществлять исходящие соединения с данного маршрутизатора, в отличие от "transport input" данная команда доступна как для VTY, так и для Console.

Защита VTY от Brute-Force (необходима аутентификация с использованием имени пользователя), пример:

Инициатор соединения будет заблокирован на 60 сек, если в течение 30 сек будут 3 неудачные попытки входа. Работает как с Telnet, так и с SSH.

Отслеживание Telnet сессий (для предотвращения зависших соединений):

При ошибочном вводе команды в консоль, маршрутизатор попытается разрешить имя (т.к. ip domain lookup тоже включен по умолчанию), чтобы зайти на этот хост по Telnet. Естественно у него ничего не получится, но попытка разрешения имени занимает определенное время, что сильно мешает каждый раз, когда что-либо введено в консоль неправильно, что маршрутизатор не признает как свою команду.

Но при попытке взаимодействовать явно с именем, маршрутизатор все еще будет пытаться разрешить это имя:"transport preferred none" отключает поведение маршрутизатора по умолчанию, при котором он пытается разрешить все неправильно введенные команды (т.к. включен ip domain-lookup) и зайти на удаленный узел по Telnet (transport preferred telnet):

Конфигурация SSH версии 2.0 (Отключение совместимости с ранними версиями SSH):

Проверка работы SSH на локальном маршрутизаторе:

Максимальное время для входа на маршрутизатор по SSH (по умолчанию 120 сек). Если в течение 20 сек. не будет передачи данных к маршрутизатору, соединение будет сброшено.

Ограничение количества попыток (считаются неудачные попытки) входа по SSH:

При 3-ей неудачной попытке входа соединение будет сброшено.

9. Логирование

!

service timestamps debug datetime msec

service timestamps log datetime msec

!

datetime и uptime взаимоисключающие опции!

Настройка логирования через Archive:Для настройки логирования необходимо включить log в функционале archive и задать необходимые параметры:

Пример:

На маршрутизаторе R1 настроено логирование:

На маршрутизатор R1 зашел пользователь bob и произвел настройки OSPF протокола:

Смотрим логи на R1:

10. Настройка времени на маршрутизаторе и NTP

Посмотреть время на маршрутизаторе:

Конфигурация времени на маршрутизаторе (необходимо выставлять в UTC+0):

Конфигурация NTP cервера (рекомендуется использовать):

Просмотр конфигурации NTP:

"show ntp status"

"show ntp associations"

Настроить маршрутизатор в качестве NTP сервера:

Опционально можно указать stratum в конце команды (от 1 до 15).

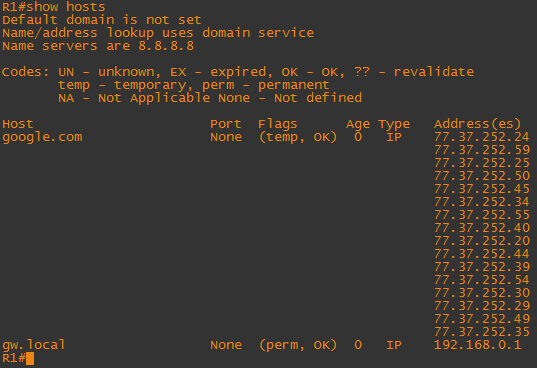

11. Настройка имён(DNS)

Отключить разрешение имен в IP адреса (по умолчанию включено, если есть необходимость использовать маршрутизатор в качестве DNS, то эту опцию нужно оставить включенной):

Если в на маршрутизаторе необходимо использовать DNS, то лучше пользоваться настройкой "transport preferred none".

Добавить DNS сервер (в примере использован Google DNS):

Это позволяет маршрутизатору перенаправлять DNS запросы, если его указали в качестве DNS сервера (кеширующий DNS).

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 77.37.252.24, timeout is 2 seconds:

.

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/5/12 ms

Проверка работы DNS на ПК (маршрутизатор выступает в качестве DNS сервера):

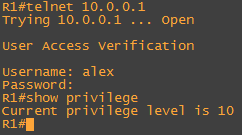

12. Уровни привилегий пользователей

На маршрутизаторе возможно разграничить доступ к доступным командам (настройкам и просмотру информации) различным пользователям, т.е. создать уровень привилегий для каждого из них.

При создании уровня с 2 по 14 пользователь сможет выполнять только команды по умолчанию, которые разрешены для 1-ого уровня, пока ему не будут назначены определенные права на исполнение команд.

Посмотреть текущий уровень привилегий:

Составные команды, такие как "configure terminal", будут выглядеть следующим образом в running-config:

!

privilege exec level 10 configure terminal

privilege exec level 10 configure

!

Все уровни выше 10-ого автоматически смогут выполнять эти команды.

Такой подход по назначению уровней привилегий является устаревшим и неудобным. Следующим этапом, позволяющим более точно и удобно настраивать права пользователей на маршрутизаторе, является Role Based Access Control (или просто Parser View).

13. Role-based CLI access (Parser view)

Для работы Parser View на маршрутизаторе необходимо, чтобы был включен AAA, для более старых версий IOS еще и enable secret для перехода в Root View

В относительно старых версиях IOS (до 15.2) все настройки Parser View необходимо было делать из так называемого Root View

Root View может выполнять все команды Privilege level 15, а также создавать View.

Пример создания и настройки Parser View:

View1:

Можно выполнять все show команды кроме show ip route, производить конфигурацию любых интерфейсов (кроме команды shutdown/no shutdown на интерфейсе), производить настройку протоколов маршрутизации (кроме EIGRP, для него почему-то надо добавлять команду отдельно) только используя правило network.

Можно выполнять все show команды, производить конфигурацию любых интерфейсов, только в этом view можно использовать команду shutdown/no shutdown на интерфейсе, можно использовать все команды протоколов маршрутизации.

В этой статье мы рассмотрим простое добавление нового пользователя на коммутатор Cisco, хранение пароля в зашифрованном виде, а так же указание прав для уровня привилегий и назначение точных прав для нового пользователя.

По умолчанию командный интерфейс CISCO имеет два уровня доступа:

- User EXEC mode – (1) первый уровень.

Доступ к небольшой информации о состоянии устройства, т.е. только чтение и то не всего. - Privileged EXEC mode – (15) пятнадцатый уровень.

Полные права на все команды устройства, правка и чтение.

Так им образом, выставляя права от 0 до 15 уровня, можно сконфигурировать права на выполнение определённых команд для пользователя.

Итак добавим пользователя для чтения информации о коммутаторе (только просмотр)

Теперь добавим пользователя с полными правами

- Первая строка «configure terminal» — зашли в режим правки конфигурации

- Вторая строка «username admuser privilege 15 secret TestPass$$» — добавили пользователя

«admuser» — имя пользователя

«privilege 15» — права для него

«secret TestPass$$» — пароль пользователя - «exit» — выход

- «write » — записали в конфиг

Если мы хотим хранить пароль на коммутаторе в зашифрованном виде, т.е. что бы когда второй администратор читает конфигурацию он не видел вашего пароля.

Итак уточним синтаксис «username» :

- usernameuserstringprivilegelevelsecret [encryption-type] passwordstring

- username – команда создания пользователя

- userstring – имя пользователя

- privilege level – уровень привилегий

- secret [encryption-type]:

- secret 0 – пароль вводится в открытом виде, хранится в зашифрованном виде

- secret 5 – пароль вводится в зашифрованном виде, хранится в зашифрованном виде

- secret – пароль вводится и хранится в открытом виде

- passwordstring – пароль пользователя

Пример добавления пользователя с вводом пароля в открытом виде, но хранение зашифровано.

Теперь укажем какие команды можно выполнять на каждом уровне привилегий.

privilege mode [all] level level command

![]()

Приветствую во второй публикации цикла статей, посвященному Cisco ISE. Ссылки на все статьи в цикле приведены ниже:

В данной статье мы углубимся в создание учетных записей, добавлению LDAP серверов и интеграцию с Microsoft Active Directory, а также в нюансы при работе с PassiveID. Перед прочтением настоятельно рекомендую ознакомиться с первой частью.

1. Немного терминологии

User Identity - учетная запись пользователя, которая содержит информацию о пользователе и формирует его учетные данные для доступа к сети. Следующие параметры, как правило, указываются в User Identity: имя пользователя, адрес электронной почты, пароль, описание учетной записи, группу пользователей и роль.

User Groups - группы пользователей - это совокупность отдельных пользователей, которые имеют общий набор привилегий, которые позволяют им получать доступ к определенному набору сервисов и функций Cisco ISE.

User Identity Groups - предустановленные группы пользователей, которые уже имеют определенную информацию и роли. Следующие User Identity Groups существуют по умолчанию, в них можно добавлять пользователей и группы пользователей: Employee (сотрудник), SponsorAllAccount, SponsorGroupAccounts, SponsorOwnAccounts (спонсорские учетки для управления гостевым порталом), Guest (гость), ActivatedGuest (активированный гость).

User Role - роль пользователя - это набор разрешений, определяющих, какие задачи может выполнять пользователь и к каким сервисам может получить доступ. Зачастую роль пользователя связана с группой пользователей.

Более того, у каждого пользователя и группы пользователей есть дополнительные атрибуты, которые позволяют выделить и более конкретно определить данного пользователя (группу пользователей). Больше информации в гайде.

2. Создание локальных пользователей

1) В Cisco ISE есть возможность создать локальных пользователей и использовать их в политике доступа или даже дать роль администрирования продуктом. Выберите Administration → Identity Management → Identities → Users → Add.

Рисунок 1. Добавление локального пользователя в Cisco ISE

2) В появившемся окне создайте локального пользователя, задайте ему пароль и другие понятные параметры.

Рисунок 2. Создание локального пользователя в Cisco ISE

3) Пользователей также можно импортировать. В этой же вкладке Administration → Identity Management → Identities → Users выберите опцию Import и загрузите csv или txt файлик с пользователями. Для того, чтобы получить шаблон выберите Generate a Template, далее следует его заполнить информацией о пользователях в подходящем виде.

Рисунок 3. Импорт пользователей в Cisco ISE

3. Добавление LDAP серверов

Напомню, что LDAP - популярный протокол прикладного уровня, позволяющий получать информацию, производить аутентификацию, искать учетные записи в каталогах LDAP серверов, работает по порту 389 или 636 (SS). Яркими примерами LDAP серверов являются Active Directory, Sun Directory, Novell eDirectory и OpenLDAP. Каждая запись в каталоге LDAP определяется DN (Distinguished Name) и для формирования политики доступа встает задача подтягивания (retrieval) учетных записей, пользовательских групп и атрибутов.

В Cisco ISE возможно настроить доступ ко многим LDAP серверам, тем самым реализуя избыточность. В случае, если первичный (primary) LDAP сервер недоступен, то ISE попробует обратиться к вторичному (secondary) и так далее. Дополнительно, если имеется 2 PAN, то то для первичной PAN можно сделать приоритетным один LDAP, а для вторичной PAN - другой LDAP.

ISE поддерживает 2 типа лукапа (lookup) при работе с LDAP серверами: User Lookup и MAC Address Lookup. User Lookup позволяет делать поиск пользователю в базе данных LDAP и получать следующую информацию без аутентификации: пользователи и их атрибуты, группы пользователей. MAC Address Lookup позволяет так же без аутентификации производить поиск по MAC адресу в каталогах LDAP и получать информацию об устройстве, группу устройств по MAC адресам и другие специфичные атрибуты.

В качестве примера интеграции добавим Active Directory в Cisco ISE в качестве LDAP сервера.

1) Зайдите во вкладку Administration → Identity Management → External Identity Sources → LDAP → Add.

Рисунок 4. Добавление LDAP сервера

2) В панели General укажите имя LDAP сервера и схему (в нашем случае Active Directory).

Рисунок 5. Добавление LDAP сервера со схемой Active Directory

3) Далее перейдите в Connection вкладку и укажите Hostname/IP address AD сервера, порт (389 - LDAP, 636 - SSL LDAP), учетные данные доменного администратора (Admin DN - полный DN), остальные параметры можно оставить по умолчанию.

Примечание: используйте данные домен админа во избежание потенциальных проблем.

Рисунок 6. Ввод данных LDAP сервера

4) Во вкладке Directory Organization следует указать область каталогов через DN, откуда вытягивать пользователей и группы пользователей.

Рисунок 7. Определение каталогов, откуда подтянуться группы пользователей

5) Перейдите в окно Groups → Add → Select Groups From Directory для выбора подтягивания групп из LDAP сервера.

Рисунок 8. Добавление групп из LDAP сервера

6) В появившемся окне нажмите Retrieve Groups. Если группы подтянулись, значит предварительные шаги выполнены успешно. В противном случае, попробуйте другого администратора и проверьте доступность ISE c LDAP сервером по LDAP протоколу.

Рисунок 9. Перечень подтянутых групп пользователей

7) Во вкладке Attributes можно опционально указать, какие атрибуты из LDAP сервера следует подтянуть, а в окне Advanced Settings включить опцию Enable Password Change, которая заставит пользователей изменить пароль, если он истек или был сброшен. В любом случае нажмите Submit для продолжения.

8) LDAP сервер появился в соответствующий вкладке и в дальнейшем может использоваться для формирования политик доступа.

Рисунок 10. Перечень добавленных LDAP серверов

4. Интеграция с Active Directory

1) Добавив Microsoft Active Directory сервер в качестве LDAP сервера, мы получили пользователи, группы пользователей, но не логи. Далее предлагаю настроить полноценную интеграцию AD с Cisco ISE. Перейдите во вкладку Administration → Identity Management → External Identity Sources → Active Directory → Add.

Примечание: для успешной интеграции с AD ISE должен находиться в домене и иметь полную связность с DNS, NTP и AD серверами, в противном случае ничего не выйдет.

Рисунок 11. Добавление сервера Active Directory

2) В появившемся окне введите данные администратора домена и поставьте галочку Store Credentials. Дополнительно вы можете указать OU (Organizational Unit), если ISE находится в каком-то конкретном OU. Далее придется выбрать ноды Cisco ISE, которые вы хотите соединить с доменом.

Рисунок 12. Ввод учетных данных

3) Перед добавлением контроллеров домена убедитесь, что на PSN во вкладке Administration → System → Deployment включена опция Passive Identity Service. PassiveID - опция, которая позволяет транслировать User в IP и наоборот. PassiveID получает информацию из AD через WMI, специальных AD агентов или SPAN порт на коммутаторе (не лучший вариант).

Примечание: для проверки статуса Passive ID введите в консоли ISE show application status ise | include PassiveID.

Рисунок 13. Включение опции PassiveID

4) Перейдите во вкладку Administration → Identity Management → External Identity Sources → Active Directory → PassiveID и выберите опцию Add DCs. Далее выберите галочками необходимые контроллеры домена и нажмите OK.

Рисунок 14. Добавление контроллеров домена

5) Выберите добавленные DC и нажмите кнопку Edit. Укажите FQDN вашего DC, доменные логин и пароль, а также опцию связи WMI или Agent. Выберите WMI и нажмите OK.

Рисунок 15. Ввод данных контроллера домена

6) Если WMI не является предпочтительным способом связи с Active Directory, то можно использовать ISE агентов. Агентский способ заключается в том, что вы можете установить на сервера специальные агенты, которые будут отдавать login события. Существует 2 варианта установки: автоматический и ручной. Для автоматической установки агента в той же вкладке PassiveID выберите пункт Add Agent → Deploy New Agent (DC должен иметь доступ в Интернет). Затем заполните обязательные поля (имя агента, FQDN сервера, логин/пароль доменного администратора) и нажмите OK.

Рисунок 16. Автоматическая установка ISE агента

7) Для ручной установки Cisco ISE агента требуется выбрать пункт Register Existing Agent. К слову, скачать агента можно во вкладке Work Centers → PassiveID → Providers → Agents → Download Agent.

Рисунок 17. Скачивание ISE агента

Важно: PassiveID не читает события logoff! Параметр отвечающий за тайм-аут называется user session aging time и равняется 24 часам по умолчанию. Поэтому следует либо делать logoff самому по окончании рабочего дня, либо же писать какой-то скрипт, который будет делать автоматический logoff всем залогиненым пользователям.

Ниже приведен пример, актуальный для конфигурации Cisco ISE + AD без 802.1X и RADIUS: пользователь залогинен на Windows машине, не делая logoff, логиниться с другого ПК по WiFi. В этом случае сессия на первом ПК по-прежнему будет активна, пока не случится тайм-аут или не произойдет принудительный logoff. Тогда если у устройств разные права, то последнее залогиненное устройство будет применять свои права.

8) Дополнительно во вкладке Administration → Identity Management → External Identity Sources → Active Directory → Groups → Add → Select Groups From Directory вы можете выбрать группы из AD, которые хотите подтянуть на ISE (в нашем случае это было сделано в пункте 3 “Добавление LDAP сервера”). Выберите опцию Retrieve Groups → OK.

Рисунок 18 а). Подтягивание групп пользователей из Active Directory

9) Во вкладке Work Centers → PassiveID → Overview → Dashboard вы можете наблюдать количество активных сессий, количество источников данных, агентов и другое.

Рисунок 19. Мониторинг активности доменных пользователей

10) Во вкладке Live Sessions отображаются текущие сессии. Интеграция с AD настроена.

Рисунок 20. Активные сессии доменных пользователей

5. Заключение

В данной статьей были рассмотрены темы создания локальных пользователей в Cisco ISE, добавление LDAP серверов и интеграция с Microsoft Active Directory. В следующей статье будет освещен гостевой доступ в виде избыточного гайда.

Если у вас появились вопросы по данной тематике или же требуется помощь в тестировании продукта, обращайтесь по ссылке.

По умолчанию командный интерфейс CISCO имеет два уровня доступа:

1. User EXEC mode – 1-й уровень. Есть доступ к некоторой информации об устройстве, например, можно посмотреть статус сетевых интерфейсов, маршруты в таблице маршрутизации и т.д. Но изменить конфигурацию нельзя.

2. Privileged EXEC mode – 15-й уровень. Самый высокий. Все права.Можно сконфигурировать права на выполнение определённых команд для каждого уровня от 0-го (самого ограниченного) до 15 (самого высокого). Таким образом, можно предоставить определённому пользователю ограниченные права на изменение конфигурации устройства (например, менять только настройки access-list, или настройки сетевого интерфейса), либо только на просмотр конфигурации и т.д.

Для этого необходимо выполнить следующие шаги:1. Зайти в режим конфигурирования:

configure terminal

2. Создать пользователя с каким-нибудь уровнем привилегий от 2 до 14:

username userstring privilege level secret [encryption-type] passwordstring

username – команда создания пользователя

userstring – имя пользователя

privilege level – уровень привилегий

secret [encryption-type]:

secret 0 – пароль вводится в открытом виде, хранится в зашифрованном виде

secret 5 – пароль вводится в зашифрованном виде, хранится в зашифрованном виде

secret – пароль вводится и хранится в открытом виде

passwordstring – пароль пользователя3. Указать какие команды можно выполнять на данном уровне привилегий

privilege mode [all] level level commandprivilege – команда для задания уровня привилегий команд

mode – режим конфигурации (EXEC, interface, line ит.д.)

all – означает возможность выполнения всех команд начинающихся на «command»

level – уровень привилегий

command – выполнение какой команды разрешено на уровне привилегий level4. Задать пароль для этого уровня привилегий

enable secret level level [encryption-type] passwordstring

Смысл параметров аналогичен параметрам в команде username

do copy running-config startup-config

Нужно создать пользователя на cisco catalyst, который имел бы право прописывать VLAN на интерфейсе:

Создаём пользователя user1 и присваиваем ему 3-й уровень привилегий:

Разрешаем команды в нужных режимах конфигурирования на 3-м уровне:

Задаём пароль для 3-го уровня:

Заходим в терминале под пользователем user1

Переходим в третий уровень привилегий и вводим пароль, заданный для этого уровня:Смотрим в каком сейчас уровне находимся:

Переходим в режим конфигурации и проверяем какие команды доступны:

Переходим в режим конфигурирования интерфейса и смотрим доступные команды там:

В качестве AAA использовалась следующая модель:

aaa new-model

aaa authentication login default localИз этого-то режима мы и настроим интерфейс для подключения компьютера через telnet: Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель . (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны)

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий. Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret. Если вы всё-таки задаёте пароль командой password , то следует применить так же service password-encryption , тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю: Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь . Ну или чуть более по-русски, тут .

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username .

Будьте внимательны : приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Читайте также: