Как узнать чужой bssid сети wifi

Обновлено: 03.07.2024

Временами возникают ситуации, когда собственный Wi-Fi перестает работать. Или появляется необходимость подключиться на улице, со смартфоном в руках. Хочется узнать пароль от Wi-Fi соседа, закончить свои дела в сети, и больше никогда не возвращаться к чужому роутеру.

Способы как узнать чужой пароль от Wi-Fi

Добраться до сторонней точке доступа можно несколькими способами. Скорость «добычи» пароля зависит от хитрости владельца, мощности имеющихся устройств и количества свободного времени.

Метод подбора пароля

Самый простой, доступный и эффективный прием – перебрать очевидные комбинации. Люди плохо запоминают коды, прибегая к знакомым числовым вариациям: 12345678, 1111, 1234,4321 и так далее. К этому списку стоит прибавить «qwerty123», «ytrewq321» и «qazwsx123».

Смена mac-адреса

Вы замечали, что некоторые Wi-fi точки в городе лишены защиты? Подключиться к ней не удастся, потому что она фильтрует пользователей по mac-адресу.

Для непосвященных, mac-адрес – это идентификатор, своего рода ключ, который присваивается к девайсам, подключенным к сети Ethernet.

Чтобы добраться до ключа, приходится использовать специальные программы-сканнеры. Они анализируют Wi-Fi точки в округе и раскрывают их адреса.

Перехват трафика

Сложнейший способ добраться до чужого пароля. С помощью сторонних приложений перехватывается огромный объем данных, которыми роутер обменивается с устройством пользователя сети. Полученную информацию можно расшифровать, достать из нее пароль.

Осложнений масса. Нужно чтобы сетью пользовались по полной. Приходится бороться со сложным, запутанным интерфейсом. Если же вы хотите испытать свои силы, возможности – загружайте прогу «Commview forWiFi». Она подбирает раздаваемые пакеты и отображает их в виде узлов, каналов, типов сигнала, сетки из соединений и доступных точек беспроводного доступа. В профессиональных кругах ее чаще всего используют для поиска и устранения опасных вирусов, передающих зашифрованные данные в облако.

Взлом через pin точку доступа роутера

Этот способ открылся в 2011 году. Пользователь добирается до сети через взлом протокола WPS. Эта система включает шифрование и прописывает защитный ключ автоматически, без вмешательства пользователя. Упрощение для обывателей.

Опытные хакеры быстро нашли серьезную уязвимость технологии, которая позволяет открыть соседское подключение в считанные часы. Взлом происходит с помощью OCLinux и требует понимания основ программирования, беспроводной сетевой адаптер для перехвата данных и несколько часов свободного времени.

Если программное обеспечение роутера поддерживает такую функцию, то WPS можно и нужно отключать.

Фишинг

Это метод мошенников добраться до номеров банковских карт, или нечестными способами отобрать виртуальные ценности.

Подробных инструкций, как пользоваться фишингом, не существует. Действуйте на свое усмотрение. Вариантов масса: напугать пойманным вирусом, шантажировать отключением интернета, или подойти мягко – предложить ускорить передачу данных, улучшить стабильность сети и в заранее созданной форме предложить ввести логин и пароль к роутеру.

Программы для взлома

Приложений для добычи чужих информданных сотни. Одни пользуются уязвимостью встроенной защиты, другие действуют перебором паролей, третьи ищут mac-адрес, или существуют в качестве словарей, куда интернет-сообщество вводит актуальные пароли окружающих точек доступа.

Брутфорс

Брутфорс – с английского, «полный перебор», упомянутый выше метод получения данных, с помощью грубой силы. Если жертва не пользуется стандартными комбинациями, приходится устанавливать вспомогательный софт и разбираться в его интерфейсе.

Автоматический подбор комбинаций

Некоторые программы буквально вручную, в несколько потоков, посимвольно подбирают пароль к новой сети. Из-за чего работа с такими программами может длиться от нескольких дней до месяцев, в зависимости от длины искомого кода. Популярнейшие из них:

- John the Ripper;

- Aircrack-ng;

- RainbowCrack.

Они позволяют указать длительность пароля, а также прибегнуть к нескольким механизмам подбора, что значительно уменьшает скорость поиска, а также снижает нагрузку на систему.

Wifi crack

Wifi crack – не ультимативное решение во взломе паролей, но удобная утилита для всех, кто не знаком с запутанным языком программирования. Работает на современных операционных системах, постоянно обновляется.

Прогой пользоваться очень просто:

Изменение mac-адреса

Суть этого метода была описана выше. Нужно добраться до mac-адреса, чтобы интернет на устройстве заработал через чужой роутер. Нашли идентификатор? Теперь смените его на своем девайсе. На компьютере это делается так:

- Зайти в «Панель управления».

- Перейти в раздел «Сеть и Интернет», выбрать «Центр управления сетями и общим доступом».

- Отыскать категорию: «Изменение параметров адаптера».

- Вызвать правой кнопкой мыши контекстное меню на желаемой точке доступа, выбрать «Свойства».

- Вкладка «Сеть», затем «Настроить», после «Дополнительно».

- Отметить «Network address» и ввести заветный 12-значный номер.

- Нажать «ОК» для перезапуска сетевого подключения.

На смартфонах поменять mac-адрес гораздо сложнее. На Android нужно получать root-права и воевать со сторонними приложениями. Делайте на свой страх и риск.

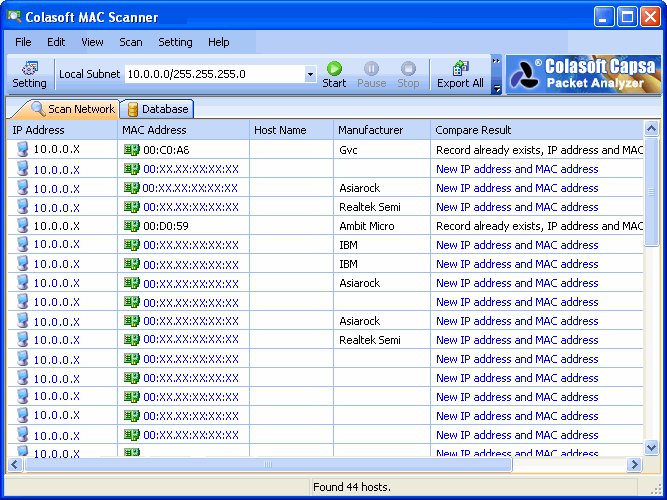

Mac address scanner

Mac address scanner раскрывает данные окружающих mac-адресов. Она не требует специальных знаний и не отличается сложным интерфейсом. При этом создатель утилиты не важен. Существует версия от ColarSoft. Ее нужно установить, запустить и нажать зеленую кнопку «Старт» для анализа окружающий сетей. Полученные данные сохраняются в памяти компьютера, или отправляются в интернет-хранилище.

Во втором столбце отображаются актуальные mac-адреса. Если владелец точки доступа не пользуется такой защитой, идентификатор будет отображаться как несколько иксов. В ином случае вы получите 12-значную комбинацию.

Программы для взлома

Суть платформ для хакинга описана выше, а вот список актуальных и сильных программ, используемых по всему миру.

Сommview для перехвата пакетов данных

Об этом инструментарии хочется рассказать немного подробнее. Приложение постоянно обновляется, обрастая ценными механиками и категориями. В основном используется сетевыми программистами и администраторами беспроводных сетей.

Программа разбивает пакеты данных на протоколы, показывает силу сигнала, его скорость и другие полезные параметры.

Чтобы позаимствовать ближайший интернет, нужно скачать приложение и просканировать желаемый WiFi из списка сетей. В программе отобразиться весь пакет передаваемых данных. Сommview позволяет воспользоваться функцией «реассоциация узлов». Пользователи отключатся от соединения автоматически, и моментально подключаться обратно, а программа раскроет протоколы EAPOL. В них скрывается необходимая информация – желаемые пароли для взлома Wi-Fiсети.

Декодировать полученные протоколы поможет AirCrack-NG.

Использование Aircrack ng

Это непростой инструментарий, требующий предварительной подготовки и множества дополнительных действий. Нажать «старт» и ждать положительного результата не стоит. Предварительно получив все возможные данные через Сommview нужно:

- Загрузить и запустить Aircrack ng, перейти на первую вкладку.

- В строку «Filenames» ввести путь к файлу с перехваченными пакетами.

- В категории «Encryption» указать «WPA».

- Есть есть словарь, или база популярных паролей, его нужно вставить в строку Worldlist.

- Отметить галочкой «Advanced option».

- В «Specify ESSID» написать имя искомой сети.

- В появившейся стройке ввести MAC-адрес сети, который можно достать с помощью Mac address Scanner.

- «Launch». Анализ имеющихся данных будет проводиться от 5 часов до нескольких дней.

Как взломать Wi-Fi c телефона

С телефона добраться до соседского пароля сложнее. На iPhone процесс требует невероятного уровня познаний из-за закрытости системы и искусственных ограничений. А на Android – получения root-прав, что само по себе угроза. После – установка соответствующего софта. Это те же словари, брутфорсеры, охотники на идентификаторы и так далее. Приложений очень много. Они требуют тех же действий, что и компьютерные версии. Иногда требующие большего запаса времени на обработку информации. Вот самые популярные утилиты. Проверенные, качественные, без вирусов.

Андроид приложения

- WPS Connect;

- WIFI WPS WPA TESTER;

- WifiKill;

- Network Spoofer;

- WiFi You.

Самое надежное, удобное и простое из них – WPS Connect.

WPS Connect

Оно работает только с сетями, защищенными технологией WPS и управляется следующим образом:

- На главном экране обновить список точек доступа;

- После загрузки выбрать точку с самым высоким качеством сигнала;

- Подобрать пароли из доступной базы;

- При наличии root-прав на экране появится несколько вариантов, которые позволят подключиться к выбранному роутеру.

Видео взлома Wi-Fi на Андроид с использованием Wps connect

Последствия использования чужого Wi-Fi

За «доброе» использование чужой Wi-Fi сети вас никто не посадит. Но если после вашего вмешательства у человека пропали данные кредитных карт, поменялся пароль его электронной почты – беспокойтесь. Специалисты без труда определят всех, кто вмешивался в файлы, кто воровал интернет-протоколы и другие полезные данные. Вас могут «потрясти», и даже отобрать компьютер, но если это не ваших рук дело – все обойдется неудобством на несколько дней, платой за баловство.

Может оказаться, что ваш сосед – талантливый программист. И если он заметит, что посторонний взломал защиту его роутера, поспешит перекрыть тому воздух, и испортить настроение известными ему способами.

Варианты защиты собственной точки доступа

Придумайте длинный, сложный пароль со строчными и прописными буквами, случайной последовательностью цифр. Даже имея на руках весь пакет перехваченных данных, хакер замучается убивать электричество и мощности ПК на подбор комбинации. Поможет придумывание нового логина и пароля к программному обеспечению роутера, так как обычно никто не меняет стандартный дуэт admin/admin.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое скрытые сети Wi-Fi

Владельцы некоторых беспроводных точек доступа настраивают их так, что те не транслируют своё имя (ESSID). Это считается, по их мнению, дополнительной защитой (наряду с паролем) ТД.

Проще говоря, скрытая сеть Wi-Fi (hidden), это сеть, которую не видно в списке доступных сетей. Чтобы к ней подключиться необходимо ввести её имя вручную.

На самом деле этот способ защиты является несостоятельным хотя бы потому, что в определённые моменты имя беспроводной сети (ESSID) всё равно транслируется в отрытом виде.

Есть целый комплекс рекомендаций, как защитить свой беспроводной роутер. Но этот вид защиты (сокрытие имени Wi-Fi), а также фильтрация по MAC адресу, не рекомендуются к применению, поскольку доставляют определённые трудности легитимным пользователям и не обеспечивают никакой защиты.

Данный материал показывает несостоятельность защиты сокрытием сети. Следующая часть покажет простоту обхода фильтрации по MAC адресу.

Как увидеть скрытые сети Wi-Fi

Начнём с того, что скрытые сети не такие уж и скрытые. Их очень легко увидеть с помощью Airodump-ng. Для этого переводим нашу беспроводную карту в режим монитора:

И запускаем Airodump-ng:

Обратите внимание на строку

Это и есть «скрытая» Wi-Fi сеть. Все данные, кроме ESSID, доступны наравне с другими точками доступа. Да и об ESSID мы уже кое-что знаем: <length: 3>. Это означает, что длина имени 3 символа.

Имя этой ТД мы узнаем выполнив брутфорс с помощью программы mdk3. А пока перейдём к другой скрытой Wi-Fi сети и узнаем её имя при помощи Airodump-ng.

Получение имени скрытой сети Wi-Fi с помощью Airodump-ng

Имя сети (ESSID) передаётся в вещании в открытом виде и может быть перехвачено во время подключения клиента. Можно дождаться подключения клиента естественным образом, а можно ускорить процесс, если «выбить» (деаутентифицировать) от точки доступа. После этого он сразу начнёт переподключаться, имя сети появиться в вещании в открытом виде, а мы, в свою очередь, его перехватим. Последовательность действий в точности соответствует тому, который описан в статье «Захват рукопожатий (handshake) в Kali Linux». Поэтому если вы с ней уже знакомы, то вам будет совсем просто.

Смотрим доступные для атаки точки доступа

Сеть со скрытым именем:

Её ВSSID — 20:25:64:16:58:8C, длина её имени - 11 символов, она работает на на канале 1. Поэтому я запускаю airodump-ng на первом канале:

Если вы помните, при захвате рукопожатия я также указывал ключ -w после которого следовал префикс имени файла. Это можно сделать и сейчас — поскольку захват рукопожатия не мешает выявлению имени скрытой ТД. При этом вы убьёте сразу двух зайцев одним выстрелом.

Можно ничего не делать — достаточно просто ждать, когда кто-то подключится или переподключится естественным образом. Если вы торопитесь, то можно форсировать процесс использованием атаки деаутентификация.

Для этого мы открываем новое окно терминала и набираем там команду:

Здесь -0 означает деаутентификация, 3 означает количество отправленных пакетов, -a 20:25:64:16:58:8C это ВSSID целевой ТД, а wlan0 — сетевой интерфейс в режиме монитора.

Результат получен практически мгновенно:

Интересующая нас строка:

Т.е. имя "скрытой" сети - это SecondaryAP.

Плюсы использования Airodump-ng:

- Значительно быстрее перебора с mdk3 (при использовании атаки деаутентификация)

- Если не использовать атаку деаутентификация, то вы остаётесь невидимым для систем мониторинга беспроводных сетей

Минусы использования Airodump-ng:

- Если нет клиентов, то данная программа бессильная для раскрытия спрятанной сети Wi-Fi

- Если использовать атаку деаутентификация, то вы демаскируете себя.

- Если не использовать эту атаку, то время раскрытия имени сети значительно увеличивается.

Получение имени скрытой сети Wi-Fi без подключённых клиентов (использование mdk3)

О программе mdk3 и о всех её возможностях и доступных опциях вы можете прочитать в Энциклопедии Kali Linux.

Плюсы использования mdk3:

- Работает в ситуациях, когда Airodump-ng бессильна.

- Для нахождения имени скрытой Wi-Fi не нужны клиенты ТД.

Минусы использования mdk3:

- Подбор может затянуться на длительное время, особенно для длинных имён точек доступа Wi-Fi.

- Вы всегда демаскируете себя, ваша активность для мониторов беспроводной сети выглядит крайне подозрительной.

Помните нашу первую скрытую ТД

К сожалению, у этой ТД нет клиентов, поэтому мы не можем воспользоваться магией Airodump-ng. Вместо этого мы воспользуемся брутфорсом mdk3.

Моя команда имеет вид:

Здесь mdk3 – это имя программы, wlan0 – имя беспроводного сетевого интерфейса, p — означает базовое зондирование и режим брутфорса ESSID, -t 20:02:AF:32:D2:61 – это BSSID интересующей нас ТД, -f /root/essid.txt указывает на файл, в котором содержится список имён для брутфорса ESSID (имени сети Wi-Fi).

Результат работы программы:

Т.е. имя сети подобрано, им оказалось web.

Выше показана атака по словарю. Но имена беспроводных сетей можно добывать с помощью обычного перебора. Моя команда приобретает вид:

Большинство опций нам уже знакомы, кроме двух новых: -с 6 означает шестой канал, -b l означает набор символов, при этом l означает нижний регистр.

Как видим, программа просто прекрасно (и быстро!) отработала. Результат получен: Got response from 20:02:AF:32:D2:61, SSID: "web".

Подытожим. Защита Wi-Fi путём сокрытия имени сети (наряду с фильтрацией по MAC адресу - об этом смотрите статью "Как обойти фильтрацию по MAC адресу") являются негодными средствами безопасности. Никто не запрещает их использовать — они не ослабляют защиту. Но они и не увеличивают её. При этом приходится мириться с неудобствами, которые они причиняют легитимным пользователям. Если мы говорим о фильтрации по MAC адресу, то при любом добавлении нового клиента, кто-то должен получать административные права для роутера и поменять его конфигурацию. Это может быть не всегда приемлемо.

Если вам известны другие программы или методики для получения ESSID — имени скрытой сети Wi-Fi, то вы можете поделиться ими в комментариях.

В этой статье расскажу вам, как узнать SSID скрытой точки доступа. Это не сложный вопрос и его описания хватило бы несколько строк. Но на мой взгляд лучше один раз описать, как это делается. Чем по сто раз писать одно и тоже в комментариях (наболело).

По научному это называется – отключение широковещательной рассылки идентификатора сети. “Скрытие” SSID точки доступа входит в набор базовых механизмов защиты стандарта 802.11. К таким механизмам относятся:

- ограничение зоны распространения радиосигнала

- списки контроля доступа на основе списков MAC-адресов

- отключение широковещательной рассылки идентификатора сети

- изменение стандартных настроек

- защита точек доступа

Подробное описание остальных базовых механизмов защиты будет рассказано в следующих статьях. А сейчас, как всегда теория.

[ad name=»Responbl»]

Теория – Рассылка SSID

Теория взята из книги “Безопасность беспроводных сетей“. Мне кажется, что это будет правильно. Чем писать отсебятину. Более того, авторами этой книги являются С.В. Гордейчик и В.В. Дубровин. Которые не нуждаются в представлении – их и так все знают.

В служебных фреймах Beacon и Probe Response точка доступа отправляет индентификатор сети и другие служебные данные. Именно эту информацию выводят стандартные утилиты подключения к беспроводной сети и многочисленные “стамблеры”. Стандартом предусмотрена и в большинстве точек доступа реализована возможность отключать широковещательную рассылку SSID. Этот режим обычно называется “Disable SSID Broadcast” или “No Guest Mode“. В результате в поле SSID во фреймах Beacon и Probe Response будет указываться пустая строка.

Такие сети не будут отображаться в утилитах типа Netstambler и не будут видны в списке доступных сетей стандартного беспроводного клиента. В результате может возникнуть ощущение, что таким образом удастся скрыть сеть от злоумышленника, который не знает ее SSID.

Но задача поиска сети по ее идентификатору остается нерешенной, и, поскольку она не реализуется точкой доступа, ее берут на себя станции беспроводной сети. Для этого клиенты рассылают в запросах Probe Request идентификаторы сетей, указанные в профиле подключения. Если точка доступа отвечает на такой фрейм, значит, ее SSID совпадает со значением, указанным в запросе, и можно приступать к процедуре подключения.

В результате злоумышленник, прослушивающий сеть в режиме мониторинга, получает возможность узнавать идентификатор сети. Существует большое количество утилит, работающих по такому принципу, например, популярный анализатор беспроводных сетей Kismet.

С их помощью довольно просто узнать идентификатор “скрытой” сети, если с ней работают клиенты. Кроме того, такая логика работы станции приводит к разглашению настроек профиля беспроводных подключений клиента, поскольку он вынужден рассылать SSID с конфигурированных станций.

Таким образом, прекращение широковещательной рассылки идентификатора сети не является серьезным средством защиты, разве что может снизить количество срабатываний системы обнаружения атак, связанных с попытками подключения совсем уж неумелых “хакеров”. Однако, поскольку большинство беспроводных клиентов рассылает SSID сети в запросах на подключение независимо от типа точки доступа, возможно, есть смысл использовать эту возможность.

Практика

С теорией ознакомились. Давайте выведем из нее главное условие для нашей практики – к АР должен быть подключен клиент! Если клиентов не будет, тогда не получится узнать SSID “скрытой” точки доступа.

Итак, загружаемся в BackTrack 5 R2. Открываем консоль. Переводим Wi-Fi клиента в режим монитора (monitor mode):

Сканируем сети в радиусе действия:

Видите в столбце “ESSID” не понятное название <lenght: 0>? Так вот – это и есть скрытая точка доступа (АР).

Теперь переключаемся на нее:

Видим, что к точке доступа подключен один клиент с МАС-адресом (70:F1:A1:72:B4:25). Значит у нас должно все получится. Теперь открываем новое окно терминала (Ctrl+Shift+N).

Здесь мы должны послать клиенту, от имени точки доступа (АР), пакет на деаутентификацию. Делается это следующей командой:

- -0 – деаутентификация

- 1 – количество пакетов

- -a – MAC-адрес точки доступа

- -c – MAC-адрес клиента, к которому применяется деаутентификация

После этого в первом окне терминала должна наблюдать следующая картина:

Как видите Wi-Fi сеть, SSID которой был раньше скрыт, теперь нам известен. После этого смело можно взламывать. Описывать взлом в этой статье не буду, так как считаю, что материала достаточно.

Сегодня мы будем вычислять местоположение человека с помощью BSSID, зная его MAC-адрес Wi-Fi.

Самое сложно в этом деле, это узнать MAC-адрес Wi-Fi человека. Можно использовать социальную инженерию, но это зависит от вашего красноречия.

В адресной строке ищем wifinetworks= и вписываем наш mac-адрес без двоеточий.

Так чтобы получилось wifinetworks=6A285D7B78D8 .Жмём enter и получаем эту страницу:

Строка <coordinates latitude="59.1312675" longitude="37.8965149" координаты mac-адреса. Заходим в google карты и пишем в поиске

И мы получаем местонахождение нашего человека

Теперь можно смело говорить: "Я тебя по mac-адресу вычислю".

P.S Я не писатель

P.P.S За ошибки не бейте

P.P.P.S Надеюсь пост под тему сообщества

Информационная безопасность

1.2K постов 22.7K подписчик

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Я может сейчас херню скажу, но мы ведь находим местоположение wifi роутера с точностью до 100 метров? Так я с помощью телефона, по уровню сигнала, прям к роутеру подойду, с точностью до 10 метров)))

Узнать мак адрес с помощью социальной инженерии? Проще реальный адрес так же выведать

<error code="6">Not found</error>

Назвать метод API багом - это сильно )

но чтобы отсканить мак адрес надо находиться с этим человеком в этом же сегменте вайфая :)

можно конечно вьебать скрипты на стрfничку, которые будут собирать инфу о компе. но это задача не для переругивающихся ботов :)

Был забавный случай на эту тему. Я вернулся в контору из командировки в глухую сибирскую деревушку. Но тут ко мне подбегает сотрудник и говорит, что я умудрился привести с собой эту самую деревушку, так как его смартфон определяет своё местоположение в Сибири, причём даже точно указывает на моё место проживания там. Долго думали, как такое возможно. Оказалось, всё просто: в командировке я раздавал мобильный интернет, умнофоны проходящих людей зафиксировали адрес моей точки и отправили его Яндексу. Когда же я включил хотспот уже в конторе, телефон моего коллеги увидел эту точку и опираясь на базу яндекса, решил, что он (а заодно и сам коллега) в Сибири.

Как это работает? Люди с яндекс картами ходили к Вашем районе и закэшировали MAC-адрес вашего роутера. И да, Большой Брат следит за вами.

чего-то я не пойму, вы тут ищете по маку точки доступа или по маку мобильного устройства?

Если я вижу все мак адреса сотовых телефонов сотрудников в юбнт контроллере, я что, могу их всех отслеживать? Кстати,если мак адрес вафли можно достать в поле действия вафли,то зачем вычислять местоположение?Или может кто-нибудь рассказать про другие методы получения мака?

статья из разряда “посмотри на доме адрес и по адресу узнай его положение в гуглмапс”.

наверное логично было бы расказать про более адекватные способы получения мака в случае неизвестности местонахождения точки.

Метод, описанный в статье, неактуален в 2021 году, т.к. этот сервер Яндекса был отключён в конце 2020 года.

Действие вафли 20-50 метров. Точность гпс 100м. Проще пройтись и визуально поискатьarp -a с помощью этой команды можно узнать BSSD WiFi

А "наоборот" есть у кого? По диапазону координат найти мак-адреса этих мест

Тоесть получается как? Меня можно найти по роутеру? Или им для этого нужно знать мой МАС,и если так то где они могут его взять? а если мне вафлю через мобилу( точку доступа ) раскинули? Ответьте пожалуйста!

до сих пор работает. Прогнал маки, сработал только от роутера. От телефона не попробовал. Видимо правильно говорят, находит маки от точек доступа. Для более быстрого определения места на карте при последующих подключениях.

по маку От модема место не определил - not found. видимо только маки от точек подходят.

Не посвятите ли случаем, как это работает?

у нас точки доступа воруют.. так вот 5 человек уже попались)

не ручаюсь за верность, но видимо яндекс как то периодически сканирует роутеры. Мне показало адрес где роутер стоял 2 недели назад

P.S фото из гугла, даже не ищите местоположение

Верни мой 2007, я тебя по IP вычислю!!

Я чёт не пойму, люди, вас не смущает что в мире одинаковых мак адресов тонна?! И подменить их не составляет труда.

Защищаться то, проще простого. У меня на двери NFC метка, прошёл мимо - вафля вырубилась.А нахрена она в городе? Батарею выжирать? Один хрен почти все вафли запоролены и в целом, редкие, сигнал слабый.

очень сложно, узнать мак адрес, а зачем он вам вообще, ни проще ли узнать пароль от гугл акк по средством той же инженерии, затем установить человеку любой продукт антивирусный к примеру 360TS, и всё вы будете со своего устройства отслеживать все его перемещения, даже если вайфай не включен, но есть интернет+GPS. Если вы думаете, что без прикосновения пальца, установить что либо на смарфон не возможно, вы глубоко ошибаетесь, то что ваша жертва увидит у себя абсолютно ликвидный антивирус которого вчера не замечал, да он даже не обратит на это особого внимания, всё много кратно упрощается если подобный продукт вообще уже присутствует на смартфоне, в таком случае вам нужно брутануть только пароль самого антивира.

Коротко – SSID сети Wi-Fi эквивалентен имени. Проверяя список беспроводных сетей, устройство показывает символьные обозначения. Название советуют скрывать в настройках роутера: соседские злоумышленники лишаются возможности взломать пароль, осуществив несанкционированное подключение. Интернет полон программного обеспечения, обещающего подобрать незнакомый ключ доступа. Избегайте качать опасный софт, появились вирусы, поедающие Linux, следовательно, телефон Android также подвергается угрозе.

Расшифровка термина

Википедия стыдливо упускает понятие. Обрывочные сведения позволяют уяснить следующее:

- Длина SSID – 32 байта.

- Имя характеризует обособленную сеть.

- Идентификатор обычно представлен буквами человеческого алфавита.

- Последовательность символов включает каждый циркулирующий внутри пакет.

Модемы игнорируют посылки других SSID, хотя прекрасно видят соседние сети. Здесь общедоступная информация обрывается. Добавим не очевидное следствие текущей реализации стандарта: каждая сеть обязана иметь уникальный SSID.

Нарушение правила лишает устройства возможности правильно идентифицировать точку доступа. Даже если администратором вручную установлены разные каналы маршрутизатора. Сегодняшний модем должен уметь сформировать оригинальную последовательность. Сетевое наименование содержит, помимо фирменной аббревиатуры, несколько цифр MAC-адреса, сильно понижая возможность конфликтов.

Значение аббревиатуры

По-русски будет – идентификатор служебного набора оборудования (инфраструктуры). Понятие Service Set упущено русскоязычным доменом Википедии. Давайте рассмотрим вольный перевод трактовки «супостатов».

Пояснение! Супостатами жителям СССР представляли носителей любых прозападных идеологий. Разумеется, употребляемое здесь слово носит ироничный оттенок.

Согласно терминологии стандарта IEEE 802.11: Service Set – группа беспроводных устройств, характеризующихся идентичными сетевыми параметрами.

Сообразно выполняемым функциям создана иерархическая структура:

BSSID

- 24 бита, выделенные производителю.

- 24 бита – серийный номер устройства.

Скрытый SSID

Эксперты рекомендуют скрывать его. Тогда на компьютере соседей будет отсутствовать даже название. Сложнее извне определить имя, узнать пароль одновременно. Мера сильно повышает защищенность. Осуществляя подключение, наберите вручную идентификатор, введите ключ.

Скрытая точка невидима постороннему наблюдателю. Только знающий абонент способен подключиться.

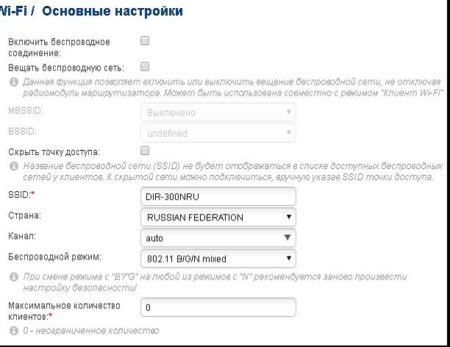

Узнать идентификатор

Название чужой сети даст админ. На телефоне, роутере буквенно-цифровую последовательность задает настройщик. Желательно выбрать уникальную комбинацию, избегая конфликтов. Чаще идентификатор содержит информацию, касающуюся организации, подразделения, номера дома. Настройщик пытается заложить нужную информацию, реже шифрованную, преимущественно понятную посторонним. Современный маршрутизатор умеет самостоятельно выбрать подходящий вариант. Проверьте:

- Откройте браузер.

- Наберите IP-адрес модема (указан на стикере корпуса), например, 192.168.0.1, 192.168.1.1.

- Ведите логин, пароль панели администратора.

- Откройте закладку Wi-Fi.

- Читайте.

Внимательно изучите стикер корпуса. Бумажка содержит перечень важной информации:

- Полное обозначение модели.

- Серийный номер.

- Версия прошивки.

- Добавочная версия устройства (Rev.).

- MAC.

- Логин, пароль панели администратора.

- SSID. Да, часто параметр указан этикеткой.

Значения возвращаются к исходным, указанным этикеткой, после аппаратного сброса кнопкой Reset.

Раздача интернета

Компьютеры могут раздавать интернет, используя беспроводной стандарт. Методика определения установленной комбинации определена операционной системой. На телефоне просто посетите Настройки. Для Windows:

- Win + i.

- Раздел Сеть и Интернет.

- Состояние → Настройка параметров адаптера.

- Среди наименований отыщите имя локальной точки доступа, используя два признака:

- Подключение локальное, Local Area Connection.

- Левее названия красуется зеленая шкала-ступеньки уровня сигнала.

Примечание! Настройка точки доступа будет рассмотрена отдельной статьей.

На скрине показан альтернативный способ входа в настройки, минуя значок Сеть (правый нижний угол экрана).

Читайте также: