Какие типы vlan могут применяться в коммутаторах

Обновлено: 06.07.2024

Диапазоны номеров VLANов

Все VLANы доступа можно разбить на два диапазона:

Обычный диапазон VLANов

- используется в малых и средних сетях

- имеют номера от 1 до 1005

- номера с 1002 до 1005 зарезервированы для Token Ring and FDDI VLANов

- номера 1, 1002 и 1005 создаются автоматически и не могут быть удалены

- все данные о VLANах хранятся в файле vlan.dat, который располагается на флеш памяти (flash:vlan.dat)

- протокол VTP может изучать VLANы только обычного диапазрна и сохранять сведения о них в vlan.dat

Расширенный диапазон VLANов

- используются провайдерами или на очень больших сетях для расширения инфраструктуры VLANов

- имеют номера от 1006 до 4094

- поддерживают меньше возможностей, чем VLANы обычного диапазона

- все данные о VLANах хранятся в рабочей конфигурации

- нет поддержки VTP

Коммутатор Cisco Catalyst 2960 поддерживает до 255 VLANов обычного и расширенного диапазонов

Типы VLANов

Все VLANы можно отнести к конкретному типу:

1. Data VLAN (VLAN данных) - VLAN, в котором проходят данные, генерируемые пользователями. Но это не могут быть голосовые данные или управляющий трафик для коммутаторов.

2. Default VLAN (VLAN по умолчанию) - VLAN, в котором находятся все порты коммутатора перед началом конфигурирования. VLAN по умолчанию для коммутаторов Cisco - VLAN1. По умолчанию управляющий трафик 2-го уровня, такой как CDP и STP, ассоциируется с VLAN1.

3. Native VLAN (родной VLAN) - VLAN, через который на порту, сконфигурированном как транковый порт (802.1Q), и пропускающем с помощью 802.1Q тегированные фреймы, сможет подключиться рабочая станция и передавать нетегированные фреймы. Это реализовано для того, чтобы к транковому порту можно было подключить компьютер, который не может тегировать фреймы. Рекомендуется использовать родным VLANом VLAN, отличный от VLAN1.

4. Management VLAN (управляющий VLAN) - VLAN, через который происводится конфигурирование. Для этого VLANу надо назначить IP адрес и маску подсети.

5. Voice VLAN (голосовой VLAN) - VLAN, предназначенный для передачи голоса. Такой VLAN должен обеспечивать:

- гарантированную полосу пропускания для обеспечения качества передачи голоса

- приоритет голосового трафика по сравнению с другими типами трафика

- возможность направлять трафик в обход загруженных районов в сети

- иметь задержку менее 150 миллисекунд в сети

Бывает, что компьютер подключается к коммутатору через IP телефон. Получается, что надо разграничить на порту голосовой трафик и трафик данных. Для этого телефон представляет собой трехпортовый коммутатор. Один порт подключен к коммутатору. Второй - внутренний порт для передачи голосового трафика. Третий порт - порт, к которому подключен компьютер. Трафик с внутреннего порта телефона тегируется номером голосового VLAN. Трафик с компьютера не тегируется. Поэтому коммутатор может определить трафик, которому надо предоставить приоритет. Точно также происходит разделение входящего трафика - тегированный номером голосового VLAN - на телефон, не тегированный - на компьютер. Соответственно на порту коммутатора настраивается и голосовой VLAN, и VLAN доступа.

Сегодня существует достаточно много вариантов реализации VLAN. Простые варианты VLAN представляют собой просто набор портов коммутатора, более сложные реализации позволяют создавать группы на основе других критериев. В общем случае возможности организации VLAN тесно связаны с возможностями коммутаторов.

![]()

Возможности AutoTracker

Программа AutoTracker корпорации Xylan является новой реализацией VLAN, тесно связанной с полнофункциональным семейством коммутаторов Xylan. Программа разрабатывалась параллельно с коммутаторами OmniSwitch и PizzaSwitch, что позволило обеспечить их надежную интеграцию. AutoTracker является наиболее мощным из существующих сегодня решений для организации VLAN.

Различные варианты виртуальных сетей, которые позволяет поддерживать AutoTracker, описаны ниже.

Сети на базе портов

Это простейший вариант организации виртуальной ЛВС. VLAN на базе портов обеспечивают высочайший уровень управляемости и безопасности. Устройства связываются в виртуальные сети на основе портов коммутатора, к которым эти устройства физически подключены. VLAN на базе портов являются статическими и для внесения изменений требуется физическое переключение устройств.

Однако построенные на базе портов виртуальные сети имеют некоторые ограничения. Они очень просты в установке, но позволяют поддерживать для каждого порта только одну виртуальную ЛВС. Следовательно, такое решение малоприемлемо при использовании концентраторов или в сетях мощными серверами, к которым обращается много пользователей (сервер не удастся включить в разные VLAN). Кроме того, виртуальные сети на основе портов не позволяют вносить в сеть изменения достаточно простым путем, поскольку при каждом изменении требуется физическое переключение устройств.

![]()

Сети на базе MAC-адресов

Хотя этот тип виртуальных сетей относится к числу наиболее простых, VLAN на базе MAC-адресов настраивать сложнее, нежели сети на основе физических портов. Виртуальная сеть на базе MAC-адресов группирует устройства, а AutoTracker делает группу широковещательным доменом (VLAN). Сети на базе MAC-адресов являются одним из наиболее безопасных и управляемых типов VLAN. Для получения доступа в виртуальную сеть, устройство должно иметь MAC-адрес, известный программе AutoTracker.

Настройка виртуальной сети на основе MAC-адресов может отнять много времени - представьте себе, что вам потребуется связать с VLAN адреса 1000 устройств. Кроме того, MAC-адреса "наглухо зашиты" в оборудование и может потребоваться много времени на выяснение адресов устройств в большой, территориально распределенной сети. Однако программа управления сетью OmniVision корпорации Xylan позволяет собрать адреса в масштабе всей сети автоматически, избавляя администратора от рутинной работы. С помощью программы можно настроить виртуальные сети, используя вместо MAC-адресов связанные с ними имена станций.

VLAN на сетевом уровне

![]()

Виртуальные ЛВС сетевого уровня позволяют администратору связать трафик для того или иного протокола в соответствующей виртуальной сети. Точно таким же способом создаются широковещательные домены в сетях на основе маршрутизаторов. Протокол может быть задан в форме IP-подсети или сетевого номера IPX. Можно, к примеру, объединить в виртуальную ЛВС всех пользователей подсети, которая была организована до использования коммутаторов.

Спектр возможностей коммутатора, на базе которого строится VLAN, чато определяет гибкость виртуальных сетей данного типа. Многие виртуальные ЛВС сетевого уровня поддерживают системы на базе нескольких коммутаторов, тогда как другие могут работать только с одним устройством. Помните, что этот тип виртуальных ЛВС почти не отличается от сетей на базе маршрутизаторов и некоторые коммутаторы неспособны обеспечить требуемую в данном случае производительность. Коммутаторы OmniSwitch хорошо справляются с задачами этого типа.

VLAN на базе протоколов

![]()

Этот тип виртуальных сетей строится на базе заданного в каждом кадре типа протокола. Такой подход позволяет администратору задать критерии, по которым AutoTracker будет создавать VLAN. Администратор может самостоятельно выбрать поля в заголовках кадров, по которым будет определяться принадлежность к виртуальной сети, и загрузить подготовленные правила во все коммутаторы сети. Вы можете поместить в одну виртуальную сеть всех пользователей, работающих с протоколом NetBios или IP. Для работы с данным типом виртуальных сетей администратор должен досконально разбираться в заголовках широковещательных кадров.

После того, как правила загружены в коммутаторы OmniSwitch или PizzaSwitch, устройства сразу же позволяют начать работу с виртуальными сетями на основе заданных администратором правил.

Многоадресные (multicast) VLAN

![]()

Многоадресный (multicast) трафик отличается от широковещательного (broadcast), который передается во всю сеть, и одноадресного (unicast), обеспечивающего связь "точка-точка". Многоадресный трафик представляет собой обмен "точка-многоточка" (один со многими) или многоточечный (многие со многими) и в последнее время становится все более популярным для различных сетевых приложений. Многоадресный режим может использоваться для видеоконференций, биржевых систем, новостей и т.п. систем, где одна и та же информация передается многочисленным пользователям.

Виртуальные ЛВС с многоадресным трафиком создаются динамически путем прослушивания IGMP (Internet Group Management Protocol). Когда пользователь открывает приложение, использующее режим multicast, он динамически включается в виртуальную сеть, связанную с данным приложением. По окончании работы с программой пользователь удаляется из соответствующей виртуальной сети.

Многоадресный трафик в общем случае является стабильным потоком с достаточно широкой полосой. Следовательно, такой трафик лучше всего зафиксировать в одной виртуальной сети для предотвращения лавинной маршрутизации (flooding).

VLAN на базе правил

![]()

Это наиболее мощная реализация VLAN, позволяющая администратору использовать любые комбинации критериев для создания виртуальных ЛВС. Для включения устройств в виртуальные ЛВС можно использовать все перечисленные выше способы при условии их поддержки установленными в сети коммутаторами. После того, как правила загружены во все коммутаторы, они обеспечивают организацию VLAN на основе заданных администратором критериев. Поскольку в таких сетях кадры постоянно просматриваются на предмет соответствия заданным критериям, принадлежность пользователей к виртуальным сетям может меняться в зависимости от текущей деятельности пользователей.

Виртуальные ЛВС на основе правил используют широкий набор критериев принадлежности к сети, включая все перечисленные выше варианты: MAC-адреса, адреса сетевого уровня, тип протокола и т.д. Возможно также использовать любые комбинации критериев для создания правил, наиболее точно соответствующих вашим задачам.

VLAN для уполномоченных пользователей

![]()

VLAN для уполномоченных пользователей обеспечивают высокий уровень безопасности в сети и предъявляют более строгие требования к пользователям для предоставления доступа к серверам или иным сетевым ресурсам. Например, сеть уполномоченных пользователей может быть создана для финансового отдела предприятия и сотрудники других подразделений не смогут получить доступ в эту сеть, не имея соответствующих полномочий. Для поддержки таких сетей в коммутаторах OmniSwitch и PizzaSwitch используются функции встроенных брандмауэров. Администратор может эффективно управлять доступом пользователей, задавая процедуру аутентификации. Хотя другие варианты VLAN обеспечивают некоторые средства безопасности, только сети уполномоченных пользователей делают это на достаточно высоком уровне.

Сравнительные характеристики различных типов AutoTracker VLAN

| По портам | По MAC-адресам | Сетевой уровень | По протоколам | Многоадресные | На основе правил | Гибкость | - | Средняя | Средняя | Средняя | Средняя | Высокая | Простота связывания | + | - | Переменная | + | Переменная | + | Перенос устройств | - | + | + | + | + | Автоматически | Использование структуры сети | - | - | + | - | + | Автоматически | Несколько VLAN для одного порта (поддержка концентраторов и серверов) | - | + | + | + | + | Автоматически | Возможность включения устройства в несколько VLAN | - | Возможно | Возможно | Возможно | Возможно | Автоматически | Уровень | Высокий | Минимальный | Минимальный | Минимальный | Минимальный | Выбирается |

Приведенная в документе техническая информация может быть изменена без предупреждения. OmniSwitch, OmniStack и PizzaSwitch - торговые марки Xylan Corporation. Другие имена и торговые марки принадлежат соответствующим компаниям.

© 1996 Xylan Corporation.

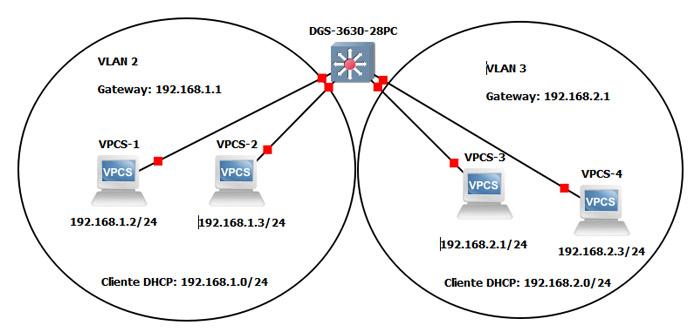

VLAN (виртуальная локальная сеть) или также известная как виртуальные локальные сети, это сетевая технология, которая позволяет нам создавать независимые логические сети внутри одной и той же физической сети. Целью использования виртуальных локальных сетей в домашней или профессиональной среде является правильное сегментирование сети и использование каждой подсети по-разному, кроме того, путем сегментации по подсетям с использованием виртуальных локальных сетей трафик между различными виртуальными локальными сетями может быть разрешен или запрещен благодаря устройству. . L3 как маршрутизатор или многоуровневый коммутатор L3. Сегодня в этой статье мы собираемся подробно объяснить, что такое VLAN, для чего они нужны и какие типы существуют.

Что такое VLAN?

VLAN позволяют нам логически связать разных пользователей на основе меток, портов коммутатора, их MAC-адресов и даже в зависимости от аутентификации, которую они выполнили в системе. VLAN могут существовать в одном управляемом коммутаторе, чтобы впоследствии назначить доступ к каждому порту определенной VLAN, но они также могут существовать в нескольких коммутаторах, которые связаны между собой, поэтому VLAN могут быть расширены различными коммутаторами через магистральные каналы. Это позволяет нам располагать виртуальные локальные сети на разных коммутаторах и назначать конкретную виртуальную локальную сеть на любом из этих коммутаторов или на нескольких одновременно.

- Использовать маршрутизатор / межсетевой экран с поддержкой стандарта VLAN . Коммутатор пройдет транк со всеми виртуальными локальными сетями, а маршрутизатор / межсетевой экран зарегистрирует различные виртуальные локальные сети в своей прошивке или операционной системе и разрешит маршрутизацию между виртуальными локальными сетями. Возможно, что по умолчанию эта маршрутизация активирована, но по правилам брандмауэра связь между VLAN запрещена, пока мы не разрешим доступ.

- Использовать Управляемый коммутатор L3 . Управляемые коммутаторы L3 позволяют нам создавать интерфейсы IPv4 и IPv6, поэтому мы можем создать интерфейс для каждой VLAN, которую мы настроили в коммутаторе, и активировать маршрутизацию между vlan. Это очень хороший вариант для взаимодействия VLAN без необходимости того, чтобы маршрутизатор обо всем позаботился, обычно эти коммутаторы L3 находятся в ядре сети.

Чтобы разрешить связь или отсутствие связи между виртуальными локальными сетями, вы должны использовать ACL (списки контроля доступа) или настройте соответствующий брандмауэр, чтобы разрешить или запретить трафик. Например, связь может быть разрешена из VLAN 2 в VLAN 3, но не наоборот, поэтому, правильно настроив брандмауэр и состояния подключения, связь может быть скорректирована в соответствии с требованиями компании.

Для чего нужны VLAN?

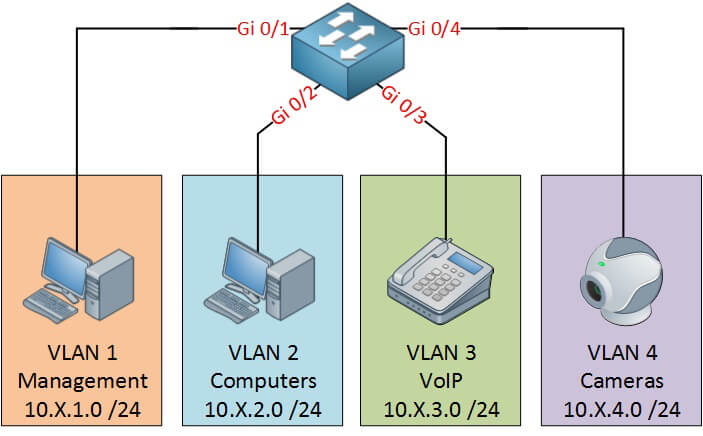

- Управляющая VLAN: мы можем создать управляющую VLAN для доступа к маршрутизатору, межсетевому экрану, всем коммутаторам, распределенным по всей школе, а также к имеющимся у нас точкам доступа Wi-Fi, системы мониторинга также будут в этой VLAN для постоянного мониторинга различного сетевого оборудования.

- VLAN администрации школы: в этой VLAN будут находиться все ПК директора школы, секретаря школы, учителей и других сотрудников.

- Студенческая VLAN: все компьютеры студентов будут в этой VLAN, независимо от того, подключены ли они к компьютерам в классах или через Wi-Fi с определенным SSID, связанным с VLAN.

- Гостевая VLAN: эта VLAN может подключать различные смартфоны и планшеты самих учащихся, родителей, когда они посещают их, и т. Д.

Как видите, VLAN позволит нам сегментировать локальную сеть на несколько меньших подсетей, специально ориентированных на конкретную задачу, кроме того, мы можем обеспечить безопасность, потому что VLAN между ними не смогут взаимодействовать (или да, в зависимости от в конфигурации ACL, которую мы хотим). Благодаря виртуальным локальным сетям общая производительность сети улучшится, поскольку мы будем ограничивать широковещательную передачу в меньших широковещательных доменах.

Как только мы увидим, что такое VLAN и для чего они нужны, мы увидим, какие типы существуют.

Типы VLAN

В настоящее время существует несколько типов VLAN, которые мы можем использовать в различном оборудовании, то есть в коммутаторах и Wi-Fi точки доступа. Существуют различные VLAN, основанные на стандарте 802.1Q VLAN Tagging на основе тегов, VLAN на основе портов, VLAN на основе MAC, VLAN на основе приложений, хотя последние обычно не используются регулярно.

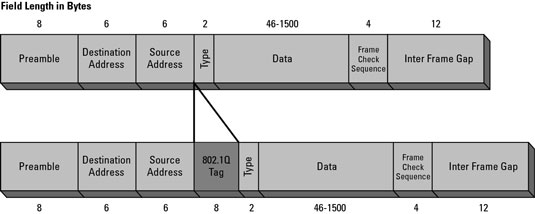

Маркировка 802.1Q VLAN

Это наиболее широко используемый тип VLAN, он использует стандарт 802.1Q для тегирования или отмены тегов VLAN. Этот стандарт состоит из введения заголовка 802.1Q во фрейм Ethernet, который мы все знаем, чтобы различать различные VLAN, которые мы настроили. Этот стандарт не инкапсулирует исходный кадр Ethernet, но добавляет 4 байта к исходному заголовку Ethernet, кроме того, изменение «EtherType» изменяется на значение 0x8100, чтобы указать, что формат кадра был изменен.

- VLAN с тегами : «тег» идентификатора VLAN, который мы настроили, включается в кадры Ethernet. Этот тип VLAN понятен всем коммутаторам, профессиональным точкам доступа WiFi и маршрутизаторам. Одна или несколько сетей VLAN на заданном порту могут быть настроены в теговом режиме. Магистрали (от маршрутизатора к коммутатору, от коммутатора к коммутатору и от коммутатора к AP) обычно всегда настраиваются как «тегированные» для «отправки» им всех VLAN.

- VLAN без тегов : в кадрах Ethernet тег, который мы настроили, удаляется, этот тип VLAN понятен всем устройствам, но в основном они используются для конечного оборудования, такого как компьютеры, ноутбуки, принтеры, IP-камеры и другие типы устройств. В конкретном порту мы можем настроить только одну VLAN как «немаркированную», мы не можем поставить две VLAN как «немаркированные», потому что конечное устройство ничего не «поймет».

На следующем изображении вы можете видеть, что у нас созданы разные сети VLAN, и у нас будет столбец «немаркированный» с немаркированными портами коммутатора. У нас также есть столбец с тегами, в котором находятся помеченные сети VLAN. В этом примере порты 1-4 и 9 настроены с профессиональными точками доступа и с другим коммутатором, поэтому мы будем передавать тегированные VLAN.

Когда мы используем этот стандарт, коммутаторы также позволяют настраивать физические порты по-разному:

- Access : это порты, к которым мы будем подключать ПК, принтеры, смартфоны и конечные устройства. VLAN для этого порта доступа будет настроена как «немаркированная».

- Багажник или ствол : переносит одну или несколько виртуальных локальных сетей с одного компьютера на другой, например, если мы хотим подключить коммутатор к другому коммутатору и «передать» все виртуальные локальные сети или некоторые из них, нам придется настроить его в режиме магистрали или магистрали, и выберите сети VLAN, которые мы хотим передать как «помеченные».

- динамический : в зависимости от типа пакета, который получает коммутатор, он будет настроен как доступный или как транковый. Не рекомендуется настраивать порты коммутатора в динамическом режиме в целях безопасности, чтобы избежать возможных атак.

В зависимости от конфигурации порта, которую мы собираемся выбрать, нам нужно будет заполнить различные параметры, чтобы правильно настроить VLAN. Например, если мы выберем режим доступа (чтобы передать VLAN без тегов на конечное устройство, к которому мы подключаемся), это будет примерно так:

Как видите, при выборе режима доступа мы должны указать идентификатор VLAN, настроенный для удаления тега и передачи всех данных на конечное устройство. Важным аспектом является то, что расширенные коммутаторы позволят нам настроить типы кадров, которые они принимают входящие, в этом случае нормальная вещь в порте доступа - разрешать только немаркированные кадры.

Порты, настроенные как «немаркированные», являются синонимом порта, настроенного в режиме доступа, а порт, настроенный как «тегированные», является синонимом порта в магистральном режиме, через который мы передаем ему одну или несколько виртуальных локальных сетей.

Еще одна очень важная особенность стандарта 802.1Q - это собственные VLAN, эти собственные VLAN представляют собой идентификатор VLAN, который не помещается в транки как тегированный. Если на порт поступает немаркированный кадр, он считается принадлежащим собственной VLAN. Это обеспечивает возможность взаимодействия со старыми устройствами, кроме того, управление всем трафиком протоколов, таких как VTP, CDP, Link Aggregation и других, осуществляется через собственную VLAN, которая по умолчанию является административной.

VLAN на основе портов

Также известное как переключение портов в меню конфигурации маршрутизаторов и коммутаторов, оно является наиболее распространенным и используется коммутаторами очень низкого уровня. Каждый порт назначается VLAN, и пользователи, подключенные к этому порту, принадлежат к назначенной VLAN. Пользователи в одной и той же VLAN видят друг друга, но не соседние виртуальные локальные сети.

Единственный недостаток заключается в том, что он не допускает динамизма при поиске пользователей, и в случае, если пользователь физически меняет местоположение, VLAN следует перенастроить. В виртуальных локальных сетях на основе портов решение и переадресация основаны на MAC-адресе назначения и соответствующем порте, это простейшая и наиболее распространенная виртуальная локальная сеть, по этой причине низкоуровневые коммутаторы обычно включают виртуальные локальные сети на основе портов, а не на основе стандарта. 802.1Q.

VLAN на основе MAC

Рассуждения аналогичны предыдущим, за исключением того, что вместо назначения на уровне порта оно выполняется на уровне MAC-адреса устройства. Преимущество состоит в том, что он обеспечивает мобильность без необходимости вносить изменения в конфигурацию коммутатора или маршрутизатора. Проблема кажется довольно очевидной: добавление всех пользователей может быть утомительным. Только коммутаторы высшего уровня разрешают VLAN на основе MAC, когда коммутатор обнаруживает, что определенный MAC-адрес был подключен, он автоматически помещает его в конкретную VLAN, это очень полезно в случаях, когда нам нужна мобильность.

Представим, что мы подключаемся к нашему ноутбуку через несколько портов Ethernet в нашем офисе и хотим, чтобы он всегда назначал нам одну и ту же VLAN, в этом случае с VLAN на основе MAC это можно сделать без перенастройки коммутатора. В крупных бизнес-средах эта функция очень распространена для правильного сегментирования компьютеров.

Прежде чем закончить, мы хотели бы сообщить вам, что в настоящее время профессиональные точки доступа Wi-Fi и контроллеры Wi-Fi (как локальные, так и облако) поддерживают сети VLAN, таким образом, мы можем предоставить им магистраль с одной или несколькими VLAN для последующей настройки SSID для каждой из настроенных нами VLAN. Например, с помощью Nuclias Connect, которая представляет собой платформу централизованного управления точками доступа WiFi от производителя D-Link, мы можем настроить точки доступа так, чтобы они получали все VLAN через LAN, а затем назначать каждой VLAN определенный SSID, который мы создаем. .

Благодаря этому мы сможем сегментировать не только проводную сеть, но и беспроводные сети Wi-Fi на основе идентификаторов SSID, связанных с различными VLAN, которые у нас есть. Хорошей практикой безопасности было бы создание VLAN с определенным SSID для устройств «умного дома», таких как кабельное телевидение или WiFi, IP-камеры и другие типы устройств, чтобы они находились в определенной VLAN и не могли обмениваться данными с устройствами. . компьютеры или смартфоны, которые будут в основной сети.

Как вы видели, виртуальные локальные сети - это технология, которая позволит нам правильно сегментировать проводные и беспроводные сети, что идеально для обеспечения максимальной безопасности, контроля всего подключенного оборудования и оптимизации сети, чтобы избежать широковещательных штормов.

Компьютерные сети могут быть сегментированы в локальные (LAN) и глобальные (WAN) сети. Сетевые устройства, такие как коммутаторы, концентраторы, мосты, рабочие станции и серверы, подключенные друг к другу в одной сети в определенном месте, обычно известны как локальные сети. LAN также считается широковещательным доменом.

VLAN позволяет нескольким сетям работать практически как одна локальная сеть. Одним из наиболее полезных элементов VLAN является то, что он устраняет задержку в сети, что экономит сетевые ресурсы и повышает эффективность сети. Кроме того, VLAN созданы для обеспечения сегментации и поддержки в таких вопросах, как безопасность, управление сетью и масштабируемость. Трафик также можно легко контролировать с помощью VLAN.

Виртуальная локальная сеть (VLAN) - это логическая локальная сеть (или LAN), которая расширяет пределы одной традиционной локальной сети до группы сегментов локальной сети, учитывая конкретные конфигурации. VLAN является логическим объектом, поэтому его создание и конфигурация полностью выполняются в программном обеспечении.

Иными словами, VLAN представляет собой логическую группу рабочих станций, серверов и сетевых устройств, которые, как представляется, находятся в одной и той же локальной сети, несмотря на их географическое распределение. VLAN позволяет сети компьютеров и пользователей взаимодействовать в имитируемой среде, как если бы они существовали в одной локальной сети и совместно использовали один широковещательный и многоадресный домен. VLAN реализованы для обеспечения масштабируемости, безопасности и удобства управления сетью и могут быстро адаптироваться к изменениям сетевых требований и перемещению рабочих станций и узлов сервера.

Коммутаторы более высокого уровня позволяют использовать функциональность и реализацию VLAN. Целью внедрения VLAN является повышение производительности сети или применение соответствующих функций безопасности.

Ключевыми преимуществами реализации VLAN являются:

Разрешение сетевым администраторам применять дополнительную безопасность для сетевой связи

Расширение и перемещение сети или сетевого устройства

Обеспечение гибкости, поскольку администраторы могут настраивать сеть в централизованной среде, в то время как устройства могут быть расположены в разных географических точках

Снижение латентности и нагрузки трафика в сети и сетевых устройствах, что обеспечивает повышенную производительность

У VLAN также есть некоторые недостатки и ограничения, перечисленные ниже:

Высокий риск возникновения вирусов, поскольку одна зараженная система может распространять вирус по всей логической сети

Ограничения оборудования в очень больших сетях, поскольку для управления рабочей нагрузкой могут потребоваться дополнительные маршрутизаторы

Более эффективен при контролировании задержки, чем WAN, но менее эффективен, чем LAN

Вам необходимо рассмотреть возможность использования VLAN в любой из следующих ситуаций:

У вас более 200 устройств в вашей локальной сети

У вас много широковещательного трафика в вашей локальной сети

Группы пользователей нуждаются в большей безопасности или замедляются слишком большим количеством передач

Группы пользователей должны находиться в одном широковещательном домене, потому что они работают с одними и теми же приложениями. Примером может служить компания, имеющая телефоны VoIP. Пользователи, использующие телефон, могут находиться в другой VLAN, а не вместе с обычными пользователями.

Или же вы можете просто разделить один коммутатор на несколько виртуальных коммутаторов.

Назначение VLAN

Использование маршрутизаторовдля сегментирования локальных сетей

Использование коммутаторов для сегментов LAN

Использование VLAN для сегментирования локальных сетей

Использование VLAN для сегментирования локальных сетей

По мере увеличения LAN скорость передачи данных стала быстрее, и пользователи стали более гибкими, маршрутизаторы в сети стали узким местом. Это потому что:

- маршрутизаторы обычно передают данные в программном обеспечении, и поэтому не так быстро, как коммутаторы

- разделение LAN с использованием маршрутизаторов означало, что локальная сеть обычно соответствует определенному физическому местоположению. Это стало ограничивающим фактором, когда многие пользователи имели ноутбуки и хотели иметь возможность перемещаться между зданиями, но все же иметь одну и ту же сетевую среду, где бы они ни были подключены.

Таким образом, поставщики коммутаторов начали внедрять методы определения «виртуальных локальных сетей» -сетей портов коммутатора, обычно распределенных между несколькими коммутаторами, которые каким-то образом взаимодействовали, как если бы они находились в одной изолированной локальной сети. Таким образом, рабочие станции могут быть разделены на отдельные локальные сети без физического разделения маршрутизаторами.

Примерно в то же время хабы стали менее популярными и в значительной степени были заменены коммутаторами L2. Это сделало всю концепцию области столкновения несколько исторической. В современных сетях «домен столкновения» в основном состоит из одного устройства, подключенного к порту коммутатора L2, или, возможно, ПК с чем-то вроде подключенного к нему IP-телефона.

Итак, макет LAN стал больше похож на:

Таким образом, вместо локальных сетей, соответствующих физическим областям, разделенным между собой маршрутизаторами, существуют виртуальные локальные сети, распределенные по сети. Например, все устройства в различных областях, обозначенные как «VLAN A», все принадлежат одной виртуальной локальной сети - один широковещательный домен.

Типы VLAN

Существуют различные типы VLAN. Тип сетевого трафика, который они несут, определяет конкретный тип VLAN:

Default VLAN

При начальной загрузке коммутатора все порты коммутатора становятся членами VLAN по умолчанию, что делает их частью одного и того же широковещательного домена. Это позволяет любому сетевому устройству подключаться к любому порту коммутатора для связи с другими устройствами на других портах коммутатора.

В коммутаторах Cisco VLAN по умолчанию является VLAN 1. VLAN 1 имеет все функции любого VLAN, за исключением того, что вы не можете переименовать или удалить его.

VLAN данных, который также можно назвать пользовательский VLAN. Он настроен на перенос только генерируемого пользователями трафика. Важность разделения пользовательских данных из другого типа VLAN - это правильное управление коммутатором.

Native VLAN

Native VLAN назначается порту соединительной линии 802.1Q. Порт магистрали 802.1Q поддерживает трафик, поступающий из многих VLAN, а также трафик, который не поступает из VLAN. Порт магистрали 802.1Q помещает немаркированный трафик (трафик, который не поступает из VLAN) в собственный Native VLAN. Таким образом, собственный VLAN наблюдает и идентифицирует трафик, поступающий с каждого конца соединительной линии.

Management VLAN

VLAN управления - это любой VLAN, который вы настраиваете для доступа к возможностям управления коммутатором. Ваш настроенный управляющий VLAN должен быть назначен с IP-адресом и маской подсети. Любой из VLAN-коммутатора может быть настроен как управляющий, если вы не настроили или не определили уникальный VLAN, который будет использоваться в качестве управления. В некоторых случаях сетевой администратор проактивно определяет VLAN 1 как управляющий; это создает лазейку для несанкционированного подключения к коммутатору.

Он используется среди сетевых администраторов для создания сети, поддерживающей VoIP с гарантированной полосой пропускания для обеспечения качества голоса и возможности маршрутизации вокруг перегруженных участков сети с минимальными задержками (150-180 миллисекунд).

Как работают виртуальные локальные сети (VLAN)

Магия работы виртуальных локальных сетей (VLAN) найдена в заголовках Ethernet. Когда коммутатор получает кадр Ethernet, в кадре либо уже есть тэг VLAN, либо коммутатор будет вставлять тег VLAN в заголовок Ethernet. Если кадр был получен от другого коммутатора, этот коммутатор уже вставил тег VLAN; в то время как кадры поступают от сетевых устройств, таких как компьютеры, в кадре не будет тега VLAN.

Если вы используете настройки по умолчанию для VLAN, тег VLAN, который будет помещен в кадр, - VLAN1. При размещении тега VLAN (также известного как тег IEEE 802.1Q) на кадре Ethernet четыре байта данных, которые составляют тег VLAN, вставляются перед полем «Тип», как показано на следующем рисунке. Этот 4-байтовый заголовок содержит несколько фрагментов информации:

2-байтовый идентификатор протокола тегов (TPID), который будет установлен в значение 0x8100, чтобы обозначить, что этот кадр содержит информацию тега 802.1Q или 802.1p.

2-байтная информация управления тегами (TCI), которая состоит из следующего:

3-разрядная точка приоритета пользователя (PCP), которая устанавливает значение приоритета между 0 и 7, что может использоваться для доставки приоритетного трафика качества обслуживания (QoS).

1-разрядный индикатор канонического формата (CFI), который представляет собой бит совместимости между Ethernet и другими сетевыми структурами, например Token Ring. Для сетей Ethernet это значение также будет установлено на ноль.

12-битный идентификатор VLAN (VID), который идентифицирует VLAN, к которой относится фрейм.

Несчастливая ошибка может произойти при маркировке VLAN на фрейме. Максимальный размер Ethernet-кадра IEEE 802.3 составляет 1518 байт. Если часть полезной нагрузки или данных содержит полные 1500 байтов данных и дополнительный 4-байтовый заголовок в кадре, размер кадра будет равен 1522 байтам.

Преимущества сетей VLAN

При правильном внедрении VLAN будет выигрышным для вашего бизнеса благодаря простоте, большей безопасности и улучшенному опыту для ваших пользователей:

Упрощенное администрирование для сетевого менеджера: одна из лучших особенностей виртуализации заключается в том, что она упрощает управление. Логически группируя пользователей в одни и те же виртуальные сети, вы легко настраиваете и контролируете свои политики на уровне группы. Когда пользователи физически перемещают рабочие станции, вы можете держать их в одной сети с различным оборудованием. Или, если кто-то изменяет команды, но не рабочие станции, им может быть легко предоставлен доступ к любым новым VLAN, в которых они нуждаются.

Улучшенная безопасность: использование VLAN повышает безопасность за счет сокращения как внутренних, так и внешних угроз. Внутри разделение пользователей улучшает безопасность и конфиденциальность, гарантируя пользователям доступ только к сетям, которые относятся к их обязанностям. Внешние угрозы также сведены к минимуму. Если внешний злоумышленник может получить доступ к одной VLAN, они будут содержаться в этой сети по границам и элементам управления, которые у вас есть, чтобы отделить их от других.

Простое устранение неисправностей. Устранение неполадок в сети может быть проще и быстрее, когда ваши разные группы пользователей сегментируются и изолированы друг от друга. Если вы знаете, что жалобы поступают только от определенного подмножества пользователей, вы сможете быстро сузить место поиска, чтобы найти проблему.

Улучшенное качество обслуживания: VLAN управляют трафиком более эффективно, чтобы конечные пользователи имели более высокую производительность. У вас будет меньше проблем с задержкой в вашей сети и более высокая надежность для критически важных приложений. Сети VLAN также упрощают определение приоритетов трафика, позволяя вам следить за тем, чтобы критические данные приложений продолжали течь даже при трафике с более низким приоритетом, например, при просмотре веб-страниц.

Читайте также: