Коммутатор с защитой от петель

Обновлено: 06.07.2024

Функция LoopBack Detection (LBD) обеспечивает дополнительную защиту от образования петель на уровне 2 модели OSI . Существует две реализации этой функции:

- STP LoopBack Detection;

- LoopBack Detection Independent STP .

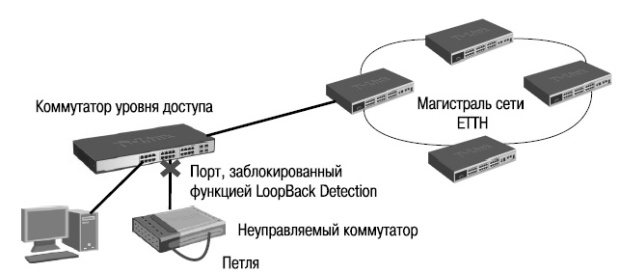

На рис. 11.25 показана ситуация, когда к порту управляемого коммутатора подключен неуправляемый коммутатор , порты которого соединены с образованием петли. В этом случае в сети может возникнуть широковещательный шторм и ее работоспособность будет нарушена.

Функция STP LoopBack Detection предназначена для отслеживания таких ситуаций и временного блокирования тех портов коммутатора, на которых обнаружены петли, тем самым предотвращая проблемы в сети. Коммутатор определяет наличие петли, когда отправленный им кадр BPDU вернулся назад на другой его порт . В этом случае порт -источник кадра BPDU и порт -приемник будут автоматически заблокированы и администратору сети будет отправлен служебный пакет-уведомление. Порты будут находиться в заблокированном состоянии до истечения периода времени, установленного таймером LBD Recover Timer . По умолчанию на коммутаторах D-Link эта функция отключена. Следует отметить, что функция STP LoopBack Detection не определяет петлю, когда отправленный кадр BPDU вернулся назад на этот же порт .

Рис. 11.25. Пример работы функции LoopBack Detection Independent STP

В отличие от STP LoopBack Detection функция LoopBack Detection Independent STP не требует настройки протокола STP на портах, на которых необходимо определять наличие петли. В этом случае наличие петли обнаруживается путем отправки портом специального служебного кадра ECTP ( Ethernet Configuration Testing Protocol ). При получении кадра ECTP этим же портом он блокируется на указанное в таймере время.

Следует отметить, что функция LoopBack Detection Independent STP версии 4.03 также может определять петли, возникающие между портами одного коммутатора.

Внимание: чтобы получить информацию о поддержке коммутатором функции LBD v.4.03, необходимо обратиться в службу технической поддержки D-Link.Существуют два режима работы этой функции: Port-Based и VLAN -Based (начиная с LBD версии v.4.00).

В режиме Port-Based при обнаружении петли происходит автоматическая блокировка порта, и никакой трафик через него не передается.

В режиме VLAN -Based порт будет заблокирован для передачи трафика только той VLAN , в которой обнаружена петля. Остальной трафик через этот порт будет передаваться.

Настройка функции LoopBack Detection

В качестве примера приведем настройку функций STP LoopBack Detection и LoopBack Detection Independent STP в режимах Port-Based и VLAN-Based для ситуации, показанной на рис. 11.24 .

Настройка функции STP LoopBack Detection

Настройка функции LoopBack Detection Independent STP (Port-Based)

Настройка функции LoopBack Detection Independent STP (VLAN-Based)

Внимание: таймер recover_timer — интервал времени в секундах, через который будет проверяться статус заблокированного функцией LBD порта. Если установить значение таймера равным 0 , заблокированный порт не сможет быть автоматически разблокирован и для его восстановления потребуется вмешательство администратора. Значение таймера задается глобально на коммутаторе.loopdetect interval — временной интервал в секундах между отсылаемыми кадрами ECTP (Ethernet Configuration Testing Protocol).

Функции безопасности STP

Из-за ошибок в конфигурации или вредоносных атак в сети может возникнуть ситуация, когда корневой мост получит кадр BPDU, содержащий лучший приоритет, и потеряет свою позицию. При настройке протоколов RSTP или MSTP на управляемых коммутаторах, расположенных на границе сети, с помощью параметра restrictedrole можно ограничить роли выполняемые портом в активной топологии. При активизации этого параметра порт не будет выбран в качестве корневого порта даже в том случае, если получит BPDU с наилучшим приоритетом. После выбора корневого порта этот порт будет выбран в качестве альтернативного. По умолчанию функция restrictedrole отключена.

Функция LoopBack Detection (LBD) обеспечивает дополнительную защиту от образования петель на уровне 2 модели OSI.

LoopBack Detection (LBD) позволяет обнаружить петлю как за одним портом, так и между портами коммутатора.

Существуют два режима работы этой функции:

при обнаружении петли происходит автоматическая блокировка порта, и никакой трафик через него не передается.порт будет заблокирован для передачи трафика только той VLAN, в которой обнаружена петля. Остальной трафик через этот порт будет передаваться.

Рассмотрим примеры настройки LoopBack Detection на коммутаторе DES-3200-28 rev.C1.

1. Петля между портами коммутатора.

enable loopdetect / Глобальное включение LBD

config loopdetect ports 6,24 state enable / Включение LBD на портах

config loopdetect mode port-based / Выбор режима работы LBD

config loopdetect log state enable / Включение логирование событий LBD

Замыкаем патчкордком между собой порты 6 и 24, коммутатор должен обнаружить петлю и отключить порты. В логе должны появиться соответствующие записи.

Command: show log

Index Date Time Level Log Text

----- ---------- -------- ------- ----------------------------------------------

6 2000-01-01 00:22:51 INFO(6) Port 24 link down

5 2000-01-01 00:22:51 INFO(6) Port 6 link down

4 2000-01-01 00:22:51 CRIT(2) Port 6 LBD loop occurred. Port blocked

3 2000-01-01 00:22:51 CRIT(2) Port 24 LBD loop occurred. Port blocked

2 2000-01-01 00:22:46 INFO(6) Port 24 link up, 100Mbps FULL duplex

1 2000-01-01 00:22:46 INFO(6) Port 6 link up, 100Mbps FULL duplex

2. Петля между двумя коммутаторами.

enable loopdetect

config loopdetect ports 4,22 state enable

config loopdetect mode port-based

config loopdetect log state enable

Далее соединяем 2 коммутатора между собой двумя патчкордами, как это показано на картинке. В логе должны появиться соответствующие записи.

Command: show log

Index Date Time Level Log Text

----- ---------- -------- ------- ----------------------------------------------

6 2000-01-01 00:38:50 INFO(6) Port 4 link down

5 2000-01-01 00:38:50 INFO(6) Port 22 link down

4 2000-01-01 00:38:50 CRIT(2) Port 4 LBD loop occurred. Port blocked

3 2000-01-01 00:38:50 CRIT(2) Port 22 LBD loop occurred. Port blocked

2 2000-01-01 00:38:46 INFO(6) Port 22 link up, 100Mbps FULL duplex

1 2000-01-01 00:38:44 INFO(6) Port 4 link up, 100Mbps FULL duplex

3. Петля за одним портом коммутатора(в режиме VLAN-Based).

Коммутатор 1:

create vlan 10 tag 10

config vlan 10 add tagged 4

enable loopdetect

config loopdetect ports 4 state enable

config loopdetect mode vlan-based

config loopdetect log state enable

Коммутатор 2:

create vlan 10 tag 10

config vlan 10 add tagged 2,6,24 / Добавляем порты, между которыми будет петля

config vlan vlanid 1 del 24 / Удаляем один порт из 1 vlan, чтобы петля была только во vlan 10.

Далее соединяем два коммутатора между собой патчкордом, и на втором коммутаторе делаем петлю, как это показано на картинке. Так как петля будет только во vlan 10, коммутатор 1 не должен заблокировать порт 4, а должен только заблокировать трафик в 10 vlan. В логе должны появиться соответствующие записи.

Command: show log

Index Date Time Level Log Text

----- ---------- -------- ------- ----------------------------------------------

2 2000-01-01 00:56:50 CRIT(2) Port 4 VID 10 LBD loop occurred. Packet discard begun

1 2000-01-01 00:56:50 INFO(6) Port 4 link up, 100Mbps FULL duplex

В рамках данной статьи мы рассмотрим функционал для защиты от петель и различных видов штормов на коммутаторах SNR.

Loopback-detection

Петля коммутации - состояние в сети, при котором коммутатор принимает кадры, отправленные им же. Избежать возникновения петель коммутации поможет функционал Loopback-detection.

Для включения функционала необходимо в режиме конфигурирования порта задать VLAN, для которых будет проверяться наличие петли, а также действие при ее обнаружении:

loopback-detection control

block - весь трафик с порта в соответствующем mst-instance будет заблокирован;

shutdown - порт будет отключен.

loopback-detection specified-vlan

Важно! Настройка двух первых пунктов является обязательным условием. При отсутствии любого из них функционал работать не будет.

В глобальном режиме можно настроить время восстановления после отключения порта по причине петли:

loopback-detection control-recovery timeout

Дефолтное значение 0 (порт не будет включен повторно).

По умолчанию коммутатор отправляет 2 LBD-пакета в каждый specified-vlan в промежуток interval-time. Данные значения можно изменить. Значение interval-time меняется также в глобальном режиме. Сначала указывается интервал отправки LBD-пакетов при обнаружении петли, затем, в случае, если петля отсутствует:

loopback-detection interval-time

Количество отправляемых копий LBD-пакетов можно задать в режиме конфигурирования порта:

loopback-detection send packet number

При значении по-умолчанию (1) отправляется 2 LBD-пакета. При 2 - 4 пакета и т.д.

loopback-detection trap enable

При обнаружении петли за каким-либо портом отправляется snmp-trap с OID 1.3.6.1.4.1.40418.7.101.112.1

Storm-control

Для ограничения широковещательного трафика в сети можно воспользоваться функционалом Storm-control, который отбрасывает входящий трафик, превышающий установленный лимит. Функционал полностью аппаратный и выполняется на уровне ASIC без участия CPU, поэтому логирование отсутствует.

Пороговое значение может быть задано как в kbps, так и в pps. Значение по умолчанию - kbps. Изменить единицу измерения можно в глобальном режиме:

Также можно настроить протоколы, на пакеты которых функционал реагировать не будет. Данная настройка также производится в глобальном режиме:

storm-control bypass

Пороговое значение для каждого типа трафика настраивается отдельно для каждого порта в режиме его конфигурирования:

Rate-violation

Расширенные возможности для ограничения широковещательного трафика в сети имеет Rate-violation, который также отбрасывает входящий трафик, превышающий установленный лимит. В отличие от Storm-control, данный функционал задействует ресурсы CPU и является софтовым. При превышении порога действие записывается в лог, отправляется соответствующий snmp-trap.

Все настройки Rate-violation применяются в режиме конфигурирования порта.

Пороговое значение задается для выбранного типа трафика и может быть задано только в pps:

В качестве действия при превышении порога широковещательным трафиком может быть выбрано либо отключение порта, либо блокировка всего трафика на порте. При отключении порта также может быть выбрано время восстановления, после которого порт будет включен обратно:

rate-violation control | block>

Flood-control

Кроме ограничения входящего широковещательного трафика, на коммутаторах SNR существует возможность ограничить исходящий широковещательный трафик. Для этого используется Flood-control. Механизм, как и Storm-control, является аппаратным и полностью ограничивает передачу определенного типа широковещательного трафика в выбранный порт.

Настраивается функционал единственной командой в режиме конфигурирования порта. Всё, что нужно - это выбрать тип широковещательного трафика, распространение которого необходимо ограничить:

Протокол STP разрешает физически избыточные топологии в древовидные топологии без петель. Самая большая проблема протокола STP заключается в том, что некоторые отказы оборудования могут вызывать сбой этого протокола. Такой сбой приводит к образованию петель пересылки (или петель STP). Петли STP вызывают серьезные перебои в работе сети.

Предварительные условия

Требования

В данном документе предполагается, что читатель знаком с принципами работы протокола STP. С принципами работы протокола STP можно ознакомиться в документе Общее описание протокола STP и его настройка на коммутаторах Catalyst.

Используемые компоненты

Содержимое данного документа не ограничивается определенными версиями оборудования и программного обеспечения.

Условные обозначения

Доступность функций

Функция защиты от петель STP была впервые реализована в CatOS версии 6.2.1 программы Catalyst для платформ Catalyst 4000 и Catalyst 5000 и в версии 6.2.2 для платформы Catalyst 6000.

Функция обнаружения потери BPDU впервые реализована в CatOS версии 6.2.1 программы Catalyst для платформ Catalyst 4000 и Catalyst 5000 и в версии 6.2.2 для платформы Catalyst 6000.

Функция защиты от петель STP впервые реализована в ПО Cisco IOS выпуска 12.1(12c)EW для коммутаторов Catalyst 4500 и в ПО Cisco IOS выпуска 12.1(11b)EX для Catalyst 6500.

Функция обнаружения потери BPDU не поддерживается коммутаторами Catalyst с системным ПО Cisco IOS.

Краткое описание ролей портов протокола STP

Для внутренних целей протокол STP каждому порту моста (или коммутатора) назначает роль на основе конфигурации, топологии, относительного положения порта в топологии и других факторов. Роль порта определяет поведение порта с точки зрения протокола STP. В зависимости от назначенной роли порт либо отправляет, либо принимает пакеты BPDU протокола STP и пересылает или блокирует трафик данных. В следующем списке приведено краткое описание каждой роли порта STP.

Назначенный. Для каждого соединения (сегмента) выбирается один назначенный порт. Назначенный порт — это порт, ближайший к корневому мосту. Этот порт отправляет пакеты BPDU по этому соединению (сегменту) и пересылает трафик на корневой мост. В сети с топологией сходимости STP все назначенные порты находятся в состоянии пересылки STP.

Корневой. У моста может быть только один корневой порт. Корневой порт — это порт, ведущий к корневому мосту. В сети с топологией сходимости STP корневой порт находится в состоянии пересылки STP.

Альтернативный. Альтернативные порты ведут к корневому мосту, но не являются корневыми портами. Альтернативные порты поддерживают состояние блокировки STP.

Резервный. Это особый случай, когда два или более портов одного моста (коммутатора) связаны между собой напрямую или через общий носитель. В этом случае один порт является назначенным, а остальные порты блокируются. Такой порт имеет роль резервного.

Защита от петель STP

Описание функции

Функция защиты от петель STP обеспечивает дополнительную защиту от петель пересылки на уровне 2 (петель STP). Петля STP образуется, когда заблокированный порт STP в избыточной топологии ошибочно переходит в состояние пересылки. Обычно причина этого в том, что один из портов физически избыточной топологии (не обязательно заблокированный порт STP) перестает получать пакеты BPDU протокола STP. Работа протокола STP зависит от непрерывного приема и передачи пакетов BPDU на основе роли порта. Назначенный порт передает пакеты BPDU, а неназначенный порт получает пакеты BPDU.

Когда один из портов в физически избыточной топологии перестает принимать пакеты BPDU, протокол STP считает такую топологию как топологию без петель. В итоге заблокированный порт из альтернативного или резервного порта превращается в назначенный и переходит в состояние пересылки. В такой ситуации образуется петля.

Функция защиты от петель выполняет дополнительные проверки. Если пакеты BPDU больше не принимаются неназначенным портом, а защита от петель включена, то такой порт переводится в состояние блокировки вследствие возможности петли STP, а не в состояние прослушивания, самообучения (learning) или пересылки. Без функции защиты от петель порт принимает роль назначенного порта. Порт переходит в состояние пересылки STP и формирует петлю.

Чтобы проиллюстрировать это поведение, рассмотрим следующий пример.

Коммутатор A является корневым коммутатором. Коммутатор C не получает пакеты BPDU от коммутатора B из-за сбоя однонаправленного соединения между коммутатором B и коммутатором C.

Без защиты от петель заблокированный порт STP на коммутаторе C переходит в состояние прослушивания STP по истечении времени, задаваемого таймером max_age, а затем переходит в состояние пересылки через промежуток, равный удвоенному значению forward_delay. В такой ситуации образуется петля.

Когда функция защиты от петель включена, после обнуления таймера max_age заблокированный порт на коммутаторе C переходит в состояние блокировки вследствие возможности петли STP. Порт в состоянии блокировки вследствие возможности петли STP не предает пользовательский трафик, поэтому петля не образуется. (Состояние блокировки вследствие возможности петли фактически эквивалентно состоянию блокировки.)

Замечания по настройке

Функция защиты от петель включается для каждого порта отдельно. Однако поскольку функция защиты от петель блокирует порт на уровне STP, она блокирует несогласованные порты для каждой VLAN по отдельности (поскольку протокол STP настроен отдельно для каждой VLAN). Значит, если пакеты BPDU не принимаются на магистральном порту только одной отдельной VLAN, то блокируется только эта VLAN (переводится в состояние блокировки вследствие возможности петли STP). По этой же причине, если эта функция включена в интерфейсе EtherChannel, блокируется весь канал отдельной VLAN, а не только одно соединение (так как EtherChannel с точки зрения протокола STP является одним логическим портом).

На каких портах должна быть включена защита от петель? Наиболее очевидный ответ: на заблокированных портах. Однако это не совсем верно. Защита от петель должна быть включена на неназначенных портах (точнее, на корневых и альтернативных портах) для всех возможных комбинаций активных топологий. Поскольку защита от петель не устанавливается для каждой VLAN по отдельности, один и тот же (магистральный) порт может быть назначенным в одной сети VLAN (VLAN) и неназначенным в другой. Следует также учитывать возможные сценарии перехода на другой ресурс при сбое.

Рассмотрим следующий пример.

По умолчанию защита от петель отключена. Для включения защиты от петель используется следующая команда:

Начиная с версии 7.1(1) ПО Catalyst (CatOS), защита от петель может включаться глобально на всех портах. Фактически защита от петель включается на всех соединениях "точка-точка". Соединение "точка-точка" определяется по состоянию дуплексной передачи соединения. Если настроен полнодуплексный режим, соединение считается соединением "точка-точка". Еще можно настроить или переопределить глобальные настройки для каждого порта по отдельности.

Чтобы включить защиту от петель глобально, выполните следующую команду:

Чтобы отключить защиту от петель, выполните следующую команду:

Чтобы отключить защиту от петель глобально, выполните следующую команду:

Чтобы проверить состояние защиты от петель, выполните следующую команду:

Сравнение функций защиты от петель и UDLD

Защита от петель и UDLD (обнаружение однонаправленной связи) функционально пересекаются, частично из-за того, что обе эти функции защищают от сбоев протокола STP, вызванных однонаправленными соединениями. Однако эти функции различаются как функционально, так и по способу решения этой проблемы. В следующей таблице описываются функциональные возможности защиты от петель и UDLD:

Защита от петель

Для каждого порта

Для каждого порта

Возможность настройки действий

Для каждой VLAN

Для каждого порта

Да, с функцией тайм-аута состояния "err-disable"

Защита от сбоев STP, вызванных однонаправленными соединениями

Да, когда включена на всех корневых и альтернативных портах в избыточной топологии

Да, когда включена для всех соединений в избыточной топологии

Защита от сбоев STP, вызванных проблемами ПО (выделенный коммутатор не отправляет блоки BPDU)

Защита от неправильных кабельных соединений.

В зависимости от конкретных особенностей проекта можно выбрать функцию UDLD или защиту от петель. В отношении протокола STP наиболее заметное различие между этими двумя функциями заключается в отсутствии у UDLD защиты от сбоев STP, вызванных проблемами ПО. В результате выделенный коммутатор не отправляет пакеты BPDU. Однако сбои такого типа происходят (в десятки раз) реже, чем сбои, вызванные однонаправленными соединениями. В свою очередь, функция UDLD может быть более гибкой в случае однонаправленных соединений в EtherChannel. В этом случае UDLD отключает только неисправные соединения, а канал сохраняет работоспособность за счет оставшихся соединений. При таком сбое защита от петель переводит порт в состоянии блокировки вследствие возможности петли, чтобы блокировать весь канал.

Кроме того, защита от петель не действует на совместно используемых соединениях и в ситуациях, когда с момента соединения соединение является однонаправленным. В последнем случае порт никогда не получает блоки BPDU и становится назначенным. Так как такое поведение может быть нормальным, этот случай не охватывается защитой от петель. Защиту от такого сценария предоставляет UDLD.

Как уже отмечено, самый высокий уровень защиты обеспечивается, когда включены функции UDLD и защиты от петель.

Взаимодействие защиты от петель с другими функциями STP

Защита корня дерева STP

Функции защиты корня дерева STP и защиты от петель являются взаимоисключающими. Защита корня дерева STP используется на назначенных портах и не разрешает порту изменять состояние. Защита от петель действует на неназначенных портах и разрешает порту становиться назначенным по истечении срока max_age. Защиту корня дерева STP нельзя включить для порта, на котором включена защита от петель. Когда для порта включается защита от петель, она отключает настроенную на этом порте защиту корня дерева STP.

Функции uplink fast и backbone fast

Функции uplink fast и backbone fast прозрачны для защиты от петель. Когда во время повторной конвергенции функция backbone fast пропускает max_age, это не вызывает срабатывание защиты от петель. Дополнительные сведения о функциях uplink fast и backbone fast см. в следующих документах:

PortFast и защита BPDU и динамическая виртуальная ЛС

Защиту от петель нельзя включить для портов, на которых включена функция PortFast. Так как защита BPDU действует на портах с включенной функцией portfast, к защите BPDU применяются некоторые ограничения. Защиту от петель нельзя включить на портах динамической виртуальной сети, так как на таких портах уже включена функция portfast.

Совместно используемые соединения

Защиту от петель не следует включать на совместно используемых соединениях. Если защиту от петель включить на совместно используемых соединениях, то трафик от узлов, подключенных к общим сегментам, может блокироваться.

Множественные связующие деревья (MST)

Защита от петель правильно функционирует в среде MST.

Обнаружение потери BPDU

Функция защиты от петель должна правильно взаимодействовать с функцией обнаружения потери BPDU.

Обнаружение потери BPDU

Описание функции

Замечания по настройке

Обнаружение потери BPDU настраивается для каждого коммутатора по отдельности. По умолчанию эта функция отключена. Чтобы включить обнаружение потери BPDU, выполните следующую команду:

Чтобы просмотреть сведения об обнаружении задержки пакетов BPDU, воспользуйтесь командой show spantree bpdu-skewing <vlan>|<mod/port> как показано в следующем примере:

Если взять кусок патч-корда и воткнуть оба хвоста в один коммутатор, то получится петля. И в целом петля на порте коммутатора или сетевой карты — зло. Но если постараться, то и этому явлению можно найти полезное применение, например сделать сигнализацию с тревожной кнопкой.

- Rx и Tx — обозначения Receive и Transmit на схемах (приём и передача).

- Loop — англ. петля, контур, шлейф, виток, спираль.

Типичная сеть состоит из узлов, соединенных средой передачи данных и специализированным сетевым оборудованием, таким как маршрутизаторы, концентраторы или коммутаторы. Все эти компоненты сети, работая вместе, позволяют пользователям пересылать данные с одного компьютера на другой, возможно в другую часть света.

Коммутаторы являются основными компонентами большинства проводных сетей. Управляемые коммутаторы делят сеть на отдельные логические подсети, ограничивают доступ из одной подсети в другую и устраняют ошибки в сети (коллизии).

Петли, штормы и порты — это не только морские термины. Петлей называют ситуацию, когда устройство получает тот же самый сигнал, который отправляет. Представь, что устройство «кричит» себе в порт: «Я здесь!» — слушает и получает в ответ: «Я здесь!». Оно по-детски наивно радуется: есть соседи! Потом оно кричит: «Привет! Лови пакет данных!» — «Поймал?» — «Поймал!» — «И ты лови пакет данных! Поймал?» — «Конечно, дружище!»

Вот такой сумасшедший разговор с самим собой может начаться из-за петли на порте коммутатора.

Такого быть не должно, но на практике петли по ошибке или недосмотру возникают сплошь и рядом, особенно при построении крупных сетей. Кто-нибудь неверно прописал марштуры и хосты на соседних коммутаторах, и вот уже пакет вернулся обратно и зациклил устройство. Все коммутаторы в сети, через которые летают пакеты данных, начинает штормить. Такое явление называется широковещательным штормом (broadcast storm).

Меня удивил случай, когда установщик цифрового телевидения вот так подсоединил патч-корд (рис. 1). «Куда-то же он должен быть воткнут. » — беспомощно лепетал он.

Рис. 1. Синий свитч с петлей на борту

Однако не всё так страшно. Почти в каждом приличном коммутаторе есть функция loop_detection, которая защищает устройство и его порт от перегрузок в случае возникновения петли.

Настраиваем коммутаторы

Перед тем как начинать настройку, необходимо установить физическое соединение между коммутатором и рабочей станцией.

Существует два типа кабельных соединений для управления коммутатором: соединение через консольный порт (если он имеется у устройства) и через порт Ethernet (по протоколу Telnet или через web-интерфейс). Консольный порт используется для первоначального конфигурирования коммутатора и обычно не требует настройки. Для того чтобы получить доступ к коммутатору через порт Ethernet, устройству необходимо назначить IP-адрес.

Настройка DLink DES-3200

Для того чтобы подключиться к НТТР-серверу, необходимо выполнить перечисленные ниже действия с использованием интерфейса командной строки.

-

Назначить коммутатору IP-адрес из диапазона адресов твоей сети с помощью следующей команды:

Управляемые коммутаторы D-Link имеют консольный порт, который с помощью кабеля RS-232, входящего в комплект поставки, подключается к последовательному порту компьютера. Подключение по консоли иногда называют подключением Out-of-Band. Его можно использовать для установки коммутатора и управления им, даже если нет подключения к сети.

После подключения к консольному порту следует запустить эмулятор терминала (например, программу HyperTerminal в Windows). В программе необходимо задать следующие параметры:

При соединении коммутатора с консолью появится окно командной строки. Если оно не появилось, нажми Ctrl+r , чтобы обновить окно.

Например, если надо узнать синтаксис команды config, введи в командной строке:

Далее можно ввести «?» или нажать кнопку Enter. На экране появится список всех возможных способов завершения команды. Лично я для вывода этого списка на экран пользуюсь клавишей TAB.

Базовая конфигурация коммутатора

При создании конфигурации коммутатора прежде всего необходимо обеспечить защиту от доступа к нему неавторизованных пользователей. Самый простой способ обеспечения безопасности — создание учетных записей для пользователей с соответствующими правами. Для учетной записи пользователя можно задать один из двух уровней привилегий: Admin или User. Учетная запись Admin имеет наивысший уровень привилегий. Создать учетную запись пользователя можно с помощью следующих команд CLI:

После этого на экране появится приглашение для ввода пароля и его подтверждения: «Enter a case-sensitive new password». Максимальная длина имени пользователя и пароля составляет 15 символов. После успешного создания учетной записи на экране появится слово Success. Ниже приведен пример создания учетной записи с уровнем привилегий Admin:

Шаг второй. Чтобы коммутатором можно было удаленно управлять через web-интерфейс или Telnet, коммутатору необходимо назначить IP-адрес из адресного пространства сети, в которой планируется использовать устройство. IP-адрес задается автоматически с помощью протоколов DHCP или BOOTP или статически с помощью следующих команд CLI:

Здесь xxx.xxx.xxx.xxx — IP-адрес, yyy.yyy.yyy.yyy. — маска подсети, System — имя управляющего интерфейса коммутатора.

Шаг третий. Теперь нужно настроить параметры портов коммутатора. По умолчанию порты всех коммутаторов D-Link поддерживают автоматическое определение скорости и режима работы (дуплекса). Но иногда автоопределение производится некорректно, в результате чего требуется устанавливать скорость и режим вручную.

Для установки параметров портов на коммутаторе D-Link служит команда config ports. Ниже я привел пример, в котором показано, как установить скорость 10 Мбит/с, дуплексный режим работы и состояние для портов коммутатора 1–3 и перевести их в режим обучения.

Команда show ports <список портов> выводит на экран информацию о настройках портов коммутатора.

Шаг четвертый. Сохранение текущей конфигурации коммутатора в энергонезависимой памяти NVRAM. Для этого необходимо выполнить команду save:

Шаг пятый. Перезагрузка коммутатора с помощью команды reboot:

Будь внимателен! Восстановление заводских настроек коммутатора выполняется с помощью команды reset.

А то я знал одного горе-админа, который перезагружал коммутаторы командой reset, тем самым стирая все настройки.

Грамотный админ обязательно установит на каждом порте соответствующую защиту.

Но сегодня мы хотим применить loopback во благо. У такого включения есть замечательное свойство. Если на порте коммутатора имеется петля, устройство считает, что к нему что-то подключено, и переходит в UP-состояние, или, как еще говорят, «порт поднимается». Вот эта-то фишка нам с тобой и нужна.

Loopback

Loop — это аппаратный или программный метод, который позволяет направлять полученный сигнал или данные обратно отправителю. На этом методе основан тест, который называется loopback-тест. Для его выполнения необходимо соединить выход устройства с его же входом. Смотри фото «loopback-тест». Если устройство получает свой собственный сигнал обратно, это означает, что цепь функционирует, то есть приемник, передатчик и линия связи исправны.

Устраиваем аппаратную петлю

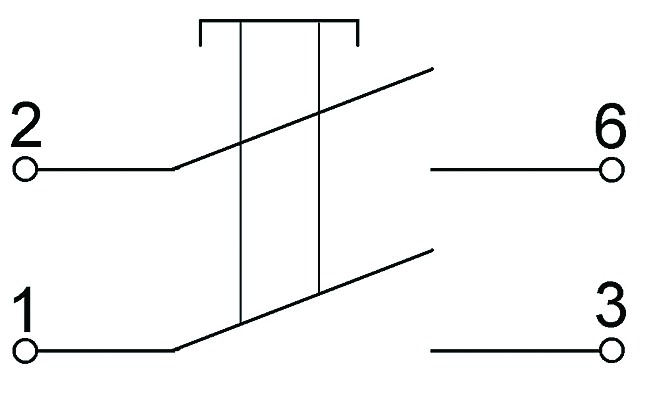

Устроить обратную связь очень просто: соединяется канал приема и передачи, вход с выходом (Rx и Tx).

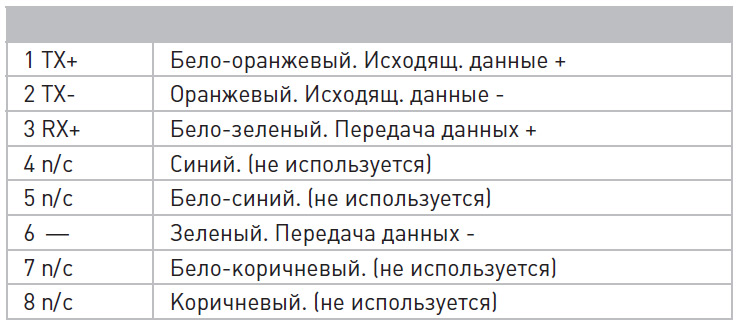

Таблица 1. Распиновка RJ45

Обожми один конец кабеля стандартно, а при обжиме второго замкни жилы 2 и 6, а также 1 и 3. Если жилы имеют стандартную расцветку, надо замкнуть оранжевую с зеленой, а бело-оранжевую с бело-зеленой. Смотри рис. 3.

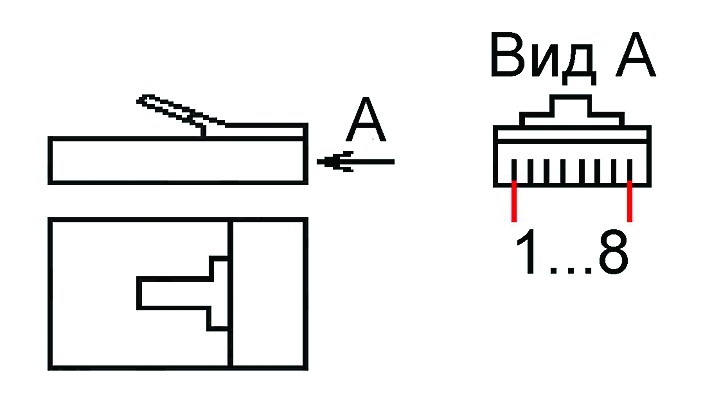

Нумерация контактов RJ-45

Теперь, если воткнешь такой «хвостик» в порт коммутатора или в свою же сетевую карту, загорится зелёненький сигнал link. Ура! Порт определил наше «устройство»!

Красная кнопка, или Hello world

Ну куда же без Hello world? Каждый должен хоть раз в жизни вывести эти слова на экран монитора! Сейчас мы с тобой напишем простейший обработчик событий, который будет срабатывать при замыкании красной кнопки. Для этого нам понадобятся только кнопка с двумя парами контактов, работающих на замыкание, витая пара и коннектор. На всякий случай приведу схему красной кнопки (рис. 4).

Схема красной кнопки

Паяльник в руках держать умеешь? Соединяем так, чтобы одна пара контактов замыкала оранжевую жилу с зеленой, а другая — бело-оранжевую с бело-зеленой. На всяких случай прозвони соединение мультиметром.

Все, теперь можно тестировать. Вставь обжатую часть в порт сетевой карты или в порт коммутатора. Ничего не произошло? Хорошо. Нажми кнопку. Линк поднялся? Замечательно!

Сама красная кнопка

Вот листинг простейшего обработчика Hello World на Cshell:

Скрипт запускается с помощью следующей строки:

Сигнализация обрыва витой пары

Я решил собрать аппаратную петлю после того, как в моей локальной сети украли несколько мешков витой пары. Встал серьезный вопрос: как мониторить витую пару?

Идея проста: надо проложить витую пару от коммутатора до подъезда и на конце замкнуть её в петлю. Это будет «растяжка», при обрыве которой исчезнет линк на порте коммутатора. Останется написать обработчик, который бы «трубил во все трубы», что линк исчез, то есть витую пару кто-то разрезал.

Чуть не забыл! В конфигурации коммутатора необходимо снять защиту loop_detection с порта, на котором установлена «растяжка».

Читайте также: