Mikrotik wifi не видит локальные компьютеры

Обновлено: 04.07.2024

Сюда вошли наиболее типичные проблемы микротик и их решения.

Теперь они собраны в одном месте, а не разбросаны по крупицам по всему интернету.

6.1. Как ходит трафик в Микротик?

Представьте компьютер с двумя сетевыми картами. Будем называть его ШЛЮЗ.

В одну карту входит интернет. Со второй выходит к свитчу.

А к свитчу подключены другие компы.

За этими компьютерами люди в интернете выходят.

Это левая диаграмма. Как раз наш случай с Микротик.

А если на самом шлюзе запускаются браузер, почта и пр.

Это левая и правая диаграмма, только без центрального блока FORWARD.

В Микротике правая практически никогда не задействована.

Так что про INPUT-OUTPUT забудьте.

Только для блокировки входящих пакетов.

Никаких локальных адресов в пакете нет, только внешний адрес Микротика!

Происходит подмена (из таблицы NAT) для входящих пакетов внешнего IP на локальный.

или DstNat (это для тех, кто пытается достучаться до локальных IP-адресов из интернета)

3. Теперь срабатывают правила в цепочках Mangle Forward и Filter Forward.

Тут уже можно фильтровать клиентов вашей сети.

4.Далее снова срабатывает NAT.

Здесь создаются записи в таблице NAT для исходящих пакетов. Т.е. срабатывает SRC-NAT.

По этим записям будет происходить обратная замена IP, когда придут ответные пакеты.

И для исходящих пакетов происходит подмена локального IP 192.168.0.2 на IP Микротика 80.80.80.1.

Никаких локальных адресов в пакете нет, только внешний адрес Микротика!

Далее все это направляется в шейпер. Queue Tree и Simple Queue.

Для Транзитного трафика:

сеть -> mangle PREROUTING -> nat PREROUTING -> mangle FORWARD -> filter FORWARD -> mangle POSTROUTING -> nat POSTROUTING -> сеть

6.2. Firewall Filter — блокируем и разрешаем.

Здесь создаются блокирующие и разрешающие правила.

Порядок записей имеет значение.

Проверка правил происходит сверху вниз.

Если пакет соответствует правилу, то дальнейшая проверка не происходит, если конечно не стоит галка PassTrugh

Есть 2 варианта.

Блокируется или входящие пакеты или исходящие.

Важно!

1. Никогда не пытайтесь одним правилом блокировать входящие и исходящие пакеты одновременно.

Да и Роутер разгрузится от лишнего входящего трафика.

Важно! Src.Address и Dst.Address в правилах меняются местами. В зависимости от направления движения пакета.

3. В правилах всегда указывайте Out. Interface или In. Interface.

Это очень важно!

То же самое (п. 1 и 2) касается и Mangle.

6.3. NAT. Проброс портов.

6.4. Маркировщик Mangle. Следим и помечаем трафик.

Это очень мощное средство. Позволяет маркировать пакеты по любым правилам. Подчиняется тем же правилам, что описаны в разделе 6.2. FireWall Filter. Но Мангле ничего не запрещает и не разрешает. Он просто помечает трафик: соединения, пакеты, маршруты и пр. Умеет также добавлять в AddressList, Менять TTL пакетов, приоритет, порядок цепочек и пр. пр. Это для дальнейшей обработки в фаерволе или шейпере.

6.5. Address List. Для чего он?

Это в основном для того, чтоб не указывать кучу однотипных правил для разных IP, а кинуть эти IP в один Address List. И затем создать только одно правило на этот Address List.

Чрезвычайно удобная штука!

6.6. Нарезаем скорость. Simple Queues.

Важно! Проверка правил шейпера происходит сверху вниз. Если какое-то правило шейпа сработало, то дальнейшая проверка уже не производится!

Добавляем IP или список IP, для которых в сумме можно выставить максимальную скорость Max Limit.

Отдельно входящую и исходящую скорость.

А также потребленный входящий и исходящий трафик. (Rx Avg. Rate и Tx Avg. Rate )

Начиная с момента последней перезагрузки роутера.

Можно скорости писать в виде 500K, 2M, а также можно указать скорости Burst Limit (с Burst TreshHold, Burst Time)

Это взрывная кратковременная скорость.

Очень эффективно при низко скоростных тарифах и если Вас качальщики задрали.

Веб сайты открываются тогда моментом на Burst скорости, а закачки идут на обычной скорости.

Если у Вас Dual Access, то можно для каждого клиента создать еще одну дополнительную запись с высокой скоростью на локальные ресурсы.

Эту запись нужно поставить выше основной записи клиента.

Если Вы скорость на локальные ресурсы не хотите подрезать вообще, то

и поместить ее на самый верх.

Важно! Очень советую в самый конец добавлять правило END.

На этом правиле будет учитываться, подрезаться или блокироваться весь неучтенный трафик.

Ну например Вы по невнимательности забыли кого-то добавить в шейпер.

И человек получит всю доступную скорость без любых огранечиний! Тем самым может положить канал!

Правило END для учета и подрезки неучтенного траффика:

add interface=all max-limit=100k/100k name=END target-addresses=192.168.0.0/16

По функциональности он гораздо шире. Этот шейпер срабатывает раньше Simple Queue.

Эффективен особенно при методе PCQ.

И большом количестве клиентов 100 и более.

В нем входящая и исходящая скорости нарезаются отдельными правилами.

Он работает только в связке с Мангле.

Это тарифные планы.

2. Далее в IP-Firewall-Mangle маркируем Connection-ы.

Эти два правила будут будут нарезать трафик всем клиентам.

Достаточно адрес IP клиента добавить в нужный Adrress List.

Все остальное аналогично.

А как же смотреть, кто сколько скачал и на какой скорости и кто качает?

Эти записи ставим ниже записей mark-connection и mark-packet.

6.8. Включаем Графики.

Графики трафика доступны для всех интерфейсов, и Simple Queue. А также доступны графики загрузки процессора, памяти, flash-памяти. За сутки, за неделю, за месяц, за год.

Просто добавьте нужные позиции.

Посмотреть графики можно на Веб-странице Микротика.

При перезагрузке графики сохраняются.

При прошивки графики сбрасываются.

6.9. IPTV настройка.

Скачиваем версию пакетов под ваш Микротик

Важно! Версия пакета должна совпадать с версией вашей Router OS!

Далее идем в System-Packages. Там должен быть multicast пакет.

6.10. Резервирование 2 и более каналов.

По умолчанию пакеты идут через WAN1.

6.11. Балансировка 2+ каналов.

Балансировка через маршруты. Соединения вперемешку будут идти через WAN1 или WAN2

Метод хорошо работает при каналах приблизительно равных по скорости.

Разница по скорости каналов не должна отличаться более чем в 2 раза.

Можно добавить еще маршрут без маркировки на всякий пожарный:

Важно! При каналах сильно отличающихся по скорости он мало эффективен.

В таком случае советую использовать резервирование каналов по п. 6.10.

Слабый канал погоды все-равно не сделает. А скоростному мешать будет.

6.12. Запрет определенных сайтов по имени.

Открываем New Terminal. И вставляем наше правило. Не забудьте поднять его наверх.

Можете также вручную кнопкой [+] создать это правило.

Тем самым Вы блокируете только исходящие запросы еще на взлете.

Роутеру уже на нужно фильтровать входящие пакеты от этого сайта,

А исходящий трафик обычно в 10-20 раз меньше входящего.

Да и фильтруются только исходящие TCP запросы.

Что есть очень хорошо.

Если нужно блокировать доступ к сайту для всех компов, убираем эту строчку src-address.

6.13. Определяем у кого стоят роутеры по TTL.

Все IP адреса, которы сидят за роутерами, попадут в Address-List Router

И наоборот, можно спрятать вашу сеть от фильтра TTL провайдера.

Это правило поднимите на самый верх.

6.14.Блокируем порты спамеров.

1. Блокируем порты спамеров и зараженных троянами-вирусами компов.

2. Добавляем в address-list=spammer наших спамеров на 30 дней :

Вы же не хотите, что бы Ваш провайдер Вам закрывал порты? Или хотите?

6.15. Настройка Static DNS.

Static DNS

нужен чтобы к любому компу в сети обращаться не по IP адресу, а по придуманному имени. Что очень удобно.

6.16.Кешируем с помощью Web-Proxy.

Кеширование используется для:

1. Ускорения интернет. Особенно Эффективно при медленном интернете.

Часто запрашиваемые файлы хранятся на флеш-памяти или винте.

2. Для экономии траффика. Хорошо при платном траффике.

Весь трафик проходит через прокси микротика.

На прокси ставиться порт 8080.

И затем включается прозрачный прокси.

6.17. Редирект на страницу-напоминалку.

К примеру у Вас есть комп в сети 192.168.0.10. Там находится Веб-сервер и страница-напоминалка-пополнялка-личный кабинет. Она доступна по адресу 192.168.0.10

2.

Это правило кинуть выше правила srcnat!

Все. редирект работает.

Эти правила кинуть вниз.

Это для полной блокировки любой активности (а не только ВЕБ-серфиннг) юзеров, которые не в ALLOW.

Один клик и готово.

4. На вебсервере в корне страницы-напоминалки добавляем файл .htaccess с редиректом :

RewriteEngine on

RewriteCond % !-d

RewriteCond % !-f

RewriteRule .* /index.html [L,QSA,NC,R=302]

А в 404.php сделать include вашей страницы напоминалки.

Или просто скопировать ее содержимое.

Вот так все просто.

6.18. Шейпим торренты.

Данный метод режет все торренты. И шифрованные в том числе. И он не ресурсоёмкий для Микротика.

Маркируем входящие торрент-пакеты по размерам, портам и протоколам:

В Simple Queue можно каждому указать скорость на торрент в отдельности.

Т.е. для каждого IP создать дополнительную запись.

Эта запись должна быть выше основной записи IP клиента.

Или уже решайте на свое усмотрение, что с этими маркированными пакетами делать.

Настройка интернета на роутерах Mikotik для простого пользователя задача непростая. Роутер Mikrotik снабжен своей собственной OC с интерфейсом на базе Linux. Здесь нет простых настроек, которые все привыкли видеть в большинстве роутеров, предназначенных для дома или малого офиса. Но для быстрой и более удобной настройки подключения роутера к интернету можно воспользоваться функцией "QuickSet".

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

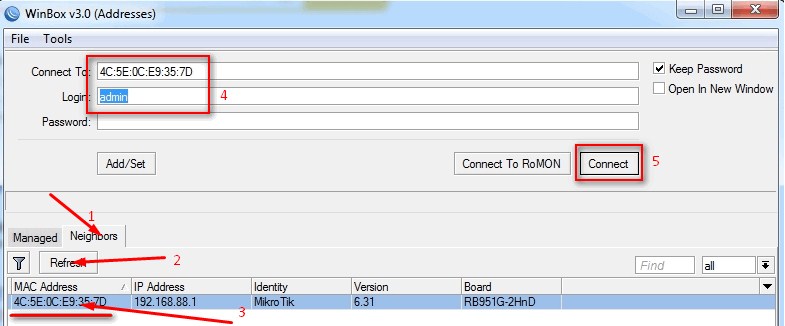

Переходим на вкладку Neighbors, выбираем устройство и жмем Connect.

При первом входе в интерфейс роутера появится предложение установить конфигурацию по умолчанию либо удалить ее. Рекомендую воспользоваться удалением базовыхнастроек и настроить все с нуля.

Если диалогового окна для сброса настроек при входе нет, то настройки можно сбросить здесь "System\Reset Configuration". Обязательно ставим галочку на пункте "No Default Configuration", чтобы после сброса не применялась настройка по умолчанию.

Быстрая настройка интернета с помощью QuickSet.

В мастере быстрой настройки "Quick Set" предусмотрено несколько режимов работы роутера:

- CAP: Контролируемая точка доступа, которая управляется CAPsMAN сервером

- CPE: Режим клиента, который подключается к точке доступа AP.

- Home AP: Домашняя точка доступа. Этот режим подходит для упрощенной настройки доступа к интернету.

- PTP Bridge AP: Создает точку доступа для подключения к ней удаленного клиента

PTP Bridge CPE и создания единой сети. - PTP Bridge CPE: Клиент для подключения к удаленной точки доступа PTP Bridge AP.

- WISP AP: Режим похожий на Home AP, но предоставляет более продвинутые возможности.

Выбираем режим Home AP и приступаем к настройке роутера в качестве обычной точки доступа к интернету, которую можно использовать для небольшого офиса и дома.

Настраиваем WiFi.

Network Name: Название сети. Это название будут видеть тот кто подключается к вашей сети по WiFi.

Frequency: в обычной ситуации лучше оставить значение Auto. роутер сам подберет оптимальную частоту работы.

Band: Диапазон частот для домашнего роутера 2GHz-only-N. Если в сети есть старые устройства, работающие по протоколам 802.11b или 802.11g, тогда нужно будет выбрать режим 2GHz-B/G/N, но будет потеря в скорости соединения.

Use Access List (ACL): Используется для того чтобы ограничить доступ по WiFi. Прежде чем включать эту опцию необходимо создать список клиентов, которым разрешен доступ. Выбираем из списка подключенных клиентов и нажимаем кнопу Copy To ACL.

В обычной ситуации этой функцией лучше не пользоваться т.к. аутентификация по паролю обеспечивает достаточные ограничения.

WiFi Password: укажите здесь пароль для подключения к роутеру по WiFi.

WPS Accept: эта кнопка используется для упрощенного подключения устройств, которые поддерживают режим WPS. Такими устройствами могут быть принтеры или видеокамеры, на которых затруднен ввод пароля вручную. В первую очередь включить WPS нужно на подключаемом устройстве, а затем нажать кнопку роутера "WPS Accept".

Guest Network: эта функция позволяет создать отдельную гостевую сеть WiFi. Те, кто подключаются через гостевой WiFi, не будут иметь доступа к вашему роутеру, локальной сети и устройствам, находящимся в ней. Используйте гостевую сеть для повышения сетевой безопасности.

Задайте пароль в поле "Guest WiFi Password" и ограничение скорости на скачивание "Limit Download Speed"

Wireless Clients: здесь можно увидеть подключенные

в данный момент по WiFi устройства. В таблице показан MAC-адрес, IP-адрес, продолжительность подключения, качество сигнала и ACL (список разрешенных устройств)

Настраиваем интернет.

Здесь мы указываем те параметры подключения, которые нам передал провайдер интернета.

Port: Указываем физический порт, к которому подключен кабель провайдера

Adress Acquisition: указывем способ получения IP адреса. В моем случае адрес статический. При PPPoE подключении указываем логин, пароль и адрес pppoe-сервера.

MAC Address: физический адрес устройства, который будет видеть провайдер. Имеет смысл менять если вы Mikrotik ставите вместо другого роутера, а у провайдера на маршрутизаторе установлена привязка по mac-адресу.

MAC server / MAC Winbox: позволяет подключаться к роутеру используя его mac-адрес. Может пригодится при отладке или восстановлении, когда роутер недоступен по ip-адресу.

Discovery: позволяет распознавать роутер другими роутерами Mikrotik.

Настройка локальной сети.

IP Address: указываем ip-адрес устройства в нашей локальной сети.

Netmask: маску оставляем наиболее распространенную для большинства случаев 255.255.255.0.

Bridge All LAN Ports: объединяем все порты роутера в общий коммутационный узел, позволяя всем подключенным устройствам находится в одной сети и обнаруживать друг друга.

DHCP Server: включаем сервер автоматической раздачи ip-адресов устройствам, подключенным к роутеру.

NAT: должен быть включен для трансляции ip-адресов из локальных в публичные, иначе устройства локальной сети не получат возможность выйти в интернет.

UPnP: эту опцию лучше не активировать, если нет необходимости т.к. она позволяет выполнять автоматический проброс стандартных локальных портов в интернет. Порты лучше пробрасывать вручную, чтобы злоумышленники не знали их адреса.

Настройку VPN рассматривать в рамках данной статьи не будем. Отмечу лишь, что она так же доступна в QuickSet и может пригодится тем, кто использует VPN-туннели для объединения нескольких локальных сетей или устройств в одну частную сеть через интернет.

Настройка интернета вручную.

Настройка провайдера интернета на роутере Mikrotik вручную предполагает наличие у вас необходимых знаний в области сетевых технологий и более детального знания интерфейса Router OS и его консоли.

Сбрасываем настройки роутера в System > Reset Configuration .

Переименуем порт в списке интерфейсов "ether1-WAN", чтобы сразу было понятно к какому порту подключен провайдер.

Вариант для любителей консоли:

Меняем MAC-адрес если до Mikrotik работал другой роутер, а провайдер интернета сделал привязку на своем маршрутизаторе к mac-адресу. Вместо нулей пишите mac своего старого роутера.

Настройка WiFi.

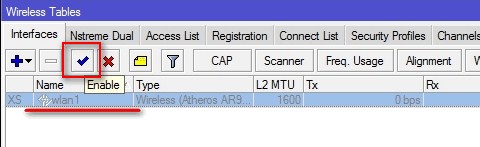

Открываем в меню пункт Wireless, выбираем WiFi интерфейс и включаем, нажав галочку, если он неактивен.

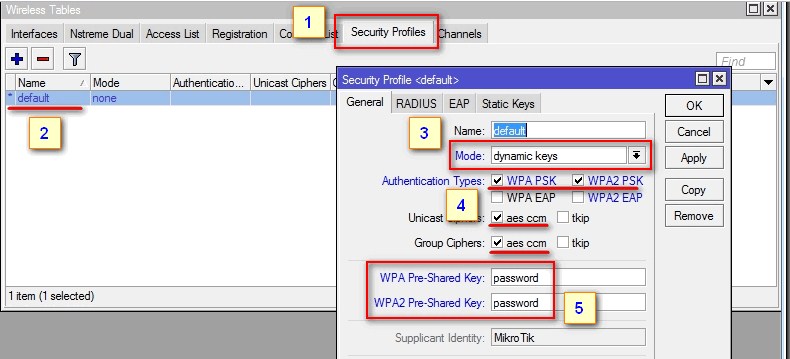

Заходим в настройки интерфейса двойным кликом и выбираем вкладку Security Profiles. Создаем свой профиль или редактируем существующий.

- Authentication Types: способ идентификации выбираем WPA2 PSK - он более надежен чем WPA, EAP - использует проверку подлинности внешнем сервером, актуален для корпоративных сетей;

- Unicast Ciphers и Group Ciphers: тип шифрования включаем aes com - это более современный и быстрый тип шифрования, tkip стоит включать если на каком-то устройстве, вероятно устаревшем, возникают проблемы с подключением;

- WPA2 Pre-Shared Key: задаем пароль для подключения к точке доступа WiFi.

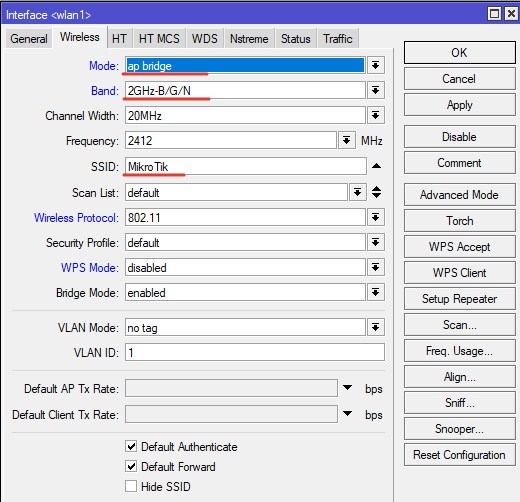

Переходим на вкладку WiFi interfaces. В настройках беспроводного интерфейса, во вкладке Wireless прописываем следующие настройки для WiFi:

- Mode: ap bridge, включаем режим точки доступа;

- Band: 2GHz-only-N, этот способ вещания лучше всего подходит для большинства современных беспроводных устройств;

- Frequency: Auto, режим автоматического выбора частоты вещания;

- SSID: Вводим название беспроводной сети;

- Wireless Protocol: 802.11;

- Security Profile: default, выбираем тот который настроили ранее.

Настройка локальной сети.

Первый порт подключен к провайдеру. Оставшиеся порты будут использоваться для подключения устройств локальной сети. Для того чтобы порты находились в одной физической сети и могли коммутировать подключения их необходимо объединить в мост.

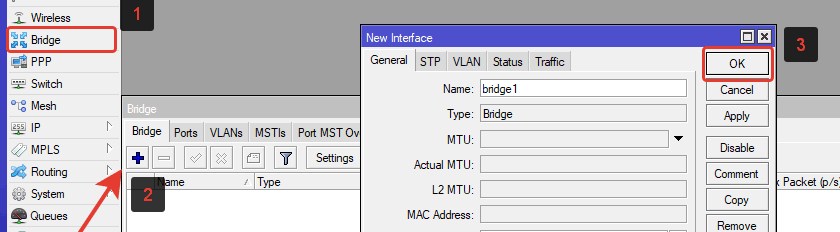

Создаем мост.

Для создания моста переходим в Bridge. Нажимаем плюсик и вписываем название моста, например "bridge-local".

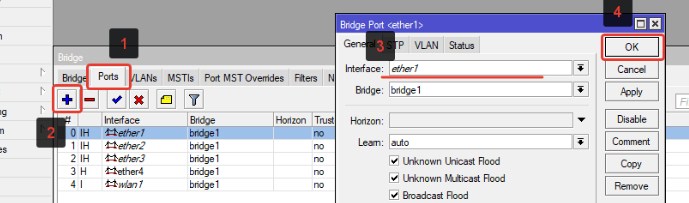

Добавляем в мост порты. Открываем вкладку Ports. Жмем плюс и один за другим добавляем все порты, кроме того к которому подключен интернет, в мост bridge-local.

/interface bridge port

add bridge=bridge-local interface=ether2

add bridge=bridge-local interface=ether3

add bridge=bridge-local interface=ether4

add bridge=bridge-local interface=ether5

add bridge=bridge-local interface=wlan1

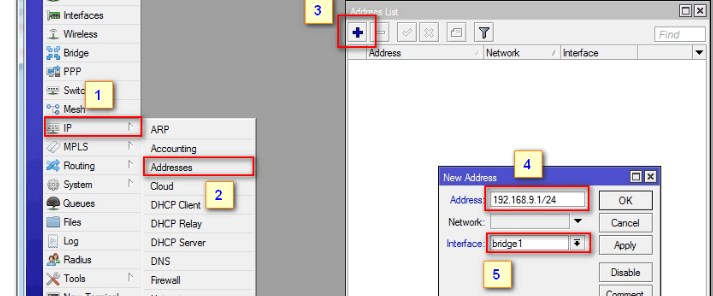

Присваиваем мосту IP-адрес. Пункт меню IP > Adresses.

Теперь у нас все порты, включая WiFi, закоммутированны и могут пересылать пакеты между собой. Остается настроить шлюз выхода в интернет.

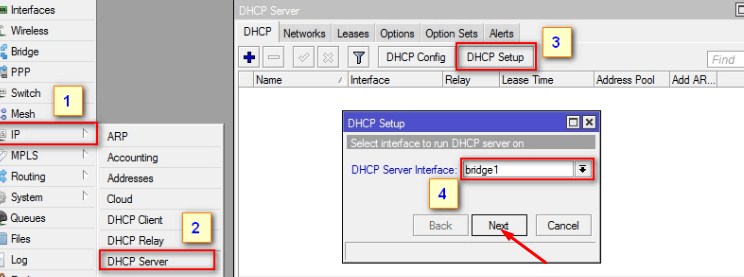

Включаем сервер DHCP.

Определяем пул ip-адресов, которые будет раздавать DHCP server устройствам локальной сети. Выбираем в меню пункт IP/Pool. Через плюсик добавляем новый пул, вводим название и диапазон адресов.

Переходим к включению DHCP сервера IP > DHCP Server. Создаем новый DHCP сервер, указываем имя, интерфейс и пул адресов.

Во вкладке Networks указываем настройки, которые сервер будет передавать своим клиентам: адрес сети, маску сети, шлюз и DNS серверы. Маску лучше указывать сразу после адреса, через слеш.

После того как мы подготовили локальную сеть, можно перейти к настройке шлюза для выхода в интернет.

Настройка интернета.

Настройка подключения к интернету зависит от способа, предоставленного вам провайдером. Наиболее распространенный способ без использования статического ip адреса - подключение по технологии PPPoE. Так же рассмотрим часто используемые варианты с выделенным IP и динамическим получением IP-адреса от DHCP провайдера.

Подключение к провайдеру по PPPoE.

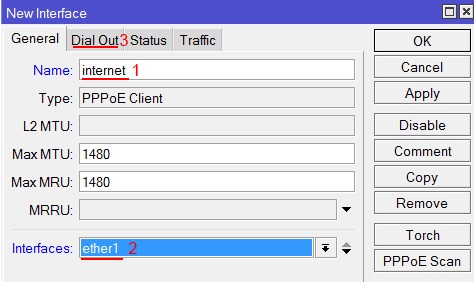

Открываем PPP и создаем новое соединение PPPoE Client. Интерфейс выбираем тот куда подключен провод провайдера.

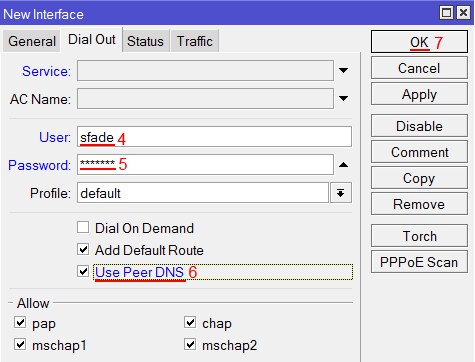

На вкладке Dial Out вписываем имя и пароль для подключения. Отмечаем галочкой пункт Use Peer DNS, который обозначает что адреса DNS серверов будем получать от провайдера. Add Default Route добавляет маршрут, используемый по умолчанию, в таблицу маршрутизации.

Подключение к провайдеру по технологии PPTP или L2TP происходит способом аналогичным PPPoE. Разница лишь в том, что при добавлении PPTP Client или L2TP Client во вкладке Dial Out необходимо указать, помимо логина и пароля, адрес сервера.

Подключение по статическому IP.

Для образца возьмем такие параметры подключения, полученные от провайдера:

Адрес: 10.20.30.41

Маска: 255.255.255.248

Шлюз: 10.20.30.42

Для DNS используем серверы Google: 8.8.8.8, 8.8.4.4

Настраиваем IP-конфигурацию интерфейса, к которому подключен провод провайдера: IP > Adresses.

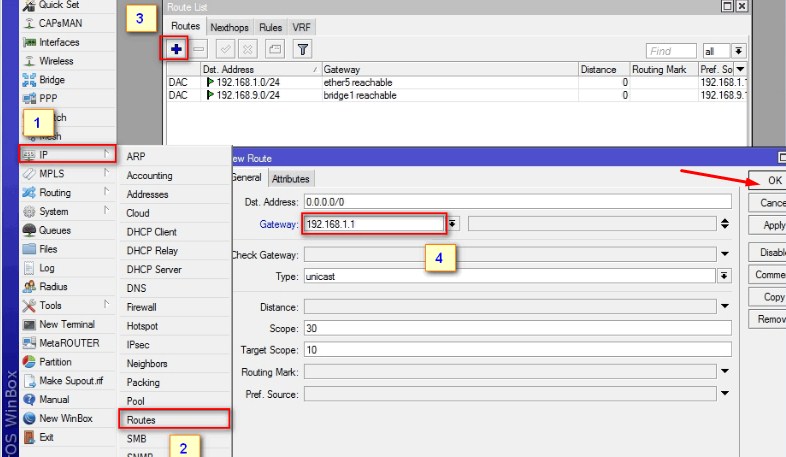

Добавляем маршрут для пакетов, направленных в интернет: IP > Routes. Адрес назначения для пакетов интернета Dst. Address: 0.0.0.0/0, шлюз Gateway: 10.20.30.42. Включаем проверку доступности шлюза Check Gateway: ping.

Добавляем адреса DNS-серверов. IP > DNS.

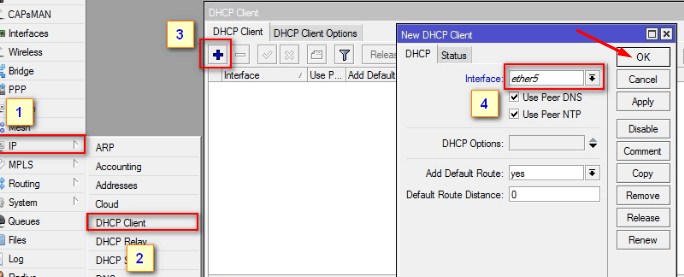

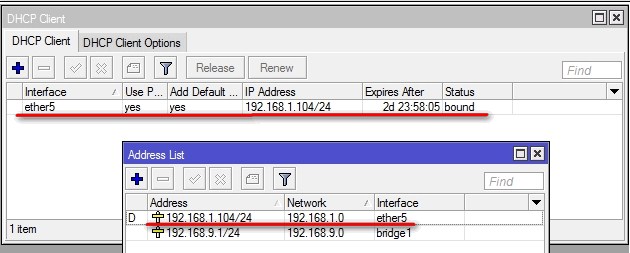

Настройка подключения по DHCP.

Этот вариант самый простой по настройке. Переходим IP > DHCP Client. Указываем интерфейс, подключенный к провайдеру. Остальные настройки оставляем как есть.

Отмеченные галочками Use Peer DNS и Use Peer NTP означают полчения от провайдера адресов DNS сервера и сервера синхронизации времени NTP. Add Default Roue добавляет маршрут, используемый по умолчанию, в таблицу маршрутизации.

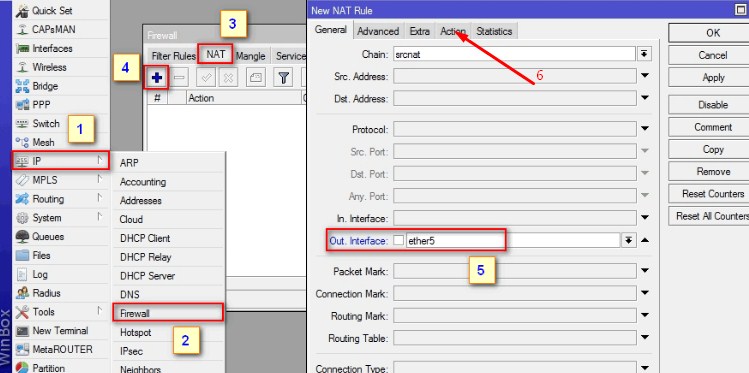

После настройки подключения к провайдеру необходимо выполнить настройку NAT. NAT выполняет трансляцию локальных ip-адресов в публичный адрес, предоставленный провайдером. Если этого не сделать, то трафик в интернет уходить не будет.

Настройка NAT.

Добавляем в NAT правило трансляции локальных адресов.

IP > Firewall > Nat. Добавляем новое правило. Указываем, что трафик исходящий Chain: srcnat. Выбираем интерфейс исходящего трафика Out. Interface: Ether1-WAN или pppoe-out1, в зависимости от настройки подключения к провайдеру.

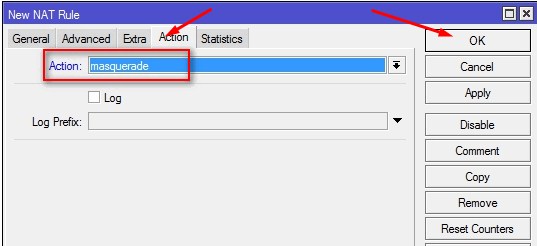

Далее переключаемся на вкладку Action и выбираем masquerade.

Теперь во всем трафике, идущем в интернет, локальные адреса преобразуются в публичный адрес провайдера и сервера-адресаты знают куда отвечать. А это значит, что интернет должен работать.

Остается один не менее важный вопрос - это безопасность вашего роутера. Для предотвращения взлома вашего роутера необходимо настроить Firewall. О том, как это сделать, читайте здесь.

Освоить MikroTik Вы можете с помощью онлайн-куса « Настройка оборудования MikroTik ». Курс основан на официальной программе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Самая распространенная проблема MikroTik (точнее жалоба) — «у меня ничего не работает», причем чаще всего это неправда. Если у босса не открывается вложение в письме с темой «вы выиграли миллион», потому что его заблокировал антивирус, то настраивать роутер в этот день вряд ли придется.

Поэтому один из важных навыков админа — это умение вести диалог с пользователем и выяснять, что именно и как не работает. Увы, эта статья не будет посвящена данному вопросу, так что переходим сразу к технической части.

Ресурсы

Первое, на что обращает внимание любой системный администратор, — потребление ресурсов. Благо WinBox выводит эти данные прямо в главном окне. А если еще не выводит — сейчас же добавляй их туда. Это сэкономит много времени в будущем. Тебе нужно меню Dashboard → Add. И кстати, зеленый квадратик в правой верхней части — это не загрузка процессора. Не обращай на него внимания.

Если процессор постоянно загружен больше 80% (в зависимости от условий это значение может меняться, но в среднем давай примем такое число), то что‑то неладно. В первую очередь смотрим на местный «диспетчер задач», меню Tools → Profile. Тут мы увидим, что именно нагружает CPU, и поймем, как действовать дальше.

Длительную статистику по нагрузке CPU, трафику на интерфейсах и другим параметрам можно увидеть в Tools → Graphing.

Объяснение полей вы найдете в вики. Наиболее часто встречаются DNS, Encrypting и Firewall.

- Encrypting — роутер тратит много ресурсов на шифрование. Скорее всего, у вас много туннелей VPN и нет аппаратного чипа шифрования. Нужно поменять на железку со специальным чипом или выбрать более слабые алгоритмы.

- Firewall — прямое указание, что вы не читали мои предыдущие статьи.

- DNS — а вот тут вас ждет кое‑что интересное.

Сам по себе DNS-сервер почти не нагружает роутер в небольших и средних сетях (до нескольких тысяч хостов). А использовать RouterOS в качестве DNS-сервера в больших сетях не лучшая идея. Так откуда нагрузка? Давай разбираться. Если есть нагрузка, значит что‑то ее создает. Вероятно, серверу DNS приходится отвечать на большое количество запросов. Проверим, так ли это. Создадим в файрволе правило.

add action = accept chain = input dst - port = 53 log = yes log - prefix = DNS protocol = udpИ теперь смотрим в лог. Если наши предположения верны, то заметим много сообщений с префиксом DNS. Увидим, с каких адресов и на какие интерфейсы летят запросы. Скорее всего, это будет интерфейс WAN. Но мы не хотим обрабатывать DNS-запросы, пришедшие к нам из интернета. Закроем UDP-порт 53 на интерфейсе WAN, поместим правило в нужном месте — и наслаждаемся снизившейся нагрузкой. Поздравляю! Мы только что обнаружили, что были частью ботнета, закрыли эту дыру и сделали интернет чуточку чище. Подобные атаки часто проводятся с применением протоколов, работающих над UDP.

Firewall

Вообще, умение работать с файрволом несет в себе огромную силу. Правильно построенное правило укажет, как проходит пакет через систему, в какой интерфейс попадает, из какого уходит дальше и получает ли ответный пакет. По одним только счетчикам можно многое узнать о своей сети.

Counters

В столбцах Bytes и Packets отображаются количество байтов и пакетов, обработанных правилом. Кнопки Reset Counters сбрасывают эти счетчики. Теперь можно наблюдать, попадает ли трафик в нужное правило или нет.

Полезной часто оказывается вкладка Connections файрвола. Тут видно все потоки, проходящие через роутер: их состояние, количество прошедших байтов, флаги потока (для получения подсказки достаточно навести на значение в столбце). Для большей наглядности нужно добавить поля Reply Dst. Address и Reply Src. Address. В этих полях видно, в какой и из какого адреса был проведен NAT.

Connections

Файрвол со всеми его фичами позволяет детально дебажить весь трафик, проходящий через роутер. Чтобы лучше понимать, что происходит во всех этих вкладках, нужно изучить, как пакеты проходят через роутер. На картинке упрощенная версия схемы. Более подробная есть в документации.

Traffic Flow

Другие способы анализа трафика

Увидеть состояние потока, его адреса, байты и прочее — хорошо. Но файрвол не позволяет удобно и из единого места убедиться, что маршрутизация корректна. Чтобы узнать, в какой интерфейс вылетает пакет, достаточно воспользоваться инструментом Torch.

Torch

Torch можно воспринимать как некое подобие tcpdump. Здесь можно увидеть VLAN ID, source/destination address/port, DSCP, битовую и пакетную скорость. Есть удобные фильтры, которые позволяют делать точные выборки. Если данные в окне меняются слишком быстро, увеличивай значение Entry Timeout. К сожалению, в одном окне он может показывать только трафик на одном интерфейсе, но никто не мешает нажать New Window и наблюдать за несколькими интерфейсами. Если Torch не показывает нужного трафика на нужном интерфейсе — налицо проблемы с маршрутизацией.

Torch позволяет наблюдать за потоками трафика в реальном времени. Но в некоторых случаях нужны более детальные данные о трафике. Их позволяет получить инструмент IP Sniffer.

С его помощью можно увидеть параметры трафика и даже содержимое пакета.

Но иногда требуется более детальный анализ — например, чтобы убедиться, что TCP handshake успешно прошел и данные передаются. В таком случае в передаваемых пакетах должен присутствовать флаг ACK. Но искать пакеты в скудном интерфейсе «Винбокса» неудобно.

И тут на помощь приходит всеми любимый Wireshark — мощнейший инструмент для анализа сетевого трафика. В Filter указываем нужные параметры, чтобы не снифать все подряд, в General выбираем Filename, жмем Apply и Start. Теперь в Files на роутере можно найти наш дамп, перекинуть его на компьютер и открыть «Шарком». О нем написано много статей, поэтому даже не буду пытаться писать тут, как с ним работать.

Но это лишь начало. Можно в реальном времени наблюдать за трафиком из Wireshark. И без всяких операций с файлами! Открываем «Шарк», в фильтре пишем udp. port == 37008 , на сниффере RouterOS во вкладке Streaming ставим галочку Streaming Enabled и вписываем IP-адрес компьютера с запущенным «Шарком». Можно поставить галочку Filter stream, чтобы лить в «Шарк» не весь трафик, а только выбранный.

Snif-stream Shark

Лить трафик в сниффер можно и из файрвола. За это отвечает действие sniff-TZSP в таблице Mangle. Работает это по аналогии со Sniffer Streaming, но в файрволе можно сделать более точную выборку пакетов для сниффера.

Mangle-sniff

Wireless

Самая сложная часть диагностики — это Wi-Fi. Он и сам по себе очень сложная технология, к тому же среда передачи данных общая и все соседские роутеры мешают работать твоему, так же как и он им. О работе 802.11 написана не одна книга, пересказывать их я не буду. Посмотрим только на инструменты, которые могут помочь при диагностике.

В RouterOS их немного. Самый главный — вкладка Registration в Wireless. Здесь видно всю информацию о подключенных клиентах: MAC, уровень сигнала, качество сигнала.

Registration

Самые важные поля:

- CCQ — Client Connection Quality. Чем ближе к 100%, тем лучше. Ниже 60% означает плохую связь;

- TX/RX Signal Strength — уровень сигнала. Отличное значение — от 0 до –45, приемлемое — от –55 до –75. Все, что между, — хорошо. Ниже –75 можно считать отсутствием связи. По крайней мере, я ориентируюсь на такие цифры.

- Signal to Noise — отношение сигнал/шум. Чем выше — тем лучше.

Второй инструмент — логи. Собственно, этот инструмент должен активно использоваться не только при диагностике Wi-Fi. Если стандартных логов недостаточно — просто включи расширенные.

Log

Ping, Traceroute

Первым инструментом диагностики у сисадмина всегда был пинг. Но далеко не все знают, сколько возможностей он в себе скрывает.

Многие сталкивались с тем, что текст на сайте отображается, а картинки нет. Или скрипты не загрузились, и сайт «поехал». Это первые признаки несогласованности MTU. С помощью пинга можно проверить этот вариант. Ставим галочку Don’t fragment, выставляем нужный нам размер пакета и смотрим на результат. Если видим packet too large — MTU в канале ниже заданного нами значения пакета. Уменьшаем его и проверяем снова. Таким образом выявляем максимальный пакет, который проходит через сеть без фрагментации.

Ping

По умолчанию пакет отправляется с роутера с src address того интерфейса, в который он вылетает. Бывает, что нужно его поменять. Например, при диагностике маршрутизации внутри VPN или корректности работы файрвола. Для этого нужно заполнить поле src address. Не забывай, что адрес должен быть существующим, чтобы ответный пакет вернулся.

При сложной маршрутизации необходимо выбрать нужную Routing Table. Впрочем, те, кто пользуется несколькими таблицами маршрутизации, и так это знают.

Заключение

Невозможно в одной статье и даже в нескольких книгах описать все возможные проблемы и методы их диагностики и решения. Для эффективного дебага нужно понимать, как работает сеть на каждом уровне, ее особенности в конкретной реализации — ведь не бывает двух одинаковых сетей: рецепты, работающие в одной инфраструктуре, будут бесполезными для другой.

Для дебага необходимо понимать, как пакет проходит внутри RouterOS, а в особо сложных случаях — и знать особенности вендора. И это относится не только к MikroTik. Лучший инструмент дебага — знания и опыт!

Толи дело MikroTik, у него присутствует огромный ряд функций, что способно превратить его в настоящий мини-сервер. Операционная система у всех моделей почти одинаковая, так что эта инструкция поможет каждому обладателю этих чудных коробочек.

Настройка MikroTik не так сложна, как кажется на первый взгляд, просто надо выполнить достаточно много шагов, которые могут запутать первопроходца. Сегодня мы разберём пошаговую инструкцию для чайников как настроить аппарат от фирмы MikroTik.

Внешний вид и особенности

Давайте рассмотрим его поподробнее, перед тем как разберём вопрос.

У нас есть вход для питания, кнопка сброса настроек. Два индикатора. И дальше специальный порт PoE, который предназначен для питания по витой паре. Для этого в коробке есть отдельный разветвленный с двумя концами: кабель на выход RJ45 и питания.

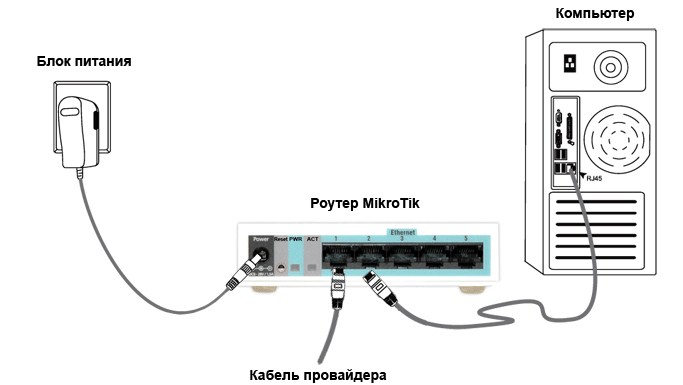

Подключение

Устанавливаем аппарат, подключаем питание. Провод от провайдера и кабель, который будет идти к ноутбуку или компьютеру можно втыкать в любой из портов с надписью Ethernet.

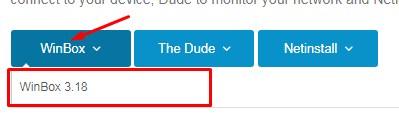

Как зайти в MikroTik? Настройка происходит как с Web-интерфейса, так с помощью специализированной программы WinBox. Я считаю, что с проги управление и настройка, куда удобнее, чем с Веб-страницы.

- Устанавливаем и запускаем.

- Теперь надо найти нашу машину. Для этого переходим на «Neighbors». Нажимаем на кнопочку «Refresh». Ждём пока в таблице начнёт отображаться наш аппарат. Нажимаем по Mac-адрессу, найденного устройства.

Теперь просто ждём пока роутер сбросит конфиг до заводских. Иногда бывает, что этого не происходит, тогда в консоли надо вписать поочередно две команды:

После этого он перегрузится с нулевой конфигурацией.

ПРИМЕЧАНИЕ! Все ниже перечисленные инструкции по настройке роутера Микротик подходит для всех моделей: RB951G-2HND, RB750R2, HEX LITE, RBMRTG, RB4011IGS+RM HEX S, RB2011UIAS-RM, RB3011UIAS-RM, RB2011UIAS-IN, RB2011ILS-IN, RB2011IL-RM, RB2011IL-IN, RB1100AHX4 DUDE EDITION, RB1100AHX2, CCR1016-12G, CCR1016-12S-1S+, CCR1036-12G-4S, CCR1036-8G-2S+, CCR1036-12G-4S-EM, CCR1036-8G-2S+EM, CCR1072-1G-8S+, CCR1009-7G-1C-1S+PC, CCR1009-7G-1C-1S+, CCR1009-7G-1C-PC, RBMRTGX2, RB1100AHX4, RBMRTGX4, UBIQUITI EDGEROUTER INFINITY, UBIQUITI UNIFI SECURITY GATEWAY PRO, UBIQUITI EDGEROUTER.

Обновление ОС

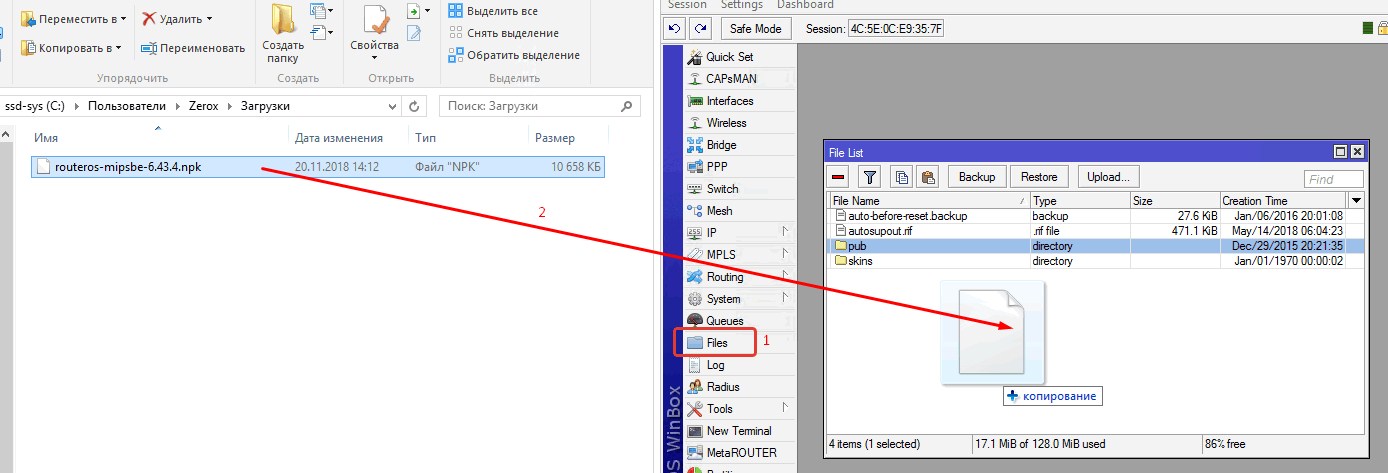

Я бы рекомендовал сразу же установить актуальную прошивку.

![]()

- Скачиваем (Stable) версию.

- Теперь в винбоксе слева выбираем раздел меню «File».

Настройка портов

И так наша задача настроить несколько ЛАН портов, 1 WAN (или интернет порт). Также не забудьте, что если вы один порт используете в качестве подпитки PoE (Обычно это первый), то его мы не будем настраивать.

- Вылезет окошко «BridgePort». В поле «Interface» выбираем все порты, кроме того, который вы будете использовать для интернета (WAN-порт). Я буду использовать в качестве доступа интернета пятый порт. Поэтому сначала выбираю первый (ether1) и жму «ОК». Потом опять жму плюс и выбираю уже второй порт (ether2), пока не добавлю все локальные порты в один бридж.

Настройка IP интерфейса

Если у вас офис или небольшая организация, то стоит задать IP роутера под маску сети, которую вы используете. Особенно это полезно, когда на рабочих компах уже проставлены статические IP адреса.

- Нажимаем на крестик и вписываем новый адрес маршрутизатора. Если в вашей сети используются статические адреса, то поставьте 3 цифру, как у рабочих компьютеров. Можете выбрать такое же значение как у меня. Обязательно нажмите на «Interface» и выберите мост который мы создали ранее из совокупности портов.

Интернет

Настроек очень много, но я постараюсь рассказать про самые популярные.

Если есть привязка MAC адреса

Об этом можно узнать в договоре, или позвонив в техническую поддержку. Такая функция используется редко. Наша задача установить привязанный МАК адрес к роутеру. Откройте терминал.

Теперь вписываем команду:

/interface ethernet set eth5-wan mac-address=MAC-адрес зарезервированный провайдером.

Также замените значение eth5-wan на номер порта, который используется у вас для интернета. Я использую пятый порт, но вы можете использовать и eth2-wan, eth3-wan или eth4-wan

Динамический IP

- Переходим во вкладку АйПи.

- Далее выбираем «DHCPClient», в качестве которого выступает наш роутер.

- Опять нажимаем на полюбившийся синий крестик.

- Теперь во вкладке «Interface» надо выбрать тот порт, который вы оставили для интернета, и которого нет в нашем «bridge1». Как я уже говорил ранее, я оставил пятый портик для этого, поэтому выбираю его.

- В самом конце давайте проверим, какой же айпишник мы получили. Для этого переходим в IP раздел и после этого выбираем «Addresse». Появится наше подключение по интерфейсу моего пятого порта. У вас может отображаться другой порт, смотря какой вы выбрали для интернета. Просто нажмите на него, и вы увидите полученный адрес.

Теперь надо настроить DHCP, что бы интернет раздавался по локальной сети.

3G/4G модем

Инструкция схожа с динамическим подключением. Только надо выбрать другой интерфейс.

- IP

- DHCP Client.

- + (add).

- В «Interfaces» выбираем LTE.

Если интернет не появится, то для начала активируйте модем стандартным образом на компьютере, а потом снова попробуйте поймать адрес как в инструкции выше.

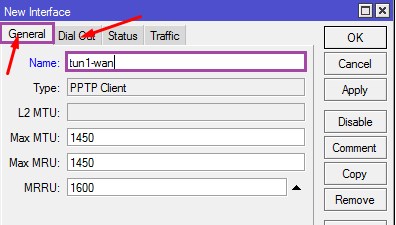

Настройка L2TP/PPTP

- Сначала делаем настройку получения динамического адреса как в первой инструкции.

- Ищем в левом меню раздел «PPP» и нажимаем по нему.

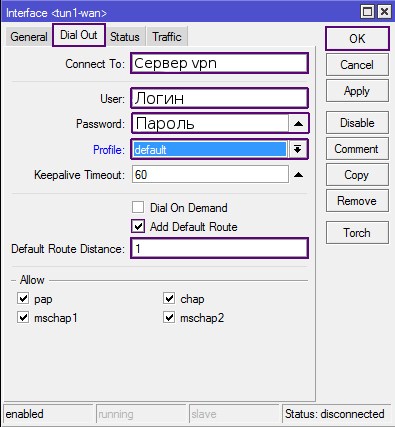

- Теперь надо добавить соединение, для этого нажимаем на плюс и выбираем «PPTP Client или L2TP Client».

- В первой вкладке указываем имя подключения. Теперь идём во вторую.

- Берём листочек от провайдера с информацией и заполняем первые три строчки. Профиль устанавливаем по умолчанию, а таймаут в значение 60. Также в поле «DefaultRouteDistance» ставим 1.

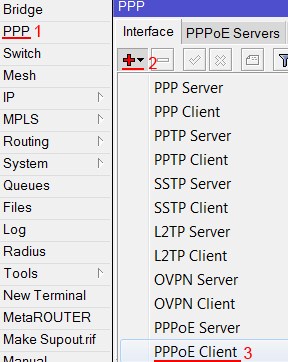

PPPoE

Это частое подключение, когда интернет идёт от aDSL-модема. Напомню, что перед дальнейшими настройками первичный модем должен быть настроен и иметь мостовой режим работы как Bridge.

- Выбираем раздел «PPP».

- Нажимаем на красный как борщ крестик, для добавления режима.

- Выбираем из выпадающего списка именно наш вариант со префиксом «Клиент».

- Указываем имя коннекта.

- В интерфейсе надо выбрать тот порт, к которому подключен модем (Этот порт не находится в нашем bridge1).

Статический IP

Для начала достаньте настройки от провайдера. Они должны быть в договоре. Там обязательно должны быть указаны: статический IP, маска, шлюз и DNS.

- Опять идём в «IP».

- Решительно выбираем раздел «Addresses».

- Опять на крестик. Теперь дорогие мои друзья во вкладке «Interface», надо выбрать интернет WAN порт. Я выбираю пятый. Тут же вписываем статический IP адрес, который предоставляет провайдер. Ну и не забываем про маску.

- Осталось добавить шлюз. Во вкладке «IP» выбираем «Routes». Устанавливаем провайдерский шлюз в поле «Gateway».

- По идее интернет уже должен гулять по вашему роутеру, но не спешите радоваться, так как мы забыли добавить и DNS. Без них вы не сможете обращаться к сайтам по привычным символьным или URL адресам. Но давайте всё-таки проверим есть ли контакт с интернетом. Зайдите в терминал.

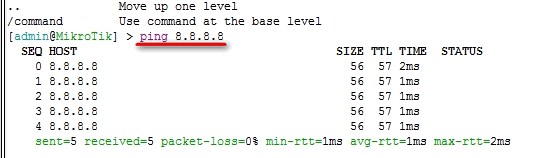

- Давайте пропингуем DNS от гугла. Вписываем команду ping8.8.8 и нажмите Enter.

- Если коннект есть, то вы увидите доставленные пакеты.

- В том же разделе «IP» переходим в пункт ДНС.

- Вписываем адрес. Если их два или более нажимаем на стрелочку. Ставим галочку (там она одна не перепутайте).

Настройка DHCP сервер для локальных устройств

Эта штучка не только будет раздавать интернет, но также распределять IP адреса в автономном режиме.

- В строке выбираем наш созданный мост раннее, в который входит все локальные ЛАН порты.

- Нажимаем далее.

- В первом окне вам будет предложено установить диапазон адресного пространства, в автономном режиме будет поставлена подсеть роутера. В моём случае это девятая подсеть. Просто нажимаем далее.

- Позже указывается шлюз, который будет использоваться другими устройствами. Если вы делаете настройку для дома, то оставляйте поле по стандарту. Там будет стоять IP этого роутера. Опять идём далее.

- Теперь вы может поставить какие адреса будут выдаваться устройствам. Например, иногда нужно зарезервировать адреса для камер-видеонаблюдений или для сетевых принтеров, телевизоров. Но для дома в этом нет необходимости, просто опять идём «Далее».

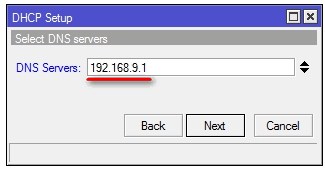

- В самом конце указываем DNS адрес, который будет использоваться. Оставляем адрес роутера и идём дальше.

Если говорить простым языком, то эта функция позволяет распределять интернет, между подключенными устройствами в локальной сети.

- Идём в нашу любимую вкладку «АйПи».

- Теперь выбираем «Фаервол».

- В выходном интерфейсе (Out. Interface) надо указать порт, в который воткнут интернет шнур.

- В четвёртой вкладке в первом поле из выпадающего меню выбираем «masquerade».

- Переходим в раздел беспроводной сети «Wireless».

- Как вы видите сеть там уже есть, но она спит. Чтобы её разбудить, просто выделите её, а потом нажмите на галочку.

- Теперь после сна находим вкладку «Security profiles». Здесь мы установим пароль, имя сети и зададим тип шифрования.

Mode: ap_bridge

Band: 2GHz-B/G/N

Channel Width: 20MHz

Frequency: 2412

SSID: тут будет название вашей сети;

Scan List: default;

Wireless Protocol:802.11

Security Profile: default;

WPS Mode: desabled;

Bridge Mode enabled;

VLAN Mode: no tag;

VLAN ID: 1

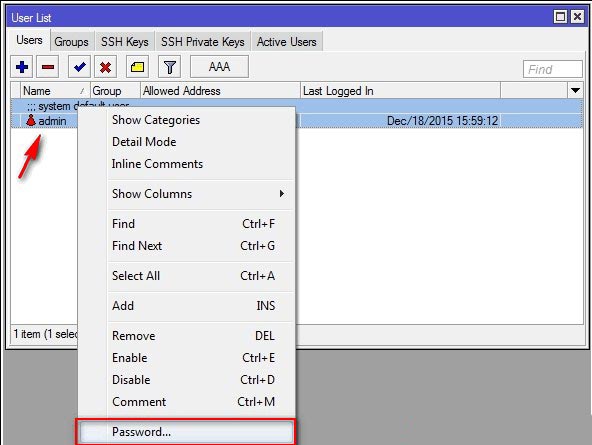

Установка пароля от администраторской панели

- Заходим во вкладку «System» и переходим в «Users».

- Теперь вы увидите одного пользователя, у которого вообще не указан пароль.

- Нажимам правой кнопкой и далее переходим в самый низ в раздел пароль. Теперь просто устанавливаем значение.

Видео инструкция

Читайте также: