Настройка параметров безопасности коммутатора cisco

Обновлено: 06.07.2024

Обеспечение безопасности канального уровня средствами коммутаторов Cisco

Локалка стала доставлять много хлопот? Пользователи получают левые айпишники по DHCP? Красноглазые пионеры балуются спуфингом? Всю сеть время от времени штормит? Пора изучать матчасть и настраивать фирменный коммутатор!

Как ни банально звучит, но канальный уровень — это краеугольный камень безопасности компьютерной сети. Принципы работы коммутаторов Ethernet, а также протоколы ARP и DHCP, использующие широковещательные рассылки, разработаны много лет назад. В основе этих подходов — доверие участников сетевых взаимодействий друг к другу, что в сегодняшних реалиях неприемлемо. Атаковать узлы и/или нарушить работоспособность локальной сети, построенной на основе неуправляемых свитчей, — проще простого.

Сегментация сети как метод защиты снимает часть проблем, но порождает другие угрозы. Классикой уже успели стать различные техники, применяемые против виртуальных локальных сетей (VLAN): VLAN-hopping, нелегальный Q-in-Q и подобные. Служебные протоколы (STP, CDP, DTP) также успешно эксплуатируются для получения информации о сети и реализации некоторых видов атак.

Как же противостоять угрозам канального уровня? Это сложный вопрос. Но очевидно, что первый рубеж защиты приходится на уровень доступа к сетевой инфраструктуре. А основной инструмент борьбы со злом — управляемый коммутатор.

Для простейшей проверки того, насколько безопасна локальная сеть, достаточно… патчкорда. Им необходимо соединить две ближайшие розетки Ethernet. Если защита не совсем хороша, то созданная таким нехитрым способом петля вызовет лавинный рост широковещательного трафика. Пропускная способность сети резко упадет, а то и вовсе ее работа будет парализована.

Между тем коммутаторы Cisco позволяют эффективно контролировать широковещательный (broadcast), многоадресный (multicast) или одноадресный (unicast) трафик. Например, используя консоль, настроим устройство для борьбы с широковещательным штормом. Сначала войдем в режим конфигурирования:

Потом переключимся в режим конфигурирования интерфейса (например, gigabite ethernet 0/1) и введем две команды:

Первая команда устанавливает максимальный уровень широковещательного трафика в 20 процентов от полосы пропускания. Порог можно устанавливать не только в процентах, но и в битах в секунду (bps).

Чтобы в этом примере коммутатор автоматически восстанавливал порт, скажем, через 5 минут (равно 300 секунд) после отключения, нужно в глобальной конфигурации дать такие команды:

Можно в broadcast level указать два порога. Тогда при достижении первого порт будет отключаться, при падении broadcast-трафика до уровня второго — включаться:

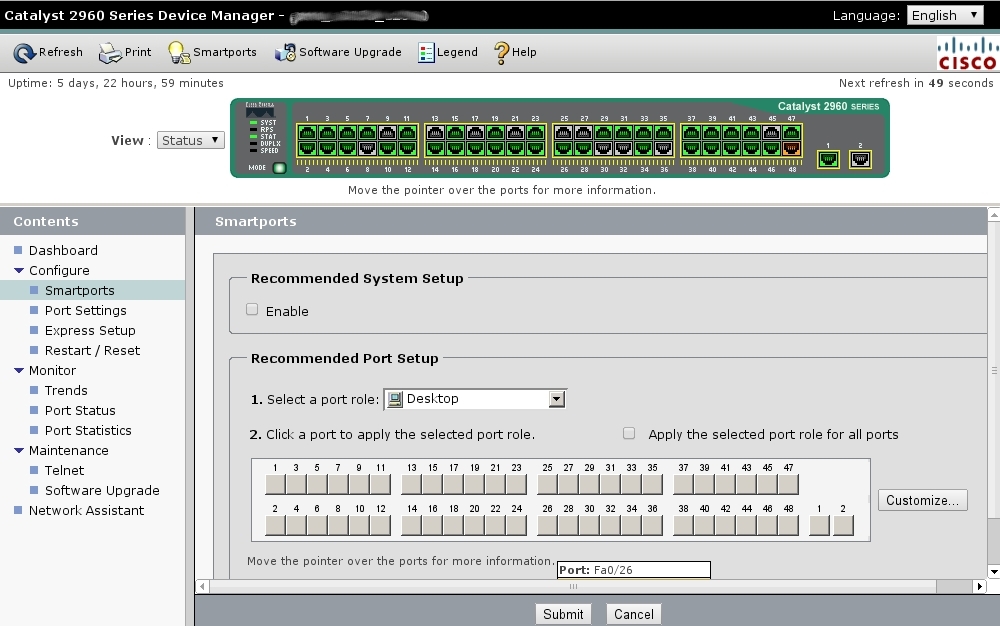

У коммутаторов Cisco есть веб-интерфейс

Не консолью единой сильна Cisco

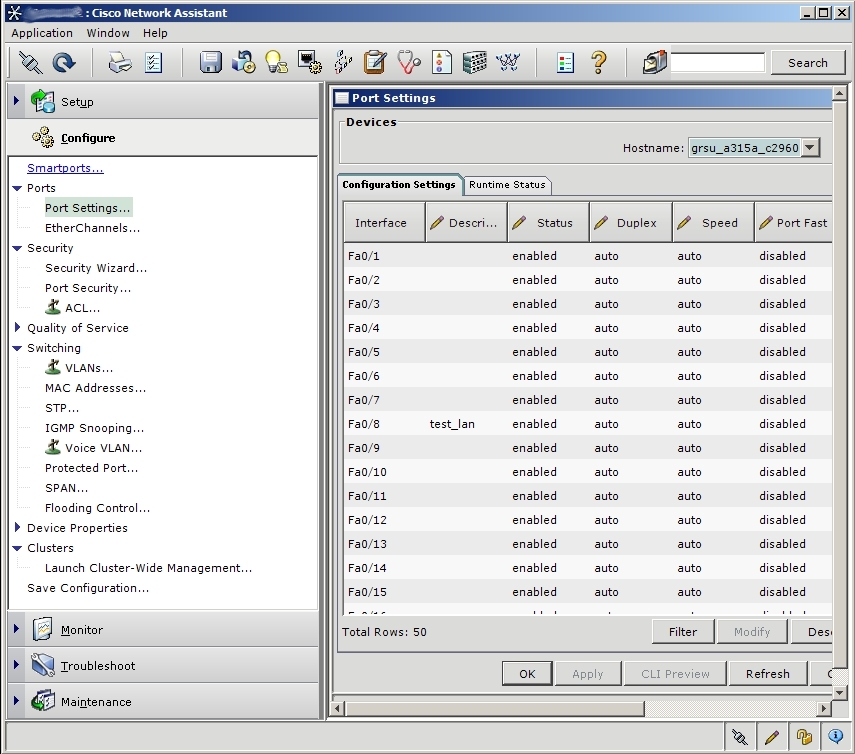

Использование интерфейса командной строки для управления коммутатором — чаще дело привычки, чем необходимость. Большинство рутинных операций в небольшой сети можно автоматизировать с помощью бесплатной фирменной утилиты Network Assistant (CNA, bit.ly/rrPPx). Она доступна для Windows и OS X. Максимальное количество управляемых устройств (коммутаторов, маршрутизаторов, беспроводных точек доступа) — 40. Ее интуитивный графический интерфейс позволяет решать основные задачи настройки, инвентаризации, оповещения о событиях, управления файлами и программным обеспечением оборудования.

Еще одним средством борьбы с петлями в сети является протокол STP. Кроме того, STP позволяет обеспечить дублирование линий передачи и, соответственно, отказоустойчивость. Все это хорошо, но излишняя толерантность конфигурации коммутатора приводит к плачевным последствиям: злоумышленник может манипулировать приоритетами с помощью параметров BPDU-пакетов.

Чтобы пресечь это зло на корню, делаем следующее. Во-первых, чтобы все работало быстрее, устанавливаем режим portfast на портах, к которым подключены рабочие станции:

И в глобальной конфигурации настраиваем portfast-порты так, чтобы при появлении BPDU-пакета порт отключался (там их не должно быть в принципе):

Во-вторых, защищаем Root Bridge. Для этого на магистральном интерфейсе выполняем команду:

Защищаем консоль коммутатора

Для ограничения доступа к администрированию сетевые интерфейсы устройств можно разместить в отдельном VLAN, «отгороженном» от остальной сети межсетевым экраном. В коммутаторах Cisco управляющий VLAN задается установкой IP-адреса на соответствующий VLAN-интерфейс.

Туда-сюда-туда

В консоли для выполнения команды show часто приходится выходить из режима конфигурирования, а потом снова набирать «conf t» и так далее. Чтобы сэкономить время, используй do, например: «do show ip route».

Использование в большой (или плохо контролируемой) сети DHCP-сервера для настройки протокола IP на узлах — это постоянный источник проблем для системного администратора. По иронии часто эти проблемы связаны не со злоумышленной активностью, а с деятельностью нерадивых пользователей. Почти классический пример — самовольное подключение к сети устройства с включенным DHCP-сервером, который наперегонки с легитимным сервером начинает раздавать IP-адреса рабочим станциям. Чей DHCP-ответ дойдет до клиента, того и адрес он себе поставит.

Функция коммутатора, которая предназначена для защиты от DHCP-атак, называется DHCP snooping. Ее основу составляет классификация всех портов на доверенные (trust) и ненадежные (untrust). Принципиальная разница в том, что с первых транслируются ответы DHCP-сервера, а со вторых — нет.

Итак, большую часть вопросов можно снять, включив DHCP snooping на коммутаторе и объявив доверенным тот порт, к которому подключен DHCP-сервер. Для этого нужно в режиме глобальной конфигурации выполнить следующие команды (вторая команда указывает, для каких VLAN включается опция защиты DHCP):

А в настройках порта, к которому подключен DHCP-сервер, указать:

Ненадежные порты настраивать не надо: они таковыми считаются по умолчанию.

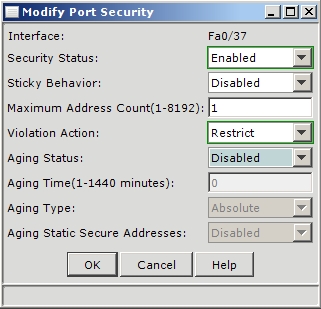

Пусть есть коммутатор Cisco 2960, на борту которого 48 портов FastEthernet. К портам подключены розетки. Требуется реализовать политику, согласно которой к розетке можно подключить только один компьютер, создав препятствие к стихийному возникновению сетей на основе нелегальных SOHO-коммутаторов, а также пресечь попытки MAC-флудинга свитча.

В документации сказано, что технология Port Security позволяет регулировать входной трафик устройства Cisco путем ограничения (и идентификации) активных MAC-адресов на порту. А это, по сути, и требуется в данном случае.

Конечно, ограничение количества MAC-адресов — мера условная, и ее можно обойти, например с помощью SOHO-роутера с настроенной трансляцией сетевых адресов. Но во-первых, мы рассматриваем проблему в разрезе канального уровня. Во-вторых, SOHO-роутер дороже SOHO-коммутатора. А в-третьих, от попыток флудинга Port Security таки защищает.

В режиме конфигурирования укажем диапазон настраиваемых портов:

И непосредственно настройка портов (они уже находятся в access mode):

Первая строка — включаем Port Security. Вторая — определяем действие при нарушении политики безопасности. Третья задает количество разрешенных на порту MAC’ов (по умолчанию 1). Четвертая включает добавление обнаруженных на порту MAС’ов в running-config (если сохранить в startup-config, то будет действительно и после перезагрузки).

Режим protect — самый «гуманный» из возможных способов реакции на превышение допустимого количества MAC’ов. Трафик maximum адресов, «засветившихся» раньше других на этом порту, будет разрешен. Кадры от «лишних» источников будут отбрасываться. Режим restrict — то же, что и protect, но отправляется SNMP-трап, и делается запись в syslog (а еще счетчик инцидентов тикает).

Есть еще режим shutdown (по умолчанию) — если количество MAC’ов больше maximum, то порт отключается (error-disabled). Здесь опять будет полезным настроить автоматическое включения порта через заданное время после инцидента (errdisable recovery cause psecure-violation), чтобы каждый раз не писать «no shutdown» вручную.

С помощью Port Security можно создавать что-то вроде ACL канального уровня. Пусть, например, требуется разрешить доступ к порту только данным трем компьютерам. Решение заключается в выставлении maximum в 3 и указании всех трех MAC-адресов с помощью параметра mac-address:

Настройка Port Security на интерфейсе в CNA

В старых коммутаторах 2950 работа с листами контроля доступа (IP и MAC) была возможна только на улучшенных версиях прошивок. У свитчей 2960 эта опция стала частью базового ПО (LAN Base). На этих устройствах на физические интерфейсы можно добавлять следующие виды входящих (in) ACL:

- Стандартные IP ACL на основе IP-адреса источника (номера 1–99 и 1300–1999).

- Расширенные IP ACL на основе IP-адресов источника и получателя, а также опционально на типе протокола (100–199 и 2000–2699).

- Расширенные MAC ACL на основе MAC-адресов источника и получателя, а также опционально на типе протокола.

Если номеров будет мало, можно использовать символьные имена (MAC-списки у 2960 только именованные).

В работе с ACL два этапа: создание списка в режиме глобальной конфигурации и применение списка с данным номером (именем) к интерфейсу. Так, для привязки IP-адреса к интерфейсу сначала создадим ACL номер 5 с одной записью:

Действие по умолчанию в списке — запрет всего (deny any). Поэтому явно его указывать нет необходимости.

А затем применим ACL к интерфейсу, на котором «висит» 5-й адрес:

Для обозначения диапазона адресов в ACL у Cisco используется инверсная маска (wildcard mask). После ключевого слова eq в ACL для протокола TCP можно указать порт назначения. Например, запрещаем доступ из «первой» подсети в «нулевую» по протоколу Telnet:

С помощью именованных MAC ACL можно фильтровать не-IP-трафик (в том числе и на основе физических адресов). Например, так выглядит лист контроля доступа, запрещающий протокол netbios:

Чтобы применить его на интерфейсе:

Управление широковещательными штормами в CNA Создание ACL в CNA

Персонифицированный доступ к ресурсам сети является трендом, который сложно игнорировать. Во-первых, в Лету канули те времена, когда рабочие места сотрудников были стационарными и можно было легко идентифицировать конкретного пользователя по IP- или MAC-адресу сетевой карты его компьютера. С распространением мобильных систем отслеживать эти технические характеристики стало накладно. Впрочем, концепция BYOD (Bring Your Own Device) для проводных сетей не успела принять таких угрожающих масштабов, так как беспроводные гаджеты быстро вытесняют устройства с Ethernet-адаптерами.

Во-вторых, более сложные схемы идентификации (сертификаты, логины и пароли) предпочтительнее в плане безопасности, чем IP- или MAC-адреса, манипулировать которыми не составляет никакого труда.

Собрать стенд для тестирования 802.1X несложно. Во-первых, нужен RADIUS-сервер. Он будет обрабатывать запросы на аутентификацию, поступающие от коммутатора с поддержкой 802.1X (это во-вторых). В-третьих — клиент 802.1X на рабочей станции, который сможет передать необходимые параметры коммутатору. В этой схеме свитч выступает как посредник между RADIUS-сервером и рабочей станцией в процессе аутентификации, а также обеспечивает контроль доступа к порту и непосредственно авторизацию.

Настройки 802.1X на коммутаторе зависят от версии iOS. В глобальной конфигурации нужно настроить RADIUS-сервер, модели аутентификации/авторизации и активировать dot1X. Примерно так:

Далее нужно включить 802.1X в настройках соответствующих портов:

Можно также поиграться с VLAN’ами. Для порта dot1X можно установить пользовательский VLAN. В него рабочая станция помещается после успешной аутентификации. Он прописан в настройках порта, как обычно:

Есть также гостевой VLAN. В него помещаются клиенты, не поддерживающие 802.1X:

А еще есть Restricted VLAN. Туда попадает клиент, не прошедший аутентификацию:

При практическом внедрении 802.1X в корпоративную сеть придется учесть множество моментов: выбор программного обеспечения для аутентификации, настройка протокола IP на рабочих станциях, различные сценарии работы пользователей в сети, согласование групповых политик и так далее. В общем, это тема для отдельного разговора.

Разделяй и властвуй

Используя TFTP, в устройство можно заливать конфиг не только целиком, но и частями (настройки интерфейсов, ACL и прочее). Разложи эти куски по отдельным файлам и добавь в начале каждого команду no (no interface. no access-list. ), чтобы предварительно удалить старый фрагмент конфигурации.

Хороший коммутатор может дать немало для безопасности локальной сети. Еще больше может сделать хороший специалист, который сумеет настроить этот коммутатор.

VLAN Hopping по умолчанию

Одна из особенностей конфигурации по умолчанию у коммутаторов Cisco состоит в том, что на всех портах включен протокол DTP (switchport mode dynamic desirable). Он позволяет автоматически устанавливать тегированное транковое соединение, если вторая сторона его поддерживает. Это, конечно, удобно, но если на том конце патчкорда окажется злоумышленник — ему не составит труда «вытянуть» доступные VLAN’ы локальной сети. Поэтому для устройств, доставаемых из коробки, лучше сразу выключить все неиспользуемые порты (shutdown) или принудительно установить режим доступа (switchport mode access) для них. В последнем случае желательно назначать таким портам какой-нибудь незадействованный (гостевой) VLAN (switchport access vlan 13) или считать VLAN 1 гостевым.

Режем VLAN’ы

В настройках транка (switchport mode trunk) можно указать, какие VLAN’ы на нем запрещены/разрешены. Например, чтобы разрешить только заданные сети: «switchport trunk allowed vlan 2,999». Чтобы запретить: «switchport trunk pruning vlan 5».

При настройке сетевого оборудования Cisco углубляюсь в процессы коммутации и маршрузтизации администраторы часто забывают доконфигурировать параметры безопасности. Однако, этот встроенный функционал весьма полезен и обеспечивает хоть и базовый но все таки необходимый уровень безопасности. Сегодня в публикации мы кратко опишем встроенные команды и общие советы по управлению безопасностью.

И так, давай начнем с удаленного доступа, а именно подключение по SSH.

!Никогда не используйте устаревший протокол Telnet

Enter configuration commands, one per line. End with CNTL / Z.

The name for the keys will be : SSH_ROUTER. company . local

% Generating 1024 bit RSA keys, keys will be non - exportable. [ OK ]

* Mar 1 00 : 02 : 20.251 : % SSH - 5 - ENABLED : SSH 1.99 has been enabled

Вторым шагом можно обеспечить определенный уровень безопасности на vty, auxiliary и console lines выполнив следующие рекомендации:

Timeout (session, exec) - время, через которое администратор будет "выкинут" через заданное время неактивности. На Console такое таймаут по умолчанию выключен, - это небезопасно. В большинстве случаев 10-15 минут - это вполне приемлимое значение для этого параметра.

Port Speed - скорость консольного порта (т.н. baud rate) может быть увеличена до максимального поддерживаемого значения, по умолчанию значение равно 9600bps и может быть увеличено до 115200bps.

Hung session - зависшие сессии можно система может выявить и и закрыть с помощью сервиса

Session Limit - определяет как много sshv2, telnet (или обоих) сессий может быть активно одновременно. По умолчанию этот параметр равен 32, и может быть уменьшен до более практичного с точки зрения безопасности значения 5-10.

Access-List - списки доступа должны быть применены на vty, aux и con порты для обеспечения безопасности путем органичения доступа по таким условиям как отправитель или получатель, административно авторизованные к управлению или настройке устройства. Также хорошей идеей было бы включить логирование подобного доступа в соответствующих списках доступа с помощью ключевого слова log.

Cisco IOS предлагает ряд функций по улучшению общего уровня безопасности устройства:

Частота попыток авторизации - задает интервал между попытками авторизации в секундах

Временная блокировка после определенного кол-ва неудачных попыток авторизации с белым листом - полностью выключает возможность авторизации на устройстве на заданное кол-во времени

Логирование удачных и неудачных попыток авторизации:

Подумайте, нужны ли вам сервисы, работающие на устройстве такие как:

Cisco Discovery Protocol (CDP) - думаю, объяснять, что такое CDP не нужно.

Отменить поведение можно с помощью команды уровня интерфейса:

service timestamps debug datetime localtime show - timezone msec

service timestamps log datetime localtime show - timezone msec

- Ограничьте зоны широковещательных доменов

- Используйте функции защиты Dynamic ARP Inspection, DHCP Snooping и IP Source Guard

- Используйте функции защиты STP (фильтры и гарды)

- Ограничьте круг возможных участников процесса маршрутизации

- Используйте авторизацию

- Используйте встроенные методы безопасности протоколов, т.к. BGP TTL

- Security Check

- Маршрутизацию включайте только на нужных интерфейсах

- Не включайте маршрутизацию на "пользовательских" интерфейсах

- Контролируйте распространяемые маршруты

- Логируйте статусы " соседей " (log-neighbor-changes)

Настроить пароль для привилегированного доступа к маршрутизатору.

Обеспечить минимальную защиту для настроенных паролей.

Предотвратить злоумышленное использование малых служб для проведения различных сетевых атак, включая DoS-атаки.

Предотвратить предоставление пользовательской информации потенциальным злоумышленникам.

Предотвратить предоставление информации о маршрутизаторе устройствам, которые напрямую подключены к этому маршрутизатору.

Помешать нападающим использовать маршрутизатор в качестве "усилителя" smurf-атаки.

Указать, какие протоколы могут использоваться удаленными пользователями для установления интерактивного подключения к терминалу VTY или к портам TTY на маршрутизаторе.

Указать, какие IP-адреса могут использоваться для подключения к портам TTY или VTY. Зарезервировать один порт VTY для доступа с управляющей рабочей станции.

Запретить "пустым" сеансам связи занимать VTY на неопределенно долгое время.

Выявить и закрыть нерабочие интерактивные сеансы, которые необоснованно занимают VTY.

Сохранить регистрационную информацию в RAM-буфере маршрутизатора. В последних версиях программного обеспечения после размера буфера можно указать порог важности.

Отбросить сфальсифицированные IP-пакеты. Сбросить входящие перенаправления ICMP.

Сбросить сфальсифицированные IP-пакеты в сетях с симметричной маршрутизацией и только при использование режима CEF.

Предотвратить использование функций IP-маршрутизации от источника в целях фальсификации трафика.

access-listnumber action criterialog-input

Включить регистрацию пакетов, которые совпадают с критериями, указанными в данном списке доступа. Используйте команду log-input, если таковая имеется в вашем ПО.

Предотвратить отключение важных процессов при лавинном трафике.

Включить быстрый сброс пакетов, имеющих недействительный конечный адрес.

Фильтровать данные о маршрутизации, чтобы предотвратить использование недействительных маршрутов.

snmp-server communitysomething-inobvious rolist

snmp-server communitysomething-inobvious rwlist

Включить протокол SNMP версии 1, настроить аутентификацию и ограничить доступ к определенным IP-адресам. Протокол SNMP версии 1 следует использовать только в случае, если недоступна версия 2, при этом нужно принять меры защиты от анализаторов пакетов. Включайте протокол SNMP, только если он нужен в вашей сети. Включайте доступ с правами чтение-запись, только если это действительно необходимо.

snmp-server party. authentication md5 secret .

Настроить процедуру аутентификации для протокола SNMP версии 2, использующего алгоритм аутентификации MD5. Включайте протокол SNMP, только если это действительно необходимо в данной сети.

Установить предупредительный баннер, который будет демонстрироваться пользователям, пытающимся зарегистрироваться на маршрутизаторе.

Всем привет!

Многие из вас видели и читали прекрасные материалы под общим названием «Сети для самых маленьких». Собственно, я не претендую на лавры, но решил написать нечто подобное в области безопасности сети на основе оборудования Cisco.

Первый материал будет посвящен BaseLine/L2 Security, т.е. тем механизмам, которые можно использовать при начальной конфигурации устройств а также на L2 коммутаторах под управлением IOS.

Всем, кому интересно, поехали!

Допустим, у нас brand-new [switch/router], для первой главы не принципиально. Мы подключаемся к нему с помощью консольного провода (более подробно описано Часть.1 Сети для самых маленьких). Т.к. мы не хотим, чтобы железка лежала у нас на столе или (если она уже в стойке) стоять и мерзнуть в серверной, сразу настроим на ней удаленное управление.

Remote control & credentials

- 0 уровень: enable password Qwerty!23 – хранение данных в открытом виде.

- 4 уровень: enable secret Qwerty!23 – преобразование данных в SHA256 Encryption в IOS 15, т.к. «change to new encryption, md5 can be deprecated soon».

- 5 уровень: enable secret Qwerty!23 – преобразование данных в MD5 Hash.

Вроде бы все, если что забыл, прошу отписаться в комментарии, по крайней мере JDima, всегда делал стоящие комментарии.

L2 Security

- Vlans бывают: Primary и Secondary: Isolated или Community.

- Vlans types: Isolated (может быть только в единственном экземпляре, связь внутри vlan отсутствует, только с Promiscuous), Community (много, связь внутри Vlan есть и с Promiscuous)

- Ports Types: Promiscuous — Primary Vlan port что-то типа dg, также Isolated и Community

- Private Vlans требуют включения VTP transparent: vtp mode transparent.

Применять или нет решать вам в зависимости от целей.

Вроде бы все ясно, однако если Promiscuous port маршрутизируем, то существует возможность попасть из ISOLATED в другие VLAN, путем посылки подкрафченного пакета до L3 устройства. Закрывается такая возможность с помощью ACL на маршрутизаторе.

Примерно схожий функционал c Isolated VLAN имеется при настройке PVLAN Edge или Protected port. Настраивается это на каждом интерфейсе отдельно командой: switchport protected.

Ну и в завершении с VLAN рассмотрим ACL для VLANs: VLAN ACL (VACL) или VLAN map а также MacSec.

Если возникает необходимость контролировать трафик внутри VLAN нужно определить трафик и повесить его на нужный VLAN, примерно вот так:

Создаем обычный список доступа, который будет использоваться в VACL. Определим VLAN access map. Определим действие при совпадении трафика со списком. Применим к VLAN. 1 класс трафика будет останавливаться, весь другой пересылаться.

Интересная функция в IOS — MacSec.

Вот такой набор команд (к примеру на 2 устройствах):

Настроив на L2 устройствах, на портах через которые два коммутатора соединены между собой, получим симметрично зашифрованный канал (pmk на устройствах должен быть одинаковым).

CAM protection

Если взять утилиту macof (есть в Kali) и запустить ее на генерирование MAC адресов с клиента подключенного к коммутатору, то в зависимости от модели коммутатора через некоторое время он станет хабом. Почему? Из-за того, что место в CAM таблице закончится. Для того чтобы это предотвратить существует режим port security на интересующем нас интерфейсе:

и

Работает этот режим только на trunk или access port, но не на dynamic port.

У режима имеются параметры: Protect (no packets if violation, no log), Restrict (no packets if violation, log: snmp, sylog), Shut down port (default, max=1, log: snmp, sylog), Shut down Vlan. Есть режимы Dynamic (memorize 5 first mac), Static (manually write into running config static mac) и еще sticky (brand new network -> auto write in running config).

Да и в конце настройки нужно не забыть активировать сам режим.

Snooping table

Для того, чтобы обезопасить себя от атак на dhcp можно применять dhcp snooping table. Суть заключается в том, что коммутатор запоминает за каким портом у него легальный dhcp сервер, тем самым выполнить dhcp starvation attack (ну или кто-то просто принес из дома dlink) с портов доступа не получится.

Включается режим отдельно на всю железку и vlans:

Ограничить количество запросов dhcp можно командой ip dhcp snooping limit rate 20. И по необходимости посмотреть имеющиеся связи:

Изначально в этом режиме по умолчанию все порты являются не доверенными.

DAI

На основе snooping table работает DAI – dynamic arp inspection, т.е. динамически сравнивает MAC-IP и тем самым предотвращает ARP poisoning: ip arp inspection vlan 456.

Это тип атаки при которой рассылаются ARP пакеты с измененными MAC адресами, после обновления ARP таблицы проводится MITM.

Если же в инфраструктуре нет DHCP, то аналогичного функционала можно добиться с использованием arp access-list:

Также есть функционал для сравнения ARP Validation Checks.

IP Spoofing/Source Guard

Опять же на основе snooping table функционирует IP Spoofing/Source Guard.

Яркий пример атаки с подменой IP, когда злоумышленник генерирует различные пакеты с разными IP DESTINATION и одинаковым IP SOURCE. В итоге все Destination пытаются ответить Source и проводят его DDoS.

Этот набор команд поможет защититься от атак типа IP Spoofing.

STP

Как вы знаете основной задачей STP является устранение петель в топологии, в которой есть избыточные соединения. Но возможно реализовать такую схему, когда нарушитель станет root bridge и опять же реализует MITM:

Для того, чтобы активировать защиту глобально на всех портах необходимо использовать команду spanning-tree portfast bpduguard default.

Далее переводим порт в режим portfast и получаем… Вместо тысячи слов:

Отдельно на интерфейсе это делается командой: spanning-tree bpduguard enable.

Storm Control

- Производится мониторинг: Broadcast/Multicast/Unicast

- Устанавливаются пороговые значения: %/PPS/BPS

- Выбирается действие: Slow/Shutdown

В дополнение к вышеописанному существуют такие технологии как: Root Guard, EtherChannel Guard, Loop Guard, Port Blocking.

За сим все, спасибо, что дочитали до конца. Надеюсь, информация окажется полезной.

В данной статье, я расскажу что такое Port Security и приведу пример настройки интерфейса коммутатора cisco с использованием этой функции.

Port Security — это функция канального уровня, которая создана для предотвращения несанкционированной смены MAC адреса сетевого подключения. Также, данная функция ограждает коммутатор от атак, которые могут быть направлены на переполнение таблицы MAC адресов.

С помощью Port Security можно ограничить (на канальном уровне) количество подключений (MAC адресов) на интерфейсе, а так же, при необходимости, ввести безопасные MAC адреса вручную (статические MAC адреса).

Пример настройки Port Security на интерфейсе коммутатора cisco:

Рисунок 1 — Типичное подключение IP телефона и компьютера к интерфейсу коммутатора.

На рисунке 1 мы видим распространенное подключение устройств в больших организациях. Как правило к порту подключаются два устройства: IP телефон и компьютер пользователя. Пример конфига интерфейса коммутатора с использованием Port Security:

interface FastEthernet0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 2

switchport port-security

switchport port-security maximum 2

switchport port-security violation restrict

interface FastEthernet0/1

switchport access vlan 10

switchport mode access

switchport voice vlan 2

switchport port-security

switchport port-security maximum 2

switchport port-security violation restrict

switchport port-security mac-address 0005.5E80.22A3

switchport port-security mac-address 00E0.F75B.C101

Теперь, только от этих двух MAC адресов (0005.5E80.22A3, 00E0.F75B.C101) на данный интерфейс будут разрешены входящие пакеты.

Немного поговорим о MAC адресах. При использовании Port Security существуют такие типы MAC адресов:

- Динамические;

- Статические;

- Sticky MAC адреса.

Динамические MAC адреса хранятся в таблице коммутации, но удаляются при истечении «aging time» или при перезагрузке коммутатора.

Статические адреса хранятся в таблице MAC адресов и записываются в памяти коммутатора. Не удаляются при истечении «aging time» и при перезагрузке свитча.

Sticky MAC адреса могут быть внесены в таблицу коммутации статически (в ручную) или динамически выучены. Они хранятся в таблице коммутации и в памяти свитча. Не удаляются при истечении «aging time» или перезагрузке коммутатора.

Хочу отметить, что при использовании Port Security «aging time» по умолчанию равен 0.

Теперь, приведу не большой пример настройки Port Security с использованием Sticky MAC адресов:

В примере приведенном выше, был сконфигурирован один MAC адрес статически («switchport port-security mac-address 0005.5E80.22A3»), а все остальные MAC адреса (в нашем случае еще один) будут выучены динамически, но записаны в память коммутатора («switchport port-security mac-address sticky»). Вот что мы увидим, если в привилегированном режиме введем команду — «show run int fa0/1»:

Читайте также: