Настройка роутера 1841 cisco packet tracer

Обновлено: 02.07.2024

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования - Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования - NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца!

Данная серия также обеспечивает работу с шифрованием, что гарантирует надежность при построении любой сети. Поддержка стандарта 802.1Q позволяет работать с VLAN. За счет этого обеспечивается удобство при обращении с большим количеством устройств.

Мультисервисная архитектура устройства поможет при создании удаленных филиалов и комфортной работы с ними.

В данной статье будут рассмотрены только ключевые моменты по настройке данного устройства. В частности, будет приведена настройка NAT, VPN, VLAN и DHCP. Эти механизмы позволят создать среднюю по размерам сеть со всеми необходимыми функциями: шифрование, разделение трафика, автоматическая настройка устройств и т.п. Итак, приступим.

Настройка DHCP

Первым делом предлагается к изучению настройка на устройствах DHCP - Dynamic Host Configuration Protocol — протокол динамической настройки узла. Благодаря ему устройство автоматически получает необходимые для работы параметры, и сетевой администратор лишь поручает, кому необходимо получать такие данные. Удобно, не правда ли?

Схема получения параметров проста: устройство обращается для начала к DHCP серверу, а он в свою очередь передает устройству необходимые параметры. Сервер может также и отказать устройству при условии, что тот не входит в заданный администратор диапазон, к примеру.

Настройка выглядит еще проще:

1. Необходимо исключить те устройства, которым адреса выдаются в ручном режиме. К ним относятся серверы, маршрутизаторы и т.п.

ip dhcp excluded-address 10.10.10.245 10.10.10.254

ip dhcp excluded-address 10.10.10.1 10.10.10.10

ip dhcp ping packets 4

2. Необходимо создать пул адресов, выдаваемых устройствам

Все, теперь часть работы будет выполнять маршрутизатор. Довольно удобно, когда в сети много устройств. Здесь задача администратора только в том, чтобы правильно рассчитать диапазон адресов в расчете на количество устройств.

Настройка VLAN

Теперь можно плавно перейти к настройке VLAN - виртуальной локальной сети.

Представьте такую картину: роутер "раздал" всем устройствам адреса. Но тогда они будут "путаться под ногами", когда начнут обмениваться данными между собой. И чтобы не перегружать машрутизатор дополнительной работой, внутри сети одного офиса можно создать ещё несколько - виртуальных, которые будут объединять, к примеру, разные отделы между собой, либо можно объединить их по другому любому принципу. Суть одна - трафик будет идти именно в тот VLAN, где есть нужный адрес, вместо того, чтобы стучаться до каждого устройства и уточнять - а тот ли ты, кто нужен.

Небольшая помарка: у роутеров нет VLAN-ов, их роль выполняют sub-интерфейсы.

Настройка выглядит следующим образом:

int fa 0/0.2 // Sub-интерфейс для VLAN 2

encapsulation dot1Q 2

ip address 192.168.1.251 255.255.255.0

no shutdown

exit

do wr mem

Также происходит настройка и для других VLAN-ов.

Настройка VPN

Теперь стоит немного усложнить задачу пользователю Cisco 1841 и предложить ему настройку VPN.

VPN представляет собой виртуальную частную сеть, которая позволяет образовать некий туннель для передачи данных без доступа к ним третьим лицам. Такая сеть может стать корпоративной, к ней можно подключаться в любом месте без привязки к физическому интерфейсу. Дополнительно гарантируется защита данных, передающихся по данной сети.

Итак, для настройки VPN-сервера на маршрутизаторе Cisco необходимо выполнить следующие команды. Настраивать будем VPN на основе PPTP:

Для начала создаем пул адресов, которые будут выдаваться пользователям, подключающимся по VPN (похожая картина была при настройке DHCP):

Включаем сервис VPN-сервера:

Далее настраиваем VPDN-группу. Здесь мы должны разрешить маршрутизатору отвечать на входящие запросы PPTP, и указать специально созданный виртуальный шаблон (virtual template), необходимый для клонирования интерфейса и использования его в качестве основного шлюза для подключающихся клиентов:

Переходим к последнему этапу настройки: необходимо создать виртуальный шаблон, который позволит клонировать интерфейс, а так же укажет, какие параметры для подключения необходимо использовать:

Осталось создать локальную базу данных пользователей, которые могли бы подключаться к нашему серверу, используя внешний IP-адрес в качестве адреса сервера, и логины и пароли из локальной базы на Cisco-маршрутизаторе.

Команда выглядит следующим образом:

При использовании SECRET возникают проблемы с работой всех видов аутентификации, кроме PAP. Поэтому, если используется PAP, можно ставить секретный пароль. Но если используются другие виды аутентификации, то необходимо выбирать пункт PASSWORD.

После этого на машине под управлением ОС семейства Windows создаем с помощью мастера VPN подключения, адрес сервера - внешний IP маршрутизатора Cisco, логины и пароли - из базы. Если у маршрутизатора не включалось шифрования (сознательно, либо из-за отсутствия возможности) - не забываем в свойствах подключения указать, что шифрование необязательное. И пользуемся созданным VPN'ом.

Самое жуткое - позади. Вроде бы.

Настройка NAT.

Вроде бы все хорошо. Внутри есть и локальная, и виртуальная сеть, устройства все под адресами, да еще и в защищенном туннеле. Но при попытке выйти на какой-то либо сайт роутер выдает ошибку.

И действительно, представьте, сколько таких локальных сетей вообще существует. И адреса во многих могут совпадать.

Для этого есть механизм NAT. Он транслирует внутренний адрес устройства во внешний, соответственно, устройство может выйти в сеть уж под внешним адресом, а потом еще и получить данные. Только уже на свой личный адрес. Удобно, правда? Стоит разобраться детальнее.

Все данные от устройства идут на порт маршрутизатора. Там он меняет локальный IP-адрес на внешний и кидает эти данные в Интернет. При получении "ответа" он делает обратную операцию. Для пользователя - ерунда, и не заметит подвоха. Для маршрутизатора - следующие этапы настройки.

1. Задаем шлюз по умолчанию

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 125.12.232.15

ip route 192.168.1.0 255.255.255.0 125.12.232.15

2. Включаем скоростную передачу от Cisco для IPv4

ip cef

. и отключаем для IPv6

no ipv6 cef

3. Настраиваем непосредственно NAT

на Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

на локальном интерфейсе (который привязан к VLAN)

interface Vlan1

ip nat inside

создаем список IP-адресов, которые имеют доступ к NAT

ip access-list extended NAT

permit ip host 10.10.10.10 any

включаем NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

Перед тем, как выполнить эти действия, необходимо также проверить доступность интерфейсов (портов).

Если была проведена данная операция - то все ОК, базовая настройка интерфейсов прошла успешно.

Как видите, и совсем Cisco 1841 не кусается. Все настройки, приведенные выше, помогут в создании стабильной и рабочей сети. Их можно корректировать в зависимости от нужд, самое главное - уловить "базу" и в будущем опираться только на неё.

Пример подключения

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1 – это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

ШАГ 1: Подключение к маршрутизатору

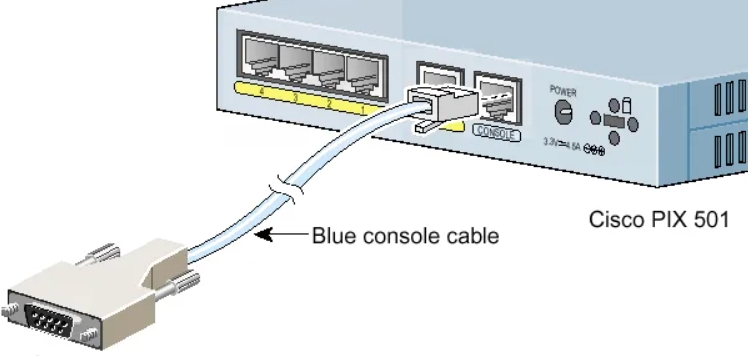

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

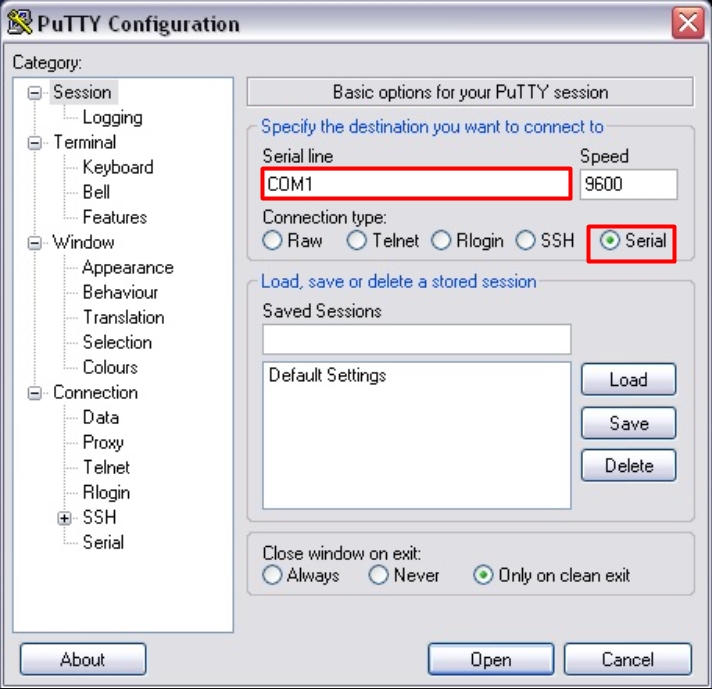

После подключения скачиваем программку PuTTY – она бесплатная и достаточно удобная. Очень важный момент – в разделе «Connection type» после запуска установите значение «Serial».

И далее нажимаем по кнопке «Open». Если у вас возникли трудности и подключение не происходит, то проверьте в «Диспетчере устройств», какой COM порт используется. Может быть баг, что порт указан не тот. Особенно этот баг проявляется при использовании переходника USB-COM.

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

ШАГ 2: Reset настроек

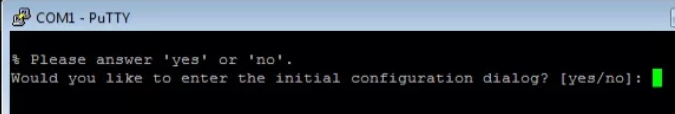

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

ШАГ 3: Конфигурация интерфейсов

После этого вместо «router» вы должны увидеть свое название. Вспомним, что у роутера есть два интерфейса,

Внутренний (связь с локальной сетью) – с адресацией:

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

А потом шлюз провайдера:

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

Локальный адрес роутера:

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

А для подключения будем использовать интерфейс «Fa 0». Что мы сделали, мы привязали сначала локальный адрес к Vlan. А потом уже VLAN привязали к физическому интерфейсу. Подключаем к этому физическому интерфейсу наш коммутатор, к которому уже будут подключены все рабочие машины, принтеры и другие сетевые устройства.

ШАГ 4: Удаленный доступ к роутеру

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

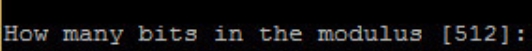

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

Создаем пользователя с правами админа и паролем. Вместо «password» введите свой пароль.

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

Опять же вместо «password-2» вводим свой пароль. После этого вы можете использовать любую программу с поддержкой SSH для доступа из локальной сети к этому роутеру.

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будет неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

Видео

В данной статье в лабораторных работах изучается технология беспроводных локальных сетей по стандарту IEEE 802.11. Стандарт IEEE был разработан институтом инженеров по электротехнике и электронике (Institute of Electrical and Electronic Engineers). Отсюда он и получил своё название. Данный стандарт определяет локальные сети Ethernet; поэтому модель TCP/IP не определяет сети Ethernet в своих запросах на комментарии, а ссылается на документы IEEE Ethernet. Все работы будут выполняться в программе Cisco Packet Tracer.

Концепция беспроводных сетей

Многие пользователи регулярно пользуются услугами и устройствами беспроводных локальных сетей (Wireless LAN — WLAN). На текущий момент времени растёт тенденция использования портативных устройств, таких как ноутбуки, планшеты, смартфоны. Также сейчас активно развиваются концепции «умного дома», большинство устройств которого подключаются «по воздуху». В связи с этим возникла потребность беспроводного подключения во всех людных местах: на работе, дома, в гостинице, в кафе или книжном магазине. С ростом количества беспроводных устройств, которые подключаются через сеть WLAN, выросла популярность беспроводных сетей.

Ниже представлена упрощённая схема работы сети в «Доме книги» на Невском проспекте в Санкт-Петербурге.

Портативные компьютеры посетителей взаимодействуют с устройством WLAN, называемым беспроводной точкой доступа (Access Point). Точка доступа использует радиоканал для отправки и получения фреймов (отдельных, законченных HTML-документов, которые вместе с другими HTML-документами могут быть отображены в окне браузера) от клиентского устройства, например, компьютера. Кроме того, точка доступа подключена к той же сети Ethernet, что и устройства, обеспечивающие работу магазина, следовательно, и покупатели, и сотрудники могут искать информацию на дистанционных веб-сайтах.

Сравнение беспроводных локальных сетей с локальными сетями

Беспроводные локальные сети во многом похожи с локальными сетями, например, оба типа сетей позволяют устройствам взаимодействовать между собой. Для обеих разновидностей сетей работает стандарт IEEE (IEEE 802.3 для сетей Ethernet и 802.11 — для беспроводных сетей). В обоих стандартах описан формат фреймов сети (заголовок и концевик), указано, что заголовок должен иметь длину 6 байтов и содержать МАС-адреса отправителя и получателя. Оба стандарта указывают, как именно устройства в сети должны определять, когда можно передавать фрейм в среду, а когда нельзя.

Основное отличие двух типов сетей состоит в том, что для передачи данных в беспроводных сетях используется технология излучения энергии (или технология излучения радиоволн), а в сетях Ethernet используется передача электрических импульсов по медному кабелю (или импульсов света в оптическом волокне). Для передачи радиоволн не нужна специальная среда работы, обычно говорят, что «связь происходит по воздуху», чтобы подчеркнуть, что никакой физической сети не надо. В действительности любые физические объекты на пути радиосигнала (стены, металлические конструкции и т.п.) являются препятствием, ухудшающим качество радиосигнала.

Стандарты беспроводных локальных сетей

IEEE определяет четыре основных стандарта WLAN 802.11: 802.11a, 802.11b, 802.11g и 802.11n.

Наибольшее влияние на стандарты беспроводных сетей оказали следующие четыре организации (см. таблицу ниже)

Сравнение стандартов WLAN

— OFDM (Orthogonal frequency-division multiplexing — мультиплексирование с ортогональным частотным разделением каналов)

Помимо основных стандартов из таблицы существуют дополнительные стандарты, которые указаны ниже.

• 802.11 — изначальный 1 Мбит/с и 2 Мбит/c, 2,4 ГГц и ИК стандарт (1997).• 802.11c — процедуры операций с мостами; включен в стандарт IEEE 802.1D (2001).

• 802.11d — интернациональные роуминговые расширения (2001).

• 802.11e — улучшения: QoS, пакетный режим (packet bursting) (2005).

• 802.11h — распределённый по спектру 802.11a (5 GHz) для совместимости в Европе (2004).

• 802.11i — улучшенная безопасность (2004).

• 802.11j — расширения для Японии (2004).

• 802.11k — улучшения измерения радиоресурсов.

• 802.11l — зарезервирован.

• 802.11m — поправки и исправления для всей группы стандартов 802.11.

• 802.11o — зарезервирован.

• 802.11p — WAVE — Wireless Access for the Vehicular Environment (беспроводной доступ для среды транспортного средства).

• 802.11q — зарезервирован, иногда его путают с 802.1Q.

• 802.11r — быстрый роуминг.

• 802.11s — ESS Wireless mesh network[en] (Extended Service Set — расширенный набор служб; Mesh Network — многосвязная сеть).

• 802.11u — взаимодействие с не-802 сетями (например, сотовыми).

• 802.11v — управление беспроводными сетями.

• 802.11w — Protected Management Frames (защищенные управляющие фреймы).

• 802.11x — зарезервирован и не будет использоваться. Не нужно путать со стандартом контроля доступа IEEE 802.1X.

• 802.11y — дополнительный стандарт связи, работающий на частотах 3,65-3,70 ГГц. Обеспечивает скорость до 54 Мбит/с на расстоянии до 5000 м на открытом пространстве.

• 802.11ac — новый стандарт IEEE. Скорость передачи данных — до 6,77 Гбит/с для устройств, имеющих 8 антенн. Утверждён в январе 2014 года.

• 802.11ad — новый стандарт с дополнительным диапазоном 60 ГГц (частота не требует лицензирования). Скорость передачи данных — до 7 Гбит/с

Также присутствуют две рекомендации. Буквы при них заглавные.

• 802.11F — Inter-Access Point Protocol (протокол обмена служебной информацией для передачи данных между точками доступа. Данный протокол является рекомендацией, которая описывает необязательное расширение IEEE 802.11, обеспечивающее беспроводную точку доступа для коммуникации между системами разных производителей).

• 802.11T — Wireless Performance Prediction (WPP, предсказание производительности беспроводного оборудования) — методы тестов и измерений (метод представляет собой набор методик, рекомендованных IEEE для тестирования сетей 802.11: способы измерений и обработки результатов, требования, предъявляемые к испытательному оборудованию).

Основные устройства и условные знаки в работе с Wi-Fi

1. Точка доступа – это беспроводной «удлинитель» проводной сети

2. Роутер – это более «умное» устройство, которое не просто принимает и передает данные, но и перераспределяет их согласно различным установленным правилам и выполняет заданные команды.

3. Облако – настроенная часть сети

4. Wi-Fi соединение

5. Прямая линия — кабель (витая пара)

Основные способы использования Wi-Fi

1. Wi-Fi мост – соединение двух точек доступа по Wi-Fi

2. Wi-Fi роутер – подключение всех устройств к роутеру по Wi-Fi (вся сеть подключена беспроводным способом).

3. Wi-Fi точка доступа – подключение части сети для беспроводной работы

Задания лабораторной работы.

1. Создать и настроить второй и третий вариант использования Wi-Fi в Cisco Packet Tracer.

2. Настроить мост между двумя точками доступа (первый вариант использования Wi-Fi) на реальном оборудовании.

Выполнение лабораторной работы.

Задание №1 (вариант сети №2)

1. Создадим на рабочем поле Packet Tracer Wi-Fi маршрутизатор (он же Wi-Fi роутер)

2. Создадим маршрутизатор от провайдера (допустим, название провайдера – «Miry-Mir»). Я выбрал маршрутизатор Cisco 1841.

3. Соединяем их кросс-кабелем (пунктирная линия), так как устройства однотипные (роутеры). Соединяем так: один конец в Router1 в FastEthernet 0/0, а другой конец в Wireless Router0 в разъём Internet, так как Router1 раздаёт нам Интернет.

4. Настроим Интернет роутер (Router1) для работы с сетью. Для этого перейдём в настройки роутера дважды кликнув по нему и перейдём во вкладку CLI (Command Line Interface).

В диалоге «Would you like to enter the initial configuration dialog? [yes/no]:» (Вы хотите войти в начальное диалоговое окно конфигурации) пишем «no».

Пишем следующую последовательность команд:

По традиции, рассмотрим их по порядку.

1) En – enable. Расширенный доступ к конфигурации

2) Conf t – Configuration terminal. Открывает терминал настройки

3) int fa0/0 – interface fastEthernet0/0. Переходим к настройки указанного порта (в нашем случае к fastEthernet0/0)

4) ip address 120.120.0.1 255.255.255.0 – задаётся IP адрес и его маска. Адрес – 120.120.0.1 (допустим, это адрес нам дал провайдер), маска – /24.

5) no shut – no shutdown. Включить, настроенный нами, интерфейс

6) End – завершения настройки.

7) wr mem – write memory. Сохранение конфигураций.

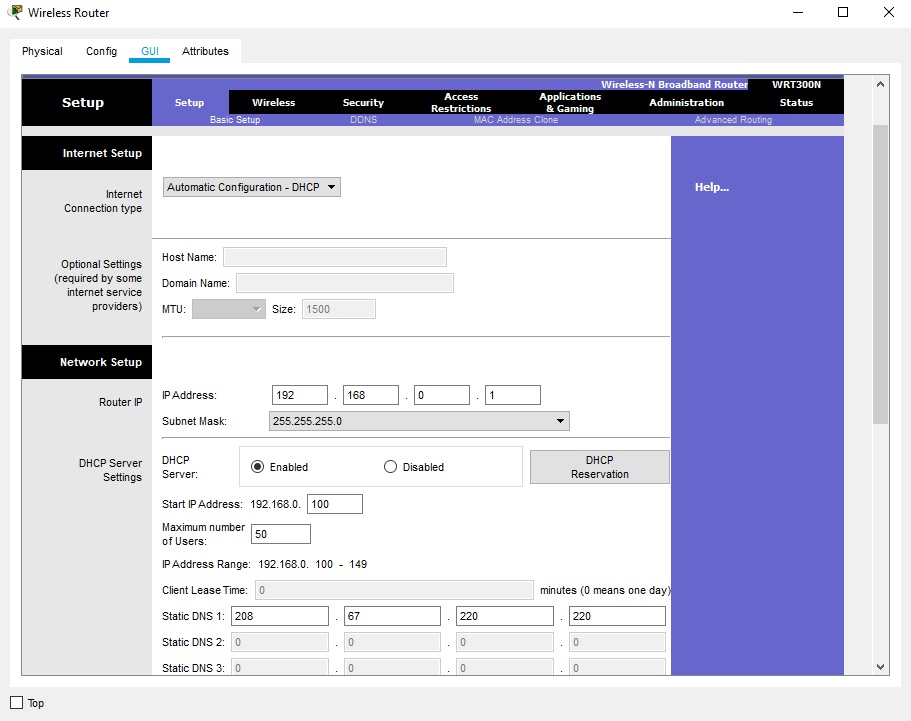

5. Настроим беспроводной роутер (Wireless Router0) для работы с сетью. Для этого, как и в случае с предыдущим роутером, перейдём в настройки роутера дважды кликнув по нему. Во вкладках выберем графический интерфейс пользователя (GUI — graphical user interface). Такой режим будет отображён при вводе в любом браузере адреса роутера.

Выставим следующие настройки:

Internet Connection Type – Static IP

Internet IP Address – 120.120.0.2

Subnet Mask – 255.255.255.0

Default Gateway – 120.120.0.1

Router IP – 192.168.0.1

Subnet Mask (Router IP) – 255.255.255.0

Start IP Address – 192.168.0.100

Maximum numbers of Users – 50

И внизу страницы нажимаем кнопку «Save settings»

Разбор настроек:

Мы выбрали статический IP, так как провайдер выдал нам белый IP адрес (120.120.0.1/24). Путь по умолчанию (Default Gateway) – это адрес роутера от провайдера. Адрес роутера со стороны беспроводных устройств – 192.168.0.1/24. Роутер будет раздавать IP с 100 по 150.

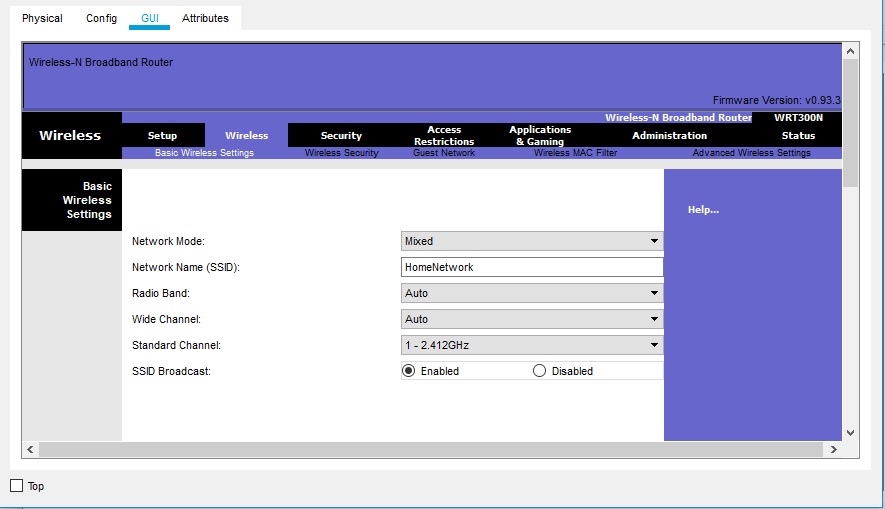

6. Переходим во вкладку Wireless, то есть беспроводное подключение.

Выставляем следующие настройки:

Network Mode – Mixed

Network Name (SSID) – Habr

Radio Band – Auto

Wide Channel – Auto

Standard Channel – 1 – 2.412GHz

SSID Broadcast – Disabled

И внизу страницы нажимаем кнопку «Save settings»

Режим работы роутера мы выбрали смешанный, то есть к нему может подключиться любое устройство, поддерживающее типы роутера (в эмуляторе Cisco Packer Tracer – это g, b и n). Имя сети мы выставили Habr. Ширину канала роутер выберет сам (есть возможность выбрать либо 20, либо 40 мегагерц). Частота в эмуляторе доступна только 2,4GHz её и оставим. Имя сети мы скрыли, то есть устройства не увидят нашей сети Wi-Fi, пока не введут её название.

7. Настроим защиту нашего роутера. Для этого перейдём во вкладку Security и в пункте «Security Mode» выберем WPA2 Personal, так как WPA – уязвимая защита. Выбирать WPA2 Enterprise, тоже, не стоит, так как для ей работы нам потребуется радиус сервер, которым мы не занимались. Алгоритм шифрования оставляем AES и вводим кодовое слово. Я выставил Habrahabr.

8. Добавим 3 устройства, как на схеме (смартфон, ноутбук и компьютер). Затем заменим разъёмы под rj-45 на Wi-Fi антенну (в смартфоне по умолчанию антенна).

9. Во вкладке Config выстави настройки, которые выставлялись на роутере. Данную операцию необходимо проделать на всех устройствах.

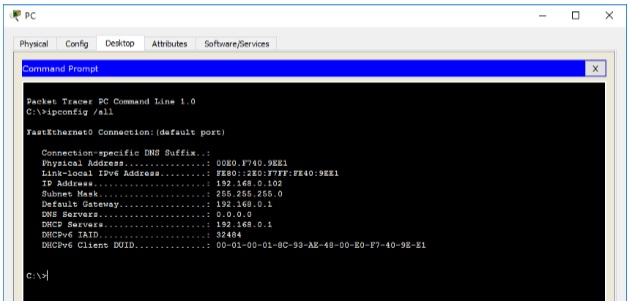

10. Переходим на рабочий стол любого компьютера и открываем командную строку.

11. Проверим какие адреса роутер выдал устройствам. Для этого введём команду ipconfig.

Как видно на скриншоте, роутер выдаёт адреса от 192.168.0.100 до 192.168.0.150.

12. Проверяем работоспособность сети из любого устройства командой ping. Пинговать будем 2 адреса – адрес роутера (192.168.0.1) и белый адрес (120.120.0.1), то есть проверим сможет ли устройство выйти в Интернет.

Снова, всё работает.

В итоге у нас получилась Wi-Fi сеть, которая изображена во втором варианте использования

Задание №1 (вариант сети №3)

2. Создадим точку доступа на рабочем поле программы и соединим её со свитчем. При желании точку доступа можно настроить (Port 0 – это физический порт, а Port 1 – беспроводной)

3. Создадим ещё один VLAN для беспроводной точки доступа.

4. Добавим в настройках роутера 0 VLAN 4, а также добавим его в access лист для выхода в интернет.

Так как это мы проделывали в предыдущих лабораторных работах (по VLAN и PAT), подробно останавливаться не буду, но пропишу все команды на устройствах

Роутер (DHCP (Dynamic Host Configuration Protocol — протокол динамической настройки узла). Сетевой протокол, позволяющий компьютерам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP)

Здесь остановлюсь поподробнее, так как ранее мы не встречались с данным параметром.

Роутер (access лист)

Добавим смартфон на рабочую область Packet Tracer и пропингуем ПК, сервер и Интернет, то есть 192.168.2.2, 192.168.3.2, 120.120.53.1.

Как видно, всё работает.

Задание №2 (вариант сети №1)

К сожалению, в Packet Tracer нет возможности создать Wi-Fi мост (он же репитер или повторитель), но мы сделаем это простое действие на реальном оборудовании в графической среде.

Оборудование, на котором будут проводиться настройки – роутер ASUS RT-N10 и, так называемый, репитер TP-LINK TL-WA850RE.

Перейдём к настройке роутера Asus. Для этого откроем браузер и введём адрес роутера (по умолчанию он сам откроется)

Переходим во вкладку «Беспроводная сеть» и выставим настройка как на скринжоте ниже.

Переходим во вкладку «ЛВС» (локальная вычислительная сеть) и выставляем следующие настройки.

Переходим в главную вкладку. Там мы можем посмотреть наш MAC-адрес

Переходим к настройке репитора TP-LINK

Нам автоматически устройство выдаст главное меню и режим быстрой настройки. Нажмём «Выход» и выполним настройку сами.

Переходим во вкладку «Сеть» и выставим следующие настройки.

Переходим во вкладку «Беспроводной режим» и настраиваем входной и выходной поток.

Во вкладке «Профиль» мы видим все созданные нами профили. Нажмём кнопку «Изменить»

Настроим безопасность выходной сети добавлением ключа WPA2.

Переходим в главное меню и выбираем пункт «Подключить» в «Беспроводном соединении». Далее последует настройка моста. Возможно потребуется ввод пароля от роутера Asus.

После нажатия кнопки будет загрузка конфигураций

И вуаля! Всё готово!

Для того, чтобы не путаться к какому устройству подключаться, можно скрыть SSID на роутере Asus

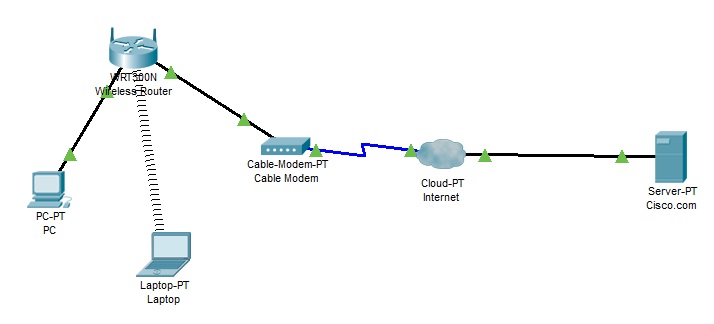

Сегодня создадим простейшую сеть, топология которой представлена на рисунке.

Топология

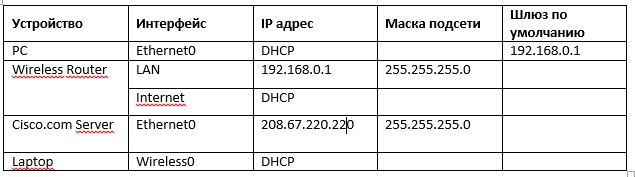

Таблица адресации

Задачи

- Создание простейшей сети в рабочей области логической топологии

- Конфигурирование сетевых устройств

- Тестирование связи между сетевыми устройствами

Создание простейшей сети в рабочей области логической топологии

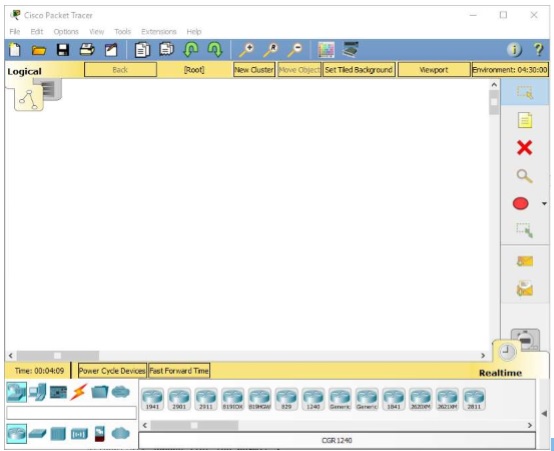

Запускаем Packet Tracer

а. Запустите Packet Tracer на вашем ПК или ноутбуке.

Дважды щелкните значок «Пакет трассировщика» на рабочем столе или перейдите в каталог, содержащий исполняемый файл Packet Tracer, и запустите пакетный трассировщик. Пакет Tracer должен открываться с пустой рабочей областью логической топологии по умолчанию, как показано на рисунке.

Выстраиваем топологию

а. Добавьте сетевые устройства в рабочее пространство.

Используя окно выбора устройства, добавьте сетевые устройства в рабочее пространство, как показано на диаграмме топологии.

Чтобы поместить устройство в рабочую область, сначала выберите тип устройства из окна «Выбор типа устройства». Затем щелкните нужную модель устройства в окне «Выбор устройства». Наконец, нажмите на местоположение в рабочей области, чтобы поместить ваше устройство в это место. Если вы хотите отменить свой выбор, нажмите на значок «Отмена» для этого устройства. Кроме того, вы можете щелкнуть и перетащить устройство из окна «Выбор конкретного устройства» в рабочее пространство.

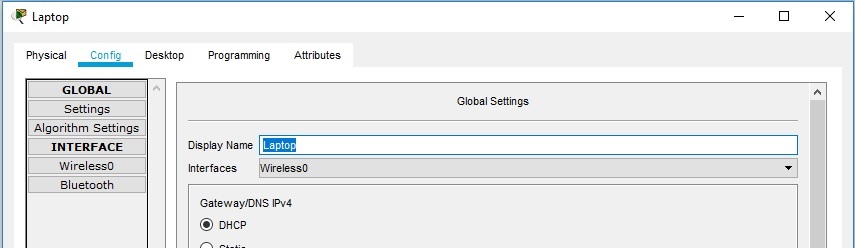

б. Измените отображаемые имена устройств сети.

Чтобы изменить отображаемые имена сетевых устройств, щелкните значок устройства в рабочем пространстве Packet Tracer Logical, затем щелкните вкладку Config в окне конфигурации устройства. На вкладке «Конфигурация» введите новое имя устройства в поле «Отображаемое имя», как показано на рисунке.

в. Добавить физическую проводку между устройствами в рабочей области

Используя поле выбора устройства, добавьте физическую проводку между устройствами в рабочей области, как показано на диаграмме топологии.

Для подключения к беспроводному маршрутизатору ПК понадобится медный прямой кабель. Выберите медный прямой кабель в окне «Выбор устройства» и прикрепите его к интерфейсу FastEthernet0 на ПК и интерфейсу Ethernet 1 беспроводного маршрутизатора.

Для подключения беспроводного маршрутизатора к кабельному модему потребуется медный прямой кабель. Выберите медный прямой кабель в окне «Выбор устройства» и прикрепите его к Интернет-интерфейсу беспроводного маршрутизатора и интерфейсу порта 1 кабельного модема.

Внимание: не перепутайте медный прямой кабель (чёрная сплошная линия) с медным перекрёстным кабелем (чёрная прерывистая линия). В случае ошибки порты не поднимутся (линки не загорятся зелёным цветом).

Для подключения к интернет-облако кабельный модем потребуется коаксиальный кабель. Выберите коаксиальный кабель в окне «Выбор устройства» и прикрепите его к интерфейсу порта 0 кабельного модема и коаксиальному интерфейсу интернет-облака.

Настройка сетевых устройств

Настройте беспроводной маршрутизатор

a. Создание беспроводной сети на беспроводном маршрутизаторе

Нажмите значок Wireless Router на рабочем пространстве Packet Tracer Logical, чтобы открыть окно конфигурации устройства. В окне конфигурации Wireless Router нажмите вкладку GUI, чтобы просмотреть параметры конфигурации для Wireless Router. Затем щелкните вкладку Wireless в графическом интерфейсе, чтобы просмотреть настройки беспроводной сети. Единственным параметром, который необходимо изменить по умолчанию, является имя сети (SSID). Здесь введите имя «HomeNetwork», как показано на рисунке.

б. Настройка подключения к Интернету на беспроводном маршрутизаторе

Нажмите вкладку «Настройка» в графическом интерфейсе Wireless Router. В настройках сервера DHCP убедитесь, что выбрана кнопка «Включено» и настройте статический IP-адрес DNS-сервера как 208.67.220.220, как показано на рисунке.

с. Перейдите на вкладку «Сохранить настройки».

Настройте ноутбук

a. Настройка портативного компьютера для доступа к беспроводной сети

Нажмите значок «Ноутбук» на рабочем месте Packet Tracer Logical, а в окнах конфигурации ноутбука выберите вкладку «Физические». На вкладке «Физик» вам нужно будет удалить медный модуль Ethernet и заменить его на модуль Wireless WPC300N. Для этого сначала выключите ноутбук, нажав кнопку питания на боковой панели ноутбука. Затем удалите установленный в данный момент медный модуль Ethernet, щелкнув модуль на боковой панели ноутбука и перетащите его в панель MODULES слева от окна ноутбука. Затем установите модуль Wireless WPC300N, щелкнув по нему в панели MODULES и перетащив его в пустой порт модуля на стороне ноутбука. Включите ноутбук снова, снова нажав кнопку питания ноутбука. С установленным беспроводным модулем следующая задача — подключить ноутбук к беспроводной сети.

Перейдите на вкладку «Рабочий стол» в верхней части окна конфигурации ноутбука и выберите значок «Беспроводная сеть ПК». После того, как параметры адаптера ноутбука Wireless-N видны, выберите вкладку «Подключить». Беспроводная сеть «HomeNetwork» должна быть видна в списке беспроводных сетей, как показано на рисунке. Выберите сеть и нажмите вкладку «Подключиться», расположенную под информацией о сайте.

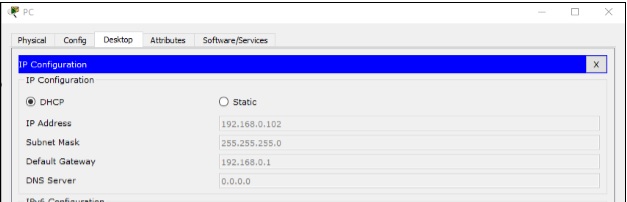

Настройте ПК

a. Конфигурирование ПК для проводной сети

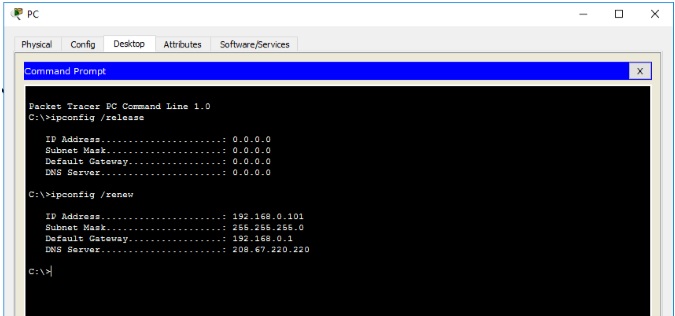

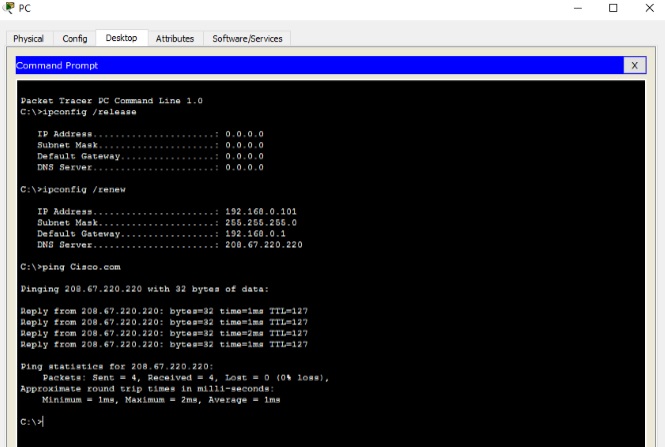

Нажмите значок ПК на рабочем пространстве Packet Tracer Logical и выберите вкладку «Рабочий стол», а затем значок «Конфигурация IP». В окне IP-конфигурации выберите переключатель DCHP, как показано на рисунке, чтобы ПК использовал DCHP для приема IPv4-адреса с беспроводного маршрутизатора. Закройте окно настройки IP.

Нажмите на значок командной строки. Убедитесь, что ПК получил IPv4-адрес, выпустив команду ipconfig / all из команды, как показано на рисунке. ПК должен получить IPv4-адрес в диапазоне 192.168.0.x.

Настройте облако Интернета

a. При необходимости установите сетевые модули.

Нажмите значок «Интернет-облако» в рабочей области «Трассировщик пакетов» и затем перейдите на вкладку «Физические». Для облачного устройства потребуется два модуля, если они еще не установлены. PT-CLOUD-NM-1CX, который предназначен для подключения кабельного модема и PT-CLOUD-NM-1CFE, который предназначен для подключения медного Ethernet-кабеля. Если эти модули отсутствуют, отключите физические облачные устройства, нажав на кнопку питания и перетащите каждый модуль на пустой порт модуля на устройстве, а затем снова включите устройство.

б. Определите тип поставщика.

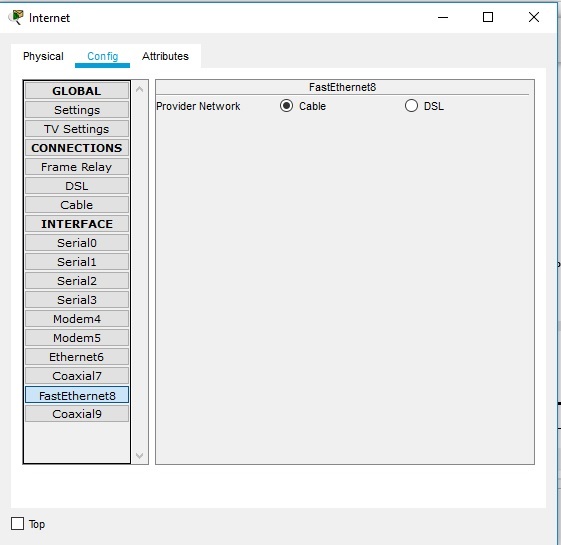

На вкладке «Конфигурация» нажмите «FastEthernet8» в «INTERFACE» на левой панели. В окне конфигурации FastEthernet8 выберите «Кабель» в качестве сети поставщика, как показано на рисунке.

с. Идентификация портов From и To

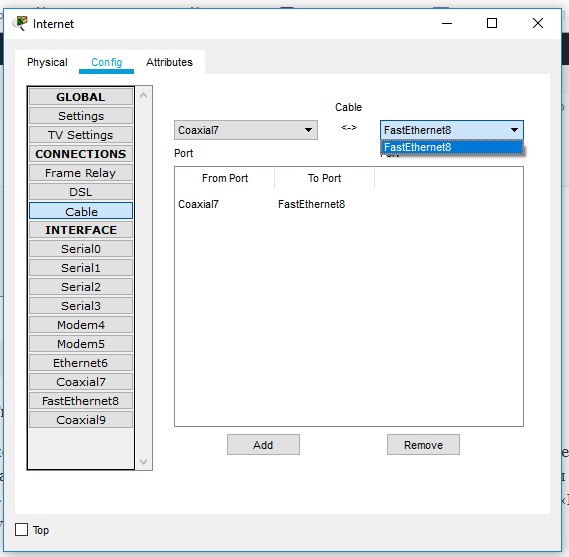

Перейдите на вкладку «Конфигурация» в окне «Облако». В левой панели нажмите «Кабель» под разъемами CONNECTIONS. В первом раскрывающемся списке выберите Coaxial7, а во втором выпадающем списке выберите «FastEthernet8», затем нажмите кнопку Add, чтобы добавить их как «От порта» и «В порт», как показано на рисунке.

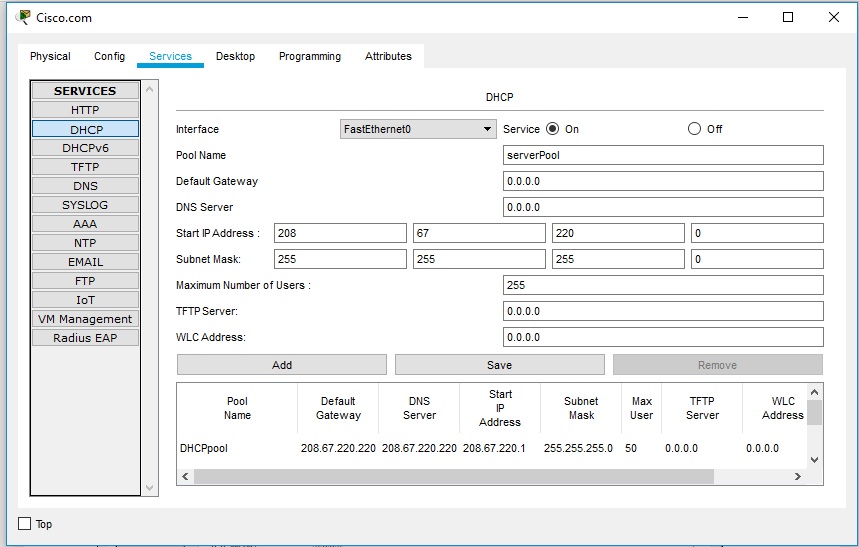

В окне конфигурации DHCP настройте DHCP, как показано на рисунке, со следующими настройками.

- Нажмите «Вкл.», Чтобы включить службу DCHP.

- Имя пула: DHCPpool

- Шлюз по умолчанию: 208.67.220.220

- DNS-сервер: 208.67.220.220

- Запуск IP-адреса: 208.67.220.1

- Маска подсети 255.255.255.0

- Максимальное количество пользователей: 50

Нажмите «Добавить», чтобы добавить пул

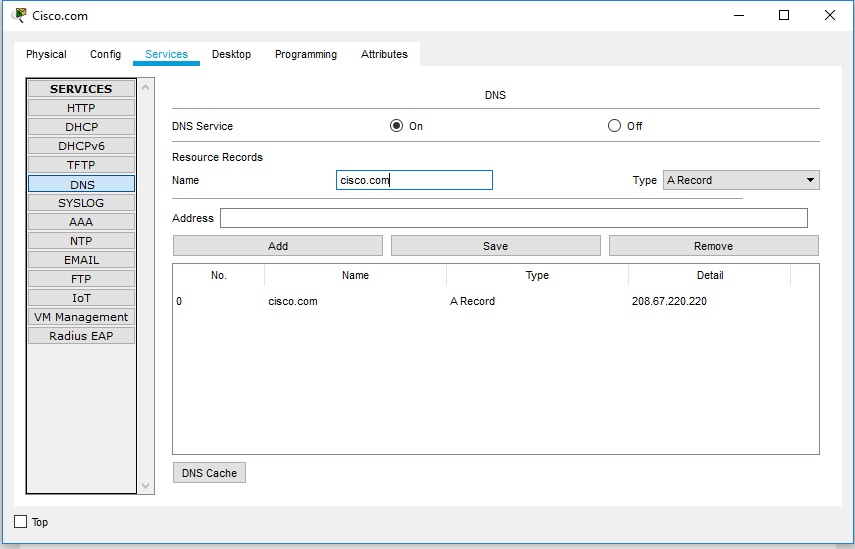

На вкладке «Службы» выберите DNS из служб, перечисленных на левой панели.

Настройте службу DNS, используя следующие настройки, как показано на рисунке.

Нажмите «Добавить», чтобы добавить настройки службы DNS

Выберите вкладку «Конфигурация». Нажмите «Настройки» в левой панели. Настройте глобальные настройки сервера следующим образом:

- Выберите Статический

- Шлюз: 208.67.220.1

- DNS-сервер: 208.67.220.220

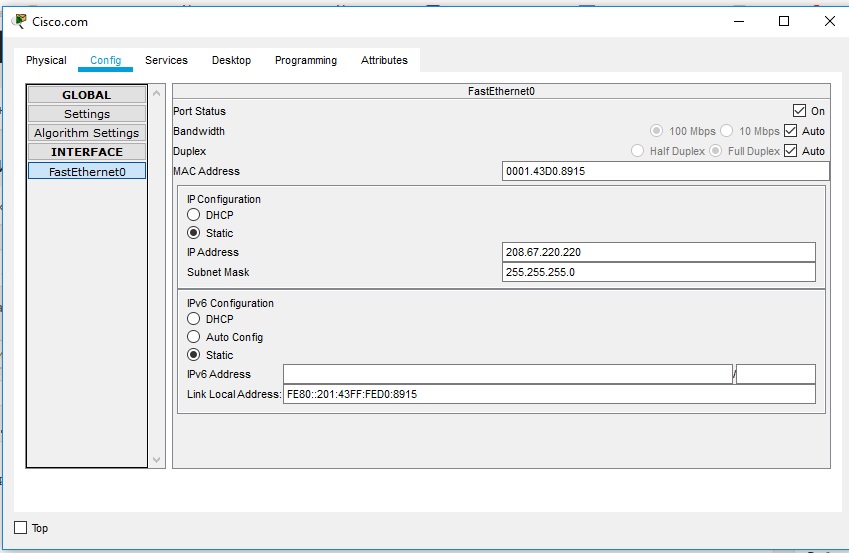

Нажмите «FastEthernet» в левой панели вкладки «Конфигурация». Настройте параметры интерфейса FastEthernet на сервере следующим образом:

- Выберите «Статический» при настройке IP-адреса

- IP-адрес: 208.67.220.220

- Маска подсети: 255.255.255.0

Проверка подключения

Обновите настройки IPv4 на ПК

a. Убедитесь, что ПК получает информацию о конфигурации IPv4 от DHCP.

Нажмите на ПК в рабочем пространстве Packet Tracer Logical, а затем выберите вкладку Desktop в окне конфигурации ПК.

Нажмите значок командной строки

Готовая лабораторная работа Потребуется версия Cisco Packet Tracer 7.2

Чтобы научиться настраивать NAT переходите по ссылке Лабораторная работа №8 | Настройка NAT

Читайте также: