Настройка роутера mikrotik hap lite l2tp

Обновлено: 05.07.2024

В этой статье мы покажем, как сделать настройку L2TP Server с IPSec на MikroTik. Постараемся детально описать все нюансы и тонкости конфигурирования.

На сегодняшний день есть множество способов организовать VPN, но на мой взгляд L2TP является оптимальным выбором, так как данный протокол существует во всех ОС и имеет ряд преимуществ о которых мы поговорим ниже.

Настройка L2TP MikroTik для многих может оказаться не такой уж и простой задачей. Давайте разберемся на практике, так ли это сложно?

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Протокол L2TP не предоставляет механизмов шифрования, поэтому рассмотрим связку L2TP IPSec для подключения удаленных устройств к корпоративной сети. Узнаем как выполнить настройку туннеля L2TP IPSec между MikroTik, что позволит объединить офисы по данной технологии.

IPSec – это набор протоколов служащий для шифрования, аутентификации и обеспечения защиты при отправке IP-пакетов. Основное применение нашел при организации VPN-соединений.

Mikrotik. Настройка L2TP Server

Рассмотрим детальную настройку двух видов туннелей L2TP + IPSec:

- Client-to-site – туннельное соединение, при котором конкретное устройство (ноутбук, домашний ПК) подключается к маршрутизатору. Примером может служить ситуация, когда сотрудник компании из дома подключается к сети организации и получает доступ к сетевым ресурсам;

- Site-to-Site – туннельное соединение, между роутерами Mikrotik.

Настройка туннеля L2TP + IPSec на Mikrotik (site-to-site). Объединяем два офиса

Попробуем объединить два офиса фирмы в одну виртуальную частную сеть (VPN) используя туннельный протокол L2TP в связке с IPSec на оборудовании Mikrotik.

Из схемы мы видим, что Mikrotik в главном офисе (GW1), будет настроен на роль L2TP Server + IPSec, со следующими настройками:

- Внешний IP (WAN): 111.111.111.111;

- IP-адрес VPN Server: 192.168.77.1;

- Адрес в LAN сети: 192.168.13.254.

MIkrotik в филиале (GW2) будет являться VPN-клиентом с настройками:

- Внешний IP (WAN): 222.222.222.222;

- IP-адрес VPN Client: 192.168.77.10;

- Адрес в LAN сети: 192.168.12.254.

Приступаем к настройке.

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

Рекомендуем для туннеля вида Site-to-Site назначить статические IP.

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

Настраиваем Secret

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

Рекомендуем придумывать сложные пароли. Минимум 12 символов разного регистра с использованием спец. символов.

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

Настройка филиала (L2TP Client)

Выполним настройку L2TP клиента. Для этого необходимо на роутере Mikrotik добавить интерфейс с настройками подключения к главному филиалу указав его IP-адрес, идентичные значения IPSec и аутентификации.

Создадим свой профиль для подключения:

Добавляем L2TP Client:

- Connect To – указываем IP-адрес главного филиала (WAN);

- User – имя пользователя, созданное в разделе Secrets;

- Password – пароль учетной записи;

- Profile – профиль подключения созданный в предыдущем шаге;

- Устанавливаем галочку на пункте Use IPSec, активируя набор протоколов шифрования;

- IPsec Secret – вводим ключ шифрования IPSec как на сервере;

- В разделе Allow оставляем метод аутентификации mschap2.

Ждем некоторое время. Если мы все сделали правильно, то увидим букву “R” слева от имени подключения:

Статус туннеля можем посмотреть, зайдя в настройки интерфейса:

Здесь мы видим дату и время, когда туннель поднялся (Last Link Up Time), количество разрывов соединения (Link Downs), время жизни соединения (Uptime), метод шифрования (Encoding) и другие параметры.

Осталось настроить маршрутизацию между подсетями.

Настройка маршрутизации межу офисами

Пропишем маршруты на обоих роутерах Mikrotik. Так подсети увидят друг друга.

Для начала зайдем на роутер главного офиса (GW1), выполним следующие действия:

Укажем удаленную подсеть и шлюз, который будет обрабатывать запросы:

- Dst. Address – Адрес удаленной подсети (филиал);

- Gateway – шлюз (созданный интерфейс в предыдущем шаге), который будет обрабатывать запросы с сети филиала.

Затем зайдем на Mikrotik филиала (GW2), добавим маршрут:

Укажем подсеть главного офиса и назначим Gateway:

- Dst. Address – адрес удаленной подсети (главный офис);

- Gateway – шлюз (созданный интерфейс), который будет обрабатывать запросы с сети главного офиса.

Теперь филиалы видят друг друга. На этом настройка L2TP + IPSec между роутерами Mikrotik (Site-to-site), закончена.

Настройка L2TP Server + IPSec на Mikrotik (client-to-site)

Рассмотрим вариант подключения к L2TP Server удаленных сотрудников (client-to-site). На практике данный способ применяется, когда работник компании уехал в командировку и ему надо иметь доступ к внутренним ресурсам локальной сети фирмы. Таким образом, сотрудник со своего ноутбука устанавливает VPN соединение по которому получает доступ к локальным ресурсам сети.

Создаем пул адресов

Первым шагом назначим пул адресов, которые побудут получать клиенты, подключаемые по VPN:

В окне “New IP Pool” укажем название пула и диапазон адресов:

Профиль подключения

Дальше создадим свой профиль для L2TP соединений:

Выполним настройку профиля следующим образом:

- Name – произвольное имя профиля;

- Local Address – назначим адрес L2TP Серверу;

- Pool-адресов, из которого будут назначаться IP подключаемым пользователям (Remote Address);

- Change TCP MSS: yes –изменять максимально возможный размер сегмента TCP. Текущая настройка немного повысит устойчивость соединения.

- Use UpnP: no – отключим использование службы UPnP.

На вкладке “Limits” ограничим подключение единственным соединением:

Создание пользователя

На вкладке “Secrets” укажем настройки имени пользователя, пароль и профиль для подключения:

- Name – произвольное имя пользователя. Желательно создавать интуитивно понятные имена;

- Password – пароль пользователя. Желательно использовать сложные пароли;

- Profiles – ранее созданный профиль для подключения.

Включаем L2TP Server

Осталось активировать L2TP Server на Mikrotik, выбрать метод аутентификации, задать профиль по умолчанию, включить IPSec и установить для него ключ шифрования:

- Interface => L2TP Server.

- Поставим галочку у пункта “Enabled”;

- Default Profile – укажем ранее созданный профиль, который будет использоваться по умолчанию для подключений.

- Оставим метод аутентификации mschap2;

- Use IPsec: yes – включаем использование IPSec;

- IPsec Secret – придумаем и установим ключ шифрования для IPSec.

- OK.

Настройка подключения на стороне клиента

На компьютере или ноутбуке сотрудника настроим VPN-соединение до L2TP Сервера. Приведу пример, как это можно сделать на ОС Windows 10.

Откроем “Центр управления сетями…”, затем создадим подключение, как показано на рисунке ниже:

Следующим шагом выберем вариант подключения:

Выполним подключение через Интернет с помощью VPN:

Следующим шагом введем внешний адрес (WAN) роутера Mikrotik и произвольное имя для соединения:

В нашем примере маршрутизатору Mikrotik назначен внешний IP 111.111.111.111, у вас это будет свой адрес.

Продолжим настройку VPN соединения:

Откроем свойства созданного соединения:

Перейдем на вкладку “Безопасность”, выполнив настройку как показано на рисунке ниже:

Откроем дополнительные параметры (5 шаг на рисунке) и укажем ключ IPSec, который мы указали ранее в настройках L2TP Server, параметром IPsec Secret:

Далее откроем вкладку “Сеть”, уберем галочку с протокола TCP/IPv6 и откроем свойства протокола TCP/IPv4:

Нажмем кнопку “Дополнительно” и запретим использовать основной шлюз в удаленной сети, сняв галочку с соответствующего пункта:

Важно! Игнорируя текущий пункт настройки, после установки VPN соединение пропадет интернет.

Подключаем созданное VPN-соединение:

Настройка маршрутизации L2TP-клиента

Подключение установилось. Следующим шагом укажем постоянный статический маршрут прописав шлюз для удаленной подсети.

Откроем командную строку с правами администратора и выполним команду:

route add 192.168.13.0 mask 255.255.255.0 10.10.10.1 if 49 /p

- 192.168.13.0 – локальная подсеть организации;

- 255.255.255.0 – маска этой подсети;

- 10.10.10.1 – шлюз (адрес устройства Mikrotik, который мы задавали в настройках профиля);

- 49 – номер созданного VPN интерфейса (можно узнать командой route print);

- /p – параметр, указывающий на то, что сделать маршрут постоянным. Иначе после перезагрузки данный маршрут удалится.

Пример, как можно посмотреть номер интерфейса:

На этом настройка L2TP Server + IPSec на Mikrotik закончена. Надеюсь, данная статья была для вас полезной.

Освоить MikroTik вы можете с помощью онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA. Автор – официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто еще не держал его в руках. В состав входят 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

2. Делаем сброс (можно пропустить, если роутер на заводских настройках):

– Выключаем роутер из сети.

– Зажимаем кнопку Reset и держим.

– Включаем питание.

– Замигала кнопка АСТ (

6 cек.), отпускаем Reset.

Подключаем по схеме:

В настройках сетевой карты TCP/IP выставляем автоматически. Компьютер должен получить IP-адрес вида 192.168.88.*

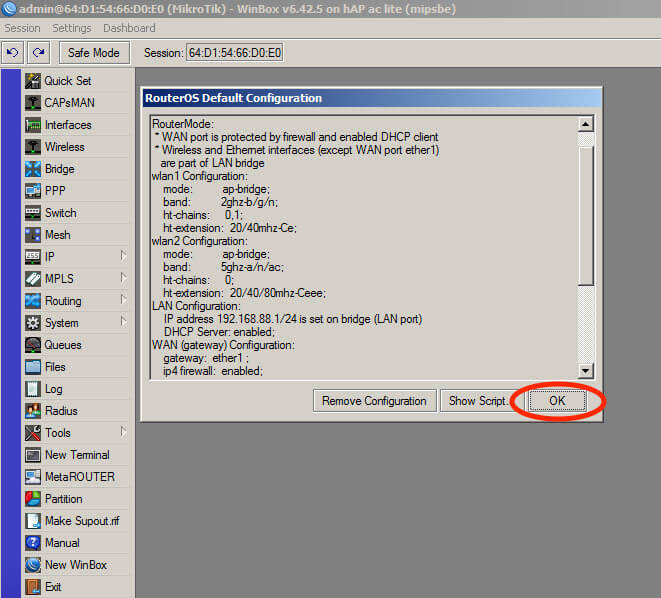

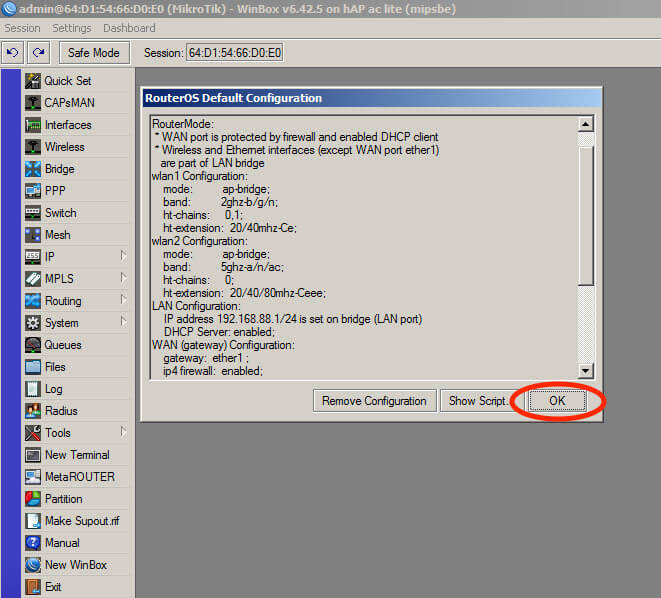

Запускаем Winbox, нажимаем на пустую кнопку, из списка выбираем наш роутер, Login – admin, Password – оставляем пустым и нажимаем Connect (не путать с Connect to ROM). В появившемся окне нажимаем на Ok и попадаем в основное окно.

В итоге имеем преднастройку роутера:

– DHCP-Client на первом порту;

– Локальная сеть 192.168.88.0/24 на 4 порта и на Wi-Fi;

– DHCP-Server тоже включен для локальной сети (eth и Wi-Fi);

– Преднастроенный Wi-Fi без пароля.

3. Установим пароль для входа на роутер.

Заходим System Users, открываем пользователя admin, нажимаем на Password и вводим придуманный пароль, повторяем его. Рекомендуется поменять и имя, т.е. admin на что-то другое.

4. Прошиваем и добавляем нужные опции:

Нажимаем Files, в открывшееся окно перетаскиваем файл скачанной прошивки .npk

После загрузки она должна появиться в списке.

Затем выбираем System Reboot. После этого произойдет перезагрузка роутера и прошивка установится. Таким же образом нужно установить следующие пакеты: multicast-6.*-mipsbe.npk(для IPTV) ,&&nspb;ntp-6.*-mipsbe.npk (синхронизация времени), wireless-6.*-mipsbe.npk (для версий с Wi-Fi) и другие, если знаете, что они Вам нужны.

Необходимые пакеты можно добавить позже по тому же принципу – System Reboot.

5. Открываем IP - Firewall, во вкладке Filter Rules нажимаем "+", чтобы добавить новое правило:

Chain - input

Protocol 17(udp)

Dst. Port 53

Во вкладке Action выбираем Action drop, Нажимаем Apply - OK.

Перетягиваем наше правило вверх в списке.

Настройка Wi-Fi на примере hAP ac lite 2

1. Выбираем опцию Wireless wlan1, на вкладке Wireless справа нажимаем Advanced Mode:

Mode ap bridge – режим работы в качестве точки доступа;

Band 2GHz-B/G/N – режим работы точки доступа;

Chanel Width 20/40MHz Ce – ширина рабочей полосы;

Frenquency Auto – рабочая частота (канал);

SSID hAP-2Ghz – имя сети (можно своё произвольное);

Wireless Protocol 802.11;

Security Profile default – настроенный выше профиль с шифрованием и паролем для доступа;

Frenquency Mode regulatory-domain – согласно разрешенному диапазону;

Country russia регион;

Antenna Gain усиление антенны, можно 0;

WMM Support enabled – передача мультимедиа;

Bridge Mode enabled – раздача Интернета в локальный бридж;

Multicast Helper full – раздача мультикаста тем клиентам, кто его запросил.

2. Переходим на вкладку Advanced

Distance indoors – внутри помещений;

Hw. Retries 5 – кол-во попыток повторной отправки потерянных пакетов по радиоканалу;

Hw. Protection Mode rts cts – механизм защиты сети;

Adaptive Noise Immunity ap and client mode – автоподстройка к собственному и клиентскому радиоканалу.

3. Переходим на вкладку HT:

TX/RX Chains все галочки – chain0/1 – две антенны работают на приём/передачу;

AMPDU Priorities 0 – приоритет трафика по Wi-Fi (0 – без приоритетов).

4. Вкладка Nstreme:

Enable Poling без галочки – полинговый протокол не используем;

Framer Policy dynamic size – метод упаковки больших пакетов.

5. Вкладка TX Power default – регулировка мощности сигнала согласно внутренней таблице параметров сети.

Дальше идут уже диагностические вкладки, по которым можно судить о мощности и качестве сигнала, оптимальности использования канала и проходящего трафика.

6. Установка пароля.

В опции Wireless на вкладке Security Profiles открываем дефолтный профиль:

Mode dynamic keys

Authentication Types WPA PSK, WPA2 PSK – стандарты беспроводного шифрования;

Unicast и Group Ciphers tkip и aes ccm – первое программное шифрование, второе аппаратное. Если установить все галочки, то к сети смогут подключаться новые и старые устройства вне зависимости от поддерживаемого шифрования.

WPA и WPA2 Pre-Shared Key ****** – пароль.

Настройка завершена.

2. Делаем сброс (можно пропустить, если роутер на заводских настройках):

– Выключаем роутер из сети.

– Зажимаем кнопку Reset и держим.

– Включаем питание.

– Замигала кнопка АСТ (примерно 6 cек.), отпускаем Reset.

Подключаем по схеме:

В настройках сетевой карты TCP/IP выставляем автоматически. Компьютер должен получить IP-адрес вида 192.168.88.*

Запускаем Winbox, нажимаем на пустую кнопку, из списка выбираем наш роутер, Login – admin, Password – оставляем пустым и нажимаем Connect (не путать с Connect to ROM). В появившемся окне нажимаем на Ok и попадаем в основное окно.

3. Установим пароль для входа на роутер.

Заходим System Users, открываем пользователя admin, нажимаем на Password и вводим придуманный пароль, повторяем его. Рекомендуется поменять и имя, т.е. admin на что-то другое. Убедительная просьба - не игнорировать данный шаг в целях безопасности!

4. Прошиваем и добавляем нужные опции:

Нажимаем Files, в открывшееся окно перетаскиваем файл скачанной прошивки .npk

После загрузки она должна появиться в списке.

Затем выбираем System Reboot. После этого произойдет перезагрузка роутера и прошивка установится. Таким же образом нужно установить следующие пакеты: multicast-6.*-mipsbe.npk(для IPTV) , ntp-6.*-mipsbe.npk (синхронизация времени), wireless-6.*-mipsbe.npk (для версий с Wi-Fi) и другие, если знаете, что они Вам нужны.

Необходимые пакеты можно добавить позже по тому же принципу - System Reboot.

Настройка L2TP + Dynamic IP

1. Заходим IP DHCP Client, открываем предустановленную конфигурацию, переходим на вкладку Advanced, в поле Default Route Distance, меняем значение на 2.

2. Заходим в опцию PPP и добавляем новый интерфейс, нажав на знак + и выбрав в списке L2TP Client. На вкладке General поле Name произвольно, например, freedom-l2tp. В поле Max MTU/MRU – 1456.

На вкладке Dial Out вносим параметры согласно регистрационной карточки абонента:

Не забудьте поставить галочку Add Default Route. Нажимаем Apply и OK, произойдет соединение.

3. Создаем правило NAT для локальной сети.

Открываем IP Firewall, выбираем вкладку NAT, нажимаем на знак + и добавляем новое правило. На вкладке General в поле Chain srcnat, Src. Address 192.168.88.0/24

На вкладке Action masquerade. Нажимаем Apply и OK.

4. Открываем IP - Firewall, во вкладке Filter Rules нажимаем "+", чтобы добавить новое правило:

Chain - input

Protocol 17(udp)

Dst. Port 53

Во вкладке Action выбираем Action drop, Нажимаем Apply - OK

Перетягиваем наше правило вверх в списке.

Настройка Wi-Fi на примере hAP ac lite 2

1. Выбираем опцию Wireless wlan1, на вкладке Wireless справа нажимаем Advanced Mode:

Mode ap bridge – режим работы в качестве точки доступа;

Band 2GHz-B/G/N – режим работы точки доступа;

Chanel Width 20/40MHz Ce – ширина рабочей полосы;

Frenquency Auto – рабочая частота (канал);

SSID hAP-2Ghz – имя сети (можно своё произвольное);

Wireless Protocol 802.11;

Security Profile default – настроенный выше профиль с шифрованием и паролем для доступа;

Frenquency Mode regulatory-domain – согласно разрешенному диапазону;

Country russia регион;

Antenna Gain усиление антенны, можно 0;

WMM Support enabled – передача мультимедиа;

Bridge Mode enabled – раздача интернета в локальный бридж;

Multicast Helper full – раздача мультикаста тем клиентам, кто его запросил.

Добрый день коллеги. Сегодня я покажу на деле как настроить L2TP Server на оборудовании Mikrotik. Конфигурация будет простая, без наворотов типа IPSEC. Но не стоит этим пренебрегать, т.к. стандартное шифрование весьма слабое и строить линки site-to-site без IPSEC я бы не рекомендовал.

Немного о протоколе L2TP

L2TP – протокол туннелирования второго уровня. Используется для поддержки виртуальных частных сетей. Отличительной особенностью, является, возможность работы не только в IP сетях, но и в ATM, X.25 и Frame Relay. Клиент-серверный протокол, всегда есть клиент и сервер. Использует на транспортном уровне UDP порт 1701 – большой плюс для трафика, которому не нужно подтверждение каждого пакета (IP телефония, видеонаблюдение), а значит работает быстрее. Но и в этом его минус, шифрование пакетов алгоритмом MPPE 128bit RC4 никого не напугаешь.

Конфигурирование

Используем наш уже знакомый лабораторный стенд с Mikrotik CHR версии 6.46.2 на борту. Мы находимся справа внизу в офисе SPB (Office-SPB).

- Office-SPB клиент;

- Office-Moscow сервер;

- NetworkCore выполняет роль провайдера, он будет заниматься обычной маршрутизацией;

- Office-Moscow ether1 смотрит в интернет 172.16.10.2/24;

- Office-SPB ether1 смотрит в интернет 172.16.11.2/24;

- Office-Moscow имеет bridge “General-Bridge” в локальной сети 192.168.11.1/24;

- Office-SPB имеет bridge “General-Bridge” в локальной сети 192.168.10.1/24;

- IP ПК в локальной сети Office-Moscow 192.168.11.2;

- IP ПК в локальной сети Office-SPB 192.168.10.2;

- Адресация в VPN сети 172.16.25.0/24.

Создание IP пула

На оборудовании Mikrotik есть нюанс с клиент серверными протоколами VPN – соединение не установится до тех пор, пока мы не назначим IP адреса с обоих сторон. Поэтому создадим пул для VPN клиентов. Подключаемся к московскому роутеру и открываем IP-Pool.

Добавляем пул, задаем имя и адреса.

Next Pool указывать не будем. Так же отмечу, что используем мы в VPN /32 маску подсети.

CLI:

/ip pool add name=L2TP-Clients ranges=172.16.25.2-172.16.25.10

Создание профиля подключения

Переходим к созданию профиля L2TP для нашего сервера. Создаем его в PPP – Profiles.

Создаем профайл. Указываем:

- Имя профиля;

- Local Address – следует указать статический адрес внутри VPN, в нашем случае 172.16.25.1;

- Remote Address – созданный на предыдущем шаге пул из выпадающего списка;

- Change TCP MSS – No;

- Use UPnP – No.

Переходим на вкладку Protocols, ставим значения:

- Use MPLS – No;

- Use Compressions – Yes;

- Use Encryption – Yes.

Переходим в Limits, выставляем значение Only One в No.

Сохраняем и смотрим на результат.

CLI:

/ppp profile add change-tcp-mss=no local-address=172.16.25.1 name=L2TP-Server-General only-one=no remote-address=L2TP-Clients use-compression=yes use-encryption=yes use-mpls=no use-upnp=no

Включение L2TP сервера

Будем ориентироваться на повышение безопасности аутентификации и отключим старые протоколы. Если у вас есть устройства не поддерживающие современные протоколы аутентификации, то не забудьте включить их обратно. Переходим в PPP – Interface – L2TP Server.

Выставляем следующее параметры:

- Enable – ставим галочку;

- Default Profile – L2TP-Server-General;

- mschapv1, chap, pap – снимаем галочки;

- Use IPsec – ничего не ставим, т.к. мы не будем использовать IPSEC.

Сохраняем и переходим далее.

CLI:

/interface l2tp-server server set authentication=mschap2 default-profile=L2TP-Server-General enabled=yes

Настройка firewall

Необходимо создать разрешающее правило входящего трафика L2TP на нашем mikrotik в firewall для UDP порта 1701. Приступим к реализации. IP – Firewall – Filter создаем новое правило.

В General нас интересует:

- Chain – input;

- Protocol – UDP;

- Dst. Port – 1701;

- Connection State – New.

На вкладке Action нас интересует accept.

Сохраняем.

CLI:

/ip firewall filter

add action=accept chain=input connection-state=new dst-port=1701 protocol=udp

add action=accept chain=input connection-state=established,related

На самом деле, данное правило будет работать только для новых пакетов пришедших на роутер, для остальных пакетов – нет, а значит сессия не оживет. Чтобы сессии жили и им было хорошо нужно еще одно правило, которое разрешает все устоявшиеся входящие соединения. Создаем еще одно правило.

- Chain – input;

- Connection State – established, related;

- Action – accept.

На этом, пожалуй, все. Настройка сервера L2TP завершена.

Далее мы рассмотрим настройку L2TP-клиента и конечно же всеми любимый IPSEC.

89 вопросов по настройке MikroTik

Вы хорошо разбираетесь в Микротиках? Или впервые недавно столкнулись с этим оборудованием и не знаете, с какой стороны к нему подступиться? В обоих случаях вы найдете для себя полезную информацию в курсе «Настройка оборудования MikroTik». 162 видеоурока, большая лабораторная работа и 89 вопросов, на каждый из которых вы будете знать ответ. Подробности и доступ к началу курса бесплатно тут.

Небольшая шпаргалка по настройке базового VPN по протоколу l2tp с общим ключом на микротике.

Предполагается, что базовые настройки интернета/dhcp/firewall сделаны. Вся настройка происходит, через WinBox. В моём примере есть сеть 192.168.51.0/24 (офис).

Настройка IP адресации

Переходим в IP=>Addreses. Создаем отдельную подсеть для VPN-подключений. Это может быть как отдельная маска так и просто другая подсеть. В примере у нас будет другая маска.

- Адрес микротика для этой подсети и префикс маски;

- Маска;

- Указываем на каком интерфейсе это всё работает;

- Не забываем указать комментарий для чего эта настройка;

Настройка IP-пула

Переходим IP=>Pool и создаем пул адресов в нашей подсети, которую мы создали в предыдущем шаге. Эти адреса будут выдаваться VPN-клиентам.

Настройка профиля VPN

Переходим в PPP, дальше кликаем Profiles, нажимаем на плюсик. В окне вписываем данные.

Включаем l2tp сервер

Переходник на вкладку PPP, раздел Interface, нажимаем на L2TP Server

- Включаем L2TP-Server

- Default profile указываем тот, что мы создали (в примере l2tp_default)

- Use IPsec ставим Required

- IPsec Secret придумываем/генерируем ключ

- Caller ID Type указываем Number

Создание учёток для подключения

- Name можно указывать любое удобное. Я предпочитаю указывать в формате: первая буква имени + фамилия на латинском. (S.Gultyaev, например).

Это не просто так. Так сразу будет видно, кто когда подключался, какой трафик бежит, можно проснифать пакеты. Ни в коем случае не делайте одну учётку на несколько сотрудников. Если человек уйдет из компании, то у него могут остаться данные для подключения в вашу сеть, а это не есть хорошо; - Password лучше сгенерировать;

- Service оставляем либо Any (то есть любой) или указываем l2tp;

- Profile оставляем без изменений, т.к. мы уже все настроили в предыдущих шагах.

Остальные параметры не трогаем.

Настройка FireWall

Для удаленных подключений нужно открыть порты 1701,500,4500 по UPDДля начала настроим режим работы моста, чтобы видеть сеть за микротиком.

Переходим в раздел Bridge, выбираем Bridge на котором крутиться наша подсеть 10.13.0.1. И включаем proxy-arp.

Настраиваем правила для того, чтобы VPN-клиенты видели сеть за микротиком.

Переходим в IP=>FireWall вкладка Filter Rules, создаем правило.

- Chain ставим forward (мы указываем, что правило работает на исходящий трафик);

- В Scr. Address пишем подсеть созданную для VPN-клиентов (в примере это 10.13.0.0/24);

- В Dst. Addreses пишем подсеть офиса или туда, куда могут ходить VPN-клиенты (в примере это 192.168.51.0/24);

- Переходим на вкладку Action и выбираем Accept;

- Неплохо было бы указать комментарий к правилу;

Такой не хитрой настройкой мы получили стабильно работающий VPN для небольшой компании. Можно также настроить приоритет трафика, скоро загрузки/отдачи, но об этом поговорим отдельно.

Примечание

Если вам тоже интересна работа с микротиком, то приглашаю почитать запись: Курсы по Микротику

Читайте также: