Настройка snmp на коммутаторе d link

Обновлено: 06.07.2024

Авторизуясь в LiveJournal с помощью стороннего сервиса вы принимаете условия Пользовательского соглашения LiveJournal

Февраль 11, 2017

Изменим строку приветствия свича

conf command_prompt sw111

Создадим аккаунт администратора:

create account admin ИМЯ

config admin local_enable

Включение шифрования пароля:

enable password encryption

Включение возможности восстановления пароля:

enable password_recovery

Параметры serial порта:

config serial_port baud_rate 115200 auto_logout never

Включения доступа через web интерфейс:

enable web 80

Отключение управления коммутатором по SSH:

disable ssh

Включение доступа по telnet:

enable telnet 23

Включение отображения в постраничном режиме:

enable clipaging

Настройка ширины окна терминала:

config terminal width 80

Настройка количества отображаемых строк терминала:

config terminal_line default

Отключение логирования вводимых команд:

disable command logging

Удаление стандартного VLAN:

config vlan default delete 1-18

config vlan default advertisement enable

Создание отдельного VLAN для управления коммутатором:

create vlan core tag 50

config vlan core add tagged 17 advertisement disable

Создание VLAN для пользователей:

create vlan local_smart tag 51

config vlan local_smart add tagged 17

config vlan local_smart add untagged 1-16,18 advertisement disable

Отключение инкапсуляции тегов VLAN в теги VLAN второго уровня:

disable qinq

Отключение авто настройки VLAN и назначение всем портам PVID клиентского VLAN:

disable gvrp

config port_vlan 1-18 gvrp_state disable ingress_checking enable acceptable_frame admit_all pvid 51

Назначение IP адресе коммутатору в VLAN для управления:

config ipif System ipaddress 192.168.1.100/24 vlan core

config ipif System dhcp_option12 state disable

disable autoconfig

config autoconfig timeout 50

Добавление шлюза по умолчанию:

create iproute default 192.168.1.1 1 primary

Включение ограничения broadcast трафика для всех портов:

config traffic control 1-18 broadcast enable multicast disable unicast disable action drop threshold 100 countdown 0 time_interval 5

config traffic control auto_recover_time 0

config traffic trap none

config traffic control log state enable

На всякий случай отключеним зеркалирование портов:

disable mirror

Настройка логов:

config log_save_timing on_demand

disable syslog

config system_severity trap information

config system_severity log information

Настройка сегментации трафика, запрет хождения между портами:

config traffic_segmentation 1-16,18 forward_list 17

config traffic_segmentation 17 forward_list all

Разрешение больших jumbo frame пакетов и настройка портов:

enable jumbo_frame

config ports 1-16 speed auto flow_control disable learning enable state enable mdix auto

config ports 17 medium_type copper speed auto flow_control disable learning enable state enable mdix auto

config ports 17 medium_type fiber speed auto flow_control disable learning enable state enable

config ports 18 speed auto flow_control disable learning enable state enable

Настройка snmp трапов:

disable snmp traps

disable snmp authenticate_traps

disable snmp linkchange_traps

config snmp linkchange_traps ports 1-18 disable

config snmp coldstart_traps enable

config snmp warmstart_traps enable

config rmon trap rising_alarm enable

config rmon trap falling_alarm enable

Отключение IGMP MULTICAST VLAN:

disable igmp_snooping multicast_vlan

config igmp_snooping multicast_vlan forward_unmatched disable

Включение автоматического назначения PVID портам (стандартно включено):

enable pvid auto_assign

Настройка и отключение PORT SECURITY:

config port_security system max_learning_addr no_limit

disable port_security trap_log

config port_security ports 1-18 admin_state disable max_learning_addr 32 lock_address_mode deleteonreset

Время хранения (сек) mac адреса в таблице:

config fdb aging_time 300

config block tx ports 1-18 unicast disable

Разрешим нулевые IP для связки адресов mac + ip:

config address_binding ip_mac ports 1-18 allow_zeroip enable

Можно включить фильтрацию NetBios на портах, так сказать запретить доступ к расшареным дискам:

config filter netbios 1-18 state enable

config filter extensive_netbios 1-18 state enable

Настройка фильтрации вредных DoS пакетов:

config dos_prevention dos_type land_attack action drop state enable

config dos_prevention dos_type blat_attack action drop state enable

config dos_prevention dos_type tcp_null_scan action drop state enable

config dos_prevention dos_type tcp_xmasscan action drop state enable

config dos_prevention dos_type tcp_synfin action drop state enable

config dos_prevention dos_type tcp_syn_srcport_less_1024 action drop state enable

config dos_prevention dos_type ping_death_attack action drop state enable

config dos_prevention dos_type tcp_tiny_frag_attack action drop state enable

config dos_prevention trap disable

config dos_prevention log disable

Блокировка DHCP серверов на всех портах кроме входящего:

config filter dhcp_server ports all state disable

config filter dhcp_server ports 1-16,18 state enable

config filter dhcp_server illegal_server_log_suppress_duration 30min

config filter dhcp_server trap_log enable

Защита от BPDU флуда:

enable bpdu_protection

config bpdu_protection recovery_timer 300

config bpdu_protection trap none

config bpdu_protection log attack_detected

config bpdu_protection ports 1-16,18 state enable

config bpdu_protection ports 1-18 mode drop

Включение функции SAFEGUARD ENGINE:

config safeguard_engine state enable utilization rising 98 falling 90 trap_log enable mode fuzzy

Настройка SNTP параметров времени:

enable sntp

config time_zone operator + hour 2 min 0

config sntp primary 192.168.1.1 secondary 0.0.0.0 poll-interval 40000

config dst disable

Отключение управлением мультикаст трафиком и немного стандартных параметров:

disable igmp_snooping

disable mld_snooping

Параметры ARP:

config arp_aging time 20

config gratuitous_arp send ipif_status_up enable

config gratuitous_arp send dup_ip_detected enable

config gratuitous_arp learning enable

Настройка уведомлений о изменении температуры:

config temperature threshold high 79

config temperature threshold low 11

config temperature trap state disable

config temperature log state enable

Сохранение конфигурации:

save all

Настройка функции защиты от петель на коммутаторах D-Link

Активация самой функции LoopBack Detection (LBD) на коммутаторе:

enable loopdetect

Включение функции на портах с 1 по 5:

config loopdetect ports 1-5 state enable

Настройка recover_timer(время в секундах на которое будет отключен порт если петля обнаружена), interval (интервал между отправкой пакетов обнаружения петли), mode (port-based — блокируется порт или vlan-based — блокируется трафик vlan в котором обнаружена петля).

config loopdetect recover_timer 300 interval 10 mode port-based

Настроим чтобы в логи писалось что обнаружена петля и не отправлялись трапы:

config loopdetect log state enable

config loopdetect trap none

В веб-интерфейсе настроить данную функцию можно в меню «L2 Features» -> «Loopback Detection Settings».

Вопрос: Как работать с VLAN по SNMP на коммутаторе DGS-1100-06ME? Ответ:

configure management vlan:1.enalbe/2.disable

configure Asymmetric vlan:1.enalbe/2.disable

Пример: Создание VLAN 30 с именем vlan30 , untagged 1, tagged 2

snmpset -v2c -c private 10.90.90.90 1.3.6.1.4.1.171.10.134.1.1.7.6.1.6.30 i 5

snmpset -v2c -c private 10.90.90.90 1.3.6.1.4.1.171.10.134.1.1.7.6.1.1.30 s vlan30

snmpset -v2c -c private 10.90.90.90 1.3.6.1.4.1.171.10.134.1.1.7.6.1.2.30 x 0xc0000000

1.3.6.1.4.1.171.10.134.1.1.7.6.1.2.30 0 x c0000000

Шаг 4: Настроить порт 1 нетегированным

snmpset -v2c -c private 10.90.90.90 1.3.6.1.4.1.171.10.134.1.1.7.6.1.4.30 x 0x80000000

snmpset -v2c -c private 10.90.90.90 1.3.6.1.4.1.171.10.134.1.1.7.6.1.6.30 i 1

snmpset -v2c -c private 10.90.90.90 1.3.6.1.4.1.171.10.134.1.1.7.6.1.2.30 x 0x40000000

snmpset -v2c -c private 10.90.90. 1.3.6.1.4.1.171.10.134.1.1.7.6.1.6.30 i 6

Настройка SNMP Traps

Создаем комьюнити:

create snmp community public view CommunityView read_only

Указываем на какой хост и с каким комьюнити отправлять трапы:

create snmp host 172.31.0.12 v2c public

Проверяем настройку отправки snmp traps командой:

show snmp traps

Синхронизация времени по протоколу SNTP

enable sntp

config time_zone operator + hour 5 min 0

config sntp primary 172.31.0.3 secondary 172.31.0.5 poll-interval 720

config dst disable

save

Проверяем настройки:

show sntp

Настройка доступа по протоколу SSH

Проверяем пользователей:

show account

Шифруем сохранённые в энергонезависимой памяти пароли:

enable password encryption

Включаем поддержку доступа к устройству по протоколу SSH:

enable ssh

Явно указываем, каким образом мы будем проходить проверку подлинности:

config ssh authmode password enable

Задаём параметры подключения клиента SSH к серверу:

config ssh server maxsession 3 contimeout 600 authfail 10 rekey never

Вводим заранее созданных пользователей в список допущенных для работы с SSH:

config ssh user root authmode password

Отдельно явно разрешаем использование протокола шифрования трафика SSH:

config ssh algorithm RSA enable

Настройка IP адреса и сетевой маски

config ipif [имя_интерфейса] ipaddress [ip-адрес/маска]

Пример:

config ipif SYS ipaddress 192.168.5.10/24

Просмотр интерфейсов управления.

show ipif

Задание шлюза по умолчанию

create iproute default [ip-адрес_шлюза]

Пример:

create iproute default 192.168.5.1

Просмотра маршрута по умолчанию

show iproute

Удаление маршрута по умолчанию

delete iproute default

Настройка VLAN

Просмотр всех созданных vlan

show vlan

Создание vlan

create vlan [имя_vlan] tag [номер_vlan]

Пример:

create vlan USER tag 813

Добавление vlan на порты

config vlan [имя_vlan] add [untagged | untagged| forbidden] [порты]

Пример:

config vlan USERTAG add untagged 1-3,5

config vlan USERUNTAG add tagged 8,10

config vlan USER add forbidden 9

В первом случае добавляется нетегированная (untagged) vlan на порты 1,2,3,5.

Во втором случае добавляется тегированная (tagged) vlan на порты 8,10.

В третьем случае запрещается прохождение vlan на 9-ом порту.

Настройка vlan управления коммутатора

config ipif [имя_интерфейса] vlan [имя_vlan] ipaddress [ip-адрес/маска] state enable

Пример:

config ipif SYS vlan management ipaddress 192.168.2.40/24 state enable

Удаление default vlan со всех портов.

config vlan default delete 1-26

Команды поиска MAC адреса

show fdb port

Отображение MAC-адресов на заданном порту

show fdb mac_address

Отображает принадлежность MAC-адреса порту коммутатора

Отображение ошибок передачи пакетов на заданном порту

show error ports

Типы ошибок:

CRC Error — ошибки проверки контрольной суммы;

Undersize — возникают при получение фрейма размером 61-64 байта. Фрейм передается дальше, на работу не влияет;

Oversize — возникают при получении пакета размером более 1518 байт и правильной контрольной суммой;

Jabber — возникает при получении пакета размером более 1518 байт и имеющего ошибки в контрольной сумме;

Drop Pkts — пакеты отброшенные в одном из трех случаев:

- Переполнение входного буфера на порту;

- Пакеты, отброшенные ACL;

- Проверка по VLAN на входе;

Fragment — количество принятых кадров длиной менее 64 байт (без преамбулы и начального ограничителя кадра, но включая байты FCS — контрольной суммы) и содержащих ошибки FCS или ошибки выравнивания;

Excessive Deferral — количество пакетов, первая попытка отправки которых была отложена по причине занятости среды передачи;

Collision — возникают, когда две станции одновременно пытаются передать кадр данных по общей сред;

Late Collision — возникают, если коллизия была обнаружена после передачи первых 64 байт пакета;

Excessive Collision — возникают, если после возникновения коллизии последующие 16 попыток передачи пакета окончались неудачей. данный пакет больше не передается;

Single Collision — единичная коллизия.

show address_binding dhcp_snoop binding_entry

Просмотр таблицы dhcp snooping binding

Функция IP-MAC-Port Binding в коммутаторах D-Link позволяет контролировать доступ компьютеров в сеть на основе их IP и MAC-адресов, а также порта подключения. Если какая-нибудь составляющая в этой записи меняется, то коммутатор отбрасывает фреймы от этого мака (аналог фунции IP Source Address Guard на Alcatel’ях). Соответствие мака, порта и ip коммутатор проверяет по таблице dhcp snooping binding. Посмотреть эту таблицу можно командой show address_binding dhcp_snoop binding_entry. Соответственно, если с кокого-либо порта уходят ip-пакеты, в которых ip-адрес отправителя отличен от указанного в этой таблице (скажем 169.254.255.5 или 0.0.0.0, или некорректная статика), то свич такие пакеты отбрасывает, при этом занося в лог следующую запись:

Unauthenticated IP-MAC address and discardet by ip mac port binding (IP 169.254.255.5, MAC 00-24-26-35-56-08, port: 19)

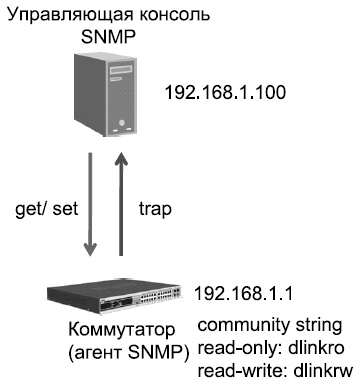

Настройка коммутатора

- Активизировать функцию SNMP глобально на коммутаторе.

RMON (Remote Monitoring)

Спецификация RMON MIB ( Remote MONitoring, удаленный мониторинг ) была разработана сообществом IETF для поддержки мониторинга и анализа протоколов в локальных сетях. Первая версия RMON v.1 ( RFC 2819) основывается на мониторинге информации сетей Ethernet и Token Ring. Ее расширением является RMON v.2 ( RFC 2021), которая добавила к уже имеющимся средствам мониторинга поддержку мониторинга на сетевом уровне и уровне приложений модели OSI .

Реализация RMON основывается на модели "клиент/ сервер ". На устройствах мониторинга, называемых в терминологии RMON "зондами" (probe), установлено специальное программное обеспечение — агент RMON , которое собирает информацию и анализирует пакеты. Зонды действуют как серверы, а приложения сетевого управления, установленные на станциях управления сетью, исполняют роль клиентов. Агенты RMON могут как размещаться на автономных устройствах, так и встраиваться в коммутаторы, маршрутизаторы и другие сетевые устройства. Станция управления сетью и распределенные зонды RMON взаимодействуют по сети по протоколу SNMP .

Несмотря на то, что RMON является расширением протокола SNMP , он отличается от него тем, что зонды RMON могут самостоятельно выполнять сбор и обработку данных. Это позволяет сократить трафик SNMP в сети и нагрузку на станцию управления, причем информация будет передаваться на станцию только когда это необходимо. Расположенные в различных частях сети приложения RMON могут одновременно взаимодействовать и получать информацию от одного и того же зонда.

RMON поставляет информацию в группы RMON MIB , каждая из которых поддерживает определенный набор данных, удовлетворяющих общим требованиям мониторинга сети. RMON v.1 содержит десять групп RMON MIB , а RMON v.2 добавляет к ним еще девять групп RMON MIB . Вместе RMON v.1 и RMON v.2 позволяют собирать статистику о трафике на всех уровнях модели OSI . Из-за того, что при выполнении обработки данных на ресурсы устройств мониторинга ложится большая нагрузка, то производители реализуют на оборудовании ограниченный набор групп RMON MIB . Обычно агент RMON поддерживает только группы statistics , history , alarm и event .

Для настройки RMON на коммутаторах D-Link второго уровня требуется активизировать эту функцию глобально на коммутаторе с помощью команды enable rmon .

При настройке функции на коммутаторе третьего уровня необходимо дополнительно активизировать протокол SNMP и определить Community string .

Функция Port Mirroring

Функция Port Mirroring ("Зеркалирование портов") позволяет отображать (копировать) кадры, принимаемые и отправляемые портом-источником (Source port) на целевой порт ( Target port) коммутатора, к которому подключено устройство мониторинга с целью анализа проходящих через интересующий порт пакетов. Эта функция полезна администраторам для мониторинга и поиска неисправностей в сети.

Следует отметить, что целевой порт и порт -источник должны принадлежать одной VLAN и иметь одинаковую скорость работы. В том случае, если скорость порта-источника будет выше скорости целевого порта, коммутатор снизит скорость порта-источника до скорости работы целевого порта.

На рис. 26.16 показан пример, в котором трафик, передаваемый и получаемый портами 2 и 4, будет зеркалироваться на порт 1, к которому подключено устройство мониторинга.

Читайте также: