Настройка vpn на роутере d link

Обновлено: 04.07.2024

1. Wi-Fi. Беспроводное подключение может быть “узким местом”, не позволяющим получить максимальную скорость доступа в интернет.

От чего зависит скорость Wi-Fi соединения?

1.1. Стандарт. Производители оборудования в целях рекламы указывают на коробках своих устройств максимальную теоретически возможную скорость,

которую покупатель в практической работе получить не может. В таблице приведены значения скорости в зависимости от стандарта беспроводного подключения.

| Стандарт | Теоретически возможная скорость, мбит/c | Максимальная скорость при тестировании, мбит/c |

| 802.11b/g | 54 | 22 |

| 802.11n/150 20мГц | 150 | 45 |

| 802.11n/300 40мГц | 300 | 90 |

| 802.11ac | 1300 и выше | 250 |

Стандарт 802.11ac находится в разработке. Первые версии устройств уже сейчас доступны на рынке и показывают хорошую производительность.

В будущем производители обещают еще более высокие показатели.

1.2. Совместимость роутера и оконечного устройства. Например, если ваш роутер работает по стандарту n, а Wi-Fi адаптер ноутбука – 802.11g,

то соединение между этими устройствами будет по 802.11g. Кроме того, оборудование разных производителей имея один стандарт, могут иметь хорошую или наоборот плохую совместимость.

1.3. Помехи, которые создают устройства работающие на частотах 2,4/5 ГГц. Например, бытовая техника или другие Wi-Fi роутеры, установленные неподалеку.

1.4. Препятствия (двери, стены) между роутером и абонентским устройством ослабляют сигнал, что приводит к снижению скорости работы.

2. Вредоносные программы (вирусы) часто приводят к “торможению” компьютера и снижению его производительности. При измерении скорости, нужно убедиться,

что на компьютере отсутствуют вирусы.

3. Firewall или пакетный фильтр - программа предназначенная для повышения безопасности компьютера. При передаче данных с большой скоростью данная программа может потреблять

большое количество вычислительных ресурсов компьютера. В момент измерения скорости мы рекомендуем отключать Firewall.

4. У старых и медленных процессоров типа Intel Celeron, Atom может не хватить вычислительной мощности. Производительность вашего компьютера должна быть достаточной,

для передачи данных с большой скоростью.

5. Перегрузка участков сети интернет или удаленного сервера.

Данный роутер крайне нестабилен в работе! Не рекомендуется к применению!

Перед настройкой рекомендуется прошить роутер последней версией прошивки. Описание для прошивки роутера можно найти в соответствующей ветке форума .

Ни когда не прошивайте роутеры по Wi-Fi сети (беспроводной) ! Только по LAN проводу.

Для полноценной работы роутера необходимо выполнить все пункты руководства!

Измените параметры протокола TCP/IP сетевой карты у компьютера, на автоматическое получение значений IP адреса и ДНС сервера (DNS) на автоматический (DHCP) ссылка . Затем необходимо включить адаптер питания роутера в электро-розетку.

1. Подключите устройство к компьютеру проводом, поставляющимся в комплекте, в «LAN» порт один из четырех (на картинке обозначены 4 3 LAN 2 1).

2. Провод Интернета (проложеный из коридора) подключите в "INTERNET" (на картинке желтого цвета). До характерного механического щелчка

3. Открываете браузер IE и набираете в строке адреса 192.168.0.1. Возможно, при этом потребуется привести настройки TCP/IP в автоматического получения ip-адресов и ДНС сервера (DHCP). Подключение по беспроводной связи к устройству или попытка открытия настроек через любой другой Интернет-браузер не всегда могут быть успешными ссылка .

4. Далее нажимаем Enter (Ввод) или Переход. И попадаем на web-интервейс настроек роутера.

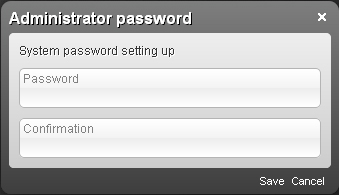

5. Сразу после первого обращения к web-интерфейсу (или после сброса настроек роутера) маршрутизатора откроется страница для изменения пароля администратора, установленного по умолчанию (по умолчанию имя пользователя – admin, пароль – admin).

Советуем оставить имя пользователя – admin, пароль – admin так как маршрутизатор (роутер) не доступен по умолчанию из вне (интернет).

Если предпологаете использовать удаленный доступ к маршрутизатору (роутеру) настоятельно не рекомендуем оставлять пароль по умолчанию "admin" .

| Запомните или запишите новый пароль администратора. В случае утери нового пароля администратора Вы сможете получить доступ к настройкам маршрутизатора только после восстановления заводских настроек по умолчанию при помощи аппаратной кнопки RESET . Такая процедура уничтожит все заданные Вами настройки маршрутизатора. |

6. Далее вводим в полях логин (Login) и пароль (Password) и нажимаем Ввод (Enter)

7. Попадаем в меню настройки роутера.

8. Выбираем в меню LANGUAGE русский язык интерфейса. Далее нажимаем на сохранить.

Дальнейшие настройки должны обязательно завершаться сохранением настроек, иначе изменение не сохраняться!

9. Нажимаем на "Расширенные настройки"

10. Выбираем меню WAN

11. Нажимаем "Добавить"

12. Выбираем тип соединения "PPTP + Статистический IP".

Статья посвящена построению VPN. В ней содержатся теоретические данные о виртуальных частных сетях, практическое руководство по созданию VPN-туннеля между двумя удалёнными офисами на базе маршрутизаторов DI-804HV, изложены некоторые идеи о возможном применении виртуальных частных сетей, а также представлены экспериментальные данные касающиеся производительности DI-804HV.

Теория VPN

- технологии обеспечения гарантированного качества обслуживания для корпоративного трафика, транспортируемого через публичные сети;

- технологии обеспечения информационной безопасности корпоративного трафика передаваемого через публичные сети (например, интернет).

К первой группе VPN-технологий относятся различные специализированные технологии управления QoS (RSVP, DiffServ, MPLS), а также некоторые базовые сетевые технологии с уже встроенными элементами QoS (ATM, Frame relay). Вторая группа VPN-технологий выполняет функции авторизации абонентов корпоративных сетей и функции криптографической защиты передаваемых данных. Как правило, технологии этой группы представляют собой различные реализации механизма инкапсуляции стандартных сетевых пакетов канального (технологии PPTP, L2F, L2TP) сетевого (технологии SKIP, IPSec/IKE) и вышележащих уровней модели OSI/ISO (технологии SOCKS, SSL/TLS). Эти технологии стремительно развиваются и уже сегодня используются для создания распределённых защищённых сетей. В дальнейшем речь пойдёт именно о них.

- VPN на базе маршрутизаторов;

- VPN на базе сетевых операционных систем;

- VPN на базе межсетевых экранов;

- VPN на базе специализированного программного обеспечения

У каждого из вышеперечисленных решений есть свои достоинства и недостатки. Так как мы собираемся строить VPN-туннель на базе маршрутизаторов D-Link DI-804HV, то в поговорим о решениях на базе маршрутизаторов.

- независимость от транспортного уровня, позволяющая использовать его в гетерогенных сетях;

- поддержка в ОС Windows 2000, позволяющая строить комбинированные VPN.

Однако L2TP имеет очень серьёзный недостаток, обусловленный его "канальной природой": для гарантированной передачи защищённого пакета через составные сети все промежуточные маршрутизаторы должны поддерживать этот протокол, что является практически невыполнимым условием, ограничивающим его применение.

Пожалуй, самым основным преимуществом IPSec является то, что это протокол сетевого уровня. VPN, построенные на его базе, работают абсолютно прозрачно для всех приложений, сетевых сервисов, а также для сетей передачи данных канального уровня. IPSec позволяет маршрутизировать зашифрованные пакеты сетям без дополнительной настройки промежуточных маршрутизаторов, поскольку он сохраняет, принятый в IPv4, стандартный IP-заголовок.

Маршрутизатор D-Link DI-804HV полностью поддерживает протокол IPSec. При помощи этого маршрутизатора возможно организовать до 40 туннелей IPSec. В последнюю версию прошивки DI-804HV (ver.1.3) включена поддержка Dynamic VPN, позволяющая осуществлять VPN подключение к корпоративной сети мобильным хостам с непостоянными IP-адресами. DI-804HV предоставляет гибкую и недорогую реализацию VPN для обеспечения сохранности корпоративных данных.

Практика

Итак, перед нами стоит задача: объединить при помощи VPN-туннеля сети главного и удалённого офисов, с тем, чтобы обеспечить безопасный обмен корпоративными данными, а также прозрачный защищённый доступ к Intranet-ресурсам сети главного офиса пользователям сети удалённого офиса через небезопасный Интернет. Оба офиса имеют выделенное подключение к Интернет с реальными статическими IP- адресами. Для осуществления задачи у нас есть два маршрутизатора D-link DI-804HV.

Вот как выглядит схема, которую нам предстоит реализовать. (Все IP-адреса и другие сетевые настройки выдуманы для примера. Естественно, вместо них нужно вписать свои соответствующие настройки.)

Реализация поставленных задач.

Конфигурируем первый DI-804HV:

Шаг 1. Запускаем браузер, заходим на наш маршрутизатор и настраиваем WAN (внешний IP) и LAN (внутренний IP маршрутизатора).

- не забываем отключить в браузере использование прокси-сервера, если таковая настройка имеется;

- внутренний IP -адрес у DI-804HV по умолчанию — 192.168.0.1, поэтому компьютеру, с которого конфигурируется DI-804HV, нужно назначить IP- адрес типа 192.168.0.х;

- логин по умолчанию — "Admin" , пароль пустой;

- для того чтобы внести изменения в конфигурацию маршрутизатора, после всех необходимых манипуляций на соответствующей странице веб-интерфейса нужно нажать кнопку "Apply" и затем "Restart"

Выбираем статический IP — адрес. Указываем внешний IP, маску подсети, шлюз по умолчанию, первичный и вторичный DNS.

Задаём внутренний IP-адрес маршрутизатора, соответствующую маску подсети.

Шаг 2. Настраиваем VPN.

В маршрутизаторе DI-804HV возможно два метода настройки VPN : IKE и Manual. Настроим VPN используя IKE. Напротив ID1 в поле «Tunnel Name» вписываем название нашего туннеля, в выпадающем меню «Method» выбираем IKE, жмём кнопку «More».

Шаг 3. Аналогичным образом настраиваем второй DI-804HV.

Настройки «IKE Proposal» и «IPSEC Proposal» у двух маршрутизаторов совершенно идентичны. Настройки VPN-туннеля у второго маршрутизатора немного отличаются.

Теперь посмотрим как настроены наши компьютеры — Host1 и Host2.

Для того чтобы инициализировать VPN-туннель даём пинг с одного хоста на другой.

Как мы видим на скриншоте, наличие между хостами VPN-туннеля, проходящего через Интернет, остаётся совершенно незамеченным для утилиты ping. Более того, оно будет незаметно и для всех других сетевых приложений и служб. Это замечательное свойство протокола IPSec, обусловленное, как мы уже говорили, тем, что это протокол сетевого уровня, открывает огромные возможности перед системными администраторами компаний, имеющих более чем один офис. Поверх IPSec, например, можно развернуть доменную структуру, организовать работу почты, работу уже созданных систем внутреннего документооборота и других сетевых служб. Это избавляет от необходимости создания в каждом удалённом офисе своего отдельного почтового сервера, своего отдельного домена, избавляет от необходимости нанимать высококвалифицированный персонал для администрирования серверов и для модификации существующих систем документооборота. Всё это в значительной мере экономит средства компании, использующей VPN.

Тестовые стенды

Все тесты проводилось при помощи программы NetIQ Chariot (Version 4.4) и endpoints на компьютерах участвующих в эксперименте. Для тестов использовался скрипт Throughput. В некоторых случаях для наглядности экспериментов менялся параметр «file_size» (увеличивался размер прокачиваемого файла) и «number_of_timing_records» (тоже увеличивался до 400). В экспериментах принимало участие 3 компьютера с процессорами не ниже 1Ghz, один ноутбук с процессором 2Ghz, стомегабитный 5-портовый свитч (ну и 4 DI-804HV естественно).

Экспериментальные данные

Шифрование, применение сложных механизмов аутентификации и увеличение накладных расходов на передачу полезной информации замедляет общую скорость передачи данных. Однако производительности DI-804HV с лихвой хватает для организации полноценной виртуальной частной сети.

Итак, для начала несколько предварительных тестов для полноты общей картины. Посмотрим, какие скорости даёт DI-804HV без применения VPN.

Определим пропускную способность схемы с использованием двух DI-804HV: один из компьютеров использует NAT, другой находится в DMZ*. Фактически мы определим пропускную способность канала на двух маршрутизаторах без VPN.

(*) В режиме DMZ все запросы на внешний IP-адрес маршрутизатора пересылаются на определённый внутренний хост, IP-адрес которого задаётся в настройках DMZ.

Средняя пропускная способность этой схемы равна 36,545 Mbps .

И ещё один небольшой тест: определим производительность NAT DI-804HV. Вот так выглядит эта схема: один из компьютеров подключён к внутреннему порту маршрутизатора (LAN — порту), другой подключён к внешнему порту (WAN — порту).

Средняя пропускная способность этой схемы равна 40,519 Mbps (!).

Из проведённых тестов видно, что без применения VPN DI-804HV показывает очень серьёзные скоростные показатели, позволяющие применять его на высокоскоростных выделенных каналах интернет шириной до 40.5 Mbps.

Теперь перейдём к тестированию VPN. Оценим производительность маршрутизатора при использовании различных видов шифрования в VPN-туннеле. В DI-804HV возможно использовать два вида шифрования DES*и 3DES** .

Вот так выглядит схема эксперимента:

Оценим производительность VPN при использовании в качестве протокола инкапсуляции — протокола AH.*

При организации VPN с использованием в качестве протокола инкапсуляции AH шифрование не используется, поэтому производительность такого VPN-туннеля будет выше, чем производительность туннеля на основе ESP, но и защищённость при этом будет поменьше. В первом мы сейчас наглядно убедимся. Схема эксперимента не изменилась, изменились только протоколы:

Средняя скорость без использования шифрования значительно выше (на 1.866 Mbps) скорости с использованием DES шифрования. Если вы готовы пожертвовать безопасностью ради повышения производительности VPN-туннеля, то этим можно воспользоваться.

И на последок проведём ещё один, на мой взгляд, очень интересный тест VPN на базе DI-804HV в условиях наиболее приближенных к реальным. Создадим на базе одного маршрутизатора сразу несколько туннелей и одновременно замерим скорость каждого из них. Напомню, при помощи DI-804HV можно создать до 40 VPN-туннелей. Вот схема эксперимента:

Мы создали два криптованных VPN-туннеля (1-2 и 1-3) и одновременно замерили их производительность. Получился вот такой вот график:

Распределение суммарной производительности, между двумя VPN-туннелями.

Средняя производительность первого VPN-туннеля (1-2) составила 2.907 Mbps, второго (1-3) — 2.604 Mbps. Интересный факт: суммарная средняя производительность обоих туннелей составила 5.511 Mbps, а когда мы тестировали работу одного VPN-туннеля с 3DES шифрованием — его производительность равнялась 4.159 Mbps. Скорость в каждом VPN-туннеле упала, но суммарная средняя производительность маршрутизатора увеличилась. Неужели DI-804HV начал работать быстрее с увеличением нагрузки? :)

Попробуем ответить на этот вопрос. Усложним схему эксперимента: добавим ещё один криптованный VPN-туннель (1-4) и одновременно замерим производительность уже трёх VPN-туннелей (1-2, 1-3 и 1-4).

Распределение суммарной производительности, между тремя VPN-туннелями.

Средняя производительность туннеля 1-2 составила 1,963 Mbps, туннеля 1-3 — 2,048 Mbps, туннеля 1-4 — 1,743 Mbps. Суммарная средняя производительность составила 5,754 Mbps (в предыдущем эксперименте она равнялась 5,511 Mbps). Прежняя тенденция сохраняется: скорость в каждом VPN-туннеле упала, но и суммарная производительность DI-804HV снова увеличилась. Маршрутизатор отлично справляется с серьёзной нагрузкой и показывает хорошие скоростные показатели, позволяющие использовать его на выделенных каналах интернет шириной до 7 Mbps, а без использования VPN до 40,5 Mbps.

Выводы

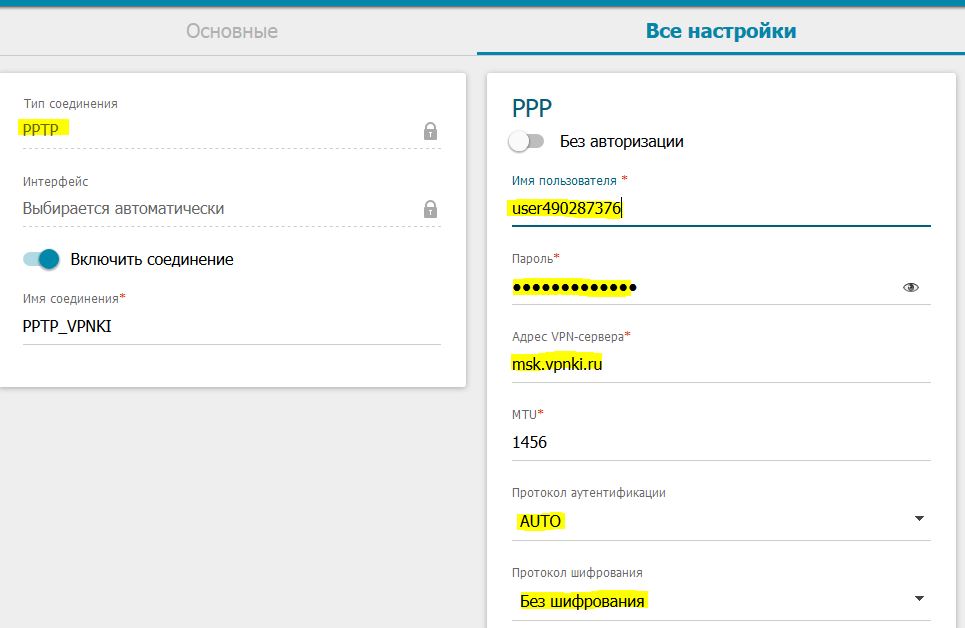

2. Перейдите на вкладку "Все настройки".

Выберите тип соединения - PPTP и оставьте выбор интерфейса в "Автоматически"

Укажите VPN сервер - msk.vpnki.ru, протокол аутентификации оставьте в "Авто", параметр Шифрование поставьте - "Без шифрования"

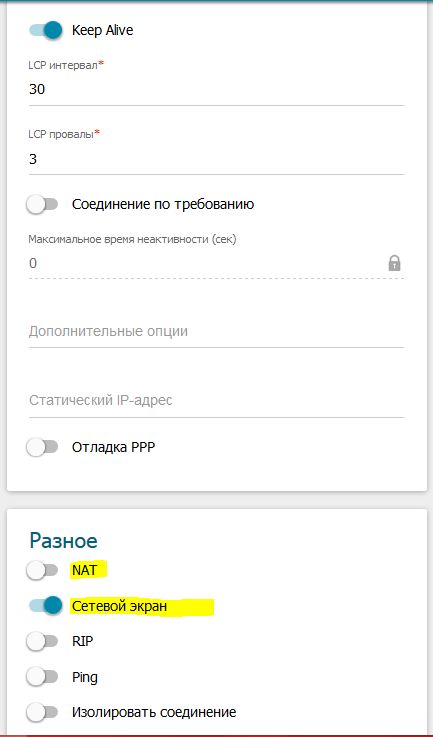

3. Чуть ниже на странице выключите функцию NAT для туннельного интерфейсе. Сетевой экран можете оставить включенным. Нажмите "Применить" внизу страницы.

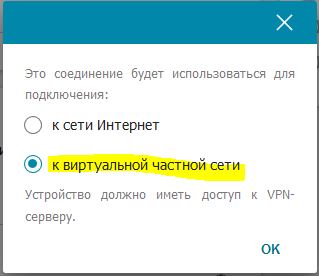

ВАЖНО! После нажатия на кнопку "Сохранить" система предложит вам выбор назначения интерфейса.

В качестве выбора будет предложено использовать вновь созданный интерфейс в качестве подключения к сети Интернет или для подключения к виртуальной частной сети. Вам необходимо указать, что соединений будет использоваться для подключения к виртуальной частной сети.

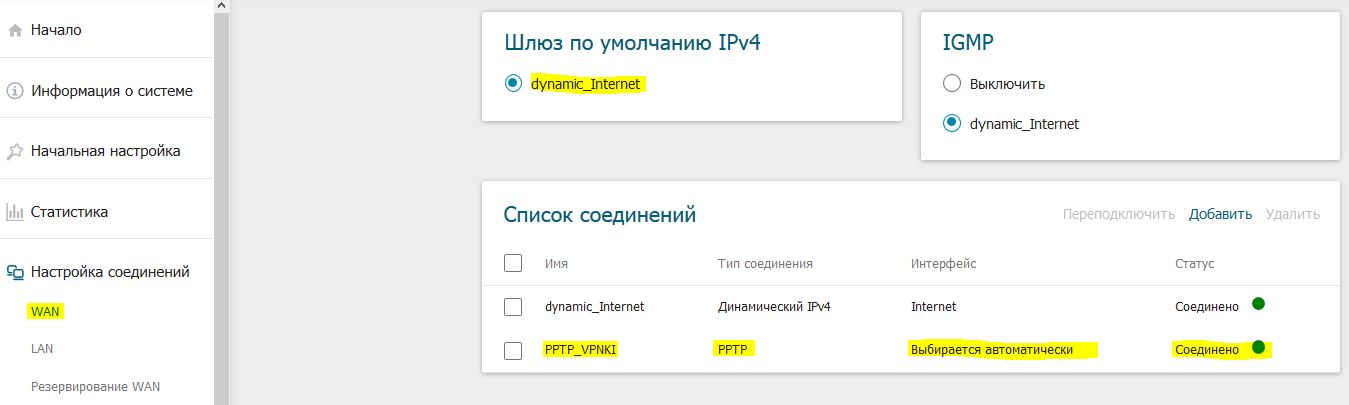

4. После успешного сохранения VPN соединения маршрутизатор попытается установить соединение и в результате вы можете увидеть следующую информацию о соединении:

5. После установления VPN соедиенения к системе VPNKI можно перейти к настройкам маршрутов.

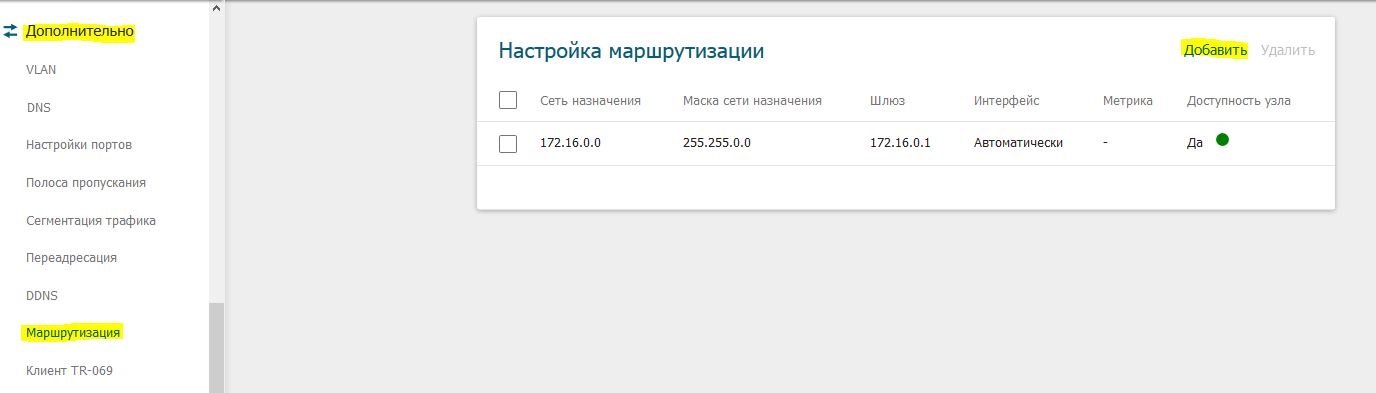

Для этого перейдите на вкладку "Дополнительно" => "Маршрутизация" и нажмите "Добавить" новый маршрут. Вам необходимо добавить как минимум один маршрут к сети 172.16.0.0 с маской 255.255.0.0 и шлюзом 172.16.0.1 так чтобы получился результат показыннй на рисунке ниже.

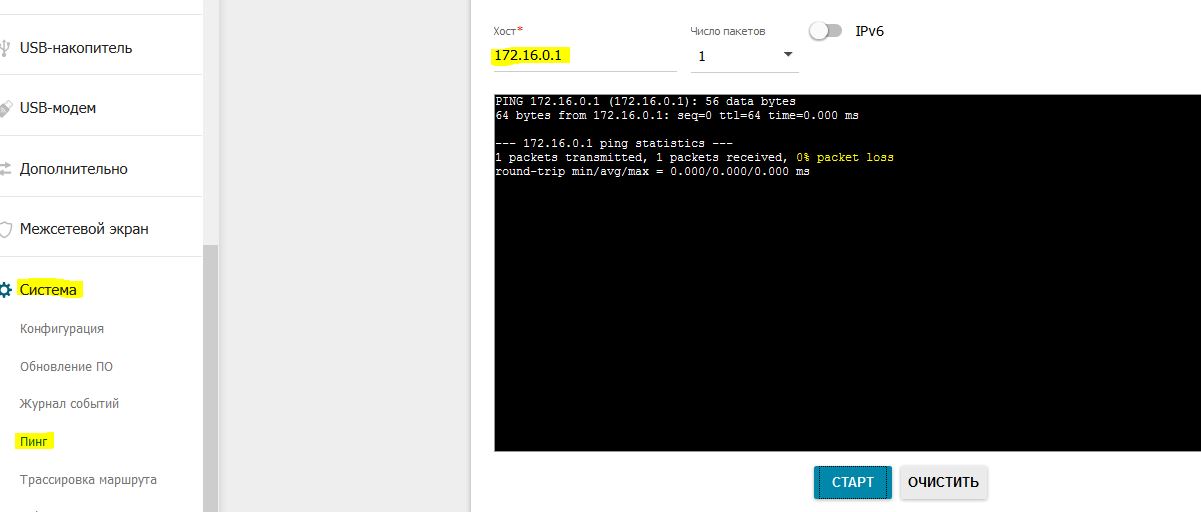

6. Проверить соединение вы можете выполняя команду Пинг адреса 172.16.0.1

Важно!

Так как в настройках VPN подключения был включен "Сетевой экран" (п.3), то для передачи трафика между LAN и VPN интерфейсами необходимо настроить правила межсетевого экрана. Это можно сделать в пункте меню "Межсетевой экран" - "IP фильтр". В этом пункте вам необходимо разрешить взаимодействие адресов сети VPNKI - 172.16.0.0/16 с адресами вашей локальной сети по протоколам ICMP, TCP и UDP.

В качестве тестовой конфигурации вы можете пока выключить настройку "Сетевой экран" в настройках VPN соединения и экспериментировать без нее.

Особенность 1

Для использования соединения с шифрованием вам необходимо в настройках соединения:

- использовать авторизацию MS-CHAPv2 и указать что будет использоваться шифрование (MPPE)

Для соединения без шифрования вам необходимо:

- использовать авторизацию CHAP и указать, что шифрование использоваться не будет .

Будьте внимательны,

все иные сочетания методов авторизации и шифрования будут приводить к неработоспособности подключения.

Особенность 2

Работа протокола PPTP осуществляется с использованием протокола GRE, с которым у некоторых интернет провайдеров России имеются технические сложности. Эти сложности не позволят вам использовать PPTP для построения VPN туннлей. К таким провайдерам относятся МГТС (Московская городская телефонная сеть), Yota, Мегафон. Однако, такая ситуация не во всех частях их сетей.

Для пользователя ситуация будет выглядеть так, что проверка имени пользователя и пароля проходить не будут. Точнее до этого момента даже не дойдет. В пункте меню "События безопасности" вы будете видеть начало успешного подключения и последней будет являться фраза, говорящая о том, что мы готовы проверять имя и пароль, но .

Access granted. No whitelist is set for user. Ready to check username / password.

Отсуствие соединения и дальнейших записей в логе (при том, что вы твердо уверены в том, что логин и пароль верные), скорее всего, говорит о том, что GRE у вашего провайдера не пропускается. Можете погуглить на этот счет.

Наша система будет работать с многими типами домашних и офисных маршрутизаторов. Более подробно смотрите в разделе по настройке оборудования, а начать настройку лучше с этого примера.

Использование маршрутизаторов в домашних и корпоративных сетях стало привычным делом. Кроме основного назначения — обеспечения доступом в интернет всех подключённых к нему устройств, роутеры могут решать дополнительные задачи, например, выполнять роль VPN-сервера. Давайте рассмотрим, для чего нужен VPN в маршрутизаторе и как его настроить на моделях ASUS, D-Link, TP-Link и ZyXel.

Что такое VPN-сервер и зачем он нужен?

VPN-сервер — это физический сервер, аппаратные и программные возможности которого позволяют подключаться к виртуальным частным сетям. Сфера применения VPN-сервера довольно широка. Чаще всего данная функция используется с целью:

- анонимного доступа к интернету, позволяющего скрыть персональные данные и местоположение пользователя;

- для повышения уровня безопасности интернет-сёрфинга путём шифрования трафика;

- дополнительной защиты от вредоносных программ и вирусов;

- для доступа к заблокированному контенту;

- для подключения к корпоративной сети удалённых работников.

Для подключения к виртуальной частной сети используется несколько протоколов: OpenVPN, PPTP, L2TP, IPSec, SSTP. При отсутствии в роутере встроенной поддержки OpenVPN, специалисты рекомендуют выбирать PPTP или L2TP. Последний отличается высокой скоростью передачи данных, но более слабой защитой VPN-соединения.

Видео: преимущества использования VPN-серверов

Роутеры с поддержкой VPN-сервера

Роль сервера для подключения к VPN может выполнять не только оборудование провайдера или пользовательский компьютер, но и роутер с поддержкой функции vpn-сервера. Для домашней или корпоративной сети гораздо удобнее настроить VPN-подключение на маршрутизаторе, чем задавать настройки для каждого сетевого устройства по отдельности.

Многие современные маршрутизаторы имеют встроенный VPN-сервер. У каждого производителя есть ряд моделей с поддержкой этой функции, например:

- Asus: RT-AC66U, RT-AC87U, RT-N18U, DSL-AC68U, RT-AC53;

- TP-Link: Archer VR400, Archer C9, Archer MR200, TL-MR6400;

- D-Link: DIR-806A, DIR-600, DIR-879, DSR-250N;

- ZyXel: USG20W-VPN, N4100, WAH 7706, WAH 7608;

- Mikrotik: RBD52G-5HacD2HnD-TC, hAP ac lite, RB2011UiAS-2HnD-IN и другие.

Все домашние устройства можно обеспечить анонимным доступом в интернет благодаря подключению к роутеру с поддержкой VPN-сервера

Настройка VPN-сервера на роутере

Прежде чем приступать к настройке роутера, нужно определиться с выбором поставщика VPN-услуг. Компаний, предоставляющих подобные услуги, в интернете огромное количество. Разнообразие тарифных планов, включая бесплатные, позволит любому пользователю выбрать наиболее подходящий вариант. Дальнейшие настройки vpn-соединения осуществляются через веб-интерфейс маршрутизатора. Подготовительный этап подключения к VPN-серверу для всех роутеров одинаков: включение в электросеть, соединение сетевым кабелем с пользовательским устройством, вход в панель администрирования (набрать в адресной строке браузера 192.168.0.1 или 192.168.1.1, логин и пароль по умолчанию — admin).

Алгоритм настройки на роутерах Asus

Создание VPN-туннеля и его настройка на маршрутизаторах марки Asus не отличается особой сложностью — достаточно внимательно следовать пошаговой инструкции:

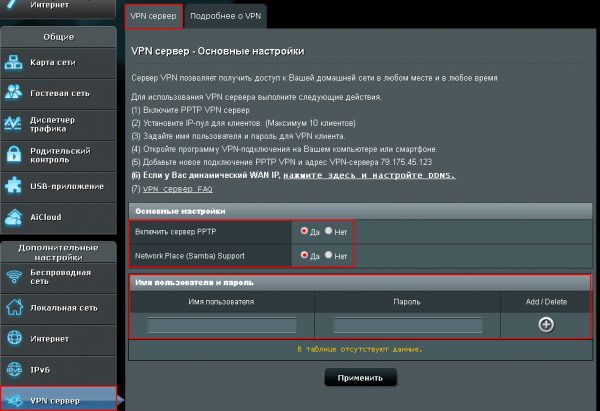

- В боковом меню админ-панели выбрать пункт «VPN-сервер».

- Перейти в одноимённую вкладку, где в разделе «Основные настройки» активировать поля «Включить PPTP-сервер» и «Network Place (Samba) Support».

Во вкладке «VPN-сервер» выполняются основные настройки подключения к VPN

Вкладка «Подробнее о VPN» позволяет выбрать тип шифрования и настроить диапазон IP-адресов для пользователей сети

Пошаговая настройка VPN-сервера в моделях D-Link

Веб-интерфейсы роутеров D-Link разных поколений несколько отличаются, но настройка VPN во всех панелях управления происходит почти одинаково. Например, для моделей DIR-615 он состоит из следующих шагов:

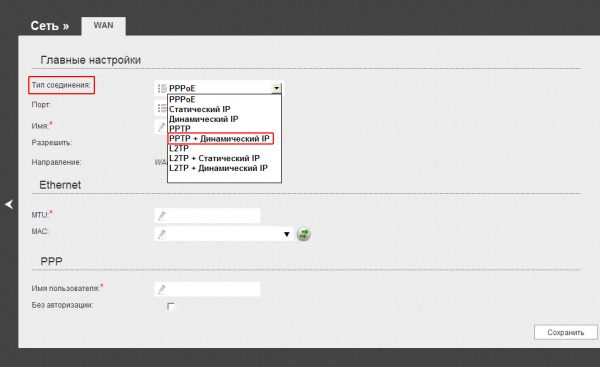

-

Войти в меню настроек роутера, где внизу экрана выбрать опцию «Расширенные настройки».

Для перехода к настройкам VPN-соединения нужно войти в раздел «Расширенные настройки»

Выбрав пункт «WAN», пользователь попадёт в настройки интернет-соединения

В разделе «WAN» нужно создать новое подключение, кликнув по кнопке «Добавить»

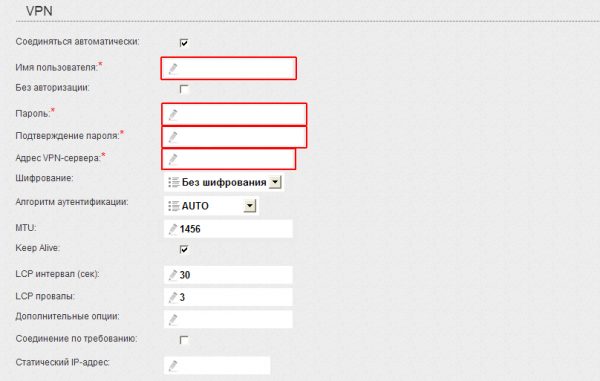

Исходя из того, какой планируется использовать IP-адрес (статический или динамический), производится выбор типа соединения

Информация для заполнения обязательных полей в разделе «VPN» предоставляется провайдером

Настройка VPN на маршрутизаторах TP-Link

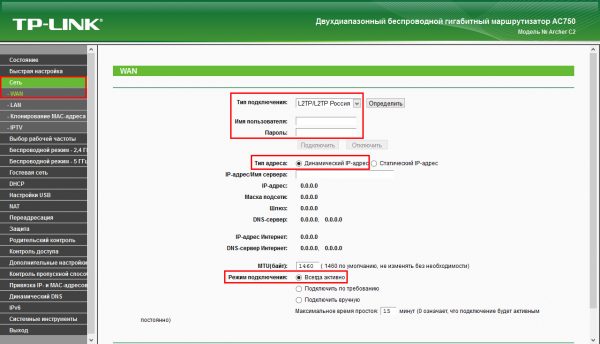

Веб-интерфейс роутеров TP-Link прост и интуитивно понятен. Большинство настроек выполняется с помощью нескольких кликов. Например, для того, чтобы настроить VPN-подключение, потребуется минимум действий:

- В разделе «Сеть», расположенном в боковом меню, выбрать пункт «WAN».

- В окне настроек заполнить следующие поля: «Тип WAN-подключения» (выбрать нужный из списка), «Имя пользователя», «Пароль», «IP-адрес/Имя сервера» (в письме провайдера), а также активировать пункты «Динамический IP» и «Всегда включён».

- Сохранить настройки, нажав одноимённую кнопку внизу окна.

Все основные настройки VPN-подключения на роутерах TP-Link производятся во вкладке «Сеть» → «WAN»

Как настроить VPN на роутерах ZyXel

Панель управления маршрутизаторов этого производителя несколько отличается от веб-интерфейса других брендов. Но благодаря пошаговой инструкции настроить VPN не составит труда даже неопытному пользователю. Для этого нужно выполнить следующие действия:

-

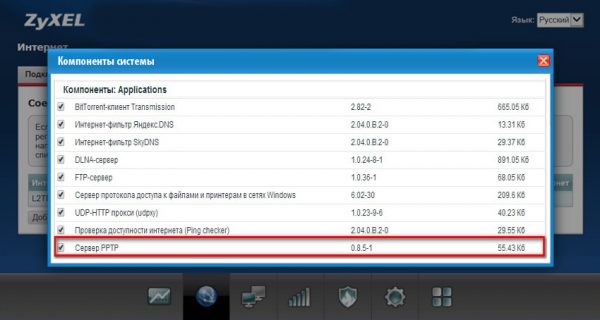

В основном меню админ-панели перейти в раздел «Система» → «Компоненты системы», где активировать опцию «Сервер PPTP» («VPN-сервер»).

Проверить, установлен ли PPTP-сервер на роутере, можно в разделе «Компоненты системы»

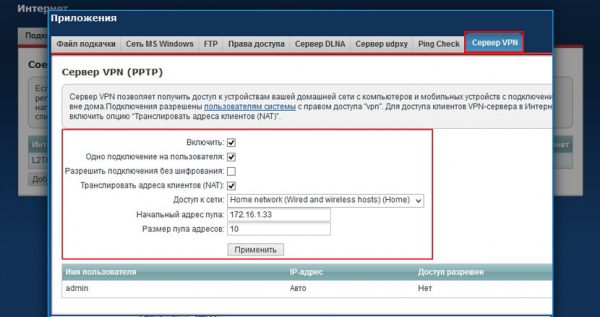

Для создания vpn-соединения от пользователя требуется минимум настроек

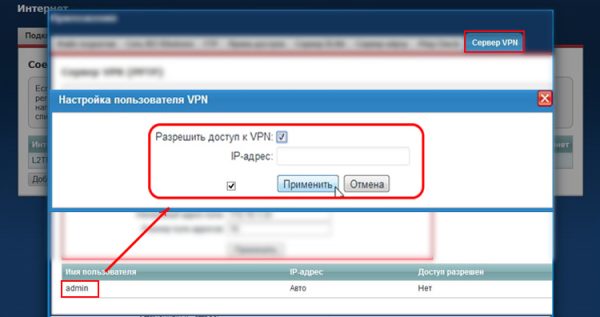

Первым делом нужно разрешить доступ к VPN администратору (пользователю admin)

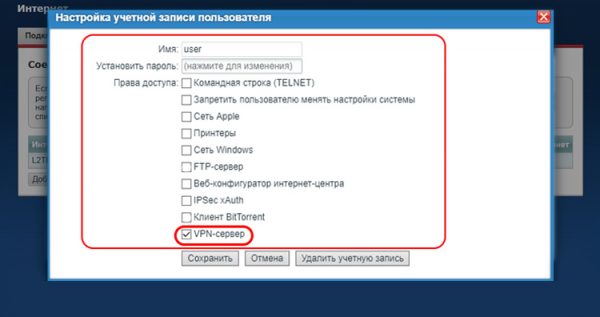

В настройках учётных записей пользователей можно задать отдельные права доступа для каждого участника локальной сети

VPN-сервер в роутере — удобная функция, позволяющая создавать безопасное интернет-подключение, защищённое от посторонних глаз с помощью надёжного шифрования передаваемых данных. Единожды настроив VPN на маршрутизаторе, все подключённые к нему домашние устройства смогут пользоваться преимуществами такого соединения, например, смарт-телевизоры будут иметь доступ к ресурсам, запрещённым в регионе, а игровые приставки позволят играть в онлайн-игры, доступные только в определённых странах.

Читайте также: