Почему одни порты fastethernet коммутаторов включены а другие выключены

Обновлено: 03.07.2024

Мы уже изучили как работает коммутатор здесь, поэтому предлагаю повторить только основные моменты и переходить к практике.

- Когда фрейм приходит на коммутатор, первое, что он делает - смотрит на адрес отправителя и ищет его в своей таблице коммутации, если его там нет, то добавляет MAC-адрес и порт, с которого пришел это фрейм. Таким образом, коммутатор изучает сеть.

- После того, как таблица коммутации (таблица MAC адресов) заполнена, коммутатор в соответствии с ней отправляет фрейм на порт, где находится получатель.

- При получении широковещательного фрейма (с MAC-адресом получателя FFFF:FFFF:FFFF), коммутатор рассылает его на все порты, кроме того, откуда он пришел. Такая же логика, если MAC-адреса получателя фрейма нет в таблице коммутации.

Защита портов (port security)

Port security - функция коммутатора, которая позволяет жестко обозначить MAC-адрес/-адреса, которым разрешено проходить через этот порт.

Виды "запоминания MAC-адресов"

- Статический - жестко указывается MAC-адрес/-адреса.

- Динамический - указать максимальное кол-во MAC-адресов.

- Смешанный - некоторые адреса указываются жестко, а так же указывается максимальное кол-во MAC-адресов.

Виды реагирования на нарушение (violation mode)

- Protect - только отбрасывает фреймы, нарушающие установленную политику (если MAC-адреса нет в списке или превышено максимальное кол-во адресов).

- Restrict - отбрасывает фреймы, нарушающие установленную политику, и логгирует событие (заносит информацию в журнал).

- Shutdown - при нарушении политики, переводит порт в состояние error-disabled (выключен из-за ошибки).

Наш Спонсор

Наш Спонсор

Наш Спонсор

Информация

Packet Tracer version: 6.2.0

Рабочий файл: скачать

Версия файла: 1.0

Практика

Начальные данные

В данной практической работе будет использоваться схема сети, которая представлена на рисунке ниже.

Схема сети для практической работы

- Разобрать строение таблицы коммутации.

- Научиться выключать порты коммутатора.

- Изучить как выключение порта влияет на таблицу коммутации.

- Изучить функцию Port Security.

Выполнение

Ваш основной инструмент при выполнении практического задания - ПК1.

Разобрать строение таблицы коммутации.

Чтобы посмотреть таблицу коммутации (таблицу MAC-адресов), надо вызвать команду sh mac address-table . Давайте вызовем ее и изучим более подробно.

Первый столбец пока нас не очень интересует, т.к. с VLAN-ами мы еще не познакомились. Второй столбец озаглавлен "Mac Address", и под ним список MAC-адресов. Третий столбец говорит о том, как был добавлен MAC-адрес - динамически или статически (если его кто-то самостоятельно добавил в таблицу). Четвертый столбец "Порты" говорит нам, с какого порта был узнан MAC-адрес.

Таблица коммутации очень полезный инструмент, с помощью нее можно определить на каком порту находится то или иное устройство (чаще всего ноутбук или компьютер). Если вы видите много MAC-адресов на одном порту, то это может означать только одно - за этим портом находится еще один коммутатор (чаще всего так, но есть исключения).

Предлагаю определить на каком порту находится наш компьютер (ПК1). Для начала надо узнать его MAC-адрес. Это можно сделать из командной строки самого компьютера, вызвав команду ipconfig /all , рисунок 3.1. Под словами "Phisical Address" подразумевается MAC-адрес. Теперь мы можем уверенно сказать, что наш компьютер подключен к порту Fa0/1.

Научиться выключать порты коммутатора.

Порты на коммутаторе выключаются с помощью команды shutdown . Давайте выключим порт Fa0/24, где предположительно находится еще один коммутатор (после того, как вы узнаете как выключать порты, самое главное по ошибке не выключить порт Fa0/1, иначе работу придется начинать заново).

В начале разберем название порта Fa0/24. Fa - FastEthernet (вы должны уже знать какая максимальная пропускная способность на этом порту, а если нет, читать тут), 0/24 - 0 говорит о том, что этот порт пренадлежит коммутатору (можно сказать и по-другому - припаян к основной плате), если это число отлично от нуля, то порт принадлежит модулю (платы-расширения, покупаются отдельно и всталяются для увеличения кол-ва портов), число 24 это порядковый номер порта. Теперь выключаем порт.

Все просто, зашли в режим настройки порта interf fastEthernet 0/24 , выключили порт shutdown . Теперь посмотрим в каком он статусе.

Мы уже знаем, что такое состояние up, теперь узнаем другие состояния. Administratively down - выключен вручную с помощью команды shutdown . Down - выключен по причине отсутствия физической среды (провод не вставлен).

Чтобы включить порт, надо в режиме настройки этого порта выполнить команду no shutdown (частрица no отменяет последующую команду, мы еще не раз ее встретим).

Изучить как выключение порта влияет на таблицу коммутации.

Посмотрим на таблицу коммутации после выключения порта.

Как мы видим, MAC-адресов стало гораздо меньше, что было предсказуемо.

Изучить функцию Port Security.

Начнем с простой настройки Port Security на порту Fa0/1. По умолчанию, если мы не задали ни одного параметра, а просто включили Port Security, то выставляются настройки: максимум адресов на порту - 1, MAC-адрес - первый попавшийся, в случае нарушения - выключить порт. Ниже представлена настройка и просмотр состояния.

(ох, как много букв, сейчас разберемся). Первое, что мы сделали, это настроили port-security командой switchport port-security (перед этим мы ввели команду switchport mode access , она обязательна, но значение ее мы узнаем в следующем разделе). Частица do позволяет в режиме конфигурации вызывать команды из privilege mode, бывает очень полезно, но не всегда удобно. Команда show port-security позволяет просмотреть краткую статистику всех интерфейсов с настроенной функцией port-security. Более подробную информацию по конкретному интерфейсу мы можем посмотреть при помощи команды show port-security interface , важные моменты в выводе этой команды прокоментированы. Так же обратите внимание, что в таблице коммутации к порту Fa0/1 прикреплен MAC-адрес.

Теперь настроим порт Fa0/2 на определенный MAC-адрес и выставим другую политику в случае нарушения, например restrict.

Обратите внимание, что перед тем как настраивать порт его выключили, а после настройки включили. Это делается для того, чтобы туда ничего лишнего "не залетело".Мы специально настроили в port-security фиктивный MAC-адрес, что бы посмотреть как поведет себя политика. Отличие режимов Restrict от Protect, только в логирование нарушений, Protect отбрасывает фреймы и нигде это не фиксирует. Просматривая статистику, мы можем видеть, что счетчик нарушений растет, и что последний MAC-адрес, появившийся на этом порту, отличается от того, который мы указали.

Не забывайте после настройки вводить команду switchport port-security , именно она включает port-security.Разберем последний пример с портом Fa0/24, на этот раз в случае нарушения порт выключится.

Мы настроили на порту максимум 3 адреса, если политика нарушается, порт выключается. Так как на порту Fa0/24 больше чем три адреса, порт выключился из соображений безопасности. Вывод команды sh port interf fa0/24 показывает статус порта как Secure-shutdown или "безопасно-выключен", а в самом конце мы можем видеть из-за какого MAC-адреса это произошло. Теперь разберемся как реанимировать такой порт.

Соответственно, чтобы реанимировать порт, который был выключен из соображения безопасности, надо его вручную выключить, а потом включить. В нашем случае перед тем как реанимировать, мы отключили Port-Security командой no switchport port-security , что бы после "поднятия" он снова не "упал".

compliance with U.S. and local country laws. By using this product you agree to comply with applicable laws and regulations. If you are unable to comply with U.S. and local laws, return this product immediately.

cisco WS-C2960-24TT-L (PowerPC405) processor (revision R0) with 65536K bytes of memory. Processor board ID FCQ1628Y5LE

Last reset from power-on

1 Virtual Ethernet interface

24 FastEthernet interfaces

2 Gigabit Ethernet interfaces

The password-recovery mechanism is enabled.

64K bytes of flash-simulated non-volatile configuration memory.

Base ethernet MAC Address

Motherboard assembly number

Power supply part number

Motherboard serial number

Power supply serial number

Model revision number

Motherboard revision number

System serial number

Top Assembly Part Number

Top Assembly Revision Number

CLEI Code Number

Hardware Board Revision Number

Switch Ports Model

Configuration register is 0xF

Шаг 11: Отобразите состояние подключённых интерфейсов коммутатора.

Для проверки состояния подключённых интерфейсов используйте команду show ip interface brief . Для пролистывания списка используйте клавишу ПРОБЕЛ.

© Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены.

В данном документе содержится общедоступная информация корпорации Cisco.

Лабораторная работа: создание простой сети

Шаг 12: Повторите шаги 1–12 для настройки коммутатора S2.

В данном случае необходимо изменить имя узла на S2.

Шаг 13: Запишите состояние указанных ниже интерфейсов.

© Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены.

В данном документе содержится общедоступная информация корпорации Cisco.

Лабораторная работа: создание простой сети

Почему одни порты FastEthernet коммутаторов включены, а другие — отключены?

Порты к которым подключены кабели включены, к которым кабели не подключенны отключены.

Вопросы на закрепление

Что может препятствовать передаче эхо-запроса с помощью команды ping между компьютерами?

Неправльно насроенные ip адреса, неисправность кабелей.

Примечание. Для отправки эхо-запроса с помощью команды ping между компьютерами может потребоваться отключение брандмауэра ПК.

Приложение А. Инициализация и перезагрузка коммутатора

Шаг 1: Подключитесь к коммутатору.

Подключите консоль к коммутатору и войдите в привилегированный режим.

Шаг 2: Определите, были ли созданы виртуальные локальные сети (VLAN).

Воспользуйтесь командой show flash , чтобы определить, были ли созданы сети VLAN на коммутаторе.

Directory of flash:/

Mar 1 1993 00:06:33 +00:00

Шаг 3: Удалите файл виртуальной локальной сети (VLAN).

a. Если файл vlan.dat обнаружен во флеш-памяти, удалите этот файл.

Delete filename [vlan.dat]?

Будет предложено проверить имя файла. На данном этапе можно изменить имя файла или нажать клавишу ВВОД, если имя введено верно.

b. При запросе удаления этого файла нажмите клавишу ВВОД, чтобы подтвердить удаление. (Чтобы отменить удаление, нажмите любую другую кнопку.)

© Корпорация Cisco и/или её дочерние компании, 2014. Все права защищены.

В данном документе содержится общедоступная информация корпорации Cisco.

Лабораторная работа: создание простой сети

Шаг 4: Удалите файл загрузочной конфигурации.

Введите команду erase startup-config , чтобы удалить файл загрузочной конфигурации из NVRAM. При необходимости удаления файла конфигурации нажмите клавишу ВВОД, чтобы подтвердить удаление. (Чтобы отменить операцию, нажмите любую другую кнопку.)

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm] [OK]

Шаг 5: Перезагрузить коммутатор.

Перезагрузите коммутатор, чтобы удалить из памяти всю информацию о предыдущей конфигурации. При необходимости перезагрузки коммутатора нажмите клавишу ВВОД, чтобы продолжить перезагрузку. (Чтобы отменить перезагрузку, нажмите любую другую клавишу.)

Proceed with reload? [confirm]

Примечание . Возможно, появится запрос о сохранении текущей конфигурации перед перезагрузкой коммутатора. Введите no и нажмите клавишу ВВОД.

System configuration has been modified. Save? [yes/no]: no

Шаг 6: Пропустите диалоговое окно начальной конфигурации.

После перезагрузки коммутатора появится запрос о входе в диалоговое окно начальной конфигурации. Введите no в окне запроса и нажмите клавишу ВВОД.

Would you like to enter the initial configuration dialog? [yes/no]: no Switch>

Коммутирующие концентраторы (Switched Hubs) или, как их еще называют, коммутаторы (Switches), переключатели и свичи, могут рассматриваться, как простейший и очень быстрый мост. Они позволяют разделить единую сеть на несколько сегментов для увеличения допустимого размера сети или с целью снижения нагрузки (трафика) в отдельных частях сети.

Как уже отмечалось, в отличие от мостов, коммутирующие концентраторы не принимают приходящие пакеты, а только переправляют из одной части сети в другую те пакеты, которые в этом нуждаются. Они в реальном темпе поступления битов пакета распознают адрес приемника пакета и принимают решение о том, надо ли этот пакет переправлять, и, если надо, то кому. Никакой обработки пакетов не производится, хотя и контролируется их заголовок. Коммутаторы практически не замедляют обмена по сети. Но они не могут преобразовывать формат пакетов и протоколов обмена по сети. Поскольку коммутаторы работают с информацией, находящейся внутри кадра, часто говорят, что они ретранслируют кадры, а не пакеты, как репитерные концентраторы.

Коллизии коммутатором не ретранслируются, что выгодно отличает его от более простого репитерного концентратора. Можно сказать, что коммутаторы производят более глубокое разделение сети, чем концентраторы. Они разделяют на части зону коллизий (Collision Domain) сети, то есть область сети, на которую распространяются коллизии.

Логическая структура коммутатора довольно проста (рис. 13.6).

Рис. 13.6. Логическая схема коммутатора

Она включает в себя так называемую перекрестную (коммутационную) матрицу (Crossbar Matrix), во всех точках пересечения которой могут устанавливаться связи на время передачи пакета. В результате пакет, поступающий из любого сегмента, может быть передан в любой другой сегмент (рис. 13.6). В случае широковещательного пакета, адресованного всем абонентам, он передается во все сегменты одновременно, кроме того сегмента, по которому он пришел (рис. 13.7).

Рис. 13.7. Ретрансляция широковещательного пакета

Помимо перекрестной матрицы коммутатор включает в себя память, в которой он формирует таблицу MAC-адресов всех компьютеров, подключенных к каждому из его портов. Эта таблица создается на этапе инициализации сети и затем периодически обновляется для учета изменений конфигурации сети. Именно на основании анализа этой таблицы делается вывод о том, какие связи надо замыкать, куда отправлять пришедший пакет. Коммутатор читает MAC-адреса отправителя и получателя в пришедшем пакете и передает пакет в тот сегмент, в который он адресован. Если пакет адресован абоненту из того же сегмента, к которому принадлежит отправитель, то он не ретранслируется вообще. Широковещательный пакет не передается в тот сегмент, к которому присоединен абонент отправитель пакета. Адрес отправителя пакета заносится в таблицу адресов (если его там еще нет).

Коммутаторы выпускаются на различное число портов. Чаще всего встречаются коммутаторы с 6, 8, 12, 16 и 24 портами. Следует отметить, что мосты, как правило, редко поддерживают более 4 портов. Различаются коммутаторы с допустимым количеством адресов на один порт. Этот показатель определяет предельную сложность подключаемых к порту сегментов (количество компьютеров в каждом сегменте). Некоторые коммутаторы позволяют разбивать порты на группы, работающие независимо друг от друга, то есть один коммутатор может работать как два или три.

Так же, как и концентраторы, коммутаторы выпускаются трех видов в зависимости от сложности, возможности наращивания количества портов и стоимости:

- коммутаторы с фиксированным числом портов (обычно до 30);

- модульные коммутаторы (с числом портов до 100);

- стековые коммутаторы.

Коммутаторы характеризуются двумя показателями производительности:

- Максимальная скорость ретрансляции пакетов измеряется при передаче пакетов из одного порта в другой, когда все остальные порты отключены.

- Совокупная скорость ретрансляции пакетов измеряется при активной работе всех имеющихся портов. Совокупная скорость больше максимальной, но максимальная скорость, как правило, не может быть обеспечена на всех портах одновременно, хотя коммутаторы и способны одновременно обрабатывать несколько пакетов (в отличие от моста ).

Главное правило, которого надо придерживаться при разбиении сети на части (сегменты) с помощью коммутатора, называется правило 80/20. Только при его выполнении коммутатор работает эффективно. Согласно этому правилу, необходимо, чтобы не менее 80 процентов всех передач происходило в пределах одной части (одного сегмента) сети. И только 20 процентов всех передач должно происходить между разными частями (сегментами) сети, проходить через коммутатор. На практике это обычно сводится к тому, чтобы сервер и активно работающие с ним рабочие станции (клиенты) располагались на одном сегменте. Это же правило 80/20 применимо и к мостам.

Существует два класса коммутаторов, отличающихся уровнем интеллекта и способами коммутации:

- коммутаторы со сквозным вырезанием (Cut-Through);

- коммутаторы с накоплением и ретрансляцией (Store-and-Forward, SAF).

Коммутаторы Cut-Through – самые простые и быстрые, они не производят никакого буферирования пакетов и никакой их селекции. Про них часто говорят, что они производят коммутацию на лету (on-the-fly).

Эти коммутаторы буферируют только головную часть пакета, чтобы прочитать 6-байтовый адрес приемника пакета и принять решение о коммутации, на которое у некоторых коммутаторов уходит около 10 битовых интервалов. В результате время ожидания ретрансляции (задержка на коммутаторе ), включающее как время буферирования, так и время коммутации, может составлять около 150 битовых интервалов. Конечно, это больше задержки репитерного концентратора, но гораздо меньше задержки ретрансляции любого моста.

Недостаток данного типа коммутатора состоит в том, что он ретранслирует любые пакеты с нормальной головной частью, в том числе и заведомо ошибочные пакеты (например, с неправильной контрольной суммой) и карликовые пакеты (длиной менее 512 битовых интервалов). Ошибки одного сегмента ретранслируются в другой сегмент, что приводит к снижению пропускной способности сети в целом.

Еще одна проблема состоит в том, что коммутаторы данного типа часто перегружаются и плохо обрабатывают ситуацию перегрузки. Например, из двух или более сегментов одновременно поступают пакеты, адресованные одному и тому же сегменту. Но коммутатор не может одновременно передать несколько пакетов в один сегмент, поэтому часть пакетов пропадает. Вместе с тем коммутатор не может ретранслировать и пакеты, приходящие из того же порта, в который коммутатор передает в данный момент.

Одно из усовершенствований коммутаторов Cut-Through получило название Interim Cut-Through Switching (ICS). Оно направлено на то, чтобы избежать ретрансляции карликовых кадров. Для этого на принимающей стороне коммутатора все порты имеют буферную память типа FIFO на 512 бит. Если пакет заканчивается раньше, чем буфер заполнится, то содержимое буфера автоматически отбрасывается. Однако все остальные недостатки метода Cut-Through в данном случае сохраняются. Задержка ретрансляции коммутаторов данного типа (ICS) увеличивается примерно на 400 битовых интервалов по сравнению с обычным Cut-Through.

Статьи к прочтению:

Коммутаторы Ethernet | Курс \

Похожие статьи:

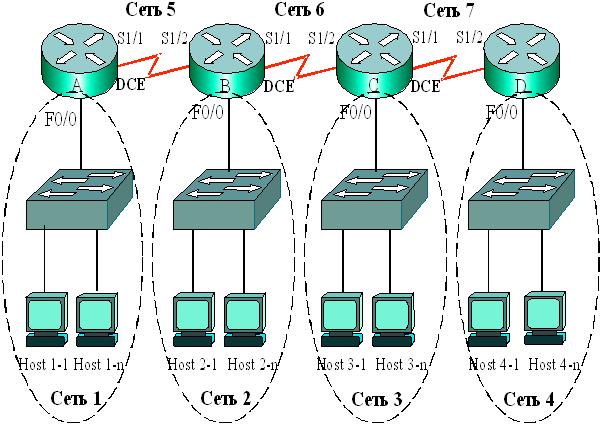

Как было отмечено выше, маршрутизатор сетевого адреса не имеет, но каждый его интерфейс ( порт ) имеет уникальный адрес , сетевая часть которого совпадает с номером сети, соединенной с данным интерфейсом. Поэтому создание IP-сети производится с помощью интерфейсов маршрутизатора, которые имеют свои IP-адреса. Как правило, маршрутизатор имеет два или больше последовательных ( serial ) интерфейсов и один или несколько интерфейсов Ethernet или Fast Ethernet . Дальнейшее конфигурирование маршрутизаторов проведено на примере сети ( рис. 10.6), которая включает 4 маршрутизатора (А, В, С, D), объединяющих 4 локальных сети ( Сеть 1, Сеть 2, Сеть 3, Сеть 4).

Из рис. 10.6 следует, что для нормального функционирования сети необходимо сконфигурировать:

- у маршрутизатора А – интерфейсы f0/0, s1/1,

- у маршрутизатора В – интерфейсы f0/0, s1/1, s1/2,

- у маршрутизатора С – интерфейсы f0/0, s1/1, s1/2,

- у маршрутизатора D – интерфейсы f0/0, s1/2.

Адреса всех семи сетей, а также названия и адреса интерфейсов приведены в табл. 10.3.

Конфигурирование включает задание IP-адреса, включение интерфейса, который по умолчанию выключен, а для последовательных интерфейсов типа DCE ( рис. 10.6) – задание скорости передачи данных. Кроме того, конфигурация может включать описания и ряд других параметров.

Для того чтобы войти в режим детального конфигурирования интерфейса, используется команда interface в глобальном режиме конфигурации. Например, при конфигурировании интерфейса Fast Ethernet с номером 0, входящим в состав слота 0, используется команда

Сокращенный вариант этой команды:

Установка IP-адреса интерфейса производится следующей командой:

По умолчанию все интерфейсы выключены. Включение интерфейса производится по команде no shutdown , а выключение – командой shutdown :

Конфигурацию интерфейса можно просмотреть по команде show interfaces и show running-config (сокращенно sh int и sh run ). По команде sh int производится верификация всех интерфейсов маршрутизатора. Верификация одного конкретного интерфейса производится по команде sh int с указанием проверяемого устройства. Ниже приведена часть распечатки команды sh int f0/0 , по которой проводится проверка конфигурации интерфейса Fast Ethernet 0/0:

Из распечатки следует, что МАС- адрес интерфейса Fast Ethernet 0/0 будет 0010.7b81.65e9, IP- адрес – 192.168.10.1/24, где число 24 означает маску 255.255.255.0, максимальный размер кадра MTU – 1500 байт , ширина полосы – 100 Мбит/с (BW 100000 Kbit), задержка – 100 мкс (DLY 100 usec), надежность – максимальная (rely 252/255), а загрузка – минимальная ( load 1/255). Интерфейс включен ( Fast Ethernet 0/0 is up), и протокол на нем – тоже ( line protocol is up).

При конфигурировании последовательного интерфейса , имеющего DCE -подключение, например интерфейса s1/1 маршрутизатора Router_А, задается не только IP- адрес , но и скорость передачи данных в битах в секунду с помощью команды clock rate :

Команда clock rate определяет, что интерфейс s1/1 маршрутизатора Router_А является ведущим ( DCE ) в соединении " точка-точка " с интерфейсом s1/2 маршрутизатора Router_В.

Ниже приведена часть распечатки команды show running-config после конфигурирования интерфейсов f0/0, s1/1 маршрутизатора Router_А:

Из распечатки следует, что интерфейсы Fast Ethernet 0/0 и Serial 1/1 включены, а интерфейс Serial 1/0 – выключен ( shutdown ). В распечатке приведены также IP-адреса включенных интерфейсов, скорость передачи интерфейса DCE типа Serial 1/1 ( clock rate 64000 бит /с).

Сохранение созданного конфигурационного файла производится по команде copy running-config startup-config или, сокращенно, copy run start :

Сохраненный файл можно просмотреть с помощью команды show startup-config . Аналогично нужно сконфигурировать все другие маршрутизаторы (B, C, D) сети рис. 10.6.

Конфигурационный файл может быть сохранен на сервере TFTP по команде copy running-config tftp или, сокращенно, copy run tftp :

Краткие итоги

- Устройства Cisco имеют несколько режимов функционирования: ROM monitor , Boot ROM , Cisco IOS , в которых выполняют различные задачи.

- Для нормального функционирования маршрутизатора требуется запуск операционной системы IOS и конфигурационного файла.

- Система Cisco IOS имеет интерфейс командной строки для создания и изменения конфигурационного файла. Создание конфигурационного файла производится с консольного порта маршрутизатора с использованием программы Hyper Terminal .

- Создание конфигурационного файла маршрутизатора производится в нескольких режимах конфигурирования: пользовательском, привилегированном, глобального и детального конфигурирования.

- В пользовательском режиме возможен просмотр ограниченного числа параметров и установок маршрутизатора, а также переход в привилегированный режим.

- В привилегированном режиме можно просмотреть все параметры и установки маршрутизатора, поскольку режим защищен паролем, сохранить или удалить конфигурацию, перейти в режим глобального конфигурирования.

- В режиме глобального конфигурирования можно задать имя маршрутизатора, защитить паролями входы маршрутизатора, перейти в режим детального конфигурирования.

- Паролями прежде всего необходимо защитить консольный вход маршрутизатора, вход в привилегированный режим, удаленный доступ.

- Режим детального конфигурирования используется для программирования интерфейсов, линий, протоколов маршрутизации .

- При конфигурировании интерфейсов необходимо задать его адрес, маску сети или подсети, включить интерфейс; для интерфейсов типа DCE необходимо указать параметр скорости передачи данных.

- Созданную конфигурацию можно верифицировать с использованием различных команд show .

- Наиболее часто используемой командой верификации является show running-config .

Вопросы

- Какие режимы функционирования имеют устройства Cisco?

- Какие режимы конфигурирования используются в маршрутизаторах для создания конфигурационного файла?

- Что можно выполнить в пользовательском режиме конфигурирования?

- Что можно выполнить в привилегированном режиме конфигурирования?

- Что можно задать в режиме глобального конфигурирования?

- Для чего используется режим детального конфигурирования?

- Какие параметры задаются при конфигурировании интерфейсов?

- Какие команды используются для проверки конфигурации?

Упражнения

Создайте конфигурацию маршрутизаторов нижеприведенной схемы с заданными в таблице адресами интерфейсов.

Читайте также: