Подключить к маршрутизатору cisco 2811 рабочую станцию через консольный шнур и интерфейс rs 232

Обновлено: 03.07.2024

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности - мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа - межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) - сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования - Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования - NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас - Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия - 2 месяца!

Первоначальная настройка

Устройства данной серии отличаются простотой в настройке, адаптации, а также интуитивно понятными и крайне удобными функциями. Маршрутизаторы Cisco 2811 удовлетворяют всем современным показателям производительности. Высокий уровень безопасности данных устройств обеспечивают максимальный уровень надежности при работе с важными данными. Встроенная система управления позволят облегчить работу системному администратору, открывая при этом широкие возможности по эксплуатации устройства.

Встроенная IP-телефония способна обеспечивать работу до 36 аппаратов, что равнозначно небольшому офису и удовлетворению всех его потребностей.

Голосовой шлюз избавит от необходимо закупки нового оборудования, а встроенное шифрование - порадует любого пользователя. Быстрая настройка и легкое управление Cisco 2811 помогут создать комфортные условия для небольшого офиса.

Настройка SSH

Прежде чем приступить к глобальной настройке роутера, необходимо предоставить к нему доступ посредством SSH - защищенного протокола, который способствует безопасности передачи данных.

Необходимо прописать команду:

которая отменяет сброс на заводские настройки и позволяет прописать свои собственные конфигурации.

Необходимо активировать шифрование паролей

Использовать модель AAA (авторизация, аутентификация и учет данных) и локальную базу пользователей:

aaa new-model aaa authentication login default local

Создать пользователя с привилегированными правами

username admin privilege 15 secret PASSWORD Задать имя роутеру hostname <. > ip domain-name router. domain

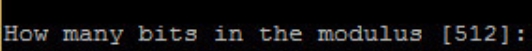

Сгенерировать ключ для SSH

crypto key generate rsa modulus 1024

Немного "поиграть" с настройками SSH

ip ssh time-out 60

ip ssh authentication-retries 2

ip ssh version 2

Разрешить к нему доступ на удаленной консоли

line vty 0 4

transport input telnet ssh

privilege level 15

Настройка VLAN

Для того, чтобы устройства в сети не перебивали чужой трафик, необходимо создание VLAN - некоторой "локальной сети" внутри уже существующей. Это позволит общаться, к примеру, одному отделу, только между собой, либо только между собой и конкретно одним отделом. Маршрутизаторы в таком случае будут обрабатывать только действительно полезный трафик и распределят его согласно заданным правилам. А "лишний" трафик не загружает его производительность.

Как правило, порты внутреннего коммутатора на роутере объединены в Vlan1

interface Vlan1

description === LAN ===

ip address 192.168. 1

Необходимо включить на интерфейсе подсчет пакетов передаваемых клиентам — удобно просматривать, кто съедает трафик

ip accounting output-packets

Посмотреть статистику можно командой

show ip accounting

..или очистить

clear ip accounting

Как видно из вышеуказанных конфигураций, процесс настройки Cisco 2811 достаточно прост. Но что делать в случае, если офис достаточно крупный, а все характеристик роутера идеально подходят для его нужд? Неужели необходимо прописывать такое большое количество настроек вручную? Не совсем.

Настройка DHCP

Здесь на помощь приходит протокол DHCP - dynamic host configuration protocol. Это протокол, который позволяет устройствам в сети получать IP-адрес автоматически. Для системного администратора это означает лишь одно - "ура, бОльшую часть работы за меня выполнит именно данный протокол". И действительно, его суть в том, что для автоматической конфигурации клиентский компьютер прежде всего обращается к DHCP-серверу, получая от него все необходимые параметры. Для системного/сетевого администратора необходимо лишь прописать заранее диапазон адресов, а какой конкретно достанется определенному устройству - задача сервера.

Настройка данного сервера достаточно проста:

Необходимо исключить некоторые адреса из пула

ip dhcp excluded-address 192.168. 1 192.168. 99

Настроить собственный пул адресов

ip dhcp pool LAN

network 192.168. 0 255.255.255.0

default-router 192.168. 1

dns-server 192.168. 1

И все заботы плавно перешли на DHCP-сервер.

Хорошо, часть задач на функции роутера уже перешли. Но в характеристиках маршрутизатора также сказано про безопасность, которую надежнее всего прописывать вручную, либо настраивать таким образом, чтобы предусмотреть все возможные и невозможные варианты развития событий. Стоит приглядеться к этому поближе.

Настройка Internet и Firewall

Во-первых, для "связи с миром" роутер непременно должен выходить в сеть. Во-вторых, чтобы обезопасить офис от различных атак, маршрутизатор должен делать это согласно определенным правилам.

Firewall (межсетевой экран) - элемент сети, который позволяет фильтровать входящий или исходящий трафик в соответствии с заданными правилами. То есть да, роутер, пожалуйста, обратись к сети Интернет, но строго по правилам.

И в этом заключается дополнительное удобство данных маршрутизаторов. Снова часть задач перекладывается на его встроенные функции. Обязанность системного администратора в данном случае - просто указать, что можно, а что нельзя. Обобщенно, конечно же.

Настройки выглядят следующим образом:

Необходимо настроить фильтр входящего трафика (по умолчанию все запрещено)

ip access-list extended FIREWALL

permit tcp any any eq 22

Включить инспектирование трафика между локальной сетью и Интернетом

ip inspect name INSPECT_OUT dns

ip inspect name INSPECT_OUT icmp

ip inspect name INSPECT_OUT ntp

ip inspect name INSPECT_OUT tcp router-traffic

ip inspect name INSPECT_OUT udp router-traffic

ip inspect name INSPECT_OUT icmp router-traffic

Настроить порт в Интернет и обеспечить его некоторой защитой

interface FastEthernet0/0

description === Internet ===

ip address. 255.255.255.

ip virtual-reassembly

ip verify unicast reverse-path

no ip redirects

no ip directed-broadcast

no ip proxy-arp

no cdp enable

ip inspect INSPECT_OUT out

ip access-group FIREWALL in

И в конце - указать шлюз по умолчанию (путь, по которому будет идти трафик)

ip route 0.0.0.0 0.0.0.0.

Приглядевшись поближе к данным настройкам, возникает вопрос: устройств на текущий момент достаточно много. Существует великое множество тех же самых офисных ПК с одинаковыми IP-адресами. И так возникает следующая задача - как научить роутер общаться с другими устройствами вне локальной сети.

Настройка NAT

NAT - некий механизм, который позволяет сделать проброс портов, т.е. заменить локальный адрес устройства на внешний, используя один и тот же порт для нескольких устройств.

Настройка выглядит следующим образом:

На Интернет интерфейсе

interface FastEthernet0/0

ip nat outside

На локальном интерфейсе

interface Vlan1

ip nat inside

Необходимо создать список IP-адресов, имеющих доступ к NAT

ip access-list extended NAT

permit ip host 192.168. any

Необходимо включить NAT на внешнем интерфейсе

ip nat inside source list NAT interface FastEthernet0/0 overload

Также следует добавить инспекцию популярных протоколов

Настройка VPN IPSec

Ранее не раз было упомянуто о функции безопасности маршрутизатора Cisco 2811. Основным "двигателем" в данном процессе является настройка VPN - virtual private network, создание одного или нескольких сетевых соединений поверх уже существующих. Вспомогательной функцией здесь является IPSec - набор протоколов, которые обеспечивают защиту данных при передаче по протоколу IP.

Данный набор позволяет осуществлять подтверждение подлинности и проверку целостности (шифрование) IP-пакетов.

Для того, чтобы создать защищенное соединение посредством VPN-туннеля, необходимо прежде всего создать туннель между двумя точками по протоколу L2TP. А для шифрования как раз и применяется протокол IPSec.

Визуально это можно представить так - есть некий мост между двумя точками, где могут передвигаться различные пользователи. Это и есть L2TP-туннель. Но суть в том, что никто рядом находящийся не должен знать, кто именно прошел по этому "мосту", для этого есть шифрование проходящего трафика по протоколу ISec.

Первым делом необходимо создать сам туннель.

Во-первых, глобально включаем vpdn (виртуальная частная коммутируемая сеть):

Создаем группу таких сетей:

Настройка шаблона виртуального интерфейса:

Определяем пул адресов, которые будут выдаваться при поднятии туннеля:

Далее происходит настройка шифрования по протоколу IPSec.

Здесь стоит учесть, что IPSec — это не совсем протокол, а стандарт, состоящий из 3 протоколов:

ESP (Encapsulating Security Payload), который отвечает за шифрование данных;

AH (Authentication Header) , отвечающий за аутентификацию источника и проверку целостности данных;

IKE (Internet Key Exchange protocol), использующийся для согласования параметров и создания защищенного туннеля.

Сам процесс "согласия сторон" и создания туннеля происходит в 2 этапа. Это и есть задачи протокола IKE, который состоит из двух фаз. В результате работы данного протокола создаются два туннеля, по первому передаются и согласуются все параметры (ISAKMP-туннель), а второй служит для безопасной передачи данных. После второй фазы IKE первый туннель не разрывается, по нему происходит обновление ключей шифрования основного канала (так называемый "сброс пароля").

Для начала необходимо создать политику ISAKMP.

Чем меньше номер политики, тем она приоритетнее. Если сторонам не удалось согласовать параметры для построения ISAKMP туннеля, используя политику, например, 10, то они переходят к согласованию, используя политику 20 и т.д.

Создаем ключ, который используется для создания ISAKMP-туннеля:

Создаем transform-set — набор протоколов, которые поддерживает сторона для установления IPSEC. Transform-set определяет, каким образом будут шифроваться данные:

Для работы совместно с L2TP нам нужен транспортный режим, при котором происходит шифрование только самих данных, поэтому их мы и задаем в настройках transform-set’a командой mode transport

Создаем динамическую карту шифрования, назовем ее, например, 3DES-MD5-DYNMAP, и к ней привязываем transform-set:

Создаем статическую карту шифрования, связываем динамическую карту шифрования со статической:

Привязываем статическую карту шифрования к интерфейсу:

При подключении к L2TP/IPSec в VPN-клиенте помимо ip-адреса сервера, логина и пароля, нужно указать ключ (Shared Secret). Этот ключ мы задавали командой crypto isakmp key, в данном примере ключ cisco.

На этом основные этапы настройки Cisco 2811 можно считать завершенными. Все то, что необходимо для комфортной работы с данным маршрутизатором - указано в данной статье. Все остальные вольности и нестандартные случаи - как правило, решаются довольно быстро, поскольку, действительно, работа с данным устройством интуитивно понятна даже для начинающего сетевого администратора.

Тематику cisco на хабре нельзя назвать популярной, зачастую интересные статьи остаются почти незамеченными. Но нас приятно удивил ажиотаж вокруг нашей предыдущей публикации. Больше тысячи человек добавили её в избранное, и это определённо говорит о том, что продолжение необходимо.

Кроме того, много людей, имеющих опыт реального планирования и строительства сетей, делали очень правильные замечания по резервированию. Дело в том, что предложенная в прошлый раз схема сети — это макет, лаборатория, на который мы будем отрабатывать и понимать технологии, поэтому такими вещами мы не озадачивались. В реальной же жизни, особенно, если вы оператор связи/провайдер, необходимы различные схемы резервирования: VRRP, STP, Link Aggregation, протоколы динамической маршрутизации.

Все замечания мы постараемся учесть и в конце цикла, вероятно, рассмотрим то, как сеть должна строиться, чтобы через полгода после запуска инженеру не было мучительно больно.

Сегодня же мы обратимся к части немного скучной, но важной для начинающих: как подключиться, поставить или сбросить пароль, войти по telnet. Также рассмотрим существующие программы — эмуляторы ciscо и интерфейс оборудования.

Как и обещали, в этот раз всё по-взрослому: с видео.

Под катом то же в текстовой и чуть более подробной форме.

Итак, вот они приехали — заветные коробки с надписью Cisco на борту.

Среда

Начнём с того, в какой среде будем работать.

В данный момент есть два известных пакета программ, позволяющих моделировать сеть, построенную на оборудовании Cisco:

б) Распространяемый по лицензии GNU GPL симулятор GNS3. В этом пакете необходимо загружать настоящие образы Cisco IOS. С одной стороны это плюс – вы работаете с настоящим интерфейсом cisco и ограничены лишь своей фантазией, существующими стандартами и производительностью рабочей станции, с другой, во-первых, эти IOS ещё нужно суметь достать, во-вторых, это более сложный продукт для понимания, и в-третьих, в нём есть только маршрутизаторы и «типа» коммутаторы.

Я считаю, что для знакомства с принципами лучше начать всё же с Packet Tracer'a, а потом переходить на тяжёлую артиллерию по мере надобности. Все мы не дети малые, где взять то, что нам нужно, рассказывать не будем.

Способы подключения

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель.

Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

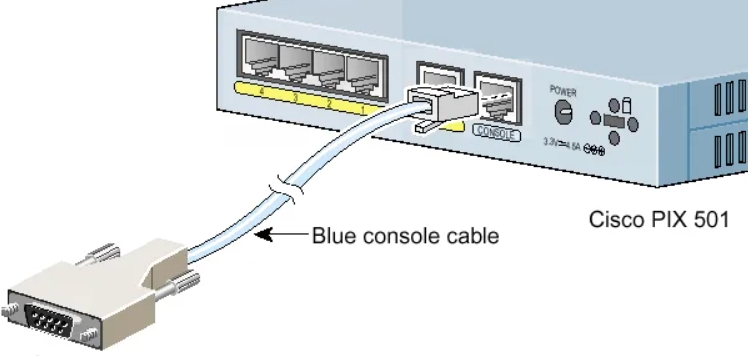

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

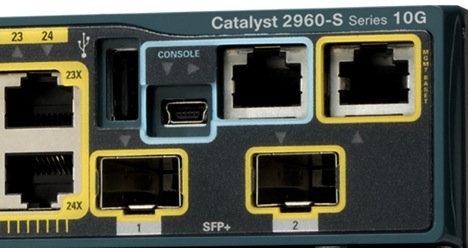

Консольный порт выглядит так:

Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco:

Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят частоиспользуемые конвертеры USB-to-COM:

Либо редкоиспользуемые для этих целей конвертеры RS232-Ethernet

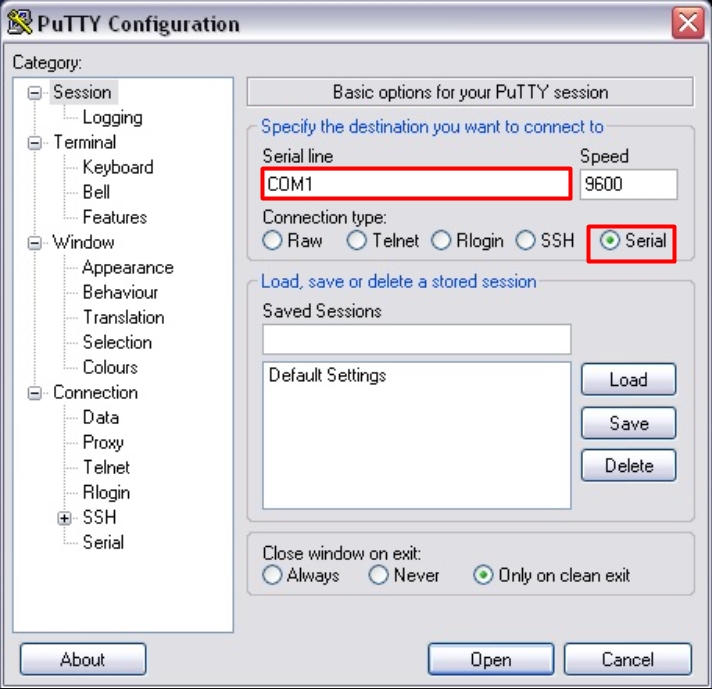

После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название

Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут:

Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров

Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

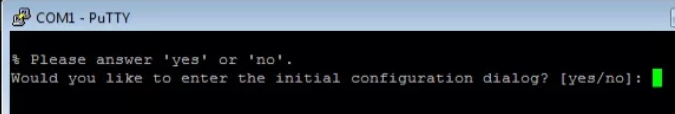

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt:

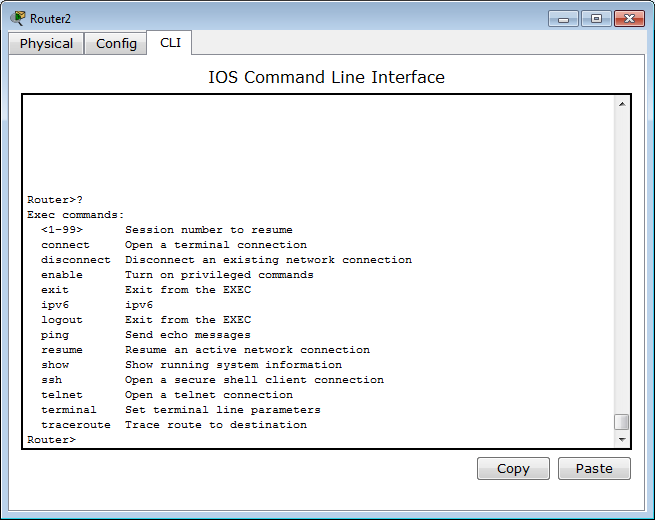

Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд:

Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал.

Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

Прежде, чем приступать к настройке, упомянем несколько полезностей при работе с cisco CLI, которые могут сильно упростить жизнь:

— Используйте клавишу Tab и знак вопроса. По нажатию Tab сокращенная команда дописывается до полной, а знак вопроса, следующий за командой, выводит список дальнейших возможностей и небольшую справку по ним (попробуйте сами в PT).

— Используйте горячие клавиши в консоли:

Ctrl+A — Передвинуть курсор на начало строки

Ctrl+E — Передвинуть курсор на конец строки

Курсорные Up, Down — Перемещение по истории команд

Ctrl+W — Стереть предыдущее слово

Ctrl+U — Стереть всю линию

Ctrl+C — Выход из режима конфигурирования

Ctrl+Z — Применить текущую команду и выйти из режима конфигурирования

Ctrl+Shift+6 — Остановка длительных процессов (так называемый escape sequence)

— Используйте фильтрацию вывода команды. Бывает, что команда выводит много информации, в которой нужно долго копаться, чтобы найти определённое слово, например.

Облегчаем работу с помощью фильтрации: после команды ставим |, пишем вид фильтрации и, собственно, искомое слово(или его часть). Виды фильтрации (ака модификаторы вывода):

begin — вывод всех строк, начиная с той, где нашлось слово,

section — вывод секций конфигурационного файла, в которых встречается слово,

include — вывод строк, где встречается слово,

exclude — вывод строк, где НЕ встречается слово.

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

По умолчанию все интерфейсы отключены (состояние administratively down). Включаем интерфейс:

shutdown — означает “выключить интерфейс”. Соответственно, если вы хотите отменить действие команды, то используйте слово no перед ней. Это правило общее для CLI и применимо к большинству команд.

Подключаемся. Для этого надо использовать кроссоверный кабель. (Хотя в реальной жизни это зачастую уже необязательно – все карточки умеют понимать приём/передачу, однако встречаются ещё маршрутизаторы, порты которых не поднимаются при использовании неправильного типа кабеля — так что будьте внимательны)

Настраиваем IP-адрес компьютера через Desktop.

И пробуем подключиться, выбрав Command Prompt в панели Desktop:

Как и ожидалось, циска не пускает без пароля. В реальной жизни обычно выдаёт фразу “Password required, but none set”

Пароли

Подключение по telnet или ssh называется виртуальным терминалом (vt) и настраивается следующим образом:

0 4 — это 5 пользовательских виртуальных терминалов=telnet сессий.

Этого уже достаточно, чтобы попасть в пользовательский режим, но недостаточно для привилегированного:

Настроим пароль для enable-режима:

Чем отличается secret от password? Примерно тем же, чем ssh от telnet. При настройке secret пароль хранится в зашифрованном виде в конфигурационном файле, а password – в открытом. Поэтому рекомендуется использование secret.

Если вы всё-таки задаёте пароль командой password, то следует применить так же service password-encryption, тогда ваш пароль в конфигурационном файле будет зашифрован:

Один мой знакомый рассказал мне историю:

Стоял он как-то курил возле одного из своих узлов, находящемся в жилом доме. С сумкой для инструментов, ноутбук в руках. Вдруг подходит двое алкашей с пакетом и предлагают купить, раскрывая пакет и показывая какой-то свич. Просят 500 рублей. Ну он купил. По меткам и модели свича парень сделал вывод какому провайдеру он принадлежит. Пришёл домой, начал ковырять — телнет закрыт, консоль запаролена. Слил конфиг по snmp. Пароли в открытом виде хранятся, имя с головой выдаёт провайдера. С их админом он знаком лично, позвонил ему вместо “Здрасьти” выдал логин и пароль в трубку. Слышно было, как скрипел мозг первые секунд 20: везде аксес-листы, авторизация, привязка к мак-адресу. Как?! В общем, всё хорошо, что хорошо кончается.

Немного об этом можно почитать здесь. Ну или чуть более по-русски, тут.

Первая команда служит для активации новой модели ААА (Authentication, Authorization, Accounting). Это нужно для того, чтобы была возможность использовать для аунтетификации на устройстве RADIUS или TACACS сервер. Если отдельно это не настроено, то будет использоваться локальная база пользователей, задаваемая командой username.

Будьте внимательны: приоритет команды aaa new-model выше, чем команд виртуальных терминалов и поэтому даже несмотря на то, что у вас настроен password в режиме line vty, если у вас не будет пользователей в локальной базе, зайти на устройство удалённо уже не получится.

Теперь при подключении маршрутизатор запросит имя пользователя и соответствующий ему пароль.

При более глубокой настройке line vty существует одна опасность.

Есть такой параметр: access-class. Его настройка позволяет ограничить IP-адреса, с которых возможно подключение. И вот однажды я, как умная маша, решил заняться безопасностью в сети и на всём почти оборудование понаставил эти аксес-листы, чтобы комар не пролетел. В один прекрасный момент пришлось выехать в поле и в тот день я проклял свою аккуратность – никуда не мог достучаться – малейшей лазейки не оставил. В общем будьте с этой командой внимательны или оставляйте для себя лазейки.

При работе с access-list'ами и прочими опасными вещами, неправильная настройка которых может лишить вас доступа к устройству, можно использовать замечательную команду reload in min, где min время в минутах. Эта команда перезагрузит устройство по истечении указанного времени, если ее не прервать командой reload cancel. Т.е. схема работы такова: вы удаленно копаете что-то, что может в теории (закон Мерфи не забываем) прервать ваш сеанс связи с устройством. Сохраняем текущий (рабочий) конфиг в startup-config (он используется при загрузке), ставим reload in 15, вводим ключевую команду, относительно которой у нас сомнения ;-), и получаем обрыв связи, худшие опасения оправдались. Ждем 15 минут, устройство перегружается с рабочим конфигом, коннект — вуаля, связь есть. Либо (если связь не прервалась) проверяем, что все работает, и делаем reload cancel.

Если вы хотите ограничить паролем доступ через консольный порт, вам понадобятся команды

Privilege Level

Ещё один важный момент, которому в статьях уделяют мало внимания: privelege level.

Как понятно из латинского звучания — это уровень прав пользователя. Всего существует 16 уровней: 0-15.

privilege level 0 — это команды disable, enable, exit, help и logout, которые работают во всех режимах

privilege level 1 — Это команды пользовательского режима, то есть как только вы попадаете на циску и увидите приглашение Router> вы имеете уровень 1.

privilege level 15 — Это команды привилегированного режима, вроде, как root в Unix'ах

Пример1

Все уровни со 2 по 14 настраиваются вручную. То есть, например, вы можете дать добро пользователю с privelege level 2 на выполнение команды show running-config

Пример2

Настроить права для конкретного пользователя поможет уже упомянутая прежде команда username

В первой строке назначаем уровень прав пользователю, во второй команду, разрешенную для этого уровня, в третьей задаём пароль для входа в привилегированный режим с этим уровнем.

После этого из пользовательского режима вы можете выполнить команду enable 2 и введя пароль l2poorpass попасть в привилегированный режим, в котором будут доступны все команды уровня 1 + команды уровня 2.

Для чего это может быть нужно? В российских реалиях практически ни для чего, потому что обычно на устройство нужно заходить инженерам сразу с полными правами. Ну разве что 15-й уровень ставят, чтобы двойную аутентификацию не проходить. А все другие уровни опять же для того, чтобы персонал младшего состава (техподдержка, например) мог зайти и промониторить какие-то параметры или настроить некритичную функцию.

Нельзя не упомянуть о том, что telnet — протокол незащищённый и передаёт пароль и данные в открытом виде. С помощью любого анализатора пакетов можно вычислить пароль.

Поэтому крайне рекомендуем использовать ssh — любые устройства cisco с не самой урезанной прошивкой способны выступать ssh-сервером.

Следующий набор команд позволит вам включить ssh и отключить доступ по telnet:

Имя хоста должно отличаться от Router, обязательно должно быть задано имя домена. Третьей строкой генерируется ключ и далее разрешается только ssh. Длина ключа должна быть более 768 бит, если вы желаете использовать ssh версии 2, а вы желаете этого. Всё.

Ещё одно финальное внимание новичкам: не забывайте о команде write memory — это сохранение текущей конфигурации. Впрочем, достаточно два раза обжечься, забыв сохранить, чтобы навсегда заработать иммунитет к этому — кто кодил по ночам или писал курсовую, тот поймёт.

Используя PT, мы будем настраивать оборудование не через терминал или телнет, а непосредственно через CLI устройства, которое вызывается кликом по иконке роутера — так удобнее:

Ну и на сладенькое: сброс пароля

Если вы этого не сделаете, то вся ваша конфигурация будет актуальна до первого ребута) И хорошо, если это устройство стоит рядом, и вы вспомните, что накосячили. Мне не повезло)

В следующей статье мы обратимся к вланам и локальной сети. Обязательно к прочтению:

OSI.

VLAN

Способы подключения

В Packet Tracer’e управлять оборудованием можно следующими способами:

Интерфейс последних трёх идентичный – отличается лишь способ подключения. Разумеется, GUI – не наш метод.

В реальной же жизни доступны:

- Telnet/ssh

- Терминальное подключение с рабочей станции через консольный кабель

- Web-интерфейс (Cisco SDM).

Последний вариант даже не упоминайте в приличном обществе. Даже если вы адепт мыши и браузера, очень не советую.

На своём примере при работе с другим оборудованием я сталкивался с тем, что настроенное через веб не работает. Хоть ты тресни, но не работает. А у того же длинка вообще был баг в одной версии прошивки для свичей: если изменить настройки VLAN в веб-интерфейсе из под линукс, то свич становится недоступным для управления. Это официально признанная проблема).

Телнет – стандартная, всем известная утилита, как и ssh. Для доступа к cisco по этим протоколам нужно настроить пароли доступа, об этом позже. Возможность использования ssh зависит от лицензии IOS.

Управление по консоли

Ну вот принесли вы маршрутизатор, распечатали, питание на него дали. Он томно зашумел кулерами, подмигивает вам светодиодами своих портов. А чего дальше-то делать?

Воспользуемся один из древнейших и нестареющих способов управления практически любым умным устройством: консоль. Для этого вам нужен компьютер, само устройство и подходящий кабель. Тут каждый вендор на что горазд. Какие только разъёмы они не используют: RJ-45, DB-9 папа, DB-9 мама, DB-9 с нестандартной распиновкой, DB-25.

У циски используется разъём RJ-45 на стороне устройства и DB-9 мама (для подключения к COM-порту) на стороне ПК.

Консольный порт выглядит так: Всегда выделен голубым цветом. С недавних пор стало возможным управление по USB.

А это консольный кабель cisco: Раньше он поставлялся в каждой коробке, теперь зачастую стоит отдельных денег. В принципе подходит аналогичный кабель от HP.

Проблема в том, что современные ПК зачастую не имеют COM-порта. На выручку приходят часто используемые конвертеры USB-to-COM: Либо редко используемые для этих целей конвертеры RS232-Ethernet После того, как вы воткнули кабель, определили номер COM-порта, для подключения можно использовать Hyperterminal или Putty в Виндоус и Minicom в Линукс.

Управление через консоль доступно сразу, а вот для телнета нужно установить пароль. Как это сделать?

Обратимся к PT.

Начнём с создания маршрутизатора: выбираем его на панели внизу и переносим на рабочее пространство. Даём какое-нибудь название Что бы вы делали, если бы это был самый взаправдашний железный маршрутизатор? Взяли бы консольный кабель и подключились им в него и в компьютер. То же самое сделаем и тут: Кликом по компьютеру вызываем окно настройки, в котором нас интересует вкладка Desktop. Далее выбираем Terminal, где нам даётся выбор параметров Впрочем, все параметры по умолчанию нас устраивают, и менять их особо смысла нет.

Если в энергонезависимой памяти устройства отсутствует конфигурационный файл (startup-config), а так оно и будет при первом включении нового железа, нас встретит Initial Configuration Dialog prompt: Вкратце, это такой визард, позволяющий шаг за шагом настроить основные параметры устройства (hostname, пароли, интерфейсы). Но это неинтересно, поэтому отвечаем no и видим приглашение

Это стандартное совершенно для любой линейки cisco приглашение, которое характеризует пользовательский режим, в котором можно просматривать некоторую статистику и проводить самые простые операции вроде пинга. Ввод знака вопроса покажет список доступных команд: Грубо говоря, это режим для сетевого оператора, инженера первой линии техподдержки, чтобы он ничего там не повредил, не напортачил и лишнего не узнал. Гораздо большие возможности предоставляет режим с говорящим названием привилегированный. Попасть в него можно, введя команду >enable. Теперь приглашение выглядит так:

В режиме глобальной конфигурации не выполняются довольно нужные порой команды других режимов (тот же show running-config, ping, etc.). Но есть такая полезная штука, как do. Благодаря ей мы можем, не выходя из режима конфигурирования, выполнять эти самые команды, просто добавляя перед ними do. Примерно так:

Настройка доступа по Telnet

Из этого-то режима мы и настроим интерфейс для подключения компьютера через telnet:

Команда для перехода в режим конфигурации интерфейса FastEthernet 0/0:

Пример подключения

- 277.146.101.1 – это шлюз провайдера.

- 277.146.101.2 – это внешний IP адрес роутера, его выдает провайдер.

- 192.168.1.1 – это локальный IP адрес.

Я думаю, схема достаточно понятная и простая.

ШАГ 1: Подключение к маршрутизатору

Для подключения мы будем использовать вот такой вот кабель, который обычно идет в комплекте со всем подобным оборудованием.

С одной стороны консольного кабеля должен быть COM-порт (RS 232). Подключаем один конец в CONSOLE (может иметь надпись CON) порты.

Вы можете столкнуться с проблемой, что у современных компов и ноутов нет подобного входа. Поэтому можно использовать USB переходник.

После подключения скачиваем программку PuTTY – она бесплатная и достаточно удобная. Очень важный момент – в разделе «Connection type» после запуска установите значение «Serial».

И далее нажимаем по кнопке «Open». Если у вас возникли трудности и подключение не происходит, то проверьте в «Диспетчере устройств», какой COM порт используется. Может быть баг, что порт указан не тот. Особенно этот баг проявляется при использовании переходника USB-COM.

Далее вы должны увидеть приветственную надпись в запрос ввода логина и пароля.

ШАГ 2: Reset настроек

Итак, в первую очередь нам нужно полностью очистить старые настройки – они нам ни к чему, все будем делать с нуля (так сказать). Изначально вы увидите вот такую надпись:

Теперь сначала удаляем старый конфиг, а потом ребутаем аппарат:

ШАГ 3: Конфигурация интерфейсов

После этого вместо «router» вы должны увидеть свое название. Вспомним, что у роутера есть два интерфейса,

Внутренний (связь с локальной сетью) – с адресацией:

Внешний (связь с глобальным интернетом) – понятное дело, что у нас тут будут статические настройки:

Я придумал все эти значения, просто чтобы показать настройку – вы же подставляйте свои циферки. Маршрутизатор будет выступать шлюзом, и наша задача связать две эти сети и дать клиентам доступ в интернет.

Давайте введем настройки внешнего статического адреса:

Для подключения к интернету мы используем четвёртый интерфейс. Выше я задал внешний IP как 227.146.101.2, после этого прописал маску и запустил настройку последней командой. Ах да, не забудьте подключить интернет кабель от провайдера. В качестве проверки пингуем сначала сам роутер:

А потом шлюз провайдера:

Если все хорошо, и оба устройства пингуются, идем настраивать интерфейс для связи с локальной сетью. Локальная сеть у нас будет с адресацией:

Локальный адрес роутера:

И еще один совет – обязательно оставьте пару адресов про запас. То есть диапазон адресов будет примерно от 192.168.1.2 до 192.168.1.10. Остальные уже будут использоваться клиентами и другими устройствами в локалке.

Локальный адрес роутера мы будем прописывать в VLAN:

А для подключения будем использовать интерфейс «Fa 0». Что мы сделали, мы привязали сначала локальный адрес к Vlan. А потом уже VLAN привязали к физическому интерфейсу. Подключаем к этому физическому интерфейсу наш коммутатор, к которому уже будут подключены все рабочие машины, принтеры и другие сетевые устройства.

ШАГ 4: Удаленный доступ к роутеру

Чтобы вам постоянно не сидеть рядом с роутером и подключенным к нему консольным кабелем, я вам советую сразу настроить удалённый доступ. Мы будем использовать подключение по защищенному каналу SSH (второй версии).

Сначала мы запустили SSH-2, а потом прописали произвольный домен. Теперь создаем ключ с помощью команды.

crypto key generate rsa

Далее вылезет вот такая вот надпись:

Создаем пользователя с правами админа и паролем. Вместо «password» введите свой пароль.

username admin privilege 15 secret 0 password

Включаем пользователя в базу устройства:

line vty 0 4

login local

И задаем пароль для режима доступа:

enable secret 0 password-2

Опять же вместо «password-2» вводим свой пароль. После этого вы можете использовать любую программу с поддержкой SSH для доступа из локальной сети к этому роутеру.

ШАГ 5: Настройка шлюза

Теперь нам нужно подключиться к шлюзу провайдера:

После этого пингуем любой внешний сайт, но лучше использовать именно IP, а не DNS адрес. Можно даже пропинговать один из DNS-серверов.

ШАГ 6: Настройка NAT

Опять же локальные компьютеры пользователя пока не имеют доступа в интернет, но мы это исправим. Для этого нам нужно настроить динамическую трансляцию локальных IP во внешний. У нас всего один внешний адрес, поэтому локальные адреса должны превращаться в него, проходя через наш роутер, выполняющий роль шлюза.

Прописываем диапазон тех адресов, которые в теории могут использоваться локальными машинами:

Далее указываем наш VLAN:

Interface Vlan 1

ip nat inside

Они будет неким локальным интерфейсом, ведь в VLAN может быть сразу несколько адресов. Теперь указываем физический внешний интерфейс, к которому мы подключили провайдерский кабель:

Interface Fa 4

ip nat outside

А теперь мы создаем NAT правило:

ip nat inside source list WIFIGID_NAT interface fa4

Далее мы уже можем из локальной сети с любого компа клиента пинговать любые интернет-адреса. Также в качестве пробы используем внешний IP адрес. Ну и в самом конце не забудьте сохранить конфиг в память роутера:

Видео

вторник, октября 02, 2012

Если ты впервые увидел циску (cisco)

В итоге у вас получается консольный кабель для подключения к сетевому оборудованию фирмы Cisco . Хочется отметить, что сама компания Cisco рекомендует использовать только оригинальные консольные кабели для настройки своего оборудования. Для связи настраиваемого оборудования с компьютером один конец консольного кабеля (тот, который оснащен сетевым коннектором RJ -45 8P8C ) подключается в консольный порт сетевого оборудования (обычно над ним имеется надпись CONSOLE находящаяся в голубой каёмке), другой конец кабеля подключается к COM порту компьютера. |

| Внешний вид консольного порта Cisco |

|

| Внешний вид COM порта компьютера |

| Подключаемся к оборудованию через последовательный интерфейс |

| Примерный вид запуска оборудования Cisoc (cкриншот сделан в симуляторе) |

| Переход в привилегированный режим и выполнение команд в нем |

49 коммент.:

спасибо за статью

спасибо клевая статья!

Мда.. что можно сказать. Текст не вычитан, местами бредовый. А главное для кого.

Например для меня! А вы,видимо,все знаете.

Спасибо тем, кому понравилось. Лично мне бы такая статья сильно пригодилась в мой первый день работы.

Большое спасибо!Чайнику как мне,статья очень полезна .

Спасибо Вам за то что читаете. Рад что Вам пригодилась статья.

Спасибо, мужик! Надо впервые для меня настраивать cisco, уже есть какая-то инфа Очень благодарен!

Спасибо!

Так же могу посоветовать почитать следующие книги:

Если времени совсем мало: Лукас Майкл В. Маршрутизаторы CISCO для отчаявшихся администраторов

Если времени вагон, то пожалуй лучший вариант:

1. Уэнделл Одом Официальное руководство Cisco по подготовке к сертификационным экзаменам CCENT/CCNA ICND1 640-822

2. Уэнделл Одом Официальное руководство Cisco по подготовке к сертификационным экзаменам CCNA ICND2 640-816

Спасибо за вводную статью, столкнулся с проблемой: на новом месте работы в серверной стойке лежит не зацепленная ОНА, а провода вроди бы нет, нашел какой то, напрягают 2 момента, обычно цыско провода синие и красивые, а тут на самопал похож, тоесть один конец то обжат по нормальному (серийный), а вот с комом напряг-сам шнур тож вроди фирма (черный, скрученный как от телефонной трубки) из другого конца провода просто торчат все 8 жил, 5 из которых идут на ком ж, кор, кр, с, з, а остальные после перетяжки тросиком просто отсечены под корень. Напрягает как то, что провод неизвестного происхождения, так и количество обжатых проводков, и схема обжимки не вяжется с приведенной в статье.

Добрый день. Возможно тот кабель, который вы описываете, предназначен для подключения к UPS. Лучше не стоит его использовать для подключения к устройствам Cisco Systems.

Читайте также: