Получение пакетов wifi сети

Обновлено: 06.07.2024

Беспроводные сети являются очень важной частью повседневной жизни пользователей. Мы используем много мобильных устройств, и мы можем подключиться благодаря Wi-Fi. Однако иногда могут возникать проблемы, которые влияют на качество сигнала, скорость интернета или стабильность. В этой статье мы объясним что такое потеря пакетов Wi-Fi Как проверить, не страдаем ли мы от этой проблемы и, главное, как ее избежать.

Что такое потеря пакетов Wi-Fi

Под потерей пакетов Wi-Fi мы имеем в виду Потеря данных от источника до места назначения. В основном это не получение всей необходимой информации. Это может означать, что, например, у нас есть проблемы при игре онлайн. Мы также заметим медлительность при загрузке веб-страницы, когда загрузка, вызовы или видеовызовы прерываются.

Короче говоря, потеря пакетов Wi-Fi означает, что наше соединение не работает должным образом, и поэтому мы не будем просматривать в оптимальных условиях. Это проблема, которая может повлиять на все виды устройств.

Почему происходит потеря пакетов Wi-Fi? Основная причина в том, что сигнал, который достигает нас, очень слабый , Например, если мы подключены к устройству очень далеко от маршрутизатора и покрытие плохое. Это может также произойти, если есть помехи с другим оборудованием или если мы используем неисправное оборудование.

Как проверить потерю пакетов Wi-Fi

Мы можем использовать разные инструменты и функции с помощью которого мы можем проверить, есть ли у нас потеря пакетов Wi-Fi. Таким образом, мы можем принять меры в случае возникновения проблемы и попытаться максимально уменьшить ущерб.

Сначала он связывается с маршрутизатором, а затем с нашим провайдером. Если мы увидим тайм-аут, возможно, потеря пакета.

Мы также можем использовать внешние и бесплатные приложения, такие как Microsoft Cеть Монитор. Это простой инструмент, который перехватывает пакеты и может анализировать возможные проблемы.

Как не потерять пакеты Wi-Fi

Мы видели, что это за проблема и как ее проверить, но теперь мы посмотрим, как предотвратить это. Одной из основных проблем потери пакетов Wi-Fi является расстояние до маршрутизатора и, следовательно, низкий уровень сигнала. Мы можем решить это по-разному. Проще всего подключиться к маршрутизатору как можно ближе, но это не всегда возможно. В случаях, когда мы не можем перемещаться рядом с маршрутизатором, мы всегда можем использовать сетевые усилители , ретрансляторы, системы Wi-Fi Mesh и другие опции для возможности навигации независимо от расстояния до маршрутизатора.

Это также хорошая идея контролировать группа что мы используем. Как мы знаем, современные маршрутизаторы имеют полосу 5 ГГц, а также полосу 2.4 ГГц. По сути, мы можем сказать, что первый из них предлагает большую скорость, но, тем не менее, мы должны быть ближе к маршрутизатору. 2.4 ГГц является лучшим, чтобы связать нас дальше.

Но иногда проблемы с аппаратные средства мы используем. Мы должны убедиться, что наша сетевая карта установлена правильно, что она не имеет каких-либо дефектов, а также что драйверы обновлены правильно.

Короче говоря, следуя этим простым шагам, мы можем избежать потери пакетов Wi-Fi, которые могут поставить под угрозу правильное функционирование наших соединений и повлиять на скорость сети.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Опасно ли пользоваться открытым Wi-Fi

Интернет-доступ через Wi-Fi в настоящее время очень популярен. Wi-Fi есть во многих квартирах, на рабочих местах. При использовании беспроводного доступа важно поддерживать безопасность своей Точки Доступа (смотрите статью «Как защитить Wi-Fi роутер от взлома»).

В настоящее время также очень популярными стали публичные сети Wi-Fi. Они есть в ресторанах, спортивных залах, в торговых центрах, в метро, в отелях, в частных больницах и поликлиниках, в апартаментах и кондоминиумах — их можно найти практически везде, где собирается довольно много людей.

У этих сетей есть особенность — часто это открытые сети Wi-Fi для подключения к которым не требуется пароль. Есть ли какие-то дополнительные правила безопасности для работы с такими сетями?

Да, при использовании открытой Wi-Fi сетью нужно хорошо понимать, что:

- все данные передаются радиоволнами, то есть в отличие от провода, к которому далеко не каждый может получить доступ, радиоволны могут перехватываться кем угодно, кто находится в диапазоне досягаемости

- в открытых сетях данные не зашифрованы

С первым пунктом, думаю, всё понятно: если кто-то с компьютером и Wi-Fi картой находится достаточно близкой, то он может захватывать и сохранять весь трафик, передаваемый между беспроводной Точкой Доступа и всеми её клиентами.

Итак: нужно помнить, что открытые беспроводные сети подвержены перехвату информации.

Далее я покажу пример перехвата данных, из которого вам станет понятнее, что именно может увидеть злоумышленник.

Перехват трафика в открытых Wi-Fi сетях

Для успешной атаке нужен компьютер на Linux (например, с Kali Linux или с BlackArch), а также Wi-Fi карта из этого списка.

Начнём с того, что посмотрим имена беспроводных интерфейсов:

Как можно увидеть, у меня несколько беспроводных интерфейсов, я буду использовать wlp0s20f0u2.

Переводим беспроводной интерфейс в режим монитора:

В предыдущих командах вместо ИНТЕРФЕЙС нужно вписать то имя, которое беспроводной интерфейс имеет в вашей системе. Например, для wlp0s20f0u2 команды выглядят так:

Запускаем airodump-ng командой вида:

- ИНТЕРФЕЙС — имя беспроводного интерфейса в вашей системе

- -t OPN — фильтр, который показывает только открытые Wi-Fi сети

У меня интерфейс называется wlp0s20f0u2, поэтому я запускаю следующей командой:

Пример полученных данных:

Как можно увидеть, имеется сразу несколько открытых Точек Доступа. В принципе, можно выбрать любую из них для перехвата данных, но нужно помнить, что: для успешного анализа данных важно захватить передаваемые данные и от ТД, и от Клиентов. То есть я могу выбрать для захвата данных дальнюю ТД и, вероятно, я буду захватывать большую часть её беспроводных фреймов, но дело в том, что у Клиентов обычно менее мощные беспроводные передатчики. Также Клиенты могут находиться ещё дальше от меня, чем сама Точка Доступа. По этой причине лучше выбирать самую близкую ТД. Чем больше значение PWR, тем лучше сигнал (на всякий случай напомню: отрицательные числа чем ближе к нулю, тем они больше). Например, в моей ситуации я выбираю ТД с сигналом -35.

Направленные антенны могут значительно улучшить качество беспроводного соединения, если направлены в нужную сторону. Что касается захвата данных, то лучше не использовать направленную антенну, поскольку ТД может быть в одном направлении, а её Клиенты — в других. Желательно использовать большую внешнюю антенну.

Неважно, является ли ТД хот-спотом с авторизацией на веб-интерфейсе (Captive Portal — Перехватывающим Порталом) или просто открытой Точкой Доступа — описанный способ перехвата работает одинаково для любого из этих вариантов.

Для захвата данных вновь запускаем airodump-ng, но уже командой вида:

- ИНТЕРФЕЙС — имя беспроводного интерфейса,

- --channel НОМЕР — номер канала, на котором находится целевая ТД

- --write openap — опция для сохранения захваченных данных в файл. В данном случае название файла будет начинаться с openap (можно поменять на своё усмотрение)

Например, я хочу прослушивать ТД, которая работает на первом канале, для этого я хочу использовать беспроводной интерфейс wlp0s20f0u2 и сохранять перехваченную информацию в файл, имя которого начинается на openap, тогда моя команда следующая:

Далее ждём, когда соберётся достаточно данных. Анализировать данные можно прямо в процессе захвата — без остановки airodump-ng.

Анализ трафика в открытых Wi-Fi сетях

В процессе работы airodump-ng будет создан файл с расширением .cap, например, openap-01.cap.

Для анализа данных можно использовать разные программы, я покажу анализ беспроводного трафика с Wireshark.

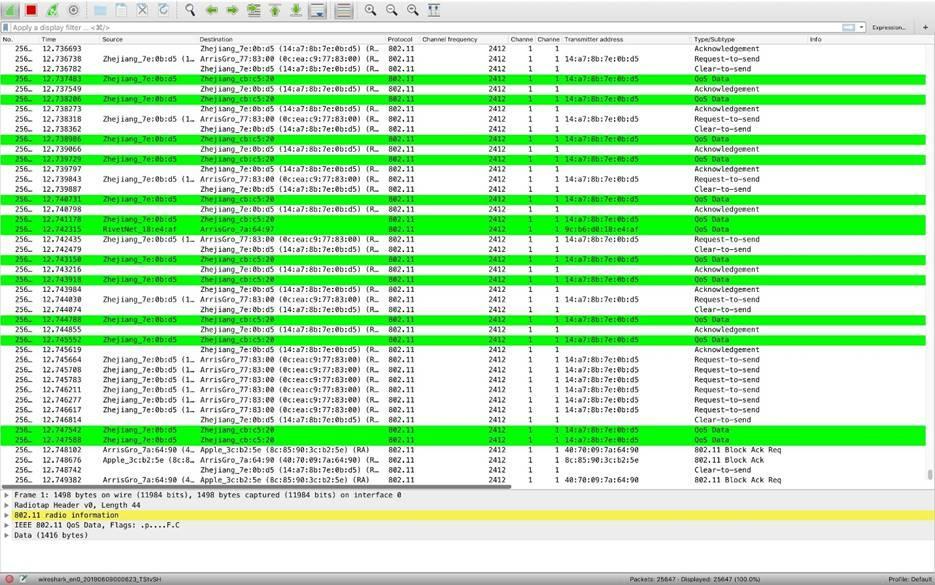

Откройте файл с захваченными данными в Wireshark.

Для выделения разных данных нам понадобятся фильтры Wireshark. Здесь я покажу пример использования только некоторых фильтров, рекомендуется изучить большую подборку полезных фильтров Wireshark здесь.

Для оценки качества захвата, можно начать с фильтров, которые выводят результаты анализа TCP протокола.

Этот фильтр выводит информацию о фреймах с флагом ACK, которые являются дублями. Большое количество таких фреймов может говорить о проблемах связи между Клиентом и Точкой Доступа.

Фильтр показа фреймов для которых не захвачен предыдущий сегмент:

Это нормально в начале захвата данных — поскольку информация перехватывается не с самого начала. Но если эта ошибка часто возникает в дальнейшем, значит вы находитесь слишком далеко от Точки Доступа или Клиентов и вы не захватывает часть данных, которые они передают.

Для показа фреймов, которые являются ретрансмиссией (отправляются повторно):

Большое количество таких фреймов может говорить о том, что между Клиентом и ТД плохая связь и им часто приходится отправлять повторно одни и те же данные.

С помощью фильтра

Можно увидеть ARP трафик — с его помощью удобно анализировать, сколько всего устройств в данный момент подключено к локальной сети, какие у них IP адреса и какие MAC адреса. Зная MAC адрес устройства можно узнать его производителя.

С помощью фильтра

можно увидеть все отправленные DNS запросы.

Например, на скриншоте можно увидеть адреса онлайн кинотеатра Netflix, Facebook, различных сервисов Google.

Здесь можно узнать множество интересной информации. Например, можно увидеть запросы к сервисам и передаваемые данные, в том числе API ключи, идентификаторы устройств и прочее:

Можно увидеть посещённые URL адреса со всеми передаваемыми параметрами:

Видны информация авторизации, используемой при отправке данных:

Видны загруженные и открытые в Интернете файлы:

Вы можете сохранить любой переданный файл. Для этого выделите мышкой пакет, который его содержит (1), затем в средней панели, которая содержит подробную информацию, пролистните в самый низ, чтобы найти поле с данными и кликните на него правой кнопкой мыши, чтобы вызвать контекстное меню (2), в контекстном меню выберите Export Selected Packet Bytes (3) — Экспортировать байты выбранного пакета:

Введите имя файла, выберите расположение и сохраните его.

Кто-то обновляет Windows:

Также видны установленные пользователю кукиз или переданные им кукиз:

С помощью фильтра

А с помощью фильтра

можно увидеть запросы, в которых сервер установил кукиз в браузер пользователя.

Соседи скачивают странные торренты:

Переданные методом POST данные также видны:

Для поиска любых переданных изображений:

Для поиска определённых видов изображений:

Для поиска файлов определённого типа:

Поиска в Wireshark запросов на получения файлов определённого типа. Например, для поиска переданных ZIP архивов:

Фильтр, который показывает только данные, переданные методом POST:

Фильтр, который показывает только данные, переданные методом GET:

Поиск запросов к определённому сайту (хосту):

Поиск запросов к определённому сайту по части имени:

Заключение

Сейчас количество приложений и сайтов, которые не используют шифрование, стремительно уменьшается. Поэтому опасность такого перехвата с каждым годом снижается. Тем не менее она есть.

Приложение iPhone постоянно загружает какие-то (аудио?) файлы не используя безопасное соединение:

Гарантированной защитой от такого перехвата является использование доверенного VPN сервиса. Надёжным VPN сервисом можно считать тот, который вы настроили сами, либо VPN вашей корпоративной сети.

Друзья, горячо приветствую вас на нашем сайте WiFiGid. Не было печали, да друзья помогут. Однажды в разговоре мне наш Бородач рассказал про некую проблему наличия у него потери пакетов. Если честно, жил и не тужил до этого – абсолютно ничего не мешало. Но как раз после изучения проблемы и выявления ее у себя, полез исправлять. Вся моя история и методы разрешения проблемы – читайте ниже.

Есть что рассказать? Остались вопросы? Поделитесь своим словом с другими нашими читателями. Вам не убудет, а им будет больше актуальной информации. Спасибо! Комментарии расположены прямо под этой статье.

Коротко по ситуации

Для передачи данных на сетевом уровне (отсылка к модели OSI про 7 уровней) данные передаются ПАКЕТАМИ. При определенных обстоятельствах эти ПАКЕТЫ могут теряться в сети (т.к. за качество передачи отвечает уже вышестоящие уровни, а здесь еще контроля нет). Итого, представим ситуацию:

- Ваш тарифный план – 100 Мбит/с.

- У вас каждый третий пакет теряется.

- Итоговая скорость со всеми огрехами – в районе 60 Мбит/c.

Обидно? Еще бы. И самое страшно, на том или ином уровне эта проблема проявляется у всех. Но местами она бывает совсем недопустимой. Вот и попробуем ее выявить и устранить.

Основные причины

Мы выяснили, что пакеты пропадают – и это вообще нормально. Но почему это происходит? Здесь я попробую установить некий порядок. Не претендую на первоистинность, но именно так можно начинать проводить первичную диагностику на утечки:

Проверки

А теперь переходим к непосредственной проверке потерь. Ведь нужно же с чего-то это все начать?

Шаг 1 – Скорость интернета

Не профессионально, но зато практично:

- Отключаем все устройства дома от вашего интернета (да-да, не ленимся, физически и из розетки), кроме того, с которого будем производить замер.

- Вспоминаем, какую скорость интернета обещал вам провайдер (в моем случае сейчас – 100 Мбит/с).

- Идем на любой тестировщик скорости (например, Speedtest ) и смотрим результат:

В моем случае прямо сейчас с рабочего ноутбука цифры вполне себе даже нормальные. А вот если бы было что-то вроде 60 Мбит/с, я бы уже задумался о проблеме. Но не одним замером можно установить проблему.

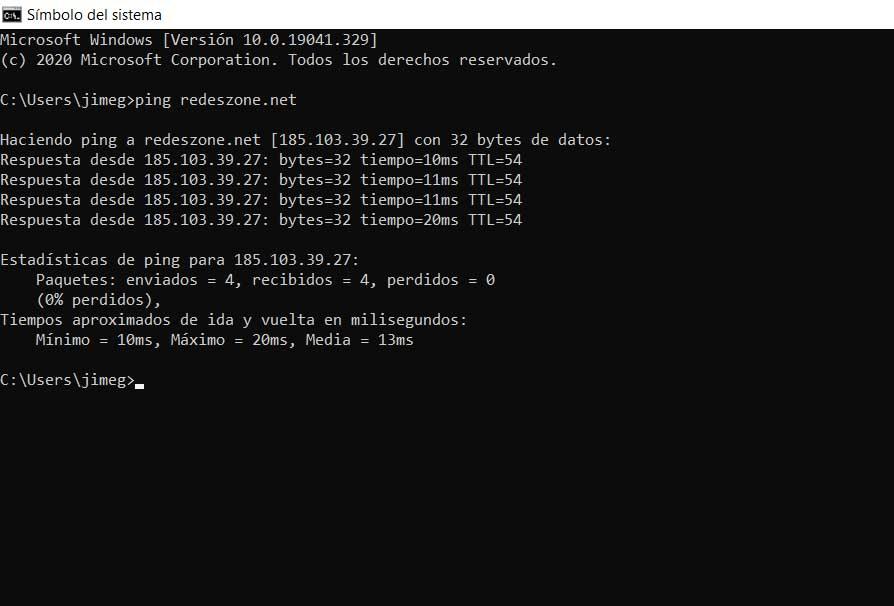

Шаг 2- Пингуем

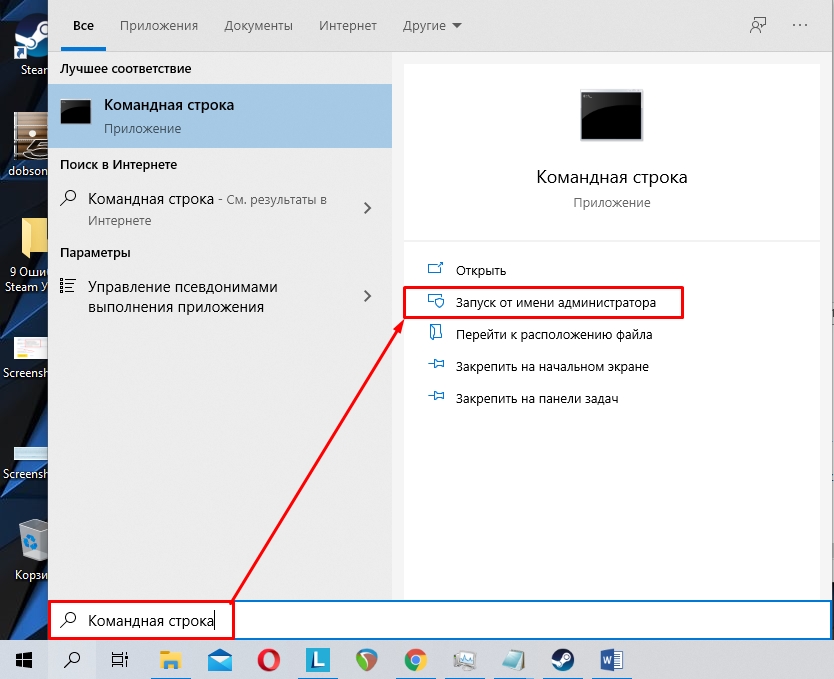

Открываем командную строку (в Windows проще всего щелкнуть правой кнопкой мыши по кнопке «Пуск» и выбрать любой Windows PowerShell). Открываем и вписываем по порядку следующие команды:

Этими командами мы отправляем по 4 пакета до DNS Гугла, DNS Clouflare, сайта Яндекса, сайта Гугла и нашего сайта соответственно. Смотрим результаты, все пакеты должны доходить, потерь быть не должно. Возможно, здесь удастся вычислить примерное направление возникновения потерь.

Как видите, и здесь потерь нет.

Утилита ping существует в Linux и в MAC. Так что на любом железе можно отпинговать все сомнительные участки сети.

Если на внешней сети появились потери, рекомендую провести пинг внутренних узлов сети, например, от вас до роутера. IP-адрес роутера, надеюсь, вы догадаетесь как найти. Нет? Комментарии ниже.

Для разбирающихся, рекомендую пошаманить над командой пинг следующими параметрами: -t – бесконечная отправка пакетов, -l – размер пакета. В моей практике были случаи, что роутер не пускал размеры пакетов выше порогового. Бывает редко, но на всякий случай оставлю эту информацию здесь.

Шаг 3 – Трассировка

Допустим, мы знаем, что на пути до роутера (192.168.0.1) уже теряются пакеты. Задача – на всякий случай просмотреть все узлы до него в сети, увидеть как идет наш запрос:

Другие программы

Не буду здесь рекомендовать никаких сторонних программ. Обычно они базируются на упомянутых выше ping и tracert. В лучшем случае они выводят какую-то красоту, в худшем – получите вирус на компьютер. В обоих этих случаях не вижу причины их использовать.

Краткий чеклист проверок

Если вы уже попробовали все (а обычно так в поиске причины и бывает), рекомендую еще пробежаться вот по этому списку. Авось приедет какая-то умная мысль в голову:

- Проверка антивирусом. Желательно автономным вроде CureIt! (считаем рекламой, сам пользуюсь).

- Ставим любой экран и пытаемся вычислить программу, которая спамит сеть. Бывает зараза, а бывает просто обновлятор Windows не может успокоиться.

- Обновляем драйвера не только на сеть (DRP и аналоги в помощь). Если же наоборот проблема началась после обновления, рекомендую найти предыдущие версии и сделать откат. У меня была подобная проблема с драйверами разработчиков, откат помог.

- Используем безопасный режим на тестах сети, дабы не грузить чего-то левого.

- Другой кабель.

- Ручное назначение IP и смена MAC-адреса. А мало ли…

- Дешевая сетевая карта. Если есть возможность воткнуть на тест другую сетевуху – пробуем.

- Крайние случаи – меняем Windows, обновляем или просто сбрасываем BIOS.

- Пробуем другой роутер или напрямую.

- По возможности – диск текущей системы запускаем на другом железе. Исключаем программные ошибки ОС. Или загружаемся из-под Live образа.

- Исключаем перегрев процессора – ну мало ли.

Личный опыт

Здесь я просто вынесу тезисы по личному опыту, на что следует обращать внимание:

- Проблема потери пакетов индивидуальна. Нельзя дать универсальные инструкции под каждого. Поэтому и рекомендую подробно описывать свою ситуацию в комментариях – как была обнаружена проблема, как проявляется у вас, что делали. Не хочется? Зато представьте, как это может быть полезно другим пользователям, находящимся прямо сейчас в смятении.

- Пингуйте и трассируйте по поводу и без него. Весь другой «супер-пупер» софт – только ваша времяпотеря. Этими инструментами можно с лихвой обойтись в диагностике.

- Не стесняйтесь звонить провайдеру. Особенно, если проблема проявилась внезапно. Сам себя частенько ловил на бесполезных действиях – обнаружил просадку в скорости, полез замерять сегменты, прямое подключение… а в итоге оказывается, что у провайдера технические работы, которые нигде не были озвучены.

- Потеря пакетов не обязательно является основной причиной низкой скорости интернета, другие причины можете посмотреть ЗДЕСЬ.

Дополнение от Бородача

Обладатель оленьего свитера, колчана витой пары и харизматичной бороды.

Любитель душевных посиделок за танками. Ну никак не мог пройти мимо. Люблю поиграть и плотно изучал этот вопрос. Мой личный опыт.

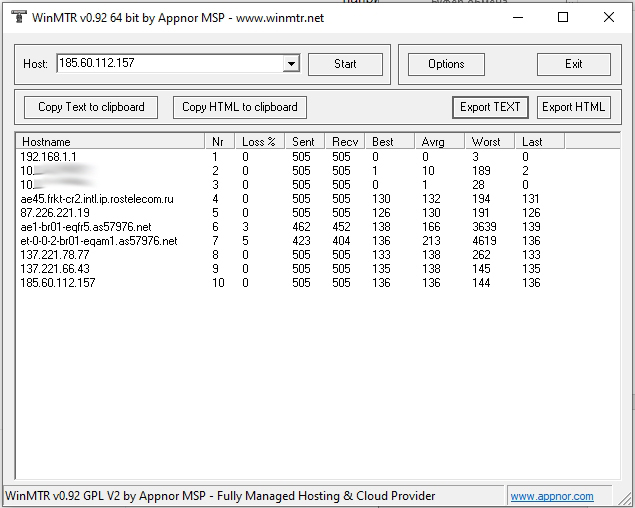

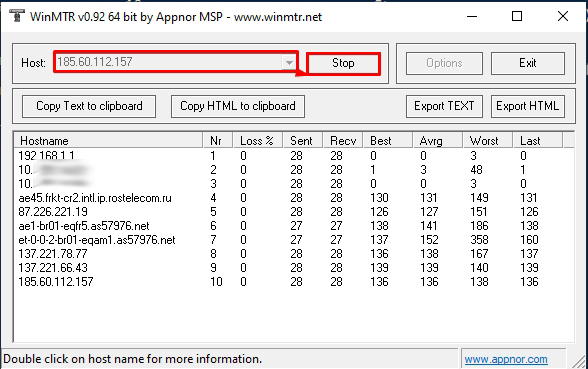

Есть очень полезная программка WinMTR – она в реальном времени показывает трассировку до выделенного сервера. Например, вы играете в CS GO, Dota или другую онлайн игру и видите потерю пакетов. В моем случае, я видел, что есть просадка при игре в HOTS, поэтому давайте покажу на её примере.

- Скачиваем и устанавливаем программу WinMTR.

- Далее вам нужно найти сервер, к которому вы теоретически подключаетесь. Имя сервера, может быть, как в виде DNS, так и в виде IP адреса. Тут придется поискать эту информацию самостоятельно в интернете. Также в некоторых играх её можно подсмотреть в консоли.

- После этого запускаем программу и вводим адрес в верхнюю строчку «Host». После этого нажимаем «Start».

- Пойдет живая трассировка до выделенного сервера. Давайте коротко расскажу про информацию, которая вам будет представлена:

- Nr – номер узла. Первый – это обычно идет локальный IP адрес вашего роутера (если он есть). Внешний не отображается. Далее обычно идут два или три узла вашего провайдера – это пару коммутаторов и выделенный сервер. По сути вам нужно смотреть на потерю пакетов у вас (или у вашего роутера), и у узлов вашего провайдера.

- Loss (%) – потеря пакетов в процентах.

- Sent – сколько отправлено пакетов.

- Recv – сколько получено пакетов.

- Best, Avrg, Worst – это лучшая, средняя и худшая задержка до выделенного узла.

- Last – последняя задержка.

![WinMTR проверка игры]()

Итак, в первую очередь смотрим на процент «Loss». Если потеря происходит где-то вдали не у провайдера, то вы тут ничего не поделаете, скорее всего это решится через какое-то время. Если есть проблема со стороны провайдера, то звоним им. Если лузы появляются на роутере (192.168.1.1 или 192.168.0.1), то можно сделать вот что:

- Если вы подключены по Wi-Fi, то попробуйте переподключиться по проводу.

- Выключите роутер из розетки, подождите так примерно минут 10 и включите снова, возможно он перегрелся и тупит.

- Зайдите в настройки роутера и обновите его прошивку.

- Обновите драйвера на сетевую карту или Wi-Fi модуль.

- Если вы подключены к беспроводной сети 2,4 ГГц, то попробуйте использовать частоту 5 ГГц. Можно аналогично проверить каналы и выбрать свободный, если у вас много соседей.

Если ничего из вышеперечленного не помогло, то проблема может быть и у провайдера. У меня были потери (17-30%) как раз на роутере. Я не мог понять, что с ним не так. Потом мой любимый Ростелеком отключил мне интернет из-за аварии на неделю, и после этого проблемы как не бывало, и лузов больше нет. Можно попробовать взять у друга роутер или подключить интернет напрямую в комп или ноутбук, и, если проблема сохранится, то значит нужно звонить провайдеру.

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону.

![image]()

Допустим, нужно узнать, какие приложения используются на телефоне. Если вы находитесь в одной Wi-Fi сети с целевым устройством, задача решается очень просто. Достаточно запустить Wireshark и сконфигурировать несколько параметров. Мы будем использовать эту утилиту для расшифровки трафика, зашифрованного при помощи WPA2, и после анализа выясним, какие приложения запущены на телефоне.

Хотя сеть с шифрованием лучше, чем без, разница исчезает, когда злоумышленник и вы находитесь в одной сети. Если кто-то еще знает пароль к Wi-Fi сети, которую вы используете, при помощи WireShark легко выяснить, чем вы занимаетесь сию секунду. Кроме того, злоумышленник может узнать все приложения, запущенные на телефоне, и сосредоточиться на тех, которые потенциально могут быть уязвимыми.

Дешифровка зашифрованных пакетов

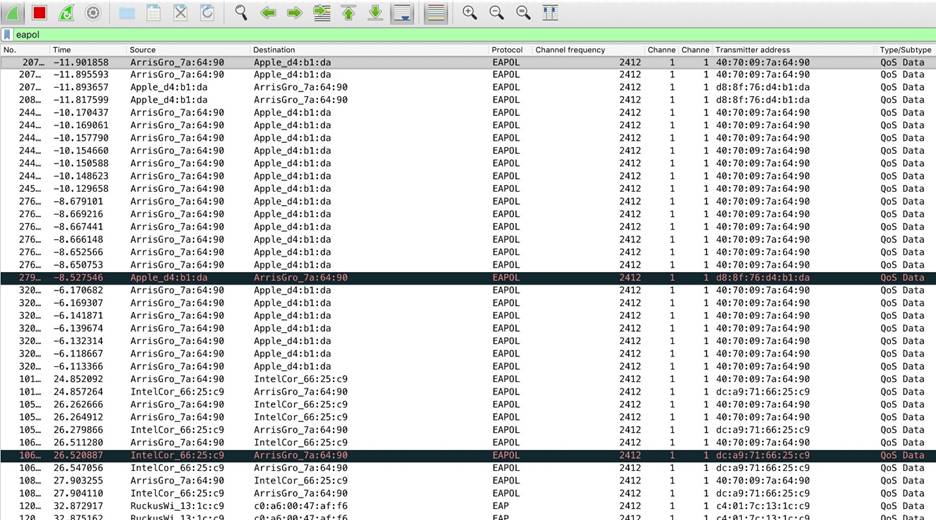

Когда в вашей Wi-Fi сети используется шифрование при помощи технологии WPA2, безопасность сессии основана на двух составляющих. Во-первых, пароль, используемый для генерации гораздо более длинного числа (PSK или pre-shared key). Во-вторых, собственно само рукопожатие, происходящее во время установки соединения. Если злоумышленник получает PSK к Wi-Fi и наблюдает, как вы подключаетесь к сети (или на некоторое время сбрасывает ваше соединение), то впоследствии сможет расшифровать ваш Wi-Fi трафик и узнать, чем вы занимаетесь.

Как работает схема

Для реализации атаки необходимо выполнение нескольких условий. Во-первых, нужен пароль. Кроме того, нужно быть рядом с жертвой для перехвата трафика и уметь отключить целевое устройство от сети для повторного подключения. Мы запустим Wireshark, выполним настройки, связанные с дешифровкой Wi-Fi пакетов, добавим PSK и дождемся EAPOL пакетов с целевого устройства, пытающегося подключиться к сети.

Что понадобится

Вам понадобится карта беспроводного сетевого адаптера с режимом мониторинга (беспроводной сети) и смартфон с iOS или Android, подключенный к Wi-Fi, которую вы собираетесь мониторить. Вы можете попрактиковаться на открытой сети, чтобы примерно понимать, какие результаты вы получите, поскольку вначале расшифровка может не сработать. Кроме того, вам нужно знать пароль и имя сети, которую вы хотите мониторить. В этом случае вы сможете вычислить ключ PSK, позволяющий дешифровать трафик в режиме реального времени.

Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

Загрузите и установите Wireshark, после чего подключитесь к целевой Wi-Fi сети. Если вы планируете использовать PSK, а не сетевой ключ, нужно сделать вычисления при помощи WPA PSK Generator, поскольку во время перехвата у вас может не быть доступа к интернету (зависит от используемой карты).

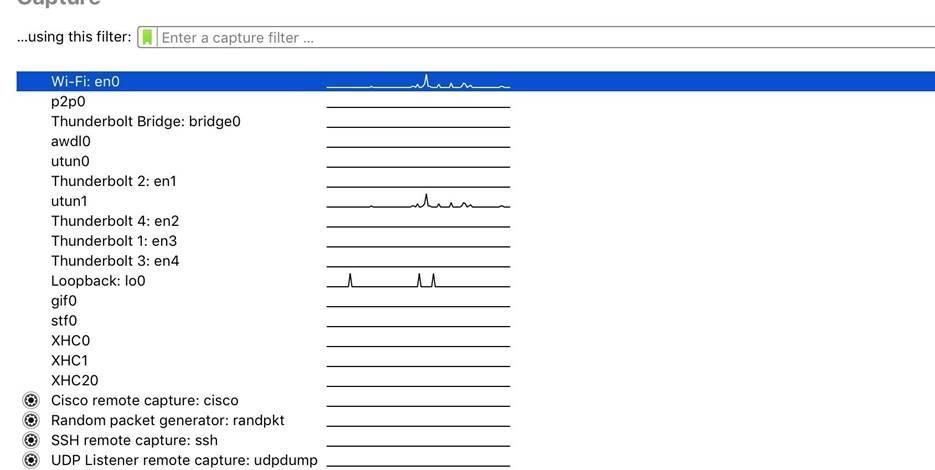

После установки откройте Wireshark и взгляните на перечень сетевых интерфейсов. Перед началом перехвата нам понадобится настроить некоторые опции, чтобы карта перехватывала в нужном режиме.

![]()

Рисунок 1: Перечень сетевых интерфейсов

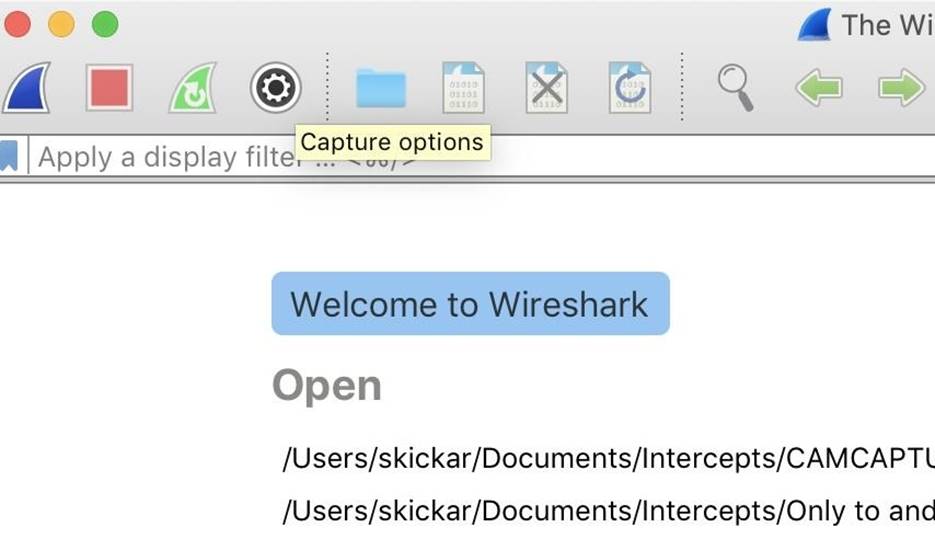

Шаг 2. Настройка перехвата в Wireshark

В меню Wireshark кликните иконку в виде шестеренки, чтобы зайти в раздел «Capture options»

![]()

Рисунок 2: Интерфейс Wireshark

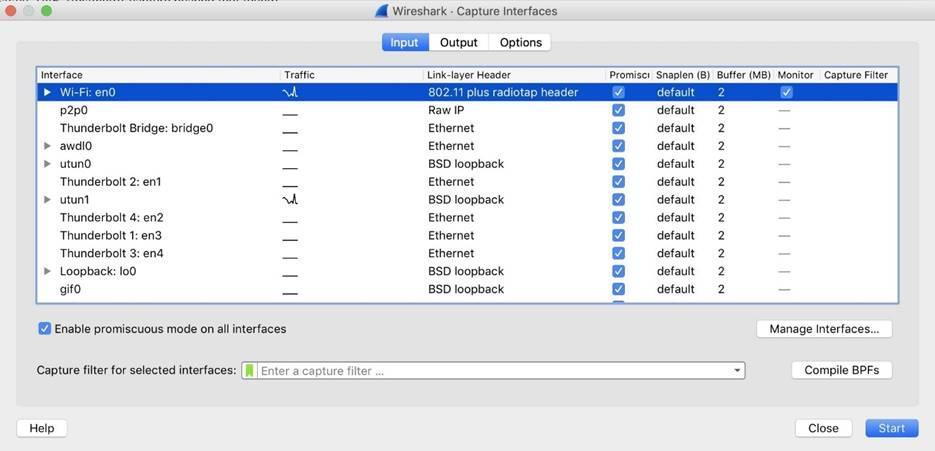

Появится окно Capture Interfaces (Интерфейсы перехвата), как показано на рисунке ниже.

![]()

Рисунок 3: Перечень интерфейсов

Шаг 3. Перехват и сканирование EAPOL пакетов

Если вы не подключены к сети, где находится цель, то не увидите ни одного пакета, поскольку можете оказаться в другом случайном канале. Причина заключается в неспособности Wireshark на переключение канала, в котором находится беспроводной сетевой адаптер.

![]()

![]()

Рисунок 4: Перехваченные пакеты

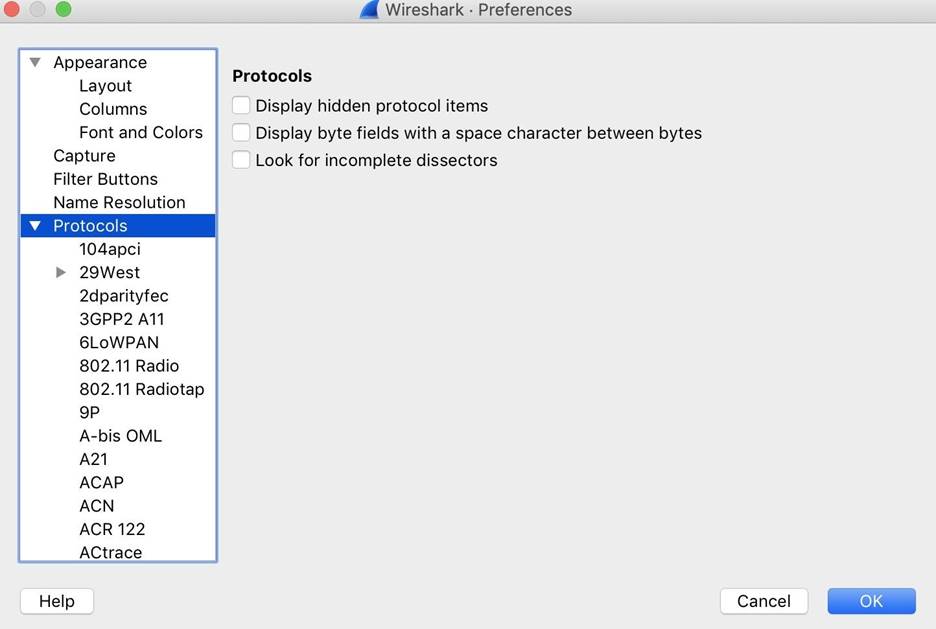

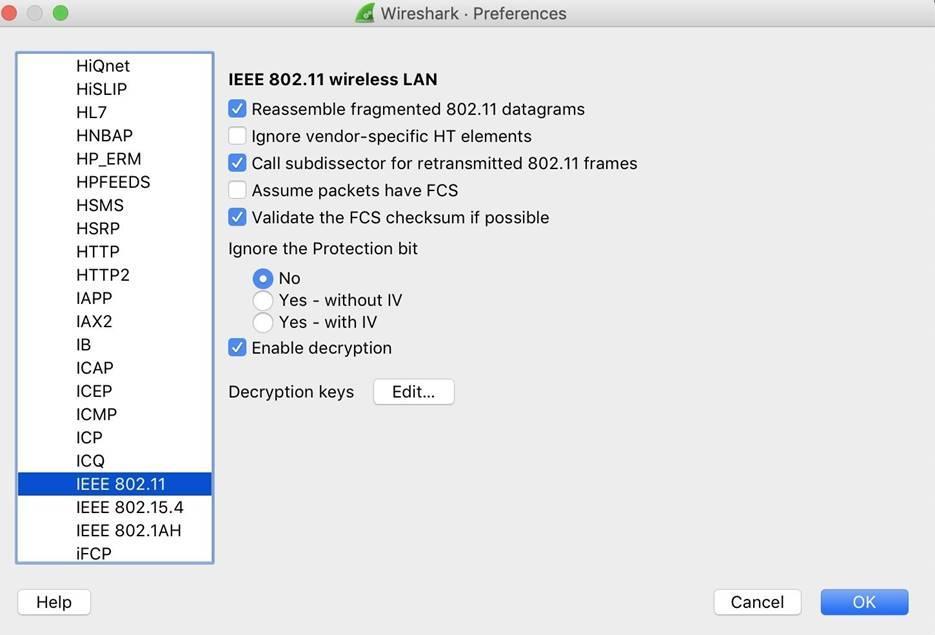

Шаг 4. Дешифровка трафика при помощи PSK

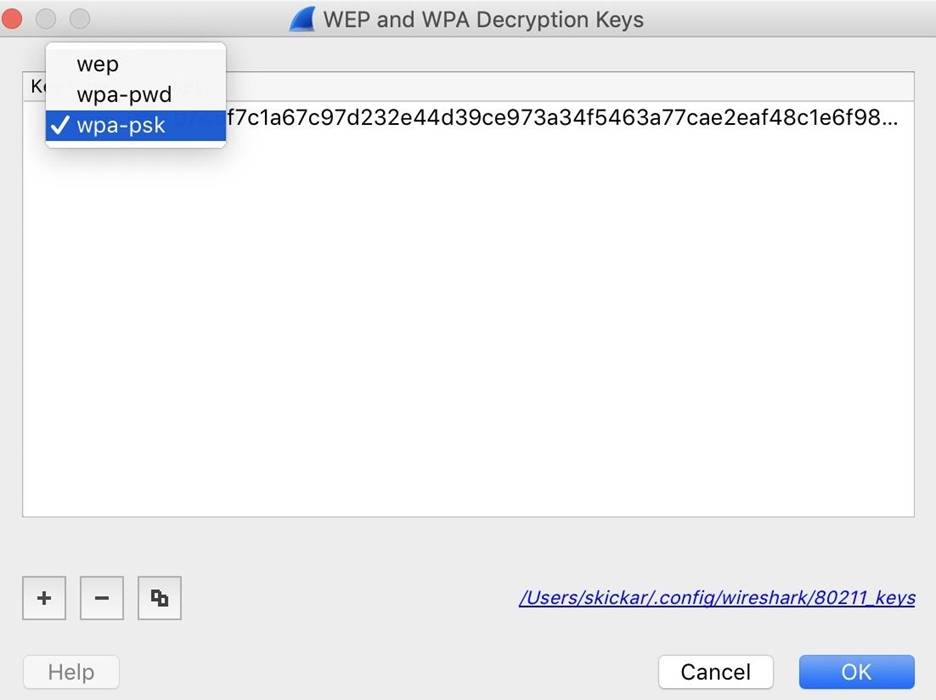

Теперь, когда у нас появились рукопожатия, можно приступать к расшифровке трафика. Вначале нужно добавить сетевой пароль или PSK. Зайдите в выпадающее меню «Wireshark» и выберите раздел «Preferences». Затем кликните на «Protocols».

![]()

Рисунок 5: Настройки, связанные с протоколами

В разделе Protocols выберите «IEEE 802.11» и кликните на флажок «Enable decryption». Для добавления сетевого ключа кликните на «Edit», рядом с надписью «Decryption keys». В открывшемся окне добавьте пароли и PSK.

![]()

Рисунок 6: Активация дешифровки

![]()

Рисунок 7: Добавление ключа

По завершению процедуры кликните на «OK» в разделе Preferences. Теперь Wireshark должен пересканировать и попробовать дешифровать все перехваченные пакеты. По некоторым причинам эта схема может не сработать. У меня практически всегда работало при наличии качественного рукопожатия (EAPOL) и при переключении между сетевым паролем и PSK. В случае успешной расшифровки мы можем перейти к следующему шагу и проанализировать трафик для выяснения, какие приложения работают на устройстве.

После снятия защиты с трафика, можно приступать к расшифровке пакетов и выяснению, чем занимаются устройства в Wi-Fi сети, по которым получены рукопожатия, в режиме реального времени.

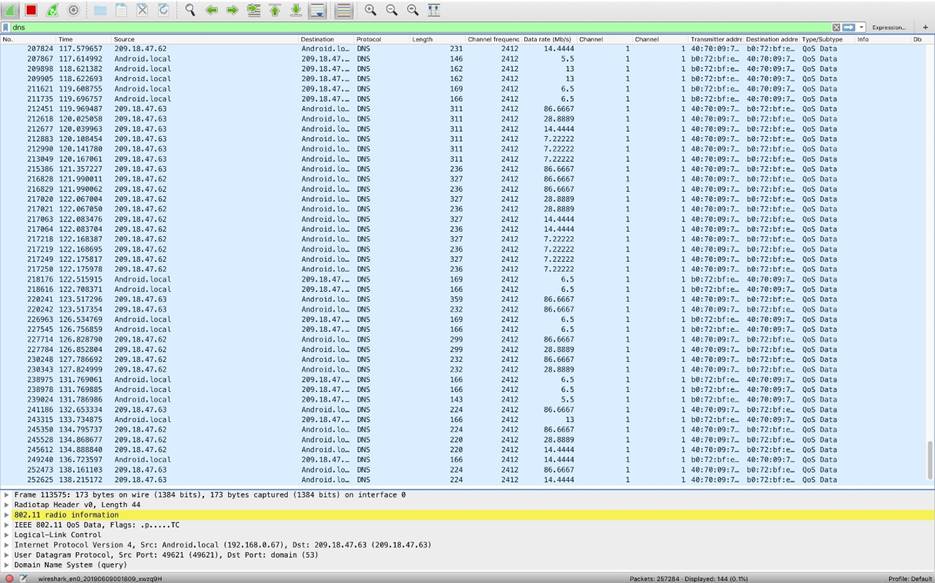

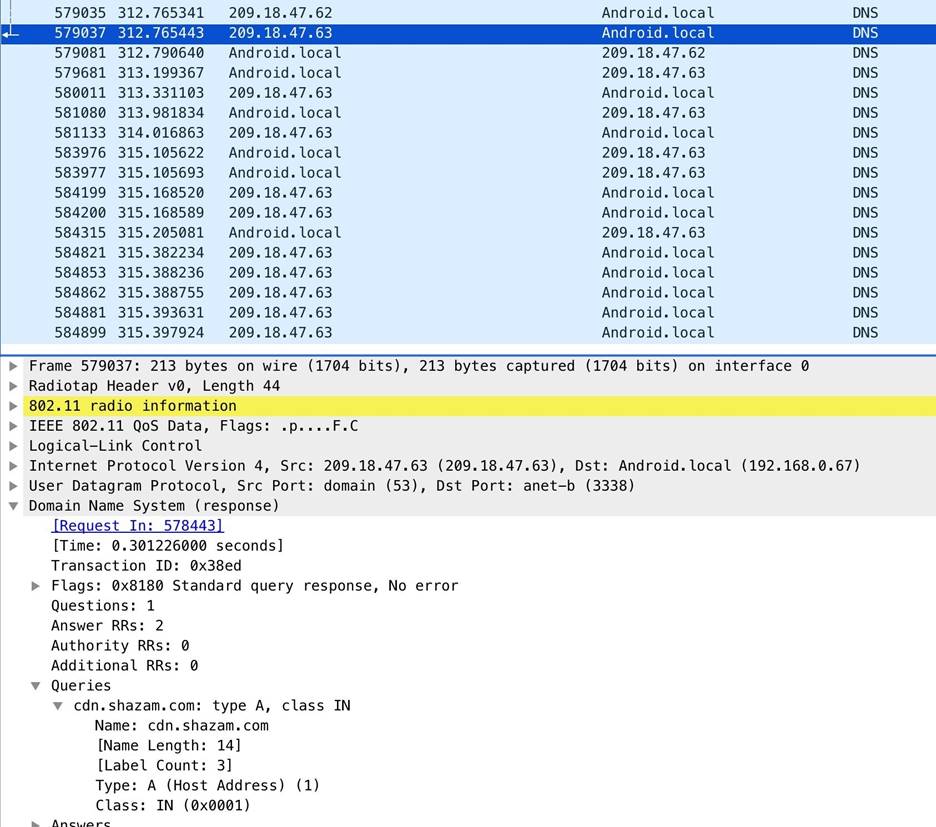

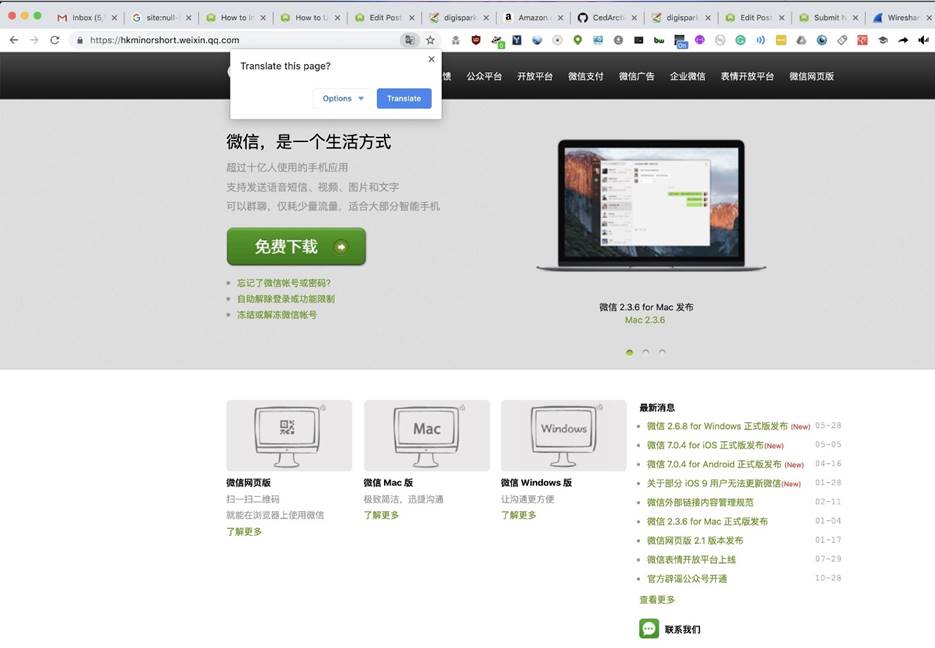

1. DNS запросы

Просмотр интересных пакетов начнем с DNS запросов, используемых приложением для проверки неизменности IP-адресов, к которым происходит подключение. Обычно происходит обращение к именам доменов, содержащих имена приложений, что значительно упрощает идентификацию программы, которая работает на iPhone и Android и выполняет запросы.

![]()

Рисунок 8: Перечень DNS запросов

![]()

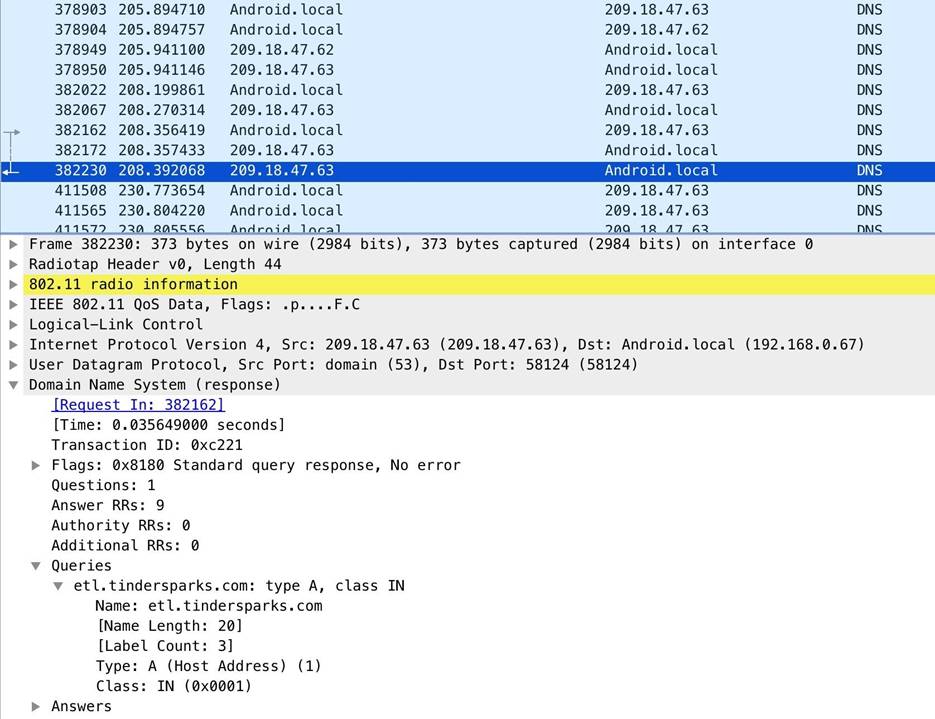

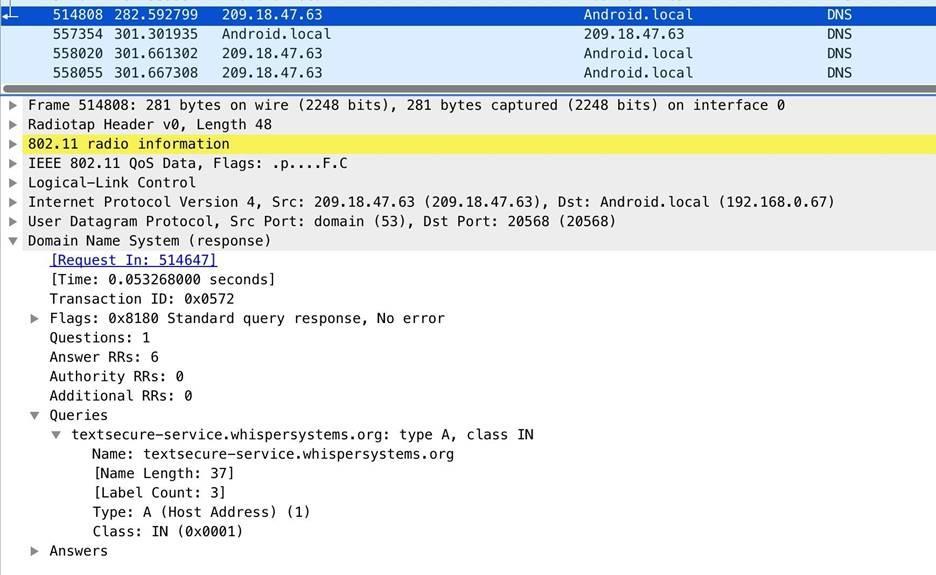

Использование приложения Signal – хорошая идея, но в связке с VPN еще лучше. Причины? Даже при открытии Signal происходит взаимообмен, показанный ниже, что свидетельствует о коммуникации через мессенджер с шифрованием.

![]()

Рисунок 10: Пример запроса мессенджера Signal

Во время прослушивания песен в приложении Shazam создаются следующие запросы:

![]()

Рисунок 11: Пример запроса во время прослушивания песен в Shazam

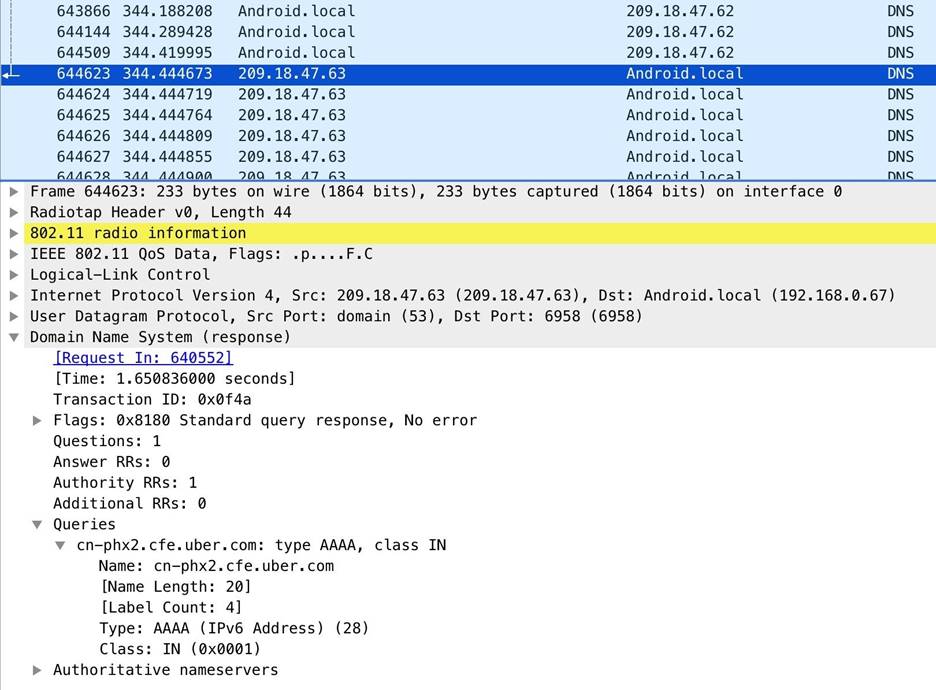

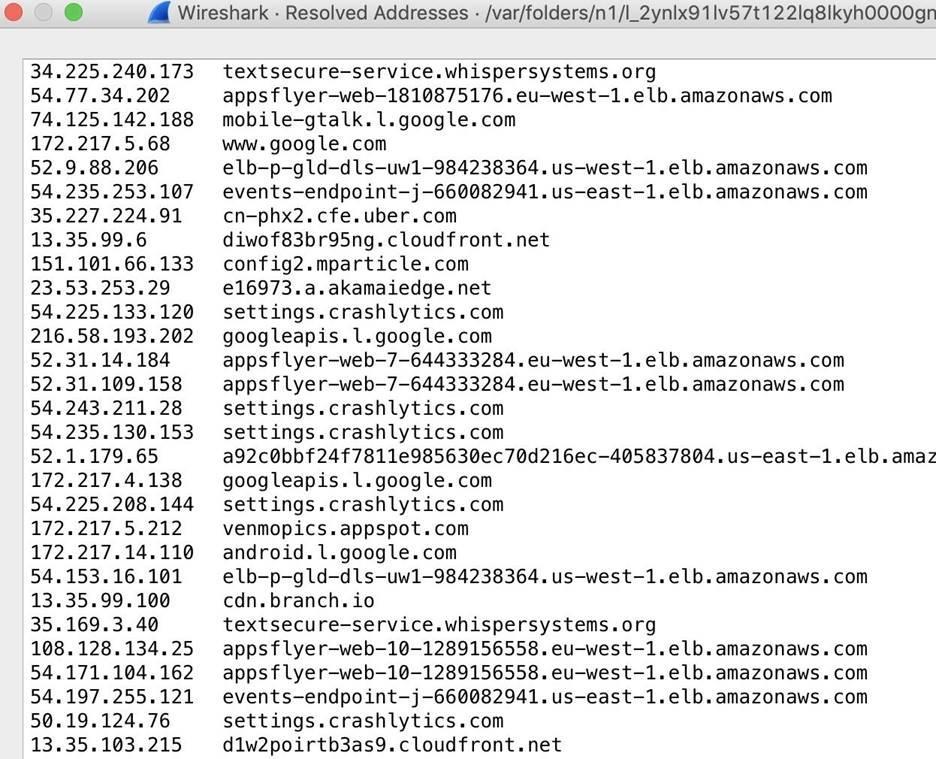

При открытии Uber создаются запросы следующего содержания:

![]()

Рисунок 12: Пример запроса при открытии приложения Uber

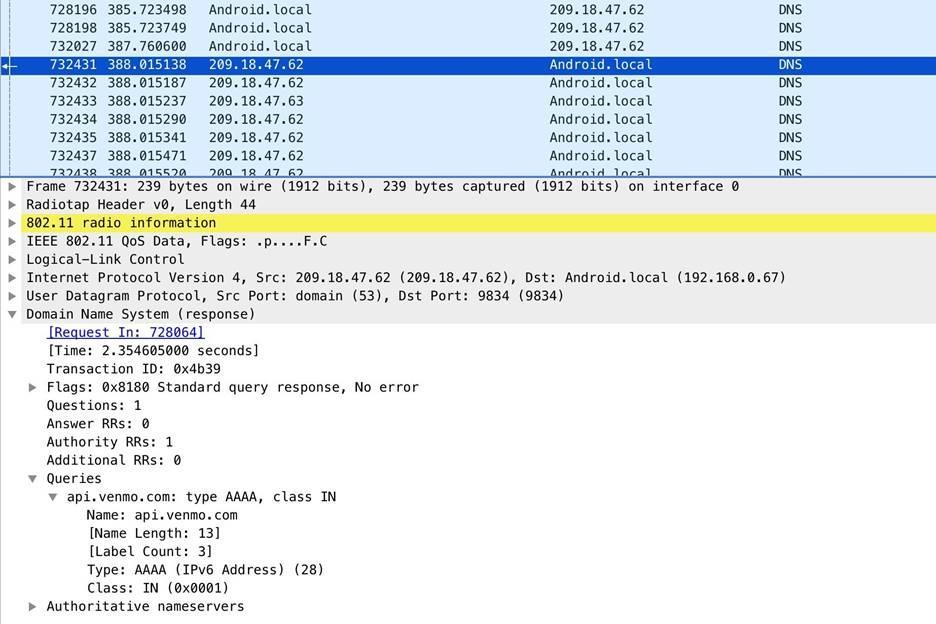

Ниже виден эффект, возникающий при открытии Venmo (приложение для перевода денежных средств). Удачный момент для перенаправления запроса куда-нибудь в другое место.

![]()

Рисунок 13: Пример запроса, отправляемый приложением Venmo

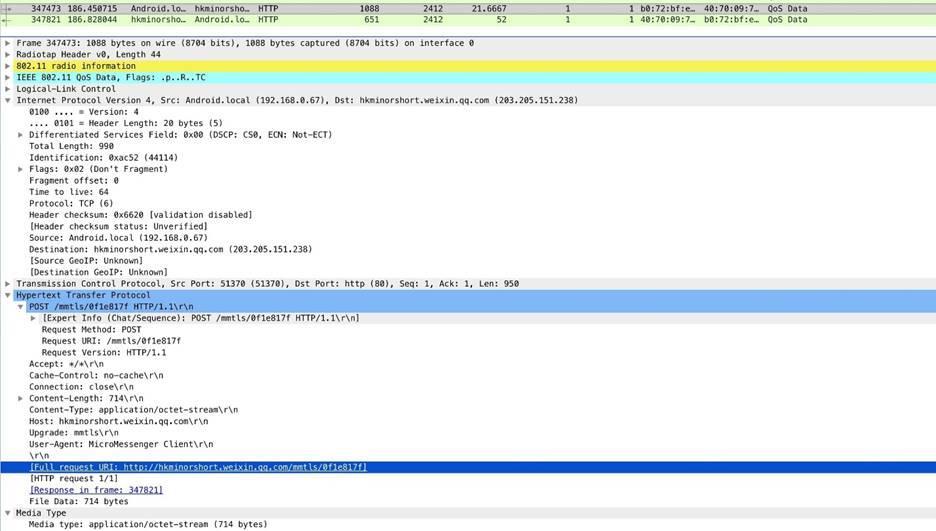

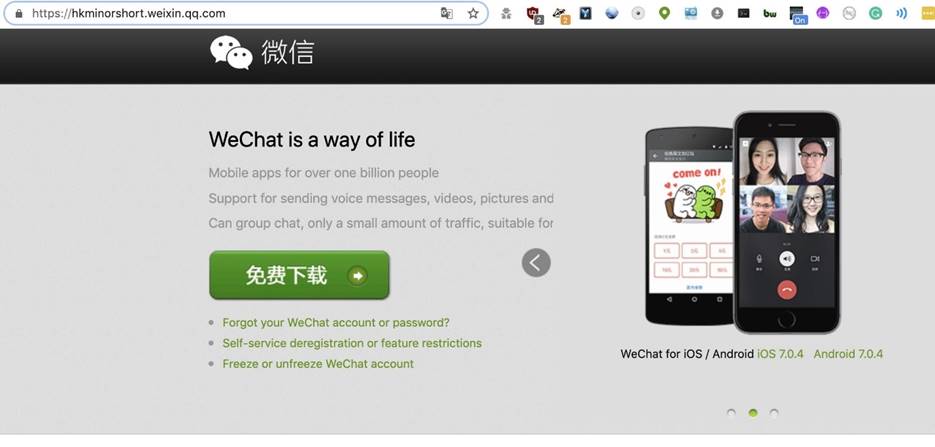

![]()

Рисунок 14: Пример содержимого раздела Hypertext Transfer Protocol у пакета

![]()

![]()

Рисунок 15: Сайт приложения WeChat

Если мы хотим увидеть всю историю резолвинга, то можем зайти во вкладку «Statistics» и выбрать «Resolved Addresses» для просмотра всех доменов, которые были преобразованы во время перехвата. Здесь должен быть полный список служб, к которым подключалось устройство через запущенные приложения.

![]()

Рисунок 16: Список доменов, к которым проходило подключение

Вышеуказанный список позволяет еще быстрее понять, что представляет собой целевое устройство.

Заключение

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону. Если вы хотите защититься от слежки подобного рода, начните пользоваться VPN, что позволяет скрыть даже локальный трафик при помощи надежного шифрования. В других местах, где вы, вероятно, можете делать что-то конфиденциальное через ненадежное соединение, используйте сотовую систему передачи данных для предотвращения подобного рода атак.

Надеюсь, это руководство, посвященное перехвату Wi-Fi трафика при помощи Wireshark, вам понравилось.

Читайте также: