Rogue wifi что это

Обновлено: 05.07.2024

Необходимость создать виртуальный хотспот на ноутбуке может возникнуть по разным причинам. Кому-то важно расшарить доступ в инет через 3G- или WiMax-модем для других беспроводных устройств. А кто-то хочет сделать фейковую точку доступа (Rogue AP) и, завлекая клиентов, снифать их трафик. Но мало кто знает, что возможность для этого встроена в саму винду!

С появлением у сотовых операторов покрытия 3G-сети я все чаще стал использовать мобильный интернет. Если работать через USB-модем, то нередко удается добиться довольно сносного коннекта. Тем более, что такие девайсы стоят очень дешево и продаются в комплекте с весьма вменяемыми тарифами, которые не разорят в первый же день использования. Одной из проблем, на которые я заморочился после покупки 3G-модема, стала организация из ноутбука хотспота, чтобы по Wi-Fi можно было раздавать мобильный интернет для других беспроводных устройств.

Если посмотреть подборку софта на нашем диске, то легко найдутся сразу несколько программ, позволяющих быстро поднять софтверную точку доступа на основе Windows-системы. Меня всегда удивляло их ограничение — утилиты работают только на Windows 7 и Windows 2008 Server R2. Объяснение оказалось очень простым. Дело в том, что в этих системах впервые была реализована фича Wireless Hosted Network (в русском переводе — размещенная сеть). Теперь, чтобы сделать виртуальную точку доступа, не нужно ничего, кроме стандартных инструментов винды.

Как это работает?

По сути технология Wireless Hosted Network — это симбиоз двух подходов:

- виртуализации нескольких виртуальных беспроводных адаптеров на основе одного физического (Virtual WiFi);

- организации программной точки доступа с помощью одного из виртуальных беспроводных адаптеров (SoftAP).

VirtualWifi является интересным примером виртуализации, с помощью которой становится возможным использовать ресурсы одного WLAN-адаптера, чтобы работать в нескольких беспроводных сетях. С ее помощью можно поднять несколько виртуальных беспроводных адаптеров, отдельно сконфигурировать и подключить к разным точкам доступа, но при этом все они будут использовать ресурсы одного и того же физического устройства. Технология SoftAP в свою очередь позволяет перевести любой из виртуальных адаптеров в инфраструктурный режим (infrastructure mode), чтобы иметь возможность принимать подключения других беспроводных клиентов. Таким образом ноутбук легко превращается в хотспот для доступа в Сети, через который можно расшарить что угодно: имеющиеся WLAN-соединения (оцени прелести Virtual WiFi — мы уже подключены к беспроводной сети, но при этом сами являемся точкой доступа для других клиентов), подключение через 3G-модем, WiMax-адаптер или кабельный ethernet-интернет. Единственным требованием для использования этой фичи является поддержка Wireless Hosted Network драйверами беспроводного адаптера. К счастью, для многих (но, к сожалению, не для всех) старых адаптеров были выпущены обновления с поддержкой Wireless Hosted Network, а для современных это является стандартом де-факто. Более того, такая поддержка является обязательной, чтобы драйвер устройства мог получить значок совместимости с Windows 7. Поэтому если у тебя есть необходимость поднять виртуальный хотспот, то с большой вероятностью все получится.

4 кейса использования виртуального хотспота

1. Расшарить интернет.

Если на ноутбуке есть инет, то почему бы не поделиться им с другими беспроводными устройствами. Это особенно актуально, если в распоряжении есть USB 3G-модем с хорошей скоростью и дешевым трафиком. Если ты работаешь через платный хот-спот, где обычно осуществляется привязка к MAC-адресу, то это реальный способ не платить дважды и не проходить дурацкую процедуру авторизации через специальную страницу входа.

2. Расширить диапазон действия беспроводной сети.

Если на границе действия беспроводной сети расположить ноутбуки с запущенной программной точкой доступа, то они легко смогут выполнять роль ретрансляторов. Особенно хорошо это будет работать, если на виртуальных адаптерах склонировать параметры родительской Wi-Fi сети (в программе Connectify есть даже опция "Clone Wi-Fi Settings"). Тогда все сторонние устройства смогут переподключаться к "ретрансляторам" автоматически.

3. Поднять Rogue AP и снифать чужой трафик.

Мы уже не раз писали о том, как плохие парни могут поднять фейковую точку доступа и снифать весь трафик подключившихся к ней клиентов. Любой запущенный снифер вроде Wireshark, 0x4553-Intercepter или Network Miner отловит массу интересного. Для усиления эффекта поднимать хотспот лучше с помощью USB-донгла с внешней антенной, чтобы у точки доступа был более высокий (а значит, более выгодный для клиентов) уровень сигнала.

4. Безопасное туннелирование трафика.

К сожалению, далеко не все устройства умеют работать через VPN-соединение. И тем более через какой-нибудь OpenVPN или Tor. Но если поднять виртуальный хотспот, то весь трафик подключенных клиентов можно принудительно пустить как раз через защищенное подключение. Кейс особенно важен, если работа осуществляется в открытой сети.

Как использовать?

Даже если сильно поискать, то нигде, ни в настройках сетевого адаптера, ни где-либо еще, ты не найдешь такой функции, как Wireless Hosted Network. Ее там и нет. Сам Microsoft, вероятно, позиционирует это как фишку для продвинутых пользователей, поэтому заюзать ее можно только двумя путями: воспользоваться приложениями от сторонних разработчиков, которые применяют специальные API-вызовы системы (они хорошо описаны в MSDN), или использовать команды сетевого шелла netsh (network shell). Поскольку Netsh.exe встроен в систему по умолчанию, то это наиболее интересный вариант.

Шелл предлагает специальный набор команд для работы с беспроводной сетью. Полный список можно получить, если набрать в консоли " netsh wlan /? ". Сейчас для нас интерес представляют лишь те, которые относятся к размещенной сети.

Я привел все возможные команды, хотя для настройки программной точки доступа потребуются только несколько из них:

netsh wlan set hostednetwork [mode=]allow|disallow

netsh wlan set hostednetwowrk [ssid=]<ssid> Rogue wifi что это<passphrase> Rogue wifi что этоpersistent|temporary

netsh wlan refresh hostednetwork [data=] key

netsh wlan show hostednetwork [[setting=]security]

netsh wlan show settings

Как настроить?

Перед тем как приступать к примеру, еще раз повторю: все, что необходимо для использования Wireless Hosted Network, — это ноутбук с адаптером, драйвера которого поддерживают функцию Virtual WiFi. Последнее очень важно: на моем стареньком Asus с интегрированным Intel 3945ABG виртуализация WLAN-адаптера не заработала даже с последними драйверами. Хотя обновить драйверы беспроводного модуля — это в любом случае первое, что нужно сделать.

Далее все проще простого.

- Открываем командную строку с правами администратора и через netsh.exe задаем настройки для нашей виртуальной беспроводной сети:

netsh wlan set hostednetwork mode=allow ssid="Virtual Hostpot" key="pass pass pass" keyUsage=persistent

Здесь "Virtual Hostpot" — SSID сети, "pass pass pass" — постоянный (используется режим "persistent") пароль для подключения. Успешным выполнением команды можно считать появление в "Диспетчере устройств" нового девайса "Адаптер мини-порта виртуального WiFi Microsoft" в группе "Сетевые адаптеры".

Не могу не сказать здесь пару слов о безопасности. Технология требует обязательного использования шифрования между нашей SoftAP и клиентами, которые будут подключены. По этой причине для последних обязательным требованием является поддержка шифрования WPA2-PSK/AES (это ограничение можно обойти с помощью сторонних утилит, но об этом ниже).

- Если перейти сейчас в "Панель управления -> Центр управления сетями и общим доступом -> Изменение параметров адаптера", то мы увидим новое соединение со статусом "Нет подключения". Все правильно, мы создали сеть, но еще не запустили ее. Устраняем это недоразумение:

netsh wlan start hostednetwork

- Все, с этого момента наша виртуальная точка доступа работает, а другие беспроводные устройства могут к ней подключиться. От такого подключения все-таки мало толку, пока мы не расшарим через него имеющийся в распоряжении интернет-канал. Для этого ищем в "Панели управления" соединение, через которое мы выходим в инет, открываем его свойства, переходим на вкладку "Доступ" и включаем опцию "Разрешить другим пользователям сети использовать подключение к интернету данного компьютера".

В выпадающем списке необходимо выбрать сеть, для клиентов которой мы хотим расшарить инет, — соответственно, указываем здесь созданную нами с помощью Wireless Hosted Network беспроводную сеть. Такая весьма простая настройка включит встроенную в винду функцию Internet Connection Sharing (ICS).

Теперь всем подключаемым клиентам автоматически будет выдаваться IP-адрес (с помощью DHCP-сервера), а их выход в Сеть будет осуществляться через NAT (Network address translation).

Пробуем подключить к нашему хотспоту смартфон и другой ноутбук — вуаля, все работает!

Виртуальный хотспот в других ОС

Ubuntu

Mac OX X

В Mac OS X заставить работать стандартный адаптер в режиме Infrastructure, наверное, не выйдет. Но зато расшарить интернет для одного единственного клиента, который подключится к MacBook через беспроводную сеть можно, даже не залезая в консоль.

Как упростить жизнь?

Итак, чтобы поднять полноценный хотспот, нам понадобилось всего несколько команд в консоли и пара кликов мыши. Но спешу огорчить: сразу после перезагрузки или выхода из системы (даже в режим сна) все операции придется проделывать заново. Это неудобно и утомительно. К счастью, нашлось немало разработчиков, которые прочитали в MSDN статью о Wireless Hosted Network и реализовали утилиты для более простой и понятной настройки программного хотспота.

Я рекомендую две: Virtual Router и Connectify. Обе бесплатные и позволяют через удобный GUI-интерфейс выбрать подключение, которое нужно расшарить с помощью программной точки доступа, а затем в два клика поднять хотспот. При этом не нужно каждый раз вводить SSID и ключ сети: все будет работать даже после перезагрузки.

Virtual Router предоставляет минимум функционала и давно не развивается, зато распространяется с открытыми исходниками (хороший пример использования соответствующих API-вызовов системы). По сути, это графическая версия команд netsh.

Утилита Connectify — намного более навороченная. Для реализации дополнительных фишек, не предусмотренных стандартными возможностями винды, ей даже приходится устанавливать в систему виртуальные устройства и драйвера. И это дает плоды. К примеру, можно не привязывать к жестко зашитому Wireless Hosted Network типу шифрования WPA2-PSK/AES: если есть желание, создавай хоть открытый хотспот. Это особенно важно, чтобы клонировать параметры уже имеющейся беспроводной сети (например, чтобы расширить ее диапазон действия или поднять фейковую точку доступа). Помимо этого, Connectify имеет встроенный UPnP-сервер и позволяет расшарить VPN-соединение (в том числе OpenVPN). С такими-то возможностями твой виртуальный хотспот точно найдет применение.

Но чтобы было проще понять, в каких ситуациях он необходим, мы подготовили для тебя подборку наиболее популярных кейсов. Ты можешь прочитать о них во врезке.

Этичный хакинг и тестирование на проникновение, информационная безопасность

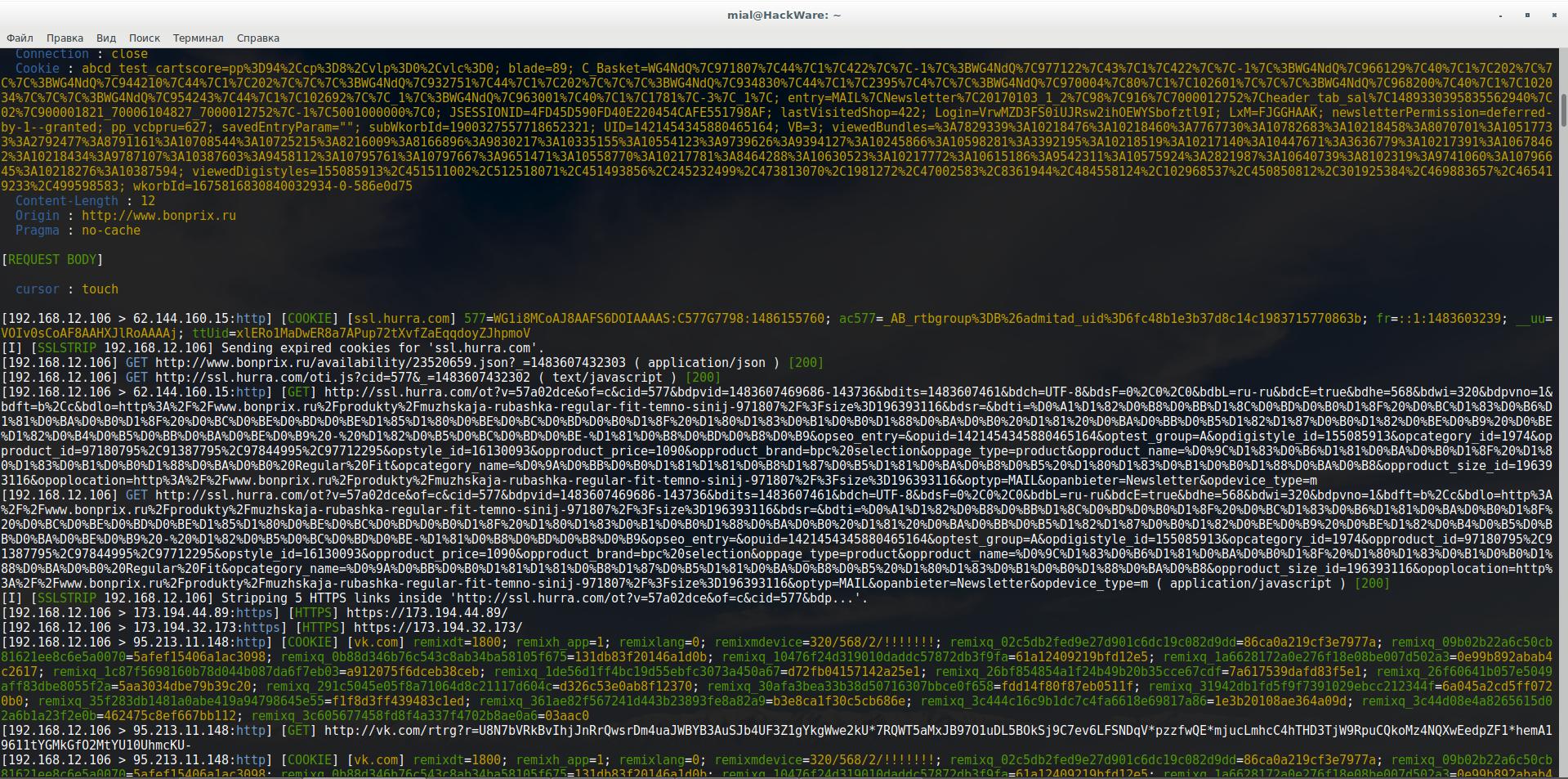

Атака с использованием мошеннической точки доступа (Rogue access point) заключается в создании беспроводной сети Wi-Fi без шифрования для того, чтобы к ней мог подключиться любой желающий, в отношении них проводятся атаки человек-посередине.

В отличии от атаки Злой Двойник (Evil Twin) и большинства других атак на Wi-Fi, целью мошеннической точки доступа не являются пароли от Wi-Fi. Главной целью является трафик пользователя, в отношении которого проводится атака посредника. Для данной ситуации применимы абсолютно все приёмы атаки человек-посередине.

Настройка беспроводной точки доступа

Настройка беспроводной точки доступа заключается в установлении собственно самой ТД, а также обеспечения её подключением к Интернету. Для этого есть различные программы, можно настроить различные конфигурации сети. Также имеются инструменты вроде WiFi-Pumpkin, которые автоматизируют процессы поднятия ТД и работы с трафиком.

Я хочу показать ещё одно решение – на мой взгляд, более стабильное и гибкое чем WiFi-Pumpkin.

Создание открытой точки доступа

Нам понадобится программа create_ap.

Установка в Kali Linux:

Установка в BlackArch:

Для создания точки доступа нам понадобиться Wi-Fi карта и подключение к Интернету – любым образом по проводу или через вторую Wi-Fi карту. Для работы в виртуальной машине достаточно одной внешней Wi-Fi карты, если компьютер получает доступ ещё каким-либо образом. Если беспроводная карта в полной мере поддерживает режим AP, то достаточно только её, поскольку она может одновременно и быть клиентом для подключения к Интернету, и служить точкой доступа.

Я всегда выгружаю NetworkManager при любой работе с Wi-Fi сетями, поскольку эта программа постоянно теребит Wi-Fi интерфейсы, даже если не использует их. Это позволяет мне избежать множества проблем. Поэтому я делаю так:

В зависимости от настроек сетей, после этого у вас может пропасть Интернет-подключение, а Wi-Fi сети придётся настраивать вручную (см. «Подключение к сети Wi-Fi из командной строки»). Вам не обязательно выгружать NetworkManager, но если у вас не получаются описанные здесь примеры, то начните с выгрузки NetworkManager.

Для запуска беспроводной точки доступа с create_ap достаточно знать только имена интерфейсов. Вы можете посмотреть их командой:

Имена моих интерфейсов wlan0 и eth0.

Теперь просто запустите create_ap:

Если вы не знаете, какой из ваших интерфейсов является беспроводным, то запустите команду

Эта команда выведет названия только беспроводных интерфейсов.

Я хочу создать ТД с именем «sasha». Тогда моя команда:

Если появилась строка

значит всё прошло успешно. Попробуйте к ней подключиться. Будут появляться записи вроде:

Они говорят о подключении и отключении клиентов.

А теперь можете выполнять любые атаки человек-посередине!

Особенности атаки человек-посередине на мошеннической точке доступа

Вы можете анализировать и модифицировать данные с помощью Bettercap, MITMf, Net-Creds, любых других инструментов, с которыми вы привыкли работать.

Особенности заключаются в том, что не нужно делать ARP спуфинг (мы сидим на шлюзе!), не нужно делать обнаружение или фильтр клиентов – мы рады всем.

Допустим я хочу просматривать трафик с Bettercap, как мы помним, мой беспроводной интерфейс называется wlan0, тогда моя команда имеет вид:

Аналогично с другими инструментами. Кроме поиска паролей, можно вставлять HTML и JavaScript код, делать DNS-спуфинг, заражать бэкдорами исполнимые файлы и выполнять множество других атак.

Меры безопасности с мошеннической точкой доступа

Не забываем, что подключившиеся пользователи сидят через наш Интернет, они выходят в сеть с нашим IP. Если какой-нибудь находчивый гражданин захочет анонимно (читай, от нашего имени) сказать всё, что он думает о партии власти в целом и об отдельных её представителях в частности, или захочет сделать что-то незаконное, то ответка в лице правоохранительных органов прилетит именно к нам… С этим точно надо что-то делать.

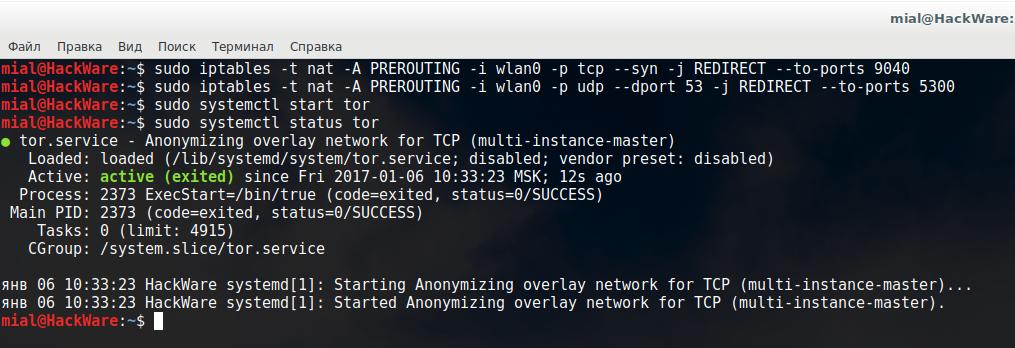

Один из вариантов – пропускать весь этот трафик через Tor.

Установка в Kali Linux, Debian, Ubuntu, Linux Mint

Установка в BlackArch

Открываем файл с настройками

Пока нельзя перезапускать службу, иначе сервис tor просто не поднимется из-за ошибки (интерфейс с 192.168.12.1 ещё не существует).

Для смены нашего MAC адреса в create_ap имеется опция --mac, также воспользуемся опцией --isolate-clients, чтобы изолировать себя от других пользователей, на тот случай, если мы тоже подключимся к нашей ТД для тестирования.

Подключитесь к вашей сети и зайдите на какой-нибудь сайт для проверки IP, например, на Супер IP.

Теперь в Linux введите две команды (обратите внимание - если ваш беспроводной интерфейс имеет другое имя, то вместо wlan0 впишите это имя):

Запустите tor (теперь можно):

Если у вас Tor был установлен ранее, то перезапустите службу:

Проверьте её статус:

Снова проверьте IP вашей беспроводной точки доступа (должен быть не ваш):

Примечания

- Для удаления правил маршрутизации используются команды:

Также правила маршрутизации сбрасываются при перезагрузке компьютера.

- Если при запуске Bettercap стала появляться ошибка

То с помощью опции --dns-port выберите другой порт:

Также можно отказаться от передачи DNS запросов через Tor. Даже если DNS запросы будут идти с нашего IP, ничего страшного я в этом не вижу.

-

Если вы сами можете подключиться к своей ТД, но больше никто к ней не подключается сутками напролёт, то причина может быть в том, что в пределах досягаемости нет людей, которым нужен бесплатный Wi-Fi. Возможно, вы неудачно выбрали название ТД. Чтобы увеличить охват людей, нужно иметь как можно более мощную Wi-Fi карту. Здесь я делал простое сравнение между хорошим роутером и Alfa AWUS052NH.

Если вы хотите настроить автоматический запуск ТД при загрузке системы, либо вы хотите задать пароль к ТД или использовать другие настройки, ещё больше примеров вы найдёте в этой заметке.

ВНИМАНИЕ: в данной статье не раскрыты полностью вопросы безопасности. Необходимо учитывать риски возможности любого постороннего лица подключаться к вашей локальной сети, а также использовать ваше Интернет-подключение. Мы настроили перенаправление через Tor только веб-трафика, весь остальной трафик продолжает идти с вашего IP.

Также нужно помнить, что те, кто вас ищут, точно знают, что вы находитесь где-то в пределах 300 метров, а используя визуализацию мощности сигнала можно определить расположение искомой ТД с точностью до квартиры…

Большинство современных устройств запоминают название Wi-Fi сети, к которой они успешно подключались хотя-бы один раз, и сразу же соединяются с ней, если «увидят» её в беспроводном эфире. Эту фичу беспроводных технологий всё чаще и чаще используют злоумышленники — создают т.н. rogue AP (поддельную точку доступа). Такие атаки с каждым годом становятся всё масштабнее, учитывая постоянно увеличивающийся рынок BYOD -устройств и количество критичной информации, содержащейся на них.

Fake Wi-Fi

При настройке беспроводного адаптера на автоматическое подключение к известным беспроводным сетям пользователь подвергает себя риску стать жертвой атаки «человек посередине» (man in the middle). Злоумышленник может создать доверенную Wi-Fi точку доступа. В результате клиентское устройство автоматически подсоединится к такой точке доступа и будет работать через нее, а атакующий получит возможность перехватывать «весь трафик» своей жертвы, либо атаковать устройство, находящееся с ним в одном сегменте сети.

Для обнаружения точек доступа устройство, оснащенное модулем Wi-Fi сканирует радиоэфир на наличие фреймов Beacon передаваемых точкой доступа, в которых содержится указание известного SSID. По всем каналам рассылаются широковещательные фреймы Probe-Request, ожидая отклик известной точки доступа. Во фреймах Probe-Request может указываться или не указываться SSID сети, которую ищет мобильное устройство. Отвечая на Probe-Request, точка доступа шлет фреймы Probe Response, содержащие аналогичную информацию, что и пакеты Beacon.

Полагаясь на полученные данные, такие как имя сети, отношения сигнал/шум, поддерживаемые стандарты 802.11 собственную конфигурацию устройство принимает решение о соединении с одной из доступных известных сетей (точек доступа).

Примеры поддельных точек доступа:

- название и/или модель роутера: DIR-300, ASUS;

- название по-умолчанию: default, %provider_name%;

- бесплатный Wi-Fi: MosMetro_Free, Beeline_Free_Wi-Fi;

- точки доступа, прошитые оператором: attwifi;

- точки доступа различных заведений: %airport_name_free%, McDonalds_WiFi_Free;

- точки доступа, с отсутствующим шифрованием: h0lyava, MaminHackir, blondinka.

- «классические» Man in the Middle атаки, перехват данных;

- «сложные» Man in the Middle атаки — sslstrip, обход HSTS и SSL-pinning и т.д.;

- модификация трафика (подмена URL, содержимого);

- страница доступа к роутеру/веб-панели для ввода пароля, captive-портала;

- поддельный Radius для перехвата MS-CHAPv2 хешей (многие из пользователей легко «принимают» поддельный или недоверенный сертификат);

- прямые атаки на устройства в одном сегменте сети.

Примеры атак

Сотрудники компании Avast в преддверии международной выставки Mobile World Congress 2016 провели своеобразный эксперимент. За день до открытия в аэропорту Барселоны было развернуто несколько Wi-Fi-точек доступа с SSID-идентификаторами Starbucks, Airport_Free_Wifi_AENA и MWC Free WiFi. Целью Avast была демонстрация того, насколько пользователи подвергают себя риску при пользовании публичными Wi-Fi-точками.

Всего за четыре часа специалисты Avast перехватили более 8 млн пакетов данных от более двух тысяч пользователей. Для сохранения приватности пользователей все данные сразу же удалялись. Компании удалось собрать следующую статистику в ходе эксперимента:

- 50,1 % пользователей использовали устройство Apple, 43,4 % — гаджет под управлением Android, 6,5 % — устройства с Windows Phone;

- 61,7 % посетителей выставки занимались поиском в Google и проверяли свою почту Gmail;

- 14,9 % воспользовались поиском Yahoo;

- приложение Facebook было установлено на 52,3 % устройств, а Twitter оказался менее популярен — всего 2,4 %.

Часто атаке подвергаются пользователи наиболее распространенных сетей из хулиганских побуждений:

Хакеры взломали бесплатную Wi-Fi-сеть московского метро около 11:30. В результате хулиганства тысячи пассажиров увидели порно на экранах своих телефонов и планшетов вместо привычной стартовой страницы и приглашения войти в сеть

При подключении к сети WI-FI, как стало известно журналистам РЕН ТВ, на мобильных телефонах пассажиров появилась нецензурная надпись: «Идите на х… огрызки и ведроиды! Х… вам, а не интернет».

Пресс-секретарь «МаксимаТелеком» Илья Грабовский заявил, что возможность взлома их сети исключена. По его словам, кто-то из пассажиров создал сеть WI-FI без доступа в интернет, назвал ее похожим именем. Грабовский отметил, что кто-то из граждан по ошибке подключился к этой сети.

Что говорить о простых пользователях, если даже «продвинутые» посетители конференций по информационной безопасности становятся жертвами таких атак:

Поэтому я раздавал фейковую Wi-Fi точку, да не простую, а с ARP, DNS, NB, ЕЩЕ-КАКАЯ-ТО-АББРЕВИАТУРА-spoofing’ом, подменой сертификатов, обходом HSTS и прочими модными штучками.

Это позволяло пропускать весь трафик подключенных пользователей через себя, подламывая по пути крылья (переводя с зашифрованного соединения на незашифрованный). Таким образом мне удалось подключить 108 устройств. В большинстве случаев — мобильники, меньшинство — ноутбуки. Стандартный клиент почты для iphone отлично допускает MiTM (видимо по этой причине удалось перехватить 6 паролей от gmail аккаунтов), icloud передает логин и пароль в заголовке с каждым запросом (Basic Auth).

Инструментарий

На сегодняшний день существует довольно многих утилит для проведения такого рода атак, ниже представлено краткое описание наиболее популярных из них.

Важно: использование некоторых из них может быть запрещено законодательством и преследоваться по закону.

Mdk3 — утилита, содержащая несколько технологий деаутентификации клиента и техник атаки точки доступа, приводящих к её «зависанию» (DoS) или перезагрузке.

Wifi phisher — предназначена для фишинговой атаки на WiFi сети в целях получения паролей от точки доступа и другой персональной информации. Этот инструмент основан на атаке социальной инженерии.

Wifi pumpkin — инструмент создаёт поддельную точку доступа Wi-Fi, при этом влияет на легитимную точку доступа (отключает клиентов). Может использоваться для захвата учётных данных с помощью Man in the Middle атак, также использует такие атаки как (в том числе и социтехнические): DHCP Starvation; фишинг; Windows Update; обход HSTS; прозрачный прокси и т.д.

Linset — утилита, сочетающая в себе поддельную точку доступа и социотехническую составляющую. Инструмент интересный, но требует некоторых доработок.

Bdfproxy — инструмент позволяет «на лету» видоизменять бинарные файлы, например для внедрения вредоносного функционала или бэкдоров. Функционал прекрасно работает с разного рода update-сервисами, поставляющих обновления в виде исполняемых файлов.

Waidps — средство обнаружения атак в Wi-Fi сетях. Это многоцелевой инструмент, созданный для аудита сетей, обнаружения беспроводного вторжения (атаки WEP/WPA/WPS) а также предотвращения вторжения (остановка связи станции с точкой доступа). Кроме этого, программа собирает всю информацию об окружающих Wi-Fi сетях и сохраняет в базе данных.

Способы защиты

Самый кардинальный — выключить Wi-Fi адаптер.

Профилактические — включить «подтверждение подключения» даже к известным сетям; использовать VPN; проводить мониторинг эфира для выявления аномалий; не использовать критично-важные программы (например банк-клиент) в открытых сетях.

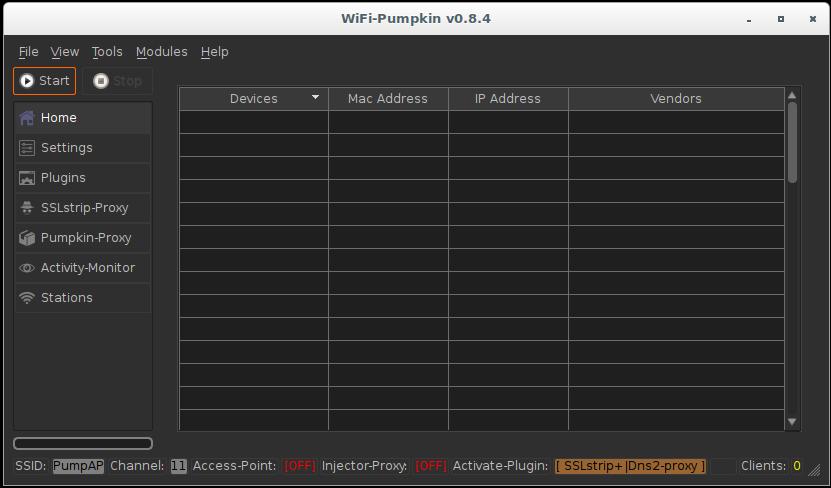

Среди огромного множества всевозможных кибератак в сети особое место занимают атаки с мошеннической точкой доступа, которые ещё называют Rogue Wi-Fi Access Point Attack. Они направлены на перехват важных учётных данных жертвы. Результативность их довольно велика, а настройка работы Rogue Access Point чем-то напоминает процесс организации раздачи беспроводного интернета при помощи компьютера с Linux. Сегодня предлагаю познакомиться поближе с данным видом атаки, а также рассмотреть особенности работы программы WiFi-Pumpkin.

Целью атак с мошеннической точкой доступа (Rogue Wi-Fi Access Point Attack) является не пароль от Wi-Fi сети, а данные, передаваемые через эту точку доступа. В передаваемых данных можно поймать учётные данные (логины и пароли) от веб-сайтов, узнать, какие сайты были посещены, какие данные вводил пользователь и другое.

<h2 style=»text-align: left;»>Установка WiFi-Pumpkin</h2>

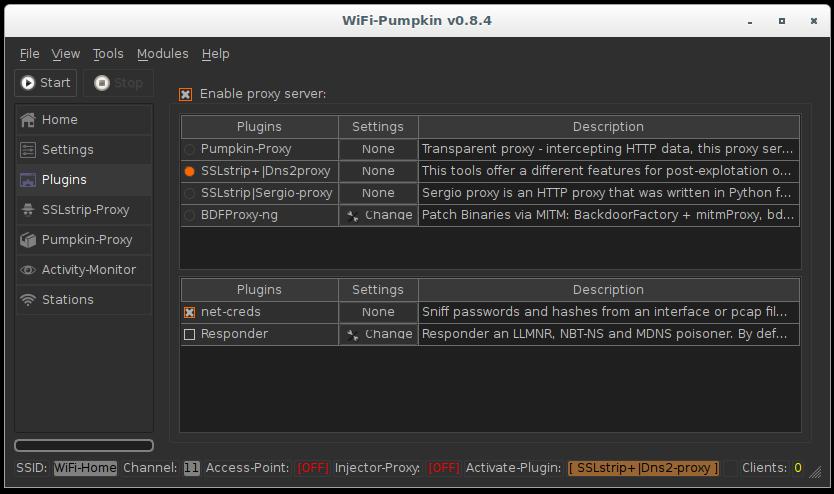

WiFi-Pumpkin – это ещё одна программа для настройки беспроводной мошеннической точки доступа. Её особенностью является графический интерфейс, который ещё больше упрощает атаку Rogue Access Point. В платформу встроены плагины (другие программы), которые собирают данные и выполняют различные атаки.

Для установки WiFi-Pumpkin в Kali Linux необходимо ввести:

<h2 style=»text-align: left;»>Процесс запуска и настройки WiFi-Pumpkin</h2>

Запуск программы делается командой:

Обратите внимание, что при попытке запуска от обычного пользователя (не рута) программа не работает. После запуска открывается такой интерфейс:

Перейдите в настройки и поменяйте имя точки доступа (я выбрал WiFi-Home):

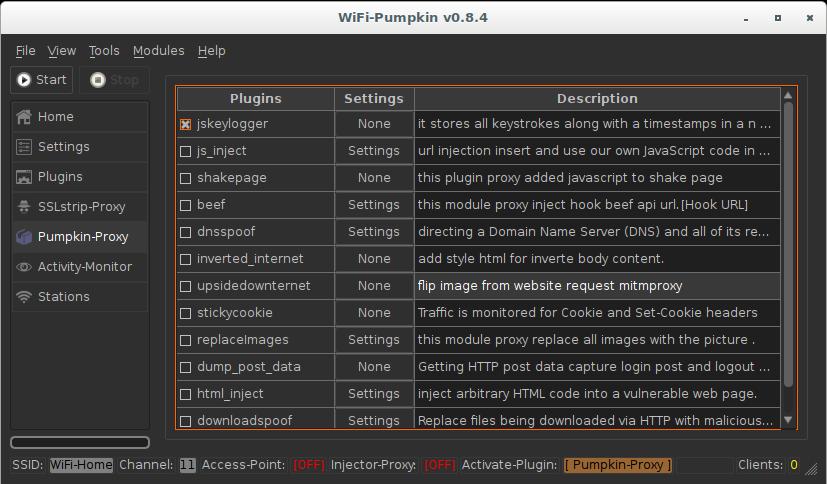

<h2 style=»text-align: left;»> Плагины Pumpkin-Proxy </h2>

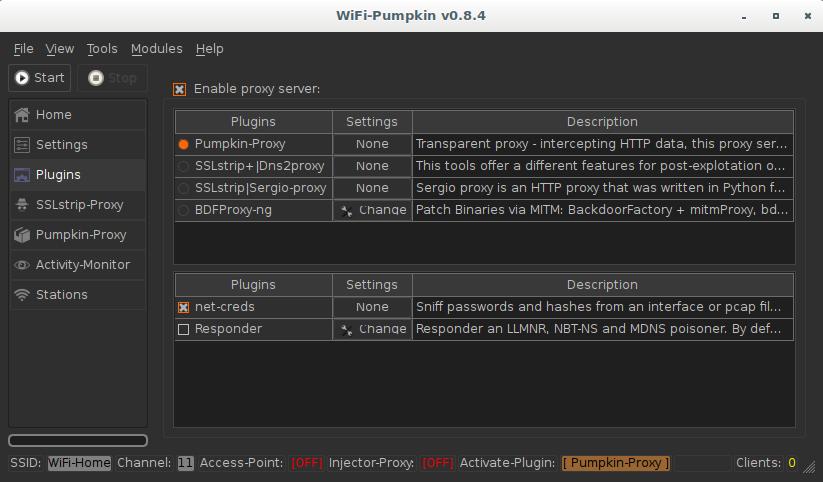

Во вкладке Pumpkin-Proxy имеются следующие плагины:

Теперь отметим желаемые для использования плагины Pumpkin-Proxy:

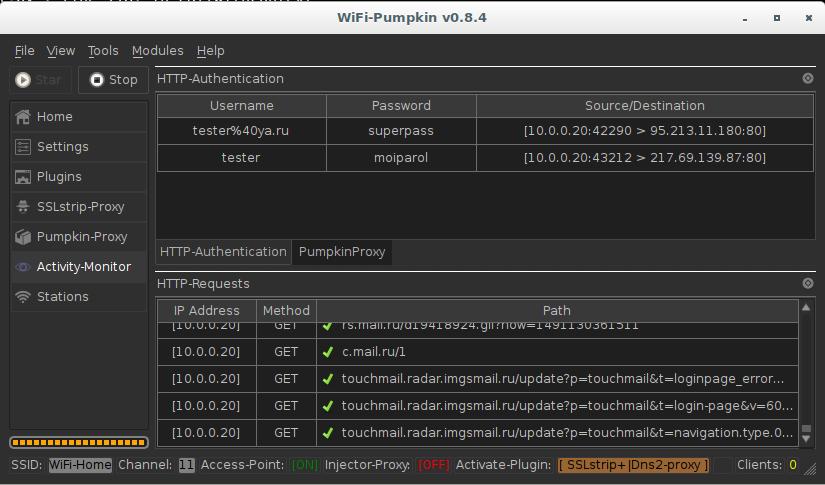

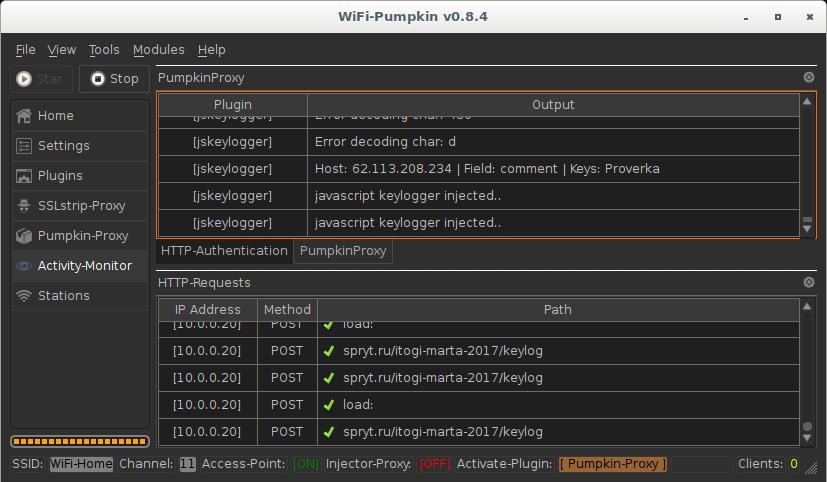

Запускаем точку доступа. Перейдите во вкладку Activity-Monitor, там кликните на PumpkinProxy:

В этом окне отображаются данные о работе плагина и перехваченная информация.

<h2 style=»text-align: left;»> Дополнительные инструменты WiFi-Pumpkin </h2>

Кроме своего главного назначения – фальшивая точка доступа, WiFi-Pumpkin может выполнять другие функции, благодаря встроенным модулям. К этим модулям относятся:

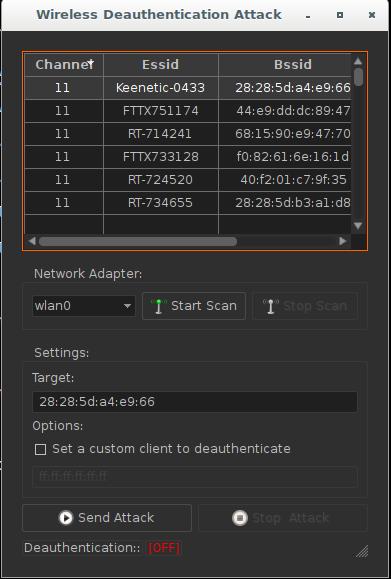

- Деаутентификация клиентов. Начинается со сканирования, затем из списка клиентов можно выбрать любого, кого нужно отсоединить от Wi-Fi:

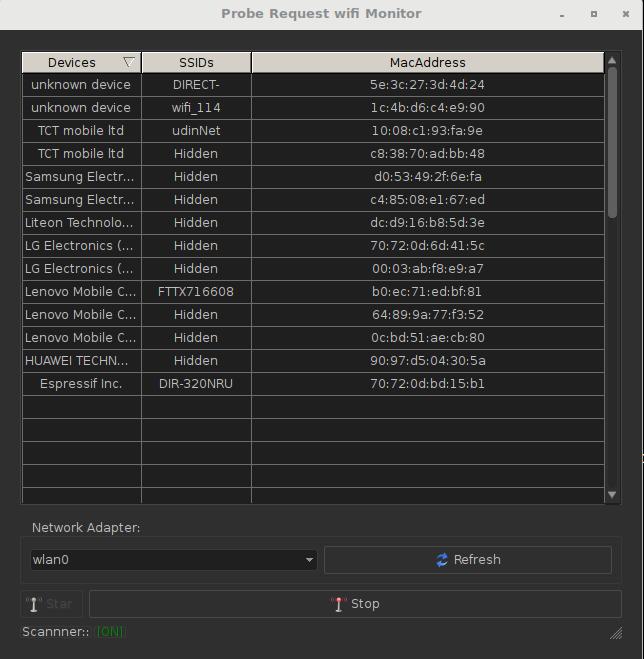

- Слежение за запросами зондирования (Probe Request) – они показывают, какие клиенты к каким точкам доступа пытаются подключиться:

- а также DHCP Starvation

- Фальшивые обновления Windows

- Фишинговый веб-сервер и прочие.

Благодаря графическому интерфейсу WiFi-Pumpkin ещё более упрощаются популярные атаки с мошеннической точкой доступа. Фреймворк реализует комплексный подход к атаке Rogue AP, что упрощает работу продвинутого хакера.

Любая перегородка между точкой доступа и принимающим устройством — помеха. Особенно преуспели в этом бетонные стены, внутри которых «спрятана» металлическая оплетка, объясняет доктор технических наук Сергей Мамойленко.

Дерево и гипсокартон также негативно влияют на качество сигнала, но в меньшей степени, нежели железобетонная стена. Все вещи, попадающиеся на пути радиоволны так или иначе создают препятствия, но по-разному. Если одни поглощают сигнал, как, например, стены, то другие его отражают.

Если в доме находится небольшой аквариум, то на качество сигнала он повлияет несильно. Также как и обычное зеркало. А вот стены с фольгированной отделкой могут стать серьезным препятствием.

Единого рецепта, кому и где устанавливать роутер, нет. В идеале нужно вызвать специалистов, чтобы они сделали замеры и указали на потенциальные места для установки раздающей точки Wi-Fi. Но можно сделать все самому — опытным путем перемещая точку доступа и фиксируя, откуда покрытие будет лучше.

Конфликт точек доступа

Еще одна распространенная проблема в жилых домах, когда владельцы квартир жалуются на «плохой Wi-Fi» — это конфликт между разными точками доступа. То есть когда сигналы роутеров нескольких жителей накладываются друг на друга. В результате получается, что клиентский компьютер (ноутбук, смартфон) не понимает с какой точкой доступа ему связаться или теряет ее совсем.

«Несколько роутеров настроены одинаково и конфликтуют по каналу доступа. В этом случае нужно поменять настройки своей точки доступа. Например, настроить автоматический выбор канала, чтобы роутер сам понимал, что ему кто-то мешает и перестраивался», — советует Мамойленко.

Если все ухищрения с настройками роутера не привели к положительному результату, скорее всего, точку доступа придется переносить. Есть другой вариант — если стоит роутер, поддерживающий частотный диапазон Wi-Fi 2,4 ГГц, можно заменить устройство на точку доступа с диапазоном 5ГГц.

«Длина волны – это характеристика, влияющая на прохождения через преграды. Она зависит от частоты. Смысл вот в чем: есть точка доступа, которая с какой-то мощностью раздает электромагнитный сигнал. Чем дальше вы от нее находитесь, тем хуже становится отношение мощности исходящего сигнала и мощности приемника», — объясняет собеседник.

Как усилить сигнал Wi-Fi?

Когда мощности сигнала становится недостаточно, ноутбук или смартфон просто не могут его принять. Выручат усилители. Они станут промежуточным звеном, принимая сигнал от точки доступа и усиливая мощность.

«Но не стоит забывать, что чем выше мощность у точки доступа, тем больше электромагнитного излучения она издает. Если вы поставите мощную Wi-Fi точку, то находиться долго рядом с ней не рекомендуется. Тут нужна золотая середина. Если вы сильно хотите усилить сигнал, лучше поставить несколько точек доступа по дому (2,4 ГГц). Пусть мощность сигнала будет небольшая, но площадь покрытия увеличивается», — резюмировал Мамойленко.

Читайте также: