Wifi wps wpa tester как пользоваться

Обновлено: 30.06.2024

Привет! Сегодня мне на обзор попала очередная популярная у школьников программа из Play Market для «взлома» незадачливых соседей – WIFI WPS WPA TESTER. Покрутим и посмотрим на что она способна в бою.

Где скачать?

Не будем бегать далеко и предлагать свои неактуальные версии APK. Все бесплатно и доступно на Google Play:

Официально скачать можно здесь

Для компьютеров это приложение не выпускается, но для компьютера есть куда более интересные программы. Для интересующихся ниже в статье будет ссылка. Вопрос со скачиванием закрыли, едем дальше.

Что под капотом?

А тут все то же самое, что и у других подобных приложений:

- Смотрит, включена ли WPS.

- Пробует перебирать WPS пины по своим базам.

А будет ли чудо?

Скорее всего чуда не будет. Это же пишет и автор программы в своем описании, но скачивающие ее пользователи все же наивно верят. Да и в своей массе точек доступа до сих пор можно встретить уязвимые к такой атаке роутеры. Так что одни радуются, другие гневно лютуют по незнанию матчасти, а третьи просто молчат и пытаются перебирать пароли.

Для людей на грани сомнений, рекомендую к прочтению мою статью по всем векторам атаки на беспроводные Wi-Fi сети. Читаем ЗДЕСЬ.

Отмеченные в отзывах минусы

Люди отмечают не так и много минусов:

- Жаждущие получить сохраненный пароль упираются в необходимость ROOT прав. Эти же права на Андроидах до 5 версии требуются вообще для работы с WPS.

- Нет локализации. Только английский язык. А наш человек без знания технологий сложно воспринимает эти басурманские иероглифы (но мастера с 4PDA уже выпустили свой APK с блекджеком и русским языком).

- Долго перебирает пароль. Ну здесь вообще стыдно о таком говорить – нужна скорость и другие фишки, идите в Kali Linux и читайте мануалы.

В остальном больше всех кричат те школьники, у которых ничего не получилось, т.к. вообще не понимают принципа работы программы. Разработчик здесь не причем, он ни в чем не виноват, прога работает как часы да еще и бесплатно.

Как вердикт – есть вариант, что вам повезет, но далеко не обязательно. За сим обзор заканчиваю, не ломайте чужие сети, применяйте подобные программы исключительно на своем домашнем роутере в целях проверки его безопасности. На этом все, до скорого, ваш WiFiGid!

Содержание статьи

Еще не так давно казалось, что беспроводная сеть, защищенная с помощью технологии WPA2, вполне безопасна. Подобрать простой ключ для подключения действительно возможно. Но если установить по-настоящему длинный ключ, то сбрутить его не помогут ни радужные таблицы, ни даже ускорения за счет GPU. Но, как оказалось, подключиться к беспроводной сети можно и без этого — воспользовавшись недавно найденной уязвимостью в протоколе WPS.

WARNING

Вся информация представлена исключительно в образовательных целях. Проникновение в чужую беспроводную сеть легко может быть расценено как уголовное преступление. Думай головой.

Цена упрощений

Открытых точек доступа, к которым вообще не надо вводить ключ для подключения, становится все меньше и меньше. Кажется, что скоро их можно будет занести в Красную книгу. Если раньше человек мог даже и не знать, что беспроводную сеть можно закрыть ключом, обезопасив себя от посторонних подключений, то теперь ему все чаще подсказывают о такой возможности. Взять хотя бы кастомные прошивки, которые выпускают ведущие провайдеры для популярных моделей роутеров, чтобы упростить настройку. Нужно указать две вещи — логин/пароль и… ключ для защиты беспроводной сети. Что еще более важно, сами производители оборудования стараются сделать процесс настройки незамысловатым. Так, большинство современных роутеров поддерживают механизм WPS (Wi-Fi Protected Setup). С его помощью пользователь за считанные секунды может настроить безопасную беспроводную сеть, вообще не забивая себе голову тем, что «где-то еще нужно включить шифрование и прописать WPA-ключ». Ввел в системе восьмизначный символьный PIN, который написан на роутере, – и готово! И вот здесь держись крепче. В декабре сразу два исследователя рассказали о серьезных фундаментальных прорехах в протоколе WPS. Это как черный ход для любого роутера. Оказалось, что если в точке доступа активирован WPS (который, на минуточку, включен в большинстве роутеров по умолчанию), то подобрать PIN для подключения и извлечь ключ для подключения можно за считанные часы!

Как работает WPS?

Задумка создателей WPS хороша. Механизм автоматически задает имя сети и шифрование. Таким образом, пользователю нет необходимости лезть в веб-интерфейс и разбираться со сложными настройками. А к уже настроенной сети можно без проблем добавить любое устройство (например, ноутбук): если правильно ввести PIN, то он получит все необходимые настройки. Это очень удобно, поэтому все крупные игроки на рынке (Cisco/Linksys, Netgear, D-Link, Belkin, Buffalo, ZyXEL) сейчас предлагают беспроводные роутеры с поддержкой WPS. Разберемся чуть подробнее.

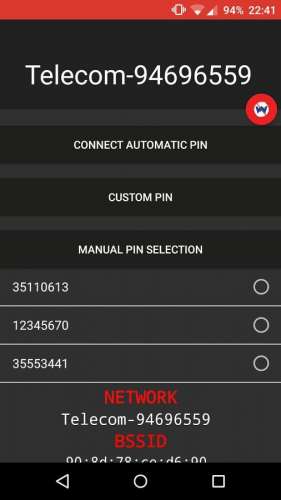

Существует три варианта использования WPS:

- Push-Button-Connect (PBC). Пользователь нажимает специальную кнопку на роутере (хардварную) и на компьютере (софтварную), тем самым активируя процесс настройки. Нам это неинтересно.

- Ввод PIN-кода в веб-интерфейсе. Пользователь заходит через браузер в административный интерфейс роутера и вводит там PIN-код из восьми цифр, написанный на корпусе устройства (рисунок 1), после чего происходит процесс настройки. Этот способ подходит скорее для первоначальной конфигурации роутера, поэтому мы его рассматривать тоже не будем.

- Ввод PIN-кода на компьютере пользователя (рисунок 2). При соединении с роутером можно открыть специальную сессию WPS, в рамках которой настроить роутер или получить уже имеющиеся настройки, если правильно ввести PIN-код. Вот это уже привлекательно. Для открытия подобной сессии не нужна никакая аутентификация. Это может сделать любой желающий! Получается, что PIN-код уже потенциально подвержен атаке типа bruteforce. Но это лишь цветочки.

Рисунок 1. PIN-код WPS, написанный на корпусе роутера

Уязвимость

Как я уже заметил ранее, PIN-код состоит из восьми цифр — следовательно, существует 10^8 (100 000 000) вариантов для подбора. Однако количество вариантов можно существенно сократить. Дело в том, что последняя цифра PIN-кода представляет собой некую контрольную сумму, которая высчитывается на основании семи первых цифр. В итоге получаем уже 10^7 (10 000 000) вариантов. Но и это еще не все! Далее внимательно смотрим на устройство протокола аутентификации WPS (рисунок 3). Такое ощущение, что его специально проектировали, чтобы оставить возможность для брутфорса. Оказывается, проверка PIN-кода осуществляется в два этапа. Он делится на две равные части, и каждая часть проверяется отдельно! Посмотрим на схему:

Рисунок 3. Протокол аутентификации WPS

Первая реализация

Первой появившейся реализацией брутфорса стала утилита wpscrack (goo.gl/9wABj), написанная исследователем Стефаном Фибёком на языке Python. Утилита использовала библиотеку Scapy, позволяющую инъектировать произвольные сетевые пакеты. Сценарий можно запустить только под Linux-системой, предварительно переведя беспроводной интерфейс в режим мониторинга. В качестве параметров необходимо указать имя сетевого интерфейса в системе, MAC-адрес беспроводного адаптера, а также MAC-адрес точки доступа и ее название (SSID).

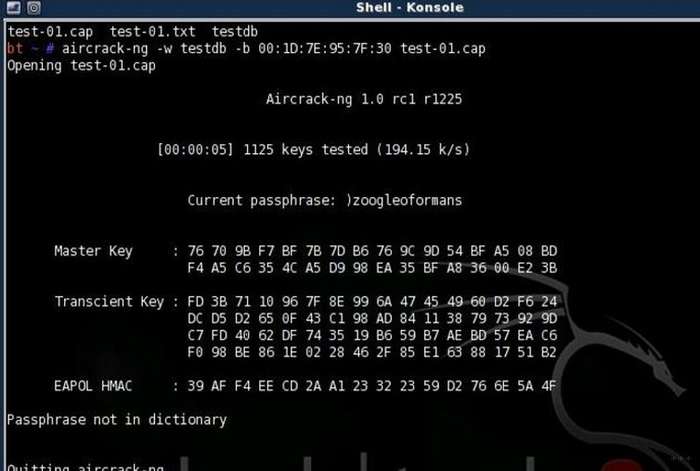

Как видишь, сначала была подобрана первая половина PIN-кода, затем — вторая, и в конце концов программа выдала готовый к использованию ключ для подключения к беспроводной сети. Сложно представить, сколько времени потребовалось бы, чтобы подобрать ключ такой длины (61 символ) ранее существовавшими инструментами. Впрочем, wpscrack не единственная утилита для эксплуатации уязвимости, и это довольно забавный момент: в то же самое время над той же самой проблемой работал и другой исследователь — Крейг Хеффнер из компании Tactical Network Solutions. Увидев, что в Сети появился работающий PoC для реализации атаки, он опубликовал свою утилиту Reaver. Она не только автоматизирует процесс подбора WPS-PIN и извлекает PSK-ключ, но и предлагает большее количество настроек, чтобы атаку можно было осуществить против самых разных роутеров. К тому же она поддерживает намного большее количество беспроводных адаптеров. Мы решили взять ее за основу и подробно описать, как злоумышленник может использовать уязвимость в протоколе WPS для подключения к защищенной беспроводной сети.

Рисунок 4. Блок-схема брутфорса PIN-кода WPS

HOW-TO

Как и для любой другой атаки на беспроводную сеть, нам понадобится Linux. Тут надо сказать, что Reaver присутствует в репозитории всеми известного дистрибутива BackTrack, в котором к тому же уже включены необходимые драйвера для беспроводных устройств. Поэтому использовать мы будем именно его.

Шаг 0. Готовим систему

На официальном сайте BackTrack 5 R1 доступен для загрузки в виде виртуальной машины под VMware и загрузочного образа ISO. Рекомендую последний вариант. Можно просто записать образ на болванку, а можно с помощью программы UNetbootin сделать загрузочную флешку: так или иначе, загрузившись с такого носителя, мы без лишних заморочек сразу будем иметь систему, готовую к работе.

Экспресс-курс по взлому Wi-Fi

- WEP (Wired Equivalent Privacy) Самая первая технология для защиты беспроводной сети оказалась крайне слабой. Взломать ее можно буквально за несколько минут, используя слабости применяемого в ней шифра RC4. Основными инструментами здесь служат снифер airodump-ng для сбора пакетов и утилита aircrack-ng, используемая непосредственно для взлома ключа. Также существует специальная тулза wesside-ng, которая вообще взламывает все близлежащие точки с WEP в автоматическом режиме.

- WPA/WPA2 (Wireless Protected Access)

Перебор — это единственный способ подобрать ключ для закрытой WPA/WPA2 сети (да и то исключительно при наличии дампа так называемого WPA Handshake, который передается в эфир при подключении клиента к точке доступа).

Брутфорс может затянуться на дни, месяцы и годы. Для увеличения эффективности перебора сначала использовались специализированные словари, потом были сгенерированы радужные таблицы, позже появились утилиты, задействовавшие технологии NVIDIA CUDA и ATI Stream для аппаратного ускорения процесса за счет GPU. Используемые инструменты — aircrack-ng (брутфорс по словарю), cowpatty (с помощью радужных таблиц), pyrit (с использованием видеокарты).

Шаг 2. Установка Reaver

Тут надо сказать, что в репозитории находится версия 1.3, которая лично у меня заработала неправильно. Поискав информацию о проблеме, я нашел пост автора, который рекомендует обновиться до максимально возможной версии, скомпилировав исходники, взятые из SVN. Это, в общем, самый универсальный способ установки (для любого дистрибутива).

Шаг 3. Подготовка к брутфорсу

Для использования Reaver необходимо проделать следующие вещи:

- перевести беспроводной адаптер в режим мониторинга;

- узнать имя беспроводного интерфейса;

- узнать MAC-адрес точки доступа (BSSID);

- убедиться, что на точке активирован WPS.

Для начала проверим, что беспроводной интерфейс вообще присутствует в системе:

Если в выводе этой команды есть интерфейс с описанием (обычно это wlan0) – значит, система распознала адаптер (если он подключался к беспроводной сети, чтобы загрузить Reaver, то лучше оборвать подключение). Переведем адаптер в режим мониторинга:

Эта команда создает виртуальный интерфейс в режиме мониторинга, его название будет указано в выводе команды (обычно это mon0). Теперь нам надо найти точку доступа для атаки и узнать её BSSID. Воспользуемся утилитой для прослушки беспроводного эфира airodump-ng:

На экране появится список точек доступа в радиусе досягаемости. Нас интересуют точки с шифрованием WPA/WPA2 и аутентификацией по ключу PSK.

Лучше выбирать одну из первых в списке, так как для проведения атаки желательна хорошая связь с точкой. Если точек много и список не умещается на экране, то можно воспользоваться другой известной утилитой — kismet, там интерфейс более приспособлен в этом плане. Опционально можно на месте проверить, включен ли на нашей точке механизм WPS. Для этого в комплекте с Reaver (но только если брать его из SVN) идет утилита wash:

Шаг 4. Запускаем брутфорс

Теперь можно приступать непосредственно к перебору PIN’а. Для старта Reaver в самом простом случае нужно немного. Необходимо лишь указать имя интерфейса (переведенного нами ранее в режим мониторинга) и BSSID точки доступа:

Ключ "-vv" включает расширенный вывод программы, чтобы мы могли убедиться, что все работает как надо.

Если программа последовательно отправляет PIN’ы точке доступа, значит, все завелось хорошо, и остается тупо ждать. Процесс может затянуться. Самое короткое время, за которое мне удалось сбрутфорсить PIN, составило примерно пять часов. Как только он будет подобран, программа радостно об этом сообщит:

Самое ценное здесь — это, конечно же, ключ WPA-PSK, который сразу же можно использовать для подключения. Все так просто, что даже не укладывается в голове.

Рисунок 5. Пример работы брутфорcа Reaver

Можно ли защититься?

Защититься от атаки можно пока одним способом — отключить нафиг WPS в настройках роутера. Правда, как оказалось, сделать это возможно далеко не всегда. Поскольку уязвимость существует не на уровне реализации, а на уровне протокола, ждать от производителей скорого патча, который решил бы все проблемы, не стоит. Самое большее, что они могут сейчас сделать, – это максимально противодействовать брутфорсу. Например, если блокировать WPS на один час после пяти неудачных попыток ввода PIN-кода, то перебор займет уже около 90 дней. Но другой вопрос, насколько быстро можно накатить такой патч на миллионы устройств, которые работают по всему миру?

База уязвимых моделей беспроводных точек доступа, оформленная в виде таблицы Google Docs.

Прокачиваем Reaver

В HOWTO мы показали самый простой и наиболее универсальный способ использования утилиты Reaver. Однако реализация WPS у разных производителей отличается, поэтому в некоторых случаях необходима дополнительная настройка. Ниже я приведу дополнительные опции, которые могут повысить скорость и эффективность перебора ключа.

Вопрос: Какой беспроводной адаптер нужен для взлома?

Ответ: Перед тем как экспериментировать, нужно убедиться, что беспроводной адаптер может работать в режиме мониторинга. Лучший способ — свериться со списком поддерживаемого оборудования на сайте проекта Aircrack-ng. Если же встанет вопрос о том, какой беспроводной модуль купить, то начать можно с любого адаптера на чипсете RTL8187L. USB’шные донглы легко найти в интернете за 20$.

Вопрос: Почему у меня возникают ошибки "timeout" и "out of order"?

Ответ: Обычно это происходит из-за низкого уровня сигнала и плохой связи с точкой доступа. Кроме того, точка доступа может на время заблокировать использование WPS.

Вопрос: Почему у меня не работает спуфинг MAC-адреса?

Ответ: Возможно, ты спуфишь MAC виртуального интерфейса mon0, а это работать не будет. Надо указывать имя реального интерфейса, например, wlan0.

Вопрос: Почему при плохом сигнале Reaver работает плохо, хотя тот же взлом WEP проходит нормально?

Ответ: Обычно взлом WEP происходит путем повторной пересылки перехваченных пакетов, чтобы получить больше векторов инициализации (IV), необходимых для успешного взлома. В этом случае неважно, потерялся какой-либо пакет, либо как-то был поврежден по пути. А вот для атаки на WPS необходимо строгое следование протоколу передачи пакетов между точкой доступа и Reaver для проверки каждого PIN-кода. И если при этом какой-то пакет потеряется, либо придет в непотребном виде, то придется заново устанавливать WPS-сессию. Это делает атаки на WPS гораздо более зависимыми от уровня сигнала. Также важно помнить, что если твой беспроводной адаптер видит точку доступа, то это ещё не значит, что и точка доступа видит тебя. Так что если ты являешься счастливым обладателем высокомощного адаптера от ALFA Network и антенны на пару десятков dBi, то не надейся, что получится поломать все пойманные точки доступа.

Вопрос: Reaver все время посылает точке доступа один и тот же PIN, в чем дело?

Ответ: Проверь, активирован ли на роутере WPS. Это можно сделать при помощи утилиты wash: запусти её и проверь, что твоя цель находится в списке.

Вопрос: Почему я не могу ассоциироваться с точкой доступа?

Ответ: Это может быть из-за плохого уровня сигнала или потому, что твой адаптер непригоден для подобных изысканий.

Вопрос: Можно ли одновременно запустить два и более экземпляров Reaver для ускорения атаки?

Ответ: Теоретически можно, но если они будут долбить одну и ту же точку доступа, то скорость перебора едва ли увеличится, так как в данном случае она ограничивается слабым железом точки доступа, которое уже при одном атакующем загружается по полной.

Интернет и сеть

Где скачать?

Не будем бегать далеко и предлагать свои неактуальные версии APK. Все бесплатно и доступно на Google Play:

Официально скачать можно здесь

Для компьютеров это приложение не выпускается, но для компьютера есть куда более интересные программы. Для интересующихся ниже в статье будет ссылка. Вопрос со скачиванием закрыли, едем дальше.

Что под капотом?

А тут все то же самое, что и у других подобных приложений:

- Смотрит, включена ли WPS.

- Пробует перебирать WPS пины по своим базам.

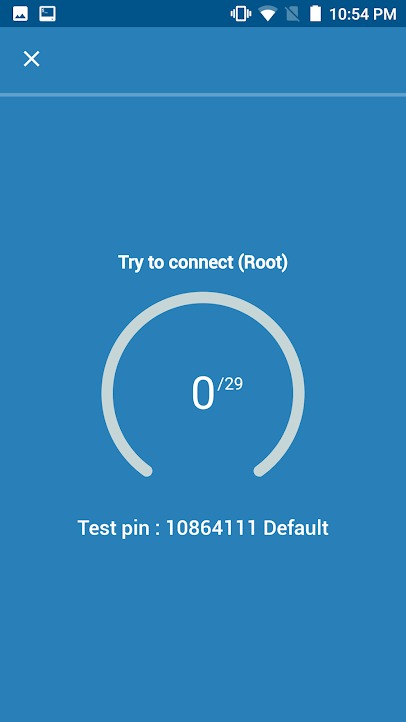

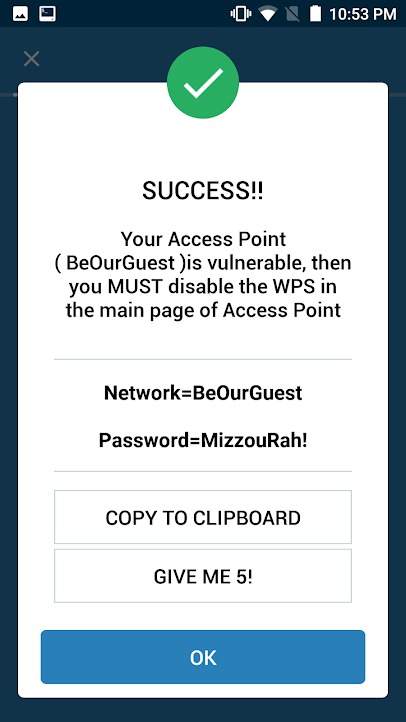

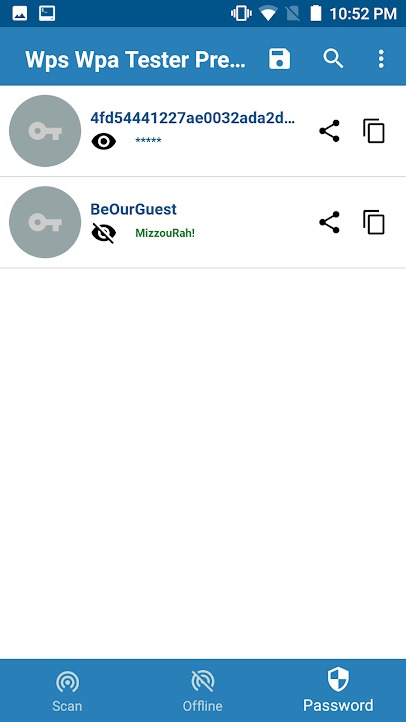

В случае успеха показывает актуальный пароль сети и может подключиться к ней:

Если кратко, здесь идет стандартная попытка перебора WPS паролей на точках доступа, где они включены. А будет ли успех?

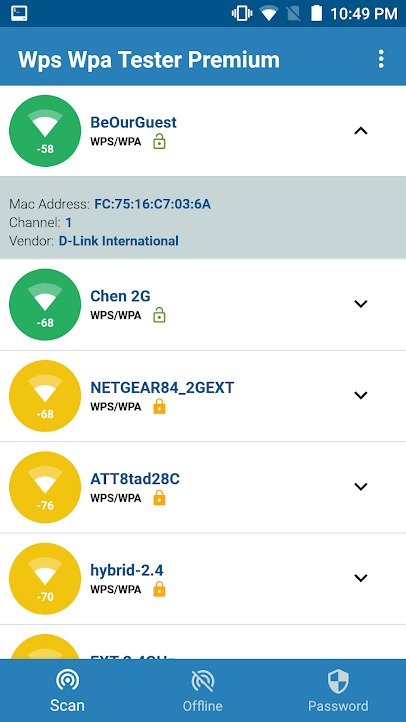

Из дополнительных не ломательных фишек отметим базовые способности анализатора:

- Покажет все окружающие сети

- MAC-адрес точки

- Определит производителя

- Работающий канал

- Шифрование

- Силу сигнала

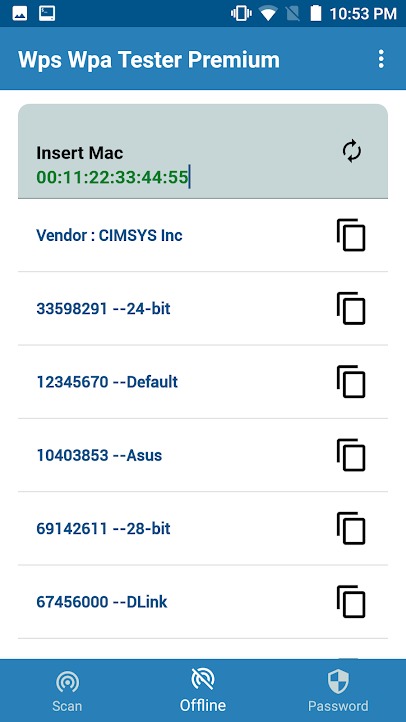

Есть справочник МАК-адресов:

Ну и при наличии ROOT на смартфоне покажет пароли сохраненных ранее Wi-fi сетей:

А будет ли чудо?

Скорее всего чуда не будет. Это же пишет и автор программы в своем описании, но скачивающие ее пользователи все же наивно верят. Да и в своей массе точек доступа до сих пор можно встретить уязвимые к такой атаке роутеры. Так что одни радуются, другие гневно лютуют по незнанию матчасти, а третьи просто молчат и пытаются перебирать пароли.

Для людей на грани сомнений, рекомендую к прочтению мою статью по всем векторам атаки на беспроводные Wi-Fi сети и организацию полной защиты. Читаем ЗДЕСЬ.

Отмеченные в отзывах минусы

Люди отмечают не так и много минусов:

- Жаждущие получить сохраненный пароль упираются в необходимость ROOT прав. Эти же права на Андроидах до 5 версии требуются вообще для работы с WPS.

- Нет локализации. Только английский язык. А наш человек без знания технологий сложно воспринимает эти басурманские иероглифы (но мастера с 4PDA уже выпустили свой APK с блекджеком и русским языком).

- Долго перебирает пароль. Ну здесь вообще стыдно о таком говорить – нужна скорость и другие фишки, идите в Kali Linux и читайте мануалы.

В остальном больше всех кричат те школьники, у которых ничего не получилось, т.к. вообще не понимают принципа работы программы. Разработчик здесь не причем, он ни в чем не виноват, прога работает как часы да еще и бесплатно.

Как вердикт – есть вариант, что вам повезет, но далеко не обязательно. За сим обзор заканчиваю, не ломайте чужие сети, применяйте подобные программы исключительно на своем домашнем роутере в целях проверки его безопасности. На этом все, до скорого, ваш WiFiGid!

Относительно недавно считалось, что использование беспроводной сети не вызовет дополнительных проблем, если она защищена технологией WPA2 и выставлен сложный пароль, состоящий из различных символов. На сегодняшний день были разработаны специальные программы, позволяющие обойти кодировку беспроводной сети и осуществить подключение.

Особенности приложения

Эффективной программой для обхода пароля в сети вай-фай, можно считать WiFi WPS WPA tester. Основной задачей данной утилиты является проверка надежности и поиск уязвимых мест сетей WiFi. Ее более совершенная версия — WPS WPA tester premium — позволяет выполнять ряд операций, в частности:

- Производить копирование распознанного пароля и сохранять его;

- Производить запись данных на иные внешние устройства для осуществления хранения пароля;

- Осуществлять открытие сетевых сокетов (программных интерфейсов).

В основу функционирования утилит WiFi tester положен механизм автоматического задания имени сети и шифрования. Это избавляет пользователей от разборок со сложными настройками в веб-интерфейсе. После настройки сети можно без сложностей проводить добавление любых устройств.

Обратите внимание! Получение необходимых настроек происходит только после правильного введения PIN.

В настоящее время ситуация на рынке такова, что крупные бренды, в частности Cisco, ZyXEL, Linksys, D-Link, Netgear, Buffalo, Belkin, выпускают продукцию (маршрутизаторы), которая уже поддерживает WPS.

Использовать WPS можно различными способами:

- При помощи Push-Button-Connect (PBC), что заключается в нажатии пользователем определенной кнопки на маршрутизаторе (хардварной) и на компьютере (софтварной) и активации процесса настраивания.

- При помощи ввода пин-кода в веб-интерфейсе, что заключается в переходе пользователем через браузер в интерфейс администрации роутера и введении пин-кода из 8 цифр, написанного на устройстве. С этого момента запускаtтся активация настроек.

Обратите внимание! Ввод пин-кода в веб-интерфейсе подходит для маршрутизатора первичной конфигурации.

- Посредством ввода пин-кода на пользовательском компьютере, что основано на возможности открытия специальной сессии WPS в момент соединения с маршрутизатором. Ввод позволяет осуществить настройку роутера или произвести получение уже имеющихся настроек при правильном вводе кода.

К достоинствам последнего варианта можно отнести отсутствие необходимости производить аутентификацию, а также относительно малое количество комбинаций кода.

Поскольку пин-код в основном состоит из 8 символов, gо теории математической статистики насчитывается 100 млн/ различных комбинаций для подбора. Однако стоит отметить, что последние цифры в пин-коде представляют собой контрольное значение, высчитанное на основании предыдущих семи цифровых символов. Это говорит о том, что теоретически необходимо расшифровать 10 млн/ вариантов.

Осуществление проверки пин-кода разделяется на два основных этапа. В таком случае возможны несколько вариантов развития событий.

В таком случае количество вариантов перебора уменьшается до 10 тысяч для первой части пароля и до 1 тысячи — для второй. Таким образом, общее число комбинаций равно 11 тысячам.

Обратите внимание! Скорость осуществления перебора цифровых комбинаций ограничивается скоростными характеристиками обрабатывания запросов WPS роутером. Часть доступных точек выдают результаты через каждую секунду, другие — через 10 секунд. Большая часть времени операции уходит на осуществление расчета ключевой последовательности с использованием алгоритма Диффи-Хеллмана, генерируемой перед стадией М3. Тем не менее, существует способ уменьшить время. Достаточно выбрать у клиента секретный ключ попроще, чтобы на последующих стадиях расчеты других паролей были упрощены.

Общее время подбора в среднем равно 4-10 часам.

Тестирование домашней точки доступа

Чтобы протестировать домашнюю точку доступа, необходимо произвести несколько последовательных шагов.

- Указать значение логина и пароля при входе как root:toor;

- Установить Reaver (для его загрузки необходим выход в интернет-пространство);

- Зайти в настройки беспроводного адаптера;

- Кликнуть на Applications;

- Выбрать «Интернет»;

- Зайти на Wicd Network Manager;

- Запустит эмулятор терминала;

- Загрузить утилиту последней версии посредством репозитория;

- Осуществить подготовку к брутфорсу;

- Осуществить перерод беспроводного адаптера в мониторинговый режим;

- Провести определение имени беспроводного интерфейса;

- Провести определение мак-адреса доступной точки;

- Проверить точку на активность;

- Запустить брутфорс;

- Задать наименование интерфейса;

- Задать BSSID точки доступа.

Преимущества

К преимуществам данной утилиты можно отнести следующие:

- Осуществление сканирования любых сетей вай-фай в радиусе видимости;

- Запуск проверки WPS протокола на наличие и констатацию уязвимых мест сети;

- Нахождение и демонстрация паролей ко всем устройствам, которые были до этого подключены к андроид-устройству;

- Отсутствие рекламы, платного контента, мусорных софт-файлов;

- Понятный интерфейс;

- Осуществление работы на Андроид 4 и более поздних версиях.

Недостатки

К недостаткам данной утилиты можно отнести следующие:

- Язык приложения — английский, который может быть непонятен пользователям и создавать неудобства в понимании;

- Необходимость приобретения рут-прав (для версий Андроид ранее 4.0);

- Необходимость приобретения утилиты бизибокса (актуально для первых версий андроид).

Дополнительная информация

В тех случаях, когда пользовательская сеть подверглась воздействию программы по взлому вай-фай пароля, необходимо протестировать несколько методов на эффективность защиты.

Во-первых, попробовать поменять пароль администратора.

Во-вторых, не передавать информацию по роутеру посторонним непроверенным лицам (повести замену стандартного идентификатора набора услуг).

В-третьих, отключить защищенную настройку tester WiFi WPA или обновить прошивку роутера для избежания внешних атак.

В-четвертых, попробовать изменить сервер по умолчанию на другой DNS-сервер.

Наиболее простым способом является отслеживание сторонних подключений. Если количество пользовательских устройств, работающих на одной сети, не совпадает со списком, полученным после проверки, то на лицо мошеннические подключения.

Аналогичные программы

Помимо рассматриваемой программы «вай фай тестер» существует множество ее аналогов, которые отличаются по операционной среде, на которую устанавливаются — Виндовс или Андроид.

Ко второму типу WiFi tester на Android относятся:

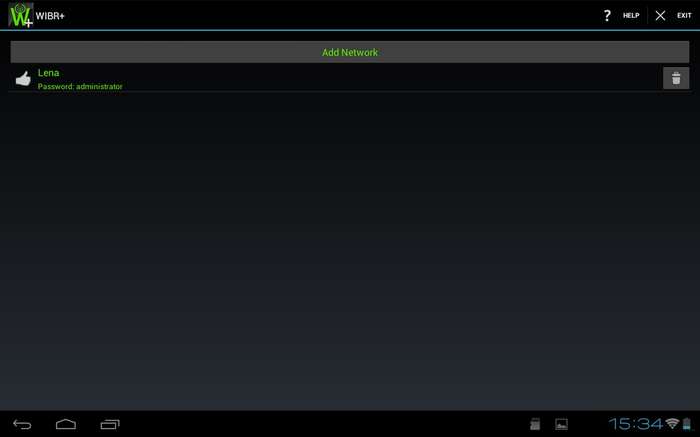

- WIBR+;

- AndroDumpper;

- WPS CONNECT/

WIBR+ — это программа, способная организовывать подключение к посторонней сети посредством выявления уязвимых мест. По завершении операции происходит выдача полученного ключа.

WPS CONNECT относится к приложениям, осуществляющим соединение к запароленным сетям. Помимо этого утилита обладает возможностью отключать пользователей от вайфай.

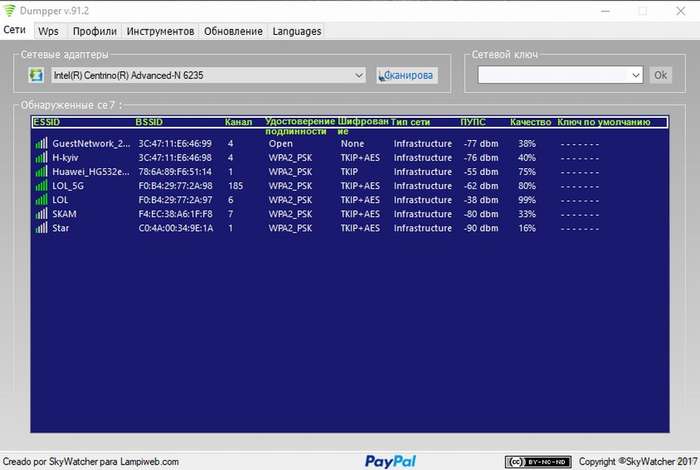

AndroDumpper — утилита, разработанная специально для Android-гаджетов с ознакомительной целью и направленная на проверку WiFi роутеров. Механизм ее основан на осуществлении онлайн-проверки WPS (Wi-Fi Protected Setup) при попытке присоединения к сети.

Для Виндовс были разработаны следующие программы WPA WiFi WPS:

- Dumpper, которая производит определение видимых роутеров и предоставляет пользователю данные о wifi. В том случае, когда имя пользователя и пароль совпадает с заводским, процесс проходит без осложнений со стопроцентной вероятностью.

- WiHack относится к ряду программ, представляющих перехватывание пакетных данных, передаваемых между компьютером и роутером. Механизм ее работы основан на внедрении в канал обмена для перехвата пакетов, в которых имеется информация о совершенных действиях. Взломанный пароль приходит на электронную почту.

Зашита WiFi-сети измененным именем и паролем не считается самой надежной. В период современного развития науки и технических устройств были разработаны алгоритмы для считывания скрытых данных. Программисты подготовили и пустили в массы множество сканирующих программ, работающих как на мобильном оборудовании, так и на компьютерах (ПК). Однако открыто пользоваться данными программами запрещено.

WIFI WPS WPA TESTER(ROOT)

версия: 5.0.1

Последнее обновление программы в шапке: 04.11.2021

Для функционирования программы необходимы права root пользователя.

Краткое описание:

Попытка подключиться к некоторым точкам доступа, используя известные уязвимости

Описание:

Взлом Wi-Fi через уязвимости WPS.

Производится попытка подключиться к некоторым точкам доступа, используя известные уязвимости.

Алгоритмы, используемые:

-Zhao

-vodafone arcadyan

- "Пин по умолчанию" есть для многих маршрутизаторов

-------------------

Описание в маркете не подходит для публикации тут, т.к. это жуткий машинный перевод.

Требуется Android: 4.1+

4.0+ до версии 3.9.2 включительно

На Андроид 9 Pie только с root и работает не везде.

Русский интерфейс: Нет

- Премиум (Premium/Paid) версия отличается от обычной исключительно отсутствием рекламы, остальной функционал одинаков.

- В Android O изменился файл хранения паролей от от wi-fi сетей. Поэтому программа 3.8.5 и ниже может не показывать сохранённые пароли, пока разработчик не учтёт в новых версиях этот нюанс.

- Если программа перемещена на SD и вылетает при запросе root-прав, то верните её в память устройства

Пойду проверять. Лол,Бузибокс про установлен,А Просит установить обычный..

Wps Wpa Tester Premium 2.3.4 (Paid)

v. 2.3.4• Fixed custom pin

• Added default pin:

• 00:24:01 dlink

• 00:24:17 ThomsonT

• 00:24:8C AsustekC

• 00:24:A5 Buffalo

три разные сети. Результат нулевой. Даже свою не ломанул хотя ради теста пароль поставил простейший

Zmey2010, эта программа не занимается паролем сети. Она пытается проникнуть через wps. Если wps отключен, то пробовать бесполезно, надо использовать другие методы и другие программы.

WIFI WPS WPA TESTER(ROOT)

версия: 4.0.3

Последнее обновление программы в шапке: 07.11.2020

[attachment="10272208:ic_launcher_Wps Wpa Tester.jpg"]

Для функционирования программы необходимы права root пользователя.

Краткое описание:

Попытка подключиться к некоторым точкам доступа, используя известные уязвимости

Описание:

Взлом Wi-Fi через уязвимости WPS.

Производится попытка подключиться к некоторым точкам доступа, используя известные уязвимости.

Алгоритмы, используемые:

-Zhao

-vodafone arcadyan

- "Пин по умолчанию" есть для многих маршрутизаторов

-------------------

Описание в маркете не подходит для публикации тут, т.к. это жуткий машинный перевод.

Требуется Android: 4.1+

4.0+ до версии 3.9.2 включительно

На Андроид 9 Pie только с root и работает не везде.

Русский интерфейс: Нет

Скажу сразу — подбор паролей от wi-fi — преследуется по закону! Это наказуемое «деяние» и незаконное! Эта статья создана лишь для наглядности и показа самого процесса и не факт, что разные программы смогут взломать пароль wi-fi сетей, поэтому данная статья носит лишь ознакомительный и развлекательный характер, не более того!

Если закончился трафик на сим-карте, а доступ к интернету срочно необходим, то, честно говоря, кто не хочет на халяву посидеть в интернете?… Хотя есть множество бесплатных вайфай точек доступа (на остановках, в общественном транспорте…), но их скорость довольно низкая из-за «загруженности самой точки, так как многие к ней подключены и «делят» скорость между собой.

А что же делать жильцам в многоэтажках, высотках? Правильно — (идти на работу и заработать на хороший интернет на оптоволокне — это самый лучший вариант), или же — искать способы халявы и бесплатного интернета, чего уж греха таить?

Поэтому ребята, вы нашли то, что нужно — халявный вайфай, к которому можно легко подключиться даже с андроид смартфона!

Каким образом происходит подбор пароля к сети wi-fi?

На самом деле всё очень просто — нужно установить специальное приложение для «взлома» wi-fi на андроид-смартфон, включить wi-fi, просканировать сети и подключиться к сети с «зелёным цветом», но об этом читайте ниже в инструкции.

Единственным условием работоспособности этого способа является то, чтобы сеть wi-fi имела WPS подключение и собственно говоря — через него и будет происходить «взлом» вайфая! Также — начиная с версии android 6.0 — нужно предоставить приложению соответствующие разрешения (куда уж без них)!

Не сложно? Тогда поехали дальше и читайте подробную инструкцию…

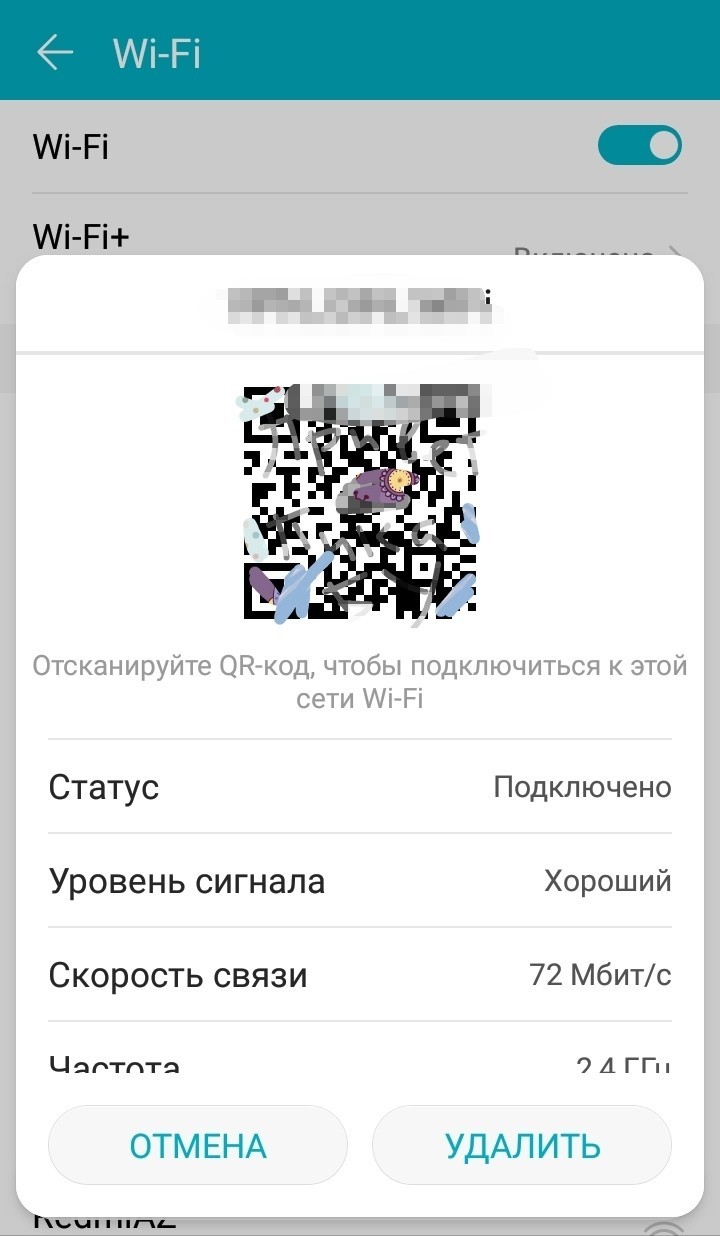

Как узнать свой пароль от Wi-Fi, если он утерян

Когда долгое время пользуешься беспроводной сетью автоматически, вероятность забыть пароль достаточно велика. Особенно, если он длинный и «мудреный».

Действия в этом случае могут быть разными:

- Если проблема в подключении нового устройства, то подсмотреть пароль можно на старом, которое уже работает от этой сети.

- Ситуацию может спасти знание пароля от настроек роутера. Можно подключиться к нему кабелем, зайти в админку и посмотреть или заменить код.

- Еще один вариант – сбросить роутер до заводских настроить и начать все «с чистого листа».

- Если речь идет о смартфонах на андроид, то для восстановления пароля понадобятся ROOT-права. Они дают доступ к файлу, на который устройство помещает пароль Wi-Fi. Кроме того, можно установить приложение, которое умеет считывать файлы с паролями.

- Восстановить пароль можно через QR-код. Для этого в настройках смартфона нужно найти Wi-Fi и выбрать сеть, от которой ищем пароль. Сделайте скриншот появившегося QR-кода и отсканируйте его с помощью QR-ридера.

Потеря Wi-Fi-пароля или чрезмерная пользовательская забывчивость уже давно перестали быть серьезной проблемой. Так, существует несколько простых и доступных методов, которые помогут быстро восстановить утраченный по каким-то причинам доступ

Если есть необходимость – найдется и способ. Но следует помнить, что взлом чужого пароля Wi-Fi – процедура, преследуемая законом.

Для Windows

Не люблю Windows, но у обычного человека дома стоит именно она. Я все еще настаиваю ознакомиться с той статьей, которая была предложена в начала и изучить основные методики взлома. Тем же, кому лень учиться, предлагаю следующие программы, но успех здесь будет без теоретической подготовки навряд ли.

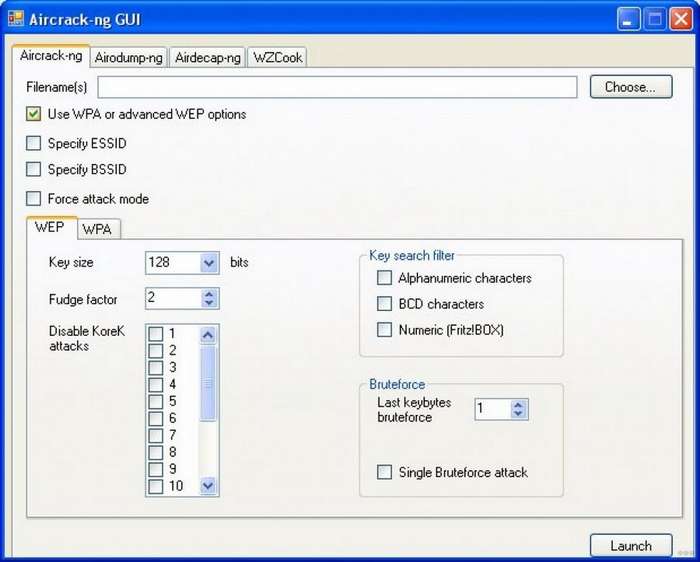

Упомянутый Aircrack-ng тоже можно скачать для винды, отдельно его вставлять сюда не буду. А вот и его графический интерфейс:

AIRCRACK-NG

Лучшая программа тестирования беспроводных сетей, которая умеет все: отслеживает сети всех поколений и информацию о них, перехватывает и фильтрует хэндшейки, выполняет брутфорс, легко вскрывает WPS. Занимает первые места во всех рейтингах и при этом бесплатна.

Еще одним годным тестировщиком является приложение AIRCRACK-NG, используемое на ПК, работающем под управлением Windows OS. Помимо прочего, продукт отличается высокой многофункциональностью, фильтруя брутфортс и вскрывая практические любой WPS, несмотря на то, что скачать ее можно совершенно бесплатно

Выделяю отдельно и ставлю на первое место. Это швейцарский нож, классика для тестирования безопасности беспроводных сетей, лучшая программа. Есть в комплекте Kali Linux. Есть версии и для Windows. Бесплатна. Если сделать ТОП приложений для взлома – то этот рейтинг будет состоять из одной позиции, где будет как раз этот аиркрэк.

Есть графический интерфейс, но большая часть предпочтет консоль, ибо круто:

Умеет делать все, а что не умеет, могут сделать комплектные помощники-утилиты. Мониторит сети всех поколений, брутит пароли во всех вариациях, перехватывает хэндшейки, с легким пенделем в дверь вскрывает WPS. Ну просто Must Have! Описать все невозможно, для примера покажу лишь одно из возможных применений на видео. Всем рекомендую изучать именно ее – толку даст больше.

За сим можно было бы обзор программ закончить, все остальное лишь единичные программки под конкретные моменты. Этот же комплекс ПО остается легендарным во все времена.

Dumpper

Самое популярное приложение у скрипт-киди. По сути отображает интерфейс, имеет возможность тестирования WPS по умолчанию. Никакой магии здесь нет, уровень для новичков. Эти же новички нередко и расстраиваются от ее использования, и прекращают изучение истинных способов – программа работает лишь для небольшой подборки роутеров, да и то на которых владелец ничего не менял. Так что взломать все не получится только с ее помощью.

Сама программа Dumpper содержит пароли, но в комплекте обычно еще идет утилита JumpStart, которое делает непосредственно подключение по предложенному программой паролем. Чтобы стало понятно, посмотрите видео по подробной процедуре взлома:

CommView for WI-FI

Классическая программа для перехвата пакетов, деаутентификации юзеров сети, применяемая для дальнейшей расшифровки хэндшейка. Приятный графический интерфейс.

Elcomsoft Wireless Security Auditor

Платная программа для аудита безопасности Wi-Fi. Тоже своеобразный комбайн, альтернатива Аиркрэку, но только под Windows. Применяется для взлома паролей на всех векторах. Умеет делать почти все то же самое. Но – ПЛАТНАЯ. Знающие найдут способ познакомиться с этой программой, а вот другим предлагаю просто посмотреть на функционал этого взломщика вафли на ПК:

Kismet

А это уже полноценное никсовое приложение для поиска беспроводных сетей, снифинга, и даже обнаружения вторжений. Kismet кардинально отличается от Netstumbler и подобных ему тулз тем, что для определения беспроводных сетей применяет пассивное сканирование (ничего не вещая в эфир). Причем используемые методики позволяют определить некоторую информацию о клиентах, подключенных в сети, а также найти скрытые (non-beaconing) сети, правда, только в том случае если в них есть некоторая активность. Kismet автоматическим может определить используемые диапазоны IP адресов, перехватывая TCP, UDP, ARP и DHCP пакеты, дампить трафик в формат для Wireshark/TCPDump, и даже определять примерное расстояние до точки доступа (работа с GPS, разумеется, поддерживается).

Примечательно, что после более чем 5 лет разработки, создатели вот-вот порадуют нас совершенно новым релизом. В частности, в конце мая вышла Kismet-2009-05-RC1, в которой был кардинально переработан интерфейс (по-прежнему используется ncurse), переделаны конфигурационные файлы, добавлены новые опции для фильтрации данных и новая система предупреждений, оптимизирована загрузка процессора, проработана система плагинов. Что касается порта для винды, то он есть, но реализован компанией CACE и, увы, работает только со специальными Wi-Fi адаптерами Cace AirPcap.

void11

Void11 используется для деаутентификации беспроводных клиентов от точки доступа, или, проще говоря, для принудительно отключения клиентов от точки доступа. После такого отключения беспроводной клиент будет автоматически пытаться подключиться к точке доступа (повторить ассоциацию). А при каждом повторном подключении будет создаваться трафик, который нужен для подбора ключа. К тому же, можно отключить клиента, занять его MAC-адрес и таким образом обойти фильтрацию по MAC-адресам. К сожалению, средства Windows это не позволяют, зато подобный фокус легко реализуем под никсами с помощью этой утилиты:

Technitium

Что удивительно, но фильтрация по MAC-адресам по-прежнему остается достаточно часто используемой защитой. Впрочем, огранить доступ от случайных зевак она действительно сможет, а от вардрайверов… ну, пускай ребята балуются :). Подключиться к таким AP в этом случае могут только клиенты, которые занесены в список доверенных машин. Обойти же подобную защиту проще простого — нужно лишь сменить MAC-адрес своего беспроводного адаптера на доверенный.

Подходящий MAC легко определить все той же утилитой Airodump, перехватив пару пакетов. Изменить MAC-адрес под никсами поможет утилита macchanger. Что касается винды, то и тут существует немало программ, в том числе платная SMAC и бесплатная Technitium. Обе требуют лишь выбрать сетевой адаптер и указать для него желаемый MAC-адрес. Убедись в том, что адрес успешно сменился (команда ipconfig /all в консоле) и попробуй установить соединение. К сожалению, с первого раза ты можешь легко обломаться, поскольку авторизированный клиент может быть уже подключен к сети. Выселить его оттуда поможет все та же программа Void1 и деаутентифационные пакеты.

Asleap

Если в ходе сканирования, твой стамблер в колонке Vendor (производитель оборудования) покажет слово CISCO, не лишнем будет вспомнить о протоколе авторизации LEAP (Lightweight Extensible Authentication Protocol), разработанный как раз-таки циско. Проверить догадки об используемом в сети протоколе может помочь снифер, который должен показать пакеты REQUEST, EAP-CISCO Wireless (LEAP). Главная особенность LEAP состоит в том, что для авторизации нужен не только пароль, но и имя пользователя! По умолчанию в Windows этот протокол не поддерживается, поэтому для работы потребуется установить специальный клиент —

Aironet Client Utilities

. А есть ли смысл его устанавливать? Конечно! Несмотря на продуманность протокола, даже в нем обнаружили уязвимости, позволяющие легко подобрать пароль с помощью перехваченных пакетов LEAP-авторизации. Первым это пронюхал Joshua Wright — разработчик утилиты ASLEAP . Эта утилита перехватывает сетевые пакеты при повторном коннекте клиента, после чего брутит пароли для идентификации. Утилита работает нативно под Linux’ом, однако на официальном сайте есть версия программы и под винду (правда, не самого последнего билда)

Для Android

Небольшая подборка приложений для взлома вайфая на Андроиде. На самом деле эти программы не могут сделать что-то такое, что делали программы для ПК. Основное их предназначение – или поиск занесенного в общие базы пароля, или же базы паролей по умолчанию от WPS. Но зато можно спокойно ходить по городу и проверять сети с помощью своего телефона. Производительность здесь не главное.

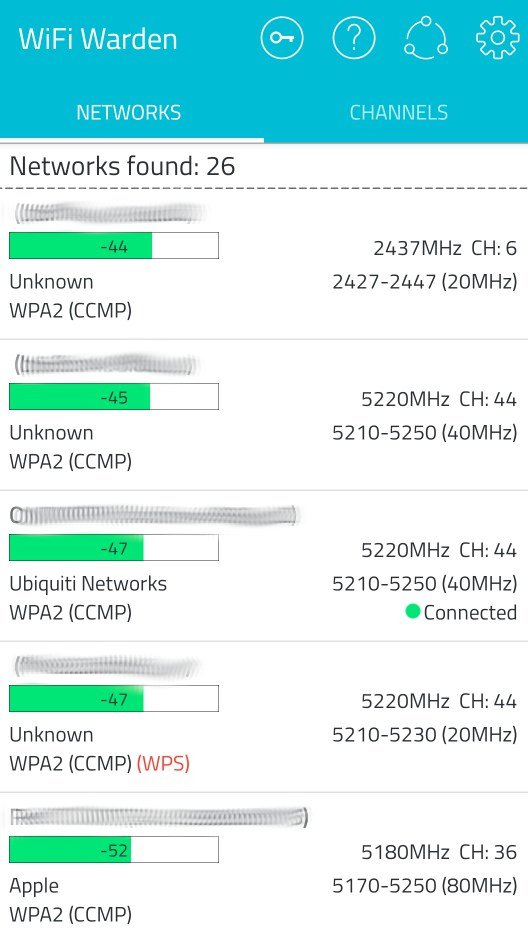

WPS Connect

Пожалуй, WPS Connect (а ныне WiFi Warden) – самое популярное приложение на устах в этой сфере. Функционал широк, но главное – она умеет находить точки доступа с WPS и пытается подобрать к ним пароль по своей базе. Разумеется, далеко не все точки доступа пойдут на такую уловку, но что-то в улове точно уж будет. Да что говорить, лучше один раз увидеть, чем тысячу прочитать.

Суть работы программы:

- Найти все соседствующие сети.

- Попытаться подобрать к ним WPS PIN из его базы по производителю (последние версии пробуют перебрать все автоматом).

- Если пароль подошел – происходит подключение.

- Бонусом – программа умеет вытаскивать сохраненные пароли к подключенным ранее Wi-Fi. Так если вам удалось подключиться, то вы сможете вытащить пароль и подключиться на любом другом своем устройстве.

Для некоторых функций программе потребуются ROOT права. Для подбора паролей WPS с Android 5 они уже не нужны, но доступ к файлу с сохраненными точками доступа без него будет все равно невозможен. Но для обычного тестирования самое то.

WIFI WPS WPA Tester

WPS WPA Tester – еще один резервный переборщик WPS кодов, но немного в другом интерфейсе. Еще один видосик от школьника покажет интерфейс:

На функционале останавливаться не хочется, все то же самое: обновили, попробовали, подключились, посмотрели пароль.

Wi-Fi Warden

Высокопроизводительный анализатор сети Wi-Fi с расширенным спектром возможностей. Считывает частоту сигнала модема, определяет расстояние до производителей Wi-Fi, сканирует порты и каналы, узнает информацию о подключенных устройствах и пр. Благодаря своему функционалу, программа может осуществлять подключение к некоторым закрытым сетям Wi-Fi.

Программа для брутфорса паролей. Да, как это было бы ни странно, но она именно брутит ключи доступных точек доступа WEP/WPA/WPA2. Но есть и минус – издержки системы Android дают на выходе что-то около 8 ключей в минуту, а это не есть хорошо в промышленном взломе. Как побаловаться или для теста на известном пароле своего роутера, самое оно. Есть режим чистого брута на сгенеренных паролях и атака по подготовленному словарю.

WiFi Kill

Это еще одно излюбленное средство для любого ребенка – отключить всех от сети и сидеть себе нихонько смеяться. Не знаю, почему это популярно, но школьники прям тащатся от этой WiFi Kill. Очередной пример использования:

Функции программы – мониторинг всех соседей, подключенных с вами к одной сети, их прослушка и отключение. Минусы – нужно быть все-таки подключенным к сети и без root доступа не обойтись. Да, программа немного не про получение доступа, но тоже активно используется юзерами в этой категории.

Network Spoofer

Network Spoofer – еще одна прога-шутка. Задача любого спуфера – подмена значений в сети. Так и здесь, вы подключаетесь к сети и подменяете соседям произвольные значения – картинки, текст, сайты… Вот, например, происходит подмена пользователю содержания с переворотом страницы:

Функционал больше для шуток, на той же Kali есть и профессиональные спуферы с глубокими настройками подмены. Но для телефона среди общей массы подборщиков WPS – интересная штуковина.

Как защитить соединение от программ взлома

То, что защищать собственную сеть необходимо, все уже поняли. Осталось узнать – как?

Выбираем надежный метод шифрования

Выше описывались стандарты аутентификации, которые защищают беспроводную сеть от непрошенных гостей. Выбирая метод шифрования собственного маршрутизатора, отталкивайтесь от простого принципа: самый новый – самый надежный.

Актуальный и популярный стандарт сегодня – WPA-2 PSK. Он обеспечит практически непробиваемую защиту роутера. А вот WPS лучше совсем отключить. Он позволяет подключать устройства без пароля и с удовольствием используется хакерами.

Выбираем сложный пароль

О том, что пароли должны быть сложными, говорилось уже много раз. Но многие пользователи просто боятся их забыть, а потому выбирают простые или ассоциативные варианты, или же используют один пароль на множестве устройств. Это огромная ошибка.

Чем проще пароль – тем выше вероятность утери личных данных и тем выше риск стать жертвой мошенника.

Обязательно включайте в код заглавные и строчные буквы, цифры, специальные знаки. Чтобы не забыть пароль – запишите его и постарайтесь хотя бы раз в несколько месяцев его менять.

Отключаем возможность удаленного доступа

Одна из дополнительных функций маршрутизатора – удаленный доступ. Она позволяет провайдерам решать технические вопросы, не выезжая к пользователю. Но она же и открывает лазейки для злоумышленников. Поэтому функцию лучше отключить в настройках безопасности.

Читайте также: