Wistron neweb corporation в списке подключений wifi

Обновлено: 29.06.2024

С помощью сетевого кабеля подключите компьютер к любому порту LAN вашего маршрутизатора Wistron NeWeb. Если индикатор порта LAN, подключенного к компьютеру, не загорается, проверьте надежность подключения сетевого кабеля или замените сетевой кабель. Конечно, вы также можете войти в интерфейс управления через бесузловое соединение. Используйте мобильный телефон или ноутбук для подключения к точке доступа беспроводного сигнала маршрутизатора.

Если ваш маршрутизатор Wistron NeWeb был только что приобретен и все еще находится в заводском состоянии, вы можете напрямую просмотреть имя беспроводного сигнала и адрес управления, имя пользователя, пароль и другую информацию об управлении подключением маршрутизатора на нижней наклейке маршрутизатора Wistron NeWeb. Если вы изменили адрес управления ранее, вы можете использовать измененный адрес для входа на страницу управления. Если вы забыли измененный адрес, вы можете обратиться к . Как найти адрес маршрутизатора ? Вы также можете найти IP-адрес управления, соответствующий вашей модели маршрутизатора Wistron NeWeb, в нашем списке маршрутизаторов ниже и пароле учетной записи.

После завершения линейного подключения откройте Edge, IE, Google, Firefox, 360 и другие браузеры, очистите адресную строку, введите адрес управления маршрутизатором и нажмите Enter, чтобы увидеть страницу входа на маршрутизатор. Следуйте инструкциям по вводу учетной записи и нажмите «ОК» для ввода пароля.

Если вы изменили свой пароль раньше, вам необходимо ввести измененный пароль для входа в систему. Если вы забыли измененный пароль, обратитесь к решению по восстановлению учетной записи и пароля маршрутизатора.

Примечание. Если при нажатии кнопки входа / подтверждения ответа нет, интерфейс входа в систему не завершен или пароль постоянно запрашивается, смените браузер и попробуйте войти в систему.

После успешного входа в интерфейс управления маршрутизатором вы можете просмотреть ряд функциональных приложений, таких как пароли беспроводной сети, настройки широкополосных подключений, ограничения скорости сети и мост WDS.

К этим угрозам также относятся WiFi-устройства злоумышленников, работающие на нестандартных рабочих частотах или использующие нестандартную модуляцию. И кроме того, всегда существуют атаки типа «отказ в обслуживании», которые могут исходить от устройств подавления беспроводной сети.

Для выявления атак и аномалий беспроводного эфира можно использовать высокотехнологичные решения (как правило дорогие), которые позволяют контролировать беспроводные сети и выявлять попытки атак. К таким решениям можно отнести Cisco CleanAir. Мы же будем использовать два бесплатных решения — waidps и nzyme.

Важное замечание: для работы утилит необходимо чтобы ваш Wi-Fi адаптер мог работать в режиме монитора.

Waidps

Для обнаружения аномалий беспроводного эфира в “домашних” условиях можно использовать утилиту waidps. Это многоцелевой инструмент, созданный для аудита (тестирования на проникновение) сетей, обнаружения беспроводного вторжения (атаки WEP/WPA/WPS) а также предотвращения вторжения (остановка связи станции с точкой доступа). Кроме этого, программа будет собирать всю WiFi информацию в округе и сохранять в базах данных.

Waidps способна выявлять массовые деаутентификации, которые могут сигнализировать о возможной атаке на WPA (для перехвата хендшейка), выявлять атаки с использованием ARP запросов, с помощью Rogue AP и Evil_Twin, возможных атак перебором WPS-пина и многое другое.

Утилита сама поднимает необходимые ей интерфейсы и начитает мониторить эфир. Интересной особенностью является, что утилиту можно использовать не только для обнаружения атаки, но так же с ее помощью можно провести аудит интересующей нас AP.

Для работы утилиты необходимо дополнительно установить пакет aircrack-ng и wireshark.

Утилита мониторит беспроводной эфир и сигнализирует об аномалиях — распространенных атаках на беспроводную сеть, а также о появлении подложных точек доступа — RogueAP.

Хотя утилита и не обновлялась с 2014 года, до недавнего времени ей не было альтернатив. С помощью нескольких точек waidps можно настроить мониторинг периметра, выверив по уровню сигнала до каждой станции физическое месторасположение — для того чтобы выявлять примерное место дислокации нарушителя.

Оптимальный вариант — запустить утилиту на несколько часов чтобы снять «чистую» картину эфира для сравнения.

nzyme

Nzyme собирает фреймы 802.11 непосредственно из эфира и отправляет их в систему управления журналом Graylog (с открытым исходным кодом), что позволяет использовать ее в качестве IDS WiFi, мониторинга и реагирования на инциденты. Для этого требуется только JVM и WiFi-адаптер, поддерживающий режим мониторинга.

Отличительной особенностью данного инструмента является изначальная «заточенность» на запуск на слабых машинах, например на Raspberry Pi. Также есть возможность запуска nzyme «из коробки» на MacBook.

Для начала необходимо сконфигурировать систему для работы, установив deb пакет или воспользовавшись jar файлом. Также необходимо настроить конфиг файл для соединения с Graylog:

nzyme_id = nzyme

channels = en0:1,2,3,4,5,6,8,9,10,11

channel_hop_command = sudo /System/Library/PrivateFrameworks/Apple80211.framework/Versions/Current/Resources/airport channel

channel_hop_interval = 1

graylog_addresses = %graylog IP%:12000

beacon_frame_sampling_rate = 0

Для отображения используется Graylog (можно использовать в виде виртуальной машины), что позволяет выводить информацию в красивом интерфейсе:

Несомненным плюсом утилиты является возможность просмотра устройств, вероятно скомпрометированных злоумышленниками — nzyme покажет, какие устройства имели неосторожность подключится к подложной точке доступа.

Заключение

Эти утилиты ни в коей мере не заменят «профессиональных» решений по защите беспроводного эфира, но тем не менее смогут дать информацию о его «чистоте».

Современное оборудование позволяет проводить постоянное активное прослушивание по всем каналам, осуществлять проверку появившихся точек по различным критериям позволяет быстро выявлять точки злоумышленников. После обнаружения генерируются соответствующие уведомления. Технология Management Frame Protection (MFP) нейтрализует атаки типа Evil Twin, так как при ее использовании в каждый беспроводной фрейм вставляется специальная подпись, и клиент с поддержкой этой фичи просто не станет аутентифицироваться на точке доступа злоумышленника.

Кроме того, можно включить активный режим сдерживания (Active Rogue Containment) и тогда при обнаружении точки злоумышленника на нее будут массово отправляться пакеты de-authentication, что не позволит к ней никому подключиться.

Для обнаружения новых точек подключенных непосредственно в локальную сеть предприятия, необходимо использовать технологию switchport tracing, в результате работы которой обнаруживается и блокируется порт на коммутаторе и точка злоумышленника теряет доступ в локальную сеть.

Также, кроме встроенного базового IDS существуют так же и адаптивные wIPS. wIPS умеют обнаруживать в том числе и использование инструментов (karma, aircrack), всплески трафика в нерабочее время, DHCP серверы атакующих, подбор ключей WEP и т.д.

Дополнение: в данный момент неизвестно, умеет ли профессиональное оборудование детектировать новый вид атак — Key Reinstallation Attacks.

Этичный хакинг и тестирование на проникновение, информационная безопасность

Возможно ли обнаружить скрытые камеры (CCTV, DVR, NVR, ANPR, Dome Camera, IP камеры, нательные камеры)

Если камера использует Wi-Fi, то её MAC адрес виден всем. Если сопоставить этот MAC с базой данных производителей камер, то можно выявить эту камеру.

Если камера не использует Wi-Fi, но использует проводную сеть, то её можно обнаружить только если есть подключение к этой же сети (например, к сети отеля, аэропорта и т. п.).

Если устройство не использует ни проводную, ни беспроводную сеть, то выявить такое устройство невозможно описанными ниже методами. То есть, к примеру, видеорегистраторы таким способом не найти.

Для Wi-Fi устройств MAC адреса можно собрать с помощью airodump-ng, для устройств в сети, к которой мы подключены, мак адреса можно узнать с помощью Nmap. Но нам нужна база данных производителей скрытых камер, да и камер вообще.

База данных MAC адресов всех скрытых камер

Я не нашёл баз данных MAC адресов производителей камер, кроме небольших списков, составленных энтузиастами. Может быть, для отправной точки это подошло бы, но всё равно не то.

Правильное название производителя легко сопоставить с базой данных MAC, поэтому нам достаточно собрать имена вендоров — это отлично подойдёт для нашей цели — поиск скрытых камер.

Создайте файл vendors.sh:

Скопируйте в него следующий код:

В результате будет создан файл vendors.txt.

Всего найден 680 уникальный производитель — это достаточно много. Если вы знаете другие списки или базы данных, то пишите в комментариях — можно будет использовать их или дополнить данные из них. Я не знаю, попали ли сюда «ноунеймы». На AliExpress продаются камеры наблюдения без названия на корпусе, без упоминания производителя в инструкции и без его упоминания на коробке (потому что коробки нет). Если у вас есть MAC адреса таких ноунеймов, то пишите их в комментариях, можно будет добавить в скрипт для улучшения охвата.

Сканер скрытых камер Wi-Fi по MAC адресу

Теперь, когда у нас есть база данных производителей скрытых камер, нам нужно собрать MAC адреса в округе.

Я буду использовать проверенный метод, описанный в статье «Как обнаружить все Wi-Fi устройства в округе?»

Далее перечисленны команды для запуска сбора информации. Если вам что-то в них непонятно, то обратитесь к статье, на которую дана ссылка.

Чтобы проанализировать файл .csv, нужно, чтобы airodump-ng его создала. Для этого переводим беспроводную карту в режим монитора. Я всегда начинаю со следующих двух команд, чтобы не мешали никакие процессы:

После этого перевожу Wi-Fi карту в режим монитора:

Теперь запускаем airodump-ng примерно следующей командой:

Если вас также интересует диапазон 5 ГГц и если ваша беспроводная карта его поддерживает, то можно запустить примерно такой командой:

Я сохранил в файл /home/mial/cameras-01.csv, у меня там набралось 1600 строк, в ручную мы его анализировать, конечно же, не будем:

Вообще мы можем использовать скрипт из статьи «Как обнаружить все Wi-Fi устройства в округе?», просто добавив в него ещё и проверку по базе данных производителей скрытых камер. И именно так мы и поступим, но попозже. Дело в том, что при большом количестве записей скрипт работает медленно.

Поэтому вначале мы воспользуемся более лёгким скриптом, который просто проверит, есть ли вокруг камеры наблюдения. И если они есть, то можно запустить более тяжёлый скрипт, для анализа, к каким Точкам Доступа они подключены.

Создайте файл fc.sh:

Скопируйте в него следующий код:

Если файл, который получен с airodump-ng, расположен по пути /tmp/test-01.csv, тогда моя команда следующая:

Также нам понадобиться файл с базой данных MAC-адресов и соответствующих им производителей, скачайте его в ту же директорию, где разместили файл fc.sh — скачать этот файл нужно до запуска fc.sh и всех других скриптов из этой статьи:

Исправляем скаченный файл, поскольку в нём используется разрыв строки DOS/Windows, а это приводит к проблемам, описанным в статье «Почему при объединении строк они перекрывают друг друга», конкретно в нашем случае без этого исправления программа grep не смогла бы найти строку, даже если она соответствует шаблону:

Скрипт, используя базу данных сопоставляющую производителей с выделенными им MAC адресами (oui.txt), определит имя вендоров для каждого собранного MAC-адреса и затем проверит, присутствует ли этот вендор в списке производителей камер наблюдения.

Скрипт покажет MAC адрес и название производителей для всех потенциальных камер. Если скрипт ничего не показал, значит ничего не нашлось.

Помните, что некоторые вендоры производят не только камеры наблюдения, но и разнообразную другую электронику (HUAWEI, Sony, Bosch), поэтому весьма вероятны «ложные срабатывания» — в «камеры наблюдения» могут быть записаны устройства, которые ими не являются (например, мобильные телефоны HUAWEI). То есть если что-то найдено, или даже если скрипт вывел с десяток устройств, это не означает, что это всё камеры. В первую очередь, обратите внимание на производителя — довольно часто, ими оказываются популярные производители телефонов.

Если вы нашли что-то интересное, то можно воспользоваться скриптом, который показывает, к каким Точкам Доступа подключены все устройства.

Создайте файл findcameras.sh:

Скопируйте в него следующий код:

Если присмотреться, то можно увидеть, что это скрипт wfw.sh из статьи про поиск всех Wi-Fi устройств, но в него добавлена проверка по списку производителей камер наблюдения.

Для этого скрипта, так же как и для предыдущего, требуются оба файла oui.txt и vendors.txt.

Фирма Hand Held Products Inc делает как тепловизоры, так и разные устройства считывания штрихкодов и т. п. — это может быть любым из этих устройств, т. к. это ТД магазина.

Wistron Neweb Corporation делает разную электронику, в том числе Security IP Camera.

Вместо подключения по Wi-Fi, камеры могут использовать проводную сеть — такие камеры не попадут в список.

Поиск камер наблюдения в локальной сети

Этот способ работает только в сетях, где можно получить MAC-адреса других устройств, то есть только в локальных сетях. Сканировать Интернет бесполезно. Примерами локальных сетей, к которым мы часто подключаемся, — это публичные Точки Доступа Wi-Fi в аэропортах, гостиницах, ресторанах, общественном транспорте и т. п.).

Создайте файл fcl.sh:

Скопируйте в него следующий код:

Запускать так (для Nmap требуются повышенные привилегии):

Если будут найдены устройства с MAC-адресами производителей камер наблюдения, то они будут показаны.

Если ничего не показано, значит ничего не найдено.

Если будет найдена хотя бы одна камера, то будет запущено ещё одно сканирование Nmap — более агрессивное, с полным выводом результатов, чтобы вы могли увидеть IP устройства, которое может оказаться камерой, а также с попыткой определения версии ОС и служб — это может помочь с выявлением камеры.

Фрагмент вывода из дополнительного сканирования:

Заголовок NETSurveillance WEB намекает, что это сетевая камера наблюдения. Открытые порты 554 и 8899 принадлежат службам RTSP и ONVIF характерным для IP камер.

Поиск с помощью DeviceManager (из python-dvr)

Этот метод подойдёт только если вы подключены к той же локальной сети, что и IP камера.

Программы для работы с камерами должны знать их IP адрес. От обычного пользователя не требуется вводить этот адрес вручную. Можно подумать, что программы сканируют локальную сеть, но обычно это не так. На самом деле они отправляют определённые шестнадцатеричные данные на широковещательный адрес. Данные и порт различаются в зависимости от моделей камер. Пример, как это работает, вы можете увидеть в статье «Обратная инженерия сетевого трафика».

Программа DeviceManager (из python-dvr) умеет работать со следующими группами камер наблюдения:

Скорее всего, это не производитель, а тип используемой системы обнаружения камер в LAN. То есть если у вашей камеры другой производитель, DeviceManager всё равно может их найти.

Для установки и запуска DeviceManager выполните команды:

Откроется графический интерфейс, там достаточно нажать кнопку «Поиск».

Заключение

Качество сканирования в первую очередь определяется качеством списка производителей камер наблюдения — если вы знаете списки получше, то пишите в комментариях, я доработаю инструкцию и скрипты.

Если у вас есть примеры MAC-адресов камер наблюдения произведённых «ноунеймами» и «Unbranded», то тоже пишите их в комментариях — их можно добавить в скрипты для дополнительной проверки по ним.

Обратите внимание, что в файле vendors.sh я уже добавляю несколько вендоров. Я нашёл их следующим образом:

- Сделал захват данных в местах, где видны камеры (магазины, банки и т.п.)

- После этого проанализировал вывод скрипта findcameras.sh, изучая производителей устройств, выбирая те из них, которые совершенно незнакомые.

- Гуглил фразы вида «НАЙДЕННЫЙ ВЕНДОР CCTV», «НАЙДЕННЫЙ ВЕНДОР CAMERA» и т. п. Удобно, кстати, гуглить по картинкам. Если находятся камеры данного производителя, значит добавляем к известным вендорам производителей камер наблюдения. Производители, в названии которых встречаются слова «mobile», «communications» и «link» это обычно мобильные телефоны и сетевые карты. Понятное дело, что гуглить надо клиентов, а не Точки Доступа.

Вы тоже можете так делать — присылайте ваши названия производителей, я буду добавлять их в файл.

Смотрите также программу trackerjacker и инструкцию «Продвинутое слежение за Wi-Fi устройствами». С помощью программы trackerjacker также можно следить за беспроводными устройствами, например, можно увидеть, когда Wi-Fi камера начала обмен трафиком — это может означать, что камера заметила движение.

Если вы тоже ходите с включённым ноутбуком в рюкзаке, то смотрите следующие статьи — в них написано, как настроить компьютер так, чтобы он не выключался при закрытии крышки лэптопа:

- Управление электропитанием в Linux (Cinnamon)

- Управление электропитанием в Linux (GNOME)

- Управление электропитанием в Linux (Xfce) — эта статья подойдёт для Kali Linux.

Поиск скрытых камер по характеристикам сетевого трафика

Когда уже написал статью и гуглил «mac addresses of hidden cameras», чтобы найти хоть что-то про ноунеймов, а скрытые камеры обычно выпускаются либо вовсе без бренда, либо под совершенно рандомными именами, которые напрочь отсутствуют в OUI, то случайно наткнулся на исследование «Detecting Hidden Wireless Cameras through Network Traffic Analysis» (Выявление скрытых камер посредством анализа сетевого трафика). Они смогли найти паттерны в характеристике трафика скрытых камер, хотя ни кодом, ни MAC адресами они не поделились. Тем не менее, возможно, кому-то будет интересно почитать и натолкнёт на новые идеи.

Мы продолжаем публиковать материалы о новых разработках, тенденциях развития отрасли телесмотрения и компаниях, работающих на этом рынке. Вспомним выставку CES, традиционно проходящую в самом начале года в Лас-Вегасе. Расскажем о наших наблюдениях и мыслях по этому поводу. Читайте так же: Эволюция устройств телесмотрения. 2015 год. Часть 1

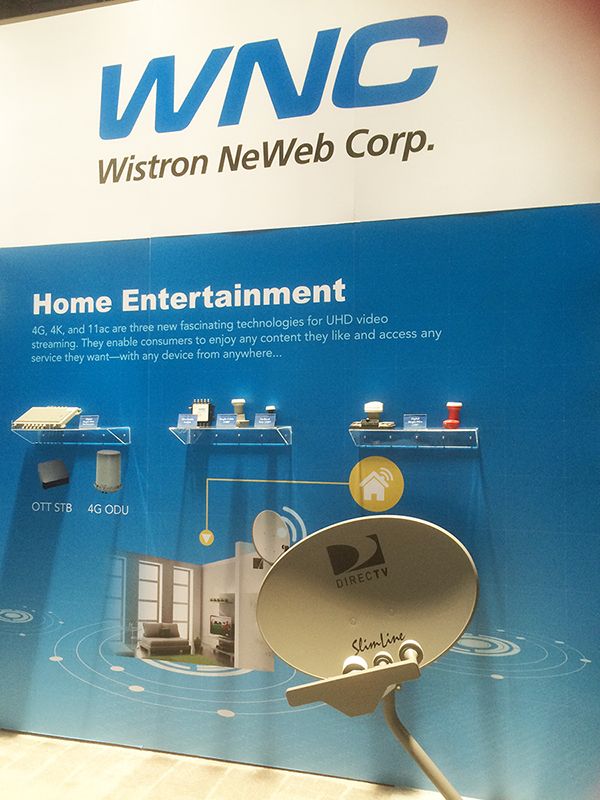

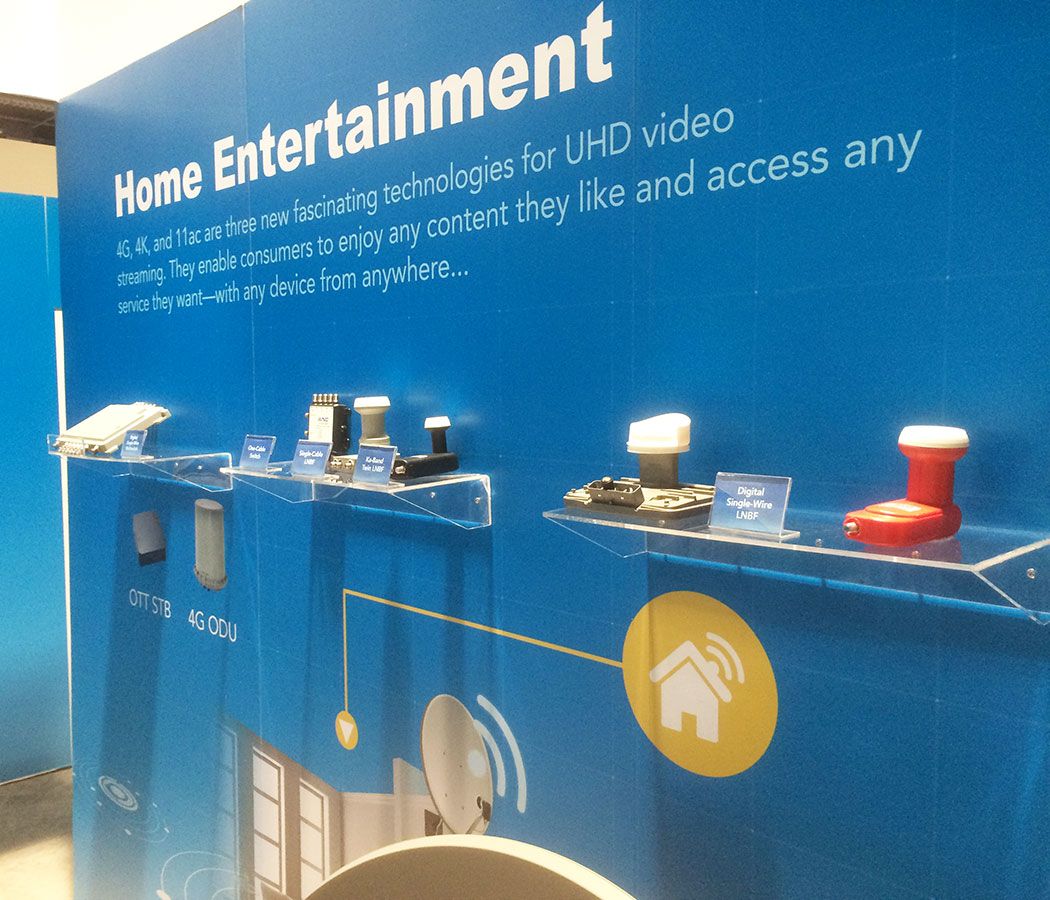

Wistron NeWeb Corporation, а также заметки о поляризации и экономии конверторах

Естественно, мы не можем пройти мимо недавно завершившейся выставки Customer Electronics Show-2015 в Лас-Вегасе. И далее посмотрим, что было представлено по нашей теме на этой выставке. А ситуация на самом деле такая, что на этой выставки выставляются действительно новейшие разработки из всех областей, связанных с электроникой. Выставка, с одной стороны, всемирная и самая главная в мире по электронике, но с другой стороны, она все-таки североамериканская, что накладывает свою определенную специфику. Не так много компаний, знакомых нам по спутниковому телевидению могут туда приехать, и (как правило) там присутствуют вещатели из тех, что заинтересованы в американском рынке.

Что касательно оборудования, то на выставке CES 2015 было встречено всего несколько компаний по нашей теме. Прежде всего, это известная компания Wistron NeWeb Corporation. Данная компания отличается тем, что она производит хорошие тарелки и головки для спутникового телевидения, поставляя их под американскую систему Direct Tv. На нашей фотографии видим, что в Америке используются специальные тарелки со специальным мультифидом, где сразу крепятся три головки. И в отличие от того, как привыкли мы, поляризация настраивается (установщики это заметят) не поворотом головок, а тем, что наклоняется сразу вся тарелка.

Заметки о круговой поляризации

Отвлечемся на некоторое время от Wistron NeWeb, что отметить, что США – это одна из трех больших стран (наряду с Канадой и Китаем), которые кроме России используют круговую поляризацию при DTH вещании, т.е. при непосредственном вещании для приема дома. Попутно упомяну, что слышал много нареканий когда установщикам в России приходилось разбираться с тем, что (оказывается) на европейские спутники нужен один тип конвертера, а для установки «НТВ плюс» и «Триколор ТВ» нужна совершенно другая головка. Установщики в России в этом случае произносили что-то вроде: «ну что ж вот у нас опять ни как у всех, в Европе почему-то вещают всё в линейной поляризации и только у нас такие идиоты, которые начали вещать в круговой поляризации и т.д.» На это мы аргументированно ответим, что не надо думать что у нас одни идиоты и не надо думать, что идиоты в других странах.

Итак, как уже говорилось, кроме России, ровно три страны используют круговую поляризацию. Это США, Канада и Китай. Если мы посмотрим на карту политической географии, то увидим, что в Китае население – больше миллиарда, в США - уже за триста миллионов давно перевалило, 350 наверно уже есть. В России – меньше, но (тем не менее) больше ста миллионов. В Канаде при большой территории население небольшое. Но что же объединяет все эти страны? Это одни из самых больших стран в мире. Есть ещё, конечно, Индия, но Индия в случае спутниковых платформ не особо подумала о своих интересах.

Соответственно, не дураки были отцы-основатели непосредственного спутникового телевещания в России, которые начали вещать в круговой поляризации. Причем круговая поляризация, как известно, была и на советских спутниках. Мы может, когда-то позже и об этом расскажем - о том периоде, когда ещё было аналоговое вещание. И Советский Союз применял в те времена довольно забавные технические решения. Потом уже когда начиналось «НТВ плюс», то оно началось в круговом вещании. И сейчас «НТВ плюс» в нем остается, а «Триколор ТВ» этот же флаг перехватил. И это на наш взгляд правильное решение. Потому что когда вещание осуществляется на большую территорию, то круговая поляризация, безусловно, в силу своей энергетики обеспечивает наилучшее покрытие. Да и установщикам работать проще. Новое поколение установщиков, особенно из тех кто умеет ставить только «Триколор», оно ведь не знает, что такое настройка поляризации головки. Ведь в круговой как головку не поставишь, так она и будет работать. Это тебе спутник Astra ловить, где если ошибся на 5 градусов, и сигнал ушел. Если мы, конечно, ловим Astra где-нибудь на европейской территории России, а не под городом Берлином, где опять же требования к настройке будут не слишком большие.

А возвращаясь к компании Wistron NeWeb Corporation, заметим что эта компания из Тайваня. Традиционно она всегда делала очень качественные головки. Как известно, а скорее как неизвестно. Но именно заводы этой компании производили по контракту конвертеры под торговой маркой EUSTON, которые поставлялись в Россию. EUSTON первых серий.

Заметки об экономии на конверторах

Глядя на качественные конверторы EUSTON надо сказать, что российский рынок отличается не в лучшую сторону от американского ввиду того, что американцы готовы переплачивать за качество, но благодаря этому и иметь минимальную статистику отказов конвертеров, как и другого оборудования. Американские установщики считают свои собственные деньги и, знают что если где-нибудь в Техасе у кого-то откажет конвертер, то по гарантии придется ехать его менять, да ещё клиент при этом будет нервничать, вдруг он не успеет важнейший бейсбольный матч посмотреть. Такая поездка на какое-нибудь удаленное ранчо чтобы поменять головку, обойдется по затратам и нервам гораздо дороже, чем изначальная покупка головки - может быть, на 50-80 центов дороже, но зато при уровне отказа 1 головка на 5000.

Когда же общаешься с нашими установщиками, то наблюдаешь удивительную разницу в психологии в подходах к этому вопросу. Замечаешь, что люди свои собственные деньги считать не умеют, т.к. действуют по следующей схеме: Они покупают головки типа барахло от неизвестного производителя из Китая на 20 центов дешевле. И считают так, что ну смотрите, 100 установок я сделал, эти 20 центов экономии с головки мне дают 20 долларов. На 20 долларов я пошел в какой-нибудь, в зависимости от города, дорогой или недорогой ресторан - пообедал и выпил пива. Действительно, на 20 долларов, думается, что если не в столице находишься, то в России можно и поужинать и даже какие-то напитки себе позволить. Только вот проблема-то в чем? В том, что когда эти конвертеры оказываются на каких-то несколько центов дешевле, то у них и уровень отказов уже другой. И будет отказывать уже не 1 из 5000, что удивительно хороший параметр, за что, собственно, и покупают у этих тайванцев головки в Америке. А уровень отказов будет 1 на 100.

Рано или поздно это заканчивается тем, что какой-то местный «авторитет», когда-то установивший у тебя тарелку, 31 декабря в 9 вечера звонит тебе и говорит, что у него перестали вещать все телеканалы, и если ты там у него через 45 минут не появишься, то тогда лучше 1 января поменять тебе место свое проживания. И вот ты организованно 31 декабря с 10 до 11 вечера проводишь на улице около этой тарелки время с гаечным ключом, и хорошо, если потом успеваешь к себе домой. При этом, на морозе очень весело изображая красноносого Деда Мороза.

Забавно, что когда говоришь с установщиками и спрашиваешь, бывали ли такие ситуации, то слышишь ответ: да, но может быть и не на 31 декабря – это экстрим, но бывали.

И в 3 ночи бывали, когда у важного клиента вдруг перестала показывать любимая карточка эротических каналов. Но при этом, почему-то этот свой выезд в 3 ночи российские установщики не считают за неудобство, за потерянные деньги. Хотя ведь у тебя после этого будет целый день разбитый. Хуже поработаешь, меньше тарелок установишь, в конце концов. В семье себя будешь хуже вести - не выспавшийся. В общем, много неудобств. И 20 или 50 центов экономии с вот такой маленькой вещи перевешивают неудобства.

Кстати говоря, про головки EUSTON, к сожалению, приходится признать, что та первая партия, про которую говорили выше, была дороже продукции конкурентов. Установщики на цены ругались, но качество быстро оценили. И забавно, что от партий других производителей, где конверторы были на полдоллара дешевле, установщики по инерции стали ждать такого же низкого процента отказов.

На фотографиях можно посмотреть, какие конвертеры компания Wistron NeWeb производит специально для Америки и как (в отличии от России) моноблоком все это дело устанавливается и крепится на американских тарелках. Тарелки, кстати, производит опять же эта компания.

Читайте также: