Zyxel nxc2500 настройка гостевого wifi

Обновлено: 06.07.2024

В этой инструкции мы расскажем, как настроить контроллер Zyxel NXC2500 для работы в качестве хотспота.

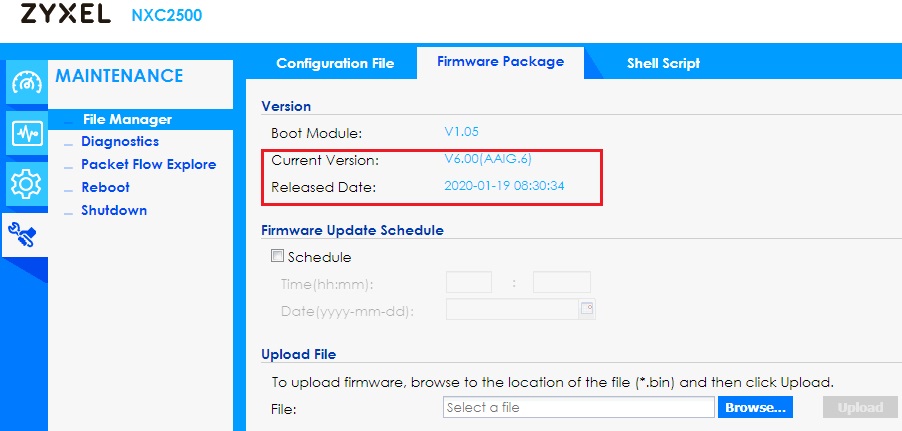

Для начала рекомендуем проверить версию ПО на вашем контроллере. Корректная работа авторизации возможна на прошивке версии v.6.0.

Итак, займемся настройкой контроллера.

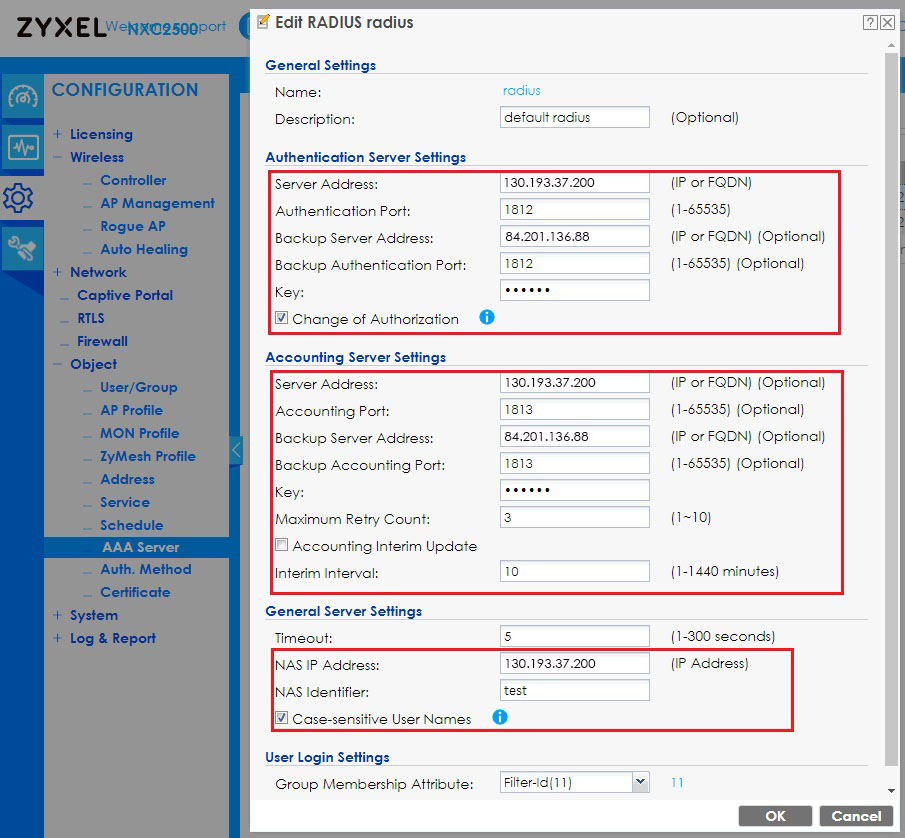

В подменю Authentication Server Settings укажем основной и резервный радиус сервера: 130.193.37.200 и 84.201.136.88. Порт: 1812, пароль wfs123

Те же данные укажем и в подменю Accounting Server Settings, изменив лишь порт на 1813.

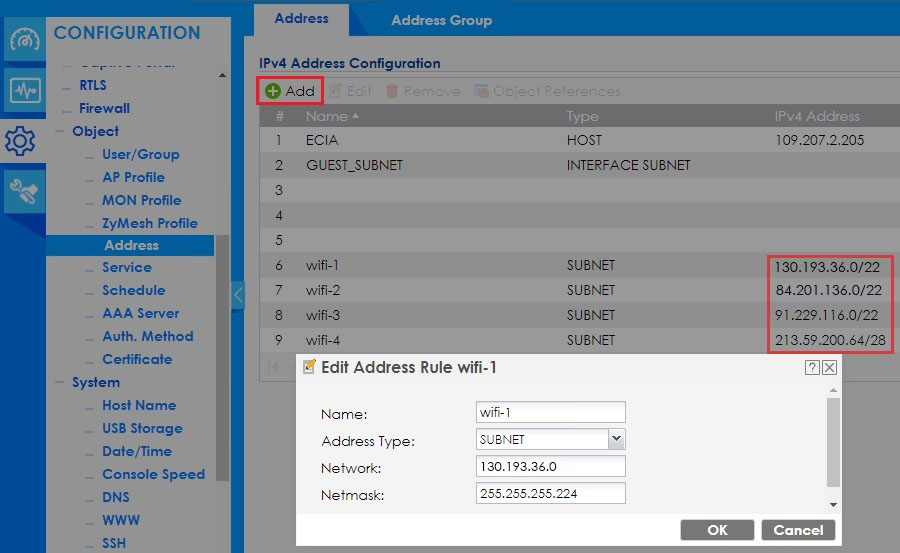

130.193.36.0/22

84.201.136.0/22

91.229.116.0/22

213.59.200.64/28

95.167.165.64/27

195.14.118.0/23

Если вы планируете использовать авторизацию через ЕСИА, потребуется также добавить адрес 109.207.2.205

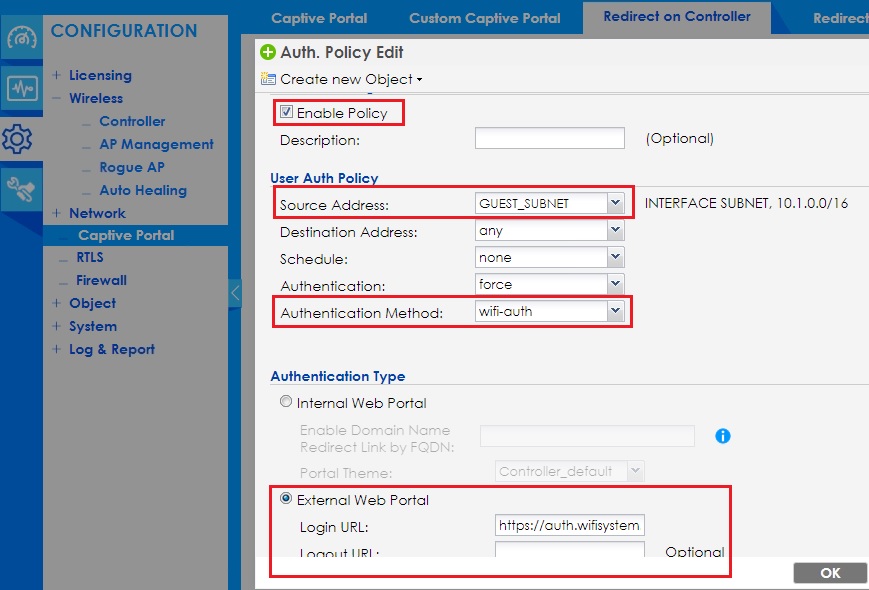

Выставляем следующие параметры:

галочка на Enable Policy;

У некой маленькой фирмы был совсем небольшой офис, состоящий из коридора, кухни с кофемашиной, переговорной, кабинета директора и открытого рабочего пространства (open space).

Сотрудники в качестве рабочего компьютера получали корпоративные ноутбуки. И был замечен тот странный факт, что люди, которые приходили на работу вовремя, имели перебои со связью, а те, кто опаздывал, таких проблем не замечали. Прямо мистика какая-то.

Разумеется, любители опаздывать с удовольствием поддразнивали своих более дисциплинированных коллег. Дело дошло до абсурда, когда некоторые сотрудники начали специально задерживаться, чтобы иметь лучшую связь.

Оказалось, всё просто. В офисе было всего две автономные точки доступа. Одна была на входе сразу возле кухни, вторая — посреди open space. Сотрудники, которые приходили вовремя, вначале шли на кухню, чтобы выпить кофе и пообщаться на различные темы, а, чтобы начальство лишний раз не брюзжало, там же сразу включали ноутбуки, демонстрируя тем самым рабочий настрой. А опоздавшие сразу бежали на рабочее место.

Получалось так, что приходившие вовремя подключались к «кухонной» точке доступа, а потом удалялись от своего источника сигнала на значительное расстояние.

А опоздавшие на кухню не заходили и подключались уже в open space к точке, которая была значительно ближе и меньше загружена по сравнению с «кухонной». Вот и вам и «бонус для разгильдяев».

Избежать подобных ситуаций и обеспечить качественную бесперебойную связь призвана технология «бесшовного роуминга».

О терминологии

По идее, в названии статьи должно стоять что-то вроде «Решения Zyxel для бесшовного роуминга». Но дело в том, что роуминг в среде Wi-Fi и роуминг, например, для GSM — это различные понятия.

Если речь идёт о сотовой связи, то красивое слово «роуминг» указывает на возможность принимать и передавать данные в «чужой» сети, но не возможность переподключения между станциями без потери связи и незаметно для пользователя.

Применительно к сфере Wi-Fi термин «роуминг» используется в другом смысле. С английского «roaming», «roam» можно перевести как «бродить», «странствовать». По идее, клиент, который «бродит» между несколькими точками доступа Wi-Fi, требует обеспечения роуминга.

Примечание. В некоторых источниках также упоминается термин «handover», в дословном переводе означающий «передача полномочий». Предполагается что при перемещении клиента от одной точки доступа к другой передаётся необходимая информация для аутентификации и обслуживания устройства потребителя.

Дополнительную путаницу иногда вносит слово «бесшовный». Для каждого случая это понятие воспринимается по-своему. Поэтому остановимся на таком определении: «Бесшовный роуминг» позволяет клиентам работать без прерывания их основной деятельности».

Проще говоря, будем считать «бесшовным» тот вариант роуминга, который «нам строить и жить помогает», а не когда требуется постоянно отвлекаться и выполнять какие-то действия.

О стандартах

К счастью или несчастью, но развивалось это направление с точки зрения современных технологий достаточно давно. Соответственно успели появиться несколько стандартных протоколов, так или иначе призванных помочь в обеспечения «бесшовного роуминга»

802.11k — помогает осуществить быстрое нахождение соседних точек доступа.

Позволяет клиенту быстро переключаться между найденными точками.

При первом подключении к точке доступа клиент, который сам поддерживает 802.11k, принимает информацию о соответствии точки данному протоколу.

Если 802.11k обоюдно поддерживается, то клиент посылает запрос выбранной точке на получение списка соседних точек доступа. При ослаблении сигнала клиент будет искать другие точки доступа из этого списка. Так как он сканирует только нужные каналы, поиск осуществляется значительно быстрее. После миграции клиент снова запрашивает обновлённый список соседних точек доступа.

Использование оптимизированного списка сильно уменьшает время сканирования радиоэфира.

Если бы на клиенте происходила процедура сканирования всего диапазона, это приводило бы к длительным задержкам и обрыву связи.

802.11v — Wireless Network Management (WNM)

IEEE 802.11v — это поправка к стандарту IEEE 802.11, дающая возможность перенастраивать клиентские устройства при подключении к беспроводным сетям.

802.11v был опубликован как 802.11v-2011 в 2011 году, после включён в 802.11-2012 в 2012 году.

Главная цель этого стандарта — получить эффективное управление Wi-Fi средой передачи данных. Протокол решает вопрос обмена данными о среде между станциями, роуминга и балансировки.

Часто рассматривают совместное применение вышеописанных стандартов, которое обозначают как 802.11k/v. Такое объединение усилий приносит успешные плоды, например, при организации домашних сетей и сетей для малых офисов. Также использование связки протоколов 802.11k/v рекомендуется при наличии большого числа устаревших устройств, не поддерживающих более поздний стандарт 802.11r.

Там, где необходим более строгий подход к организации связи, рекомендуется использовать

протокол 802.11r.

802.11r — альтернативное название — FT (Fast Transition). Протокол позволяет реализовать технологию хранения ключей шифрования для точек доступа.

Настройка параметров производится самостоятельно пользователем. Разумеется, нет смысла напоминать, что все идентификаторы и ключи мобильного домена на всех интернет-центрах сегмента локальной сети должны быть одинаковые.

Примечание. При использовании режима FT для поддержания голосовой связи, например, SIP телефонии, могут возникать небольшие паузы при переключении между точками, это не приводит к разрыву соединений.

При использовании 802.11r в случае перехода клиента к новой точке не нужно повторно выполнять согласование ключей шифрования.

Существует два вида Fast Transition: более новый — Over the Air (OTA) и более заслуженный — Over the DS (OTD).

OTA дословно означает — «по воздуху». Клиент взаимодействует с точкой доступа, к которой он хочет подключиться перед началом миграции посредством радиоэфира.

OTD — клиент для общения с «новой» точкой доступа для переподключения общается через точку, к которой он подключён на текущий момент времени.

Этот вариант, который был разработан для протокола 802.11r в самом начале.

Соответственно, более старые устройства «умеют работать» только через Over the DS.

Если поддерживаются и включены обе функции: и Over the DS, и Over the Air, клиент сам выбирает какую функцию задействовать. Более современные модели смартфонов поддерживают Over the Air и этот режим чаще выбирается для роуминга.

Важно! Момент для переподключения выбирает именно клиентское устройство. Конкретные критерии задаёт его производитель. В стандартный «джентльменский набор» традиционно входит: низкий уровень RSSI, загруженность точки доступа, низкая скорость передачи данных, могут использоваться и другие параметры.

Решения на любой случай

Разные компании, разные условия требуют различных решений. И дело может быть не только в объёмах, но и бюджете, уровне подготовки персонала и так далее.

Zyxel предлагает два варианта решений: экспресс-решение для небольших компаний и специализированное для более крупных организаций или для случаев, когда надёжный доступ к Wi-Fi достаточно важен для бизнеса.

Экспресс-решение заключается в том, что Интернет шлюзы USG поддерживают протокол 802.11r, что называется «из коробки».

Межсетевые экраны поддерживают только 802.11r (и более старые методы типа OKC), а также проприетарные алгоритмы Load Balancing и RSSI Threshold, которые могут отключать клиентов или не давать им подключаться в зависимости от уровня сигнала или загруженности точек.

Например, шлюзы USG 40/40W/60/60W могут управлять от 2 точек доступа сразу после установки и до 18 точек после приобретения дополнительных лицензий.

Рисунок 1. Универсальный межсетевой экран USG60W — не только защита сети, но и бесшовный роуминг для небольшой организации.

Для шлюзов USG 1100/1900 эти числа составят 2 и 130 соответственно.

Таким образом, если уже есть шлюз USG, то в принципе, есть возможность организовать Wi-Fi роуминг.

Рисунок 2. Мощный межсетевой экран USG 1900 — с управлением до 130 точек доступа Wi-Fi.

Этот вариант хорошо подходит для небольших организаций в период становления («стартапов»). Когда компания не так давно родилась, для работы пользователей приобретается оборудование (ноутбуки, корпоративные смартфоны), которое было выпущено сравнительно недавно, поэтому современный протокол 802.11r подойдёт как нельзя лучше.

Серия USG изначально задумывалась как универсальное решение для небольших сетей, позволяющая сразу закрыть множество вопросов: от антивирусной защиты, VPN соединения и вплоть до управления Wi-Fi.

При необходимости создания более крупных беспроводных сетей есть соответствующее решение на базе специализированных контроллеров серии NXC.

Профессиональные контроллеры серии NXC

Эта серия позволяет применить максимально гибкий и вдумчивый подход для управления Wi-Fi сетью.

Во-первых, присутствует поддержка всех вышеперечисленных протоколов, что позволяет охватить широкий спектр клиентских устройств. Если ноутбук, планшет, смартфон и так далее способен работать в современных беспроводных сетях, скорее всего, он без проблем будет работать в сети под управлением Zyxel NXC.

В то же время компания Zyxel продолжает заботиться о пользователях и их бизнесе, поэтому и здесь предлагает некую специализацию. На момент написания статьи выпущено две модели контроллеров: модель NXC5500 для более крупных сетей и модель NXC2500 для небольших ИТ-инфраструктур. В принципе, у обоих устройств одинаковый набор функций, отличие только в производительности,

Общие черты NXC5500 и NXC2500

Auto Healing

С помощью данной функции контроллер проверяет состояние соседних точек и автоматически подстраивает мощность сигнала. Если точки доступа работают нормально их уровень сигнала подбирается таким образом, чтобы они не мешали работе друг друга и не расходовали дополнительную энергию.

Если одна из точек доступа выходит из строя, контроллер отдаёт указание соседним точкам на увеличение мощности сигнала, чтобы перекрыть образовавшуюся «мёртвую зону». Когда точка вернётся в строй, контроллер укажет на необходимость снизить уровень сигнала.

Client Steering

Client Steering помогает двухдиапазонным устройствам выбрать диапазон 5 GHz в качестве приоритетного (priority), чтобы разгрузить диапазон 2.4 GHz, который часто используется устаревшими клиентами.

Функция порогового значения сигнала клиентского устройства client signal threshold автоматически переключает устройство на точки доступа с более сильным сигналом. Эти две функции обеспечивают более эффективное использование сетевых ресурсов и максимальную скорость беспроводной сети.

Функция ZyMesh служит для поддержки работы Wi-Fi в тех участках, где трудно провести кабель Ethernet.

Помимо этого, у каждой точки доступа с функцией повторителя имеется набор альтернативных маршрутов для непрерывного доступа к Wi-Fi. ZyMesh способен самостоятельно предоставлять ресурсы сети. Данная функция служит для эффективного централизованное управления несколькими точками доступа.

Комплексное управление учётными записями

Контроллеры серии NXC обеспечивают динамическое создание учётных записей и поддерживают необходимые методы аутентификации пользователей. Такой гибкий подход необходим для бесшовного и безопасного доступа пользователей в любой, даже очень сложной сети.

Аутентификация на базе MAC-адресов и настраиваемый портал аутентификации Captiva можно использовать для предприятий, отелей и общественных мест. Авторизация с использованием QR-кода позволяет легко настроить безопасный доступ в Интернет с мобильных устройств без использования клавиатуры.

NAT Traversal

Эта функция позволяет обеспечить соединение через шлюз NAT между различными сетями для управления удалёнными точками и обеспечения доступа пользователей к нужным ресурсам.

Secured Wireless Edge

Применение данной функции позволяет избежать проблем безопасности, при использовании Wi-Fi на границе сети.

Контроллер находит и изолирует неавторизованные точки доступа, которые могут представлять потенциальную угрозу.

Поддержка стандартной аутентификации WPA/WPA2-Enterprise, различных реализаций Extensible Authentication Protocol (EAP) и встроенного межсетевого экрана помогает предотвратить действия злоумышленников.

Zyxel Wireless Optimizer

Устройства из семейства NXC способны работать с утилитой Zyxel Wireless Optimizer (ZWO). Применение данного программного обеспечения упрощает планирование, развёртывание и управление сетью Wi-Fi без дополнительных затрат, таких как приобретение дорогих инструментов обследования площадки и установка дополнительных датчиков или серверов локации.

Поддержка всех стандартов бесшовного роуминга

Хочется ещё раз подчеркнуть, что контроллеры NXC поддерживают все стандарты, необходимые для бесшовного роуминга – 802.11r/k/v, а также проприетарные Load Balancing и RSSI Threshold, которые сами разрешают подключение или отключение клиентов «без их спроса».

Примечание. На межсетевых экранах Zyxel поддержка 802.1 k/v тоже появится, но спустя некоторое время.

Особенности NXC5500

Большое число поддерживаемых точек

NXC5500 может централизованно поддерживать управление до 1024 точек доступа включительно. Это достаточно большое число устройств, для которых можно выполнить все необходимые настройки за несколько минут.

Также стоит отметить, что NXC5500 имеет 6 встроенных портов Gigabit Ethernet, для обеспечения высокой пропускной способности и гибкой конфигурации беспроводной сети.

Рисунок 3. Высокопроизводительный контроллер NXC5500 — управление до 1024 точек доступа включительно.

Обследование площадки для развёртывания Wi-Fi и RTLS

NXC5500 совместно с партнёром Zyxel — компанией Ekahau позволяет выполнить обследование площадки, и предоставляет сервис Real-Time Location Tracking Systems (RTLS) для выбора места и быстрого развёртывания беспроводной инфраструктуры.

Примечание. Более подробную информацию об особенностях контроллера NXC5500 можно получить из технической спецификации.

Особенности NXC2500

Несмотря на то, что контроллер NXC2500 разрабатывался как «младшая модель», ему тоже есть чем гордиться по сравнению со своим старшим собратом — NXC5500

Рисунок 3. Контроллер доступа Wi-Fi NXC2500 — изящное и доступное решение для небольших и средних компаний.

Большая наработка на отказ

Для NXC2500 установлена верхняя граница наработки на отказ в 815464 часов, в пересчёте на годы это более 90 лет. Для NXC5500 это составляет несколько более скромную величину в 43800, что соответствует примерно 5 годам.

Эта особенность возникла благодаря тому, что в NXC2500 применяется пассивное охлаждение, а значит нет необходимости заменять вентиляторы.

Примечание. Более подробную информацию об особенностях контроллера NXC2500 можно получить из технической спецификации.

Заключение

Подводя итоги, можно сказать, что организация бесперебойной работы сети Wi-Fi — дело не такое уж сложное и дорогостоящее. Правильно подобранное оборудование в совокупности с пониманием принципов работы позволяет создать эффективное решение, удовлетворяющее требованиям пользователей.

Интеллектуальный контроллер WLAN «все-в-одном»

Быстрое развитие приложений, с которыми работают мобильные пользователи, требует существенного усовершенствования сервисов беспроводной сети. Внедрение концепции BYOD (Bring Your Own Device), популярность мобильных вычислений и смартфонов усложняют масштабирование, управляемость и расширение функциональности корпоративных сетей Wi-Fi. Для решения этих проблем компания Zyxel разработала интеллектуальный контроллер беспроводной сети «все-в-одном» NXC2500 Wireless LAN Controller. Zyxel NXC2500 предоставляет реселлерам и корпоративным заказчикам универсальное решение для планирования, развертывания, мониторинга и обслуживания беспроводной сети с функциями управления, аутентификации и гостевого доступа.

Преимущества

Zyxel NXC2500 Wireless LAN Controller обеспечивает управление точками доступа серий Zyxel Unified, Unified Pro и NWA5000 Managed Series, обеспечивая все возможности корпоративной беспроводной сети. В стандартной начальной конфигурации NXC2500 поддерживает управление 8 точками доступа (AP) с возможностью масштабирования до 64 точек доступа с оплатой по мере добавления новых AP. Масштабируемость с оплатой по мере роста гарантирует компаниям SMB, отелям и университетам возможность расширения в будущем их централизованно управляемой беспроводной сети и ее безопасность.

Адаптивная отказоустойчивая сеть Wi-Fi

В Zyxel NXC2500 используются технологии расширенной оптимизации WLAN, упрощающие мониторинг состояния беспроводной сети и ее обслуживание. Механизм Client steering использует функции Band steering и Client signal threshold для того, чтобы каждый клиент Wi-Fi был подключен к оптимальному для него каналу наиболее подходящей точки доступа. Band steering назначает диапазон 5 GHz как предпочтительный (priority) для того, чтобы оптимизировать соединение двухдиапазонных устройств, а функция Client signal threshold обеспечивает подключение клиентского устройства к точке доступа с самым сильным сигналом. Еще одна функция оптимизации беспроводной сети Auto healing отслеживает состояние развернутых AP и если одна из них не работает, то автоматически увеличивает мощность соседних. В Zyxel NXC2500 также используется динамический выбор каналов, который оптимизирует качество и производительность Wi-Fi и снижает нагрузку на администратора сети.

Усовершенствованное управление радиосвязью и оптимизация WLAN

Главной проблемой всех беспроводных сетей остается обеспечение необходимого клиентам Wi-Fi уровня сервисов. Проблема усложняется из-за того, что в сети Wi-Fi работают клиентов разных типов, причем они сами определяют способ подключения и вариант роуминга.

В Zyxel NXC2500 используются технологии расширенной оптимизации WLAN, упрощающие мониторинг состояния беспроводной сети и ее обслуживание. Механизм Client steering использует функции Band steering и Client signal threshold для того, чтобы каждый клиент Wi-Fi был подключен к оптимальному для него каналу наиболее подходящей точки доступа. Band steering назначает диапазон 5 GHz как предпочтительный (priority) для того, чтобы оптимизировать соединение двухдиапазонных устройств, а функция Client signal threshold обеспечивает подключение клиентского устройства к точке доступа с самым сильным сигналом. Еще одна функция оптимизации беспроводной сети Auto healing отслеживает состояние развернутых AP и если одна из них не работает, то автоматически увеличивает мощность соседних. В Zyxel NXC2500 также используется динамический выбор каналов, который оптимизирует качество и производительность Wi-Fi и снижает нагрузку на администратора сети.

Аутентификация с упрощенным управлением

Zyxel NXC2500 может управлять доступом к сети устройств Wi-Fi с помощью мощных средств аутентификации AD, LDAP либо RADIUS. Также в NXC2500 встроены сервер RADIUS, портал аутентификации Captive и DHCP-сервер, которые помогают малому и среднему бизнесу предоставлять безопасный доступ своим сотрудникам и гостевой доступ без установки дополнительного сервера. Удобный генератор гостевого доступа динамически создает учетные записи для гостей, которые могут пройти аутентификацию через портал Captive либо с помощью кода QR. Помимо этого NXC2500 позволяет использовать для авторизации специальным образом настроенные страницы внешнего портала, что существенно упрощает аутентификацию гостей в отелях. С применением технологии CAPWAP, которая является стандартом IETF, можно установить безопасное соединение между контроллером NXC и точкой доступа без каких-либо изменений в существующей инфраструктуре LAN. NXC2500 обеспечивает легкое развертывание защищенной сети Wi-Fi в вашей компании.

* Управление 64 точками доступа поддерживается микрокодом начиная с версии V4.10

Инструкция по подклученю контроллеров Zyxel NXC2500 и NXC5500 к сервису САИ+WIFi.

1. Зарегистрироваться в сервисе и войти в личный кабинет.

2. Добавить устройство и выбрать тарифный план.

Для добавления устройства на вкладке «Устройства», нажмите кнопку «Добавить устройство».

3. Выбрать тип тарифного плана.

4. Заполнить параметры устройства:

- Вендор (выберите Radius);

- Модель: Укажите название устройства маршрутизатора NXC.

- IP-адрес (IP-адрес WAN-интерфеса) Важно! IP адрес устройства проверить выходом в интернет на сайт 2IP.ru ;

- Адрес для редиректа (по умолчанию редирект в "Личный кабинет" сервиса);

- Описание устройства.

5. После сохранения система присвоит Имя устройства и секретное слово Radius. Эти данные понадобятся для настройки HotSpot и Radius в контролере NXC.

Далее нужно настроить сам конролер.

6. Выполните настройки внешнего RADIUS-сервера.

Настройки находятся в меню Object / AAA Server / RADIUS. Щёлкните на иконке Add, чтобы открыть окно для создания новой записи с настройками внешнего сервера RADIUS.

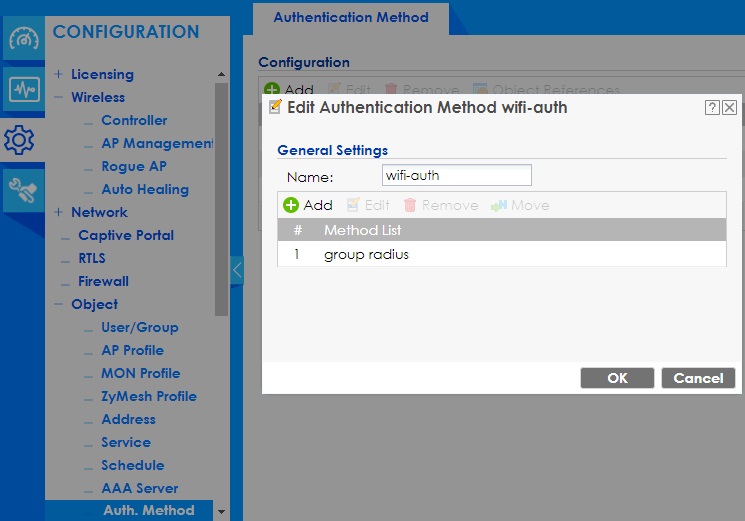

8. Создайте метод Аутентификации, в котором укажите созданную ранее учётную запись с сервером RADIUS (в нашем примере sai). Сделать это можно в меню Object > Auth. Method > Authentication Method.

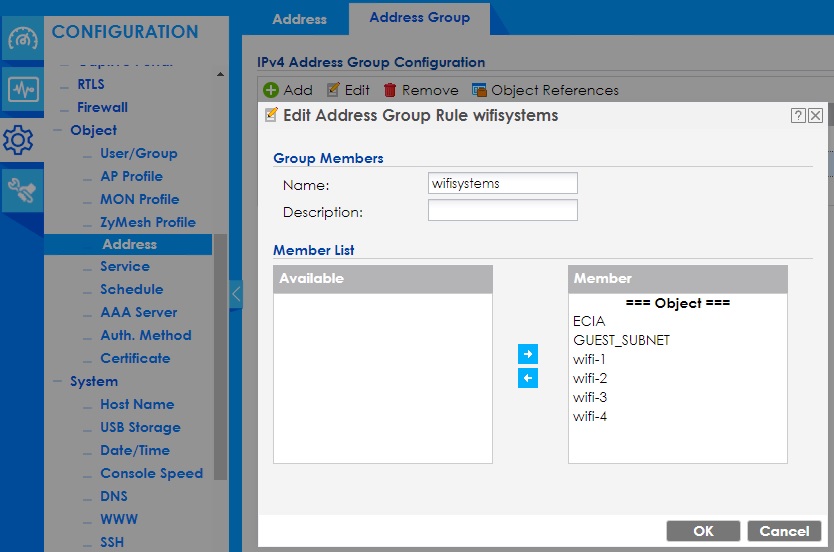

9. В меню Object / Address / Address добавьте следующие адреса:

а) серверов RADIUS и ЕСИА (176.111.96.30, 92.63.105.213 и 109.207.2.205)

б) vlan публичной сети Wi-Fi, пользователи которой будут проходить аутентификацию и идентификацию по СМС через сервис САИ-WiFi.

9. На вкладке Address Group создайте группу адресов для более удобного использования в дальнейшем, включив в нее адреса из пункта 5a.

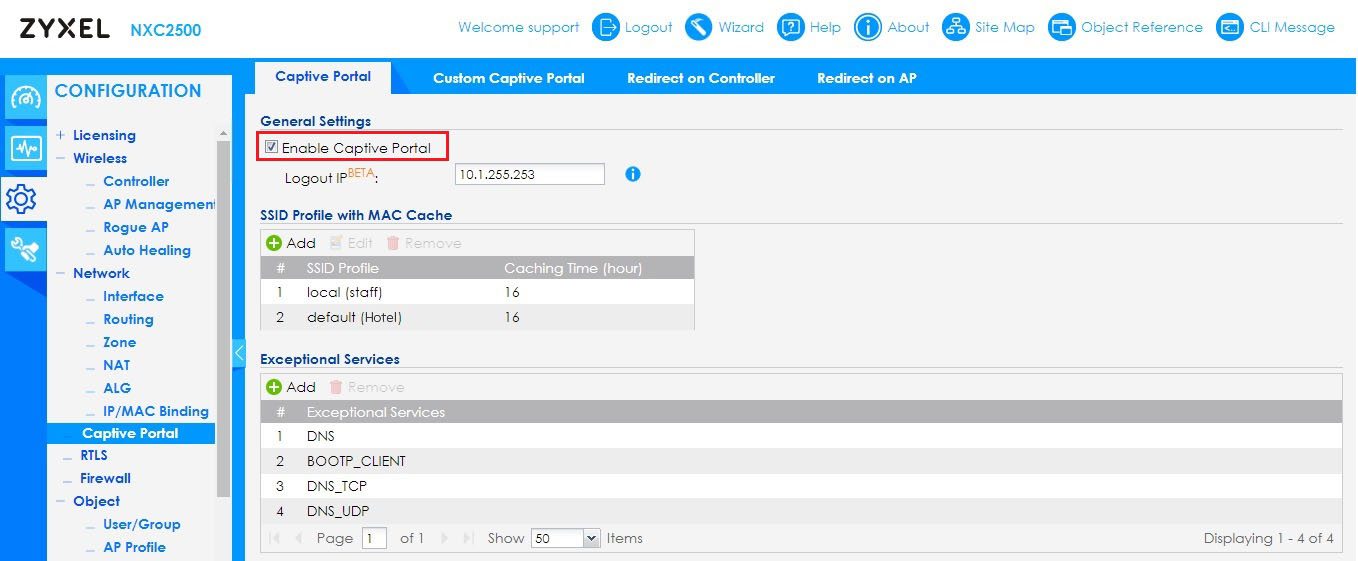

10. Настройте Captive Portal.

а) в поле Login URL впишите: http://hotspot.saiwifi.ru/?nasid=номер& где вместо «номер» укажите имя устройства, используемое для идентификации в САИ-WiFi как NAS-Identifier, взяв его из личного кабинета сервиса "САИ-WiFi";

11. Настройте Authentication Policy Rule в разделе Redirect on Controller (перенаправления на контроллере) в меню Captive Portal.

а) Доступ до серверов SAI и ECИA сделать без авторизации (5а).

б) Доступ в Интернет из гостевого vlan сделать с обязательной авторизацией (5б).

12. Настройка ограничения длительности сессии. При необходимости установить ограничение интернет-сессии Wi-Fi клиентов, укажите в поле Reauthentication Time значение длительности в минутах, отличное от нуля. Для этого надо обратиться к разделу Configuration > Object > User/Group и щёлкнуть на radius-users, чтобы открыть окно с настройками пользователей сервера RADIUS.

Проверяем работу устройства

Для проверки работы устройства если вы его уже добавили в Биллинг, Вам нужно всего лишь пройти авторизацию на нем как пользователь. Если у вас это первое устройство, то сначала сделайте запрос пароля, затем авторизуйтесь и выйдете в Интернет.

Данная настройка подходит под Zyxel NXC2500 v6.00 и выше.

Для настройки Captive Portal необходимо создать следующие сущности:

- ACL

- RADIUS Server

- Метод аутентификации для RADIUS сервера

- Captive Portal

Шаг 1: Создание темы, профиля, места и конфигурации

Создаем тему на базе шаблона

Создаем тему на базе шаблона и даем ей название

В созданном профиле выбираем тему, которую создали ранее

Создаем место и выбираем созданный ранее профиль

Шаг 2: Создание конфигурации для выбранного места

На последнем этапе будет создана конфигурация, которая вам понадобится для настройки гостевой политики captive portal Zyxel NXC 2500. Следуйте подсказкам мастера конфигурации.

Информация о контроллере

Информацию о контроллере и версии прошивки можно посмотреть на панели Dashboard. Данная инструкция актуальна для контроллеров Zyxel NXC 2500 с версией прошивки Firmware Version V 6.x (AAIG.6) / V1.06.

Для настройки Captive Portal для Wi-Fi авторизации пользователей гостевой сети на Zyxel NXC необходимо создать следующие сущности:

- ACL.

- RADIUS Server.

- Метод аутентификации для RADIUS сервера.

- Captive Portal.

Создание ACL

Данные сущности необходимы для создания списка хостов, обеспечивающих работу портала.

В вертикальном меню слева нажимаем кнопку Configuration, после чего переходим в раздел Objects, затем в раздел Address.

В появившемся окне переходим во вкладку Address.

Нажимаем кнопку Add.

В появившемся окне указываем имя для добавляемого адреса, из выпадающего списка выбираем тип HOST и прописываем сам IP адрес портала.

После указания необходимых значений нажимаем Ok для сохранения.

В результате созданный адрес должен отобразиться в списке.

Создание RADIUS сервера

В вертикальном меню слева нажимаем кнопку Configuration, после чего переходим в раздел Objects, затем в раздел AAA Server.

В появившемся окне переходим во вкладку RADIUS.

Нажимаем кнопку Add.

В появившемся окне необходимо заполнить значения отмеченных на картинке параметров из полученной ранее конфигурации в личном кабинете (шаг 1).

После заполнения сохраняем параметры, нажав кнопку Ok.

После сохранения созданная сущность будет отображена в списке серверов RADIUS.

Создание метода аутентификации

В вертикальном меню слева нажимаем кнопку Configuration, после чего переходим в раздел Objects, затем в раздел Auth. Method.

Переходим во вкладку Authentication Method.

Нажимаем кнопку Add.

В появившемся окне, указываем имя создаваемой сущности, после чего снова нажимаем кнопку Add для добавления значения.

В появившейся строке из списка доступных методов авторизации необходимо выбрать group radius и нажать кнопку Ok.

После этого в списке методов аутентификации должна появиться запись.

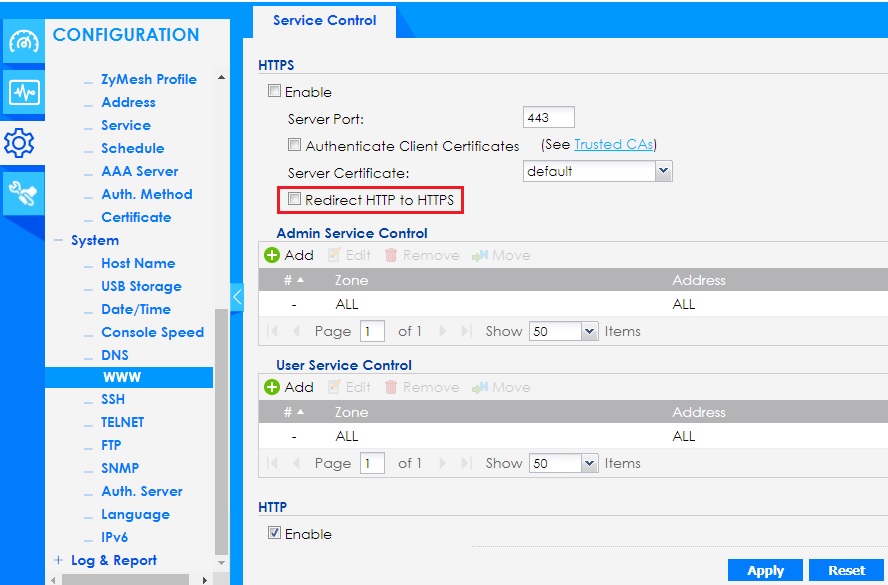

Настройка политик портала

В вертикальном меню слева нажимаем кнопку Configuration, после чего переходим в раздел Captive Portal.

В появившемся окне переходим во вкладку Captive Portal.

Устанавливаем галочку Enable Captive Portal и сохраняем настройки, нажав кнопку Apply, расположенную внизу страницы.

В этом же разделе переходим на вкладку Redirect on Controller и нажимаем кнопку Add для добавления правила политики авторизации.

В данном разделе необходимо будет создать 2 правила политики авторизации.

В появившемся окне указываем значения соответствующие значения.

Создадим второе правило для доступа к ресурсам, необходимым для работы авторизации.

Снова нажимаем кнопку Add для добавления правила и в появившемся окне указываем следующие параметры:

После успешной авторизации устройство появится в разделе Monitor/Login Users.

Подключитесь к гостевой сети и проверьте результат. Если у вас возникли трудности, обратитесь в службу техподдержки (чат в личном кабинете или позвоните нам).

Шаг 4: Настройка времени сессии

Читайте также: