0xc000006d ошибка при входе windows 10

Обновлено: 01.07.2024

Windows 10 принес с собой много новых функций, в том числе Windows Hello. Эта функция предлагает нам несколько способов входа в наш компьютер, как с помощью обычного пароля, так и с помощью изображения, с помощью распознавания лиц, с помощью отпечатка пальца и, как правило, с помощью PIN-код. PIN-код Windows - это 4-значный код, похожий на код мобильных телефонов, который мы должны ввести, чтобы начать сеанс или разблокировать оборудование. Этот код намного быстрее, чем пароль, и более безопасен на случай, если мы хотим разрешить другим людям входить в компьютер.

Когда мы включаем компьютер или блокируем сеанс на ПК, Windows запрашивает у нас PIN-код, прежде чем продолжить. Конечно, чтобы использовать его, мы должны предварительно настроить его либо во время установки операционной системы (поскольку он спросит нас, хотим ли мы настроить его здесь), либо позже, из меню конфигурации оборудования.

Если мы не знаем PIN-код или он не работает, мы все равно можем войти в систему, используя пароль нашей учетной записи из параметров входа.

В работе Windows Hello нет никакой загадки: либо мы вводим код для входа в ПК правильно, либо не вводим. Это просто. Однако бывают случаи, когда пользователи могут столкнуться с проблемами при входе в компьютер, и одна из самых распространенных - это то, что PIN-код по какой-либо причине недоступен.

Причины, по которым ПИН-код недоступен

Есть несколько причин, по которым у нас могут возникнуть проблемы со входом в систему с помощью нашего PIN-кода Windows Hello. Чаще всего это связано с обновлениями Windows. Возможно, обновление не удалось установить или даже установить неправильно, поэтому использование этого кода было заблокировано.

Также часто происходит сбой из-за проблем с разрешениями. Windows использует довольно сложную систему внутренних разрешений, где СИСТЕМА имеет наивысший уровень привилегий, но к нему никто не может получить доступ. Следовательно, если что-то пойдет не так с любым каталогом, созданным SYSTEM, мы не сможем прочитать его содержимое. И если это произойдет с каталогом, в котором Windows Hello информация сохраняется, то мы не сможем ее использовать.

Конечно, также может быть, что причина, по которой мы не можем войти в систему, заключается в том, что на нашем компьютере установлено вредоносное ПО. И даже то, что человек много раз пытался запустить, неправильно введя код, и, следовательно, в конце концов компьютер сломался.

По какой-то причине это почти всегда решается сбросом файлов PIN-кода Windows 10. А потом объясняем, как это сделать.

Чтобы решить эту ошибку, мы должны войти в систему с правами администратора. В противном случае мы ничего не сможем сделать. Если наша учетная запись имеет права администратора, мы можем использовать другой метод входа (например, Microsoft пароль учетной записи) для входа без необходимости проходить через Windows Hello.

Оказавшись внутри, мы откроем Windows File Explorer окна, и прежде всего мы откроем вкладку «Просмотр», чтобы установить флажок показать скрытые предметы на жесткий диск.

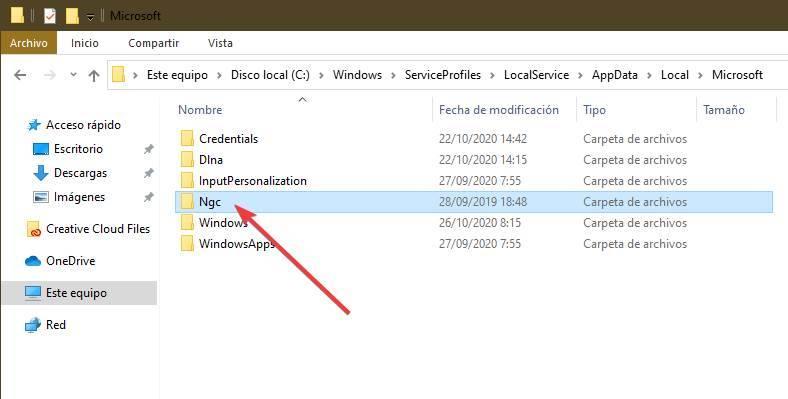

После отображения этих файлов мы должны войти в наш основной жесткий диск и перейти в каталог Windows> ServiceProfiles> LocalService> AppData> Local> Microsoft. Здесь мы найдем папку под названием «Ngc», в которой хранится информация, связанная с PIN-кодом Windows 10.

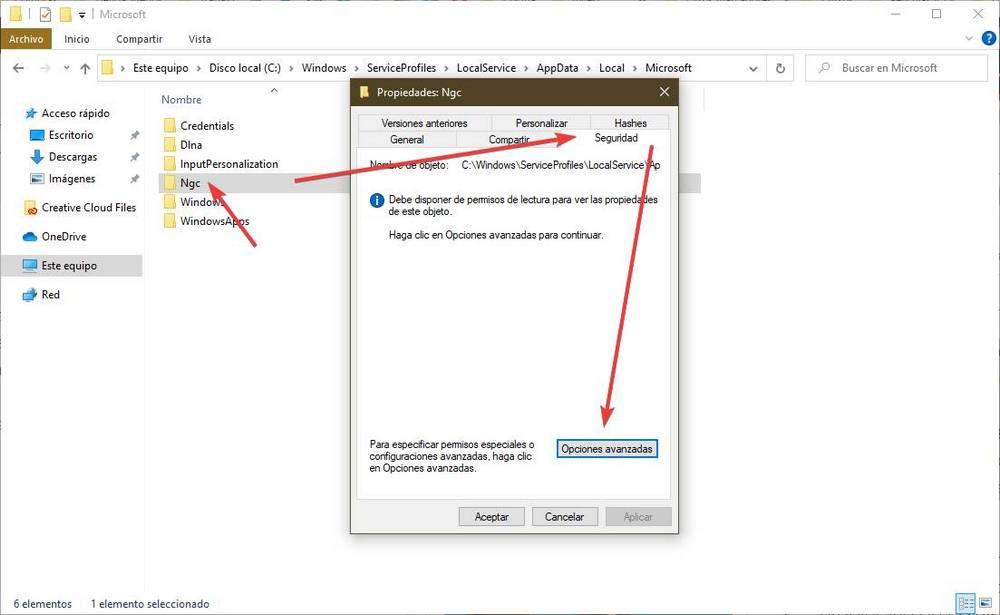

По соображениям безопасности мы не сможем войти или удалить эту папку. Это связано с тем, что их уровень привилегий СИСТЕМНЫЙ, выше, чем у нашей учетной записи администратора. Что мы сможем сделать, так это изменить его разрешения, чтобы все пользователи могли читать информацию, которая находится в нем, чтобы ПИН-код Windows снова работал. Для этого мы щелкаем по нему правой кнопкой мыши, чтобы открыть " Свойства " окно. Попав в него, мы переходим к " Безопасность », И там мы нажимаем на« Дополнительные параметры "Кнопку.

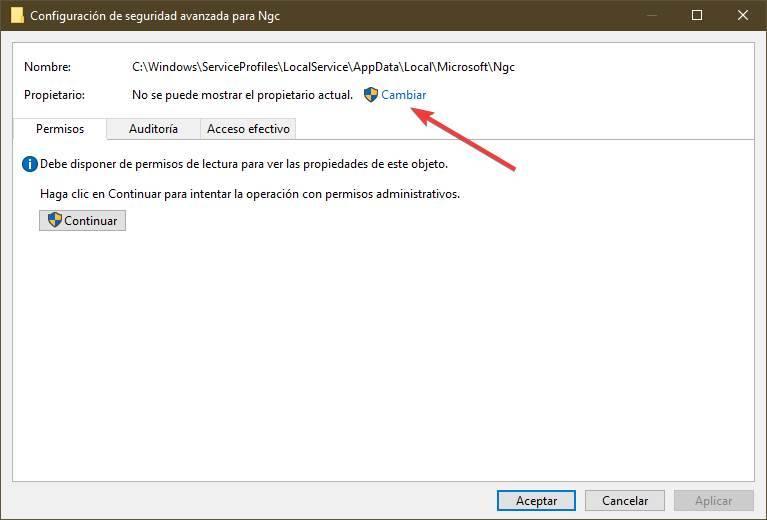

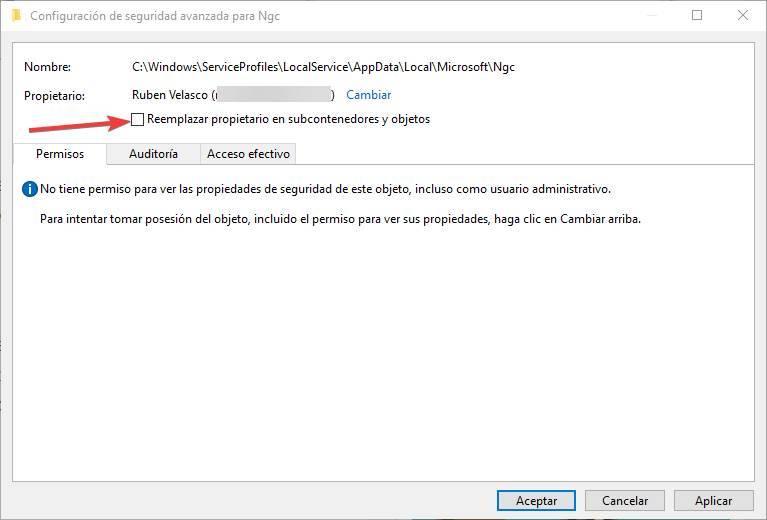

Теперь мы можем увидеть окно расширенной конфигурации безопасности папки. Здесь отображаются разрешения пользователя на него и его владелец. В " Владелец бизнеса », Мы нажимаем« Изменить ».

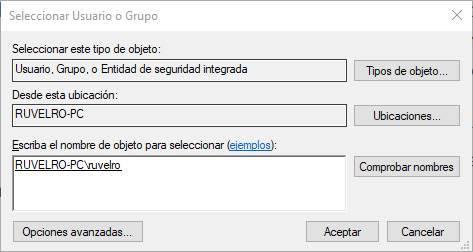

Затем мы можем увидеть окно параметров пользователя и группы Windows. Первое, что мы сделаем, это выберем » Тип объекта », Чтобы убедиться, что все элементы там отмечены. Теперь мы напишем имя внизу и нажмем " Проверьте имена », Так что Windows определяет внутреннее имя пользователя, и мы можем работать с ним.

Нажимаем принять и все. Теперь, вернувшись в предыдущее окно, мы увидим, как Windows обнаружила изменение имени владельца. Затем мы должны установить флажок " Заменить владельца в подконтейнерах и объектах », Который появляется чуть ниже.

Наконец, мы нажимаем «Применить» и «ОК», чтобы все изменения были сохранены и применены к нашему ПК.

Мы уже изменили права доступа к папке Ngc, о которых говорили ранее. Следовательно, поскольку мы теперь его авторы, мы сможем его редактировать. Нам просто нужно войти двойным щелчком и удалить все, что находится внутри этой папки. Это сотрет все, что связано с PIN-кодом нашей Windows. А потом перезагружаем компьютер.

Наконец, нам просто нужно вернуться в меню настроек Windows 10 и создать новый PIN-код из параметров Windows Hello. Этот новый PIN-код сохранит вашу новую информацию обратно в каталог Ngc. Таким образом, когда мы закрываем или блокируем сеанс, мы можем без проблем запустить его снова.

Описание события:

Это событие создает, если попытка логотипа учетной записи не удалась, когда учетная запись уже заблокирована. Он также создает для попытки логотипа, после которой учетная запись была заблокирована.

Он создается на компьютере, на котором была предпринята попытка логона, например, если попытка логона была предпринята на рабочей станции пользователя, то событие будет в журнале на этой рабочей станции.

Это событие создается на контроллерах доменов, серверах членов и рабочих станциях.

Рекомендации см. в Рекомендации мониторинга безопасности для этого события.

XML события:

Необходимые роли сервера: нет.

Минимальная версия ОС: Windows Server 2008, Windows Vista.

Версии события: 0.

Описания полей:

Тема:

Security ID [Type = SID]: SID учетной записи, сообщаемой о сбое логотипа. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, которая сообщила сведения о сбое логотипа.

Account Domain [Type = UnicodeString]: домен субъекта или имя компьютера. Вот несколько примеров форматов:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно "NT AUTHORITY".

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: "Win81".

Тип logon [Type = UInt32]— тип выполненного логотипа. "Таблица 11. Windows Типы logon" содержит список возможных значений для этого поля.

Таблица 11: Windows типы логотипов

Учетная запись, для которой не удалось использовать logon:

Security ID [Type = SID]: SID учетной записи, указанной в попытке логотипа. Средство просмотра событий автоматически пытается разрешить идентификатор безопасности SID и отобразить имя учетной записи. Если идентификатор безопасности разрешить не удается, в событии будут отображены исходные данные.

Идентификатор безопасности (SID) — это уникальное значение переменной длины, используемое для идентификации доверяемого (доверителем безопасности). Каждая учетная запись имеет уникальный идентификатор безопасности, выданный центром сертификации, таким как контроллер домена Active Directory, который хранится в базе данных безопасности. Каждый раз, когда пользователь входит в систему, система получает идентификатор безопасности этого пользователя из базы данных и помещает ее в маркер доступа этого пользователя. Система использует идентификатор безопасности в маркере доступа для идентификации пользователя во всех последующих операциях с Безопасностью Windows. Если идентификатор SID использовался как уникальный идентификатор для пользователя или группы, он не может использоваться повторно для идентификации другого пользователя или группы. Дополнительные сведения о SID см. в разделе Идентификаторы безопасности.

Имя учетной записи [Type = UnicodeString]: имя учетной записи, указанной в попытке логотипа.

Домен учетной записи [Type = UnicodeString]: домен или имя компьютера. Вот несколько примеров форматов:

Пример имени домена NETBIOS: CONTOSO

Полное имя домена в нижнем регистре: contoso.local

Полное имя домена в верхнем регистре: CONTOSO.LOCAL

Для некоторых известных субъектов безопасности, таких как LOCAL SERVICE или ANONYMOUS LOGON, значение этого поля равно "NT AUTHORITY".

Для учетных записей локальных пользователей это поле будет содержать имя компьютера или устройства, к которым принадлежит эта учетная запись, например: "Win81".

Logon ID [Type = HexInt64]: шестнадцатеричное значение, которое может помочь сопоставить это событие с недавними событиями содержащими тот же идентификатор входа, например: “4624: Учетная запись успешно вошла в систему.”

Сведения о сбоях:

Причина отказа [Type = UnicodeString]: текстовое объяснение значения поля Status. Для этого события обычно используется значение "Учетная записьзаблокирована".

Состояние [Type = HexInt32]: причина сбой logon. Для этого события обычно используетсязначение "0xC0000234". Наиболее распространенные коды состояния перечислены в таблице 12. Windows коды состояния логотипа.

Таблица 12: Windows коды состояния логотипа.

Чтобы увидеть значение других кодов состояния или подштатных кодов, можно также проверить код состояния в файле ntstatus.h главы окна в Windows SDK.

- Sub Status [Type = HexInt32]: дополнительные сведения о сбое логотипа. Наиболее распространенные коды подштатных кодов, перечисленные в таблице "Таблица 12. Windows коды состояния логотипа.".

Сведения о процессе:

Caller Process ID [Type = Pointer]: hexadecimal Process ID of the process that attempted the logon. ИД процесса (PID) — это число, которое операционная система использует для идентификации активного процесса уникальным образом. Узнать значение PID для определенного процесса можно, например, в диспетчере задач (вкладка "Подробности", столбец "ИД процесса"):

Если преобразовать шестнадцатеричное значение в десятичное, можно сравнить его со значениями в диспетчере задач.

Кроме того, можно сопоставить этот ИД процесса с ИД процесса в других событиях, например в событии "4688: создан процесс" Информация о процессе\ ИД нового процесса.

Имя процесса вызова [Тип = UnicodeString]: полный путь и имя исполняемого для процесса.

Сведения о сети:

Имя рабочей станции [Type = UnicodeString]: имя машины, с которого была выполнена попытка логотипа.

Исходный сетевой адрес [Type = UnicodeString]: IP-адрес компьютера, с которого была выполнена попытка логотипа.

Адрес IPv6 или ::ffff:IPv4 адреса клиента.

::1 или 127.0.0.1 означает localhost.

Исходный порт [Type = UnicodeString]: исходный порт, который использовался для попытки логотипа с удаленного компьютера.

Подробные сведения о проверке подлинности:

Пакет проверки подлинности [Type = UnicodeString]: имя пакета проверки подлинности, который использовался для процесса проверки подлинности логотипа. Пакеты по умолчанию, загруженные на запуск LSA, расположены в ключе реестра HKLM\SYSTEM\CurrentControlSet\Control\Lsa\OSConfig. Другие пакеты можно загрузить во время запуска. При загрузке нового пакета регистрируется событие"4610:пакет проверки подлинности, загруженный местным органом безопасности" (как правило, для NTLM) или"4622:пакет безопасности был загружен местным органом безопасности" (обычно для Kerberos), чтобы указать, что новый пакет был загружен вместе с именем пакета. Наиболее распространенные пакеты проверки подлинности:

NTLM — проверка подлинности семейства NTLM

Kerberos — проверка подлинности Kerberos.

Согласование — пакет безопасности Negotiate выбирает между протоколами Kerberos и NTLM. Согласование выбирает Kerberos, если она не может быть использована одной из систем, участвующих в проверке подлинности или вызываемого приложения не предоставили достаточно информации для использования Kerberos.

Имя пакета (только для NTLM) [Type = UnicodeString]: имя подпакета lan Manager (имя протоколасемейства NTLM), которое использовалось во время попытки логотипа. Возможные значения:

Заполняется только в том случае, если "Пакет проверки подлинности" = "NTLM".

Длина ключа [Тип = UInt32]: длина ключа безопасности сеанса NTLM. Как правило, она имеет длину 128 битов или 56 битов. Этот параметр всегда 0, если "Пакет проверки подлинности" = "Kerberos", так как он не применим к протоколу Kerberos. Это поле также будет иметь значение "0", если kerberos был согласован с помощью пакета проверки подлинности Negotiate.

Рекомендации по контролю безопасности

Для 4625 (F): учетная запись не смогла войти в систему.

В этом событии также см. рекомендации по мониторингу безопасности для многих событий аудита.

Если у вас есть заранее определенное "Имяпроцесса" для процесса, о чем сообщалось в этом событии, отслеживайте все события с помощью "Имяпроцесса", не равного вашему определенному значению.

Вы можете отслеживать, не находится ли "Имяпроцесса" в стандартной папке (например, не в System32 или Program Files) или в ограниченной папке (например, **** Временные файлы Интернета).

Если у вас есть заранее определенный список ограниченных подстройок или слов в именах процессов (например,"mimikatz" или** "cain.exe"), **проверьте эти подстройки в "Имяпроцесса".

Если Subject\Account Name — это имя учетной записи службы или учетной записи пользователя, может быть полезно узнать, разрешена ли эта учетная запись (или ожидается) запрашивать логос для учетной записи, для которой не удалось использовать logon\Security ID.

Чтобы отслеживать несоответствие между типом логотипа и используемой учетной записью (например, если тип Logon 4-Batch или 5-Service используется членом административной группы домена), в этом событии отслеживайте тип Logon Type.

Если у вас есть домен высокой стоимости или локализованная учетная запись, для которой необходимо отслеживать каждую блокировку, отслеживайте все события 4625 с помощью "Subject\Security ID", соответствующего учетной записи.

Рекомендуется следить за всеми событиями 4625 для локальных учетных записей, так как эти учетные записи обычно не должны быть заблокированы. Мониторинг особенно важен для критически важных серверов, административных рабочих станций и других ценных активов.

Рекомендуется следить за всеми событиями 4625 для учетных записей служб, так как эти учетные записи не должны быть заблокированы или не должны функционировать. Мониторинг особенно актуален для критически важных серверов, административных рабочих станций и других ценных активов.

Если ваша организация ограничивает логотипы следующими способами, вы можете использовать это событие для мониторинга соответствующим образом:

Если "Account For Which Logon failed \Security ID" никогда не следует использовать для входа из определенного имени Network Information\Workstation.

Если определенная учетная запись, например учетная запись службы, должна использоваться только из внутреннего списка IP-адресов (или другого списка IP-адресов). В этом случае можно отслеживать сетевой сетевой адрес и сравнивать сетевой адрес со списком IP-адресов.

Если в организации всегда используется определенная версия NTLM. В этом случае вы можете использовать это событие для мониторинга имени пакета (только для NTLM), например для поиска событий, в которых только имя пакета (только NTLM) не равно NTLM V2.

Если NTLM не используется в организации или не должна использоваться определенной учетной записью (New Logon\Security ID). В этом случае отслеживайте все события, в которых пакет проверки подлинности является NTLM.

Если Logon Process не из списка доверенных процессов логона.

Испытываете ли вы код ошибки ПК 0xc00000d strong Ваш компьютер требует ремонта ’? У нас есть решения для вас.

Причины этой ошибки: неправильные настройки BIOS, неполная установка Windows, повреждение жесткого диска и сбой системы.

Тем не менее, мы придумали подходящие решения для исправления ошибки 0xc000000d на вашем ПК. Они перечислены ниже.

- Создать диск восстановления

- Run Startup Repair

- Использовать командную строку

- Запустите восстановление системы в безопасном режиме

- Замените свой жесткий диск

Решение 1. Создайте диск восстановления

Однако, если на вашем ПК установлена ОС Windows 10, вы можете создать диск восстановления из другой системы Windows 10. Если вы хотите создать диск восстановления, выполните следующие действия:

- Подключите USB-накопитель к компьютеру, на котором проблема не возникает.

- Зайдите в Пуск> Введите «Создать диск восстановления» без кавычек и нажмите «Enter».

- Следуйте указаниям мастера создания диска восстановления.

После создания диска восстановления загрузите компьютер с USB-накопителя и следуйте инструкциям для восстановления системы. Это исправление наиболее точно решит проблему с кодом ошибки 0xc00000d. Однако, если нет, вы можете перейти к следующему решению ниже.

Решение 2. Запустите восстановление при загрузке

Запуск может быть поврежден из-за нарушений, связанных с вашей установкой Windows. Вам нужно создать загрузочный USB или DVD-привод Windows, прежде чем приступить к восстановлению при загрузке. Выполните следующие шаги, чтобы выполнить наш ремонт при запуске:

- Перейдите по этой ссылке, чтобы создать загрузочное устройство для Windows 10.

- Вставьте загрузочный USB или DVD и загрузите Windows с него.

- В окне «Настройка Windows» выберите «язык для установки», «Формат времени и валюты» и «метод клавиатуры или ввода».

- Поэтому нажмите «Восстановить компьютер» и выберите «Устранение неполадок».

- Нажмите «Дополнительные параметры», выберите «Автоматическое восстановление», а затем выберите операционную систему.

- После завершения восстановления следуйте инструкциям на уведомлении для загрузки вашего ПК с Windows.

Решение 3. Используйте командную строку

- После ввода команд нажмите «Enter» и дождитесь завершения процесса.

- Перезагрузите компьютер для загрузки в Windows.

Решение 4. Запустите восстановление системы

Однако вы можете запустить восстановление системы в безопасном режиме, чтобы вернуться к предыдущей точке восстановления в вашей системе до того, как возникла проблема с ошибкой. Вот как это сделать:

- Нажимайте кнопку питания до тех пор, пока компьютер не выключится, а затем нажмите ее еще раз, чтобы включить компьютер.

- Перейдите к опции «Запуск в безопасном режиме» и нажмите «Enter».

- Зайдите в Пуск> Введите восстановление системы и нажмите «Ввод».

- Следуйте инструкциям, чтобы вернуться к определенной точке восстановления.

- Подождите, пока процесс завершится, а затем перезагрузите компьютер.

- ТАКЖЕ ПРОЧИТАЙТЕ : при восстановлении системы не удается извлечь файл/оригинальную копию [FIX]

Решение 5. Замените жесткий диск

Наконец, вам следует подумать о замене жесткого диска вашего компьютера, поскольку он может быть неисправен или поврежден. Однако вам следует извлечь жесткий диск и подключить его к другому компьютеру, чтобы получить доступ к файлам и папкам на компьютере, а также чтобы проверить, загружается ли он с жесткого диска.

Следовательно, решения для кода ошибки ПК 0xc00000d были перечислены выше. Вы можете попробовать исправления в указанном порядке; не стесняйтесь комментировать ниже, если у вас все еще есть проблемы с кодом ошибки 0xc00000d.

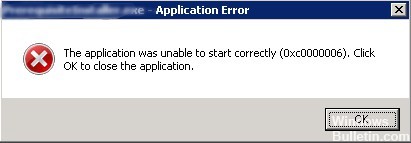

Ошибка 0xc0000006 обычно происходит из-за поврежденных файлов реестра. Это также может быть вызвано определенными вирусными инфекциями. Эта ошибка также может быть вызвана устаревшей драйверы, недостающие файлы DLL и синий экран смерти на вашем компьютере.

0xc0000006 - это код NTSTATUS. Точнее, это STATUS_IN_PAGE_ERROR.

Эти ошибки нередки при попытке запуска исполняемого файла с сетевого тома. По какой-то причине, если есть временная проблема с доступом к сетевому тому, вы можете увидеть эту ошибку. Когда модуль загружен, код физически не загружается, пока он не понадобится. Создается файл, сопоставленный с памятью, и, если требуется определенная страница, он перемещается в физическую память по мере необходимости. Если ваша сеть не соответствует этому требованию, ваше приложение останавливается с STATUS_IN_PAGE_ERROR.

Обычные способы борьбы с ними, среди прочего:

Удаляет конфликтующие программы

Если при запуске установочного файла Windows возникает ошибка 0xc0000006 - вероятно, конфликтуют две одинаковые программы. Поэтому мы должны удалить один из них:

- Откройте «Мой компьютер» и выберите «Изменить или удалить программу».

- В зависимости от приложения, которое вы используете для создания образов дисков, выберите соответствующую программу.

Ноябрьское обновление 2021:

Теперь вы можете предотвратить проблемы с ПК с помощью этого инструмента, например, защитить вас от потери файлов и вредоносных программ. Кроме того, это отличный способ оптимизировать ваш компьютер для достижения максимальной производительности. Программа с легкостью исправляет типичные ошибки, которые могут возникнуть в системах Windows - нет необходимости часами искать и устранять неполадки, если у вас под рукой есть идеальное решение:

![скачать]()

- Введите название программы в меню поиска «Изменить или удалить программу». Вероятно, вы увидите 2 одинаковых файла этой программы (они могут различаться по версиям, форматам и т. Д.).

- Удалите один из них, запустив программу «Удаление программы».

- Установочные файлы Windows открываются в остальной части приложения.

Выполнение сканирования SFC

![]()

Следующая команда выполняет полное сканирование защищенных системных файлов на вашем компьютере и исправляет все файлы, которые вызывают проблемы при работе Windows 10.

Используйте сочетания клавиш Windows + X для открытия меню «Опытный пользователь» и выберите «Командная строка» («Администратор»), поскольку для запуска SFC необходимы права администратора.

В командной строке введите следующую команду и нажмите Enter:

ПФС / SCANNOWИспользование средства просмотра событий

![Просмотр событий]()

Event Viewer - это инструмент Windows, который отображает подробную информацию о важных событиях на вашем компьютере.

Чтобы получить доступ к средству просмотра событий в Windows 8.1, Windows 10 и сервере 2012 R2:

- Щелкните правой кнопкой мыши кнопку «Пуск», выберите «Панель управления»> «Система и безопасность» и дважды щелкните «Администрирование».

- Дважды щелкните Просмотр событий.

- Выберите тип протоколов, которые вы хотите проверить (например, Приложение, Система).

ПРИМЕЧАНИЕ. Чтобы получить доступ к журналам приложений один раз в средстве просмотра событий, перейдите в «Журналы Windows»> «Журналы приложений», см. «Журналы приложений» и «Системные журналы» для информации об ошибках завершения работы.

CCNA, веб-разработчик, ПК для устранения неполадок

Я компьютерный энтузиаст и практикующий ИТ-специалист. У меня за плечами многолетний опыт работы в области компьютерного программирования, устранения неисправностей и ремонта оборудования. Я специализируюсь на веб-разработке и дизайне баз данных. У меня также есть сертификат CCNA для проектирования сетей и устранения неполадок.

Читайте также: