Aircrack ng как пользоваться windows

Обновлено: 03.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Успешно захваченное рукопожатие можно взламывать различными программами. Если вам удалось настроить проприетарные драйверы видеокарты, то, конечно, рекомендуется делать взлом программой Hashcat. Скорость перебора кандидатов в пароли будет на порядок выше.

Если вы хотите делать перебор WPA PSK паролей только силой процессора, то одной из подходящего для этого программ является Aircrack-ng. Из минусов этой программы можно отметить то, что она не использует видеокарту. Ещё большим минусом является отсутствие поддержки масок, правил и других вариантов перебора. Хотя последний недостаток нивелируется тем, что Aircrack-ng может работать в паре с другими программами, которые поддерживают эти самые маски, правила, генерацию паролей на лету.

Ещё одним плюсом программы является то, что она прекрасно работает под Windows.

Простейший вариант использования Aircrack-ng:

Хотя команда простая, поясним, что:

- -w путь_до_словаря — в словаре один кандидат в пароли должен быть расположен на отдельной строке, т. е. один пароль на одну строку.

- -e ТД. После этой опции нужно указать имя точки доступа. Если в файле захвата информация о нескольких точка доступа (а обычно так и бывает, если вы предварительно не сделали очистку этого файла), то Aircrack-ng спросит, для какой ТД нужно взламывать пароль. Т.е. эта опция является необязательной — выбор можно сделать после запуска программы. В качестве альтернативы можно использовать опцию -b, после которой нужно указать MAC адрес ТД.

- рукопожатие.cap — файл с захваченным рукопожатием

Итак, у меня словарь размещён в файле /home/mial/2ndHDD/newrockyou.txt, точка доступа носит имя dlink, а файл рукопожатия называется dlink-02.cap и размещён в текущей рабочей директории, тогда у меня получается команда:

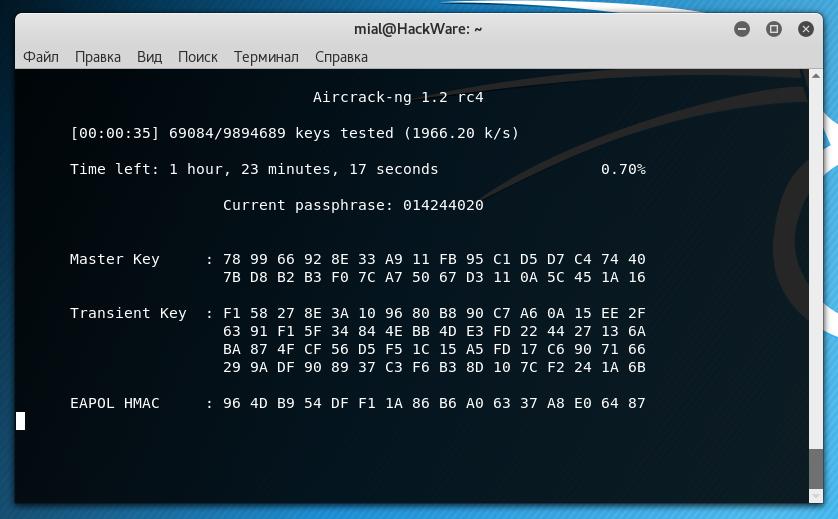

Как видим, все восемь ядер процесса загружены полностью:

Об этом нам говорит надпись KEY FOUND!

Использование в Aircrack-ng паролей, созданных в других программах

Aircrack-ng может работать с любыми программами, выводящими пароли в стандартный вывод. Для этого с опцией -w вместо указания пути до словаря нужно поставить чёрточку (-). А сами пароли передать по трубе (|) из программы-генератора в Aircrack-ng. В общем виде команда выглядит так:

Использование сгенерированных в Hashcat паролей в Aircrack-ng

Для того, чтобы не взламывать пароли, а только показать кандидаты, в Hashcat есть опция --stdout

Также нам нужно указать режим взлома (опция -a) и саму маску.

В итоге команда для показа паролей выглядит так:

Команда передачи сгенерированных паролей из hashcat в aircrack-ng для моих данных выглядит так:

Совместная работа Aircrack-ng и maskprocessor

Программа maskprocessor является частью пакета hashcat. Её предназначение — генерировать кандидаты в пароли по маске. Использовать maskprocessor даже проще, чем саму hashcat, которая без необходимых зависимостей даже не запустится на некоторых системах.

Синтаксис команды очень прост:

Например, для моего подобранного пароля маска могла бы быть pattaya?l?l?l?l Проверим:

Совместная работа Aircrack-ng и statsprocessor

Statsprocessor — это ещё одна программа, которая поставляется с Hashcat. Statsprocessor — это высокопроизводительный генератор слов (словарей), основан на по позиционной атаке Маркова, упакован в отдельный исполняемый файл.

Взлом Wi-Fi в Aircrack-ng с генерируемыми на лету паролями в Crunch

Crunch — генератор словарей с паролями, в которых можно определить стандартную или заданную кодировку. Crunch может создать список слов со всевозможными комбинациями и перестановками в соответствии с заданными критериями. Данные, которые выводит crunch, могут быть отображены на экране, сохранены в файл или переданы в другую программу.

Простой пример использования:

Для моего случая можно было бы сделать так:

Взлом Wi-Fi паролей в Aircrack-ng с John the Ripper

John the Ripper поддерживает вывод кандидатов (опция --stdout), а также различные правила генерации паролей. У John the Ripper свой собственный синтаксис, но в целом можно достичь такого же результата, как и с уже рассмотренными программами. Поэтому если вы больше знакомы с John the Ripper, то можете использовать его в командах вида:

Взлом WPA паролей с Aircrack-ng в Windows

Поскольку пакет Aircrack-ng является кроссплатформенным, то можно делать взлом WPA хендшейка и в Windows. Зайдите на официальный сайт, скачайте версию для Windows, распакуйте скаченный архив.

Перейдите в каталог, где размещён исполнимый файл aircrack-ng-avx.exe (у вас путь будет другим):

Пример запуска взлома:

- -w D:\newrockyou.txt – это путь до словаря;

- -e dlink – выбранная для взлома точка доступа

- dlink-02.cap – файл с захваченным рукопожатием, размещён в той же папке, что и исполнимый файл.

Кстати, вы найдёте три схожих файла:

- aircrack-ng-avx.exe

- aircrack-ng-avx2.exe

- aircrack-ng-sse2.exe

Попробуйте их все – у них будет разная производительность, а некоторые могут не запуститься.

Заключение

Aircrack-ng хорошо комбинируется с генераторами паролей и способна работать под Windows. Тем не менее, намного больших результатов можно получить взламывая пароль используя графическую карту.

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

В моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

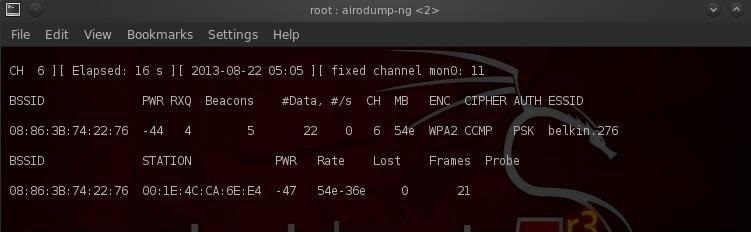

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

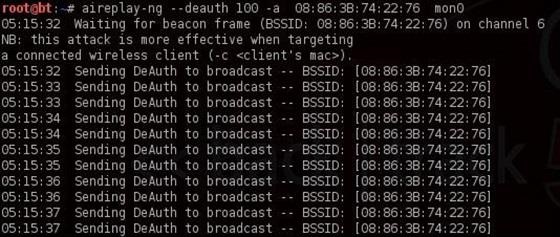

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

Что это за программа

Обычно под данным названием понимается набор сетевых программ, предназначенных для обнаружения, анализа, перехвата и взлома беспроводных сетей и соответствующего сетевого трафика. С помощью инструментария, представленного в данном пакете, можно взламывать протоколы безопасности WEP и WPA/WPA2-PSK, тестировать беспроводные сети на уязвимость к внешним атакам (penetration test), проводить проверку стойкости сети и так далее.

Aircrack-NG работает с большинством популярных ОС (Виндовс, Юникс, Линукс, Мак ОС), обладая также версией для мобильных платформ (Android, Symbian, iOS).

Указанный продукт представлен в двух основных вариантах:

- Консольном (для более опытных пользователей и специалистов);

- Графическом (GUI) – удобный графический формат;

При этом работа даже с более простым GUI-вариантом предполагает предварительную подготовку пользователя. Необходимо разобраться с понятийным аппаратом, уяснить специфику алгоритмов шифрования WEP, WPA и WPA2, ознакомиться с вспомогательными программами, которые помогут нам во взломе (к примеру, с комплементарным приложением CommView) и так далее. В статье я расскажу об использовании расшифровщика перехваченного трафика Aircrack-NG.

Знакомимся с интерфейсом программы

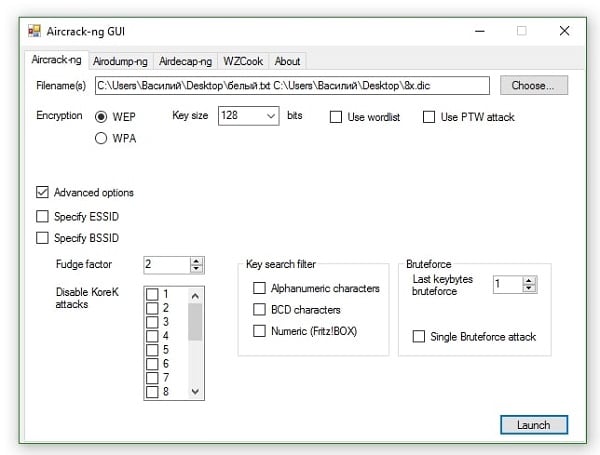

Вам откроется окно программы с пятью основными вкладками:

- «Aircrack-ng» позволяет взламывать ключи WEP и WPA путём перебора паролей в файле-словаре;

- «Airodump-ng» являет собой анализатор трафика, может помещать трафик в файлы IVS или PCAP, показывает информацию о сетях;

- «Airdecap-ng» поможет в расшифровке перехваченного трафика при заранее известном ключе;

- «WZCook» поможет в восстановлении ключей WEP, отображает PMK (Pairwise Master Key) и так далее.

- «About» расскажет нам о текущей версии приложения и специфике улучшений программы.

Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

Разберём на простом примере алгоритм взлома пароля соседской вай-фай сети, которая зашифрована протоколом WPA (ныне наиболее популярен) используя Эйркрек-НГ. Для этого выполните следующее:

- Запустите программу, перейдите в первую вкладку «Aircrack-ng»;

- В строке «Filenames» указываем путь к файлу дампа с перехваченными пакетами (данный файл можно получить, использовав, к примеру, программу «CommView for WiFi»);

- В «Encryption» (шифрование) выбираем «WPA»;

- В строке «Wordlist» указываем путь к файлу, содержащему огромную базу вариантов паролей (его можно поискать в сети);

- Ставим галочку в «Advanced option» (Дополнительные опции);

- Ставим галочку в «Specify ESSID» и указываем там имя взламываемой нами Wi-Fi сети;

- Теперь ставим галочку в «Specify BSSID», и в открывшейся строке указываем MAC-адрес сети (с ним поможет та же «CommView for WiFi», во вкладке «Узлы» которой необходимо кликнуть правой клавишей мыши на нужной нам сети и выбрать в появившемся меню «Копировать MAC-адрес»);

- Затем кликаем на кнопку «Launch» (запуск) внизу и ждём нахождения правильного пароля. В зависимости от сложности пароля время поиска может занять от нескольких минут до 5-10 часов (а то и более).

Надеюсь вы поняли как пользоваться программой, и сумели взломать точку доступа.

Видео инструкция использования программы

Рассмотрев вопрос о том, как работать с Aircrack-NG, обращаем внимание читателя, что полноценное использование указанного продукта, который, de facto, работает на принципах брутфорса, невозможно без дополняющих его функционал сторонних программ (уровня «CommView for WiFi»). Удачный же взлом паролей к сторонним Wi-Fi сетей требует регулярных практических упражнений, позволяющих развивать и совершенствовать свои знания, умения и навыки в выбранном деле (в данном случае, хакинге). Дорогу, как известно, осилит лишь идущий.

Список инструментов для тестирования на проникновение и их описание

Описание aircrack-ng

Aircrack-ng — это программа по взлому ключей 802.11 WEP и WPA/WPA2-PSK.

Aircrack-ng может восстановить WEP ключ, как только будет захвачено достаточно зашифрованных пакетов в программе airodump-ng. Эта часть набора aircrack-ng определяет WEP ключ используя два фундаментальных метода. Первый метод — посредством подхода PTW (Pyshkin, Tews, Weinmann). Метод взлома по умолчанию — это PTW. Он делается в две стадии. На первом этапе aircrack-ng использует только ARP пакеты. Если ключ не найден, тогда она использует все пакеты в захвате. Пожалуйста помните, что не все пакеты могут быть использованы для PTW метода. Важное ограничение в том, что атака PTW в настоящее время может взломать только 40- и 104-битные WEP ключи. Главное преимущество подхода PTW в том, что требуется совсем немного пакетов данных для взлома WEP ключа. Второй метод — это метод FMS/KoreK. Метод FMS/KoreK включает различные статистические атаки для раскрытия WEP ключа и использует их в комбинации с брутфорсингом.

Дополнительно для обнаружения WEP ключа программа предлагает атаку по словарю.

Для взлома паролей WPA/WPA2 используется только метод атаки по словарю. Для значительного ускорения обработки WPA/WPA2 ключа включена поддержка SSE2 . В качестве ввода требуется «четырёхэтапное рукопожатие». Полное WPA рукопожатие состоит из четырёх пакетов. Тем не менее, aircrack-ng способен успешно работать даже с двумя пакетами. EAPOL пакеты (2 и 3) или пакеты (3 и 4) рассматриваются как полное рукопожатие.

Автор: Thomas d’Otreppe, Первоначальная работа: Christophe Devine

Справка по aircrack-ng

Руководство по aircrack-ng

Общие опции:

-a <amode>

Режим атаки брутфорсом, 1 или wep для WEP и 2 или wpa для WPA-PSK.

-e <essid>

Выбрать целевую сеть, основываясь на ESSID. Эта опция также требуется для взлома WPA если SSID скрыт.

-b <bssid> или --bssid <bssid>

Выбрать целевую сеть основываясь на MAC адресе.

-p <nbcpu>

Установить количество используемых CPU (доступно только на SMP системах). По умолчанию, используются все доступные CPU.

-q

Если указан этот ключ, то информация о состоянии не отображается.

-C <macs> или --combine <macs>

Объединить эти MAC адреса ТД (разделённые запятой) в один виртуальный.

-l <файл>

Записать ключ в файл.

-E <файл>

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

Опции статичного взлома WEP:

-c

Поиск только буквенно-цифровых символов.

-t

Поиск только бинарно-закодированных десятеричных символов.

-h

Поиск числа ключа для Fritz!BOX

-d <mask> или --debug <mask>

Указать маску ключа. Например: A1:XX:CF

-m <maddr>

Сохранять только IV пришедшие из пакетов, которые соответствуют этому MAC адресу. Альтернативно, используйте -m ff:ff:ff:ff:ff:ff для использования всех и каждого IV, независимо от сети (это отключает фильтрацию ESSID и BSSID).

-n <nbits>

Указать длину ключа: 64 или 40-бит WEP, 128 или 104-бит WEP, и т.д., до 512 бит длины. Значение по умолчанию это 128.

-i <индекс>

Сохранять только IV, которые имеют ключевой индекс (от 1 до 4). Поведение по умолчанию — игнорировать ключевой индекс в пакетах и использовать IV независимо от него.

-f <fudge>

По умолчанию этот параметр установлен в 2. Используйте более высокую величину для увеличения уровня брутфорса: взлом займёт больше времени, но с большей вероятностью на успех.

-k <korek>

-x или -x0

Отключить брутфорс последних keybytes (не рекомендуется)

-x1

Включить брутфорсинг последнего keybyte (по умолчанию)

-x2

Включить брутфорсинг последних двух keybytes.

-X

Отключить многопоточный брутфорсинг (только SMP).

-s

Показать ASCII версию ключа в правой части экрана.

-y

Это экспериментальная атака единичного брутфорса, которую следуют использовать когда стандартный режим атаки терпит неудачу с более чем одним миллионом IV.

-z

Использовать PTW (Andrei Pyshkin, Erik Tews и Ralf-Philipp Weinmann) атаку (атака по умолчанию).

-P <число> или --ptw-debug <число>

Отладка PTW: 1 Отключить klein, 2 PTW.

-K

Использовать атаки KoreK вместо PTW.

-D или --wep-decloak

Использовать режим раскрытия WEP.

-1 или --oneshot

запустить только 1 попытку для взлома ключа с PTW

-M <число>

Задать максимальное число IV которое использовать

Опции взлома WEP и WPA-PSK

-w <words>

-N <файл> или --new-session <файл>

Создать новую сессию взлома. Она позволяет прерывать процесс взлома (брут-форс) пароля и затем вновь запускать с места остановки (используя -R или --restore-session). Файлы статуса сохраняются каждые 5 минут.

Она не перезаписывает существующий файл сессии.

-R <файл> или --restore-session <файл>

Восстановить и продолжить ранее сохранённую сессию взлома. Этот параметр должен использоваться один, другие параметры не должны быть указаны при запуске aircrack-ng (вся необходимая информация присутствует в файле сессии).

Опции взлома WPA-PSK:

-E <файл>

Создать файл проекта Elcomsoft Wireless Security Auditor (EWSA) v3.02.

-j <файл>

Создать файл захвата Hashcat v3.6+ (HCCAPX).

-J <файл>

Создать файл захвата Hashcat (HCCAP).

-S

тест скорости взлома WPA.

-Z <секунды>

Продолжительность теста скорости взлома WPA в секундах.

-r <базаданных>

SIMD selection:

--simd=<option>

Aircrack-ng автоматически загружает и использует самую быструю оптимизацию на основе инструкций, доступных для вашего CPU. Эта опция позволяет принудительно выбрать другую оптимизацию. Выборы зависят от вашего центрального процессора, в общей сложности доступны следущие варианты, которые могут быть скомпилированы независимо от типа CPU: generic, sse2, avx, avx2, avx512, neon, asimd, altivec, power8.

--simd-list

Показывает список доступных SIMD архитектур, разделённых символом пробела. Aircrack-ng автоматически выбирает самую быструю оптимизацию и поэтому эта опция нужна не часто. Случаями использования могут быть в целях тестирования, когда "более низкая" оптимизация, такая как "generic", является более быстрой, чем выбранная автоматически. Перед принудительным включением архитектуры SIMD, убедитесь, что инструкции поддерживаются вашим CPU, для этого используйте -u.

Другие опции:

-H или --help

-u или --cpu-detect

Обеспечивает информации о количестве CPU и поддержке MMX/SSE

Примеры запуска aircrack-ng

Использовать файл словаря (-w newrockyou.txt), для взлома рукопожатия, содержащегося в файле (capture-01.cap):

Установка aircrack-ng

Программа предустановлена в Kali Linux.

Установка в другие операционные системы

Эта программа из пакета Aircrack-ng. Т.е. для её установки нужно установить Aircrack-ng.

При помощи данного приложения можно качественно оценить безопасность беспроводной сети. Как пользоваться программой, мы рассмотрим ниже, а в самом конце странички пользователь получит возможность бесплатно скачать последнюю версию Aircrack-ng 1.6.0 через торрент.

Описание и возможности

Так как версии приложения на русском языке пока нет, разберемся, как с ним работать, чтобы у вас не возникало вопросов. Перед этим давайте рассмотрим основные возможности инструмента для проверки безопасности Wi-Fi.

- Мониторинг. Мы можем отслеживать передаваемые в беспроводной сети пакеты, а потом экспортировать полученные результаты в специальный текстовый файл. В дальнейшем эти данные могут быть использованы для проверки сторонним ОП.

- Атака. Беспроводная сеть проверяется на наличие уязвимостей при сторонней атаке. Производится анализ деаутентификации, наличия поддельных точек доступа и так далее.

- Тестирование. Отслеживание безопасности драйвера, используемого для работы беспроводного модуля.

- Взлом. Оценивается безопасность, обеспеченная протоколами WEP и WPA PSK 1 и 2 версией.

Теперь переходим непосредственно к инструкции по работе с программой. Рассмотрим, как бесплатно скачать и установить Aircrack-ng 1.6.0, а также как пользоваться приложением.

Как пользоваться

Так как данная программа даже не требует установки в традиционном ее понимание, речь пойдет о запуске и использовании.

Внимание: подобного рода софт предназначен для оценки безопасности беспроводной сети. Ни в коем случае не используйте ПО для взлома!

Загрузка и установка

Опустившись в самый конец страницы, мы скачиваем архив с нужным исполняемым файлом. После этого переходим к его запуску:

- Распаковав приложение, делаем двойной левый клик и таким образом запускаем программу.

- Откроется еще одно небольшое окошко, в котором пользователю нужно будет утвердить доступ к полномочиям администратора. Жмем «Да».

Готово. Программа запущена и теперь мы можем переходить к работе с ней.

Инструкция по работе

Весь пользовательский интерфейс для удобства поделен на вкладки. Переключаясь от одной к другой, мы вызываем те или иные функции. Таким образом и оценивается безопасность беспроводной сети.

Более детально ознакомиться с программой и научиться ею правильно пользоваться можно, перейдя ниже и запустив воспроизведение обучающего ролика.

Достоинства и недостатки

Также давайте рассмотрим положительные и отрицательные особенности приложения, учитывая большое количество его аналогов.

- Простота пользовательского интерфейса.

- Большое количество различных инструментов для анализа беспроводной сети.

- Отличное быстродействие и отсутствие необходимости установки.

- К сожалению, русской версии Aircrack-ng пока не существует.

Похожие приложения

Предлагаем ознакомиться со списком аналогов, которые точно так же, как и наше ПО, могут тестировать беспроводную сеть на предмет отсутствия безопасности:

- Acrylic WiFi.

- Cain & Abel.

- Ekahau HeatMapper.

- Homedale.

- LizardSystems WiFi Scanner.

- NetSpot.

- WirelessNetView.

Системные требования

Как уже было сказано, утилита отличается минимальными системными требованиями и может с легкостью работать на любом ПК/ноутбуке.

- Центральный процессор: 1 ГГц.

- Оперативная память: 1 Гб.

- Пространство на жестком диске: 15 Мб.

- Платформа: Microsoft Windows 32/64 Bit.

Теперь вы можете переходить к скачиванию приложения и его установке согласно нашей инструкции.

Видеообзор

Данное видео поможет быстрее разобраться с программой и научиться ею правильно пользоваться.

Вопросы и ответы

На этом наша статья завершена, так как вы знаете, каким образом можно оценить безопасность беспроводной сети при помощи утилиты Aircrack-ng. В случае возникновения каких-либо вопросов обязательно переходите ниже и при помощи формы обратной связи обращайтесь в поддержку сайта.

Читайте также: