Airmon ng windows как пользоваться

Обновлено: 05.07.2024

В первой части серии о взломе Wi-Fi мы обсудили основные термины и технологии, связанные с Wi-Fi. Теперь, когда у вас есть четкое представление о том, что такое Wi-Fi и как он работает, мы можем начать углубляться в более продвинутые темы о том, как взломать Wi-Fi.

Дисклеймер

Автор материала не несет ответственности за действия, совершенные третьими лицами. Данный материал предоставлен исключительно для ознакомления и не является призывом к действию.

В этой статье мы рассмотрим лучшее в мире программное обеспечение для взлома Wi-Fi aircrack-ng . Мы будем использовать aircrack-ng практически во всех последующих атаках, поэтому я думаю, что было бы разумно начать с некоторых основ того, что включено и как все использовать.

Для этого нам понадобится совместимый адаптер беспроводной сети. Ознакомьтесь с самым популярным адаптером для начинающих здесь.

Во-первых, aircrack-ng - это не отдельный инструмент, а набор инструментов для манипулирования и взлома сетей Wi-Fi. В этом наборе есть инструмент aircrack для взлома паролей. Кроме того, aircrack-ng способен выполнять DOS-атаки, поднимать мошеннические точки и многое другое.

Итак, начнем с пакета aircrack-ng!

ng означает новое поколение , так как aircrack-ng заменяет старый под названием aircrack , который больше не поддерживаются.

Шаг 1 iwconfig

Прежде чем мы начнем с aircrcak-ng , мы должны убедиться, что Kali Linux распознает ваш беспроводной адаптер. Мы можем сделать это в любой системе Linux, набрав:

Здесь мы видим, что Kali распознает мою беспроводную USB-карту и сообщает, что она поддерживает стандарт 802.11bgn, что ESSID выключен, что режим управления и т. Д.

Хорошо, теперь мы готовы начать использовать aircrack-ng.

Шаг 2 Airmon-ng

Первый инструмент, который мы рассмотрим и который понадобится практически во всех случаях взлома WiFi, - это airmon-ng , который превращает нашу карту в карту с неразборчивым режимом. Это означает, что наша карта будет слушать вообще все.

Ну, это почти правильно. Когда наша сетевая карта находится в беспорядочном режиме, это означает, что она может видеть и получать весь сетевой трафик. Как правило, сетевые карты будут получать только пакеты, предназначенные для них (как определено MAC-адресом сетевой карты), но с помощью airmon-ng он будет получать весь беспроводной трафик, предназначенный для нас или нет.

Мы можем запустить этот инструмент, набрав airmon-ng , действие (запуск / остановка), а затем интерфейс (mon0):

Airmon-ng отвечает ключевой информацией о нашем беспроводном адаптере, включая чипсет и драйвер. Самое главное, обратите внимание, что оно изменило обозначение нашего беспроводного адаптера с wlan1 на mon0.

Шаг 3 Airodump-ng

Следующий инструмент из набора aircrack-ng , который нам понадобится, это airodump-ng , который позволяет нам захватывать пакеты. Это особенно полезно при взломе пароля.

Мы активируем этот инструмент, набрав команду airodump-ng и переименованный интерфейс монитора (mon0):

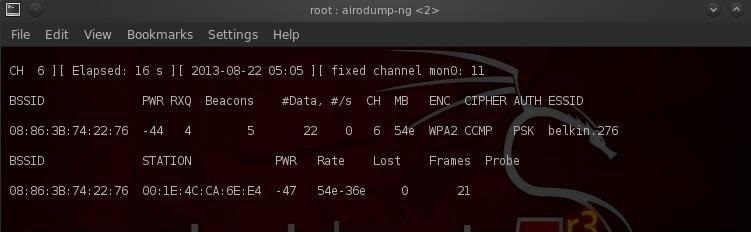

Как мы можем видеть на скриншоте выше, airodump-ng отображает все AP (точки доступа) в пределах диапазона с их BSSID (MAC-адресом), их мощностью, количеством кадров маяка, количеством пакетов данных, каналом, скоростью, методом шифрования, типом используемого шифра, используемый метод аутентификации и, наконец, ESSID.

Для наших целей взлома WiFi наиболее важными полями будут BSSID и канал.

Шаг 4 Aircrack-Ng

Aircrack-ng - это основное приложение из пакета aircrack-ng , которое используется для взлома паролей. Он способен использовать статистические методы для взлома WEP и словарных взломов для WPA и WPA2 после захвата рукопожатия WPA.

Шаг 5 Aireplay-Ng

Aireplay-ng - еще один мощный инструмент в нашем арсенале aircrack-ng , и его можно использовать для генерации или ускорения трафика на точке доступа. Это может быть особенно полезно при таких атаках, как атака deauth, которая удаляет всех пользователей точки доступа, атаки с использованием паролей WEP и WPA2, а также атаки ARP-инъекций и повторного воспроизведения.

Aireplay-ng может получать пакеты из двух источников:

- Прямой поток пакетов или

- Предварительно захваченный файл pcap

Файл pcap - это стандартный тип файла, связанный с такими инструментами захвата пакетов, как libpcap и winpcap. Если вы когда-либо использовали Wireshark, вы, скорее всего, работали с файлами pcap.

На приведенном выше первой половины экрана справки aireplay-ng мы видим, что aireplay может фильтровать по BSSID точки доступа, MAC-адресу источника или получателя, минимальной и максимальной длины пакета и т.д. Если прокручиваем экран справки вниз, видим некоторые варианты атаки, используя aireplay-ng:

Они включают в себя deauth, fake deauth, интерактивный, arpreplay (необходимый для быстрого взлома WEP), chopchop (форма статистического метода для дешифрования WEP-пакетов без взлома пароля), фрагмент, caffe latte (атакующий на стороне клиента) и другие.

Эти четыре инструмента из пакета aircrack-ng являются нашими рабочими лошадками для взлома Wi-Fi. Мы будем использовать каждый из них почти во всех взломах. Некоторые из наших более хак-специфичных инструментов включают airdecap-ng, airtun-ng, airolib-ng и airbase-ng. Давайте кратко рассмотрим каждый из них.

Шаг 6 Airdecap-ng

Airdecap-ng позволяет нам расшифровывать беспроводной трафик после взлома ключа. Другими словами, когда у нас есть ключ на беспроводной точке доступа, мы можем не только использовать полосу пропускания на точке доступа, но и с помощью airdecap-ng мы можем расшифровать трафик каждого на точке доступа и посмотреть все, что они делают (ключ используется как для доступа, так и для шифрования).

Шаг 7 Airtun-ng

Airtun-ng является создателем интерфейса виртуального туннеля. Мы можем использовать airtun-ng для настройки IDS в беспроводном трафике для обнаружения вредоносного или другого трафика в точке беспроводного доступа. Итак, если мы хотим получить предупреждение о конкретном типе трафика, мы можем использовать airtun-ng для настройки виртуального туннеля, который подключается к IDS, например Snort.

Шаг 8 Airolib-ng

Airolib-ng хранит или управляет ESSID (именем точки доступа) и списками паролей, которые помогут ускорить взлом паролей WPA / WPA2.

Шаг 9 Airbase-ng

Airbase-ng позволяет нам превратить наш ноутбук и беспроводную карту в точку доступа. Это может быть особенно полезно при выполнении мошеннической точки доступа или атак злых двойников. По сути, airbase-ng позволяет нам атаковать клиентов, а не точку доступа, и побуждает клиентов связываться с нами, а не с реальной точкой доступа.

Вот и все

Это основные инструменты из пакета aircrack-ng, которые мы будем использовать при изучении взлома Wi-F. Есть и другие инструменты, но именно на этих мы будем фокусироваться.

В начале 1990-х годов, когда Wi-Fi только появился, был создан алгоритм Wired Equivalent Privacy, который должен был обеспечивать конфиденциальность Wi-Fi сетей. Однако, WEP оказался неэффективным алгоритмом защиты, который легко взломать.

На смену пришел новый алгоритм защиты Wi-Fi Protected Access II, который сегодня применяют большинство точек доступа Wi-Fi. WPA2 использует алгоритм шифрования, AES, взломать который крайне сложно.

А где же уязвимость?

Недостаток WPA2 заключается в том, что зашифрованный пароль передается при подключении пользователей во время так называемого 4-way handshake (4-х стороннего рукопожатия). Если мы поймаем handshake, то узнаем зашифрованный пароль и нам останется лишь расшифровать его. Для этой цели мы воспользуемся aircrack-ng.

Так как же взломать?

Шаг 1. Определяем интерфейс

Для начала нужно узнать, какой сетевой интерфейс нам нужен, для этого вводим команду:

В моем случае всего три интерфейса, два из которых не имеют беспроводных расширений (no wireless extensions). Поэтому нас интересует только wlan0.

Шаг 2. Переводим сетевой адаптер в режим мониторинга

Перевод сетевого адаптера в режим мониторинга позволит нам видеть беспроводной трафик, подходящий рядом с нами. Для того чтобы сделать это, вводим команду:

Обратите внимание, что airmon-ng переименовал ваш интерфейс (у меня он стал называться mon0, но вам, все же, стоит проверить).

Шаг 3. Перехватываем трафик

Теперь, когда наш сетевой адаптер находится в режиме мониторинга, мы можем захватить, подходящий мимо нас трафик, используя команду airodump-ng. Вводим:

Обратите внимание, что все видимые точки доступа перечислены в верхней части экрана, а клиенты — в нижней части экрана.

Шаг 4. Концентрируем перехват на конкретной точке доступа.

Наш следующий шаг — сосредоточить наши усилия на одной из точек доступа и на ее канале. Нас интересует BSSID и номер канала точки доступа, которую мы будем взламывать. Давайте откроем еще один терминал и введем:

- 08:86:30:74:22:76 BSSID точки доступа

- -c 6 канал на котором работает точка доступа Wi-Fi

- WPAcrack файл в который запишется handshake

- mon0 сетевой адаптер в режиме мониторинга

Шаг 5. Получение handshake

Чтобы захватить зашифрованный пароль, нам нужно, чтобы клиент прошел аутентификацию (подключился к Wi-Fi). Если он уже аутентифицирован, мы можем его деаутентифицировать (отключить), тогда система автоматически повторно аутентифицируется (подключится), в результате чего мы можем получить зашифрованный пароль.

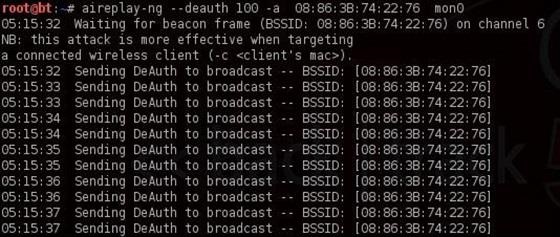

То есть нам просто нужно отключить подключенных пользователей, чтобы они подключились снова. Для этого открываем ещё один терминал и вводим:

- 100 количество пользователей, которые будут деаутентифицированы

- 08:86:30:74:22:76 BSSID точки доступа

- mon0 сетевой адаптер

Обратите внимание на верхнюю строку справа, airodump-ng вывел: «Handshake WPA». То есть, мы успешно захватили зашифрованный пароль! Это первый шаг к успеху!

Шаг 6. Подбираем пароль

Теперь, когда у нас есть зашифрованный пароль в нашем файле WPAcrack, мы можем запустить подбор пароля. Но для этого нам нужно иметь список с паролями которые мы хотим использовать. Найти такой список можно за 5 минут в Гугле. Я, же, буду использовать список паролей по умолчанию, включенный в aircrack-ng: BackTrack darkcOde.

Открываем новый терминал и вводим:

- WPAcrack-01.cap файл в который мы записывали handshake (airodump-ng приписал в конце -01.cap)

- /pentest/passwords/wordlist/darkc0de абсолютный путь к списку паролей

Сколько времени это займёт?

Этот процесс может занять много времени. Все зависит от длины вашего списка паролей, вы можете ждать от нескольких минут до нескольких дней. На моем двухъядерном процессоре Intel aircrack-ng подбирает чуть более 800 паролей в секунду.

Когда пароль будет найден, он появится на вашем экране. Будет ли подбор пароля успешным или нет, зависит от вашего списка. Если у вас не получилось подобрать пароль по одному списку, не отчаивайтесь, попробуйте другой.

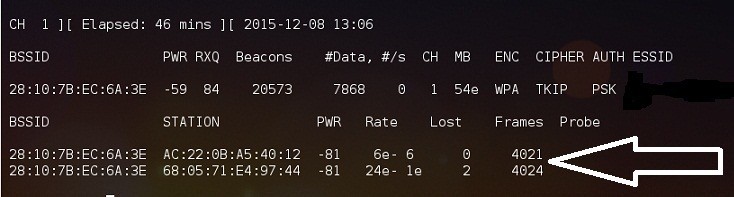

Продолжаем доламывать начатое. В предыдущей статье хакер подобрался вплотную к расшифровке пароля беспроводной точки доступа жертвы. Посмотрим, как в дешифрировании будет работать программа airodump-ng .

CРАЗУ ПРО НЮАНСЫ.

терминал, опять же, выведет окно:

Обратите внимание, нижняя часть интерфейса утилиты (см. по стрелочке на рисунке) содержит в себе 2 строки, из которых следует, что в данный момент к беспроводной точке доступа жертвы подключены два устройства. Что это: смартфоны, планшеты или ноутбук, нам неизвестно, да и незачем.. Но airodump-ng показывает нам их mac адреса. Это-то хакеру и нужно.

Утилита запущена, но всматриваться в окно терминала смысла пока нет.

WPA handshake: mac адрес-жертвы

Ждать очень часто приходится долго. Количество пакетов должно быть достаточным, но самое главное это именно вот такой результат:

Это и есть промежуточная (но не конечная) цель проекта. Не получается? Рассмотрим типичные проблемы (об этом знают лучше сами изобретатели утилиты, я расскажу про известные мне).

Окно терминала перехвата пакетов не выключать до появления WPA handshake !

Все дополнительные команды вводятся в новом окне терминала!

- Запущенной airodump мешают некоторые запущенные службы в самой кали линукс . Их список появляется на одном из этапов взлома при запуске утилиты перевода модема в режим мониторинга (см. статью Перехват пакетов), причём на список этих служб можно взглянуть, не отходя от кассы. Откройте ещё одно окно терминала и наберите уже известную команду

Если не получается и после, остановите остальные.

Вся суть работы деидентификатора в следующей команде (опять же применимо к моему случаю, открывается в новом окне терминала; обратите внимание,что mac адреса роутера и клиента жертвы в этом примере уже другие и взяты из следующей статьи):

Итак, WPA handshake на месте, четыре файла в указанной вами папке или папке по умолчанию (в Домашней). Выведем список файлов на экран. В новом окне терминала откройте список сохранённых файлов командой ls . Ключ в файле под названием имя-файла.cap (у меня 22-01.cap, если вы помните по предыдущей статье) в папке root (по умолчанию):

тут же введите команду:

Возможно сейчас вас встретит ошибка

Please specify a dictionary (option -w)

Она означает, что версия aircrack-ng в вашей кали своего словаря не содержит, либо, при быстром окончании работы утилиты, с малым по объёму. Укажите к скачанному словарю путь на манер (если он сохранён, допустим, на Рабочем столе) более полной командой:

Вот как это выглядит в идеале взлом WiFi при помощи airodump и aircrack:

Что это за программа

Обычно под данным названием понимается набор сетевых программ, предназначенных для обнаружения, анализа, перехвата и взлома беспроводных сетей и соответствующего сетевого трафика. С помощью инструментария, представленного в данном пакете, можно взламывать протоколы безопасности WEP и WPA/WPA2-PSK, тестировать беспроводные сети на уязвимость к внешним атакам (penetration test), проводить проверку стойкости сети и так далее.

Aircrack-NG работает с большинством популярных ОС (Виндовс, Юникс, Линукс, Мак ОС), обладая также версией для мобильных платформ (Android, Symbian, iOS).

Указанный продукт представлен в двух основных вариантах:

- Консольном (для более опытных пользователей и специалистов);

- Графическом (GUI) – удобный графический формат;

При этом работа даже с более простым GUI-вариантом предполагает предварительную подготовку пользователя. Необходимо разобраться с понятийным аппаратом, уяснить специфику алгоритмов шифрования WEP, WPA и WPA2, ознакомиться с вспомогательными программами, которые помогут нам во взломе (к примеру, с комплементарным приложением CommView) и так далее. В статье я расскажу об использовании расшифровщика перехваченного трафика Aircrack-NG.

Знакомимся с интерфейсом программы

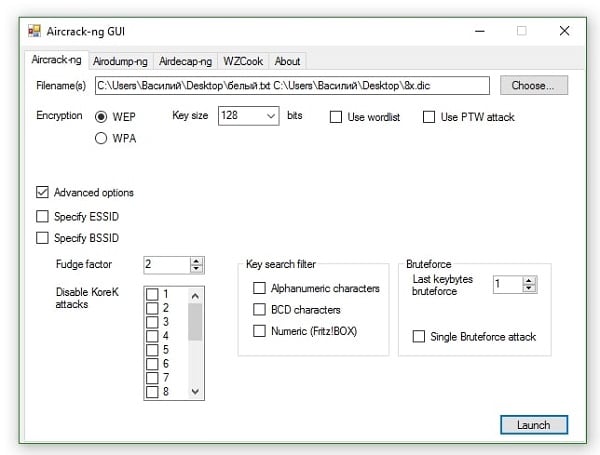

Вам откроется окно программы с пятью основными вкладками:

- «Aircrack-ng» позволяет взламывать ключи WEP и WPA путём перебора паролей в файле-словаре;

- «Airodump-ng» являет собой анализатор трафика, может помещать трафик в файлы IVS или PCAP, показывает информацию о сетях;

- «Airdecap-ng» поможет в расшифровке перехваченного трафика при заранее известном ключе;

- «WZCook» поможет в восстановлении ключей WEP, отображает PMK (Pairwise Master Key) и так далее.

- «About» расскажет нам о текущей версии приложения и специфике улучшений программы.

Как задействовать Aircrack-ng для взлома пароль к Wi-Fi

Разберём на простом примере алгоритм взлома пароля соседской вай-фай сети, которая зашифрована протоколом WPA (ныне наиболее популярен) используя Эйркрек-НГ. Для этого выполните следующее:

- Запустите программу, перейдите в первую вкладку «Aircrack-ng»;

- В строке «Filenames» указываем путь к файлу дампа с перехваченными пакетами (данный файл можно получить, использовав, к примеру, программу «CommView for WiFi»);

- В «Encryption» (шифрование) выбираем «WPA»;

- В строке «Wordlist» указываем путь к файлу, содержащему огромную базу вариантов паролей (его можно поискать в сети);

- Ставим галочку в «Advanced option» (Дополнительные опции);

- Ставим галочку в «Specify ESSID» и указываем там имя взламываемой нами Wi-Fi сети;

- Теперь ставим галочку в «Specify BSSID», и в открывшейся строке указываем MAC-адрес сети (с ним поможет та же «CommView for WiFi», во вкладке «Узлы» которой необходимо кликнуть правой клавишей мыши на нужной нам сети и выбрать в появившемся меню «Копировать MAC-адрес»);

- Затем кликаем на кнопку «Launch» (запуск) внизу и ждём нахождения правильного пароля. В зависимости от сложности пароля время поиска может занять от нескольких минут до 5-10 часов (а то и более).

Надеюсь вы поняли как пользоваться программой, и сумели взломать точку доступа.

Видео инструкция использования программы

Рассмотрев вопрос о том, как работать с Aircrack-NG, обращаем внимание читателя, что полноценное использование указанного продукта, который, de facto, работает на принципах брутфорса, невозможно без дополняющих его функционал сторонних программ (уровня «CommView for WiFi»). Удачный же взлом паролей к сторонним Wi-Fi сетей требует регулярных практических упражнений, позволяющих развивать и совершенствовать свои знания, умения и навыки в выбранном деле (в данном случае, хакинге). Дорогу, как известно, осилит лишь идущий.

Читайте также: