Аналог active directory в linux

Обновлено: 05.07.2024

Серьёзной проблемой, с которой сталкиваются компьютерные пользователи, является проблема конфиденциальности, а для руководителей и владельцев бизнеса важность этого вопроса особенно высока.

Есть немало возможностей по обеспечению конфиденциальности в операционной системе Windows. Однако если вы желаете добиться того, чтобы ваш сервер был надёжно защищён от посторонних людей, то нужно применять Microsoft AD — во всяком случае, в большинстве фирм выбирают именно этот вариант. Её наличие позволяет сделать так, что система будет доступна только вам и вашим работникам.

MAD представляет собой базу данных, разработанную компанией Microsoft. Вам требуется получение доступа к Microsoft Active Directory на компьютере, управляемом Windows Server, и она станет выполнять функции доменного контроллера. Всем сетевым пользователям придётся обращаться к этому контроллеру для получения входа в систему.

Здесь мы поговорим о десяти лучших альтернативах, которые разработчики распространяют бесплатно.

RazDC

Первым приложением этого ТОПа является программа RazDC. Она безопасна, легковесна, проста, бесплатна и предназначена для ОС Linux.

ПО интегрируется с MAD и имеет несложный интерфейс, подстраивающийся под все размеры экранов. Минусом программы является то, что она уступает в мощности прочим ПО из этой подборки. Однако если вы заинтересованы в легковесной альтернативе MAD, то рекомендуется использовать именно RazDC.

Apache Directory Studio

Данная программа имеет открытый код, в основе которого лежат сертифицированные серверы каталогов Java и LDAPv3. ADS может поддерживать Eclipse, KerberosV5 и др.

У вас есть возможность найти эту программу на официальном сайте, где она доступна для бесплатного скачивания. Но чтобы она работала, требуется наличие на компьютере не только ОС Windows, но и Java — как минимум одиннадцатой версии. Это ПО вы можете скачать с AdoptOpenJDK.

OpenLDAP

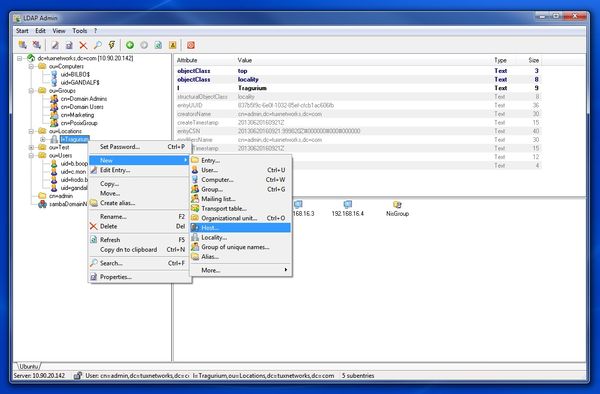

Это очередная бесплатная программа, имеющая открытый код и способная быть заменителем Microsoft AD. В её основе лежит легковесный протокол доступа к каталогу (LDAP). С помощью этой программы вы превращаетесь в администратора БД LDAP и получаете возможность для поиска, изменения, создания и удаления из неё любых элементов.

Пользоваться открытой реализацией LDAP несложно. Можно скачать и поставить программу на своё устройство с Windows, а потом применять следующие опции: управлять паролями, экспортировать и импортировать LDIF, просматривать схемы. И это лишь часть опций, обеспечивающих защиту ваших данных.

JXplorer

Если вам требуется межплатформенное решение, заменяющее программу MAD, присмотритесь к достаточно гибкому и просто настраиваемому ПО JXplorer. Оно работает под самыми разными операционными системами.

Программа создана на JAVA и обладает настраиваемым HTML-шаблоном. Она подходит для поиска, чтения и редактирования любого каталога LDAP посредством сервисов DSML и LDAP.

Есть два варианта программы — корпоративный и бесплатный. Для начала лучше попробуйте бесплатный вариант, и если решите, что без каких-то дополнительных опций вам не обойтись, то смело переходите на корпоративный.

FreeIPA

Программа создана фирмой Rad Har и считается очень хорошей альтернативой MAD для гаджетов под управлением Unix и Linux. Разработчики наделили данное ПО многими функциями продукта от Microsoft.

Программа обладает простым интерфейсом. Её ключевая опция — возможность управлять данными, связанными с безопасностью. Если у вас операционная система на базе Unix, то FreeIPA — это лучшая альтернатива MAD.

Samba

Сегодня рынок предлагает не очень много активных каталогов, предоставляющих возможность для создания БД на основе Unix и работы в OS Windows в качестве клиента. Программа Samba от компании Samba Team является одной из них. ПО считается очень качественной альтернативой MAD для операционной системы Unix, так как оно без затруднений функционирует в качестве клиента и в Windows, и в Unix.

С этой программой вы станете обладателем лучших качеств от обеих ОС — простота Windows и надёжность Unix. Подобная естественная связь получилась с помощью CIFS.

ПО распространяется на бесплатной основе, вы можете отыскать его на официальном сайте разработчика.

389 Directory Server

Это очередной бесплатный конкурент MAD для платформы Linux. Программа отличается простотой интерфейса, работать с ней может даже новичок.

389 DS — это ещё и мощная программа, отлично подходящая для того, чтобы на ней могли одновременно работать множество людей. Софтом обеспечивается совместимость сервера с LDAP 3, безопасная аутентификация и транспортировка посредством коммуникационного протокола TLS и фреймворка SASL.

OpenDJ

Даже название программы говорит о том, что она бесплатная и имеет открытый код. В ней предусмотрен несложный интерфейс, дающий возможность для создания базы данных того же типа, что и в MAD.

В ПО сочетаются LDAP3 и DSML2, благодаря чему обеспечивается бесперебойная работа системы. Одним из ключевых преимуществ OpenDJ является наличие сервера, построенного на Java и поддерживаемого Oracle, так что пользователь может быть уверен в защищённости системы.

Zentyal AD

Программа создана eBox Technologies и подходит для малых и средних корпоративных сетей. В ней предусмотрено наличие фреймворка, который позволяет без затруднений разрабатывать новые службы для Unix.

Является достойной альтернативой MAD, позволяющей формировать серверы на основе Linux. Как и некоторые другие упомянутые здесь программы, Zentyal может обеспечивать работу в системе пользователям ОС Windows, хотя размещение сети происходит на Linux.

ПО обеспечено технологией Single sign-on, в нём поддерживается шесть протоколов, в частности — POPv3 и SMTP. Программа является безопасным и продуманным решением. Если у вас установлена ОС Linux, рекомендуем использовать именно Zentyal, особенно учитывая то, что программа распространяется на безвозмездной основе.

Oracle Directory Server Enterprise Edition

Десятая программа моей подборки — ODSEE от компании Oracle — представляет собой очень качественное решение в этой сфере. К его функциональным возможностям относится наличие: web-консоли управления, синхронизации с AD, прокси-сервера LDAP и т.д.

Если вы заинтересованы в разноплановом приложении, то ODSEE является идеальным решением.

По мнению большинства экспертов и простых пользователей, Microsoft AD — это оптимальное решение для БД. Но рынком предлагаются вполне качественные аналоги. Возможно, вам стоит попробовать поработать с ними, чтобы выбрать вариант, наиболее полно отвечающий вашим запросам.

Astra linux + MS active directory

Здравствуйте. Задача такая: в некоей государственной организации нужно перевести постепенно.

Проблемы с Sudo в среде Linux

Пароль sudo не вводится. Я печатаю, а он никак не хочет печатать, с Клавой всё в порядке, он именно.

Bricscad V10 for Linux – альтернатива AutoCAD доступна на открытых системах

Компания Bricsys выпустила предварительный вариант своей системы автоматизированного проектирования.

Аналог файлового менеджера Directory Opus для Linux

Ищу аналог файлового менеджера Directory Opus для Linux Ubuntu 13.10 с возможностью использования.

Вам нужна централизованная идентификация/утентификация/аворизация?

Тогда почему AD.

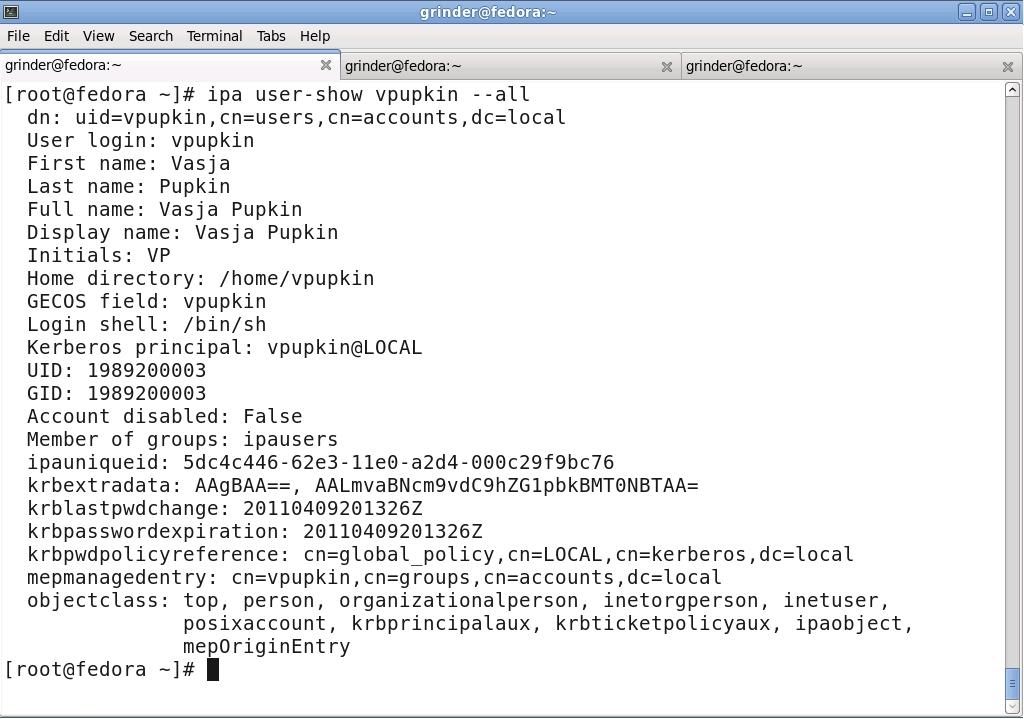

Вкратце АД - это хранение в сервере LDAP сферы Kerberos, зон DNS и прочего хлама Тогда почему AD.

Вкратце АД - это хранение в сервере LDAP сферы Kerberos, зон DNS и прочего хлама Про АД я Вам и сам расскажу немало (собаку на этом съел), меня интересует ответ по сути вопроса.

Нужен не АД, а льтернатива АД, с авторизацией на корпоравтиных ресурсах, DNS и DHCP (хотя последние два пункта не критичны).

Если нечего сказать по теме - проходите мимо. Разрешите задержаться

1. Пощупайте samba.

2. Или FreeIPA.

3. Или вообще в рукопашную OpenLDAP+Kerberos подымите. какую платформу выбрать для аналога «Active Directory» в среде Linux

Заменой АД является Самба 4. Она поддерживает функциональность АД на уровне Уиндовс 2000 (и авторизацию/аутентификацию, и управление групповыми политиками) и даже совместима с ней.

Но ИМХО, с Самбой DC имеет смысл иметь дело, если у вас доменные вендовые клиенты.

В вашем случае есть другие варианты, на мой взляд, более привлекательные.

1. Не заморачиваясь вовсе, завести локальных пользователей на одном сервере, а на другом тупо их дублировать, напр. через синхронизацию файлов.

2. Настроить openldap как для авторизации, так и для аутентификации.

3. Поднять openldap для авторизации, а для аутентификации поднять Керберос. Базу пользователей тогда придется дублировать.

4. Если для ваших служб нужна только аутентификация, то можно ограничиться только Керберосом.

5. Если все службы работают через Веб, то подойдет также что-то типа OAuth.

У меня третий вариант, но в сети помимо Линуксов есть около десятка Вендовых машин, введенных в Керберос-домен.

В современной сети нередко организованы сотни пользовательских аккаунтов, работают десятки служб и сервисов. Чтобы большое количество точек управления не вызывало несогласованности, нужна единая база учетных записей и приложений. В последнее время появился целый ряд интересных опенсорсных проектов, расширяющих стандартные возможности LDAP и вполне способных заменить Active Directory.

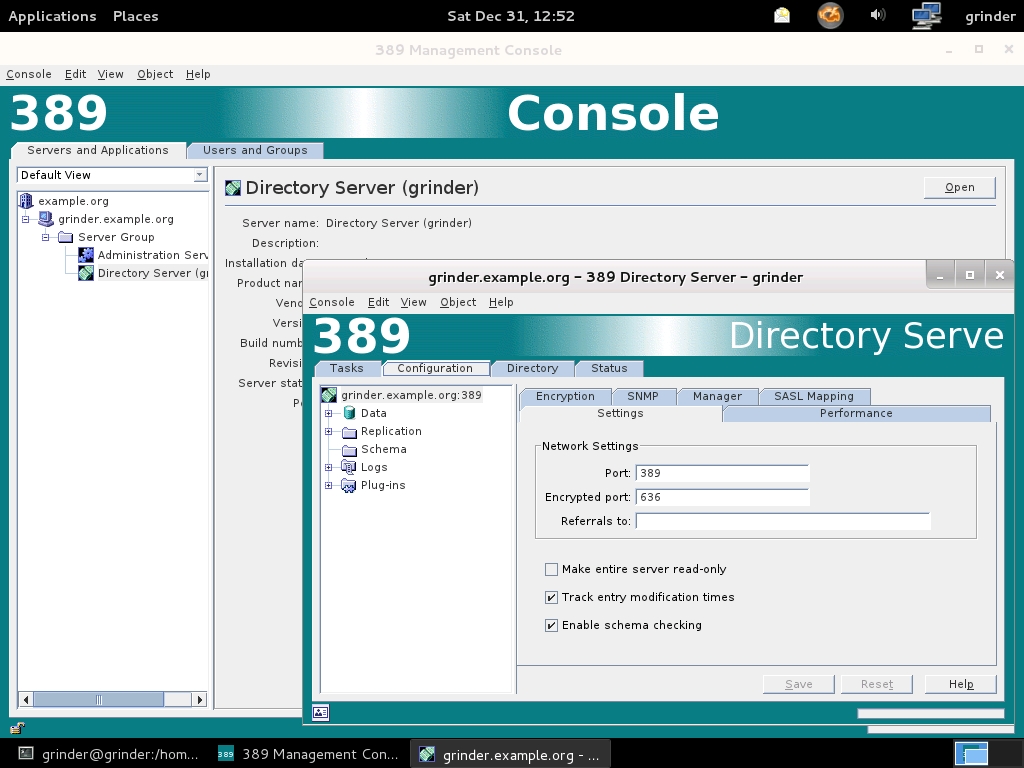

389 Directory Server

Сервер каталогов уровня предприятия, создаваемый сообществом при спонсорской поддержке Red Hat. Базой для него послужил разрабатываемый с 1996 года Netscape Directory Server. Он получил новое имя — Fedora Directory Server — после того, как права на него в 2005 году приобрела Red Hat. В 2009 году проект снова изменил название на 389 Directory Server (389 — по номеру порта службы LDAP). Причина проста: FDS неразрывно ассоциировался с Fedora, что, по мнению разработчиков, тормозило развитие, в частности интеграцию в другие дистрибутивы. На основе 389DS Red Hat выпустила коммерческую версию Red Hat Directory Server (RHDS) с техподдержкой 24/7. Возможности 389DS включают полную поддержку протокола LDAPv3, SSL/TLS- и SASL-аутентификацию, синхронизацию данных (пользователь, группа, пароль) с Active Directory (при условии, что на КД Win2k3/2k8 установлен компонент Windows Sync), разграничение доступа вплоть до отдельных атрибутов (имя, группа, IP и т. д.) В качестве криптодвижка используется библиотека NSS от Mozilla Project. Конструктивно 389DS состоит из сервера каталогов (Сore Directory Server, CDS) и сервера администрирования (Admin Server). Задача последнего — управление всеми доступными CDS, для чего предлагается графическая консоль (389-console) и утилиты командной строки. В Linux консоль устанавливается автоматически (написана на Java). Для управления из-под Win2k3/2k8 на сайте проекта следует скачать пакет Windows Console.

Консоль управления 389 Directory Server

Разработчики отмечают высокую производительность и масштабируемость 389DS. В одной сети может работать до четырех равноправных мастер-серверов с автоматическим разрешением конфликтов, балансировкой нагрузки и резервированием сервера. Поддерживаются работающие в режиме read-only сервера, некий аналог Read Only Domain Controller в Active Directory Win2k8.

В настоящее время проект официально предлагает репозиторий и пакеты для RHEL/Fedora (подходят и для CentOS). Кроме того, возможна установка в других Linux (Debian, Ubuntu, Gentoo), Solaris, HP/UX 11. Некоторые версии поддерживают также Windows, Irix, AIX и OSF/1. Однако развертывание и последующая поддержка в «неофициальных» системах требует от админа уже некоторой подготовки.

Компоненты 389DS выпускаются по лицензии GNU GPL, но сервер базируется на ряде продуктов с другими лицензиями (MPL/LGPL/GPL/X). Стоит также отметить, что 389DS является составной частью FreeIPA — централизованного решения для управления информацией о пользователях и политиках и для аудита. Речь об этом продукте пойдет чуть ниже.

FusionDirectory

Поскольку доступ к исходному коду GOsa для тех, кто не имеет отношения к компании Gonicus GmbH, был затруднен, разработчики приняли решение о создании более открытого и полностью поддерживаемого сообществом форка для привлечения сторонних специалистов, а также обеспечения условий для написания плагинов под большее количество приложений. Новый проект получил название FusionDirectory. Разработчики обещали не только создать самое «мощное и универсальное» решение для управления, имеющее более удобные инструменты для разработки, но и усовершенствовать документацию. В октябре 2011-го вышла версия FusionDirectory 1.0.2, но, так как работа над проектом началась совсем недавно, о каких-то особых функциональных отличиях от GOsa пока говорить не приходится. Документация, по сути, состоит из пары руководств, но, учитывая родство с GOsa, на стадии ознакомления с FusionDirectory можно использовать документацию на родительский проект. Четко определен список поддерживаемых дистрибутивов (Debian, CentOS 5/RHEL 5, Fedora 14/15, openSUSE 11.3/11.4, SLES 11), и, главное, для каждого из них создан репозиторий, обеспечивающий простую установку.

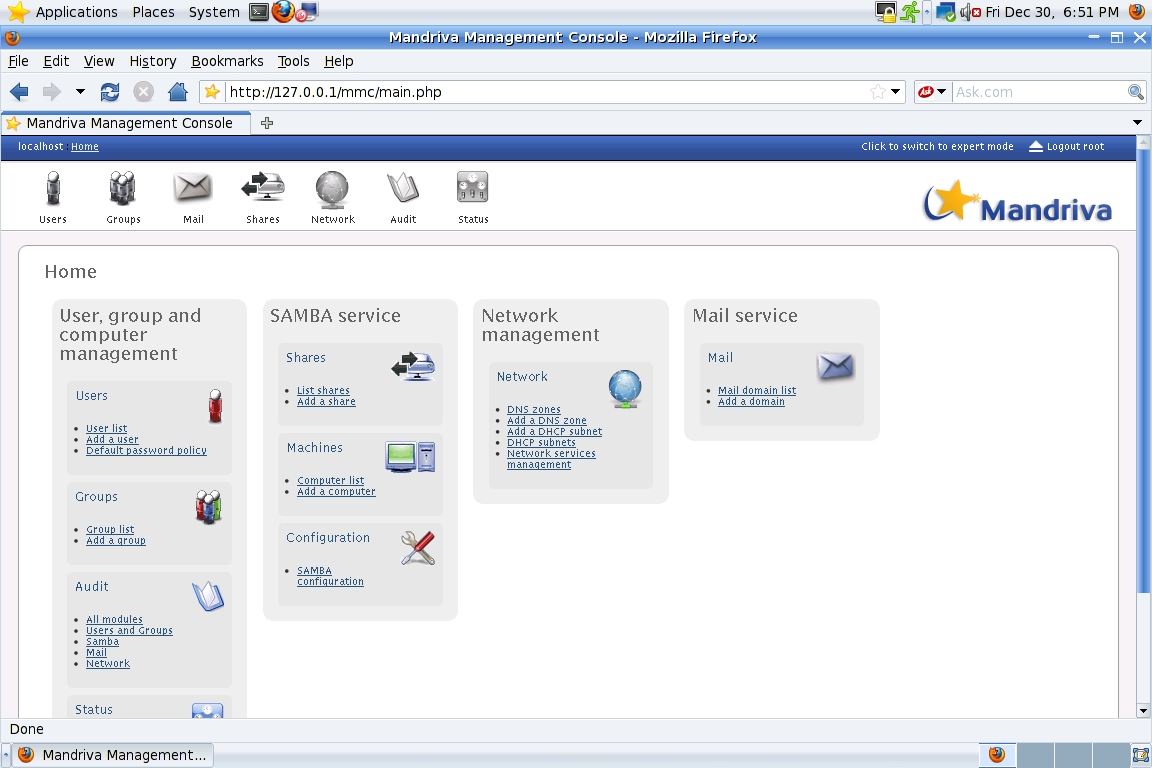

Mandriva Directory Server

Сервер Mandriva Directory Server (MDS) — простое в использовании решение, позволяющее при помощи наглядного интерфейса управлять учетными записями пользователей и групп, доступом и сетевыми сервисами. По сути, это удобная надстройка над LDAP — OpenLDAP, хотя возможна и совместная работа с 389DS. Функционально может выступать в качестве PDC (уровня Windows NT4), LDAP-сервера с синхронизацией учетных записей и паролей, полностью заменить Active Directory либо интегрироваться в нее. Клиентскими ОС могут служить Windows, Linux и Mac OS X. Интерфейс позволяет производить настройку аккаунтов и ACL в Samba, управлять совместным доступом, печатью на базе CUPS, доставкой почты (Postfix), конфигурировать Squid и службы DNS/DHCP, администрировать учетные записи GLPI. Пакет включает Kerberos и может быть использован для организации однократной аутентификации (SSO). Разграничение доступа для объектов устанавливается вплоть до отдельных атрибутов: пользователь, группа, IP-адрес, время и т. д.

Mandriva Management Console проста и понятна в работе

Особенно приятно, что проблемы, преследовавшие компанию Mandriva, не затронули MDS и продукт постоянно развивается. В последних версиях к указанным возможностям добавилось управление учетными записями системы Zarafa, обеспечивающей совместную работу, централизованное хранение публичных ключей OpenSSH, аудит, политики паролей и многое другое. Модульная архитектура позволяет добавлять нужную функциональность или убирать из интерфейса лишнее. MDS легко масштабируется, поддерживая несколько тысяч записей на один сервер.

Непосредственно для управления сервисами предназначен модуль MMC agent, написанный на Python и использующий для обмена данными XML-RPC. Агенты настраиваются при помощи очень простого в использовании веб-интерфейса MMC (Mandriva Management Console). Администратор может выбрать один из двух режимов отображения: Normal или Expert.

В отличие от 389DS, пакеты предлагаются не только для «родного» дистрибутива: имеется собственный репозиторий Debian, сборки для CentOS/RHEL/Fedora и openSUSE, а также готовый образ VMware. Таким образом, серверную часть MDS можно относительно быстро и без проблем установить в любой *nix-системе. Продукт включен в комплект поставки Mandriva Enterprise Server. MDS представляет собой самое простое в установке и конфигурировании решение, освещенное в нашем обзоре, однако самостоятельная сборка на других системах, кроме MES, все-таки требует некоторых навыков по работе с LDAP. Документация проекта весьма подробна и позволяет разобраться во всех его нюансах.

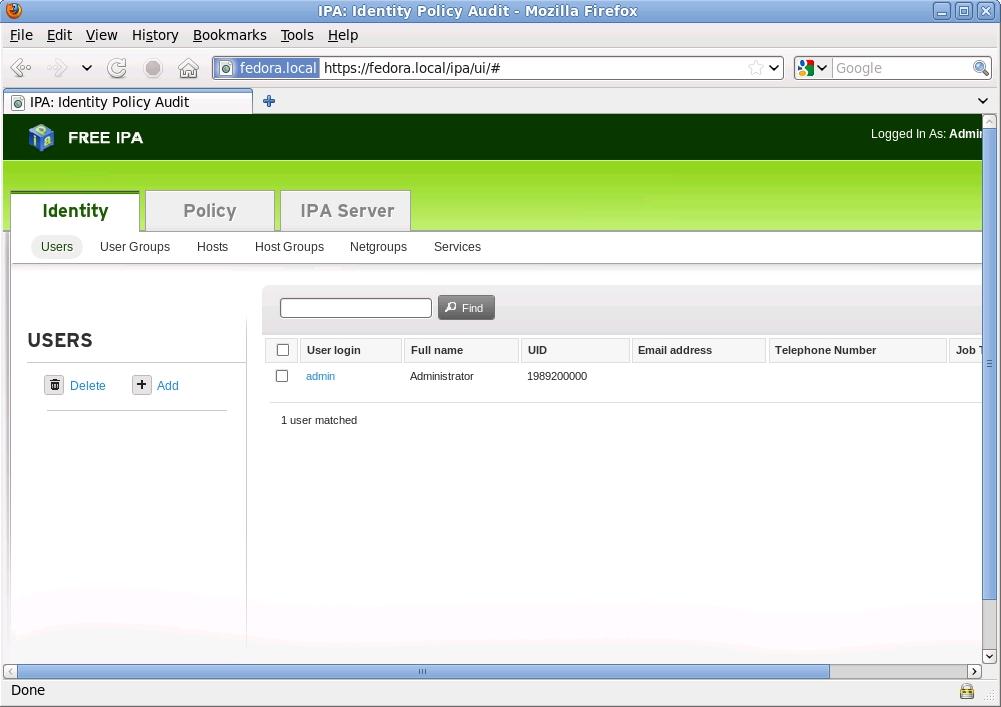

FreeIPA

Цель проекта FreeIPA (Free Identity, Policy and Audit) — создание для Linux-систем среды, представляющей собой альтернативу Active Directory и позволяющей централизованно управлять аутентификацией пользователей, устанавливать политики доступа и аудита. Фактически FreeIPA — это симбиоз нескольких опенсорсных проектов, таких как дистрибутив Fedora, 389DS, MIT Kerberos, NTP и BIND. На этом проекте, развиваемом при финансовой поддержке Red Hat, основан используемый в коммерческом дистрибутиве продукт IPA, который Red Hat представила общественности летом 2008 года.

WARNING

В FreeIPA до версии 2.1.3 включительно имеется CSRF-уязвимость (CVE-2011-3636). Для ее устранения следует обновиться до 2.1.4.

- централизованное управление учетными записями пользователей, групп, компьютеров и сервисов;

- управление доступом к приложениям, установка политик паролей и настроек Kerberos, управление правилами SUDO;

- аутентификация Kerberos для пользователей и узлов;

- Host Based Access Control — управление и хранение ролей в LDAP;

- служба управления сертификатами (Dogtag Certificate Server).

Сеть, построенная с применением FreeIPA, функционально может состоять из трех типов систем: одного или нескольких серверов, клиентских машин и компьютера администратора. Последний, по сути, представляет собой обычный клиентский десктоп с консольными утилитами для удаленного управления FreeIPA (кстати, использовать их совсем не обязательно — вполне можно обойтись веб-интерфейсом, который написан на Java).

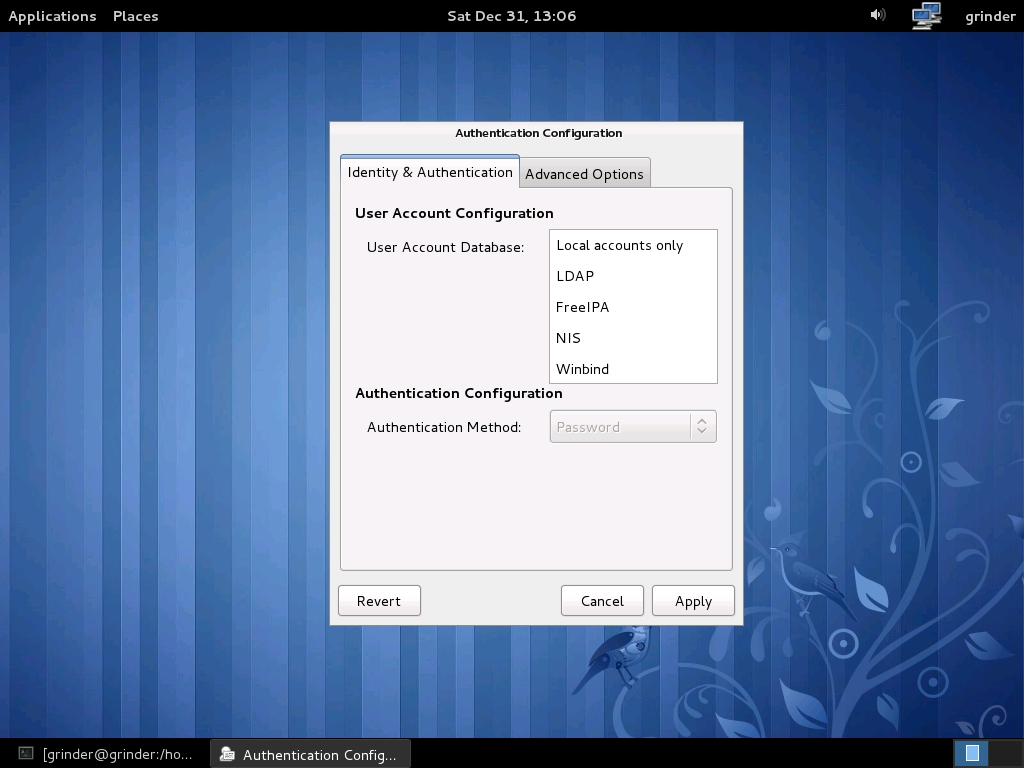

Менеджер аутентификации в Fedora

позволяет выбрать FreeIPA

Чтобы снизить нагрузку на канал, клиент использует локальный кеш (LDB и XML), получая из него настройки в том числе и при отсутствии доступа к серверу. На клиентской системе устанавливается агент управления аутентификацией SSSD (System Security Services Daemon). Клиентская часть реализована не только для Red Hat/Fedora и клонов, но и для других ОС и платформ: AIX, HP-UX, Solaris, openSUSE. Что интересно, над сборкой клиентских пакетов для Ubuntu/Debian и обеспечением их совместимости работают два сотрудника Red Hat.

Для настройки FreeIPA можно использовать консоль

Проект активно развивается, и при этом обнаруживаются ошибки. Последний релиз 2.1.4 устраняет CSRF-уязвимость (подделка межсайтовых запросов, CVE-2011-3636).

Apache Directory Server

Сервер каталогов, разрабатываемый Apache Software Foundation. Полностью написан на Java, поддерживает LDAPv3, Kerberos и Change Password Protocol. Позиционируется как встраиваемое в другие Java-приложения решение, однако никто не запрещает использовать его автономно. Обеспечивает выполнение LDAP и Kerberos, возможна реализация поддержки любого протокола. Продукт мультиплатформенный. На сайте проекта доступны пакеты для установки в Linux, Windows и Mac OS X, исходные тексты позволяют собрать ADS на любой системе, для которой имеется Java. Кроме стандартных возможностей LDAP, реализованы хранимые процедуры, триггеры, динамические объекты Java и многое другое. Распространяется под лицензией Apache. В рамках проекта разрабатывается Apache Directory Studio, включающий LDAP-браузер, браузер схем, редакторы LDIF и DSML, клиентские программы для администрирования.

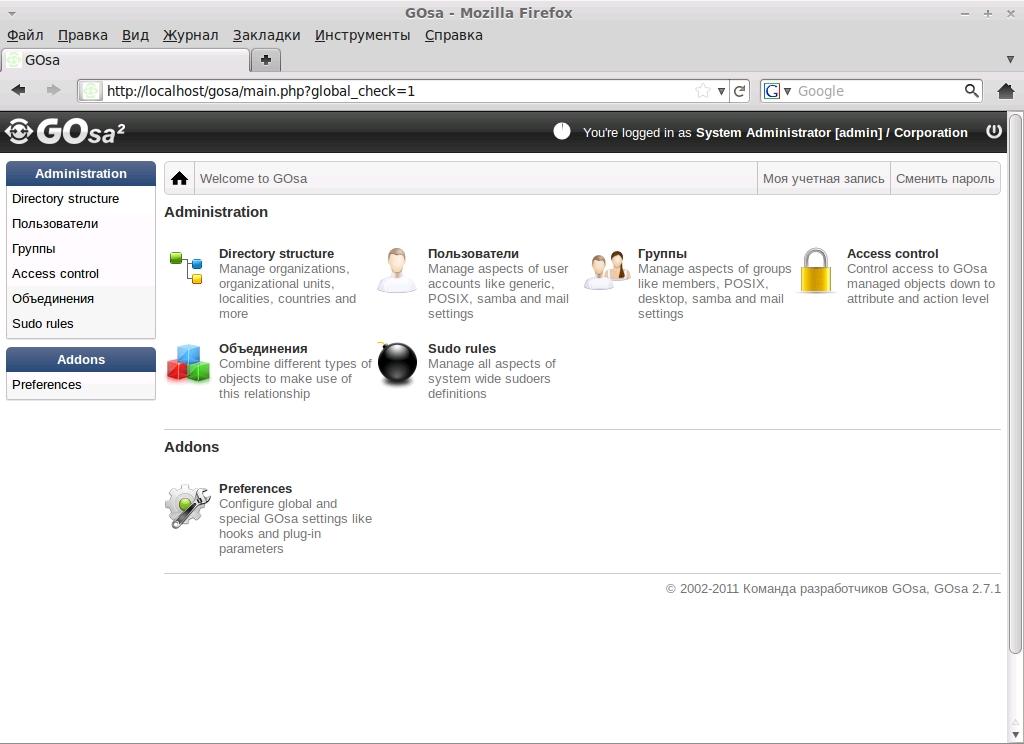

GOsa2

- Сайт проекта: oss.gonicus.de/labs/gosa.

- Лицензия: GNU GPL.

- Дистрибутивы: пакеты — Debian/Ubuntu, RedHat/CentOS/Fedora, openSUSE/SLES, из исходных текстов — любой *nix.

Все функции вынесены в плагины (принцип «один сервис = один плагин»), поэтому админ собирает конфигурацию в соответствии со своими нуждами.

В настоящее время реализовано более 30 плагинов, обеспечивающих управление такими сервисами, как Squid, DansGuardin, Postfix, Courier-IMAP, Maildrop, GNARWL, Cyrus-SASL, OpenSSL, ISC DHCP, WebDAV, PureFTPd, PPTP, Kerberos, Asterisk, Nagios, OPSI, Netatalk, FAI, rsyslog, и серверами коллективной работы: SOGo, OpenGroupware, Kolab, Scalix. При этом все вышеуказанные плагины не обязательно должны работать на одном сервере, некоторые из них можно установить на отдельные хосты.

GOsa позволяет управлять учетными записями *nix и сервисами

Учетные записи пользователей объединяются в группы, для которых назначаются разрешенные приложения. При создании новых аккаунтов применяются шаблоны (админ создает их сам) с прописанными правами доступа к объектам. Набор разрешений ACL состоит из типа, определяющего видимость, объектов (пользователей/групп) и разрешений. Разрешения определяют все возможные действия: создание, удаление, перемещение, чтение, запись и т. д.

GOsa — единственный в нашем обзоре проект с локализованным интерфейсом управления. Правда, локализован он пока не полностью, но использование gettext позволяет при необходимости сделать это самостоятельно.

Поддерживается установка в любом дистрибутиве Linux. Разработчики рекомендуют Debian, под который создан отдельный репозиторий. Также доступны пакеты для Red Hat/CentOS/Fedora и openSUSE/SLES, но, как правило, разработчики не спешат их собирать, поэтому версии немного запаздывают. Можно использовать любой веб-сервер, однако предпочтение отдается Apache2 и nginx. Документация доступна только на английском и не поспевает за развитием проекта, многие моменты отражены в ней весьма поверхностно.

Девиз Identity Policy Audit хорошо поясняет сущность FreeIPA

FreeIPA используется для аутентификации и авторизации в решении oVirt для виртуализации, построенном на основе KVM.

Инсталляцию описываемых продуктов рекомендуется производить на «чистую» систему, не выполняющую никаких других функций.

Для синхронизации 389DS с Active Directory необходимо установить Windows Sync.

После установки пакета 389-ds для конфигурации 389DS следует запустить скрипт.

Утилита system-config-autentification, входящая в состав Fedora, содержит вкладку, позволяющую активировать аутентификацию через FreeIPA.

Заключение

Даже невооруженным глазом видно, что наиболее многофункциональным инструментом является GOsa2. Это решение обеспечивает управление учетными записями и многочисленными сервисами, поддерживает установку в большинстве дистрибутивов Linux, имеет локализованный интерфейс. Однако окончательный выбор зависит от конкретной задачи.

Многие полагают, что на сегодняшний день полноценного интегрированного аналога MS Active Directory, а также Group Policy (Групповых политик) в мире GNU/Linux пока еще не существует. Тем не менее, разработчики со всего мира предпринимают попытки воплотить в жизнь подобные технологии в рамках UNIX-систем. Одним из ярких примеров можно назвать eDirectory от Novell об особенностях которой мы поговорим далее.

Интересно, что поддержка Групповых политик была реализована в Samba 4, после появления которой стали разрабатываться эффективные средства по настройке политик групп. Однако прежде большинству системных администраторов приходилось ограничиваться logon-скриптами или же политиками системы NT4.

Чего же позволяет добиваться Samba4? Многие сегодня наловчились использовать данное решение в качестве AD, то есть контроллера домена в связке с файловыми серверами, базирующимися на этом же решении. В итоге Пользователь получает минимум пару настроенных серверов с Samba4, один из которых выполняет функцию контроллера домена, а второй выступает в качестве Member Server с пользовательскими файлами.

Сегодня проблемы, связанные с техобслуживанием и регистрацией пользователей сети в рамках одноранговых сетей, ответственно берутся решить сразу несколько ведущих компаний-производителей современного ПО. Фаворитами среди таких разработчиков сегодня считаются Microsoft с ее ранее упомянутой Active Directory и Novell со своим eDirectory, также упомянутый вначале данной статьи.

Решение вышеобозначенных проблем в данном случае заключено в создании каталогизирующих служб или БД, которая позволяет сохранять информацию в фиксированном хранилище обо всех учетных пользовательских записях, а также ресурсах и доменах, что позволяет существенно облегчить контроль сетей.

Рассмотри обозначенные выше и другие технологии организации работы с пользовательскими сетями в разрезе их преимуществ и особенностей.

Active Directory – технологические особенности

По сути, AD представляет собой упорядоченное вместилище данных, предоставляющее достаточно удобный способ доступа к сведениям о всевозможных сетевых объектах. Это также оказывает существенную помощь приложениям и пользователям находить данные объекты.

Для определения расположения в AD используется распределенное именное пространство или DNS (Domain Name System). Для работы с базой данных в AD имеется набор специального ПО, а также инструменты, предназначенные для прикладного программирования.

Даже при неоднородной структуре систем в сети AD позволяет провести единую регистрацию за счет упрощенного протокола, относящегося к LDAP-службе каталогов.

Данная система хороша тем, что она масштабируется и легко расширяется. Active Directory сохраняет собственную схему или набор образцов классов объекта и его атрибутов непосредственным образом в каталоге. Таким образом, схема подразумевает возможность производить изменения схемы в динамическом режиме.

Важная особенность AD заключается в ее отказоустойчивости, а также наличии распределенной БД. Служба каталогов способна охватить сразу несколько или же один домен.

Примечательной является и функция делегирования, то есть предоставление прав администрирования от администратора для отдельных групп и пользователей на деревья и контейнеры, а также возможность наследования.

Служба каталогов AD позволяет достаточно просто и оперативно развертывать достаточно качественные и надежные сети, которые могут выстраиваться в соответствии с самыми разными индивидуальными требованиями.

Технологии с использованием eDirectory

Еще до появления MS Active Directory активно использовались иные способы управления БД.

Так следует отметить службу «Bindery» («Подшивка») от Novell, которая представляет собой однородную БД. В рамках такой базы данных одни записи не имеют явной взаимосвязанности с другими записями. Такая БД в первую очередь ориентирована на работу с сервером. Это означает, что каждый сервер. Данный вариант управления БД предполагает, что ресурсы сети расцениваются как объекты, имеющие непосредственную связь с корневым серверным каталогом.

Формирование подшивки базируется на следующих компонентах:

Свойств – характерных черт для каждого объекта в рамках подшивки (адреса межсетевого типа, ограничительные факторы и пароли);

Объектов – физических и логических составляющих сети, которым могут быть присвоены имена (файл-серверы, пользовательские группы, пользователи).

Свойства наборов инфоданных – это формы инфоданных, которые хранятся в рамках подшивки (числа, таблицы, текст, время, дата, адрес сети и т. п.)

Когда на светпоявился NetWare4xx, компания Novell представила миру и новую службу каталогов eDirectory, которая изначально называлась NDS в данной версии NW. С версии 6.x она стала именоваться не иначе, как eDirectory.

В рамках данной службы, равно как и в Active Directory, была реализована база данных, выстраивающаяся по иерархическому принципу. Это дает возможность взаимодействия одних объектов сети с другими.

Возможность отказа от необходимости в подчинении иерархическому порядку является одним из существенных преимуществ данного решения. На некоторых участка дерева могут быть задействованы подшивки, что, естественно, многие находят весьма удобным решением.

Также стоит отметить, что eDirectory-сервер может функционировать и на платформах которые отличаются от NetWare.

Во многом возможности данного решения совпадают с аналогичными возможностями, представленными в MS Active Directiry. Так, например, посредством eDirectory можно производить репликацию в автоматическом режиме, а также наследование и делегирование.

Главной сложностью в процессе сетевой настройки, при установленной в сети eDirectory является подбор специалистов, которые должны иметь соответствующие навыки работы с этим решением.

Читайте также: