Аналог checkpoint для linux

Обновлено: 04.07.2024

Аналоги и альтернативы Check Point Endpoint Security

Наиболее популярные альтернативы и аналоги Check Point Endpoint Security для Windows.

Sophos Endpoint Protection

Sophos Endpoint Protection помогает защитить вашу рабочую станцию, добавив технологию предотвращения, обнаружения и реагирования поверх вашей операционной системы. Защита конечных точек Sophos предназ.

Symantec Endpoint Protection

Symantec Endpoint Protection предоставляет бизнес-антивирусную защиту с расширенной защитой от угроз, обеспечивая непревзойденную защиту от вредоносных программ для ноутбуков, настольных компьютеров и.

FortiClient Endpoint Protection

Приложение FortiClient включает в себя следующие функции: SSLVPN: позволяет создать безопасный SSL VPN-интерфейс «Web Mode» между вашим яблочным устройством и FortiGate. Ваше соединение будет полность.

PacketFence

PacketFence - это система управления доступом к сети с открытым доступом и открытым исходным кодом (NAC). PacketFence активно поддерживается и развертывается в многочисленных крупных учреждениях за по.

CacheGuard-OS

Все продукты и услуги CacheGuard ориентированы на предоставление защищенного и оптимизированного веб-контента нашим клиентам. Для достижения этой цели мы сделали CacheGuard OS, который является нашим .

CrowdStrike Falcon

CrowdStrike Falcon Host легко интегрируется в вашу текущую среду, позволяя вашей команде безопасности эффективно и эффективно обнаруживать и блокировать действия противников - в конечном счете, предот.

Comodo Endpoint Protection

Comodo Advanced Endpoint Protection (AEP) предоставляет самую сложную и всеобъемлющую платформу защиты конечных точек в мире. Comodo AEP продает ваши конечные точки со стратегией отказа по умолчанию, .

CylancePROTECT

Защитите свои конечные точки от передовых вредоносных программ с помощью первого в мире антивируса, созданного на основе искусственного интеллекта и машинного обучения.

Если вы выходите в интернет со своего Linux-ноутбука, вам стоит знать об особенностях виртуальных частных сетей (Virtual Private Network, VPN). Эта технология особенно актуальна для тех, кто подключается к Сети через точки доступа, расположенные в общественных местах, однако, во многих ситуациях VPN не повредит и компьютеру, которым пользуются дома.

VPN позволяет защищать данные, передаваемые из точки «А» в точку «Б». Точка «А» — это ваш компьютер. Точка «Б» — это VPN-провайдер, или VPN-система, которую развернули вы сами, либо в облаке, либо где-то ещё, например — в офисе. С VPN-сервисами можно взаимодействовать, используя множество протоколов, но их суть остаётся одной и той же: трафик, который путешествует между компьютером и VPN-сервисом, шифруется. Благодаря этому обеспечивается защита данных от перехвата на пути от пункта отправления к пункту назначения.

В ходе работы с VPN применимо множество сценариев, касающихся маршрутизации. Типичный сценарий заключается в перенаправлении всего трафика по VPN-соединению, но, кроме того, можно применить концепцию «раздельного туннелирования». При таком подходе некоторые данные идут через VPN, а другие — по обычному интернет-соединению в соответствии с правилами маршрутизации.

О VPN часто говорят как об инструменте, позволяющем безопасно работать в интернете тем, кто не хочет раскрываться, например, опасаясь преследования за свои действия. Однако, возможности и сценарии использования VPN гораздо шире. Например, пользуясь VPN можно не опасаться неприятностей, подключаясь к интернету через общедоступные сети.

Зачем нужны виртуальные частные сети?

Для начала поговорим о причинах использования VPN. Чаще всего в их число включают соображения конфиденциальности данных и безопасности, но это — далеко не всё.

Например, пользуетесь ли вы домашним широкополосным соединением, или мобильным интернетом в международном роуминге, есть шансы того, что вы можете попасть под выравнивание трафика. Эта операция выполняется сервис-провайдерами для ограничения скорости передачи некоторых данных для целей приоритизации определённых видов трафика.

Например, многие провайдеры в Великобритании используют выравнивание трафика при трансграничной передаче данных для замедления сервисов, занимающихся стримингом видео и музыки. Делается это для того, чтобы сэкономить трафик, создав для пользователей неудобства в использовании этих сервисов. Тем же самым занимаются некоторые провайдеры широкополосного интернета, ограничивая скорость загрузки файлов в часы пик.

VPN может помочь этого избежать, так как при использовании VPN-технологий шифруется весь трафик, идущий через ваше интернет-соединение. Это означает, что провайдер не сможет понять, что именно проходит по вашему каналу связи. Один небольшой недостаток такого подхода заключается в том, что некоторые провайдеры могут обнаруживать и замедлять сам VPN-трафик. Хотя, учитывая разнообразие различных доступных виртуальных частных сетей и протоколов, этого можно избежать, используя сервисы, не пользующиеся широкой известностью (обычно — не OpenVPN).

Защита данных

Классический сценарий использования VPN заключается в применении этой технологии при работе в общедоступных Wi-Fi-сетях. Если вы повсюду носите с собой ноутбук (или телефон, или что угодно другое, выходящее в интернет), значит не будет ничего удивительного в том, чтобы бесплатно подключиться к интернету в каком-нибудь кафе.

Проблема тут заключается в том, что вы не можете точно знать, что происходит с данными, пока они идут от вашего компьютера к службе в интернете, которой вы хотите воспользоваться. Данные могут быть перехвачены кем-то в интернете, или, если Wi-Fi-сеть кафе взломали, прямо в этой сети. Если вы собираетесь работать с данными, которые не должны попадать в чужие руки, будь это посты в социальной сети или банковская информация, вам стоит серьёзно подумать о безопасности. Использование VPN обеспечит надёжную защиту трафика, идущего по общедоступным сетям.

Ещё один весьма распространённый сценарий использования VPN заключается в обеспечении подключения к корпоративным сетям извне. Применение такого подхода означает, что компьютеры таких сетей извне напрямую недоступны. Вместо этого в интернете виден лишь VPN-сервер. Когда пользователи подключаются к VPN, они могут работать с внутренними ресурсами корпоративной сети так, будто они подключаются к ней из офиса. Использование раздельного туннелирования при удалённом подключении к сети организации позволяет, с одной стороны, работать в интернете или в некоей локальной сети обычным образом, но при этом обмениваться данными с корпоративными IP-адресами по VPN.

Тот же подход можно использовать и в домашней сети. Установив VPN-сервер дома, или используя VPN-возможности множества популярных маршрутизаторов, можно подключиться к домашней сети откуда угодно и работать в ней так, будто вы находитесь дома. Это особенно полезно, если у вас есть данные, хранящиеся в NAS, или, возможно, вы хотите удалённо посмотреть картинку с охранной IP-камеры, не открывая доступ к ней из интернета.

Многие организации в наши дни разворачивают инфраструктуры в облаке, используя провайдеров вроде Amazon Web Services. Обычная концепция облачного хостинга — это виртуальное частное облако (Virtual Private Cloud, VPC). Такой подход позволяет компаниям иметь множество серверов, размещённых в облаке и взаимодействующих друг с другом, но недоступных любому, кто подключён к интернету. VPN можно развернуть и внутри VPC, в результате, опять же, внешнему миру оказывается видимо минимальное количество портов, что помогает повысить общий уровень безопасности.

Где расположен VPN?

Одно из соображений, касающихся использования VPN-сервисов, заключается в их географическом расположении. Если вы, скажем, находитесь в Великобритании, но подключены к VPN, который находится в другой стране, скажем, в США, это повлияет на такие виды деятельности, как, например, просмотр веб-страниц, так как целевой сервер будет видеть лишь ваш «выходной» IP, который является IP-адресом сервера, на который вы, в конечном итоге, перенаправляете трафик.

Подобное вас вполне может не устроить. Например, если вы пользуетесь Google, всё может быть на непонятном для вас языке, или нужные вам данные могут быть заблокированы по географическому принципу. Но тут есть и плюсы — например, если вы находитесь за границей и пользуетесь VPN, расположенным в Великобритании, для того, чтобы работать с данными, доступ к которым из других мест может быть ограничен (отличный пример — BBC iPlayer).

VPN и VPS

Возможно, если вы интересуетесь темой VPN, вы слышали о VPS и хотите узнать о том, что это такое, и в чём разница между VPN и VPS. VPS — это виртуальный частный сервер (Virtual Private server) — виртуальный компьютер, размещённый в облаке. Вот основные характеристики VPN и VPS, раскрывающие особенности этих технологий.

- Эту услугу обычно предоставляют специализированные компании.

- VPN могут разворачивать технически грамотные пользователи.

- VPN-услуги широко варьируются в цене — от бесплатных, до очень дорогих.

- Обычно качество VPN зависит от его стоимости.

- Если ключ шифрования совместно используется разными пользователями, данные, в теории, могут быть перехвачены.

- Популярные VPN-провайдеры часто имеют точки присутствия (PoP, Point of Presence) в разных странах.

- Скорость доступа обычно варьируется в зависимости от расположения пользователя.

- VPS-провайдеры предоставляют определённые ресурсы процессора, памяти, хранилища информации и трафика на основе помесячной оплаты.

- Обычно облачные сервера поставляются с базовыми сборками ОС, которые пользователь может настраивать.

- Чаще всего это — Linux-сервера.

- VPS идеально подходят для разворачивания собственного VPN-решения.

Лучшие VPN-решения для Linux

Вот четыре лучших VPN-решения для Linux, которые можно использовать для защиты интернет-соединений. Первые три — это инструменты из разряда «сделай сам», а четвёртое — традиционный VPN-провайдер.

▍Streisand

Когда дело доходит до развёртывания собственного VPN-сервера, имеется множество вариантов. Можно взять чистую Linux, после чего установить и настроить необходимые пакеты. Такой подход даст максимальный уровень контроля, но потребует немалых затрат времени. Ещё один вариант заключается в использовании инструментов для автоматического развёртывания VPN-сервисов. Существует довольно много опенсорсных проектов, предлагающих такую возможность, наиболее значительным из которых можно признать Streisand.

Скрипт Streisand создаёт новый сервер, использующий L2TP/IPsec, OpenConnect, OpenSSH, OpenVPN, Shadowsocks, sslh, Stunnel, мост Tor, и WireGuard. Это даёт пользователю множество методов подключения, что способно удовлетворить практически любым нуждам, позволяя подключиться к VPN с любой платформы.

Особенно приятно то, что Streisand генерирует инструкции для всех этих служб. После установки пользователь получает HTML-файл руководства, который можно дать друзьям или домочадцам, инструкции по подключению есть и на самом сервере.

Скрипт рассчитан на работу в Ubuntu 16.04 (текущий LTS-релиз), его можно использовать как для подготовки существующего сервера, через интернет, так и для автоматического развёртывания нового на одном из многих облачных VPS-провайдеров, среди которых — Amazon EC2, DigitalOcean, Google Compute Engine, Linode, Rackspace. Разработчики Streisand планируют, в ближайшем будущем, добавить поддержку Amazon Lightsail.

Процесс установки сервера полностью автоматизирован и занимает всего около 10 минут. При необходимости VPS можно полностью переустановить. Это очень удобно и позволяет снизить риск взлома VPS. Streisand — опенсорсный проект, его проверкой занимается множество независимых разработчиков, это позволяет говорить о высоком уровне его безопасности.

В то время, как Streisand — весьма популярная VPN-платформа, это — далеко не единственное решение такого типа. Часто используемая альтернатива — Algo — набор Ansible-скриптов (как и Streisand), который упрощает установку собственного IPSEC VPN. Algo включает, по умолчанию, наиболее безопасные настройки. Он, опять же, работает с популярными облачными провайдерами, и самое главное, не требует клиентского ПО на большинстве устройств, с которых к нему можно подключаться.

Итак, зачем пользоваться Algo а не Streisand? Algo гораздо ограниченнее, чем Streisand, и об этом часто говорят как о его главном преимуществе. Кроме того, Algo поддерживает только IKEv2 с единственной подсистемой шифрования — AES-GCM, HMAC-SHA2, и P-256 DH. Он не устанавливает Tor, OpenVPN или другие сервера, в безопасности использования которых некоторые сомневаются. Algo поддерживает лишь один широко распространённый протокол, он, на большинстве устройств, не требует клиентского ПО. Кроме того, Algo гораздо лучше чем Streisand показывает себя в поддержке большого количества пользователей, предоставляя скрипт, который можно применять после установки сервера для обновления списка пользователей по усмотрению администратора.

На сайте Algo есть подробности о том, как подключаться к созданным с его помощью VPN-сервисам с устройств, работающих на ОС разработки Apple, с Android и Windows-устройств, и, конечно, с компьютеров, работающих под Linux.

Подключение Linux-устройств обеспечивается с использованием клиента strongSwan, который позволяет организовать подключение очень быстро и надёжно. Если вы хотите подключиться с клиентов других типов или настроить соединение самостоятельно, предоставляются файлы сертификатов/ключей.

Как и в случае со Streisand, проект это опенсорсный, его постоянно обновляют и вносят в него исправления.

▍WireGuard

Множество протоколов и решений VPN, используемых сегодня, существуют уже очень долго, многие считают их неэффективными. Если взглянуть на дискуссии о Streisand и Algo, можно обнаружить массу рассуждений о том, какие сервисы и протоколы нужно включить в эти продукты. Накала страстям добавляют и очень разные подходы, используемые в этих решениях. Как результат, вопрос о том, какими должны быть средства для организации VPN, остаётся открытым. Хотя, ответить на него, возможно, позволит WireGuard.

WireGuard — это очень простой, но быстрый и современный VPN-сервис, который использует актуальные методы шифрования данных. Разработчики говорят о том, что его цель заключается в том, чтобы оказаться быстрее, проще, меньше, удобнее, чем IPSec-сервисы, как в плане работы, так и в плане установки. Говорят, что он создан для того, чтобы быть значительно лучше, чем вездесущий стандарт OpenVPN.

WIreGuard спроектирован как многоцелевой VPN, который может работать на множестве платформ и подходит для всех типов использования. Изначально WireGuard был создан для ядра Linux, но планируется его кроссплатформенность и возможность развёртывания во множестве сред.

Насколько он хорош? Хотя сейчас он находится в стадии активной разработки, он уже назван многими самым безопасным, лёгким в использовании и простым VPN-решением в индустрии.

На сайте WireGuard есть руководство по установке, и, конечно, тут имеется два варианта — скомпилировать его из исходного кода или установить в виде готового пакета. PPA предоставляется для Ubuntu, установить его можно и на таких системах, как Debian, Arch, Fedora, CentOS, OpenSUSE, и на многих других дистрибутивах. Существует его версия и для тех, кто предпочитает macOS.

WireGuard — это кое-что большее, нежели нечто симпатичное, но бесполезное, несмотря на то, что проект находится в стадии активной разработки. Его, по меньшей мере, стоит попробовать. Благодаря его грамотной реализации в виде простого сетевого интерфейса, потрясающей производительности и минимальной поверхности атаки, он вполне может стать популярнейшим VPN-решением будущего.

▍VyprVPN

Что если вместо того, чтобы разворачивать собственное VPN-решение, вы предпочитаете подписаться на использование готовой службы? В этой сфере есть много всего, например, сервис VyprVPN от GoldenFrog, который называют «самым мощным в мире VPN».

Что даёт VyprVPN? Среди его особенностей — высокие скорости, размещение серверов, которых более семисот, в примерно 70-ти местах по всему миру. В распоряжении VyprVPN около 200000 IP-адресов, сервис предлагает простые приложения для широкого диапазона устройств и интеллектуальную технология маскирования OpenVPN-туннелей, называемую Chameleon.

Пожалуй, основной минус VyprVPN — это закрытый исходный код. Из преимуществ же можно отметить то, что GoldenFrog заявляет, что не использует услуги сторонних компаний, и что самостоятельно владеет всем своим программным и аппаратным обеспечением, включая сетевую инфраструктуру, и самостоятельно же всё это обслуживает. Если верить заявлениям компании, такой подход обеспечивает очень высокий уровень защиты конфиденциальности.

Сервис VyprVPN основан на Ubuntu-серверах и на огромное опенсорсном стеке, в который входят OpenVPN, strongSwan, Nginx, OpenSSL, Python и многие другие технологии. Части системы с закрытым кодом — это, в основном, то, что объединяет всё остальное — веб-интерфейсы, клиенты, API и прочее. По оценкам GoldenFrog, код закрыт у примерно 0.7% программного стека компании.

Кроме того, в отличие от других VPN, Chameleon справляется даже с особо агрессивными провайдерами. Если подобная возможность интересует вас сильнее всего, вполне возможно, что лучшего VPN, чем VyprVPN вам не найти.

▍Итоги

По какой бы причине вы ни занимались поисками VPN-системы для Linux, надеемся, наш обзор дал вам пищу для размышлений. Если вы хотите углубиться в поиски подходящего вам VPN — вот обзор лучших VPN-сервисов 2017-го года, а вот — полезный ресурс для тех, кто занимается подбором VPN.

В данной статье речь о продуктах AlgoSec Firewall Analyzer, RedSeal, SkyBox, FireMon Security Manager, ManageEngine Firewall Analyzer, CenturyLink Managed Firewall Service, SolarWinds Network Firewall Security Management Software.

На сегодняшний день корпоративные сети могут включать в себя комбинацию традиционных межсетевых экранов, экранов следующего поколения (NGFW), а также облачных средств управления безопасностью от различных поставщиков. Каждый поставщик сильно отличается по своим возможностям и технологическим нюансам, но при этом, как-то необходимо управлять всем этим вместе, чтобы гарантировать, что все бизнес-приложения функционируют должным образом, сохраняя при этом состояние безопасности инфраструктуры сети.

Администрировать сетевую инфраструктуру, включая средства защиты, является не самой простой задачей, особенно когда речь идет о крупных распределенных сетях, содержащих в себе устройства разных производителей.

Администраторам необходимо постоянно контролировать настройки на всех маршрутизаторах и коммутаторах, что сильно отнимает много времени. Аудит таких систем специалистам по информационной безопасности потребует глубоких знаний по администрированию сетевых устройств разных производителей. Для решения данных проблем существуют специальные инструменты серии Firewall Analyzer, которые предназначены для объединения мониторинга и аудита различного сетевого оборудования от различных производителей в едином интерфейсе с собственной системой разграничения доступа.

На данный момент появилось достаточно много вендоров, у которых имеются продукты этого направления. В основной функционал таких продуктов входят возможность автоматизировать процесс изменения правил и политик безопасности, проводить анализ рисков, записывать жизненный цикл изменений, проводить аудит настроек сетевого оборудования на соответствие политикам безопасности и требованиям отраслевых стандартов. В данной статье речь пойдет о таких продуктах, как AlgoSec Firewall Analyzer, RedSeal, SkyBox, FireMon Security Manager, ManageEngine Firewall Analyzer, CenturyLink Managed Firewall Service, SolarWinds Network Firewall Security Management Software. Основными отличиями данных решений являются перечень поддерживаемых устройств, а также стандарты, по которым может происходить аудит на соответствие.

В данной статье мы детально рассмотрим каждое из перечисленных решений и сравним между собой. В качестве основных требований к системе возьмем наиболее запрашиваемые рынком требования – анализ и удобство, профилактика угроз, возможность расследования инцидентов и поддерживаемые устройства. Выделим следующие параметры, согласно нашим требованиям:

1. Перечень поддерживаемых устройств – список устройств, с которыми система может работать;

2. аудит на соответствие стандартам – перечень стандартов, по которым система может производить аудит на соответствие;

3. Возможность построение векторов атак на основе конфигураций и данных со сканера уязвимостей;

4. Просмотр истории изменения конфигов – возможность создавать отчеты для просмотра истории изменений конфигураций устройств;

5. Контроль применения правил – возможность выявления ошибок в правилах, а также высчитывать степень риска для безопасности инфраструктуры при применении тех или иных настроек. Это возможность позволяет не допустить человеческий фактор, а также уменьшить последствия при применении ошибочных правил. Наличие такой возможности у решения будет, как мы считаем, большим плюсом

6. Возможность управления сетевой инфраструктурой – возможность автоматизировано с единой консоли применять правила для разных устройств. Эта возможность значительно упрощает процесс работы администраторам и техническому персоналу, особенно когда речь идет о больших инфраструктурах, когда топология сети может включать в себя множество сетевых устройств, так еще и от разных производителей.

В связи с этим была подготовлена сравнительная таблица.

Построение векторов атак

История изменений конфигов

Контроль применения правил

Управление сетевой инфраструктурой

AlgoSec Firewall Analyzer

Palo Alto Networks

Blue Coat Systems Proxy SG

PCI-DSS, SOX, ISO/IEC 27001, NERC, NIST SP 800-53, NIST SP 800-41, GLBA, Basel-II, ASD ISM, FIEL

AlgoSec Firewall Analyzer можно настроить автоматическую проверку изменений правил сетевых устройств по расписанию или запускать сбор информации вручную. Все изменения отображаются в виде диаграмм и подробного описания. В отчетах можно выбирать любые периоды и просматривать изменения относительно разных временных рамок.

Настраиваемая система оценки рисков – с помощью предустановленных и пользовательских правил продукт AlgoSec позволяет быстро обнаружить неправильные или сомнительные настройки, оценить степень их риска для безопасности инфраструктуры и помочь администратору оперативно устранить проблемы.

Присутствует функция по автоматизированному изменению правил и настроек сетевых устройств в модулях FireFlow и Business Flow, которые входят в общий пакет AlgoSec Security Management Suite.

Barracuda NG Firewall

Fortinet FortiGate (incl. IPS)

Имеется автоматический сбор конфигураций межсетевых экранов и непрерывны мониторинг настроек, включая отслеживание изменений правил доступа;

Оптимизация списков доступа межсетевых экранов: выявление затененных, дублирующихся и неиспользуемых правил и объектов, формирование рекомендаций по оптимизации

Skybox® Change Manager позволяет автоматически моделировать и оценивать влияние планируемых изменений правил доступа на доступность и защищенности сети,

Skybox® Firewall Assurance позволяет автоматизировать процессы управления межсетевыми экранами, что особенно актуально при использовании решений различных производителей и большого количества правил доступа.

Open Source Linux Router;

Palo Alto Networks

Контроллеры беспроводной сети:

Cisco Wireless Controller

VMware vShieldEdge VMware 5.5.0;

PCI, NERC CIP, NIST 800-53 и DISA STIG.

Присутствует автоматизация процесса сбора конфигураций сетевых устройств и средств защиты (межсетевые экраны, системы обнаружения и предотвращения атак),

Имеется возможность отслеживания изменений в настройках сетевого оборудования и сетевых средств защиты

Перед внесением изменений, будь то расширение сети, предоставление защищенного доступа для новых приложений или подключение поставщиков и партнеров, RedSeal продемонстрирует последствия каждого изменения с точки зрения безопасности.

FireMon Security Manager

Palo Alto Networks

Juniper Netscreen, SRX

PCI DSS, SOX, ISO 27xxx, NSA

Имеется вощможность создавать отчеты по деталям внедрения для

любого контрольного номера изменений. В отчете отражается, кто внес

изменение, когда оно было внесено и на каком межсетевом экране или

Имеется контроль применяемых правил

ManageEngine Firewall Analyzer

Palo Alto, Cisco Systems, Fortinet, Juniper Network, SonicWALL, WatchGuard, Huawei, pfSense, Sophos, Securepoint 3Com, Barracuda, ForcePoint

Отчет об изменениях рабочей конфигурации - отчет о разнице между двумя изменениями рабочей конфигурации

Отчет об изменениях конфигурации запуска - Изменения между текущей (текущей) конфигурацией и начальной (стандартной) конфигурацией

Отчет о текущем конфликте при запуске - конфликт конфигураций между запуском и запуском

CenturyLink Managed Firewall Service

Palo Alto Networks

PCI, HIPAA, GBLA, FISM

Имеется возможность управлять устройствами

SolarWinds Network Firewall Security Management Software

PCI DSS , GLBA, SOX , NERC CIP , HIPAA

Автоматизируйте управление изменениями конфигурации на разных устройствах без необходимости сложных сценариев и команд консоли. Получайте оповещения в режиме реального времени об изменениях конфигурации брандмауэра и нарушениях политики для защиты от несанкционированных или случайных изменений. Исправьте неудачные изменения конфигурации и устраните простои с помощью параллельных сравнений и отката.

Имеется контроль применения правил

Имеется возможность автоматизированного управления изменениями конфигурации на разных устройствах без необходимости сложных сценариев и команд консоли.

AlgoSec Firewall Analyzer создан Израильской компанией AlgoSec. Данный продукт может объединить мониторинг и аудит различного сетевого оборудования в своем едином интерфейсе. AlgoSec Firewall Analyzer поддерживает мониторинг и анализ настроек большого перечня устройств. Список поддерживаемых устройств достаточен для покрытия большинства инфраструктурных решений в организациях. Кроме того, имеется возможность оценки рисков – система позволяет быстро обнаружить неправильные или сомнительные настройки, оценить степень их риска для безопасности инфраструктуры, с помощью встроенных механизмов оценки. В данной системе отсутствует возможность построения векторов атак, что является единственным недостатком данного решения.

Калифорнийская компания RedSeal Networks основное направление которой – визуализация и анализа рисков сетевой безопасности. RedSeal позволяет провести комплексный анализ сети (включая облака и виртуальные сети на основе Amazon Web Services и VMware Vshield), а также физической и беспроводной инфраструктуры. RedSeal создает точную модель сети, определяет зоны, вычисляет маршруты атаки в масштабах сети, выявляет проблемы доступа. Основные сферы контроля: сегментация сети, сканирование уязвимостей, тесты на проникновение, оптимизация настроек. Также особенностью данного продукта является поддержка большого количества устройств. Недостатком данного решения будет отсутствие возможности администрировать устройства из единой консоли.

Skybox основана в 2002 году в Израиле. Компания разрабатывает средства анализа рисков в сфере кибербезопасности, а также средства для управления безопасностью. Skybox Security – это набор инструментов, которые направлены на обеспечение безопасности сети, аналитики и отчетности. Эта система позволяет оптимизировать процессы управления безопасностью и повысить их эффективность, провести детальный анализ сети, смоделировать и визуализировать возможные вектора атак без влияния на работоспособность сети, автоматизировать сложные процессы управления уязвимостями и политиками сетевой безопасности. Skybox состоит из следующих модулей:

· Skybox Horizon – модуль визуализации индикаторов угроз.

· Skybox Vulnerability Control – модуль.

· Vulnerability Control - объединяет данные со всех сканеров, систем патч-менеджемента и систем инвентаризации, позволяет визуализировать вектора возможных атак.

· Skybox Firewall Assurance – модуль анализа, оптимизации и контроля всех межсетевых экранов в одной консоли.

· Change Manager – модуль автоматизации изменений настроек межсетевых экранов, оценки их влияния на безопасность сети и соответствия политикам.

· Skybox Network Assurance – модуль визуализации сети, вычисления и визуализации маршрута прохождения трафика.

Данное решение поддерживает 120+ решений ИТ и ИБ. Skybox Security, как и AlgoSec Firewall Analyzer, является одним из лидеров в данном сравнении и соответствует всем параметрам, рассматриваемых в данной статье.

FireMon – американская компания, основанная в 2014 году, поставляет решения по управлению безопасностью сети. Основным продуктом данного вендора является Security Manager. Это решение по управлению политиками безопасности и управлению рисками, которое улучшает уровень безопасности путем повышения эффективности повседневной деятельности, обеспечивая мощный анализ существующей конфигурации и проактивное снижение рисков. Благодаря комплексному анализу правил и автоматизированным рабочим процессам для просмотра правил при помощи данной системы можно устранить технические ошибки и неправильные конфигурации, удалить неиспользуемый доступ, а также просмотреть и уточнить доступ, чтобы оптимизировать производительность устройств, снизить сложность политик и улучшить профиль безопасности. Недостатком FireMon является отсутствие возможности централизованного управления устройствами из единой консоли.

ManageEngine Firewall Analyzer является подразделением корпорации Zoho, штаб-квартира которой находится в США. Решение предназначено для анализа журналов и управления конфигурацией устройств сетевой безопасности. Система позволяет получать уведомления о внесенных изменениях, о возможных сетевых атаках и нарушениях безопасности сети, а также проводить аудит на соответствия. Это решение отлично подойдет для аудита и мониторинга. Но основным недостатком ManageEngine является отсутствие какой-либо возможности взаимодействовать непосредственно с устройствами.

CenturyLink – американская телекоммуникационная компания, которая предоставляет широкий спектр услуг связи. Одним из продуктов этого вендора является Managed Firewall Service, который обеспечивает круглосуточное управление и мониторинг брандмауэра для расширенных функций контекста и контента UTM NextGen, а также отслеживает угрозы. Данное решение имеет поддержку только четырех производителей межсетевых экранов: Palo Alto Networks, Cisco, Fortinet, Imperva. Система позволяет осуществлять постоянное управление устройствами, реализовывать проактивные обновления устройств. В системе отсутствует возможность контроля применения правил, а также возможность построения вектора атак, что является недостатком.

SolarWinds – очередная американская компания, которая разрабатывает решения для управления сетями, системами и инфраструктурой предприятия. Network Firewall Security Management Software – одно из решений этого вендора, которое предназначено для управления безопасностью сетевого брандмауэра. В основной функционал этого решения входят непрерывный мониторинг и корреляция событий брандмауэра в реальном времени, мониторинг изменений конфигурации брандмауэра и нарушений политики. Кроме того, имеется возможность автоматизированного управления изменениями конфигурации на разных устройствах без необходимости сложных сценариев и команд консоли.

Подводя итоги, можно сказать, что среди представленных решений есть как те, что соответствуют всем требуемым параметрам, так и те, что отлично подойдут в качестве дополнительного инструмента для мониторинга состояний сетевых устройств, а также для аудита на соответствие вашим политикам или лучшим мировым практикам. Также, не редко происходит апгрейд или полная смена систем с ростом сетевой инфраструктуры.

Хочется отметить и тот факт, что продуктов и решений в этом направлении, а также их характеристик и параметров, намного больше, чем те, что были рассмотрены в рамках сравнительного обзора. Без сомнений решение задач по администрированию сетевой инфраструктуры требуют детального изучения рынка и индивидуальной настройки инструментов, где данный обзор может быть полезным при выборе того или иного решения.

Статья ниже - вольный и немного обновленный перевод моей статьи 01.2011 на форуме Checkpoint.

Введение.

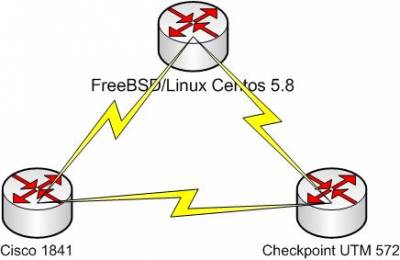

Для защиты наших web-сереров было закуплено устройство checkpoint 572 c IPS blade (Это был наш первый checkpoint). Наши сервера располагались в ДЦ collocation.

Одной из задач организовать доступ к web-серерам из нашей внутренней сети. Наша еть была достаточно большой. На некоторых точках использовалось избыточное кол-во провайдеров. В качестве динамического протокола маршрутизации мы использовали OSPF. Граничными маршрутизаторами выступали FreeBSD роутеры и Cisco. Так-же есть и linux устройства. На конфигурацию checkpoint ушло много часов рабочего времени и я решил поделиться опытом с Интернет-сообществом.

Упрощенная схема и используемые параметры.

*Конфигурация FreeBSD и Linux во многих случаях совпадает. Дабы не раздувать статью разделы конфигурации Linux и FreeBSD будут объединены

Для примера примем:

1. Глобальные IP:

FreeBSD/Linux - IP_A,

Global IP Cisco 1841 - IP_B,

Global IP Checkpoint 572 - IP_C.

2. Gre IPs:

FreeBSD/Linux 192.168.0.0/32 to Cisco 1841 192.168.0.1/32

FreeBSD/Linux 192.168.0.2/32 to Checkpoint 572 192.168.0.3/32

Cisco 1841 192.168.0.4/32 to Checkpoint 572 192.168.0.5/32

3.Внутренние сети:

FreeBSD/Linux 192.168.1.0/24

Cisco 1841 192.168.2.0/24

Checkpoint 572 192.168.3.0/24

4. pre shared key - test

5. IKE policy:

encryption: aes128

hash: sha1

Diffie-Hellman group: 5

6. IPSEC policy:

encryption: aes128

hash: hmac_sha1

Diffie-Hellman group: 5

7. VPN - tunnel mode esp

8. ospf area - 0.0.0.1

network 192.168.0.0/16

В дальнейшем мы не коснемся конфигураций firewall для FreeBSD/Linux и Cisco.

Конфигурация FreeBSD/Linux.

FreeBSD

1. Необходимые пакеты:

FreeBSD (версии выше 6.4) Kernel Source

Racoon (ipsec-tools)

Quagga ( version 0.98.6)

2. Параметры компиляции или установка:

2.1 Необходимо скомпилировать ядро со следующими флагами:

options IPSEC

options IPSEC_DEBUG

device gre

device crypto

2.2. При компиляции Racoon must необходимо включить следующие опции:

–enable-adminport –enable-frag

2.3 Quagga необходимо компилироать с опцией ospfd.

Linux

1. Необходимые пакеты:

Linux Centos (версии 5)

Racoon (ipsec-tools)

Quagga ( version 0.98.6)

2. Установка:

yum install ipsec-tools quagga

3. Конфигурации пакетов (Все кроме gre-туннелей совпадает)

3.1 Конфигурация Racoon:

pre-shared key file

IP_B test

IP_C test

Для запуска racoon:

/usr/local/sbin/racoon -f /usr/local/etc/racoon/racoon.conf

FreeBSD

3.2 Конфигурация GRE тунелей (rc.conf):

Linux

3.2 Конфигурация GRE тунелей :

/etc/sysconfig/network-scripts/ifcfg-tun0

DEVICE=tun0

BOOTPROTO=none

ONBOOT=yes

TYPE=GRE

MTU=1476

PEER_OUTER_IPADDR=IP_B

PEER_INNER_IPADDR=192.168.0.1

MY_INNER_IPADDR=192.168.0.0

/etc/sysconfig/network-scripts/ifcfg-tun1

DEVICE=tun1

BOOTPROTO=none

ONBOOT=yes

TYPE=GRE

MTU=1476

PEER_OUTER_IPADDR=IP_C

PEER_INNER_IPADDR=192.168.0.3

MY_INNER_IPADDR=192.168.0.2

3.3 Конфигурация Quagga.

Указываю только ospfd.conf

hostname ospfd

password test

enable password test

log stdout

router ospf

ospf router-id Internal_IP

passive-interface Interface_IP_A

network 192.168.0.0/16 area 0.0.0.1

Чтобы запустить quagga:

FreeBSD

/usr/local/quagga/sbin/zebra -d -f path_to_zebra.conf

/usr/local/quagga/sbin/ospfd -d -f path_to_ospfd.conf

Linux

service zebra start

Конфигурация Cisco 1841.

1. Требования к IOS

12.X advanced ip services или Advanced Enterprise Service 15.X security license

2 . Конфигурация

crypto isakmp policy 5

encr aes 128

authentication pre-share

group 5

lifetime 28800

!

crypto isakmp key test address IP_A

crypto isakmp key test address IP_C

!

crypto ipsec transform-set tunnel esp-aes 128 esp-sha-hmac

!

crypto ipsec profile VPN

set transform-set tunnel

set pfs group5

!

interface Tunnel1

description link to FreeBSD/Linux

ip address 192.168.0.1 255.255.255.254

ip mtu 1476

ip ospf network point-to-point

tunnel source Interface_IP_B

tunnel destination IP_A

tunnel protection ipsec profile VPN

! маска 255.255.255.254 указывает что 192.168.0.0 - адрес доступный через указанный туннель

interface Tunnel2

description link to checkpoint 572

ip address 192.168.0.4 255.255.255.254

ip mtu 1476

ip ospf network point-to-point

tunnel source Interface_IP_B

tunnel destination IP_A

tunnel protection ipsec profile VPN

! mask 255.255.255.254 указывает что 192.168.0.5 - адрес доступный через указанный туннель

router ospf 1

router-id Internal_IP

passive-interface Interface_IP_B

network 192.168.0.0 0.0.255.255 area 1

Самое сложное - конфигурация Checkpoint 572 (R71.2).

Небольшое вступление.

Полагаем, что checkpoint 527 уже сконифгурировано с VPN IPSEC flag (см официальную документацию CP_R71_VPN_AdminGuide). Следующие инструкции будут даны по шагам. После каждого шага в SmartDashboard необходимо сделать save and install policy. Конфигурация производится как в SmartDashboard так и в консоле (подключитесь по ssh)

Конифгурация.

Шаг 1. Конфигурация Глобальных политик:

Policy→Global Properties→VPN

VPN configuration method →Simplified mode to all new Firewall Polices (default mode)

Policy→Global Properties→VPN→Advanced

Set flag Enable VPN Directional Match in VPN Column

Шаг 2. Создание FreeBSD/Linux роутера

Network objects→Interoperable Devices→ Interoperable Devices…

General Properties

Name: FreeBSD/Linux

IP Address: IP_A

Topology→Add→

Закладка General

Name: ext_ip

IP Address: IP_A

Net Mask:MASK_IP_A

Закладка Toplogy

Set flag External

Add→Закладка General

Name: gre_ip

IP Address: 192.168.0.2

Net Mask:255.255.255.255

Закладка Toplogy

Set flag External

Add→Закладка General

Name: int_ip

IP Address: Internal _IP

Net Mask:255.255.255.0

Закладка Toplogy

Set flag Internal→Set flag Network defined by the interface IP and Net Mask

Шаг 3. Создание Cisco 1841 роутера

Network objects→Interoperable Devices→ Interoperable Devices…

General Properties

Name: Cisco

IP Address: IP_B

Topology→Add→

Закладка General

Name: ext_ip

IP Address: IP_B

Net Mask:MASK_IP_B

Закладка Toplogy

Set flag External

Add→Закладка General

Name: gre_ip

IP Address: 192.168.0.4

Net Mask:255.255.255.255

ЗакладкаToplogy

Set flag External

Add→

Закладка General

Name: int_ip

IP Address: Internal _IP

Net Mask:255.255.255.0

Закладка Toplogy

Set flag Internal→Set flag Network defined by the interface IP and Net Mask

Шаг 4. Создание объектов: Range, Group, Network

Network Objects→Address Ranges→Multicast Address Range..

Name: OSPF

Type: IP Address Range

First IP Addres: 224.0.0.5

Last IP Addres: 224.0.0.6

Network Objects→Groups→Groups→Simple Groups→

Name: EMPTY_GROUP

Network Objects→Networks→Network…

Name:TEST_NETWORK

Network Address: 192.168.0.0

Net Mask: 255.255.0.0

Шаг 5. Конфигурация VPN Community

VPN Communities→Site To Site→New Site To Site…→Star..

General→

Name: TEST

Set flag Accept all encrypted traffic→Advanced→Set flag Both Center and Satellite Gateways

Center Gateways→Add→checkpoint 572

Satellite Gateways→Add→FreeBSD, Satellite Gateways→Add→Cisco

Encryption→

Encryption methods→Set flag IKEv1 only

Encryption suite→Set flag Custom→Advanced→

General→

IKE Security Association (Phase 1) Properties→

Perform key exchange encryption with→aes 128

Perform data integrity→sha-1

IPSEC Security Association (Phase 2) Properties→

Perform key exchange encryption with→aes 128

Perform data integrity→sha-1

Tunnel Management→

Set flag One VPN tunnel per Gateway pair

Advanced Settings→

VPN Routing→Set flag To center and to other satellites through center

Shared Secret→Set flag Use only Shared Secret for all External Members Opposite to Cisco and FreeBSD sets key “test”

Advanced VPN Properties→

IKE (Phase 1)→

Set Use Diffie-Hellman group→group 5

Renegotiate IKE security associations every→480 minutes

IPSEC (Phase 2)→

Set flag Use Perfect Forward Secrecy→Set Use Diffie-Hellman group→group 5

Renegotiate IKE security associations every→28800 seconds

Шаг 6: Конфигурация VPN gre tunnel (необходимо использовать VPN shell консоль):

Войдите в Expert mode.

VPN shell:[/] > interface

add

VPN shell:[/interface/add] >numbered 192.168.0.5 192.168.0.4 Cisco tun_to_cisco

..

VPN shell:[/interface]>modify

VPN shell:[/interface/modify] > ifname

VPN shell:[/interface/modify/ifname] > mtu tun_to_cisco 1476

Шаг 7: Создание Empty Group и остального

Для каждого устройства (Checkpoint 572, Cisco, FreeBSD) установитк:

IPSEC VPN→Link Selection→Set flag Always Use this IP address→Set flag Selected Address from topology table: External IP (IP_A for FreeBSD, IP_B for Cisco, IP_C for Checkpoint)

Для Cisco и FreeBSD/Linux установите:

IPSEC VPN→VPN Advanced→Set flag Custom Settings→Set flag One tunnel per gateway pair→GRE on IPSec

For Checkpoint set:

IPSEC VPN→VPN Advanced→Set flag Custom Settings→Set flag One tunnel per gateway pair

Шаг 8: Конфигурация Firewall

В закладке Firewall:

1. Принимать IKE и ESP от Cisco and FreeBSD/Linux к Checkpoint и обратно

2. Принимать любые сервися от TEST_NETWORK к TEST_NETWORK и OSPF. В VPN column укажите edit:

set flags match traffic in this directional only→

add…

TEST→TEST

add…

TEST→Internal_clear

add…

Internal_clear→TEST

Шаг 9: Configure OSPF (из консоли)

Войдите в expert mode.

Наберите: router

Читайте также: