Аналог fluxion для windows

Обновлено: 04.07.2024

F.lux — маленькая утилита, которая меняет яркость и цветовую гамму экрана в зависимости от времени суток, чтобы уменьшить нагрузку на глаза.

Большинство современных смартфонов оснащены датчиком освещенности, который настраивает уровень яркости экрана в зависимости от окружающей обстановки. К сожалению, персональные компьютеры не оснащаются такими датчиками, но разработчики этого приложения нашли другой способ решения проблемы.

Сразу после установки программа потребует указать местоположение на карте. После этого в зависимости от положения Солнца софт будет менять настройки экрана в автоматическом режиме. В отличие от большинства аналогов, F.lux не просто меняет уровень яркости экрана, она меняет цветовую гамму с учетом времени суток, делая изображение мягче и теплее.

В настройках можно установить уровень эффекта, ослабить его или усилить. Кроме того, в меню программы отображается текущее положение Солнца на небе. F.lux может запускаться вместе с операционной системой и сразу изменять настройки изображения. Значок программы всегда находится в системном трее, где ее при необходимости можно отключить.

Преимущества и недостатки

- Множество настроек изображения экрана

- Щадит зрение при длительном пребывании за компьютером

- Таймер, позволяющий запускать или отключать программу в заданный период времени

- Возможность настроить плавность изменения изображения

- Программа не реагирует на погодные условия, на ясную или пасмурную погоду

- Редкие обновления

Функции и особенности

Скриншоты

Как пользоваться

Видео инструкция по использованию и настройке F.lux.

Скачайте последнюю версию F.lux (4.111) по прямой ссылке с нашего сайта. Программа совместима с операционными системами Windows 10, 8, 7, Vista, XP разрядностью 32/64-bit. Данный программный продукт распространяется бесплатно, а его интерфейс доступен на русском и английском языке. Также вы можете скачать программу по ссылке с официального сайта.

Отзывы

Более 3-х лет пользуюсь этой программой, работая на Linux, А тут ненадолго пришлось сесть на окна и глазки, реально, стали опухать. Смотреть на экран мог только боковым зрением. И это, даже при использовании чёрных тем.

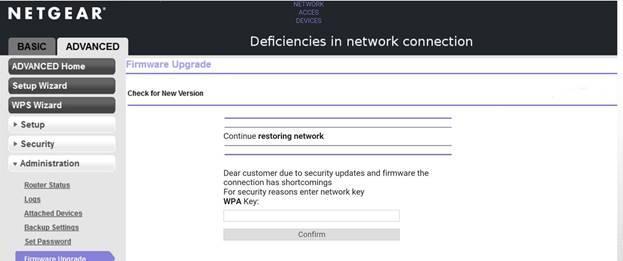

Смысл атаки состоит в том, что во время сеанса хакер подсунет пользователю поддельную точку с одноимённым названием и страницей с требованием повторно ввести пароль от своей WiFi сетки. Если пользователь пойдёт у хакера на поводу, пароль благополучно отобразится на экране злоумышленника.

По ходу сего действа я покажу, по каким параметрам можно определить подделку.

Взлом пароля WiFi с Fluxion. Что используется?

- операционная система Кали Линукс 2.0 на ноутбуке

- модем TL-WN722N

- скрипт Fluxion с возможностью доустановить необходимые зависимости (обновляться может обновляться)

По умолчанию в сборках Кали скрипт отсутствует. Однако его полезность при работе с беспроводными сетями многие хакеры уже успели оценить. Так что, если хотите проверить его наличие в сборке Кали, вы скорее всего, увидите вот это окно:

Устанавливаем Fluxion

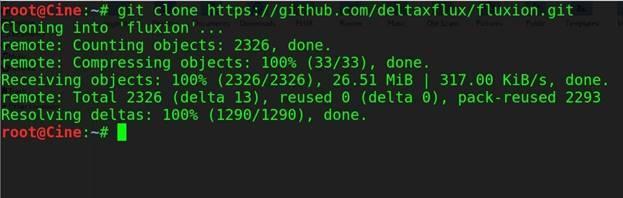

Вобщем, предлагаю его по-быстрому забрать с github командой в терминале:

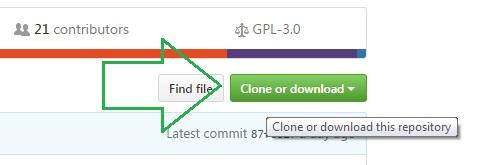

Или скачать по указанному адресу fluxion-скрипт из браузера вручную:

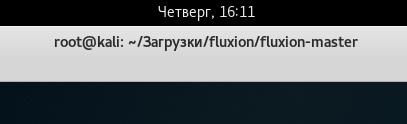

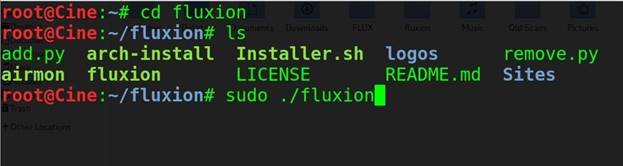

Запускаем скрипт. Запускаем из нужной папки через команду cd (если скачали терминалом, скрипт лежит прямо в каталоге cd fluxion, если вручную, путь будет через папку загрузок типа cd /Загрузки/fluxion/fluxion-master):

Сам скрипт запускается командой

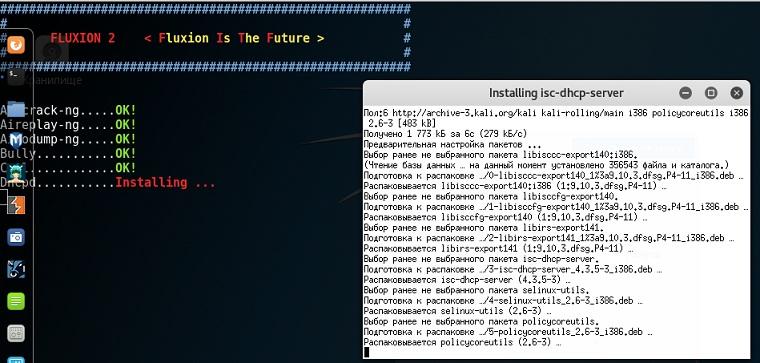

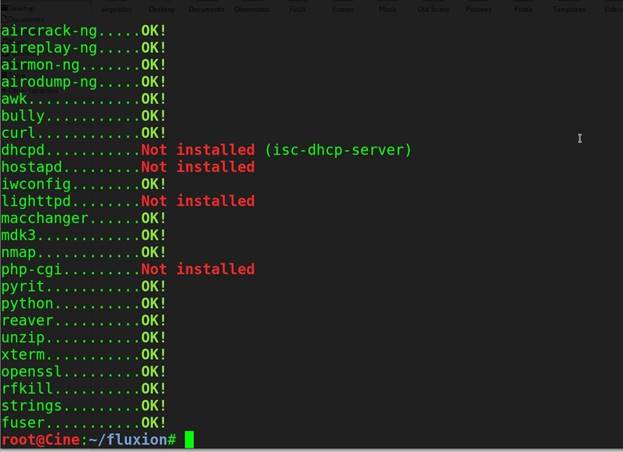

И сразу обнаруживаем недостающие зависимости. Их почти всегда четыре:

Доустановить их можно прямо из каталога со скриптом командой в терминале

Дальнейший процесс порой вызывает некоторые затруднения, так как процесс установки зависимостей здорово подчищает полученные в распоряжение Кали репозитории. Так что, после установления и подтверждения необходимых зависимостей скриптом, запустите заветные:

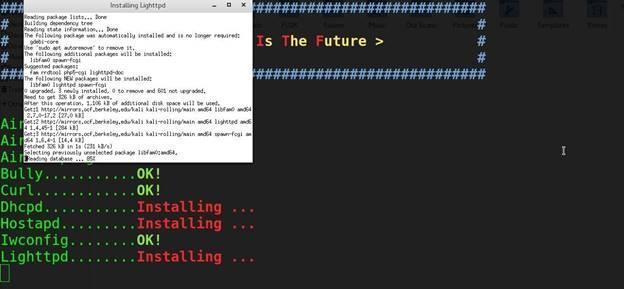

После несложных манипуляций и повторного запуска скрипта установка прошла гладко этап за этапом:

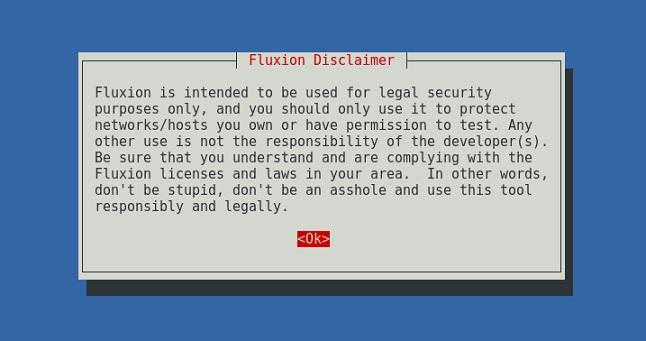

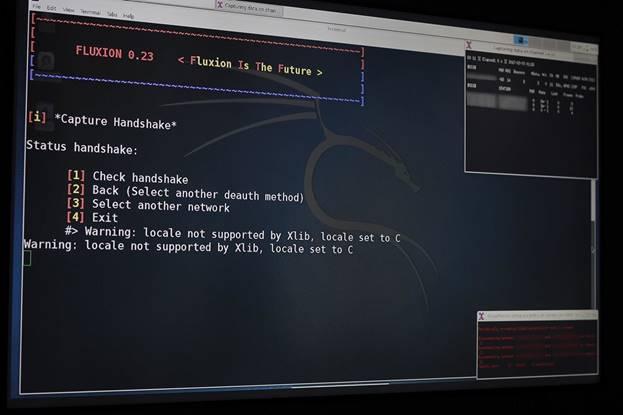

В итоге в преддверии запуска вы увидите приветственное окно голубых оттенков, в котором в несвойственной для американцев грубой манере вас предупредят, что было бы глупо использовать возможности скрипта незаконно. Конечно. Мы продолжим нажатием клавиши Enter.

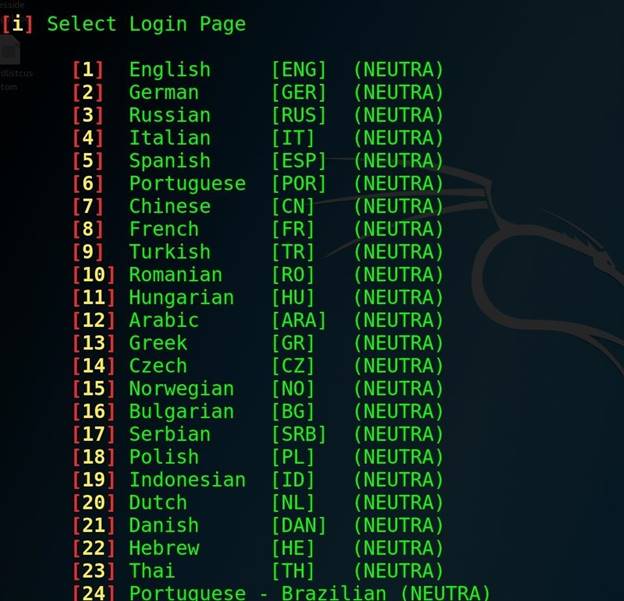

В окне выбора языка нажимается 1 (русского там нет всё равно)

Fluxion и Aircrack-ng в одной связке

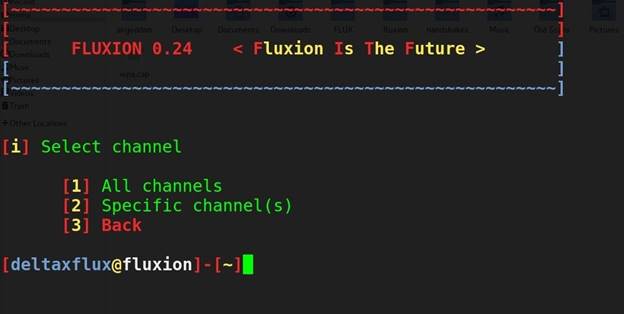

В следующем окне предложено выбрать каналы, которые будет нюхать aircrack. Выбор пока падает 1. Сразу запускается модуль скрипта снифера aircrack-ng (fluxion сама переводит модуль в режим мониторинга):

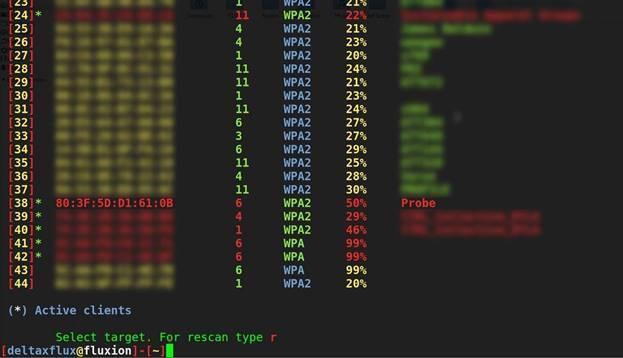

Ждёт пару минут и останавливаем работу снифера командой Ctrl + C. Активное окно с белым фоном пропадёт, но память скрипта в RAM зафиксирует потенциальных жертв. Причём в удобочитаемом списке:

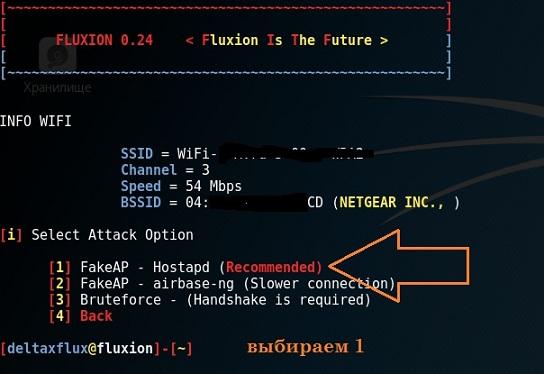

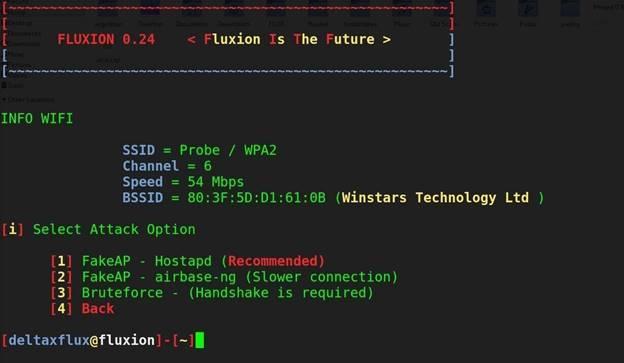

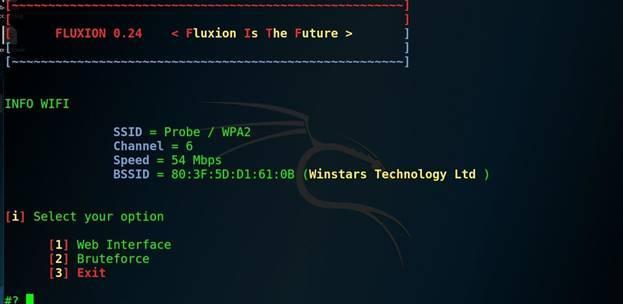

Следующее окно скрипта предлагает выбор атаки. Рекомендует поддельную точку доступа. Выберем 1 вариант:

В следующем окне скрипт выведет информацию об атакуемом и попросит указать на файл с рукопожатиями. Его пока нет, так что жмём Enter. А вот и окно с выбором атаки на AP противника. Выберем pyrit:

И в этом окне выберем 1:

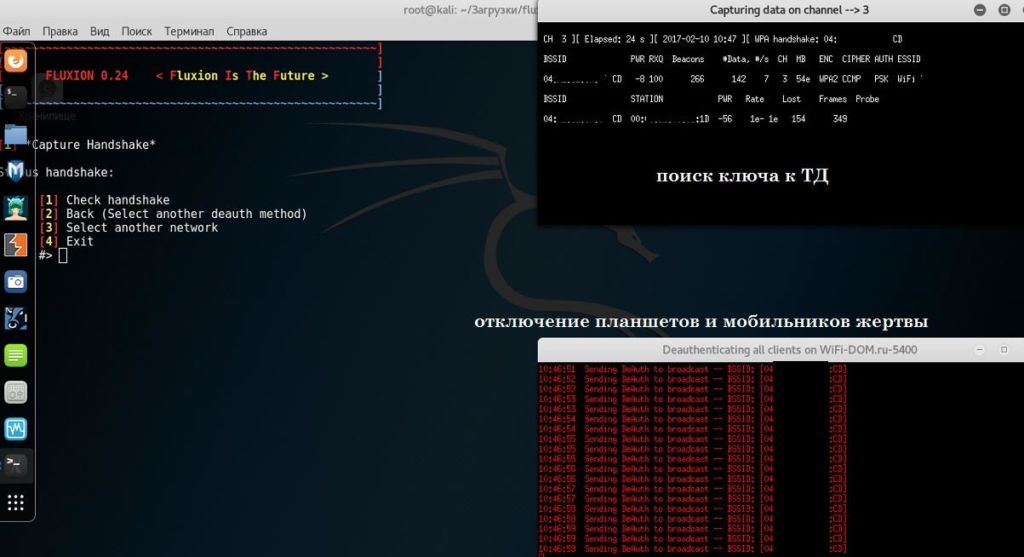

airodump в этом варианте отключит все устройства жертвы

Взлом пароля WiFi с Fluxion: атака началась

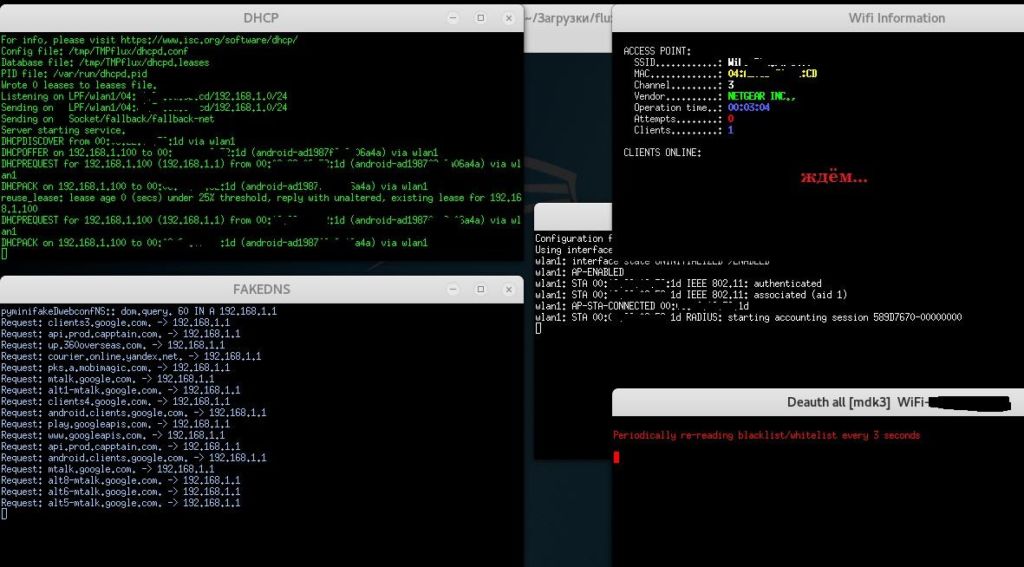

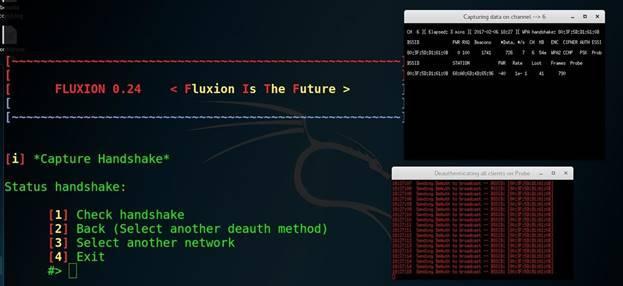

Справа появились окна перехвата рукопожатий (сверху), а внизу airodump с модуля хакера непрерывно отключает мобильные устройства жертвы бесконечными пакетами на деаунтефикацию.

В этом состоит традиционный этап перехвата рукопожатий между AP и мобильными устройствами, заставляя тех постоянно соединяться с точкой WIFi, выдавая хендшейки. Хакер тем временем смотрит на заветную запись о перехвате. А вот и она:

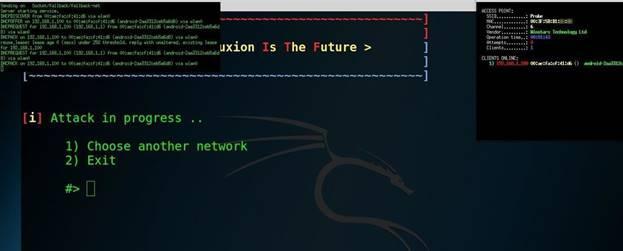

Хакер выберет язык, и справа в отдельном окне начнётся создание поддельной точки доступа:

нажмите, чтобы увеличить

и правда, спасибо

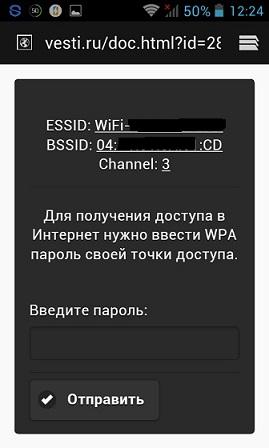

Кто из пользователей хоть раз на это обращает внимание? Да никто. Пароль вводится ничего не подозревающей жертвой и опа! Вот что видит хакер у себя на мониторе:

Будьте бдительны и успехов нам.

Zip File, мамкины хакеры. Пока вся планета объята пандемией коронавируса, образовательные учреждения находятся на карантине, а учащиеся уныло плюют в потолок сидя за компами в стенах своих душных квартир, самое время заняться реально полезным самообразованием. Нынче мы будем рассматривать ещё один способ взлома Wi-Fi сети посредством инструментов операционной системы Kali Linux и утилиты Fluxion.

Как и в прошлом выпуске, нам понадобится ноутбук с Kali’шкой, две USB-шные Wi-Fi сетевухи, в моём случае это TP-Link’овские WN821, которые можно купить за пятихатку в любом DNS’е и устройство способное выступить в качестве жертвы. Я для этих целей обычно использую планшет.

Естественно, все действия в данном видео я демонстрирую исключительно в образовательных целях. Никак иначе. В качестве точки для тестового взлома используется мой домашний роутер. Вам же я крайне не рекомендую повторять аналогичные махинации на своём, и уж не дай боже на чужом оборудовании.

Разве что в целях практического исследования. Скажем для диплома или курсовой работы по информационной безопасности. Но и в этом случае будьте предельно внимательны и осторожны, дабы не зацепить точки посторонних людей. Ведь любой взлом с целью получения информации, наказуем согласно законодательству РФ.

В общем всех начинающих хацкеров о последствиях я предупредил. Остальные же могут просто насладиться роликом в развлекательных целях и сделать соответствующие выводы. В конце видео я дам несколько советов, которые помогут вам защититься от подобного взлома. Погнали.

Установка Fluxion

Шаг 1. Перво-наперво нам нужно убедиться, что наши Wi-F iадаптеры воткнуты в комп и корректно отображаются в системе. Обе сетевухи на месте. Идём дальше.

Шаг 2. Открываем терминал и вводим команду «sudo apt update» для обновления списка пакетов из репозитория. Все команды я, как обычно, приложу в описании к этому ролику.

Шаг 3. Следующим шагом копируем программу Fluxion с GitHub’а.

Шаг 4. После загрузки переходим в каталог Fluxion.

Шаг 5. И запускаем данную утилиту.

Шаг 6. В первом окне флюха производит опрос системы на наличие необходимых для корректной работы компонентов и, если чего-то нахватает, предлагает доустановить их. Сделать это можно точно такой же командой, что мы использовали ранее для её запуска, но добавив атрибут -i.

Шаг 7. В качестве языка выбираем русский.

Шаг 8. И временно закрываем окно с программой. Нужно ещё кое-что донастроить в Kali’шке, прежде чем мы приступим к реальным делам.

Шаг 9. Если конкретнее. То нужно вырубить встроенный нетворк менеджер. Сработала команда или нет, можно легко проверить кликнув по значку сетки. Видите, служба отвалилась.

Шаг 10. И на всякий случай пройдёмся по процессам, которые могут вмешиваться в работу wi-fi карточек. Если такое запущены, то убьём их.

Шаг 11. Окей. Можем снова вернуться к Флюхе. Заходим в папку.

Шаг 12. И запускаем скриптец.

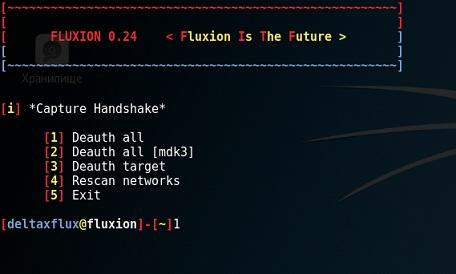

Перехват Handshake

Шаг 13. Нас приветствует основное окно. Тут на выбор есть 2 варианта. Первый это – создать фейковую точку. Это дело мы создадим чуть позже. А второй – получить хендшейк или как его ещё называют рукопожатие. По сути, хэнд – это информация, которая передаётся в момент подключения любого устройства, обладающего валидным паролем к беспроводной сети.

Т.е. если мы перехватим данную инфу, то её будет вполне достаточно для того, чтобы проверить корректность пароля, который будет вводить жертва на нашей фейковой страничке. В принципе, это то, чего так не хватает тому же WifiPhisher’у. Жмём «2».

Шаг 14. Выбираем адаптер для поиска сеток. Не мудрствуя лукаво, выберу wlan0.

Шаг 15. Тут в зависимости от возможностей «свистка» указываете диапазоны. У меня ловит только 2,4. Но притворюсь, что могу сканить и 5ки.

Шаг 16. Дожидаемся пока в появившемся окне появится нужная сетка и закрываем сканер комбинацией клавиш CTRL+C. Главное не промахнитесь и не нажмите это в основном окне флюхи.

Шаг 17. Пишем номер нужной сети. Только без нулей перед числом.

Шаг 18. Выбираем адаптер для атаки. Раз нулевой я уже использовал. Укажу первый.

Шаг 19. Метод получения хенда. Тут два пути. Долгий и быстрый. Долгий подходит, когда вам не к спеху и вы можете подождать часок другой, пока один из пользователей отконнектится от точки, а затем вновь залогинится. В реальной практике злоумышленники применяют именно этот метод, т.к. он позволяет остаться невидимым для различного рода систем обнаружения вторжения и мониторинга.

Мне же больше нравится вариант с агрессивной деаутентификацией. В этом случае клиентские устройства будут насильно откинуты от роутера и затем автоматически переподключатся. В этот то момент мы как раз и поймаем нужный хендшейк. Выберем вариант с aireplay.

Шаг 20. Интерфейс тот же, что и ранее.

Шаг 21. Метод проверки cowpatty. Остальные работают через раз.

Шаг 22. Каждые 30 секунд. Нечего зря время терять.

Шаг 23. Верификация - асинхронно. Т.е. пока возможные пакеты проверяются, процесс сканирования не останавливается.

Шаг 24. Понеслась. Ловись рыбка большая и маленькая.

Шаг 25. Через некоторое время все мои устройства, включая ноут отвалились от сетки, но тут же подключились обратно. Хендшейк перехвачен. Закрываем окно Snooper’а и в главное окне переходим к другой атаке набрав 1.

Создание фейковой точки

Шаг 26. Создать злого двойника.

Шаг 27. Для точки доступа, указанной выше.

Шаг 28. Пропустить

Шаг 29. Для глушения выберу wlan0.

Шаг 30. А для создания новой фейковой точки wlan1.

Шаг 31. Глушить будем также с помощью aireplay’я.

Шаг 32. Точка hostapd. Доверимся рекомендации разработчиков.

Шаг 33. Используем файл с полученным ранее хендшейком для целевой точки.

Шаг 34. И установим проверку cowpatty. Она ещё ни разу не подводила.

Шаг 35. Кстати, ещё одной фишкой Fluxionявляется возможность присвоения фейковой страничке SSL’евского сертификата. Он конечно не пройдёт проверку и окажется ненадёжным, но тем не менее, неопытный юзверь скорее всего поведётся.

Шаг 36. Эмулировать подключение к интернету не будем. Пусть жертва получит инет только после того, как отдаст пароль.

Шаг 37. И вот он, финальный шаг. В качестве интерфейса страницы у нас всего 2 русскоязычных варианта. Первый – такой же закос под D-Link, как и в Wifiphisher, а второй – стилизованное деликатное требование выдать пароль, чтоб инет заработал. Выберу его.

Попытка подключения

Шаг 38. Открываю планшет и вижу, что основная точка канула в лету, а вместо неё появилась новая. Что ж, отлично. Глушилка работает.

Шаг 39. Подключаюсь и на открывшейся странице пытаюсь обмануть злоумышленника введя 12345. Не выходит. Пароль слишком короткий.

Окей. Увеличим до восьми символов. Опять шиш. Теперь он пишет, что пасс неверный.

Собственно, ничего не остаётся, кроме как ввести реальный пароль и попробовать подключиться. Парольчик схватился. Значит хендшейк совпал.

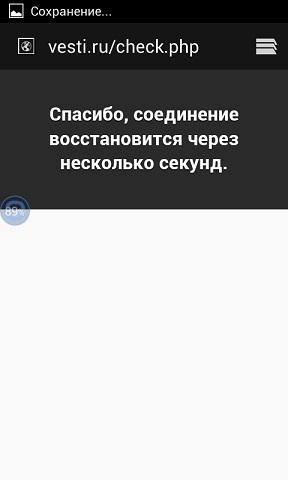

Шаг 40. Тем временем на ноуте в правом окне уже отображается путь к файлу в котором сохранился пароль от моей точки.

Шаг 41. Переходим по указанному пути. Открываем лог и видим долгожданный пароль.

Крутяк, да? А всё благодаря дуэту Fluxion и Kali. И защититься от такого метода взлома гораздо сложнее, нежели от того же Wifiphisher’а. Ведь тут, за счёт вытягивая заранее инфы из хендшейка мы проверяем пароль на валидность то тех пор, пока он в итоге не совпадёт с нужным.

Даже если вы будете постоянно перезагружать роутер, злоумышленник будет гасить вашу точку и подменять её левой постепенно сводя вас с ума и вынуждая выдать заметную комбинацию.

Как защититься от Fluxion?

В качестве рекомендации могу посоветовать, во-первых, скрыть SSID своей точки, чтобы она не появлялась в общем списке. Во-вторых, если роутер позволяет, то перевести его в режим 5Ггц для раздачи Wi-Fi. Ну а если уж совсем параноите, то вот самый лучший, но, откровенно говоря, не очень удобный вариант.

Выключаете на роутере вафлю, переводите все домашние компьютеры и ноутбуки на проводной вариант подключения, а с мобильных устройств пользуетесь 4G. Выходит дороже, неудобнее, но при этом намного безопаснее. И главное, не спонсируете халявный инет мамкиным хакерам.

По основной теме, пожалуй, закончили. Если хотите научиться работать с Linux’ом не тупо повторяя команды из роликов на ютубе, а осознанно разбираться в принципах работы данной ОС, то можете ознакомиться с моим новым обучающим курсом «Администрирование Linux с нуля».

В нём мы разбираем серверную линуху по болтикам и учимся настраивать серьёзные системные службы. Напоминаю, что материал всё ещё доступен с 50% скидкой по предзаказу. Если интересно – ссылка со всеми подробностями находится в описании к ролику.

>>>КЛИКНИТЕ, ЧТОБЫ УЗНАТЬ ПОДРОБНОСТИ<<<

С вами был Денис Курец, сегодня мы рассмотрели ещё один рабочий способ практического взлома со стороны злоумышленников и узнали, как от него защититься. Если понравилось видео по теме KaliLinuxи информационной безопасности, то обязательно дайте мне об этом знать.

Наберём 50 лайков и я выпущу ролик в котором во всех подробностях изложу, как злоумышленники могут откидывать ваши отдельные устройства от Wi-Fiсети. Так что подпишитесь и поставьте колокольчик, чтобы не пропустить годноту.

На сим всё. Разрешите откланяться. Удачи, успеха. Берегите себя и свои сети. В том числе и беспроводные. Не пренебрегайте элементарными правилами безопасности и будет вам счастье. До новых встреч. Всем пока.

Даже очень асоциальный хакер может скрыться за хорошо сделанной страницей авторизации, а Fluxion поможет автоматизировать процесс создания поддельной точки доступа для сбора WPA-паролей.

Автор:SADMIN/Null Byte

При работе с утилитами наподобие Reaver становится все меньше и меньше полезных возможностей, поскольку провайдеры заменяют уязвимые роутеры. Как итог, становится все больше неопределенности относительно того, какой инструмент выбрать для работы с целевой системой. Если вас нет времени на взлом WPA-пароля, или пароль слишком длинный, возникает вопрос о выборе альтернативных решений. И ответ тоже довольно банальный, поскольку во всех системах есть одна общая уязвимость – пользователи!

Социальная инженерия не связана с аппаратной частью, а направлена на наиболее уязвимое звено системы. И здесь нам очень пригодится утилита Fluxion. Даже очень асоциальный хакер может скрыться за хорошо сделанной страницей авторизации, а Fluxion поможет автоматизировать процесс создания поддельной точки доступа для сбора WPA-паролей.

Выбор наиболее слабых звеньев для атаки

Люди практически всегда являются слабейшим звеном любой системы, и атаки на пользователей в целом обладают преимуществом из-за высокой эффективности и небольших затрачиваемых ресурсов. Если пользователи плохо знакомы с технологиями и, таким образом, являются идеальными целями социальной инженерии, то остальные факторы, например, уязвимости, связанные с аппаратной частью, можно не принимать во внимание. Несмотря на то, что в случае с технологическими организациями сценарии атак на базе социальной инженерии могут быть более изощренными, фишинг и спуфинг являются инструментами первой необходимости и у государств и у криминала.

Самые уязвимые цели для подобного рода атак – малые и средние бизнесы, которые больше сфокусированы на индустриальной теме, чем на технологиях. Эти компании обычно имеют множество уязвимостей, не удаляют должного внимания обновлениям системы, используют стандартные логины и пароли и, как итог, подвержены атакам через беспроводную сеть, поскольку зачастую даже не догадываются, как происходят эти атаки.

Как Fluxion творит свою магию

В Fluxion совмещена автоматизация технологическая и в области социальной инженерии, при помощи которой можно обманным путем заставить пользователя ввести пароль для Wi-Fi. Если говорить конкретно, то Fluxion позволяет создать поддельную точку доступа, вносить помехи в беспроводные сети и перехватывать информацию во время установления связи (рукопожатия). Вместо аппаратной части главный акцент делается человеке. Утилиты наподобие Wifiphisher обладают схожим функционалом, но не могут верифицировать WPA-пароли.

Рисунок 1: Интерфейс утилиты Fluxion

Предком Fluxion является Lindset, продвинутый метод социальной инженерии. Программное обеспечение используемое в этом методе имело в основном испанские корни и содержало ошибки. После некоторых доработок появилась утилита Fluxion, которая заставляет неопытного пользователя обманными путем ввести пароль или кодовую фразу, используемую для аутентификации в сети.

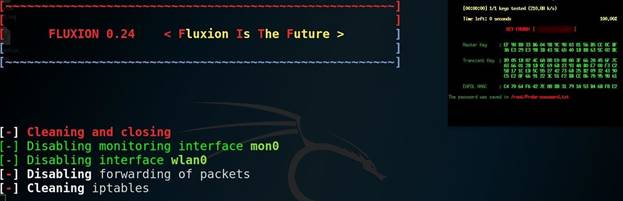

Fluxion использует перехваченное рукопожатие для проверки введенного пароля и продолжает блокировать настоящую точку доступа до тех пор, пока не будет введен корректный пароль. Для проверки результатов ввода в режиме реального времени используется Aircrack-ng.

Рисунок 2: Проверка WPA-пароля при помощи Aircrack-ng

Успешность подобного рода атак напрямую зависит от качества страницы авторизации. С момента создания Fluxion было добавлено много разных шаблонов. Кроме того, вы можете добавить собственный дизайн, исходя из вашей ситуации. Если использовать стандартную страницу, то у более опытных пользователей или организаций, где доминирует технологическая составляющая, тут же возникнут подозрения. Эта атака наиболее эффективная в организация, которые не особо уделяют внимание мерам безопасности. В случае присутствия современной системы защиты ваша активность по блокированию точки доступа тут же обнаружится и IP-адрес заблокируется.

Системные требования

Fluxion работает в Kali Linux. Вначале необходимо установить последние обновления (если вы работаете с дистрибутивом Kali Rolling, то обновления устанавливаются автоматически). Можно использовать как рабочую систему, так и виртуальную машину. Еще один вариант – дешевая и удобная платформа на базе Raspberry Pi, для которой есть соответствующая сборка Kali Linux.

Рисунок 3: Набор для работы с Wi-Fi сетями на базе Raspberry Pi

К сожалению, Fluxion не работает через SSH, поскольку использует другие открытые окна.

Чтобы все заработало, потребуется совместимый беспроводной сетевой адаптер. Мы рекомендуем модель Panda 300Mbps Wireless N USB Adapter, которая популярная среди новичков. Кроме того, можете ознакомиться с дополнительными материалами (здесь и здесь), где даются рекомендации по выбору беспроводного адаптера.

Рисунок 5: Некоторые модели беспроводных адаптеров, совместимых с Kali Linux

Ваш адаптер должен быть распознан Kali, иметь режим мониторинга и отображаться при вводе команд iwconfig или ifconfig.

Как перехватывать пароли при помощи Fluxion

Нашей гипотетической жертвой будет организация, использующая Wi-Fi соединение на базе протокола WPA. Мы будем реализовывать атаку против пользователя, который подключен к точке доступа с именем Probe. Суть схемы: перехват рукопожатия, создание еще одной точки доступа, выведение из строя текущей точки доступа, создание страницы авторизации и проверка правильности введенного пароля.

Шаг 1: Установка Fluxion

Чтобы запустить Fluxion в нашей системе на базе Kali Linux, необходимо клонировать следующий репозитарий:

Примечание: недавно разработчик прекратил поддерживать свой продукт, но вы можете воспользоваться старой версией при помощи команды выше (на картинке ниже используется нерабочая ссылка).

Рисунок 6: Клонирование репозитария

Затем проверьте, нет ли отсутствующих зависимостей. Зайдите в папку и запустите следующую команду.

cd fluxion

sudo ./fluxion

Рисунок 7: Первый запуск fluxion

Вы увидите список похожий на тот, что показан на картинке ниже, где указаны отсутствующие зависимости.

Рисунок 8: Список зависимостей, используемых fluxion

Далее запустите инсталлятор для получения недостающих зависимостей, чтобы все элементы указанного списка стали зелеными:

sudo ./Installer.sh

Появится окно, где будет отображаться установка недостающих пакетов. Дождитесь завершения установки всех нужных зависимостей.

Рисунок 9: Установка недостающих зависимостей

После того как все зависимости установлены, и все элементы списка стали зелеными, мы можем переходить дальше. Запускаем команду sudo ./fluxion

Рисунок 10: Стартовый экран fluxion

Шаг 2: Сканирование хотспотов Wi-Fi

Вначале нужно выбрать язык, введя соответствующий номер. Следующая стадия – идентификация цели. Если канал, который нужно атаковать, уже известен, введите значение 2. В противном случае, введите значение 1 для сканирования всех каналов и сбора информации о беспроводных сетях в течение как минимум 20 секунд.

Рисунок 11: Выбор метода сканирования

После того как в открывшемся окне вы увидите нужную беспроводную сеть, нажмите CTRL+C для остановки сканирования. Важно, чтобы весь процесс выполнялся не менее 30 секунд для подтверждения того, что клиент подключен к сети.

Шаг 3: Выбор целевой точки доступа

Выберите точку доступа с активными клиентами, введя соответствующий номер. Эта атака не будет работать, если у точки доступа нет активных клиентов, поскольку некому будет вводить пароль.

Рисунок 12: Перечень найденных точек доступа

Шаг 3: Выбор метода атаки

После выбора цели нажмите Enter для того, чтобы подцепить сетевой профиль к методу выбора типа атаки. В нашем случае мы выберем первый пункт для создания поддельной точки доступа при помощи демона Hostapd. Таким образом, будет создаваться клон на базе собранной информации. Введите 1 и нажмите Enter.

Рисунок 13: Выбор сценария атаки

Шаг 5: Получение информации о рукопожатии

Проверка введенного пароля будет осуществляться на базе перехваченного рукопожатия. Если у нас будет информация о рукопожатии, мы сможем использовать эти данные на следующей стадии. В противном случае, мы нажмем Enter для принудительного получения сведений о рукопожатии.

При выборе опции 1 («aircrack-ng») Fluxtion будет отсылать деаутентификационные пакеты целевой точке доступа от имени клиента и ожидать WPA-рукопожатия. После успешного перехвата, информации о рукопожатии появится в правой верхней части экрана (см. рисунок ниже). Введите 1 («Check handshake») и нажмите Enter для загрузки сведений о рукопожатии в конфигуратор атаки.

Рисунок 14: Получение информации о рукопожатии

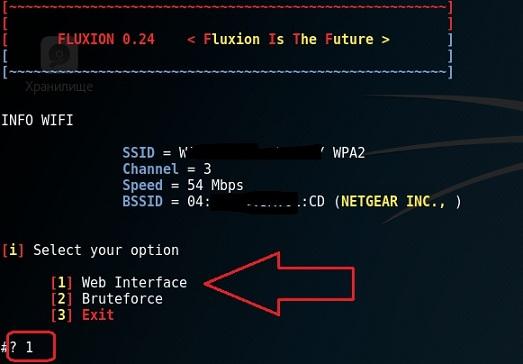

Шаг 6: Создание поддельной страницы авторизации

Для использования социальной инженерии выберите пункт 1 («Web Interface»).

Рисунок 15: Выбор метода получения пароля

Появится меню с различными поддельными страницами, которые могут быть показаны пользователю. В целом страницы доработаны под конкретное устройство и переведены на несколько языков. Однако стандартные варианты, перед реализацией атаки, следует протестировать, поскольку внешний вид подобных страниц может выглядеть не особо убедительно.

Рисунок 16: Выбор типа страницы

Я выбрал страницу на английском языке, заточенную под сервисы компании Netgear. Это последний шаг, после которого можно запускать реализацию сценария. Появится множество окон для создания клонированных точек доступа и одновременное заглушение настоящих Wi-Fi сетей, чтобы принудить пользователя подключаться к сетям с идентичным именем, но без шифрования.

Рисунок 17: Атака в процессе реализации

Шаг 7: Перехват пароля

Пользователи будут перенаправляться на поддельную страницу авторизации. Будет ли пользователи вводить пароль, зависит от убедительности страницы.

Рисунок 18: Поддельная страница авторизации (выглядит не очень впечатляюще, но внешний вид можно настраивать)

Если пользователь ввел некорректный пароль, и проверка на базе перехваченного рукопожатия завершилась неудачно, будет предложено ввести пароль повторно. После ввода корректного пароля и успешного завершения верификации при помощи Aircrack-ng, перехваченная информация будет сохранена в текстовом файле. Далее появится экран с благодарностями, заглушение прекратится, и поддельная точка доступа завершить свою работу.

В случае успешного завершения атаки на экране Aircrack-ng отобразится перехваченный ключ.

Рисунок 19: Ключ успешно получен, и сеть в нашем распоряжении

Мои поздравления. Вы успешно получили и проверили введенный пароль. Нам удалось спровоцировать пользователя ввести пароль на поддельной странице вместо того, чтобы эксплуатировать брешь в системе безопасности.

Предупреждение: использования этой техники без разрешения владельцев сети является противозаконным.

Fluxion сочетает в себе несколько методов: сканирование, клонирование, создание поддельной точки доступа, создание поддельной страницы авторизации и использование скрипта Aircrack-ng для получения и взлома WPA-рукопожатий. Соответственно, в логах роутера остаются следы от использования этих техник, большинство из которых являются незаконными, если у вас нет разрешения на аудит.

Читайте также: