Аналог nslookup для windows

Обновлено: 06.07.2024

Утилита NSLOOKUP присутствует в операционных системах Windows, начиная с Windows NT , и предназначена для формирования запросов к серверам DNS из командной строки. Фактически, утилита является аналогом службы DNS-клиент и позволяет диагностировать проблемы с разрешением имен в системе DNS. По умолчанию, все запросы отправляются на DNS-сервер, адрес которого задан настройками сетевого подключения. В терминах утилиты такой сервер является сервером по умолчанию (default server). Команда ipconfig /all позволяет получить информацию о настройках протокола IP и, в том числе, о серверах DNS, используемых в системе.

При запуске nslookup без параметров, утилита переходит в интерактивный режим, ожидая ввод команд пользователя. Ввод знака вопроса или help позволяет отобразить справку о внутренних командах и опциях nslookup :

(идентификаторы отображаются в верхнем регистре, квадратные скобки "[]" обозначают необязательные параметры)

NAME - печать сведений об узле или домене NAME с помощью сервера по умолчанию

NAME1 NAME2 - та же операция, но в качестве сервера используется NAME2

help или ? - печать сведений о стандартных командах

set OPTION - установить параметр

all - печать параметров, текущего сервера и узла

[no]debug - печать отладочных сведений

[no]d2 - печать полных отладочных сведений

[no]defname - добавить имя домена ко всем запросам

[no]recurse - запрос рекурсивного ответа на запрос

[no]search - использовать список поиска доменов

[no]vc - всегда использовать виртуальную схему

domain=NAME - установить имя домена по умолчанию NAME

srchlist=N1[/N2/. /N6] - установить домен N1 и список поиска N1,N2 и т.д.

root=NAME - установить корневой сервер NAME

retry=X - установить число повторов X

timeout=X - установить интервал времени ожидания в X секунд

type=X - установить тип запроса (пр. A,AAAA,A+AAAA,ANY,CNAME,MX ,NS,PTR,SOA,SRV)

querytype=X - то же, что и type

class=X - установить класс запроса ( IN (Internet), ANY)

[no]msxfr - использовать быструю зону MS для передачи

ixfrver=X - текущая версия, использующаяся в передаче запросов IXFR

server NAME - установить сервер по умолчанию NAME, используя текущий сервер по умолчанию

lserver NAME - установить сервер по умолчанию NAME, используя первоначальный сервер

root - сделать текущий сервер по умолчанию корневым сервером

ls [opt] DOMAIN [> FILE] - перечисление адресов в домене DOMAIN (необязательно: вывод в файл FILE)

-a - перечисление канонических имен и псевдонимов

-d - перечисление всех записей

-t TYPE - перечисление записей указанного типа RFC (пр. A,CNAME,MX,NS,PTR etc.)

view FILE - сортировка файла "ls" и его просмотр с помощью pg

exit - выход из программы

Примеры использования команды NSLOOKUP

При запуске с некоторыми из выше перечисленных параметров, команда nslookup выполняется в не интерактивном режиме без диалога с пользователем:

Пример отображаемых данных:

Для разных версий nslookup и разных DNS-серверов, обслуживающих запрос, отображаемая информация может незначительно отличаться. Тот же запрос, сформированный англоязычной версией утилиты nslookup.exe и направленный на обработку DNS-серверу компании Google приведет к отображению следующих данных:

Got answer:

HEADER:

opcode = QUERY, rcode = NXDOMAIN

header flags: response, want recursion, recursion avail.

questions = 1, answers = 0, authority records = 1, additional = 0

opcode = QUERY, rcode = NOERROR

header flags: response, want recursion, recursion avail.

questions = 1, answers = 1, authority records = 0, additional = 0

opcode = QUERY, rcode = REFUSED

header flags: response, want recursion

questions = 1, answers = 0, authority records = 0, additional = 0

opcode = QUERY, rcode = NOERROR

header flags: response, auth. answer, want recursion

questions = 1, answers = 11, authority records = 0, additional = 7

nslookup 8.8.4.4 - отобразить имя узла, соответствующее IP-адресу 8.8.4.4

DNS-записи (ресурсные записи DNS) связывают доменное имя с IP-адресом сервера, на котором расположен сайт. Ошибки или опечатки в них могут сделать невозможным доступ к сайту, поэтому необходимо внимательно следить за их корректным заполнением.

Специальные сервисы помогают правильно указать DNS-записи, проверить их наличие и корректность настройки. Это значительно упрощает жизнь системного администратора, веб-мастера и разработчика. О лучших бесплатных онлайн-сервисах для проверки DNS-записей расскажем в этой статье.

Типы DNS-записей

Помимо своей основной функции — сопоставления домена с IP-адресом, DNS-записи хранят служебную информацию, перенаправляют запросы на другие серверы и помогают правильно настроить их для обработки запросов. Для решения такого спектра задач, они подразделяются на типы.

Наиболее важные типы DNS-записей приведены в списке ниже.

- A-запись — находит IP-адрес сервера по введенному названию сайта в адресную строку браузера.

- CNAME-запись — указывает на несколько поддоменов на одном сервере.

- MX-запись — указывает сервер, который отвечает за прием почты для данного домена.

- TXT-запись — информационная запись с информацией для внешних источников (хранит до 255 байт). Часто используется для подтверждения прав собственности на домен.

Подробно о работе DNS и типах записей можно прочитать в нашей базе знаний.

Зачем проверять DNS-записи

Ошибки в ресурсных записях DNS могут стать причиной того, что сайт станет недоступен на длительное время. Ведь, даже при внесении правок, изменения вступят в силу только в течение 72 часов. Проверка DNS-записей помогает убедиться в их правильной настройке и работоспособности.

Windows и Linux утилиты для проверки DNS-записей

Утилиты для проверки посылают специальные запросы, чтобы проверить существование и значение DNS-записей. Проверить можно одну запись, или несколько сразу. Ниже приведены наиболее распространенные утилиты проверки DNS-записей для Windows и Linux.

Лучшие бесплатные сервисы для проверки DNS-записей

Без специальных знаний разобраться с утилитами может быть не просто. В таком случае, можно проверить DNS-записи домена через онлайн-сервисы. Они значительно помогают упростить процесс проверки.

Достаточно, зайти на сайт, зарегистрироваться, указать параметры проверки, получить результат. Чтобы вам было легче разобраться с ними, мы подготовили список лучших online-сервисов для проверки DNS-записей.

Многофункциональный портал для владельцев и администраторов сайта, SEO-специалистов и копирайтеров. Простой в использовании сервис поможет выполнить полную проверку сайта, даже новичку. Большая часть функций доступна бесплатно. Сервис умеет проверять следующие типы DNS-записей: TXT, MX, A, SOA, NS.

Основные возможности

- Полная проверка DNS-записей.

- Измерение скорости соединения с сервером.

- Проверка IP-адреса заданного хоста.

- Вывод заголовков сервера.

- Автоматический контроль за доступностью сайта.

- Вывод WHOIS-информации по домену.

- Проверка портов на доступность — способность принимать входящие подключения.

- Контроль за посещаемостью сайта.

- Проверка IP-адреса в спам-базах.

Кроме этого, сервис посчитает стоимость сайта, поможет создать превью и favicon, покажет все сайты с одного IP-адреса, определит CMS, выполнит полный SEO-анализ сайта с учетом указания ключевых слов и их позиций в поисковых системах и многое другое.

Особенности

Большая часть функций доступна бесплатно и без регистрации. Сообщество помогает разобраться в сложных вопросах. На бирже сайтов, можно купить уже готовый проект.

2whois

Удобный и бесплатный сервис для системных администраторов и веб-мастеров, разработчики которого решили сфокусироваться на технической стороне проверки. Сервис умеет проверять следующие типы DNS-записей: TXT, MX, A, SOA, NS, PTR.

Основные возможности

- Проверка DNS-записей.

- Вывод WHOIS-информации о домене.

- Встроенная поддержка распространенных утилит (NSLookUp, Dig, PTR).

- Возможность проверки пинга (ping) сайта.

- Вывод полного маршрута пакетов до конечного сервера через Traceroute.

- Контроль работоспособности сайта из различных точек земного шара.

Дополнительно, поможет проверить сайт на вирусы и его наличие в базах Роскомнадзора и в спам-базах.

Особенности

Полностью работает без регистрации, несмотря на ее наличие. Здесь она используется для сохранения проверок и большего удобства. Достаточно, зайти на сайт ввести в поле адрес сайта, нажать кнопку «Проверить». Практически сразу, можно приступать к изучению результатов.

Еще один многофункциональный сервис. Может проверить TXT-запись, а также следующие типы записей: ANY, A, NS, CNAME, MX, PTR, SOA, LOC, RP, AXFR, SRV.

Основные возможности

- Проверка DNS и IP.

- Предоставление VPN-сервера.

- Вывод информации о браузере посетителя.

- Измерение скорости работы сайта.

- Проверка доставки E-mail и защиты от спама.

- Проверка E-mail на взлом через наличие логинов и паролей в соответствующих базах данных (которые были украдены и уже использовались в недобросовестных целях).

Особенности

MXToolbox

Зарубежный сервис является оболочкой для утилиты NSLookup. В отличие от утилиты, встроенной в операционные системы, сервис не требует специальных знаний и сразу выводит записи типа: A.

Основные возможности

Особенности

Большая часть функций работает без регистрации. Платный тариф предоставляет широкий функционал по круглосуточному отслеживанию работоспособности сайта.

NetTOOLS

Функциональность online-сервиса обеспечена встроенными в него утилитами. Они помогают быстро и легко проверить разные параметры работоспособности сайта. Сервис проверяет записи следующих типов: ANY, SOA, A, MX, NS, PTR, TXT, CNAME, SRV, LOC.

Основные возможности

Особенности

Этот ресурс оснащен библиотекой и расширенной документацией. Такой подход помогает выполнить необходимые проверки, сравнить результаты с библиотекой сервиса, скорректировать настройки для изменения.

functions-online

Моделирует работу PHP-функций онлайн. Является удобным помощником при отладке кода, написанного на языке PHP. В PHP есть функция получения DNS-записей домена. Через него можно проверить наличие определенных DNS-записей: ANY, ALL, A, CNAME, HINFO, MX, NS, PTR, SOA, TXT, AAAA, SRV, NAPTR, A6.

Основные возможности

- Проверка DNS-записей, указанных выше типов.

- Предоставление полной информации о DNS-записях.

- Предоставление документации по PHP-функциям на русском, английском, немецком, французском, итальянском, японском, португальском и турецком языках.

Особенности

Сервис выполнен в формате документации с моделированием работы PHP-функций. Здесь представлена большая часть функций языка. Удобен для разработчика, но мало подходит для начинающего администратора или веб-мастера.

Вывод

Каждый системный администратор должен убедиться в полной корректности всех настроек DNS-записей. Ведь, правильно указанные записи, обеспечивают доступность интернет-ресурса, помогают в продвижении. Неправильные — вызывают перебои в работе сайта и даже полную недоступность домена ресурса на длительное время.

Вышеописанные бесплатные сервисы помогут быстро проверить один или несколько сайтов на наличие и правильность настроек DNS-записей.

Чтобы сайт был не только доступен в интернете, но и работал бесперебойно, нужно обеспечить его достойной платформой. VPS от Eternalhost — хостинг на быстрых NVMe-дисках с круглосуточной техподдержкой и защитой от DDoS-атак.

Существуют Linux-команды, которые всегда должны быть под рукой у системного администратора. Эта статья посвящена 7 утилитам, предназначенным для работы с сетью.

Этот материал — первый в серии статей, построенных на рекомендациях, собранных от множества знатоков Linux. А именно, я спросил у наших основных разработчиков об их любимых Linux-командах, после чего меня буквально завалили ценными сведениями. А именно, речь идёт о 46 командах, некоторые из которых отличает тот факт, что о них рассказало несколько человек.

В данной серии статей будут представлены все эти команды, разбитые по категориям. Первые 7 команд, которым и посвящена эта статья, направлены на работу с сетью.

Команда ip

Команда ip — это один из стандартных инструментов, который необходим любому системному администратору для решения его повседневных задач — от настройки новых компьютеров и назначения им IP-адресов, до борьбы с сетевыми проблемами существующих систем. Команда ip может выводить сведения о сетевых адресах, позволяет управлять маршрутизацией трафика и, кроме того, способна давать данные о различных сетевых устройствах, интерфейсах и туннелях.

Синтаксис этой команды выглядит так:

Самое важное тут — это <OBJECT> (подкоманда). Здесь можно использовать, помимо некоторых других, следующие ключевые слова:

- address — адрес протокола (IPv4 или IPv6) на устройстве.

- tunnel — IP-туннель.

- route — запись таблицы маршрутизации.

- rule — правило в базе данных политики маршрутизации.

- vrf — управление виртуальными устройствами маршрутизации и перенаправления трафика.

- xfrm — управление IPSec-политикой.

Вывод IP-адресов, назначенных интерфейсу на сервере:

Назначение IP-адреса интерфейсу, например — enps03 :

Удаление IP-адреса из интерфейса:

Изменение статуса интерфейса, в данном случае — включение eth0 :

Изменение статуса интерфейса, в данном случае — выключение eth0 :

Изменение статуса интерфейса, в данном случае — изменение MTU eth0 :

Изменение статуса интерфейса, в данном случае — перевод eth0 в режим приёма всех сетевых пакетов:

Добавление маршрута, используемого по умолчанию (для всех адресов), через локальный шлюз 192.168.1.254, который доступен на устройстве eth0 :

Добавление маршрута к 192.168.1.0/24 через шлюз на 192.168.1.254:

Добавление маршрута к 192.168.1.0/24, который доступен на устройстве eth0 :

Удаление маршрута для 192.168.1.0/24, для доступа к которому используется шлюз 192.168.1.254:

Вывод маршрута к IP 10.10.1.4:

Команда ifconfig

Команда ifconfig до определённого времени представляла собой один из основных инструментов, используемых многими системными администраторами для настройки сетей и решения сетевых проблем. Теперь ей на замену пришла команда ip , о которой мы только что говорили. Но если вас, всё же, интересует эта команда, можете взглянуть на данный материал.

Команда mtr

MTR (Matt's traceroute) — это программа, работающая в режиме командной строки, представляющая собой инструмент для диагностики сетей и устранения сетевых неполадок. Эта команда совмещает в себе возможности ping и traceroute . Она, как traceroute , может выводить сведения о маршруте, по которому сетевые данные идут от одного компьютера к другому. Она выводит массу полезных сведений о каждом шаге маршрутизации, например — время ответа системы. Благодаря использованию команды mtr можно получить довольно подробные сведения о маршруте, можно обнаружить устройства, которые вызывают проблемы при прохождении данных по сети. Если, например, наблюдается рост времени ответа системы, или рост числа потерянных пакетов, это позволяет с уверенностью говорить о том, что где-то между исследуемыми системами возникла проблема с сетевым соединением.

Синтаксис команды выглядит так:

Рассмотрим несколько распространённых способов применения mtr .

Если вызвать эту команду, указав лишь имя или адрес хоста — она выведет сведения о каждом шаге маршрутизации. В частности — имена хостов, сведения о времени их ответа и о потерянных пакетах:

Вот — вариант использования mtr , когда вместо имён хостов выводятся их IP-адреса (речь идёт о ключе -g , благодаря которому вместо имён выводятся числовые IP-адреса):

А следующий вариант команды позволяет выводить и имена, и IP-адреса хостов:

А так можно получить отчёт, содержащий результаты работы mtr :

Вот — ещё один вариант получения такого отчёта:

Для того чтобы принудительно использовать TCP вместо ICMP — надо поступить так:

А вот так можно использовать UDP вместо ICMP:

Вот — вариант команды, где задаётся максимальное количество шагов маршрутизации:

Так можно настроить размер пакета:

Для вывода результатов работы mtr в формате CSV используется такая команда:

Вот — команда для вывода результатов работы mtr в формате XML:

Команда tcpdump

Утилита tcpdump предназначена для захвата и анализа пакетов.

Установить её можно так:

Прежде чем приступить к захвату пакетов, нужно узнать о том, какой интерфейс может использовать эта команда. В данном случае нужно будет применить команду sudo или иметь root-доступ к системе.

Если нужно захватить трафик с интерфейса eth0 — этот процесс можно запустить такой командой:

Или — такой, с указанием (через ключ -c ) количества пакетов, которые нужно захватить:

▍ Захват трафика, идущего к некоему хосту и от него

Можно отфильтровать трафик и захватить лишь тот, который приходит от определённого хоста. Например, чтобы захватить пакеты, идущие от системы с адресом 8.8.8.8 и уходящие к этой же системе, можно воспользоваться такой командой:

Для захвата трафика, идущего с хоста 8.8.8.8, используется такая команда:

Для захвата трафика, уходящего на хост 8.8.8.8, применяется такая команда:

▍ Захват трафика, идущего в некую сеть и из неё

Трафик можно захватывать и ориентируясь на конкретную сеть. Делается это так:

Ещё можно поступить так:

Можно, кроме того, фильтровать трафик на основе его источника или места, в которое он идёт.

Вот — пример захвата трафика, отфильтрованного по его источнику (то есть — по той сети, откуда он приходит):

Вот — захват трафика с фильтрацией по сети, в которую он направляется:

▍ Захват трафика, поступающего на некий порт и выходящего из некоего порта

Вот пример захвата трафика только для DNS-порта по умолчанию (53):

Захват трафика для заданного порта:

Захват трафика для всех портов кроме 80 и 25:

Команда netstat

Инструмент netstat используется для вывода сведений о сетевых соединениях и таблицах маршрутизации, данных о работе сетевых интерфейсов, о masquerade-соединениях, об элементах групп многоадресной рассылки. Эта утилита является, как и ifconfig , частью пакета net-tools . В новом пакете iproute2 для достижения тех же целей используется утилита ss .

Если в вашей системе netstat отсутствует, установить эту программу можно так:

Ей, в основном, пользуются, вызывая без параметров:

В более сложных случаях её вызывают с параметрами, что может выглядеть так:

Можно вызывать netstat и с несколькими параметрами, перечислив их друг за другом:

Для вывода сведений обо всех портах и соединениях, вне зависимости от их состояния и от используемого протокола, применяется такая конструкция:

Для вывода сведений обо всех TCP-портах применяется такой вариант команды:

Если нужны данные по UDP-портам — утилиту вызывают так:

Список портов любых протоколов, ожидающих соединений, можно вывести так:

Список TCP-портов, ожидающих соединений, выводится так:

Так выводят список UDP-портов, ожидающих соединений:

А так — список UNIX-портов, ожидающих соединений:

Вот — команда для вывода статистических сведений по всем портам вне зависимости от протокола:

Так выводятся статистические сведения по TCP-портам:

Для просмотра списка TCP-соединений с указанием PID/имён программ используется такая команда:

Для того чтобы найти процесс, который использует порт с заданным номером, можно поступить так:

Команда nslookup

Команда nslookup используется для интерактивного «общения» с серверами доменных имён, находящимися в интернете. Она применяется для выполнения DNS-запросов и получения сведений о доменных именах или IP-адресах, а так же — для получения любых других специальных DNS-записей.

Рассмотрим распространённые примеры использования этой команды.

Получение A-записи домена:

Просмотр NS-записей домена:

Выяснение сведений о MX-записях, в которых указаны имена серверов, ответственных за работу с электронной почтой:

Обнаружение всех доступных DNS-записей домена:

Проверка A-записи для выяснения IP-адресов домена — это распространённая практика, но иногда нужно проверить то, имеет ли IP-адрес отношение к некоему домену. Для этого нужно выполнить обратный просмотр DNS:

Команда ping

Эта команда, при простом способе её использования, принимает лишь один параметр: имя хоста, подключение к которому надо проверить, или его IP-адрес. Вот как это может выглядеть:

В данном случае работу команды ping можно остановить, воспользовавшись сочетанием клавиш CTRL+C . В противном случае она будет выполнять запросы до тех пор, пока её не остановят. После каждой ping-сессии выводятся сводные данные, содержащие следующие сведения:

- Min — минимальное время, которое требуется на получение ответа от пингуемого хоста.

- Avg — среднее время, которое требуется на получение ответа.

- Max — максимальное время, которое требуется на получение ответа.

Обычно, если запустить команду ping в её простом виде, не передавая ей дополнительные параметры, Linux будет пинговать интересующий пользователя хост без ограничений по времени. Если нужно изначально ограничить количество ICMP-запросов, например — до 10, команду ping надо запустить так:

А для того чтобы увидеть лишь итоговый отчёт работы ping — можно воспользоваться ключом -q :

В системах с несколькими сетевыми интерфейсами можно задавать конкретный интерфейс, которым должна пользоваться команда ping . Например, есть компьютер, имеющий интерфейсы eth0 и eth1 . Если нужно, чтобы команда ping использовала бы интерфейс eth0 — надо запустить её так:

Или можно указать адрес интерфейса. В данном случае речь идёт об IP-адресе 10.233.201.45:

Применяя эту команду, можно указать и то, какую версию протокола IP использовать — v4 или v6:

▍ Destination Host Unreachable

Вероятной причиной получения такого ответа является отсутствие маршрута от локальной хост-системы к целевому хосту. Или, возможно, это удалённый маршрутизатор сообщает о том, что у него нет маршрута к целевому хосту.

▍ Request timed out

▍ Unknown host/Ping Request Could Not Find Host

Такой результат может указывать на то, что неправильно введено имя хоста, или хоста с таким именем в сети просто не существует.

О хорошем качестве связи между исследуемыми системами говорит уровень потери пакетов в 0%, а так же — низкое значение времени получения ответа. При этом в каждом конкретном случае время получения ответа варьируется, так как оно зависит от разных параметров сети. В частности — от того, какая среда передачи данных используется в конкретной сети (витая пара, оптоволокно, радиоволны).

Итоги

Надеемся, вам пригодятся команды и примеры их использования, о которых мы сегодня рассказали. А если они вам и правда пригодились — возможно, вам будет интересно почитать продолжение этого материала.

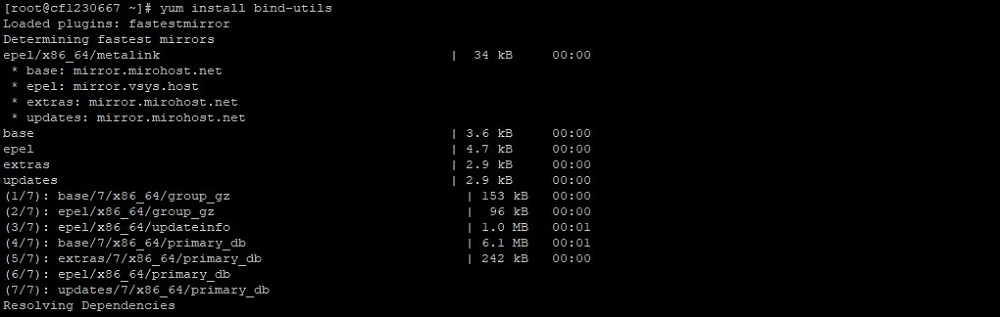

DNS (Domain Name System) — это система доменных имён, с помощью которой каждому имени домена сопоставляется его реальный IP адрес. В основе самого понятия DNS лежит представление о структуре доменного имени и зонах. Чтобы понять, как работать с доменными именами в Linux, нам необходимо изучить основные команды для работы с DNS, их синтаксис и примеры применения на практике. В этой статье рассмотрим следующие команды: host, nslookup, dig, whois, ping. Все практические задачи по работе с доменными именами мы покажем на нашем VPS под управлением серверной ОС CentOS 7. Для работы нам потребуется установить пакет утилит: bind-utils, без которого в CentOS 7 не будут работать команды host, nslookup, dig.

Также в синтаксисе некоторых команд мы будем использовать основные DNS записи для доменного имени (A, AAAA, MX, NS, SOA, TXT, CNAME, PTR), ниже расшифруем, что означает каждая из них.

Зарегистрировать домен Вы можете здесь.

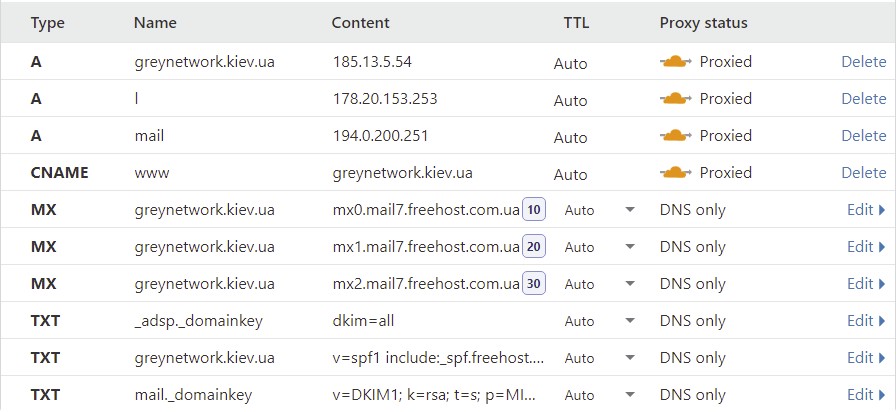

Основные DNS записи для домена

Все владельцы доменов могут зайти в свой рабочий кабинет у хостинг-провайдера (или регистратора доменных имен) и посмотреть записи для своего домена, оформленные, как правило, в виде таблицы, которая содержит следующие поля:

- Имя (хост, псевдоним);

- Тип записи;

- Значение (IP адрес, назначение, ответ и т.д.).

Существуют следующие типы записей:

Команда dig

Одна из основных команд Linux для работы с доменами — это dig (domain information groper). Утилита предоставляет возможность узнать о домене наиболее полную информацию, например, IP адрес, который привязан к данному доменному имени и еще ряд полезных для системного администратора параметров. Синтаксис команды dig следующий:

dig [@сервер] [имя домена] [тип записи] [флаги], где:

- @cервер — указывает IP-адрес сервера DNS, если не указать этот параметр, то обращение идет к серверу DNS «по умолчанию»;

- имя домена — указывает имя домена, о котором нужно получить информацию;

- тип записи — тип записи DNS (А, MX, TXT, NS и т.д.);

- флаги — с помощью флагов можно задать дополнительные опции утилиты dig.

Ниже укажем основные флаги утилиты dig:

- +[no]all — используется для вывода на экран или сокрытия всех установленных «по умолчанию» флагов;

- +[no]answer — необходима для отображения только ответа на запрос;

- +short — выводит информацию о домене в сокращенном формате;

- +[no]identify — применяется совместно с флагом +short для отображения информации об IP-адресе сервера;

- +[no]comments — служит для вывода информации без комментариев;

- +[no]trace — используется для вывода списка DNS серверов, через которые идет запрос на получение данных о домене.

Дополнительно, могут быть использованы следующие опции для команды dig:

- -4 — разрешает к использованию только IPv4;

- -6 — разрешает к использованию только IPv6;

- -x — служит для получения имени домена по его IP-адресу;

- -f — предназначена, чтобы прочитать список доменов из файла;

- -t — служит для обозначения типа записи, которую надо вывести на экран;

- -p — показывает номер порта DNS сервера.

Мы показали только часто употребляемые флаги и опции команды dig, для получения полной информации по данному вопросу советуем воспользоваться командой:

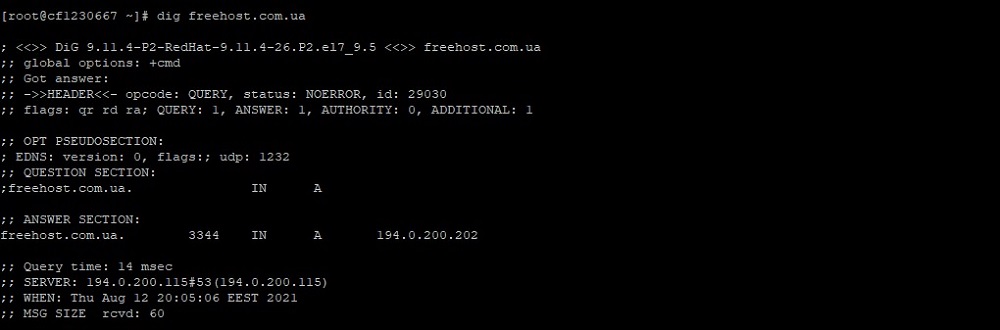

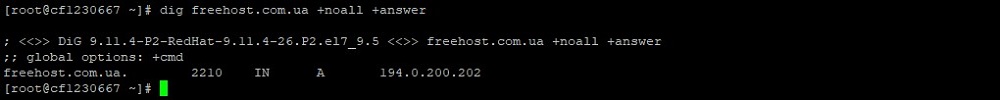

Сейчас приведем практические примеры использования утилиты dig. Самый простой случай применения dig:

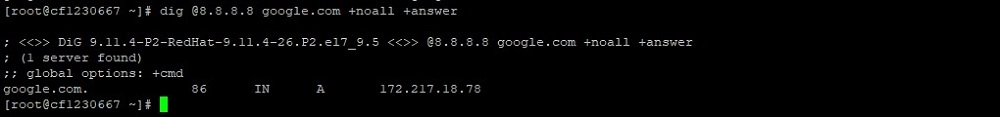

Например, введем в терминале:

Как понять результаты выполнения этой команды? Информация условно поделена на три секции:

- секция HEADER — показывает текущую версию утилиты dig, ID запроса и т. д.;

- секция QUESTION SECTION — выводит на экран текущий запрос;

- секция ANSWER SECTION — отображает ответ на созданный запрос (в нашем запросе выводит IP домена).

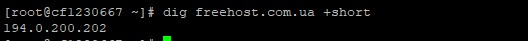

Если вы хотите получить только основные данные по домену, то стоит задать сокращенный запрос следующей командой:

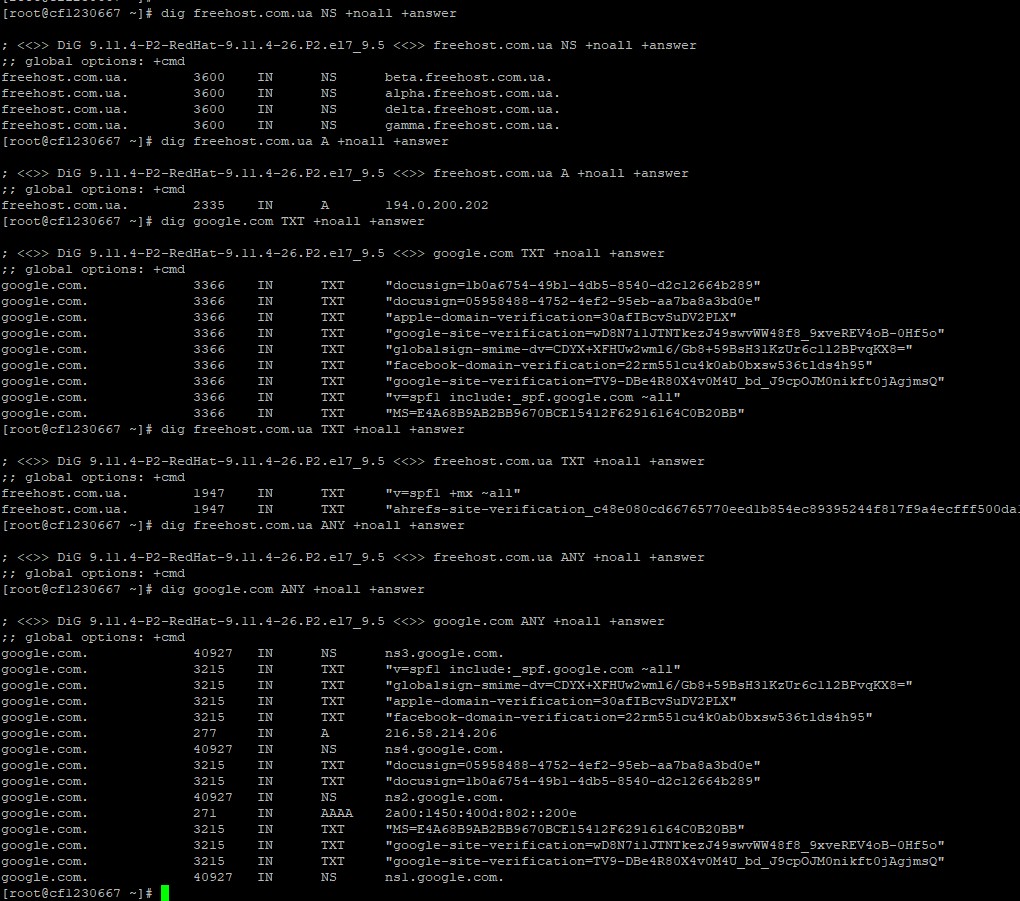

При использовании флага +noall будет отключен вывод на экран информации всех трех секций:

Если вы хотите увидеть информацию только из секции ANSWER SECTION, то выполните следующую команду:

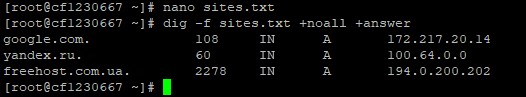

При необходимости получить такого рода информацию по нескольким доменам сразу, советуем создать специальный файл sites.txt в редакторе nano и занести туда доменные имена нужных сайтов, например:

Далее следует выполнить команду в терминале:

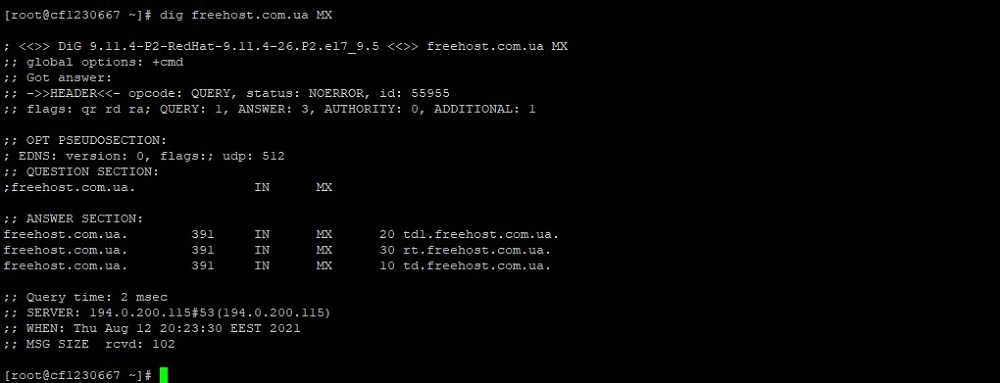

Теперь попробуем получить определенные типы записей DNS (A, MX, NS, TXT и т.д.), для этого выполняем команду dig, применяя следующие флаги, например, для типа записи «почтовый сервер»:

Или же, если мы хотим получить ответ только для третьей секции утилиты dig:

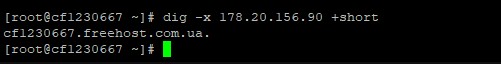

Для решения обратной задачи — получения имени домена по IP-адресу, выполним команду dig с опцией -x:

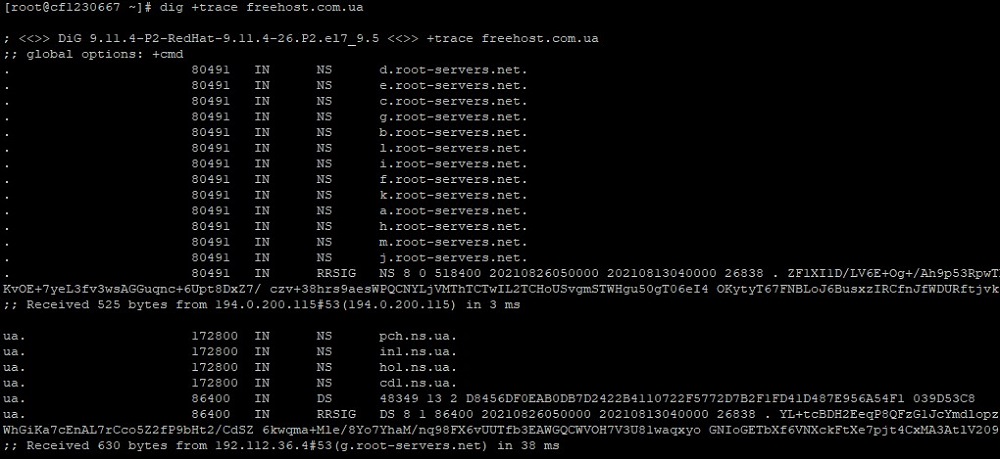

Попытаемся узнать, через какие DNS сервера идет запрос для получения информации о домене (команда трассировки в Linux):

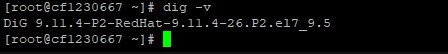

Для вывода текущей версии утилиты dig воспользуемся опцией -v:

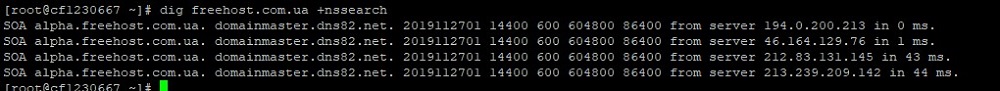

Для проверки синхронизации зоны со всеми NS введем команду:

Команда nslookup

Эта команда также позволяет получить информацию по домену или по IP адресу. Основной синтаксис написания nslookup:

nslookup [опции] [доменное имя] [сервер]

где [сервер] — указывать необязательно.

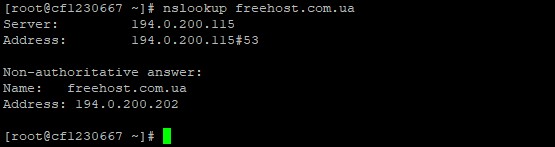

Самый простой пример использования nslookup приведем ниже:

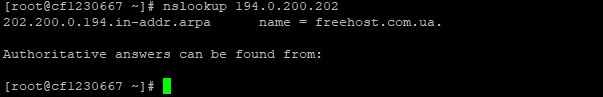

Можем выполнить и обратную задачу — по IP адресу узнать доменное имя сайта.

Ниже приведем основные опции команды nslookup:

- type – записывается тип записи DNS (к примеру, NS, TXT, SOA и др.);

- port – указывается номер порта;

- recurse – в случае, когда DNS не отвечает, использовать другие DNS;

- retry – задается количество попыток;

- timeout – время;

- fail – в случае, когда DNS возвращает ошибку, необходимо использовать другой сервер.

Приведем примеры команды, с использованием опции type (тип записи), например, для получения записей типа NS, MX, TXT, SOA и т.д.:

Техническую информацию о домене можно получить в ответе, запустив команду nslookup с параметром для типа записи SOA:

- origin — источник информации;

- mail addr — указывает email address администратора домена;

- serial — показывает время в формате timestamp;

- refresh — выводит время в секундах, в течении которого нужно повторить подключения, чтобы обновить информацию;

- retry — указывает время в секундах, через которое необходимо опять повторить подключения к DNS, в случае, если он недоступен;

- expire — показывает интервал времени в секундах, через который нужно считать информацию, полученную от первого DNS, устаревшей;

- minimum — это время в секундах, которое проходит до следующего обновления.

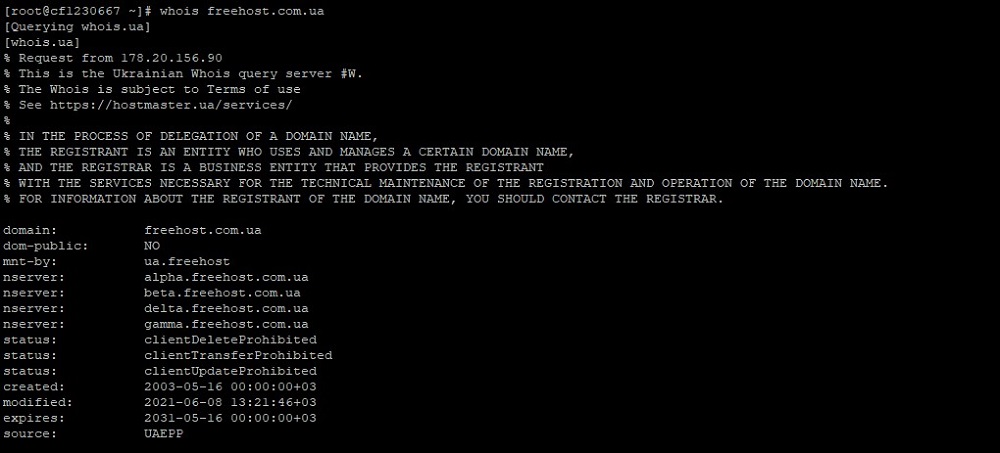

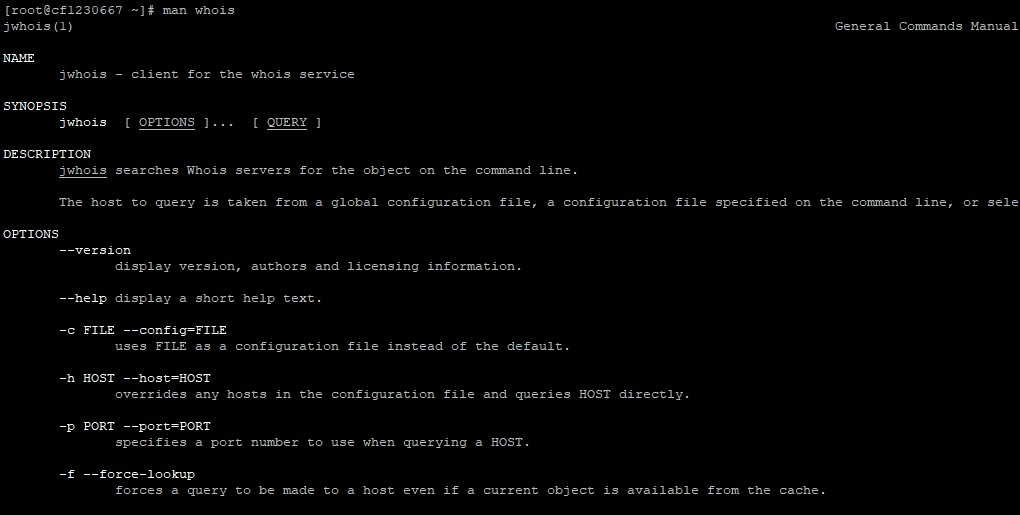

Команда whois

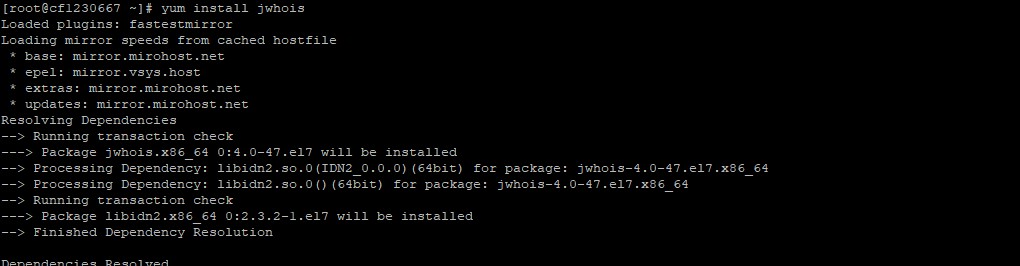

Whois — это сервис, который позволяет узнать всю информацию о владельце домена. В ОС Linux эту команду можно вводить прямо в терминале. В CentOS 7 данная служба не установлена «по умолчанию», поэтому необходимо ее установить:

Для изучения всех параметров команды whois выполните:

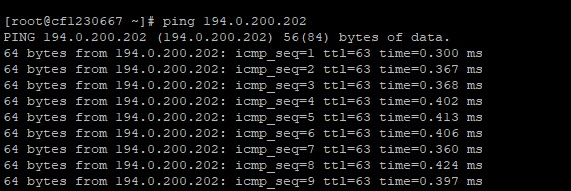

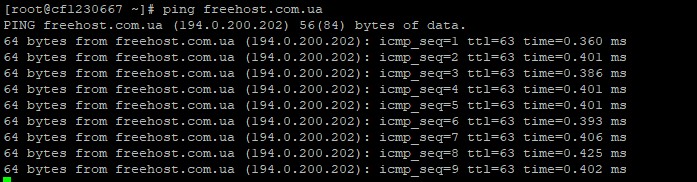

Команда ping

Команда ping известна всем пользователям сети, которые сталкивались с проблемами с соединением. Ping служит для того, чтобы узнать, есть ли связь с удаленным узлом сети, используя протокол ICMP (Internet Control Message Protocol). Принцип действия утилиты простой: на удаленный хост передается пакет с данными ICMP, с целью получить пакет с ответом — если он приходит, то удаленный узел считается доступным.

Синтаксис данной команды:

ping [опции] [адрес удаленного узла]

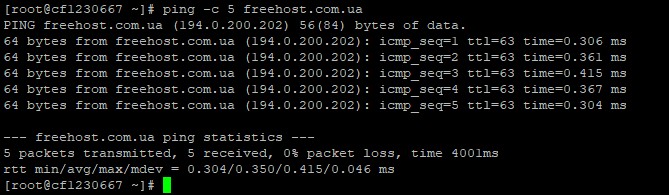

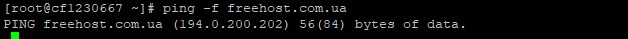

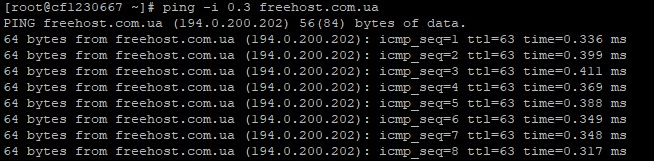

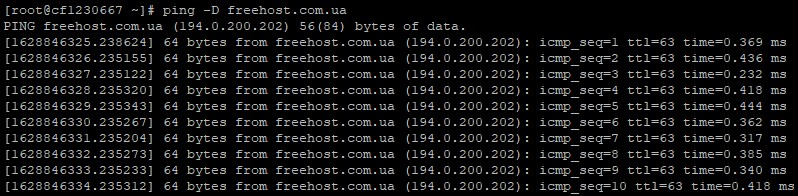

На скриншотах ниже показаны простые примеры использования команды ping:

Команда ping может исполняться достаточно долго, для выхода из этого режима необходимо нажать комбинацию клавиш: ctrl+c.

Ниже приведем некоторые опции утилиты ping с примерами:

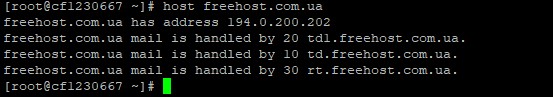

Команда host

Еще одна команда для работы с DNS — это host. Она предназначена для получения информации о доменном имени, например, чтобы по имени домена узнать IP адрес:

Данную команду можно использовать со следующими опциями, например:

- -l — выводит на экран всю информацию о домене;

- -v — выдает результаты в подробном формате;

- -w — принуждает утилиту host ждать ответ;

- -r — используется для выключения режима рекурсии (в этом случае DNS-сервер не обращается за информацией к другим DNS-серверам, используется только локальная база);

- -d — необходимо для включения режима отладки;

- -t querytype — определяет тип запроса (например, -t TXT — возвращает только тип записи TXT для домена);

- -a — служит для восстановления всех записей в DNS.

Заключение

В данной статье мы рассказали нашим читателям, как работать с системой доменных имён (DNS) с помощью команд host, nslookup, dig, whois, ping. В нашем материале приведены практические задачи, которые может решать системный администратор или пользователь Linux в своей ежедневной работе, применяя эти утилиты.

Читайте также: