Bssid как узнать linux

Обновлено: 03.07.2024

Я использовал ОС Manjaro 18.0 в своем основном ноутбуке для повседневных целей, и большую часть времени я использую CLI для большей части своей деятельности, поэтому я хотел бы проверить детали Wi-Fi через командную строку.

Я сделал небольшой поиск в Google и нашел несколько статей об этом.

Теперь я собираюсь написать подробную статью об этом, чтобы помочь другим.

Для этого вы должны сначала определить имя интерфейса.

Как только вы нашли имя интерфейса, вы можете использовать одну из приведенных ниже утилит для получения подробной информации о нем.

Большая часть утилиты позволяет отслеживать и просматривать уровни шума беспроводных сетей, скорость передачи данных, качество сигнала, уровень сигнала, статистику пакетов, конфигурацию устройства и параметры сети и т. д.

В Linux доступны следующие утилиты для проверки информации о беспроводной сетевой карте

Проверьте имя беспроводной сетевой карты с помощью команды lspci

По умолчанию отображается краткий список устройств.

Используйте параметры, описанные ниже, чтобы запросить более подробный вывод или вывод, предназначенный для анализа другими программами.

Выполните следующую команду, чтобы определить имя вашей беспроводной сетевой карты.

Используйте следующую команду, чтобы получить более подробную информацию о беспроводной карте.

Проверьте имя беспроводного интерфейса с помощью команды ip

Он показывает / манипулирует информацией о маршрутизации, сетевых устройствах, интерфейсах и туннелях.

Выполните следующую команду, чтобы проверить, активен ли интерфейс беспроводной сети. Да, это активно и работает нормально.

Обратите внимание, имя беспроводного интерфейса начинается с w, а проводной интерфейс начинается с e.

Проверьте информацию о точке беспроводного доступа с помощью команды nmcli

Его можно использовать в качестве замены для nm-апплета или других графических клиентов. nmcli используется для создания, отображения, редактирования, удаления, активации и деактивации сетевых подключений, а также для контроля и отображения состояния сетевых устройств.

Запустите следующую команду, чтобы просмотреть доступные точки доступа Wi-Fi для вас.

Он покажет, какой Wi-Fi в данный момент подключен к вашей системе, а также покажет, какой беспроводной интерфейс подключен к нему.

Для просмотра скорости точки доступа, уровня сигнала и информации о безопасности.

Выполните следующую команду, чтобы увидеть подробную информацию о точке доступа «2g» Wi-Fi.

Выполните следующую команду, чтобы просмотреть сведения об интерфейсе wifi «wlp8s0».

Проверьте информацию о драйвере и прошивке беспроводного интерфейса с помощью команды ethtool

ethtool используется для запроса и управления драйверами сетевых устройств и настройками оборудования, особенно для проводных Ethernet-устройств.

Выполните следующие команды, чтобы узнать о драйвере ядра Wi-Fi, версии прошивки и информации о шине.

Проверьте информацию о силе сигнала WiFi, скорости передачи данных и качестве канала связи с помощью команды iwconfig

Iwconfig похож на ifconfig, но предназначен для беспроводных интерфейсов.

Он используется для установки параметров сетевого интерфейса, которые являются специфическими для беспроводной работы.

Iwconfig также может использоваться для отображения этих параметров и статистики беспроводной связи (извлекается из /proc/net/wireless).

Все эти параметры и статистика зависят от устройства.

Каждый драйвер предоставит только некоторые из них в зависимости от аппаратной поддержки, и диапазон значений может измениться.

Пожалуйста, обратитесь к справочной странице каждого устройства для деталей.

Проверьте подробную информацию о беспроводном интерфейсе с помощью команды iwlist

Iwlist используется для отображения некоторой дополнительной информации из интерфейса беспроводной сети, которая не отображается iwconfig.

Проверьте информацию о беспроводном интерфейсе с помощью файла procfs

Проверьте информацию о беспроводном интерфейсе и точке доступа с помощью wavemon

Он отображает уровни в режиме реального времени, а также показывает информацию об устройствах и беспроводных сетях.

Интерфейс wavemon разбивается на разные «экраны».

Каждый экран представляет информацию определенным образом.

Например, экран «информация» отображает текущие уровни в виде гистограмм, тогда как экран «уровень» представляет те же уровни, что и движущаяся гистограмма.

Этот экран позволяет изменить все параметры программы, такие как параметры интерфейса и шкалы уровня, а также сохранить новые настройки в файле конфигурации.

Это полноэкранный график гистограммы, показывающий эволюцию уровней со временем.

Проверьте информацию Wifi с помощью команды GNOME NetworkManager

Демон NetworkManager пытается сделать сетевую конфигурацию и работу максимально безболезненными и автоматическими, управляя основным сетевым подключением и другими сетевыми интерфейсами, такими как Ethernet, WiFi и мобильные широкополосные устройства.

NetworkManager подключит любое сетевое устройство, когда соединение для этого устройства станет доступным, если только это поведение не отключено.

Информация о сети экспортируется через интерфейс D-Bus в любое заинтересованное приложение, предоставляя богатый API для проверки и контроля сетевых настроек и работы.

Kali linux: мониторинг сетевых карт и сканирование сети

1. Мониторинг сетевой карты:

Kali не поддерживает встроенную сетевую карту, поддерживает только сетевую карту usb. Виртуальная машина, которую я использую. Сначала откройте соединение USB-сетевой карты на съемном устройстве виртуальной машины и выполните команду ifconfig следующим образом:

Интерфейс eth0 - это информация о локальной проводной сетевой карте, интерфейс lo - это информация об интерфейсе локального адреса обратной петли, а wlan0 - это информация о вставленной сетевой карте usb.

Примечание. Если вы не видите интерфейс, подобный wlan, это означает, что сетевая карта не активирована. выполненныйifconfig -aКоманда для просмотра всех интерфейсов. Когда вы видите имя интерфейса wlan, это означает, что сетевая карта успешно идентифицирована. Выполните команду активации:ifconfig wlan0 upПосле выполнения указанной выше команды выходной информации нет. отifconfigКоманда подтверждает успешную активацию.

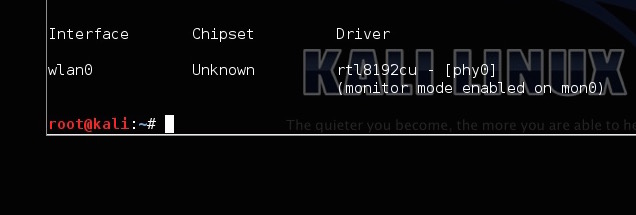

Запустите режим мониторинга сетевой карты: airmon-ng start wlan0

Здесь вы можете видеть, что режим STA отключен, и новый интерфейс waln0mon создан в качестве режима монитора.

До и после kali2.0 обработка здесь разная. Мы используем 2.0, здесь нам нужно добавить виртуальный интерфейс wlan0.

iw phy phy0 interface add wlan0 type managed

Это необходимо для добавления интерфейса wlan0 на phy0 (phy0 получается из журнала, из которого ранее был запущен мониторинг сетевой карты), и режим управляется.

На этом этапе установлен режим мониторинга.

Во-вторых, просканируйте диапазон сети

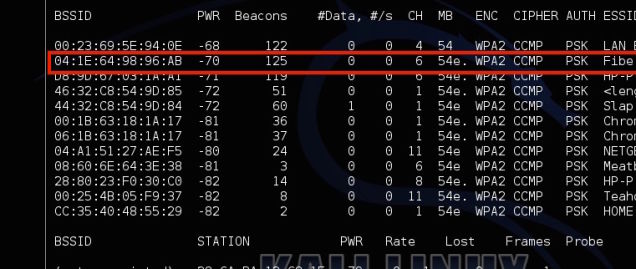

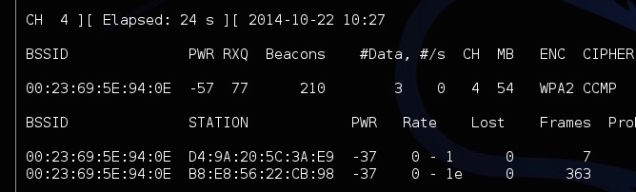

команда:airodump-ng wlan0mon

> BSSID: Mac-адрес беспроводной точки доступа.

> PWR: отчет об уровне сигнала, полученный от драйвера сетевой карты.

> Маяки: номер объявления, выданный беспроводной точкой доступа.

> CH: номер канала.

> МБ: максимальная скорость, поддерживаемая беспроводной точкой доступа. Если MB = 11, это 802.11b; если MB = 22, это 802.11b +; если выше, это 802.11g. Последний пункт (после 54) указывает, что короткая преамбула поддерживается. e означает, что в сети включен QoS (802.11e).

> ENC: Используемая система алгоритмов шифрования. OPN означает отсутствие шифрования. WEP? Это означает, что WEP или WPA / WPA2, WEP (без вопросительного знака) означает статический или динамический WEP. Если появляется TKIP или CCMP, значит это WPA / WPA2.

> CIPHER: Обнаруженный алгоритм шифрования, один из CCMP, WRAAP, TKIP, WEP, WEP104.

> AUTH: используемый протокол аутентификации. Обычно используются MGT (WPA / WPA2 использует независимые серверы аутентификации, такие как 802.1x, radius, eap и т. Д.), SKA (общий ключ WEP), PSK (общий ключ WPA / WPA2) или OPN (открытый WEP. ).

> СТАНЦИЯ: Mac-адрес клиента, включая подключенного клиента и клиента, который хочет найти беспроводное соединение. Если клиент не подключен, он будет отображаться как не связанный под BSSID.

> Скорость: представляет скорость передачи.

> Потерянные: пакеты данных потеряны за последние десять секунд на основе определения серийного номера.

> Кадры: количество пакетов данных, отправленных клиентом.

> Зонд: ESSID зондировал клиент. Если клиент пытается подключиться к AP, но не подключен, он будет отображаться здесь.

Конкретная конфигурация не будет повторяться. Следует отметить, что после запуска службы нет определенных ресурсов пакета и их необходимо добавить. Введите интерфейс беспроводной сетевой карты wlan0mon в Intf, другие конфигурации можно игнорировать. После выхода из службы файлы журнала по умолчанию сохраняются в каталоге / root /. Здесь можно просмотреть 5 файлов журнала. Формат файла следующий:

> gpsxml: если используется источник GPS, здесь хранятся связанные с ним данные GPS.

> nettxt: Включает всю собранную информацию о выходе файла.

> netxml: включает все данные в формате XML.

> pcapdump: Включает пакеты данных, захваченные за весь сеанс.

3. Приложение

1. синтаксис airmon-ng:airmon-ng <start|stop> <interface> [channel]

> start: указывает, что беспроводная сетевая карта запущена в режиме мониторинга.

> stop: Указывает на отключение режима мониторинга беспроводной сетевой карты.

> интерфейс: укажите имя интерфейса беспроводной сетевой карты.

> канал: укажите канал при запуске беспроводной сетевой карты в режим мониторинга.

2. синтаксис airodump-ng:airodump-ng [параметры] <интерфейс>

> -c: укажите рабочий канал целевой точки доступа.

> -w: укажите имя файла, который вы хотите сохранить для сохранения пакета данных.

Kali Linux является операционной системой, которая ориентирована на решение проблем безопасности и которую вы можете запустить в любом месте с компакт-диска или с накопителя USB. С помощью инструментальных средств, которые есть в этой системе, можно проверять стойкость паролей сетей Wi-Fi, создавать фейковые сети и искать другие уязвимости. Ниже описывается как использовать эту систему для проверки безопасности вашей собственной сети.

Эта статья является частью нашей серии Evil Week на сайте Lifehacker , в которой мы рассматриваем, как можно неправедными средствами добиться своей цели. Зная их, можно противостоять таким действия и вы можете воспользоваться своими знаниями во имя добра. Хотите узнать больше? Читайте дальше.

Как с помощью BackTrack проверять на прочность пароли WEP сетей Wi-Fi

Вы уже знаете, что если вы хотите защитить свою сеть Wi-Fi вам нужно выбирать пароль WPA . Подробнее об этом читайте здесь .

Но пароли WEP сейчас не столь популярны (поскольку их легко взломать), а приложение Reaver работает только в том случае, если в сети используется механизм WPS (Wi-Fi Protected Setup - технология полуавтоматического создания беспроводной сети; прим.пер.: в маршрутизаторах TP-Link аналогичной функцией является QSS или Quick Security Setup). Итак, сегодня, мы собираемся еще раз взглянуть на приложение Aircrack и использовать его для доступа в сеть WPA методом грубой силы (с использованием списка паролей).

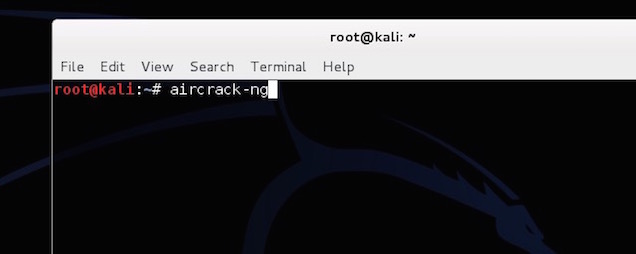

Первый шаг: Конфигурирование вашей беспроводной карты

Прежде всего: отключитесь всех беспроводных сетей. Затем откройте терминал. Для того, чтобы воспользоваться приложением Aircrack, вам понадобится беспроводный адаптер, в котором поддерживается использование инъекций. Для того, чтобы убедиться, что в вашей карте такая возможность поддерживается, введите в терминале следующую команду:

Это список всех беспроводных адаптеров, поддерживающих такую возможность. Если ваша карта не поддерживает подобные инъекции, ее в этом списке не будет. Скорее всего в списке интерфейсов интерфейс будет указан интерфейс wlan0, но это зависит от настройки вашей машины.

Второй шаг: Мониторинг вашей сети

Далее, вам следует получить список всех сетей, имеющихся в вашей местности, для того, чтобы их можно было мониторить.

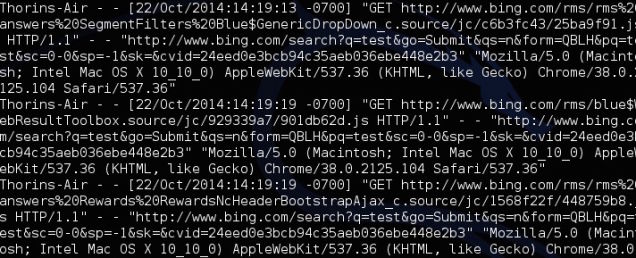

Вы увидите все сети, которые есть в вашей местности. Найдите в списке свою сеть, скопируйте ее идентификатор BSSID и запомните номер включенного канала. Нажмите Ctrl+C для остановки процесса.

Затем наберите следующее, заменив информацию в скобках информацией, которую вы собрали выше:

Результат должен выглядеть, например, следующим образом:

Теперь, вы будете осуществлять мониторинг вашей сети. Вы должны увидеть на рабочем столе четыре появившихся окна. Сейчас на них не обращайте внимание; одно из них нам потребуется позже. Затем потребуется просто подождать, пока к сети не начнет подключаться какое-нибудь устройство. В этом случае вы просто обнаруживаете устройство и подключаете его к своему адаптеру Wi-Fi. Вы должны увидеть для этого устройства еще одно появившееся окно. Запишите номер станции, т. к. он потребуется вам на следующем этапе.

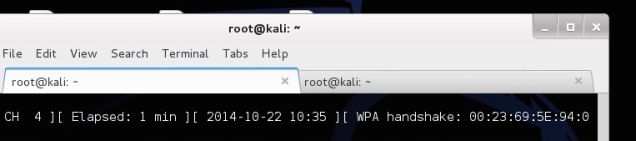

Третий шаг: Перехватываем установку соединения

Теперь для того, чтобы вы могли перехватить установку соединения между компьютером и маршрутизатором, вам следует принудительно переподключиться. Пусть приложение Airodump продолжает работать, а вы откройте в терминале новую вкладку. Затем введите:

Это должно выглядеть примерно следующим образом:

Теперь вы увидите, что для того, чтобы принудительно выполнить переподключение, приложение Aireplay посылает пакеты на ваш компьютер. Вернитесь обратно на вкладку Airodump и вы увидите новый номер, указанный после переключения WPA. Если это так, то вы успешно перехватили установку соединения и вы можете начать взлом пароля.

Четвертый шаг: Проверяем прочность пароля

Теперь у вас есть пароль маршрутизатора в зашифрованном виде, но вам все еще нужно выяснить, какой он на самом деле. Чтобы это сделать, вам потребуется воспользоваться списком паролей с тем, чтобы методом грубой сделать первоначальную попытку проникнуть в сеть. Такие списки можно найти в интернете, но в Kali Linux есть несколько небольших списков, которые находятся в каталоге /usr/share/wordlists, так что мы просто воспользуемся одним из них. Чтобы начать взлом пароля, наберите следующее:

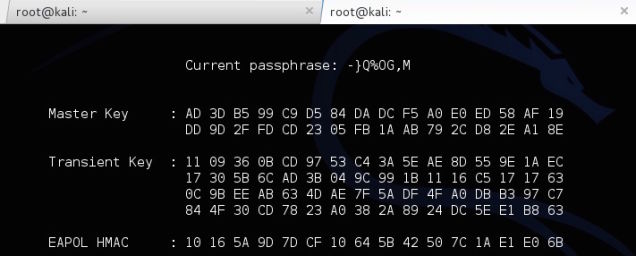

Итак, продолжая наш пример, приведенный выше, и используя один из имеющихся списков слов, мы должны получить нечто вроде следующего:

Как использовать эту информацию для повышения безопасности

Итак, вы методом грубой силы проникли в вашу собственную сеть. На его подбор может пойти и пять минут и пять часов в зависимости от того, насколько хорош ваш пароль. Если пароль простой, например, "password123", то вероятно, что его взломать довольно быстро один из небольших словарей. Если он был бы более сложным, то вероятно, потребовалось гораздо больше времени, или пароль возможно никогда не удалось бы подобрать (если это так, то это хорошо).

Лучшей защитой здесь является хороший, сильный пароль на маршрутизаторе. Чем он длиннее, чем более странный и более сложный, тем лучше. Так же, убедитесь, что вы пользуетесь протоколом WPA2 и у вас отключен механизм WPS.

Четыре способа создать надежный пароль, который вы действительно сможете запомнить

Как следует находить баланс между необходимостью использовать высоконадежные паролей и возможностью их легко запоминать . подробнее об этом читайте здесь

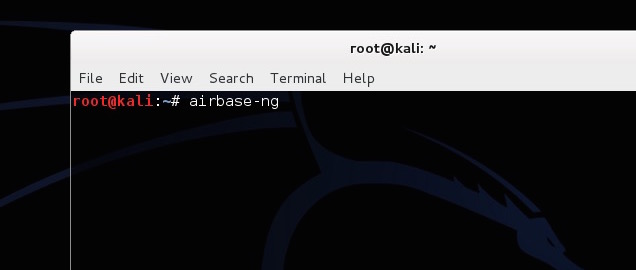

Создание фейковой сети с помощью Airbase

Идем дальше и рассмотрим, какая у вас есть возможность изменить сетевой адрес так, чтобы вводить других в заблуждение и подключать их к не той сети для того, что вы могли увидеть, что они делают. Так могут поступать хакеры, осуществляя атаку вида «атакующий посередине» (подробнее об этом в следующем разделе) с тем, чтобы вы подключались к фейковой сети думая, что это ваша настоящая сеть, а они собирали бы информацию о вас из вашего трафика. В Kali Linux это сделать исключительно просто с помощью инструментального средства, которое называется Airbase.

По сути, вы в Kali Linux превратите ваш адаптер Wi-Fi в точку доступа с тем же самым именем, что и имя другой сети. Чтобы это сделать, вам необходимо выполнять все то, что вы делали выше, но конечный шаг немного отличается.

Первый шаг: Конфигурирование вашей сетевой карты

Точно также, как и в прошлый раз, вы должны настроить беспроводную карту для мониторинга трафика. Откройте терминал и введите:

Будет выдан список всех беспроводных адаптеров, поддерживающих возможность такой настройки. В качестве беспроводного интерфейса будет, скорее всего, использоваться интерфейс wlan0.

Теперь вы находитесь в режиме монитора. Пора найти сеть, которую вы намереваетесь подделать.

Второй шаг: Поиск атакуемой сети

Для того, чтобы обмануть маршрутизатор, вам понадобится информация о нем. Поэтому введите:

Вы увидите все сети, которые есть в вашей местности. Найдите в списке свою сеть и скопируйте ее идентификатор BSSID, запомнив имя сети и канал, который она использует. Это тот маршрутизатор, который вы собираетесь подменить. Для того, чтобы остановить процесс, нажмите Ctrl+C

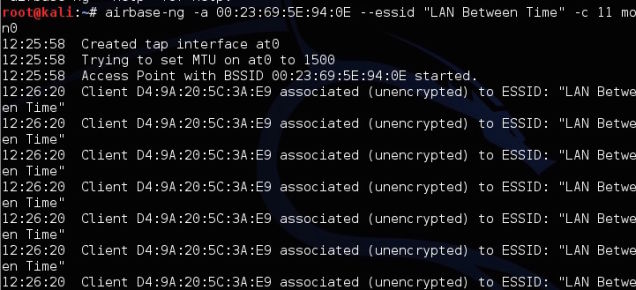

Третий шаг: Создание фейковой сети

Теперь, вы можете с помощью приложения Airbase создать фейковую сеть. Наберите следующую команду, указав в скобках информацию, которую вы собрали на предыдущем шаге:

Например, команда может выглядеть следующим образом:

Это все. Вы сейчас подменили маршрутизатор и создали его клон с таким же самым именем, каналом и номером SSID, который поэтому неотличим от оригинала. К сожалению, компьютеры этой сети всегда будут автоматически подключаться к самому мощному из маршрутизаторов, имеющих одинаковые имена, поэтому вам нужно увеличить мощность сигнала вашей фейковой сети. Введите следующую команду:

Эта команда увеличивает мощность сигнала вашей фейковой сети до максимально допустимого уровня, так что, надеюсь, что когда в следующий компьютеры будут подключаться к сети, они автоматически будут подключаться к вашему маршрутизатору. Пока значение не будет превышать 27, каких-либо повреждений вашей карты происходить не должно. После того, как это будет сделано, предпочтение будет отдаваться вашему маршрутизатору. Это означает, что вы можете довольно легко получить доступ ко всему, что делается на подключаемых компьютерах.

Как использовать эту информацию для того, чтобы сеть оставалась безопасной

Подмену сети с помощью спуфинга выявить трудно, но вы можете догадаться об этом, если ваш сетевой трафик замедлился, или если вдруг появилась возможность войти в сеть без аутентификации по паролю. Если вы действительно боитесь того, что кто-нибудь подменит маршрутизатор, вы можете отключить возможность автоматического подключения к Wi-Fi, и у вас будет, по крайней мере, время на то, чтобы посмотреть на маршрутизаторе, кто подключается к сети.

Следим с помощью ARP за трафиком на другом устройстве, применяя атаку «атакующий посередине»

Атака вида «атакующий посередине» является, по существу, подслушиванием сети. Здесь вы перехватываете сетевые сигналы, идущие между компьютером и маршрутизатором, при этом не зная, как они используются в компьютере. Мы показали вам, как выполнять перехват пакетов с помощью сниффинга (sniffing), а сегодня мы будем использовать приложение ARP для сбора этой информации с помощью спуфинга (spoofing). В обоих подходах прослушиваются переговоры, но подходы работают немного по-разному. При снифинге трафик перехватывается благодаря мониторингу сети, а при спуфинге атакующий притворяется частью сети. Эти типы атак часто используются для перехвата паролей, изображений, в общем того, что вы пересылаете по сети.

Как подключиться к вашей сети и увидеть все, что в ней происходит

Первый шаг: Включите перенаправление пакетов (Packet Forwarding)

Первое, что надо сделать, это чтобы ваш компьютер с Kali Linux перенаправлял весь трафик, который он получает так, чтобы целевой компьютер мог получать доступ в Интернет. Введите следующее в командной строке:

В результате будет гарантировано, что вся информация после того, как она перехвачена, будет перенаправляться туда, куда надо. Таким образом, интернет и вся другая связь между маршрутизатором и целевым компьютером будут продолжать работать.

Второй шаг: включаем спуфинг с помощью ARP

Теперь вам нужно включить спуфинг ARP. Компьютер и маршрутизатор будут вводиться в заблуждение, думая, что ваш адаптер Wi-Fi является мостом. Когда это произойдет, вы сможете контролировать весь трафик, идущий между устройствами. Вы будете перехватывать трафик, идущий в двух направлениях - проходящий на ваш компьютер от маршрутизатора и от компьютера к маршрутизатору.

Чтобы перехватывать трафик, идущий от вашего маршрутизатора, наберите следующую команду, заменив содержимое скобок информацией о вашей сети:

Вы увидите поток бегущих по экрану строк цифр, указывающих на то, что все работает. Откройте в терминале другую вкладку и выполните обратную операцию:

Обе строки должны выглядеть примерно следующим образом:

Теперь, весь трафик, идущий между этими двумя машинами, будет сохраняться в Kali Linux. В действительности есть масса инструментальных средств, позволяющих перехватывать эту информацию, но давайте здесь просто рассмотрим пару из них.

Чтобы отслеживать все адреса URL, которые посещает компьютер, откройте другую вкладку терминала и введите следующее:

В данных, выдаваемых на дисплей, вы увидите, какие веб сайты посещает компьютер.

Если вас больше интересуют изображения, вы аналогичным образом можете перехватывать из трафика любое изображение. Введите следующее:

Появится окно, в котором будут отображаться все изображения, которые загружаются из сети и по сети передаются. Если есть какая-нибудь незашифрованная информация, которая посылается между маршрутизатором и компьютером, вы, в принципе, ее увидите.

Как использовать эти сведения для повышения безопасности сети

Простая программа для определения местоположения точек доступа Wi-Fi по их BSSID

О программе

Программа может быть полезна экспертам сетевой разведки (OSINT, open source intelligence), а также исследователям беспроводных сетей и вардрайверам (от англ. wardriving).

Особенности

Скриншоты

Загрузки

Linux

Android

Windows

Замечания по установке на Linux

Пакеты для Linux включают в себя консольную и графическую версии программы. Скачайте пакет, соответствующий вашему дистрибутиву и архитектуре ЦП, и установите его.Debian, Ubuntu, Linux Mint и производные

На данный момент программа поддерживает Debian 10 и выше, Ubuntu 18.04 и выше.Можно установить с помощью apt:

Arch Linux, Manjaro и подобные

Другие дистрибутивы Linux

- Скачайте статичный исполняемый файл, соответствующий архитектуре вашего ЦП.

- Поместите его в /usr/bin/ , к примеру, /usr/bin/geomac .

- Предоставьте права на исполнение файла:

Android/Termux

Использование

Использование консольной версии

Консольная версия поставляется для Linux и Windows (для Windows рекомендуется добавить geomac в PATH при установке).Использование:

Использование графической версии

В дистрибутивах Linux, соответствующих стандартам freedesktop, графическая версия доступна из меню "Приложения":

Приложения → Интернет → geomac

или

Приложения → Инструменты → geomac

Также можно запустить её из терминала:

На Windows графическая версия запускается из меню Пуск → geomac

Ответы на часто задаваемые вопросы

Какие геопровайдеры использует программа?

Как узнать BSSID (MAC-адрес) точки доступа?

Чтобы узнать BSSID точки доступа, которая находится рядом с вами, можно воспользоваться сканерами Wi-Fi, такими, как LinSSID, iw, wireless-tools (Linux), WiFi Analyzer (Android), inSSIDer (Microsoft Windows) либо специализированным ПО для аудита безопасности беспроводных сетей и вардрайвинга: Kismet, airodump-ng, wash, Wifite, OneShot (Linux), WPSApp, WiFi Warden, WIFI WPS WPA TESTER (Android).

Как найти точку доступа на карте?

Когда вы получили координаты точки доступа (два дробных числа, широту и долготу), скопируйте их в буфер обмена и вставьте в поле поиска сервиса Яндекс.Карты или Google Карты и нажмите Enter.

Насколько точно программа определяет местоположение?

Точность определения зависит от множества условий: расположение роутера, геопровайдер, погодные условия во время сканирования краудсорсером, оборудование краудсорсера и др. В большинстве случаев точность составляет 10-50 метров.

Что делать, если программа не нашла точку доступа?

Подождите некоторое время, спустя которое повторите поиск. Возможно, вы столкнулись со случаем, когда точка доступа появилась в эфире недавно, и ни один из геопровайдеров ещё не успел её зарегистрировать. Также попробуйте воспользоваться другими сервисами, например, WiGLE.

Почему программа проприетарная (автор не делится исходными кодами)?

В программе реализовано оригинальное решение, которое не было представлено где-либо в публичном доступе. Я как автор этой программы уважаю владельцев сервисов, которые использует программа, и не хочу публиковать информацию, которую не публикуют они. Возможно, я опубликую исходники в будущем.

Авторство

Эта программа была разработана Виктором Голованенко в надежде сделать мир чуточку лучше.

Связь со мной:

Благодарности

Отдельное большое спасибо человеку под ником Jemacivan за то, что он начал создание установщика для Windows, помогал с тестированием, со сборкой geomac для разных платформ, с созданием этой веб-страницы.

-

[лицензия MIT] [лицензия MIT] [лицензия MIT] [лицензия MIT] [лицензия MIT] [лицензия MIT]

Также я хочу выразить благодарность человеку под ником Yardanico, благодаря которому я узнал о языке программирования Nim и заинтересовался его изучением. Он, к тому же, неоднократно выручал меня, когда у меня были вопросы по Nim.

Читайте также: