Bully kali linux как пользоваться

Обновлено: 07.07.2024

Kali Linux – это сфокусированная на безопасности операционная система, способная работать где угодно, с компакт диска или USB-накопителя. Благодаря встроенному в неё набору инструментов, вы сможете взламывать пароли от Wi-Fi, создавать поддельные сети и тестировать другие уязвимости. Сегодня мы расскажем, как провести с её помощью проверку безопасности своей сети.

Kali Linux снабжена множеством программ для тестирования дыр безопасности в вашей сети. Их слишком много, чтобы здесь перечислять, но эта система нас так очаровала, что мы решили выбрать несколько наших любимых инструментов и показать, как они работают: Aircrack, Airbase и ARPspoof. Мы продемонстрируем вам, как взломать пароль Wi-Fi методом полного перебора (или «грубой силы»), создать поддельный маршрутизатор, чтобы обмануть компьютеры и заставить их к нему подключиться, а также выполним атаку посредника, чтобы подслушать данные, передающиеся по сети. Помните, что эти возможности нужно использовать во благо, а не для совершения правонарушений. Подобные знания могут помочь вам решить возникшую проблему или усилить безопасность своей собственной сети. Но мы не рекомендуем испытывать их на ком-то другом.

В Kali Linux встроен целый набор приложений для взлома Wi-Fi сетей, включая Aircrack и Reaver, которые мы уже упоминали ранее в публикациях, посвящённых взлому WEP и WPA паролей.

Однако, WEP пароли уже не так популярны (потому что их очень легко взломать), а Reaver работает, только если сеть защищена протоколом WPS. Поэтому мы снова рассмотрим Aircrack и используем его для подбора пароля к WPA сети (с помощью списка паролей).

Шаг первый: Настройте свою беспроводную карту

Для начала, отключитесь от всех беспроводных сетей. Затем откройте терминал. Чтобы воспользоваться Aircrack, вам потребуется беспроводная карта, поддерживающая инъекции. Введите эту команду в терминал, чтобы убедиться, что карта их поддерживает:

На экране появится список поддерживаемых беспроводных карт. Если ваша карта не поддерживает инъекции, её здесь не будет. Тогда, она, скорее всего, отображается в интерфейсе как wlan0, но это зависит от вашей машины.

Шаг второй: Отследите свою сеть

Теперь мы получим список всех сетей в нашей области и отследим свою.

Вы увидите список всех сетей в вашей местности. Найдите в нём свою и скопируйте её BSSID, одновременно обратив внимание на канал. Нажмите Ctrl+C, чтобы остановить процесс.

Затем введите эту команду, заменив данные в круглых скобках информацией, собранной выше:

Теперь вы будете следить за своей сетью. На рабочем столе должны появиться четыре файла. Пока что не обращайте на них внимания. Один из них потребуется нам позже. Далее придётся подождать, пока устройство подключится к сети. В нашем случае, просто откройте своё устройство и подключитесь к своему Wi-Fi. На экране оно отобразится как новая станция. Запомните номер этой станции, он понадобиться нам на следующем шаге.

Шаг третий: Перехватите рукопожатие

Теперь мы вызовем принудительное подключение, чтобы перехватить рукопожатие между компьютером и маршрутизатором. Оставьте Airodump работающим и откройте новую вкладку в терминале. Затем введите:

Вы увидите, как Aireplay отправляет вашему компьютеру пакеты, чтобы вызвать повторное подключение. Вернитесь на вкладку Airodump и увидите новый номер WPA рукопожатия. Если номер действительно поменялся, значит, вы успешно перехватили рукопожатие и можете приступать к взлому пароля.

Шаг четвёртый: Взломайте пароль

Теперь у нас есть пароль маршрутизатора в зашифрованной форме, но его всё равно надо вычислить. Для этого воспользуйтесь списком паролей и постарайтесь войти в сеть методом перебора. Такие списки можно найти в интернете, но Kali Linux включает несколько небольших списков, находящихся в директории /usr/share/wordlists, с которых можно начать. Поэтому мы просто используем один из них. Чтобы начать взлом пароля, введите:

Итак, если продолжать наш пример и взять один из стандартных списков, команда должна выглядеть так:

Как повысить безопасность сети с помощью этой информации

Итак, вы только что вошли в собственную сеть, воспользовавшись методом подбора. В зависимости от силы вашего пароля, на это могло уйти от пяти минут до пяти часов. Если в качестве пароля вы используете простую фразу, вроде «password123», высоки шансы, что его легко взломают с помощью одного из небольших списков. Если пароль не так прост, на его поиск может потребоваться много времени, либо взлом вообще завершится неудачей (если так, поздравляем!).

Самая лучшая защита в этом случае – хороший сильный пароль на маршрутизаторе. Чем он длиннее и сложнее, тем лучше. Кроме этого, убедитесь, что используете протокол безопасности WPA2, а не WPS.

Создание поддельной сети с помощью Airbase

Далее, давайте посмотрим, как вы можете подделать адрес сети, чтобы заставить людей к ней подключиться и следить за тем, что они делают. Хакеры часто прибегают к этому, заставляя вас войти в поддельную сеть (которую вы считаете настоящей), а затем выполняя атаку посредника (подробнее об этом в следующей разделе), чтобы собрать личную информацию из вашего трафика. Всё это очень легко проделать с помощью инструмента Kali Linux под названием Airbase.

Фактически, вы превращаете свой Wi-Fi адаптер на Kali Linux в точку доступа с тем же именем, что и другая сеть. Чтобы сделать это, нужно провести те же исследования, что и выше, но с немного другой концовкой.

Шаг первый: Настройте свою беспроводную карту

Как и в прошлый раз, вам нужно переключить карту в режим мониторинга трафика. Откройте терминал и введите:

На экране появится список беспроводных карт, поддерживающих этот метод. Ваша, скорее всего, отображается в интерфейсе как wlan0.

Теперь вы в режиме мониторинга. Время найти сеть, которую вы хотите подделать.

Шаг второй: Найдите Wi-Fi сеть для подделки

Чтобы подделать маршрутизатор, вам потребуется информация о нём. Поэтому, введите:

Вы увидите все доступные сети в вашей области. Найдите свою сеть и скопируйте BSSID, одновременно запомнив её имя и канал. Именно этот маршрутизатор мы и будем подделывать. Нажмите Ctrl+C, чтобы остановить процесс.

Шаг третий: Создайте поддельную сеть

Теперь мы создадим поддельную сеть с помощью Airbase. Введите следующую команду, заменяя данные в скобках информацией, которую вы собрали в предыдущем шаге:

Вот и всё. Вы подделали маршрутизатор и создали неотличимый от оригинала клон с тем же именем, каналом и номером SSID. К сожалению, компьютеры в этой сети всегда автоматически подключаются к более мощному маршрутизатору, так что вам нужно усилить сигнал своей поддельной сети.

Эта команда поднимет мощность поддельной сети до разрешённого предела, так что будем надеяться, что в следующий раз компьютеры подключатся к ней автоматически. Если не выходить за рамки 27, ваша сетевая карта не должна пострадать. Когда пользователи подключатся к вашему поддельному маршрутизатору, вы с ними окажетесь в одной сети. Это значит, вы сможете без труда увидеть, что они делают.

Как обезопасить себя и свою сеть с помощью этой информации

Обнаружить поддельную сеть сложно, но обычно вы можете заметить, что трафик передаётся медленно или вход не требует ввода пароля. Если вы действительно боитесь попасть в поддельную сеть, выключите автоматическое подключение к Wi-Fi, чтобы у вас было время посмотреть, с каким маршрутизаторов вы связываетесь.

Перехват трафика другого устройства посредством атаки посредника с протоколом ARP

Атака посредника – это, фактически, подслушивание своей сети. Вы перехватываете сетевые сигналы между компьютером и маршрутизатором так, что сам компьютер этого не осознаёт. Мы уже показывали вам, как перехватывать пакеты (сниффинг), а сегодня используем недостатки протокола ARP (спуфинг), чтобы собрать эту информацию. Суть как сниффинга, так и спуфинга заключается в подслушивании коммуникаций, но они работают немного по-разному. Сниффинг – это перехват трафика посредством мониторинга сети, а спуфинг – подделка этой сети. Атаки такого типа часто используются для получения паролей, изображений и любой другой информации, которую вы передаёте по своей сети.

Шаг первый: Включите маршрутизацию пакетов

Во-первых, вам нужно заставить машину под управлением Kali Linux перенаправлять любой трафик, который она получает, чтобы удалённый компьютер имел доступ в интернет. Введите это в командную строку:

Благодаря данной команде, вся информация будет перенаправлена после перехвата. Таким образом, компьютер, являющийся вашей целью, продолжит связываться с маршрутизатором, выходя в интернет и осуществляя другие коммуникации.

Шаг второй: Включите ARP спуфинг

Теперь нам нужно активировать ARP спуфинг. Из-за этого компьютер и маршрутизатор будут думать, что ваш Wi-Fi адаптер является мостом. Успешно выполнив эту операцию, вы сможете перехватывать трафик, идущий к вашему компьютеру от маршрутизатора и обратно.

Чтобы перехватывать трафик от вашего маршрутизатора, введите следующую команду, заменив информацию в скобках данными вашей сети:

Вы увидите вывод множества чисел, сигнализирующий о том, что всё работает. Пусть команда работает, а вы откройте в терминале новую вкладку и выполните обратное действие:

Теперь весь трафик, передающийся между этими двумя машинами, собирается в Kali Linux. Существует множество инструментов для расшифровки этих данных. Давайте взглянем на некоторые из них.

Чтобы отследить URL адреса, посещаемые компьютером, откройте ещё одну вкладку терминала и введите:

На экране появится список веб-сайтов, на которые заходили с удалённого компьютера.

Если вас больше интересуют изображения, можно перехватить и их тоже. Введите:

Появится окно, показывающее все изображения, передающиеся через сеть. В общем, если между маршрутизатором и компьютером передаются незашифрованные данные, вы сможете их увидеть.

Как обезопасить себя с помощью этой информации

катагенез зависимостей;

улучшение памяти и времени работы центрального процессора;

правильная обработка порядка следования байтов и более функциональный набор опций.

Программа работает на Linux, и была специально создана для использования на встроенных системах Linux (OpenWrt, и т.д.) без привязки к архитектуре. Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. Она была успешно протестирована на точках доступа многих производителей, а также с различными конфигурациями.

Справка по Bully

Статья Взлом PIN-кода WPS для получения пароля с помощью Bully

Как и в случае со всем остальным в жизни, существует множество способов получения нужной информации во время взлома. На самом деле, в рукаве у хороших хакеров всегда есть несколько трюков для взлома системы. Иначе они не были бы такими успешными. Нет такого метода, который работал бы для каждой системы и каждого конкретного случая.

Некоторое время назад мы показали как использовать Reaver для взлома PIN-кода WPS на системах со старой прошивкой. Недавно на рынке появился новый инструмент для взлома WPS, и он входит в состав дистрибутива Kali. Название этой утилиты - Bully.

Почему WPS настолько уязвим

Аббревиатура WPS обозначает Защищённый доступ Wi-Fi. Эта технология была разработана, чтобы сделать защиту точек доступа проще для среднестатистического пользователя. Впервые она появилась в 2006 году. К 2011 году специалисты обнаружили серьёзный недостаток в дизайне WPS. Оказалось, что PIN-код WPS можно было сравнительно легко узнать обычным методом подбора.

Учитывая, что PIN-код состоит из 7 неизвестных цифр, существует 9 999 999 его возможных комбинаций. Большинство систем способно перебрать такое количество вариантов за пару часов. После получения PIN-кода хакер может использовать его для поиска предварительного ключа WPA2 (пароля). Атака точки доступа, защищённой с помощью WPA2, грубым подбором может занять много часов, а то и дней. Так что, если вы имеете дело с необновлённой точкой, гораздо проще воспользоваться уязвимостью PIN-кода.

Стоит отметить, что в новых точках доступа эта дыра уже исправлена. Данный метод сработает только против точек доступа, продававшихся в период с 2006 по начало 2012 года. Поскольку многие люди пользуются одной и той же точкой доступа многие годы, вы легко найдёте немало уязвимых целей.

Если вы пока не очень хорошо знакомы с взломом беспроводных сетей, настоятельно рекомендую прочитать моё введение в набор инструментов Aircrack-ng. В дополнение, убедитесь, что ваша беспроводная карта совместима с Aircrack-ng, иначе весь процесс взлома превратится в настоящую пытку.

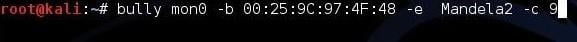

Шаг 1: Запустите Kali

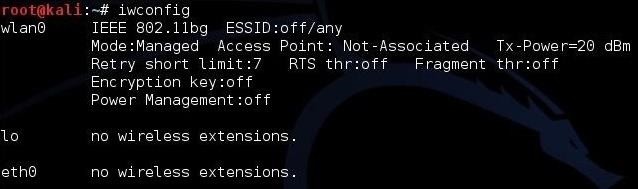

Для начала, давайте запустим Kali - наш любимый дистрибутив Linux. Затем откройте терминал. Выглядеть он будет вот так:

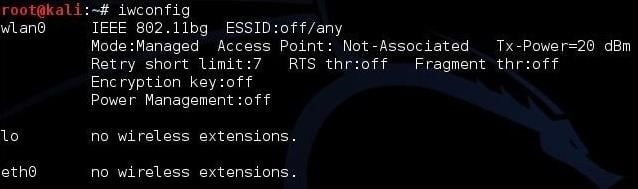

Чтобы убедиться в том, что у вас имеется рабочее беспроводное подключение, введите следующую команду:

Как видите, в нашей системе есть беспроводное подключение под названием wlan0. Не забывайте, что ваше подключение может иметь другое название.

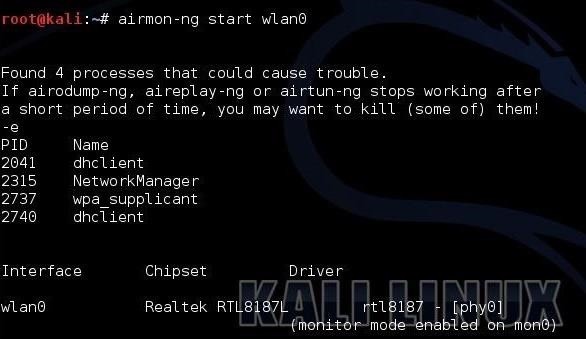

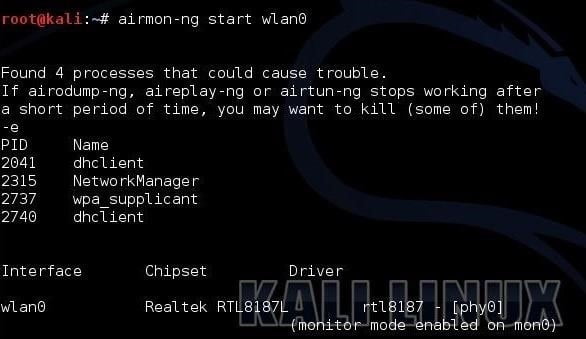

Шаг 2: Переключите свой Wi-Fi адаптер в режим мониторинга

Далее нам необходимо переключить свой Wi-Fi адаптер в режим мониторинга. Это аналог смешанного режима для проводных подключений. Другими словами, он позволяет нашему беспроводному адаптеру видеть все пакеты, проходящие рядом. Для выполнения этой задачи мы можем воспользоваться Airmon-ng - один из инструментов, входящих в состав набора Aircrack-ng.

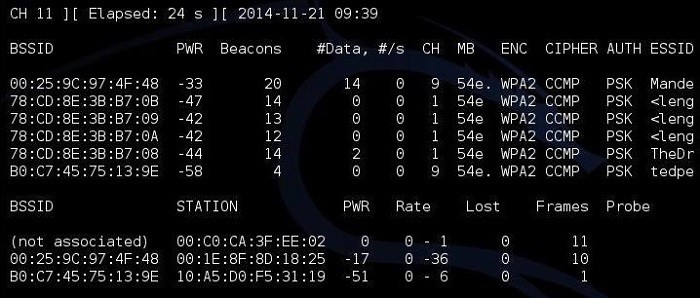

Теперь приступив к обнаружению окружающих нас точек доступа с помощью Airodump-ng.

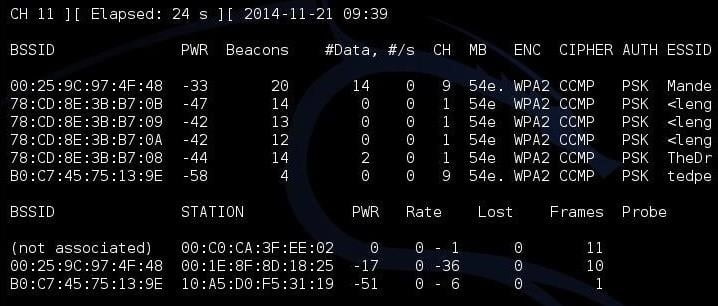

Как видите, в нашей зоне действия есть несколько видимых точек доступа. Меня интересует первая: «Mandela2». Для взлома PIN-кода WPS нам понадобиться её BSSID (MAC адрес), канал, а так же SSID.

Шаг 3: Воспользуйтесь Airodump-Ng для получения необходимой информации

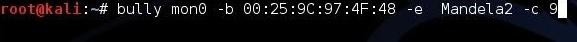

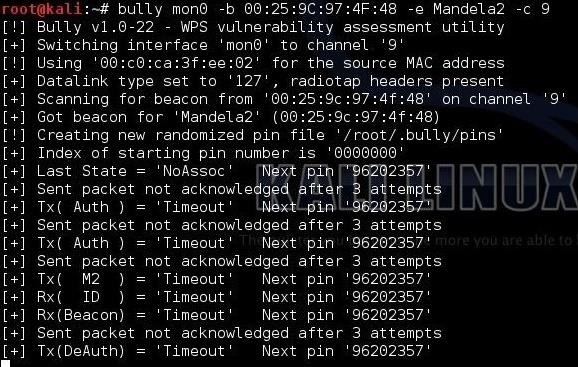

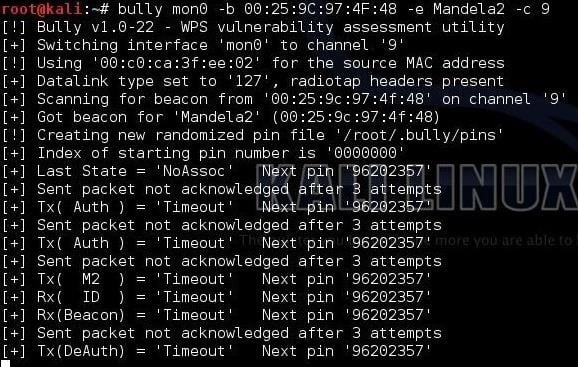

Ну и наконец, пора применить все полученные данные в команде Bully.

- mon0 - название беспроводного адаптера в режиме мониторинга.

- --b 00:25:9C:97:4F:48 - BSSID уязвимой точки доступа.

- -e Mandela2 - SSID точки доступа.

- -c 9 - канал, на котором точка доступа транслирует данные.

Шаг 4: Запустите Bully

Как только мы нажмём на клавишу enter, Bully приступит к взлому PIN-кода WPS.

Если точка доступа уязвима к такой атаке, утилита выдаст нам PIN-код WPS и пароль за 3-5 часов.

Примеры запуска Bully

Атаковать беспроводную ESSID (-e 6F36E6) с интерфейсом в режиме монитора (wlan0mon):

Использование bully

Опция -d выполняет автономную атаку, Pixie Dust (pixiewps), автоматически передавая PKE, PKR, E-Hash1, E-Hash2, E-Nonce и Authkey, pixiewps будет пытаться атаковать Ralink, Broadcom и Realtek чипсеты.

Опция –v определяет вербальность bully. – v 4 печатает все собранные хэши и выводит команду запустить pixiewps. По умолчанию уровень запуска 3.

Пример использования Bully

Атака беспроводной сети ESSID (-е 6F36E6) с использованием интерфейса режима монитора (mon0) :

Список инструментов для тестирования на проникновение и их описание

Описание Bully

Bully – это реализация атаки брут-фрса WPS, написанная на C. Её концепция идентична другим программам, которые эксплуатируют уязвимость WPS спецификации. У программы есть несколько улучшений по сравнению с оригинальным кодом reaver. Сюда относятся меньше зависимостей, улучшенная производительность памяти и ЦПУ, корректная обработка порядка байт и большее количество опций. Программа работает на Linux и была специально созданной для работы на встроенных системах Linux (OpenWrt и т.д.) независимо от архитектуры.

Bully обеспечивает ряд усовершенствований в обнаружении и обработке аномальных сценариев. С большим успехом она была протестирована на точках доступа ряда производителей с различными настройками.

Автор: Brian Purcell

Справка по Bully

Руководство по Bully

Описание аргументов

Номер канала или разделённый запятой список каналов, по которым прыгать. Некоторые ТД периодически переключают каналы. Эта опция позволяет bully повторно захватить ТД и продолжить атаку без вмешательства. Помните, что использования прыгания по каналам обычно замедляет атаку, особенно при слабом сигнале ТД, поскольку вместо тестирования пинов время расходуется на сканирование канало.

-l, --lockwait N

Число секунд для ожидания, когда ТД запирает WPS. Большинство ТД запирают на 5 минут, поэтому значение по умолчанию 43 секунды. Это приведёт к тому, что bully спит 7 раз во время периода блокировки, что в общей сложности даст 301 секунду.

-p, --pin N

Это начальный номер пина (при последовательном переборе) или индекс начального номера пина (при случайном переборе). Обычно это делается для вас автоматически, например, при обрыве сессии, она будет возобновлена после последнего успешно протестированного пина.

-s, --source macaddr

Встраиваемый в отправляемые к ТД пакеты MAC адрес источника. Не все беспроводные карты могут использоваться для спуфинга MAC адреса источника подобным образом, но опция приведена для чипсетов, которые позволяют это. Если не указано, беспроводной интерфейс зондируется для получения MAC

-v, --verbosity N

Уровень вербальности. 1 – это самый тихий, отображающий только информацию о неразрешимых ошибках. Уровень 3 отображает большинство информации и он больше всего подходит для определения, что именно происходит во время сессии.

-w, --workdir

Рабочая директория, где хранятся файлы рандомизированных пинов и сессий. Файлы сессий создаются в этой директории основываясь на BSSID точки доступа. Создаётся только один набор рандомизированных пинов, и он используется для всех сессий. Если вы хотите повторно сгенерировать файл пинов, просто удалите его из этой директории; однако незавершённые запуски, которые использовали удалённый файл, не могут быть снова запущены. Директория по умолчанию

-5, --5ghz

Использовать каналы 5 GHz (a/n) вместо каналов 2.54 GHz (b/g). Не тестировалось.

-F, --fixed

Не рекомендуется. Правильный способ сделать это – указать один канал используя --channel.

-S, --sequential

По умолчанию, пины рандомизируются. Эта опция позволяет тестировать пины последовательно.

-T, --test

Решим тестирования. Пакеты не впрыскиваются. Можно использовать для валидации аргументов, проверки, видна ли точка доступа и включён ли WPS, сгенерировать файл рандомизированных пинов или создать файл сессии для точки доступа.

-a, --acktime N

-r, --retries N

Сколько раз мы будем повторно отправлять пакеты, когда они не подтверждаются? По умолчанию это 3. Идея заключается в том, чтобы сделать всё возможное, чтобы обеспечить принятие каждого пакета, который мы отправляем, точкой доступа, а не иметь сбой транзакций и перезапуск из-за пропущенных пакетов.

-m, --m13time N

-t, --timeout N

Стандартный период таймаута для всех остальных типов пакетов (аутентификации, ассоциации, запроса идентификации M5 и M7). По умолчанию это 200 миллисекунд. Увеличьте на занятых каналах/ТД.

-1, --pin1delay M[,N]

Задержка M секунд для каждого N-ного NACK в M5. По умолчанию это 0,1 (без задержки). Некоторые точки доступа перегружаются слишком большим количеством успешных WPS транзакций и могут даже вылететь, если мы немного не сбавим обороты. Это период задержки для использования во время первой половины пина.

-2, --pin2delay M[,N]

Это период задержки для использования во время второй половины пина.

-A, --noacks

Отключить процесс подтверждения для всех отправляемых пакетов. Полезно, если вы уверены, что ТД получает пакеты даже если bully не может видеть подтверждения. Вам может это понадобиться для USB wifi адаптера, который обрабатывает подтверждения перед тем, как их видит libpcap.

-C, --nocheck

Отключить обработку последовательно проверки фреймов. Мы можем повысить производительность, сделав несколько сомнительное предположение, что все пакеты, которые мы получаем, являются валидными. Смотрите также --nofcs ниже.

-D, --detectlock

-E, --eapfail

-L, --lockignore

Игнорировать состояние блокировки WPS о котором сообщают информационные элементы в маячках (не спать).

-M, --m57nack

-N, --nofcs

Некоторое беспроводное железо само выполняет работу по проверке и очистке FCS от пакетов. Bully обычно выявляет это и поднастраивается соответствующим образом, вы можете применить эту опцию для форсирования.

-P, --probe

-R, --radiotap

-W, --windows7

Притворяться, будто бы пытается зарегистрироваться Windows 7.

-h, --help

Примеры запуска Bully

Атаковать беспроводную ESSID (-e 6F36E6) с интерфейсом в режиме монитора (wlan0mon):

Установка Bully

Программа предустановлена в Kali Linux.

Установка мода с поддержкой PixieWPS.

Удалите версию из репозитория.

Установка в BlackArch

Программа предустановлена в BlackArch.

Информация об установке в другие операционные системы будет добавлена позже.

С возвращением, мои юные хакеры!

Взлом, как и все в нашей жизни, можно совершить разными путями. По правде говоря, у каждого уважающего себя хакера всегда много козырей в рукаве для взлома системы. В противном случае он вряд ли преуспеет в своем деле. Не существует взломов, работающих со всеми системами, также, как и не существует взлома, работающего всегда.

Здесь было продемонстрировано множество способов взлома WI-Fi, включая взлом WPE и WPA2 паролей, создание двойника точки доступа и внедрение скрытой точки доступа.

Несколько лет назад Алекс Лонг показал, как пользоваться Reaver для получения PIN-кода WPS с систем со старой прошивкой и включенным WPS. И вот недавно на рынке появился новый инструмент WPS-взлома, который включен в наш дистрибутив Kali. И как вы уже догадались, называется он Bully.

Почему WPS так уязвим

WPS расшифровывается, как Wi-Fi Protected Setup, и был разработан для того, чтобы настройка защищенной точки доступа была легче для среднего обывателя. К 2011 году (релиз был в 2006 г.) выяснилось, что в его разработке был допущен серьезный прокол. Оказалось, что WPS PIN-код брут-форсится намного легче.

При 7 неизвестных цифрах в PIN-коде существует 9.999.999 возможных комбинаций, и большинство систем смогут обработать это количество за несколько часов. И после нахождения WPS PIN-кода его можно использовать, чтобы узнать предварительный ключ WPA2 (пароль). Если стандарт WPS включен в точке доступа и не обновлен, то получить предварительный ключ выйдет намного быстрее, поскольку брут-форс атака точки доступа, защищенной протоколом WPA2 может занимать часы, а то и дни.

Ключ к успеху

Важно помнить, что у новых точек доступа уже нет этой уязвимости. Данная атака сработает с точками доступа, которые были проданы в промежутке между 2006 и 2012 годами. Но так как многие семьи хранят свои точки доступа в течении многих лет, то вокруг по-прежнему много подобных уязвимостей.

Для работы нам потребуется подходящий беспроводной сетевой адаптер. Можете ухватить наш самый популярный адаптер для начинающих здесь .

Если вы с трудом понимаете, о чем тут идет речь, то я настоятельно рекомендую прочесть предыдущие статьи. Если же вы ищете сподручную и дешевую платформу для старта, то советую приобрести Raspberry Pi.

Шаг 1: Разогреваем Kali

Давайте начнем подготовку нашего любимого хакерского дистрибутива Kali. Откройте терминал, который выглядит вот так:

Для того, чтобы убедиться, что у нас имеются беспроводные соединения и их обозначения, напишем:

Как мы видим, у системы есть одно подключение, обозначенное wlan0. Ваше может отличаться, так что обязательно проверьте.

Шаг 2: Переключение вашего Wi-Fi адаптера в режим мониторинга

Следующим шагом переключим ваш Wi-Fi адаптер в режим мониторинга. Это схоже с «promiscuous» режимом при кабельном подключении. Другими словами, он позволяет нам видеть все пакеты данных, которые проходят по воздуху мимо нашего сетевого адаптера. Для этого мы можем воспользоваться командой Airmon-ng из Aircrack-ng suite.

Далее, нам понадобится Airodump-ng, чтобы увидеть информацию о беспроводных точках доступа вокруг нас.

Как вы видите, у нас несколько точек доступа в зоне видимости. Нас заинтересовала самая первая: «Mandela2». Для взлома WPS PIN-кода нам потребуется BSSID (MAC-адрес), канал и SSID сети.

Читать также: Основы Linux. Часть 19 (создание ссылок на файлы)Шаг 3: Использование Airodump-ng для получения необходимой информации

Наконец, все, что нам нужно сделать, это ввести данную информацию в команду Bully.

Давайте разберем эту строку, чтобы понять, что к чему.

- mon0 – это имя Wi-Fi адаптера в режиме мониторинга.

- -b 00:25:9C:97:4F:48 – это MAC-адрес (BSSID) уязвимой точки доступа.

- -e Mandela2 – это SSID .

- -c 9 – это вещательный канал точки доступа.

Все эта информация доступна на экране выше благодаря Airodump-ng.

Шаг 4: Запуск Bully

После того, как мы нажали Enter, Bully примется взламывать WPS PIN.

Теперь, если эта точка доступа уязвима к этому типу атаки, то Bully предоставит WPS PIN-код и пароль в течении 3-5 часов.

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

Разработчики Kali предупреждают , что в виртуальной машине не получится установить драйвера для Nvidia и соответственно мы не сможем проводить расчеты на ГП . Подтверждаю, у меня драйвера не установились. В таком случае лучше ставить Kali как вторую ОС. Расчет на ЦП в виртуальной машине работает нормально .

В статье представлены рецепты для Kali Linux 20.04 и Ubuntu 20.04. Если Kali не устраивает, у нее есть аналог – Parrot OS .

1. Установка Kali в VirtualBox

Устанавливаем последнюю версию VirtualBox и скачиваем Kali Linux VirtualBox 64-Bit (OVA) или 32-Bit. Запускаем VirtualBox и нажимаем на кнопку Импортировать .

Рис. 1. Установка Kali Linux в VirtualBox

Выбираем образ Kali Linux, назначаем количество ядер и ОЗУ для виртуальной машины и нажимаем на кнопку Импорт .

Рис. 2. Установка Kali Linux в VirtualBox

Запускаем Kali Linux и вводим логин kali и пароль kali .

Рис. 3. Ввод логина и пароля в Kali Linux

2. Установка aircrack-ng

Aircrack-ng – набор инструментов для мониторинга, пентестинга Wi-Fi сетей и взлома WEP, WPA 1 и 2. В Kali утилита aircrack-ng предустановлена. В Ubuntu выполним следующую команду:

3. Установка bettercap

Bettercap – программа для мониторинга и спуфинга . Установим bettercap из исходников. Введем в терминале следующие команды:

Перейдем в каталог с bettercap:

4. Мониторинг сети

Если к компьютеру подключен USB Wi-Fi адаптер, включим его следующим образом: Устройства → USB → MediaTek 802.11 n WLAN . Название Wi-Fi адаптера может отличаться.

Рис. 4. Включение беспроводного USB Wi-Fi адаптера в Kali Linux в VirtualBox Рис. 5. Wi-Fi адаптер из AliExpress за 150 руб., который использовался для мониторинга Wi-Fi

Узнаем имя Wi-Fi адаптера с помощью команды ifconfig или ip a .

Рис. 7. Запуск bettercap в Kali Linux

Начнем «слушать» Wi-Fi, введя в терминал wifi.recon on .

Рис. 8. Мониторинг Wi-Fi сетей с помощью bettercap в Kali Linux

Для просмотра списка обнаруженных сетей введем wifi.show .

Рис. 9. Просмотр обнаруженных W-Fi сетей с помощью bettercap в Kali Linux

5. Получение рукопожатий

Выберем цель – точка доступа NX531J . Попробуем получить рукопожатия (англ. handshake) между точкой доступа NX531J и подключенным к ней устройством. Ждем, когда клиент отключится и подключится снова, либо принудительно отключим его командой деаутентификации: wifi.deauth MAC-адрес точки доступа

MAC-адрес – уникальный идентификатор сетевого устройства. Его значение берем из столбца BSSID. В нашем случае: wifi.deauth 90:c7:aa:bb:cc:dd .

Повторяем эту команду, пока не перехватим рукопожатия.

wifi.deauth * и wifi.deauth all отключают все устройства на всех точках доступа.

Рис. 10. Перехват рукопожатий с помощью bettercap в Kali Linux

Четырехстороннее рукопожатие

Четырехстороннее рукопожатие (англ. four-way handshake) – механизм создания парного переходного ключа PTK для защиты трафика.

- временный ключ TK;

- ключ подтверждения ключа EAPOL;

- ключ шифрования EAPOL-key.

Самое важное рукопожатие – второе . В дополнение к нему необходимо первое и/или третье рукопожатие. Лучший минимальный вариант – второе и третье рукопожатия.

Рис. 11. Схема четырехстороннего рукопожатия точки доступа (AP) и клиента (STA)

Файл с рукопожатиями сохраняется в /root/bettercap-wifi-handshakes.pcap . Скопируем его в домашнюю директорию:

6. Выбор нужных рукопожатий

Чтобы выбрать интересующие нас рукопожатия и экспортировать их в отдельный файл, нам понадобится программа для анализа сетевых протоколов WireShark .

В Ubuntu установим WireShark:

Введем в терминале команду wireshark . Откроется программа с графическим интерфейсом. Нажмем Сtrl+O и откроем файл с рукопожатиями bettercap-wifi-handshakes.pcap

Отфильтруем данные по мак-адресу wlan.addr==90:c7:aa:bb:cc:dd и отсортируем по времени, кликнув по столбцу Time . Также можно отсортировать по номеру No. . Значения ANonce и SNonce меняются каждую сессию, поэтому выбираем рукопожатия, разделенные небольшим временным промежутком (десятки миллисекунд). Рукопожатия из разных сессий для взлома непригодны.

Рис. 12. Просмотр рукопожатий в программе WireShark

Как видно, мы получили первое, второе и третье рукопожатия. Выделим все рукопожатия EAPOL, файл с именем сети SSID (в нашем случае это Association Request) и нажмем File → Export Specified Packets .

Рис. 13. Экспорт рукопожатий в программе WireShark

Откроется диалоговое окно, в котором выберем Selected packets only и сохраним файл под названием hs.pcap .

Рис. 14. Сохранение рукопожатий в программе WireShark

7. Получаем пароль

Для начала, конвертируем файл hs.pcap в файл hs.hccapx (в команде новый файл пишется без расширения, только название):

Это нужно, чтобы программа по расшифровке хеша hashcat смогла прочесть файл. Она подбирает пароли с помощью ЦП и/или ГП.

Рис. 15. Конвертация из .pcap в .hccapx утилитой hashcat

8. Подбор по словарю

В Ubuntu установим hashcat командой:

Словарь – txt-файл с одним словом в каждой строке (рис. 16) Создадим или скачаем словарь (см. доп. материалы) и поместим его в /home/kali , либо /home/USERNAME для Ubuntu.

Рис. 16. Пример словаря для атаки по словарю

Пароль от моей точки доступа: qwerty12 . Он присутствует в словаре для подбора пароля.

Чтобы начать перебор по словарю введем команду:

Расшифруем значения опций:

--force – скрыть ошибки.

-m2500 – тип взламываемого хеша WPA-EAPOL-PBKDF2.

-a0 – атака по словарю. Можно без этого флага, так как он работает по умолчанию.

/home/kali/hs.hccapx – файл хеша.

В случае успеха статус взлома примет значение Cracked и мы получим пароль (рис. 17).

Рис. 17. Успешный взлом пароля атакой по словарю утилитой hashcat

9. Брутфорс и атака по маске

При брутфорсе (англ. brute force) перебираются все возможные символы. Используя маски, мы сужаем диапазон подбираемых символов, например, только числа или только числа и строчные символы. Таким образом на перебор требуется меньше времени. Этот подход удобен, если мы примерно знаем, как человек придумывает пароли. Из атаки по маске можно сделать брутфорс, включив в перебор все символы.

Для атаки по маске введем следующую команду:

Значения опций:

-m2500 – тип взламываемого хеша, WPA-EAPOL-PBKDF2.

-a3 – атака по маске.

-1?l – маска по прописным латинскими буквам (прописная буква L ).

-2?d – маска по цифрам.

hs.hccapx – файл хеша.

?1werty?2?2 – предполагаемый пароль с неизвестными символами. В данном случае задача упрощена для экономии времени.

Рис. 18. Успешный взлом пароля атакой по маске утилитой hashcat

Команда для расчета через видеокарту:

Здесь -D2 – устройство для расчета, ГП.

| Номер | Устройство |

| 1 | ЦП |

| 2 | ГП |

| 3 | FPGA, DSP, Co-Processor |

10. Комбинаторная атака

В комбинаторной атаке используются два словаря. Слова из двух словарей конкатенируются. Если словари содержат следующие слова:

то после их соединения получим такой словарь:

Запустим комбинаторную атаку:

/home/kali/dic1.txt – первый словарь.

/home/kali/dic2.txt – второй словарь.

Рис. 19. Успешный взлом пароля комбинаторной атакой утилитой hashcat

11. Куда сохраняется пароль

После удачной расшифровки пароль выводится на экран и записывается в файл

Откроем его в текстовом редакторе, чтобы посмотреть результат:

12. Онлайн-сервисы по расшифровке хеша

Платформа passcrack.online получила пароль за 5 минут (рис. 21). С отправки в онлайн-сервисы лучше начинать расшифровку, так как вычислительных ресурсов у них больше, чем у домашнего компьютера.

Рис. 21. Результаты взлома пароля с помощью сервиса passcrack.online

13. Разница между WPA2 и WPA3

В июле 2018 года Wi-Fi Alliance выпустил протокол беспроводной безопасности WPA3. Посмотрим, чем он отличается от своего предшественника.

- уязвим к взлому через WPS;

- возможен перехват рукопожатий и получение пароля с помощью брутфорса;

Преимущества WPA3 в сравнении с WPA2:

- устранена уязвимость четырехстороннего рукопожатия за счет применения технологии SAE (Simultaneous Authentication of Equals), которая защищает от офлайн атак по словарю.

- поддержка PMF (Protected Management Frames) для контроля целостности трафика;

- шифрование 192 бит в режиме WPA3-Enterprise и 128 бит в WPA3-Personal;

- упрощенная настройка IoT-устройств.

Общее уязвимое место у WPA 2 и 3 – WPS (Wi-Fi Protected Setup).

14. Дополнительные материалы

Файл .hccapx для практики

На сайте hashecat доступен для скачивания файл .hccapx , на котором можно попрактиковаться в расшифровке. Зашифрованный пароль: hashcat! .

Онлайн-конвертер .pcap в .hccapx

Словари

Онлайн-платформы для расшифровки хеша

Бесплатные

-

– принимает файлы .cap и .hccapx; – принимает только файлы .hccapx размером не более 5Кб. Ссылка на страницу загрузки файла для расшифровки придет в письме после регистрации; – бесплатно, если пароль простой «12345678» или он есть в словаре из 20 млн слов. В ином случае используется брутфорс на ГП 9$/час. – распределенная система; – распределенная система;

Платные

-

– в случае успеха нужно заплатить 0.001BTC; – 100 руб. за пароль.

Чем открыть большой текстовой файл

Бесплатные программы для чтения и редактирования больших txt-файлов.

Чтение

Редактирование

-

(Windows, macOS, Linux); (Windows, macOS, Linux); (Windows); (Windows); (Windows);

Полезные ссылки

-

– Awesome-список по взлому/безопасности Wi-Fi. – еще один Awesome-список по Wi-Fi;

Законодательство

- Статья 274 УК РФ о преступлениях в сфере компьютерной информации.

Саундтреки из сериала «Мистер Робот»

Мы научились мониторить Wi-Fi сети, проводить деаутентификацию подключенных к точке доступа устройств, перехватывать рукопожатия, получать пароли методом подбора по словарю и брутфорсом. Также узнали разницу между WPA2 и WPA3, и определили их общее уязвимое место.

Несколько рекомендаций, повышающих информационную безопасность:

- использовать сложный пароль и периодически менять его;

- отключить функцию WPS в роутере;

- регулярно обновлять прошивку роутера;

- использовать VPN (виртуальная частная сеть): OpenVPN, WireGuard и прочие.

Источники

[1] Самль, С. Д., Роуминг в защищенных беспроводных сетях с использованием IEEE 802.11i. «Научно-практический электронный журнал Аллея Науки» №6(22) 2018.

[2] Кухта А. И., Анализ методов защиты беспроводной сети Wi-Fi. «Молодой исследователь Дона» №2(23) 2020.

8. Сбор информации. Kali Linux поставляется с инструментами.

Kali Linux - это система, которая объединяет множество инструментов тестирования на проникновение. Можно также сказать, что она предназначена для тестеров на проникновение. В этом разделе вы узнаете, какой сбор информации в Kali инструмент.

жестокое введение

В безопасной среде грубая сила DNS Это способ стать прерывистым IP Эффективные средства адресного пространства хоста. fierce Инструменты могут удовлетворить такие потребности и предварительно установлены в Kali Linux в. fierce да RSnake Создано быстро и качественно DNS Инструмент для взлома методом грубой силы. fierce Инструмент сначала на основе доменного имени IP Обращайтесь, запрашивайте соответствующий сервер доменных имен, а затем используйте словарь для атаки

Справочный документ(Вы можете напрямую ввести fierce -h для запроса)

Если вы хотите сохранить последний результат сканирования, установить время задержки, запросить конкретную информацию DNS и т. Д., Вы можете использовать для этого другие параметры.

dnsdist6

dnsdict6 - это инструмент для получения информации о веб-сайтах. Это Вы можете просканировать сайт и показать, сколько там доменов или поддоменов, а также просканировать адреса IPV4 / ipv6.

dnsdict6 - это мощный инструмент, который может извлекать субдомены, которые запрещены или невидимы для пользователей. Все это доказывает, что это хороший инструмент для получения информации о сайте. Он поставляется с системой серии Kali 1.x, но не поставляется с Kali 2.x. Вам необходимо установить и настроить информацию самостоятельно.

Для просмотра служб IPv4, IPV6 и SRV на zstu.edu.cn используется 20 потоков.

Whois

Запросить информацию о Baidu:

Dig

dig (Поиск информации о домене) команда - это запрос DNS Гибкий инструмент для серверов доменных имен. Он выполняет DNS Найдите, чтобы отобразить ответ, полученный от запрошенного сервера доменных имен. большинство DNS Администратор использует dig В виде DNS Диагностика неисправностей за счет гибкости, простоты использования и ясности вывода.

Хотя обычно dig Используйте параметры командной строки, но он также может читать поисковые запросы из файла в пакетном режиме. В отличие от более ранних версий, dig из BIND9 Реализация позволяет выполнять несколько запросов из командной строки. Если не указано запросить конкретный сервер имен, dig Попытаюсь /etc/resolv.conf Все серверы, перечисленные в. Если параметры или параметры командной строки не указаны, dig Будет прав " . "(Корень) исполнение NS Спросите.

Используйте dig для достижения обратного разрешения доменного имени:

В DNS-сервере есть две области, которые мы часто используем, а именно:Область прямого просмотра"с участием"Зона обратного просмотра", зона прямого просмотра - это то, что мы обычно называем разрешением доменного имени, а зона обратного просмотра - это упомянутое здесь обратное разрешение IP. Ее функция - получить имя домена, на которое указывает IP-адрес, путем запроса PTR-записи IP-адреса.

Поскольку в системе доменных имен IP-адрес может соответствовать нескольким доменным именам, теоретически необходимо пройти по всему дереву доменных имен, чтобы найти доменное имя по IP, но это нереально в Интернете. Для завершения обратного разрешения доменного имени система предоставляет специальный домен, который называется доменом обратного разрешения in-addr.arpa. Таким образом, IP-адрес, который должен быть разрешен, будет выражен в виде отображаемой строковой формы, такой как имя домена, с суффиксом, заканчивающимся именем домена обратного разрешения "in-addr.arpa". Например, IP-адрес: 222.211.233.244, а его обратное выражение имени домена: 244.233.221.222.in-addr.arpa

Формат обратного анализа с использованием dig:

dnsmap

dnsmap в основном используется для помощи в тестировании безопасности сетевой инфраструктуры на этапе сбора информации при тестировании на проникновение. Он может обнаруживать важную информацию, такую как сегмент сети цели, доменное имя и даже номер телефона.

nslookup

host

Инструкции:

Запросить сервер доменного имени

Описание параметра типа:

WAFwoof

WAFw00f - это сценарий Python, используемый для определения того, находится ли веб-сервер в состоянии защиты брандмауэра веб-приложений (WAF, брандмауэр веб-приложений). Вы можете не только разработать стратегию тестирования, но и разработать передовые технологии, которые обходят сетевые брандмауэры приложений.

Как работает WAFwoof

fping

fping - это инструмент сканирования хостов, который может сканировать хосты в пакетном режиме по сравнению с инструментом ping.

arping

arping - это инструмент команды ping на уровне ARP, который можно использовать для проверки связи с MAC-адресами и выяснения, какие IP-адреса используются этими компьютерами.

(1) Проверьте, жив ли целевой хост

(2) Определите, есть ли у целевого хоста подмена ARP

Когда IP-адрес возвращенного пакета данных тот же, но есть несколько MAC-адресов, происходит подмена ARP

Примечание. Если целевой хост является IP-адресом шлюза, и в настоящее время существует два (или более) разных MAC-адреса, соответствующих IP-адресу одного и того же шлюза, это означает, что кто-то использует подмену ARP для имитации вашего шлюза. В настоящее время ваш компьютер принадлежит Отправляемая информация может проходить через этот компьютер-посредник.

Nmap

Nmap - это бесплатный и открытый набор инструментов для сканирования и анализа сети, также называемый сетевым картографом. Инструмент выполняет три основные функции:

a. Определить, находится ли группа хостов в сети

b. Сканируйте порт хоста и анализируйте предоставляемые сетевые услуги

c. Выведите операционную систему, используемую хостом.

Обычно пользователи используют Nmap для оценки безопасности сетевой системы, а хакеры используют сканирование сетей. Например, при отправке пакета обнаружения на удаленный хост получается ответ хоста, и статус безопасности сети получается в соответствии с ситуацией открытия порта хоста. Найдите целевой хост с уязвимостями, чтобы осуществить следующую атаку.

nmap

Сбор информации включает в себя: сбор информации DNS, информацию о регистранте (имя, адрес электронной почты, телефон, адрес и т. Д.), Информацию IDS / IPS сервера, информацию об операционной системе хоста, порты, открытые целевым хостом, и служебное программное обеспечение, работающее на целевом хосте. Тип базы данных и другое содержимое, указанное выше, также появилось в вышеупомянутых nmap, dig и других инструментах, и я не буду повторять введение и отмечать их в дальнейшем.

Kali - это система, которая объединяет множество инструментов, используемых при тестировании на проникновение, что очень подходит для тестеров на проникновение. Умение использовать различные инструменты очень полезно для последующего тестирования на проникновение. Кроме того, вы должны хорошо владеть английским языком, чтобы читать файлы справки по некоторым инструментам и использовать различные параметры для выполнения теста на проникновение в более конкретных ситуациях.

Читайте также: