Burp suite как установить ubuntu

Обновлено: 04.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

Что такое и для чего используется Burp Suite

Burp Suite – это интегрированная платформа для выполнения тестирования безопасности веб-приложений. Это не инструмент «навёл и нажал», он предназначен для использования тестерами в ручном режиме для поддержки процесса тестирования. Приложив немного усилий, любой сможет начать использовать ключевые функции Burp для тестирования безопасности их приложений. Некоторые продвинутые возможности Burp потребуют дальнейшего изучения и опыт освоения. Все эти инвестиции в освоение стоят затраченного времени – управляемый пользователем рабочий процесс Burp намного эффективнее для выполнения тестирования веб-безопасности и даст вам гораздо больше возможностей чем любой условный «навёл и кликнул» сканер. Burp является интуитивным и дружественным к пользователю и лучшим способом начать с ним знакомство является действие.

Существуют две редакции: Burp Suite Free Edition и Burp Suite Professional. Как следует из названия, Burp Suite Free Edition является бесплатной. Она позволяет в полной мере анализировать передаваемый трафик и выполнять ручные проверки уязвимостей. В профессиональной версии встроен автоматизированный сканер уязвимостей и дополнительные возможности. Для целей обучения достаточно бесплатной версии.

Burp Suite – это приложение, написанное на Java. Для его работы требуется виртуальная машина Java.

Для запуска Burp начнём с проверки, установлена ли Java:

Для загрузки программы перейдите на официальный сайт. Выберите файл, соответствующий вашей ОС. Файл JAR является универсальным и может быть запущен на любой операционной системе с Java.

В некоторых операционных системах, например, Kali Linux и BlackArch, Burp Suite уже предустановлен. Вы можете открыть программу через меню или набрав в окне терминала:

Запуск Burp Suite

Файл .jar можно использовать в качестве портативной версии без необходимости устанавливать программу. На некоторых платформах с установленной Java вы можете запустить Burp двойным кликом по JAR файлу Burp. Тем не менее, предпочтительным является запуск Burp из командной строки, поскольку это даёт вам больше контроля за его выполнением, в частности количеством памяти, которое ваш компьютер назначает Burp. Чтобы это сделать в командной строке наберите что-то вроде:

где 1024 это количество памяти (в Mb), которое вы хотите назначить Burp, и /путь/до/burp.jar это расположение файла Burp JAR на вашем компьютере.

Мой файл под названием burpsuite_free_v1.7.21.jar расположен в папке C:\Users\Alex\Downloads\, тогда моя команда запуска такая:

Если всё работает, вы увидите экран заставки и затем должно появиться главное окно мастера:

Burp Suite - это мощный набор инструментов для тестирования безопасности веб-приложений и сайтов. С помощью этого инструмента можно протестировать буквально все, что вы захотите. Программу могут использовать не только профессионалы, но и новички с минимальным количеством усилий для ее освоения. Программа написана на Java, поэтому может работать на различных платформах, например, Windows, Linux или Mac.

Интерфейс Burp Suite интуитивно понятный, а среди инструментов есть прокси, паук, сканер, декодер, репитер, анализатор последовательностей и многое другое. В этой статье мы рассмотрим как пользоваться Burp Suite, основные возможности программы, а также как ее установить и настроить.

Установка Burp Suite

Вы можете загрузить программу из официального сайта. Для этого нажмите ссылку "Get Burp", затем выберите версию "Free":

На следующем шаге вы можете выбрать версию в виде скрипта для Linux или же просто Jar файл, который можно запускать в любой операционной системе.

Теперь вы знаете как установить Burp Suite.

Запуск Burp Suite

Для запуска программы вам понадобится установленная Java машина. Откройте командную строку в вашей системе:

- В Windows откройте меню "Пуск" и запустите "cmd.exe";

- В Mac OS X откройте главное меню, затем "Приложения", "Утилиты" - "terminal.app";

- В Linux запустите терминал из главного меню или нажмите Ctrl+Alt+T.

Затем наберите такую команду:

Если java установлена, то вы узнаете ее версию, если же нет, то вам будет нужно ее установить. Дальше вы можете запустить программу просто выполнив двойной клик по файлу .jar. Но можно запускать и через терминал:

java -jar -Xmx1024m /path/to/burp.jar

Здесь 1024 - это объем оперативной памяти, который компьютер выделит программе. Если все хорошо, то вы увидите заставку:

Дальше идет первоначальная настройка программы. В первом окне выберите "Temponary project":

Затем выберите "Use Burp defaults":

Настройка burp suite завершена.

Как пользоваться Burp Suite

В набор инструментов BurpSuite входят такие программы, дальше мы кратко рассмотрим как пользоваться каждым из них:

Чаще всего Burp Suite используется в качестве прокси, именно с него мы и начнем.

1. Настройка прокси

Дальше вам нужно указать адрес прокси localhost, а порт 8080:

Если не сработало, убедитесь, что включена опция "Intercept is on". Дальше у вас есть три кнопки

- "Forward" - пропустить пакет дальше;

- "Drop" - отбросить пакет;

- "Action" - действия с пакетом.

Пока запрос не отправлен, вы можете отредактировать его так, как вам нужно. Например, изменим значение поля Accept-Encoding на text, чтобы не использовалось шифрование. Далее нажмите "Action" -> "Do intercept" -> "Responce to this request":

Здесь мы говорим, что хотим перехватить ответ на этот запрос, далее нажмите "Forward":

Для этого чтобы найти нужный участок текста, можно пользоваться полем поиска внизу страницы.

Дальше нажмите "Forward". Вам нужно будет нажать эту кнопку несколько раз поскольку страница будет пытаться загрузить много нужных ей ресурсов. Или же вы можете установить флажок "Intercept off" чтобы страница загрузилась сама без запросов.

Все перехваченные запросы можно видеть на вкладке "HTTP history":

Дальше нажмите "Add" чтобы добавить правило. Тут нужно указать место, где будет выполняться замена, например "Response Body" - в теле ответа. Затем слово или регулярное выражение, которое нужно заменить и на что заменить:

После сохранения правила, нужно поставить напротив него галочку, чтобы его активировать:

Теперь все вхождения указанного слова будут заменяться в получаемых ответах. Только не забудьте про кэш браузера и ответ 304 Not Modified.

2. Использование Intruder

Замена - это самое простое, что можно сделать с помощью Intruder. Этот инструмент позволяет выполнять атаки различных видов, например, атаку перебора пароля, идентификаторов, фаззинг и многое другое. Например, выполним попытку простого анализа страницы на уязвимость к SQL инъекциям. Для этого сначала перейдите на вкладку "Intruder", затем введите в поле URL.

Но будет лучше, если вы возьмете цель на вкладке "Proxy", тогда программа автоматически заполнит тело запроса и вам не понадобится писать его вручную. Для этого откройте "Proxy" -> "HTTP history", а затем найдите нужную ссылку:

Осталось только нажать на ссылке правой кнопкой и выбрать "Send to Intruder". Затем запрос появится там, где нужно:

На вкладке "Positions" нужно отметить участки текста или позиции, в которые вы будете подставлять свои значения. Для этого отметьте участок текста и нажмите "Add $$":

Еще, на этой же вкладке нужно выбрать тип атаки. Доступны такие варианты:

- Sniper - одно поле - один payload;

- Battering ram - все поля - один payload;

- Pitchfork - то же, что и первый вариант, но позволяет связывать между собой данные из разных полей;

- Сluster bomb - поочередно перебирает все данные по всем полям.

В нашем примере мы будем использовать Sniper. Осталось перейти на вкладку "Payloads" и установить варианты нагрузки, которые мы будем перебирать. Здесь выберите тип атаки "Simply List":

А затем с помощью кнопки "Add" добавьте несколько пунктов. Осталось нажать кнопку "Start Attack" чтобы начать проверку:

Атака откроется в новом окне, здесь вы сможете увидеть результат, в таблице сразу выводится статус код и размер ответа. Далее вы можете более подробно посмотреть ответ для интересующих вас запросов на вкладке "Response":

Во всех вариантах мы получили ответ 400, неверный запрос, значит либо сайт хорошо защищен, либо просто я не там искал.

3. Использование Repeater

Того что мы рассмотрели уже достаточно чтобы знать как пользоваться Burp Suite на уровне новичка. Но мы рассмотрим еще один инструмент, который применяется для исследования одного запроса. Это Repeater. Чтобы добавить URL, вам нужно опять найти ее на вкладке "Proxy", а потом нажать "Send to Repeater":

Дальше, на вкладке "Repeater" перед вами появится нужный запрос:

Настройте нужные параметры или измените необходимым образом ссылку и нажмите "Go" чтобы выполнять запрос. Так вам будет проще понять как правильно сделать перед тем, как переходить к массовым запросам в Intruder.

Выводы

В этой статье представлена небольшая инструкция Burp Suite, которая поможет вам освоить программу и проверять свои проекты на наличие проблем с безопасностью. Но не используйте программу в противозаконных целях! Если у вас остались вопросы, спрашивайте в комментариях!

Привет, друг. Продолжаем изучать приблуды полезные в вопросах пентеста. И в этой статье разберемся что такое Burp Suite и для чего он вообще нужен. А это крайне полезная и мощная штука. И, наверное, одна из самых популярных утилит для пентеста. Причем это не просто какая-то утилита, которая умеет выполнять какие-то функции, это платформа содержащая целый набор инструментов для аудита безопасности.

Установка и запуск Burp Suite

Burp Suite уже установлен в таких дистрибутивах как Kali Linux или Parrot Securiti. Там установлена версия Community Edition. Это бесплатная версия с ограниченным функционалом, но, тем не менее, её вполне можно использовать, не смотря на ограничения.

При запуске мы увидим окно создания проекта.

К сожалению, в бесплатной версии доступен только вариант с временным проектом. А потому, не заморачиваясь, давим кнопку Next.

В следующем окне нам предложат выбрать вариант конфигурации для проекта. Можно выбрать стандартную конфигурацию, либо конфигурацию конкретного проекта, либо загрузить конфигурацию из файла. Тут нужно помнить, что загружаются именно настройки касающиеся проекта, на настройки самой программы это никак не влияет. Пункт с загрузкой настроек из файла удобен если нужно часто использовать какие-то однотипные настройки проекта. Т.е. чтобы каждый раз не шаманить с опциями, можно один раз сохранить их в файл и потом оттуда подгружать.

Определившись с настройками проекта, жмем кнопку Start Burp.

Интерфейс Burp Suite

При первом запуске интерфейс может показаться замороченным и непонятным. Это не удивительно, потому что каждая вкладка отвечает за отдельный инструмент. Чтобы стало проще нужно разобраться какая вкладка за что отвечает и как это использовать. Вначале просто познакомимся где тут что, а потом я более подробно опишу ключевые возможности.

Дальше находятся вкладки настроек. В принципе, на первых парах туда лазить не обязательно, все и так будет работать из коробки.

Настройка Burp Suite для работы с браузером

С интерфейсом мы, вроде как, познакомились, но что делать с этим всем, по прежнему не понятно. А потому нужно углубляться в тему дальше.

Настройка Burp Suite

Для начала в Burp открываем вкладку Proxy, и в ней переходив в Options. Здесь в столбце Interface должно быть написано: 127.0.0.1:8080. Это означает что программа будет использовать петлевой интерфейс, а прокси-слушатель будет открыт на порту 8080.

Настройки браузера

В принципе все готово. Остался один небольшой нюанс, при заходе на сайты которые используют SSL сертификат (т.е. почти на все) браузер будет ругаться на сертификат. Это происходит потому что Burp Suite генерирует свой сертификат и сам его подписывает. Потому, чтобы браузер не ругался, нужно сертификат Burp добавить в браузер как доверенный.

Intruder

Ещё один инструмент о котором обязательно стоит сказать это Intruder. Крайне полезная приблуда кстати. Но это если научится ей пользоваться.

Смысл заключается в том что Intruder обрабатывает запросы с разными параметрами. При этом показывая вариант запроса и ответ на него, анализируя ответ на предмет того как отреагирует цель на изменение запроса. Таким способом можно тестировать на предмет вообще всего чего угодно. Хочешь sql-инъекции, хочешь брутфорс, можно dos-атаки делать. Можно просто какие-то данные собирать, например идентификаторы сессий или какие-нибудь скрытые страницы.

В целом, если коротко, принцип работы Intruder можно описать так: мы создаем первоначальный запрос, в котором, с использованием маркеров, помечаем какие значение нужно впоследствии подменять. А потом варианты его модификации т.е. то что будет подставляться в запрос. Запускаем и получаем результат, т.е. какой ответ получен на кокой-то вариант запроса.

В платной версии есть куча предустановленных шаблонов, под разные ситуации. В бесплатной придется все делать ручками. Ну или искать шаблоны.

Ну, а на этом наше знакомство с Burp Suite можно заканчивать. Как видишь, это очень многофункциональный инструмент, но как любая подобная штука, требующий постоянной практики и глубоких знаний. А потому, если твоя деятельность непосредственно связана с информационной безопасностью, то тебе наверняка стоит изучить Burp Suite и его возможность подробно и в деталях.

Burp Suite – это платформа для выполнения тестирования по безопасности веб-приложений. В этой заметке я поделюсь несколькими приёмами, как использовать данный инструмент более эффективно.

Настройки

Для правильной работы с любым инструментом важно его настроить под себя. В Burp Suite существуют 2 типа настроек:

- User Options — Настройки относящиеся к самому Burp Suite

- Project Options — Настройки к тому, что хакаешь

Кодировки

При исследовании русскоязычных ресурсов, часто в ответе от сервера вместо кириллицы могут отображаться кракозябры. Чтобы этого избежать можно установить кодировку UtF-8 и продолжать работу в нормальном режиме. Настройки кодировок находятся в User Options -> Display -> Characters Sets.

Хоткеи

Чтобы действительно ускорить свою работу с Burp Suite стоит попробовать перейти на использование сочетаний клавиш. Можно использовать установленные по умолчанию, но также есть возможность перенастроить "под себя". Для управления хоткеями достаточно перейти в User Options -> Misc -> Hotkeys. Несколько полезных сочетаний:

Proxy Interception

Бывало ли у вас такое, что настроив перенаправление траффика в Burp Proxy приложение почему-то не работало, а в истории запросы так и не появлялись? У меня было так практически каждый раз при старте нового проекта. Всё из-за того, что я забывал отключать перехват в прокси. Каждый раз… Чтобы не травмировать свою нервную систему, можно отключить по умолчанию эту полезную функцию. Перейдите в User -> Misc -> Proxy Interseption и выберите опцию "Always Disable".

Приватность

Используйте конфиг по умолчанию

Чтобы не проделывать работу с настройками для каждого проекта, можно создать конфигурационный файл и загружать его при старте нового проекта. Для этого достаточно проделать следующие шаги:

- Сделайте необходимые изменения

- Сохраните настройки проекта и пользователя (это будут JSON файлы).

- Объедините оба файла в один.

- Обновляйте его по мере необходимости и храните в надежном месте (например, git репозитории).

- Финальный конфиг будет выглядеть так:

Отключение плагинов

При запуске Burp Suite можно отключать все плагины. Это значительно может ускорить загрузку, особенно если используется множество дополнений.

Включить необходимые дополнения можно позже, учитывая специфику проекта.

Ограничение по памяти

Burp Suite написан на Java, что часто приводит к большому потреблению памяти, особенно в случае долгих автоматических проверок. Для ограничения потребляемых ресурсов можно воспользоваться следующей командой:

Утилиты

В данном разделе будут советы по работе со встроенными утилитами в Burp Suite. Наиболее интересные из них:

Найти ссылки на хост

Иногда, появляется необходимость найти ссылки на определённый хост. Конечно, можно воспользоваться поиском в истории запросов, но есть более быстрый и эффективный способ. Переходим во вкадку Target -> Site Map, выбираем из списка необходимый хост, правый клик и Engagement tools -> Find reference. В результате, появится список запросов, ссылающихся на интересующий нас хост.

Автозамена

Переименование вкладок

Burp Suite позволяет именовать вкладки, когда я узнал об этой возможности, то моей радости не было предела. Сделав двойной клик по заголовоку вклади запроса, можно записать полезную информацию, которая поможет вспомнить что к чему спустя какое-то время.

Работает это не только в Burp Repeater, но и в Burp Intruder, что также бывает полезным.

Автопрокрутка

Очень удобной является функция автопрокрутки при поиске в запросах или ответах. Burp будет автоматически перепрыгивать на результат, после отправки запроса, ускоряя вашу работу. Для включения опции после ввода в поисковой строке того, что вы хотите найти, нажмите кнопку "+", чтобы получить доступ к опциям поиска и отметье "Auto-scroll to match when text changes".

Отчёты

При оформлении отчётов гораздо больше информации поместится и симпатичней будут смотреться скриншоты с вертикальным расположением запроса\ответа. Для этого в опциях Burp Repeater отметьте View->Top/bottom split

Целевое сканирование

Обработка полезной нагрузки на лету

В Burp Intruder можно устанавливать различные обработки полезной нагрузки, до отправки запроса. Установленные правила выполняются последовательно, могут быть включены/отключены, чтобы помочь подебажить в случае каких-то проблем в конфигурации. Правила обработки могут быть полезными во множестве различных ситуациях, где вам нужно сгенерировать необычную нагрузку, или, например, закодировать.

Примеры доступных типов правил:

- Add prefix / suffix — Добавляет текст до или после нагрузки.

- Match / replace — Заменяет любую часть в нагрузке, подходящую под регулярное выражение, указанной строкой.

- Encode / Decode — Кодирует или раскодирует нагрузку различных типов: URL, HTML, Base64, ASCII hex.

- Hash — Производит операцию хэширования над нагрузкой.

- Skip if matches regex — Проверяет удовлетворяет ли нагрузка указанному регулярному выражению и если это так, то пропускает нагрузку и переходит к следующей. Это может быть полезным, например, если вам известно, что значение параметра должно иметь минимальную длину и вы хотите пропустить все значения из списка, которые короче данного значения.

Сортировка результатов Intruder

В Burp Intruder можно помечать результаты, содержащие заданные выражения в ответах от сервера. Для каждого выражения Burp добавит столбец с чекбоксами в таблицу с результатами. В результате, можно будет явно увидеть интересные ответы, а при необходимости сгруппировать, кликнув на заголовок столбца.

Burp Suite – это платформа для проведения аудита безопасности веб-приложений. Содержит инструменты для сопоставления веб-приложений, поиска файлов и папок, изменения запросов, фаззинга, подбора паролей и многого другого для тестирования веб приложений. Также есть хранилище BApp, которое содержит дополнительные расширения, увеличивающие функциональность приложения. Стоит отметить появление в последней версии мобильного помощника для исследования безопасности мобильных приложений — MobileAssistant для платформы iOS.

Если посмотреть статистику и репорты bug-bounty программ — практически везде на скриншотах можно встретить использование этого инструмента. На ряду с OWASP ZAP это самый популярный набор утилит для тестирования веб-приложений.

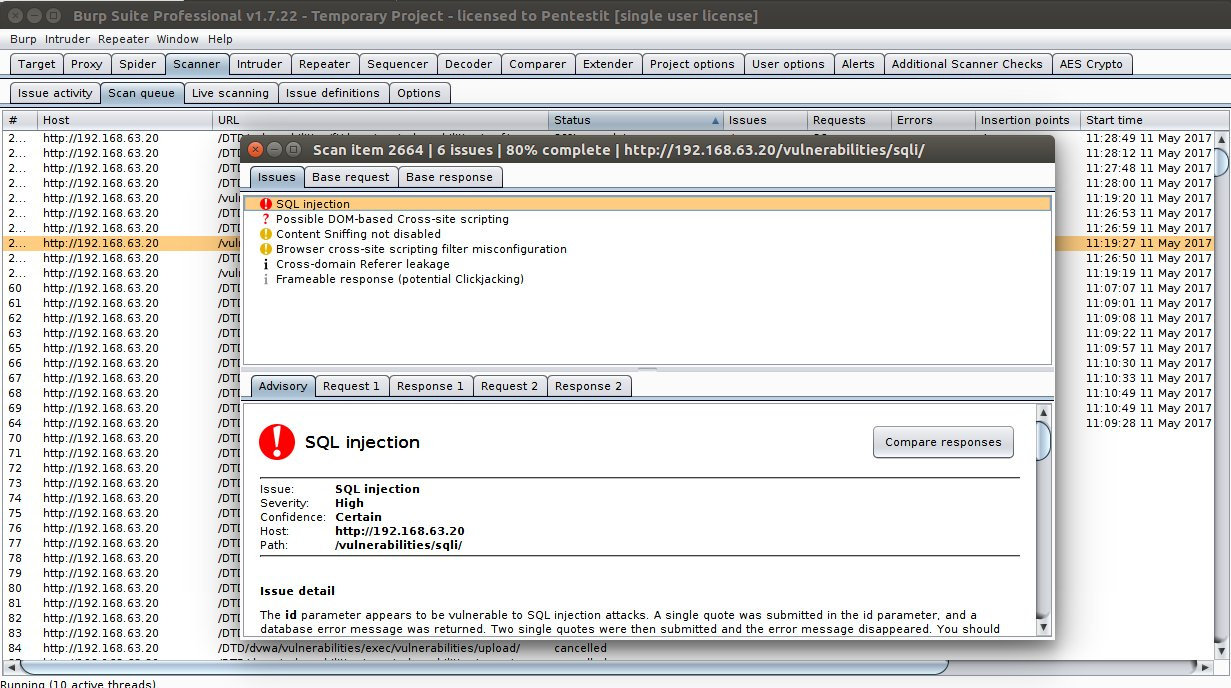

На изображении использование Burp Scanner для анализа Damn Vulnerable Web Application (DVWA)

Существуют две версии Burp Suite: Professional и Free.

Состав

Основной функционал основан на следующих модулях:

Использование совокупности инструментов позволяет наиболее глубоко и продуктивно тестировать веб-приложение.

Intruder

Для каждой атаки существует возможность указать набор полезных нагрузок (пейлоадов) и их позиции в базовом запросе. Доступны многочисленные методы создания полезных нагрузок (в том числе простые списки строк, чисел, дат, брутфорс, битфлиппинг и многие другие). Для анализа результатов и выявления интересных вопросов для дальнейшего изучения доступны различные инструменты.

На изображении использование Burp Intruder — установка значений пейлоадов для подбора пароля.

Burp Intruder обладает очень гибкой системой настроек, благодаря чему может быть использован для автоматизации множества видов атак. Вы можете использовать его и для выполнения иных задач, например, подбора пользовательских идентификаторов, сбора важной информации или фаззинга.

Типы возможных атак зависят от особенностей конкретного приложения и могут включать: проверку на наличие SQL-инъекций, XSS, переполнение буфера, обход директории; bruteforce-атаки по различным схемам аутентификации, перебор значений, манипуляции с содержимым параметров; поиск скрытого содержимого и функционала, вычисление идентификаторов сессий и их перехвата, сбор данных, реализация DoS-атак связанных с особенностями веб-приложения.

На изображении использование Burp Intruder для выявления sql-инъекций — выбор пейлоадов.

Burp Intruder содержит (в Pro версии) множество заранее подобранных пейлоадов (строк, позволяющих выявить наличие уязвимостей). Кроме того, он содержит большое количество утилит для динамической генерации векторов атак, подходящих под конкретное приложение. Также в него могут быть загружены дополнительные пейлоды (например имена пользователей или пароли), либо специфичные фаззинг-запросы.

На изображении использование Burp Intruder для выявления sql-инъекций — атака.

Burp Intruder поддерживает следующие виды атак:

- Sniper — используется отдельный набор данных — одно поле (участок, отмеченный маркерами) — один пейлоад. Данный тип атак полезен при индивидуальном тестировании полей на наличие общих уязвимостей (таких как XSS).

- Battering ram — при таком виде атак используется принцип — все поля — один пейлоад. Это может пригодиться когда для осуществления атаки необходимо помещать одни и те же данные сразу во множество позиций.

- Pitchfork — этот вид атак использует несколько пейлодов для нескольких полей. Например, при первом запросе первая строка из первого проверочного набора будет помещена на первое место обозначенное маркерами. А первая строка из второго набора поместится на вторую позицию. При формировании второго запроса на первое место будет помещена вторая строка из первого набора, а на второе — вторая строка из второго набора. Такой вид атак может пригодиться в ситуациях, когда приложению нужно отсылать всё время разные, но каким-то образом взаимосвязанные данные. Например, если необходимо отправлять имя пользователя в одном поле и его ID в другом.

- Сluster bomb — этот вид атак использует перебор основного набора пейлоадов и добавление вторичных. Это удобно использовать к примеру для подбора паролей: при первом запросе Intruder поместит на первую позицию первую строку из первого набора пейлоадов, на вторую первую строку из второго. При втором запросе на первом месте останется первая строка первого набора, а на вторую будет помещена вторая строка второго набора. Потом третья, и так далее.

Окно результатов атаки позволяет контролировать ход атаки и сохранять её результаты.

MobileAssistant

Появление данного инструмента значительно облегчит выявление уязвимостей OWASP Mobile Top 10.

Заключение

Burp Suite по праву является одним из самых популярных инструментов для тестеров на проникновение во всем мире благодаря своим гибким возможностям и способам сочетания ручных и автоматических методов анализа при выполнении тестирования безопасности веб-приложенй.

Примечание: Как и любое программное обеспечение для тестирования безопасности, Burp Suite содержит функции, которые могут повредить веб-приложение. По своей сути, тестирование веб приложений включает взаимодействие с веб-приложением нестандартными способами, что может вызвать проблемы для некоторых веб-приложений. Соблюдайте осторожность при использовании Burp Suite, создавайте резервные копии перед тестированием веб пиложений и не используйте Burp Suite в любой системе, для которой вы не получили разрешения от владельца ресурса.

Читайте также: