Что можно делать с сервером ubuntu

Обновлено: 04.07.2024

2. Итак, какие же компоненты мы будет использовать:

PC x64

4 gb ram

4 ядерный процессор

2 сетевые карты(1-смотрит в локалку, 2-предоставляет интернет)

HDD для хранения данных(+1 для зеркалирования)

Еще один пк для onlyoffice document server, так же можно реализовать через KVM или любой другой гипервизор, тогда понадобится более мощная конфигурация.

У нас есть 2 сетевые карты

Настройки сети хранятся в файле /etc/network/interfaces

Редактируем его на свой вкус. В качестве редактора можно использовать nano, vi и т.п.

Для редактирования файлов понадобятся root права, их можно получить например командой

после этого, Вы будете работать из под пользователя root.

Либо Вы можете перед каждой командой, которая требует root доступа, приписывать sudo

В моем случае они выглядят вот так(для рабочей конфигурации):

После изменения сетевых настроек необходимо перезапустить сетевой сервис

/etc/init.d/networking restart

Отредактируем файл hosts

sudo nano /etc/hosts

Ставим ssh(must have)

Ставим сервер времени для синхронизации

Для корректной работы Samba потребуется поддержка vfs на уровне файловой системы, для этого внесем изменения в /etc/fstab, необходимо добавить user_xattr,acl,barrier=1 в настройки корневого раздела /

должна получится строка, что-то вроде этой:

UUID=1423481c-210f-4076-92a6-48f6ce2b1339 / ext4 user_xattr, acl, barrier=1, errors=remount-ro 0 1

после чего ребутимся

Не забываем про root права

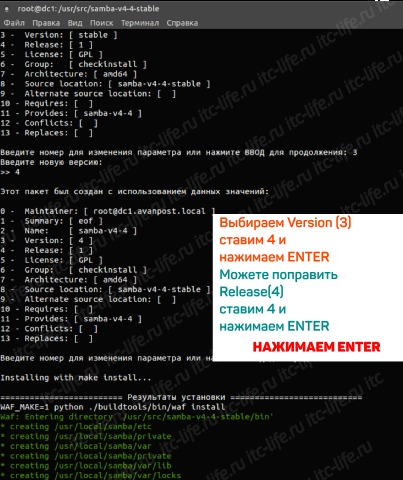

Устанавливаем последнюю стабильную версию Samba (4.4).

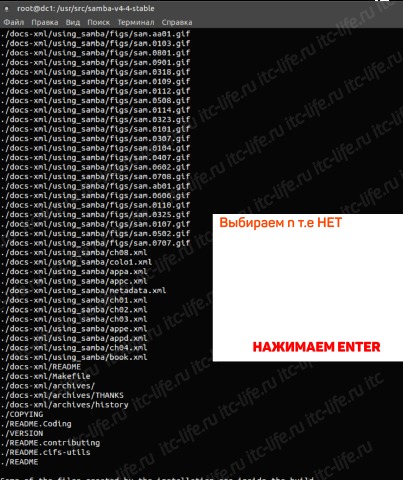

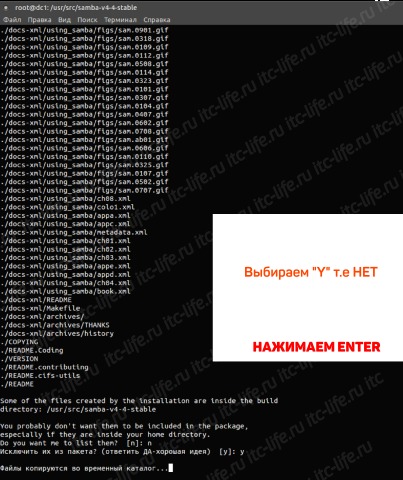

Обязательно укажите версию пакета, после того как пройдет сборка выйдет следующее окно

Ждем пока файлы скопируются во временный каталог и закончится установка.

После установки отредактируем файл прописав пути до исполняемых файлов /usr/local/samba/sbin и /usr/local/samba/bin в файлах /etc/sudoers

переменная secure_path и /etc/environment переменная PATH, добавив строку :/usr/local/samba/sbin:/usr/local/samba/bin

должна получится строчка что-то вроде этой:

Для манипуляций с AD в Samba существует инструмент samba-tool.

Для первоначальной настройки Samba вводим команду

Появится окно ввода параметров

Пароль должен соответствовать требованиям сложности пароля по-умолчанию: хот ябы одна буква верхнего регистра, хотя бы одна цифра, минимум 8 символов.

Для настройки сложности пароля можно использовать команду

эта команда отключает требование сложности, отключает сроки действия паролей, устанавливает минимальную длину пароля 6 символов

эта команда упрощает требования к паролю

Если же пароль не подошел по сложности и Вы увидели ошибку вроде этой:

ERROR(ldb): uncaught exception — 0000052D: Constraint violation — check_password_restrictions: the password is too short. It should be equal or longer than 7 characters!

то перед повторным выполнением первоначальной настройки, необходимо удалить содержимое каталогов /usr/local/samba/private/ и /usr/local/samba/etc/

Это позволит динамически обновлять DNS-записи на сервере, при входе рабочей станции (под управлением windows) в домен и отключит поддержку печати, которая постоянно выдает ошибки в лог.

В файле /etc/resolvconf/resolv.conf.d/head необходимо указать наш DNS-сервер Samba 127.0.0.1

и перезапустить сервис resolvconf

Также установим Kerberos клиент

apt-get install krb5-user

и настроим на AD с помощью файла созданного на этапе samba-tool domain provision

Для автоматического запуска сервиса Samba необходим скрипт:

Сохраняем. Его необходимо сделать исполняемым

и создать настройки по-умолчанию

Теперь приступим к установке DHCP сервера(для раздачи адресов)

sudo aptitude install isc-dhcp-server -y

Сохраняем (Ctrl+O) и закрываем (Ctrl+X).

Далее открываем файл конфигурации

Следующим этапом будет внесение диапазона выдаваемых адресов и срока их аренды

Сохраняем (Ctrl+O) и закрываем (Ctrl+X), после этого перезапускаем службу DHCP

Диапазон адресов 192.168.0.10 – 192.168.0.254

DNS сервер 192.168.0.1

Доменное имя “avanpost.local”

Шлюз по умолчанию 192.168.0.1

Широковещательный адрес 192.168.0.255

Срок аренды 604800 секунд

В ответ должны получить вот такой ответ

и приводим файл к следующему виду(заменяя ip-адреса на свои):

Включаем в конфиг bind9 конфиг samba4

и дописываем в конец файла:

Меняем конфиг для использования bind 9.9

Перезапускаем службы:

sudo service apparmor restart

sudo service bind9 restart

Проверяем работоспособность samba

У нас должна быть запущена samba после перезагрузки

root 865 0.3 3.0 95408 31748? Ss 18:59 0:00 /usr/local/samba/sbin/samba -D

Должен работать DNS сервер

Должны быть доступны сетевые ресурсы AD

Должен подключаться Kerberos

Warning: Your password will expire in 41 days on Пт. 11 марта 2016 14:53:14

Valid starting Expires Service principal

29.01.2016 15:19:09 30.01.2016 01:19:09 krbtgt/AVANPOST.LOCAL@AVANPOST.LOCAL

renew until 30.01.2016 15:19:07

Должна проходить аутентификация netlogon

На этом данный этап завершён. Перейдем к установке SQUID

Для начала нам нужно открыть полный доступ к интернету для всех компьютеров в нашей локальной сети. Для этого воспользуемся NATом. NAT – технология позволяющая пускать весь сетевой трафик через один адрес. То есть все запросы к интернету в локальной сети, будут обрабатываться именно сервером.

Создадим файл с настройками

Вставим в него содержимое

sudo nano /etc/nat

Сохраняем(ctrl+O и crtl+x) и делаем исполняемым

Добавим запуск NATа (строку post-up /etc/nat) в файл настройками:

в конец файла вставляем

Сохраняем и ребутимcя

После ребута продолжаем установку

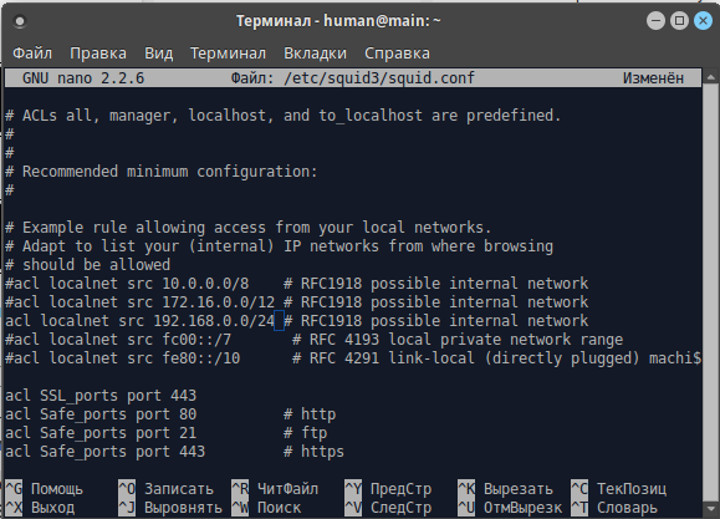

После установки откроем файл /etc/squid3/squid.conf

Расскомметируем строку, для того, чтобы компы могли иметь доступ к инету из внутренний сети

Теперь настроим кэширование. Найдем эту строку и преведем её к данному виду

Далее раскомметируем строки:

Теперь настроим ведение логов:

Сохраняемся. Мы настроивали кэширование страниц в памяти, тем самым снизив нагрузку на канал сети и ускорив загрузку страниц.

Теперь надо сделать так, чтобы весь трафик для наших клиентов сети шёл через наш прокси, для этого добавим строку в наш файл /etc/nat

В конец вставим эту строку

Сохраняемся и ребутимя. На этом настройка прокси закончена. Теперь ваши компьютеры будут получать адрес по DHCP и иметь выход в интернет.

Добавляем в источники

Сохраняемся. Добаляем ключи

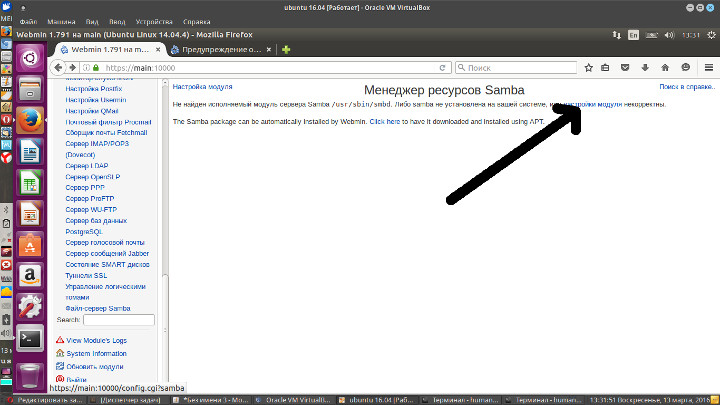

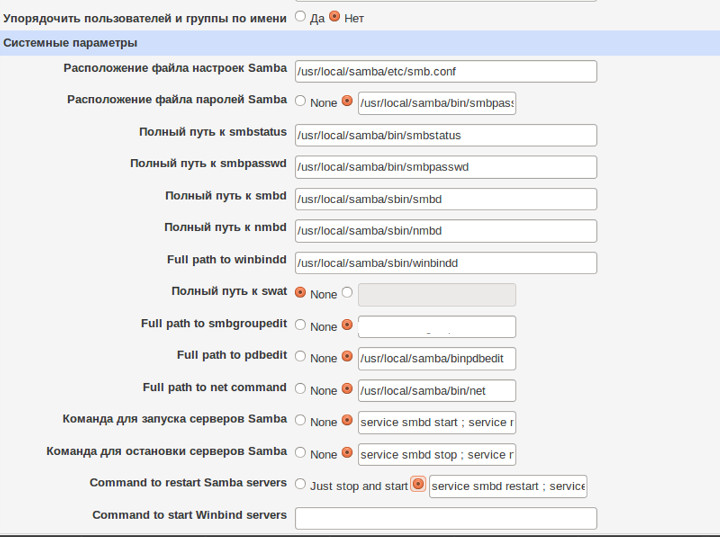

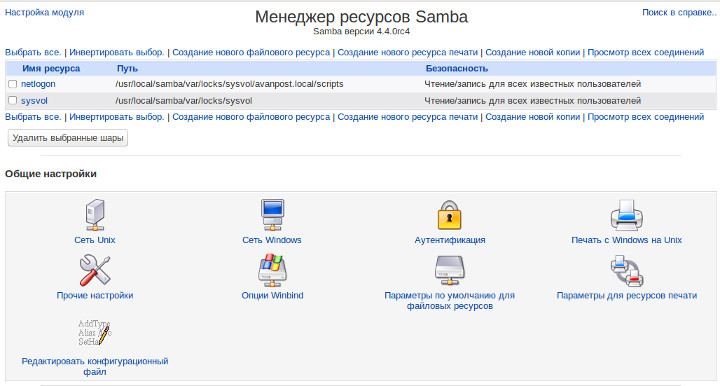

Открываем webmin, в настройках ставим русский язык. Переход во вкладку неиспользумые модули и выбираем SAmba. Кликаем по настройки модуля, так как наша samba собрана из исходников то нам придется произвести небольшие настройки.

Приводим настройки к виду, как показано на картинке

Нажимаем сохранить. Появится окно, значит все настройки прошли нормально.

Здесь можно создать только пользователя системы, чтобы добавить пользователя samba необходимо воспользоваться командой, так как webmin пока не дружит с samba 4.4 и в окне пользователи выдается такая ошибка

Устанавливаем, МЕНЮ ПУСК > Выполнить, вбиваем dsa.ms.

Про onlyoffice читайте здесь. После того, как мы произвели настройку нашей системы ALL-IN-ONE. Нам останется установить onlyoffice-communityserver и onlyoffice document server. Производители рекомендуют размещать их на разных серверах. В нашем случае мы разместит Community server на нащем сервере, а документ сервер на виртуальной машине. Да и коммьюнити сервер кинем на порт 81, чтобы не было конфликта (так как мы еще юзаем squid).

6.1 Установка ONLYOFFICE COMMUNITY SERVER

Установка Community Server

Будем ставить через Docker. Устанавливаем последнюю версию докера

Вставляем строку в файл

Сохраняемся. Добавляем ключ

sudo apt-get update

Устанавливаем linux image extra. Для этого делаем

sudo apt-get install linux-image-extra-$(uname -r)

Если надо будет система доустановит необходимые пакеты.

Ставим сам докер

sudo apt-get install docker- engine

Устанавливаем и запускаем ONLYOFFICE COMMUNITY SERVER

sudo docker run -i -t -d -p 81 : 80 onlyoffice/communityserver

Сохранение данных вне контейнеров

Все данные хранятся в специально отведенных для этого каталогах, томах данных, которые находятся по следующему адресу:

- /var/log/onlyoffice для лог-файлов Document Server

- /var/www/onlyoffice/Data для сертификатов

Для получения доступа к данным извне контейнера надо монтировать папку хоста к контейнеру. Это можно сделать, указав значение параметра -v в команде docker run.

Пожалуйста, обратите внимание на то, что, если вы пытаетесь монтировать еще не созданные папки, эти папки будут созданы, но доступ к ним будет ограничен. Вам понадобится изменить права доступа к ним вручную.Теперь нам необходимо на другой машине установить ONLYOFFICE DOCUMENT SERVER.

6.2 Установка ONLYOFFICE DOCUMENT SERVER

Функциональность

- Редактор документов

- Редактор электронных таблиц

- Редактор презентаций

- Приложение Documents для iOS

- Совместное редактирование

- Поддержка иероглифов

- Поддержка всех популярных форматов: DOC, DOCX, TXT, ODT, RTF, ODP, EPUB, ODS, XLS, XLSX, CSV, PPTX, HTML

Перейдем к установке. Устанавливать будем на чистую ubuntu 14.04. Подробно описывать не буду, но я думаю что благодаря моей инструкции Вам все будет ясно. Требования:

двухъядерный с тактовой частотой 2 ГГц или лучше 64-битный дистрибутив Debian, Ubuntu или другой совместимый дистрибутив с версией ядра 3.8 или выше- mono: версия 4.0.0 или выше

- MySQL: версия 5.6.4 или выше

- nginx: версия 1.3.13 или выше

- nodejs: версия 0.12 или выше

- libstdc++6: версия 4.9 или выше

Ставим последний mono:

Ставим сам пакет документ сервера:

Обновляемся и ставим:

Можно также поставить через докер. Инструкция здесь.

готовый контролер домена на последней версии samba 4.4;

DNS -сервер bind9;

DHCP сервер;

кэширующий прокси-сервер squid3;

Сколько средств мы затратили на покупку программного обеспечения?

0 рублей 0 копеек.

Какой потенциал у нашей системы?

Нашу систему можно так же дополнить системой электронного документооборота ALFRESCO. Как ее поставить я описал здесь. По мере появления новых идей, я постараюсь дополнить ее.

Примечание. Для запуска onlyoffice после перезагрузки необходимо запускать команду

sudo docker run -i -t -d -p 81:80 onlyoffice/communityserver

Так же ее можно добавить в отложенный автозапуск.

Готовый сервер на virtualbox можете скачать здесь. Как его перевести в kvm?

8 thoughts on “ Многофункциональный сервер на Ubuntu ”

Итак представим, что у нас у же есть машина с установленным ubuntu server 14.04.2 и реализованным raid0(на всякий случай)

я новичек, сразу извиняюсь за глупые вопросы, а можешь дать мануал по правильной настройке а то после vfs сервер не загружается.

вот тут наверное ошибка? eth0 и eth1

Хорошая статья, пожалуй лучшая из тех, что я видел в инете, а просмотрел я не мало. Спасибо друг.

modify /etc/webmin/miniserv.conf by adding this line at the end of it:

Здравствуйте!

Возможно ли использовать smb хранилище данных внутри модуля документы onlyoffice сервиса onlyoffice community?

Добрый день, данные о файлах хранятся в базе данных, так что просто примонтировать каталог не получится.

Добавить комментарий Отменить ответ

Этот сайт использует Akismet для борьбы со спамом. Узнайте, как обрабатываются ваши данные комментариев.

Главное меню » Linux » 12 вещей, которые нужно сделать после установки Linux-сервера

Когда вы запускаете новый сервер, особенно если он виден в Интернете, он будет немедленно доступен для злоумышленников, которые проверяют открытые серверы на предмет неправильной конфигурации и уязвимостей с помощью своих автоматизированных сценариев ботов.

После установки сервера Linux вы должны сделать несколько вещей, чтобы убедиться, что ваш сервер не взломан.

871 неудачных попыток входа в систему и 54 заблокированных IP-адресов. Весь трафик от неавторизованных людей или скриптов, пытающихся войти на наш сервер.

Несколько важных первых шагов помогут вам защитить ваши новые сборки сервера от компрометации.

Рекомендуемые действия после установки сервера Linux для повышения безопасности

Мы рассмотрели здесь два самых популярных дистрибутива серверов Linux: Ubuntu и CentOS/Red Hat. Пожалуйста, проверьте, какой Linux вы используете.

Большинство советов здесь являются общими и должны быть применимы к другим Linux, если не указано иное.

Вот что мы рекомендуем вам проверить, чтобы обеспечить безопасность вашего сервера Linux.

1. Убедитесь, что настроен пользователь без полномочий root.

Root всемогущ, и вам не нужны все время права root.

Кроме того, если злоумышленник может войти в систему с правами root, никаких дополнительных разрешений для выполнения каких-либо действий в системе не требуется.

По этим причинам лучше всего войти в систему как пользователь без полномочий root и отключить вход в систему с правами root для удаленного доступа с помощью SSH (объяснено позже).

Как это сделать?

Мы предполагаем, что вы вошли в систему как root.

Добавьте нового пользователя с помощью команды useradd. Замените <username> любым именем пользователя по вашему выбору.

Установите пароль с помощью команды passwd для нового добавленного пользователя:

2. Убедитесь, что пользователь без полномочий root имеет разрешение sudo.

Поскольку вы будете входить в эту учетную запись удаленно с помощью Secure Shell (SSH), вы захотите иметь возможность выполнять привилегированные действия, требующие root-доступа. Это означает, что у учетной записи должны быть разрешения sudo.

Как это сделать?

Процесс создания пользователя SUDO на Ubuntu и CentOS похож, но группа, которую вы будете добавлять пользователя отличается.

Вы должны войти в систему как root, чтобы выполнить этот шаг.

На CentOS и Red Hat, то группа wheel является стандартной группой, используемой для предоставления пользователям Sudo разрешения. Добавьте пользователя в эту группу с помощью команды usermod :

Ubuntu использует группу sudo для управления пользователями sudo.

3. Включение аутентификации SSH на основе ключей

Важно, чтобы для SSH была включена аутентификация на основе ключей, чтобы он работал, когда мы отключаем аутентификацию на основе пароля.

Если кто-то получит ваше имя пользователя и пароль в системе, в которой включена аутентификация на основе ключей, а аутентификация на основе пароля отключена для удаленного доступа через SSH, украденный пароль больше не предоставит им доступ к этому серверу.

Читать Как установить и настроить Apache Hadoop в UbuntuВключив аутентификацию на основе ключа и на более позднем этапе отключив аутентификацию на основе пароля, вы значительно снизите свои шансы на использование SSH против вас. Это один из простейших способов обезопасить SSH-сервер.

Как это сделать?

Полагаем, у вас уже включен SSH на вашем сервере. Что вам нужно сделать, так это сгенерировать ключи SSH на вашем персональном компьютере (с которого вы войдете на сервер).

Получив ключи SSH, вы должны добавить открытый ключ в authorized_keys на нашем сервере для пользователя без полномочий root.

Внимание! Не теряйте ssh-ключи от вашего персонального компьютера. Сделайте резервную копию этих ключей. Если вы отключите аутентификацию на основе пароля позже и потеряете ключи SSH, вы будете заблокированы на своем собственном сервере.

4. Убедитесь, что SSH разрешен через брандмауэр ufw.

Перед тем как включить брандмауэр в своей системе, вы должны убедиться, что SSH разрешен. В противном случае вы можете быть заблокированы в своей системе при удаленном доступе к ней.

Как это сделать?

Ubuntu использует несложный брандмауэр ( ufw ), а CentOS/Red Hat использует firewalld.

В CentOS/Red Hat используйте команду firewall-cmd:

В Ubuntu используйте команду ufw следующим образом:

5. Включите брандмауэр (только после разрешения SSH)

Брандмауэр гарантирует, что на ваш сервер может поступать только специально разрешенный трафик. Если злоумышленник получает вредоносную программу на вашем сервере и пытается установить связь через запрещенный порт или если служба случайно включена, ее нельзя использовать для компрометации вашего сервера или дальнейшей его компрометации.

Как это сделать?

В системах CentOS/Red Hat включите службу firewalld systemd :

В Ubuntu используйте эту команду:

6. Настройте SSH, чтобы не отображать баннер.

Как это сделать?

По умолчанию в CentOS/Red Hat не отображается баннер, поэтому никаких действий не требуется.

В Ubuntu вы можете использовать:

7. Отключите пересылку по SSH.

Хотя администраторы нередко используют пересылку SSH для шифрования трафика, который в противном случае может передавать открытый текст, если вы не используете его, вам следует отключить его. Пересылка может использоваться злоумышленником для шифрования трафика, чтобы вам было труднее его просматривать, или для получения трафика, который в противном случае был бы заблокирован для передачи с использованием авторизованного порта и службы.

Как это сделать?

В CentOS/Red Hat добавьте следующее//etc/ssh/sshd_config:

В Ubuntu добавьте DisableForwarding yes в файл 10-my-sshd-settings.conf:

8. Отключите вход root через SSH.

Практически в каждой системе Linux есть пользователь root. Разрешение этой учетной записи использовать SSH сопряжено с двумя рисками.

- Имя пользователя известно и часто используется плохими парнями.

- Если злоумышленник входит как root, он получает полный доступ к системе.

Отключение использования учетной записи root для SSH-подключений сводит на нет оба риска.

Читать Как смонтировать общие ресурсы SMB в Ubuntu?Как это сделать?

На CentOS/Red Hat , найдите строку PermitRootLogin yes в//etc/ssh/sshd_config и изменить его на:

В Ubuntu добавьте PermitRootLogin no в файл 10-my-sshd-settings.conf:

9. Отключите аутентификацию SSH на основе пароля.

Перед отключением аутентификации по паролю в SSH убедитесь, что у вас настроена и протестирована аутентификация на основе ключей, как указано в шаге 3.

Отключение аутентификации на основе пароля блокирует злоумышленников, которые пытаются угадать ваш пароль или которые с помощью социальной инженерии заставили вас ввести ваши учетные данные или украли их любым способом, от доступа на ваш сервер с помощью SSH.

Злоумышленник должен иметь ваш открытый и закрытый ключи, чтобы попасть на ваш сервер.

Как это сделать?

На CentOS/Red Hat, найдите строку PasswordAuthentication yes в //etc/ssh/sshd_config и изменить его на:

В Ubuntu добавьте PasswordAuthentication no в файл 10-my-sshd-settings.conf:

10. Игнорировать росты

rhosts связан с rsh, устаревшим протоколом, замененным защищенной оболочкой. Если пользователь пытается создать вредоносный файл rhosts, этот параметр явно игнорирует его.

Как это сделать?

В Ubuntu добавьте IgnoreRhosts yes в файл 10-my-sshd-settings.conf:

11. Установите fail2ban и настройте его для защиты SSH.

Fail2ban следит за файлами журналов для настроенных служб, таких как SSH, и блокирует IP-адреса злоумышленников от подключения к вашему серверу после заданного количества попыток в течение заданного времени.

Если злоумышленник сделает более 5 неудачных попыток в течение трех часов, его IP-адрес будет заблокирован, например, на 12 часов.

Fail2ban можно настроить для защиты других служб, таких как веб-сайты, работающие на веб-сервере nginx или веб-сервере Apache.

Как это сделать?

Вы можете следовать нашему подробной статьи по использованию Fail2Ban.

12. Настройте автоматические обновления безопасности (для Red Hat и CentOS).

Как упоминалось ранее, устаревшая служба с эксплойтом может позволить злоумышленнику проникнуть на ваш сервер без необходимости даже входа в систему, если уязвимость достаточно серьезна! Чтобы снизить этот риск, крайне важно быстро применять обновления безопасности.

Как это сделать?

Для установки сервера Ubuntu по умолчанию включены автоматические обновления безопасности, поэтому никаких действий с обновлениями не требуется.

Чтобы настроить автоматические обновления в CentOS/Red Hat, вы установите приложение под названием dnf-automatic и включите для него таймер, используя следующие команды:

Вы можете проверить таймер, запустив:

Найдите слово «loaded» в строке «Loaded:» и «active» в строке «Active:».

В зависимости от вашего личного вкуса и того, для чего вы обычно настраиваете свои серверы, может быть больше или меньше шагов.

Вывод

Это лишь некоторые из самых простых проверок безопасности, но то, что вы должны сделать после установки сервера Linux.

Выполнение этих действий вручную на нескольких серверах может быть болезненным и излишне трудоемким.

Это некоторые из рекомендаций. Как насчет вас? Есть что добавить к этому списку? Предоставьте свое предложение в разделе комментариев.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Качаем образ Ubuntu Server и записываем его на флешку:

Далее потребуются ненужный системный блок, монитор, мышка и клавиатура.

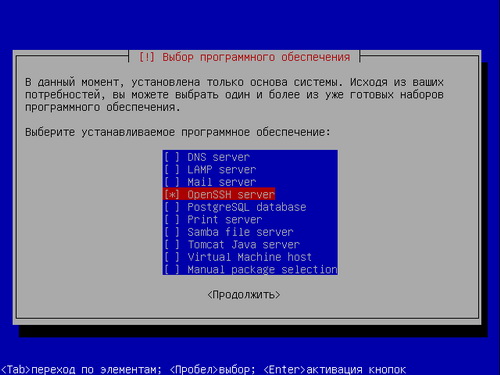

Ставим Ubuntu, в качестве имени хоста указываем, например, ubuntu-server , не забываем отметить Install OpenSSH Server , так как для управления сервером мы будем использовать ssh. После успешной установки перегружаемся.

Ставим на сервере Avahi Daemon, который делает машину доступной в локальной сети по имени хоста как <имя-хоста>.local .

Проверяем запущен ли сервис:

В Ubuntu особой настройки Avahi не требуется.

Делаем файлопомойку. У меня, например, есть несколько HDD, которые я объеденил в RAID-0 массив. Данные в RAID-0 записываются поочередно на два и более устройств, что увеличивает скорости чтения и записи. Недостатком является утеря данных при выходе одного из дисков, но для файлопоймойки это не принципиально.

Для общего доступа к файлам юудет использоваться NFS. Альтернативой NFS является Samba, которая сложна в настройке и без тонкой конфигурации показывает довольно низкую скорость передачи данных 7-11 MiB/s.

В /etc/exports добавляем строку:

И чтобы применить изменения вызываем:

Lines below this comment will be discarded

Подключение к серверу

Avahi нужен для того чтобы заработало подключение к хосту по имени (этот шаг можно пропустить и в дальнейшем подключаться по IP).

Так же нужно отредактировать /etc/nsswitch.conf , строчку hosts , добавив mdns_minimal [NOTFOUND=return] до resolve :

Запускаем Avahi демона:

Подлючение по SSH

Генерируем пару RSA-ключей для подключения по SSH (если требуется):

Чтобы не вводить постоянно пароль, добавляем пуьличный ключ на сервер:

Подкоючаемся к серверу:

Способы подключения по SSH

Запускаем PowerShell от имени администратора и ставим Putty:

Если у вас установлен WSL, то одключение к серверу ничем не будет отличаться от способа для Linux.

Доступ к расшаренным данным

Баг моей версии Windows: если при подключении сетевого диска указать имя хоста, то в проводнике он будет отображаться как Disconnected Network Drive.

Данный материал посвящен основам операционной системе Linux сервер. Из данного материала Вы узнаете, почему стоит в качестве сервера использовать Linux, а также получите необходимые первоначальные знания, которые пригодятся Вам для начала работы с серверами на базе данной ОС.

Сначала поговорим, почему стоит использовать Linux в качестве серверной операционной системы. Многие так привыкли к Windows, что даже слышать про Linux не хотят, я имею в виду даже пользовательские варианты Linux с красивыми и удобными рабочими столами. И на вопрос, почему Вы не хотите использовать Linux? Все отвечают: «да он какой-то корявый!», «Программы, которые я использую в Windows не устанавливаются на Linux» и так далее. Но на самом деле всем пользователям, которые так категоричны к Linux, я хочу сказать, что Linux очень дружелюбная операционная система, и стоит всего лишь немного разобраться в ней и Вам все станет понятно.

Теперь я хочу перечислить некоторые преимущества Linux перед Windows, а также развеять некоторые мифы:

- Linux – абсолютно бесплатная операционная система (за исключением некоторых платных дистрибутивов), в отличие от Windows;

- В Linux практически отсутствуют вирусы;

- Все кто говорит, что «Программы, которые я использую в Windows не устанавливаются на Linux», Вы задумайтесь, а зачем они должны устанавливаться. Ведь это совсем другая ОС, там свои программы! Также можно сказать и про Windows, что «программы которые работают в Linux не устанавливаются в Windows», для Linux существуют много своих программ не уступающим Windows-ким, также многие производители программного обеспечения выпускают свои продукты как для Windows, так и для Linux.

- Linux более производительней, тем более серверный вариант операционной системы. Объясняю, серверные операционные системы Linux без интерфейсные, а большую часть ресурсов (больше половины. ) как раз занимает интерфейс ОС, т.е. визуальная оболочка (на сегодняшний день получили широкое распространение и версии Windows без графического интерфейса).

- ОС Linux практически не зависает, (я имею в виду саму операционную систему). Например, все встречались с ситуацией, когда в Windows у Вас все замирает, Вы не можете не пошевелить мышкой, даже ctrl+alt+del нажать не можете, и Вам приходиться перезагружаться. Linux устроена таким образом что такая ситуация исключена, разве что в одном случае когда Вы сами вызываете такую ситуацию.

- Касаемо серверной ОС Linux она достаточно проста в конфигурирование, в отличие от аналогов Windows, в которых очень много всяких разным прибомбасов, в которых не так легко разобраться. Сама система Linux и все ее службы настраиваются путем редактирования конфигурационных файлов. Это обычные текстовые файлы, зная их расположение и формат, Вы сможете настроить любой дистрибутив, даже если у Вас под рукой нет никаких инструментов, кроме текстового редактора.

Я не хочу популяризировать ОС Linux и каким-то образом принижать Windows, но в некоторых случаях лучшего варианта как использование операционной системы Linux не найти. До некоторого времени я тоже думал, что Linux это как-то по не нашему, а когда столкнулся с этой ОС, я был просто приятно удивлен.

Теперь перейдем непосредственно к основам Linux Server. Для примера мы будем использовать дистрибутив Linux Ubuntu Server 10.10.

Основные настройки Linux Server

Описывать процесс установки Ubuntu Server 10.10. я не буду, так как он не сложней, а может даже проще чем установка Windows, единственное, что попрошу сделать в процессе установки, это при «Выборе устанавливаемого программного обеспечения» отметить установку «OpenSSH Server». Это для того, чтобы Вы в дальнейшем могли подключаться к этому компьютеру удаленно с помощью ssh клиента (например, PuTTY). И при этом Вы будете иметь полный доступ к операционной системе с любого компьютера Вашей сети, так как к серверу обычно монитор не цепляют и сам сервер располагается в специально выделенной комнате для серверов (серверной).

В окне «Настройка учетных записей пользователей и паролей» введите свой логин и задайте ему пароль.

После установки Вы впервые загружаетесь, и перед Вашими глазами появляется консоль управления ОС. Для начала введите логин нажмите ввод, а потом пароль, для того чтобы войти в саму ОС. Вы войдете в систему под только что созданным пользователем, который не имеет права суперпользователя root.

Настройка пользователей в Linux

ROOT – стандартный суперпользователь ОС Linux, который имеет максимальные права. Кстати в отличие от Windows, в которой права администратора не самые высокие (есть еще системные), а вот права root самые высокие и если Вы работаете под root-ом и выполняете какие-либо действия, Вас никто не будет спрашивать «Вы действительно хотите сделать это?» как в Windows например, а сразу скажем, убьете систему, без всяких там вопросов. Но, так или иначе, нам сначала необходимо активировать этого пользователя, потому что в дальнейшем нам будут необходимы права суперпользователя (Совет: всегда работайте под обычным пользователем, пока не потребуется перейти в режим root-а), по умолчанию root отключен. Активация учетной записи root делается следующим образом, просто задаем пароль для root.

Система попросит вести пароль пользователя, под которым Вы работаете, а только потом Вы введете новый пароль для будущего root и повторите его.

Раз мы заговорили о пользователях, то давайте научимся создавать их. Делается это так.

- sudo – утилита, предоставляющая пользователю некоторые административные привилегии;

- useradd – утилита, добавляющая пользователя в систему;

- -d – опция установки домашней директории для пользователя;

- /home/testuser – путь домашней директории;

- -m – опция создания домашней директории;

- testuser – название нашего нового пользователя.

Теперь задаем пароль для нового пользователя.

Настройка сети в Linux

Теперь, когда мы немного разобрались с пользователями, нам необходимо настроить сеть, вполне возможно, что это уже сделал DHCP сервер, но быть может, Вы хотите задать статические ip адреса, адреса шлюзов и DNS (что в принципе для сервера естественно).

Для этого редактируем следующий файл.

- nano – это стандартный редактор linux;

- interfaces – файл, отвечающий за конфигурацию сети.

Открыв этот файл, Вы увидите примерно следующее, точнее он будет выглядеть так в конечном итоге, если Вам нужна статическая IP адресация на этом компе.

Сохраните файл путем нажатия сочетания клавиш ctrl+o и затем выходите из редактора ctrl+x.

Теперь необходимо присвоить DNS сервер, это делается путем редактирования следующего файла.

Впишите или измените следующее.

Где, 192.168.1.100 и 192.168.1.200 адреса наших DNS серверов, если у Вас только один dns сервер, то указывайте только одну строку.

Когда мы все настроили, требуется перезапустить наши сетевые интерфейсы, делается это следующим образом.

Установка программ в Linux Server

В Linux программы устанавливаются совсем по-другому, чем в Windows, поэтому те знания, которые Вы имели при работе с Windows, Вам здесь не помощники. В Linux все программное обеспечение хранится в Репозитариях – это своего рода хранилище пакетов программ специальных для Linux, которое располагается в Интернете, и находится в свободном онлайн распространении, или на компакт дисках. Для того чтобы обновить свои репозитарии (уже в установленной ОС Linux), Вам необходимо выполнить следующую команду (при условии, что у Вас подключен Интернет).

Где, mc и есть наша программа, которую мы хотим установить, т.е. наш файловый менеджер Midnight Commander.

После установки можете испробовать данную программу, запускаются она просто, введите в консоли название программы, т.е. mc и нажмите ввод.

Я думаю для основы этого достаточно, в следующих статьях (Основные команды терминала Linux Ubuntu Server) будем уже разговаривать более конкретно про настройки каких-либо сервисов (демонов). А пока на этом все.

Читайте также: