Что такое бюллетень безопасности astra linux

Обновлено: 04.07.2024

Легитимность пакетов обновления безопасности: нужно ли их сертифицировать или можно поставить и спокойно себе работать, потому что ни на НДВ, ни на НСД это не влияет?

2 ответа

С МО все плохо: методики по обновлению Астры в МО не согласованы и наличие пакетов обновлений формально приводит к нарушению.

Со ФСТЭК наоброт — пакеты обязательны к установке для сертифицированного АРМа.

Ответ поддержки производителя.

Регламент выпуска и доведения бюллетеней безопасности зафиксирован в формуляре и описании применения, согласован начальником 2 управления ФСТЭК России и предусматривает опубликование обновлений одновременно с их направлением на инспекционный (внешний) контроль в испытательную лабораторию.

ГИСы, использующие сертифицированные ФСТЭК России СЗИ, обязаны в рамках мероприятий по анализу и устранению уязвимостей применять выпускаемые разработчиками (производителями) обновления безопасности.

В случае необходимости получения разъяснений касательно установленного регламента просим Вас обратиться в 2 управление ФСТЭК России установленным порядком

Отказ разработчика (производителя) средств защиты информации от выпуска таких обновлений безопасности рассматривается ФСТЭК России как нарушение требований безопасности информации, влекущее за собой отзыв сертификата соответствия.

Выпуск обновлений безопасности является обязательным требованием, а их установка не влечет ни к приостановке сертификата на средство защиты информации, ни к отзыву аттестата на ГИС.

В отношении операционной системы обновления намеренно в состав установочного диска и исходных текстов текущей версии не вносятся, а размещаются в составе РКД изделия на отдельных носителях и представляют собой кумулятивный (последовательно накапливающийся) набор программных средств с устраненными уязвимостями.

Таким образом, в течение всего жизненного цикла версии Вы получаете продукт с одними и теми же контрольными характеристиками с неизменным формуляром, не содержащим никаких изменений и не требующим никаких дополнительных записей, а после установки операционной системы на ЭВМ проводите процедуру получения и установки последнего по времени бюллетеня безопасности, что позволяет Вам за один раз установить все ранее выпущенные обновления.

В состав обновления, представляющего собой iso-образ с указанной на сайте контрольной суммой, входит файл gostsum. txt аналогичный тому, что размещен на установочном диске операционной системы, но с уточненными контрольными суммами компонент

Таким образом, используя утилиту контроля целостности согласно эксплуатационной документации, Вы всегда можете убедиться в корректности установленного ПО. Кроме такого регламентного контроля целостности обязательно используйте динамический контроль целостности, реализованный в ядре операционной системы, используя режим замкнутой программной среды. В этом случае ядро при запуске исполняемых файлов и библиотек, а также при загрузке модулей ядра, предварительно вычисляет и проверяет значение их цифровой подписи.

Подмена указанных файлов приведет к запрету их запуска. Обращаем внимание, что указанные бюллетени безопасности выпускаются только по требованию ФСТЭК России и не могут использоваться в информационных системах, аттестацию которых осуществляют другие системы сертификации. В этой ситуации Вам необходимо принимать технические меры защиты, исключающие возможность использования нарушителем имеющихся уязвимостей

Однако, с учетом того, что большинство известных уязвимостей эксплуатируются путем перехвата управления и запуска вредоносного кода из сегмента данных, в состав операционной системы включено ядро с изменениями PaX. Рекомендуем Вам, при возможности, использовать именно этот режим работы, что усложнит задачу исследования работы программ (рандомизация выделяемых адресов памяти) и исключит запуск вредоносного ПО (запрет исполнения из области данных).

В планах, после выхода версии 1.6, продолжить выпуск бюллетеней безопасности для версии 1.5.

Операционных систем без уязвимостей не бывает — вопрос лишь в том, как эффективно разработчики их выявляют и закрывают. Наша ОС Astra Linux Special Edition здесь не исключение: мы постоянно проверяем и тестируем код на ошибки, нарушения логики, прочие баги и оперативно их устраняем. Иначе бы ФСТЭК России вряд ли сертифицировала Astra Linux на обработку данных, составляющих гостайну. Но о сертификации мы поговорим подробней в другом посте. А в этом расскажем о том, как организована работа над уязвимостями Astra Linux и взаимодействие с отечественным банком данных угроз безопасности информации.

Фото: Leonhard Foeger/Reuters

Подход первый, архитектурный

Для улучшения безопасности ОС мы используем два подхода. Первый, архитектурный, заключается в том, что мы разрабатываем и внедряем различные средства защиты информации еще на этапе проектирования. Эти средства образуют комплекс средств защиты (КСЗ), который реализует функции безопасности. С помощью КСЗ мы стараемся достичь того, чтобы в системе уже по умолчанию был минимизирован риск возможных потенциальных угроз.

Архитектура комплекса средств защиты Astra LInux Special Edition

Ключевой элемент КСЗ – монитор обращений, созданный чтобы предотвращать несанкционированный доступ и изменение защищаемых компонентов системы. Монитор предусматривает дискреционное, ролевое и мандатное управление доступом, а также мандатный контроль целостности.

Что такое мандатный контроль целостности? Поясним на примере. Ключевым компонентом ОС является ядро. Соответственно, мы обязаны обеспечить для него максимально защищенную среду выполнения в самой операционной системе, чтобы уменьшить количество возможных способов атаки на ядро.

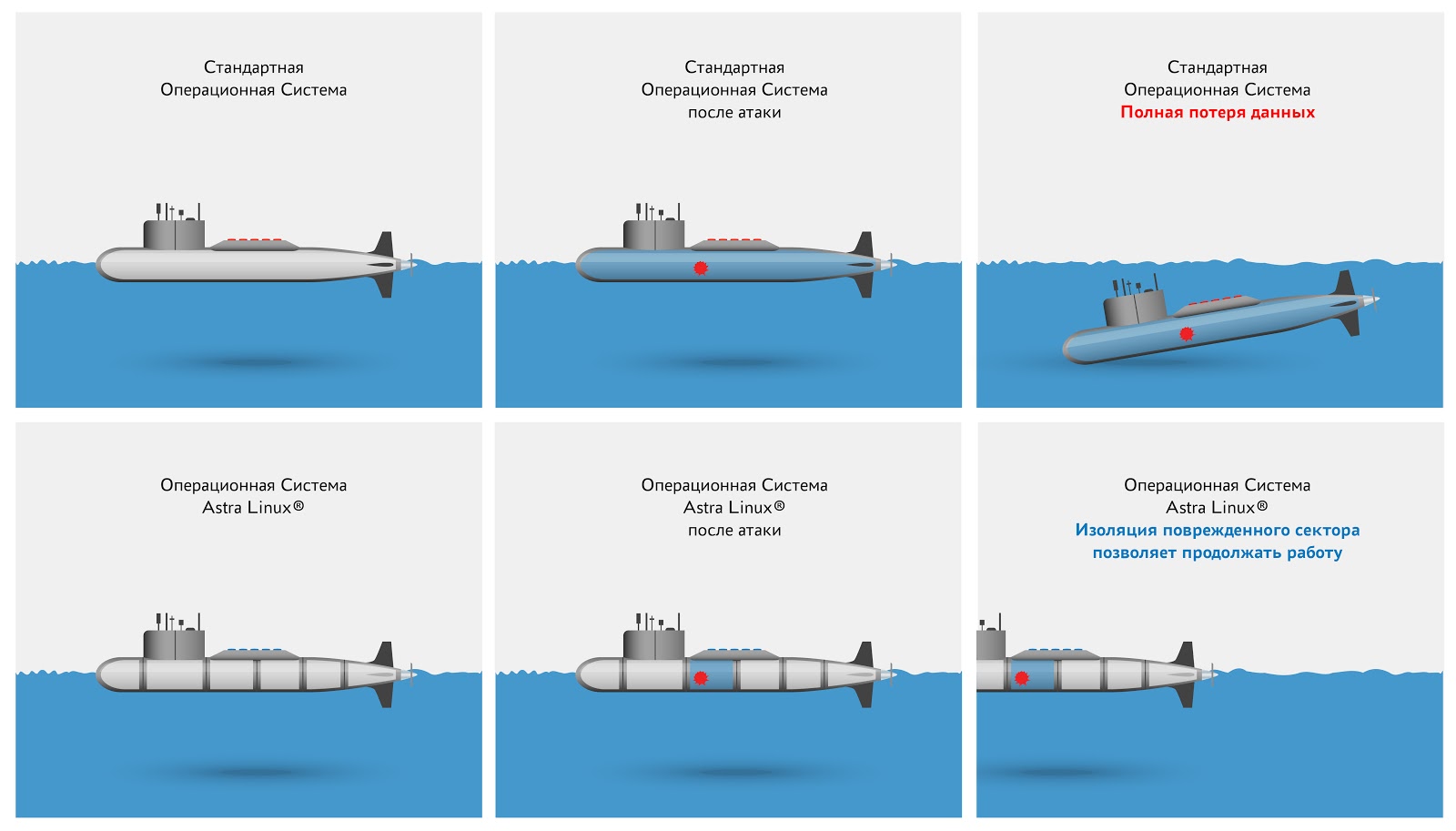

Для этого мы реализуем в операционной системе мандатный контроль целостности, за счет чего сегментируем ОС по различным подсистемам — так, чтобы взлом одной подсистемы не повлиял на работоспособность других. Если произойдет взлом непривилегированного пользователя ОС (уровень целостности 0) или сетевой подсистемы (уровень целостности 1), системы виртуализации (уровень целостности 2), графического интерфейса (уровень целостности 8) или другого компонента, это не повлечет за собой дискредитацию всего КСЗ (уровень целостности 63).

При этом надо отметить, что указанные уровни не являются иерархическими, то есть не располагаются друг над другом и полностью изолированы друг от друга с точки зрения возможности прав записи. Принадлежность объекта к тому или иному уровню целостности монитор обращений определяет по битовой маске.

Чтобы уровни целостности не воспринимались как иерархические — то есть, например, «уровень 8 имеет больше прав, чем уровень 2», что неверно — каждый из уровней получает свое наименование. Так, например, восьмой уровень целостности называется «Графический сервер», максимально возможный уровень целостности администратора в системе — «Высокий», а нулевой уровень целостности (пользовательский) — «Низкий».

Монитор обращений, о котором рассказывалось в нашей предыдущей статье, контролирует и исключает возможность влияния друг на друга процессов с метками разных уровней целостности.

Таким образом операционная система получает набор правил, как изолировать друг от друга системные процессы, и теперь понимает, какие именно процессы, даже запущенные пользователем с высокими привилегиями, не имеют права на запись в другие процессы или файлы.

Поэтому если в результате эксплуатации уязвимости (в том числе, нулевого дня) злоумышленник получит контроль над каким-либо процессом в системе и повысит свои полномочия до привилегированного пользователя (например, root), его метка целостности останется прежней, и, соответственно, он не получит возможности влиять на системные процессы, менять настройки или скрыть свое присутствие в системе.

Принцип работы изолированных уровней целостности

Таким образом, значимой мишенью для злоумышленника становится уже не вся операционная система, а только hardened ядро и максимально компактный монитор обращений, что уже существенно сокращает поверхность атаки.

Помимо мандатного, есть еще динамический и регламентный контроль целостности. Их применяют для исключения запуска и использования недоверенного или стороннего ПО, а также периодических проверок целостности системы.

Динамический контроль вычисляет и проверяет электронную цифровую подпись исполняемых файлов в момент их запуска. Если ЭЦП нет или она неправильная, в запуске программ будет отказано. В какой-то степени это реализация концепции белых списков, но за счет использования иерархии ключей, выданных разработчикам программного обеспечения.

Работа с динамическим контролем целостности

Регламентный контроль проверяет целостность и неизменность ключевых для системы файлов, сравнивая их контрольные суммы с эталонными значениями. Это могут быть как конфигурационные файлы, так и любые другие.

Таким образом в ОС применяется эшелонированная защита от уязвимостей в приложениях и их подмены, чем минимизируется вред от угроз безопасности, в том числе и тех, которые используют уязвимости «нулевого» дня.

Подход второй, процессный

Вместе с архитектурным мы параллельно используем процессный подход: постоянно выявляем и собираем сведения об уязвимостях, прорабатываем эту информацию и передаем результаты в банк данных уязвимостей ФСТЭК России. Так мы готовим и выпускаем плановые и оперативные обновлений ОС. Ищем уязвимости как в открытых источниках, так и самостоятельно — особенно в тех частях ПО, которые полностью разрабатываем сами. Много информации мы получаем от партнеров, занимающихся аналогичными исследованиями — тестированием и изучением безопасности операционных систем.

Организация работ по выявлению уязвимостей

Исследования безопасности в первую очередь ведутся в отношении компонентов, которые входят в состав ОС Astra Linux Special Edition («Смоленск»). Вместе с тем уязвимости закрываются также и для версии Astra Linux Common Edition, как в рамках обновлений безопасности, так и в процессе планового обновления компонентов системы.

Как только мы получаем сведения об уязвимости, проверяем, насколько она актуальна для наших пользователей. Если уязвимость не является критической, то описываем ее в ближайшем выпуске бюллетеня безопасности на официальном сайте. Уведомления об выпуске бюллетеней отправляются пользователю по электронной̆ почте, адрес которой̆ обязательно указывается в лицензионном договоре. Для критических уязвимостей в течение нескольких дней выпускаются методические указания: каким образом можно устранить ее своими силами, не дожидаясь кумулятивного обновления безопасности. В списке бюллетеней безопасности они отмечены буквами MD (мethodical direction).

Здесь хорошим примером является уязвимость, информация о которой была опубликована здесь же, на Хабре. К слову, автор данной статьи с нами заранее не связывался и предварительно не уведомлял о том, что им выявлена данная уязвимость и готовится материал. В качестве иллюстрации мы решили привести тайминг работ над уязвимостью с момента размещения текста на ресурсе.

Итак, ночью, в 4 утра, 9 июля 2019 года была опубликована сама статья, о том, что при манипуляциях с размером экрана виртуальной машины можно увидеть окна под блокировщиком экрана.

Стоит отметить, что для эксплуатации продемонстрированной на видео уязвимости нужно совершить ряд дополнительных действий: необходимо сначала установить на виртуальную машину Astra Linux, а затем и на гостевую машину дополнительные пакеты, которые отвечают за изменение разрешения виртуальной машины «на лету», но при этом не входят в состав сертифицированной операционной системы.

10 июля 2019 года сведения об уязвимости опубликованы в БДУ ФСТЭК. Серьёзность уязвимости была определена как средняя (базовая оценка по метрике CVSS 2.0 составила 4,9, по метрике CVSS 3.0 — 4).

12 июля нами опубликован бюллетень безопасности № 20190712SE16MD для Astra Linux Special Edition версии 1.6 и бюллетень безопасности № 20190712SE15MD для Astra Linux Special Edition версии 1.5. Аналогичное обновление безопасности получил и релиз Astra Linux Common Edition.

Таким образом, с момента размещения информации об уязвимости среднего уровня опасности до выпуска корректирующего патча для всех версий Astra Linux (где возможно использование виртуализации) прошло меньше 4 дней.

Схема выпуска оперативных обновлений для Astra Linux

Не реже чем раз в квартал мы выпускаем обновления безопасности — оперативные обновления, которые устраняют ранее неизвестные уязвимости, в том числе прикладного ПО, библиотек и функций ОС, не реализующих требования безопасности. Если угрозы безопасности, реализуемые с использованием уязвимости, нельзя исключить компенсирующими мерами, проводятся работы по доработке ОС. После завершения доработки и тестирования обновления безопасности на сайте также публикуется бюллетень и само обновление. За первые полгода 2019 года было выпущено два кумулятивных обновления для ОС Astra Linux Special Edition версии 1.6, закрывших сотни различных уязвимостей. Сейчас к выпуску готовится третье.

Наконец, мы активно взаимодействуем с сообществом разработчиков:

- сообщаем в багтрекеры проектов о самостоятельно обнаруженных ошибках;

в проекты готовые исправления недостатков, закрытые нами; - обращаемся к коммьюнити с просьбами оказать содействие в устранении недостатков — знание логики работы программы позволяет на порядок быстрее получить исправление нежели реверсивный инжиниринг, проводимый собственными силами;

- используем и включаем в свои обновления все выпускаемые сообществом исправления. Мы понимаем, что тем самым повышаем качество продукта. При этом применяем методы контроля и обеспечения доверия, о которых писали в предыдущей статье.

Открытость — это важно

Поскольку наша ОС сертифицирована ФСТЭК России, мы в первую очередь добавляем информацию о найденных уязвимостях в банк данных угроз безопасности информации (БДУ) ФСТЭК для официальной публикации: если вы зайдете в БДУ, то найдете информацию о более чем 350 устраненных уязвимостей в разных версиях Astra Linux, а также подробную информацию по ним.

Таким образом мы обеспечиваем открытость в работе. Благодаря этому пользователи — и регулятор в том числе — могут быть в определенной степени уверены в том, что безопасность действительно находится под контролем. Мало получить обновление, нужно понимать, какие конкретно уязвимости оно закрыло.

Пока что наш архитектурно-процессный подход по поддержанию безопасности ОС полностью себя оправдывает — мы успешно соблюдаем высокий уровень защищенности информационных систем с ОС Astra Linux Special Edition. А открытый доступ к информации об уязвимостях через БДУ ФСТЭК повышает уровень доверия к нашему продукту.

Будем рады ответить на вопросы о безопасности нашей системы в комментариях. Также, если вам интересно узнать что-то новое о системе, оставляйте ваши пожелания — мы их обязательно учтем при дальнейшей работе с блогом.

Про операционную систему Astra Linux я как то уже писал , но, так вышло что мне пришлось с ней столкнуться на работе. Моя работа не связана с IT, но, наша фирма занимается обслуживанием компьютерной техники. А так как “Пингвинятник” я один, мне и пришлось идти разбираться с этой операционной системой. Да, нас человек, который смог бы разобраться и не хуже чем я, но он работает с серверами на Windows. Да и мне было интересно взглянуть на Astra Linux на реальном железе, так как до этого щупал я этот дистрибутив на виртуальной машине. А курьез в том, что в моноблок на котором была установлена Astra, забыли установить привод.

Тогда пришлось подключать репозиторий от ветки “Орел” что бы выполнить необходимую работу, об этом способе вы узнаете в конце статьи. А сегодня мы разберемся как устанавливать так называемые бюллетени безопасности, так как привычным способом вам этот дистрибутив не обновить, а соответственно, и не установятся обновления безопасности. Зачем надо было так усложнять весь этот процесс, не понятно, и приходится принимать данный факт как он есть.

P.S Все действия будут совершаться на Astra Linux Орел, но по факту, разницы в командах нет. Так как по какой-то не понятной причине у меня версия Astra Linux Смоленск не захотела устанавливаться, да это и не проблема, так как с прошлой статьи осталась версия Орла. Повторюсь, разницы нет именно в командах.

Установка бюллетеней безопасности из ISO

И так, переходим к установке так называемых бюллетеней безопасности, и первым делом их нужно скачать с официального сайта Astra Linux. Перейдя по данной ссылке , выбираем самый последний бюллетень для Astra Linux Смоленск, на момент написания данной статьи это “БЮЛЛЕТЕНЬ № 20200722SE16 – Update 6”:

Устанавливаем бюллетени безопасности в Astra Linux Смоленск 1.6Именно “Update 6” сначала и установим, так как это ISO образ, а затем будем устанавливать и иные обновления. Почему именно так? Все просто, что бы вы могли иметь представления как устанавливаются те или иные бюллетени безопасности. И так, скачиваем ISO образ, по окончанию загрузки ISO образа открываем терминал, переходим в директорию куда вы скачивали ISO-шник, в моем случае это папка “Загрузки”:

Затем перемещаем скачанны ISO образ в директорию “/mnt” командой:

sudo mv 20200722SE16.iso /mnt/

Монтируем и регистрируем диск командой:

sudo mount /mnt/20200722SE16.iso /media/cdrom

sudo apt-cdrom -m add

На вопрос об имени диска вводим “20200722SE16”, после чего можно отмонтировать cdrom:

sudo umount /media/cdrom

Как описано в справке Astra Linux, команды обновления необходимо выполнять от Root пользователя, для этого вводим команды:

sudo -s

apt update

apt -s dist-upgrade

sudo mount /mnt/20200722SE16.iso /media/cdrom

В первом окне терминала нажимаем “Enter” для продолжения процесса обновления. В случае каких либо ошибок, вводим команду:

В этом случае возможно, придется вставить установочный диск с Astra Linux в привод, который по идее должен идти в комплекте. После того как все обновления поставятся, перезагружаем систему.

Установка бюллетеней безопасности из tar.gz

Теперь давайте разберемся как устанавливать бюллетени безопасности в Astra Linux из архивов “tar.gz”. Первым делом конечно же их необходимо скачать, тут все точно так же, переходите на официальный сайт Astra Linux, скачиваете бюллетени безопасности:

Устанавливаем бюллетени безопасности в Astra Linux Смоленск 1.6Можно и при помощи ссылки, которая имеется сразу же под записью, а именно, воспользовавшись утилитой “wget”, правда, для этого необходимо сразу же открыть терминал и выполнять все действия в нем:

Устанавливаем бюллетени безопасности в Astra Linux Смоленск 1.6Переносим скачанный архив в директорию “/mnt/”, перемещаемся сами и распаковываем его:

sudo cp 20201207se16md.tar.gz /mnt/

cd /mnt/

sudo tar xzf /mnt/20201207se16md.tar.gz

Создаем файл “репозитория” и обновляемся выполнив команды:

echo "deb file:///mnt/smolensk-1.6-20201207SE16MD smolensk contrib main non-free" | sudo tee /etc/apt/sources.list.d/20201207se16md.list

sudo apt update

sudo apt dist-upgrade

Когда обновления системы закончиться, рекомендую удалить старые бюллетени безопасности и созданный файл с адресом “репозитория”:

sudo rm /etc/apt/sources.list.d/20201207se16md.list

sudo rm -rf /mnt/20201207se16md.tar.gz /mnt/smolensk-1.6-20201207SE16MD

Заключение

В заключении хотелось бы сказать о том, что иногда приходится подключать к “Astra Linux Смоленск” репозиторий от “Орла”, как в моем случае, когда в моноблок забыли поставить привод. По сути, можно в редких случая использовать данный метод, для этого открываем терминал и правим файл с репозиториями:

sudo nano /etc/apt/sources.list

В открывшемся окне комментируем “cd-rom” и прописываем адрес репозитория “Орла”:

Устанавливаем бюллетени безопасности в Astra Linux Смоленск 1.6Сохраняем отредактированный файл сочетанием клавиш “ctrl + o” и выходим “ctrl +x”, обновляем списки пакетов:

sudo apt update

Устанавливаем к примеру необходимое программное обеспечение, а затем снова открываем файл “sources.list”, комментируем репозиторий “Орла” и раскомментируем “cd-rom”. Вот таким не хитрым способом можно выйти из ситуации, в которую я в свое время угодил.

А на этом сегодня все. Надеюсь данная статья будет вам полезна.

Журнал Cyber-X

![]()

РЕКОМЕНДУЕМЫЕ ПРОДУКТЫ: Astra Linux Special Edition - операционная система специального назначения. Обеспечивает защиту конфиденциальной информации и государственной тайны до уровня «особой важности». Подробнее>>

Astra Linux Common Edition - операционная система общего назначения. Предназначена для обеспечения функциональности современных компьютеров при решении широкого круга пользовательских задач. Подробнее >> Программный комплекс средств виртуализации «БРЕСТ» - обеспечивает функционирование виртуальных машин и управление ими в операционной системе «Astra Linux Special Edition». Предназначен для применения в информационных системах, обрабатывающих информацию ограниченного доступа.Подробнее >>

![]()

В новой версии:

- Устранены новые выявленные уязвимости. Их перечень опубликован на этой странице.

- Дополнена и улучшена функциональность системы. Полный список изменений размещен на этой странице.

В бюллетень безопасности № 20200429SE81 включены все предыдущие обновления, а также исправлены обнаруженные ошибки.

Кумулятивное обновление для нейтрализации угроз эксплуатации уязвимостей операционной системы специального назначения "Astra Linux Special Edition" РУСБ.10265-01 (версия 8.1).

Данное обновление безопасности включает в себя следующие обновления безопасности:

БЮЛЛЕТЕНЬ № 20191225SE81

Перед установкой обновлений рекомендуется ознакомиться с подробной инструкцией по установке обновлений ОС Astra Linux с компакт-дисков.

Всё программное обеспечение, разработанное с использованием обновлений для дисков со средствами разработки, будет корректно функционировать только в среде ОС Astra Linux с установленными соответствующими обновлениями безопасности.

Пакет / Версия / Описание улучшений

abseil-cpp 20180600-0astra2

acpi-support 0.143-3astra1 Скрипт screenblank не блокировал сессии с ненулевой мандатной меткой

adcli 0.8.2-1 Расширение функционала winbind

ark 4:19.12.0-1astra2 Исправлены зависимости, улучшена работа с архивами

astra-ad-sssd 0.3 Утилита для подключения к домену АД, основанная на наиболее стабильном решении

astra-freeipa 1.52 Обработка ситуации, когда имеется несколько сетевых интерфейсов

Обработка ситуации, когда некоторые из имеющихся сетевых интерфесов не имеют IPv4 адресов

Исправление sasl2

Исправление работы с ipv6

astra-openvpn-server 0.2.10 Исправления автоматизации сборки

astra-safepolicy 1.0.88+ci6 Исправления ошибок

Перевод на уровень целостности 1 служб apache2, exim4, dovecot

Более подробное отображение состояния настроек в мониторе безопасности

Отображение в мониторе безопасности состояния системного и графического киосков

astra-sambadc 0.12 Добавлено описание

astra-scripts 0.7 Добавлена возможность сбора диагностической информации о системе, проведена оптимизация

astra-version 8.1.1+v2.12.22 Обновление версии обновления

astra-winbind 1.34 Добавлена настройка ntp, исправлен ввод пользователя в домен

breeze-gtk 5.14.5-1astra1 Исправлены дефекты стиля

bsign 1.1.8 Исправлена работа с исполняемыми файлами

Исправлены ошибки в обработке параметров -f, -o, -9

Добавлены юнит-тесты и интеграционные тесты

compton 6.2-astra6 Исправление теней, изменены зависимости

connman 1.33-3+deb9u1+ci202002211247+astra1 Исправление работы с resolv.conf

csp-monitor 0.0.1+ci2 Добавлена возможность двухфакторной авторизации с использованием Rutoken и др.

cups 2.2.1-8astra.se29 Исправление с дополнительной авторизацией в LibreOffice

Исправление авторизации kerberos для IPP-принтеров

Исправление нотификации после маркировки

Обновление политики parsec при необходимости

cups-filters 1.16.4-1astra7 Исправление ошибки с urftopdf

enigmail 2:2.0.7-7astra1 Обновление по зависимостям Thunderbird

firefox-astra 1.5se2

firefox-esr 52.9.0esr-1

bpo9+1astra1 Устранено падение при создании нового wi-fi соединения

nspr 2:4.24-1 Зависимость Firefox

numlockx 1.2-7 Зависимость ltsp

openssl 1.1.1d-2astra2 Добавлена поддержкаTLS 1.3

osinfo-db 0.20180226-1

bpo9+1 Добавлен усовершенствованный инструмент управления питанием для Linux, Необходим также для корректной работы MIG T10

ufw 0.35-4.astra.se5 Добавлена возможность управлять фильтрацией пакетов по меткам МРД

usbutils 1:007-4+deb9u1+ci202003251304 Добавлены новые идентификаторы usb-устройств

util-linux 2.29.2-1.astra2se1 Запись в журнал неуспешных попыток монтирования

vino 3.22.0-5astra3 Исправлены проблемы построения пакета

xdg-user-dirs 0.17-2astra1 Поддержка нового киоска

xf86-input-wacom 1:0.36.1-0ubuntu1astra1 Исправления для устройств с сенсорным экраном

xorg 1:7.7+19astra7 Добавлено сохранение старого журнала $HOME/.xsession-errors, ошибка сохранения игнорируется чтобы входить на 0 целостности после 63

xserver-xorg-video-amdgpu 19.1.0-1astra1 Обновление драйверов

xserver-xorg-video-ati 1:19.1.0-1 Обновление драйверов

zfs 0.8.2-2+ci1 Включен в дистрибутив отдельным пакетом, т.к. он больше не входит в состав ядра linux

ССЫЛКА ПО ТЕМЕ: Каталог программного обеспечения Astra Linux

Переход в он-лайн магазин Датасиcтем - официального Поставщика Astra Linux в Российской Федерации. Перейти на сайт Поставщика>>

Читайте также: