Could not get debug privilege are you admin что делать windows 10

Обновлено: 06.07.2024

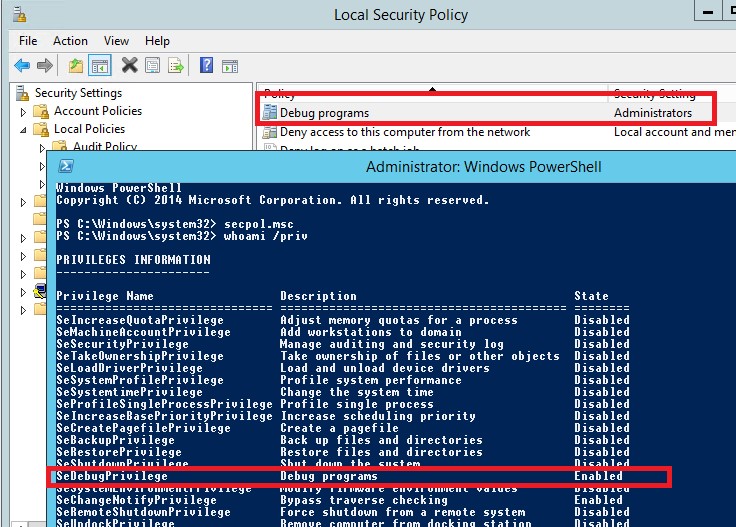

Получение привилегии SeDebugPrivilege при включенной политике Debug Program

В предыдущей статье мы рассказывали, что одной из техник защиты от извлечения паролей из памяти Windows mimikatz-like утилитами является запрет получения debug-привилегии для администраторов системы с помощью групповой политики Debug Program. Однако недавно обнаружилось, что без прав отладки (в Windows это привилегия SeDebugPrivilege), локальный администратор сервера не может установить или обновлять Microsoft SQL Server. Дело в том, что установщик SQL Server при запуске проверяет наличие привилегий SeSecurity. SeBackup и SeDebug, которые нужны ему для запуска процесса SQL Server и получения информации об успешном запуске SQL Server. Вот как это выглядит.

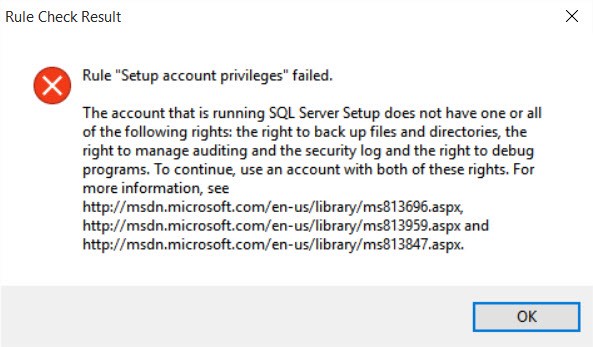

Во время установки SQL Server при выполнении предварительных проверок установщик спотыкается на проверке Setup account privileges.

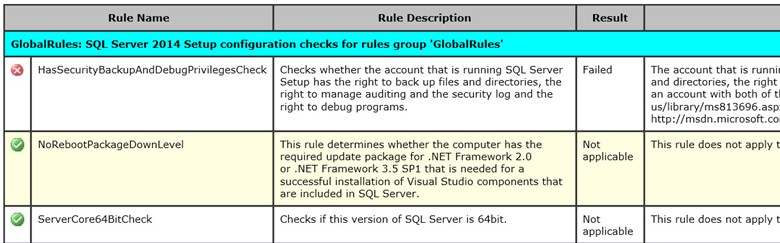

Откроем теперь отчет установки SystemConfigurationCheck_Report.htm.

Как вы видите, установщик при проверке правила HasSecurityBackupAndDebugPrivilegesCheck установил, что у текущего процесса отсутствует одна из следующих привилегий:

В логе есть более детальная информация, указывающая, что у процесса установки отсутствует флаг SeDebug:

(09) 2017-09-12 14:25:13 Slp: Initializing rule : Setup account privileges

(09) 2017-09-12 14:25:13 Slp: Rule is will be executed : True

(09) 2017-09-12 14:25:13 Slp: Init rule target object: Microsoft.SqlServer.Configuration.SetupExtension.FacetPrivilegeCheck

(09) 2017-09-12 14:25:13 Slp: Rule ‘HasSecurityBackupAndDebugPrivilegesCheck’ Result: Running process has SeSecurity privilege, has SeBackup privilege and does not have SeDebug privilege.

(09) 2017-09-12 14:25:13 Slp: Evaluating rule : HasSecurityBackupAndDebugPrivilegesCheck

(09) 2017-09-12 14:25:13 Slp: Rule running on machine: msk-sql10

(09) 2017-09-12 14:25:13 Slp: Rule evaluation done : Failed

Я решил поискать обходной путь получения прав SeDebugPrivilege без изменения или отключения политики Debug programs. И как оказалось, имеется довольно простой способ обхода этой политики при наличии прав локального администратора на сервере. В этом нам поможет утилита secedit, позволяющая управлять локальными политиками безопасности сервера.

Проверяем текущие привилегии:

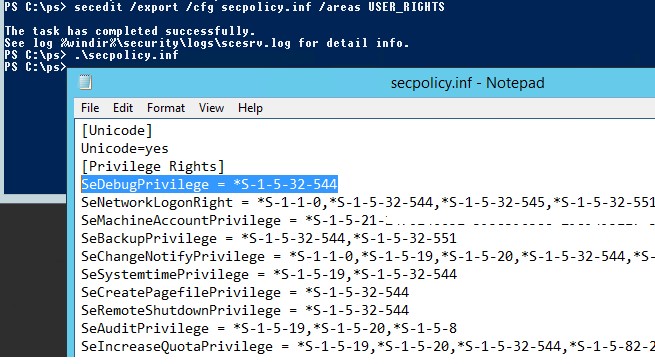

Экспортируем текущие права пользователей, настроенные групповыми политиками в текстовый файл:

secedit /export /cfg secpolicy.inf /areas USER_RIGHTS

Теперь с помощью любого тестового редактора нужно открыть на редактирование файл secpolicy.inf и в секцию [Privilege Rights] добавить строку, предоставляющую права Debug Programs группе локальных администраторов.

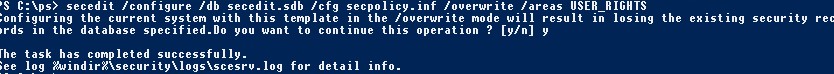

Сохраните файл. Теперь нужно применить новые пользовательские права:

secedit /configure /db secedit.sdb /cfg secpolicy.inf /overwrite /areas USER_RIGHTS

Теперь нужно выполнить логофф/логон и с помощью secpol.msc убедиться, что для группы локальных администраторов назначены права Debug Program. Это же подтверждает команда whoami /priv:

SeDebugPrivilege Debug programs Enabled

Теперь можно запускать установку/обновлений SQL Server. Но стоит иметь в виду, что привилегия SeDebugPrivilege в данном случается назначается лишь временно и они будут сброшены при следующем обновлении групповых политик (но уже после logoff пользователя).

Как вы понимаете, включение запретительной политики Debug programs не является панацей от получения права SeDebugPrivilege вредоносными программами, которые уже проникли на сервер с правами локального администратора, что может скомпрометировать все учетные записи пользователей/администраторов, работящих на сервере.

В свете недавних событий с повышением вирусной активности многие организации стали уделять больше внимания вопросам всестороннего усиления мер безопасности в собственных ИТ-инфраструктурах. При этом некоторые из применяемых мер могут создать дополнительные сложности в работе самих ИТ-специалистов.

…в том случае, если пользователь, от имени которого выполнятся установка, не был предварительно включён в соответствующую доменную группу безопасности, даже не смотря на то, что данный пользователь входит в группу локальных администраторов сервера.

…, то мы увидим, что срабатывает правило HasSecurityBackupAndDebugPrivilegesCheck, которое и выполняет проверку наличия прав доступа SeSecurityPrivilege, SeBackupPrivilege и SeDebugPrivilege. Как я понял, если хотя бы одна из перечисленных привилегий не будет доступна пользователю, от имени которого запущен процесс установки SQL Server, то ошибка при проверке правила HasSecurityBackupAndDebugPrivilegesCheck неизбежна.

Чтобы получить необходимую нам привилегию SeDebugPrivilege, достаточно выполнить команду типа:

где KOM\Vasya имя доменного пользователя, от имени которого мы будем выполнять установку SQL Server. После выполнения этой команды, соответствующему пользователю необходимо выполнить logoff/logon и запросить информацию о текущем наборе прав, например с помощью утилиты whoami:

Как видим, теперь все три нужные нам привилегии, необходимые для установки SQL Server получены, и мы можем снова попытаться выполнить установку. И на этот раз предварительная проверка и последующая установка должны пройти успешно.

Однако помните про то, что после очередного применения групповой политики право SeDebugPrivilege будет снова изъято (согласно настроек доменных GPO) и уже после следующего logoff/logon данная привилегия у нашего пользователя перестанет работать.

Could Not Get Debug Privilege! Are You Admin How to Fix This Error in X force

Показать панель управления

Комментарии • 70

Thanks million! Never thought this would be very simple! King :3

Thanks bhai short video, and usefull video

grqacias amigo me estaba frustrando al tratar de buscar una solucion muchas gracias

thanks so much it works

THANK YOU ITS WORKING

Thanks 100% recommend

Thanks for the help!

workkkk,thx you so much

thanks bro for help me

Thanks bro, it worked perfectly.

Wow. graet tutorial Iam solved my issue thaks a lot

Amaizing very thanks

I still get the same error, why only meee, help plz

license error there is a problem with the software license

could not get debug privilege are you admin? Fixed

Показать панель управления

Комментарии • 70

Thank you so so much

thank is for help my

Buenos días amigo, muchas gracias por su ayuda

it worked perfectly! Thankyou so much

Thank you very much bro frm last 1 month i was searching the solution for this problem

very effective, it has worked for me

This worked for me as well, 2018, Windows 10. Thanks man.

Been trying to do this for ages. thank you 100% works

THANK YOU SO MUCH!! IT WORKS!!

THANKSSS YOU ARE THE BESTTT

Thanks man, definitely helped me. 🙂

ahah Thank you likee

100%%%%%% works thank youuu.

life saver thanks dude

THANKS IT WORKED FINE

how can it work for windows 10?

Choose compatible mode Windows 8

thanks brother.it`s worked.

Thank you so much, it works.

Bro it helped me a lot. thank you. keep up the good work

thank you very much

worked for me thanks a lot;)

I ran the X-Force as an administrator and it was solved (advice for windows 10 users)

VERY USEFUL TIPS THANKS A LOT

same here did you get code to work i got successfully patched

Thank you you have earned 1+ subs and likes

its nnot working ot windows 10

i cant still use it on windows 10

Run the X-Force as an administrator, it worked for me on windows 10

in my system its not showing windows 7

but os is windows 7

Could Not Get Debug Privilege! Are You Admin How to Fix This Error in X force

Oyunçu kontrollarını göstərin

Şərh • 70

Thanks million! Never thought this would be very simple! King :3

Thanks bhai short video, and usefull video

grqacias amigo me estaba frustrando al tratar de buscar una solucion muchas gracias

thanks so much it works

THANK YOU ITS WORKING

Thanks 100% recommend

Thanks for the help!

workkkk,thx you so much

thanks bro for help me

Thanks bro, it worked perfectly.

Wow. graet tutorial Iam solved my issue thaks a lot

Amaizing very thanks

I still get the same error, why only meee, help plz

В свете недавних событий с повышением вирусной активности многие организации стали уделять больше внимания вопросам всестороннего усиления мер безопасности в собственных ИТ-инфраструктурах. При этом некоторые из применяемых мер могут создать дополнительные сложности в работе самих ИТ-специалистов.

Как известно, в последних вариациях вирусов-шифровальщиков, таких как Petya , используются такие инструменты компрометации учётных данных, как Mimikatz . Одним из методов защиты от Mimikatz является запрет на получение в Windows-системе привилегии SeDebugPrivilege. В инфраструктуре Active Directory настроить такое ограничение можно глобально для всех компьютеров домена с помощью параметра групповой политики "Debug programs" в разделе Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > User Rights Assignment:

Если в данной политике явно задать доменную группу безопасности, то только члены данной группы смогут получить привилегию SeDebugPrivilege на всех компьютерах домена, на которые будет действовать данная групповая политика. Однако данная политика может осложнить жизнь не только инструментам типа Mimikatz, но и вполне легитимным приложениям, которые в своей работе могут использовать привилегии отладки. Например, после включения данной политики программа установки SQL Server 2012 может завершаться с ошибкой проверки правила " Setup account privileges " …

…в том случае, если пользователь, от имени которого выполнятся установка, не был предварительно включён в соответствующую доменную группу безопасности, даже не смотря на то, что данный пользователь входит в группу локальных администраторов сервера.

Если заглянуть в отчёт SystemConfigurationCheck_Report.htm , который создаётся в процессе установки SQL Server в каталоге типа " C:\Program Files\Microsoft SQL Server\110\Setup Bootstrap\Log\<отметка времени>\ "…

…, то мы увидим, что срабатывает правило HasSecurityBackupAndDebugPrivilegesCheck, которое и выполняет проверку наличия прав доступа SeSecurityPrivilege, SeBackupPrivilege и SeDebugPrivilege. Как я понял, если хотя бы одна из перечисленных привилегий не будет доступна пользователю, от имени которого запущен процесс установки SQL Server, то ошибка при проверке правила HasSecurityBackupAndDebugPrivilegesCheck неизбежна.

Как же быть в такой ситуации тем пользователям, которые являются локальными администраторами серверов, но не могут при этом установить SQL Server не прибегая к помощи администраторов безопасности уровня домена? Неужели каждый раз придётся терзать доменную группу безопасности, определённую в политике "Debug programs"?

Возникла идея "поковырять" вопрос того как, обладая правами локального администратора на сервере, но не входя при этом в группу безопасности из политики "Debug programs", успешно выполнить установку SQL Server. После некоторых экспериментов в этой области на платформе Windows Server 2012 R2 Standard с установщиком SQL Server Standard 2012 SP2 удалось добиться желаемого результата. В решении задачи помогла старенькая утилита ntrights.exe из пакета Windows Server 2003 Resource Kit Tools . Примеры использования утилиты можно найти в статье How to Set Logon User Rights with the Ntrights.exe Utility

Чтобы получить необходимую нам привилегию SeDebugPrivilege, достаточно выполнить команду типа:

где KOM\Vasya имя доменного пользователя, от имени которого мы будем выполнять установку SQL Server. После выполнения этой команды, соответствующему пользователю необходимо выполнить logoff/logon и запросить информацию о текущем наборе прав, например с помощью утилиты whoami:

Как видим, теперь все три нужные нам привилегии, необходимые для установки SQL Server получены, и мы можем снова попытаться выполнить установку. И на этот раз предварительная проверка и последующая установка должны пройти успешно.

Однако помните про то, что после очередного применения групповой политики право SeDebugPrivilege будет снова изъято (согласно настроек доменных GPO) и уже после следующего logoff/logon данная привилегия у нашего пользователя перестанет работать.

На мой взгляд, такое поведение системы можно расценивать, как уязвимость, которую помимо легитимного локального администратора может эксплуатировать и вредительское ПО с уровнем прав локального администратора. То есть, даже с глобально включённой в домене политикой "Debug programs", по факту остаётся риск получения права SeDebugPrivilege со стороны вредоносного ПО, использующего такие инструменты, как Mimikatz.

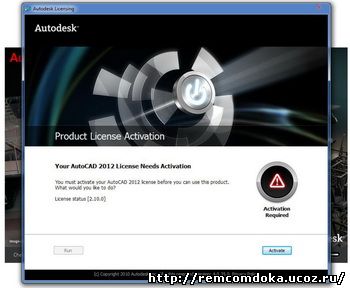

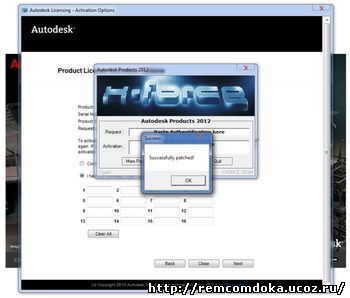

Во время активации кейген не отключать.

Активация

- Для проведения активации используем keygen от X-Force (для 2012: x-force_2012_x32.exe или x-force_2012_x64.exe). Версия применяемого keygen-а зависит от битности ОС.

- Для проведения активации не требуется отключение Интернета.

1. Запускаем программу - появится окно лицензирования:

Если нажать "Run", программа запустится в триальном режиме. Этот режим имеет лишь одно ограничение – 30 дней до активации, после чего кнопка станет неактивна (как на скриншоте); функционал программы ограничений не имеет.

Жмем "Activate", в следующем окне ставим галку и жмем "Continue"

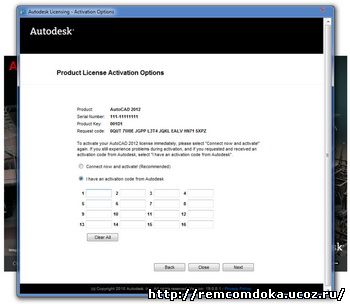

2. Вне зависимости от того, какое окно будет следующим, закрываем его и запускаем активацию повторно. Переходим опять в начальное окно активации (п.1).

3. В появившемся окне видим уже нужный нам код запроса.

Выбираем пункт "I have an activation code from Autodesk"

4. Запускаем keygen (помним про битность ОС и права Администратора!) и в нем жмем Mem Patch (обязательно. ):

5. Теперь самое главное:

- В keygen (область «Request») копируем код запроса (Request code) из окна активации Autodesk;

- жмем Generate. В окне keygen-a (область «Activation») получаем необходимый код активации;

- полученный код вставляется в окно активации Autodesk.

Обращаю внимание на то, что код будет короче на 7 символов - это нормально, "так и должно быть"!

Жмем "Далее" и…

6. Получаем окно:

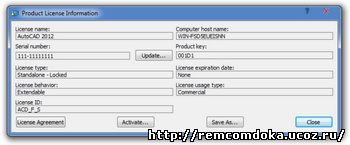

Запускаем AutoCAD и смотрим информацию о программе:

Then Product Key:

001D1 - Autodesk AutoCAD 2012

057D1 - AutoCAD LT 2012

128D1 - Autodesk 3ds Max 2012

129D1 - AutoCAD Map 3D 2012

185D1 - AutoCAD Architecture 2012

206D1 - AutoCAD Mechanical 2012

225D1 - Electrical 2012

235D1 - AutoCAD MEP 2012

237D1 - Civil 3D 2012

240D1 - AutoCAD Revit Architecture 2012

241D1 - AutoCAD Revit Architecture Suite 2012

255D1 - AutoCAD Revit Structure 2012

256D1 - AutoCAD Revit Structure Suite 2012

257D1 - AutoCAD Revit MEP Suite 2012

262D1 - Showcase 2012

276D1 - Autodesk MapGuide 2012

279D1 - Direct Connect for JT 2012

294D1 - Inventor Tooling Suite 2012

295D1 - Autodesk Showcase Professional 2012

297D1 - AutoCAD Revit MEP 2012

340D1 - Raster Design 2012

426D1 - AutoCAD Plant 3D 2012

448D1 - Autocad P&ID 2012

462D1 - AutoCAD Inventor Professional Suite 2012

464D1 - Inventor R-SYS 2012

466D1 - Inventor SIMULATION 2012

467D1 - Autodesk Topobase Web 2012

475D1 - Topobase Client 2012

495D1 - Autodesk 3ds Max Design 2012

504D1 - Navisworks Review 2012

506D1 - Navisworks Simulate 2012

507D1 - Navisworks Manage 2012

527D1 - Inventor Suite 2012

532D1 - Direct Connect for CATIA 4

544D1 - CIVIL 2012

546D1 - Robot Structural Analysis 2012

547D1 - Robot Structural Analysis Pro 2012

569D1 - Autodesk Vault Manufacturing 2012

586D1 - Showcase Presenter 2012

587D1 - AutoCAD Structural Detailing 2012

589D1 - Autodesk Revit MEP-C 2012

590D1 - Autodesk Softimage 2012

592D1 - AutoCAD Visual Suite XGD 2012

595D1 - AutoCAD Revit Architecture Visualization Suite 2012

596D1 - AutoCAD Inventor LT 2012

597D1 - Navisworks Manufacturing Manage 2012

598D1 - Navisworks Manufacturing Review 2012

599D1 - Navisworks Manufacturing Simulator 2012

657D1 - Autodesk Maya 2012

666D1 - Autodesk Inventor Publisher 2012

667D1 - Autodesk Algor Simulation Pro 2012

710D1 - ALIAS AUTOMOTIVE 2012

712D1 - ALIAS DESIGN 2012

714D1 - Direct Connect for Catia 5

719D1 - Direct Connect for NX 2012

732D1 - Sketchbook Pro 2012

736D1 - ALIAS SURFACE 2012

772D1 - Autodesk Frestyle 2012

Еще добавлю :Install Autodesk Autocad 2012

Use as Serial 666-69696969, 667-98989898, 400-45454545 … or anything matching those templates

Use as Product Key 001D1

Finish the installation & restart Autodesk Product

Before clicking on Activate, You have 2 options (Choose option a or b) :

- a) Disable Your network Card, pull the network cable out or block with firewall

(this is just to disable online serial check)

- b) Click on Activate and it will tell you that your serial is wrong, simply click

on close et click on activate again.

Select I have an activation code from Autodesk

Once at the activation screen : Start XFORCE Keygen 32bits version if you are installing a 32bits application and 64bits if you are installing a 64bits application.

Click on Mem Patch (you should see successfully patched)

Copy the request code into the keygen and press generate

Now copy the activation code back to the activation screen and click Next

Читайте также: