Darkcomet не работает на windows 10

Обновлено: 08.07.2024

Как производится настройка Dark Comet на стороне жертвы?

Пожалуй, ни одной из современных работ в области удалённого администрирования не посвящено столько исследований и целых мировых конференций, как Dark Comet. Отчасти это связано с объёмом неприятностей, которые троян может доставить безалаберному пользователю, отчасти со якобы “скандалом”, связанным с участием трояна в слежении государственных органов Сирийской Арабской Республики за своими гражданами. Что здесь правда, что – нет, судить не мне, а потому приступаем.

Статьёй начнём серию, где разбираем работу популярного клиента удалённого администрирования в Windows Dark Comet, принцип работы, действия и последствия, а также как от неё – Кометы – избавиться.

Материала получилось много. Позволю себе разбить его на несколько частей. Так что читайте в продолжение:

Поправочка. Поисковики все мои ссылки на клиента забанили. Воспользуйтесь поиском по Пиратской бухте через прокси-сервера. Если появится возможность предоставить прямую ссылку, она будет здесь. Пока так…

СРАЗУ

- В том виде, как она скачивается и в каком виде настраивается “прыщавыми хакерами”, она совершенно не подходит: перехватывается ещё на излёте даже Windows Defender-ом, созданный клиент на удалённом компьютере поставляется в виде легко читаемых файлов exe, bat и т.п.: ни о какой высокоорганизованной атаке и речи быть не может.

- Если вам понравятся некоторые возможности программы, не стоит прямо сейчас погрузиться в сеть в поисках программы: 8 из 10 скачиваемых в сети копий Dark Comet заражены троянами, так что, просто распаковав архив, вы рискуете сами оказаться в числе жертв. Ситуация на забугорных сайтах ещё хуже – заражённые версии Кометы предлагаются в ссылках статей, где описываются основные настройки программы: ну как тут не попасться на удочку. С сайта разработчиков также скачать последнюю (проект уже давно заброшен: поговаривают, автору пригрозили расправой) версию не получится: нам предлагают только противоядие. Так что заведите сразу себе виртуальную машинку или вторую операционную систему: если что, никто не пострадает.

- Предлагаемое в сети, в том числе на офсайте, средство удаления скрытого сервера Dark Comet не справляется со своей задачей: при удалении не стоит полагаться только на неё. Качественный способ удаления я предложу в одной из следующих статей.

Dark Comet в сети гуляет в двух видах: с установкой и портативной версиях. Последней и воспользуемся.

Запускаем из папки, настройка Dark Comet начинается.

Настройка Dark Comet: подготавливаем модуль сервера

Проходим по пути:

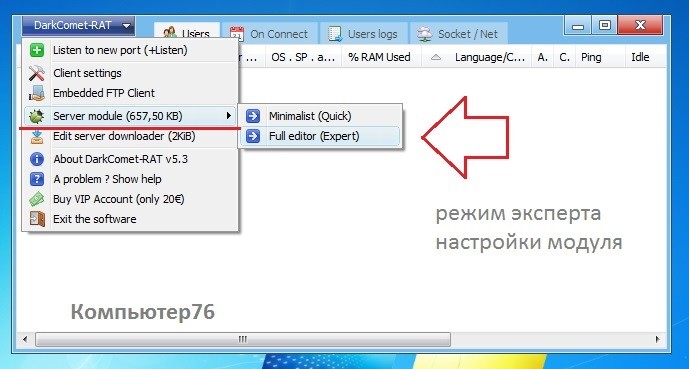

DarkComet-RAT – Server module – Full editor (expert)

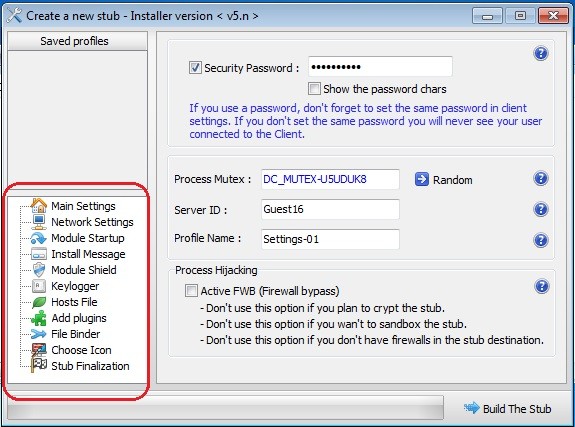

По нажатии мы попадаем в окно настройки модуля, который будет функционировать на стороне жертвы. Третий (условно) квадрант окна программы содержит настройки, которые администратор должен изменить поэтапно. Итак:

Main Settings

В этом окне нам необходимо установить пароль для шифрования трафика. Однако тот же пароль нужно продублировать в настройках со стороны хакера (иначе ни одного клиента он не увидит). Сгенерируем ID сервера, изменим название профиля, мьютекс процесса. Нижняя часть окна Active FWB содержит три пункта обхода фаервола (однако программа сама предупреждает, что настройку лучше не активировать, если вы собираетесь шифровать клиента, использовать его в песочнице и если компьютер, на котором клиент будет работать, не будет защищён фаерволом). Окно Main Settings настраивается в интересах администратора, остальные касаются компьютера жертвы.

Network Settings

В нём выбираем IP адрес, на который будет приходить информация, и номер порта. Кнопкой ADD можно добавить несколько IP адресов – чертовски полезная настройка, но не стоит ей пренебрегать: исходящий трафик на кучу адресов – заметная операция даже для жертвы-дилетанта. Но при опробывании программы – неоценимая настройка. К ней мы вернёмся уже на конкретных примерах.

Что касается номера порта. Тот, что умолчанию, сразу отметаем и выберем в диапазоне до 1000. Этот порт должен быть открыт для приёма прежде всего на вашем компьютере, так что нам нужно, в том числе, пробросить установленный порт.

Module Startup

Здесь выставляются настройки клиента, которые никак нельзя отнести к безобидным: благодаря им программа справедливо относится к категории полноценных троянов. Итак, активируем модуль (клиент будет запускаться на компьютере жертвы вместе с Windows). Немедленно активируются остальные настройки Dark Comet. Хакер может выбрать несколько конечных точек для хранения тела трояна: они видны по нажатии по кнопке Install Path. Это директория с Документами, Рабочий стол, папка Windows, кукисы и т.д. Если тренируетесь, имя (Install Name) и место файла не будут иметь значения. Если атака готовится тщательнее – хакер спрячет троян в папку поглубже, а назовёт знакомым любому пользователю именем, чтобы не вызвать у того подозрений:

Повторюсь, это самое “вкусное” окно, в котором можно будет выбрать следующие параметры трояна:

- Melt file after first execution – после запуска файл исчезнет из поля зрения жертвы

- Change the creation date – дата создания файла в его описании будет такой, какой установите – важнейший момент в отвлечении противника

- Persistence Installation option – принудительная установка – обязательная для хакера опция.

Наконец, нижняя часть окна настройки Installed module file attributes устанавливает 2 самых важных атрибута для самого файла и родительской папки: Скрытый, Системный.

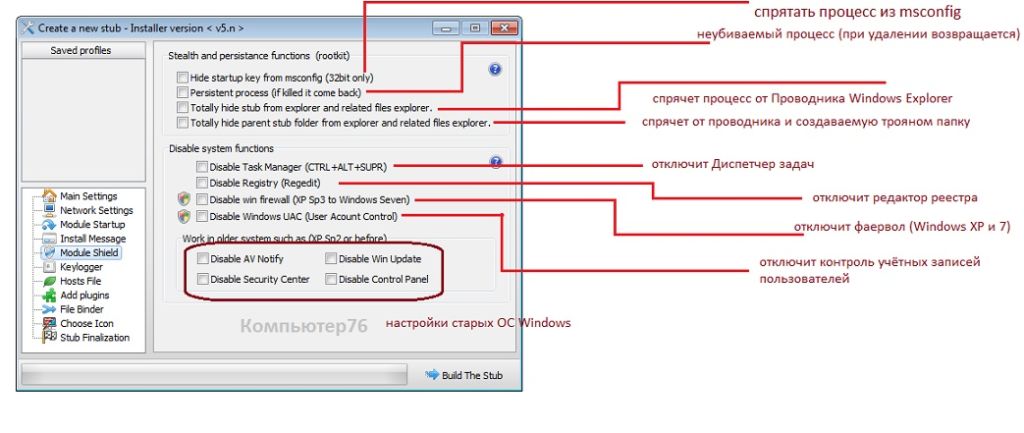

Module Shield section – также для хакера крайне важно. Это окно позволяет последовательно:

Да, теоретически трояна можно запрятать так глубоко, что сам потом не найдёшь. Однако любой более-менее грамотный пользователь сразу может заподозрить неладное: UAC молчит, брандмауэр выключен, Диспетчер задач не работает… Никуда не годиться.

Keylogger

Это окно позволяет перехватывать набираемые символы с клавиатуры, отправляя затем логи по указанному адресу. Обратите внимание, что окно выбора FTP тропки можно и не указывать:

Настройки Hosts file позволят подменить одноимённый файл .hosts.

Пропустим пока плагины Add plugins и File Binder – обещаю к ним вернуться ибо они позволят расширить троян и прилепить его к нужному файлу: сейчас рассматривается только настройка Dark Comet как тела трояна. Также нарочито пропустим иконки, предлагаемые в Choose Icone – они допотопные и бросаются в глаза.

Stub Finalization

Завершает настройки модуля трояна. Предлагает на выбор вариант исполнения трояна: в каком виде он запустится. Здесь есть:

- .exe файл – троян будет представлен в качестве маленькой утилитки

- .com – в виде DOS утилиты (без значка где бы то ни было)

- .bat – батник (без значка где бы то ни было)

- .pif – ярлык DOS утилиты ( на современных версиях очень уж бросается в глаза)

- .scr – в виде Хранителя экрана

С возможностью сжатия всё ясно: особого смысла я пока не вижу в этих настройках, хотя файл, к которому троян приклеят, может быть и сам невеликих размеров. Так что по усмотрению. Ссылка на подделывание трояна под рисунок вверху статьи.

В генерации патча также отпала надобность – Dark Comet давно больше не обновляется (поговаривают, у создателя появились большие проблемы в связи с созданием программы). Нам осталось сохранение профиля для каждой из настроек – если эти настройки хакером заточены не под какую-то конкретную цель, а испробованы, например, как вариант для многих потенциальных жертв (по принципу “кто попадётся”), хакер попробует трояна в как можно большем количестве случаев и в разных сферах в сети.

Общая настройка Dark Comet завершена. Создание модуля трояна начнётся по нажатии самой нижней кнопки Build the stub. Процесс будет отображаться тут же в окне:

После того, как модуль трояна будет создан, на своей машине, думаю, ясно, что запускать его не стоит …

В следующий раз рассмотрим настройку сервера для сбора информации о жертвах: без настроек на стороне администратора проделанная работа – игрушки. Ссылки вверху статьи.

RAT — это у нас Крыса.. но в данном случае это аббревиатура троянского вируса, при помощи которого злоумышленник получает удалённый доступ к ПК какого-либо пользователя.

Википедия например пишет, точнее переводит такую аббревиатуру, как Remote Administration Tool, то есть инструмент для удалённого управления.. на самом же деле RAT расшифровывается как Remote access trojan, то бишь Троян-программа для удалённого доступа.

Программа DarkComet RAT (или же просто «Комета»). Эта программа и её функционал (в отличие от той же RMS — это не сколько вирус, сколько лицензионное ПО, которая является именно Remote Administration Tool) выступает самым настоящим трояном. RMS же был популярным так как он какое то время не определялся антивирусом, а также для него не нужно открывать порты.

RAT состоит из двух частей, из клиентской части и серверной. На ПК злоумышленника устанавливается именно клиентская часть, при помощи которой уже создаётся серверная часть. И вот эту серверную часть необходимо установить на ПК жертвы.

После установки происходит сопряжение после которого получается удалённый доступ.

У этого удалённого доступа нет никаких границ, однако в 2012 году проект DarkComet RAT был закрыт так как автор не стал нести ответственность за незаконное использование его программы. По его же словам эта программа должна выступать как Утилита, а не как Malware.

Вот таким образом выглядит интерфейс DarkComet-RAT:

Вкладка Users — это список жертв.

On connect — менеджер заданий.

Users log — собственно лог записей.

Socket / Net — прослушиваемые порты.

В ознакомительных целях.. Жертвой в данном случае будет выступать моя вторая виртуальная машина. Таким образом мы попробуем на практике сделать некоторые вещи.

Нажав на главную кнопку данной программы мы видим основное меню:

Listen to new port — Прослушиваемый Порт.

Client Settings — Настройки клиента. (Здесь мы можем найти всю основную информацию..)

— Выбрать функции, которые Вы хотите включить или выключить.

— Подключить FTP менеджер.

— Подключить no-ip аккаунт. (так как для программы нужен статический ip)

— Pushme уведомления.

— Есть Менеджер Групп.

— Блокнот с заданиями.

— Менеджер Базы Данных. (для просмотра паролей которые здесь вводились + keylogger)

— И далее идёт Отказ от ответственности и лицензионное соглашение.

— Поиск обновлений.

— Об авторе данного приложения. (где кстати сказано, что программа была написана на Delphi и Assembler).

Теперь посмотрим как же создаётся серверная часть, которая распространяется жертвам..

Server module -> Minimalist (Quick)

В основном меню серверной части отображается:

— Пароль для запуска.

— Настройка IP адреса и прослушиваемого порта.

— Добавление кометы в Автозапуск. (хотя галочку в данном случае лучше не ставить, злоумышленники обычное ставят, так как это слегка может выдать..)

— Модуль защиты

— Например можно скрыть в меню msconfig в разделе Автозагрузка данное приложение.

— Также есть стойкость процесса, чтобы через диспетчер задач его нельзя было убить / удалить. — Ну и конечно скрыть серверную часть под видом «explorer».

! Выставим эти 4 галочки чтобы увидеть как это будет выглядеть.

— Также там есть меню Деактивировать диспетчер задач

— Деактивировать реестр

— Деактивировать Firewall (Работает от XP SP3 до Windows 7)

— И ниже там есть даже настройки от XP SP2 и ниже.

! Выставим первые 3 галочки чтобы увидеть как это будет выглядеть.

— Там также есть меню с Keylogger и FTP клиентом

— Host File (Это подмена сайтов, чтобы вместо ВК например открывался «фейк-ВК»)

— Меню для плагинов

— Меню для скрещивания серверной части с каким-либо другим файлом .bat

— Выбор иконки

— Выбор расширения «финиша».

Нажимаем кнопку Build The Stub и таким образом начинаем запуск нашей склейки и в итоге посмотрим как будет выглядеть сам Вирус.

На рабочем столе (туда я его сохранил) у нас появился файл с расширением .exe . Антивирус кстати отключён.. и при активации у нас появляется.. удалённый доступ.. Что происходит мы узнать не можем так как диспетчер задач отключен.. в итоге остаётся только один вариант. загрузиться в безопасном режиме или попытаться его как-то удалить.

Точно такой же вирус запущен на моей виртуальной машине, посмотрим какие возможности у него открываются. Дважды кликаем на нашу Жертву, под видом которой выступает моя вторая вирт машина. и посмотрим какие забавные штуки можно делать..

Это самые безвредные функции программы..

А ведь есть ещё диспетчер задач, управление коммандной строкой, открытие и изменение реестра, Добавление скриптов, файловый менеджер. Удалённый доступ, Кейлоггер через который можно увидеть введённые пароли адреса и т.д. Так что, такое вот интересное вредоностное ПО.. Спасибо за прочтение.

Кто просматривает этот контент: "Тема" (Всего пользователей: 0; Гостей: 1)

X-Shar

Так-как меня достали уже спрашивать, решил загнать всё в одну тему, с ответами на вопросы.

Итак вопросы:

1. Что такое DarkComet и есть-ли официальная поддержка ?

Проект был закрыт в 2012 году, т.к. автор незахотел поддерживать малварьщиков, подробнее здесь:DarkComet-RAT Official Website

Так-что оффициальной поддержки нет и не будет.

2. Где можно скачать сборки программы без вирусов и смс ?

У нас на форуме есть тема DarkComet RAT (все версии) где можно скачать разные сборки.

3. Как настроить сборку ?

Ответ:

В сети есть куча инструкций, да и в целом программа имеет понятный интерфейс, но вот простенький манн для совсем новичков:

Наверно многих интересует как настроить комету, а так же как ее использовать. В этой статье я расскажу и покажу как это делать.

После регистрации нам нужно создать Host

В HostName пишем любой домен, который нравится. Через него будем перенаправляться на наш IP. В поле IP Adress пишем наш IP, Остальное как показано на картинке.

Хост мы создали. Теперь приступим к созданию стаба.

Для начала нужно открыть порты, делается это во вкладочке Scoket/Net. В поле порт указываем любой порт (обычно это 1604). И жмем Listen.

Отлично, теперь уже создаем стаб. Переходим по DarkCometRat -> ServerModule -> FullEditor

У нас открылось окно создания стаба. Давайте детально рассмотрим вкладочки.

1. MainSettings

Ничего особенного, просто тыкаем пару раз на кнопочку Random и пишем удобный для нас Server Id.

2. Network Settings

Самые важные настройки в поле IP/DNS указываем свой IP (если IP статичный) или Host (который создали в самом начале) если IP динамический. В поле Port указываем порт, который мы открыли в начале. И жмем ADD.

3. Module Startup

Это запуск нашего стаба вместе с WINDOWS, если да, то ставим галочку и выбираем куда сохранять наш сервер. Остальное не трогаем.

5. Module Shield

Функции стаба, сами разбирайтесь, я не трогаю.

7. HostFile

Можно прописать значения в файл Hosts

8. File Binder

Отличная функция склейки файлов. Делается все очень просто, выбираем exe и жмем add.

9. Choose Icon

Выбор иконки стаба. Можно загрузить свою или выбрать из предложенных.

10. Stub Finalization

Собственно создание самого exe файла. Можно сжать upx или MPRESS. Я обычно не сжимаю. Жмем Build the stub и сохраняем в любое место. Осталось кинуть этот файл жертве.

4. Будет-ли детектить сборку антивирусы ?

Ответ:

Да-разумеется, т.к. сборки старые. Вам нужны крипторы хорошие, ну и сама сборка должна-быть минимальна, т.е. без всяких там добавление в автозагрузку и т.д.

Добрый день. Проблема с удаленным доступом злоумышленников, который возможно остался после заражения ПК.

Суть вопроса: Возможна ли ситуации, что даже после очистки ПК и переустановки системы у злоумышленника остался доступ к моему ПК? Подробнее я описал в теме соседнего раздела, но отписать сюда.

Вот тема:

Прилагаю ссылку, т.к нет логов из-за срока давности ситуации (опишу позже).

Ссылка на вредоносный сайт, где можно скачать софт :

Полная хронология событий:

1) 28 августа скачал вредоностный софт, который описан выше и запустил. осознав ошибку сразу скачал Dr.Web Cureit и просканировал систему. Было найдено 14 троянов, которые я попытался вылечить. После лечения Dr.Web Cureit попросил перезгрузить ПК, что я и сделал. Но винда не запустилась из-за какой-то критической ошибки. Я начал процесс восстановления по бекапу недельной давности, что мне и удалось. После восстановления я ещё раз проверил компьютер и вирусов уже не было. Подумав, что проблема решена я забыл про неё.

2) 29 августа мне приходит уведомление об удалении номера телефона и двухфакторной аутентификации в гугл аккаунте. Но как так? Ведь для захода необходимо получить коды подтверждения по телефону, чего естевственно не приходило. Я сразу сменил пароль и удалил все авторизации. Также я заметил, что в истории авторизации не было сторонних устройств. Были только мои личные. (В тот моментя почему-то не предал этому значение).

3) 1 сентября мне взломали инстаграмм, аналогично как и с гуглом. Авторизации только с моих устройств, пароли не меняли. Я сразу подумал, что полюбому дело в том, что червяк засел в системе даже после восставноления. Снес винду, переустановил и заменил все пароли по новой. Вирусов в системе никаких нет.

На данный момент у меня более ничего не ломали, но страх повторения ситуации есть. Подскажите как быть и что делать, спасибо.

Ещё раз извиняюсь, что без логов, но ситуация такая.

В защитнике Вигдовс в списке "разрешенные" трояны Trojan:script/Wacatac.B1ml, Trojan:win32/Wacatac.B1ml, Trojan:script/Casur.A!cl, никакие антивирусы их не видят.

После Repair с помощью Tweaking и перезагрузки в безопасный режим служба всё-таки появилась в списке, но отсутствует возможность ее запустить или же остановить, статус отключена. При попытке попробовать поставить тип запуска исполняемого на "Автоматический" выскакивает ошибка:

Не удалось сбросить флажок отложенного автоматического запуска. Ошибка 1072: Данная служба была отмечена для удаления.

Файл darkcomet.exe из Unremoteorg является частью DarkComet-RAT. darkcomet.exe, расположенный в c:userssinandownloadsdarkcometrat52-2f\ darkcomet .exe с размером файла 11619840 байт, версия файла 4.x, подпись f6915da7f1a1eb1517b9a868c1a1b548.

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт "Clean Junk Files".

- Когда появится новое окно, нажмите на кнопку "start" и дождитесь окончания поиска.

- потом нажмите на кнопку "Select All".

- нажмите на кнопку "start cleaning".

- Запустите приложение Asmwsoft Pc Optimizer.

- Потом из главного окна выберите пункт "Fix Registry problems".

- Нажмите на кнопку "select all" для проверки всех разделов реестра на наличие ошибок.

- 4. Нажмите на кнопку "Start" и подождите несколько минут в зависимости от размера файла реестра.

- После завершения поиска нажмите на кнопку "select all".

- Нажмите на кнопку "Fix selected".

P.S. Вам может потребоваться повторно выполнить эти шаги.

3- Настройка Windows для исправления критических ошибок darkcomet.exe:

- Нажмите правой кнопкой мыши на «Мой компьютер» на рабочем столе и выберите пункт «Свойства».

- В меню слева выберите " Advanced system settings".

- В разделе «Быстродействие» нажмите на кнопку «Параметры».

- Нажмите на вкладку "data Execution prevention".

- Выберите опцию " Turn on DEP for all programs and services . " .

- Нажмите на кнопку "add" и выберите файл darkcomet.exe, а затем нажмите на кнопку "open".

- Нажмите на кнопку "ok" и перезагрузите свой компьютер.

Всего голосов ( 181 ), 115 говорят, что не будут удалять, а 66 говорят, что удалят его с компьютера.

Zip File, мамкины хацкеры. Мы с вами продолжаем препарировать популярные ратники и сегодня на нашем столе старожил. Я бы даже сказал, пионер, ратного дела – знаменитый DarkComet RAT. Если верить истории, то это один из первопроходцев в среде удалёнок подобного рода. Причём изначально Комета не являлась трояном, а позиционировалась автором, как Remote Administration Tool.

Т.е. инструмент для удалённого доступа. И так его, собственно, и использовали все адекватные сисадмины. Сетевых функций в первых версиях кометы было, что называется за глаза. Процесс установки тоже весьма удобный, а о том, что можно использовать данный софт для удовлетворения каких-то корыстных целей, в те годы лимитного интернета, никто особо не думал.

По крайней мере у нас. Однако за бугром, уже тогда, так называемое движение чёрных хацкеров набирало нешуточный оборот. Индустрия создания вредоносных программ переживала вторую волну, и наш коллега не захотел оставаться в сторонке. Добавив в Комету новые, модные функции, позволяющие делать с системой практически всё-что угодно, наш герой вручил в руки злоумышленников один из самых эффективных инструментов для скрытого управления массами вычислительных мощностей.

Данная тема достигла апогея в 2012 году. Когда на фоне волны скрытого майнинга, прога стала настолько популярной, что её автор перетрухав из-за потенциальных судебных тяжб с разгневанными жертвами РАТа, полностью прекратил её разработку. С тех пор, обновлений Комета не получала и в отличие от того же NjRAT’а, известность у народных умельцев-доработчиков не обрела. Возможно, из-за закрытости кода.

Или же по причине его сложности. Не знаю. Я программист только для своей мамы, поэтому судить о каких-то серьезных вещах в этом направлении даже не собираюсь. В любом случае, данный ратник, что называется не баян, а бессмертная классика. И делая цикл роликов про крысят, я не мог оставить его в стороне. Ведь он нисколько не хуже той же Nj’шки, а местами даже уделывает её.

Поэтому если вам интересно поглядеть на пережиток прошлого, являющийся частью доброй истории и вместе со мной отдать дань уважения старику. Устраивайтесь по удобней, наливайте чего по крепче и проведите эти минуты в меланхолично-ностальгическом состоянии о былых временах. Погнали.

Шаг 1. Запускаем EXE’шник Кометыча.

Шаг 2. И в главном окне переходим на вкладку Socket. Задаём программе порт для прослушивания. Я оставлю стандартный.

Шаг 3. Затем открываем меню настроек серверной части в режиме эксперта.

Шаг 4. И на вкладке «Network» прописываем ваш белый IP’шник и внешний порт.

Шаг 6. И залогинившись на ресурсе скачать подходящую версию для вашей ОС. Сразу же копируем токен авторизации. Будьте внимательны. Из этой строчки нам потребуется всё, кроме точки со слэшем.

Шаг 7. Распаковываем рок в папку Windows/System32.

Шаг 8. И открыв командную строку вставляем скопированный ранее фрагмент.

Шаг 9. Далее прописываем протокол и порт, по которому будет осуществляться доступ к localhost’у.

Шаг 10. Собственно всё. Туннель создан. Убираем данное окно в угол. Нам из него пригодятся вот эти данные. Будьте внимательны и ни в коем случае не пытайтесь копировать их, нажав CTRL+C. Иначе окно закроется и все настройки придётся присваивать заново.

Шаг 11. Прописываем полученный адрес в окне Кометы. Не забываем про порт.

Шаг 12. Отлично. Теперь можно вернуться к дальнейшей настройке. В пункте «Module Startap» можно включить программу в автозагрузку.

Шаг 14. Далее у нас фихи из разряда «Скрывать процесс в msconfig», «Не позволять закрыть его через диспетчер задач» и скрывать его маскируя под системный «Explorer». Чуть ниже можно отключить возможность запуска диспетчера задач и редактирования реестра.

Шаг 15. Кейлоггер тут самый обычный. Можно оставить его только оффлайн или настроить отправку логов по FTP.

Шаг 16. Также есть возможность прямо с ходу изменить данные в файле HOSTS, указав ссылку на какую-нибудь фишинговую страничку.

Шаг 17. File Binder позволяет склеивать серверную часть со сторонним файлом, который будет запускать в момент открытия. Это очень удобно в случае маскировки трояна под видео или картинку.

Шаг 18. С иконками думаю всё понятно.

Шаг 19. Давайте уже наконец соберём конечный билд с EXE’шным расширением.

Шаг 20. Я слегка пошаманил над файлом и превратил его в картинку с говорящим названием. Видео о том, как проворачивается подобный трюк непременно всплывёт в подсказке. Запускаем зловред на клиенте.

Шаг 21. И возвращаемся к нашей админке. Дважды кликнув по появившейся записи, мы наконец попадаем в окно возможностей. А они тут, поистине безграничны. Тут есть и Fun-функции, из разряда: скрыть часы, иконки, панель задач и прочие прелести на рабочем столе у жертвы. Также тут можно уже постфактум выключить диспетчер задач.

Шаг 22. По итогу рабочее пространство на клиенте будет выглядеть следующим образом.

Шаг 23. Помимо этого баловства в программе присутствует масса возможностей, отсутствующих в других популярных ратниках. Особенно здесь радует обилие различных сетевых фишек. Что в целом, не удивительно, учитывая админский бэкграунд.

Шаг 24. Однако, несмотря на всю крутизну данного ратника, есть у него и один существенный недостаток. Если жертва окажется прошаренной, то она в два счёта найдёт в сети антидот в виде Remover’а. И просканировав систему на наличие кометы, обнаружит поганца в два счёта. Ссылочку на противоядие, я также оставлю в своём телеграм-канале.

Шаг 25. Главное не забудьте после лечения перезагрузить заражённый ПК.

К сожалению, а быть может и к счастью, ремувер не обнаруживает прокриптованные версии ратника. Именно поэтому глупые юзверята и по сей день, нет-нет, да и подхватывают Комету качнув какой-нибудь палёный софтик с вареза. Но это уже совсем другая история. Если хотите узнать побольше таких, то обязательно подписывайтесь на этот канал и в вашей ленте будут регулярно появляться видосики на тему вирусологии, безопасности и пентестинга.

С олдов по традиции жду царские лойсы и комментарии из разряда «ля, да Комета сто лет уже не актуальна», «нафиг этот NGROK, совсем что ли тупые, порт открыть не можете» и прочий подобный высер. Я знаете ли люблю схавать добрую порцию хейта за завтраком. Так что не стесняйтесь и непременно пишите своё безумно важное мнение. Ведь без него в интернете просто никак.

На этом у меня всё, камрады. Искренне благодарю за просмотр и по традиции желаю всем удачи, успехов и самое главное отсутствия вирусов. Берегите себя и свои тачки, избегайте подозрительных файлов.

И никогда не забывайте делать резервные копии вашего добра на безопасный внешний носитель. Ведь кто-его знает, что завтра может подхватить ваш виндовый собрат. Ну а с вами, как обычно, был Денчик. До встречи в следующем видео про VPN. Всем пока.

Читайте также: