Debian netstat команда не найдена

Обновлено: 05.07.2024

Настройка сетевого подключения это важнейший шаг при работе с Debian, который может вызвать у новичка много вопросов.

В этой статье вы можете найти ответы на некоторые из них.

Изучить файл с перечнем задействованных интерфейсов можно с помощью команды

Далее настройка зависит от версии Debian, которую Вы используете.

На новых версиях Debian. Например на Debian 9 используется Iproute2

Если Вам нужно настроить сеть на старой версии Debian с помощью утилит ifconfig пролистайте страницу вниз или перейдите по ссылке

Динамический IP c помощью dhclient

Включить автоматическое получение ip

Флаг -r flag explicitly releases the current lease, and once the lease has been released, the client exits.

Например, можно сперва выполнить:

$ sudo dhclient -r

И затем получить свежий IP адрес используя DHCP

Аналогичную операцию можно проделать для какого-то определённоего интерфейса

Например, для eth0

sudo dhclient -r eth0

sudo dhclient eth0

Выключить автоматическое получение ip можно вытащив сетевой шнур и вставив обратно. Говорят, что должно сброситься.

и изучить вывод.

Настройка сети с помощью Iproute2

Актуально для Debian 9 и выше.

Чтобы получить список интерфейсов нужно воспользоваться командой

Названия интерфейсов может отличаться от привычных eth0, eth1 и тому подобных.

Для примера будем считать, что интерфейс отобразился как enp0s25

Iproute2: Задать статический IP

sudo ip addr add 10.0.2.16/24 dev enp0s25

ВКЛЮЧИТЬ интерфейс enp0s25:

ip link set dev enp0s25 up

ВЫКЛЮЧИТЬ интерфейс enp0s25:

ip link set dev enp0s25 down

Gateway

По-русски Gateway называется Сетевой шлюз или просто шлюз

Удалить старый сетевой шлюз

route delete default

Добавление нового сетевого шлюза

route add default gw IP_Address

Если старых шлюзов много, то нужно указать какой конкретно IP с какого интерфейса удалить

route delete default gw 10.0.0.1 eth0

Для создания тоже можно указать конкретные данные

route add default gw 192.168.0.1 eth0

netmask

Узнать свою маску

Настройка сети с помощью ifconfig

ifconfig входит в состав net-tools, поэтому если он недоступен по умолчанию всегда можно установить командой

apt-get install net-tools

Получить информацию об имеющихся интерфейсах на старых версиях Debian можно с помощью команды

Изучите вывод этой команды и посмотрите какой интерфейс Вам доступен. Обычно это eth0.

Если нужно получать ip автоматически

iface eth0 inet dhcp

Если нужно задать статический ip

iface eth0 inet static

address 192.168.1.1

netmask 255.255.255.0

Чтобы изменения пришли в силу нужно выполнить

ifconfig wlan0 down

При установке нужно было запомнить какие сетевые интерфейсы вам предлагает сконфигурировать Debian. Это сделать очень просто, они называются eth0, eth1 и так далее.

Поэтому для включения сетевого интерфейса, в приведённой выше команде нужно менять 0 на 1 и т.д.

Однако, если вы будете устанавливать другие Unix-подобные дистрибутивы, например OpenBSD то сетевые интерфейсы будут называться более разнообразно (msk0, sk0 и др.)

Для того, чтобы с этим не возникало сложностей - полезно записывать то, что предлагается сконфигурировать при установке дистрибутива.

Проверка портов очень важна для проверки того, какие порты открыты и прослушиваются в вашей системе. Сервисы прослушивания могут быть отправной точкой для хакеров, которые могут использовать уязвимости в системах для получения доступа или взлома системы. Не рекомендуется продолжать работу службы, если вы ее не используете. Кроме того, это требует дополнительных ресурсов. Следовательно, необходимо постоянно проверять открытые порты в вашей системе.

В этой статье мы объясним, как проверить наличие открытых портов в системе Debian 10 четырьмя различными способами.

Примечание. Команды и процедуры, обсуждаемые в этой статье, были протестированы в системе Debian 10 Buster.

Проверьте открытые порты с помощью команды ss

Команда ss (статистика сокетов) в Linux предоставляет важную информацию о сетевых подключениях, включая открытые порты и прослушивающие сокеты. Он получает эту информацию из ядра Linux. Когда команда ss используется без каких-либо аргументов командной строки, она отображает подробную информацию обо всех текущих подключениях, независимо от того, в каком состоянии они находятся. Команда ss является заменой команды netstat. Команда ss входит в пакет iproute2 и доступна в системе Debian. Однако в любом случае, если вы не найдете его в своей системе, вы сможете легко установить.

Откройте Терминал в вашей системе Debian 10 и введите в нем следующую команду:

Чтобы проверить открытые порты в вашей системе Debian, введите следующую команду в Терминале:

- -t , –Tcp: Чтобы увидеть все сокеты TCP

- -u, –udp: Чтобы увидеть все сокеты UDP

- -l, –listening: Чтобы увидеть все прослушивающие сокеты

- -p, процессы: Чтобы узнать, какие процессы используют сокеты

- -n, –numeric: Используйте эту опцию, если вы хотите видеть номер порта вместо имен служб

В выводе вы увидите список всех прослушивающих TCP- и UDP-соединений .

Приведенный выше вывод показывает, что в системе открыт только порт 22.

Примечание : Если вы используете параметр -p или –processes с командой ss, вы должны быть пользователем root или пользователем с привилегиями sudo. В противном случае вы не сможете увидеть идентификационный номер процесса (PID) процесса, запущенного на портах.

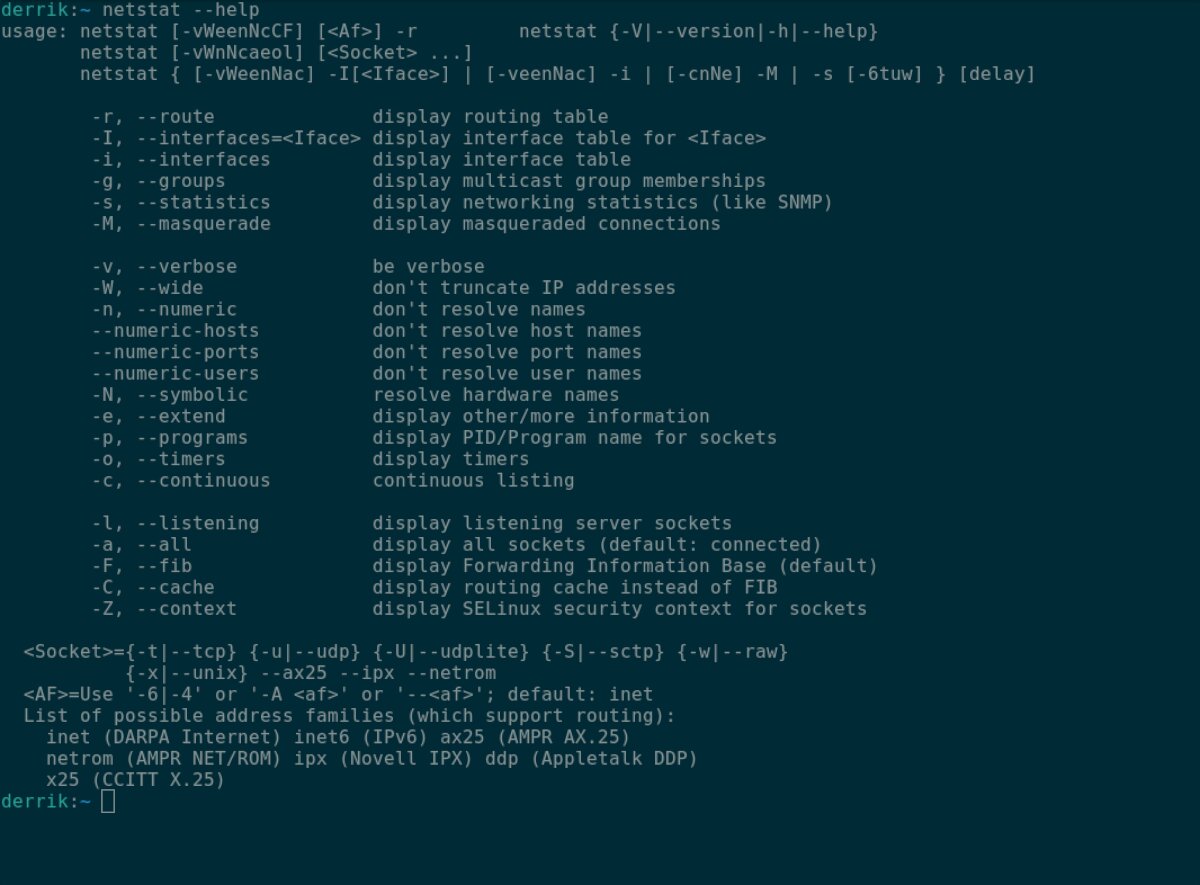

Проверьте открытые порты с помощью команды netstat. Команда

Netstat в Linux предоставляет информацию о текущих сетевых подключениях и статистику. Netstat имеет почти те же параметры команды, что и команда ss. Чтобы использовать команду netstat, вам необходимо установить net-tools. Для этого введите следующую команду в Терминале:

После установки вы можете использовать команду netstat в Терминале Debian.

Чтобы проверить открытые порты в вашей системе Debian, введите в ней следующую команду:

- -t, –tcp: Чтобы увидеть все сокеты TCP

- -u, –udp: To просмотреть все сокеты UDP

- -l, –listening: Чтобы увидеть все прослушивающие сокеты

- -p, процессы: Чтобы увидеть, какие процессы используют сокеты

- -n, –numeric: Используйте эту опцию, если вы хотите видеть номер порта вместо имен служб

. Приведенный выше вывод показывает, что в системе открыт только порт 22.

Примечание : Если вы используете параметр -p или –processes с командой netstat, вы должны быть пользователем root или пользователем с привилегиями sudo. В противном случае вы не сможете увидеть идентификационный номер процесса (PID) процесса, запущенного на портах.

Проверяйте открытые порты с помощью команды lsof

Команда lsof в Linux означает список открытых файлов (поскольку в Linux все является файлом, включая устройства, каталоги, порты и т. Д.). Используя команду lsof, вы можете искать информацию о файлах, которые открываются разными процессами.

Команда lsof доступна в системе Debian. Однако в любом случае, если вы не найдете его в своей системе, вы можете легко установить его, используя следующую команду в Терминале:

Чтобы использовать lsof для просмотра всех прослушивающих TCP-портов, введите следующую команду в Терминале :

Приведенный выше вывод показывает, что в системе открыт только порт 22.

Проверьте открытые порты с помощью утилиты Nmap

Nmap - это утилита командной строки Linux, используемая для выполнения сканирования систем и сети. В основном он используется для аудита сети и сканирования безопасности. Он не устанавливается по умолчанию в системах Linux, однако вы можете установить его с помощью следующей команды в Терминале:

После выполнения указанной выше команды система может запросить подтверждение, если вы хотите продолжить установку или нет . Нажмите y, чтобы продолжить, после этого установка начнется в вашей системе.

После установки вы можете использовать Nmap для проверки открытых портов в вашей системе. Для этого введите в Терминале следующую команду:

Поскольку IP-адрес нашей системы - 192.168.72.158, команда будет выглядеть так:

Приведенный выше вывод показывает, что в системе открыт только порт 22.

Вот и все! В этой статье мы обсудили, как проверить открытые порты в системе Debian 10. Надеюсь, статья вам понравилась!

Как установить Netstat на Ubuntu

Приложение Netstat широко доступно для всех операционных систем Linux, включая такие, как Ubuntu. Однако, чтобы начать установку этой программы в вашей системе Ubuntu, вы должны запустить окно терминала.

Чтобы открыть окно терминала на рабочем столе Ubuntu, нажмите Ctrl + Alt + T на клавиатуре. Вы также можете найти «Терминал» в меню приложения. Когда окно терминала открыто, используйте Удачная установка команду ниже, чтобы установить пакет «net-tools». Этот пакет содержит Netstat.

После ввода приведенной выше команды Ubuntu попросит вас ввести пароль. Сделай так. Затем нажмите кнопку Y кнопку, чтобы подтвердить, что вы хотите установить программное обеспечение. После нажатия Y, Ubuntu установит пакет «net-tools», который предоставит вам доступ к Netstat.

Как установить Netstat в Debian

Debian имеет пакет «net-tools», доступный в репозитории программного обеспечения, как и Ubuntu. В результате вы сможете установить его из терминала. Чтобы начать процесс установки, вам нужно будет запустить окно терминала.

Чтобы открыть окно терминала, нажмите Ctrl + Alt + T на клавиатуре. Или найдите «Терминал» в меню приложения и откройте его таким образом. Когда окно терминала открыто, можно начинать установку.

Используя окно терминала, установите пакет «net-tools» в вашу систему. Вы можете установить этот пакет в Debian с помощью Apt-get команда ниже.

После того, как вы введете команду установки выше, менеджер пакетов Debian попросит вас ввести пароль. Затем, используя клавиатуру, введите свой пароль и нажмите Войти ключ.

После нажатия кнопки Войти , Debian попросит вас нажать Y ключ для продолжения установки. Когда вы это сделаете, Netstat будет установлен на вашем компьютере.

Как установить Netstat в Arch Linux

Приложение Netstat доступно в Arch Linux всем пользователям. Однако это инструмент командной строки, поэтому вам нужно будет открыть окно терминала, чтобы приложение заработало. Чтобы открыть окно терминала, нажмите Ctrl + Alt + T на клавиатуре. Или найдите «терминал» в меню приложения и запустите его таким образом.

Когда у вас открыто окно терминала, используйте Pacman команда для установки пакета «net-tools» на ваш компьютер с Arch Linux.

После выполнения указанной выше команды Arch Linux запросит у вас пароль. Используя клавиатуру, введите свой пароль. Затем оттуда нажмите кнопку Y , чтобы подтвердить, что вы хотите установить пакет. Когда вы это сделаете, Arch Linux установит Netstat.

Как установить Netstat в Fedora Linux

Netstat доступен для пользователей Fedora Linux через официальные репозитории программного обеспечения. В некоторых системах Fedora Linux этот инструмент может уже быть установлен. Однако, если у вас еще нет Netstat, вы можете заставить его работать с помощью диспетчера пакетов DNF.

Чтобы начать установку, откройте окно терминала на рабочем столе Fedora. Вы можете сделать это, нажав Ctrl + Alt + T. Или найдите «Терминал» в меню приложения. Когда окно терминала открыто и готово к использованию, установите программу «net-tools» в Fedora с установка dnf команда.

После ввода указанной выше команды Fedora попросит вас ввести пароль. Сделайте это с помощью клавиатуры. После ввода вашего пароля DNF соберет все зависимости, необходимые для установки программного обеспечения. Затем он попросит вас нажать кнопку Y ключ для продолжения. Сделайте это, чтобы установить Netstat в Fedora.

Как установить Netstat в OpenSUSE Linux

Программа Netstat доступна всем пользователям OpenSUSE Leap и OpenSUSE Tumbleweed через репозиторий программного обеспечения OpenSUSE Oss. Чтобы начать установку, откройте окно терминала, нажав Ctrl + Alt + T на клавиатуре или найдите «Терминал» в меню приложения.

Когда окно терминала открыто и готово к использованию, введите следующее установка zypper приведенную ниже команду, чтобы установить пакет net-tools на вашем компьютере с OpenSUSE.

Когда вы введете указанную выше команду, OpenSUSE запросит ваш пароль. Напишите его с клавиатуры. Затем нажмите кнопку Y команда после SUSE покажет вам все пакеты, которые будут установлены. После нажатия кнопки Y key, Netstat будет настроен на вашем ПК с OpenSUSE Linux.

10.9. Инструменты Диагностики Сети

Когда какое-либо сетевое приложение не работает как ожидалось, очень важно вникнуть в суть дела и разобраться почему это происходит. И даже в случаях видимости нормальной работы, без сбоев, очень важно дополнительно получить подтверждение этого от сетевых диагностических средств. Для решения данных вопросов существует несколько диагностических инструментов; при этом каждый из этих инстументов работает на своём (разном) уровне.

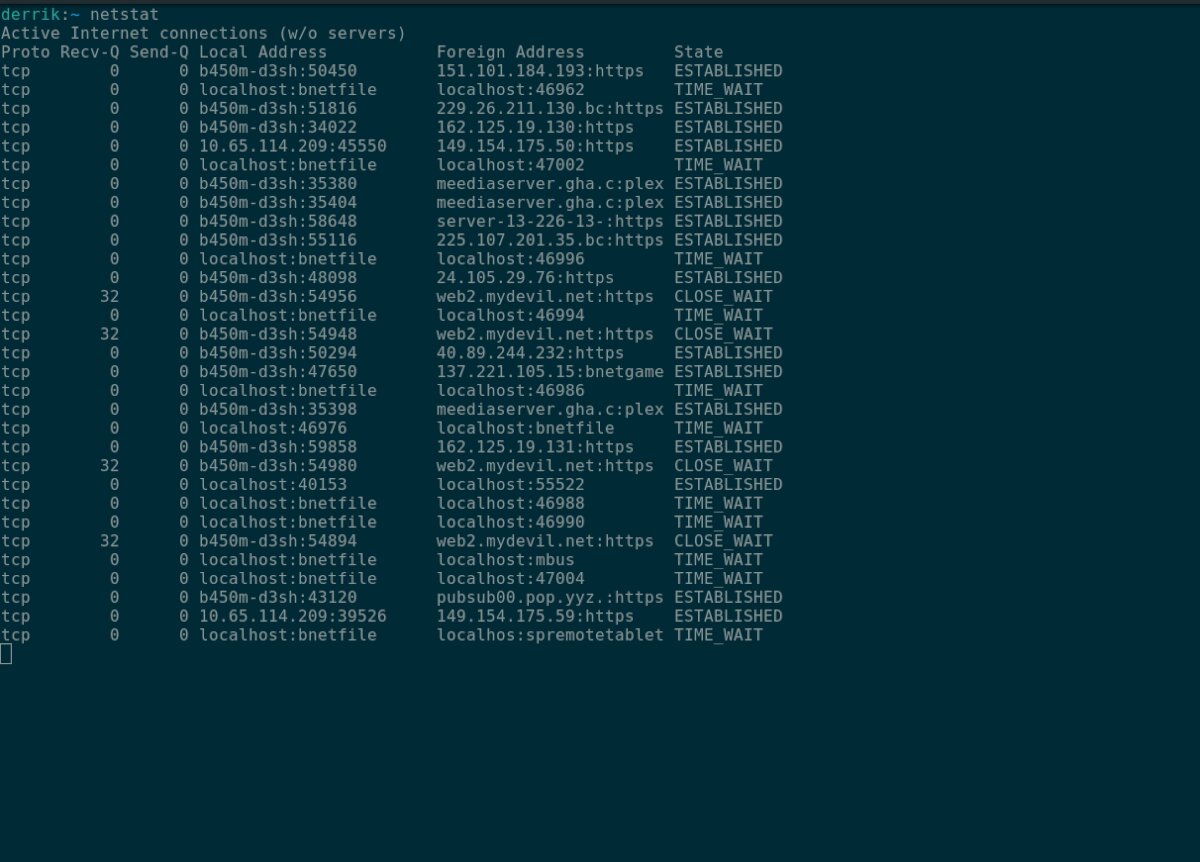

10.9.1. Диагностика локального узла: netstat

Давайте сначала рассмотрим команду netstat (в пакете net-tools package); она показывает мгновенный срез суммарной информации о сетевой активности данной машины. Запущенная без параметров, программа показывает все открытые соединения; этот перечень может быть очень подробный, поскольку он включает в себя много сокетов Unix-домена (широко используемые демоны), которые не связаны с сетью вообще (например, соединение dbus , трафик X11 , и соединения между виртуальными файловыми системами и рабочего стола).

Поэтому наиболее распространено применение команды netstat с параметрами, которые изменяют поведение программы. Наиболее часто используются следующие параметры:

-t , отфильтровывает результат и показывает только соединения TCP;

-u , которая работает также, только для соединений UDP; эти параметры не являются взаимоисключающими, и одного из них достаточно, чтобы остановить отображение части Unix-домен соединений);

-a , также перечисляет прослушиваемые сокеты (ожидающие входящие соединения);

-n , отображает результат в цифровом (небуквенном) виде: адреса IP (а не DNS разрешение), номер порта (а не псевдонимы, как определено в файле /etc/services ) и идентификаторы пользователей (ids, а не имя учётной записи пользователя);

-p , перечисляет уже запущенные на данной машине процессы; этот параметр будет более полезен при запуске netstat от лица суперпользователя, поскольку обычные пользователи увидят только те процессы, которые они сами запустили;

Другие параметры, описанные в страницах руководства netstat (8) , позволяют более тонко настроить отображаемый программой результат. На практике, первые пять параметров (описываемые чуть выше) настолько часто используются вместе, что системные и сетевые администраторы практически рефлексивно используют netstat -tupan в своей работе. На несильно загруженной машине, типичный результат вывода команды будет выглядеть следующим образом:

Как и ожидалось, перечисляются установленные соединения, два соединения SSH в этом случае, и приложения, ожидающие входящие соединения (перечислены как СЛУШАЕТ - "LISTEN"), в частности почтовый сервер Exim4 прослушивает порт 25.

10.9.2. Удалённая диагностика: nmap

Команда nmap (в пакете с похожим именем) выполняет те же функции, что и netstat , только для удалённого диагностирования машин. Она может просканировать все "широко известные" порты на одном или на нескольких удалённых серверах, и перечислить порты, на которых приложения готовы дать ответ входящим соединениям. Кроме того, nmap имеет возможность определить некоторые из тех приложений, иногда даже и их номер версии. Недостатком данного инструмента является то, что поскольку он работает удалённо, то не может предоставить информацию о процессах или пользователях; однако, он может работать по нескольким целям одновременно.

Типичный вызов программы выглядит следующим образом: nmap и далее параметр -A (таким образом nmap пытается определить версию програмного обеспечения найденного сервера), а следом указываются один или более адресов IP или имён DNS машин для сканирования. Кроме этого, ещё много других параметров существует для тонкой настройки поведения программы nmap ; пожалуйста руководствуйтесь документацией, размещённой в страницах руководства - nmap (1) .

Как и ожидалось, приложения SSH и Exim4 слушают. Запомните, что не все приложения слушают на всех адресах IP. Пример: поскольку имеется возможность запустить Exim4 только на закольцованном интерфейсе lo , то эта программа появится в перечне в случае анализа локального хоста localhost , а не когда прослушивается mirtuel (это буквенное имя соответствует интерфейсу eth0 на той же машине).

10.9.3. Снифферы (перехватчики пакетов и анализаторы кадров): tcpdump and wireshark

Иногда, необходимо посмотреть, что фактически происходит в сети, пакет за пакетом. В таких случаях вызываются “анализаторы кадров”, более широко известные под именем сниффер . Такие инструменты просматривают все пакеты, проходящие по указанному сетевому интерфейсу, и отображают их в удобном для пользователя виде.

Давним и хорошо зарекомендовавшим себя инструментом в этой области является программа tcpdump , доступная как стандартный инструмент для большого количества разнообразных платформ. Она позволяет использовать многие разновидности перехвата трафика в сети, но представление этого трафика (для просмотра) остаётся довольно непонятным. Поэтому мы не будем в деталях описывать её далее.

Рисунок 10.1. Анализатор сетевого трафика wireshark

In our example, the packets traveling over SSH are filtered out (with the !tcp.port == 22 filter). The packet currently displayed was developed at the transport layer of the SSHv2 protocol.

СОВЕТ Аналогом программы wireshark без графического интерфейса является: tshark

Когда невозможно запустить графический интерфейс, или не желаете делать этого по каким-то причинам, текстовая версия программы wireshark также существует под именем tshark (в отдельном пакете с именем tshark ). Большинство перехватывающих и декодирующих функций по прежнему доступны, но отсутствие графического интерфейса обязательно ограничит возможности по взаимодействию с программой (фильтрация пакетов после их перехвата, отслеживание указанного соединения TCP, и так далее). Эту программу можно использовать на первых порах - для целей перехвата трафика. Если вы намериваетесь в дальнейшем ещё как-то работать с перехваченными данными и вам для этого понадобится графический интерфейс, вывод работы программы может быть сохранён в файл, а далее этот файл можно открыть из графического интерфейса программы wireshark , запущенной на другой машине.

Читайте также: