Для чего нужен виндовс сервер 2008

Обновлено: 03.07.2024

Прошло довольно много времени с момента последнего появления новой версии Windows Server. Трудно поверить, что уже прошло пять лет с момента выпуска Windows Server 2003. В этом году наши ожидания закончатся. Windows Server 2008 вышел в RTM версии в этом месяце, и теперь у нас всех есть доступ к конечным частям. Прошло уже много времени, и компания Microsoft вложила массу усилий и работы в создание Windows Server 2008, чтобы сделать его лучшим среди своего семейства.

Тысячи изменений были внесены в Windows Server 2008 по сравнению с Windows Server 2003. Некоторые из них незначительны, а некоторые очень даже значительны. Но вопрос, который не дает покоя всем, звучит так: чем обладает Windows Server 2008, что делает его стоящим апгрейдом? Ответ на этот вопрос и будет целью данной статьи.

В этой версии слишком много изменений, чтобы я смог охватить их все в одной статье, поэтому я выбрал те параметры и возможности, которые, на мой взгляд, делают Windows Server 2008 стоящим апгрейдом. Другие люди со своей точки зрения посчитают, что мне следовало рассказать о других изменениях в Windows Server 2008. Это довольно справедливо, но я собираюсь рассказать о больших изменениях , о тех изменениях, которые сделают вашу жизнь лучше, и, надеюсь, сделают пользователей счастливее.

Вот список того, что, на мой взгляд, делает Windows Server 2008 отличным и стоящим апгрейдом по сравнению с Windows Server 2003:

- Server Manager и расширенный Event Viewer

- Server Core (ядро сервера)

- Terminal Services Gateway (Шлюз служб терминала)

- Terminal Services RemoteApps

- Поддержка IPv6

- Read Only Domain Controllers (контроллер домена с доступом «только чтение»)

- Hyper-V

- Network Access Protection (NAP)

- Secure Sockets Tunneling Protocol (SSTP)

- Расширенный брандмауэр Windows Advanced Firewall и QoS на базе политики

Server Manager и расширенный Event Viewer

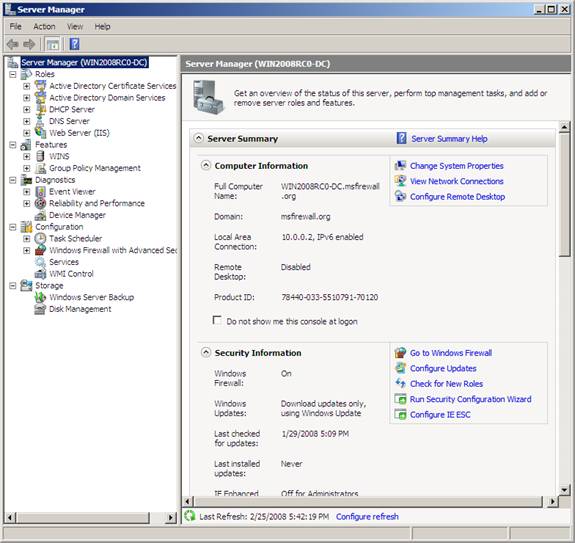

Windows Server 2008 включает абсолютно новый интерфейс управления, известный как Server Manager. Server Manager является одним инструментом для настройки, управления и мониторинга сервера. Он не похож на Server Manager, которые вы использовали в прошлом; этот на самом деле работает, и вы будете использовать его каждый день при работе с машинами Windows Server 2008.

В Server Manager вы можете устанавливать роли сервера (такие как DNS, DHCP, Active Directory) и сервисы ролей (такие как Terminal Services Gateway и RRAS). Когда роли сервера и сервисы ролей установлены, консоли MMC для этих сервисов также установлены в Server Manager. Вам больше не понадобится создавать свои собственные консоли MMC!

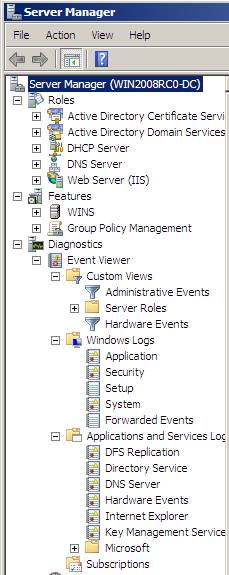

Server Manager также имеет новый и улучшенный Event Viewer (программа для просмотра событий). Это не старый вьювер вашего отца, в котором есть лишь вкладки «Система, Безопасность и Приложения». Windows Server 2008 Event Viewer предоставляет вам журналы событий (Event Logs), которые вы можете использовать. Есть обычные журналы событий Windows Event Logs: Приложения, Безопасность и Система. Но теперь у вас есть возможность просматривать события всех приложений и служб, установленных на компьютере. Вдобавок, вы можете создавать пользовательский вид (Custom Views) журналов событий, поэтому вы можете создавать свои собственные хранилища для событий на основе фильтров, которые вы выберите.

Одним из параметров журнала событий, который понравился мне больше всего, является возможность подписываться на события (Subscribe to Events) на других машинах сети. Это позволяет вам собирать данные журналов событий с других машин на основе используемых вами фильтров. Таким образом, вы можете настраивать фильтры критических событий для самых важных серверов в вашей сети. Хотя этой программе и недостает того изобилия функций, которые есть у таких решений мониторинга, как System Center Operations Manager, она все же является отличным встроенным решением мониторинга для тех компаний, которые не хотят выходить за пределы SCOM.

Server Core

Windows Server 2008 может быть установлен одним из двух способов: полная установка или установка ядра сервера (server core). Установка Server Core устанавливает подмножество исполняемых файлов, необходимых для работы ядра ОС. Никакие дополнительные службы не устанавливаются и не активируются. При такой установке используется только один пользовательский интерфейс – командная строка. Здесь нет оболочки Windows Explorer, и все настройки производятся только локально из командной строки, удаленно из консоли MMC или новой оболочки Windows Remote Shell (WinRS), приложение удаленного управления (подобное SSH).

Целью ядра сервера не является усложнение процесса управления (хотя это в определенной степени и так, поскольку многие задания выполняются из командной строки, и их невозможно выполнить удаленно из консоли MMC). Действительной целью Server Core является снижение общего риска атак и количества необходимых для сервера обновлений. Поскольку многие обновления безопасности Windows часто включают сервисы и приложения, которые вы даже не используете на сервере (например, Windows Media Player или Internet Explorer), вам не нужно обновлять эти компоненты. А в результате сниженного количества приложений и сервисов, запущенных на сервере, снижается потенциал атак.

Server core – это определенно шаг в правильном направлении. Однако в данном конкретном случае я бы счел эту версию выпуском 1.0. Я уверен, что целью создания ядра сервера было снижение потенциального риска атак и требований по обновлениям, а не усложнению процесса управления. Полагаю, что будущие обновления Windows Server 2008 упростят процесс управления и позволят ему соответствовать всем ожиданиям.

Шлюз служб терминала (Terminal Services Gateway)

Одним из препятствий для полноценного использования служб терминала (Terminal Services) для пользователей удаленного доступа был тот факт, что многие администраторы не доверяли последовательности аутентификации и уровню шифрования туннелей RDP. Еще одной проблемой, с которой сталкивались администраторы, было то, что многие брандмауэры в удаленных расположениях не позволяли использование исходящего протокола TCP 3389. Компания Microsoft решила эту проблему с помощью шлюза служб терминала (Terminal Services Gateway) в Windows Server 2008.

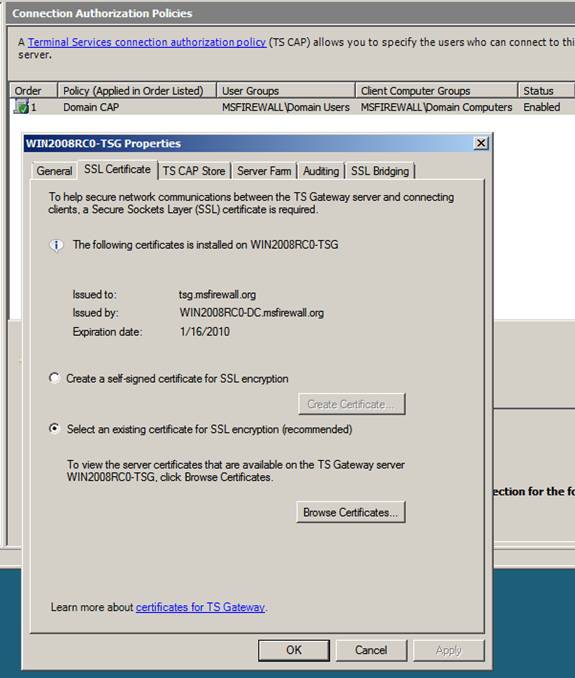

На рисунке ниже показан интерфейс создания политики авторизации соединений (Connection Authorization Policy или CAP). CAP используются для определения того, какие пользователи могут получать доступ к ресурсам через этот компьютер TS шлюза. В диалоговом окне на рисунке ниже показан интерфейс конфигурации для привязки сертификатов этому сайту шлюза TS, чтобы разрешить надежные соединения SSL.

Шлюз служб терминала также поддерживает аутентификацию с помощью смарт-карт, и у вас также есть возможность установить контроль клиентского доступа NAP. Шлюз служб терминала, несомненно, является основной причиной перехода на Windows Server 2008.

Terminal Services RemoteApps

Целью каждого администратора безопасности является достижение минимально возможной привилегии для каждого пользователя. Это особенно актуально для соединений удаленного доступа. Администраторы безопасности, как и я сам, не спят по ночам, думая о предоставлении полного подключения к удаленным компьютерам не административным пользователям. Все, что нужно – это взлом мандатов одного пользователя заядлым хакером, и этот хакер будет контролировать полное окружение рабочего стола , чтобы навредить вашей сети. Эта довольно пугающая мысль.

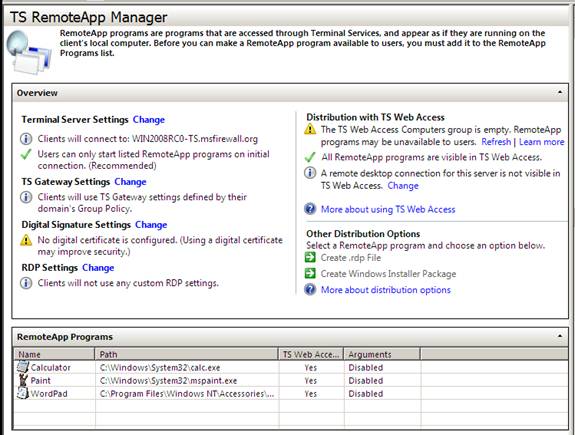

Но нужен ли вашим пользователям полный доступ на самом деле? Или им нужен доступ лишь к приложениям на компьютере? Скорее всего, им нужен доступ лишь к приложениям и данным. В этом случае, Windows Server 2008 обеспечивает для вас решение под названием Terminal Services RemoteApp. Terminal Services RemoteApp позволяет вам обеспечивать доступ только к определенным приложениям через канал RDP. Таким образом, пользователи не смогут попасть в неприятности с полным доступом, и если хакеру удается взломать мандаты пользователя, все что будет ему доступно – это лишь приложения, а это значительно снижает потенциальный риск в отличие от полного доступа.

TS RemoteApps очень гибкая. Вы можете контролировать, к каким приложениям у пользователя будет доступ, и как он сможет получить доступ к приложениям на своем компьютере. TS Remote Apps наряду с TS Gateway делает Windows Server 2008 Terminal Server необходимым условием для компаний, которые заинтересованы в безопасном решении удаленного доступа на основе RDP.

На рисунке ниже показана главная страница консоли TS RemoteApp Manager. Настройка TS RemoteApps довольно проста, и вы сможете настроить и использовать ее в очень короткие сроки.

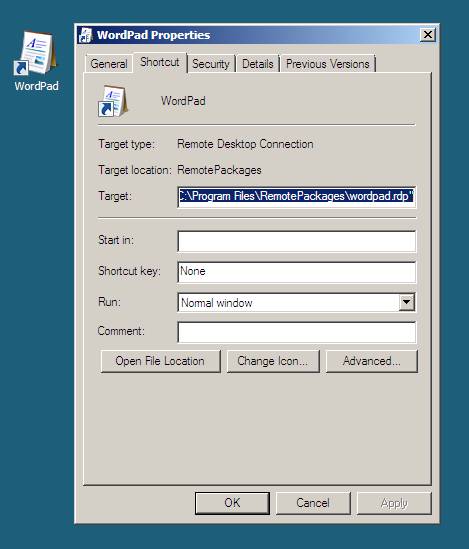

На рисунке ниже показана иконка пользовательского компьютера, который будет запускать RemoteApp. В диалоговом окне Свойства видно, что ссылка настроена на запуск файла .rdp, который разрешает определенный доступ к приложениям.

Поддержка IPv6

Windows Server 2008 – это первая версия семейства Windows Server, которая имеет родную поддержку IPv6 (native support) как часть одного IP стека. В предыдущих версиях Windows, до выпуска Vista, поддержка IPv6 выполнялась параллельно с IPv4, и не существовало интегрированной поддержки для IPv6, включенного в службу инфраструктуры сети, такой как DNS или DHCP. Теперь все поменялось, и IPv6 жестко вплетен в сетевой стек и сервисы инфраструктуры Windows Server 2008.

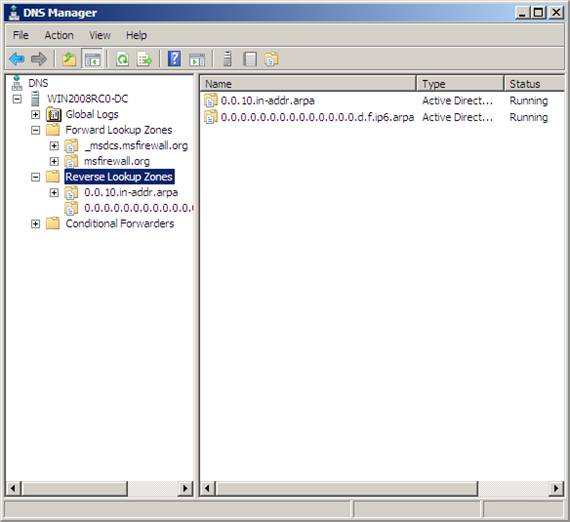

На рисунке ниже видно, что Windows Server 2008 DNS теперь поддерживает IPv6. Вы можете создавать Quad A (AAAA) записи, а также зоны обратимого поиска IPv6 (reverse lookup zones).

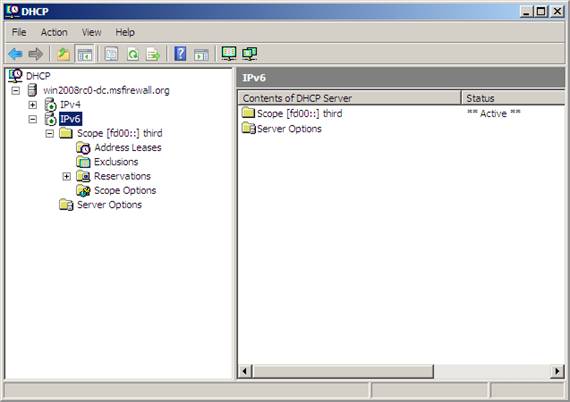

Служба DHCP была также обновлена для поддержки IPv6. На рисунке ниже видно, что я создал DHCP область определения для Unique Local адресов.

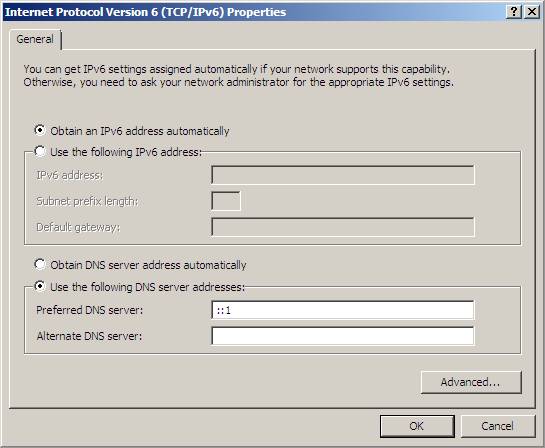

На рисунке ниже показано, что вы можете настраивать сетевые интерфейсы для использования статичных IPv6 адресов, или настраивать их на использование DHCP для получения информации о IP адресах.

Windows Server 2008 также поддерживает технологии перехода IPv6, такие как ISATAP, 6to4 и Teredo. Любой компьютер Windows Server 2008 можно настроить в качестве маршрутизатора ISATAP, используя Netsh интерфейс командной строки.

Read Only Domain Controllers (контроллеры домена с доступом «только чтение»)

С распространением офисов филиалов в организациях, многие осознали проблему, касающуюся аутентификации. Во многих офисах филиалов использовался контроллер доменов, в котором пользователи могли аутентифицироваться в локальном DC, вместо того, чтобы входить через медленные, а иногда даже не работающие WAN соединения, которые могли вызвать сбой аутентификации и невозможность получения доступа даже к локальным ресурсам.

Решением этой проблемы стало расположение контроллеров доменов непосредственно в офисах филиалов. Хотя это и решило начальную проблему аутентификации, появилась проблема с безопасностью. Поскольку в большинстве офисов филиалов нет того же уровня IT компетенции, как в головных офисах, и определенно нет того же уровня физической безопасности, контроллеры доменов офисов филиалов стали слабым звеном всей инфраструктуры Active Directory. Изменения, которые проделывались некомпетентными пользователями, могли иметь последствия для всей организации, а если контроллер домена был украден из офиса филиала, это подвергало риску все учетные записи организации.

Windows Server 2008 решение – это контроллер домена с доступом только чтения Read Only Domain Controller (RODC). RODC содержит доступную только для чтения копию базы данных Active Directory, а единственными данными учетных записей, хранящихся на этом контроллере, являются учетные записи сотрудников офиса филиала. Поскольку невозможно проделать никаких изменений в Active Directory с контроллера RODC, нет риска того, что некомпетентный пользовать причинит вред Active Directory. А так как в офисах филиалов, как правило, нет пользователей с правами администраторов, значительно снижается риск того, что RODC в таких офисах будут содержать учетные записи администраторов, которые могут быть подвергнуты опасности в случае кражи RODC.

RODC можно настроить на кэширование только определенных учетных записей. И в случае кражи RODC, список хранящихся в КЭШе RODC учетных записей доступен администратору Active Directory головного офиса. Это позволяет администратору отзывать или переустанавливать мандаты этих учетных записей из головного офиса.

Hyper-V

Hyper-V – это гипервизор Windows Server 2008, позволяющий вам запускать виртуальные машины на Windows Server 2008 компьютере. Hyper-V заменяет Virtual Server 2005 и является интегрированной частью операционной системы, которая предоставляется вам абсолютно бесплатно. Окончательные обновления для Hyper-V еще не доступны, поэтому я придержу свое мнение о Hyper-V в этот раз. Но из того, что мне уже удалось увидеть, я поражен тем, что им удалось сделать с Windows Server Virtualization. Если вы ищите бесплатное решение для создания виртуальных серверов, тогда переход на Windows Server 2008 будет для вас отличным выбором.

Network Access Protection (NAP – защита доступа к сети)

NAP позволяет вам контролировать доступ всех компьютеров, которые подключены к вашей сети. Как заявляет компания Microsoft, Network Access Protection (NAP), скорее, является механизмом здоровых клиентов, а не методикой безопасности. NAP позволяет вам создавать политики, которые определяют минимальный уровень надежности клиента, прежде чем компьютеру будет разрешен доступ подключения к сети.

NAP зависит от инфраструктуры Windows Server 2008. Вам понадобится Windows Server 2008 Network Policy Server для хранения политик безопасности. Существует несколько способов контроля доступа к сети: IPsec ограничения, DHCP ограничения, 801.x ограничения и VPN ограничения. Хостам, которые не отвечают требованиям конфигурации безопасности, запрещается доступ к сети с помощью одного из вышеупомянутых методов. Однако NAP позволяет вам создавать карантинную сеть, к которой не соответствующие хосты могут подключаться, чтобы исправлять свои недостатки. Как только клиентское ПО NAP обнаруживает, что машина соответствует, оно отправляет информацию компонентам стороны NAP сервера, который затем информирует NAP клиента, что ему разрешен доступ подключения к сети.

NAP – это очень мощный метод контролирования доступа к вашей сети, и это то, чего мы ждали с того момента, как о его создании было объявлено в конце 2003, начале 2004. И хотя для того, чтобы предоставить нам решение NAP потребовалось пять лет, ожидание того стоило. Многие сетевые администраторы считают NAP основной причиной для перехода на Windows Server 2008. И я полностью с этим согласен.

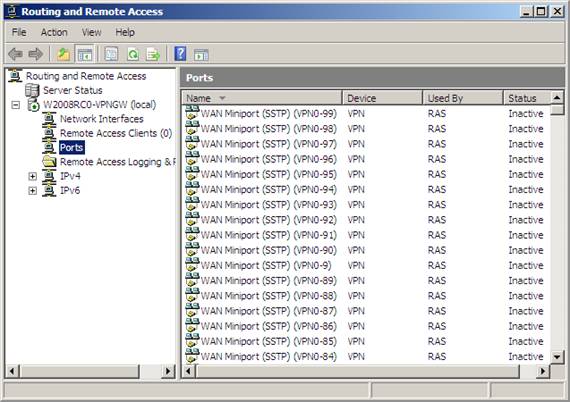

Secure Socket Tunneling Protocol (SSTP – протокол туннеля надежных разъемов)

SSTP значительно упростит вашу жизнь при использовании VPN подключений удаленного доступа. Я бы перешел на Windows Server 2008 только ради SSTP доступа.

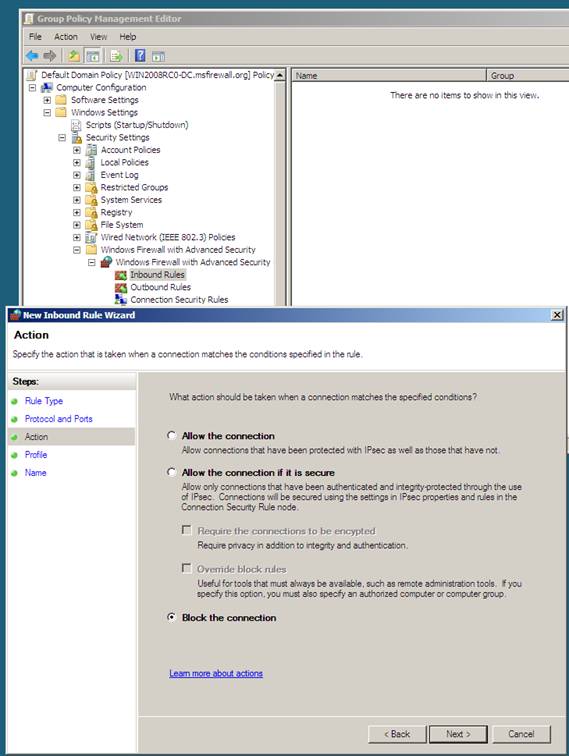

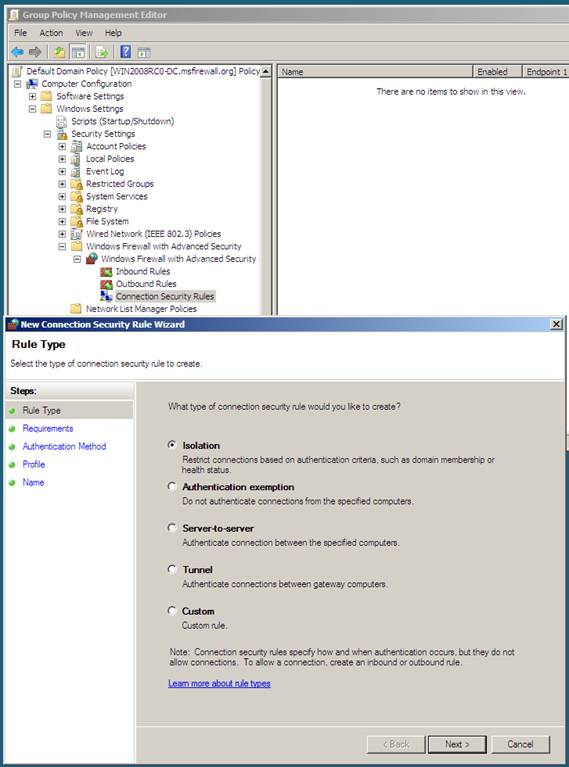

Расширенный брандмауэр Windows и QoS на базе политики

Пользователи Windows Vista признали расширенный брандмауэр Windows Advanced Firewall. Теперь и у вас есть такая возможность благодаря Windows Server 2008. Вы даже можете использовать групповую политику (Group Policy) во всеобъемлющем централизованном управлении брандмауэра Windows Advanced Firewall. Если вы еще не имели возможности использовать брандмауэр Vista, то вам предстоит испытать наслаждение. Windows Advanced Firewall включенный в Vista и Windows Server 2008 позволяет вам производить точные настройки контроля входящего и исходящего доступа. Контроль исходящего доступа был недостающим звеном в брандмауэре Windows XP. Теперь у вас есть контроль над исходящими соединениями, поэтому если вы обнаружили на своем брандмауэре, что хосты заражены червем, предназначенным для определенного порта и нескольких портов, вы можете блокировать эти порты на каждом хосте с помощью политики групп.

Одной из самых впечатляющих характеристик брандмауэра Windows Firewall является то, как он упростил процесс создания IPsec политик. В прошлом настройка политик IPsec была довольно сложной задачей. Вам нужно было пройти через мастеров и надеяться, что вы все правильно настроили. С новым брандмауэром Windows Advanced Firewall все совсем по-другому. На рисунке ниже показан простой в использовании мастер New Connection Security Rule Wizard , который значительно упрощает создание IPsec политик изолирования доменов, политики запрета аутентификации, IPsec соединения между серверами и IPsec туннелей. Windows Advanced Firewall преобразовал процесс настройки IPsec политики из чего-то ужасного в то, что мне хочется попробовать. Попробуйте, и думаю, вам понравится.

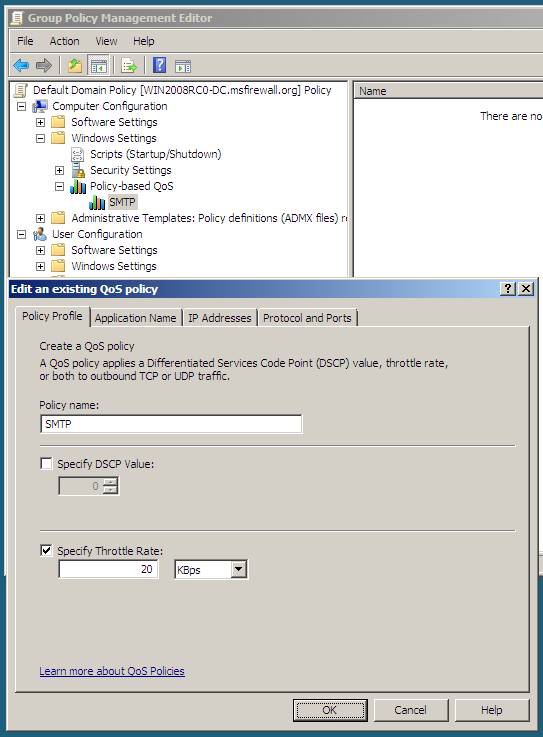

Еще одним значительным улучшением в Windows Server 2008 является централизованное управление политикой QoS с помощью политики групп (Group Policy). Предыдущие версии Windows включали характеристику QoS, но поскольку она не была основана на стандартах, не многие люди (если вообще таковые были) использовали ее. Windows Server 2008 изменил игру, представив новую функцию QoS на основе политики, которую можно использовать практически сразу.

Есть два способа применения QoS политики – вы можете жестко закодировать значения пропускной способности или воспользоваться Differentiated Services Code Point (DSCP) значениями, которые настроены на маршрутизаторах вашей сети. DSCP – это метод производственных стандартов для применения QoS в корпоративных сетях. Однако даже если у вас нет активированных DSCP маршрутизаторов, или даже если вы не используете DSCP, вы можете настраивать политики так, чтобы локальные хосты контролировали пропускную способность на TCP или UDP портах, или на специальных приложениях.

Заключение

Windows Sever 2008 включает сотни новых возможностей и параметров, каждая из которых может стать причиной того, что данная версия является стоящим апгрейдом для вашей организации. В этой статье я освятил лишь небольшую часть новых и усовершенствованных параметров, которые, на мой взгляд, делают Windows Server 2008 достойным апгрейдом. Для более подробной информации о Windows Server 2008 перейдите по ссылке Windows Server 2008 Technical Library.

Уже в январе 2020 года заканчивается поддержка Windows 2008 R2. Сегодня я хочу поделиться подборкой субъективных причин, по которым многие (и я тоже) до сих пор проводят новые инсталляции этой старушки.

Ценителей, ностальгирующих и ненавистников — прошу под кат.

Если сравнивать минимальные системные требования Windows 2008R2 и Windows 2016, то они будут идентичны за исключением маленького нюанса — графическая оболочка Windows 2016 требует 2 Гб оперативной памяти. А вот по субъективным ощущениям Windows 2008R2 работает куда отзывчивее на не очень свежих серверах и слабых виртуалках, особенно по части I\O нагрузки на диск.

Судя по всему, дело в меньшем количестве различных служб и в их большей простоте.

Свежеустановленная старая и новая система с идентичными ролями.

Даже многие системные администраторы ставят на сервера под управлением Windows 2012 и старше ПО вроде Classic Shell, чтобы вернуть старый добрый «Пуск». Что уж говорить о пользователях. Конечно, возврат к чему-то «пускоподобному» в Windows 10\2016 сделал жизнь чуть легче, но лишь только чуть. Искать нужное приложение приходится или мучительно вглядываясь в строки, или набирая его имя — одной мышкой не обойтись.

Да и к тому же попробуйте объяснить пользователю, как правильно выходить с терминального сервера не «крестиком», если вместо кнопки «Пуск» — плитки и недо-плитки. Сравните, насколько просто было в Windows 2008: Пуск — завершение сеанса.

Краткость — сестра таланта.

И в Windows 2016: «Нажмите туда, где раньше был пуск. Да-да, с квадратиками. Найдите там человечка. Да, такой маленький… Нет, слева! Нажмите на него и там нажмите на «выход».

Больше, больше кликов мыши!

Далее в старом меню есть прекрасный пункт — «Безопасность Windows». Пользователь может совершенно спокойно и ненапряжно сменить свой пароль. Без вот этого вот «нажмите Ctrl+Alt+End. Нет, не Delete. End. Это кнопка рядом с Delete». А если пользователь сидит на терминальном сервере с другого терминального сервера — без лайфхаков типа ярлыка на команду explorer shell. уже не обойтись.

Нет, лично я радуюсь, когда захожу на сервер с Windows 2008 и вижу кнопку «Пуск». А люди на форумах острят на тему плиточных интерфейсов, что они для того чтобы получать ачивки в аккаунте Xbox — типа «Починил Active Directory», «Не сломал DFS при обновлении домена». А что? Было бы прикольно.

Допустим, захотелось вам решить простую задачу — развернуть на далеком сервере (реальном или виртуальном) сервер терминалов для работы с 1С в небольшой компании.

В Windows 2008 все просто: все настройки проводятся через оснастку, контроллер домена не нужен. Начиная с Windows 2012, коллекцию без контроллера домена не создать. И если хочется отдельный сервер — извольте настраивать через локальные политики.

Но такая возможность, как RemoteApp без домена — увы, не работает. Нужно или использовать какие-то сторонние решения, или разворачивать домен.

Также если хочется подключаться к пользовательской сессии (т.н shadowing), то без контроллера домена штатными средствами ничего не получится. Потому что.

Старый добрый tsadmin.msc.

Если вдруг вы все-таки захотите сделать полноценный сервер терминалов с коллекциями и поставите роль контроллера домена на сервер терминалов — или наоборот, — то и тут вас ждут приключения из-за работы встроенной БД Windows и правил доступа к ней. Придется ставить еще и SQl Management Studio.

Microsoft рекомендует использовать возможность установки двух виртуальных машин по одной лицензии. То есть теперь, если я хочу пользоваться всеми возможностями сервера терминалов, мне предлагается ставить Windows на железо и делать две виртуалки — для сервера терминалов и для контроллера домена. Падение производительности 1С в таком случае составляет от 10% до 20%, появляется необходимость покупать у хостера второй IP — из-за того, что на гипервизоре может быть роль только гипервизора… Спасибо, Microsoft!

Когда на одном предприятии смигрировали терминальный сервер на Windows 2016, то столкнулись с удивительными вещами при работе стареньких несетевых принтеров и 1С. Если принтеры пробрасывались в RDP или подключались к терминальной сессии как \computer\printer, то они или пропадали вообще, или пропадали из 1С. И приходилось удалять настройки пользователя.

Безумие продолжалось до тех пор, пока не приняли отвратительное решение — установить принтеры на сервер как локальные с портом \computer\printer и навесить на них нужный ACL.

Установленный принтер.

Подобные интересные нюансы всплывали неоднократно в разных организациях. То проблема с принтерами, то с не самым свежим ПО вплоть до BSOD-а. В одной истории пришлось воспользоваться правом лицензии VL на downgrade, так как проприетарное ПО категорически не хотело работать на Windows 2016 и на виртуальной машине.

Поэтому, если позволяет лицензия и аппаратная составляющая — Windows 2008R2 Standart поддерживает не более 32 Гб оперативной памяти, — а также нет необходимости в новых функциях свежих серверных OS, мы по-прежнему ставим Windows 2008R2 и с ужасом ждем окончания поддержки.

Надо отметить, что Windows 2008R2 уже фактически стала эталоном для «облачного» хостинга 1С — когда клиенту недостаточно тонкого клиента, а нужен полноценный доступ в 1С. Благо RemoteApp работают с 1С в 2008R2 так же плохо, как и в 2016.

Кто бы что ни говорил о плюсах телеметрии, мне неприятно, когда система что-то кому-то отсылает. Особенно, если эта система в продакшене. Конечно, Microsoft заявляет, что опасаться нечего, но тем не менее. Напрашивается очевидный выход — отключить интернет на сервере. Это хорошо, если интернет не нужен для функционирования сервера. В противном случае будет разумно закрыть адреса Microsoft на фаерволе или что-то подобное.

Ведь даже в настройках телеметрии в групповых политиках в параметре Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Сборки для сбора данных и предварительные сборки можно лишь поставить ограничение, но не отключить механизм полностью.

Настройка телеметрии.

Еще можно вовсе отключить телеметрию и настроить мониторинг, который уведомит о включении службы после обновления. Также сообщество создало некоторое количество скриптов и утилит, призванных отключать телеметрию совсем на Windows 10 и Windows 2016.

Например, известен батник, который правит реестр и блокирует домены MS при помощи файла host. Еще существует решение на PowerShell: оно тоже правит реестр и заодно отключает службы с назначенными заданиями, которые могут что-то передавать на сторонние сервера.

Стандартная поставка обновлений безопасности на свежих версиях Windows происходит через кумулятивные обновления. Это очень удобно — не нужно выбирать 100500 обновлений для загрузки на свежеустановленную систему. Правда, удобно это разве что установщикам систем.

В реальности если какой-то патч что-то ломает — а это бывает регулярно, — то на его отлов и отключение придется потратить немало человеко-часов. Поэтому возникает необходимость держать как минимум тестовую группу серверов, где можно проверять обновления. Ну и WSUS начинает нравиться как инструмент.

Старая добрая масса обновлений.

Нет уж. Старый механизм, где можно опционально выбрать или заблокировать нужные системы безопасности, мне больше по душе.

Сейчас Microsoft предлагает лишь один вариант, как не остаться без поддержки с 2020 года — это перенести серверы в Azure. Тогда, по словам Microsoft, можно продлить агонию одной из самых удачных операционных систем еще на 3 года.

Стоит отметить, что это касается также Windows 2008 (единственной актуальной 32-битной серверной ОС) и SQL Server 2008.

Расскажите, планируете ли вы полностью избавиться от Windows 2008R2 за следующие пару лет?

Все силы разработчиков и маркетологов Microsoft брошены на реабилитацию

торговой марки после фактического провала затеи с Vista. В СМИ только и говорят

о Windows 7, а о подготовке нового релиза серверной версии Win2k8, получившей

лишь скромную прибавку к имени R2, знают немногие. Между тем, тандем из этих

двух операционок способен сделать работу в сети более защищенной, продуктивной и

удобной.

Изначально для Win2k8R2 предусматривалось более громкое название -

Windows Server 7, но на конференции PDC 2008 было объявлено, что новинка будет

называться именно Windows Server 2008 R2, и ее следует рассматривать не

как основной, а как промежуточный релиз. Это породило путаницу и массу вопросов,

поскольку сперва всех долго убеждали, что все будет с точностью до наоборот.

Парни из Microsoft прояснили ситуацию, указав, что в планах корпорации выпускать

новые версии серверных ОС по схеме 2 года (обновление) и 4 года (новый релиз),

то есть R2 является именно обновлением после Win2k8. Вероятно, так поступили,

чтобы не "затенить" выход семерки. С другой стороны, релиз Win2k8 был радушно

принят специалистами, а изменение названия могло бы отпугнуть тех, кто сейчас

хочет приобрести эту ОС. Иначе большинство отложат переход и будут дожидаться

Win7Server, примерно как сегодня ситуация обстоит с Vista и Win7.

Бета-версия системы стала доступна для загрузки в середине января 2008 года.

14-го августа компания

Microsoft предоставила разработчикам полный доступ к финальной версии ОС Windows

Server 2008 R2, которая в конце июля этого года была выпущена в статусе RTM

вместе с Windows 7. Загрузить систему теперь могут подписчики Microsoft Download

Network (MSDN) или сервисов TechNet, остальным же новая серверная ОС будет

доступна с 22-го октября.

Список мажорных новинок, анонсированных в R2, помещается на одной странице,

но это как раз тот случай, когда количество перешло в качество. "Мелких" же

усовершенствований достаточно много. Но обо всем по порядку.

Windows Server 2008 R2: что нового?

Среди основных нововведений - обновленная система виртуализации

Hyper-V 2.0,

поддерживающая технологию Live Migration, которая позволяет "на лету" переносить

виртуальные машины между физическими серверами. Динамическое хранилище

виртуальных машин предоставляет возможность горячего подключения и отключения

хранилищ. Физические и виртуальные системы легко развернуть при помощи VHD

(Virtual Hard Disk) файлов. И, в отличие от предыдущей версии ОС, Hyper-V

является неотъемлемой частью системы, то есть, нет разделения на обычные версии

и "with Hyper-V".

Обновлением Hyper-V тема виртуализации в R2 не исчерпана. Термин

"виртуализация" теперь охватывает три технологии: Server Virtualization, Client

Virtualization и Presentation Virtualization. Отмечается, что R2 является

полноценным VDI-решением (Virtual Desktop Infrastructure, инфраструктура для

виртуализации клиентских рабочих мест), обеспечивающим централизованное

управление всеми виртуальными системами и простое предоставление компьютеров.

Как это работает? На сервере с поддержкой Hyper-V выполняется множество

виртуальных машин с клиентскими ОС от WinXP до Win7. Пользователь

(подразумевается, что он сидит за маломощным компом или тонким клиентом под

управлением Windows Fundamentals либо Linux), чтобы попасть на свой десктоп,

удаленно подключается к отдельной (VDI полностью изолирует виртуальные среды

пользователей) виртуальной машине. VM может быть либо жестко закрепленной за

ним, либо любой из доступных, – это зависит от типа используемой инфраструктуры

VDI - статическая или динамическая. Одним словом, VDI представляет собой

своеобразную комбинацию RDP-соединений и виртуализации.

Служба Terminal Services переименована в Remote Desktop Services (RDS),

что больше отражает ее назначение – работа в структуре VDI. Но VDI - не

единственное нововведение в RDS. Поддерживаются многомониторные конфигурации,

видео и аудио очень высокого качества. Пользователи Win7 могут легко получить

доступ к удаленному приложению или рабочему столу при помощи нового апплета

RemoteApp & Desktop Connection, не чувствуя разницы между локальным и

терминальным приложениями.

В стандартную поставку включен обновленный PowerShell 2.0, количество

изменений в котором, по сравнению с 1.0, достаточно велико:

Улучшены некоторые старые командлеты (cmdlets), и появилось около 240 новых.

Сюда же добавим возможность публикации одним кликом в Visual Studio 10, новые

счетчики производительности и инструмент управления Web Deployment Tool (MS

Deploy), позволяющий администраторам Web-серверов без труда развертывать,

синхронизировать и мигрировать сайты, включая конфигурацию, контент и

SSL-сертификаты.

> dism /Online /Enable-Feature /FeatureName:NetFx2-ServerCore

> dism /Online /Enable-Feature /FeatureName:NetFx3-ServerCore

Интересное нововведение - возможность дополнительной установки атрибутов и

свойств на файлы в File Server Resource Manager. Это фактически совмещает NTFS с

библиотеками SharePoint и дает практически безграничные возможности для

обработки файлов по различным характеристикам.

Отныне только 64

Ранее сообщалось, что Win2k8 будет последней 32-битной версией серверной ОС.

Так и произошло - R2 будет выпущена только для архитектур x64/ia64. Компании AMD

и Intel уже не выпускают 32-битных процессоров для серверов на базе архитектуры

x86, поэтому уход с рынка 32-битных и смещение акцентов в сторону 64-битных ОС и

приложений выглядит вполне логично. Хотя поддержка 32-битных приложений в R2

осталась и реализована при помощи слоя эмуляции WOW64 (Windows on Windows64). По

умолчанию в версии Server Core и Hyper-V поддержка WOW64 отключена. Чтобы

включить поддержку 32-битных приложений, администратору достаточно выполнить

одну команду:

> dism /Online /Enable-Feature /FeatureName:ServerCore-WOW64

> dism /Online /Enable-Feature /FeatureName:NetFx2-ServerCore

> dism /Online /Enable-Feature /FeatureName:NetFx2-ServerCore-WOW64

> start /w ocsetup ServerCore-WOW64

> start /w ocsetup NetFx2-ServerCore-WOW64

Разработчики получили рекомендации по адаптации, тестированию и проверке

совместимости своих приложений с WOW64. Но, судя по всему, использование

32-битных приложений не приветствуется.

Названы минимальные системные требования: 1.4 ГГц 64bit CPU, 512 Мб RAM, HDD

10 Гб. Рекомендуемые, как ты понимаешь, существенно выше. При планировании

конфигурации сервера следует также учитывать, что версия Standard поддерживает

максимум 32 Гб RAM, а Enterprise и Datacenter до 2 Тб RAM.

Инструменты управления Windows Server 2008 R2

Установка новой системы, которая еще в Win2k8 была упрощена до

последовательного нажатия клавиши "Next", в R2 практически не изменилась

(кстати, на бете при установке внизу экрана маячит надпись Windows 7). Всю

установку можно произвести буквально за 6 кликов мышки, – после нескольких

перезагрузок и ввода пароля администратора получаем готовую систему. В окне

регистрации можно создать дискету для сброса пароля (именно дискету, а не

CD/DVD, так что потребуется флоповод). При создании разделов жесткого диска

мастер по умолчанию создает два раздела (загрузочный и системный), чтобы не было

проблем с активацией BitLocker.

Субъективно обновленная ОС работает шустрее предыдущей, особенно хорошо это

видно под виртуалками. После загрузки тебя встретит рабочий стол, стилизованный

под Win7. Чтобы изменить разрешение экрана, не нужно вызывать панель Appearance.

Вместо нее в контекстном меню расположен пункт Screen Resolution. Все остальные

изменения производятся через "Панель Управления". Вообще, по части перестройки

интерфейса здесь достаточно изменений, но думаю, тебя интересуют совсем другие

инструменты.

Не успели привыкнуть ко всем новшествам Win2k8, как в R2 получили еще ряд

усовершенствований. Запустившийся сразу же "Initial Configuration Task", при

помощи которого выполняются первоначальные настройки, не изменился. Но в Server

Manager появилась возможность, которой ранее явно не хватало - удаленное

подключение к другому серверу. Теперь достаточно перейти в Action – Connect to

Another Computer и ввести данные другой системы, работающей под управлением R2.

И самое главное: поддерживается удаленное управление не только системы в полной

установке, но и в Server Core. То есть, у многих админов не будет мук выбора:

использовать безопасный и быстрый, но неудобный/непривычный в управлении Core

или установить полную систему. Также следует отметить, что Server Manager

является частью Remote Server Administration Tools для Win7 (при помощи RSAT

можно управлять Win2k3 и Win2k8). В доменной среде, если есть соответствующие

права, проблем с подключением не будет. А в одноранговой сети компьютер, с

которого производится удаленное подключение, должен быть добавлен в "trusted

hosts" (подробности по WinRM смотри в статье "Командный

забег в лагерь Лонгхорна", опубликованной в

февральском номере ][

за 2009 год).

> winrm set winrm/config/client @

При выполнении задач администрирования UAC может вмешиваться и блокировать

работу. Чтобы этого избежать, следует выбрать раздел

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\policies\system,

где создать параметр LocalAccountTokenFilterPolicy типа DWORD со значением 1.

Список ролей и компонентов изменился, теперь их количество равно 17 и 40 (в

Win2k8 - 16 и 35), некоторые роли получили другое название. Например, на смену

технологии Terminal Services пришла новая - Remote Desktop Services,

соответственно, поменялось и название. WSUS теперь является частью R2. И его не

нужно самостоятельно тянуть из инета и устанавливать, следя за зависимостями. В

компонентах находим BranchCache (локальное кэширование данных, полученных с

центрального сервера), консоль управления Direct Access (упрощает подключение

пользователей к корпоративной сети), WinRM IIS Extension (компонент предназначен

для управления сервером с использованием протокола WS-Management), а также

средства миграции Windows Server Migration Tools (позволяют передавать некоторые

роли и настройки с серверов Win2k3-Win2k8 в R2).

Для отдельных ролей (Web-server IIS, AD Domain Services, AD Sertificate

Services, DNS, RDS) доступен инструмент Best Practices Analyzer (BPA). Он

поможет настроить роль в соответствии с рекомендациями Microsoft, а в случае

возникновения проблем – понять, что же собственно произошло, и при необходимости

вернуть систему в начальное состояние.

Три новых командлета для PowerShell - Add-WindowsFeature, Get-WindowsFeature

и Remove-WindowsFeature позволяют добавить, удалить и просмотреть информацию о

выбранной роли. Да, чтобы они были доступны, не забываем вначале работы

загрузить модуль Servermanager. Например:

PS C:\> Import-Module servermanager

PS C:\> Get-WindowsFeature

И ставим нужный, выбрав из списка его название:

PS C:\> Add-WindowsFeature -Name "File-Services" –IncludeAllSubFeature

Новое в Active Directory

Сервис AD DS (Active Directory Domain Services) получил в R2

несколько новых и весьма интересных функций. Например, появилась корзина Active

Directory Recycle Bin, напоминающая корзину Windows. Теперь случайно удаленный

объект может быть быстро восстановлен. Учитывая, что ранее операция по

реанимации учетной записи требовала больших усилий, такая возможность может

только приветствоваться. Восстановленный из AD RB объект получает все свои

атрибуты. По умолчанию срок жизни удаленного объекта в AD RB составляет 180

дней, после чего он переходит в состояние "Recycle Bin Lifetime", теряет

атрибуты и через некоторое время полностью удаляется. Изменить это значение

можно, установив параметр msDS-deletedObjectLifetime. Если домен находится на

уровне Win2k8R2, корзина AD активируется автоматически.

Новые командлеты PowerShell упростили администрирование сервером при помощи

командной строки. Перевести домен в R2 режим очень просто:

Теперь включаем AD RB:

Просмотреть список удаленных объектов можно при помощи утилиты ldp.exe или

воспользовавшись командлетами Get-ADObject и Restore-ADObject.

В поставке R2 появилась новая утилита djoin.exe, назначение которой несколько

необычно – подключение к домену, который сейчас недоступен. Такая необходимость

может понадобиться при развертывании виртуальных машин и при заказе

преднастроенной техники поставщику, чтобы не разглашать учетные данные. Принцип

довольно прост: вначале на системе, подключенной к домену при помощи djoin.exe,

создается XML-файл, который затем импортируется на подключаемой системе.

Кроме того, обновился центр администрирования Active Directory,

интегрировавший в себя все задачи по управлению AD и заменивший ADUC (Active

Directory Users and Computers console).

Заключение

Нововведений в Win2k8R2 достаточно много, и они действительно упрощают многие

аспекты администрирования Windows-сетей. Конечно, к окончательному релизу что-то

еще может измениться или добавиться. Поэтому, как будет выглядеть финальная

версия Win2k8R2, покажет время. А пока – качаем и тестируем!

Этой статьей я открываю серию материалов, посвященных продуктам компании Microsoft для малого бизнеса.

Вы спросите: «Для чего эта серия? Зачем? Ведь и так, про все продукты Microsoft сказано-пересказано! А тут, еще один материал!» Позвольте возразить Вам. О продуктах MS действительно очень много различной информации, как правило, достаточно полной и интересной, но почему-то, так получается, что в основном, освещены «тяжелые» продукты, а следовательно достаточно дорогие.

С моей точки зрения, имеющиеся материалы предназначены в основном для ИТ-специалистов. Как правило, в таких материалах разъясняются тонкости в настройке и управлении какими-то определенными функциями того или иного продукта. Материалов, направленных на ПРОСТОЕ объяснение ИТ-технологий, на обычном русском языке маловато.Вот и попытаюсь восполнить этот пробел.

«Зачем объяснять ИТ-технологии простым русским языком?», спросит меня кто-то. Ведь ИТ, удел профессионалов. Соглашусь, но не во всем. Есть категория предприятий, которым содержать ит-профессионала, дорого, руководство и сотрудники предприятия сами мало что понимают в ИТ . Вариант, когда приглашается знакомый компьютерщик, который мал-мал чего-то знает, как правило в этом случае самый распространенный.

По моему мнению, в основном, такая ситуация наблюдается на малых предприятиях.

Как правило, на таком предприятии, директору приходится вникать если не во все, то в большинство вопросов и принимать по ним решение.

Для того, чтобы руководитель такого предприятия смог достаточно быстро понять, что ему необходимо и сориентироваться, сколько примерно денег придется в это вложить я и начал эту серию статей. Хотелось бы написать некие материалы, под общим лозунгом: «давайте будем РАЗУМНО экономить!» Именно разумно, там где возможно, а не отвечая на резонный вопрос ит-шника руководителю: «Почему?», стандартным ответом: «Потому!»

На сегодня, количество малых и сверхмалых предприятий, где трудится 10-15 человек достаточно велико. Они появляются и закрываются. Идет постоянное движение. Хотелось бы помочь малому бизнесу в ПРАВИЛЬНОМ построении своей ИТ-инфраструктуры.

В большинстве случаев, представителям малого бизнеса, на развитие которого в России в последнее время сосредоточено много усилий, не под силу покупка дорогого ПО, о котором, как я уже говорил в начале, написано множество и множество материала. Это – взгляд на проблему с одной стороны, с другой стороны, не хочется пиратничать, т.к. угроза возможных последствий, зачастую перевешивает те затрата, которые необходимо понести на приобретение лицензионного ПО.

Вот и получается: Купить хотим, но очень дорого. В таких случаях, ИТ-специалисты начинают предлагать множество других, отличных от MS решений, с их точки зрения вполне работоспособных. Про них говорить в этой статье не будем. По этому поводу, у меня свое мнение.

Для начала, как и положено, определим требования к которым будем обращаться при построении того или иного решения.

Предлагаю начать так сказать, с «самого малого» предприятия. Как правило, это фирмы, в которых трудится до 15 человек персонала. (Я намеренно пытаюсь подогнать нашу суровую, Российскую действительность под те критерии, которые предлагает Microsoft.)

Какие задачи ставят перед ИТ предприятия такого размера? Нам необходимо это понять для того, чтобы ПРАВИЛЬНО выбрать продукт, максимально закрывающий все потребности.

Предлагаю посмотреть на одно из подобных предприятий и на то, что в настоящее время в понимании руководства предприятия его сотрудников гордо называется «ИТ-инфраструктура».

Как правило, сотрудники предприятия располагаются в одной-двух-трех комнатах. Назовем это – офис. По офису брошен, именно брошен на скорую руку, кабель 5-ой категории, есть пара-тройка свичей, валяющихся на полу, есть один, в лучшем случае два принтера и до 15 компьютеров.

В офисе организована одноранговая локальная сеть, т.е. отсутствует центральный компьютер, на котором храниться вся информация предприятия. На рабочих станциях установлена честно купленная Windows XP Professional. Есть выход в интернет. Есть ОДНА почтовая учетная запись типа firmname@свободный mail-сервис, доступная для использования всеми сотрудниками через веб-интерфей с сайта «свободный mail-сервис». Принтер подключен к одному из компьютеров, на котором работает сотрудник предприятия. Централизованные обновления ПО, установленного на пользовательских рабочих местах отсутствует. Отсутствует централизованное антивирусное решение. На компьютерах сотрудников открыта масса общих папок, в которых находятся ВСЯ ценная для предприятия информация. Наличествует бухгалтерское ПО. Как правило, это разработки фирмы 1С. Рабочие станции не укомплектованы Источниками Бесперебойного Питания (ИБП). Про резервное копирование информации кто-то, что-то, где-то слышал…

Попробуем разобраться и понять, сколько денег необходимо потратить директору малого предприятия на создание «правильной» ит-инфраструктуры?

И так, в один прекрасный день, на Малом предприятии появляется ит-шник. Обойдя офис, он понимает, что впору хвататься за голову! Придя в себя от увиденного ужаса , идет беседовать с директором.

«Как так?», спросит ИТ-шник? СЕРВЕР не могли поставить?

«Могли», ответит директор. «Но как только я увидел счет, принесенный мне на сам сервер и Программное Обеспечение для него, мне сразу стало плохо!»

«Вот незадача», думает ит-шник. «Надо ведь как-то и что-то ставить «в центр» этой сети»…

Выделим основные ограничения: Количество поддерживаемых процессоров – 1 шт, другими словами, один сокет на материнской плате. О количестве ядер процессора речи не идет! Про двух сокетные материнские платы при дефиците ит-бюджета малого предприятия даже говорить не стоит. Для получения максимальной мощность на одном сокете можно установить Intel Core i7 930, это максимально доступный на сегодня процессор в Омске. Правда, цена у него около 10 000 рублей. Про экономию говорить не приходиться… В примере считал связку Intel Core i5 750 + ASUS P7P55-M. По Омским ценам это чуть больше 10 000 руб. Связка Intel Core i7 930 + ASUS P6T обойдется в сумму немного большую 17 000 рублей. Разница м/у аппаратными решениями 7000 рублей. Существенно, однако.

Следующим ограничением, на которое стоит обратить внимание является поддерживаемый объем ОЗУ. Он равен 8 Гигабайтам. Думается, что для решения задач, присущих малому офису, такого объема вполне хватит. О задачах мы поговорим далее.

Еще одно ограничение присутствующее в этом продукте – максимальное количество учетных записей в службе каталога 15! Одновременно могут работать 15 пользователей и никак более! Вполне разумно. Мы же говорим о МАЛОМ предприятии, численность сотрудников которого, как правило, даже не достигает 15.

Технологии Hyper-V, Direct Access, Server Core не предусмотрены.

Распространяется Windows Server 2008 R2 Foundation ТОЛЬКО через DOEM партнеров Microsof, т.е. отдельно от серверного железа купить данный продукт не представляется возможным . Цена данного продукта в Омске 6500 рублей! Правильно он называется OEM Windows Server Foundation 2008 R2 x64 64bit 1CPU 15Clt.

Обратите пожалуйста внимание, в комплект СРАЗУ входит 15 клиентских лицензий!

После сложения цены железа и ПО, мы получим сумму в 36500 рублей! Не правда ли, вероятность подписания счета у руководства становится в разы выше! 36500 против 60000! Есть над чем задуматься!

В следующей части статьи мы поговорим о том, с какими задачам присущим малому бизнесу легко справится Windows Server Foundation 2008 R2 и каким образом его можно интегрировать в инфраструктуру малого предприятия.

Задачи малого предприятия.

Как их решает Windows Server Foundation.

Предлагаю составить список ОСНОВНЫХ задач, которые должен выполнить сервер, установленный на малом предприятии.

1. Бесперебойный доступ сотрудников фирмы к необходимой для них информации.

2. Контроль уровня доступа пользователя к информации.

3. Создание Единого Хранилища информации предприятия.

4. Обеспечение Надежности Единого Хранилища информации предприятия.

5. Обеспечение резервного копирования данных предприятия.

6. Бесперебойный доступ сотрудников к печатающим устройствам.

7. Своевременная установка на компьютеры пользователей обновлений операционной системы и другого ПО.

Теперь поговорим о том, каким образом эти задачи решаются.

Надеюсь, что никто не будет спорить с тем, что информация, необходимая для нормального функционирования фирмы нуждается в особом внимании и защите. Согласитесь, легче надежно защитить одно хранилище, чем несколько. Поместив всю необходимую информацию на сервер, предприятие закрывает сразу несколько пунктов нашего плана.

Сервер обязан быть более надежным хранилищем, чем рабочая станция, для этого, в нашем случае, на сервере желательно организовать зеркаливание дисков (создать RAID 1), чтобы в случае выхода из строя одного диска, на втором информация сохранилась. Это- минимально возможный вариант по защите сервера от выхода из строя жестких дисков.

Не забудьте так же о возможных проблемах с электропитанием. Обязательно подключите сервер через Источник Бесперебойного Питания! Деньги, потраченные на приобретение ИБП компенсируются тем, что при внезапном отключении электроэнергии, сервер корректно завершит свою работу и жесткие диски с данными останутся не поврежденными.

Следующим этапом обеспечения надежности, является архивирование данных, расположенных на сервере. Архивирование желательно производить на внешний носитель. Выполнить эту задачу нам поможет «Система Архивации Данных Windows Server». Для того, чтобы эта функция стала доступной, ее необходимо установить через «Диспетчер сервера», зайдя в раздел «Компоненты», выбрав «Добавить компоненты».

В двух словах хотелось бы сказать об идеологии управления Windows Server 2008 R2. После установки в систему необходимо добавить те роли и компоненты, которые соответствуют задачам, поставленным перед сервером. Делается это через «Диспетчер сервера».

Если быть предельно кратким, то можно считать, что самые основные вопросы по повышению надежности сервера и сохранности данных мы поняли. Есть конечно же, еще масса моментов, о которых можно долго говорить, но, это тема как минимум, отдельной статьи.

Каким же образом Windows Server Foundation дает нам возможность реализовать те задачи, которые мы перед ним поставили? Конечно же, с помощью тех ролей и компонент, которые мы устанавливаем!

Внешний вид мастера добавления ролей:

Вот так выглядит мастер добавления компонентов.

Предлагаю попытаться понять, какие роли нам будут особо актуальны.

Для организации коллективного доступа к файлам нам потребуется роль «Файловые службы».

Каким образом с помощью сервера можно облегчить печать документов на предприятии? Подключив один или несколько принтеров к центральному компьютеру, который включен в течении всего рабочего дня и за ним не трудится Ваш коллега, в любой момент могущий «подвесить» систему и помещать процессу нормальной печати. Подключив все имеющиеся на предприятии принтер(а) к одному компьютеру и единожды установив на него драйвера для всех имеющихся в локальной сети предприятии версий Windows, процесс подключения принтеров к рабочим компьютерам будет происходить очень быстро. Обновление драйверов принтера не займет много времени и сил. Достаточно будет обновить драйвер на сервере.

Одним словом, централизованный принтер более удобен в управлении и обслуживании, чем принтера, разбросанные по различным компьютерам. В получении общего доступа к принтерам нам поможет служба «Службы печати и документов».

После того, как вся информация предприятия оказалась на одном компьютере, очень бы хотелось разграничить к ней доступ, таким образом, чтобы каждый сотрудник мог увидеть только то, что ему положено и не более. Для этого, нам необходимо создать пользовательские учетные записи и указать, какой записи и куда можно получить доступ. Тут мы воспользуемся «Доменными службами Active Directory». О том, насколько важна эта служба, сказано и написано множество трудов. В двух словах Active Directory, это то основание, на котором строиться управление всей сетью предприятия. Так же, AD позволяет максимально просто, быстро и качественно решить задачи по администрированию сети.

Одним из «больных» мест в ИТ-инфраструктуре малого предприятия является отсутствие системы централизованного обновления Операционных Систем и Программного Обеспечения. Данной задаче, как правило, вообще не уделяется внимания. Тем временем, служба играет важную роль в обеспечении информационной безопасности предприятия.

Вовремя установленные обновления гарантируют, что компьютер всегда будет иметь последние обновления и не будет подвержен уязвимости компьютерных червей и других вредоносных программ. В решении этого вопроса нам поможет служба «Windows Server Updata Service».

Подводя итоги можно сказать, что Windows Server 2008 R2 Foundation полностью обеспечивает потребности малого предприятия в ИТ-инфраструктуре. Неоспоримым аргументом в пользу такого решения является и то, что цена значительно ниже решения на Windows Server 2008 R2 Standard. Вопрос совместимости аппаратного обеспечения, играющего роль сервера решается DOEM партнером Microsoft еще на стадии конфигурирования.

В продолжении цикла статей, посвящённых ИТ-решениям в малом бизнесе мы обзорно поговорим о таких интересных возможностях Windows Server 2008 R2 Foundation как Развертывание операционных систем и ПО на вновь приобретенных компьютерах, Организация удаленного доступа к приложениям на сервере, и других, не менее интересных решениях, делающих значительно проще ит-жизнь малого предприятия, а работу его сотрудников продуктивнее.

Читайте также: