Forticlient vpn настройка для windows

Обновлено: 05.07.2024

С помощью этого учебника по развертыванию вы узнаете, как настроить и использовать брандмауэр следующего поколения Fortinet FortiGate, развернутый в виртуальной машине Azure. Кроме того, здесь рассматривается настройка приложения коллекции FortiGate SSL VPN Azure AD для обеспечения проверки подлинности VPN с помощью Azure Active Directory.

Активация лицензии FortiGate

Брандмауэр следующего поколения Fortinet FortiGate доступен в виде виртуальной машины в инфраструктуре как услуге (IaaS) Azure. Для этой виртуальной машины существует два режима лицензирования: с оплатой по мере использования и с использованием собственной лицензии (BYOL).

Скачивание встроенного ПО

На момент написания статьи виртуальная машина Azure Fortinet FortiGate не поставляется с версией встроенного ПО, необходимой для проверки подлинности SAML. Последняя версия должна быть получена из Fortinet.

Развертывание FortiGate VM

Перейдите на портал Azure и войдите в подписку, в которой будет развернута виртуальная машина FortiGate.

Создайте или откройте группу ресурсов, в которой вы хотите развернуть виртуальную машину FortiGate.

Нажмите Добавить.

В поле Search the Marketplace (Поиск в Marketplace), введите Forti. Выберите Fortinet FortiGate Next-Generation Firewall (Брандмауэр Fortinet FortiGate следующего поколения).

Выберите план программного обеспечения (с использованием собственной лицензии, если она есть, или с оплатой по мере использования в случае ее отсутствия). Выберите Создать.

Заполните конфигурацию виртуальной машины.

Задайте для параметра Authentication type (Тип аутентификации) значение Password (Пароль) и укажите учетные данные администратора для виртуальной машины.

Выберите Просмотреть и создать > Создать.

Дождитесь завершения развертывания виртуальной машины.

Установка статического общедоступного IP-адреса и назначение полного доменного имени

Чтобы обеспечить единообразное взаимодействие с пользователем, установите общедоступный IP-адрес, назначенный виртуальной машине FortiGate статически. Кроме того, сопоставьте его с полным доменным именем (FQDN).

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

На экране Overview (Обзор) выберите общедоступный IP-адрес.

Выберите Static > Save (Статический > Сохранить).

Если вы владеете общедоступным доменным именем с маршрутизацией для среды, в которой развертывается виртуальная машина FortiGate, создайте запись узла (A) для виртуальной машины. Эта запись сопоставляется с общедоступным IP-адресом статически.

Создание входящего правила группы безопасности сети для TCP-порта 8443

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

В меню слева выберите Сеть. Будет показан список с сетевым интерфейсом, а также правила входящих портов.

Выберите Добавить правило входящего порта.

Создайте правило входящего порта для TCP 8443.

Нажмите Добавить.

Создание второго виртуального сетевого адаптера для виртуальной машины

Чтобы сделать доступными для пользователей внутренние ресурсы, необходимо добавить второй виртуальный сетевой адаптер в виртуальную машину FortiGate. Виртуальная сеть в Azure, в которой находится виртуальный сетевой адаптер, должна иметь подключение с возможностью маршрутизации к этим внутренним ресурсам.

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

Если виртуальная машина FortiGate еще не остановлена, выберите команду Остановить и дождитесь завершения работы виртуальной машины.

В меню слева выберите Сеть.

Выберите Подключить сетевой интерфейс.

Выберите команду Create and attach network interface (Создать и присоединить сетевой интерфейс).

Настройте свойства нового сетевого интерфейса, а затем выберите команду Создать.

Запустите виртуальную машину FortiGate.

Настройка FortiGate VM

В следующих разделах описано, как настроить виртуальную машину FortiGate.

Установка лицензии

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

Если в развертывании используется модель с собственной лицензией, вы увидите запрос на ее отправку. Выберите созданный ранее файл лицензии и отправьте его. Нажмите ОК и перезапустите виртуальную машину FortiGate.

После перезагрузки опять войдите в систему с учетными данными администратора, чтобы проверить лицензию.

Обновление встроенного ПО

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Firmware (Система > Встроенное ПО).

На странице Firmware Management (Управление встроенным ПО) нажмите Browse (Обзор) и выберите скачанный ранее файл встроенного ПО.

Игнорируйте предупреждение и выберите Backup config and upgrade (Резервное копирование конфигурации и обновление).

Выберите Continue (Продолжить).

При появлении запроса на сохранение конфигурации FortiGate (в формате файла CONF) нажмите кнопку Save (Сохранить).

Дождитесь отправки и применения встроенного ПО. Дождитесь перезагрузки виртуальной машины FortiGate.

После перезагрузки виртуальной машины FortiGate опять войдите в систему с учетными данными администратора.

Когда появится запрос на настройку панели мониторинга, выберите Later (Позже).

После запуска учебного видео нажмите кнопку ОК.

Изменение порта управления на TCP 8443

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System (Система).

Отправка сертификата для подписи SAML в Azure AD

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Certificates (Система > Сертификаты).

Выберите Импорт > Remote Certificate (Удаленный сертификат).

Перейдите к сертификату, скачанному из развертывания пользовательского приложения FortiGate в клиенте Azure. Выберите его и нажмите кнопку ОК.

Отправка и настройка пользовательского SSL-сертификата

При необходимости можно настроить виртуальную машину FortiGate с помощью собственного SSL-сертификата, который поддерживает используемое полное доменное имя. Если у вас есть доступ к SSL-сертификату, упакованному с помощью закрытого ключа в формат PFX, то его можно использоваться для этой цели.

Пропустите все ошибки сертификата.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите System > Certificates (Система > Сертификаты).

Перейдите к PFX-файлу, содержащему SSL-сертификат и закрытый ключ.

В меню слева выберите System > Settings (Система > Параметры).

Для входа укажите учетные данные администратора FortiGate. Теперь должен использовать правильный SSL-сертификат.

Настройка превышения времени ожидания аутентификации

Перейдите на портал Azure и откройте параметры виртуальной машины FortiGate.

В меню слева выберите Последовательная консоль.

Войдите в последовательную консоль с учетными данными администратора виртуальной машины FortiGate.

В последовательной консоли запустите выполнение таких команд:

Убедитесь, что сетевые интерфейсы получают IP-адреса.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите Сеть.

В разделе "Сеть" выберите Интерфейсы.

Убедитесь, что виртуальная машина FortiGate имеет правильный маршрут к локальным корпоративным ресурсам.

Виртуальные машины Azure с несколькими сетевыми интерфейсами содержат все сетевые интерфейсы в одной виртуальной сети (но, возможно, отдельные подсети). Это часто означает, что оба сетевых интерфейса имеют подключение к локальным корпоративным ресурсам, публикуемым через FortiGate. По этой причине необходимо создать пользовательские записи маршрутов, обеспечивающие движение трафика от правильного интерфейса при создании запросов к локальным корпоративным ресурсам.

Войдите с использованием учетных данных администратора, предоставленных при развертывании виртуальной машины FortiGate.

В меню слева выберите Сеть.

В разделе "Сеть" выберите Статические маршруты.

Щелкните Создать.

Для параметра "Назначение" выберите Подсеть.

В разделе подсеть укажите сведения о подсети, в которой находятся локальные корпоративные ресурсы (например, 10.1.0.0/255.255.255.0).

Для параметра "Адрес шлюза" укажите шлюз в подсети Azure, к которой подключен интерфейс port2 (например, это обычно адрес, который заканчивается на 1, например 10.6.1.1).

Для параметра "Интерфейс" выберите внутренний сетевой интерфейс port2.

Чтобы создать пользователей, которым будет предоставлен удалённый доступ и которые смогут воспользоваться технологией SSL VPN:

- Перейдите в поле User & Authentication → User Definition → Create New.

- Создайте локального пользователя, укажите имя пользователя и пароль, при необходимости контактную информацию.

- Объедините созданных пользователей в группу.

- Для создания группы пользователей перейдите в поле User & Authentication → User Groups → Create New.

- Укажите имя группы, тип Firewall и членов группы, созданных ранее.

Создание SSL VPN туннеля

Для создания SSL VPN туннеля:

- Перейдите в поле VPN → SSL-VPN Portal → Create New.

- Укажите название, включите Tunnel Mode.

- В поле Source IP Pools укажите пул адресов (IP Range), которые будут присваиваться удалённым пользователям. Можно добавить пул, созданный по умолчанию SSLVPN_TUNNEL_ADDR1, или собственный, настроенный аналогичным образом.

В настройках портала также можно включить проверки клиентов, ограничить определенные версии ОС и задать другие параметры подключения клиентов.

Split mode

Чтобы создать split tunnel, где трафик направляется только в назначенную сеть:

- Активируйте Enable Split Tunneling.

- Выберите Routing Address, чтобы определить сеть назначения, которая будет маршрутизироваться через туннель, то есть к этим адресам будет доступ у удалённых клиентов.

- Нажмите + и выберите адрес из существующих.

- Для создания адреса во всплывающем окне нажмите кнопку Create или в поле Policy & Objects → Addresses → Create New.

Full mode

Если необходим full mode tunnel, при котором весь трафик удалённых клиентов будет проходить через FortiGate, параметр Enable Split Tunneling нужно отключить.

Web mode

Другой настройкой является параметр Enable Web Mode, позволяющий включить режим web. Здесь можно также выбрать:

- название портала (поле Portal Message);

- оформление;

- другие настройки.

Наибольший интерес представляет поле User Bookmarks — опция позволяет пользователям создавать свои закладки. В поле Predefined Bookmarks можно создавать закладки централизованно для всех пользователей. Например, можно создать закладку для подключения к удалённому рабочему столу по протоколу RDP. На этом настройка самого SSL Tunnel завершается.

Настройки общих параметров SSL VPN

Для настройки общих параметров SSL VPN:

Добавление сертификата для аутентификации

Для добавления сертификата:

- Перейдите в раздел System → Certificates.

- Убедитесь, что в System → Feature Visibility включено Certificates.

- Выберите Import → Local Certificate.

- В появившемся окне установите Type — Certificate.

- Загрузите Certificate file и Key file для вашего сертификата и введите пароль в поле Password.

- Сертификат сервера появится в списке Certificates.

- Установите CA сертификат — это сертификат, который подписывает как сертификат сервера, так и сертификат пользователя, например, для аутентификации пользователей SSL VPN. Для этого в разделе System → Certificates выберите Import → CA Certificate.

- В появившемся окне установите Type — File и загрузите файл сертификата.

- CA сертификат появится в списке External CA Certificates.

Настройте пользователей PKI и группу пользователей, чтобы использовать аутентификацию по сертификату, для чего используйте CLI для создания пользователей PKI:

Убедитесь, что subject совпадает с именем пользователя сертификата. Когда вы создаете пользователя PKI, в графический интерфейс добавляется новое меню, где можно продолжить настройки.

Перейдите в User & Authentication → PKI, чтобы выделить нового пользователя.

Нажмите Edit, чтобы отредактировать учетную запись пользователя и установить Two-factor authentication.

Проследите, чтобы данный пользователь был в группе пользователей для SSL VPN, созданной ранее (см. пункт Создание группы пользователей).

Также можно проверять сертификаты удаленных пользователей, включив параметр Require Client Certificate. В разделе Authentication/Portal Mapping необходимо сопоставить SSL портал с группой пользователей. По умолчанию все пользователи имеют доступ в одинаковые порталы. Данная таблица позволяет сопоставлять разные порталы разным группам пользователей. Создайте новую запись в таблице, нажав Create New и определив портал и группу пользователей. После настройки нажмите Apply и приступайте к созданию политики безопасности.

Настройка политики

Для того, чтобы пользователи успешно подключались к нашему VPN и имели необходимый доступ, нужно создать политику, разрешающую доступ из интерфейса ssl.root в интерфейс локальной сети:

- Перейдите в поле Policy & Objects → Firewall Policy → Create New.

- Укажите имя политики, в качестве входящего интерфейса должен быть SSL-VPN tunnel interface(ssl.root).

- Выберите исходящий интерфейс, в данном случае это внутренний интерфейс lan.

- В поле Source выберите созданную ранее группу пользователей, в данном случае это SSLVPNGROUP, и адресный объект all.

- В поле Destination выберите необходимую локальную сеть.

- Укажите необходимые сервисы и сохраните политику.

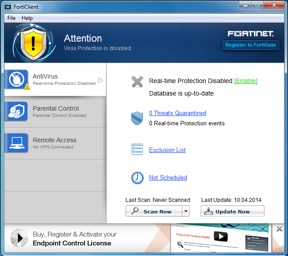

Настройка FortiClient

Клиент FortiNet FortiClient можно бесплатно скачать на официальном сайте. FortiClient совместим со множеством платформ, на каждой из которой доступно бесплатное использование SSL VPN. Для клиента также можно приобрести лицензию, которая предоставляет дополнительные возможности и техническую поддержку. С особенностями использования и совместимости можно ознакомиться также на официальном сайте в разделе Technical Specification.

Для настройки подключения на клиенте:

- Перейдите в раздел REMOTE ACCESS и выберите SSL-VPN.

- Укажите имя подключения, IP адрес FortiGate, порт, по которому подключается клиент (его настраивали в пункте Настройки общих параметров SSL VPN).

- При необходимости выберите сертификаты и параметры аутентификации (либо запрашивать логин и пароль при каждом подключении, либо сохранить логин).

- Сохраните данное подключение.

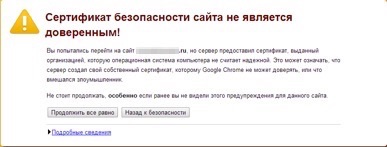

- Попробуйте подключиться, указав имя подключения, имя пользователя и пароль.

- При успешном подключении должно появиться следующее окно:

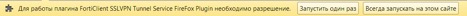

Если ранее у SSL-портала был разрешён web mode, то подключиться можно как с помощью браузера, так и использовать созданную закладку без использования FortiClient:

Fortinet SSL VPN Client обеспечивает безопасный удаленный доступ к серверам компании. Используя любой канал связи, технология позволяет подключаться клиентам с операционной системой Windows, MacOS, Linux, Ipad, Iphone и Android. Данную технологию не блокируют провайдеры и сетевые маршрутизаторы. Установка и настройка клиента или плагина займет 15 минут единожды, далее следует просто производить уже настроенное подключение.

Существует несколько альтернативных способов подключения:

- Через браузер, используя установленный плагин

- Через программу FortiClient

- Подключение вручную

Подключение к корпоративной сети VPN через браузер:

- Далее зайдя через браузер в соответствии с пунктом 1 справа появится возможность подключаться к корпоративной сети:

Необходимо нажать кнопку Connect

- Соединение будет держаться до тех пор, пока вы не закроете страницу или не нажмете кнопку Disconnect

Подключение к корпоративной сети VPN через приложение FortiClient

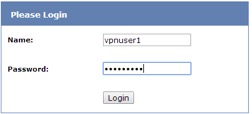

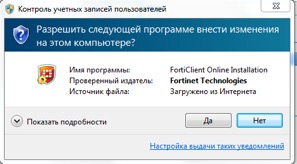

- В окне FortiClient Download выбрать клиент в соответствии с вашей операционной системой (в большинстве случаев FortiClient Windows)

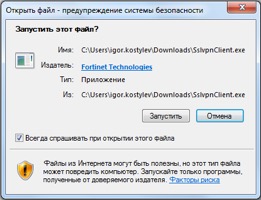

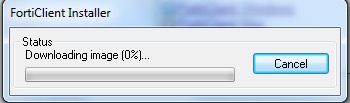

- Запустить скаченный клиент:

Если появится окно UAC, нажать Да

Скачивание образа начнется

Нажать галочку Yes, I have read and accept и нажать Next

Нажать Next, Next, Install, Finish

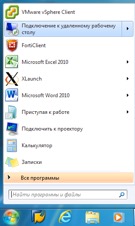

После завершения установки найти FortiClient в пуске и запустить его:

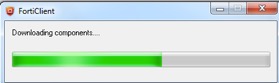

Клиент начнет обновляться

На вкладке Remote Access нажать configure vpn, ввести адрес подключения, свой логин и пароль, выбрать save login и нажать ОК

Создастся новое подключение, осталось ввести пароль и нажать Connect

Кроме того, последний антивирус для ПК имеет веб-фильтрации, которая блокирует небезопасные URL-адреса, а также пропускную способность, потребляющую сайты. Программное обеспечение интегрируется с FortiSandbox, который обеспечивает защиту в режиме реального времени для вас от незамеченных и неизвестных вирусов. Утилита также обеспечивает интеграцию с FortiManager, FortiGate и FortiAnalyzer для управления, развертывания и централизованного ведения журнала/отчетности вашей системы.

РЕШЕНИЯ

FortiClient – это программный продукт, обеспечивающий безопасность настольных компьютеров, ноутбуков и мобильных устройств. FortiClient предлагает полный набор защитных механизмов для ПК и ноутбуков даже в том случае, если они используются в небезопасных публичных сетях. FortiClient включает в себя антивирус, защиту от шпионящего программного обеспечения, персональный межсетевой экран, фильтр для web-контента и антиспам.

Используя FortiGate совместно с FortiClient вы можете устанавливать VPN соединения (IPSec и SSL), использовать функции оптимизации WAN сервисов и получить дополнительный контроль над конечными устройствами. Автоматические обновления через сервисы FortiGuard или через устройства FortiManager гарантируют защиту от самых последних угроз. Централизованное управление с использованием устройства FortiManager обеспечивает легкость управления и внедрения.

- Распространяет всестороннюю защиту Fortinet, включая защиту от вирусов, шпионящего программного обеспечения, троянов, клавиатурных сканеров, adware/greyware на конечные ПК и ноутбуки.

- Поддержка SSL и IPSec VPN обеспечивает безопасный удаленный доступ к корпоративным приложениям. Оптимизация WAN позволяет ускорить эти подключения.

- Мощный персональный межсетевой экран производит мониторинг сетевого трафика, доступа к приложениям, определение вторжений и, соответственно, усиливает ваши политики безопасности.

- Компонент под названием «определение приложений» (application detection) помогает администраторам FortiGate заппрещать или отслеживать доступ для конечных устройств если они исполняют приложения запрещенные политикой безопасности.

- Расширенная защита от спама плавно интегрируется с программным обеспечением на ПК, защищая пользователей, использующих удаленный доступ.

- Фильтрация web-контента обеспечивает контроль доступа к нему в режиме реального времени, обеспечивая соответствие корпоративным правилам.

- Централизованное управление и анализ, осуществляемые с помощью FortiManager и FortiAnalyzer, снижают затраты на управление и обслуживание.

- FortiManager обеспечивает усиления политик безопасности, обеспечивая защиту в масштабах всей организации.

- Возможность блокировки конфигурации с FortiManager с помощью пароля обеспечивает улучшенный контроль.

- Массовая инсталяция с помощью сценариев ускоряет развертывание.

- Локальный сканер вирусов и шпионящего программного обеспечения, механизмы спам и web фильтрации могут обновляться с FortiManager, тем самым обеспечивая максимальную скорость обновлений и своевременную защиту.

- Настраиваемое расписание обновлений гарантирует, то что обновление будет произведено в наиболее удобное время.

- Для упрощения процесса покупки предусмотрены корпоративные пакеты лицензий.

- Расширяет всестороннюю защиту Fortinet, включая защиту от вирусов, шпионящего программного обеспечения, троянов, клавиатурных сканеров, ботнетов, руткитов, спама, фишинга, adware/greyware до конечных ПК и ноутбуков.

- Поддерживается Windows 2000 (32 битная версия), Windows XP (32 и 64 битные версии), Windows Server 2003, Windows Server 2008, Windows Vista, и Windows 7

- Контроль и управление конечными хостами.

- Клиент IPSec и SSL VPN

- Персональный межсетевой экран

- Антивирус/ сканер шпионящего программного обеспечения

- Защита от спама

- Фильтрация web-контента

- Ускорение WAN-сервисов

- Определение приложений

- Взаимодействие с FortiGate, FortiManager и FortiAnalyzer.

- Все технологии инспектирования, поддерживаемые сервисами FortiGuard

Подробная информация

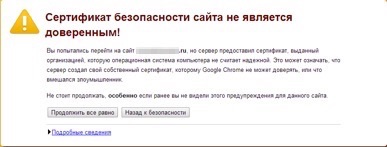

Уязвимость кроется в диалоговом окне подтверждения показывается, когда сертификат сервера не является допустимым (например, по умолчанию авто-подписанный, или человек-в-середине, с SSL/TLS в ситуации перехвата).

Затронутые версии

Выполнить окна 5.4.3 и раньше Решения Обновление до Windows 5.4.4 или 5.6.1.

Тем не менее, мы протестировали последнюю версию, и мы обнаружили некоторые обходы исправления при определенных обстоятельствах. Мы поделились своими выводами с Fortinet, который работает над более полным исправлением. Мы не намерены делиться более подробной информацией, пока эта проблема не будет устранена.

Включение параметра «не предупреждать о недопустимом сертификате сервера» предотвратит эту проблему, но это настоятельно не рекомендуется, так как это позволяет атакам «человек посередине».

Развертывание допустимого на оконечной точке VPN смягчает проблему в стандартных ситуациях, однако, когда злоумышленник находится в ситуации MITM, они представят недопустимый сертификат, независимо от допустимого. Этого недостаточно для решения проблемы.Уязвимость обнаружена Clement Notin / @cnotin.

- Уязвимость раскрыта в координации с CERT-Intrinsec.

Установка

Windows 7 Professional x64, английский. Выполнить уязвимые версии:

Создайте VPN-подключение когда решите скачать FortiClient с конечной точкой FortiGate (или попробуйте использовать любой домен):

Включить “VPN до входа” в Выполнить:

Выйти. Теперь компьютер находится в уязвимом состоянии.

Этапы эксплуатации

На экране входа в систему, выберите профиль и введите любой пароль для пользователя. Если он недействителен (по умолчанию на легитимный FortiGate, MITM атака, использование IP-адреса конечной точки вместо имени хоста…), при подключении появится диалоговое окно подтверждения, а затем нажмите на кнопку » Просмотр сертификата”:

Перейдите на вкладку” Подробности «и нажмите» Копировать в файл”:

Перейти к “C:\Windows\System32″, введите подстановочный знак » * » в filename, чтобы отобразить все файлы. Найдите cmd.exe, щелкните правой кнопкой мыши и нажмите кнопку » Открыть”:

Вы получаете оболочку с системными привилегиями:

Злоумышленник может создать учетную запись локального администратора и использовать ее для входа.

Установка и настройка клиента FortiClient VPN

Для администраторов FortiGate доступна бесплатная версия FortiClient VPN, которая поддерживает базовые IPsec VPN и SSL VPN и не требует регистрации в FortiClient EMS (Enterprise Management Server). Эта версия не включает централизованное управление, техническую поддержку, а также некоторые расширенные функции.

Установка FortiClient VPN

Когда вы используете бесплатный VPN-клиент и запускаете его впервые, он предлагает подписать отказ от ответственности. Вы не можете настроить или создать VPN-соединение, пока не примете заявление об отказе и не нажмете «Я принимаю»:

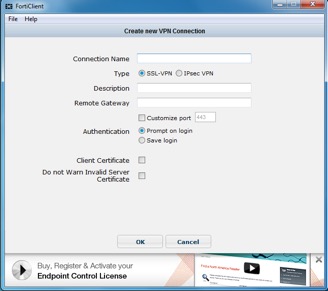

Настройте параметры SSL VPN соединения

1. Перейдите в раздел Remote Access и щелкните значок настроек, а затем добавьте новое соединение (Add a New Connection).

2. Выберите SSL-VPN, а затем настройте следующие параметры:

| Connection Name | SSLVPNtoHQ |

| Description | Если необходимо |

| Remote Gateway | 172.20.120.123 |

| Customize port | 10443 |

| Client Certificate | Выберете Prompt on connect или сертификат из выпадающего списка |

| Authentication | Выберете Prompt on login for a prompt on the connection screen |

3. Нажмите Save для сохранения настроек VPN соединения.

Установите SSL VPN соединение

1. На закладке Remote Access, выберете VPN соединение из выпадающего списка. При желании вы можете щелкнуть правой кнопкой мыши значок FortiTray на панели задач и выбрать конфигурацию VPN для подключения.

2. Введите ваш логин и пароль.

4. После подключения вы можете подключиться к удаленной сети. Трафик на 192.168.1.0 проходит через VPN-туннель, а остальной трафик идет через локальный шлюз. FortiClient отображает состояние соединения, продолжительность и другую соответствующую информацию.

Проверьте работу SSL VPN соединения

Для проверки работы SSL VPN соединения через графический интерфейс (GUI):

1. На FortiGate перейдите в раздел VPN> Monitor> SSL-VPN Monitor для проверки SSL-пользователей.

2. На FortiGate перейдите в раздел Log & Report> Forward Traffic, чтобы просмотреть подробную информацию о SSL соединениях.

Для проверки работы SSL туннелей через командую строку (CLI):

Основные характеристики

- Обеспечивает комплексную защиту от троянов, клавиатурных шпионов

- Отслеживает трафик данных с помощью брандмауэра приложения

- Особенности встроенный фильтр antispam

- Включает конфигурации IPSec

- Оптимизация WAN

- Блокирует фишинговые веб-сайты и небезопасные URL-адреса с помощью фильтра веб-контента

- Особенности родительского контроля

- Анти-рекламное и анти-шпионское ПО

- Интеграция с FortiSandbox, FortiGate, FortiAnalyzer и FortiManager

- Позволяет запланировать сканирование

- Защищает вас от известных и неизвестных угроз с помощью встроенного стека безопасности на основе хоста

- Поддержка двухфакторной аутентификации, FortiToken и RSA

- Может обнаруживать расширенные постоянные угрозы (APT)

Решения Fortinet, обеспечивающие безопасную работу вне офиса

Платформа Fortinet Security Fabric объединяет популярные сетевые технологии и средства обеспечения безопасности, предоставляя механизмы интеграции для удалённых сотрудников. Все решения Fortinet подключаются к Fortinet Security Fabric и используют единую панель конфигурации и мониторинга. Подробнее о платформе Fortinet Security Fabric рассказано в нашем обзоре.

В основу Fortinet Security Fabric заложены межсетевые экраны следующего поколения FortiGate, которые анализируют сетевой трафик организации без потери производительности. В их состав входит интегрированный VPN-шлюз (IPsec VPN и SSL VPN), выступающий в качестве конечной точки для зашифрованных соединений с удалёнными сотрудниками.

Помимо поддержки VPN для организации дистанционной работы сотрудников Fortinet предлагает:

Читайте также: