Где находится файлы брандмауэра windows

Обновлено: 06.07.2024

Брандмауэр для Windows 7 – это встроенная система защиты устройства пользователя и его конфиденциальной или личной информации. Следует учитывать, что рассматриваемая ОС уже устарела и не поддерживается разработчиками. Как следствие, никаких обновлений безопасности больше не будет и полноценно работать такое программное обеспечение не сможет, особенно против постоянно появляющихся новых способов взлома.

Особенно это актуально сейчас, когда операционная система не поддерживается и обновления не приходят. Большинство пользователей, которые до сих пор работают на этой ОС , предпочитают в дополнение к брандмауэру для Windows 7 устанавливать сторонние антивирусные программы. Вместе они могут обеспечить защиту устройства от большинства известных угроз, включая только что появившиеся.

Эта система буквально фильтрует всю информацию, данные, пакеты, файлы, которые пользователь получает по сети или любым другим образом. Далее брандмауэр для Windows 7 сравнивает информацию о файлах со своей базой данных, после чего выносит вердикт:

- заблокировать;

- пропустить;

- пропустить, но уведомить пользователя, что возможны проблемы.

Последний вариант опционален. В зависимости от настроек штатная система защиты может пропускать все что угодно или, наоборот, самостоятельно удалить любой подозрительный файл.

Где найти брандмауэр на Windows 7

Для того чтобы обнаружить это программное обеспечение, необходимо:

- Открыть меню «Пуск» (кнопка в левом нижнем углу).

- Найти в меню пункт «Панель управления» и нажать на него.

- В открывшемся новом окне с большим количеством различных иконок найти иконку с подписью «Система и безопасность». В некоторых случаях вместо этого сразу видна иконка с надписью «Брандмауэр Windows».

Далее откроется окно настроек, в котором нужно включать или выключать систему защиты, детализировать ее функционал, настраивать уровень безопасности, указывать исключения и так далее. Конкретные действия зависят от того, какой результат хочет получить пользователь.

Как включить брандмауэр Windows 7

По умолчанию штатный защитник ОС активен и обычно работает в среднем режиме: он блокирует большинство угроз, включая потенциально вредоносные файлы, но при этом обеспечивает минимальную нагрузку на ОС. Проще говоря, не слишком сильно влияет на скорость работы компьютера.

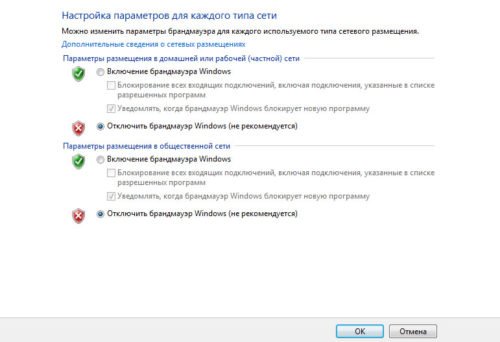

Если по какой-то причине программное обеспечение отключено, активировать его можно в том же меню, где находятся настройки. После этого следует:

- Зайти в раздел «Включение/отключение».

- Выбрать варианты, в каких частях сети необходимо включить программное обеспечение.

- Активировать нужные варианты.

- Подтвердить изменения.

Следует учитывать, что всю работу ПО можно условно разделить на 3 основные стадии:

- Минимальная безопасность.

- Средняя (стандартная) безопасность.

- Максимальная безопасность.

Практически во всех случаях рекомендуется оставлять тот вариант безопасности, который устанавливается системой «по умолчанию». Если ослабить уровень защиты, то велика вероятность, что компьютер окажется под угрозой. При этом рост производительности будет минимален.

Верно и обратное. Максимальный уровень защиты редко перехватывает больше проблем, чем средний уровень, однако он сильно сказывается на производительности.

Заключение

Если по какой-то причине переход на более современную версию операционной системы Windows невозможен, в обязательном порядке необходимо не только найти и активировать штатный брандмауэр, но и установить дополнительный антивирус. В противном случае системе постоянно будут угрожать вредоносные программы.

Оставьте свою электронную почту и получайте самые свежие статьи из нашего блога. Подписывайтесь, чтобы ничего не пропустить

Брандмауэр или файервол – это межсетевой экран, обеспечивающий безопасность операционной системы при работе в сети. Он присутствует во всех версиях Windows, и далее мы расскажем, как его открыть на ПК с «десяткой».

Важно! В Виндовс 10 есть два компонента с названием «Брандмауэр», которые отличаются «сферой ответственности» и, следовательно, предоставляемыми возможностями и доступными настройками, а у одного из них есть дополнение «Монитор». Отличается также расположение и алгоритм их запуска, а потому рассмотрим каждый отдельно.

Брандмауэр и безопасность сети

В Виндовс 10 есть встроенный антивирус – Защитник, который обеспечивает достаточный уровень безопасности операционной системы. Брандмауэр – один из его компонентов.

Способ 1: «Параметры»

Наиболее простой метод запуска файервола, встроенного в стандартное для Windows 10 средство защиты, заключается в обращении к системным настройкам.

-

Нажмите клавиши «WIN+I» для вызова окна «Параметров» и выберите раздел «Обновление и безопасность».

Способ 2: Защитник

Очевидно, что открыть интересующий нас компонент системного антивируса можно и через интерфейс последнего. Проще всего это сделать следующим образом.

-

Нажмите «WIN+R» для вызова окна «Выполнить».

С:\Program Files\Windows Defender\MpCmdRun.exe

Способ 3: Системный поиск

Брандмауэр Защитника Windows

В предыдущей части статьи мы рассмотрели запуск файервола, встроенного в стандартный для Виндовс 10 антивирус, однако в операционной системе есть еще одна оснастка с практически таким же названием, перекочевавшая в нее из предыдущих версий. Запустить ее можно одним из следующих способов.

Способ 1: «Панель управления»

Несмотря на то что разработчики из компании Microsoft постепенно переносят элементы панели управления в вышеупомянутые «Параметры», Брандмауэр Защитника, знакомый пользователям «десятки» по предыдущим версиям Windows, остался на своем прежнем месте. Для его запуска:

-

Любым удобным способом откройте «Панель управления», например, вызвав окно «Выполнить» клавишами «WIN+R», указав в нем представленную ниже команду и нажав «ОК».

Способ 2: Системный поиск

Несложно догадаться, что открыть интересующий нас компонент системы можно и через поиск – достаточно начать вводить его название, а затем запустить приложение, которое будет первым в выдаче.

Монитор брандмауэра Защитника

У рассмотренной выше оснастки есть дополнительный интерфейс – окно настроек, в котором можно задать правила фильтрации и, если такая необходимость возникнет, отключить брандмауэр. Для запуска Монитора воспользуйтесь одним из предложенных ниже способов.

Способ 1: Меню «Пуск»

Монитор брандмауэра относится к средствам администрирования операционной системы, для которых в стартовом меню предусмотрена отдельная папка.

- Вызовите меню «Пуск», нажав клавишу «WINDOWS» или кнопку с логотипом ОС на панели задач.

- Пролистайте список доступных элементов вниз, найдите папку «Средства администрирования» и разверните ее, нажав ЛКМ.

- Откройте «Монитор брандмауэра Защитника».

Способ 2: Ввод команды

Для быстрого вызова различных компонентов системы и предустановленных приложений можно использовать специальные команды. Открыть Монитор брандмауэра позволяет указанный ниже запрос, а для его ввода следует обратиться к одной из четырех встроенных в Windows 10 оснасток.

Важно! Для выполнения команды после ее ввода нажимайте клавишу «ENTER».

«PowerShell»

Более функциональный аналог системной консоли может быть открыт через «Пуск» или поиск по системе.

«Выполнить»

Выше мы уже писали о том, как вызывается это окно – нажатием клавиш «WIN+R»

Способ 3: Системный поиск

Наиболее быстрый метод запуска средства «Монитор брандмауэра Защитника» заключается в использовании системного поиска – просто начните вводить в него «монитор» , а затем запустите соответствующую оснастку, когда она будет найдена. В качестве альтернативы вместо названия компонента можно указать команду, используемую нами в предыдущем способе.

Мы рассмотрели все возможные методы запуска предустановленного в Windows 10 брандмауэра и его компонентов.

Отблагодарите автора, поделитесь статьей в социальных сетях.

Брандмауэр Windows (онй же файрвол) отвечает за безопасность операционной системы и ограждает её от внешних вредоносных атак. Для эффективной защиты своего компьютера каждый пользователь должен знать, как работать с файрволом и какие альтернативы ему можно применить.

Нужен ли брандмауэр Windows 10

Безусловно, нужен. Вот простейший пример: в последних версиях Windows (начиная с 7) стало доступно совместное управление устройствами в одной локальной сети. Именно благодаря этому в офисах несколько компьютеров могут иметь доступ к одному и тому же принтеру или любому другому устройству. При отключении ПК от сети вы даже не задумываетесь о том, какую опасность может нести в себе «небезопасное отключение». Дело в том, что злоумышленники с лёгкостью могут подключиться к компьютеру для того, чтобы воплотить в жизнь свои грязные намерения. Стоит оговориться, что не могут, а могли бы. Могли бы в том случае, если бы брандмауэр не был встроен в систему. Файрвол не пропускает «опасный» входящий и исходящий трафик и блокирует подозрительную активность, что помогает обезопасить вас и ваше устройство.

Почему он блокирует приложения

Файрвол блокирует программы по причине того, что у него уже есть встроенный «моральный кодекс» — свод правил, нарушение которых не даёт пакету данных закачаться на компьютер. Правила эти можно изменять по вашему усмотрению. Хотите — запретите все подключения к вашему устройству, хотите — заблокируйте выход в интернет для какой-то определённой программы, если она вызывает недоверие. Блокировка различных ресурсов помогает сделать пребывание в сети более безопасным.

Насколько надёжен брандмауэр Windows 10

Встроенный файрвол выполняет те же самые функции, что и скачиваемые антивирусы. В отличие от них он отправляет уведомления гораздо реже, не имеет рекламы и не требует платной активации. Брандмауэр работает в фоновом режиме беспрерывно и не может отключиться без вашей команды. Следовательно, на него можно положиться и не прибегать к помощи дополнительного программного обеспечения. В случае если приложению потребуется доступ к определённым параметрам вашего компьютера, придёт запрос от файрвола, который вы должны будете подтвердить.

Файрвол запрашивает подтвеждение пользователя для продолжения работы программы

Как настроить брандмауэр

Настройка брандмауэра осуществляется в нескольких направлениях.

Как открыть порт в брандмауэре Windows 10

- Заходим в меню «Пуск», там нам понадобится Панель управления.

Открываем Панель управления

Открываем Брандмауэр Windows

Выбираем Дополнительные параметры

Создаем новое правило для входящего подключения

Выбираем тип правила

Указываем необходимую информацию. В нашем случае это будет порт 433

Выбираем «Разрешить подключение»

В завершение настройки называем наш порт по его номеру

Видео: как открыть порты в брандмауэре Windows 10

Как добавить в исключения брандмауэра

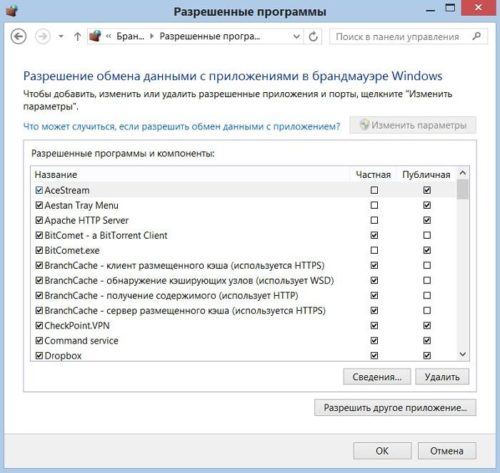

- В «Брандмауэр Windows» заходим в раздел «Разрешить запуск программы или компонента Windows».

- В самом брандмауэре разрешаем запуск программы или компонента.

Если нужной программы в списке нет, нажимаем «Разрешить другое приложение»

Видео: настройка и отключене брандмауэра в Windows 10

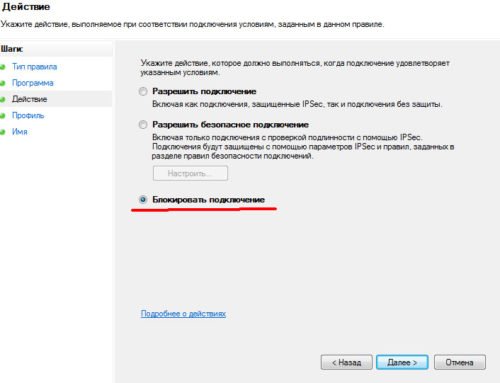

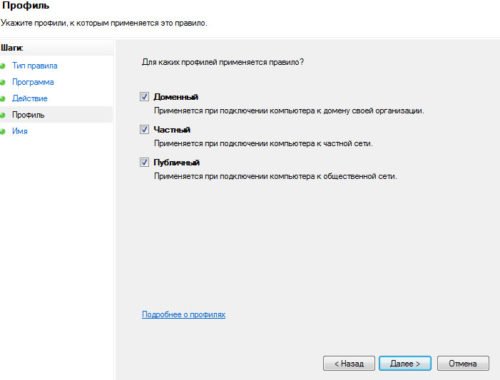

Как заблокировать приложение/игру в файрволе

Чтобы заблокировать приложение в бранмауэре Windows или, иными словами, запретить ему доступ в интернет, необходимо выполнить следующие действия:

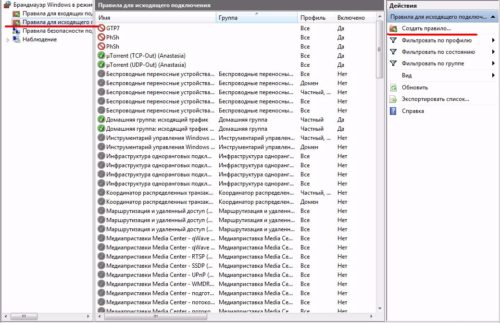

- Выбираем в меню брандмауэра раздел «Дополнительные параметры».

- Кликаем на «Правила исходящих подключений» и нажимаем «Создать правило»

Создаем новое правило для приложения

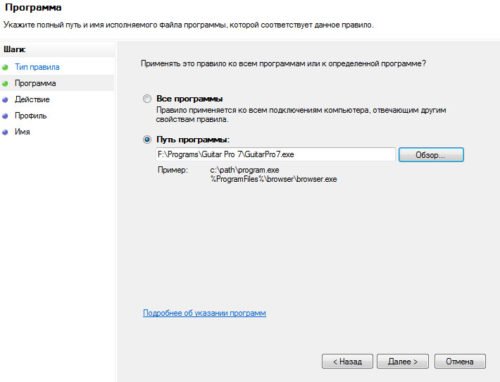

Так как нам необходимо исключить программу, выбираем соответствующий тип правила

Чаще всего для блокировки программы необходим файл в расширении «exe»

Блокируем программе доступ к интернету

Оставляем все галочки на месте

Видео: блокировка доступа в интернет для отдельных программ

Обновление брандмауэра

Обновление брандмауэра — вещь неоднозначная и скорее даже негативная. Дело в том, что никаких важных функций оно не несёт, но зато часто отнимает немалое количество времени. Поэтому некоторые люди предпочитают отключать автообновление файрвола.

-

Зажимаем одновременно Win и R, в появившееся окошко «Выполнить» вписываем команду services.msc и нажимаем клавишу Enter. Появляется окно «Службы».

Нам понадобится Центр обновления Windows

Firewall control

Приложение Firewall control является одной из вспомогательных программ и отвечает за безопасность данных и ограждает от утечки этих данных в сеть. Программа контролирует работу портов и позволяет выбирать, на каких условиях приложения будут подключаться к сети.

Интерфейс программы прост и лаконичен

Отзывы об этой программе в интернете положительные.

Функциональность и интерфейс высоко оценены пользователями за свою простоту, полезность и надёжность. Единственный минус Firewall control — приложение пока не русифицировано официально, но можно найти неофициальные русификаторы на просторах интернета.

Почему отключается брандмауэр Windows 10

Брандмауэр Windows отключается в основном из-за установки стороннего программного обеспечения, например, антивирусов. Поскольку у них есть свой брандмауэр, стандартный они пытаются блокировать. Но держать компьютер без включённого встроенного брандмауэра — опасно для данных. Поэтому при отключении файрвола сторонними программами его необходимо восстановить.

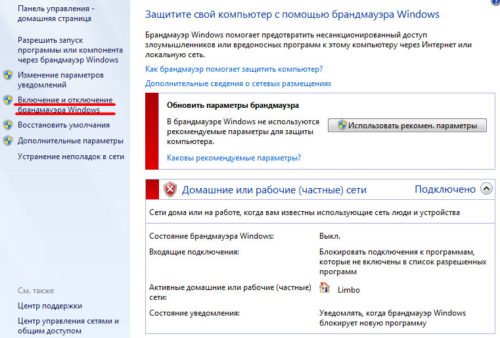

Как восстановить брандмауэр Windows 10

Включить брандмауэр очень просто. Для этого нам понадобится всего 2 действия:

- Кликаем «Пуск», далее переходим в раздел «Система и безопасность», после чего выбираем пункт с брандмауэром.

- Нажимаем на пункт «Включение и отключение брандмауэра Windows»

Выбираем «Включение и отключение…»

Желательно влючить брандмауэр для всех имеющихся сетей

Ошибки брандмауэра

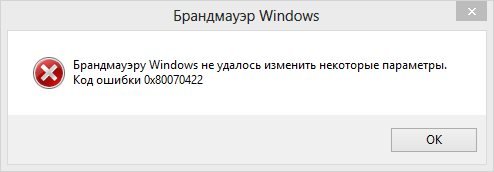

Самая распространённая ошибка в работе брандмауэра имеет код 0х80070422 и появляется в виде окна с предупреждением пользователя.

Ошибка при запуске

Она возникает в тех случаях, когда файрвол просто-напросто не работает по причине отключения пользователем. Для исправления ошибки предпринимаем следующее:

- Заходим всё в тот же «Пуск». Там выбираем «Панель управления». Переходим в раздел «Система и безопасность». Через «Администрирование» попадаем в «Службы».

- В появившемся списке ищем пункт «Брандмауэр Windows». Два раза кликаем и таким образом вызываем «Свойства».

- В новом окне будет строка «Тип запуска». Там выбираем из предложенного «Автоматически».

Во вкладке «Тип запуска» выбираем «Автоматически»

Другие файрволы для Windows 10

Альтернативных вариантов для вашего компьютера и данных множество. Из них выделяются несколько самых лучших. Эти программы имеют внушительный стаж, к тому же они пользуются популярностью во всех «компьютерных» кругах. Если вы хотите на сто процентов обезопасить себя, воспользуйтесь такими антивирусами, как:

- Kaspersky;

- Avast;

- Norton;

- Eset Nod32;

- или, в конце концов, McAffee.

Фотогалерея: варианты антивирусных программ для Windows 10

Avast antivirus — относительно недорогая антивирусная программа Eset nod32 antivirus считается одним из самых «умных» и «интеллектуальных» решений безопасности Kaspersky antivirus — один из лидеров на российском рынке антивирусных программ McAffee antivirus — продукт, вызывающий споры на протяжении всего его существования, но с базовой защитой он также справится Norton antivirus -простой и удобный антивирус для домашнего компьютераЭти фирмы всегда на слуху. Они отвечают не только за контроль данных, но и за оперативную и эффективную борьбу с программами-вирусами, которые вы можете подхватить в интернете. В том случае, если же вы всё-таки скачали вредоносную программу, с вероятностью 99% один из этих антивирусов сможет обезвредить её. Самым дорогим по стоимости программным обеспечением из перечисленных выше будет являться антивирус Касперского, но его цена обусловлена проверенным качеством. Как правило, стоимость антивирусных приложений напрямую зависит от широты их функциональности и эффективности.

Если же на такие мелочи, как антивирусы, не тратить деньги, всегда можно воспользоваться свободно распространяемыми (то есть бесплатными) программными продуктами. Например, 360 total security. Эта программа поможет обезопасить себя от различных угроз, таких, как фишинг (кража данных), кейлоггинг (вирусы, передающие данные всех введённых логинов и паролей злоумышленникам) и от различного рода червей. К тому же, этот софт показывает незащищенное соединение в интернете и даёт советы, стоит ли доверять определённому сайту или нет. Бесплатных антивирусов много, среди них 360 total security считается одним из лучших по оценкам пользователей ПК. Впрочем, попробуйте сами!

Брандмауэр Windows лучше всегда держать включённым во избежание проникновения на компьютер вредоносных программ. Если же вы всё-таки его отключаете, удостоверьтесь, что никаких угроз для безопасности на данный момент не существует, и только потом действуйте!

Если вы работаете в операционной системе Windows XP или уже перешли на Windows Vista, брандмауэр Windows доступен всем вашим клиентам и обеспечит защиту, которая необходима для улучшения безопасности в пределах организации — даже если ваши мобильные сотрудники находятся за тысячи километров от офиса.

В давние времена, в палеокомпьютерную эру никто не задумывался об установке брандмауэра на каждый отдельный компьютер. Да и зачем? Тогда вряд ли кто-либо слышал об Интернете, никто не знал про TCP/IP, а маршруты протоколов локальный сетей не выходили за пределы здания или за территорию предприятия. Важные данные хранились на мэйнфрейме или файловых серверах — информация, которую люди держали на своих настольных компьютерах, была не особо важной, а собственный вес компьютера обеспечивал немалую степень физической безопасности. Если имелось подключение к Интернету, использовалось несколько преобразователей протоколов и маршрутизатор с фильтрацией пакетов (я имею в виду “брандмауэр”) на границе сети, который, скорее всего, требовал настройки огромного числа правил и исключений.

Современные компьютерные среды значительно отличаются от таких древних. Всё вокруг подключено к Интернету (и использует протокол TCP/IP), а мобильные устройства — просто обыденность. Работодатель обеспечивает вас переносным компьютером не потому, что заботится о вас — он заботится о том, чтобы получить от вас больше пользы. Он хочет, чтобы вы работали всегда, когда у вас появится пять свободных минут и подключение по Wi-Fi. Переносные компьютеры стоят дороже, чем настольные, но это полностью окупается производительностью. Как вы понимаете, именно мобильность делает их столь привлекательными для вас и ваших конкурентов.

Зададимся таким вопросом: какой процент от общего количества времени, в течение которого ваш компьютер включен и подсоединен к какой-либо сети, составляет время подключения к вашей корпоративной сети? Если вы работаете в режиме, похожем на мой, то не больше 20 процентов. Это означает, что только 20 процентов времени мой переносной компьютер находится в безопасности в пределах корпоративной сети корпорации Майкрософт, защищенный от внешних атак механизмами демилитаризованной зоны.Но как же быть с теми 80 процентами времени, когда мой переносной компьютер с различными целями подключается напрямую к Интернету? (А я очень часто подключаюсь к самым опасным сетям в мире: к ЛВС отеля во время конференции по компьютерной безопасности!) Да и при подключении к корпоративной сети — как насчет угроз, исходящих от других компьютеров в этой среде?

Средства безопасности разрабатываются после, а иногда значительно позже, появления угроз. Вирусы были клиентской проблемой, потому что люди широко использовали дискеты, и поэтому первая антивирусная программа появилась на клиентском компьютере. Позже, когда с ростом популярности электронной почты вредоносные программы превратились в сетевых червей, которые распространялись по ней, программы защиты от вредоносного ПО также эволюционировали, и появились шлюзы электронной почты. С развитием Интернета к вредоносным программам добавились трояны, и вслед за этим антивирусное программное обеспечение переместилось на прокси-серверы доступа в Интернет. Это широко известный эволюционный путь, который никто не ставит под сомнение.

А теперь давайте применим ту же логику к брандмауэрам. Для защиты от компьютерных угроз вчерашнего дня брандмауэра на границе сети хватало. Теперь его недостаточно, потому что угрозы многочисленнее, сложнее и все быстрее распространяются. При этом мы еще не касаемся того, что оборудование и способы работы значительно отличаются от используемых в прошлом. Многие компьютеры содержат секретную информацию, хранимую локально, и они могут длительное время находиться далеко от корпоративной сети (то есть за границей сети). Поэтому брандмауэру суждено стать защитным механизмом каждого отдельного клиента. Для клиентов брандмауэры больше не являются необязательными. Не делайте этой ошибки: не пренебрегайте ими. Для защиты компьютера от вашей собственной корпоративной сети и от Интернета клиентские брандмауэры жизненно важны.

Клиентские брандмауэры и “театр безопасности”

Многие люди не знали о том, что первый выпуск Windows® XP содержал клиентский брандмауэр. Это и не удивительно, так как по умолчанию брандмауэр был выключен, а включить его можно было, сделав довольно много щелчков мышью. Брандмауэр просто появился, причем достаточно скрытно, при этом не настаивая на своем использовании и не давая руководств по применению. Но он действительно работал. Если бы вы включили этот брандмауэр, то он защитил бы вас от вирусов Nimda, Slammer, Blaster, Sasser, Zotob и любых других попыток передать непрошенный трафик через порт вашей сети. Понимания важность защиты клиента, разработчики пакета обновления 2 (SP2) для Windows XP включили брандмауэр по умолчанию, создали два профиля (Интернет и корпоративная сеть) и интегрировали его с групповыми политиками.

К сожалению, два фактора замедлили восприятие брандмауэра Windows XP SP2: проблемы с приложениями и “театр безопасности”. Многие боялись, что брандмауэр помешает правильной работе их приложений. Такое, однако, случалось нечасто, что объясняется принципом работы брандмауэра. Он позволял любому исходящему трафику покинуть компьютер, но при этом блокировал весь входящий трафик, который не являлся ответом на некоторый предыдущий исходящий запрос. Единственный случай, когда такая схема нарушала работу клиентского приложения, — если оно создавало прослушивающий сокет и ожидало получения входящих запросов. Брандмауэр Windows XP обеспечивал простые настройки исключений для программ или портов (но, к сожалению, не с помощью групповой политики).

Большим препятствием являлся “театр безопасности”, устраиваемый производителями других клиентских брандмауэров. Некоторые люди полагали, что принципа работы брандмауэра Windows XP, а именно разрешения исходящему трафику беспрепятственно покидать компьютер, для полнофункциональной работы клиентского брандмауэра недостаточно. Аргументом было то, что клиентский брандмауэр должен задерживать весь трафик, входящий и исходящий, до тех пор, пока пользователь не даст явного разрешения.

Давайте разберемся. Здесь возникают два сценария.

- Если вы работаете с правами локального администратора, и ваш компьютер заражен вредоносной программой, то она просто отключит брандмауэр. Вы проиграли.

- Если вы не работаете как локальный администратор, и ваш компьютер заразился вредоносной программой, то эта программа заставит брандмауэр стороннего производителя открыть диалоговое окно, которое содержит иностранный текст (там что-то про порты и IP-адреса) и задает очень серьезный вопрос: “Вы разрешаете это сделать?”. Единственным ответом, конечно, будет “Да, да, да, тупой компьютер, и прекрати меня доставать!” И как только этот диалог исчезнет с экрана, исчезнет и ваша безопасность. Или, что еще чаще случается, вредоносная программа просто внедрится в существующий сеанс программы, действия которой уже одобрены, и вы даже не увидите диалогового окна. Вы опять проиграли.

Что нового в Windows Vista?

Основой для брандмауэра Windows Vista является платформа фильтрации Windows, часть нового сетевого стека. Как и Windows XP, Windows Vista по умолчанию блокирует входящий трафик. В зависимости от того, какой профиль используется на компьютере, применяется несколько стандартных исключений для сетевых служб (о профилях я расскажу далее). При желании можно написать правила, разрешающие входящие подключения. Так же, как и Windows XP, Windows Vista по умолчанию пропускает весь исходящий трафик интерактивных процессов, но ограничивает исходящий трафик служб, который определен в ограничениях служб. И, опять же, можно написать правила для блокировки дополнительных исходящих подключений.

Серьезным отличием Windows Vista от Windows XP является новый интерфейс повышенной безопасности и полная поддержка групповых политик в области настроек и правил (см. рис. 1). Старая панель управления в интерфейсе пользователя осталась практически без изменений, только настройки журнала и протокола ICMP переместились в новый интерфейс. Этот новый интерфейс пользователя, оснастка MMC “Повышенная безопасность”, обеспечивает новые возможности и гибкость. Имеется также новый контекст netsh advfirewall в команде netsh, с помощью которого можно запускать сценарии добавления и удаления правил, настраивать и показывать глобальные и профильные политики и просматривать состояние активности брандмауэра. Для вас, разработчики: файлы FirewallAPI.dll и Netfw.h обеспечивают программное управление всеми параметрами брандмауэра.

Рис. 1 Брандмауэр Windows в режиме повышенной безопасности (Щелкните изображение, чтобы уменьшить его)

Рис. 1 Брандмауэр Windows в режиме повышенной безопасности (Щелкните изображение, чтобы увеличить его)

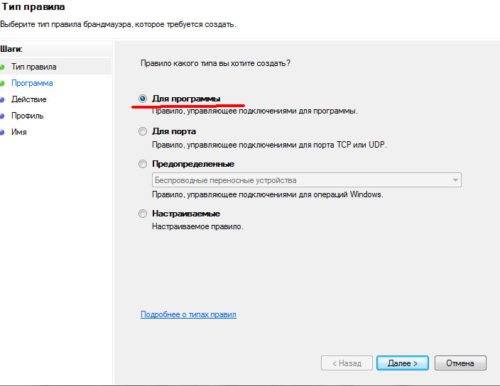

Управление в оснастке MMC “Повышенная безопасность” осуществляется с помощью мастера. При создании правила вы можете выбрать один из четырех типов: для программы, для порта, предопределенное или пользовательское. Пояснения см. на рис2.

При написании правил можно использовать множество элементов — все они доступны для локальных правил и правил, применяемых с помощью групповой политики. В их число входят: учетные записи и группы пользователей и компьютеров службы Active Directory ® , исходные и конечные IP-адреса, исходные и конечные порты TCP и UDP, номера протоколов IP, программы и службы, типы интерфейсов (проводной, беспроводной или удаленный доступ) и типы и коды ICMP.

Будучи настроенным, брандмауэр обрабатывает правила в следующем порядке.

Ограничения служб Некоторые службы в Windows Vista ограничивают себя для снижения вероятности новой атаки типа Blaster. Одно из ограничений — это список портов, которые необходимы данной службе. Брандмауэр следит за этим и запрещает использование (или указание использовать) данной службой другого порта.

Правила безопасности подключения Оснастка MMC “Повышенная безопасность” наряду с поддержкой брандмауэра отвечает и за работу протокола IPsec. Любые правила, которые включают политики IPsec, выполняются во вторую очередь.

Обход проверки подлинности Это позволяет определенным компьютерам, прошедшим проверку подлинности, обойти другие правила.

Блокирующие правила Эти правила явно блокируют определенный входящий и исходящий трафик.

Разрешающие правила Эти правила явно разрешают определенный входящий и исходящий трафик.

Правила брандмауэра хранятся в реестре, но где именно, я не скажу. Ну. ладно, вы найдете их здесь:

- HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\SharedAccess\Defaults\FirewallPolicy\FirewallRule

- HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\FirewallRules

- HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\RestrictedServices\Static\System

Но только не редактируйте эти правила прямо в реестре. Иначе мы найдем вас, выкрадем вашего домашнего любимца и продадим на eBay! Ну, может, до этого и не дойдет, но единственный поддерживаемый способ редактировать правила — это использовать MMC режима повышенной безопасности.

Сетевые профили

В Windows Vista определено три сетевых профиля: доменный, частный и общий. Если компьютер принадлежит домену, и вход в домен успешно выполнен, автоматически применяется профиль домена — самостоятельно сделать этот выбор вы не можете. Когда компьютер подключен к внутренней сети, в которой нет домена (например к домашней сети или сети в небольшом офисе), вы (или администратор) должны применить частный профиль. Наконец, когда компьютер подключен непосредственно к Интернету, следует применить общий профиль.

Как Windows Vista определяет, куда поместить ваш компьютер? Если происходит изменение сети (получен новый IP-адрес, обнаружен новый шлюз, применяемый по умолчанию, или получен новый интерфейс), служба сетевого расположения (NLA) выявляет это изменение. Она создает сетевой профиль, который включает информацию о существующих интерфейсах, о том, прошел ли компьютер проверку подлинности при подключении к контроллеру домена, MAC-адрес шлюза и т.д., и присваивает этому профилю GUID. Затем NLA уведомляет брандмауэр, и тот применяет соответствующую политику (для каждого из трех существующих профилей определена своя политика).

Если интерфейс новый и компьютер ранее с ним не сталкивался, а служба NLA не выбрала профиль домена, вы увидите диалоговое окно, в котором вас попросят указать тип сети, к которой вы подключаетесь. Как ни странно, вариантов три: домашняя, рабочая и публичная. Вы можете подумать, что “рабочая” означает профиль домена, но на самом деле это не одно и то же. Помните, что профиль домена вы не увидите, так как при подключении компьютера к домену служба NLA выбирает его автоматически. На самом деле оба варианта — “домашняя” и “рабочая” — относятся к частному профилю. Функционально они одинаковы — отличаются только значки. (Примечание. Чтобы выбрать частный профиль, вы должны быть локальным администратором или иметь возможность повысить права до локального администратора.) Как и следовало ожидать, “публичная” относится к общему профилю.

В Windows Vista сетевой профиль применяется ко всем интерфейсам компьютера. Вот краткое описание алгоритма дерева решений службы NLA.

- Исследовать все подключенные сети.

- Имеется ли интерфейс, подключенный к сети, определенной как публичная? Если да, настроить профиль компьютера как общий и выйти.

- Имеется ли интерфейс, подключенный к сети, определенной как частная? Если да, настроить профиль компьютера как частный и выйти.

- Все ли интерфейсы видят контроллер домена и выполнил ли компьютер успешный вход в него? Если да, настроить профиль компьютера как доменный и выйти.

- Иначе настроить профиль компьютера как общий.

Целью является выбор как можно более ограничивающего профиля. Однако здесь есть два очевидных побочных эффекта. Во-первых, если порт Ethernet вашего компьютера подключен к вашей корпоративной сети, а его адаптер беспроводной связи подключен к сети кафе Starbucks этажом ниже, компьютер выберет общий профиль, а не профиль домена. Во-вторых, если ваш компьютер подключен прямо к Интернету (в общем профиле) или подключен к вашей домашней ЛВС (в частном профиле), и вы устанавливаете VPN-подключение к корпоративной сети, ваш компьютер остается в общем или частном профиле.

Что это может означать? Политика брандмауэра для профиля домена включает правила для удаленной поддержки, удаленного администрирования, общего доступа к файлам и принтеру и т.д. Если вы используете эти правила, чтобы удаленно подключиться к клиенту, у вас ничего не получится, если клиент выбрал какой-либо другой профиль. Но не расстраивайтесь — можно написать правила брандмауэра, которые разрешают необходимые вам входящие подключения, а затем применить их только к VPN-подключениям.Теперь можно выполнять администрирование ваших клиентов с помощью VPN, даже если они не используют профиль домена.

Управление исходящими подключениями

Ранее я упоминал, что исходящая защита в клиентских брандмауэрах — не более чем “театр безопасности”. Однако один из видов управления исходящей защитой очень полезен: это административное управление определенными типами трафика, которые вы определенно не хотите разрешать. Брандмауэр Windows Vista уже делает это для ограничений служб. Он позволяет службе использовать необходимые ей порты и блокирует любые другие ее действия. Можно создать дополнительные правила, которые будут разрешать или блокировать определенный трафик в соответствии политикой безопасности вашей организации (см. рис. 3 ).

Рис. 3 Мастер создания правила для нового входящего подключения (Щелкните изображение, чтобы увеличить его)

Но на пути применения такого подхода есть практические ограничения. Например, Windows Live™ Messenger (который вы, возможно, все еще знаете как MSN ® Messenger) имеет множество различных серверов, которые могут использоваться для входа, и их список постоянно меняется. Кроме того, если используемый по умолчанию порт 1863/tcp заблокирован, он переключится на порт 80/tcp. Правило для блокировки подключения Windows Live Messenger к регистрационным серверам будет слишком сложным и подверженным постоянным корректировкам. Я привел этот пример, чтобы проиллюстрировать, что административное управление исходящим трафиком может быть полезным, но оно не заменяет политик ограниченного использования программ, если необходимо соблюдать строгий контроль программного обеспечения, которое пользователям разрешено устанавливать и запускать.

Защитите свой компьютер

Демилитаризованной зоны больше нет. Теперь каждый компьютер должен следить за собственной безопасностью. Как программы защиты от вредоносного программного обеспечения были перенесены с клиентского компьютера на границу, так и брандмауэры должны быть перемещены с границы на клиентов. Вы можете сделать это мгновенно, включив брандмауэр, который у вас уже установлен.

Если вы работаете в операционной системе Windows XP или уже перешли на Windows Vista, брандмауэр Windows доступен всем вашим клиентам и обеспечит защиту, которая необходима для улучшения безопасности в пределах организации — даже если ваши мобильные сотрудники находятся за тысячи километров от офиса.

Читайте также: