Где в windows xp хранятся сетевые пароли

Обновлено: 04.07.2024

Существует 2 возможности получения пароля — через реестр, или получив прямой доступ к файлам-кустам реестра. В любом случае нужны будут либо привелегии пользователя SYSTEM, либо хищение заветных файлов, например, загрузившись из другой ОС. Здесь я не буду описывать возможности получения доступа, но в целях исследования нагляднее будет выбрать первый вариант, это позволит не заострять внимание на структуре куста реестра. А запуститься от системы нам поможет утилита psExec от sysinternals. Конечно, для этих целей можно использовать уязвимости windows, но статья не об этом.

V-блок

Windows до версии Vista по умолчанию хранила пароль в двух разных хэшах — LM и NT. В висте и выше LM-хэш не хранится. Для начала посмотрим где искать эти хэши, а потом разберемся что из себя они представляют.

Пароли пользователей, а так же много другой полезной информации хранится в реестре по адресу HKLM\SAM\SAM\Domains\Account\users\[RID]\V

, известном как V-блок. Раздел SAM находится в соответствующем файле c:\Windows\System32\config\SAM. RID — уникальный идентификатор пользователя, его можно узнать, например заглянув в ветку HKLM\SAM\SAM\Domains\Account\users\names\<имя пользователя> (параметр Default, поле — тип параметра). Например, RID учетной записи «Администратор» всегда 500 (0x1F4), а пользователя «Гость» — 501 (0x1f5). Доступ к разделу SAM по умолчанию возможен только пользователю SYSTEM, но если очень хочется посмотреть — запускаем regedit c правами системы:

PsExec.exe -s -i -d regedit.

Чтобы наблюдать V-блок в удобном виде можно, например, экспортировать его в текстовый файл (File-Export в Regedit).

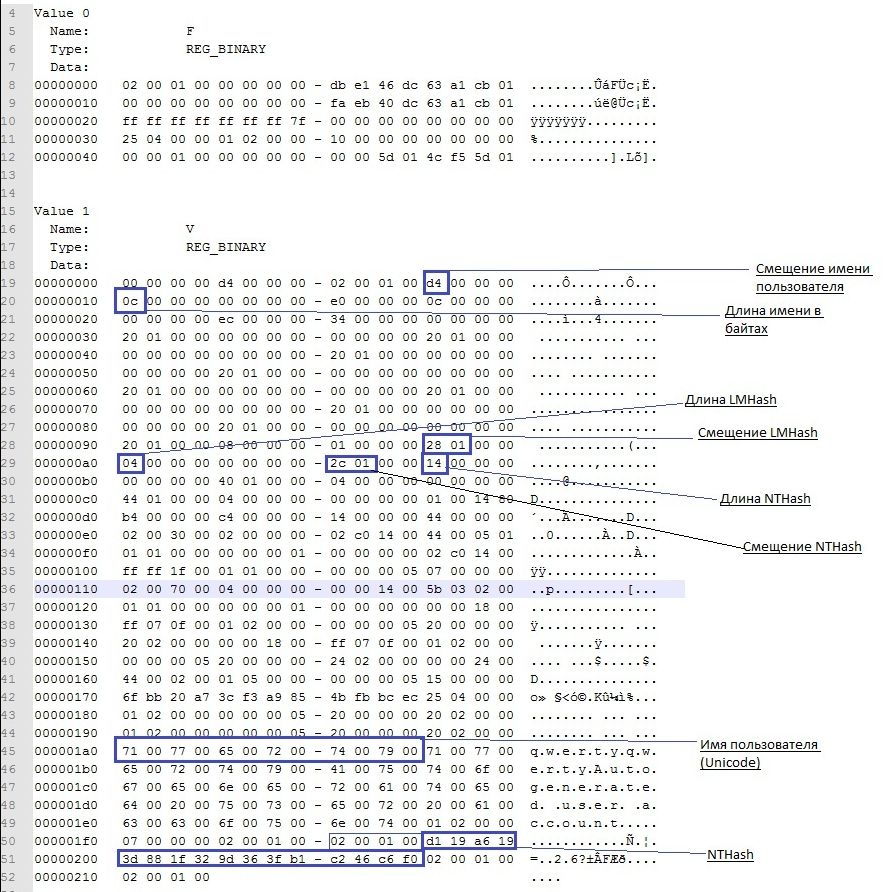

Вот что мы там увидим:

От 0x0 до 0xCC располагаются адреса всех данных, которые находятся в V-блоке, их размеры и некоторая дополнительная информация о данных. Чтобы получить реальный адрес надо к тому адресу, что найдем прибавить 0xCC. Адреса и размеры хранятся по принципу BIG ENDIAN, т.е понадобится инвертировать байты. На каждый параметр отводится по 4 байта, но фактически все параметры умещаются в одном-двух байтах. Вот где искать:

Адрес имени пользователя — 0xС

Длина имени пользователя — 0x10

Адрес LM-хэша — 0x9с

Длина LM-хэша — 0xa0

Адрес NT-хэша — 0xa8

длина NT-хэша — 0xac

В данном случае имя пользователя найдется по смещению 0xd4 + 0xcc и его длина будет 0xc байт.

NT-хэш будет располагаться по смещению 0x12c + 0xcc и его размер (всегда один и тот же) = 0x14.

int lmhashOffset = userVblock[0x9c] + userVblock[0x9d] * 0x100 + 4 + 0xcc;

int nthashOffset = userVblock[0xa8] + userVblock[0xa9] * 0x100 + 4 + 0xcc;

int lmhashSize = userVblock[0xa0] + userVblock[0xa1] * 0x100 - 4;

int nthashSize = userVblock[0xac] + userVblock[0xad] * 0x100 - 4;

int usernameOffset = userVblock[0xc] + userVblock[0xd] * 0x100 + 0xcc;

int usernameLen = userVblock[0x10] + userVblock[0x1a] * 0x100;

userVblock — значение HKLM\SAM\SAM\Domains\Account\users\\V в виде массива байт.

Еще про V-блок можно почитать тут.

Алгоритмы

Теперь разберемся в алгоритмах шифрования.

Формирование NT-хэша:

1. Пароль пользователя преобразуется в Unicode-строку.

2. Генерируется MD4-хэш на основе данной строки.

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

Формирование LM-хэша:

1. Пароль пользователя преобразуется в верхний регистр и дополняется нулями до длины 14 байт.

2. Полученная строка делится на две половинки по 7 байт и каждая из них по отдельности шифруется алгоритмом DES. В итоге получаем хэш длиной 16 байт (состоящий из двух независимых половинок длиной по 8 байт).

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

4. В windows 2000 и выше оба полученых хэша дополнительно шифруются алоритмом RC4 с помощью ключа, известного как «системный ключ» или bootkey, сгенерированого утилитой syskey, и шифруются довольно хитрым образом.

Рассмотрим общую последовательность действий для получения исходного пароля и каждый шаг в отдельности

1. Получаем bootkey, генерируем на его основе ключи для RC4, расшифровываем хэши с помощью RC4

2. Получаем ключи для DES из RID'ов пользователей, расшифровываем хэши DES'ом

3. Полученые хэши атакуем перебором.

Bootkey

Системный ключ (bootkey) разбит на 4 части и лежит в следующих разделах реестра:

HKLM\System\CurrentControlSet\Control\Lsa\JD

HKLM\System\CurrentControlSet\Control\Lsa\Skew1

HKLM\System\CurrentControlSet\Control\Lsa\GBG

HKLM\System\CurrentControlSet\Control\Lsa\Data

Раздел system находится в файле c:\Windows\System32\config\system

Следует отметить, что раздел CurrentControlSet является ссылкой на один из разделов controlset и создается в момент загрузки системы. Это значит что не получится его найти в файле system, если система неактивна. Если вы решили искать ключ в файле — необходимо узнать значение ContolSet по умолчанию в HKLM\SYSTEM\Select\default.

например если HKLM\SYSTEM\Select\default = 1 — вместо HKLM\System\CurrentControlSet\ ищем в HKLM\System\controlset001\

У каждого ключа реестра есть некий скрытый атрибут, известный как «class». Regedit его так просто не покажет, однако его можно увидеть, например, если экспортировать эти ключи реестра в текстовые файлы. В winapi для получения этого атрибута есть функция RegQueryInfoKey.

Фрагменты хранятся в строковом представлении шестнадцатеричных чисел, причем по принципу BIG ENDIAN (т.е не строка задом наперед, а число).

Например мы обнаружили вот такие записи:

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\JD

Class Name: 46003cdb =

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Skew1

Class Name: e0387d24 =

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\GBG

Class Name: 4d183449 =

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Data

Class Name: 0419ed03 =

Собраный из четырех частей ключ будет массивом байт:

Далее элементы этого массива переставляются на основе некоторого константного массива p

key[i] = scrambled_key[p[i]];

В нашем примере получится массив:

этот массив и есть так называемый bootkey. Только в шифровании паролей будет учавствовать не он а некий хэш на основе bootkey, фрагментов f-блока и некоторых констант. Назовем его Hashed bootkey.

Hashed bootkey

для получения Hashed bootkey нам понадобятся 2 строковые константы (ASCII):

На основе этих значений, склееных в один большой массив формируем MD5 хэш, который будет являться ключем для шифрования RC4

rc4_key = MD5(F[0x70:0x80] + aqwerty + bootkey + anum).

Последним шагом для получения hashed bootkey будет rc4 шифрование( или дешифрование — в rc4 это одна и та же функция) полученым ключем фрагмента F-блока F[0x80:0xA0];

Hashed bootkey у нас в руках, осталось научиться с ним правильно обращаться.

Дешифруем пароли с помощью Hashed Bootkey

для паролей LM и NT нам понадобятся еще 2 строковые константы —

string almpassword = "LMPASSWORD";

string antpassword = "NTPASSWORD";

а так же RID пользователя в виде 4х байт (дополненый нулями) и первая половина Hashed Bootkey (hashedBootkey[0x0:0x10]);

Все это склеивается в один массив байт и считается MD5 по правилам:

rc4_key_lm = MD5(hbootkey[0x0:0x10] +RID + almpassword);

rc4_key_nt = MD5(hbootkey[0x0:0x10] +RID + antpassword);

полученый md5 хэш — ключ для rc4, которым зашифрованы LM и NT хэши в V-блоке пользователя

userLMpass = RC4(rc4_key_lm,userSyskeyLMpass);

userNTpass = RC4(rc4_key_lm,userSyskeyNTpass);

На этом этапе мы получили пароли пользователя в том виде в каком они хранились бы без шифрования syskey, можно сказать, что самое сложное позади. Переходим к следующему шагу

private byte[] sid_to_key1(byte[] rid) byte[] s = new byte[7];

s[0] = (byte)(rid[0] & 0xFF);

s[1] = (byte)(rid[1] & 0xFF);

s[2] = (byte)(rid[2] & 0xFF);

s[3] = (byte)(rid[3] & 0xFF);

s[4] = s[0];

s[5] = s[1];

s[6] = s[2];

private byte[] sid_to_key2(byte[] rid) byte[] s = new byte[7];

s[0] = (byte)((rid[3]) & 0xFF);

s[1] = (byte)(rid[0] & 0xFF);

s[2] = (byte)((rid[1]) & 0xFF);

s[3] = (byte)((rid[2]) & 0xFF);

s[4] = s[0];

s[5] = s[1];

s[6] = s[2];

Ну здесь особо комментировать нечего, кроме функции des_set_odd_parity(ref key) — это одна из функций библиотеки openssl, задача которой добавить некоторые «биты нечетности», используется для повышения стойкости ключа к атакам.

Далее разбиваем NT (или LM) хэш на 2 части по 8 байт и дешифруем DES'ом -одна половина зашифрована ключем сформированым функцией sid_to_key1, вторая — sid_to_key2.

obfskey_l = userNTpass[0x0:0x7]

obfskey_r = userNTpass[0x8:0xF]

byte[] deskey1 = sid_to_key1(RID);

byte[] deskey2 = sid_to_key2(RID);

byte[] md4hash_l = DES(obfskey_l, deskey1);

byte[] md4hash_r = DES(obfskey_r, deskey2);

После склеивания двух половин мы получим md4 хэш -в случае NT, или LanMan (DES) — в случае LM. Полученый хэш полностью готов к атаке перебором.

Кстати, md4 Хэш от пустого пароля — 31d6cfe0d16ae931b73c59d7e0c089c0

Исследование проведено на основе исходного кода ophcrack-3.3.1, а так же статьи Push the Red Button:SysKey and the SAM

Пароль на учетной записи

Парни такая проблема!!Не знаю возможно была такая тема, просто не искал,надо срочно, прошу.

Забыл пароль учетной записи

здравствуйте. было 2 учетных записи -админа и пользователя и на обоих пароль ,сейчас могу заходить.

Потерян пароль от учетной записи в Windows

Доброго времени суток. Очень нужна ваша помощь. потерял пароль от учетной записи Администратора в.

Учетные записи домена хранятся в базе данных Active Directory. Обычно база данных AD располагается в файле %Windows%/ntds/NTDS.DIT и является сердцем Active Directory.

Проверка паролей и учетных записей производилась из работающей Windows, если да, то попробуйте из другой системы подключиться к этим файлам.

Обычно база данных AD располагается в файле %Windows%/ntds/NTDS.DIT Провел поиск по всему диску C указав в поиске ntds - нету такого файла нигде Почему? И что я неправильно делаю?Пробовал также найти этот файл загрузившись из загрузочного Acronis True Image USB, там также нету папки и файла ntds. Проверка паролей и учетных записей производилась из работающей Windows, если да, то попробуйте из другой системы подключиться к этим файлам

Нет, я достал файлы SAM и SYSTEM загрузившись из под линукса и скопировал их на другой компьютер, где пробовал их открывать в следующих программах:

Удалено

Все выше перечиленные проги не видели доменных учетных записей, а некоторые даже других учетных записей не видели. Последняя прога единственная, которая помогла сбросить пароль к локальной учетной записи мгновенно без всяких там брут форсов переборов. Но опять же, она доменных учетных записей не видела

Помогите! Где найти пароль от доменной учетной записи?

Добавлено через 5 минут

Учетная запись, пароль от которой я хочу достать, моя. Я забыл пароль и не могу вспомнить. Имею полный доступ к компьютеру и могу в другие админские учетки заходить, а вот в свою родную доменную учетную запись никак не получается разблокировать. Истратил уже 2 дня на это

Раз она ваша, скажите админу сбросить пароль. Или дату на компьютере передвиньте на 1 год вперед, и будет новый пасс запрошен (если в групповых политиках такое требование).

Или дату на компьютере передвиньте на 1 год вперед, и будет новый пасс запрошен (если в групповых политиках такое требование)Такое требование есть. Собственно из-за него я теперь и мучаюсь с забытым паролем. В пятницу после входа в учетку попросило поменять пароль. Ну я поменял, и будь проклят тот момент, когда я понадеялся на свою память и нигде не записал новый пароль! Через час когда нужно было разлочить свою учетку, вспомнить своего пароля я уже не мог. Точнее, пароль то я помню, но почему оно не входит. То ли я два раза подряд ввел где-то неправильный символ на клавиатуре при создании нового пароля, то ли чего.

Теперь ВСЕГДА буду записывать свои пароли.

У меня новый пасс запрашивается где-то раз в 3 месяца, и при том только после того, как я ввойду в свою учетную запись под текущим паролем. Как же у меня оно запросит новый пасс, если я текущего пароля не помню??

Очень мутное и нервотрёпное дело. Мне проще целый день потратить на разузнание пароля, чем сейчас возиться и подавать заявку. (там не все так просто, домен находится в другой стране, обращаться в техподдержку нужно через своего руководителя, на английском языке. Короче, вариант с админами рассматриваю как самый самый последний вариант)

Можете подробнее рассказать, как это сделать?

Тему можно закрыть.Хеша пароля для доменной учетной записи в файле SAM нет. Хеша пароля для доменной учетной записи в файле SAM нет. Но пароль то на компьютере от сетевой учетки локально присутствует.

Потому что я когда-то пробовал вытягивать сетевой кабель и логиниться под сетевой учеткой, вводя свой пароль. Без доступа к сети я вошел в сетевую учетку без доступа к инету. Значит хеш этого пароля на компьютере хранится где-то локально. И если файла %Windows%/ntds/NTDS.DIT на моем компьютере нету, значит пароль хранится где-то в другом месте.

Существует 2 возможности получения пароля — через реестр, или получив прямой доступ к файлам-кустам реестра. В любом случае нужны будут либо привелегии пользователя SYSTEM, либо хищение заветных файлов, например, загрузившись из другой ОС. Здесь я не буду описывать возможности получения доступа, но в целях исследования нагляднее будет выбрать первый вариант, это позволит не заострять внимание на структуре куста реестра. А запуститься от системы нам поможет утилита psExec от sysinternals. Конечно, для этих целей можно использовать уязвимости windows, но статья не об этом.

V-блок

Windows до версии Vista по умолчанию хранила пароль в двух разных хэшах — LM и NT. В висте и выше LM-хэш не хранится. Для начала посмотрим где искать эти хэши, а потом разберемся что из себя они представляют.

Пароли пользователей, а так же много другой полезной информации хранится в реестре по адресу HKLM\SAM\SAM\Domains\Account\users\[RID]\V

, известном как V-блок. Раздел SAM находится в соответствующем файле c:\Windows\System32\config\SAM. RID — уникальный идентификатор пользователя, его можно узнать, например заглянув в ветку HKLM\SAM\SAM\Domains\Account\users\names\<имя пользователя> (параметр Default, поле — тип параметра). Например, RID учетной записи «Администратор» всегда 500 (0x1F4), а пользователя «Гость» — 501 (0x1f5). Доступ к разделу SAM по умолчанию возможен только пользователю SYSTEM, но если очень хочется посмотреть — запускаем regedit c правами системы:

PsExec.exe -s -i -d regedit.

Чтобы наблюдать V-блок в удобном виде можно, например, экспортировать его в текстовый файл (File-Export в Regedit).

Вот что мы там увидим:

От 0x0 до 0xCC располагаются адреса всех данных, которые находятся в V-блоке, их размеры и некоторая дополнительная информация о данных. Чтобы получить реальный адрес надо к тому адресу, что найдем прибавить 0xCC. Адреса и размеры хранятся по принципу BIG ENDIAN, т.е понадобится инвертировать байты. На каждый параметр отводится по 4 байта, но фактически все параметры умещаются в одном-двух байтах. Вот где искать:

Адрес имени пользователя — 0xС

Длина имени пользователя — 0x10

Адрес LM-хэша — 0x9с

Длина LM-хэша — 0xa0

Адрес NT-хэша — 0xa8

длина NT-хэша — 0xac

В данном случае имя пользователя найдется по смещению 0xd4 + 0xcc и его длина будет 0xc байт.

NT-хэш будет располагаться по смещению 0x12c + 0xcc и его размер (всегда один и тот же) = 0x14.

int lmhashOffset = userVblock[0x9c] + userVblock[0x9d] * 0x100 + 4 + 0xcc;

int nthashOffset = userVblock[0xa8] + userVblock[0xa9] * 0x100 + 4 + 0xcc;

int lmhashSize = userVblock[0xa0] + userVblock[0xa1] * 0x100 - 4;

int nthashSize = userVblock[0xac] + userVblock[0xad] * 0x100 - 4;

int usernameOffset = userVblock[0xc] + userVblock[0xd] * 0x100 + 0xcc;

int usernameLen = userVblock[0x10] + userVblock[0x1a] * 0x100;

userVblock — значение HKLM\SAM\SAM\Domains\Account\users\\V в виде массива байт.

Еще про V-блок можно почитать тут.

Алгоритмы

Теперь разберемся в алгоритмах шифрования.

Формирование NT-хэша:

1. Пароль пользователя преобразуется в Unicode-строку.

2. Генерируется MD4-хэш на основе данной строки.

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

Формирование LM-хэша:

1. Пароль пользователя преобразуется в верхний регистр и дополняется нулями до длины 14 байт.

2. Полученная строка делится на две половинки по 7 байт и каждая из них по отдельности шифруется алгоритмом DES. В итоге получаем хэш длиной 16 байт (состоящий из двух независимых половинок длиной по 8 байт).

3. Полученный хэш шифруется алгоритмом DES, ключ составляется на основе RID пользователя.

4. В windows 2000 и выше оба полученых хэша дополнительно шифруются алоритмом RC4 с помощью ключа, известного как «системный ключ» или bootkey, сгенерированого утилитой syskey, и шифруются довольно хитрым образом.

Рассмотрим общую последовательность действий для получения исходного пароля и каждый шаг в отдельности

1. Получаем bootkey, генерируем на его основе ключи для RC4, расшифровываем хэши с помощью RC4

2. Получаем ключи для DES из RID'ов пользователей, расшифровываем хэши DES'ом

3. Полученые хэши атакуем перебором.

Bootkey

Системный ключ (bootkey) разбит на 4 части и лежит в следующих разделах реестра:

HKLM\System\CurrentControlSet\Control\Lsa\JD

HKLM\System\CurrentControlSet\Control\Lsa\Skew1

HKLM\System\CurrentControlSet\Control\Lsa\GBG

HKLM\System\CurrentControlSet\Control\Lsa\Data

Раздел system находится в файле c:\Windows\System32\config\system

Следует отметить, что раздел CurrentControlSet является ссылкой на один из разделов controlset и создается в момент загрузки системы. Это значит что не получится его найти в файле system, если система неактивна. Если вы решили искать ключ в файле — необходимо узнать значение ContolSet по умолчанию в HKLM\SYSTEM\Select\default.

например если HKLM\SYSTEM\Select\default = 1 — вместо HKLM\System\CurrentControlSet\ ищем в HKLM\System\controlset001\

У каждого ключа реестра есть некий скрытый атрибут, известный как «class». Regedit его так просто не покажет, однако его можно увидеть, например, если экспортировать эти ключи реестра в текстовые файлы. В winapi для получения этого атрибута есть функция RegQueryInfoKey.

Фрагменты хранятся в строковом представлении шестнадцатеричных чисел, причем по принципу BIG ENDIAN (т.е не строка задом наперед, а число).

Например мы обнаружили вот такие записи:

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\JD

Class Name: 46003cdb =

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Skew1

Class Name: e0387d24 =

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\GBG

Class Name: 4d183449 =

Key Name: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\Data

Class Name: 0419ed03 =

Собраный из четырех частей ключ будет массивом байт:

Далее элементы этого массива переставляются на основе некоторого константного массива p

key[i] = scrambled_key[p[i]];

В нашем примере получится массив:

этот массив и есть так называемый bootkey. Только в шифровании паролей будет учавствовать не он а некий хэш на основе bootkey, фрагментов f-блока и некоторых констант. Назовем его Hashed bootkey.

Hashed bootkey

для получения Hashed bootkey нам понадобятся 2 строковые константы (ASCII):

На основе этих значений, склееных в один большой массив формируем MD5 хэш, который будет являться ключем для шифрования RC4

rc4_key = MD5(F[0x70:0x80] + aqwerty + bootkey + anum).

Последним шагом для получения hashed bootkey будет rc4 шифрование( или дешифрование — в rc4 это одна и та же функция) полученым ключем фрагмента F-блока F[0x80:0xA0];

Hashed bootkey у нас в руках, осталось научиться с ним правильно обращаться.

Дешифруем пароли с помощью Hashed Bootkey

для паролей LM и NT нам понадобятся еще 2 строковые константы —

string almpassword = "LMPASSWORD";

string antpassword = "NTPASSWORD";

а так же RID пользователя в виде 4х байт (дополненый нулями) и первая половина Hashed Bootkey (hashedBootkey[0x0:0x10]);

Все это склеивается в один массив байт и считается MD5 по правилам:

rc4_key_lm = MD5(hbootkey[0x0:0x10] +RID + almpassword);

rc4_key_nt = MD5(hbootkey[0x0:0x10] +RID + antpassword);

полученый md5 хэш — ключ для rc4, которым зашифрованы LM и NT хэши в V-блоке пользователя

userLMpass = RC4(rc4_key_lm,userSyskeyLMpass);

userNTpass = RC4(rc4_key_lm,userSyskeyNTpass);

На этом этапе мы получили пароли пользователя в том виде в каком они хранились бы без шифрования syskey, можно сказать, что самое сложное позади. Переходим к следующему шагу

private byte[] sid_to_key1(byte[] rid) byte[] s = new byte[7];

s[0] = (byte)(rid[0] & 0xFF);

s[1] = (byte)(rid[1] & 0xFF);

s[2] = (byte)(rid[2] & 0xFF);

s[3] = (byte)(rid[3] & 0xFF);

s[4] = s[0];

s[5] = s[1];

s[6] = s[2];

private byte[] sid_to_key2(byte[] rid) byte[] s = new byte[7];

s[0] = (byte)((rid[3]) & 0xFF);

s[1] = (byte)(rid[0] & 0xFF);

s[2] = (byte)((rid[1]) & 0xFF);

s[3] = (byte)((rid[2]) & 0xFF);

s[4] = s[0];

s[5] = s[1];

s[6] = s[2];

Ну здесь особо комментировать нечего, кроме функции des_set_odd_parity(ref key) — это одна из функций библиотеки openssl, задача которой добавить некоторые «биты нечетности», используется для повышения стойкости ключа к атакам.

Далее разбиваем NT (или LM) хэш на 2 части по 8 байт и дешифруем DES'ом -одна половина зашифрована ключем сформированым функцией sid_to_key1, вторая — sid_to_key2.

obfskey_l = userNTpass[0x0:0x7]

obfskey_r = userNTpass[0x8:0xF]

byte[] deskey1 = sid_to_key1(RID);

byte[] deskey2 = sid_to_key2(RID);

byte[] md4hash_l = DES(obfskey_l, deskey1);

byte[] md4hash_r = DES(obfskey_r, deskey2);

После склеивания двух половин мы получим md4 хэш -в случае NT, или LanMan (DES) — в случае LM. Полученый хэш полностью готов к атаке перебором.

Кстати, md4 Хэш от пустого пароля — 31d6cfe0d16ae931b73c59d7e0c089c0

Исследование проведено на основе исходного кода ophcrack-3.3.1, а так же статьи Push the Red Button:SysKey and the SAM

Как узнать сетевой пароль своего компьютера и где его отключить?

Здравствуйте, дорогие друзья! Сегодняшняя тема будет для тех, кто пользуется компьютерными локальными сетями. При попытке подключения к любому ПК из группы необходимо постоянно прописывать специальный код – сетевой пароль. Бывают ситуации, когда эти данные забываются. Для такого случая я здесь – наша статья расскажет, как узнать сетевой пароль на самых популярных нынче ОС – Windows 7 и 10.

Где можно управлять паролями?

Например, вам нужно выполнить настройку общего доступа к принтеру в сети, а операционная система при этом запрашивает код доступа. Как узнать сетевой пароль своего компьютера, где вообще его можно найти?

Чтобы получить доступ ко всем паролям на ПК под Windows 7 и 10, нужно:

- Вызываем приложение «Выполнить» комбинацией кнопок Win + R;

- Прописываем команду netplwiz;

- Откроется окошко «Учетные записи пользователей»;

- Перейдите на вкладку «Дополнительно»;

- Нажмите «Управление паролями», чтобы получить доступ ко всем хранящимся на этом компьютере паролям.

Здесь можно удалить или поменять данные, добавить учетную запись.

Если у вас Windows XP, команда для «Выполнить» будет другая – control userpasswords2.

Как посмотреть?

Как узнать сетевой пароль от домашней группы (сам код), расскажу на примере Windows 10:

- В «Панели управления» режим просмотра ставим по категориям;

- Переходим в раздел «Сеть и Интернет»;

- Заходим в «Домашнюю группу»;

- В ее настройках ищем пункт «Показать или распечатать пароль домашней группы»;

- Переписываем нужные данные на листочек или запоминаем.

Пока писала, поняла, что у пользователей часто возникают проблемы при просмотре кода. Если у вас тоже не получается узнать пароль от локальной сети по моей инструкции, напишите в комментарии!

Возможная проблема

- Чтобы запустить редактор локальной групповой политики, открываем «Выполнить» и прописываем gpedit.msc;

- Теперь поочередно заходим в разделы из следующего списка: «Конфигурация компьютера» – «Конфигурация Windows» – «Параметры безопасности» – «Локальные политики» – «Параметры безопасности» – «Сетевая безопасность: уровень проверки подлинности LAN Manager»;

- Отмечаем пункт «Отправлять LM и NTML…».

Этот способ решения проблемы работает не на всех версиях Windows 7!

Как убрать запрос на ввод кода?

-инструкции по теме раздела смотрите тут:

Если в вашей домашней группе всего несколько устройств, и вы уверены в ее безопасности, ввод кода можно убрать. Как отключить запрос сетевого пароля на Windows 7/10, расскажу сейчас:

- Заходим в «Панель управления»;

- Режим просмотра ставим на «Крупные значки»;

- Переходим в раздел «Центр управления сетями…»;

- В дополнительных параметрах (раздел слева) ищем «Общий (текущий профиль)»;

- Ищем «Общий доступ к общедоступным папкам» и ставим галочку напротив «Включить общий доступ…»;

- Выбираем строку «Общий доступ с парольной защитой»;

- Отмечаем пункт «Отключить общий доступ с парольной защитой»;

- Сохраняем изменения соответствующей кнопкой.

Здесь тоже пробежалась по отзывам, оказывается, помогает не всем. Если у вас тоже возникла проблема, напишите нам, подумаем, что можно сделать.

Как не сохранять?

Можно сделать, чтобы операционная система не сохраняла коды. В какой ситуации это может пригодиться, не знаю, но такая инструкция есть (на примере Windows 7):

- В «Панели управления» зайдите в раздел «Администрирование»;

- Откройте «Локальная политика безопасности»;

- Нажмите «Параметры безопасности», перейдите на вкладку «Локальные политики», а затем в «Параметры безопасности»;

- В списке справа найдите строку «Сетевой доступ: не разрешать хранение паролей…», кликните ПКМ и перейдите в «Свойства»;

- На вкладке «Параметр локальной безопасности» поставьте галочку у пункта «Отключен»;

- После выполненных операций сохраните изменения кнопкой OK.

Вот такая сложная тема. На «десятке» узнать сетевой пароль намного проще, чем на «семерке». У Windows 7 много версий, и что работает на одной, для другой не подходит. Но у вас всегда есть команда WiFiGid, которая постарается решить любой вопрос. Спасибо за доверие!

Где Windows хранит сетевые пароли?

Управлять паролями в данной ОС можно посредством команды “netplwiz”. Чтобы запустить ее выполнение, зайдите в меню “Пуск” и введите в строку поиска “Run”, либо нажмите R+Win-key. Описанный метод актуален для Windows 7, в Windows XP следует пользоваться командой “control userpasswords2”. Когда открывается соответствующее окно с учетными записями, переходим в меню “Дополнительно” и выбираем подпункт “Управление”. Эта вкладка предназначена для любых манипуляций с паролями, аккаунтами пользователей, настройками безопасности и прочих действий. Естественно, все операции должны проводиться из аккаунта с правами администратора. Так вы сможете без труда сменить любой пароль на более подходящий. Физическим хранилищем сетевых паролей является директория %systemroot%system32config.

Ввод сетевого пароля Windows 7: зачем это нужно?

Конечно, никто не спорит о том, что в офисах при наличии достаточно большого количества компьютеров, подключаемых к локальной сети, использование паролей доступа, как на уровне прямого ввода, так и на уровне удаленного доступа, оправдано.

Но вот зачастую, даже если на всех терминалах установлена операционная система Windows 7, в сети они вроде бы «видят» друг друга, но когда, например, производится попытка отправки документа на печать с использованием сетевого принтера, даже при корректных настройках ничего не получается, поскольку требуется ввод сетевого пароля. Где его взять? Администратор сети не в курсе. На самом деле решение данной проблемы есть, и оно достаточно простое.

Как убрать запрос на ввод кода?

Видео-инструкции по теме раздела смотрите тут:

Если в вашей домашней группе всего несколько устройств, и вы уверены в ее безопасности, ввод кода можно убрать. Как отключить запрос сетевого пароля на Windows 7/10, расскажу сейчас:

- Заходим в «Панель управления»;

- Режим просмотра ставим на «Крупные значки»;

- Переходим в раздел «Центр управления сетями…»;

- В дополнительных параметрах (раздел слева) ищем «Общий (текущий профиль)»;

- Ищем «Общий доступ к общедоступным папкам» и ставим галочку напротив «Включить общий доступ…»;

- Выбираем строку «Общий доступ с парольной защитой»;

- Отмечаем пункт «Отключить общий доступ с парольной защитой»;

- Сохраняем изменения соответствующей кнопкой.

Здесь тоже пробежалась по отзывам, оказывается, помогает не всем. Если у вас тоже возникла проблема, напишите нам, подумаем, что можно сделать.

Через админку роутера

Так как вы подключены к Wi-Fi через роутер, то можете зайти в его настройки, даже если не знаете пароль от точки доступа. Правда, вам потребуется указать пароль от настроек самого роутера. В настройках будет приведена вся нужная вам информация, плюс вы сможете изменить ключ доступа от Wi-Fi.

Процесс получения пароля от вайфая таким способом различается в зависимости от производителя роутера и используемой прошивки.

TP-Link

- Откройте параметры прошивки через любой браузер, введя указанный выше адрес в адресную строку. Обратите внимание, что вы обязательно должны быть подключены к точке доступа роутера!

- Будет запрошен пароль и логин от настроек роутера. Стандартно это admin и admin. Однако данные могли быть изменены либо вами, либо вашим провайдером. В последнем случае это указывается в договоре.

- В левом меню переключитесь в раздел «Беспроводной режим».

- Теперь откройте вкладку «Защита беспроводного режима». В поле «Пароль PSK» будет указан текущий ключ безопасности.

D-Link

- Войдите в настройки роутера.

- Стандартные данные для входа: логин – admin, пароль – admin. Однако данные могли быть изменены либо вами, либо вашим провайдером. В последнем случае это указывается в договоре.

- В блоке «Wi-Fi» переключитесь к «Настройки безопасности».

- В строке «Ключ шифрования PSK» будет написан текущий пароль от сети.

Zyxel

- Войдите в настройки роутера через любой браузер.

- При входе у вас запросят логин и пароль. Стандартный логин – admin. Пароль же может быть admin или 1234, в зависимости от версии прошивки и конкретного роутера. Дополнительно он мог быть изменен вами или провайдером.

- В нижней части интерфейса нажмите по иконке сети.

- Теперь переключитесь во вкладку «Точка доступа». Обратите внимание поле «Ключ безопасности». В нем указан пароль от текущей точки доступа.

Настройки политики безопасности

В самом оптимальном варианте, когда требуется ввод сетевого пароля (где его взять, что ввести, включить или отключить службу), можно использовать и еще одно достаточно действенное средство – редактирование групповых политик с установкой разрешений доступа к тем или иным функциям системы на уровне администратора или локального юзера.

Для доступа используется команда gpedit.msc, а в самом редакторе — раздел конфигурации компьютера, где нужно найти директорию проверки сетевой безопасности «LAN Manager» и уже в ней активировать параметры отправки LM и NTLM.

Третий способ. Использование страницы с настройками роутера

- Соедините компьютер с роутером через локальную сеть. Если вы не знаете свой пароль Wi-Fi, и компьютер, о котором идет речь, не подсоединён к сети, то использование локальной сети — это единственная возможность подключиться для вас. Если же локальная сеть (Ethernet) не является для вас вариантом, вам придется сбросить роутер до его заводских настроек. Соединяем компьютер с роутером через локальную сеть

- Узнайте айпи-адрес вашего роутера. Для получения доступа к странице вашего маршрутизатора, вы должны знать собственный IP:

- Windows: открывается «Пуск», далее идёте в «Панель управления», выберите в открывшемся каталоге «Сеть и Интернет», нажмите «Беспроводное соединение» и просмотрите адрес во внутреннем меню «Сведения»;

- MacOs: откройте основное меню Apple, выберите «Системные настройки», кликните по «Сети», затем «Дополнительно», перейдите на вкладку «TCP / IP » и найдите номер справа от «Router».

Общий адрес маршрутизаторов

- Перейдите на страницу вашего маршрутизатора. Откройте любой доступный вам браузер и в его адресную строку вставьте айпи-адрес вашего роутера. Переходим на страницу нашего маршрутизатора

- Зайдите на страницу маршрутизатора. После того как вы введёте адрес вам могут потребоваться имя пользователя и пароль; если система затребует их, то войдите в систему с учетными данными вашего маршрутизатора. Обычно это иные учетные данные, чем те, что вы, как правило, используете для подключения к вашей сети Wi-Fi. Обычно система оставляет логин и пароль по умолчанию. Имя пользователя по умолчанию, как правило, admin , пароль по умолчанию — admin , password, либо просто пустое поле. Система таким образом учитывает то, что большинство людей меняют эти данные после самостоятельной настройки маршрутизатора, так что если вы позабыли своё имя пользователя и ключ доступа, вам придётся перезагрузить маршрутизатор и откатить все данные до заводского состояния. Если даже заводской пароль или имя менялись в процессе использования, то они в любом случае должно быть указаны в документах роутера, или даже на самом роутере. Как правило, не является огромной проблемой найти утерянный пароль для маршрутизатора, если вы не меняли его самостоятельно. Заходим на страницу маршрутизатора

- Перейдите в раздел «Wireless». После входа в маршрутизатор найдите раздел Wireless, также именуемый как «Беспроводная связь» или «Wi-Fi». Обычно данный раздел легко находится в верхней части экрана, но вы можете найти его также при помощи навигации. При этом следует понимать, что каждый интерфейс страниц маршрутизаторов отличается от другого, и большинство из них не поддерживают русский язык, поэтому вам следует научиться работать с англоязычным интерфейсом и соответствующим меню. Переходим в раздел «Wireless»

- Найдите пароль. На странице раздела «Wireless» вы увидите название своей беспроводной сети (SSID), и к тому же тип безопасности или шифрования (например WEP(Wired Equivalent Privacy), WPA(WiFi Protected Access), или WPA2 (WiFi Protected Access II)). Рядом с основными опциями вы должны увидеть поле «Passphrase» или «Password». Это и есть ваш пароль беспроводной сети.

Командная строка

Узнать пароль от Wi-Fi на Windows 7 можно и через «Командную строку» — встроенный интерфейс для выполнения команд. Выглядит процесс немного сложнее, но позволяет сэкономить время.

Второй способ (работает на Mac OS)

Первый способ (работает на Windows)

- Кликните по иконке Wi-Fi. Эта иконка расположена в небольшом уголке справа в вашей панели задач. После этого появится само меню управления сетями Wi-Fi. Этот метод работает только в тех ситуациях, когда вы в настоящее время подключены к интернету через Wi-Fi, и при этом не помните пароля. Иконка Wi-Fi

- Кликните на «Центр управления сетями и общим доступом». Этот раздел расположен в самом низу окошка с управлением сетевыми соединениями. Кликаем на «Центр управления сетями и общим доступом»На Windows 10 это «Параметры сети и Интернет»

- Обратите внимание на левый фрагмент центра управления сетями и общим доступом. Вкладка «Центр управления сетями и общим доступом»

- Кликните на «Изменение параметров адаптера». Этот пункт из левой части экрана настроек интернета и является вашим настройщиком Wi-Fi. На Windows 10 кликаем на «Настройка параметров адаптера»

- Один раз кликните на свою действующую сеть Wi-Fi. Вы должны увидеть значок с зелеными полосками рядом с синими мониторами на этой странице. Это ваша действующая сеть. Кликаем на свою действующую сеть Wi-FiКликаем 2 раза по своей действующей сети на Windows 10

- Кликните на «Просмотр состояния подключения». Данная панель появится после того, как вы единожды кликните по иконке беспроводного соединения, после этого чуть ниже адресной строки возникнет соответствующее меню с выбором. Кликаем на «Просмотр состояния подключения»На Windows 10 кликаем на «Свойства беспроводной сети»

- Выберите «Свойства беспроводной сети». Данная опция расположена в середине окна. Выбираем «Свойства беспроводной сети»

- Перейдите к «Безопасности». Вы найдете эту вкладку на верхней половине окна. При этом открывается страница с полем «Ключ безопасности сети» рядом с серединой страницы. Здесь хранится ваш пароль. Переходим к «Безопасности»

- Поставьте галочку в квадратике «Отображать вводимые знаки». Если вы хотите увидеть пароль — установите флажок, после чего чёрные точки откроются и ваш пароль отобразится.

Как узнать ввод сетевого пароля? Просмотр данных

Сами данные паролей скрыты от глаз пользователя любого уровня (будь он хоть частный юзер, хоть админ, система все равно не дает ему увидеть скрытые данные).

Тем не менее, выход есть. Если взять в расчет, что все папки, включая регистрационные данные, невидимы, нужно просто включить в том же «Проводнике» режим отображения таких объектов. Но и в этом случае найти папку с паролями будет достаточно сложно.

Читайте также: