Групповые политики windows server 2019 настройка

Обновлено: 04.07.2024

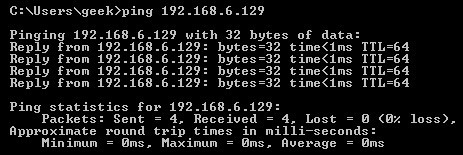

в этом разделе вы создадите объект групповая политика для всех компьютеров в организации, настроили клиентские компьютеры-члены домена с режимом распределенного кэша или режимом кэширования, а также настроим Windows брандмауэр в режиме повышенной безопасности, чтобы разрешить трафик BranchCache.

Этот раздел содержит следующие процедуры.

В следующей процедуре показано, как создать объект групповая политика в политике домена по умолчанию. Однако можно создать объект в подразделении (OU) или другом контейнере, подходящем для вашего развертывания.

Для выполнения этих процедур необходимо быть членом группы "Администраторы домена"или эквивалентными.

Создание объекта групповая политика и настройка режимов BranchCache

На компьютере, на котором установлена роль сервера домен Active Directory Services, в диспетчер сервера выберите Сервис, а затем щелкните Управление Групповая политика. Откроется консоль управления групповая политика.

В консоли редактор "Управление групповыми политиками" разверните следующий путь: Конфигурация компьютера, политики, Административные шаблоны: определения политик (ADMX-файлы), полученные с локального компьютера, сети, BranchCache.

Щелкните BranchCache, а затем в области сведений дважды щелкните включить BranchCache. Откроется диалоговое окно "параметр политики".

В диалоговом окне Включение BranchCache щелкните включено, а затем нажмите кнопку ОК.

Чтобы включить режим распределенного кэша BranchCache, в области сведений дважды щелкните установить режим распределенного кэша BranchCache. Откроется диалоговое окно "параметр политики".

В диалоговом окне Установка режима распределенного кэша BranchCache установите флажок включенои нажмите кнопку ОК.

При наличии одного или нескольких филиалов, где вы развертываете BranchCache в режиме размещенного кэша и развернули серверы размещенного кэша в этих офисах, дважды щелкните включить автоматическое обнаружение размещенного кэша по точке подключения службы. Откроется диалоговое окно "параметр политики".

В диалоговом окне Включение автоматического обнаружения размещенного кэша по точке подключения службы щелкните включено, а затем нажмите кнопку ОК.

Если включить режим распределенного кэша BranchCache и включить автоматическое обнаружение размещенного кэша по параметрам политики точки подключения службы , клиентские компьютеры работают в режиме распределенного кэша BranchCache, если только они не находят сервер размещенного кэша в офисе филиала, и на этом этапе они работают в режиме размещенного кэша.

Используйте приведенные ниже процедуры для настройки параметров брандмауэра на клиентских компьютерах с помощью групповая политика.

настройка брандмауэра Windows с помощью правил для входящего трафика с повышенной безопасностью

в консоли редактор "Управление групповыми политиками" разверните следующий путь: конфигурация компьютера, политики, Windows Параметры, Параметры безопасности, Windows брандмауэр сповышенной безопасностью, Windows брандмауэр с расширенной безопасностью — LDAP, правила для входящих подключений.

Щелкните правой кнопкой мыши элемент Правила для входящих подключений и выберите команду Новое правило. Откроется мастер создания правила для нового входящего подключения.

В окне предопределенные правиланажмите кнопку Далее.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение к этому порту получать трафик.

Чтобы создать исключение WS-Discovery брандмауэра, снова щелкните правой кнопкой мыши правила для входящих подключенийи выберите команду создать правило. Откроется мастер создания правила для нового входящего подключения.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — обнаружение кэширующих узлов (использует WSD). Щелкните Далее.

В окне предопределенные правиланажмите кнопку Далее.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение к этому порту получать трафик.

настройка брандмауэра Windows в правилах исходящего трафика с повышенной безопасностью

В консоли редактор "Управление групповыми политиками" щелкните правой кнопкой мыши правила исходящих подключенийи выберите команду создать правило. Откроется мастер создания правила для исходящего трафика.

В окне предопределенные правиланажмите кнопку Далее.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение для отправки трафика через этот порт.

Чтобы создать исключение WS-Discovery брандмауэра, щелкните правой кнопкой мыши правила исходящих подключенийи выберите команду создать правило. Откроется мастер создания правила для исходящего трафика.

В поле тип правилащелкните предопределенный, разверните список вариантов, а затем щелкните BranchCache — обнаружение кэширующих узлов (использует WSD). Щелкните Далее.

В окне предопределенные правиланажмите кнопку Далее.

В поле действиеубедитесь, что выбран параметр Разрешить подключение , а затем нажмите кнопку Готово.

Необходимо выбрать параметр Разрешить клиенту BranchCache подключение для отправки трафика через этот порт.

Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика - это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Компоненты GPO

Выделяют два компонента групповых политик - клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC - Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Оснастка управления групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера - нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Создание объектов групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настроим созданный объект

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом - удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Поиск объектов

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти. ”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Удаление объекта групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

Установка PowerShell модуля управления групповыми политиками

Для управления доменными групповыми политиками на вашем компьютере должен быть установлен модуль GroupPolicy. Данный модуль доступен в Windows Server после установки компонента Group Policy Management. Данную опцию можно установить из консоли Server Manager или с помощью PowerShell:

Install-WindowsFeature GPMC -IncludeManagementTools

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools

Полный список PowerShell командлетов в модуле GroupPolicy можно вывести с помощью команды:

Get-Command –Module GroupPolicy

С помощью PowerShell модуля GroupPolicy вы можете:

-

Создать или удалить GPO

Управление GPO с помощью PowerShell

Рассмотрим несколько типовых задач администратора, в которых можно использовать PowerShell для управления групповыми политиками.

Чтобы создать новую пустую политику, воспользуйтесь командой:

New-GPO -Name spbTestGPO -Comment "Testing GPO PowerShell"

Если у вас в домене созданы стартовые групповые политики (Starter GPO), вы можете создать новую политику на основе такого шаблона (например, с определенными настройками Security Baseline):

New-GPO -Name spbTestGPO2 -StarterGPOName "Windows 10 Security Baseline"

Чтобы назначить политику на определенную OU, используйте командлет New-GPLink:

Get-GPO spbTestGPO | New-GPLink -Target "ou=test,ou=spb,ou=ru,dc=winitpro,dc=loc"

Чтобы отлинковать GPO от OU:

Remove-GPLink -Name spbTestGPO -Target "ou=test,ou=spb,ou=ru,dc=winitpro,dc=loc"

Если нужно отключить применение GPO, но не удалять связь, используется командлет Set-GPLink:

Set-GPLink -name spbTestGPO -Target "ou=test,ou=spb,ou=ru, dc=winitpro,dc=loc" -linkenabled no

GPO перестала применяться к OU, но осталась слинкованной.

Если нужно применить GPO в принудительном режиме, добавьте параметр -Enforced Yes.

Следующая однострочная команда PowerShell создаст новую GPO, которая меняет настройки одного параметра реестра (отключает автообновление драйверов), ограничит применение политики определенной группой безопасности, и прилинкует к определенному OU:

$key = 'HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\DriverSearching'

New-GPO 'spbDisableDriverUpdate' | Set-GPRegistryValue -Key $key `

-ValueName 'SearchOrderConfig' -Type DWORD -Value 0 | Set-GPPermissions -Replace `

-PermissionLevel None -TargetName 'Authenticated Users' -TargetType group | `

Set-GPPermissions -PermissionLevel gpoapply -TargetName 'spb_admins' `

-TargetType group | New-GPLink -Target "ou=test,ou=spb,ou=ru,dc=winitpro,dc=loc" –Order 1

С помощью командлета Get-GPO можно вывести информацию о конкретном объекте GPO или о всех политиках в домене. Данный командлет возвращает GUID политики (часто нужен при диагностике применения GPO на компьютерах или решения проблем с репликацией объектов политик при проверке состояния AD), время создания, модификации политики, примененные WMI фильтры GPO.

Можно вывести настройки WMI фильтра, привязанного к GPO (но изменить настройки фильтра не получится):(Get-GPO spbWin10Settings).WmiFilter

PowerShell: применение GPO, результирующие политики

Для обновления групповых политик на удаленных компьютерах используется командлет Invoke-GPUpdate. Можно обновить настройки GPO на конкретном компьютере:

Invoke-GPUpdate -Computer "corp\pc0200" -Target "User"

Или на всех компьютерах в указанной OU:

Get-ADComputer –filter * -Searchbase "ou=Computes,OU=SPB,dc=winitpro,dc=com" | foreach

Командлет Get-GPOReport используется для построения HTML/XML отчетов с настройками указанной политики:

Get-GPOReport -name spb-BitlockerEncryption -ReportType HTML -Path "C:\ps\bitlockerpolicy.html"

Резервное копирование и восстановление GPO

С помощью PowerShell вы можете создавать резервные копии объектов групповых политик в домене и восстанавливать их.

Можно создать резервную копию всех GPO:

Backup-GPO -All -Path C:\Backup\GPOs\

Или только одной политики:

Backup-GPO -Name spbWin10Settings -Path C:\Backup\GPOs -Comment ″Test GPO Backup PowerShell″

Для восстановления GPO используется:

Restore-GPO -Name spbWin10Settings -Path C:\Backup\GPOs\

Вы можете хранить несколько версий резервных копий GPO в одной папке. Чтобы восстановить определенную версию GPO, нужно указать ее ID резервной копии (32 разрядный идентификатор):

Restore-GPO -Path ″C:\GPO Backups″ -BackupID 1235469-1234-5432-AAAA-8987778333

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер и продать в даркнете.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

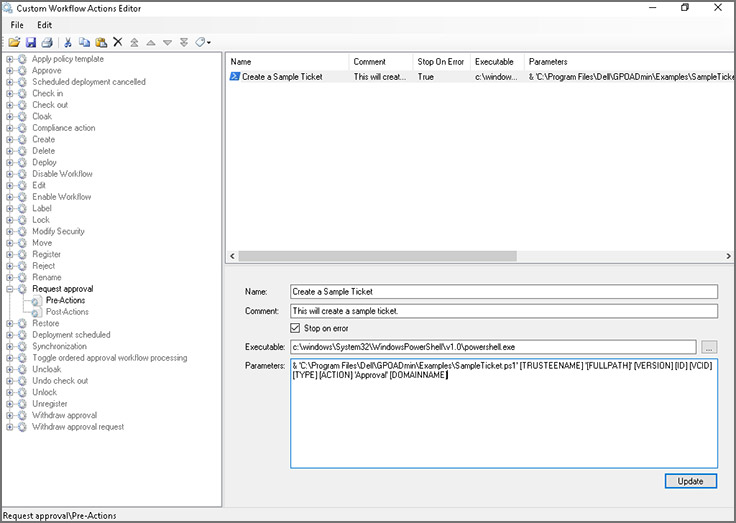

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

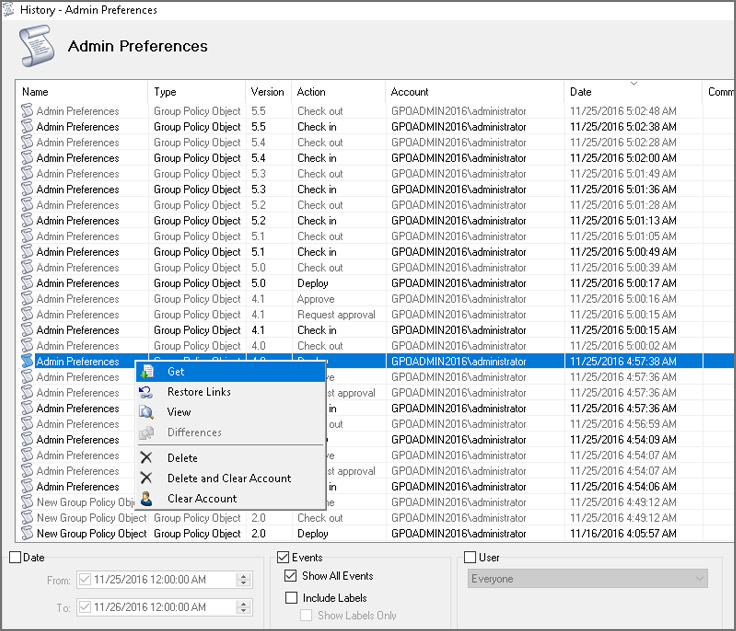

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

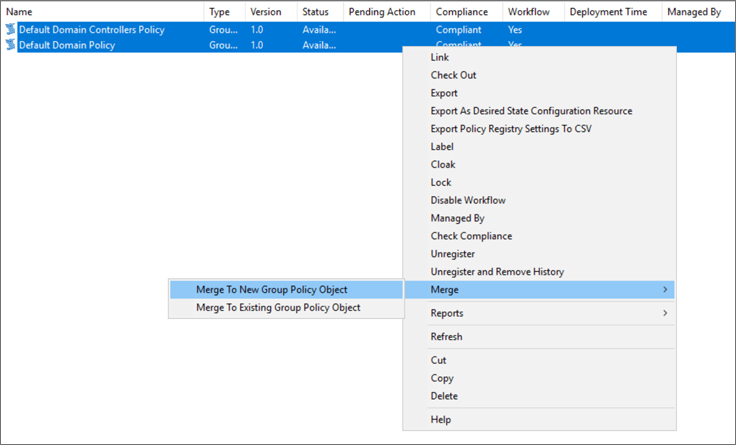

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

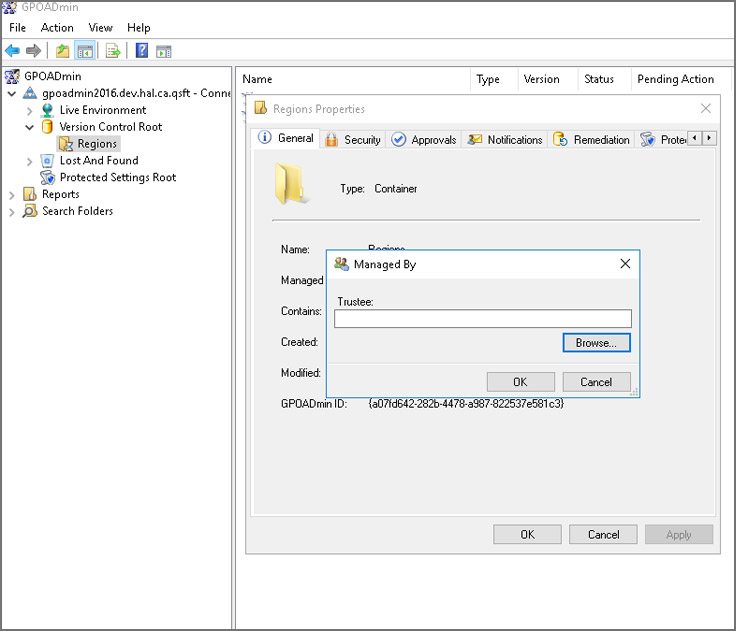

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

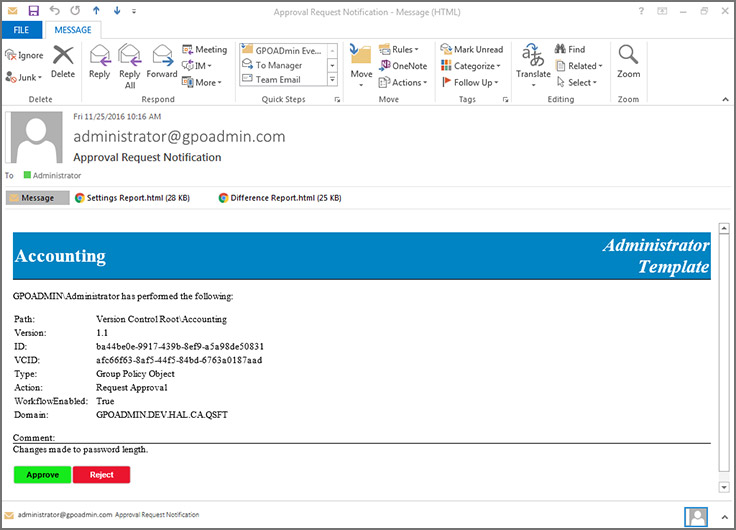

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

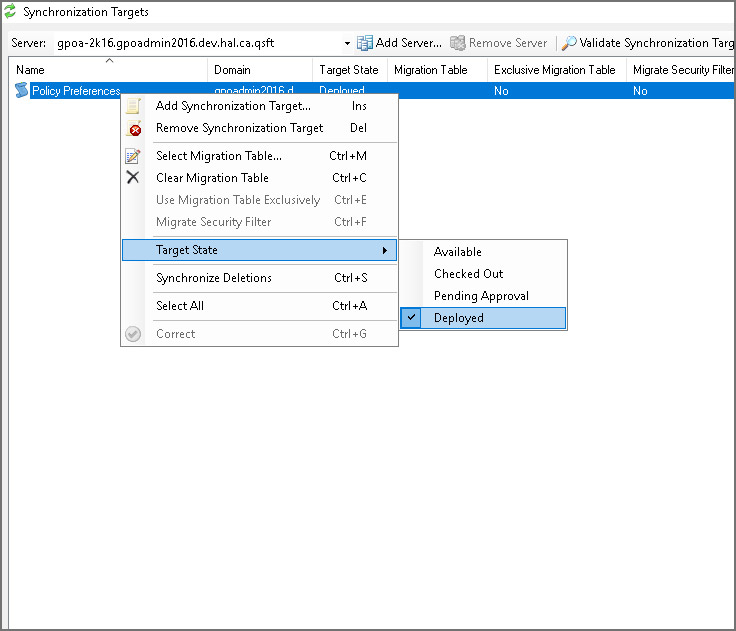

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

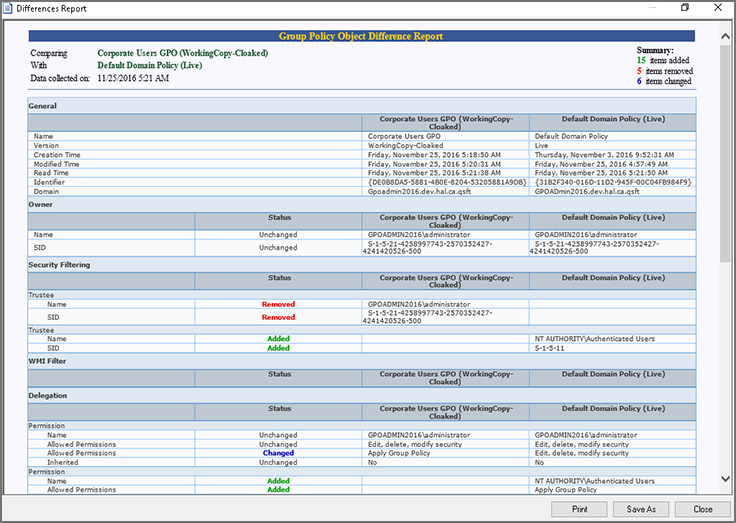

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

Читайте также: