Intercepter ng как пользоваться windows

Обновлено: 07.07.2024

Список инструментов для тестирования на проникновение и их описание

Описание Intercepter-NG

Intercepter-NG – это многофункциональный набор сетевого инструментария для IT специалистов различного типа. Главной целью является восстановление интересных данных из сетевого потока и выполнение различного рода атак человек-посередине (MiTM). Кроме этого программа позволяет выявлять ARP спуфинг (может применяться для обнаружения атак человек-посередине), выявлять и эксплуатировать некоторые виды уязвимостей, брут-форсить учётные данные входа сетевых служб. Программа может работать как с живым потоком трафика, так и анализировать файлы с захваченным трафиком, для обнаружения файлов и учётных данных.

Программа предлагает следующие функции:

Основная версия работает на Windows, имеется консольная версия для Linux и версия для Android.

Режимы Intercepter-NG

Intercepter-NG имеет семь основных режимов, которые соответствуют количеству вкладок программы и количеству главных кнопок:

- Мессенджеров

- Resurrection

- Паролей

- Сканирования

- MiTM

- DHCP

- RAW (сырой)

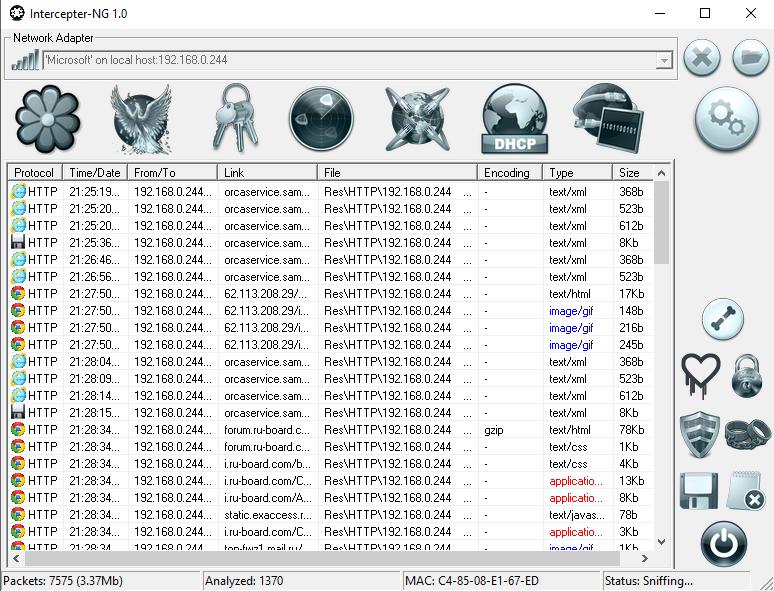

Режим Resurrection (эмблемой на кнопке является Феникс) означает восстановление файлов из сетевого потока. Это могут быть файлы изображений, просмотренных на веб-сайтах, а также файлы переданных архивов, документов и любых других.

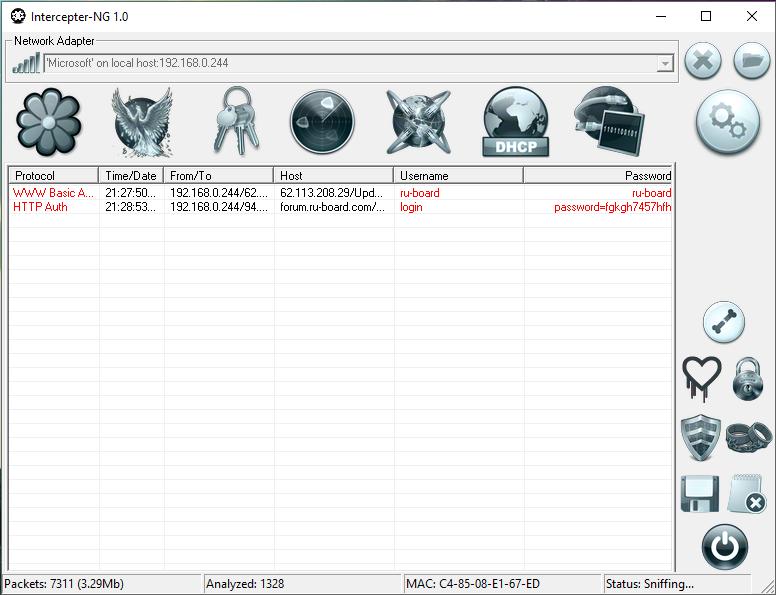

При переключении на Режим Паролей (третья кнопка - связка ключей) вы увидите учётные данные, захваченные из сетевого потока. Отображаются адреса сайтов, введённые логины и пароли.

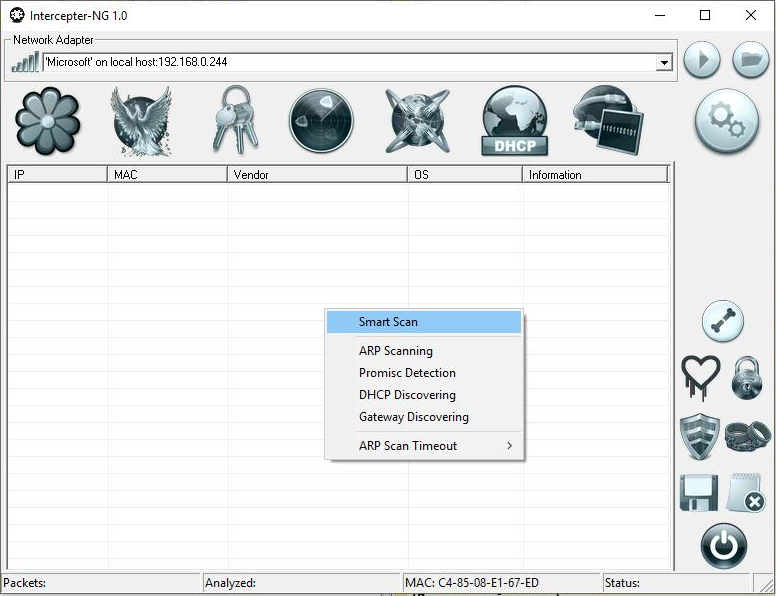

При запуске программы открывается Режим Сканирования (средняя кнопка - радар). Это первоначальный режим для начала атак: в этой вкладке происходит сканирование, выбор целей, установка других параметров сети.

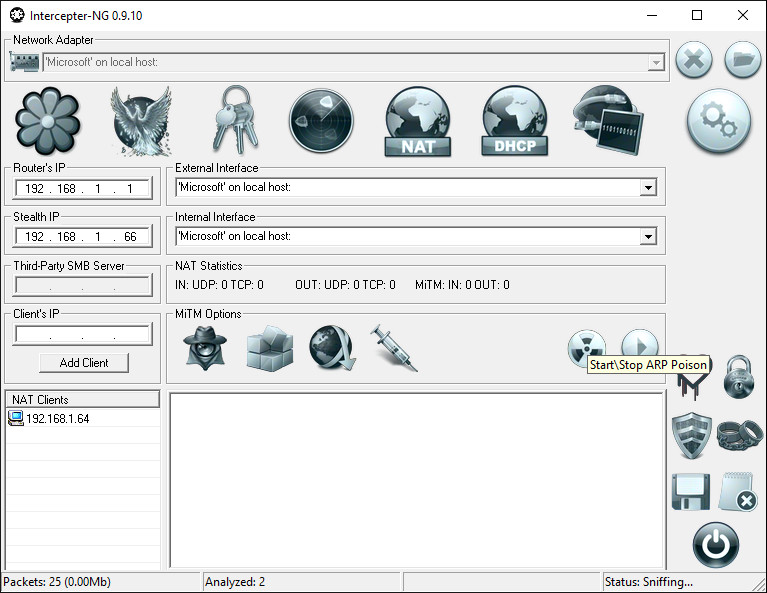

Вкладка MiTM (связка патч-кордов) содержит поля для ввода настроек цели, многие из которых заполняются автоматически во время сканирования на вкладке Сканирование. Также имеются кнопки для запуска разнообразных MiTM атак.

Вкладка DHCP содержит некоторые настройки сети и DHCP сервера.

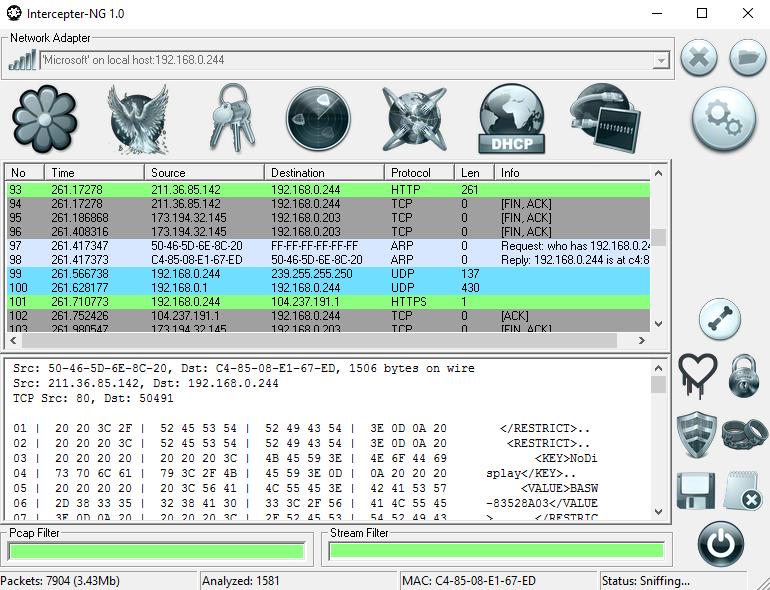

Режим RAW (сырой) выводит необработанную информацию о передаваемых в сетевом потоке данных. Информация представлена в виде, похожем на Wireshark.

Подсказки по использованию Intercepter-NG и решению проблем:

означает получать только пакеты с tcp порта 80 из ядра.

означает исключить пакеты с порта 80

Вы можете комбинировать правила:

- Не следует работать с огромными дампами в сыром режиме, поскольку Intercepter загружает каждый пакет в память и не использует жёсткий диск в качестве раздела (файла) подкачки.

Подсказки по опциям Intercepter-NG

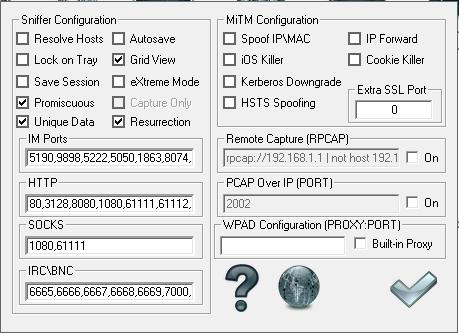

Опции сниффера:

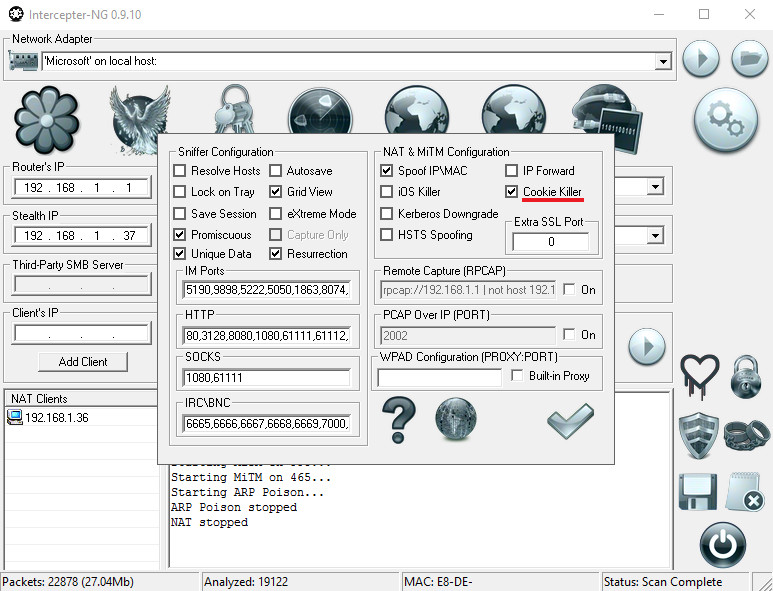

Опции атак человек-посередине (MiTM) в Intercepter-NG

- IP Forward. Включает режим чистого IP форварда. В этом режиме недоступны атаки MiTM, но он позволяет начать arp травление в ситуациях, когда вы не можете использовать Stealth IP. Это обычно необходимо, когда шлюз имеет белый список легитимных компьютеров в сети, поэтому NAT не может правильно работать.

- Cookie Killer — обнуляет кукиз, тем самым принуждая пользователя повторно авторизоваться — ввести логин и пароль, чтобы атакующий мог их перехватить. Функция Cookie Killer работает и для SSL соединений. Имеются черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

- Remote Capture (RPCAP). Libpcap даёт возможность пересылать сетевые данные с одного хоста на другой через его собственный протокол, названный RPCAP. Т.е. вы можете поднять демон rpcap на вашем шлюзе и видеть весь трафик, который через него проходит. После запуска демона, вы можете начать захватывать удалённый трафик используя Intercepter. Введите имя хоста или IP демона в специальное поле и затем выберите адаптер из списка. Затем вам нужно установить фильтр “not host IP”, заменив «IP» на действительный IP адрес, присвоенный вашей ethernet карте (это нужно для игнорирования rpcap трафика между вами и демоном).

- PCAP Over IP

Данная функция связана с удаленным захватом трафика и является отличной заменой старому и проблемному сервису rpcapd. Название говорит само за себя. Практически на любом юниксе всегда присутствует связка tcpdump и netcat, при помощи которых можно логировать трафик на удаленный компьютер-приемщик. В данном случае Intercepter может открыть порт в ожидании потока данных в формате libpcap и в реальном времени вести их анализ.

Вот несколько примеров использования, по-умолчанию Intercepter слушает 2002 порт:

если планируется передача трафика через тот же самый интерфейс с которого ведется захват, то необходимо добавить правило фильтрации, исключающее служебный трафик между сервером и Intercepter:

Альтернативный способ перенаправления пакетов без помощи netcat:

WPAD означает «WebProxy Autodiscovering Protocol» который соответствует функции «Automatically detect settings» в современных браузерах. Эта функция позволяет браузеру получать текущую конфигурацию прокси без вмешательства пользователя. Это даже сегодня является угрозой и атакующий может с лёгкостью настроить вредоносный сервер для перехвата веб-трафика. Ситуация усугубляется тем фактом, что Internet Explorer (и Chrome тоже) поддерживает эту функцию по умолчанию.

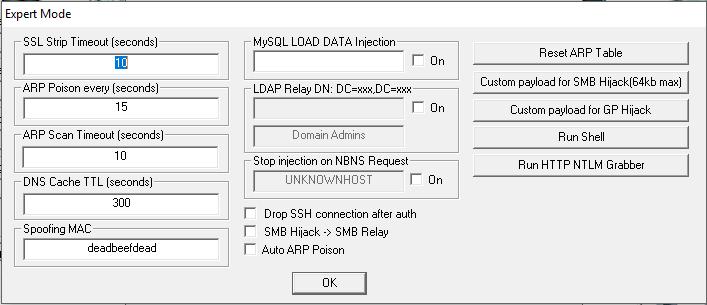

Опции экспертного режима Intercepter-NG

Виды сканирования

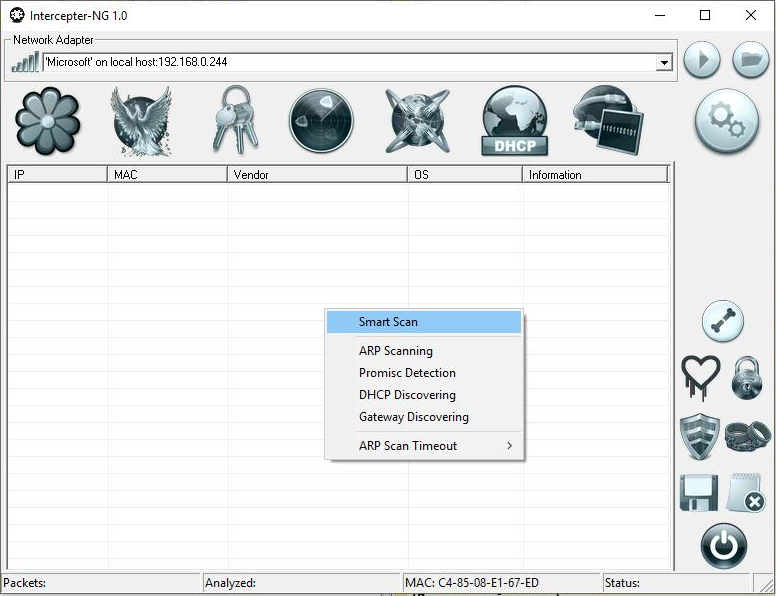

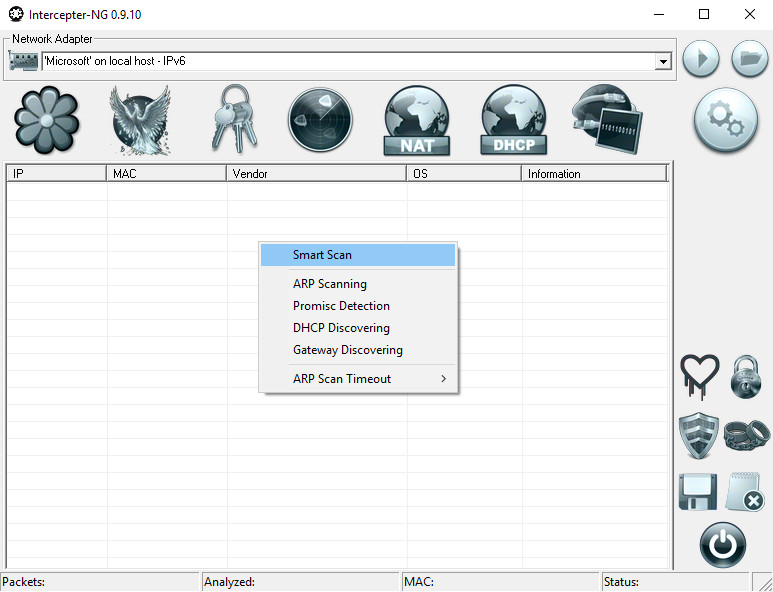

Сканирование является первой стадией, т. е. многие MiTM атаки начинаются с него. Чтобы показать меню сканирований, перейдите во вкладку MiTM Mode и нажмите правую кнопку мыши на таблице.

Техники атак человек-посередине (MiTM) в Intercepter-NG

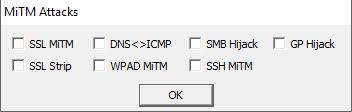

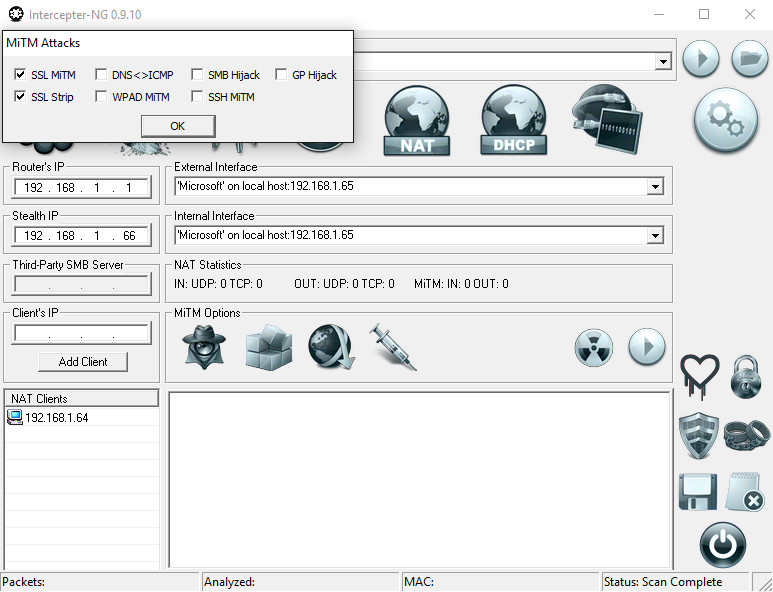

При нажатии на кнопку Configure MiTMs (шляпа с глазом) открывается диалоговое окно MiTM Attacks:

Оно содержит перечень поддерживаемых техник.

SSL MiTM

Естественно, при использовании данного функционала неизбежны предупреждения браузера и другого клиентского ПО.

В новой версии был полностью переписан код для SSL MiTM. Теперь он работает быстро и стабильно. Также изменился алгоритм генерации сертификатов, в них стали добавляться дополнительные dns записи и все сертификаты подписываются единым ключом (misc\server). Это означает, что добавив данный самоподписанный сертификат в список доверенных на компьютере цели, можно будет прослушивать SSL трафик до любого ресурса (где нет SSL Pinning). Функция Cookie Killer теперь работает и для SSL соединений. Появились черные (misc\ssl_bl.txt) и белые списки (misc\ssl_wl.txt). В них можно исключить или напротив жестко указать IP адреса или домены, к которым следует или не следует применять SSL MiTM. При указании extra ssl port больше нет необходимости указывать тип read\write, достаточно указать номер порта. Весь трафик пишется в ssl_log.txt.

SSL Strip

Т.к. никаких сертификатов не подменяется, то и предупреждений нет. Для имитации безопасного соединения производится замена иконки favicon.

DNC <> ICMP

Это совершенно новая техника, ранее упоминаемая или не реализованная. Она основывается на том же старом ICMP Redirect MiTM, но открывает новый способ для сниффинга данных. Первый шаг этой атаки похож на классический ICMP редирект, но имеется одно важное отличие.

Так называемая «новая запись» - это DNS сервер жертвы. Мы собираемся захватить контроль над всеми DNS запросами и сделать некоторую магию перед тем, как жертва получит ответы.

Таким образом, к моменту, когда NAT отправляет DNS ответ обратно жертве, его таблица маршрутизации уже имеет записи для всех преобразованных адресов, которые показывают на наш хост!

Это означает, что мы сниффим не только DNS жертвы, но всё, что было преобразовано. Весь трафик спуфится через поддельный IP\MAC.

Эта часть атаки выполняется на стороне NAT, по этой причине вы должны его правильно настроить.

После добавления клиентов, вы должны поместить свободный/неиспользуемый IP в поле «New Gateway» и в «Stealth IP».

Выберите адаптер, они должны быть теми же, поскольку мы собираемся маршрутизировать трафик в одной ethernet области.

Все DNS ответы сохраняются в специальном списке и NAT регулярно (в соответствии с временем, установленным в настройках) повторно отсылает ICMP редиректы,

В конце вам нужно проделать ещё одно действие. Вы не можете выполнить «лечение» таблицы маршрутизации жертвы (как при ARP травлении), поэтому вы должны снять галочку с «DNS ↔ ICMP» для предотвращения повторной отправки ICMP редиректов и ожидать примерно 10-15 минут. После этого новые записи не будут добавляться, но старые будут прекрасно работать через NAT, пока не истечёт срок действия.

WPAD MiTM

Подробности смотрите к описанию опции WPAD Configuration (PROXY:PORT).

SMB Hijack

SSH MiTM

Когда жертва залогинилась, она может работать как обычно, выполнять команды и псевдографические программы, такие как midnight commander. Intercepter перехватывает запросы WINDOW_CHANGE, следовательно, если жертва решит изменить размер окна, всё будет корректно перерисовано в соответствии с новым размером окна.

Программа работает с удалённым сеансом, но не работает с SFTP. Если жертва запустит SFTP клиент, данные аутентификации будут перехвачены, но затем соединение будет отброшено и помечено. Затем, когда жертва попытается заново подключиться, она получит доступ к оригинальному серверу ssh помимо нашего фальшивого sshd.

Необходимо упомянуть, что атакующий входит на удалённый сервер и оставляет его IP адрес в логах. В экспертном режиме вы можете выбрать опцию отбрасывать ssh соединение после получения учётных данных жертвы. Соединение будет помечено, и при следующей попытке программа разрешит доступ к оригинальному серверу.

GP Hijack

Дополнительные возможности при атаках человек-посередине (MiTM) в Intercepter-NG

Кнопки для использования этих возможностей также расположены в секции MiTM Options (кубики, символ JDownloader, шприц, щит и отдельно стоящий символ радиационной опасности):

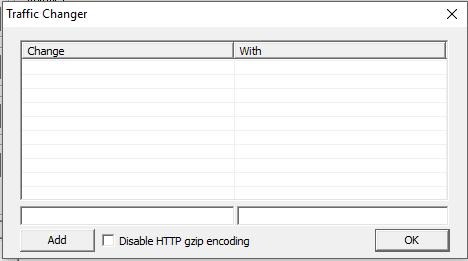

Traffic Changer (изменение текстовых данных в потоке сетевого трафика)

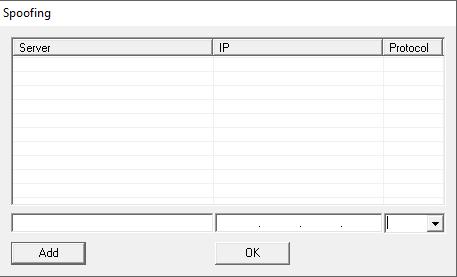

Spoofing

Спуфинг (Spoofing) позволяет вам перенаправлять хосты на заданный IP. Поддерживаются протоколы DNS, NBNS, LLMNR.

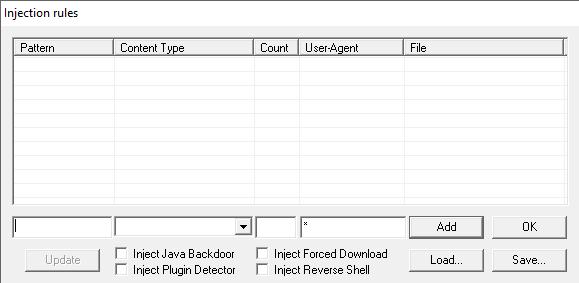

Forced Download и JS Inject

После разовой выдачи форсирование отключается, для повторного инжекта нужно снова нажать на соответствующую галку.

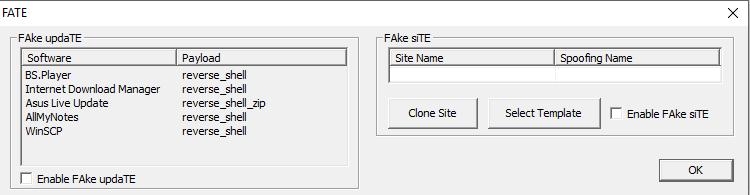

FATE

Режим FATE совмещает в себе две новые функции: FAke siTE и FAke updaTE.

ARP Poison (ARP травление)

Является частью классической атаки человек-посередине. Эта атака начинается со сканирования хостов. Когда хосты обнаружены и некоторые из них выбраны в качестве цели, то начинают ARP травление, в результате которого атакуемые хосты начинают пересылать свой трафик не шлюзу, а атакующему. Атакующий изучает (сниффит) этот трафик, выполняет другие манипуляции и отправляет его целевому серверу. Целевой сервер отвечает атакующему (как источнику запроса), этот трафик также сниффится, модифицируется и пересылается жертве. В результате для жертвы не происходит значимых изменений — она будто бы обменивается данными с удалённым сервером.

Дополнительные функции Intercepter-NG

Кнопки для запуска дополнительных функций расположены в отдельной секции правого столбца в окне программы:

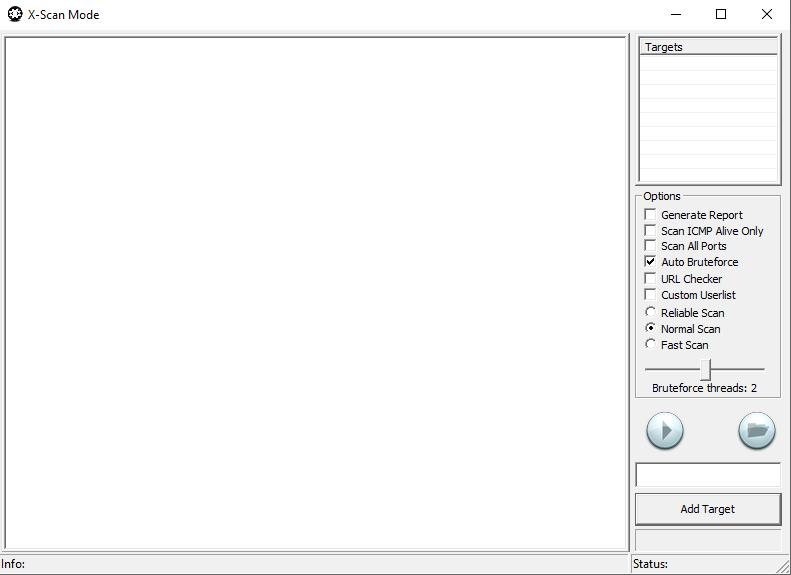

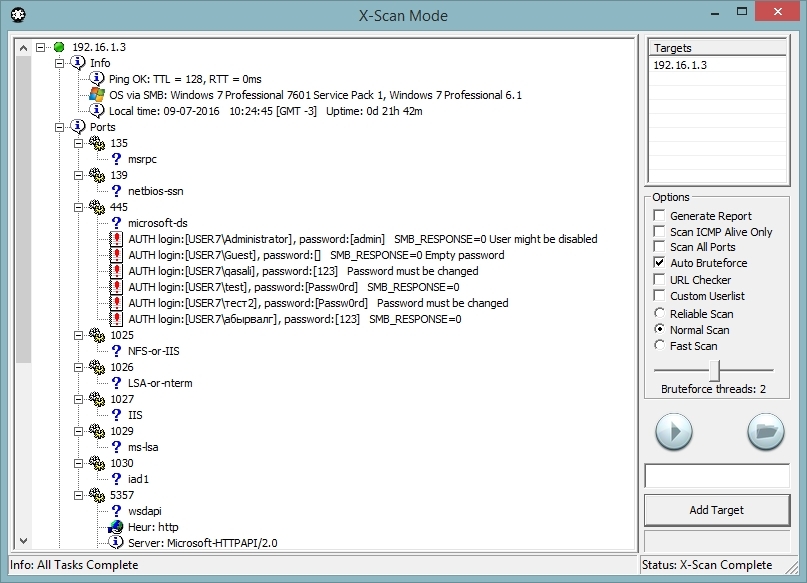

X-Scan

В Intercepter-NG появился свой сетевой сканер, который пришел на замену примитивному сканеру портов из прошлых версией. Основные его функции:

Сканировать можно любые цели, как в локальной сети так и в интернете. Можно указывать список портов для скана: 192.168.1.1:80,443 или диапазон 192.168.1.1:100-200. Можно указывать диапазон адресов для скана: 192.168.1.1-192.168.3.255.

Для более точного результата, одновременно можно сканировать только 3 хоста. Буквально в последний момент были добавлены проверки на данные из SSL сертификатов, например если встречается слово Ubiquiti и при этом открыт 22 порт, то автоматически запускается брутфорс SSH пользователя ubnt. То же самое для пары Zyxel железок с пользователем admin. Для первого релиза сканера функционала достаточно и он неплохо отлажен.

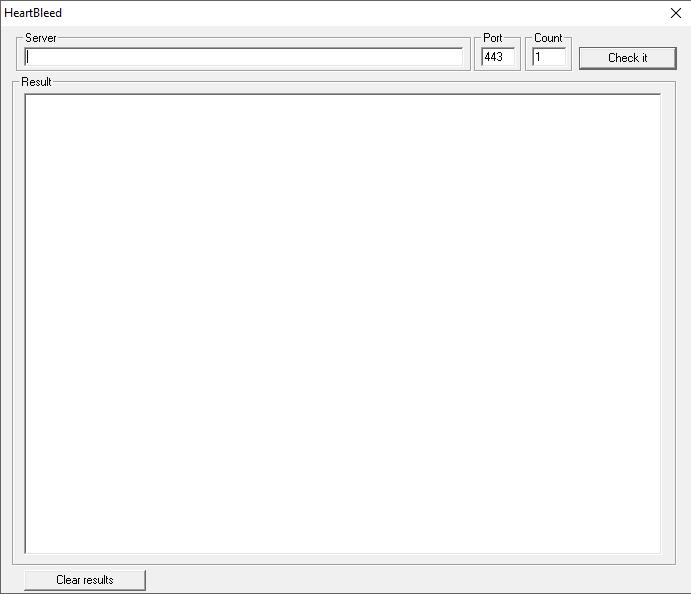

HeartBleed Exploit

Тестирует, уязвима ли цель к HeartBleed. Если цель уязвима, то эксплуатирует эту уязвимость — получает часть содержимого оперативной памяти удалённого хоста.

Bruteforce Mode

Поддерживается атака грубой силой (брут-форс, полный перебор) для следующих сетевых протоколов:

Можно задать количество потоков, в которое будут проверяться учётные данные.

При возникновении таймаута, активный тред перезапускается с того же самого места и процесс перебора продолжается.

Имеется Single Mode, который указывает на то, что каждую новую пару логин:пароль следует проверять с установкой нового соединения, для некоторых протоколов это позволяет увеличить скорость работы. Лог работы сохраняется в brute.txt.

ARP функции

Кроме ARP травления и ARP сканирования, имеются несколько других функций, связанных с протоколом ARP. Две из них вынесены в отдельные кнопки правого столбца в окне программы:

Примеры запуска Intercepter-NG

Как запустить MiTM в Intercepter-NG

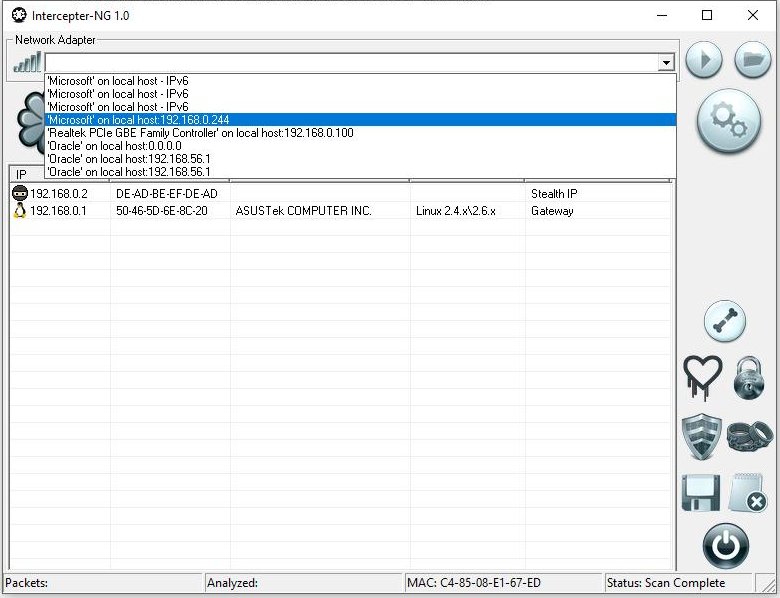

Начните с выбора сетевого адаптера (Network Adapter):

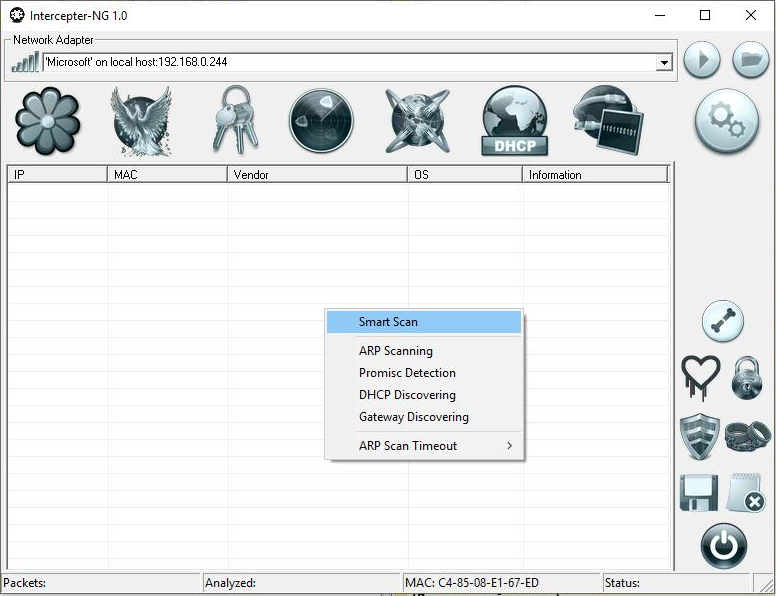

Кликните правой кнопкой по пустой таблице и выберите Smart Scan:

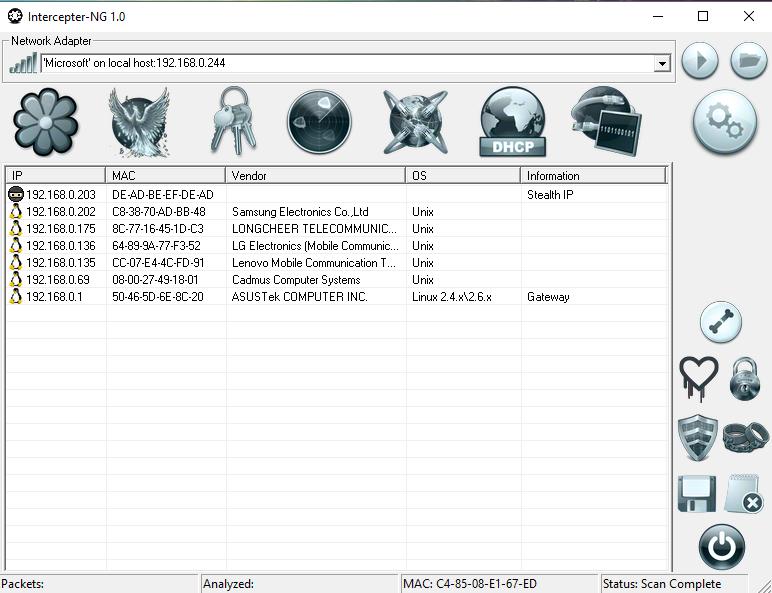

Будет отображён список целей:

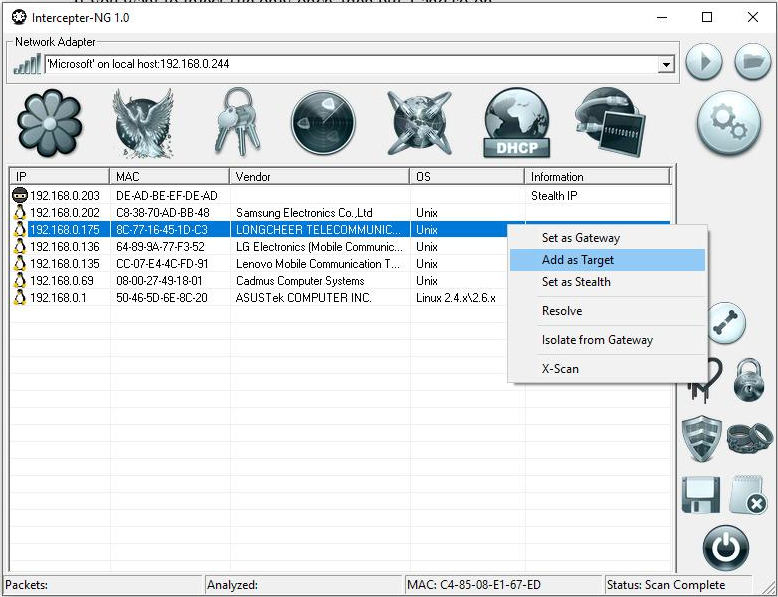

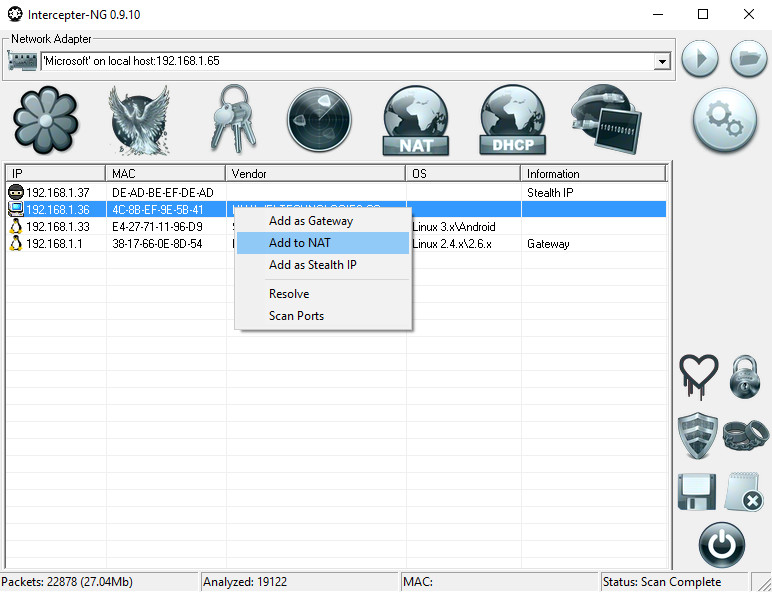

Добавьте нужные в качестве целей (Add as Target):

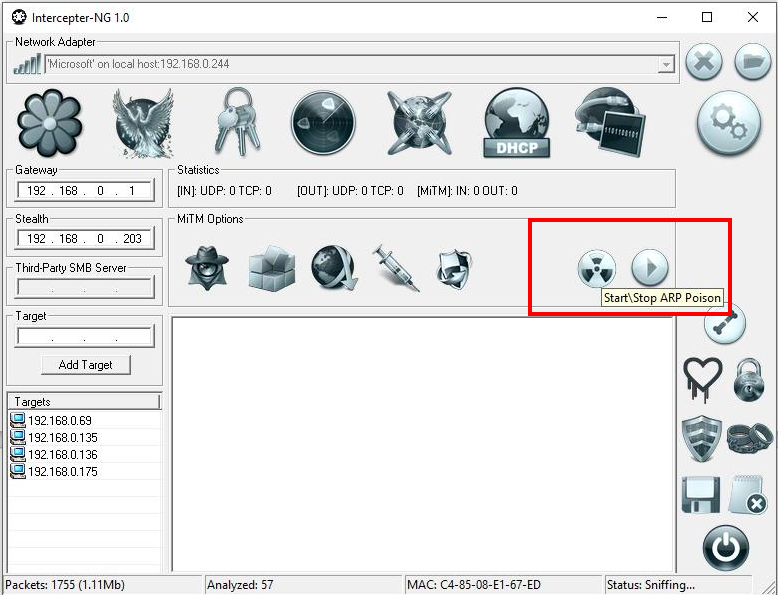

Для начала сниффинга нажмите соответствующую иконку:

Перейдите на вкладку MiTM mode (это глобус с патч-кордами) и нажмите иконку ARP Poison (символ радиационной опасности):

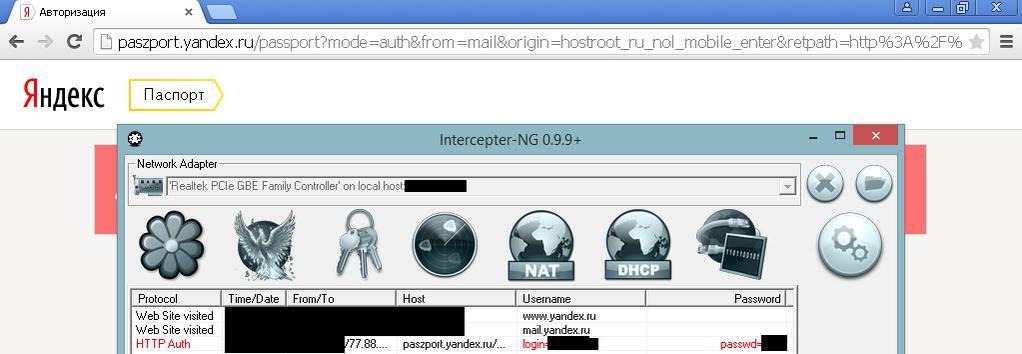

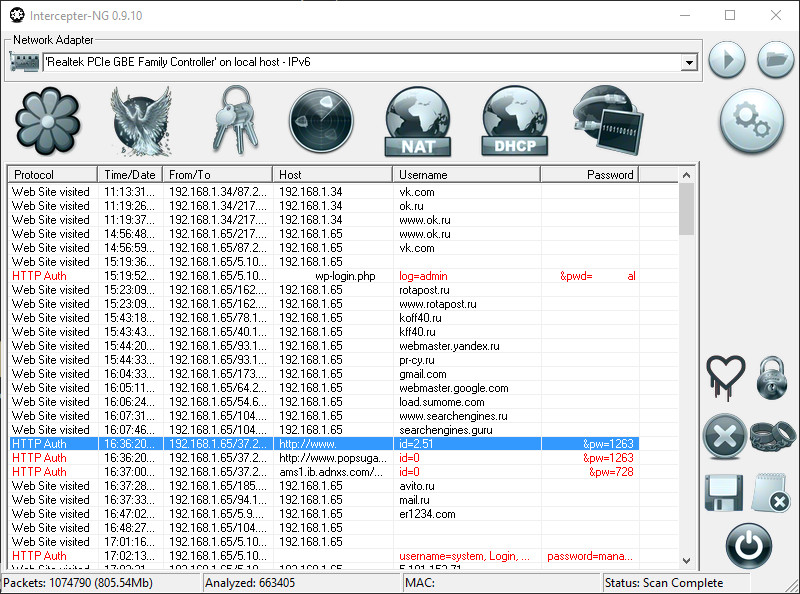

Во вкладке Password Mode (символ — связка ключей), будут появляться захваченные учётные данные:

Работа с Wi-Fi и работа с Ethernet

При работе с Wi-Fi или проводными соединениями отсутствуют какие-либо различия, но вам нужно переключиться на нужный режим кликнув иконку:

Офлайн анализ pcap файлов захвата

Имеется много опций, которые могут замедлить или ускорить время анализа.

Установка Intercepter-NG

Установка в Linux Kali

Для установки и запуска Intercepter-NG в Kali Linux выполните следующие команды:

Установка в Windows

Для установки Intercepter-NG в Windows перейдите на официальное зеркало и скачайте соответствующий архив (без букв CE). Программа не требует установки, достаточно распаковать архив и запустить файл .exe.

Установка в Android

Для установки Intercepter-NG в Android перейдите на официальное зеркало и скачайте файл apk. Для успешного запуска приложения необходимы root-права.

Несмотря на многообразие выбора современного софта, программы для взлома на андроид лучше, чем intercepter ng найти сложно. Первым критерием, указывающим в пользу данного продукта, является его реальная работоспособность. Большинство предлагаемых снифферов в сети – только имитация, не выполняющая заявленных функций. Следующими положительными факторами является многофункциональность приложения и охват широкой аудитории пользователей.

Приложение не поставит в тупик даже чайника

Сделанная профессионально программа, не заставит мучительно ломать голову пользователя intercepter как пользоваться этой утилитой.

Хотя интерфейс программы реализован на английском, основные функции продублированы кнопками быстрого запуска. Для intercepter ng инструкция старта предельно проста:

- Выбрать сеть в верхней строке, актуально для нескольких подключений.

- Запустить сканирование, нажав кнопку, изображающую радар.

- Активировать контекстное меню, нажав ПКМ. Выбрать пункт Smart Scan. После данного действия на рабочем экране приложения отобразятся устройства, подключенные к выбранной сети.

- Выбрать жертву. Необходимо навестись курсором мыши на устройство и вызвав полменю, нажать в нем Add to NAT. Рекомендуется не отмечать подобным образом строку с адресом 192.168.1.1, скорее всего это роутер.

На этом прелюдия знакомства с приложением окончена. Дальнейшие действия, как пользоваться intercepter , концентрируются на вкладке NAT (активируется нажатием соответствующей кнопки).

Установка рабочих параметров

Подробная инструкция intercepter ng по установке параметров сканирования трафика также не вызовет сложностей. Отметим основные опции:

Настройка завершена, можно приступать к работе.

Чтобы использовать программы для взлома на андроид или компьютере нажмите Start/stop sniffing, соответствующая кнопка находится вверху справа, имея форму треугольника. Следом активируем функцию Start/Stop ARP Poison.

Во вкладыше Password mode остается вызвать контекстное меню и выбрать опцию Show Cookies. Идем ставить кофе и ожидаем ввода пароля.

Ранее, я уже рассказывал про Intercepter-NG и о использовании общедоступных Wi-Fi точек доступа. Этой заметкой я хочу дополнить предыдущий пост и, показать на примере, как с помощью Intercepter-NG на Windows «снюхать» все передаваемые данные через общественный Wi-Fi. Информация, которой я хочу поделиться, не должна быть направлена на деяния со злым и противозаконным умыслом. Все как и раньше, строго для ознакомительных целей.

ARP-Spoofing

Данная уязвимость позволяет перехватывать трафик в незащищенных Wi-Fi сетях. А благодаря функции Cookie Killer доступной в Intercepter, злоумышленник имеет возможно получать не только сессии пользователей, но и логины, пароли. Для настройки Intercepter-NG и начала проведения данной атаки потребуется не более пяти минут.

Настройка и конфигурация Intercepter-NG

Для чего злоумышленники нюхают общедоступные сети? Правильно, они хотят получить доступ к тем или иным сервисам, которыми пользуются «жертвы» во время переваривания курочки в KFC. Опасность использования общедоступных сетей преследует обычных пользователей всегда: в метро, кафе и парках.

Для получения логинов и паролей с помощью атаки ARP-Spoofing, нам потребуется сам Intercepter-NG и любая открытая точка Wi-Fi. Скачиваем Intercepter с официально сайта и устанавливаем его. На данный момент, я буду демонстрировать настройку Intercepter-NG на операционной системе Windows.

Подмена MAC-адреса

Если это все же произошло, и вам необходимо сменить MAC-адрес вашего сетевого устройства в Windows, призываю сделать это с помощью стандартных средств без использования стороннего софта.

Для смены MAC-адреса в Windows, нам потребуется список валидных адресов и свойства настройки устройства, с помощью которого мы выходим в сеть. Все делается вручную легко и просто.

Атака MitM

Интерфейс выглядит немного заморочено и необычно, но ничего страшного, обо всем по порядку. Сначала необходимо выбрать сетевую карту, с помощью которой наш компьютер подключается к сети (можно выбрать хост, вообще сетевая карта необходима для подключения через Ethernet, и если вы подключены к какой-либо точке Wi-Fi с помощью сетевого адаптера, Intercepter откажется с ним работать). Windows 10 же, создает для такого случая свой хост.

Обращаю ваше внимание, если вы подключены к роутеру с помощью кабеля RJ-45, то есть через Ethernet, данную атаку так же легко удастся провести. Выбираем сетевую карту, нажимаем кнопку Scan (с изображением радара), в пустом размеченном поле нажимаем правую кнопку мыши и выбираем функцию Smart Scan.

Теперь Intercepter просканирует сеть на наличие подключенных устройств. Полученные данные (список устройств) теперь доступен в виде таблицы. Из этой таблицы можно узнать типы подключенных устройств и их операционную систему.

-->

Я имитировал данную ситуацию с открытой сетью у себя, но уже в своей домашней сети. К роутеру подключён компьютер (по Wi-Fi), с помощью которого будет производится атака, а в качестве жертвы я подключил обычный смартфон. Теперь необходимо выбрать тот самый смартфон-жертву, хотя можно выбрать все доступные устройства в этой сети, но пока в этом нет необходимости. Добавляем наш смартфон в NAT, и переходим к настройкам MitM (MitM options).

Я не знаю в чем тут дело, но эта функция постоянно доставляет проблем, и не только в Windows. Хотя когда-то отлично работала на Android. Может быть софт, а может быть я не такой как все.

Теперь софт полностью готов к работе, за исключением опции Cookie Killer (из названия понятно, что это такое). Её так же можно активировать, просто поставив галочку в настройках.

Активируем сниффинг и включаем все необходимое для проведения ARP-Spoofing’a.

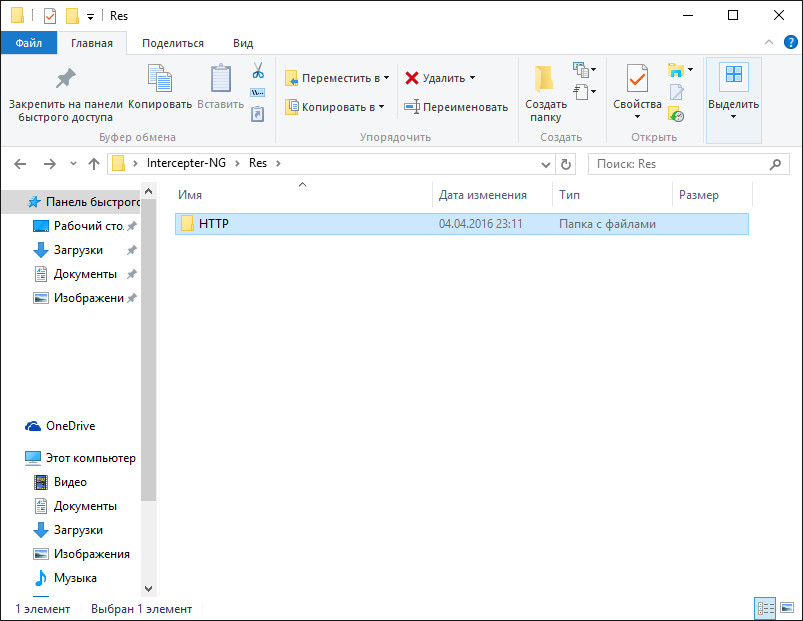

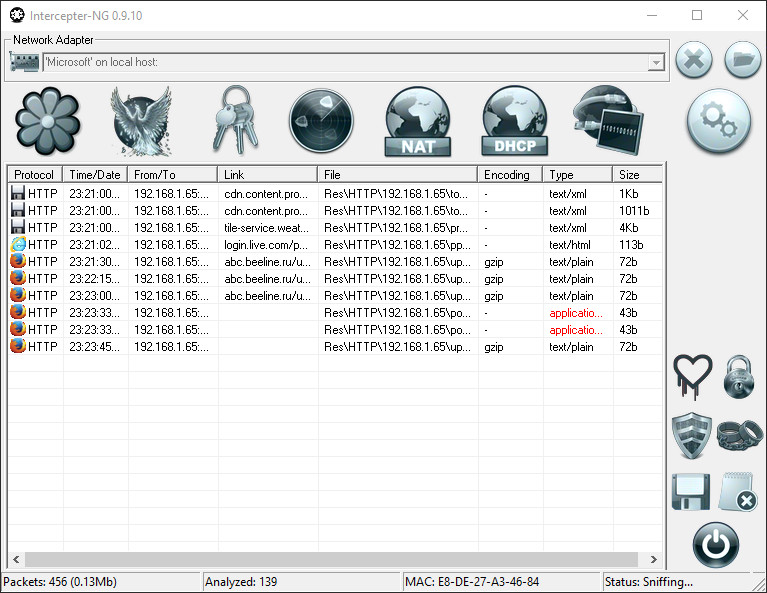

Переходим на вкладку Resurrection Mode (с птичкой), и наблюдаем за перехваченным трафиком. Здесь находятся все сессии пользователя («жертвы»), добро в виде картинок, скриптов и всякой другой ерунды Intercepter хранит в отдельной папке, которая находится рядом с самой программой.

Ждем пока «жертва» посетит интересующие нас ресурсы, и плавно переходим к другой вкладке под названием Password Mode. Здесь, как вы уже догадались, будут расположены перехваченные данные авторизации «жертвы». Все довольно просто, логины и пароли программа выделяет красным шрифтом.

Вот я, например, авторизовался в админке сайта на WordPress, и Intercepter с легкостью перехватил эти данные. Админка в руках у злоумышленника. По такой же системе программа работает и с остальными ресурсами использующими авторизацию.

-->

Кража аккаунтов в социальных сетях

В большинстве случаев, перехватить авторизации в социальных сетях, которые вдобавок еще и используют защищенное соединение, довольно трудно. Почему? Все очень просто, скрипты типа SSL Strip, работаю некорректно (виноваты те, кто их написал, сам же Intercepter довольно стабильный, за исключением одного момента), и большинство пользователей, давно используют, вместо браузера мобильное приложение, поэтому перехватить данные авторизации – сложно. Для проведения аудита беспроводных сетей и «прослушивания» трафика, отлично подходит аналог Intercepter под Linux – ARPoison.

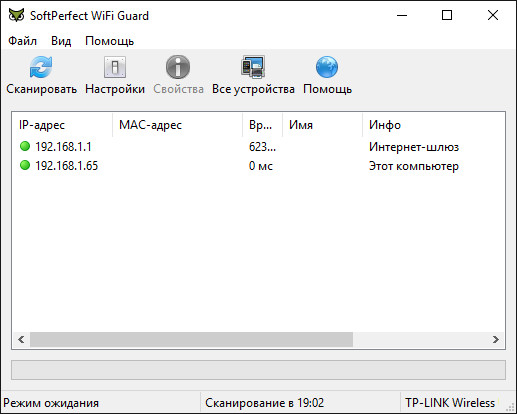

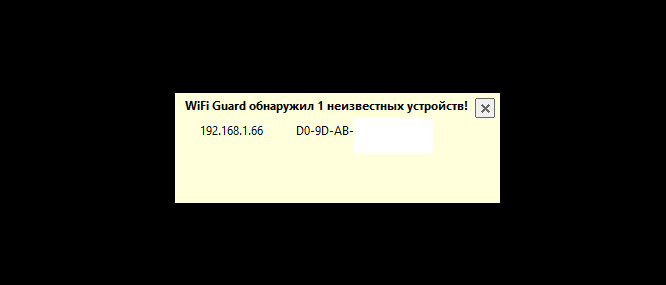

Необходимо тщательно следить за подключенными к вам устройствами. То есть, вы используете роутер, прекрасно знаете, какие устройства обычно подключаются к вашей сети и легко можете их распознать. Просто устанавливаете волшебную программу под названием SoftPerfect WiFi Guard и отслеживаете устройства, подключенные к вашему роутеру.

-->

Если используете Linux, неплохой вариант использовать такие инструменты как – arpwatch.

Второй вариант использовать VPN. Но это не бесплатно. Подойдет не каждому, но это самый лучший вариант.

Если же вы администратор какой-либо локальной сети, то нужно будет попотеть и настроить ARP-таблицы вручную и, конечно же, отслеживать такие типы атак с помощью доступных инструментов.

В общественных местах, где Wi-Fi просто нет (например, не установлен администрацией кафе), злоумышленники используют мощные смартфоны для создания «горячей» точки доступа с одноименным названием заведения.

То есть, классический вариант FakeAP, только с помощью смартфона на Android и Intercepter. Пользуясь данным методом, даже не нужно проводить APR-Spoofing, достаточно лишь использовать «человека по середине».

Пишется она по просьбе людей которые изучили статью перехват паролей по Wi Fi и перехват куки по Wi Fi .

Там было описано как перехватить пароли и куки внутри сети используя программу Intercepter-ng.

Некоторые попросили рассказать больше о функционале, другие просили показать больше возможностей, кто то просил рассмотреть последнюю версию (на данный момент актуальна версия 0.9.10.

Пришлось поднять свой ленивый зад, и начать изучать весь найденный материал по крупицам.

Начав писать черновик я понял что одной статьёй не обойтись. Поэтому сегодня будет лишь теория, описание некоторых функций и режимов Intercepter-ng. В течении двух-трех дней напишу уже о работе с программой на практике, а затем будет и несколько видео ( для тех кому так проще усвоить ).

Говорю сразу — у меня нет глубоких технических познаний, поэтому пишу простыми словами, и чтобы было понятно простым людям . Если заметили неточность в моих описаниях, или есть чего дополнить пишите в комментариях.

Каждую функцию я не смогу описать, только то что сам смог найти.

Приступим к осмотру пациента.

Intercepter-ng. Инструмент хакера пентестера.

Функционал ( лишь малая часть всех возможностей) .

Рассмотрим режимы и кнопки.

1 — Выбор интерфейса через который вы подключены роутеру ( значок слева переключает режимы Wi-Fi или проводной режим, выбирайте свой ).

3. — Resurection Mode — режим восстановления. Когда жертва просматривает сайты, там присутствуют файлы, картинки, некоторые Html страницы и тд. Они сохраняются и у вас (могут сохраняться не все, либо частично). Возможно кому то будет полезен режим для анализа.

5. Scan mode. Тут мы будем искать наших жертв. Для этого жмете правой кнопкой мыши в окне, и выбираете Smart scan.

Отобразятся все устройства в сети и их примерная ОС.

Stealth IP — это ваш скрытый IP, под которым вы скрываетесь в работе.

Рассмотрим подробнее режим.

Если нажать «Promisc detection» то отобразятся устройства которые скорее всего перехватывают трафик(часто ошибается). Внимательнее, потому что может показать что ваш роутер тоже перехватчик .

При нажатии на определенном Ip можно добавить жертву в Nat (Add to nat) чтобы в дальнейшем заниматься перехватом.

Так же если выбрать «Scan ports» можно просканировать открытые порты. До Nmap функции далеко, но если под рукой только эта программа то сойдет.

Более здесь ничего интересного.

6. Nat mode. Nat mode — Основной режим в котором и будем работать. Здесь производятся основная подготовка и ARP атаки.

В этой статье я не стану заострять внимание, мы рассмотрим уже в следующей.

7. DHCP mode. DHCP mode — Позволяет поднять свой DHCP сервер внутри сети. Я с этим режимом не работал и ничего о нем подсказать не могу.

8. RAW mode — Сырой режим. Отдаленно похож на программу Wireshark. Показывает основную активность в сети. Иногда можно поймать что либо интересное, если конечно знать что искать.

9. Settings. Настройки программы Intercepter-ng. Важная часть, поэтому рассмотрим подробнее.

Lock on tray — При сворачивании программы в трей будет ставиться пароль. По умолчанию пароль — 4553.

Save session — сохраняет автоматически отчеты в PCAP файлы для дальнейшего изучения и анализа.

Promiscuous — «Беспорядочный режим». При активации программа считывает все пакеты .Если он не установлен, то только читает пакеты, которые посылаются на указанный интерфейс. Не каждый Wi-FI модуль может с ним работать. Понятия не имею для чего он нужен, разницы с ним и без него не заметил.

Autosave. Автоматически сохраняет отчеты в текстовом формате, в корневой папке с программой.

Grid View. Просмотр в виде таблиц. Если выключить, отчеты внутри программы будут идти списком. Смотрите как удобнее, с ним или без него.

Ios Killer и Cookie killer. Практически идентичны . Cookie killer предназначен для того чтобы если у жертвы уже сохранен пароль на сайте, вышло с сайта и придется ему заново заходить и следовательно вы получите пароль. Ios killer предназначен Iphone и Ipad, чтобы у жертвы вышло из программ социальных клиентов (VK, facebook, Icloud и тд).

Kerberos downgrade. Kerberos - сетевой протокол, один из видов аутенфикации. Благодаря фиче, используя smb hijaking, можно обойти данную защиту. Сам с таким протоколом не встречался, поэтому рассматривать не будем.

Программа будет заменять защищенную страницу авторизации на сайте, на подмененную, но Ip авторизации остается как на основном.

На своём примере, срабатывает порою через раз, но лучше чем ничего. Экспериментируйте в общем.

Wpad configuration. Ввод WPAD-WebProxy Auto-Discovery либо включение стандартного Wpad прокси. Чтобы его активировать, в режиме Nat установите галочку на Wpad mitm.

В режиме Exppert mode (значок планеты) нам может быть интересна галочка Auto ARP poison. Тоесть при подключении людей к сети, они автоматически будут добавляться в nat mode.

В разделе Settings больше нечего рассматривать, поэтому далее.

10. - HeartBleed exploit — поиск уязвимости HeartBleed.

11. - Bruteforce mode — брут некоторых протоколов цели. Необходимо знать имя пользователя. Пароли для брута есть и в программе так и можно использовать свой словарь.

12. ARP watch — в этом режиме можно наблюдать не ведется ли ARP атака (прослушка трафика и тд.) в случае атак, в Nat mode своевременно будет показываться предупреждение.

13. ARP Cage — Arp клетка. Изолирует хост. Перенаправляет жертву на другой IP. полезно при подозрнии исходящего спама и тд.

Вот собственно вся информация которую смогу найти и разобрать.

Немного о Nat mode.

Так как вся основная работа будет проходить у нас непосредственно через данный режим, попробую описать то с чем мы столкнемся.

Stealth Ip — Ваш скрытый Ip.

Nat cliens — здесь выводятся атакуемые «Жертвы».

Mitm options.

Configure mitms — Здесь включаются\выключаются основные Mitm атаки.

Я буду рассматривать две: SSL Mitm и SSL Strip.

SSL mitm — Техника которая подменяет сертификаты жертве.

Необходима при перехвате данных. К сожалению многие браузеры и клиенты на мобильных телефонах научились их блокировать, предупреждая нас либо даже не давая нам зайти в интернет.

Кнопки Start arp poison и Start nat начинают нашу атаку. При включении Start arp poison сразу активируется и второе. Но перед тем как включить необходимо включить — Start sniffing вверху, рядом с выбором интерфейса роутера.

На днях уже рассмотрю работу с Intercepter-ng на практике. Так что оставайтесь с нами и до новых встреч.

Читайте также: