Изменить порт rdp windows 10

Обновлено: 07.07.2024

Очевидные порты, такие как порт 80 и 443, необходимы для доступа в Интернет, в то время как другие, такие как порт 3389, позволяют удаленному рабочему столу доступ к ПК или серверу Windows. Если вы включили удаленный рабочий стол в Windows через Интернет, скорее всего, вы используете общий порт протокола удаленного рабочего стола (TCP / UDP pрасположение 3389) для подключения.

Если вы не хотите, чтобы каждый хакер, выполняющий сканирование портов, взломал вашу сеть, вам следует изменить порт RDP на другой. Вот как.

Изменение порта RDP с помощью реестра Windows

Однако перед тем как начать, настоятельно рекомендуется вручную создать резервную копию реестра. Если вы ошиблись, это позволит вам быстро отменить любые изменения.

Для начала откройте редактор реестра Windows, щелкнув правой кнопкой мыши меню «Пуск» и выбрав значок Бежать вариант. Не забудьте сделать это на ПК или сервере, к которому вы хотите подключиться, а не на ПК, с которого вы подключаетесь.

в Бежать диалоговое окно, введите regedit, затем нажмите Хорошо запускать.

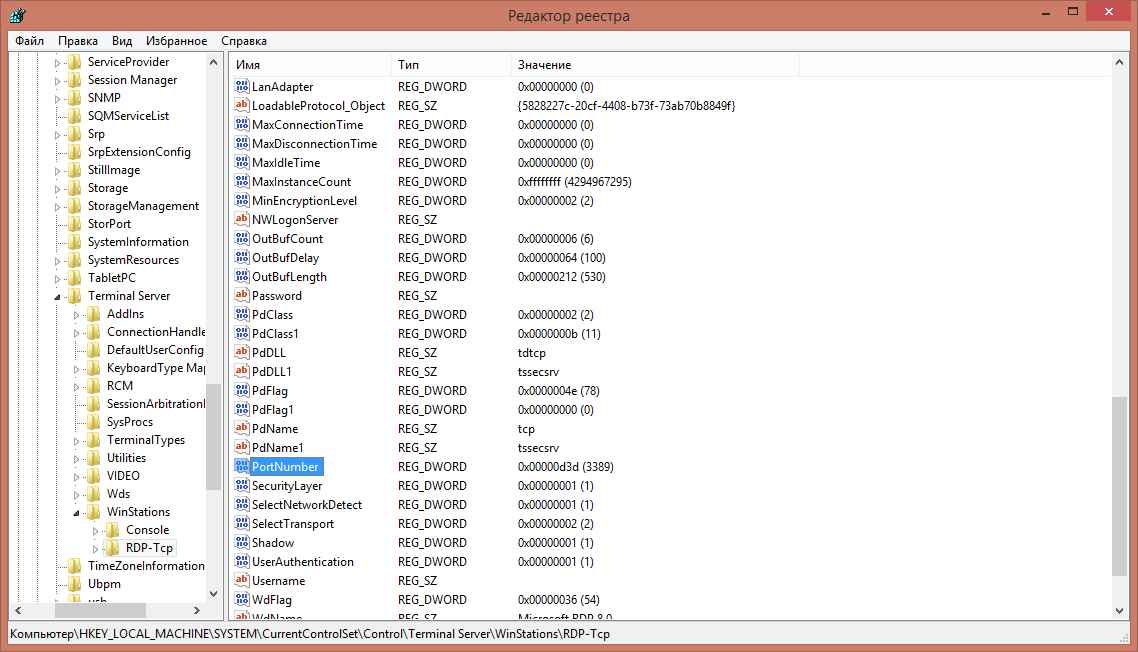

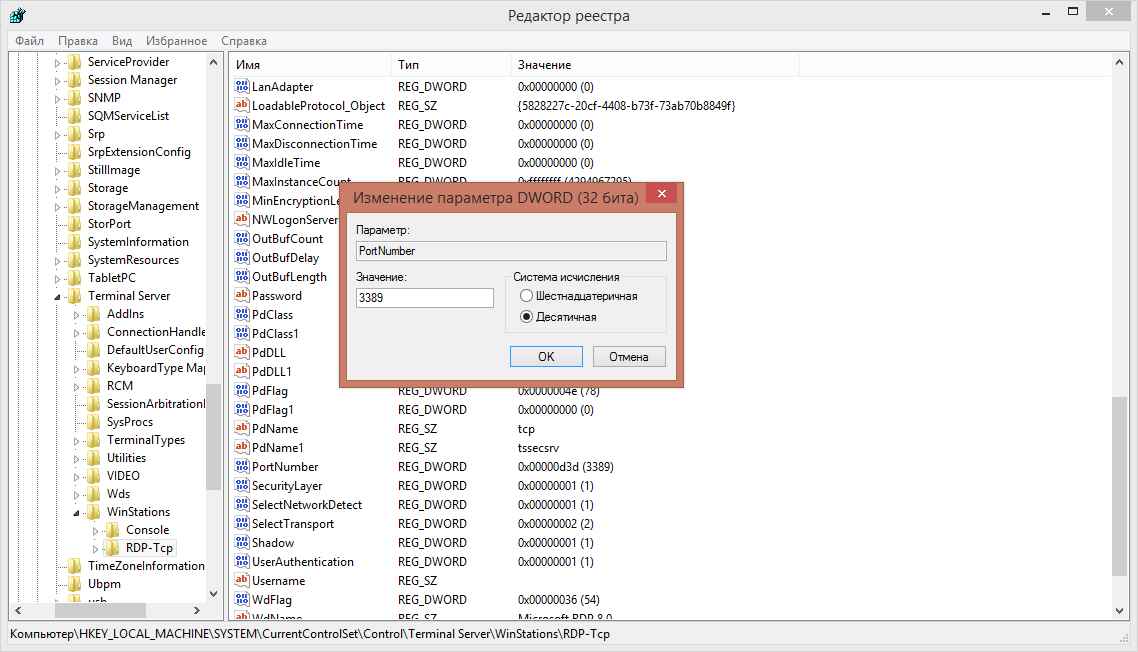

Откроется редактор реестра Windows. Используя левое меню, перейдите по дереву реестра к HKEY_LOCAL_MACHINE System CurrentControlSet Control Terminal Server WinStations RDP-Tcp папка.

в RDP-Tcp папку, дважды щелкните Номер порта запись справа.

в Изменить значение DWORD (32-битное) поле выберите Десятичный вариант. Введите новый номер порта, который вы хотите использовать, между 1 и 65353, в Данные значения коробка.

Вам нужно убедиться, что это не соответствует ни одному другие общие порты. Если вы выберете общий порт (например, порт 80 для веб-трафика), возможно, вы не сможете впоследствии установить подключение к удаленному рабочему столу.

Нажмите Хорошо чтобы сохранить и перезагрузить компьютер или сервер, когда вы закончите. На этом этапе любые попытки использовать удаленный рабочий стол потребуют от вас использования выбранного вами настраиваемого порта, а не стандартного порта 3389.

Настройка брандмауэра Windows для настраиваемого порта RDP

Большинству пользователей потребуется внести дополнительные изменения в свой сетевой или системный брандмауэр, чтобы разрешить доступ к удаленному рабочему столу с использованием настраиваемого порта. Если вы используете сетевой брандмауэр, обратитесь к руководству пользователя, чтобы узнать, как это сделать.

Для этого щелкните правой кнопкой мыши меню «Пуск» и выберите Бежать вариант.

в Бежать диалоговое окно, введите wf.msc и нажмите Хорошо запускать. Откроется консоль управления брандмауэром Windows, позволяющая добавлять новые правила брандмауэра.

После выбора нажмите Новое правило из Действия панель справа.

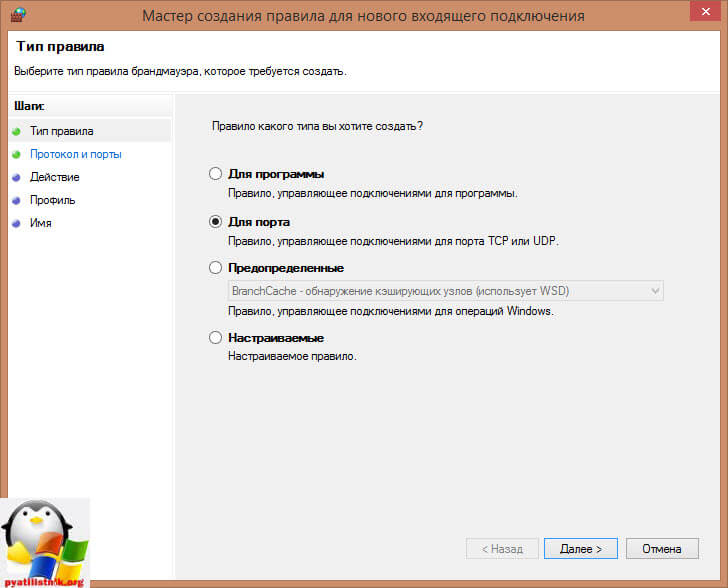

в Мастер создания нового входящего правила окно, выберите Порт из списка опций, затем щелкните следующий продолжать.

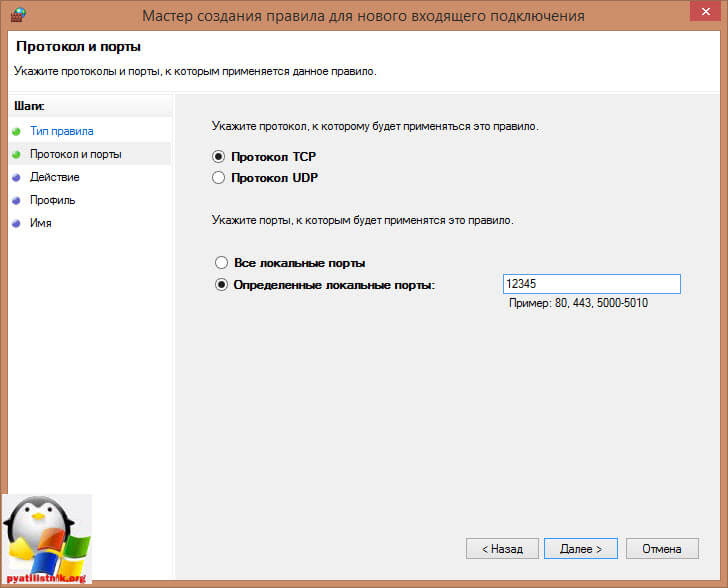

Поскольку вам необходимо создать собственное правило для портов TCP и UDP, выберите TCP первый из Применяется ли это правило к TCP или UDP? параметры. Вам нужно будет выбрать UDP когда вы создаете свое второе правило.

За Применяется ли это правило ко всем локальным портам или определенным локальным портам?, Выбрать Определенные локальные порты и введите собственное значение порта RDP.

Нажмите следующий чтобы продолжить, как только вы закончите.

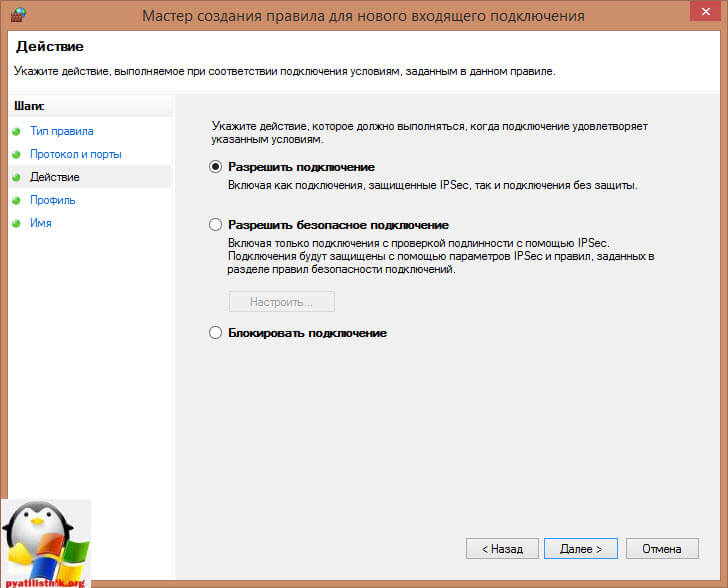

в Действие меню выберите Разрешить соединение, затем нажмите следующий продолжать.

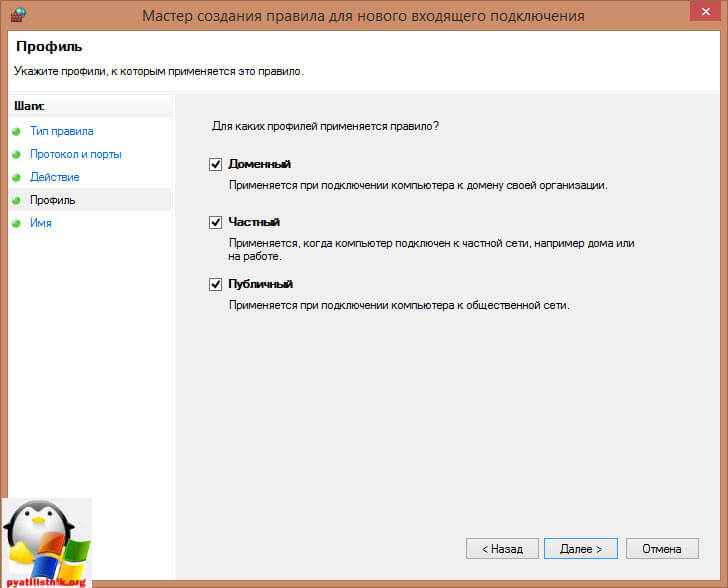

в Профиль выберите, к каким профилям сетевого брандмауэра вы хотите применить правило. Оставьте все записи включенными для максимального доступа или снимите флажок Общественные для предотвращения подключений к удаленному рабочему столу в общедоступных сетях.

Нажмите следующий чтобы продолжить, когда вы будете готовы.

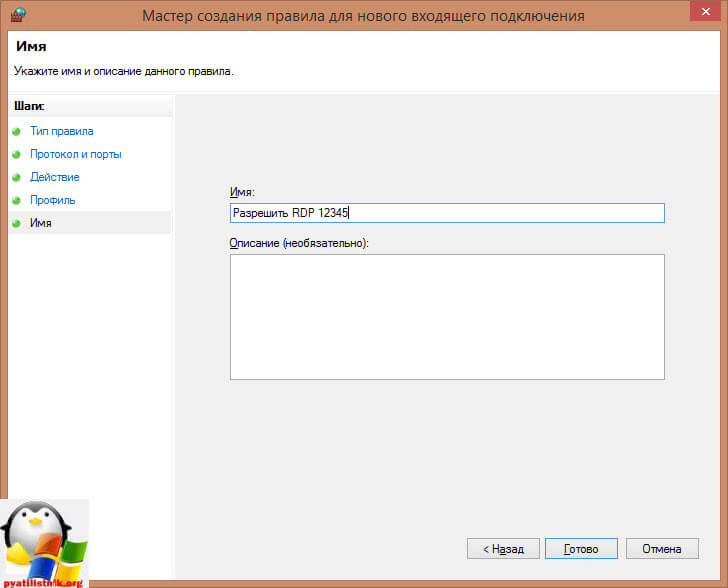

Чтобы добавить правило, нажмите Конец.

После добавления повторите эти шаги для UDP правило порта с использованием того же настраиваемого номера порта RDP. После добавления правил перезагрузите компьютер или сервер.

Подключение к удаленному рабочему столу с помощью настраиваемого порта RDP

Если установлен порт RDP на вашем удаленном настольном ПК или сервере, вам нужно будет идентифицировать этот порт, когда вы (или кто-то другой) захотите установить соединение.

Для этого используется встроенная в Windows Подключение к удаленному рабочему столу инструмент, щелкните правой кнопкой мыши меню Пуск и щелкните значок Бежать вариант.

в Бежать диалоговое окно, введите mstsc, затем нажмите Хорошо.

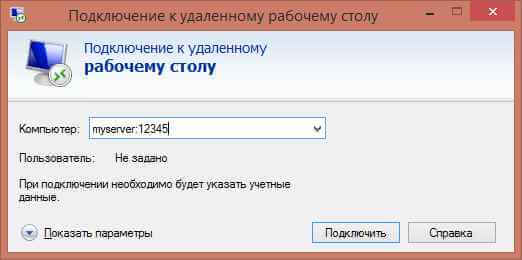

в Подключение к удаленному рабочему столу в окне введите IP-адрес ПК или сервера удаленного рабочего стола, к которому вы хотите подключиться, в поле Компьютер коробка.

Чтобы использовать настраиваемый порт, добавьте его в конец IP-адреса, используя эту структуру: ip-адрес: порт. Например, 192.168.1.10:1111 подключится к серверу RDP в 192.168.1.10 в локальной сети с использованием настраиваемого порта RDP 1111.

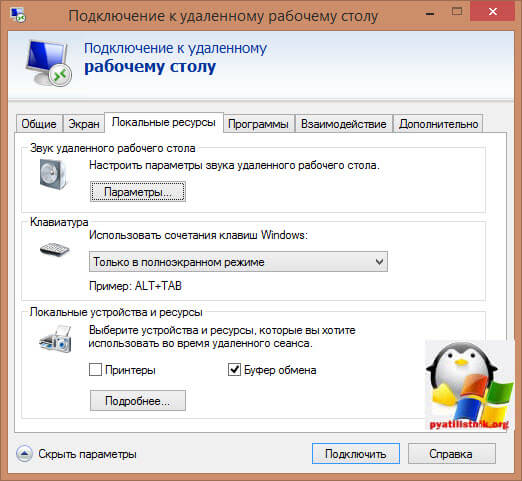

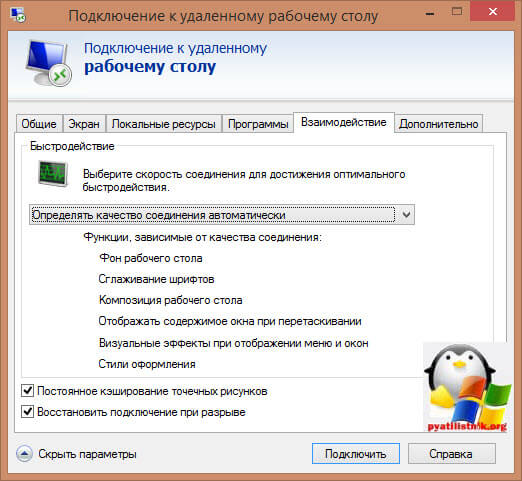

Внесите дальнейшие изменения в ваше RDP-соединение перед подключением, нажав Показать параметры. Возможно, вам потребуется сделать это, чтобы изменить качество соединения или добавить детали аутентификации, такие как имя пользователя и пароль.

Когда будете готовы, нажмите Подключить чтобы установить соединение.

Предполагая, что ваши настройки верны и ваш брандмауэр настроен правильно, инструмент подключения к удаленному рабочему столу должен успешно подключиться на этом этапе, что позволит вам управлять своим удаленным ПК или сервером.

Дальнейшая защита вашей сети Windows

Хотя настраиваемый порт RDP уменьшит количество попыток взлома сервера удаленного рабочего стола через Интернет, это не гарантированное исправление безопасности. Вам нужно будет предпринять дополнительные шаги для защиты вашей сети, в том числе сделать сетевой профиль приватным.

Вы также можете подумать об обновлении маршрутизатора, обеспечив дополнительную защиту сети с помощью аппаратного брандмауэра. Однако если вам нужно более безопасное подключение к удаленному рабочему столу, вы можете предпочесть виртуальную частную сеть, что еще больше затруднит доступ хакеров.

Что такое RDP протокол

Прежде чем, что то изменять, хорошо бы понимать, что это и как это работает, я вам об этом не перестаю повторять. RDP или Remote Desktop Protocol это протокол удалённого рабочего стола в операционных системах Microsoft Windows, хотя его происхождение идет от компании PictureTel (Polycom). Microsoft просто его купила. Используется для удаленной работы сотрудника или пользователя с удаленным сервером. Чаще всего такие сервера несут роль сервер терминалов, на котором выделены специальные лицензии, либо на пользователе, либо на устройства, CAL. Тут задумка была такой, есть очень мощный сервер, то почему бы не использовать его ресурсы совместно, например под приложение 1С. Особенно это становится актуальным с появлением тонких клиентов.

Сам сервер терминалов мир увидел, аж в 1998 году в операционной системе Windows NT 4.0 Terminal Server, я если честно тогда и не знал, что такое есть, да и в России мы в то время все играли в денди или сегу. Клиенты RDP соединения, на текущий момент есть во всех версиях Windows, Linux, MacOS, Android. Самая современная версия RDP протокола на текущий момент 8.1.

Порт rdp по умолчанию

Сразу напишу порт rdp по умолчанию 3389, я думаю все системные администраторы его знают.

Принцип работы протокола rdp

И так мы с вами поняли для чего придумали Remote Desktop Protocol, теперь логично, что нужно понять принципы его работы. Компания Майкрософт выделяет два режима протокола RDP:

- Remote administration mode > для администрирования, вы попадаете на удаленный сервер и настраиваете и администрируете его

- Terminal Server mode > для доступа к серверу приложений, Remote App или совместное использование его для работы.

Вообще если вы без сервера терминалов устанавливаете Windows Server 2008 R2 - 2016, то там по умолчанию у него будет две лицензии, и к нему одновременно смогут подключиться два пользователя, третьему придется для работы кого то выкидывать. В клиентских версиях Windows, лицензий всего одна, но и это можно обойти, я об этом рассказывал в статье сервер терминалов на windows 7. Так же Remote administration mode, можно кластеризировать и сбалансировать нагрузку, благодаря технологии NLB и сервера сервера подключений Session Directory Service. Он используется для индексации пользовательских сессий, благодаря именно этому серверу у пользователя получиться войти на удаленный рабочий стол терминальных серверов в распределенной среде. Так же обязательными компонентами идут сервер лицензирования.

RDP протокол работает по TCP соединению и является прикладным протоколом. Когда клиент устанавливает соединение с сервером, на транспортном уровне создается RDP сессия, где идет согласование методов шифрования и передачи данных. Когда все согласования определены и инициализация окончена, сервер терминалов, передает клиенту графический вывод и ожидает входные данные от клавиатуры и мыши.

Remote Desktop Protocol поддерживает несколько виртуальных каналов в рамках одного соединения, благодаря этому можно использовать дополнительный функционал

Этапы RDP соединения

- Установка соединения

- Согласование параметров шифрования

- Аутентификация серверов

- Согласование параметров RDP сессии

- Аутентификация клиента

- Данные RDP сессии

- Разрыв RDP сессии

Безопасность в RDP протоколе

Remote Desktop Protocol имеет два метода аутентификации Standard RDP Security и Enhanced RDP Security, ниже рассмотрим оба более подробно.

Standard RDP Security

RDP протокол при данном методе аутентификации, шифрует подключение средствами самого RDP протокола, которые есть в нем, вот таким методом:

- Когда ваша операционная система запускается, то идет генерация пары RSA ключиков

- Идет создание сертификата открытого ключа Proprietary Certificate

- После чего Proprietary Certificate подписывается RSA ключом созданным ранее

- Теперь RDP клиент подключившись к терминальному серверу получит Proprietary Certificate

- Клиент его смотрит и сверяет, далее получает открытый ключ сервера, который используется на этапе согласования параметров шифрования.

Если рассмотреть алгоритм с помощью которого все шифруется, то это потоковый шифр RC4. Ключи разной длины от 40 до 168 бит, все зависит от редакции операционной системы Windows, например в Windows 2008 Server – 168 бит. Как только сервер и клиент определились с длиной ключа, генерируются два новых различных ключа, для шифрования данных.

Если вы спросите про целостность данных, то тут она достигается за счет алгоритма MAC (Message Authentication Code) базируемого на SHA1 и MD5

Enhanced RDP Security

RDP протокол при данном методе аутентификации использует два внешних модуля безопасности:

TLS поддерживается с 6 версии RDP. Когда вы используете TLS, то сертификат шифрования можно создать средствами терминального сервера, самоподписный сертификат или выбрать из хранилища.

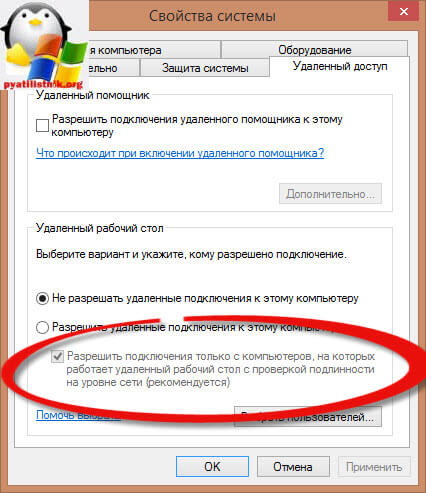

Когда вы задействуете CredSSP протокол, то это симбиоз технологий Kerberos, NTLM и TLS. При данном протоколе сама проверка, при которой проверяется разрешение на вход на терминальный сервер осуществляется заранее, а не после полноценного RDP подключения, и тем самым вы экономите ресурсы терминального сервера, плюс тут более надежное шифрование и можно делать однократный вход в систему (Single Sign On), благодаря NTLM и Kerberos. CredSSP идет только в ОС не ниже Vista и Windows Server 2008. Вот эта галка в свойствах системы

разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети.

Изменить порт rdp

Для того, чтобы изменить порт rdp, вам потребуется:

- Открываем редактор реестра (Пуск -> Выполнить -> regedit.exe)

- Переходим к следующему разделу:

Находим ключ PortNumber и меняем его значение на номер порта, который Вам нужен.

Выберите обязательно десятичное значение, я для примера поставлю порт 12345.

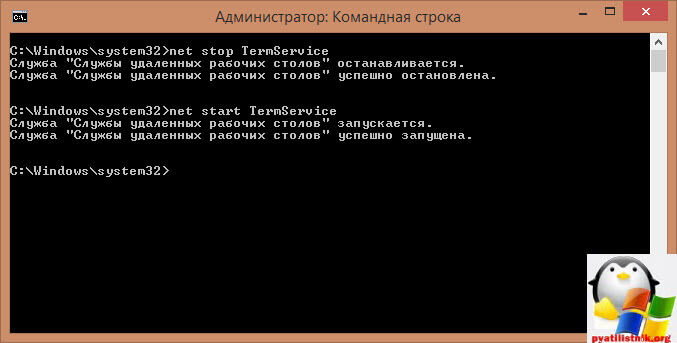

Как только вы это сделали, то перезапустите службу удаленных рабочих столов, через командную строку, вот такими командами:

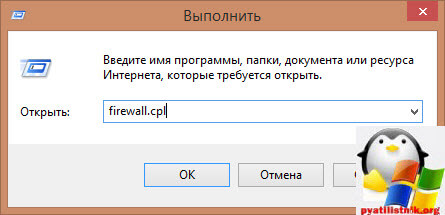

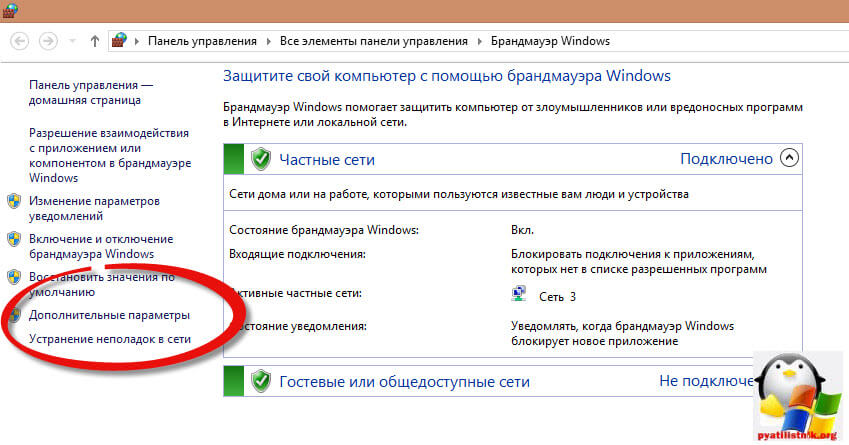

Далее не забудьте в брандмауэре Windows после изменения порта RDP открыть его, для этого жмем WIN+R и в окне выполнить пишем firewall.cpl.

Далее переходим в пункт Дополнительные параметры

И создаем новое входящее правило для нового rdp порта. Напоминаю, что порт rdp по умолчанию 3389.

Выбираем, что правило будет для порта

Протокол оставляем TCP и указываем новый номер RDP порта.

Правило у нас будет разрешающее RDP соединение по не стандартному порту

При необходимости задаем нужные сетевые профили.

Ну и назовем правило, понятным для себя языком.

Для подключения с клиентских компьютеров Windows адрес пишите с указанием порта. Например, если порт Вы изменили на 12345, а адрес сервера (или просто компьютера, к которому подключаетесь): myserver, то подключение по MSTSC будет выглядеть так:

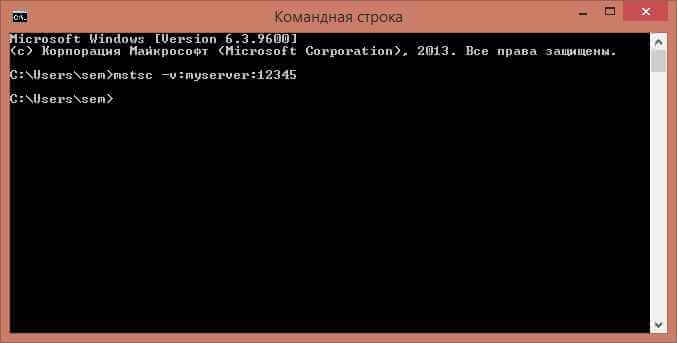

mstsc -v:myserver:12345

или через командную строку.

Как видите изменить порт rdp совсем не трудная задача, все тоже самое можно проделать средствами групповой политики.

При указании порта, следует обратить внимание на то, что есть несколько категорий портов, которые отличаются друг от друга по номерам и использованию:

Изменения вступят в силу после перезагрузки.

Открытие прослушиваемого порта для RDP в брандмауэре Windows

Первый способ (через графический интерфейс)

- Открыть Брандмауэр Защитника Windows. Для того, чтобы открыть окно брандмауэра можно воспользоваться одним из следующих вариантов:

- Открыть Параметры > Обновление и безопасность > Защитник Windows > открыть Центр безопасности Защитника Windows > Брандмауэр и безопасность сети

- Открыть Панель управления (категория Мелкие значки) > Брандмауэр Защитника Windows

- Открыть > Центр управления сетями и общим доступом > Брандмауэр Windows

- В окне Выполнить ввести команду firewall.cpl

- В окне поиска ввести: Брандмауэр Windows

![]()

Рис.3 Запуск дополнительных параметров в брандмауэре Защитника Windows

![]()

Рис.4 Запуск дополнительных параметров в брандмауэре Защитника Windows

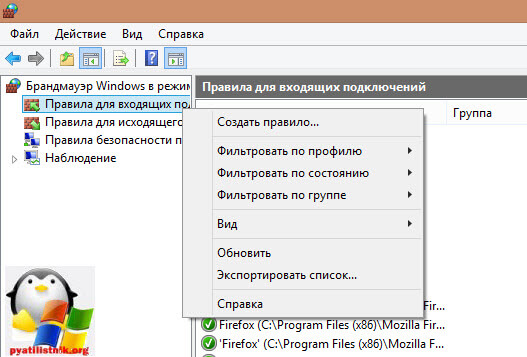

- В разделе правил выбрать Правила для входящий подключений

- В меню Действия выбрать Создать правило

![]()

Рис.5 Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- В открывшемся мастере создания правила для нового входящего подключения установить радиокнопку Для порта

![]()

Рис.6 Создание правила для входящий подключений

- В следующем диалоговом окне оставить по умолчанию радиокнопку Протокол TCP и в поле Определенные локальные порты указать порт, который будет использоваться, в данном примере 50000

![]()

Рис.7 Создание правила для входящий подключений

- На следующем шаге мастера необходимо выбрать тип действия, которое описывает правило. В данном случае нужно разрешить подключение с использованием указанного порта. Оставить радиокнопку по умолчанию Разрешить подключение и нажать кнопку Далее.

![]()

Рис.8 Создание правила для входящий подключений

- На следующем этапе мастера необходимо указать область действия правила, в зависимости от того, какой сетевой профиль используется и нажать кнопку Далее.

![]()

Рис.9 Создание правила для входящий подключений

- Создать имя для правила (рекомендуется создавать смысловые имена для правил, чтобы их легко впоследствии идентифицировать). Например, указать имя - Правило для порта 50000, описание - Открытие порта прослушивания 50000 для RDP и нажать кнопку Готово.

![]()

Рис.10 Создание правила для входящий подключений

![]()

Рис.11 Редактирование правила

- В окне Свойства перейти на вкладку Программы и службы

- Выбрать раздел Службы и нажать кнопку Параметры

![]()

Рис.12 Редактирование правила

- Установить радиокнопку Применить к службе, выбрать Службы удаленных рабочих столов и нажать ОК.

![]()

Рис.13 Редактирование правила

- Нажать кнопку ОК в окне свойств и закрыть настройки брандмауэра.

- Перезагрузить операционную систему, чтобы изменения вступили в силу.

Второй способ (с использованием командной строки)

- Запустить командную строку от имени администратора

Для выполнения настройки брандмауэра Windows с помощью командной строки, необходимо использовать команду Netsh. Утилита Netsh является мощным инструментом для администраторов Windows.

Команды утилиты Netsh для брандмауэра Windows в режиме повышенной безопасности предоставляют командной строке альтернативные возможности управления брандмауэром. При помощи команд Netsh можно настраивать и просматривать правила, исключения и конфигурацию брандмауэра.

Просмотреть справочную информацию по команде netsh можно введя в окне командной строки netsh /?

add rule - добавить правило. Параметр Add предназначен для создания правил входящих и исходящих подключений.

name=ИмяПравила. При помощи данного параметра можно указать имя нового правила для входящего или исходящего подключения.

dir . При помощи данного параметра можно указать, будет ли правило создаваться для входящего или исходящего трафика. У этого параметра может быть два значения:

- in – правило создается только для входящего трафика. В оснастке Монитор брандмауэра Защитника Windows в режиме повышенной безопасности его можно найти в узле Правила для входящих подключений.

- out – правило создается только для исходящего трафика. В оснастке Монитор брандмауэра Защитника Windows в режиме повышенной безопасности его можно найти в узле Правила для исходящих подключений.

action = . Данный параметр позволяет указать действие, которое будет выполнять сетевой фильтр с пакетами, которые указаны в текущем правиле. Этот параметр эквивалентен странице Действия мастера создания правила нового входящего (исходящего) подключения оснастки Монитор брандмауэра Защитника Windows в режиме повышенной безопасности. Для этого параметра существуют три параметра:

27.07.2020![date]()

PowerShell, Windows 10, Windows Server 2016, Трюки![directory]()

Один комментарий![comments]()

По умолчанию во всех операционных системах Windows для подключения по протоколу RDP (Remote Desktop Protocol / Удаленный рабочий стол) использует порт TCP 3389.

Если ваш компьютер подключен напрямую к интернету (например, VDS сервер), или вы настроили на своем пограничном маршрутизаторе перенаправление порта 3389/RDP в локальную сеть на компьютер или сервер с Windows, вы можете изменить стандартный RDP порт 3389 на любой другой. Изменив номер RDP порта для подключения, вы можете спрятать ваш RDP сервер от сканеров портов, уменьшите вероятность эксплуатации RDP уязвимостей (последняя критическая уязвимость в RDP BlueKeep описана в CVE-2019-0708), уменьшите количество попыток удалённого подбора паролей по RDP (не забывает периодически анализировать логи RDP подключений), SYN и других типов атак (особенно при отключенном NLA).

Замену стандартного RDP порта можно использовать, когда за маршрутизатором с одним белым IP адресом находится несколько Windows компьютеров, к которым нужно предоставить внешний RDP доступ. На каждом компьютере вы можете настроить уникальный RDP порт и настроить перенаправление портов на маршрутизаторе на локальные компьютеры (в зависимости от номера RDP порта сессия перенаправляется на один из внутренних ПК).При выборе нестандартного номера порта для RDP обратите внимание, что желательно не использовать номера портов в диапазоне от 1 до 1023 (известные порты) и динамические порты из RPC диапазона (от 49152 до 65535).

Попробуем изменить порт, на котором ожидает подключения служба Remote Desktop на 1350. Для этого:

![PortNumber - изменить номер RDP порт в реестре]()

- Откройте редактор реестра и перейдите в ветку HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp;

- Найдите DWORD параметр реестра с именем PortNumber. В этом параметре указан порт, на котором ожидает подключения служба Remote Desktop;

- Измените значение этого порта. Я изменил RDP порт на 1350 в десятичном значении (Deciamal);

Если для управления множеством RDP подключений вы используете менеджер RDP подключений RDCMan, заданный вами номер RDP порта для подключения можно указать на вкладке “Connection Settings”. Внимание: Если вы измените номер RDP порта, могут возникнуть проблемы с работой Remote Assistance и теневых RDP подключений в Windows 10, так и shadowing в Windows Server.![]()

Полный код PowerShell скрипт для смены RDP порта, создания правила в брандмауэре и перезапуска службы RDP на новом порту может выглядеть так:

Write-host "Укажите номер нового RDP порта: " -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName "New RDP Port $RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

New-NetFirewallRule -DisplayName "New RDP Port $RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol UDP -Action Allow

Restart-Service termservice -force

Write-host "Номер RDP порта изменен на $RDPPort " -ForegroundColor MagentaМожно изменить номер RDP удаленно на нескольких компьютерах в домене AD (определенной OU) с помощью Invoke-Command и Get-ADComputer:

Write-host "Укажите номер нового RDP порта: " -ForegroundColor Yellow -NoNewline;$RDPPort = Read-Host

$PCs = Get-ADComputer -Filter * -SearchBase "CN=DMZ,CN=Computers,DC=winitpro,DC=ru"

Foreach ($PC in $PCs) Invoke-Command -ComputerName $PC.Name -ScriptBlock param ($RDPPort)

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-TCP\" -Name PortNumber -Value $RDPPort

New-NetFirewallRule -DisplayName "New RDP Port $RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

New-NetFirewallRule -DisplayName "New RDP Port $RDPPort" -Direction Inbound –LocalPort $RDPPort -Protocol TCP -Action Allow

Restart-Service termservice -force

>Это инструкция по смене стандартного RDP порта подойдёт для любой версии Windows, начиная с Windows XP (Windows Server 2003) и заканчивая Windows 10 (Windows Server 2019).

Remote Desktop Protocol (RDP) – протокол удалённого рабочего стола, посредством которого выполняется удалённое подключение к системам Windows. По умолчанию, использование RDP протокола осуществляется по 3389 TCP порту, но в целях безопасности Вы можете его поменять. Remote Desktop Protocol (RDP) – протокол удалённого рабочего стола, посредством которого выполняется удалённое подключение к системам Windows. По умолчанию, использование RDP протокола осуществляется по 3389 TCP порту, но в целях безопасности Вы можете его поменять. Чтобы выбрать необходимый порт, следует знать, что есть несколько категорий портов, которые отличаются друг от друга по номерам и использованию:

Выберем для примера номер 62109 и изменим параметры системы. Для этого откройте окно редактора реестра (regedit) и пройдите по следующему пути: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp

Вам может быть интересно: Как изменить цвет панель задач![]()

Нам необходим параметр PortNumber, как мы видим, RPD порт по умолчанию имеет значение – 3389(в десятичной системе).

![]()

Здесь можно изменить стандартный порт RPD на 62109 (или удобное именно Вам значение) и сохранить. Теперь, чтобы выполнить подключение к рабочему столу по RPD выполните следующую команду: mstsc /v::62109 , либо запустите утилиту подключения к рабочему столу и введите необходимые данные.

![]()

Разрешение на предоставление доступа

Откройте Свойства системы и пройдите в Настройка удаленного доступа

![]()

В пункте Удаленный рабочий стол вы можете запретить/разрешить подключение к этому компьютеру, а также выбрать пользователей, которые могут это выполнять.

Читайте также: