Как добавить компьютер в домен windows server 2003

Обновлено: 04.07.2024

Компьютеры относятся к еще одному типу объектов Active Directory, но в отличие от пользователей и групп AD к ним нет должно внимания и соответственно администраторы пренебрегают их администрированием. Но компьютеры так же как и группы, пользователи AD имеют свой SID и соответственно их можно заключать в группы, назначать им доступ к ресурсам, управлять ими средствами групповых политик.

Способы создания компьютера в AD.

Всем известно, после установки операционной системы, компьютер изначально включен в рабочую группу (по умолчанию в WORKGROUP). В рабочей группе каждый компьютер это независимая автономная система в которой существует база данных диспетчера безопасности учетных записей SAM (Security Accounts Manager). При входе человека на компьютер выполняется проверка наличия учетной записи в SAM и в соответствии с этими записями даются определенные права. Компьютер который введен в домен продолжает поддерживать свою базу данных SAM, но если пользователь заходит под доменной учетной записью то о проходит проверку на уже на контроллер домена, т.е. компьютер доверяет контроллеру домена идентификацию пользователя.

Ввести компьютер в домен можно различными способами, но перед тем как это делать вы должны убедиться, что данный компьютер соответствует следующим требованиям:

- у вас есть право на присоединение компьютера к домену (по умолчанию это право имеют Администраторы предприятия (Enterperise Admins), Администраторы домена ( Domain Admins), Администраторы (Administrators), Операторы Учета (Account Admins));

- объект компьютера создан в домене;

- вы должны войти в присоединяемый компьютер как локальный администратор.

У многих администраторов второй пункт может вызвать негодование, - зачем создавать компьютер в AD, если он появиться в контейнере Computers после ввода компьютера в домен. Все дело в том, что в контейнере Computers нельзя создать подразделения, но еще хуже, что к контейнеру нельзя привязать объекты групповой политики. Именно поэтому рекомендуется создать объект компьютер в необходимом подразделении, а не довольствоваться автоматически созданной учетной записью компьютера. Конечно можно переместить автоматически созданный компьютер в необходимое подразделение, но зачастую подобные вещи администраторы забывают делать.

Теперь разберем способы создания компьютера (компьютеров) в AD:

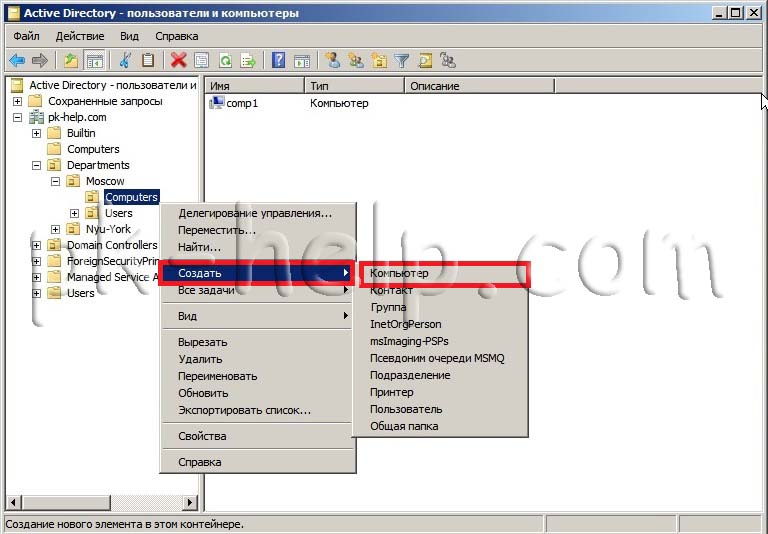

Создание компьютеров при помощи оснастки «Active Directory – пользователи и компьютеры».

Для этого способа нам понадобится запустить оснастку «Active Directory – пользователи и компьютеры», у себя на компьютере с помощью Admin Pack или на контроллере домена. Для этого необходимо нажать "Пуск- Панель управления- Система и безопасность- Администрирование- Active Directory – пользователи и компьютеры" выберите необходимое подразделение, нажмите на нем правой кнопкой мыши, в контекстном меню выберите "Создать- Компьютер".

Впишите имя компьютера.

Создание учетной записи компьютера с помощью команды DSADD.

Общий вид команды:

Значение Описание

<DN_компьютера> Обязательный параметр. Задает различающееся имя (DN) добавляемого компьютера.

-desc <описание> Задает описание компьютера.

-loc <размещение> Задает размещение компьютера.

-memberof <группа . > Добавляет компьютер в одну или несколько групп, определяемых разделяемым пробелами списком имен DN <группа . >.

-s <сервер> задает подключение к контроллеру домена(DC) с именем <сервер>.

-d <домен> задает подключение к DC в домене <домен>.

По умолчанию: DC в домене входа.

-u <пользователь> Подключение под именем <пользователь>. По умолчанию: имя пользователя, вошедшего в систему. Возможные варианты: имя пользователя, домен\имя пользователя, основное имя пользователя (UPN).

-p Пароль пользователя <пользователь>. Если введена *, будет запрошен пароль.

-q "Тихий" режим: весь вывод заменяется стандартным выводом.

-uc Задает форматирование ввода из канала или вывода в канал в Юникоде.

-uco Задает форматирование вывода в канал или файл в Юникоде.

-uci Задает форматирование ввода из канала или файла в Юникоде.

Пример использования команды Dsadd:

Dsadd computer “CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com” –desc “Компьютер отдела IT”

Создание учетной записи рабочей станции или сервера с помощью команды Netdom.

Общий вид команды Netdom:

NETDOM ADD <компьютер> [/Domain:домен] [/UserD:пользователь] [/PasswordD:[пароль | *]] [/Server:сервер] [/OU:путь к подразделению] [/DC] [/SecurePasswordPrompt]

<компьютер> это имя добавляемого компьютера

/Domain указывает домен, в котором требуется создать учетную запись компьютера

/UserD учетная запись пользователя, используемая при подключении к домену, заданному аргументом /Domain

/PasswordD пароль учетной записи пользователя, заданной аргументом /UserD. Знак * означает приглашение на ввод пароля

/Server имя контроллера домена, используемого для добавления. Этот параметр нельзя использовать одновременно с параметром /OU.

/OU подразделение, в котором необходимо создать учетную запись компьютера. Требуется полное различающееся доменное имя RFC 1779 для подразделения. При использовании этого аргумента необходимо работать непосредственно на контроллере указанного домена. Если этот аргумент не задан, учетная запись будет создана в подразделении по умолчанию для объектов компьютеров этого домена.

/DC указывает, что требуется создать учетную запись компьютера контроллера домена. Этот параметр нельзя использовать одновременно с параметром /OU.

/SecurePasswordPrompt Использовать для указания учетных данных безопасное всплывающее окно. Этот параметр следует использовать при необходимости указания учетных данных смарт-карты. Этот параметр действует только в случае задания пароля в виде *.

Создание объекта Компьютер с помощью Ldifde ( ссылка на подробную информацию ) и Csvde ( ссылка на подробную информацию ).

Администрирование учетной записи компьютеров в Active Directory.

Переименование компьютера в AD.

Запускаем командную строку и с помощью команды Netdom переименовываем компьютер в AD:

Netdom renamecomputer <Имя компьютера> /Newname: <Новое имя>

Пример: Netdom renamecomputer COMP01 /Newname: COMP02

Удаление учетных записей компьютера.

1 Удалить учетную запись компьютера с помощью оснастки "Active Directory – пользователи и компьютеры". Запускаете оснастку "Active Directory – пользователи и компьютеры" находите необходимый компьютер нажимаете не нем правой кнопкой мыши, в контекстном меню выбираете "Удалить", подтверждаете удаление

2 Удалить компьютер можно с помощью команды DSRM:

DSRM <DN объекта>

DSRM CN=COMP001,OU=Moscow,OU=Departments,DC=pk-help,DC=com

.

Устранение ошибки "Не удалось установить доверительных отношений между этой рабочей станцией и основным доменом".

1 Зайти оснастку «Active Directory – пользователи и компьютеры», найти проблемный компьтер, нажать на нем правой кнопкой мыши и выбрать "Переустановить учетную запись" (Reset Account). После этого компьютер следует заново присоединить к домену и перезагрузить.

2 С помощью команды Netdom:

Netdom reset <имя машины> /domain <Имя домена> /User0 <Имя пользователя> /Password0 <Пароль> без кавычек <>

3 С помощью команды Nltest:

Nltest /server:<Имя компьютера> /sc_reset:<Домен>\<Контроллер домена>

Подскажите алгоритм подключения рабочей станции к домену Windows Server 2003 (на сервере поднят DNS и актив дириктори).

Необходим пошаговый алгоритм (миниум необходимых операций) на стороне клиента (WinXP) и сервера (Windows Server 2003 Standart Edition) с описанием действий (имеется в виду если вводим имя домена, то формат, например first.domen, если прописываем Wins, то как и т.д., я это делаю 1 раз).

Заранее огромное спасибо.

Ответы

Спасибо за помощь, проблема в банальном виндовском брандмауэре на контроллере. Отключил и все пошло.Все ответы

И при чем тут вообще WINS?

Alexander Trofimov

Просто к слову, я настраиваю 1 раз, тобишь опыта нет.

Понял. Тогда в статье по Вашему вопросу вроде все рассказано. Читайте, будут вопросы: спрашивайте.Статью читал и ранее, и это все я делал, трабла в следующем:

Иду свойства системы, Имя компьютера, изменить, выбираю - является членом домена, ввожу first (домен - first. domen), выходит приглашение ввести логин и пароль, ввожу, а далее система думает порядка 5 мин. и выдает ответ:

При присоединении к домену "first " произошла следующая ошибка: Указанный сервер не может выполнить требуемую операцию.

Вот и вся любовь. В чем загвоздка ?

з.ы. на контроллере домена (в управление компьютером, сеансы) в это время появляется пользователь, соответствующий введенному мной логину, немного повесит и исчезает. Общие папки сервера вижу, пинг идет, пробовал на другом ПК все тоже. Мне бы кто рассказал на пальцах рассказал поэтапное подсоединение ПК к домену с примером ввода полей (имя домена first. domen или first, вводим логин alex_adm или alex_adm@first. domen или first. domen/alex_adm, и т.д.) Полагаю загвоздка гдето здесь. Ранее я ПК к домену не подключал. Сам установил Windows server 2003 St Ed, установил DNS, актив директори, а подключить рабочую станцию не могу.

Заранее спасибо за ответы.

нужно посмотреть что в Event log на клиентской станции и на контроллере домена происходит в то время, когда Вы пытаетесь ввести машину в домен. На всякий случай маленький чеклист:

1) на клиентской машине должен быть указан правильный ip адрес/маска сети

2) там же должен быть указан контроллер домена в качестве ДНС (я полагаю, что ДНС поднят на контроллере, если я неправ, то поправьте меня)

3) Вы должны быть администратором на локальной машине.

4) при запросе имени/пароля в процессе ввода машины в домен укажите логин/пароль учетной записи администратора домена.

Сама процедура в статье описана правильно. На контроллере никаких действий дополнительных предпринимать для Вашей текущей задачи не надо. По-крайней мере, если Вы пока ограничились только поднятием домена.

Все переправерил (как вы и писали, ДНС на контроллере, контроллер 1, пытаюсь подключить 1 рабочую станцию) все логи пусты, кроме безопастность на контроллере домена:

Попытка входа выполнена: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: alex_adm

Исходная рабочая станция: ALEXEY

Код ошибки: 0x0

Присвоение специальных прав для нового сеанса входа:

Пользователь: alex_adm

Домен: FIRST

Код входа: (0x0,0xE41F0)

Привилегии: SeSecurityPrivilege

SeBackupPrivilege

SeRestorePrivilege

SeTakeOwnershipPrivilege

SeDebugPrivilege

SeSystemEnvironmentPrivilege

SeLoadDriverPrivilege

SeImpersonatePrivilege

SeEnableDelegationPrivilege

Успешный сетевой вход в систему:

Пользователь: alex_adm

Домен: FIRST

Код входа: (0x0,0xE41F0)

Тип входа: 3

Процесс входа: NtLmSsp

Пакет проверки: NTLM

Рабочая станция: ALEXEY

Код GUID: -

Имя вызывающего пользователя: -

Домен вызывающего: -

Код входа вызывающего: -

Код процесса вызывающего: -

Промежуточные службы:-

Адрес сети источника: 10.107.106.2

Порт источника: 0

Объект открыт:

Сервер объекта: Security Account Manager

Тип объекта: SAM_DOMAIN

Имя объекта: DC=first,DC=domen

Код дескриптора: 774664

Код операции:

Код процесса: 280

Имя процесса: C:\WINDOWS\system32\lsass.exe

Основной пользователь: SERV$

Основной домен: FIRST

Код входа: (0x0,0x3E7)

Пользователь-клиент: alex_adm

Домен клиента: FIRST

Код входа клиента: (0x0,0xE41F0)

Доступ: DELETE

READ_CONTROL

WRITE_DAC

WRITE_OWNER

ReadPasswordParameters

WritePasswordParameters

ReadOtherParameters

WriteOtherParameters

CreateUser

CreateGlobalGroup

CreateLocalGroup

GetLocalGroupMembership

ListAccounts

Свойства:

---

domain

DELETE

READ_CONTROL

WRITE_DAC

WRITE_OWNER

ReadPasswordParameters

WritePasswordParameters

ReadOtherParameters

WriteOtherParameters

CreateUser

CreateGlobalGroup

CreateLocalGroup

GetLocalGroupMembership

ListAccounts

Domain Password & Lockout Policies

lockOutObservationWindow

lockoutDuration

lockoutThreshold

maxPwdAge

minPwdAge

minPwdLength

pwdHistoryLength

pwdProperties

Other Domain Parameters (for use by SAM)

serverState

serverRole

modifiedCount

uASCompat

forceLogoff

domainReplica

oEMInformation

Domain Administer Server

Маска доступа: 0

Выход пользователя из системы:

Пользователь: alex_adm

Домен: FIRST

Код входа: (0x0,0xE41F0)

Тип входа: 3

Выход пользователя из системы:

Пользователь: SERV$

Домен: FIRST

Код входа: (0x0,0xE2CC3)

Тип входа: 3

Выход пользователя из системы:

Пользователь: SERV$

Домен: FIRST

Код входа: (0x0,0xE2CF0)

Тип входа: 3

Попытка входа выполнена: MICROSOFT_AUTHENTICATION_PACKAGE_V1_0

Учетная запись входа: alex_adm

Исходная рабочая станция: ALEXEY

Код ошибки: 0x0

Присвоение специальных прав для нового сеанса входа:

Пользователь: alex_adm

Домен: FIRST

Код входа: (0x0,0xE507D)

Привилегии: SeSecurityPrivilege

SeBackupPrivilege

SeRestorePrivilege

SeTakeOwnershipPrivilege

SeDebugPrivilege

SeSystemEnvironmentPrivilege

SeLoadDriverPrivilege

SeImpersonatePrivilege

SeEnableDelegationPrivilege

Успешный сетевой вход в систему:

Пользователь: alex_adm

Домен: FIRST

Код входа: (0x0,0xE507D)

Тип входа: 3

Процесс входа: NtLmSsp

Пакет проверки: NTLM

Рабочая станция: ALEXEY

Код GUID: -

Имя вызывающего пользователя: -

Домен вызывающего: -

Код входа вызывающего: -

Код процесса вызывающего: -

Промежуточные службы:-

Адрес сети источника: 10.107.106.2

Порт источника: 0

Объект открыт:

Сервер объекта: Security Account Manager

Тип объекта: SAM_DOMAIN

Имя объекта: DC=first,DC=domen

Код дескриптора: 774664

Код операции:

Код процесса: 280

Имя процесса: C:\WINDOWS\system32\lsass.exe

Основной пользователь: SERV$

Основной домен: FIRST

Код входа: (0x0,0x3E7)

Пользователь-клиент: alex_adm

Домен клиента: FIRST

Код входа клиента: (0x0,0xE507D)

Доступ: DELETE

READ_CONTROL

WRITE_DAC

WRITE_OWNER

ReadPasswordParameters

WritePasswordParameters

ReadOtherParameters

WriteOtherParameters

CreateUser

CreateGlobalGroup

CreateLocalGroup

GetLocalGroupMembership

ListAccounts

Свойства:

---

domain

DELETE

READ_CONTROL

WRITE_DAC

WRITE_OWNER

ReadPasswordParameters

WritePasswordParameters

ReadOtherParameters

WriteOtherParameters

CreateUser

CreateGlobalGroup

CreateLocalGroup

GetLocalGroupMembership

ListAccounts

Domain Password & Lockout Policies

lockOutObservationWindow

lockoutDuration

lockoutThreshold

maxPwdAge

minPwdAge

minPwdLength

pwdHistoryLength

pwdProperties

Other Domain Parameters (for use by SAM)

serverState

serverRole

modifiedCount

uASCompat

forceLogoff

domainReplica

oEMInformation

Domain Administer Server

Маска доступа: 0

Создание учетной записи компьютера:

Имя новой записи: ALEXEY$

Новый домен: FIRST

Код новой учетной записи: FIRST\ALEXEY$

Имя исполнителя: alex_adm

Домен исполнителя: FIRST

Код входа исполнителя: (0x0,0xE507D)

Свойства -

Атрибуты:

Имя пользователя: ALEXEY$

n Имя дисплея: <значение не задано>

Основное имя пользователя: -

Домашний каталог: <значение не задано>

Домашний жесткий диск: <значение не задано>

Путь сценария: <значение не задано>

Путь профиля: <значение не задано>

Рабочая станция пользователя: <значение не задано>

Набор последнего пароля: <никогда>

Истечение учетной записи: <никогда>

Код основной группы: 515

Делегировать: -

Старое значение UAC: 0x0

Новое значение UAC: 0x85

Управление учетной записью:

Учетная запись отключена

"Пароль не требуется" - включено

"Учетная запись доверия рабочей станции" - включено

Параметры пользователя: <значение изменено, но не отображается>

Журнал: -

Часы входа: <значение не задано>

Имя DNS-узла: -

Имена основных служб: -

Включение учетной записи пользователя:

Имя конечной записи: ALEXEY$

Конечный домен: FIRST

Код конечной записи: FIRST\ALEXEY$

Исполнитель: alex_adm

Домен исполнителя: FIRST

Код входа исполнителя: (0x0,0xE507D)

Задание пароля учетной записи пользователя:

Имя конечной записи: ALEXEY$

Конечный домен: FIRST

Код конечной записи: FIRST\ALEXEY$

Исполнитель: alex_adm

Домен исполнителя: FIRST

Код входа исполнителя: (0x0,0xE507D)

Изменение учетной записи компьютера:

-

Имя целевой учетной записи: ALEXEY$

Целевой домен: FIRST

Код целевой учетной записи: FIRST\ALEXEY$

Имя исполнителя: alex_adm

Домен исполнителя: FIRST

Код входа исполнителя: (0x0,0xE507D)

Привилегии -

Измененные атрибуты:

Имя пользователя: -

n Имя дисплея: ALEXEY$

Основное имя пользователя: -

Домашний каталог: -

Домашний жесткий диск: -

Путь сценария: -

Путь профиля: -

Рабочая станция пользователя: -

Набор последнего пароля: 18.12.2006 18:35:34

Истечение учетной записи: -

Код основной группы: -

Разрешено делегировать: -

Старое значение UAC: 0x85

Новое значение UAC: 0x80

Управление учетной записью:

Учетная запись включена

"Пароль не требуется" - отключено

Параметры пользователя: -

Журнал: -

Часы входа: -

Имя DNS-узла: -

Имена основных служб: -

Объект открыт:

Сервер объекта: Security Account Manager

Тип объекта: SAM_DOMAIN

Имя объекта: DC=first,DC=domen

Код дескриптора: 774664

Код операции:

Код процесса: 280

Имя процесса: C:\WINDOWS\system32\lsass.exe

Основной пользователь: SERV$

Основной домен: FIRST

Код входа: (0x0,0x3E7)

Пользователь-клиент: alex_adm

Домен клиента: FIRST

Код входа клиента: (0x0,0xE507D)

Доступ: DELETE

READ_CONTROL

WRITE_DAC

WRITE_OWNER

ReadPasswordParameters

WritePasswordParameters

ReadOtherParameters

WriteOtherParameters

CreateUser

CreateGlobalGroup

CreateLocalGroup

GetLocalGroupMembership

ListAccounts

Свойства:

---

domain

DELETE

READ_CONTROL

WRITE_DAC

WRITE_OWNER

ReadPasswordParameters

WritePasswordParameters

ReadOtherParameters

WriteOtherParameters

CreateUser

CreateGlobalGroup

CreateLocalGroup

GetLocalGroupMembership

ListAccounts

Domain Password & Lockout Policies

lockOutObservationWindow

lockoutDuration

lockoutThreshold

maxPwdAge

minPwdAge

minPwdLength

pwdHistoryLength

pwdProperties

Other Domain Parameters (for use by SAM)

serverState

serverRole

modifiedCount

uASCompat

forceLogoff

domainReplica

oEMInformation

Domain Administer Server

Маска доступа: 0

Отключение учетной записи пользователя:

Имя конечной записи: ALEXEY$

Конечный домен: FIRST

Код конечной записи: FIRST\ALEXEY$

Исполнитель: alex_adm

Домен исполнителя: FIRST

Код входа исполнителя: (0x0,0xE507D)

Изменение учетной записи компьютера:

-

Имя целевой учетной записи: ALEXEY$

Целевой домен: FIRST

Код целевой учетной записи: FIRST\ALEXEY$

Имя исполнителя: alex_adm

Домен исполнителя: FIRST

Код входа исполнителя: (0x0,0xE507D)

Привилегии -

Измененные атрибуты:

Имя пользователя: -

n Имя дисплея: -

Основное имя пользователя: -

Домашний каталог: -

Домашний жесткий диск: -

Путь сценария: -

Путь профиля: -

Рабочая станция пользователя: -

Набор последнего пароля: -

Истечение учетной записи: -

Код основной группы: -

Разрешено делегировать: -

Старое значение UAC: 0x80

Новое значение UAC: 0x81

Управление учетной записью:

Учетная запись отключена

Параметры пользователя: -

Журнал: -

Часы входа: -

Имя DNS-узла: -

Имена основных служб: -

Выход пользователя из системы:

Пользователь: alex_adm

Домен: FIRST

Код входа: (0x0,0xE507D)

Тип входа: 3

В этой статье описывается установка и настройка новой установки Active Directory в лабораторной среде, которая включает Windows Server 2003 и Active Directory.

Применяется к: Windows Server 2003

Исходный номер КБ: 324753

Для этого в лаборатории вам потребуется два сетевых сервера Windows Server 2003.

Создание Active Directory

После установки Windows Server 2003 на отдельном сервере запустите мастер Active Directory для создания нового леса или домена Active Directory, а затем преобразуйте компьютер Windows Server 2003 в первый контроллер домена в лесу. Чтобы преобразовать компьютер Windows Server 2003 в первый контроллер домена в лесу, выполните следующие действия:

Вставьте Windows Server 2003 CD-ROM в диск CD-ROM компьютера или DVD-диск.

Щелкните контроллер домена для нового домена, а затем нажмите кнопку Далее.

Щелкните Домен в новом лесу, а затем нажмите кнопку Далее.

Укажите полное имя DNS для нового домена. Обратите внимание, что, поскольку эта процедура используется для лабораторной среды и вы не интегрировали эту среду в существующую инфраструктуру DNS, для этого параметра можно использовать нечто общее, например mycompany.local. Щелкните кнопку Далее.

Примите имя домена NetBIOS по умолчанию (это "mycompany", если вы использовали предложение на шаге 6). Щелкните кнопку Далее.

Установите расположение базы данных и файла журнала по умолчанию в папке c: \ winnt \ ntds, а затем нажмите кнопку Далее.

Установите расположение папки Sysvol для параметра c: \ winnt \ sysvol и нажмите кнопку Далее.

Щелкните Разрешения, совместимые только с серверами или операционными системами Windows 2000 или Windows Server 2003, а затем нажмите кнопку Далее.

Так как это лабораторная среда, оставьте пароль администратора режима восстановления служб Directory пустым. Обратите внимание, что в полной производственной среде этот пароль устанавливается с помощью безопасного формата пароля. Щелкните кнопку Далее.

Просмотрите выбранные параметры и подтвердите их, а затем нажмите кнопку Далее.

Продолжается установка Active Directory. Обратите внимание, что эта операция может занять несколько минут.

При запросе перезапустите компьютер. После перезапуска компьютера подтвердите, что были созданы записи расположения службы системы доменных имен (DNS) для нового контроллера домена. Чтобы подтвердить, что записи расположения службы DNS созданы, выполните следующие действия:

Добавление пользователей и компьютеров в домен Active Directory

После создания нового домена Active Directory создайте учетную запись пользователя в этом домене для использования в качестве административной учетной записи. При добавлении этого пользователя в соответствующие группы безопасности используйте эту учетную запись для добавления компьютеров в домен.

Чтобы создать нового пользователя, выполните следующие действия:

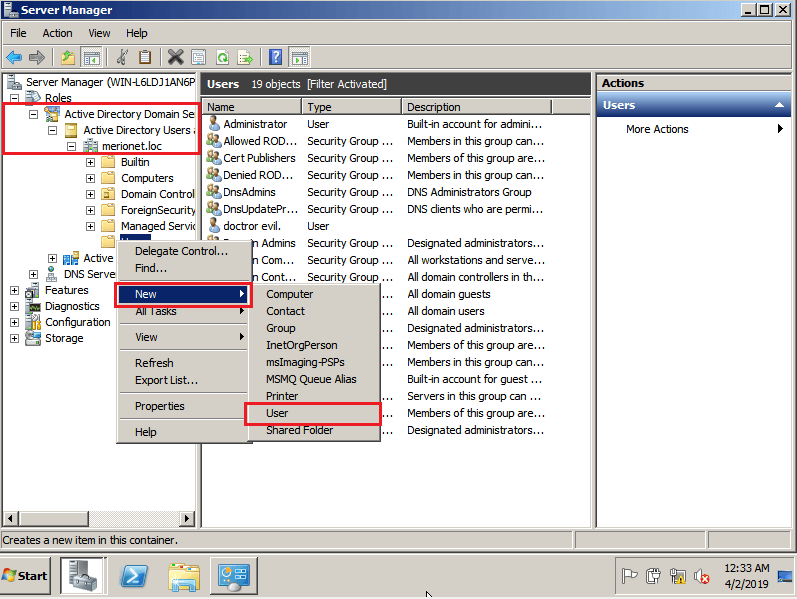

Щелкните созданное доменное имя, а затем разойдите содержимое.

Правой кнопкой мыши Пользователи , указать на Новый, а затем нажмите кнопку Пользователь.

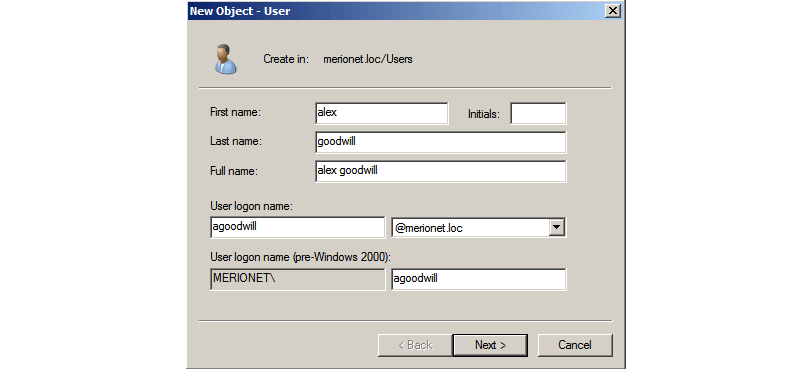

Введите имя, фамилию и имя пользователя нового пользователя, а затем нажмите кнопку Далее.

Введите новый пароль, подтвердите пароль и нажмите кнопку, чтобы выбрать один из следующих флажков:

- Пользователи должны изменить пароль в следующем логотипе (рекомендуется для большинства пользователей)

- Пользователь не может изменить пароль

- Срок действия пароля никогда не истекает

- Учетная запись отключена

Щелкните кнопку Далее.

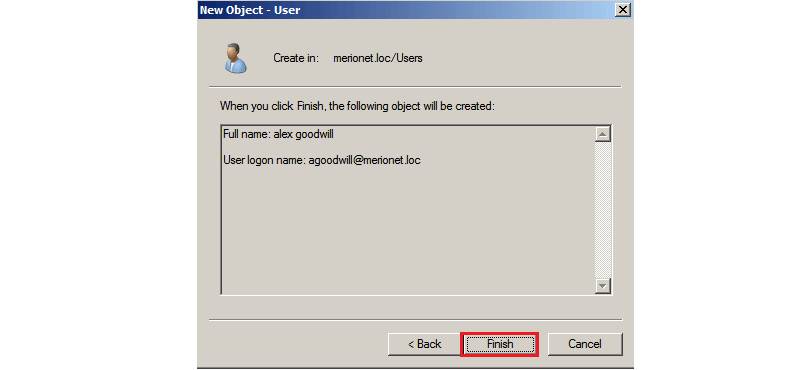

Просмотрите предоставленные сведения, и если все правильно, нажмите кнопку Готово.

После создания нового пользователя в группу, которая позволяет этому пользователю выполнять административные задачи, ввести членство в этой учетной записи пользователя. Так как это лабораторная среда, которую вы контролируете, вы можете предоставить этой учетной записи пользователя полный административный доступ, сделав ее членом групп администраторов схемы, Enterprise и доменов. Чтобы добавить учетную запись в группы администраторов схемы, Enterprise и администраторов домена, выполните следующие действия:

- На консоли Active Directory Users and Computers щелкните правой кнопкой мыши новую учетную запись, созданную вами, и нажмите кнопку Свойства.

- Щелкните вкладку "Член" и нажмите кнопку Добавить.

- В диалоговом окне Выбор групп укажите группу и нажмите кнопку ОК, чтобы добавить в список нужные группы.

- Повторите процесс выбора для каждой группы, в которой пользователю требуется членство в учетной записи.

- Для завершения нажмите кнопку ОК.

Заключительный шаг в этом процессе — добавление сервера-участника в домен. Этот процесс также применяется к рабочим станциям. Чтобы добавить компьютер в домен, выполните следующие действия:

Войдите на компьютер, который необходимо добавить в домен.

Щелкните правой кнопкой мыши "Мой компьютер", а затем нажмите кнопку Свойства.

Щелкните вкладку "Имя компьютера", а затем нажмите кнопку Изменить.

При запросе введите имя пользователя и пароль ранее созданной учетной записи, а затем нажмите кнопку ОК.

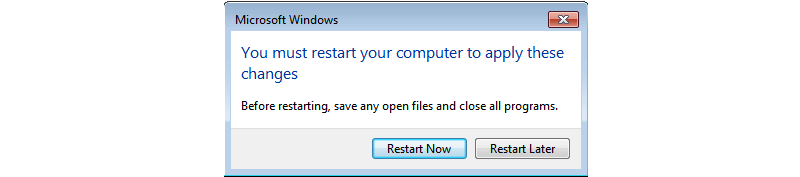

Перезапустите компьютер, если вам будет предложено это сделать.

Устранение неполадок. Нельзя открыть оснастку Active Directory

Дополнительные сведения о настройке DNS на Windows Server 2003 см. в дополнительных сведениях о настройке DNS для доступа к Интернету в Windows Server 2003.

Создание доменного пользователя и ввод компьютера в домен

В прошлой статье мы создали и настроили контроллер домена (DC), настало время наполнить наш домен пользователями и рабочими станциями.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Конфигурация

Открываем Server Manager и выбираем опцию Roles.

Отметим также, что вы можете создать свою группу и добавлять пользователей туда.

Перед нами откроется окно добавления нового пользователя. Заполняем учетные данные нового пользователя. Как правило, в корпоративных доменах, принято создавать именные учетные записи для того, чтобы в дальнейшем можно было отслеживать действия конкретного пользователя в целях безопасности и однозначно его идентифицировать.

Далее, нас просят ввести пароль для новой учетной записи и выбрать дополнительные опции:

После того, как все данные будут заполнены, нас попросят подтвердить создание нового объекта.

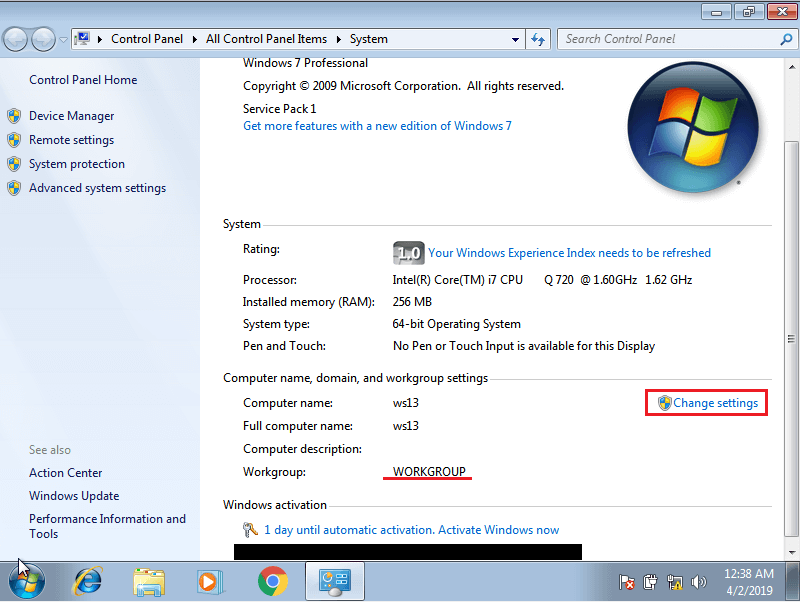

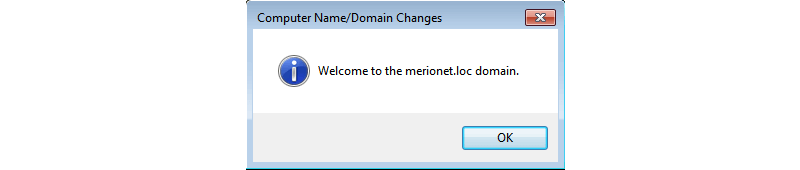

Отлично, новый пользователь домена создан. Теперь нам нужно зайти на компьютер пользователя и ввести его в домен. Для этого логинимся на компьютер пользователя с локальными учетными данными и открываем Свойства компьютера. Как видите, наш компьютер пока еще не стал частью домена, он ещё является частью рабочей группы WORKGROUP/. Убедитесь, что компьютер пользователя имеет версию Windows не ниже Professional. Чтобы ввести его в домен выбираем Change Settings

Важно! Поддержка доменной инфраструктуры начинается только с версии Windows Professional. На версиях Starter, Home Basic, Home Premium подключиться к домену не получится!

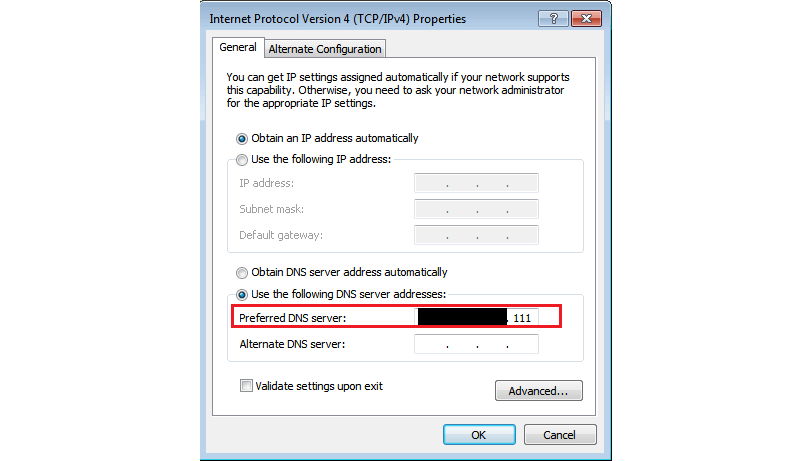

Важно! Для того, чтобы наш компьютер узнал о существующем контроллере домена нам нужно указать ему на DNS сервер, который имеет такую информацию. В нашем случае – контроллер домена является по совместительству DNS сервером для пользовательских машин. Поэтому мы указываем контроллер домена в качестве DNS сервера для настраиваемого компьютера.

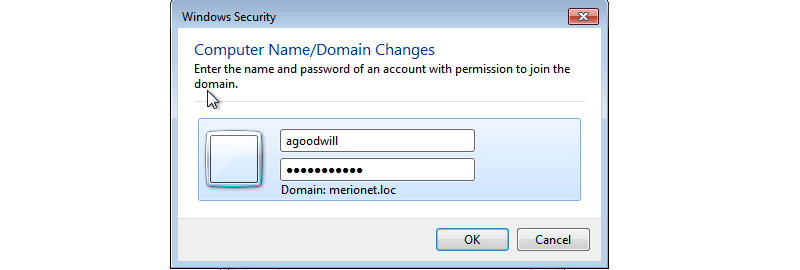

Далее нас попросят ввести учетные данные для учетной записи, которая уже создана и имеет право присоединиться к домену. Вводим учетные данные ранее созданного пользователя.

После чего, нас попросят перезагрузить компьютер для применения изменений.

После перезагрузки, мы можем логиниться уже с учетными данными доменного пользователя.

Добавление сервера в существующий домен Active Directory

В статье описан процесс подключения сервера к существующему домену Active Directory.

Что это такое?

Подготовка Windows Server и настройка сети

Создание и настройка сети

Для работы с Active Directory необходимо создать необходимые для сети серверы и контроллер домена.

Важно: для работы с Active Directory необходимо при заказе vds в панели управления отметить галочкой поле “выполнить системную подготовку Windows”.

После того как серверы сформированы необходимо объединить все машины в единую частную сеть разделе “Частные сети”, в результате чего они получат локальные IP-адреса и дополнительный сетевой адаптер.

Настройка сетевого адаптера сервера

Для начала подключитесь к vds по протоколу RDP.

О том как настроить сетевой адаптер написано в нашей инструкции.

Укажите локальный IP-адрес, маску подсети и шлюз по умолчанию из раздела Сети панели управления.

В качестве предпочитаемого DNS-сервера укажите IP-адрес контроллера домена

Предварительные требования

Для выполнения дальнейших действий у вас должен быть настроен контроллер домена и создан пользователь.

Добавления сервера в домен

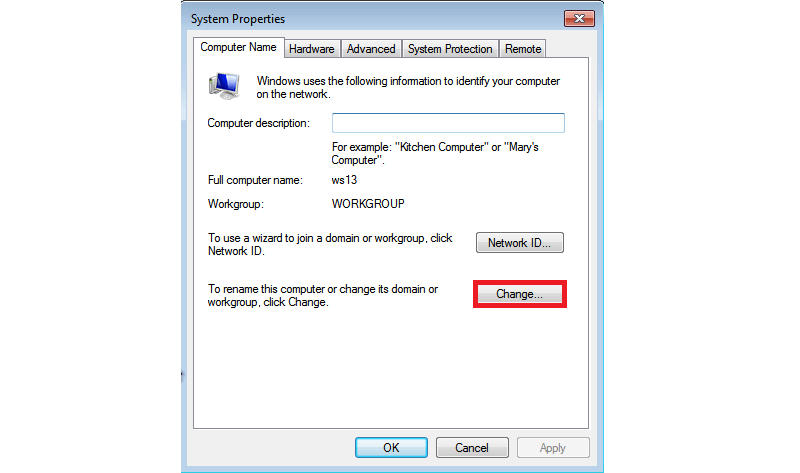

В открывшемся окне введите краткое описание сервера в поле Computer description. Нажмите на кнопку Change для изменения рабочей группы на домен.

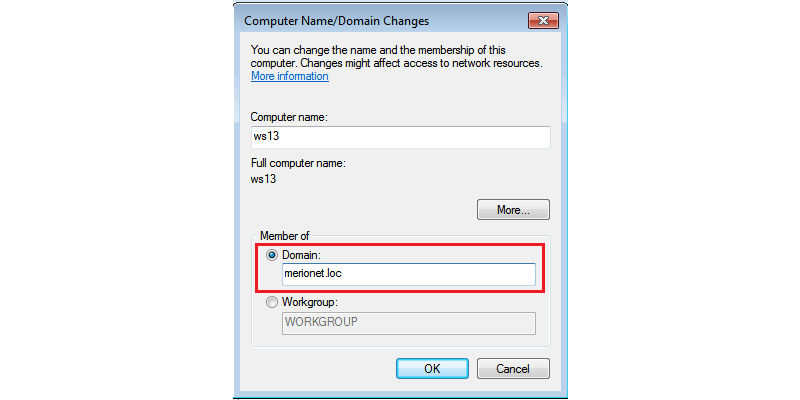

Введите понятное имя компьютера в поле Computer name и выберете участие в домене, в поле Domain введите ваш домен. Нажмите Ok.

В открывшемся окне введите имя пользователя, созданного при настройке контроллера, и пароль. Нажмите Ok.

Чтобы изменения вступили в силу, перезагрузите компьютер средствами операционной системы.

Кликните Restart Now для немедленной перезагрузки.

После перезагрузки в панели управления вы увидите новые данные.

Подключение к серверу

Подключитесь по протоколу RDP используя учетные данные созданного пользователя.

Примечание: не забудьте указать ваш домен.

Сервер успешно добавлен в домен.

Создание сервера Active Directory в Windows Server 2003

В этой статье описывается установка и настройка новой установки Active Directory в лабораторной среде, которая включает Windows Server 2003 и Active Directory.

Исходная версия продукта: Windows Server 2003

Исходный номер КБ: 324753

Для этой цели в лабораторной среде потребуется два сетевых сервера под управлением Windows Server 2003.

Создание Active Directory

После установки Windows Server 2003 на отдельном сервере запустите мастер Active Directory, чтобы создать новый лес или домен Active Directory, а затем преобразуйте компьютер с Windows Server 2003 в первый контроллер домена в лесу. Чтобы преобразовать компьютер с Windows Server 2003 в первый контроллер домена в лесу, выполните следующие действия.

Вставьте компакт-диск Windows Server 2003 в компакт-диск компьютера или DVD-диск.

Установка Active Directory продолжается. Обратите внимание, что эта операция может занять несколько минут.

После запроса перезапустите компьютер. После перезагрузки компьютера подтвердите, что для нового контроллера домена созданы записи о расположении службы DNS. Чтобы подтвердить, что записи о расположении службы DNS созданы, выполните следующие действия.

Добавление пользователей и компьютеров в домен Active Directory

После создания нового домена Active Directory создайте учетную запись пользователя в этом домене для использования в качестве административной учетной записи. При добавлении этого пользователя в соответствующие группы безопасности используйте эту учетную запись для добавления компьютеров в домен.

Чтобы создать нового пользователя, выполните следующие действия:

Щелкните созданное доменное имя, а затем разойдите содержимое.

Введите новый пароль, подтвердите пароль и нажмите, чтобы выбрать один из следующих флажков:

После создания нового пользователя придайте этой учетной записи членство в группе, которая позволяет этому пользователю выполнять административные задачи. Так как вы управляете этой лабораторной средой, вы можете предоставить этой учетной записи пользователя полный административный доступ, сделав ее участником групп администраторов схемы, предприятия и домена. Чтобы добавить учетную запись в группы администраторов схемы, предприятия и домена, выполните следующие действия.

Последний этап этого процесса — добавление рядового сервера в домен. Этот процесс также применим к рабочим станциям. Чтобы добавить компьютер в домен, выполните следующие действия.

Войдите на компьютер, который нужно добавить в домен.

Перезапустите компьютер, если вам будет предложено это сделать.

Устранение неполадок: невозможно открыть оснастку Active Directory

Дополнительные сведения о настройке DNS в Windows Server 2003 см. в сведениях о настройке DNS для доступа к Интернету в Windows Server 2003.

Развертывание домена на базе Windows Server 2003 R2

Но с приходом нарастающих требований и нового функционала, мне была поставлена задача, проработать процесс миграции с домена на базе Windows Server 2003 R2 x64 на домен с осью Windows Server 2008 R2. Но чтобы это сделать, мне нужно сперва разобрать все от и до. Поэтому данная заметка будет своего рода первой в небольшом цикле заметок по миграции.

И так у меня в наличии система со следующими характеристиками:

В настройках сетевой карточки у меня прописаны следующие IP адреса:

Тестировать все моменты буду под Virtualbox (благо мой рабочий ноутбук обладает повышенными характеристиками и дает мне полную свободу прорабатывания действий перед их практическим применением в организации, потому как я не люблю быть просто болтуном, я практик и прежде чем советовать что либо, предпочитаю убедиться в этом сам, что это работает.)

Важное замечание: советуя и придерживаюсь сам, что Windows система должна быть только англоязычной, но не как не русской. Это лично мое мнение.

Все действия ниже выполняю под Административной учетной запись — Administrator

После того, как развернули систему следует поставить накопительный пакет обновления

Ниже пошаговые шаги как развернуть «Контроллер домена»

Запускаем утилиту dcpromo:

Win + R → dcpromo – Next – Next – выбираем « Domain controller for a new domain» и нажимем Next – выбираем « Domain in a new forest» и нажимаем Next – указываем полное DNS имя для нового домена, в моем случаем это « polygon.local» и нажимаем Next

Мастер предлагает либо изменить NetBIOS имя либо оставить текущее, оставляем текущее и нажимаем Next

Каталоги с базой и логами оставляем по дефолту и нажимаем Next

С каталогом SYSVOL поступаем точно также, по дефолту и нажимаем Next

На следующем этапе как сконфигурировать DNS оставляем по умолчанию, убедившись что выбран пункт « Install and configure the DNS server on this computer, and set this computer to use this DNS server as its preferred DNS server» и нажимаем Next

На следующем этапе — доступ к объектам для пользователей и группы разрешаем только аутентифицированным пользователям и нажимаем Next

На следующем этапе просматриваем результирующие данные, если со всем согласны то нажимаем Next и начнется процесс разворачивания

В процессе установки, мастер попросит подмонтировать дистрибутив второго диска (у меня дистрибутив состоит из двух iso образов)

а нужно привести к виду:

После того, как система перезагрузиться можно авторизоваться под учетной записью Administrator, открыть далее оснастку «Пользователи и компьютеры» и создать специализированного Административного пользователя под котором уже работать, но пока это не совсем полное развертывание.

Далее нужно добавить роль DHCP чтобы в контролируемой доменной сети выдача IP адресов производилась автоматически:

Start – Control Panel – Add or Remove Programs – Add/Remove Windows Components – Networking Services – Details – отмечаем пункт Dynamic Host Configuration Protocol (DHCP) и нажимаем OK – Next, после начнется доустановка необходимых компонентов в систему (понадобится подмонтированный установочный диск) — Finish.

Запускаем оснастку DHCP:

Start – Control Panel – Administrative Tools – DHCP, по умолчанию сервис DHCP не активен, об этом свидетельствует «красная стрелочка опущенная вниз»

Start IP address: 10.9.9.10

End IP address: 10.9.9.20

Length: 24 – маска подсети

Subnet mask: 255.255.255.0

IP адреса на следующем шаге которые хотим исключить пропускаем, позже к данной настройке можно будет вернуться.

Далее указываем срок аренды DHCP адресов клиентским станциям или устройствам, по умолчанию обычно указывают 7 дней, но Вы можете опираясь на Ваш опыт предопределить другое значение.

Далее настраиваем чтобы предопределенные настройки в ступили в силу немедленно — Yes, I want to configure these options now

Далее, указываем IP адрес шлюза для локальной сети – в моем случае это 10.9.9.1 (потом можно изменить если что)

Parent domain: polygon.local

Server name: dc1.polygon.local

Следующий шаг пропускаю, т. к. WINS не использую

Далее активирую созданную область сейчас — Yes, I want to activate this scope now

Теперь нужно авторизовать DHCP службу :

C:\Documents and Settings\Administrator>ping polygon.local

Pinging polygon.local [10.9.9.1] with 32 bytes of data:

Reply from 10.9.9.1: bytes=32 time

Reply from 10.9.9.1: bytes=32 time

Reply from 10.9.9.1: bytes=32 time

Reply from 10.9.9.1: bytes=32 time

Ping statistics for 10.9.9.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Теперь можно подключаться рабочие станции к домену и управлять, опубликовывать, писать групповые политики из одного места, а не бегая как раньше по местам. Этим мы добились централизованности и стабильности. Имея в сети домен пользователи не почувствуют особой разницы, разве только в упорядоченности предоставляемых сервисов и служб. Что еще можно сделать используя домен я покажу в последующих заметках. А пока я хочю закончить данную заметку, она работает и шаги рассмотренные выше на удивление очень просты и не требуют каких либо более подробных документирований, пока во всяком случаем. Напоследок замечу, ознакомтесь с документацией представленной на официальном сайте не пренебрегайте ею, многие интересные вещи там представлены. Все же в заметке описать не представляется возможным да и не зачем, я ведь расписываю только те задачи с которыми мне приходится сталкиваться. Поэтому н а этом всё, с уважением автора блога ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.

Читайте также: