Как настроить direct access windows 10

Обновлено: 13.05.2024

Продолжая свое повествование о Directaccess, в этой статье я продемонстрирую способ упрощенной установки данного сервиса. Статья является продолжением предыдущей публикации, где были описаны задачи и цели как таковые, а также заложен фундамент для дальнейших действий описанных в данной публикации.

И так, в названии присутствует словосочетание «упрощенная установка», это отнюдь не означает что она таковой является (хотя по сравнению с установкой в WindowsServer 2008 R2 так и есть). Смысл в том, что множество возможных настроек при развертывании устанавливается в значение по умолчанию. При таком способе сервис работает, как говорят, «из коробки». Конечно в будущем пытливому уму будет предоставлена возможность что-то да как-то изменит или, другими словами, внести коррективы в конфигурацию. Но это уже будет совсем другая история, повествование о которой обязательно можно будет найти в дальнейшем, а если точнее в следующей статье цикла о Directaccess.

Установка Directaccess

Для начала установки на уже подготовленном сервере необходимо развернуть фичу роли Directaccess.

Добавление новой роли или фичи в Server Manager

В Server manager необходимо выбрать добавление новой роли или фичи, как показано на скриншоте.

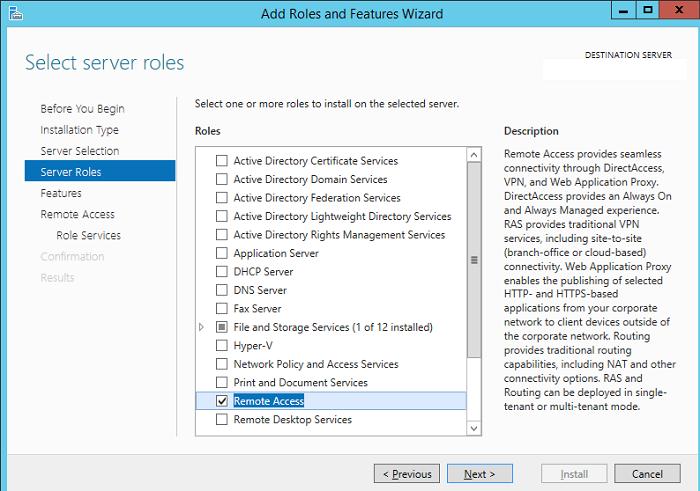

Дойдя по шагам в мастере, необходимо выбрать RemoteAccess

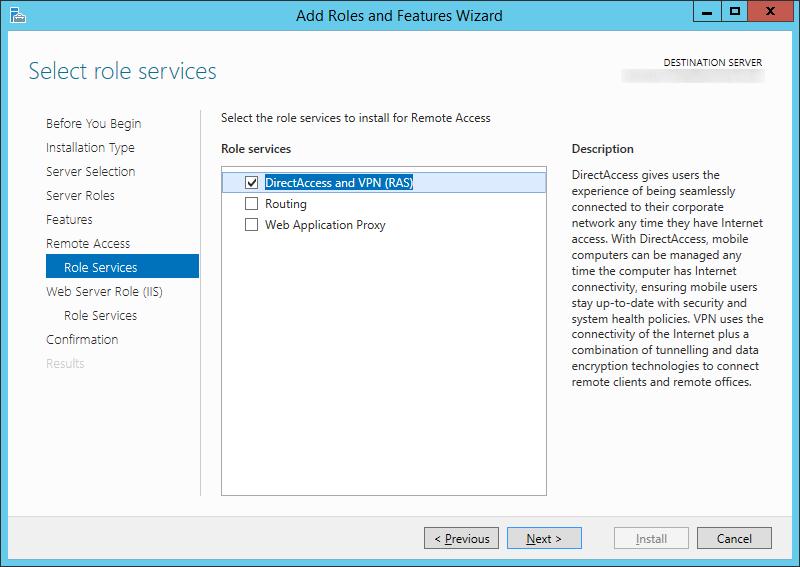

Из интересующего нас, необходимо выбрать DirectAccess and VPN (RAS)

Установка дополнительных ролей и фич для DirectAccess

После этого, мастер автоматически предложит доустановить дополнительные фичи для работы служб. В них будут входить как консоли управления, так и ряд других ролей.

Установка Directaccess

Далее начинаем установку Install. По старой привычке я поставил чекбокс напротив автоматической перезагрузки сервера, хотя после завершения установки система ее не потребовала. Сама же перезагрузка требовалась в Windows Server 2012 и, не изменяя традициям, все же ее произвел вручную.

Настройка Directaccess

Сервер перезагружен и готов к настройке.

Запуск мастера Getting Started Wizard для настройки Directaccess

В Server Manager, в области уведомлений, вызываем мастер настройки удаленного доступа.

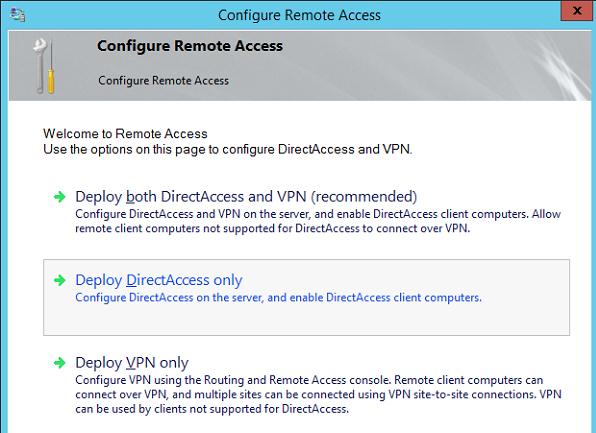

Установка только Directaccess

На следующем шаге, необходимо выбрать Deploy DirectAccess only. Сей час и в ближайших статьях я буду рассматривать только установку DirectAccess без VPN хотя существуют сценарии когда их можно развернуть одновременно. Собственно, это является одной из особенностей DirectAccess на Windows Server 2012 / 2012 R2, так как в Windows Server 2008 R2 это сделать не представлялось возможным.

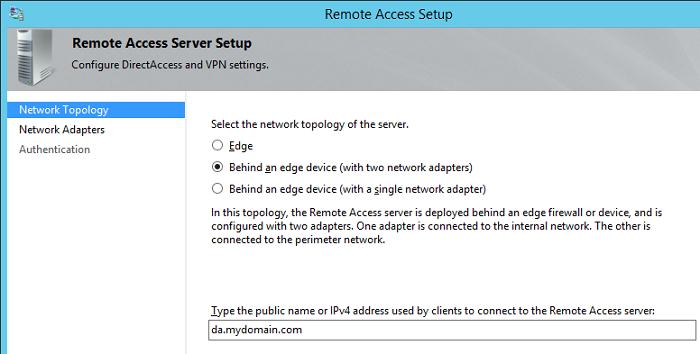

Выбор Edge топологии и DNS имени

Далее, выбираем необходимую сетевую топологию, напоминаю в этой и в последующих публикациях я буду использовать только пограничную топологию, а также публичное DNS имя по которому клиенты будут подключатся к серверу или серверам DA. Кроме наличия самого имени необходимо иметь также SSL сертификат безопасности выписанный на него. В качестве сертификатов допускается использование как корпоративные центры CA, так и публичные от третьих сторон. В отношении корпоративных, необходимо взять на заметку, что ваша PKI инфраструктура должны быть правильно опубликована во внешнею сеть. Допускается использование SAN, а также Windcard типов сертификатов, собственно в этой лабе как раз будет использован Windcard сертификат от третей стороны.

Внесение дополнительных настроек

Хотя все настройки можно оставить по умолчанию, все же я внесу определенные правки для дальнейшей работоспособности лабы.

В секции Remote Clients выбираем Change.

Отключение Enable DirectAccess for mobile computers only и изменение группы безопасности

По умолчанию, группа которой разрешено получать настройки DirectAccess это Domain Computers, то есть все компьютеры домена. На мой взгляд под клиентские компьютеры, под которые планируется DA, необходимо создать отдельную группу безопасности и указать ее в мастере. Далее, также желательно снять чекбокс с Enable DirectAccess for mobile computers only. После выполнения данного шага созданная в последствии групповая политика не будет обладать специфическим WMI фильтром. Задача этого фильтра, это отсеивание компьютеров которые обладают физической архитектурой отличной от архитектуры ноутбуков.

Добавление почтового ящика администратора поддержки

Следующий весьма не примечательный шаг, это указание почтового ящика хелпдеска. Не примечательный потому, что если он не будет указан, клиентская машина, которая по тем или иным причинам не может подключится к серверам DA, не сможет собрать лог-файлы для последующего анализа. По этому, на мой взгляд, стоит его указывать.

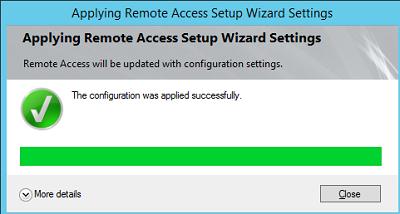

Применение настроек для конфигурирования DirectAccess

После внесения изменений, необходимо лишь запустить мастер и дальше процесс развертывания происходит полностью автоматически.

Консоль управления Remote Access Management Console

Не сразу, а примерно через 2-3 минуты при просмотре всех служб DA их статус будет свидетельствовать что все хорошо. Теперь стоит перейти к тестированию и получению первых результатов.

Тестирование конфигурации

Клиентский компьютер до применения настроек DirectAccess

Как видно на скриншоте, подключение DA отсутствует. Для появления подключения необходимо выполнить процесс скачивания и применения групповых политик.

Применение настроек через групповые политики, а также их проверка

Применив групповые политики просмотрим результат. Со скриншота видно, что групповые политик DA успешно применились.

Далее я произведу отключение от корпоративной сети и подключение к внешней.

Проверка активности подключения DirectAccess

Открыв подключения, видно что DirectAccess активен.

Далее я произвел ряд тестов на подключения как со стороны клиентской машины так и со стороны корпоративной инфраструктуры.

Тестирование доступа к файловому серверу

Доступ к файлам которые находятся на файловом сервере который работает под управлением Windows Server 2012 R2

Тестирование доступа к файловому серверу

Доступ к файлам которые находятся на файловом сервере который работает под управлением Windows Server 2003 R2

Тестирование RDP подключения

Открытие RDP сессии к файловому серверу.

Тестирование доступа к внутреннему вебсайту

Открытие корпоративного веб сайта.

Тестирование RDP подключения со стороны организации

Возможность RDP доступа с сервера внутри организации.

Эхо запросы к клиента DirectAccess

Выполнение эхо запросов к клиенту DA

Эхо запросы к контроллера домена к клиенту DirectAccess

Выполнение эхо запросов к контроллеру домена.

Применение групповых политик

Применение групповых политик.

Выводы

В этом разделе описывается, как настроить инфраструктуру, необходимую для базового развертывания DirectAccess с использованием одного сервера DirectAccess в смешанной среде с поддержкой IPv4 и IPv6. Прежде чем приступить к развертыванию, убедитесь, что выполнены действия по планированию, описанные в разделе планирование базового развертывания DirectAccess.

| Задача | Описание |

|---|---|

| Настройка сетевых параметров сервера | Настройте сетевые параметры на сервере DirectAccess. |

| Настройте маршрутизацию в корпоративной сети | Для правильного направления трафика следует настроить маршрутизацию в корпоративной сети. |

| Настройка брандмауэров | При необходимости настройте дополнительные брандмауэры. |

| Настройка DNS-сервера | Настройте параметры DNS для сервера DirectAccess. |

| Настройка Active Directory | Присоедините клиентские компьютеры и сервер DirectAccess к домену Active Directory. |

| Настройка объектов групповой политики | Если необходимо, настройте объекты групповой политики для развертывания. |

| Настройка групп безопасности | Настройте группы безопасности, включающие компьютеры клиентов DirectAccess, а также любые другие группы безопасности, необходимые для развертывания. |

В этом разделе приводятся примеры командлетов Windows PowerShell, которые можно использовать для автоматизации некоторых описанных процедур. Дополнительные сведения см. в разделе Использование командлетов.

Настройка сетевых параметров сервера

Для развертывания одиночного сервера в среде, работающей на основе IPv4 и IPv6, необходимо выполнить следующие настройки сетевого интерфейса: Для настройки всех IP-адресов используется пункт Изменение параметров адаптера в разделе Центр управления сетями и общим доступом Windows.

Один общедоступный статический IPv4- или IPv6-адрес для Интернета.

Для Teredo необходимы два последовательных общедоступных IPv4-адреса. Если вы не используете Teredo, вы можете настроить один общедоступный статичный IPv4-адрес.

Один внутренний статический IPv4- или IPv6-адрес.

За устройством NAT (два сетевых адаптера)

Один внутренний IPv4- или IPv6-адрес, направленный в Интернет.

Один статический IPv4- или IPv6-адрес для сети периметра.

За устройством NAT (один сетевой адаптер)

Если сервер DirectAccess оснащен двумя или более сетевыми адаптерами (один указан в доменном профиле, а другой — в публичном или частном), но планируется использование топологии с одной сетевой картой, следует выполнить следующие действия.

Убедитесь, что второй сетевой адаптер и все дополнительные адаптеры определены в профиле домена.

Если второй сетевой адаптер по какой-либо причине не может быть настроен для доменного профиля, следует вручную установить область действия политик IPsec DirectAccess для всех профилей с помощью следующих команд Windows PowerShell.

Политики IPsec — DirectAccess-DaServerToInfra и DirectAccess-DaServerToCorp.

Настройте маршрутизацию в корпоративной сети

Настройте маршрутизацию в корпоративной сети следующим образом.

Если в организации развернута собственная инфраструктура на основе IPv6, следует добавить маршрут, позволяющий маршрутизаторам, расположенным во внутренней сети, возвращать трафик IPv6 через сервер удаленного доступа.

Вручную настройте маршруты IPv4 и IPv6 на серверах удаленного доступа. Добавьте опубликованный маршрут, чтобы весь трафик с префиксом IPv6 организации (/48) пересылался во внутреннюю сеть Кроме того, следует добавить подробные маршруты для направления IPv4-трафика во внутреннюю сеть.

Настройка брандмауэров

Если вы используете при развертывании дополнительные брандмауэры, примените следующие исключения для трафика удаленного доступа при выходе в Интернет, когда сервер удаленного доступа находится в сети IPv4:

трафик 6to4 — IP-протокол 41, входящий и исходящий.

Это исключение должно быть настроено на сервере удаленного доступа. Все остальные исключения должны быть настроены на пограничном брандмауэре.

Если вы используете дополнительные брандмауэры, примените следующие исключения брандмауэра для трафика удаленного доступа при выходе в Интернет, когда сервер удаленного доступа находится в сети IPv6:

UDP-порт назначения 500 для входящих подключений и UDP-порт источника 500 для исходящих подключений.

При использовании дополнительных брандмауэров применяйте следующие исключения внутреннего сетевого брандмауэра для трафика удаленного доступа:

ISATAP — протокол 41, входящий и исходящий

Протоколы TCP/UDP для всех типов трафика IPv4/IPv6

Настройка DNS-сервера

Необходимо вручную настроить запись DNS для веб-сайта сервера сетевых расположений внутренней сети в вашем развертывании.

Создание сервера сетевых расположений DNS-записей NCSI-пробы

На DNS-сервере внутренней сети запустите днсмгмт. msc и нажмите клавишу ВВОД.

В левой области консоли Диспетчер DNS разверните зону прямого просмотра для вашего домена. Щелкните правой кнопкой мыши по домену и выберите Новый узел (A или AAAA).

В диалоговом окне Новый узел в поле Имя (если не указано, используется родительский домен) укажите имя DNS для веб-сайта сервера сетевых расположений (это имя используется клиентами DirectAccess для подключения к серверу сетевых расположений). В поле IP-адрес укажите IPv4-адрес сервера сетевых расположений и нажмите Добавить узел. В диалоговом окне DNS щелкните OK.

В диалоговом окне Новый узел в поле Имя (если не указано, используется родительский домен) укажите имя DNS для веб-пробы (имя веб-пробы по умолчанию: directaccess-webprobehost). В поле IP-адрес укажите IPv4-адрес веб-пробы и щелкните Добавить узел. Повторите этот процесс для имени directaccess-corpconnectivityhost и любых средств проверки подключения, созданных вручную. В диалоговом окне DNS щелкните OK.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Также следует настроить записи DNS для следующих компонентов:

Настройка Active Directory

Сервер удаленного доступа и клиентские компьютеры DirectAccess должны принадлежать домену Active Directory. Клиентские компьютеры DirectAccess должны быть членом домена одного из следующих типов:

Домены, принадлежащие к тому же лесу, что и сервер удаленного доступа.

Домены, принадлежащие к лесам, имеющим двустороннее доверие с лесом сервера удаленного доступа.

Домены, имеющие двустороннее доверие с доменом сервера удаленного доступа.

Присоединение сервера удаленного доступа к домену

В диспетчере серверов щелкните Локальный сервер. В области сведений перейдите по ссылке Имя компьютера.

В диалоговом окне Свойства системы перейдите на вкладку имя компьютера . На вкладке имя компьютера нажмите кнопку изменить.

При появлении предложения ввести имя пользователя и пароль введите имя и пароль пользователя с правами присоединения компьютеров к домену, а затем нажмите ОК.

При появлении диалогового окна с приветствием домена нажмите кнопку "OK".

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.

В диалоговом окне Свойства системы нажмите Закрыть.

При появлении запроса на перезагрузку компьютера нажмите кнопку Перезагрузить сейчас.

Присоединение клиентских компьютеров к домену

Запустите explorer.exe.

Щелкните правой кнопкой значок компьютера и выберите Свойства.

На странице Система щелкните Дополнительные параметры системы.

В диалоговом окне Свойства системы на вкладке Имя компьютера щелкните Изменить.

При появлении предложения ввести имя пользователя и пароль введите имя и пароль пользователя с правами присоединения компьютеров к домену, а затем нажмите ОК.

При появлении диалогового окна с приветствием домена нажмите кнопку "OK".

При появлении запроса на перезагрузку компьютера нажмите кнопку ОК.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Обратите внимание, что после введения команды "Добавить компьютер" необходимо ввести учетные данные домена.

Настройка объектов групповой политики

Для развертывания удаленного доступа требуется как минимум два объекта групповой политики: один объект групповой политики содержит параметры для сервера удаленного доступа, а один — параметры для клиентских компьютеров DirectAccess. При настройке удаленного доступа мастер автоматически создает требуемый объект групповой политики. Однако если ваша организация применяет Соглашение об именовании или у вас нет необходимых разрешений для создания или изменения объектов групповой политики, они должны быть созданы перед настройкой удаленного доступа.

Сведения о создании объекта групповой политики см. в разделе Создание и изменение объекта Групповая политика.

Администратор может вручную связать объект групповой политики DirectAccess с подразделением, выполнив следующие действия:

- Перед настройкой DirectAccess свяжите созданные объекты групповой политики с соответствующими подразделениями.

- Настройте DirectAccess, укажите группу безопасности для клиентских компьютеров.

- У администратора могут как иметься, так и отсутствовать разрешения связывать объекты групповой политики с доменом. В любом из этих случаев объекты групповой политики будут настроены автоматически. Если объекты групповой политики уже привязаны к подразделению, связи не будут удалены, а объекты групповой политики не будут связаны с доменом. Для объекта групповой политики сервера подразделение должно содержать объект-компьютер сервера. В противном случае объект групповой политики будет связан с корневым каналом домена.

- После завершения настройки администратор домена также может связать объекты групповой политики DirectAccess с необходимыми подразделениями, если это не было сделано до запуска мастера DirectAccess. Связь с доменом можно удалить. Действия по связыванию объекта групповой политики с подразделением можно найти здесь .

Если объект групповой политики был создан вручную, то во время настройки DirectAccess возможно, что объект групповой политики будет недоступен. Возможно, объект групповой политики не был реплицирован на ближайший контроллер домена на компьютер управления. В этом случае администратор может дождаться завершения репликации или выполнить принудительную репликацию.

Использование любых средств, кроме мастера установки DirectAccess, для настройки DirectAccess, таких как изменение объектов DirectAccess групповая политика напрямую или изменение параметров политики по умолчанию на сервере или клиенте вручную, не поддерживается.

Настройка групп безопасности

Параметры DirectAccess, содержащиеся в объектах групповой политики клиентского компьютера, применяются только к компьютерам, входящим в группы безопасности, указанные при настройке удаленного доступа.

Создание группы безопасности для клиентов DirectAccess

Запустите DSA. msc. В консоли Active Directory — пользователи и компьютеры разверните в левой области домен, к которому будет принадлежать группа безопасности, щелкните правой кнопкой мыши Пользователи, выберите Новые, после чего щелкните Группа.

В диалоговом окне Создать объект — Группа в поле Имя группы укажите имя группы безопасности.

Параметру Область действия группы присвойте значение Глобальная, параметру Тип группы — значение Безопасность, после чего нажмите OK.

Дважды щелкните по группе безопасности, в которую входят компьютеры клиентов DirectAccess, и в диалоговом окне со свойствами откройте вкладку Члены.

На вкладке Члены группы щелкните Добавить.

В диалоговом окне Выбор пользователей, контактов, компьютеров, учетных записей служб или групп выберите клиентские компьютеры, для которых хотите установить DirectAccess, после чего щелкните OK.

Windows PowerShell эквивалентные команды

Следующие командлеты Windows PowerShell выполняют ту же функцию, что и предыдущая процедура. Вводите каждый командлет в одной строке, несмотря на то, что здесь они могут отображаться разбитыми на несколько строк из-за ограничений форматирования.

Прежде чем приступить, вкратце напомним о том, что такое служба DirectAccess. Компонент DirectAccess впервые была представлена Micrisoft в Windows Server 2008 R2 и предназначался для организации прозрачного доступа удаленных компьютеров ко внутренним ресурсам сети компании. При подключении через DA пользователь может полноценно пользоваться корпоративными и доменными сервисами, а сотрудники ИТ-поддержки управлять таким компьютеров и поддерживать его актуальном с точки зрения безопасности состоянии. По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети. Рассмотрим основные отличия DirectAccess от VPN:

- Для установки соединения с помощью DirectAccess пользователю не нужно запускать VPN клиент – подключение осуществляется автоматически при наличия доступа в Интернет

- Для организации соединения между клиентом DA и сервером нужно открыть только 443 порт

- Компьютер пользователя обязательно должен находится в домене AD, а это значит что на него действуют все доменные групповые политики (конечно есть трюки, позволяющие запускать VPN до входа в Windows, но это обычно практически не практикуется)

- Канал связи между удаленным ПК и корпоративным шлюзом шифруется стойкими алгоритмами с использованием IPsec

- Возможно организовать двухфакторную аутентификацию с использованием системы одноразовых паролей

В чем же основные отличия версии DirectAccess в Windows Server 2012 / 2012 R2 от версии Windows 2008 R2. Основное отличие – снижение требований к смежной инфраструктуре. Так, например:

- Сервер DirectAccess теперь не обязательно должен быть пограничным, теперь он может находиться за NAT.

- В том случае, если в качестве удаленных клиентов используется Windows 8 Enterprise, разворачивать внутреннюю инфраструктуру PKI не обязательно (за аутентификацию клиентов будет отвечать Kerberos-прокси, расположенный на сервере DA)

- Не обязательно стало наличие IPv6 во внутренней сети организации

- Поддержка OTP (One Time Password) и NAP (Network Access Protection) без необходимости развёртывания UAG

Требования и инфраструктура, необходимы для развертывания DirectAccess на базе Windows Server 2012 R2

Установка роли Remote Access

Запустим консоль Server Manager и с помощью мастера Add Roles and Features установим роль Remote Access.

В составе роли Remote Access нужно установить службу DirectAccess and VPN (RAS).

Все остальные зависимости оставляем по умолчанию.

Настройка службы Direct Access в Windows Server 2012 R2

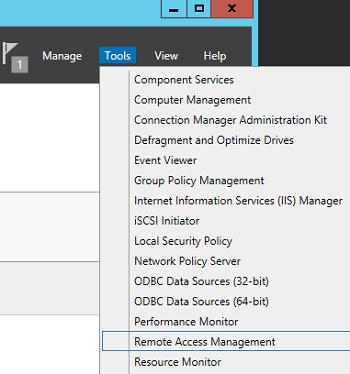

После окончания установки службы Remote Access, откройте оснастку Tools -> Remote Access Management.

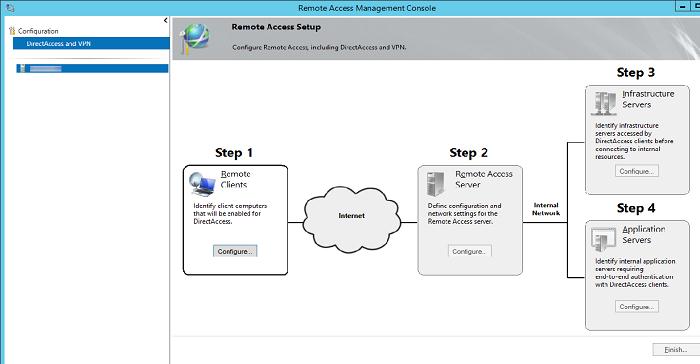

После этого должно открыться окно, в правой половине которого в графическом виде показаны четыре этапа (Step 1 – 4) настройки службы DA.

Первый этап (Step 1: Remote Clients).

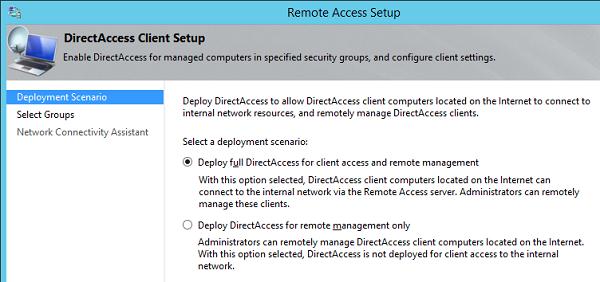

Укажем, что мы разворачиваем полноценный DirectAccess сервер с возможностью доступа клиентов и их удаленного управления Deploy full DirectAccess for client access and remote management.

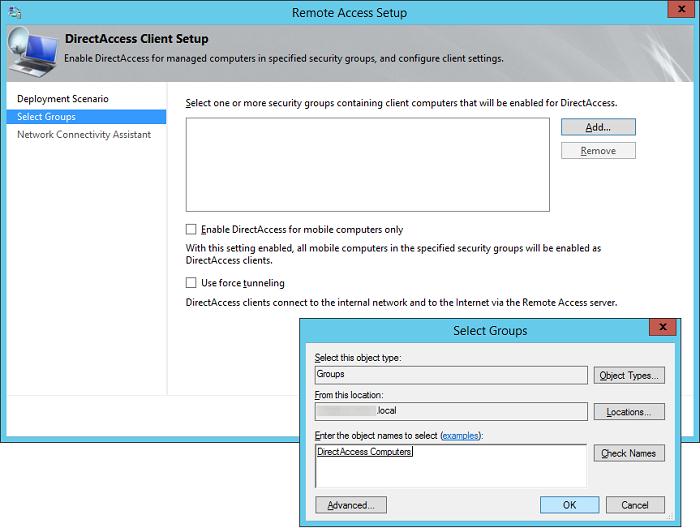

Далее, нажав кнопкуAdd нужно указать группы безопасности AD, в которой будут находиться учетные записи компьютеров, которым разрешено подключаться к корпоративной сети через Direct Access (в нашем примере это группа DirectAccessComputers).

Второй этап (Step 2: Remote Access Server)

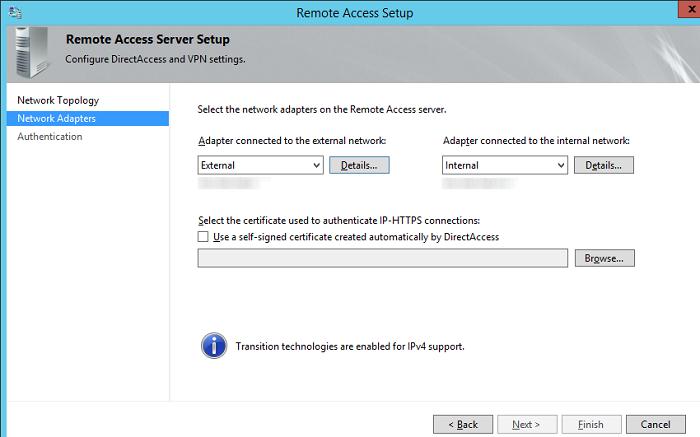

Затем нужно указать какая сетевая карта будет считаться внутренней (Internal – LAN), а какая внешней (External – DMZ).

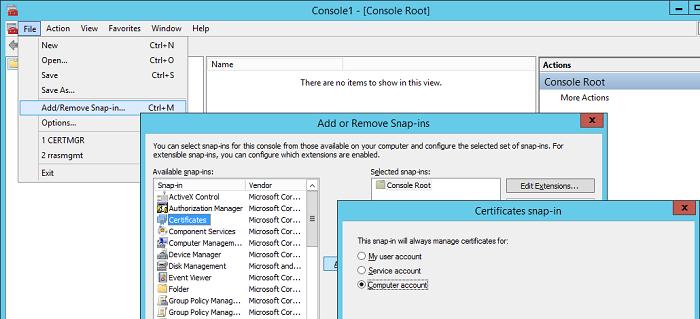

Свернем пока мастер настройки сервера Direct Access и сгенерируем сертификат сервера DA. Для этого создадим новую оснастку mmc, в которую добавим консоль Certificates, управляющую сертификатами локального компьютера (Computer Account)

В консоли управления сертификатами запросим новый персональный сертификат, щелкнув ПКМ по разделу Certificates (Local Computer) -> Personal -> Certificates и выбрав в меню All Tasks-> Request New Certificate

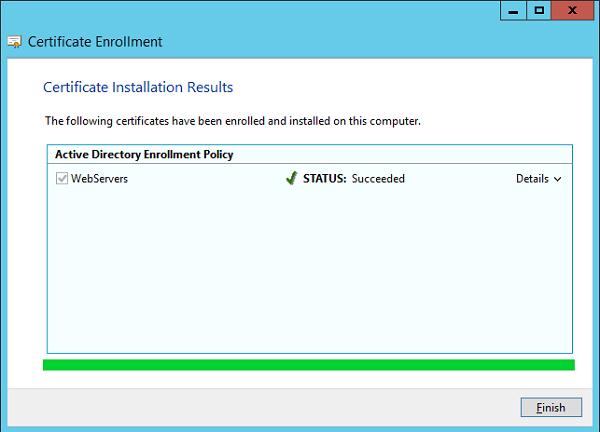

Запросим сертификат через политику Active Directory Enrollment Policy. Нас интересует сертификат на основе шаблона WebServers.

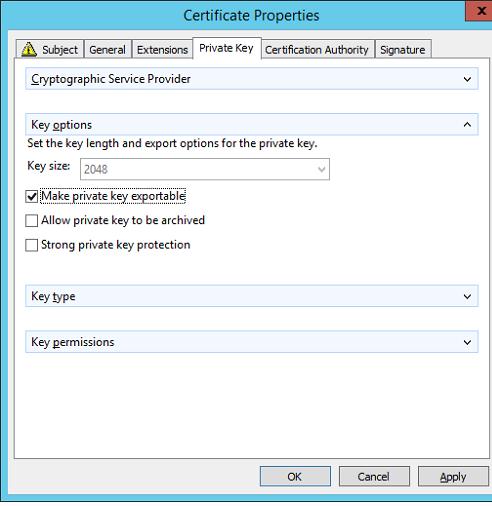

В настройках запроса нового сертификата на вкладке Subject заполним поля, идентифицирующие нашу компанию, а на вкладке Private Key укажем, что закрытый ключ сертификата можно экспортировать (Make private key exportable).

Сохраним изменения и запросим новый сертификат у CA.

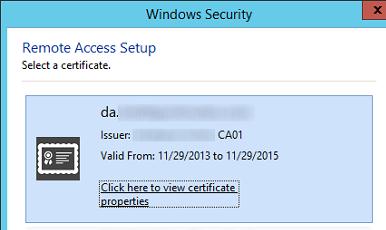

Вернемся в окно настроек сервера DirectAccess и, нажав кнопку Browse, выберем сгенерированный сертификат.

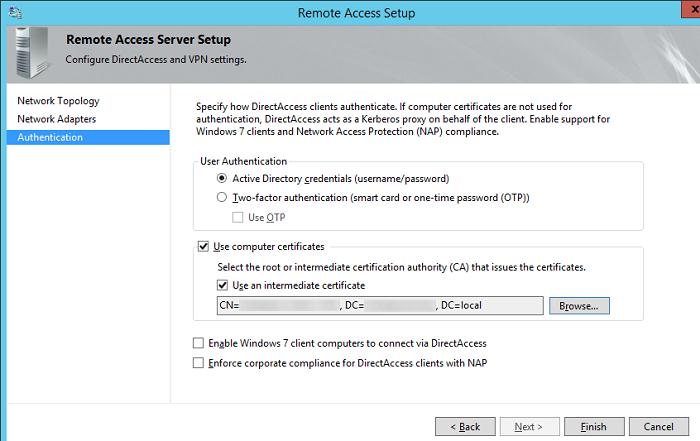

На следующем шаге мастера выберем способ аутентификации клиентов Direct Access. Укажем, что используется аутентификация по логину и паролю AD (Active Directory credentials – username/password). Отметим чекбокс Use computer certificates (Использовать сертификаты компьютеров) и Use an intermediate certificate. Нажав кнопку Browse, нужно указать центр сертификации, который будет отвечать за выдачу сертификатов клиентов.

Совет. Напомним, что если в качестве клиентов будут выступать машины с Windows 8 – разворачивать свой центр сертификаиции не нужно. Если же отметить чекбокс Enable Windows 7 client computers to connect via DirectAccess (Разрешить клиентским компьютерам с Windows 7 подключаться с помощью DirectAccess), то PKI придется разверачивать обязательно, без него клиенты на Windows 7 работать не смогут.

Третий этап (Step 3: Infrastructure Servers)

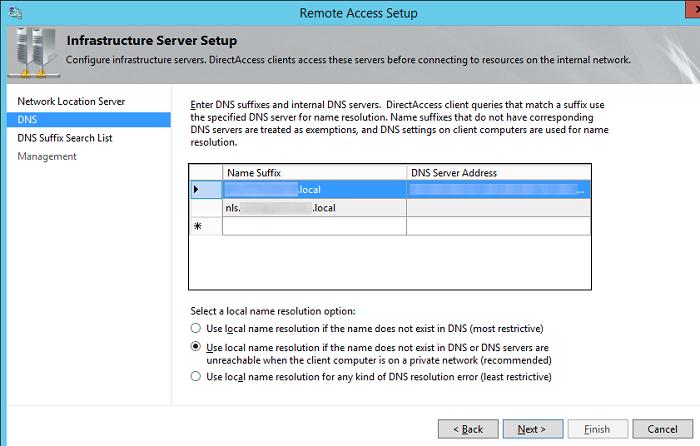

Далее укажем список DNS серверов для разрешения имен клиентами. Рекомендуется оставить опцию Use local name resolution if the name does not exist in DNS or DNS servers are unreachable when the client computer is on a private network (recommended).

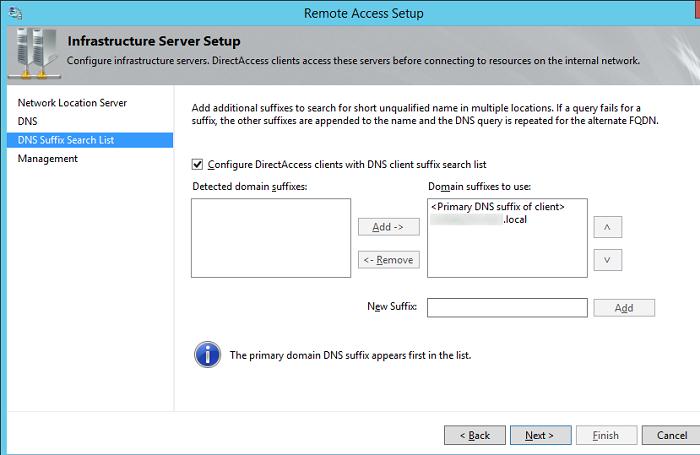

Затем укажем DNS-суффиксы внутренних доменов в порядке приоритета их использования.

В окне настройки Management ничего указывать не будем.

Четвертый этап (Step 4: Application Servers)

Этап настройки серверов приложений. На этом этапе можно настроить дополнительную аутентификацию и шифрование трафика между внутренними серверами приложений и клиентами DA. Нам это не требуется, поэтому оставим опцию Do not extend authentication to application servers.

На этом мастер настройки роли Remote Access завершен, нам осталось сохранить изменения.

После окончания работы мастер создаст две новых групповых политик DirectAccess Client Settings и DirectAcess Server Settings, которые прикреплены к корню домена. Их можно оставить там, либо перелинковать на нужный OU.

Тестируем работу Direct Access на клиенте Windows 8

Чтобы протестировать работу Direct Access с клиента, добавим это компьютер (напомним, что это должен быть ПК с Windows 8.X Enterprise ) в группу DirecAccessCompurers, обновим на нем групповые политики (gpupdate /force).

Совет. Напомним, что в Windows Server 2012 появился функционал оффлайнового включения компьютера в домен через DirectAccess, без необходимости физически подключать компьютер клиента к корпоративной сети.Наличие подключения к сети через DirectAccess можно проверить с помощью PowerShell команды:

Если она возвращает ConnectedRemotely, значит подключение DA к корпоративной сети

Я сижу у кофейне со своим мобильным компьютером, который является членом корпоративного домена. По щелчку буквы диска H: я могу увидеть файлы и папки на внутреннем файлом сервере. При выполнении команды gpupdate /force или wuauclt /detectnow применяются групповые политики и проверяется наличие обновлений, поступающих с внутренних контроллеров домена и WSUS-серверов. Короче говоря, я использую DirectAccess и мне это нравится.

Компания, где работаю относится к классу предприятий среднего и малого размера, причем ее можно отнести к очень малым компаниям. У нас немного серверов, но те, что есть, исключительно важны. Чтобы запустить DirectAccess нам потребовалось всего лишь установить новый сервер и выполнить настройку нескольких конфигураций. Я в любой момент могу быть в офисе и в кофейне или любом другом месте.

DirectAccess? Для компании среднего или малого размера? Да и еще раз да, и настройка не так сложна, как считается. Это было нетривиально, но не невозможно.

Готовы ли к безопасному расширению своей сети в Интернет? Возьмите сервер с Windows Server 2008 R2 и двумя сетевыми картами с последовательными адресам, и это пошаговое руководство позволит уже сегодня получить собственную постоянно доступную виртуальную частную сеть DirectAccess.

Шаг 1. Создайте и подготовьте сервер DirectAccess

Начните с подготовки машины под управлением Windows Server 2008 R2 с двумя сетевыми картами. Эта машина должна быть членом внутреннего домена Active Directory. Одну сетевую карту подключите к внешней подсети, а другую — к внутренней сети. Далее нужно установить сертификаты и компоненты DirectAccess. Так как этот сервер будет служить мостом между внешней и внутренней сетью надо обеспечить, чтобы на нем присутствовали все необходимые обновления.

Также потребуются два последовательных IP-адреса, например 98.34.120.34 и 98.34.120.35. Очень важно, чтобы они были последовательными. Получение таких адресов может оказаться сложной задачей для ИТ-отдела небольшой компании. Нужно очень аккуратно подходить к выбору Интернет-провайдера.

К выбору адресов надо отнестись очень внимательно. Есть ряд тонких моментов, о которых сообщалось в TechNet

все дело в том, какие адреса считаются «последовательными». В консоли DirectAccess Management в алфавитном порядке перечисляются все открытые IPv4-адреса, назначенные Интернет-адаптеру. Поэтому в DirectAccess следующие пары адресов не считаются последовательными: w.x.y.9 и w.x.y.10 (потому что они упорядочиваются, как w.x.y.10, w.x.y.9), w.x.y.99 и w.x.y.100 (они упорядочиваются, как w.x.y.100, w.x.y.99), w.x.y.1, w.x.y.2 и w.x.y.10 (они сортируются, как w.x.y.1, w.x.y.10, w.x.y.2). В этих случаях вам потребуются другие наборы последовательных адресов.

Настройте эти внешние адреса на внешнем адаптере сервера DirectAccess, а также внутренний адрес на внутреннем адаптере. Неплохо при этом переименовать адаптеры, чтобы не забыть, какие адаптеры относятся к каким подключениям. DNS-суффикс этого подключения задайте равным внутреннему суффиксу.

Шаг 2. Создание внешних записей DNS

Для DirectAccess требуется, чтобы разрешение пары внешних адресов выполнялось с использованием внешних DNS-записей типа A. Обе записи должны указывать на первый из пары последовательных IP-адресов (не на второй и не на оба). Хотя они обе и указывают на один адрес, использоваться для DirectAccess будет только одна. Вторая понадобится для поиска отзыва сертификатов (CRL), который мы вскоре настроим.

Шаг 3. Создание инфраструктуры PKI с помощью служб Active Directory Certificate Services

Одна из компонентов безопасности DirectAccess — взаимная проверка подлинности средствами служб Certificate Services инфраструктуры открытых ключей (PKI). Добавьте роль Active Directory Certificate Services (ADCS) и службу роли Certification Authority (CA) на имеющийся сервер, например на контроллер домена. Настройте его как корневой CA и создайте новый закрытый ключ, оставив все остальные параметры со значениями по умолчанию.

Далее надо создать шаблон сертификата веб-сервера. В консоли Server Manager перейдите к роли ADCS и щелкните Certificate Templates. Щелкните правой кнопкой Web server template и выберите Duplicate Template.

Создайте шаблон Windows Server 2008 Enterprise и откройте консоль свойств. На вкладке Request Handling выберите Allow private key to be exported. На вкладке Security предоставьте группам Domain Computers и Authenticated Users разрешения Read и Enroll. Выйдите из консоли Properties и щелкните правой кнопкой только что созданный шаблон. Выберите Change Names и задайте шаблону понятное имя.

Добавьте шаблон в папку CA Certificate Templates, для чего щелкните правой кнопкой папку и выберите New/Certificate Template to Issue. Выберите и выпустите только что созданный шаблон.

Шаг 4. Установите список CRL на сервере DirectAccess

Используемому инфраструктурой PKI сертификату нужен доступ к списку CRL. Список содержит перечень отозванных сертификатов, которые стали недействительными. Вы должны иметь доступ к списку CRL как из Интернета, так и из интрасети, поэтому ваш сервер DirectAccess как нельзя лучше подходит для их размещения.

Вернитесь на страницу свойств виртуального каталога, выберите Configuration Editor и перейдите к system.webserver/security/request Filtering. Присвойте параметру Double Escaping значение True.

Далее создайте путь для клиентов, которые будут выполнять разрешение для обнаружения CRL как из внутренних, так и внешних сетей. Вернитесь на контроллер домена, откройте консоль Certification Authority и щелкните правой кнопкой корневой узел консоли и откройте окно свойств сервера CA. На вкладке Extensions выберите расширение CRL Distribution Point (CDP). Щелкните Add и введите внешний адрес, которые внешние клиенты будут использовать для получения списка CRL.

Вернитесь в консоль CA, щелкните правой кнопкой Revoked Certificates и последовательно выберите All Tasks/ Publish. Если вы все сделали правильно, вы должны увидеть в общей папке два файла списков CRL.

Шаг 5. Установка сертификатов на серверах DirectAccess и сетевых расположений

Ранее вы уже создали шаблоны сертификатов. Теперь время создать сами сертификаты. Серверу DirectAccess и соответствующему серверу сетевых расположений для взаимной проверки подлинности требуются сертификаты веб-сервара.

Откройте MMC-консоль Certificates на сервере DirectAccess и перейдите к хранилищу Certificates/Personal. Щелкните правой кнопкой Certificates и последовательно выберите All Tasks/Request New Certificate. В консоли Certificate Enrollment выберите сертификат, созданный на шаге 3.

Сервер сетевых расположений (NLS) является внутренним сервером, на котором установлена роль IIS. NLS не нужно много ресурсов, поэтому его без опаски можно установить на существующем сервере. В таком же порядке установите созданный на шаге 3 сертификат на сервере NLS. Однако на этот раз есть небольшая разница. Вместо внутреннего полного имени сервера DirectAccess надо указать полное имя, разрешаемое в локальной сети.

Шаг 6. Подготовка клиентов средствами групповых политик

Для DirectAccess нужно настроить ряд параметров брандмауэра и системы автоматической подачи заявок на сертификаты, что проще всего сделать с помощью групповых политик. Первым делом надо создать входящие и исходящие правила для ICMPv6, которые обеспечат поддержку ping-запросов протокола IPv6, необходимых для нормальной работы DirectAccess.

В консоли Group Policy Management Editor перейдие к узлу Computer Configuration/Policies/Windows Settings/Security Settings/Windows Firewall with Advanced Security/Windows Firewall with Advanced Security. Создайте новое правило входящих подключений. Выберите правило типа Custom для All programs, в поле Protocol выберите ICMPv6, а в поле Echo request — конкретный тип ICMP.

Примените это правило ко всем локальным или удаленным IP-адресам и активируйте подключение во всех трех профилях. Задайте имя правила и щелкните Finish. Повторив эти же операции, создайте правило исходящих подключений с такими же параметрами.

Можно создать еще одну конфигурацию клиентов в том же или новом объекте групповой политики (GPO). На этот раз в редакторе групповых политик перейдите к узлу Computer Configuration/Policies/Windows Settings/Security Settings/Public Key Policies и просмотрите свойства политики Certificate Services Client – Auto-Enrollment. В Configuration Model установите флажок Enabled, а также установите два флажка, которые станут доступными. Щелкните ОК.

Последний параметр групповой политики вы найдете в узле Public Key Policies/Automatic Certificate Request Settings. Щелкните его правой кнопкой и выберите New/Automatic Certificate Request. Откроется окно мастера настройки автоматического запроса сертификатов (Automatic Certificate Request Setup Wizard). Он позволяет задать типы сертификатов, которые компьютер будет запрашивать автоматически. Выберите шаблон Computer и пройдите мастер.

Примените полученную групповую политики к своему домену, чтобы все установить и применить ее на всех компьютерах. Перед выполнением следующих двух шагов сделайте паузу, достаточную для того, чтобы политика применилась на всех компьютерах.

Шаг 7. Подготовка доменных служб

Есть три небольших операции по настройке, которые позволяют подготовить доменные службы для работы с DirectAccess. Во-первых, надо создать глобальную группу. DirectAccess будет предоставлять внешний доступ членам этой глобальной группы. Добавьте в эту группу учетные записи компьютеров, которым должен предоставляться доступ.

Во-вторых, надо изменить настройку DHCP-сервера. Если в вашей среде не реализован протокол IPv6, измените настройку DHCP-сервера — отключите на сервере режим DHCPv6 без отслеживания состояния.

Шаг 8. Установка DirectAccess

Теперь мы готовы устанавливать DirectAccess. Эта операция выполняется средствами диспетчера сервера (Server Manager). После установки откройте консоль DirectAccess и перейдите к узлу Setup. Настройка DirectAccess состоит из четырех шагов:

- Задайте глобальную группу, содержащую учетные записи компьютеров, которым надо предоставить внешний доступ.

- Укажите сетевые интерфейсы Интернета и внутренней сети, а также сервер CA и внешний сервер сертификатов. Это просто, если вы переименовали интерфейсы и сертификаты, задав им легкие для запоминания имена.

- Укажите инфраструктурные серверы, которые могут взаимодействовать с внешними клиентами. Здесь надо указать URL-адрес сервера NLS, а также имя и параметры IPv6 сервер DNS, контроллера домена и любых других серверов, которые вы используете для управления клиентами, например серверов WSUS или System Center. На всех серверах должна быть включена поддержка IPv6.

- Завершите конфигурирование, указав все остальные серверы, к которым надо предоставить доступ внешним клиентам. Это серверы, обслуживающие клиентские приложения.

По завершении этих операций установку можно считать завершенной. В процессе установки DirectAccess будут созданы два объекта GPO (в дополнение к тем, что вы создали ранее), которые нужно будет привязать к домену. Эти объекты групповых политик настраивают DirectAccess на подключающихся клиентах.

Восемь шагов для получения доступа из любой точки мира

Это нетривиальная, но не невозможная операция. Операций по конфигурирования немало, но самое сложное — получить два последовательных IP-адреса у Интернет-провайдера.

Результат более чем оправдывает ожидания. В современных условиях, требующих доступность везде и всегда, DirectAccess предоставляет отличное решение обеспечения постоянного наличия ваших пользователей на связи — даже в сетях самых маленьких компаний.

Читайте также: