Как настроить подключение к windows server

Обновлено: 05.07.2024

Допустим вы работаете в организации системным администратором и вам требуется дать доступ к определенным файлам или программам, которые хранятся на сервере – работнику организации.

И сразу же возникает вопрос, как пользователь подключится к компьютеру, который расположен в локальной сети?

Несомненно, существует программные решения данной проблемы, но это не совсем удобно и прибегать к помощи сторонних программ довольно таки опасно с точки зрения информационной безопасности.

VPN – позволяет дать доступ к серверу, но с определенными правами и тонкими настройками, еще один немаловажный момент: каждый пользователь при удаленном подключении должен будет вводить идентификационные данные – простым языком логин и пароль.

Как только юзер подключается по VPN – соединению, ему сразу могут быть доступны определенные сетевые папки для работы и определенные программы, все зависит от того как вы настроите учетную запись и какие у пользователя будут права.

Важно: перед тем как настраивать роль VPN разверните роль Active Directory и произведите определенные настройки, о том, как это делать я уже написал статью и прочитать вы ее вы можете, перейдя по этой ссылке

В windows server 2012 настройка vpn проводится довольно таки легко, если вы обладаете определенными знаниями сетевых протоколов. Я не буду грузить вас «тяжелой теорией» а перейду непосредственно к практике, так как лучший учитель – это практика!

Интересно: в данной статье будет описан полный цикл настройки VPN вплоть до подключения пользователя, который будет работать удаленно под операционной системой Windows 10

Установка роли VPN на Server 2012

Откройте «Диспетчер серверов» и в открывшимся окне запустите оснастку «Добавить роли и компоненты»

Затем оставляем все по умолчанию и останавливаемся на вкладке «Роли сервера» ставим галочку напротив надписи: «Удаленный доступ» у вас откроется окно, в котором в котором необходимо кликнуть «Добавить компоненты» ну и для продолжения жмем «Далее»

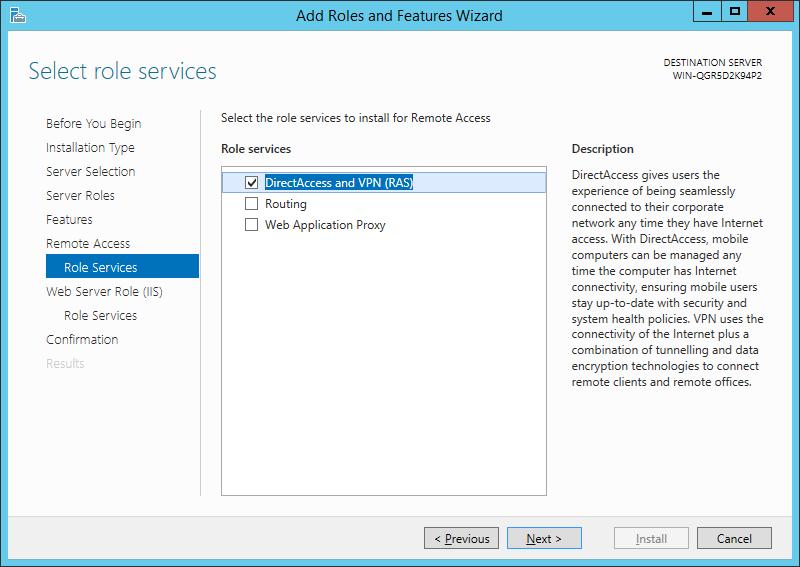

Останавливаемся на вкладке «Службы ролей» и убедившись, что выбрана роль «DirectAccess и VPN (RAS)» нажимаем «Далее»

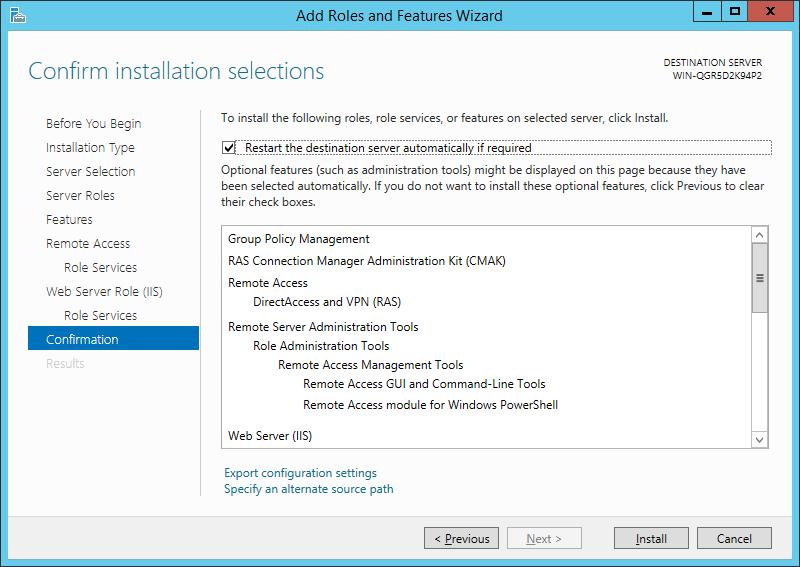

Во вкладке «Подтверждение» ставим птичку напротив надписи: «Автоматический перезапуск конечного сервера, если требуется» и нажимаем «Установить»

После того как установка роли удаленного доступа завершена, нам потребуется провести начальную настройку, для того что бы это сделать кликните по надписи: «Запуск мастера начальной настройки»

У вас сразу должен открыться мастер начальной настройки удаленного доступа, в нем потребуется выбрать 3-й пункт с названием: «Развернуть только VPN»

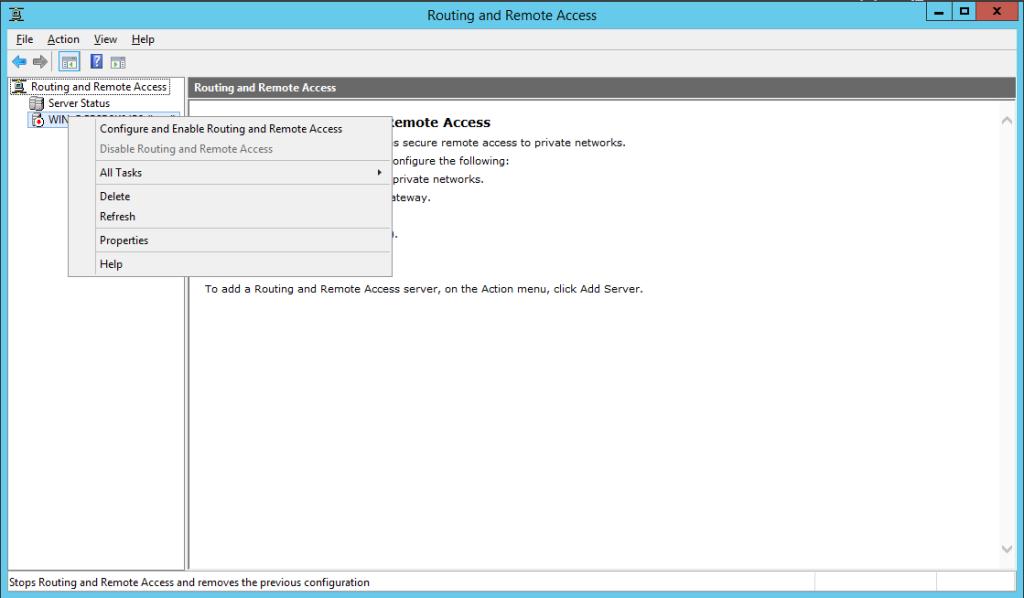

После выполнения вышеуказанных настроек добавьте текущий сервер нажав в верхнем меню «Действие» затем «Добавить сервер» после чего «Ок»

Далее жмите правой кнопкой мыши по серверу, на котором будет сконфигурирована роль VPN и выберите пункт «Настроить и включить маршрутизацию и удаленный доступ»

В мастере установки для продолжения конфигурации нажмите «Далее»

Затем выберете пункт «Особая конфигурация» и снова «Далее»

В появившимся окне выбираем службу под названием: «Доступ к виртуальной частной сети (VPN)» ну и соответственно «Далее»

После чего мастер потребует от вас запуск службы поэтому жмем «Запустить службу»

Примечание: если у вас не открыты порты в брандмауэре, то перед запуском службы у вас всплывет окно с примечанием – игнорируйте его, так как добавлять порты мы будем чуть позже…

Как вы можете заметить мы почти сконфигурировали наш VPN сервер, дальнейшая настройка будет заключаться в том, чтобы задать статистический пул адресов для пользователей удаленного рабочего стола.

Кликните правой кнопкой мыши по серверу VPN и зайдите в его «Свойства»

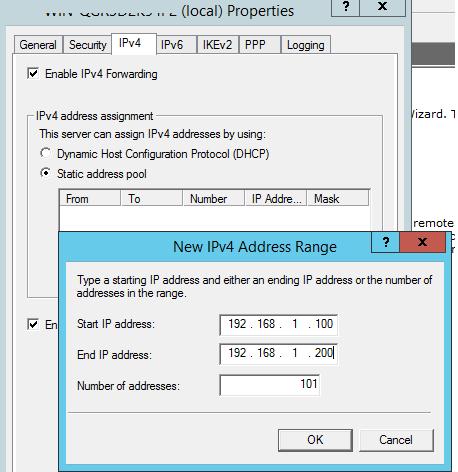

Затем перейдите во вкладку «iPv4» выбираем «Статистический пул адресов» ну и задаем параметры кнопкой «Добавить»

Вбиваем диапазон адресов для пула, в качестве примера я указал эти настройки, вы можете задать любые, после того как вы ввели данные нажмите «Ок»

Сохраняем текущую конфигурацию настроек кнопкой «Применить»

На данном этапе мы сконфигурировали роль удаленного доступа VPN теперь как я писал выше необходимо открыть порты в брандмауэре

Открытие портов в брандмауэре Server 2012

Важно: в настройках брандмауэра не оставляем активными только раздел "Доменные сети" остальные отключаем

Открытие портов в брандмауэре позволит пользователям подключаться с помощью удаленного рабочего стола по VPN. Передача информации и трафика проходит по определенным протоколам, которые по умолчанию не открыты в брандмауэре, соответственно если пренебречь данной настройкой, то пользователи просто не смогут подключиться, поэтому:

Запустите «Панель управления» и в элементах выбираем «Брандмауэр Windows»

После чего в левом меню ищем вкладку «Дополнительные параметры»

В открывшимся окне правил нажимаем правой кнопкой мыши по разделу: «Правила для входящих подключений» в открывшийся панели кликаем «Создать правило»

В мастере установки выберите функцию «Для порта» затем «Далее»

В соответствующем меню для протокола «TCP» через запятую указываем следующие порты: «1723,443» и жмем «Далее»

Указываем действие «Разрешить подключение» и нажимаем «Далее»

В профилях все оставляем по умолчанию и переходим к следующему шагу кнопкой «Далее»

В поле где необходимо указать название правила введите название подключения и нажмите «Готово»

На этом еще не все, теперь создадим правило для протокола UDP, для этого так же жмем ПКМ по вкладке «Правила для входящих подключений» затем «Создать правило»

Как было показано ранее выбираем раздел «Для порта» но теперь указываем «Протокол UDP» и прописываем следующие порты: «1701,500,50»

После чего нажмите 2 раза «Далее» и заполните поле имя, затем «Готово»

Итак, порты, которые нужно было открыть мы открыли теперь перейдем к следующему шагу, а именно нам необходимо дать разрешение на подключение пользователей к нашему доменному серверу.

Дело в том, что в локальной политике безопасности, подключаться по VPN могут только пользователи с правами администратора, а пользователь с обычными правами подключиться не может так как стоит запрет на подключение VPN для пользователя с обычными правами, давайте произведем настройку локальной политике безопасности:

Настройка локальной политике безопасности для подключения по VPN

Откройте «Панель управления» затем выберите вкладку «Администрирование»

Затем нам необходимо открыть вкладку: «Локальная политика безопасности»

В левом меню раскройте папку «Локальные политики» и двойным щелчком мыши кликните по папке «Назначение прав пользователя» затем в правом меню найдите вкладку «Разрешить вход в систему через службу удаленных рабочих столов» и перейдите в нее

Как вы можете увидеть подключаться через службу удаленных рабочих столов могут только администраторы. Нам необходимо дать аналогичное право пользователям домена, поэтому жмем «Добавить пользователя или группу»

В открывшимся окне кликаем «Дополнительно»

Затем при помощи поиска выберите нужное подразделение, а именно «Пользователи домена» двойным щелчком мыши

После того как было добавлено нужное нам подразделение нажмите «Ок»

Ну и как обычно сохраняем настройки нажав «Применить»

На этом этапе мы завершили настройку локальной политике для VPN теперь переходим к следующему шагу:

Разрешение подключения VPN для пользователя домена

Для начала запустите консоль AD открыв «Диспетчер серверов» затем в верхнем меню выберите раздел «Средства» и в раскрывающимся списке кликаем по пункту: «Пользователи и компьютеры Active Directory»

Я создал пользователя с обычными правами, в моем примере это «Иван» и именно ему я дам разрешение на удаленное подключение к серверу через VPN.

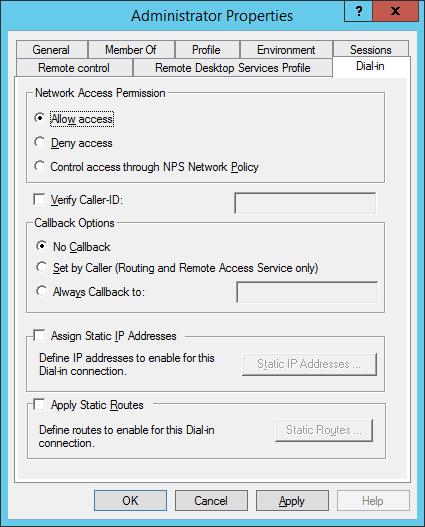

Сделать это очень просто кликаем правой кнопкой мыши по данной учетной записи и переходим в «Свойства»

Не забудьте проверить еще одну настройку, а именно разрешен ли удаленный доступ в свойствах системы, для этого кликните ПКМ по значку «Компьютер» и откройте свойства

В левом меню нажмите «Настройка удаленного доступа»

Убедитесь в том, что удаленное подключение разрешено

На этом настройка VPN на Server 2012 завершена, теперь необходимо протестировать все на клиенте.

Важно: одним из ключевых факторов настройки является то что на сетевой карте у вас установлен прямой IP адрес

Для того что бы протестировать подключение VPN к серверу на Windows 10 необходимо создать данное подключение. В Windows 10 настройка VPN несложная в отличие от более старых версий.

Откройте «Меню пуск» затем выберите вкладку «Параметры (Settings)»

В открывшимся окне кликаем по значку: «Сеть и Интернет»

В левом меню переходим на вкладку «VPN» в отразившихся параметрах нам необходимо добавить новое VPN подключение для этого жмем «Добавление VPN - подключения»

Перед нами появилось окно настроек нового VPN – подключения для Windows 10, как вы уже поняли наверно нам необходимо ввести в соответствующие столбцы параметры:

1. В окне под названием: «Постановщик услуг VPN» выберите параметр по умолчанию из раскрывающегося списка

2. В окне «Имя подключения» собственно говоря дайте название вашему новому подключению

3. В следующем окне «Имя или адрес сервера» указываем прямой адрес сервера или же его имя в сети (полное название) – я рекомендую вам купить у вашего хостинг провайдера прямой IP адрес и в настройках сетевых подключений указать именно его

4. Переходим к следующему шагу, а именно выбору «Тип VPN» в соответствии с настройками, которые мы производили выше из раскрывающегося списка выбираем «Протокол PPTP»

Остальные разделы оставляем без изменений и нажимаем «Сохранить»

Как вы можете заметить у нас создалось VPN подключение, но для того что бы подключаться по нему корректно необходимо провести следующие настройки:

Откройте «Панель управления» и перейдите по вкладке «Центр управления сетями и общим доступом»

Затем откройте «Изменение параметров адаптера»

Откройте «Свойства» вновь созданного VPN подключения

В свойствах VPN подключения перейдите на вкладку «Сеть» выделите протокол «IP версии 4 (TCP/IPv4)» и откройте «Свойства»

После чего нам потребуется открыть нажать «Дополнительно»

В «Параметры IP» убрать галочку с надписи: «Использовать основной шлюз в удаленной сети» ну и соответственно нажать «Ок»

Важно: данная процедура необходима для того что бы при удаленном подключении по VPN у вас на компьютере не переставал работать интернет

Теперь давайте запустим вновь созданное VPN подключение на Windows 10, для этого вновь откройте раздел «Сеть и интернет» и подключите текущее VPN соединение нажав «Подключиться»

Для того что бы подключиться необходимо ввести «Имя пользователя» и «Пароль» пользователю Active Directory, которому ранее давали разрешение на подключение к серверу.

После ввода данных нажмите «Ок»

Если данные введены верно, то VPN подключение должно быть в статусе ПОДКЛЮЧЕНО

Помните выше мы в конфигурации VPN на Server 2012 задавали в свойствах диапазон раздачи IP адресов? Так вот, по умолчанию VPN сервер забирает начальный адрес из диапазона себе, поэтому мы осуществляем подключение именно по начальному IP адресу, сейчас я покажу вам как это выглядит:

Запускаем на клиенте консоль «Подключение к удаленному рабочему столу» для удобства воспользуйтесь поиском Windows

В открывшийся оснастке, согласно настройке, моему диапазону IP адресов, я ввожу начальный адрес раздачи, а именно: «192.168.7.1» после чего нажмите «Подключить»

При подключении так же имя пользователя и пароль, который мы вводили, когда подключались к VPN в моем случае это учетная запись «Иван» после ввода данных жмем «Ок»

Важно: не забудьте указать домен через слэш.

Если вы все проделали согласно инструкции, то могу поздравить вас с успешной настройкой VPN на windows server 2012

Ну а у меня на этом все, если по настройке VPN вам что то непонятно или что то не получилось, пишите мне в комментарии и не забываем подписываться на рассылку, всем спасибо и удачи!

После установки Windows Server 2019 и перед сдачей сервера клиенту вы, как хороший системный администратор, должны выполнить первоначальную настройку сервера. Во-первых, это избавит вас от возможных претензий и при этом не займёт много времени. Во-вторых, покажет вас с лучшей стороны. В третьих, другой сисадмин, который будет настраивать сервер после вас, не будет ругаться и стонать.

Итак, ОС установлена, что дальше?

Настройка сети и Интернет

Сначала настраиваем сеть. Убедитесь что драйвера сетевой карты корректно настроены. Если драйвера не настроены, то нужно их установить.

Например, при установке Windows Server 2019 на виртуальную машину VMware с сетевой картой VMXNET3, драйвера устанавливаются вместе с VMware Tools.

VMware Tools устанавливаются просто, подробно останавливаться на этом не будем.

Если в сети доступен DHCP сервер и есть доступ к интернету, то сеть автоматически заработает и появится Интернет, это видно по значку.

По умолчанию сеть настроена на получение IP адреса по DHCP. Обычно принято назначать серверам статические IP адреса. Выясните у клиента настройки для сети сервера и настройте IPv4 в свойствах сетевого адаптера.

Если в компании нет DNS сервера и провайдер не указал свои адреса, то можно использовать публичные DNS сервера, такие как:

Если в компании явно не требуется протокол IPv6, то лучше его отключить.

Сеть настроена, Интернет есть. Можно для уверенности выполнить ping любого сайта в Интернет.

Настройка драйверов

Диспетчер устройств покажет вам, есть ли неизвестные устройства.

При установке на виртуальную машину обычно проблем с драйверами не много, но если вы устанавливаете Windows Server 2019 на железный сервер, то картина может быть такой:

В этом случае драйвера можно найти на сайтах производителей серверов. Например, драйвера для серверов HPE можно установить из Service Pack for ProLiant:

В крайнем случае можно найти в Интернете сборник драйверов и воспользоваться им, но я таким обычно не занимаюсь.

Установка обновлений

Устанавливать обновления нужно. Если вы скачали самый свежий образ Windows Server 2019, то и в этом случае найдётся парочка обновлений.

Процесс обновления может затянуться, иногда я оставляю эту операцию на ночь.

Активация Windows

Активируйте Windows, если у вас есть ключ. Даже если у вас ознакомительная версия и Windows активируется сам, то проверьте доступность Интернет. В ином случае без активации через 10 дней сервер начнёт выключаться каждые 30 минут.

Имя сервера

Укажите имя сервера (узнайте у клиента), при необходимости введите сервер в домен, для этого потребуются права администратора домена.

После смены имени сервера может потребоваться перезагрузка.

Региональные настройки, время и временная зона

Настройте язык, временную зону и время. Временную зону уточните у клиента. В Windows Server 2019 эти настройки можно сделать с помощью панели управления. Единственное, теперь регион вынесен в настройки интерфейса метро: Settings > Region.

Роль сервера и софт

В зависимости от требований установите роли сервера и необходимый софт.

Удалённый доступ

В зависимости от необходимости настройте удалённый доступ к серверу. Это может быть RDP, VNC, виртуальная или KVM консоль.

Заключение

Драйвера установлены, сеть настроена, регион проверен, обновления есть, активация выполнена, имя задано, роли и софт присутствует, доступ есть. Сервер можно отдавать заказчику.

В этой статье мы покажем, как установить и настроить простейший VPN сервер на базе Windows Server 2012 R2, который можно эксплуатировать в небольшой организации или в случае использования отдельно-стоящего сервера (т.н. hosted-сценариях).

Примечание. Данный мануал не рекомендуется использовать в качестве справочника для организации VPN сервера в крупной корпоративной сети. В качестве enterprise-решения предпочтительнее развернуть Direct Access и использовать его для удаленного доступа (который, кстати говоря, настроить теперь намного проще, чем в Windows 2008 R2).В первую очередь необходимо установить роль “Remote Access”. Сделать это можно через консоль Server Manager или PowerShell (немого ниже).

После окончания работы мастера нажмите ссылку “Open the Getting Started Wizard“, в результате чего запустится мастера настройки RAS-сервера.

Службу RAS с помощью Powershell можно установить командой:

Так как нам не требуется разворачивать службу DirectAccess, укажем, что нам нужно установить только сервер VPN (пункт “Deploy VPN only“).

После чего откроется знакомая MMC консоль Routing and Remote Access. В консоли щелкните правой кнопкой по имени сервера и выберите пункт “Configure and Enable Routing and Remote Access“.

Запустится мастер настройки RAS-сервера. В окне мастера выберем пункт “Custom configuration“, а затем отметим опцию “VPN Access”.

После окончания работы мастера система предложит запустить службу Routing and Remote Access. Сделайте это.

После установки сервера, необходимо в свойствах пользователя разрешить VPN доступ. Если сервер включен в домен Active Directory, сделать это нужно в свойствах пользователя в консоли ADUC, если же сервер локальный – в свойствах пользователя в консоли Computer Management (Network Access Permission – Allow access).

Если вы не используете сторонний DHCP сервер, который раздает vpn-клиентам IP адреса, необходимо в свойствах VPN сервера на вкладке IPv4 включить “Static address pool” и указать диапазон раздаваемых адресов.

Осталось настроить VPN клиент и протестировать (как настроить vpn-клиент в Windows 8).

Совет. VPN сервер также можно организовать и на базе клиентской ОС. Подробно это описано в статьях: Предыдущая статья Следующая статья

Не очень понимаю данную технологию, но как я понял посредством данной закрытой сети возможный доступ к общим ресурсам подключенных пк к впн?! А значит и в домен можно завести всех кто подключился к впн? А значит и локальный сайт может быть доступен (+ фтп) клиентов которые подключились к впн? Правильно?

Все службы и настройки работает без проблем в локальной сети, а если я установлю на сервер данным способом впн службы то без каких либо надстроек впн служб все должно работать, о чем я написал выше?! )))))

Имеется ввиду доступ к локальным ресурсам впн сервера (сервисам) через интернет

а как првально настроить маршрутизацию и службу RRAS, чтобы получить доступ к другим ресурсам сети. может быть статья есть на эту тему? Заранее спасибо.

Здесь вы правы, этот пул адресов задается произвольно и служит для назначения сетевого адреса vpn подключения на клиенте. Главное, чтобы этот диапазон не пересекался с используемыми адресами/подсетями на стороне VPN клиента.

Примечание убрал

Все настроил и все работает, но не могу понять как правильно настраивать права доступа на расшаренные папки, на пользователя который подключается к VPN который непосредственно указывается при создании подключения?

Просто в настройках шар и непосредственно в NTFS разрешениях каталогов указываете нужные разрешения.

Я в администрировании новичек, подскажите пожалуйста. Сервер (2012 R2) и клинет (win 8.1) настроил как у вас все тут написано. При попытке подключиться с клиента на wpn сервер выскакивает 868 ошибка. Удаленное подключение не установлено, так как не удалось разрешить имя сервера удаленного доступа. И еще вопрос, а провайдер со своей стороны никаких операций сделать не должен для того что бы wpn через интернет работал?

Здравствуйте, что нужно разрешить на брэндмауэре клиента чтобы была возможность открывать расшаренные ресурсы с сервера, подключение к vpn происходит без проблем, а вот доступ к ресурсам есть только при отключенном брэндмауэре.

Довольно странно это, попробуйте разрешить исходящий SMB трафик на клиенте (вроде достаточно 445 порта). Хотя по моему это правило по-дефолту активно.

Спасибо большое за помощь, переадресация порта в оборудовании провайдера помогла.

Еще один вопросик есть, в интернете ничего путного не нашел. Могу ля как-то через удаленное уплавление перезагрузить сервер, а потом снова войти на него, ДО ввода логина и пароля? Так как все службы после залогинивания запускаются.

Сервер (2012 R2)

К примеру, я установил обновления, сервер просит перезагрузку. Если я удалённо перезагружу сервер, как я потом смогу удалённо к нему подключиться?

Ну и пусть себе перезагружается.. После загрузки он должен быть доступен (если конечно у него настроен статический адрес, брандмауэре правильно натсроен и разрешены RDP соединения).

Или вы какие-то операции, без которых сетевое соединение с с сервером невозможно, после загрузки сервера вручную выполняете?

Здравствуйте делал по вашей статье.А скажите почему нет интернета когда подключаюсь по vpn к серверу.Когда отключаюсь от vpn сервера интернет появляется почему так.

Другие сервера с шарами находятся в другом ip сегменте?

Проверьте с клиента отвечает ли на сервере порт 445 SMB (telnet server_ip_adres 445)

Другие сервера с шарами установлены том же сегменте что и контроллер. Точнее два контроллера домена с dfs и репликацией. Может это мешать? Если более подробно, то контроллеры s01 и s02. VPN стоит на s01. Если обращаться на \\s01.domain.local то шары не видны. Если обращаться на \\s02.domain.local шары видны, но не открываются (как бы зависают). Если обращаюсь на \\domain.local они тоже видны, но не открываются. 445 SMB отвечает.

А как настроить чтобы интернет на клиенте шел через сервер?

А если это не помогает?

Такое ощущение. что для полноценной работы, нужно сделать что-то ещё. У меня пользователь не подключается.

Каким образом сервер впн знает о внешних пользователях? В данном гайде это не отражено.

Для PPTP: TCP — 1723 и Protocol 47 GRE (также называется PPTP Pass-through)

Для SSTP: TCP 443

Для L2TP over IPSEC: TCP 1701 и UDP 500

Сервер 2012 в домене, 4 сетевых 3 из них смотрят в доменную сеть (объединение сетевых карт), статический IP, поле шлюза пусто dns прописаны доменные, 4я смотрит в инет через PPPoE с опцией пропишись в сети (из динамики как бы делают статику).

Предположим есть небольшое количество удаленных сотрудников которым требуется работать в сети компании

Это все понятно и просто выбранный пул адресов будет им раздаваться

вопрос заключается в том что есть, несколько удаленным офисов с небольшим парком компьютерной техники.

Каким образом завести несколько пулов адресом

т.е. на удаленном офисе , на устройстве который раздает интернет, пусть это будет роутер который будет участвовать в качестве vpn клиента.

Другими словами

1 пул адресов для удаленных пользователей

2 пул адресов для офиса 1

3 пул адресов для офиса 2

и т.д.

Добрый день!

Можно сделать следующее, создать 3 статических пула ip адресов, в настройках пользователя прописать присвоение определённого IP в зависимости к какому пулу относится человек.

Если домен то на КД, если не домен создаём локальных пользюков и в этих локальных учётка настраивается статический IP

А есть ли возможность реализации такой схемы?

3 пула адресов

на роутере прописывает один из пулов

т.е. сам роутер имеет к примеру

внутренний ардес 192,168,88,1

и по dhcp он раздает пул адресов.

Роутер является сам клиентов впн сервера?

надо подумать, попробую набросать Вашу схему и смоделировать ситуацию.

Дано:

на сервере RAS 3 пула

на роутере 1 пул

DHCP есть и на роутере и на RAS сервере.

всё верно?

мысли в слух (получается впн в впне )) ).

Да все верно.

Смысл такой чтоб удаленные офисы вывести в отдельную подсеть.

На роутере можно не включить DHCP

На клиентах просто прописать статику.

Суть

Пул1 192,168,88,*

На Роутере 192,168,88,1

Все остальное 192,168,88,*

Пул2 192,168,89,*

на Роутере 192,168,89,1

Все остальное 192,168,88,*

Так это можно всё на 1 роутере реализовать, без RAS сервера.

создать необходимые пулы, создать пользователей на этом роутере, прописать каждой учётке необходимый пул.

К примеру создали пул1 192.168.88.1-192.168.88.254

учётка офис1 логин off1 pass ****

на роутере прописать, что если конектятся с учёткой off1 брать пул 1

т.е. одна учётка для впн канала всего офиса.

Спасибо. Будем пробовать

Тут все сильно зависит от настроек самого роутера. Возможно просто блокиются iсmp пакеты на внешний (vpn интерфейс)

Роутер Keenetic 4G iii, в правилах файрвола разрешил icmp с любого на любой. Но толку от этого. Установил компоненты туннели ip-ip, gre, Eoip но тоже не помогло.

Добрый день!

Буквально вчера настраивал железку zywall usg 100 (настройка NAT), никак не мог понять в чём проблема, грешил на провайдера, но оказалось дело в фаерволе железки, помогла одна статья, где рекомендовали временно деактивировать фаервол, что собственно я и сделал. Убедился, что именно фаервол Zulex виновен, вычислил общее правило которое блокировало прохождение пакетов, создал новое с более высоким приоритетом, но касаемо только отдельного устройства, активировал фаервол и вуаля работает. Советую так же временно деактивировать фаервол на сетевых экранах, проверить пинг, если прошёл, искать правило которое банит пакеты.

Добрый день.

А какое максимальное количество удаленных клиентов сможет подключиться к такому VPN-серверу одновременно?

Это где-то в настройках службы настраивается ? Или ограничивается самой Windows Server 2012 R2 ?

Здравствуйте.

Есть WS2016 с одним интерфейсом и белым IP на нём. Поднята роль VPN и NAT.

Задача: интернет трафик через VPN.

На клиенте Windows галку использования шлюза в удалённой сети оставил.

Так же пытался подключиться с роутера с установленным PPTP, L2TP клиентом и тоже безуспешно (с другими VPN серверами работает).

Заметил, что при подключении с Windows клиента в выданных настройках отсутствует шлюз.

Все должно и без NAT работать. Шлюз по-умолчанию на WS2016 настроен?

Больше интересует таблица маршрутизации с клиента и результаты tracert с клиента до какого-нибудь внешнего сайта (естественно, при подключенном VPN).

Удалось решить проблему? С тем же столкнулся.

Не совсем понимаю что подразумевается под шлюзом по умолчанию?

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 192.168.0.1 192.168.0.113 4250

0.0.0.0 0.0.0.0 On-link 172.16.20.5 26

127.0.0.0 255.0.0.0 On-link 127.0.0.1 4556

127.0.0.1 255.255.255.255 On-link 127.0.0.1 4556

127.255.255.255 255.255.255.255 On-link 127.0.0.1 4556

172.16.20.5 255.255.255.255 On-link 172.16.20.5 281

178.32.xxx.xxx 255.255.255.255 192.168.0.1 192.168.0.113 4251

192.168.0.0 255.255.255.0 On-link 192.168.0.113 4506

192.168.0.113 255.255.255.255 On-link 192.168.0.113 4506

192.168.0.255 255.255.255.255 On-link 192.168.0.113 4506

224.0.0.0 240.0.0.0 On-link 127.0.0.1 4556

224.0.0.0 240.0.0.0 On-link 192.168.0.113 4506

224.0.0.0 240.0.0.0 On-link 172.16.20.5 26

255.255.255.255 255.255.255.255 On-link 127.0.0.1 4556

255.255.255.255 255.255.255.255 On-link 192.168.0.113 4506

255.255.255.255 255.255.255.255 On-link 172.16.20.5 281

===========================================================================

Постоянные маршруты:

Отсутствует

1 55 ms 54 ms 54 ms 172.16.20.1

2 * * * Превышен интервал ожидания для запроса.

3 * * * Превышен интервал ожидания для запроса.

маршруты с сервера

IPv4 таблица маршрута

===========================================================================

Активные маршруты:

Сетевой адрес Маска сети Адрес шлюза Интерфейс Метрика

0.0.0.0 0.0.0.0 178.32.XXX.254 178.32.XXX.XXX 35

127.0.0.0 255.0.0.0 On-link 127.0.0.1 331

127.0.0.1 255.255.255.255 On-link 127.0.0.1 331

127.255.255.255 255.255.255.255 On-link 127.0.0.1 331

172.16.20.1 255.255.255.255 On-link 172.16.20.1 311

172.16.20.2 255.255.255.255 172.16.20.2 172.16.20.1 56

178.32.XXX.0 255.255.255.0 On-link 178.32.XXX.XXX 291

178.32.XXX.XXX 255.255.255.255 On-link 178.32.XXX.XXX 291

178.32.XXX.255 255.255.255.255 On-link 178.32.XXX.XXX 291

224.0.0.0 240.0.0.0 On-link 127.0.0.1 331

224.0.0.0 240.0.0.0 On-link 178.32.223.148 291

224.0.0.0 240.0.0.0 On-link 172.16.20.1 311

255.255.255.255 255.255.255.255 On-link 127.0.0.1 331

255.255.255.255 255.255.255.255 On-link 178.32.XXX.XXX 291

255.255.255.255 255.255.255.255 On-link 172.16.20.1 311

===========================================================================

Постоянные маршруты:

Отсутствует

Да верно. Пробовал и маршрутизатором настроить, тоже не получилось. Я особо не специалист, по картинке настроил, а шаг в сторону и потерялся.

Для чего при настройке VPN нужен IIS?

Так зашито в мастере установки роли. Попробуйте отключить службы IIS после настойки VPN роли. Я думаю, VPN сервер при этом будет работать.

У вас один сетевой адаптер на сервере или два (один смотрит во внешнюю сеть, другой во внутренюю)?

В общем случае вы должны настроить ваш VPN сервер как маршрутизатор, чтобы он передавал пакеты между внутреним и внешнем сегментов. Наверно проще раздавать VPN клиентам адреса из диапазона 192.168.100.x и настроить на RRAS маршруты между подсетями 192.168.1.x и 192.168.100.x. Также нужно посмотреть какие маршруту задаются на клиенте к подсети 192.168.1.x.

Из локальной сети с VPN сервером получается поднять более 2 ВПН подключений? Хотя бы с виртуальных машин попробуйте.

Если так работает, я бы начал копать с настроек NAT. Такое ощущение, что только одна сессия держится для одного IP.

Добрый день. Сделал все по инструкции. Настроил vpn на арендованном vps и при подключении к vpn на макбуке пропадает выход в интернет. (но при этом к удаленному рабочему столу подключаюсь) при отключении vpn интернет снова работает

Можете подсказать как быть?

Подскажите пожалуйста, как в дополнение к статье настроить, чтобы впн сервер раздавал также и интернет клиентам?

В теории все это решается настройкой на VPN сервере (RRAS) NAT и маршрутов в интернет для VPN клиентов.

Конечно, WIndows VPN будет на порядок безопаснее, чем проброс RDP порта на роутере. Я не видел, что такое RadminVPN, но Windows VPN вполне нормальная штука.

Но вам придется сделать проброс VPN портов на роутере.

Скорость передачи при использовании VPN чем ограничивается? Как её увеличить?

Не должна сильно проседать сторость при использовании VPN по сравнению с прямым подключением. Что-то другое у вас, либо провайлер как-то режет, либо сервер vpn перегружен.

Parallels Parallels Remote Application Server (RAS) представляет из себя RDP с человеческим лицом, но некоторые его фишки должны быть настроены на стороне Windows Server (либо в виртуальных машинах, которые вы используете). Под катом рекомендации Матвея Коровина из команды техподдержки Parallels о настройках Windows Server при использовании RAS.

Ниже будут представлены групповые политики, которые смогут сделать ваш Parallels RAS (или просто сервер терминалов) более удобным и безопасным. Для более целевого использования приведенных ниже конфигураций, рекомендуем создать отдельную группу пользователей Parallels RAS и применять групповые политики именно к ней.

Часть первая. «Запрещательная»

Прячем элементы эксплорера (Диски, кнопка «Пуск» и тд)

По умолчанию при подключении к терминальному серверу \ виртуальной машине пользователь, добавленный в группу «Пользователи удаленного рабочего стола» увидит полностью функциональный рабочий стол.

Локальные диски будут ему видны и часто доступны. Согласитесь, это неплохая дыра в безопасности, если пользователь даже со своими лимитированными правами будет иметь возможность доступа к локальным дискам и файлам на удаленном сервере.

Даже если установить правильное разграничение доступа и тем самым обезопасить себя пугливый юзверь все равно будет путать диски терминального сервера со своими локальными дисками и в ужасе звонить в тех поддержку. Наилучшим решением такой ситуации будет спрятать локальные диски терминального сервера от пытливого взора энд юзера.

Расположение групповой политики:

User Configuration\Policies\Administrative Templates\Windows Components\Windows Explorer

И измените значение следующих опций:

• Hide these specified drives in My Computer — изменив значение этой опции, вы можете убрать упоминание конкретных дисков из меню компьютера и всех связанных меню, однако это не запрещает доступ к дискам. Если пользователь задаст абсолютный адрес диска, то он откроется.

• Prevent access to drives from My Computer — запретить доступ к конкретным дискам. При включении этой опции доступ к дискам будет ограничен, но диски будут отображены в file explorer.

Что еще можно спрятать от пользователя, используя эту групповую политику:

• Remove Run menu from Start Menu – при активации убирает кнопку «Пуск» из меню

• Remove Search button from Windows Explorer – здесь все просто: поиск в эксплорере будет недоступен

• Disable Windows Explorer's default context menu – это функция лишает пользователя возможности вызывать менюшку правым кликом мыши (можно купить старых мышек от мака и сэкономить на одной кнопке)

После написания этой части проснулась просто-таки депутатская страсть к запретам. На этом фоне стоит рассказать вам, какими способами можно запретить пользователю все.

Запрещаем использование командной строки (даже если пользователь сможет открыть CMD ему останется просто любоваться черным окошком с уведомлением о запрете доступа)

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to the command promt.

Меняем значение на enabled.

Опция Disable the command prompt script processing also запрещает пользователю выполнять скрипты.

Есть один нюанс: если у вас настроены логон скрипты при включении этой опции, они выполняться не будут.

Убираем кнопки выключения \ перезагрузки \ сна (будет обидно, если удаленный пользователь случайно выключит терминальный сервер)

Расположение групповой политики:

User Configuration → Administrative Templates → Start Menu and Taskbar → Remove and prevent access to the Shut Down, Restart, Sleep, and Hibernate Commands

При включении этой опции пользователь сможет только заблокировать сессию или разлогиниться из нее.

Запрещаем Автозапуск «Управление сервером» при логине

Расположение групповой политики:

Computer Configuration → Policies → Administrative Templates → System → Server Manager → Do not display Server Manager automatically at logon

Меняем значение на enabled.

Запрещаем запуск PowerShell

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Don’t run specified Windows applications

Включаем эту политику и добавляем туда следующие приложения

powershell.exe and powershell_ise.exe

Этой политикой можно запретить запуск любых установленных (а также не установленных) приложений.

Прячем элементы панели управления

Расположение групповой политики:

User Configuration → Administrative Templates → Control Panel → Show only specified Control Panel items.

При включении этой политики все элементы панели управления будут скрыты от пользователя. Если пользователю должны быть доступны какие-либо элементы, добавьте их в исключения.

Запрещаем запуск редактора реестра

Расположение групповой политики:

User Configuration → Policies → Administrative Templates → System → Prevent access to registry editing tools

Меняем значение на enabled.

Запрещаем все

Логичным завершением этой части статьи будет рассказ о том, как запретить пользователям все. Есть мнение, что пользователь должен подключиться к удаленному рабочему столу, посмотреть на него и, убедившись в торжестве технического прогресса, отключиться.

Для достижения этой цели нам нужно создать групповую политику добавления дополнительных ключей в реестре Windows:

Расположение групповой политики:

User Configuration\Preferences\ Windows Settings\Registry

Кликаем правой кнопкой мыши по Registry затем New затем Registry item

Добавляем новый REG_DWORD параметр RestrictRun со значением 1 в ключ реестра

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\

Теперь пользователю запрещено запускать любые приложения кроме системных.

Как запретить ему пользоваться CMD и Power Shell описано выше.

Если вы все-таки решите (исключительно по доброте душевной) разрешить пользователям запуск каких-либо приложений, их нужно будет добавить в «разрешительный список» путем создания в ключе

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun

Значением типа string, используя порядковый номер разрешаемой программы в качестве имени (нумерация как это не странно начинается с 1), и именем разрешаемой программы в качестве значения.

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\RestrictRun]

String Name:«1»=«notepad.exe»

String Name «2»=«calc.exe»

При такой конфигурации пользователь сможет запустить только блокнот и калькулятор.

На этом хочется закончить «Запрещательную» часть. Конечно, можно упомянуть еще некоторое количество «Низя», но все это настраивается через Parallels Client и встроенные политики Parallels RAS.

Часть вторая. «Время и прочая романтика»

Установка временных лимитов для удаленных сессий

Бывает, что пользователь запускает приложение в фоне и может даже не пользоваться им. Если для обычных приложений это не страшно, то запущенное в фоне опубликованное приложение / рабочий стол занимает лицензию, а лицензии, как бы дико это не звучало для России, стоят денег.

Для решения этого вопроса умные люди из Microsoft придумали различные статусы терминальных сессий и временные лимиты для них.

Какие бывают статусы терминальных сессий:

Active – сессия активна и в ней что-то происходит. Пользователь двигает мышкой, нажимает на кнопки и создает имитацию бурной деятельности

IDLE – соединение есть, сессия запущена, приложение работает, но пользователь активности не проявляет

Disconnected – пользователь нажал крестик и отключился. Объяснять конечному пользователю, что за зверь логоф и чем он питается — бесполезно.

Наиболее целесообразно устанавливать временные рамки на IDLE и Disconnected сессий.

В них ничего не происходит, а лицензии занимаются.

Добиться этого мы можем опять-таки, используя групповые политики.

Расположение групповой политики:

User Configuration → Policies → Administrative Templates Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Session Host → Session Time Limits

В этой ветке есть несколько опций. Давайте разберем их все:

Set time limit for active but idle Remote Desktop Services sessions

Максимальное время работы для Active сессий.

Set time limit for active Remote Desktop Services sessions

Максимальное время работы для IDLE сессий.

Set time limit for disconnected sessions

Максимальное время работы для disconnected сессий.

End session when time limits are reached

Если установить эту политику в Enabled статус, то по достижению временного лимита сессии будут завершаться, а не отключаться.

Настройка временных лимитов – важный шаг для оптимизации работы сервера и оптимизации затрат на ПО.

Установка времени логина для пользователей или скажем нет переработкам

У каждого из нас есть рабочий день, а также утро, вечер и ночь. Но Британские (или Мальтийские) ученые недавно выяснили, что от работы, оказывается, можно заболеть или даже умереть. Работа — это очень сильный и опасный наркотик, поэтому в ярой заботе о любимых пользователях мы должны ограничить им время, когда они могут логиниться на сервер. А то надумают тоже работать из дома, отпуска и по выходным. И помогут нам в этом не групповые политики. Настройка времени работы находится в свойствах пользователя. Где-то далеко в начале этой статьи я упоминал, что все манипуляции лучше производить со специально созданной группой пользователей Parallels RAS, так вот, на примере этой группы мы и разберем, как установить часы работы.

Идем в левый нижний угол нашего экрана, нажимаем кнопку пуск и печатаем dsa.msc

Откроется всеми любимая оснастка Active Directory Users and Computers.

Найдите созданную вами группу пользователей Parallels RAS кликните по ней правой кнопкой мыши и зайдите в свойства. Во вкладке Account будет опция Logon Hours в которой нужно выбрать разрешенные и запрещенные часы работы для группы.

Итог этого раздела:

1. Вы великолепны

2. Жизни пользователей спасены от переработки

Часть третья. «Интерактивная»

Используя опубликованные ресурсы, часто приходится не только запрещать все подряд на сервере, но и перенаправлять в удаленную сессию локальные ресурсы. И если с принтерами, сканерами, дисками, звуком и COM портами никаких сложностей не возникнет, Parallels RAS прекрасно их перенаправляет без дополнительных настроек со стороны Windows, то с перенаправлением USB устройств и веб камер все не так просто.

Для перенаправления данного типа оборудования нужно, чтобы звезды сошлись в правильном порядке не только на сервере, но и на клиентской машине:

На компьютере пользователя измените следующую групповую политику:

Computer Configuration → Administrative Templates → Windows Components → Remote Desktop Services → Remote Desktop Connection Client → RemoteFX USB Device Redirection

Присвойте ей значение Enabled

Теперь в свойствах Parallels клиента (Connection Properties → Local Resources) вы сможете выбрать, какое именно из подключенных USB устройств должно быть перенаправлено на сервер.

Примечание: USB устройство может быть задействовано либо в опубликованном приложении, либо на локальном компьютере, но не одновременно и там, и там.

На стороне сервера необходимо установить драйверы и все необходимое ПО для работы USB устройства. К сожалению, универсального драйвера для всего подряд человечество еще не придумало.

На этом хотелось бы завершить обзор настроек Windows, которые будут важны для работы Parallels RAS.

З.Ы. Таких длинных текстов писать не доводилось давно, отсюда огромная благодарность всем тем, кто осилил эту статью.

Читайте также: