Как отключить tpm в windows 10

Обновлено: 02.07.2024

Сводка: Функция Windows BitLocker все шире используется пользователями для защиты данных. Далее приведены инструкции по включению и отключению BitLocker с помощью стандартных методов. В этой статье не рассматривается использование USB в качестве замены TPM и изменения групповой политики для расширенных функций. Лучшими способами являются изменения групповой политики на уровне домена и установки BitLocker, управляемые по сети, но поддержка этих способов не осуществляется. Поддерживаемые конфигурации ограничиваются отдельными системами и установками BitLocker с локальным управлением. Свернуть Функция Windows BitLocker все шире используется пользователями для защиты данных. Далее приведены инструкции по включению и отключению BitLocker с помощью стандартных методов. В этой Развернуть

Возможно, эта статья была переведена автоматически. Если вы хотите поделиться своим мнением о ее качестве, используйте форму обратной связи в нижней части страницы.

Симптомы

Содержание:

Включение и отключение BitLocker в Windows 7, Windows 8 и Windows 10

Функция Windows BitLocker все шире используется пользователями для защиты данных. Далее показано, как включить и отключить BitLocker с помощью стандартных методов.

В этой статье не рассматривается использование USB в качестве замены TPM и не рассматривается изменение групповых политик для расширенных функций. Лучшими способами являются изменения групповой политики на уровне домена и установки BitLocker, управляемые по сети, но поддержка этих способов не осуществляется. Поддерживаемые конфигурации ограничиваются отдельными системами и установками BitLocker с локальным управлением.

ПРИМЕЧАНИЕ. ПРИМЕЧАНИЕ. Для правильной работы BitLocker на компьютерах с наборами микросхем Skylake требуется специальная установка. Если компьютер с набором микросхем Skylake запрашивает ключ восстановления даже при указанных далее настройках, УБЕДИТЕСЬ, что используете актуальную версию BIOS, так как она была исправлена после выпуска.

- Во всех операционных системах, для которых настроен традиционный режим загрузки (Legacy), необходимо использовать модуль TPM 1.2. Рекомендуется также обновить BIOS до последней версии.

- Во всех операционных системах, для которых настроен режим загрузки UEFI, можно использовать модуль TPM 1.2 или TPM 2.0. Рекомендуется также обновить BIOS до последней версии.

- Если Windows 7 компьютер настроен для работы в режиме UEFI загрузки, для использования TPM 2,0 необходимо применить это исправление. Microsoft TPM Server 2,0

- Это не относится к моделям Latitude 5175 и Latitude 7275, в которых имеется только TPM 2.0 и невозможно понизить версию до 1.2.

1. Включение TPM

ПРИМЕЧАНИЕ. ПРИМЕЧАНИЕ. После включения TPM обязательно переведите его в состояние «Активировано» или «Включено», если эта опция присутствует. После простого включения модуль TPM не сможет автоматически связаться с операционной системой. Перевод TPM в состояние «Включено» необходим для того, чтобы операционная система стала владельцем микросхемы TPM для хранения ключей шифрования.- Включите компьютер.

- Когда на компьютере выполняется POST, нажмите горячую клавишу (обычно F2 или Delete), чтобы войти в BIOS.

- В BIOS найдите раздел Security, где выполняется настройка параметров безопасности.

- В разделе «Security» (Безопасность) найдите раздел «TPM».

- Выделите раздел «TPM 2.0» или «TPM 1.2» на левой панели.

- После активации и включения TPM сохраните изменения и выйдите из BIOS.

2, Включение BitLocker в операционной системе

- Включите компьютер.

- Войдите в операционную систему как обычно.

- Перейдите в раздел управления BitLocker, используя один из следующих способов:

Windows 7

Windows 8

Windows 10

- Сохранив файл пароля/ключа, нажмите Далее.

- Выберите один из вариантов шифрования тома.

- Шифрование всего жесткого диска

- Это позволит зашифровать все пространство на жестком диске независимо от того, используется оно или нет. Для выполнения такого шифрования требуется больше времени.

- Шифрование BitLocker запускается только после перезагрузки компьютера. Если необходимо завершить работу, можно безопасно завершить работу и сохранить ее перед перезапуском.

3, Проверка состояния BitLocker (консоль управления BitLocker)

- Откройте консоль управления BitLocker, используя один из вышеописанных способов.

- Проверьте состояние, отображаемое на консоли.

- При выполнении шифрования состояние будет указывать, что BitLocker выполняет шифрование.

- Если носитель зашифрован, состояние будет указывать, что BitLocker включен, также будет отображаться значок замка.

4, Проверка состояния BitLocker (командная строка)

- Откройте окно командной строки.

- В системе Windows нажмите кнопку «Пуск», введите «cmd» и нажмите клавишу Enter.

- Нажав и удерживая кнопку Windows на клавиатуре, нажмите клавишу R, введите «cmd» и нажмите клавишу Enter.

5. Приостановка BitLocker

ПРИМЕЧАНИЕ. ПРИМЕЧАНИЕ. Для некоторых процедур обслуживания и обновления системы может потребоваться временная приостановка работы BitLocker. ОБЯЗАТЕЛЬНО приостанавливайте BitLocker перед выполнением обновления BIOS. Если BitLocker будет активен во время обновления, все сохраненные в TPM ключи будут ПОТЕРЯНЫ.- Включите компьютер.

- Загрузите операционную систему Windows.

- Откройте окно «Управление BitLocker», используя один из вышеописанных способов.

- Нажмите «Приостановить защиту» для нужного диска.

-

Вернитесь в окно «Управление BitLocker», чтобы возобновить защиту.

6, Отключение BitLocker

ПРИМЕЧАНИЕ. ПРИМЕЧАНИЕ. Дешифрование может занять от 20 минут до нескольких часов в зависимости от объема зашифрованных данных, скорости системы и прерываний работы системы при выключении питания или переходе в спящий режим. Ход выполнения можно проверить в любое время, используя один из вышеуказанных методов проверки состояния BitLocker.- Включите компьютер.

- Загрузите операционную систему Windows.

- Откройте окно «Управление BitLocker», используя один из вышеописанных способов.

- Нажмите Отключить BitLocker.

- Дождитесь завершения дешифрования в системе.

Причина

Разрешение

![SLN302845_en_US__20Windows]()

Дополнительную информацию и поддержку по операционным системам Windows можно найти на веб-странице технической поддержки Windows.Если у вас относительно современный компьютер, скорее всего на нём есть чип TPM. В таком случае есть как минимум два способа активировать его.

У вас на компьютере может быть доверенный платформенный модуль (TPM), но из этого не следует, что он включен по умолчанию. Если он выключен, может потребоваться активировать его вручную. С этим модулем может работать функция шифрования BitLocker в системе Windows 10 и он необходим для обновления до Windows 11.

Доверенный платформенный модуль представляет собой защищённый от взлома чип для генерирования, хранения и защиты ключей шифрования. Обычно он установлен на материнской плате, но бывают и отдельные модули, которые подключаются к материнской плате.

Обладатели домашних персональных компьютеров не обращают внимания на наличие TPM, поскольку он был создан в первую очередь для организаций. Однако, теперь Microsoft включила этот модуль в список системных требований Windows 11.

Если вы собираетесь устанавливать Windows 11 на свой компьютер и приложение PC Health Check говорит, что компьютер несовместим с новой системой, хотя вы уверены в обратном, или если вы хотите воспользоваться всеми преимуществами функции безопасности Windows 10, модуль защиты можно включить в настройках Unified Extensible Firmware Interface (UEFI).

В этой статье рассказывается о включении TPM на компьютерах.

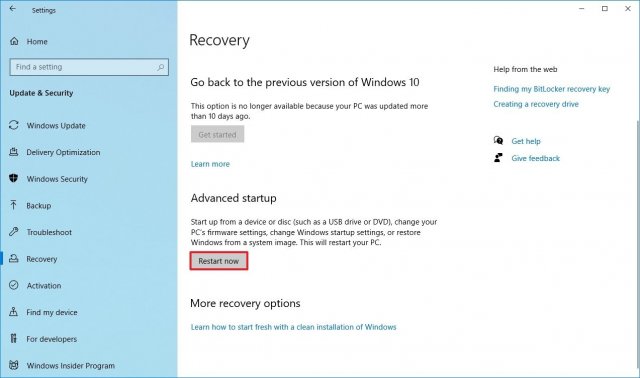

Включение TPM в настройках Windows 10

- Откройте приложение «Параметры».

- Перейдите в раздел «Обновление и безопасность».

- Перейдите в подраздел «Восстановление».

- Под заголовком «Особые варианты загрузки» нажмите на кнопку «Перезагрузить сейчас».

![]()

![]()

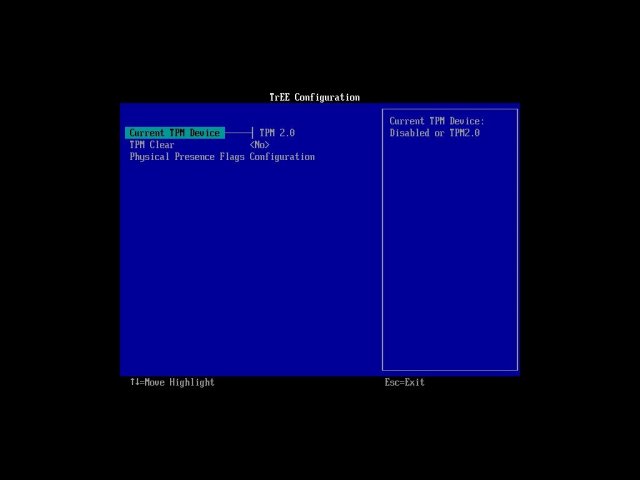

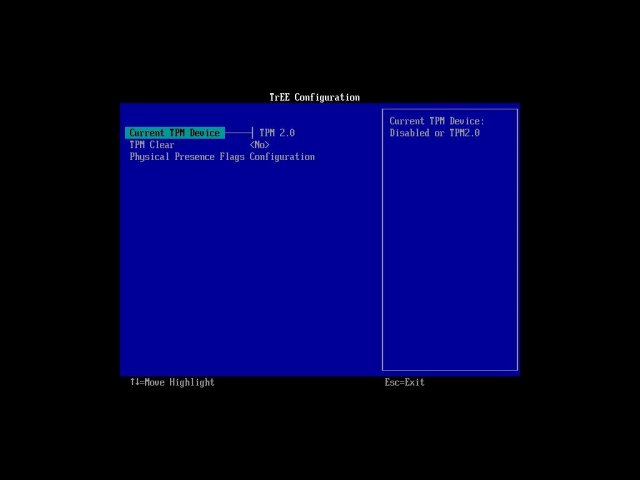

Как включить TPM во время загрузки компьютера

Если у вас нет доступа к рабочему столу Windows 10 или это новый компьютер, открыть настройки UEFI для активации доверенного платформенного модуля можно в процессе загрузки.

- Нажмите на кнопку питания на компьютере.

- Найдите на экране указание на кнопку, которую нужно нажать для запуска настроек UEFI.

- Нажимайте на эту кнопку до тех пор, пока не войдёте в режим настройки. Обычно это кнопки Esc, Delete, F1, F2, F10 и т.д.

- Откройте страницу настроек безопасности.

- Выберите параметр Trusted Platform Module (TPM) и нажмите ввод.

![]()

Если вы не видите информацию на экране или компьютер загружается слишком быстро, снова перезагрузите его и в начале загрузки быстро нажимайте на нужную кнопку несколько раз до открытия экрана настроек.

В этом разделе для ИТ-специалистов описывается управление функцией блокировки для модуля доверенных платформ (TPM) в Windows.

О блокировке TPM

Право собственности на TPM при первой загрузке Windows. По умолчанию Windows не сохраняет пароль владельца TPM.

TPM 1.2

В отраслевых стандартах группы доверенных вычислений (TCG) указывается, что производители TPM должны реализовать ту или иную логику защиты в чипах TPM 1.2 и TPM 2.0. Устройства TPM 1.2 реализуют различные механизмы защиты и поведение. В общем случае, если в TPM отправляются неправильные значения авторизации, на чип TPM требуется экспоненциально больше времени. Некоторые чипы TPM со временем не могут хранить неудачные попытки. Другие чипы TPM могут хранить каждую неудачную попытку бесконечно. Поэтому некоторые пользователи могут испытывать более длительные задержки при неправильном типе значения авторизации, которое отправляется в TPM. Это может помешать им использовать TPM в течение определенного периода времени.

TPM 2.0

Устройства TPM 2.0 имеют стандартизированное поведение блокировки, которое настраивается Windows. Для устройств TPM 2.0 установлен максимальный порог отсчета и время заживления. Windows максимальное количество составляет 32, а время заживления — 10 минут. Это означает, что каждые десять минут непрерывной работы без события, которое увеличивает счетчик, приведет к уменьшению счетчика на 1.

Если TPM вошел в режим блокировки или медленно реагирует на команды, можно сбросить значение блокировки с помощью следующих процедур. Для сброса блокировки TPM требуется авторизация владельца TPM. Это значение больше не сохраняется по умолчанию, начиная с Windows 10 версии 1607 и выше.

Сброс блокировки TPM с помощью MMC TPM

Эта процедура доступна только в том случае, если Windows для сохранения пароля владельца TPM. По умолчанию этот пароль не доступен в Windows 10 версии 1607 и выше.

Следующая процедура объясняет действия по сбросу блокировки TPM с помощью MMC TPM.

Сброс блокировки TPM

Откройте MMC TPM (tpm.msc).

В области Действия нажмите кнопку Сброс блокировки TPM, чтобы запустить мастер блокировки TPM сброса.

Выберите один из следующих способов ввода пароля владельца TPM:

Если вы сохранили пароль владельца TPM в файл .tpm, нажмите кнопку У меня есть **** файл пароля владельца, а затем введите путь к файлу, или щелкните Обзор, чтобы перейти к расположению файла.

Если вы хотите вручную ввести пароль владельца TPM, нажмите кнопку Я хочу ввести пароль владельца, а затем введите пароль в предоставленной текстовом поле.

Если вы одновременно включили BitLocker и TPM и распечатали пароль восстановления BitLocker при включении BitLocker, пароль владельца TPM мог печататься вместе с ним.

Использование групповой политики для управления настройками блокировки TPM

Параметры групповой политики TPM в следующем списке расположены по адресу:

Конфигурация компьютера\Административные шаблоны\System\Trusted Platform Module Services\

Этот параметр политики позволяет управлять максимальным количеством сбоев авторизации для TPM для каждого пользователя. Это значение — максимальное количество сбоев авторизации, которые могут иметься у каждого пользователя до того, как пользователю не будет разрешено отправлять команды в TPM, которые требуют авторизации. Если количество сбоев авторизации равно продолжительности, за набором для параметра политики, пользователю не позволяется отправлять команды в TPM, которые требуют авторизации.

Этот параметр политики позволяет управлять максимальным количеством сбоев авторизации для TPM для всех стандартных пользователей. Если общее число сбоев авторизации для всех пользователей равно продолжительности, заправляемой для политики, все пользователи не могут отправлять команды в TPM, которые требуют авторизации.

Сведения о смягчении атак словаря с использованием параметров блокировки см. в tPM fundamentals.

Использование комлетов TPM

Вы можете управлять TPM с помощью Windows PowerShell. Подробные сведения см. в материале TPM Cmdlets in Windows PowerShell.

В этой статье ИТ-специалисту предоставляется информация для устранения неполадок в модуле доверенных платформ (TPM):

С помощью TPM 1.2 и Windows 10 версии 1507 или 1511 или Windows 11 можно также принять следующие действия:

Сведения о комлетах TPM см. в Windows PowerShell.

О инициализации и владении TPM

Начиная с Windows 10 и Windows 11, операционная система автоматически инициализирует и берет на себя ответственность за TPM. Это изменение от предыдущих операционных систем, в котором необходимо инициализировать TPM и создать пароль владельца.

Инициализация TPM устранения неполадок

Если вы Windows, что система не может автоматически инициализировать TPM, просмотрите следующие сведения:

Вы можете попытаться очистить TPM к значениям по умолчанию фабрики и разрешить Windows повторно инициализировать его. О важных мерах предосторожности для этого процесса и инструкциях по его завершению см. в статье Clear all the keys from the TPM, далее в этой статье.

Если TPM является TPM 2.0 и не обнаруживается Windows, убедитесь, что ваше компьютерное оборудование содержит единый extensible Интерфейс прошивки (UEFI), который является доверенным вычислительной группы совместимым. Кроме того, убедитесь, что в параметрах UEFI TPM не был отключен или скрыт от операционной системы.

Если у вас есть TPM 1.2 с Windows 10, версией 1507 или 1511 или Windows 11, TPM может быть отключен, и его необходимо включить, как описано в Включите TPM. Когда он включен, Windows повторно инициализировать его.

Устранение проблем сетевого подключения для Windows 10, версий 1507 и 1511 или Windows 11

Если у вас есть Windows 10 версии 1507 или 1511 или Windows 11, инициализация TPM не может завершиться, если у компьютера есть проблемы с подключением к сети и существуют следующие условия:

Администратор настроил компьютер на то, чтобы сохранить сведения о восстановлении TPM в службе домена Active Directory (AD DS). Это требование можно настроить с помощью групповой политики.

Контроллер домена не может быть достигнут. Это может произойти на компьютере, который в настоящее время отключен от сети, отделен от домена брандмауэром или испытывает сбой сетевого компонента (например, отключенный кабель или неисправный сетевой адаптер).

Системы устранения неполадок с несколькими TPM

В некоторых системах может быть несколько TPM, а активная TPM может быть перебита в UEFI. Windows не поддерживает такое поведение. Если переключить TPM, Windows может не обнаруживать или взаимодействовать с новым TPM. Если планируется переключить TPMs, необходимо переключиться на новый TPM, очистить его и переустановить Windows. Дополнительные сведения см. в статье Clear all the keys from the TPM, later in this article.

Например, при перестроении TPMs BitLocker будет введен режим восстановления. Настоятельно рекомендуется, чтобы в системах с двумя TPMs был выбран один TPM, который будет использоваться, и выбор не меняется.

Очистка всех ключей от TPM

Приложение Центра Защитник Windows безопасности можно использовать для очистки TPM в качестве шага по устранению неполадок или в качестве последней подготовки перед чистой установкой новой операционной системы. Подготовка к чистой установке таким образом помогает убедиться, что новая операционная система может полностью развернуть все функциональные возможности на основе TPM, которые она включает, например проверку. Однако, даже если TPM не очищается до установки новой операционной системы, большинство функций TPM, вероятно, будет работать правильно.

Очистка TPM сбрасывает его в бесхозяйном состоянии. После очистки TPM операционная Windows автоматически повторно инициализирует ее и снова станет владельцем.

Очистка TPM может привести к потере данных. Дополнительные сведения см. в следующем разделе "Меры предосторожности, которые необходимо принять перед очисткой TPM".

Меры предосторожности, которые необходимо принять перед очисткой TPM

Очистка TPM может привести к потере данных. Чтобы защититься от таких потерь, просмотрите следующие меры предосторожности:

Очистка TPM приводит к потерям всех созданных ключей, связанных с TPM, и данных, защищенных этими ключами, такими как виртуальная смарт-карта или знак в PIN-коде. Убедитесь, что у вас есть метод резервного копирования и восстановления для любых данных, защищенных или зашифрованных TPM.

Не очищайте TPM на устройстве, которое не принадлежит вам, например на компьютере или учебном компьютере, без указания ИТ-администратора.

Если вы хотите временно приостановить операции TPM и у вас есть TPM 1.2 с Windows 10, версией 1507 или 1511 или Windows 11, вы можете отключить TPM. Дополнительные сведения см. в статье Отключение TPMв этой статье.

Всегда используйте функции в операционной системе (например, TPM.msc) для очистки TPM. Не очищайте TPM напрямую от UEFI.

Так как оборудование безопасности TPM является физической частью компьютера, перед очисткой TPM можно прочитать руководства или инструкции, которые пришли с компьютера, или найти веб-сайт производителя.

Чтобы выполнить эту процедуру, необходимо быть членом локальной группы Администраторы или аналогичной группы.

Очистка TPM

Откройте приложение центра Защитник Windows безопасности.

Выберите безопасность устройства.

Выберите сведения об процессоре безопасности.

Выберите устранение неполадок процессора безопасности.

Выберите Clear TPM.

Вам будет предложено перезапустить компьютер. Во время перезапуска UEFI может нажать кнопку, чтобы подтвердить, что вы хотите очистить TPM.

После перезапуска компьютера ваш TPM будет автоматически подготовлен к использованию Windows.

Включите или отключите TPM (доступно только с TPM 1.2 с Windows 10 версии 1507 и выше)

Обычно TPM включен в рамках процесса инициализации TPM. Обычно не требуется включить или отключить TPM. Однако при необходимости это можно сделать с помощью MMC TPM.

Включаем TPM

Если вы хотите использовать TPM после его отключения, вы можете использовать следующую процедуру, чтобы включить TPM.

Включить TPM (TPM 1.2 с Windows 10 версии 1507 и выше)

Откройте MMC TPM (tpm.msc).

В области Действий выберите включить TPM, чтобы отобразить включаемую страницу Оборудования безопасности TPM. Ознакомьтесь с инструкциями на этой странице.

Выберите выключение (или перезапуск), а затем выполните подсказки на экране UEFI.

После перезапуска компьютера, но перед входом в Windows, вам будет предложено принять перенастройку TPM. Это гарантирует, что пользователь имеет физический доступ к компьютеру и что вредоносное программное обеспечение не пытается внести изменения в TPM.

Отключение TPM

Если вы хотите прекратить использование служб, предоставляемых TPM, вы можете отключить TPM MMC.

Отключение TPM (TPM 1.2 с Windows 10 версии 1507 и выше)

Откройте MMC TPM (tpm.msc).

В области Действия выберите turn TPM Off, чтобы отобразить страницу обеспечения безопасности TPM.

В диалоговом окне Отключение аппаратного обеспечения безопасности TPM выберите метод, чтобы ввести пароль владельца и отключить TPM:

Если вы сохранили пароль владельца TPM на съемных устройствах хранения, вставьте его, а затем выберите у меня есть файл пароля владельца. В диалоговом окне Выбор резервного копирования с диалоговое окно владельца TPM выберите Просмотр, чтобы найти файл .tpm, сохраненный на съемных устройствах хранения, выберите Открыть, а затем выберите Turn TPM Off. ****

Если у вас нет съемного устройства хранения с сохраненным паролем владельца TPM, выберите я хочу ввести пароль. В диалоговом окне Введите пароль владельца TPM, введите пароль (включая дефис), а затем выберите Turn TPM Off.

Если вы не сохраните пароль владельца TPM или больше не знаете его, выберите, что у меня нет пароля владельца TPM, и следуйте инструкциям, которые предоставляются в диалоговом окне и последующих экранах UEFI, чтобы отключить TPM без ввода пароля.

Использование комлетов TPM

Вы можете управлять TPM с помощью Windows PowerShell. Подробные сведения см. в материале TPM Cmdlets in Windows PowerShell.

![Включение BitLocker без TPM]()

BitLocker — встроенная функция шифрования дисков в Windows 7, 8 и Windows 10, начиная с Профессиональных версий, позволяющая надежно зашифровать данные как на HDD и SSD — системных и нет, так и на съемных накопителях.

Разрешить BitLocker без совместимого TPM в Windows 10 последней версии

![Это устройство не может использовать доверенный платформенный модуль TPM (BitLocker)]()

В последней версии Windows 10 (1903 May 2019 Update) расположение политики, отвечающей за разрешение использования BitLocker для шифрования системного раздела диска без модуля TPM несколько изменилось (для предыдущих версий расположение описывается в следующем разделе).

Для включения шифрования BitlLocker без TPM в новой версии ОС проделайте следующие шаги:

- Нажмите клавиши Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

- Откроется редактор локальной групповой политики. Перейдите к разделу: Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Шифрование диска BitLocker — Диски операционной системы.

- В правой панели редактора локальной групповой политики найдите параметр «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске» и дважды кликните по нему мышью. Обратите внимание, что в списке есть два параметра с таким именем, нам требуется тот, который без указания Windows Server.

- В открывшемся окне выберите пункт «Включено» и убедитесь, что пункт «Разрешить использование BitLocker без совместимого TPM включен». Примените сделанные настройки.

На этом процесс завершен и теперь вы можете включить шифрование BitLocker для системного раздела диска Windows 10.

Это же разрешение вы можете включить и с помощью редактора реестра: для этого в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\FVE создайте параметр DWORD с именем EnableBDEWithNoTPM и установите для него значение 1.

Разрешение использования BitLocker без совместимого TPM в Windows 10, 8 и Windows 7

Для того, чтобы возможно было зашифровать системный диск с помощью BitLocker без TPM, достаточно изменить один единственный параметр в редакторе локальной групповой политики Windows.

- Нажмите клавиши Win+R и введите gpedit.msc для запуска редактора локальной групповой политики.

- Откройте раздел (папки слева): Конфигурация компьютера — Административные шаблоны — Компоненты Windows — Этот параметр политики позволяет выбрать шифрование диска BitLocker — Диски операционной системы.

- В правой части дважды кликните по параметру «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

- В открывшемся окне, установите «Включено», а также убедитесь, что стоит отметка «Разрешить BitLocker без совместимого доверенного платформенного модуля» (см. скриншот).

- Примените сделанные изменения.

Вы сможете либо задать пароль для получения доступа к зашифрованному диску, либо создать USB-устройство (флешку), которая будет использоваться в качестве ключа.

![Шифрование системного диска в BitLocker]()

Примечание: в ходе шифрования диска в Windows 10 и 8 вам будет предложено сохранить данные для расшифровки в том числе в вашей учетной записи Майкрософт. Если она у вас должным образом настроена, рекомендую это сделать — по собственному опыту использования BitLocker, код восстановления доступа к диску из учетной записи в случае возникновения проблем может оказаться единственным способом не потерять свои данные.

Читайте также: