Как отключить wpad windows 10

Обновлено: 07.07.2024

Эта страница призвана помочь вам удалить Wpad.dat Virus. Эти инструкции по удалению Wpad.dat Virus работают для каждой версии Windows.

Что может случиться в вашей машине, если вы были заражены Wpad.dat Virus?

Честно говоря никто могут сказать вам точно какие виды ущерба, троянский конь может сделать. Это один из самых страшных аспектов. Угрозы, как Wpad.dat Virus могут быть использованы хакерами для ряда вредоносных действий. Здесь мы будет отметить лишь некоторые из наиболее распространенных вредоносных действий, чтобы дать вам представление о возможностях угрозы на вашем компьютере.

- Изменения параметров конфигурации Wpad.dat – доступ и иначе.

- Тяжелые системы уничтожения и неисправности. Преступники могут использовать Trojan создать хаос на вашем ПК, падение вашей системы, взять под контроль над ним или превратить его в скрипт. Таким образом, они могут легко вовлечь в некоторых незаконной деятельности, как распространение вирусов и спама или использовать свои ресурсы для их уголовного дела.

- Кража данных и личность. С помощью троянских хакеры легко может поставить под угрозу всю машину и всю информацию о нем. Таким образом, они могут иметь доступ к личной информации, конфиденциальные сведения о вас, вашей семьи, вашего состояния здоровья, работы, проекты и различные личные данные. Они также могут получить доступ к вашей онлайн счета и профили, украсть вашу личность и совершения различных преступлений от вашего имени. Разве это довольно страшно?

- Кража клавиатурных шпионов и деньги. Троянец может также использоваться для хакеров, чтобы записывать все, что вы типа на клавиатуре и затем легко украсть номера ваших кредитных или дебетовых карт, ваши пароли и онлайн банковские реквизиты.

- Шпионаж на вас. Угрозу как Wpad.dat Virus сильно может скомпрометировать вашу личную жизнь и конфиденциальности также. Хакеры могут использовать его для шпионить за вашей профессиональной или личной жизни с идеей собрать некоторые частные или конфиденциальные данные, злоупотребления вас физически и умственно или шантажировать вас.

- Заражение других вирусов. Очень популярный способ доставить другой вирус или угрозу как Ransomware на компьютере пользователя это троянский конь. Из-за ее сложный характер угрозу как Wpad.dat Virus может помочь вредоносного легко проникнуть внутрь ПК незамеченными.

- Хакеры могут просто веселиться с скомпрометировано компьютера. Вы никогда не знаете как больной разум уголовное хакеров. Иногда они просто хотят развлечь себя, форматирование дисков, удаление ваших данных, уничтожая определенных файлов, внесение изменений в вашей системе или растрескивания всего ПК.

Таковы лишь некоторые неприятные вещи, которые могут произойти, и есть, конечно, еще более страшные вещи, которые троянец может быть использован для. Однако даже это будет достаточно для вас понять вредности инфекции и принять незамедлительные меры, чтобы удалить его. Руководство ниже может помочь вам сделать это, так что вы просто убедитесь, что вы внимательно следуйте инструкциям, чтобы эффективно избавиться от инфекции.

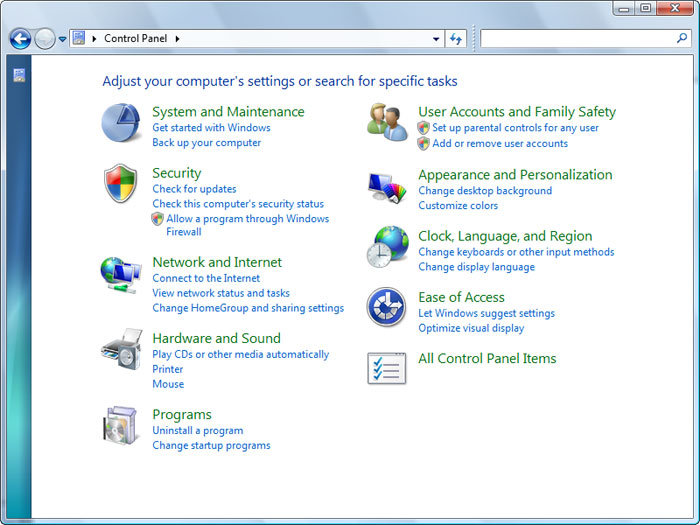

Шаг 1: Удаление Wpad.dat Virus соответствующих программ с вашего компьютера

- Для завершения Wpad.dat Virus приложения из системы, используйте инструкции, которые подходят вам:

- Wpad.dat Virus; HD-всего плюс; RemoveThaeAdAopp; UTUobEAdaBlock; SafeSaver; SupTab;

- ValueApps; Леденец; Обновление версии программного обеспечения; DP1815; Видео проигрыватель; Конвертировать файлы бесплатно;

- Плюс HD 1.3; BetterSurf; Доверенные веб; PassShow; LyricsBuddy-1; Yupdate4.flashplayes.info 1.2;

- Media Player 1.1; Экономия быка; Feven Pro 1.1;Websteroids; Экономия быка; 3.5 HD-Plus;Re-markit.

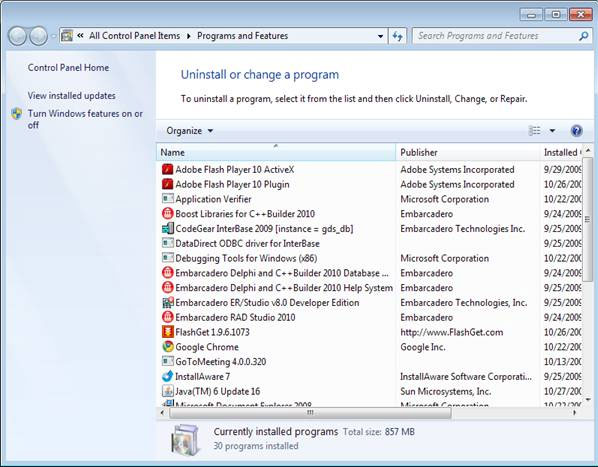

Кроме того вам следует удалить любое приложение, которая была установлена короткое время назад. Чтобы найти эти недавно установленного applcations, нажмите на Установлена на раздел и здесь расследование программы, основанные на датах, были установлены. Лучше посмотрите на этот список еще раз и удалить любые незнакомые программы.

Это может также случиться, что вы не можете найти какой-либо из выше перечисленных программ, которые вы посоветовали удалить. Если вы понимаете, что вы не признают любые ненадежные и невидимый программы, выполните следующие шаги в данном руководстве деинсталляции.

Шаг 2: Удалите Wpad.dat Virus всплывающие окна от браузеров: Internet Explorer, Firefox и Google Chrome

Удалить всплывающие окна Wpad.dat Virus от Internet Explorer

Ликвидации Wpad.dat Virus всплывающие объявления от Mozilla Firefox

Важно: как восстановить браузер был проведен, быть информирован о том, что старый профиль Firefox будут сохранены в папке старых Firefox данных расположенной на рабочем столе вашей системы. Вам может понадобиться в этой папке, или вы можете просто удалить его, как он владеет ваши личные данные. В случае, если сброс не был успешным, иметь ваши важные файлы, скопированные из указанной папки обратно.

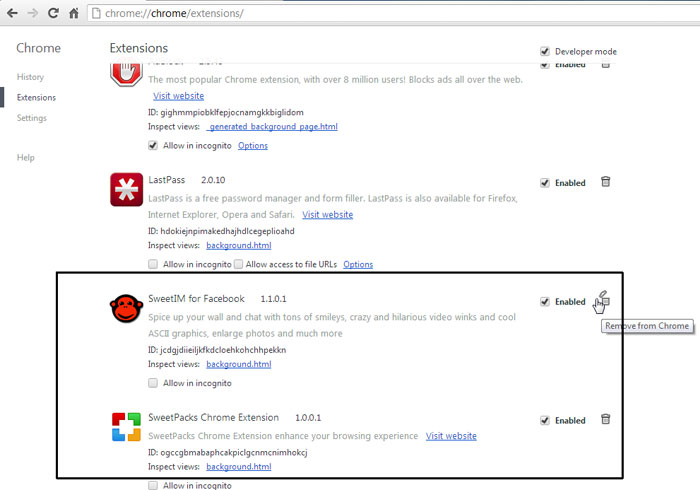

Удалить всплывающие окна Wpad.dat Virus от Google Chrome

- Найти и нажмите на кнопку меню Chrome (панели инструментов браузера) и затем выберите инструменты. Продолжите с расширениями.

- В этой вкладке можно delele Ане незнакомых плагины, нажав на значок корзины. Главное, иметь все или один из этих программ, удалены: Wpad.dat Virus, HD-всего-плюс, SafeSaver, DP1815, видео плеер, конвертировать файлы бесплатно, плюс-HD 1.3, BetterSurf, Media Player 1.1, PassShow, LyricsBuddy-1, Yupdate4.flashplayes.info 1.2, Media Player 1.1, Сбережения быка, Feven Pro 1.1, Websteroids, сбережения бык, HD-Plus 3.5.

* WiperSoft scanner, published on this site, is intended to be used only as a detection tool. More info on WiperSoft. To use the removal functionality, you will need to purchase the full version of WiperSoft. If you wish to uninstall WiperSoft, click here.

Web Proxy Auto-Discovery Protocol (WPAD) — это протокол автоматической настройки прокси, который используется клиентами (браузером) для определения места (URL) расположения конфигурационного файла с использованием технологий DHCP и/или DNS. При совершении запроса браузером вызывается функция FindProxyForURL из PAC-файла, куда передается URL и хост. Ожидаемый ответ — список прокси, через которые будет осуществляться выход на этот адрес.

Компрометировать собственную сеть атакуемого ПК не обязательно, поскольку система будет использовать WPAD для обнаружения прокси в случае подключения по открытой беспроводной сети. При этом WPAD используется и в корпоративном окружении, эта опция включена по умолчанию на всех Windows-ПК, как уже говорилось выше.

Используя такой метод, атакующий может получить список поисковых запросов жертвы или просмотреть, какие статьи определенного ресурса жертва сейчас читает. Это не слишком хорошо с точки зрения информационной безопасности, но вроде бы не слишком опасно. Правда, неприятности жертвы на этом и не заканчиваются.

Исследователи разработали еще один тип атаки, который может использоваться для перенаправления пользователя открытой беспроводной точки доступа на фейковую страницу точи доступа. Многие беспроводные сети собирают данные о пользователях при помощи специальных страниц. После ввода своих данных пользователь получает доступ к интернету (часто такая схема используется провайдерами беспроводной связи в аэропортах).

На ОС Windows WPAD активируется при включении опции «Автоматическое определение параметров». Эта опция включена по умолчанию

Это касается учетных записей на самых разных ресурсах, причем по прямым ссылкам злоумышленник может получить доступ к личным фото жертвы, равно, как и другим данным. Злоумышленники могут похищать и токены для популярного протокола OAuth, который позволяет логиниться на различных сайтах, используя данные своего Facebook, Google или Twitter аккаунта.

Все дело в том, что популярные VPN-клиенты, вроде OpenVPN, не очищают сетевые настройки, заданные WPAD. Это означает, что если атакующему уже удалось установить на ПК жертвы свои настройки прокси, прежде, чем на этом ПК было установлено соединение с VPN, то трафик также будет идти через прокси-сервер злоумышленника. Это открывает возможность получения всех данных, указанных выше.

Большинство операционных систем и браузеров работают с WPAD, и являются уязвимыми к такому типу атаки. Эксперты, обнаружившие проблему, сообщили о ней разработчикам различных уязвимых программных продуктов. Патчи выпущены для OS X, iOS, Apple TV, Android, Google Chrome. Microsoft и Mozilla все еще работают над исправлением проблемы.

Как защититься?

Самый простой способ — отключить WPAD. Если вам нужны PAC -файлы для работы, отключите WPAD и сконфигурируйте исключения URL самостоятельно.

Проблема в том, что такие доменные зоны уже существуют в глобальной сети, и при желании злоумышленник может зарегистрировать себе домены, на который идут запросы с корпоративных машин, отключенных от сети предприятия. А это, в свою очередь, позволяет злоумышленникам «скормить» самостоятельно сконфигурированных PAC-файл машинам, которые отключены от корпоративных сетей, но которые дают WPAD запросы на обнаружение упомянутых выше адресов в глобальной сети.

Сегодня я расскажу как отключить WPAD, но для начала давайте разберемся, что это за зверь такой этот WPAD и как осуществляется эксплуатация уязвимости.

- Предисловие

- Что такое WPAD

- Уязвимость WPAD

- Как отключить WPAD

- Видео: Эксплуатация уязвимости WPAD

Web Proxy Auto-Discovery Protocol (WPAD) — это протокол автоматической настройки Proxy. Данный протокол используется клиентами (браузером) для определения места (URL) расположения конфигурационного файла с использованием технологий DHCP и/или DNS.

Во время совершения запроса браузером вызывается специальная функция FindProxyForURL из PAC-файла, куда и передается URL и хост. Ожидаемый ответ — список прокси, через которые будет осуществляться выход на этот адрес.

Уязвимость WPAD

Размещение конфигурационного PAC-файла можно определить с использованием DHCP (Dynamic Host Configuration Protocol), DNS (Domain Name System) или LLMNR (Link-Local Multicast Name Resolution). Киберпреступники при желании могут использовать уязвимость в WPAD, указав размещение специально сконфигурированного PAC-файла, который направит запрос браузера через прокси-серверы, находящиеся под контролем злоумышленников.

Этого можно добиться в открытой беспроводной сети, скомпрометировав роутер или точку доступа, или открыв для всех желающих доступ к собственной точке доступа, сконфигурированной специальным образом.

Alex Chapman и Paul Stone на хакерской конференции Defcon 2016

Используя данный метод хакер может получить список всех поисковых запросов жертвы или просмотреть, какие сайты жертва сейчас просматривает. Это конечно же не очень хорошо с точки зрения информационной безопасности и на первый взгляд не слишком страшно. Но это только на первый взгляд. Неприятности несчастной жертвы на этом не заканчиваются.

Пентестеры разработали еще один тип атаки, который может быть использован для перенаправления пользователя открытой беспроводной точки доступа на левую фейковую страницу точки доступа.

Некоторые, хотя пожалуй большинство беспроводных сетей собирают данные о пользователях при помощи специальных страниц. После ввода личных данных юзер получает доступ к интернету (довольно часто данная схема используется провайдерами беспроводной связи в аэропортах).

Если пользователь уже совершил вход в свою учетную запись, а многие, как правило, не выходят из своих учетных записей на различных ресурсах работая со своего компьютера или ноутбука, то в таком случае злоумышленник может с легкостью заполучить идентификационные данные жертвы.

Как отключить WPAD

Для тех кто еще не спит или уже проснулся, продолжим. Теперь я вам расскажу про отключение WPAD.

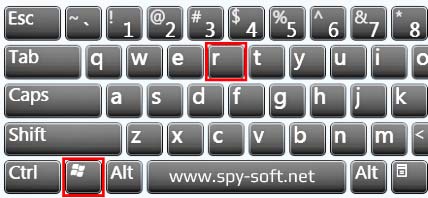

Существует несколько способов отключения WPAD: с помощью реестра и с помощью редактора групповых политик. Я расскажу о первом. Это на мой взгляд самый удобный метод, так как не на всех версиях Windows есть редактор групповой политики gpedit.

Отключение WPAD с помощью реестра

Запускаем редактор реестра. Делается это одновременным нажатием на рабочем столе комбинации клавиш WIN + R.

После этого ищем ветку:

В каталоге WPAD создаем новый параметр DWORD (32-Бит).

Вот вроде и все. Теперь вы знаете как отключить WPAD. Всем удачи друзья и информационной безопасности!

Видео: эксплуатация уязвимости WPAD

Автоматическое обнаружение веб-прокси (WPAD) позволяет организациям автоматически настраивать прокси-сервер в вашей системе. Windows включает этот параметр по умолчанию. Вот почему это проблема.

WPAD действительно полезен, когда такой организации, как ваша компания или школа, необходимо настроить прокси-сервер для подключения к их сети. Это избавляет вас от необходимости настраивать вещи самостоятельно . Однако WPAD может вызвать проблемы, если вы подключитесь к вредоносной общедоступной сети Wi-Fi . При включенном WPAD эта сеть Wi-Fi может автоматически настраивать прокси-сервер в Windows. Весь ваш интернет-трафик будет направляться через прокси-сервер, пока вы подключены к сети Wi-Fi, что может привести к раскрытию конфиденциальных данных. Большинство операционных систем поддерживают WPAD. Проблема в том, что в Windows WPAD включен по умолчанию. Это потенциально опасный параметр, и его нельзя включать, если он вам действительно не нужен.

WPAD, объяснил

Прокси-серверы — не путать с виртуальными частными сетями (VPN) — иногда требуются для просмотра веб-страниц в некоторых деловых или школьных сетях. Когда вы настраиваете прокси-сервер в своей системе, ваша система будет отправлять ваш трафик через прокси-сервер, а не напрямую на посещаемые вами веб-сайты. Это позволяет организациям выполнять веб-фильтрацию и кэширование и может потребоваться для обхода брандмауэров в некоторых сетях.

Протокол WPAD разработан, чтобы позволить организациям легко предоставлять настройки прокси для всех устройств, подключенных к сети. Организация может поместить файл конфигурации WPAD в стандартное место, и когда WPAD включен, ваш компьютер или другое устройство проверяет, есть ли в сети информация прокси WPAD, предоставленная сетью. Затем ваше устройство автоматически использует любые параметры, которые предоставляет файл автоматической настройки прокси (PAC), отправляя весь трафик в текущей сети через прокси-сервер.

Windows против других операционных систем

Хотя WPAD может быть полезной функцией в некоторых деловых и школьных сетях, он может вызвать большие проблемы в общественных сетях Wi-Fi. Вы не хотите, чтобы ваш компьютер автоматически настраивал прокси-сервер при подключении к общедоступной сети Wi-Fi в кафе, аэропорту или отеле.

Вот почему большинство операционных систем по умолчанию отключают WPAD. iOS , macOS , Linux и Chrome OS поддерживают WPAD, но он выключен из коробки. Вы должны включить WPAD, если хотите, чтобы ваше устройство автоматически обнаруживало настройки прокси.

Это не так в Windows. Windows по умолчанию включает WPAD, поэтому она автоматически настраивает параметры прокси-сервера, предоставляемые любой сетью, к которой вы подключаетесь.

Каковы риски?

Если ваша система настроена на использование опасного прокси-сервера вредоносной сетью Wi-Fi, ваш браузер может быть уязвим для отслеживания и других атак.

Как отключить WPAD в Windows 8 и 10

В Windows 10 этот параметр находится в разделе «Настройки»> «Сеть и Интернет»> «Прокси-сервер». В Windows 8 такой же экран доступен в разделе «Настройки ПК»> «Сетевой прокси». Просто отключите опцию «Автоматически определять настройки», чтобы отключить WPAD.

Как отключить WPAD в Windows 7

В Windows 7 вы можете отключить WPAD через окно «Свойства обозревателя». Перейдите в Панель управления> Сеть и Интернет> Свойства обозревателя. Обратите внимание, что вы также можете использовать этот метод в Windows 8 или 10, если хотите.

В окне «Свойства Интернета» перейдите на вкладку «Подключения» и нажмите кнопку «Настройки ЛВС».

В окне «Настройки локальной сети (LAN)» снимите флажок «Автоматически определять настройки», а затем дважды нажмите «ОК», чтобы сохранить настройки.

Даже если вам действительно нужно использовать прокси, вы будете более защищены, если укажете точный адрес для скрипта автоматической настройки прокси (также называемого файлом .PAC) или вручную введете данные прокси-сервера. Вы не будете полагаться на WPAD, который может позволить захватить ваши настройки прокси в общедоступных сетях Wi-Fi.

WPAD или автоматическая настройка параметров прокси

Если автоматическая настройка сетевых параметров сегодня стала "нормой жизни" даже в небольших сетях, то автоматическое получение настроек прокси-сервера по-прежнему вызывает некоторые затруднения. Для этих целей существует протокол автоматической настройки прокси - WPAD, который позволяет достаточно гибко управлять трафиком и избежать необходимости настраивать браузеры и иное сетевое ПО вручную.

Прежде всего немного теории. Давайте разберемся, как работает протокол и какие сетевые службы нужны для этого.

Автоматическая настройка системы на работу с прокси-сервером производится специальным набором инструкций на JavaScript, который называется PAC-файл (Proxy Auto Configuration), для нахождения его расположения в локальной сети используется протокол WPAD (Web Proxy Auto-Discovery Protocol).

Рассмотрим следующую схему:

Получив запрос от пользователя браузер пытается найти расположение PAC-скрипта используя различные сетевые механизмы. В первую очередь отправляется DHCP-запрос, ответ на который должен содержать URL PAC-файла в специальном поле ответа, для этого используется опция 252 протокола DHCP.

Если в ответе DHCP-сервера искомый адрес не найден, то посылается DNS-запрос для хоста wpad в текущем домене. Некоторые браузеры, например, Firefox, не используют DHCP-запросы, а сразу обращаются к DNS. С механизмом поиска службы WPAD через DNS связана одна серьезная уязвимость. Если в текущем домене хост с именем wpad не найден, то поиск будет произведен в вышестоящем домене, при этом выход за пределы домена организации никак не контролируется.

В связи с этим DNS-сервер от Microsoft начиная с Windows Server 2008 содержит хост wpad в черном списке и не разрешает данное имя, даже если соответствующая запись на данном сервере существует.

В среде OC Windows, если предыдущие попытки не принесли результата, производится поиск хоста WPAD на WINS-сервере и посредством широковещательных протоколов LLMNR ( Link-Local Multicast Name Resolution) и NBNS (NetBIOS Name Service).

Поэтому, если данный веб-сервер использует виртуальные хосты, хост wpad должен являться хостом по умолчанию (или корневым хостом), т.е. его содержимое должно отдаваться при обращении к данному серверу без указания имени хоста, просто по IP-адресу.

Также, в целях безопасности, PAC-файл не должен быть доступен за пределами локальной сети.

PAC-файл

Как мы уже упоминали, PAC-файл является JavaScript-скриптом, однако количество инструкций в нем жестко ограничено. Разберем некоторые из них.

isPlainHostName(host) - истина если host - "плоское" имя хоста, т.е. обычное NetBIOS-имя и т.п. Позволяет определять обращения к хостам локальной сети по простому имени.

dnsDomainIs(host, domain) - истина, если домен в запросе (host) совпадает с заданным в директиве domain.

isResolvable(host) - истина, если доменное имя удается разрешить. Данную инструкцию следует использовать осторожно, так как она делает дополнительный DNS-запрос, что может увеличить нагрузку на сервера и ухудшить время отклика.

isInNet(host, pattern, mask) - истина, если IP-адрес хоста совпадает с шаблоном, где pattern - шаблон сети, mask - маска. Например, 192.168.0.0, 255.255.255.0.

shExpMatch(str, shexp) - истина, если строка совпадает с шаблоном, в качестве строки можно использовать host или url, при этом следует помнить, что шаблон не является регулярным выражением.

Этих инструкций вполне достаточно, чтобы составить достаточно подробные и разветвленные правила для работы с прокси-сервером. Попробуем составить реальный сценарий.

Прежде всего укажем функцию:

Данная функция получает от браузера URL и host из запроса и в ответ должна вернуть адрес прокси-сервера. Внутри фигурных скобок следует располагать инструкции и условия, в зависимости от выполнения которых браузеру будет возвращен тот или иной результат.

Согласно данной записи, если в поле host запроса содержится "плоское" имя, то возвращаем браузеру директиву DIRECT, что означает, что прокси-сервер для этого соединения использовать не следует.

Таким же образом предписываем обращаться напрямую по запросам с IP-адресами локальной сети:

И локальным адресам:

Кстати, первое правило можно переписать по-другому:

В доменной сети также следует настроить прямое соединение для внутренних ресурсов:

Тоже самое следует сделать и для ftp запросов:

И наконец все, что не попало ни под одно правило отправляем на прокси:

Разобравшись с тем, как устроен PAC-файл перейдем к сценариям практической реализации служб WPAD в сети.

Сети Active Directory

Так как все наши статьи преемственны, то далее будет подразумеваться что WPAD настраивается для работы с роутером в сети Active Directory, описанного нами в цикле Настраиваем Squid для работы с Active Directory, таким образом данный материал может служить его логическим завершением.

Начнем с настройки DHCP, откроем соответствующую оснастку и перейдем к списку серверов, щелкните правой кнопкой мыши на пункт IPv4 и выберите Предопределенные параметры.

В открывшемся окне нажмите Добавить

И заполните поля следующим образом:

- Имя - WPAD

- Тип данных - строка

- Код - 252

После чего перейдите в Область - Параметры области - Настроить параметры и добавьте созданную нами опцию WPAD.

Если в вашей сети более одного DHCP-сервера, то аналогичные настройки нужно выполнить на каждом их них.

Следующим шагом будет настройка DNS, прежде всего откорректируем черный список, для этого на DNS-сервере откроем редактор реестра и перейдем в раздел:

Откроем опцию GlobalQueryBlockList и удалим оттуда значение wpad, после чего службу DNS нужно перезапустить.

Данную операцию следует выполнить на каждом DNS-сервере в вашей сети.

Затем добавьте запись типа A для хоста wpad, которая должна указывать на веб-сервер с PAC-файлом.

После установки роли перейдите в Диспетчер служб IIS - Сайты - Default Web Site в настройках которого выберите Типы MIME.

Для правильной работы с PAC-файлом добавьте новый тип MIME, указав расширение .dat и тип MIME application/x-ns-proxy-autoconfig.

Выполнив данную настройку не забудьте перезапустить веб-сервер и разместите в его корневой директории C:\inetpub\wwwroot файл wpad.dat.

Как правило, дальнейших действий не требуется. Internet Explorer и Edge по умолчанию имеют настройку автоматического определения настройки параметров прокси-сервера. Но можно подстраховаться и создать отдельную политику в GPO, для этого используйте Конфигурация пользователя - Настройка - Параметры панели управления - Параметры обозревателя.

Браузеры на основе Google Chrome (в т.ч. Opera, Яндекс) используют настройки, заданные для IE. Проблемы, как всегда, возникают с Firefox, который с настройкой по умолчанию Использовать системные настройки прокси игнорирует их и ходит напрямую, поэтому данную опцию следует изменить на Автоматически определять настройки прокси для этой сети.

![wpad-pac-012.jpg]()

Одноранговая сеть

В одноранговых сетях обычно применяются прозрачные прокси, не требующие настройки параметров браузера, однако в ряде случаев, например, для аутентификации, от прозрачности приходится отказываться, следовательно, возникает потребность в WPAD. Далее мы будем рассматривать настройку на примере роутера, настроенного по нашей статье: Ubuntu Server. Настраиваем роутер NAT + DHCP + Squid3.

А теперь вспомним, как происходит поиск PAC-файла. Если браузер не получил нужной опции по DHCP или не умеет ее получать, он делает DNS-запрос для хоста wpad в текущем домене. Мы специально выделили ключевой момент - в текущем домене. А какой текущий домен в одноранговой сети? Правильно, никакого.

Чтобы убедиться в этом, следует проверить DNS-суффикс текущего подключения. Для этого в консоли PowerShell выполните команду:

Ниже показан вывод команды для одноранговой и доменной сетей, разница в отсутствии DNS-суффикса отлично видна "невооруженным глазом".

Если все оставить как есть, то тот же Firefox не сможет получить настройки прокси и будет требовать ручного ввода параметров. Что делать? К счастью в протоколе DHCP есть опция 015, позволяющая передавать клиенту DNS-суффикс подключения.

Откроем /etc/dnsmasq.conf и последовательно изменим в нем следующие опции:

Данная опция указывает, что домен interface31.local - локальный и разрешать его имена на вышестоящих DNS-серверах не следует.

Данная запись в формате dnsmasq является аналогом A-записи для хоста wpad, где 192.168.31.1 - адрес хоста, на котором будет расположен веб-сервер (в нашем случае это роутер).

DNS-имя домена, передаваемое клиенту в опции 015 DHCP.

Задает расположение PAC-файла.

Теперь заново получим IP-адрес и снова проверим DNS-суффикс, также можно попробовать разрешить любое плоское имя (существующего хоста) командой nslookup.

Если все сделано правильно - у подключения появится указанный нами суффикс, а плоские имена будут дополняться до FQDN. Теперь можно переходить к настройке веб-сервера.

Это ограничит работу веб-сервера только локальной сетью.

После чего следует убедиться, что в файле /etc/mime.types присутствует запись:

Если такой записи нет, то ее следует добавить.

На этом настройка сервера закончена, осталось разместить PAC-файл в директории /var/www и проверить работу браузеров.

Поскольку одноранговая сеть не предоставляет таких возможностей по управлению клиентскими ПК как ActiveDirectory, то следует предпринять меры по предотвращению обхода прокси. Это можно сделать через iptables, запретив форвардинг пакетов с назначением на 80-й порт. Но лучше поступить иначе.

В /etc/nat добавим следующее правило:

Данная конструкция перенаправит все запросы к веб-серверам или сторонним прокси на порт 80 нашего роутера, где работает собственный веб-сервер.

Теперь в /var/www создадим файл index.html со следующим содержимым:

В качестве примера мы привели самый простой вариант странички запрета, вам же ничего не мешает сделать ее более информативной, например, разместив на ней краткие инструкции по самостоятельной настройке браузера.

Если вам нужно разрешить работу с некоторыми сайтами напрямую, минуя прокси, то перед запрещающим правилом добавьте:

где xxx.xxx.xxx.xxx - IP-адрес требуемого ресурса.

Как видим, настроить автоматическое получение параметров прокси совсем несложно и можно эффективно применять данную технологию как в крупных, так и в небольших сетях.

Читайте также: