Как получить более высокий уровень привилегий windows 10

Обновлено: 30.06.2024

Повышение привилегий, пожалуй, один из ключевых моментов, от которого зависит сценарий дальнейшего проведения пентеста или атаки. Очень часто на этом этапе все и заканчивается, если не получается «расширить свои полномочия». Поэтому сегодня мы немного поговорим о способах, позволяющих пользователю повысить свои привилегии не только до администраторских, но и до системных.

Введение

Повышение привилегий в Windows и Linux несколько различается. Несмотря на то что обе операционные системы несут обычное число уязвимостей, исследователи отмечают, что полностью пропатченный Windows-сервер встречается гораздо чаще, чем обновленный до актуального состояния Linux. К тому же время выхода виндовых патчей зачастую меньше, что делает повышение привилегий на винде задачей достаточно интересной и амбициозной. Именно ей мы и посвятим наш рассказ.

Варианты

Итак, какие у нас есть возможности приподняться в мире Windows? Прежде всего, в последнее время в ядре ОС было найдено достаточно уязвимостей, связанных с парсингом шрифтов, что делает процесс повышения привилегий достаточно простым, если на руках есть подходящий сплоит. Если ты используешь Metasploit, то достаточно всего лишь одной команды, чтобы получить системный шелл. Однако все это с большой вероятностью успешно сработает только в том случае, если система не полностью пропатчена. Если же на машине установлены все обновления, то, в отличие от Linux, здесь не получится найти SUID-бинарников, а переменные окружения обычно не передаются сервисам или процессам с более высокими привилегиями. Что же в результате нам остается?

От админа до системы, или то, что знают все

Обычно при упоминании повышения привилегий на ум сразу приходит способ, использующий планировщик задач. В винде можно добавить задачу с помощью двух утилит: at и schtasks . Вторая запустит задачу от имени пользователя, добавившего задание, в то время как первая — от имени системы. Стандартный трюк, о котором ты наверняка слышал, позволяющий запустить консоль с правами системы:

Второе, что приходит в голову, — это добавление сервиса, который будет запускать необходимый файл / выполнять команду:

Третий способ заключается в подмене системной утилиты C:\windows\system32\sethc.exe на, например, cmd . Если после этого разлогиниться и нажать несколько раз клавишу Shift , то появится консоль с системными правами.

Что касается автоматизированных способов, то на ум сразу же приходит Metasploit и его getsystem . Альтернативным вариантом можно считать PsExec от Sysinternals ( psexec -i -s -d cmd.exe ).

Мы пойдем другим путем

У всех названных методов есть общий недостаток: необходимы администраторские привилегии. Это означает, что мы повышаем привилегии уже из-под привилегированного аккаунта. В большинстве случаев, когда ты получил админские права, у тебя на руках появляется куча вариантов, как подняться еще выше. Так что это не очень сложная задача. Мы же поговорим сегодня о методах повышения привилегий, не использующих какие-либо 0day-уязвимости, полагая, что у нас обычная система и на руках аккаунт обычного непривилегированного пользователя.

Охота за credentials

Один из надежных и стабильных способов повышения привилегий и закрепления в системе — получить пароли администраторов или пользователей, обладающих более высокими привилегиями. И тут самое время вспомнить об автоматизированной установке программного обеспечения. Если ты управляешь доменом, включающим в себя обширный парк машин, однозначно тебе не захочется ходить и устанавливать ПО на каждую из них вручную. Да и времени это будет отнимать столько, что ни на какие другие задачи не хватит. Поэтому используются Unattended installations, которые порождают файлы, содержащие админские пароли в чистейшем виде. Что представляет собой просто клад как для пентестеров, так и для злоумышленников.

Unattended Installs

В случае автоматизированной установки на клиенте остается достаточно любопытный для нас файл Unattended.xml , который обычно находится либо в %WINDIR%\Panther\Unattend\ , либо в %WINDIR%\Panther\ и может хранить пароль администратора в открытом виде. С другой стороны, чтобы получить этот файл с сервера, не требуется даже никакой аутентификации. Надо найти лишь "Windows Deployment Services" сервер. Для этого можно воспользоваться скриптом auxiliary/scanner/dcerpc/windows_deployment _services из Metasploit. И хотя Windows Deployment Services не единственный способ выполнения автоматизированных инсталляций, файл Unattended.xml считается стандартом, так что его обнаружение можно приравнять к успеху.

Пример файла Unattended.xml с сохраненными данными

XML-файлы настроек групповой политики безопасности (Group Policy Preference) довольно часто содержат в себе набор зашифрованных учетных данных, которые могут использоваться для добавления новых пользователей, создания шар и так далее. На счастье, метод шифрования документирован, таким образом, можно запросто получить пароли в чистом виде. Более того, команда Metasploit уже все сделала за тебя — достаточно воспользоваться модулем /post/windows/gather/credentials/gpp.rb . Если тебе интересны подробности, то вся необходимая информация доступна по этой ссылке.

Пользовательские права

Очень часто повышение привилегий оказывается следствием неправильно настроенных пользовательских прав. Например, когда пользователь домена является локальным администратором (или Power User’ом) на хосте. Или когда пользователи домена (или члены доменных групп) являются локальными админами на всех хостах. В таком случае тебе уже толком не придется ничего делать. Но такие варианты подворачиваются не так часто.

AlwaysInstallElevated

Иногда администраторы позволяют обычным пользователям самостоятельно устанавливать программы, обычно делается это через следующие ключи реестра:

Они указывают системе, что любой MSI-файл должен устанавливаться с повышенными привилегиями (NT AUTHORITY\SYSTEM). Соответственно, задействовав специальным образом созданный файл, можно опять же выполнить действия от имени системы и прокачать свои привилегии.

В состав Metasploit входит специальный модуль exploit/windows/local/always_install_elevated , который создает MSI-файл со встроенным в него специальным исполняемым файлом, который извлекается и выполняется установщиком с привилегиями системы. После его выполнения MSI-файл прекращает установку (путем вызова специально созданного невалидного VBS), чтобы предотвратить регистрацию действия в системе. К тому же если запустить установку с ключом /quiet , то юзеру даже не выведется ошибка.

Пропавший автозапуск

После чего, как ты догадался, останется только как-то подсунуть на место пропавшего файла своего кандидата.

Магия кавычек

Да-да, кавычки могут не только сыграть злую шутку в SQL-запросах, позволив провести инъекцию, но и помочь поднять привилегии. Проблема довольно старая и известна со времен NT. Суть в том, что пути до исполняемых файлов некоторых сервисов оказываются не обрамленными кавычками (например, ImagePath=C:\Program Files\Common Files\Network Associates\McShield\McShield.exe ), при этом в пути присутствуют символы пробела. В таком случае, если атакующий создаст файл, который будет добавлять новых админов в систему или выполнять еще какие-то действия, и назовет его C:\Program Files\common.exe , то при последующем запуске сервиса запустится именно common.exe , а оставшаяся часть пути будет воспринята в качестве аргумента (аргументов). Понятно, что в Program Files непривилегированный пользователь положить ничего не сможет, но исполняемый файл сервиса может находиться и в другой директории, то есть у юзера будет возможность подсунуть свой файл.

Для того чтобы воспользоваться данной техникой, надо найти уязвимый сервис (который не будет использовать кавычки в пути к своему бинарнику). Делается это следующим образом:

Правда, на XP это потребует привилегий админа, поэтому там лучше воспользоваться следующим методом: получить список сервисов — sc query , далее смотреть информацию по каждому сервису — sc qc servicename .

Все по плану

Еще один механизм, который может помочь поднять права и про который обычно забывают, — планировщик задач. Утилита schtasks позволяет вешать задачи на определенные события. Наиболее интересные для нас — ONIDLE, ONLOGON и ONSTART. Как следует из названий, ONIDLE будет выполняться каждый раз при простое компьютера, ONLOGON и ONSTART — при входе пользователя и при запуске системы соответственно. Таким образом, на каждое из событий можно повесить отдельную задачу. Например, при запуске системы копировать куда-либо вредоносный бинарник/кейлоггер/. и запускать его. При входе пользователей в систему — запускать дампер кредитных карт. Короче, все ограничивается только твоей фантазией и поставленной задачей.

Фокусы с разрешениями

Разрешения на доступ к файлам — это обычно первое защитное средство, которое мешает поднять нам свои привилегии. Было бы заманчиво просто так переписать какой-либо системный файл (например, тот же самый sethc.exe, упомянутый в самом начале статьи) и получить сразу системные привилегии. Но все это лишь мечты, на деле у нас есть лишь разрешение на его чтение, которое нам ровным счетом ничего не дает. Однако не стоит вешать нос, ибо с разрешениями тоже не все так гладко — здесь, как и везде, существуют свои подводные камни, знание которых позволяет делать невозможное возможным.

Одна из системных директорий, защищенных данным механизмом, особенно интересна с точки зрения повышения привилегий — Program Files. Непривилегированным пользователям доступ туда заказан. Однако иногда бывает, что в процессе установки инсталляторы некорректно выставляют права на файлы, в результате чего всем пользователям предоставляется полный доступ к исполняемым файлам. Что из этого следует — ты уже догадался.

Еще одно из ограничений — обычному смертному не позволяется писать в корень системного диска. Однако, например, на XP при создании новой директории в корне диска группа BUILTIN\Users получает FILE_APPEND_DATA и FILE_WRITE_DATA разрешения (даже если владельцем папки является администратор):

На «семерке» происходит почти то же самое, только разрешения получает группа AUTHENTICATED USERS. Каким образом такое поведение может превратиться в проблему? Просто некоторые приложения устанавливают себя вне защищенных директорий, что позволит легко подменить их исполняемые файлы. Например, такая оказия случилась с Metasploit Framework в случае ее многопользовательской установки. Данный баг был пофиксен в версии 3.5.2, а утилита переехала в Program Files.

Windows 7. Права на папку, созданную администратором

Как искать такие директории/файлы

Обнаружение директории с некорректными разрешениями — это уже половина успеха. Однако ее нужно сначала найти. Для этого можно воспользоваться следующими двумя инструментами: AccessChk и Cacls/ICacls. Чтобы найти при помощи AccessChk «слабые» директории, понадобятся данные команды:

Для поиска файлов со «слабыми» разрешениями служат следующие:

То же самое можно выполнить и при помощи Cacls/ICacls:

Трюки с сервисами

Еще один вариант, как подняться в системе повыше, — это воспользоваться мисконфигурациями и ошибками сервисов. Как показывает практика, некорректными разрешениями могут обладать не только файлы и папки, но также и сервисы, работающие в системе. Чтобы обнаружить такие, можно воспользоваться утилитой AccessChk от небезызвестного тебе Марка Руссиновича:

Отраднее всего будет увидеть SERVICE_ALL_ACCESS разрешение для аутентифицированных пользователей или power-юзеров. Но также большой удачей можно считать и следующие:

- SERVICE_CHANGE_CONFIG — можем изменять исполняемый файл службы;

- WRITE_DAC — можно менять разрешения, что приводит к получению разрешения SERVICE_CHANGE_CONFIG ;

- WRITE_OWNER — можно стать владельцем и изменить разрешения;

- GENERIC_WRITE — наследует разрешения SERVICE_CHANGE_CONFIG ;

- GENERIC_ALL — наследует разрешения SERVICE_CHANGE_CONFIG .

Если обнаруживается, что установлено одно (или несколько) из этих разрешений для непривилегированных пользователей, шансы повысить свои привилегии резко возрастают.

Как повысить?

Допустим, ты нашел подходящий сервис, настало время поработать над ним. В этом поможет консольная утилита sc. Для начала получаем полную информацию об интересующем нас сервисе, допустим, это upnphost:

С помощью этой же утилиты отконфигурируем его:

Как видишь, при следующем старте службы вместо ее исполняемого файла выполнится команда net user john hello /add && net localgroup Administrators john /add , добавив в систему нового пользователя john с паролем hello . Остается только вручную перезапустить сервис:

Вот и вся магия.

Что в итоге

Когда-то давным-давно я прочитал в журнале статью, в которой были приведены основные приемы для повышения привилегий в ОС Windows. Особого значения я ей тогда не придал, но теория в голове отложилась и однажды очень сильно меня выручила. Так что, надеюсь, и ты найдешь в этой статье для себя что-то новое, что поможет однажды преодолеть очередной барьер.

Решил для себя и для тех, кому будет полезно, собрать все что знаю, но не помню по теме, в этой статье. Делитесь советами. Основным источником этой статьи является эта.

Я вольно перевел и добавил немного от себя, того, что насобирал и узнал из других источников.

В общем, тут представлены способы, которые помогут нам достигнуть цели повышения привилегий.

Отправной точкой для этой небольшой статьи является непривилегированная оболочка (учетная запись). Возможно, мы использовали эксплойт или провели атаку и получили эту оболочку.

В принципе, в начальный момент времени мы не понимаем машину: что она делает, к чему она подключена, какой уровень привилегий у нас есть или даже какая это операционная система.

Сначала нам нужно получить нужную нам информацию, чтобы понять, где мы вообще находимся и что имеем:

Эта команда позволяет определить, как из нее видно, Название и версию ОС. Можно выполнить ее и без параметров, тогда вывод команды будет более полным, но нам достаточно и этого.

Далее важно узнать имя машины и имя пользователя, под которым мы подключились.

- hostname — имя пользователя.

- echo %username% — имя пользователя.

- net users — другие пользователи

- net user user1 — детальная информация по пользователю, где user1 — имя вашего пользователя.

Сначала глянем на имеющиеся интерфейсы и таблицу маршрутизации.

- ipconfig /all — информация об имеющихся интерфейсах.

- route print — таблица маршрутизации

- arp -A — таблица arp записей

- netsh firewall show state — статус брандмауэра

- netsh firewall show config — конфигурация брандмауэра

где

/query — Вывод данных о всех запланированных задачах,

/fo LIST — Вывод в список.

/v — Вывод подробных сведений о задании.

Следующая команда связывает запущенные процессы с запущенными службами.

где,

/SVC — Отображение служб для каждого процесса.

Также посмотрим список запущенных служб Windows.

Полезно также посмотреть информацию о драйверах скомпрометированной системы.

Далее хочется упомянуть о, наверное, самой полезной команде Windows — wmic. Команда WMIC (Windows Management Instrumentation Command) используется для получения сведений об оборудовании и системе, управления процессами и их компонентами, а также изменения настроек с использованием возможностей инструментария управления Windows (Windows Management Instrumentation или WMI). Хорошее описание.

К сожалению, некоторые конфигурации Windows по умолчанию не разрешают доступ к WMIC, если пользователь не входит в группу Администраторов (что действительно хорошая идея). Любая версия XP не позволяла доступ к WMIC с непривилегированной учетной записи.

Напротив, Windows 7 Professional и Windows 8 Enterprise по умолчанию позволяли пользователям с низкими привилегиями использовать WMIC.

По обычаю — параметры программы:

Прежде чем идти дальше стоит пробежаться по собранной информации. Также стоит обратить внимание на установленные в системе патчи, так как любая информация о дырах в системе даст нам дополнительную опору для повышения своих привилегий. По номеру HotFix можно поискать уязвимости по повышению привилегий.

Далее мы рассмотрим автоматическую установку. Если существует необходимость установки и настройки большого парка машин, то как правило, технический персонал не будет перемещаться от машины к машине для настройки персонального каждой. Существует несколько решений для автоматической установки. Для нас не так важно, что это за методы и как они работают, а важно то, что они оставляют конфигурационные файлы, которые используются для процесса установки, содержащие много конфиденциальной информации, такой как ключ продукта операционной системы и пароль администратора. Что нас больше всего интересует, так это пароль администратора, который мы можем использовать для повышения наших привилегий.

Как правило, это следующие каталоги:

- c:\sysprep.inf

- c:\sysprep\sysprep.xml

- %WINDIR%\Panther\Unattend\Unattended.xml

- %WINDIR%\Panther\Unattended.xml

Данные файлы содержат пароли в открытом виде или кодировке BASE64.

Примеры:

Sysprep.inf — пароль в открытом виде.

"

Sysprep.xml — пароль в кодировке base64.

"

Unattended.xml — пароль в кодировке base64.

Например, у меня лежит тут:

Открыв его, ищем параметр “cpassword”.

Далее нужно расшифровать данную последовательность. Используем, например, CrypTool. Сначала раскодируем Base64.

Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами «=».

У меня вышло 2 «=».

Далее расшифруем. Применяя тот ключ, что выше.

Убираем лишние точки, разделяющие знаки и получаем пароль.

В дополнение к Group.xml вот несколько других файлов предпочтений политики, которые могут иметь дополнительный набор атрибутов «cPassword”:

- Services\Services.xml

- ScheduledTasks\ScheduledTasks.xml

- Printers\Printers.xml

- Drives\Drives.xml

- DataSources\DataSources.xml

Ладно, дальше. Будем искать странный параметр реестра „AlwaysInstallElevated“. Данный параметр разрешает непривилегированным пользователям устанавливать .msi файлы из-под NT AUTHORITY\SYSTEM.

Для того, чтобы иметь возможность использовать это, мы должны проверить, что оба раздела реестра установлены, и если это так, мы можем получить SYSTEM shell. Проверим:

В состав Metasploit входит специальный модуль exploit/windows/local/always_install_elevated, который создает MSI-файл со встроенным в него специальным исполняемым файлом, который извлекается и выполняется установщиком с привилегиями системы. После его выполнения msi-файл прекращает установку, чтобы предотвратить регистрацию действия в системе. К тому же если запустить установку с ключом /quiet, то даже не выведется ошибка.

Ну и немного полезных команд по поиску по системе:

Команда ниже будет искать в файловой системе имена файлов, содержащие определенные ключевые слова. Вы можете указать любое количество ключевых слов.

Поиск определенных типов файлов по ключевому слову, эта команда может генерировать много выходных данных.

Аналогично две команды ниже могут быть использованы для grep реестра по ключевым словам, в данном случае „password“.

На данный момент у нас уже есть достаточно, чтобы получить системный шел. Но есть еще пара направленbй атаки для получения желаемого результата: мы рассмотрим службы Windows и разрешения для файлов и папок. Наша цель здесь — использовать слабые разрешения для повышения привилегий сеанса.

Мы можем проверить необходимый уровень привилегий для каждой службы с помощью accesschk.

Мы можем видеть разрешения, которые имеет каждый уровень пользователя.

Accesschk может автоматически проверять, есть ли у нас доступ на запись к службе Windows с определенным уровнем пользователя. Как правило, как пользователь с низкими привилегиями, мы хотим проверить „Пользователей“. Удостоверьтесь, что проверили, к каким группам пользователей вы принадлежите.

-c В качестве имени указана служба Windows, например ssdpsrv (укажите “*” для вывода на экран всех служб)

-d Обрабатывать только каталоги

-e Выводить только явным образом заданные уровни целостности (только для ОС Windows Vista)

-k В качестве имени указан раздел реестра, например hklm\software

-n Выводить только объекты, не имеющие правил доступа

-p В качестве имени указано имя или идентификатор процесса (PID), например cmd.exe (укажите в качестве имени “*”, чтобы вывести на экран все процессы)

-q Опустить заголовок

-r Выводить только объекты, к которым есть право доступа на чтение

-s Рекурсивная обработка

-v Выводить подробную информацию

-w Выводить только объекты, к которым есть право доступа на запись

Также есть еще одна интересная команда:

Позволяет найти запись в реестре о файле, который запускался автоматически, но сейчас уже отсутствует в системе. Запись могла остаться, если например, сервис был неправильно удален. При каждом запуске система безуспешно пытается запустить этот файл. Этой ситуацией также можно воспользоваться для расширения своих полномочий. Просто на место этого файла можно подставить наш.

Далее рассмотрим две уязвимости:

Этот пример является частным случаем угона dll. Программы обычно не могут функционировать сами по себе, у них есть много ресурсов, которые им нужно подключить (в основном dll, но и собственные файлы). Если программа или служба загружает файл из каталога, к которому у нас есть доступ на запись, мы можем злоупотребить этим, чтобы запустить оболочку с привилегиями, под которыми работает программа.

Как правило, приложение Windows будет использовать предопределенные пути поиска, чтобы найти dll, и он будет проверять эти пути в определенном порядке. Dll угон обычно происходит путем размещения вредоносных dll по одному из этих путей. Эта проблема может быть устранена путем указания приложению абсолютных путей к необходимой dll.

Порядок поиска dll:

- Директория с которой запущено приложение

- 32-bit System directory (C:\Windows\System32)

- 16-bit System directory (C:\Windows\System)

- Windows directory (C:\Windows)

- Действующая рабочая директория (CWD)

- Directories in the PATH environment variable (system then user)

Так как dll не существует, мы в конечном итоге прохождения всех путей поиска. Как пользователь с низким уровнем привилегий у нас немного шансов положить вредоносный dll в п. 1-4, 5. Но если у нас есть доступ на запись в любой из каталогов, то наши шансы на победу велики.

Давайте посмотрим, как это работает на практике, для нашего примера мы будем использовать IKEEXT (модули ключей IPSec IKE и AuthIP) сервис, который пытается загрузить wlbsctrl.dll.

Любой каталог в „C:\“ даст доступ на запись для аутентифицированных пользователей, это дает нам шанс.

F — полный доступ.

(OI) — наследование объектами.

(CI) — наследование контейнерами.

(IO) — только наследование.

(NP) — запрет на распространение наследования.

(I)- наследование разрешений от родительского контейнера.

Прежде чем перейти к действию, необходимо проверить состояние службы IKEEXT. В этом случае мы можем увидеть, что он установлен на „AUTO_START“!

Теперь мы знаем, что у нас есть необходимые условия, и мы можем создать вредоносную dll и перехвата оболочки!

Используем Metasploit -> msfvenom, это например.

После передачи evil.dll на наш целевой компьютер все, что нам нужно сделать, это переименовать его в wlbsctrl.dll и переместить в „C:\Python27“. Как только это будет сделано, нам нужно терпеливо ждать перезагрузки машины (или мы можем попытаться принудительно перезагрузить), и мы получим системную оболочку.

После этого осталось только дождаться перезагрузки системы.

Для нашего последнего примера мы рассмотрим запланированные задачи. Опишу принцип, т.к. у всех могут быть разные случаи.

Находим процесс, службу, приложение запускаемое планировщиком задач от SYSTEM.

Проверяем права доступа на папку, где находится наша цель.

Ясно, что это серьезная проблема конфигурации, но еще хуже тот факт, что любой прошедший проверку Пользователь (аутентифицированный пользователь) имеет доступ на запись в эту папку. В этом примере мы можем просто перезаписать двоичный исполняемый файл файлом, сгенерированным в metasploit.

Можно закодировать дополнительно.

Теперь остается только загрузить вредоносный исполняемый файл и перезаписать его в папку выполняемого файла. Как только это будет сделано, мы можем спокойно идти спать и рано с утра получить системный шел.

Эти два примера должны дать нам представление об уязвимостях, которые необходимо искать при рассмотрении разрешений для файлов и папок. Потребуется время, чтобы изучить все пути binpath для служб windows, запланированные задачи и задачи автозапуска.

Чтобы получить права администратора в Windows 10, необходимо воспользоваться предустановленным в операционной системе (ОС) программным обеспечением. Но все способы подразумевают выполнение инструкций из-под аккаунта суперпользователя, доступ к которому есть у владельца компьютера.

Способы получения прав администратора в Windows 10

Стать админом компьютера другому пользователю самостоятельно нельзя, назначить вправе только суперадминистратор — владелец основного аккаунта. Повысить привилегии можно посредством встроенных в систему средств, устанавливать стороннее программное обеспечение не потребуется.

Путем изменения параметров в настройках системы

Сделать учетную запись Windows 10 администратором можно посредством изменения параметров профиля. Пошаговое руководство:

- Перейти во вкладку « Семья и другие пользователи », выбрать юзера, которому требуется присвоить права админа.

- Щелкнуть Изменить тип учетной записи .

- Из выпадающего списка выбрать пункт « Администратор », кликнуть ОК .

Обратите внимание! При необходимости нужно предварительно добавить второй аккаунт, воспользовавшись соответствующей опцией в вышеописанном меню.

Через «Панель управления»

Дать права суперпользователя можно посредством инструментов « Панели управления ». Пошаговое руководство:

- Воспользовавшись поиском по системе, войти в « Панель управления ».

- Открыть раздел « Учетные записи пользователей ».

- Кликнуть по гиперссылке « Изменение типа учетной записи ».

- Выбрать параметр « Администратор », нажать Изменение типа учетной записи .

С помощью утилиты «Локальные пользователи и группы»

Задать требуемые системные настройки можно посредством специальной утилиты. Пошаговое руководство:

- Раскрыть окно интерпретатора команд сочетанием Win + R , вписать значение lusrmgr.msc и щелкнуть ОК .

- Перейти в каталог « Пользователи » и кликнуть правой кнопкой мыши (ПКМ) по имени юзера, которому следует выдать повышенные привилегии. Выбрать опцию « Свойства ».

- Войти во вкладку « Членство в группах », нажать Добавить .

- Вписать слово « Администраторы » и кликнуть ОК .

Обратите внимание! Таким образом можно включить в список админов все аккаунты, кроме гостевого.

Посредством редактора реестра

Чтобы обладать возможностью назначать других юзеров админами, потребуется в реестр добавить соответствующие параметры. Пошаговое руководство:

- Перейти в каталог, указанный на изображении ниже.

- В правой части интерфейса поочередно двойным нажатием открыть свойства следующих файлов и установить соответствующие значения:

- FilterAdministratorToken — 1.

- EnableLUA — 1.

- ConsentPromptBehaviorAdmin — 0.

![Измнение параметров в редакторе]()

- Перезапустить компьютер, чтобы изменения вступили в силу.

Важно! Если на пути следования не обнаружено указанной папки, объект потребуется создать самостоятельно.

Путем изменения локальных групповых политик

Данный инструмент служит для администрирования пользователей Windows 10. Путем использования этого средства можно включить или отключить возможность получения полных прав владения функциями компьютера.

- Вызвать интерпретатор команд нажатием Win + R , вписать значение gpedit.msc и кликнуть ОК .

![Ввод gpedit.msc в «Выполнить»]()

- Перейти в директорию, указанную на изображении ниже.

- Дважды щелкнуть по файлу « Учетные записи: Состояние учетной записи Администратор », чтобы вызвать свойства.

![Переход к параметру изменений учетных записей]()

- Поставить пометку на строке « Включен », нажать ОК .

![Изменение параметра]()

Через «Командную строку»

Предоставить другим юзерам повышенные привилегии можно посредством ввода консольной команды. Пошаговое руководство:

- Раскрыть меню поиска, найти и запустить « Командную строку ».

![Запуск «Командной строки» через поиск]()

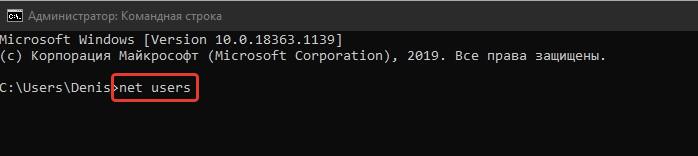

- Отобразить список всех доступных для изменения профилей, введя net users .

![net users в командной строке]()

- Присвоить повышенные привилегии, выполнив команду net localgroup Администраторы <название профиля> /add .

![net localgroup]()

Заключение

Чтобы сделать себя суперпользователям, будучи обладателем второго аккаунта, необходимо запустить компьютер с учетной записи администратора и настроить права доступа одним из вышеописанных способов. Неопытным пользователям рекомендуется применять для выполнения поставленной задачи параметры системы, « Панель управления » или утилиту « Локальные пользователи и группы ». Использование « Командной строки », редактора реестра и групповых политик требует определенных навыков владения компьютером и при неверном исполнении может привести к ошибкам ОС.

![повышенная командная строка]()

Когда вы пытаетесь открыть командную строку в Windows 10 для выполнения некоторых задач вы можете запустить его в обычном режиме или открыть режим командной строки с повышенными привилегиями. Узнайте, что такое командная строка с повышенными привилегиями и как ее открыть.

![открыть командную строку с повышенными привилегиями]()

Что такое повышенная командная строка?

Командная строка с повышенными привилегиями позволяет пользователям выполнять команды с правами администратора. Если вы откроете командную строку ( cmd.exe ) в обычном режиме у вас нет полных прав на выполнение некоторых команд, а некоторые команды не будут работать. По умолчанию вы откроете cmd.exe без прав администратора.

![эскиз окна командной строки]()

Командная строка Windows: основные команды CMD / командной строки

Этот пост посвящен тому, как использовать командную строку Windows, и предоставляет список основных команд CMD. Изучите и используйте команды командной строки в Windows 10/8/7.

Как открыть командную строку с повышенными правами в Windows 10

Запустить командную строку с повышенными привилегиями довольно просто. Вы можете использовать один из следующих способов.

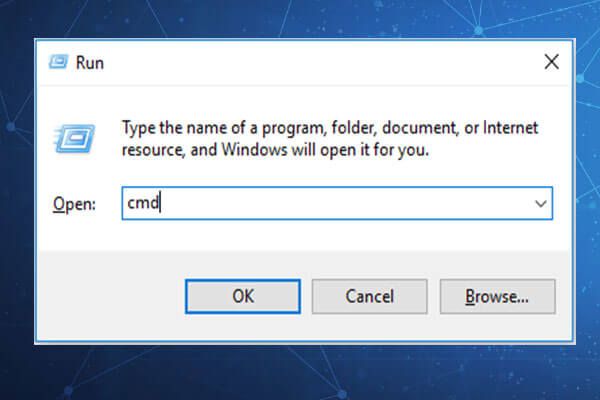

Способ 1. Запустите командную строку с повышенными привилегиями через Выполнить

Вы можете нажать Windows + R , тип cmd в поле 'Выполнить' и нажмите Ctrl + Shift + Enter . Нажмите да во всплывающем окне управления учетными записями пользователей, чтобы запустить командную строку от имени администратора.

![Командный процессор Windows]()

Способ 2. Откройте командную строку с повышенными привилегиями из меню «Пуск».

Нажмите Начало меню, тип cmd , щелкните правой кнопкой мыши Командная строка приложение и выберите Запустить от имени администратора . Когда появится окно Контроль учетных записей пользователей, щелкните да для запуска повышенного cmd.exe.

![открыть командную строку с повышенными привилегиями с самого начала]()

Способ 3. Доступ к расширенной командной строке из диспетчера задач

- Нажмите Ctrl + Shift + Esc открыть Диспетчер задач в Windows 10. Щелкните Подробнее чтобы при необходимости открыть расширенный режим диспетчера задач.

- Нажмите файл вкладка и выберите Запустить новую задачу .

- Тип cmd в Создать новую задачу окно и убедитесь, что Создайте эту задачу с правами администратора флажок установлен. Нажмите Хорошо .

- Нажмите да во всплывающем окне управления учетными записями пользователей, чтобы открыть командную строку с повышенными привилегиями.

![введите повышенную командную строку из диспетчера задач]()

Способ 4. Создайте ярлык командной строки с повышенными правами в Windows 10

Чтобы быстро получить доступ к экрану командной строки с повышенными привилегиями в Windows 10, вы можете создать ярлык на рабочем столе для этого.

- Щелкните правой кнопкой мыши пустое место на рабочем столе и нажмите Новый -> Ярлык .

- В Создать ярлык окно, вы можете ввести cmd и щелкните следующий .

- Введите имя вроде Командная строка клик по объявлению Конец чтобы создать ярлык для командной строки.

- Затем вы можете щелкнуть правой кнопкой мыши значок ярлыка CMD и нажать Свойства .

- Нажмите Ярлык вкладку и щелкните Продвинутый кнопка.

- Поставить галочку Запустить от имени администратора в Дополнительные свойства окно и щелкните Хорошо .

![создать ярлык для командной строки с повышенными привилегиями]()

Затем вы можете дважды щелкнуть созданный ярлык командной строки, чтобы в следующий раз открыть его с правами администратора.

Как открыть командную строку с повышенными правами в Windows 7

Решения для восстановления, восстановления, перезагрузки, переустановки, восстановления Windows 10. Создайте восстановительный диск Win 10 / диск восстановления / USB-накопитель / образ системы для устранения проблем с ОС Win 10.

Читайте также: