Как проверить линукс на вирусы

Обновлено: 08.07.2024

Этичный хакинг и тестирование на проникновение, информационная безопасность

На днях довелось очищать сервер Linux от трояна и майнера. Сервер безголовый (только с консолью, без веб панелей или графических интерфейсов), антивирусы и анализаторы вредоносного трафика не установлены. Тем не менее, даже в таких условиях используя стандартные средства Linux можно довольно эффективно искать и деактивировать вредоносное ПО.

Чтобы было интереснее, методы будут опробованы на настоящем вредоносном ПО. На момент написания все ссылки на вредоносное ПО рабочие — можете попробовать себя в анализе, сборе информации о серверах злоумышленника и прочем. Конечно, я исхожу из того, что у вас хватит ума не запускать скаченные файлы двойным кликом и смотреть, что будет дальше. При поиске и деактивации вредоносного ПО (загрузчик, майнер, троян) на рабочем сервере было не до документирования, поэтому последующие скриншоты сделаны в тестовой системе, которую я специально заразил вирусом.

Как найти вирус на сервере Linux

Вредоносные программы, вирусы, трояны, майнеры имеют определённую цель. Для этой цели им необходимо выполнять те или иные действия — именно по этой активности и можно их найти. Кроме того, поскольку программы находятся в системе «нелегально», то им необходимо, во-первых, сохраниться после перезапуска компьютера; во-вторых, запуститься после перезапуска системы. Эти действия также могут выдать их.

В качестве активности вредоносного ПО можно выделить:

- прослушивание портов или связь с удалёнными компьютерами (характерно для троянов)

- повышенное потребление ресурсов компьютера (характерно для майнеров, программ для рассылки спама, компьютеров подключённых к ботнету)

Для закрепления в системе программа может:

- копировать свои файлы и скачивать другое вредоносное ПО

- добавлять задачи Cron

- добавлять свои файлы в автозагрузку служб

- модифицировать файлы профиля, автоматически выполняемые при входе пользователя в систему

Признаки взлома сервера Linux

Нагрузка на центральный процессор

Инструментарий:

Начинаем с анализа использования ЦПУ:

Некий процесс dbused создаёт слишком сильную нагрузку на систему.

Попробуем развернуть дерево процессов (клавиша «c»):

Никакой дополнительной информации по процессу dbused. Попробуем что-то узнать о нём с помощью ps:

Тоже мало толку.

Можно попытаться закрыть процесс, но он вновь сам запустится.

Нагрузка на постоянное хранилище

Инструментарий:

Посмотрим информацию об использовании диска процессами:

Следующая команда с интервалами в 20 секунд показывает все процессы, которые выполняли чтение и запись с диска:

На самом деле, на заражённом сервере найти источник проблемы мне помогла именно предыдущая команда, она в качестве процесса, который делал множество операций чтения/записи показала следующее:

Видимо, из-за недостатка прав (сервер был заражён с правами веб-службы), что-то для вредоносного ПО работало во внештатном режиме.

Открытые порты

Инструментарий:

Чтобы посмотреть установленные соединения (например, троян или часть бота подключились к управляющему компьютеру), выполните следующую команду:

Вывод в моём случае:

Обратите внимание на dbused — он подключён к 194.5.249.24:8080 — это и есть управляющий сервер или, в данном случае, компьютер отвечающий за координацию майнеров (пул). В качестве противодействия, можно заблокировать доступ к 194.5.249.24 с помощью iptables.

Вирус может быть настроен на прослушивания (открытие) порта. Открытые порты можно посмотреть командой:

Анализ открытых файлов

Инструментарий:

Посмотрим, какие есть открытые файлы, связанные с dbused:

Информации достаточно много, например, показаны IP адреса и порты с которыми связывается программа.

Чтобы показать только файлы в привычном смысле, то используйте команду следующего вида:

Как можно увидеть, файл найден, но он уже удалён. Вас не должен смущать тот факт, что исполнимый файл одновременно запущен (и использует ресурсы системы), но при этом является удалённым. В Linux не запрещено удалять используемый файл, он остаётся в кэше памяти и по-настоящему удаляется только когда будут закрыты все программы, используемые данный файл, либо когда процесс завершит свою работу, если это исполнимый файл.

Можно сделать вывод: файл копируется при каждом запуске системы, запускается, а затем удаляется (например, чтобы избежать обнаружения антивирусами). После перезагрузки компьютера всё повторяется вновь.

На самом деле, полученная информация не является бесполезной. Кроме сделанных выводов, что имеется механизм воссоздания вредоносного файла, можно сделать что-нибудь в этом роде:

В результате будет создан файл заглушка, который невозможно удалить и переписать. При следующем запуске ОС это может помешать вирусу нормально скопировать и запустить свою копию.

Для просмотра вообще всех открытых (настоящих) файлов, можно использовать следующую команду:

Для просмотра открытых файлов в определённой директории:

Возможно, вы сумеете обнаружить аномалии в системе.

Как узнать, какой процесс создаёт файл

Инструментарий:

Создадим правило для отслеживания изменений файла /usr/bin/dbused

Перезагрузим компьютер и после появления файла проверим, кто его создал и запустил:

Запущенные службы

Инструментарий:

Просмотр активных служб, запущенных с помощью Systemctl:

К автозагрузке с помощью Systemctl мы ещё вернёмся чуть ниже.

Поиск следов закрепления вредоносного ПО

Поиск недавно созданных файлов

Инструментарий:

Поиск файлов в указанной папке, которые были изменены менее 1 дня назад:

Чтобы найти все файлы, которые были изменены ровно 50 дней назад:

Чтобы найти все файлы, к которым был получен доступ ровно 50 дней назад:

Чтобы найти все файлы, которые были модифицированы более 50 дней назад и менее 100 дней назад:

Чтобы найти файлы, свойства которых (права доступа, владелец, группа) были изменены за последний час:

Чтобы найти файлы, которые были модифицированы за последний час:

Чтобы найти все файлы, доступ к которым был сделан за последний час:

Поиск служб в автозагрузке

Инструментарий:

Если вы хотите посмотреть только юниты, добавленные в автозагрузку, то используйте следующую конструкцию:

Посмотрите на две службы с именами:

На самом деле, вредоносное ПО может модифицировать файлы Systemctl и заменить собой любую службу или выбрать менее вызывающее название, но в данном случае очевидно, что это посторонние сервисы.

Можно посмотреть, что там внутри:

Говорит нам о том, что файл вируса спрятан в /bin/sysdr.

Поиск в директориях /etc/systemd/system/ и /usr/lib/systemd/system/ файлов созданных за последний день:

Знакомые нам файлы:

- /etc/systemd/system/pwnrige.service

- /usr/lib/systemd/system/pwnrigl.service

Поиск по содержимому файлов (по тексту)

Инструментарий:

Поиск строк sysdr или cp в директориях /etc/systemd/system/ и /usr/lib/systemd/system/:

Расписания задач Cron

Инструментарий:

Следующие две команды покажут содержимое задач Cron для всех пользователей:

Более гибкий вариант, не рассчитывает на имена пользователей:

Обратите внимание, как прочно укоренился вирус в системе:

Этот набор команд, который должен выполняться с периодичность 1 раз в минуту, прописан в следующих файлах:

Автоматически выполняемые скрипты

Инструментарий:

В Linux имеются скрипты, которые выполняются автоматически при входе пользователя в систему.

Некоторые из этих скриптов общие для всех пользователей, некоторые — у каждого пользователя свои:

Если вы не знаете, что именно нужно искать, то используйте следующую команду, которая выведет содержимое для всех файлов всех пользователей:

Посмотрите какая неприятность — в файле /root/.bash_profile найдена следующая строка:

Анализ таймеров

Инструментарий:

Вывод списка всех активных таймеров:

Анализ логов

Эта статья не совсем про Indicator of Compromise (IOC) и анализ атак, ставших причиной компрометации системы, поэтому не будем на этом сейчас останавливаться. Тем не менее, вас может заинтересовать:

Деактивация вируса в Linux

Попробуем собрать всё воедино и убрать службы из автозагрузки, удалить все исполнимые файлы и файлы автозапуска, сразу после этого перезагружаем компьютер, чтобы процесс вируса (если он ещё активен), не успел создать всё это заново:

Вместо успешного завершения блока команд и перезагрузки компьютера мы получили ошибку «Операция не позволена» для ряда файлов.

Причина в том, что с помощью атрибута файла «i» файлы заблокированы от удаления даже с помощью sudo. Подробности смотрите в статье «Атрибуты файлов в Linux». Чтобы разблокировать файлы, нужно использовать команду вида:

Получаем новую последовательность команд для деактивации вируса:

Если процесс вируса ещё активен, то в дополнение к команда очистки, можно завершить процесс вредоносного ПО с помощью kill.

Инструментарий:

Как вы могли обратить внимание, среди нашего инструментария только обычные утилиты Linux. Конечно, имеются системы предотвращения вторжений, Indicator of Compromise (IOC) (индикаторы компрометации), антивирусы, анализаторы вредоносного трафика и другой вредоносной активности. Но такие программы не всегда установлены и, на самом деле, не всегда требуются чтобы найти и даже устранить причину проблемы.

Ещё вы могли обратить внимание на скрипт, который скачивается планировщиком задач Cron — это загрузчик (Downloader), написан на Bash. Даунлоадеры — это небольшие программы, которые обычно сами не делают каких-либо деструктивных действий, но при этом загружают в операционную систему вирусы, трояны и другие вредоносные программы. В данном случае загрузчик скачивает и запускает троян ботнета и майнер. Сам загрузчик пытается закрепиться в системе и, более того, пытается заразить другие машины — ищет имена пользователей и ключи для входа в другие системы. В общем, скрипт весьма любопытный — в следующей части мы изучим его. Изучение захваченных скриптов, файлов, команд полезно не только для саморазвития — они также могут дать подсказки, каким ещё образом вирус мог попытаться закрепиться в системе.

Периодичная проверка Linux на вирусы является очень важной. Linux более устойчива к вирусам, но также может иметь некоторые уязвимости в безопасности, как и другие системы. Вы обеспокоены тем, что ваш компьютер Linux может быть заражен вредоносным ПО? Вы когда-нибудь проверяли? Хотя системы Linux, как правило, менее подвержены вредоносным программам, чем Windows, они все же могут быть заражены. Много раз они тоже менее явно могут быть скомпрометированы.

Проверка Linux на вирусы

Существует несколько превосходных инструментов с открытым исходным кодом, которые помогут вам проверить, не была ли ваша система Linux жертвой вредоносного ПО. Хотя ни одно программное обеспечение не является идеальным, эти три имеют солидную репутацию и им можно доверять, чтобы найти наиболее известные угрозы.

1. ClamAV

ClamAV является стандартным антивирусом и, вероятно, будет наиболее знакомым для вас. Существует также версия ClamAV для Windows.

Установите ClamAV и ClamTK

ClamAV и его графический интерфейс упакованы отдельно. Это потому, что ClamAV может быть запущен из командной строки без графического интерфейса. Вы сможете выбрать самый удобный для вас. Тем не менее, графический интерфейс ClamTK проще для большинства людей. Ниже описано, как его установить.

Для дистрибутивов на основе Debian и Ubuntu:

sudo apt install clamav clamtk

Вы также можете найти clamav и clamtk в менеджере пакетов вашего дистрибутива, если вы не используете дистрибутив на основе Ubuntu.

После того, как обе программы установлены, вы должны обновить их вирусную базу. В отличие от всего остального с ClamAV, это должно быть сделано как root или с помощью sudo.

Есть шанс, что freshclam запускается как образ. Чтобы запустить его вручную, остановите образ с помощью Systemd. Затем вы можете запустить его как обычно.

sudo systemctl stop clamav-freshclam

Это займет некоторое время, поэтому просто позвольте ClamAV позаботиться обо всем.

Запустите сканирование

Перед запуском сканирования нажмите кнопку «Настройки» и отметьте «Сканирование файлов, начинающихся с точки», «Сканирование файлов размером более 20 МБ» и «Сканирование каталогов рекурсивно».

Вернитесь в главное меню и нажмите «Сканировать каталог». Выберите каталог, который вы хотите проверить. Если вы хотите просканировать весь компьютер, выберите «Файловая система». Возможно, вам придется перезапустить ClamTK из командной строки с помощью sudo, чтобы это работало.

После завершения сканирования ClamTK сообщит вам обо всех обнаруженных угрозах и позволит выбрать, что с ними делать. Их удаление, очевидно, лучше, но может дестабилизировать систему. Это сводится к решению суда для вас.

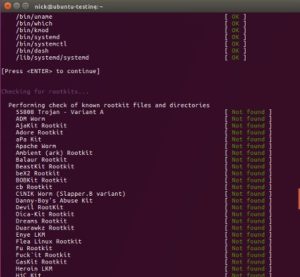

2. Chkrootkit

Chkrootkit сканирует системные файлы на наличие признаков вредоносных изменений и проверяет их по базе данных известных руткитов.

Chkrootkit доступен в большинстве репозиториев. Установите его с вашим менеджером пакетов.

Проверить руткиты

Этот очень прост в управлении. Просто запустите команду от имени пользователя root или с помощью sudo.

Он очень быстро запустит список потенциальных руткитов. Это может на некоторое время приостановить сканирование файлов. Вы должны увидеть «ничего не найдено» или «не заражено» рядом с каждым.

Программа не дает окончательного отчета по окончании, поэтому вернитесь назад и вручную проверьте, что никаких результатов не появилось.

Известные ложные срабатывания

Сначала запустите следующее как root.

Ничего не должно получиться. Затем убедитесь, что вредоносное ПО не использует сокет Unix.

Если ни одна из команд не приводит к каким-либо результатам, система чиста.

Там также, кажется, может быть довольно новый ложный положительный результат для tcpd в Ubuntu. Если это действительно дает положительный результат в вашей системе, исследуйте дальше, но помните, что результат может быть неверным.

Вы также можете встретить записи для wted. Это может быть вызвано повреждением или регистрацией ошибок при сбоях системы. Используйте последний, чтобы проверить, совпадают ли времена с перезагрузками или сбоями. В этих случаях результаты, вероятно, были вызваны этими событиями, а не злонамеренной деятельностью.

Если говорить о том, что проверка Linux на вирусы является очень простым способом сохранения надежности и производительности системы, то нужно и рассказать про самый удобный способ для новичков.

3. Rkhunter

Опять же, этот должен быть в репозиториях вашего дистрибутива.

Запустите сканирование

Сначала обновите базу данных rkhunter.

Затем запустите сканирование.

Программа остановится после каждого раздела. Вы, вероятно, увидите некоторые предупреждения. Многие возникают из-за неоптимальных конфигураций. Когда сканирование завершится, вам будет предложено взглянуть на полный журнал активности по адресу /var/log/rkhunter.log. Вы можете увидеть причину каждого предупреждения там.

Он также дает вам полную сводку результатов сканирования.

Помимо безопасности системы, также, хотелось бы поговорить про безопасность сайтов, а именно SSL-сертификаты для сайтов. Наши партнеры предлагают отличные цены на сертификаты. Ознакомиться с прайс-листом и другими тарифами, можно у них перейдя на сайт.

Выводы

Готово! Проверка Linux на вирусы завершена и Вы можете быть уверены в надежности системы. Надеюсь, ваша система оказалась чистой. Будьте внимательны и проверяйте все полученные результаты, прежде чем делать что-либо радикальное.

Если что-то не так по закону, взвесьте ваши варианты Если у вас есть руткит, создайте резервную копию файлов и отформатируйте этот диск. Там действительно нет другого пути.

Держите эти программы обновленными и регулярно сканируйте. Безопасность всегда развивается, и угрозы приходят и уходят. Это зависит от вас, чтобы оставаться в курсе и бдительны.

Нужен ли в Linux антивирус? Этот вопрос тревожит многих новых пользователей и становится причиной дискуссий между опытными. Недавно я писал статью - Вирусы и Linux, из которой мы узнали, что для Linux не страшны вирусы такими, какими их знают пользователи Windows. Здесь нежелательные последствия могут вызвать в основном невнимательность и неправильные действия пользователя. Например, фишинг сайты, запуск опасных команд с правами рута, а также внешние хакерские атаки.

В Linux совсем другие средства защиты. Это фаерволы, настройка правильных прав доступа, аннонимизация, своевременное обновление системы и в крайнем случае контейнерная виртуализация процессов. Но обычные антивирусы для Linux могут понадобиться когда вы часто имеете дело с Windows-машинами. Все антивирусы для Linux рассчитаны в основном обнаруживать вирусы Windows, таким образом, вы можете сканировать флешки из windows, а также файловую систему Windows если на компьютере установлены две операционные системы.

Лучшие антивирусы для Linux

Ставить антивирус или не ставить, зависит от ваших потребностей. В этой статье мы рассмотрим лучшие антивирусы для Linux, для тех, кто все же решился поставить.

1. ESET NOD32 Linux 4

По данным тестирования немецкой лаборатории AV-Test, наконец 2015 года, это лучший антивирус для Linux. Он обнаружил 99,8% Windows угроз и 99,7 % Linux вирусов. Сразу скажу, что программа платная. Но если уж я решил делать не просто топ антивирусов для Linux, а обзор лучших продуктов, то нельзя исключать коммерческие решения.

Это полноценный антивирус с функциональностью очень похожей до Windows версии. Поддерживаются такие возможности:

- Защита в реальном времени

- Сканирование файловой системы

- Проверка почты на вирусы

- Сканирование подключаемых USB и CD устройств

- Сканирование программ перед установкой

- Автоматическое обнаружение потенциально нежелательного ПО

- Низкое потребление ресурсов процессора и высокая производительность

- Большое количество настроек

- Расписание сканирования

- Санирование файлов при открытии

- Автоматическое обновление баз данных

2. Kaspersky Anti-Virus for Linux Server 8

На втором месте по версии тестирования AV-Test находится антивирус Касперского для Linux. Windows версия этой программы зарекомендовала себя очень хорошо среди пользователей. Из результатов теста видно что было обнаружено 99,8 % Windows угроз и столько же Linux. Антивирус для Linux тоже платный и рассчитан в основном на сервера Linux. Можно отметить такие возможности:

- Новый антивирусный движок от лаборатории Касперского;

- Сканирование открываемых файлов;

- Проверка файлов в файловой системе;

- Карантин для вредоносных программ;

- Поддерживает централизованное управление с помощью Kaspersky Web Management Console;

- Система уведомлений;

- Гибкие настройки сканирования.

3. Avast Core Security

Этот популярный антивирус, который так часто советуют как Windows, так и Linux пользователям, у нас на четвертом месте. Показатели AV Test такие 99.7 для Windows угроз и 98,3 для Linux вирусов. Продукт рассчитан только на серверы и довольно дорогой. Получить программу бесплатно не получится.

- Сканирование файловой системы;

- Обновление баз данных;

- Сканирование почты на Mail сервере с помощью AMaViS;

- Сканирование трафика, проходящего через компьютер;

- Сканирование файлов, с которыми работает файловый сервер с помощью библиотеки fanotify.

4. Symantec Endpoint Protection

Он обнаружил в тесте 100% Windows вирусов и 97.2% в Linux. Важно заметить, что для установки этого антивируса нужен специальный модуль ядра - AutoProtect, установщик собирает его автоматически во время установки. Антивирус для Linux выполняет сканирование файловой системы на предмет вирусов, программ-шпионов, защищает от вторжений и других угроз. Может работать как автономная программа или подключаться к панели управления Symantec. В качестве автономной программы можно использовать бесплатно.

- Графический интерфейс, основанный на Java.

- Монитор файловой системы.

- Сканер по требованию.

- Обновление баз выполняется в графическом интерфейсе.

- Сканирование нужно выполнять из командной строки.

5. Sophos Antivirus for Linux

Sophos поддерживает как WEB, так и консольный интерфейс, кроме ручного сканирования есть автоматический режим, кроме того, он бесплатный. Автоматическое сканирование позволяет проверять файлы при доступе, а также планировать проверку в определенное время. По тестам AV Test Sophos показывает следующие показатели: 99,8 % для Windows угроз и 95% для Linux вирусов.

- Бесплатный.

- Поиск нежелательного ПО.

- Консольный интерфейс.

- Легкая установка.

- Поддерживает много дистрибутивов.

Из минусов, как вы заметили немного низкий процент обнаружения вирусов для Linux, отсутствие в официальных репозиториях, а также отсутствие нормального графического интерфейса. Ссылка на скачивание.

6. F-Secure Linux Security

7. BitDefender Antivirus

Это антивирус с красивым интерфейсом от Румынской компании Softwin. Первая версия вышла в 2001 году. Антивирус включает такие модули, как антишпион, поиск нежелательного ПО, брандмауэр, сканер уязвимостей, контроль приватности и инструмент для выполнения резервного копирования. Вы можете просканировать любой файл или каталог, или обновить базы данных одним нажатием кнопки. Но в тестах AV Test BitDefender показывает не очень хорошие результаты - 85,7% для Linux и 99,8 % для Windows вирусов. Купить программу можно на официальном сайте. Пробной версии мне найти не удалось, а старый репозиторий для Ubuntu уже давно не работает.

8. Microworld eScan Antivirus

Это тоже платный антивирус для linux. Предназначен для защиты как домашних компьютеров, так и серверов от вирусов и шпионского ПО. Данные тестов у eScan Antivirus точно такие же, как и у BitDefender.

- Сканирование файловой системы

- Эвристический анализ

- Сканирование архивов

- Проверка по расписанию

- Автоматическое обновление баз данных

- Лечение зараженных файлов

- Карантин

Официально поддерживаются Debain, Fedora, REHL, OpenSUSE, Slackware и Ubuntu. Купить программу или скачать пробную версию можно на официальном сайте.

9. Comodo Antivirus

10. DrWeb

Ещё один неплохой антивирус для Linux. Если верить AV-Test, то он обнаружил 67,8% Windows вирусов и 91,6% Linux вирусов. Это довольно неплохой показатель, хотя и ниже, чем у других антивирусов. Программа платная, но её можно установить и протестировать на 30 дней. Поддерживается проверка файловой системы, карантин, проверка данных, передаваемых по сети и проверка изменяемых и создаваемых файлов.

11. ClamAV и ClamTK

ClamAV - это самый популярный антивирус для Linux с открытым исходным кодом. По умолчанию он умеет только сканировать файловую систему на наличие различных вирусов. Есть обновление вирусных баз и карантин. В базе находятся, в основном, Windows вирусы. При необходимости можно настроить сканирование почты, вложений, а также сетевого трафика. Для этого используется интеграция с другими службами. В качестве интерфейса для работы с программой можно использовать ClamTK.

Выводы

Это были все лучшие антивирусы для Linux и теперь вы знаете как выбрать антивирус. Вообще, ставить или не ставить антивирус - это только ваш выбор. Вирусов для Linux не так уж много, если беспокоитесь о заражении, можно иногда проверять файловую систему на вирусы с помощью какого-нибудь сканера. Ну и также желательно выполнять время от времени проверку на руткиты, ну так на всякий случай. Вообще, если смотреть как разработчики смотрят за своими продуктами для Linux - то всё очень печально.

Я впервые написал эту статью в 2015 году и к 2020 два антивируса из неё больше не поддерживаются - это AVG и F-Spot. Репозиторий с пробной версией от Bitdefender не обновлялся с 2014 года, а бесплатная версия Avast тоже куда-то пропала. Нормально установить мне удалось только ESET Nod32, DrWeb и ClamAV. Все остальные либо не загружались, либо загружались, но выдавали какие-либо ошибки во время своей работы и требовали танцев с бубном. Если бы эта проблема действительно была актуальна, то разработчики бы лучше следили за своими продуктами. А так для небольших серверов полностью хватает ClamAV, предприятия используют касперского если оно им надо, а всё остальные даже не вспоминают о существовании такого рода программ.

Я антивирусом в Linux не пользуюсь. Я считаю что при аккуратном использовании системы, тратить ресурсы компьютера на постоянное сканирование бессмысленно. А как вы думаете? Напишите в комментариях.

Оцените статью:

(24 оценок, среднее: 4,04 из 5)Об авторе

33 комментария

Пусть виндузятники сами заботятся о своих вирусах 😉

антивирус не нужен, тем более на линуксе. А вот сканилка - вещь полезная для вычищения заразных флешок с винды.

DFCMRF:Так ли не нужен . Дилетанские рассуждения не подкреплённые не одним аргументом . Вы можете занести вредоносную программу которая например будет выполняться в среде wine , да и вредоносные jva script'ы являющийся кроссплатформенными никто не. отменял и это не считая той тучи рутиков ядра,blackdors, blackschell'es и пр прекрасно работающего софта для linux.

Хорошо бы под каждым антивирусом ещё и ссылочку увидеть, а то так и не нашёл бесплатный Avast

Пользуюсь есетом, всё радовало до прошлого года, на одной из машин с есетом не работает ssh вместе с тех поддержкой пытаемся решить эту проблему уже год

Спасибо за материал! Но нужно еще читать внимательно чтобы разобраться.

В статье скрин Bitdefender for Windows. Linux-версия там всего лишь сканер.

Для себя под Ubuntu 14.04 - только Dr.Web! Устраивает во всем, но. скачиваю только с оф. репозитория Доктора и утановка только через терминал, а не через морду gue-ву. И да после установке сделайте полное сканирование всего ПК - чтоб успокоился!

Доброго времени всем! Прошу прощения что не по теме! Вопрос таков ребят. На работе требование такое у нас - Пришел dr.web 6.0.2 с ключиком. как положено. ставится он отлично. без проблем, но на данном ПК нет доступа к нету, обновить не могу это 1. Перестает работать 1С v8.3 и никак не могу решить данную проблему! Может быть подскажите где это все посмотреть? Найти ничего не могу. А антивир dr.web на самом деле отстойный! Заранее спасибо!

dr.web отличный антивирус, разные перепробовали, сам пользуюсь и людям ставлю, только положительные отзывы

Imho:Было-бы гараздо удобнее собрать нормальный репо в Fedore и устанавливать в менеджере пакетов Dr.web чем скачивать blob. С оф.сайта который лишь после полной установки добавляет репо Dr.web в менеджер пакетов.

> Microworld eScan Antivirus

Сперва прочитал как "Microsoft" и чуть не побледнел.

Кто знает как сделать так чтобы НА ЛЕТУ Sophos карантинил фирусы?

Чтобы автоматом было так как при ручном запуске комадны

savscan -all -nc --no-follow-symlinks --quarantine:user=virus,group=virus,mode=0400 /home

у меня в линуксе с 2005 года только один "вирус" появился. Появился он в гуглеХроме. Я установил какое-то дополнение и стала вылезать сплошная реклама в браузере.

Но на следуюший день я удалил дополнение и все.

Нортон не поддерживается в Линуксе

Да и rpm пакет Касперского собран настолько кривой что не устанавливаеться не менеджером не устоновочным скриптом. 🙁 (пробовал в 3 разных дистрибутивах ).

Мне в линуксе антивирус нужен для того, чтобы безопасно проверять носители - флехи, жесткие диски и т.д.

Я В винде ими не пользуюсь, ни разу ничего не ловил. Хотя у меня 7ка стоит на отельном внешнем. Ни разу. Запускал нодовский сканнер, нет ничего. Использую его только для 4pda и прошивок. Ну и музычку с торрентов скачать.

Ага, всенепременно надо на Linuх всякую дрянь ставить, мавроди пресловутого Касперского (здеся оно аж на 2 месте в рейтинге), которого выперли из Омерики за кибершпионаж. Для запуганых идиотов поясняю: чтобы понять нужен вашей системе антивирус али нет, достаточно просто сделать пен-тест на наличие в ней "дыр", которые чайники сами же и создают, устанавливая программы для удалённого управления ПэКа. Попробуйте вначале взломать свой компьютер, чтобы хотя бы понять прыннцып и алгоритмы взлома. Для Linuх эта тема будет неактуальна ещё, как минимум лет 10.

Извиняюсь, но не надо звиздеть, что, качая "музычку" и пр. , ты никогда и ничего не ловил! Самое глупое и не обоснованное заявление от подобных людей! Как известно, нет здоровых людей, а есть "недообследованные"! Так же и с ПК. К тому же Nod - далеко не самое лучшее решение. Как-то так)))

Когда-то давно, когда только начинал работать в Linux, баловался с ClamAV. Потом бросил это ненужное занятие. За десять лет с Линукс с вирусами не встречался ни разу.

sophos судя по всему уже не дает бесплатную лицензию

Да вполне работает бесплатная лицензия софоса. И при переустановках -- нормально обновляется и работает себе. А вот веб-морды в нем и правда нет давным-давно в free-версии.

я выше писал (коммент за 2017 г), что только один раз встретил "вирус" для Линукса - сам установил дополнение для гаглохрома. на след день удалил дополнение - всё.

С того времени ни разу не довелось мне встретиться с вирусами для Линукса.

тут будет недописана шутеечка о том, что:

в Линуксе самый страшный вирус - это .

Как-то читал на форуме обоснование. Кому интересно, то цитирование ниже:

– Запустится ли вирус в Linux?

– Нет.

– Почему?

– Мешает особенность архитектуры unix-based систем (к которым и относится Linux): процесс не может проникнуть в память другого процесса и тем более что-то там менять. Полная изоляция.

В Windows, несмотря на наличие системы прав доступа, сама возможность присутствует. Поэтому ошибки проектирования программ регулярно приводят к тому, что вирусы пользуются этой возможностью. Для классического вируса в 98% случаев это и будет представлять собой вектор атаки. Получается, что безопасность программы зависит от автора конкретной программы и авторов окружения в котором она работает. Места для ошибок – море. Что по статистике рано или поздно и имеет место.

В Unix (и следовательно Linux) – у программ такой возможности нет в принципе. Если необходимо осуществлять взаимодействие не через диск – используются pipe. Без углубления в объяснения достаточно знать, что этот механизм не позволяет вмешаться в другой процесс произвольным образом. Если программе необходимо внешнее влияние, то оно должно быть явно описано: что, зачем, как. Другими словами – строго оговаривается порядок обмена данными.

Учитывая сказанное выше, классические вирусы, будучи запущенными в Linux и предпринимающие попытки проникнуть в другие процессы, терпят неудачу.

Что касается антивирусного ПО, то резидентные антивирусы также не имеют возможности вмешаться в другие процессы "на лету" (как это происходит в Windows): память других процессов им недоступна (см. выше).

Единственные реально работающие антивирусы под Unix – это те, которые не резидентные. Те, что просто читают файлы с диска до их запуска и проверяют их на предмет сигнатур (описаний, оформленных особым образом) из баз. В ручном режиме – так, как это делалось еще во времена msdos.

– Запустится ли червь в Linux?

– Здесь ситуация не столь "непробиваемая". Если скачать откуда-нибудь исполняемый на Вашей системе файл и запустить его – он что-то сделать всё-таки сможет. Но . С Вашими правами. То есть, не сможет навредить системе в целом, но на Ваши собственные файлы воздействовать сможет.

Соответственно, так называемая the best practice (лучшая практика) рекомендует тестировать неизвестное программное обеспечение под другой учётной записью (аккаунтом пользователя системы) с ограниченными правами.

Но. "В пролёте" оказываются черви которые в Windows запускаются просто по факту захода на веб-страницу. Даже если они обнаружат в браузере уязвимость и заставят его скачать свой исполняемый файл – этого мало. В Linux скачать такой файл ещё ничего не значит. Ему необходимо ещё дать права на выполнение. А автоматически это сделать не так просто, во всяком случае в API браузеров в функциях работы с файлами такая возможность вообще отсутствует.

Тот самый случай, когда комментарий гораздо интересней, чем сама статья

Clam родной, остальные работают как попало. Их меньше стало под Linux

Feel of a custom article

Статью пора обновлять. У Комодо проблемы с установкой, а Софос уже не делает версию под линух

Sophos я как понял больше не поддерживает linux.. везде на сайте любые тулы только Win/Mac

Операционные системы — это очень сложные конструкции, в которых находится место для ошибок, проблем и других нежелательных явлений. Особые опасения вызывают искусственно созданные «явления», которые мы называем вирусами, троянскими конями, сетевыми червями и шпионскими программами. Операционные системы семейства Linux считаются неплохо защищёнными от подобного рода проблем, но вероятность их возникновения далеко не нулевая. Для защиты от вредоносного ПО специалисты по безопасности разрабатывают программы, которые обычно называют антивирусами.

Сегодня мы рассмотрим десять лучших антивирусов для Linux. В Сети можно найти немало рассуждений о «самых лучших антивирусах», но мы полагаем, что доверять стоит не рассуждениям, а фактам. Программы, представленные здесь, отлично показали себя в независимых исследованиях, и именно поэтому они попали в этот обзор.

1. Sophos

По результатам исследований, Sophos можно признать одним из лучших бесплатных антивирусов для Linux. Он не только поддерживает сканирование по запросу, но и обеспечивает защиту системы в реальном времени. Существуют разные варианты этого антивируса, помимо Linux, он может использоваться и на других платформах, например, на Windows и Android. Он способен обнаруживать и удалять червей и троянцев. Если вы любите покопаться в командной строке, он предоставляет соответствующий интерфейс.

▍Особенности Sophos

- Бесплатность.

- Поддержка графического интерфейса и командной строки.

- Обнаружение и удаление вредоносного ПО.

- Подходит для защиты от червей, троянских программ, вирусов и от другого вредоносного ПО.

- Занимает мало места, лёгок в установке и использовании.

- Кроссплатформенность.

- Позволяет блокировать и устранять угрозы не только в Linux.

2. Comodo

Антивирус Comodo также можно считать одним из лучших. Он хорошо известен благодаря отличной поддержке разных архитектур и кроссплатформенности. Кроме того, он умеет сканировать электронную почту, такая возможность в других программах встречается нечасто. Comodo для Windows, кроме того, содержит модуль файрвола, работающий на 32 и 64-битных архитектурах. Антивирус Comodo для Linux поддерживает практически все дистрибутивы, поэтому он весьма широко распространён среди пользователей Linux. Ещё одна замечательная возможность Comodo заключается в том, что этот антивирус может работать и на сервере, например, на Red Hat Enterprise Linux Server, OpenSUSE, и SUSE Linux Enterprise Server.

▍Особенности Comodo

- Бесплатность.

- Простота установки и использования.

- Сканирование по требованию, отсутствие ложных срабатываний.

- Защита в реальном времени.

- Защита от спама.

- Кроссплатформенность.

- Поддержка серверных дистрибутивов Linux.

3. ClamAV

Пожалуй это — самый известный в сообществе Linux антивирус. ClamAV — это проект с открытым исходным кодом, пользоваться им можно бесплатно. Он считается многопрофильным антивирусом, который умеет бороться с троянцами, вирусами, другими вредоносными программами. Кроме того, он поддерживает сканирование стандартных почтовых шлюзов. Пользоваться им легко, работает он быстро, так как не имеет графического интерфейса и им управляют из терминала.

▍Особенности ClamAV

- Открытый исходный код.

- Бесплатность.

- Кроссплатформенность (Linux, Windows, MacOS).

- Работает из терминала.

- Поддерживает почтовые службы.

- Совместим с POSIX.

- Не требует установки.

4. F-PROT

F-PROT — это хорошо известный антивирус для Linux. Его можно использовать как для домашних нужд, так и в организациях. Он поддерживает 32-битные и 64-битные программные архитектуры. Он умеет обнаруживать более 2119958 известных вирусов, а также — их разновидности. С его помощью можно бороться и с троянскими программами и даже с загрузочными вирусами. Этот антивирус не требует установки, он умеет выполнять сканирование по расписанию с использованием заданий cron.

▍Особенности F-PROT

- Бесплатность.

- Не требует установки.

- Умеет детектировать более 21 миллиона угроз.

- Поддерживает различных программные архитектуры.

- Умеет проверять внешние носители информации.

- При сканировании может выявлять загрузочные вирусы, макровирусы и троянские программы.

5. Chkrootkit

Из названия этого антивируса, Chkrootkit, можно предположить, что он работает с правами root-пользователя. И на самом деле — так оно и есть. Это, честно говоря, наиболее удачное решение для поиска руткитов на Linux.

Программа занимает мало места и не требует установки. Её можно записать на CD или на USB-диск. Пакет Chkrootkit содержит множество модулей, способных удовлетворить нуждам самого взыскательного пользователя.

▍Особенности Chkrootkit

- Обнаружение руткитов.

- Малый размер.

- Не требует установки.

- Лёгок в использовании и быстро работает.

- Запускается из терминала.

- Имеет богатые возможности.

6. Rootkit Hunter

Rootkit Hunter — это ещё одно отличное средство для поиска руткитов. Программа работает из терминала, умеет распознавать руткиты, бэкдоры и другие локальные эксплойты, умеет искать вредоносный код в обычных текстах, а также выполнять проверки системы на предмет наличия характерных признаков вредоносного ПО. Для работы Rootkit Hunter требуется BASH, он поддерживает обширный набор дистрибутивов Linux.

▍Особенности Rootkit Hunter

- Обнаружение руткитов.

- Поддержка интерфейса командной строки.

- Лёгок в использовании и быстро работает.

- Поддерживает сканирование текстовых файлов.

- Не требует установки.

7. ClamTK

ClamTK — это усовершенствованная версия ClamAV, обладающая простым графическим интерфейсом и предназначенная для широкого круга пользователей. Благодаря наличию графического интерфейса, пользоваться этим антивирусом очень легко, у него есть подсистема для сканирования по требованию. Проект написан на Perl с использованием библиотеки GTK.

▍Особенности ClamTK

- Открытый исходный код.

- Бесплатность.

- Графический интерфейс.

- Поддержка сканирования по требованию.

- Не требует установки

8. BitDefender

Вполне возможно, что BitDefender может стать вашим следующим антивирусом. Он отлично справляется со своими обязанностями. Есть, правда, одно «но» — программа это не бесплатная, для загрузки доступна пробная версия. Однако, это не умаляет достоинств данного антивируса.

▍Особенности BitDefender

- Сканирование архивов.

- Интеграция с окружением рабочего стола.

- Интуитивно понятный графический интерфейс и возможность работать из командной строки.

- Отправка заражённых файлов на карантин в защищённую директорию.

9. ESET NOD32 Antivirus 4

В испытаниях ESET занимает верхнюю строчку рейтингов и признан лучшим антивирусом для Linux. Однако, продукт это платный, бесплатно его можно лишь попробовать. Правда, возможности этого антивируса позволяют говорить о том, что он стоит тех денег, что за него просят. Можно сказать, что это — лучший антивирус для Linux, существуют его версии и для других ОС.

▍Особенности ESET NOD32 Antivirus 4

- Лучшая программа для обнаружения вирусов и других вредоносных программ по результатам испытаний.

- Лучшее средство для защиты от вирусов и шпионского ПО.

- Подходит для домашних пользователей и для организаций.

- Поддержка функций сетевой безопасности.

- Автоматическое обновление.

10. Avast Core Security

Avast Core Security — это последняя программа, которую мы рассмотрим, однако, это не значит, что она хуже других. Avast Core Security входит в список лучших антивирусов по результатам испытаний. Антивирус поддерживает множество Linux-дистрибутивов, 32-битные и 64-битные программные архитектуры. Помимо традиционной защиты от вирусов, он содержит средства для обеспечения сетевой безопасности и защиты файловых серверов. Продукт это платный, но его пробная версия выглядит весьма достойно даже в сравнении с бесплатными антивирусами, в чём-то даже у них выигрывая.

▍Особенности Avast Core Security

- Антивирусная защита в реальном времени с возможностью обнаружения шпионского ПО.

- Сканирование по запросу и запланированное сканирование.

- Защита сети.

- Подходит для домашних пользователей и для организаций.

- Регулярные обновления.

Итоги

Мы постарались рассказать здесь о лучших антивирусах для Linux, основываясь на различных характеристиках этих программ, таких, как цена, доступность, надёжность и результаты независимых испытаний. Вы могли заметить, что список начинали бесплатные продукты, среди которых любой сможет подобрать подходящий Linux-антивирус. Дальше шли платные программы, имеющие пробные версии, которые показывают очень высокие результаты в тестах. Вполне возможно, что вам приглянётся одна из них. В целом же можно сказать, что любой из рассмотренных здесь антивирусов поможет вам защититься от вредоносного ПО.

Читайте также: